|

ąæčāčéą╗ąŠą░ą┤ąĄčĆčŗ ą┐čĆąĄą┤ąĮą░ąĘąĮą░č湥ąĮčŗ ą┤ą╗čÅ čüą░ą╝ąŠčüč鹊čÅč鹥ą╗čīąĮąŠą│ąŠ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅą╝ąĖ ą┐čĆąŠą│čĆą░ą╝ą╝ąĮąŠą│ąŠ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖčÅ ą░ą┐ą┐ą░čĆą░čéčāčĆčŗ (firmware). ą×ą┤ąĮą░ą║ąŠ ą┐ąŠčüčéą░ą▓ą╗čÅąĄą╝ą░čÅ ą▓ ąĮąĄąĘą░čēąĖčēčæąĮąĮąŠą╝ ą▓ąĖą┤ąĄ ą┐čĆąŠčłąĖą▓ą║ą░ ą╝ąŠąČąĄčé čüčéą░čéčī ą┐čĆąĖčćąĖąĮąŠą╣ ą▓ąĘą╗ąŠą╝ą░, ąĮąĄą╗ąĄą│ą░ą╗čīąĮąŠą│ąŠ ą║ąŠą┐ąĖčĆąŠą▓ą░ąĮąĖčÅ, ą║čĆą░ąČąĖ čüąĄą║čĆąĄč鹊ą▓ ą║ąŠą╝ą┐ą░ąĮąĖąĖ-čĆą░ąĘčĆą░ą▒ąŠčéčćąĖą║ą░ firmware. ąÆ čŹč鹊ą╝ čüą╗čāčćą░ąĄ ą╝ąŠąČąĄčé ą┐ąŠą╝ąŠčćčī čłąĖčäčĆąŠą▓ą░ąĮąĖąĄ ą║ąŠą┤ą░ ą┐čĆąŠčłąĖą▓ą║ąĖ. ąÆ ą┤ą░čéą░čłąĖč鹥 "AVR230: DES Bootloader" ą┐ąŠą┤čĆąŠą▒ąĮąŠ ąŠą┐ąĖčüą░ąĮ ą┐čĆąĖą╝ąĄčĆ čéą░ą║ąŠą│ąŠ čĆąĄčłąĄąĮąĖčÅ, ąĖ ąĄą│ąŠ ą╝ąŠąČąĮąŠ ą┤ąŠą▓ąŠą╗čīąĮąŠ ą┐čĆąŠčüč鹊 ą░ą┤ą░ą┐čéąĖčĆąŠą▓ą░čéčī ą┐ąŠą┤ čüą▓ąŠąĖ ąĮčāąČą┤čŗ.

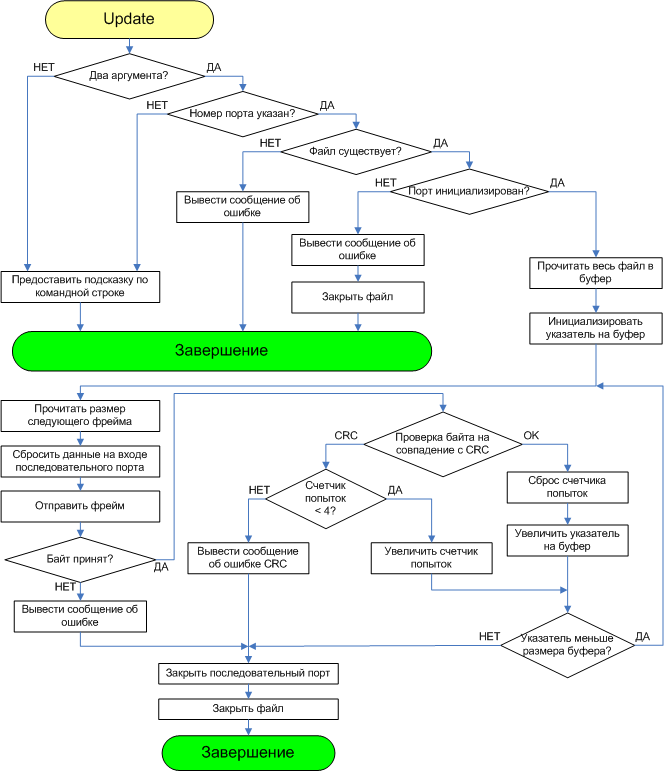

[ąÆąŠąĘą╝ąŠąČąĮąŠčüčéąĖ ąĘą░čēąĖčēčæąĮąĮąŠą│ąŠ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ AVR DES bootloader]

ŌĆó ąĀą░ą▒ąŠčéą░ąĄčé čüąŠ ą▓čüąĄą╝ąĖ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆą░ą╝ąĖ AVR, čā ą║ąŠč鹊čĆčŗčģ ąĄčüčéčī ą▓čüčéčĆąŠąĄąĮąĮą░čÅ ą┐ąŠą┤ą┤ąĄčƹȹ║ą░ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░.

ŌĆó ą×čĆą│ą░ąĮąĖąĘčāąĄčé ąĘą░čēąĖčēąĄąĮąĮčāčÄ ą┐ąĄčĆąĄą┤ą░čćčā čüą║ąŠą╝ą┐ąĖą╗ąĖčĆąŠą▓ą░ąĮąĮąŠą│ąŠ firmware ąĖ/ąĖą╗ąĖ čćčāą▓čüčéą▓ąĖč鹥ą╗čīąĮčŗčģ ą┤ą░ąĮąĮčŗčģ ą▓ ą╗čÄą▒ąŠą╣ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆ AVR, čā ą║ąŠč鹊čĆąŠą│ąŠ ąĄčüčéčī ą▓čüčéčĆąŠąĄąĮąĮą░čÅ ą┐ąŠą┤ą┤ąĄčƹȹ║ą░ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░.

ŌĆó ąÉą┐ąĮąŠčāčé ą┐ąŠčüčéą░ą▓ą╗čÅąĄčéčüčÅ čü ą║ąŠąĮčäąĖą│čāčĆąĖčĆčāąĄą╝čŗą╝ąĖ ą┐čĆąĖą╝ąĄčĆą░ą╝ąĖ ą┐čĆąŠą│čĆą░ą╝ą╝, ą┐čĆąŠčüčéčŗą╝ąĖ ą┤ą╗čÅ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ:

ŌĆō čłąĖčäčĆąŠą▓ą░ąĮąĖąĄ ą┤ą▓ąŠąĖčćąĮčŗčģ čäą░ą╣ą╗ąŠą▓ ąĖ ą┤ą░ąĮąĮčŗčģ.

ŌĆō čüąŠąĘą┤ą░ąĮąĖąĄ ą▒čāčéą╗ąŠą░ą┤ąĄčĆąŠą▓ ą┤ą╗čÅ čåąĄą╗ąĄą▓čŗčģ AVR.

ŌĆō ąĘą░ą│čĆčāąĘą║ą░ ąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮčŗčģ čäą░ą╣ą╗ąŠą▓ ą▓ ą┐ą░ą╝čÅčéčī čåąĄą╗ąĄą▓ąŠą│ąŠ AVR.

ŌĆó ąÉą╗ą│ąŠčĆąĖčéą╝ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ čüąŠąŠčéą▓ąĄčéčüčéą▓čāąĄčé čüčéą░ąĮą┤ą░čĆčéčā Data Encryption Standard (DES).

ŌĆó ąöą╗čÅ čāą╗čāčćčłąĄąĮąĖčÅ ąĘą░čēąĖčéčŗ ą╝ąŠąČąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ čéčĆąŠą╣ąĮąŠą╣ DES (Triple Data Encryption Standard, 3DES).

ŌĆó DES Bootloader čāą╝ąĄčēą░ąĄčéčüčÅ ą▓ čüąĄą║čåąĖčÄ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ 2 ą║ąĖą╗ąŠą▒ą░ą╣čéą░, ąĖą╝ąĄčÄčēčāčÄčüčÅ ąĮą░ ą▓čüąĄčģ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆą░čģ AVR čü ą┐ąŠą┤ą┤ąĄčƹȹ║ąŠą╣ č鹥čģąĮąŠą╗ąŠą│ąĖąĖ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░.

ŌĆó 3DES Bootloader čāą╝ąĄčēą░ąĄčéčüčÅ ą▓ čüąĄą║čåąĖčÄ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ 2 ą║ąĖą╗ąŠą▒ą░ą╣čéą░, ąĖą╝ąĄčÄčēčāčÄčüčÅ ąĮą░ ą▓čüąĄčģ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆą░čģ AVR čü ą┐ąŠą┤ą┤ąĄčƹȹ║ąŠą╣ č鹥čģąĮąŠą╗ąŠą│ąĖąĖ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░, ąĘą░ ąĖčüą║ą╗čÄč湥ąĮąĖąĄą╝ ATmega128.

ŌĆó ą¤čĆąĖą╝ąĄčĆčŗ čéąĖą┐ąĖčćąĮąŠą│ąŠ ą▓čĆąĄą╝ąĄąĮąĖ ą┐ąĄčĆąĄą┤ą░čćąĖ ą┤ą░ąĮąĮčŗčģ, čĆą░čüčłąĖčäčĆąŠą▓ą║ąĖ ąĖ ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░ąĮąĖčÅ ą┐ą░ą╝čÅčéąĖ ą┤ą╗čÅ 16 ą║ąĖą╗ąŠą▒ą░ą╣čéąĮąŠą│ąŠ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ.

ŌĆō DES, 115200 ą▒ąŠą┤, čéą░ą║č鹊ą▓ą░čÅ čćą░čüč鹊čéą░ 16 ą£ąōčå: 20 čüąĄą║čāąĮą┤.

ŌĆō 3DES, 115200 ą▒ąŠą┤, čéą░ą║č鹊ą▓ą░čÅ čćą░čüč鹊čéą░ 16 ą£ąōčå: 50 čüąĄą║čāąĮą┤.

[ąÆą▓ąĄą┤ąĄąĮąĖąĄ]

ąŁč鹊čé ą░ą┐ąĮąŠčāčé ą┐ąŠą║ą░ąĘčŗą▓ą░ąĄčé, ą║ą░ą║ ą╝ąŠąČąĮąŠ ąĘą░čēąĖčēčæąĮąĮąŠ ąŠą▒ąĮąŠą▓ą╗čÅčéčī firmware ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆą░ AVR, ą║ąŠč鹊čĆčŗą╣ ąĖą╝ąĄąĄčé ą┐ąŠą┤ą┤ąĄčƹȹ║čā č鹥čģąĮąŠą╗ąŠą│ąĖąĖ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░. ąŁč鹊čé ą╝ąĄč鹊ą┤ ą▓ą║ą╗čÄčćą░ąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄ Data Encryption Standard (DES) ą┤ą╗čÅ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ firmware. ąŁč鹊čé ą░ą┐ąĮąŠčāčé čéą░ą║ąČąĄ ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄčé Triple Data Encryption Standard (3DES).

ąĀą░ąĘčĆą░ą▒ąŠčéą║ąĖ 菹╗ąĄą║čéčĆąŠąĮąĖą║ąĖ čü ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄą╝ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆą░ ą▓čüąĄą│ą┤ą░ ą┤ąŠą╗ąČąĮčŗ ą▒čŗčéčī čüąĮą░ą▒ąČąĄąĮčŗ čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēąĖą╝ ą┐čĆąŠą│čĆą░ą╝ą╝ąĮčŗą╝ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖąĄą╝ - firmware, ą▒čāą┤čī čŹč鹊 ą╝čāąĘčŗą║ą░ą╗čīąĮčŗą╣ ą┐ą╗ąĄąĄčĆ, č乥ąĮ ą┤ą╗čÅ ą▓ąŠą╗ąŠčü ąĖą╗ąĖ čłą▓ąĄą╣ąĮą░čÅ ą╝ą░čłąĖąĮą░. ą£ąĮąŠą│ąĖąĄ 菹╗ąĄą║čéčĆąŠąĮąĮčŗąĄ čĆą░ąĘčĆą░ą▒ąŠčéą║ąĖ čĆą░ąĘą▓ąĖą▓ą░čÄčéčüčÅ ą▒čŗčüčéčĆąŠ, ąĖ ąŠąĮąĖ ąĮčāąČą┤ą░čÄčéčüčÅ ą▓ ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéąĖ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ ą┐čĆąŠą┤čāą║čåąĖąĖ, ą║ąŠč鹊čĆą░čÅ čāąČąĄ ą▒čŗą╗ą░ ąŠčéą│čĆčāąČąĄąĮą░ ąĖą╗ąĖ ą┐čĆąŠą┤ą░ąĮą░. ąśąĘą╝ąĄąĮąĄąĮąĖąĄ ą░ą┐ą┐ą░čĆą░čéčāčĆčŗ ą╝ąŠąČąĄčé ą▒čŗčéčī ąŠč湥ąĮčī čüą╗ąŠąČąĮčŗą╝, ąŠčüąŠą▒ąĄąĮąĮąŠ ąĄčüą╗ąĖ ą┐čĆąŠą┤čāą║čé čāąČąĄ ąĮą░čģąŠą┤ąĖčéčüčÅ čā ą║ąŠąĮąĄčćąĮąŠą│ąŠ ą┐ąŠčéčĆąĄą▒ąĖč鹥ą╗čÅ. ą×ą┤ąĮą░ą║ąŠ firmware ą╝ąŠąČąĮąŠ ą┤ąŠą▓ąŠą╗čīąĮąŠ ą┐čĆąŠčüč鹊 ąŠą▒ąĮąŠą▓ąĖčéčī ą▓ ą┐čĆąŠą┤čāą║čéą░čģ, ą│ą┤ąĄ ą┐čĆąĖą╝ąĄąĮčÅčÄčéčüčÅ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆčŗ čü ą┐ą░ą╝čÅčéčīčÄ ąĮą░ FLASH, ą║ą░ą║ čŹč鹊 čĆąĄą░ą╗ąĖąĘąŠą▓ą░ąĮąŠ ą▓ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆą░čģ čüąĄą╝ąĄą╣čüčéą▓ą░ AVR.

ą£ąĮąŠą│ąĖąĄ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆčŗ AVR ą╝ąŠą│čāčé ą▒čŗčéčī čüą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮčŗ čéą░ą║, čćč鹊 ą╝ąŠąČąĮąŠ čüąŠąĘą┤ą░čéčī ą▒čāčéą╗ąŠą░ą┤ąĄčĆ, ą║ąŠč鹊čĆčŗą╣ ą╝ąŠąČąĄčé ą┐čĆąĖąĮčÅčéčī ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖąĄ firmware ąĖ ą┐ąĄčĆąĄą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░čéčī čüąŠą▒čüčéą▓ąĄąĮąĮčāčÄ ą┐ą░ą╝čÅčéčī FLASH ą┐ąŠ ą▓ąĮąĄčłąĮąĄą╝čā ąĘą░ą┐čĆąŠčüčā. ą×ą▒ą╗ą░čüčéčī ą┐ą░ą╝čÅčéąĖ ą┐čĆąŠą│čĆą░ą╝ą╝ (ą┐ą░ą╝čÅčéčī FLASH) ą┤ąĄą╗ąĖčéčüčÅ ąĮą░ 2 čüąĄą║čåąĖąĖ: čüąĄą║čåąĖčÅ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ Bootloader Section (BLS) ąĖ čüąĄą║čåąĖčÅ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ Application Section (AS). ąÜą░ąČą┤ą░čÅ ąĖąĘ čüąĄą║čåąĖą╣ čüąĮą░ą▒ąČąĄąĮą░ ąŠčéą┤ąĄą╗čīąĮčŗą╝ąĖ ą▒ąĖčéą░ą╝ąĖ ąĘą░čēąĖčéčŗ (lock bits) ą┤ą╗čÅ ąĘą░čēąĖčéčŗ ąŠčé čćč鹥ąĮąĖčÅ ąĖ ąĘą░ą┐ąĖčüąĖ, čéą░ą║ čćč鹊 ą║ąŠą┤ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ ą╝ąŠąČąĄčé ąĘą░čēąĖčēčæąĮąĮąŠ ąĮą░čģąŠą┤ąĖčéčīčüčÅ ą▓ BLS, ąĖ ą▓ č鹊 ąČąĄ ą▓čĆąĄą╝čÅ ą▒čāčéą╗ąŠą░ą┤ąĄčĆ ą╝ąŠąČąĄčé ąŠą▒ąĮąŠą▓ą╗čÅčéčī ą║ąŠą┤ čüąĄą║čåąĖąĖ AS. ąĪą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠ, ą░ą╗ą│ąŠčĆąĖčéą╝ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ ą▓ BLS ą╝ąŠąČąĄčé ą▒čŗčéčī ą┐čĆąŠčüč鹊 ąĘą░čēąĖčēąĄąĮ ąŠčé ą▓ąĮąĄčłąĮąĄą│ąŠ ąĮąĄąČąĄą╗ą░č鹥ą╗čīąĮąŠą│ąŠ ą┤ąŠčüčéčāą┐ą░.

ą×čüčéą░ąĄčéčüčÅ ą┐čĆąŠą▒ą╗ąĄą╝ą░ čü firmware, ą║ąŠč鹊čĆąŠąĄ ąŠą▒čŗčćąĮąŠ ąĮąĄ ąĘą░čēąĖčēąĄąĮąŠ ą┤ąŠ č鹊ą│ąŠ ą╝ąŠą╝ąĄąĮčéą░, ą║ąŠą│ą┤ą░ ąŠąĮąŠ ąĘą░ą┐ąĖčüą░ąĮąŠ ą▓ąŠ FLASH ąĖ čāčüčéą░ąĮąŠą▓ą╗ąĄąĮčŗ ą▒ąĖčéčŗ ąĘą░čēąĖčéčŗ. ąŁč鹊 ąĘąĮą░čćąĖčé, čćč鹊 ąĄčüą╗ąĖ firmware ąĮčāąČąĮąŠ ąŠą▒ąĮąŠą▓ąĖčéčī "ą▓ ą┐ąŠą╗ąĄ", čé. ąĄ. čā ą║ąŠąĮąĄčćąĮąŠą│ąŠ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ ąĖą╗ąĖ čā ą┤ąĖčüčéčĆąĖą▒čīčÄč鹊čĆą░, č鹊 ąŠąĮąŠ ą▒čāą┤ąĄčé ąŠčéą║čĆčŗč鹊 ą┤ą╗čÅ ąĮąĄą░ą▓č鹊čĆąĖąĘąŠą▓ą░ąĮąĮąŠą│ąŠ ą┤ąŠčüčéčāą┐ą░ čü č鹊ą│ąŠ ą╝ąŠą╝ąĄąĮčéą░, ą║ą░ą║ firmware ą▓čŗą╣ą┤ąĄčé ąĖąĘ čüč鹥ąĮ ą╗ą░ą▒ąŠčĆą░č鹊čĆąĖąĖ čĆą░ąĘčĆą░ą▒ąŠčéą║ąĖ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čÅ. ąŁč鹊čé ą░ą┐čéąĮąŠčāčé ą┐ąŠą║ą░ąĘčŗą▓ą░ąĄčé, ą║ą░ą║ ą┤ą░ąĮąĮčŗąĄ, ą┐čĆąĄą┤ąĮą░ąĘąĮą░č湥ąĮąĮčŗąĄ ą┤ą╗čÅ ą┐ąĄčĆąĄą┤ą░čćąĖ ą▓ąŠ FLASH ąĖą╗ąĖ EEPROM, ą╝ąŠą│čāčé ą▒čŗčéčī ąĘą░čēąĖčēąĄąĮčŗ ą▓ č鹥č湥ąĮąĖąĄ ą▓čüąĄą│ąŠ ą┐čĆąŠčåąĄčüčüą░ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ čü ą┐ąŠą╝ąŠčēčīčÄ ą╝ąĄč鹊ą┤ąŠą▓ ą║čĆąĖą┐č鹊ą│čĆą░čäąĖąĖ. ąśą┤ąĄčÅ čüąŠčüč鹊ąĖčé ą▓ č鹊ą╝, čćč鹊ą▒čŗ ąĘą░čłąĖčäčĆąŠą▓ą░čéčī ą┤ą░ąĮąĮčŗąĄ ą┐ąĄčĆąĄą┤ č鹥ą╝, ą║ą░ą║ ąŠąĮąĖ ą┐ąŠą║ąĖąĮčāčé ą╗ą░ą▒ąŠčĆą░č鹊čĆąĖčÄ čĆą░ąĘčĆą░ą▒ąŠčéą║ąĖ, ąĖ čĆą░čüčłąĖčäčĆąŠą▓ą░čéčī ąĖčģ č鹊ą╗čīą║ąŠ ą┐ąŠčüą╗ąĄ č鹊ą│ąŠ, ą║ą░ą║ ąŠąĮąĖ ą▒čāą┤čāčé ąĘą░ą│čĆčāąČąĄąĮčŗ ą▓ čåąĄą╗ąĄą▓ąŠą╣ AVR. ąŁčéą░ ą┐čĆąŠčåąĄą┤čāčĆą░ ąĮąĄ ąĘą░čēąĖčéąĖčé ąŠčé ąĮąĄą░ą▓č鹊čĆąĖąĘąŠą▓ą░ąĮąĮąŠą│ąŠ ą║ąŠą┐ąĖčĆąŠą▓ą░ąĮąĖčÅ firmware, ąĮąŠ ą║ąŠą┐ąĖčÅ (ą║ą░ą║ ąĖ ąŠčĆąĖą│ąĖąĮą░ą╗, ą║ąŠąĮąĄčćąĮąŠ) ą▒čāą┤ąĄčé ą▒ąĄčüą┐ąŠą╗ąĄąĘąĮą░ ą▒ąĄąĘ ą┐ąŠą┤čģąŠą┤čÅčēąĖčģ ą║ą╗čÄč湥ą╣ ą┤ąĄčłąĖčäčĆąŠą▓ą║ąĖ. ąÜą╗čÄčćąĖ ą┤ąĄčłąĖčäčĆąŠą▓ą║ąĖ čüąŠčģčĆą░ąĮąĄąĮčŗ ą▓ ą╝ąĄčüč鹥, ąĮąĄą┤ąŠčüčéčāą┐ąĮąŠą╝ ąĖąĘ ąŠą║čĆčāąČąĄąĮąĖčÅ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ firmware: ą▓ąĮčāčéčĆąĖ čåąĄą╗ąĄą▓ąŠą│ąŠ AVR. ąĪ ą┐čĆą░ą▓ąĖą╗čīąĮąŠ čāčüčéą░ąĮąŠą▓ą╗ąĄąĮąĮčŗą╝ąĖ ą▒ąĖčéą░ą╝ąĖ ąĘą░čēąĖčéčŗ ą║ą╗čÄčćąĖ ąĮąĄ ą╝ąŠą│čāčé ą▒čŗčéčī ą┐čĆąŠčćąĖčéą░ąĮčŗ ąĖąĘ čåąĄą╗ąĄą▓ąŠą│ąŠ AVR. ąÜčĆąŠą╝ąĄ č鹊ą│ąŠ, ą║ą╗čÄčćąĖ ąĮąĄ ą╝ąŠą│čāčé ą▒čŗčéčī ą▓ąŠčüčüčéą░ąĮąŠą▓ą╗ąĄąĮčŗ ąĖąĘ ąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮčŗčģ ą┤ą░ąĮąĮčŗčģ. ąĢčüčéčī č鹊ą╗čīą║ąŠ ąŠą┤ąĖąĮ čüą┐ąŠčüąŠą▒ ą┐ąŠą╗čāčćąĖčéčī ą┤ąŠčüčéčāą┐ ą║ ą┤ą░ąĮąĮčŗą╝ - ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄ ą┐čĆą░ą▓ąĖą╗čīąĮčŗčģ ą║ą╗čÄč湥ą╣.

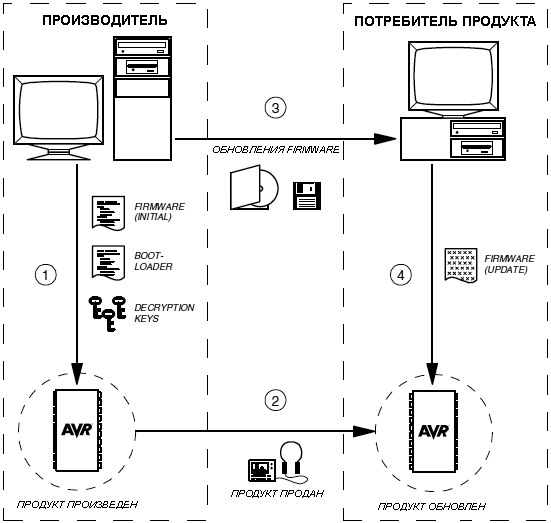

ąØą░ čĆąĖčüčāąĮą║ąĄ 1 ą┐ąŠą║ą░ąĘą░ąĮ ą┐čĆąĖą╝ąĄčĆ, ą║ą░ą║ ą┐čĆąŠą┤čāą║čé čüąĮą░čćą░ą╗ą░ ą┐čĆąŠąĖąĘą▓ąĄą┤ąĄąĮ, ąĘą░ą│čĆčāąČąĄąĮ ąĮą░čćą░ą╗čīąĮąŠą╣ ą▓ąĄčĆčüąĖąĄą╣ firmware, ą┐čĆąŠą┤ą░ąĮ ąĖ ą┐ąŠąĘąČąĄ ąŠą▒ąĮąŠą▓ą╗ąĄąĮ ąĮąŠą▓ąŠą╣ čĆąĄą▓ąĖąĘąĖąĄą╣ firmware.

ąĀąĖčü. 1. ą¤čĆąĖą╝ąĄčĆ ą┐čĆąŠąĖąĘą▓ąŠą┤čüčéą▓ą░ ąĖ ą┐čĆąŠčåąĄą┤čāčĆčŗ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ ą┐čĆąŠą┤čāą║čéą░, ąŠčüąĮąŠą▓ą░ąĮąĮąŠą│ąŠ ąĮą░ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆąĄ AVR

ą¤čĆąĖą╝ąĄčćą░ąĮąĖčÅ ą║ čĆąĖčüčāąĮą║čā:

1. ąÆąŠ ą▓čĆąĄą╝čÅ ą┐čĆąŠąĖąĘą▓ąŠą┤čüčéą▓ą░ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆ čüąĮą░čćą░ą╗ą░ ąŠą▒ąŠčĆčāą┤čāąĄčéčüčÅ ą▒čāčéą╗ąŠą░ą┤ąĄčĆąŠą╝, ą║ą╗čÄčćą░ą╝ąĖ ą┤ąĄčłąĖčäčĆąŠą▓ą║ąĖ ąĖ čĆą░ą▒ąŠčćąĖą╝ ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄą╝. ąæčāčéą╗ąŠą░ą┤ąĄčĆ ąŠčéą▓ąĄčćą░ąĄčé ąĘą░ ą┐čĆąĖąĄą╝ ąŠą▒ąĮąŠą▓ą╗čÅąĄą╝ąŠą│ąŠ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ ąĖ ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░ąĮąĖąĄ ąĄą│ąŠ ą▓ ą┐ą░ą╝čÅčéčī FLASH ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆą░, ą▓ č鹊 ą▓čĆąĄą╝čÅ ą║ą░ą║ ą║ą╗čÄčćąĖ ąĮčāąČąĮčŗ ą┤ą╗čÅ ą┤ąĄčłąĖčäčĆąŠą▓ą║ąĖ ą┐čĆąĖčģąŠą┤čÅčēąĖčģ ą┤ą░ąĮąĮčŗčģ. ąæąĖčéčŗ ąĘą░čēąĖčéčŗ čāčüčéą░ąĮą░ą▓ą╗ąĖą▓ą░čÄčéčüčÅ, čćč鹊ą▒čŗ ąĘą░čēąĖčéąĖčéčī ąĮąĄąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮčŗą╣ ą║ąŠą┤ firmware, ą║ąŠč鹊čĆčŗą╣ ąĘą░ą┐ąĖčüą░ąĮ ą▓ąĮčāčéčĆąĖ AVR.

2. ąŚą░č鹥ą╝ ą│ąŠč鹊ą▓ąŠąĄ ąĘą░ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░ąĮąĮąŠąĄ ąĖąĘą┤ąĄą╗ąĖąĄ ą┐ąŠčüčéą░ą▓ą╗čÅąĄčéčüčÅ ą┤ąĖčüčéčĆąĖą▒čīčÄč鹊čĆčā ąĖą╗ąĖ ą┐čĆąŠą┤ą░ąĄčéčüčÅ ą║ąŠąĮąĄčćąĮąŠą╝čā ą┐ąŠčéčĆąĄą▒ąĖč鹥ą╗čÄ. ąæąĖčéčŗ ąĘą░čēąĖčéčŗ ą┐čĆąŠą┤ąŠą╗ąČą░čÄčé ąĘą░čēąĖčēą░čéčī ąĮąĄąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮčŗą╣ ą║ąŠą┤ firmware, ą║ąŠč鹊čĆčŗą╣ ąĘą░ą┐ąĖčüą░ąĮ ą▓ąĮčāčéčĆąĖ AVR.

3. ąŚą░ą▓ąĄčĆčłąĄąĮ ąĮąŠą▓čŗą╣ čĆąĄą╗ąĖąĘ firmware, ąĖ ą▓ čŹč鹊čé ą╝ąŠą╝ąĄąĮčé ąĮčāąČąĮąŠ ąŠą▒ąĮąŠą▓ąĖčéčī ą│ąŠč鹊ą▓čŗąĄ ąĖąĘą┤ąĄą╗ąĖčÅ, ą║ąŠč鹊čĆčŗąĄ čāąČąĄ ą▒čŗą╗ąĖ čĆą░čüą┐čĆąŠčüčéčĆą░ąĮąĄąĮčŗ. ą¤ąŠčŹč鹊ą╝čā ąĮąŠą▓ąŠąĄ firmware čłąĖčäčĆčāąĄčéčüčÅ ąĖ ą┐ąŠčüčéą░ą▓ą╗čÅąĄčéčüčÅ ą┤ąĖčüčéčĆąĖą▒čīčÄč鹊čĆčā. ąŚą░čłąĖčäčĆąŠą▓ą░ąĮąĮąŠąĄ firmware ą▒ąĄčüą┐ąŠą╗ąĄąĘąĮąŠ ą▒ąĄąĘ ą║ą╗čÄč湥ą╣ ą┤ąĄčłąĖčäčĆąŠą▓ą║ąĖ, ąĖ ą┐ąŠčŹč鹊ą╝čā ą║ą░ąČą┤ą░čÅ ą╗ąŠą║ą░ą╗čīąĮą░čÅ ą║ąŠą┐ąĖčÅ ą┐čĆąŠą│čĆą░ą╝ą╝ąĮąŠą│ąŠ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖčÅ (ąĮą░ą┐čĆąĖą╝ąĄčĆ, ąĮą░ ąČąĄčüčéą║ąŠą╝ ą┤ąĖčüą║ąĄ ą║ąŠą╝ą┐čīčÄč鹥čĆą░ ą┤ąĖčüčéčĆąĖą▒čīčÄč鹊čĆą░) ąĮąĄ ą┐čĆąĄą┤čüčéą░ą▓ą╗čÅąĄčé ąĮąĖą║ą░ą║ąŠą╣ čāą│čĆąŠąĘčŗ ą┤ą╗čÅ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ.

4. ąöąĖčüčéčĆąĖą▒čīčÄč鹊čĆ ąŠą▒ąĮąŠą▓ą╗čÅąĄčé ą▓čüąĄ ąĖąĘą┤ąĄą╗ąĖčÅ ą▓ ą╝ą░ą│ą░ąĘąĖąĮąĄ, ąĖ ą▓čüąĄ č鹥 ąĖąĘą┤ąĄą╗ąĖčÅ, ą║ąŠč鹊čĆčŗąĄ ą▒čŗą╗ąĖ ą▓ąŠąĘą▓čĆą░čēąĄąĮčŗ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅą╝ąĖ (ąĮą░ą┐čĆąĖą╝ąĄčĆ, ą┤ą╗čÅ čĆąĄą╝ąŠąĮčéą░). ąŚą░čłąĖčäčĆąŠą▓ą░ąĮąĮąŠąĄ firmware ąĘą░ą│čĆčāąČą░ąĄčéčüčÅ ą▓ AVR ąĖ ą┤ąĄčłąĖčäčĆąĖčĆčāąĄčéčüčÅ čāąČąĄ ą▓ąĮčāčéčĆąĖ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆą░. ąæąĖčéčŗ ąĘą░čēąĖčéčŗ ą┐čĆąŠą┤ąŠą╗ąČą░čÄčé ąĘą░čēąĖčēą░čéčī ąĮąĄąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮčŗą╣ ą║ąŠą┤ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĮąŠą│ąŠ firmware, ą║ąŠč鹊čĆčŗą╣ ąĘą░ą┐ąĖčüą░ąĮ ą▓ąĮčāčéčĆąĖ AVR.

[ą¦č鹊 čéą░ą║ąŠąĄ ą║čĆąĖą┐č鹊ą│čĆą░čäąĖčÅ]

ąÜčĆąĖą┐č鹊ą│čĆą░čäąĖčÅ čÅą▓ą╗čÅąĄčéčüčÅ ąĖčüą║čāčüčüčéą▓ąŠą╝ ąĖą╗ąĖ ąĮą░čāą║ąŠą╣ ą┤ąĄčƹȹ░čéčī ąĖąĮč乊čĆą╝ą░čåąĖčÄ ą▓ čüąĄą║čĆąĄč鹥, ąĖ ąŠąĮą░ ąŠčüąĮąŠą▓čŗą▓ą░ąĄčéčüčÅ ąĮą░ čüą║čĆčŗčéąĖąĖ ą╝ąĄč鹊ą┤ąŠą▓ ą║čĆąĖą┐č鹊ą│čĆą░čäąĖąĖ ąĖą╗ąĖ ąĮą░ ąĘą░čēąĖč鹥 čü ą┐ąŠą╝ąŠčēčīčÄ ą║čĆąĖą┐č鹊ą│čĆą░čäąĖč湥čüą║ąĖčģ ą║ą╗čÄč湥ą╣. ąÉą╗ą│ąŠčĆąĖčéą╝čŗ, ąŠčüąĮąŠą▓ą░ąĮąĮčŗąĄ ąĮą░ čüąĄą║čĆąĄč鹥 ą╝ąĄč鹊ą┤ą░ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ čüąĄą╣čćą░čü ą┐čĆąĄą┤čüčéą░ą▓ą╗čÅčÄčé č鹊ą╗čīą║ąŠ ąĖčüč鹊čĆąĖč湥čüą║ąĖą╣ ąĖąĮč鹥čĆąĄčü, ąĖ ąĮąĄ čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčé ą┐ąŠčéčĆąĄą▒ąĮąŠčüčéčÅą╝ čĆąĄą░ą╗čīąĮąŠą│ąŠ ą╝ąĖčĆą░. ąĪąŠą▓čĆąĄą╝ąĄąĮąĮčŗąĄ ą░ą╗ą│ąŠčĆąĖčéą╝čŗ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ąĖčüą┐ąŠą╗čīąĘčāčÄčé ą║ą╗čÄčć ą┤ą╗čÅ čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ čłąĖčäčĆąŠą▓ą░ąĮąĖąĄą╝ ąĖ ą┤ąĄčłąĖčäčĆąŠą▓ą║ąŠą╣. ąæąĄąĘ ą┐ąŠą┤čģąŠą┤čÅčēąĄą│ąŠ ą║ą╗čÄčćą░ ąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮąŠąĄ čüąŠąŠą▒čēąĄąĮąĖąĄ ąĖą╗ąĖ ą┤ą░ąĮąĮčŗąĄ ąĮąĄ ą╝ąŠą│čāčé ą▒čŗčéčī ą┐čĆąĄąŠą▒čĆą░ąĘąŠą▓ą░ąĮčŗ ą▓ ąŠčéą║čĆčŗčéčŗą╣ č鹥ą║čüčé.

ą©ąĖčäčĆąŠą▓ą░ąĮąĖąĄ čÅą▓ą╗čÅąĄčéčüčÅ ą╝ąĄč鹊ą┤ąŠą╝ ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖčÅ čüąŠąŠą▒čēąĄąĮąĖčÅ ąĖą╗ąĖ ą┤ą░ąĮąĮčŗčģ, čéą░ą║ čćč鹊 ąĖčģ čĆąĄą░ą╗čīąĮąŠąĄ čüąŠą┤ąĄčƹȹĖą╝ąŠąĄ čüčéą░ąĮąŠą▓ąĖčéčüčÅ čüą║čĆčŗčéčŗą╝ ą┤ą╗čÅ ąĮąĄą░ą▓č鹊čĆąĖąĘąŠą▓ą░ąĮąĮąŠą│ąŠ ą┤ąŠčüčéčāą┐ą░. ą×čéą║čĆčŗč鹊ąĄ čüąŠąŠą▒čēąĄąĮąĖąĄ ąĖą╗ąĖ ą┤ą░ąĮąĮčŗąĄ ą▓ čüą▓ąŠąĄą╣ ąŠčĆąĖą│ąĖąĮą░ą╗čīąĮąŠą╣ č乊čĆą╝ąĄ ą╝ąŠą│čāčé čüąŠą┤ąĄčƹȹ░čéčī ąĖąĮč乊čĆą╝ą░čåąĖčÄ, ą║ąŠč鹊čĆčāčÄ ą░ą▓č鹊čĆ ąĖą╗ąĖ ą┤ąĖčüčéčĆąĖą▒čīčÄč鹊čĆ čģąŠč鹥ą╗ąĖ ą▒čŗ ą┤ąĄčƹȹ░čéčī ą▓ čüąĄą║čĆąĄč鹥 - ą║ą░ą║ ąĮą░ą┐čĆąĖą╝ąĄčĆ, ą║ąŠą┤ firmware ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆą░. ąØą░ą┐čĆąĖą╝ąĄčĆ, ą║ąŠą│ą┤ą░ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆ ąŠą▒ąĮąŠą▓ą╗čÅąĄčéčüčÅ "ą▓ ą┐ąŠą╗ąĄ", č鹊 ą▒ąĄąĘ ą┐čĆąĖą╝ąĄąĮąĄąĮąĖčÅ ą╝ąĄč鹊ą┤ąŠą▓ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ąŠč湥ąĮčī čüą╗ąŠąČąĮąŠ ąĘą░čēąĖčéąĖčéčī firmware ąŠčé ą┐ąŠą┐čŗč鹊ą║ ąĮąĄąĘą░ą║ąŠąĮąĮąŠą│ąŠ ą║ąŠą┐ąĖčĆąŠą▓ą░ąĮąĖčÅ ąĖ čĆąĄą▓ąĄčĆčü-ąĖąĮąČąĖąĮąĖčĆąĖąĮą│ą░. ą©ąĖčäčĆąŠą▓ą░ąĮąĖąĄ firmware čüą┤ąĄą╗ą░ąĄčé ąĄą│ąŠ ą▒ąĄčüą┐ąŠą╗ąĄąĘąĮčŗą╝, ą┐ąŠą║ą░ ąŠąĮąŠ ąĮąĄ ą▒čāą┤ąĄčé čĆą░čüčłąĖčäčĆąŠą▓ą░ąĮąŠ.

ąöąĄčłąĖčäčĆąŠą▓ą║ą░ čÅą▓ą╗čÅąĄčéčüčÅ ą╝ąĄč鹊ą┤ąŠą╝ ą┐ąŠą╗čāč湥ąĮąĖčÅ ąŠčĆąĖą│ąĖąĮą░ą╗čīąĮąŠą│ąŠ čüąŠąŠą▒čēąĄąĮąĖčÅ ąĖą╗ąĖ ą┤ą░ąĮąĮčŗčģ, ąĖ ą┤ąĄčłąĖčäčĆąŠą▓ą║ą░ ąŠą▒čŗčćąĮąŠ ąĮąĄ ą╝ąŠąČąĄčé ą▒čŗčéčī ą┐čĆąŠąĖąĘą▓ąĄą┤ąĄąĮą░ ą▒ąĄąĘ ąĘąĮą░ąĮąĖčÅ ą┐čĆą░ą▓ąĖą╗čīąĮąŠą│ąŠ ą║ą╗čÄčćą░ ą┤ąĄčłąĖčäčĆąŠą▓ą║ąĖ. ąÜą╗čÄčćąĖ ą╝ąŠą│čāčé ą▒čŗčéčī čüąŠčģčĆą░ąĮąĄąĮčŗ ą▓ ą▒čāčéą╗ąŠą░ą┤ąĄčĆąĄ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆą░, čéą░ą║ čćč鹊 ąŠą▒ąĮąŠą▓ą╗čÅąĄą╝ąŠąĄ čāčüčéčĆąŠą╣čüčéą▓ąŠ ą╝ąŠąČąĄčé ą┐čĆąĖąĮčÅčéčī ąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮčŗąĄ ą┤ą░ąĮąĮčŗąĄ, čĆą░čüčłąĖčäčĆąŠą▓ą░čéčī ąĖčģ ąĖ ą┐ąĄčĆąĄą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░čéčī ą▓čŗą▒čĆą░ąĮąĮčŗąĄ čćą░čüčéąĖ ą┐ą░ą╝čÅčéąĖ FLASH ąĖą╗ąĖ EEPROM. ąÜą╗čÄčćąĖ ą┤ąĄčłąĖčäčĆąŠą▓ą║ąĖ ąĮąĄ ą╝ąŠą│čāčé ą▒čŗčéčī ą┐ąŠą╗čāč湥ąĮčŗ ąĖąĘ ąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮčŗčģ ą┤ą░ąĮąĮčŗčģ ąĖ ąĮąĄ ą╝ąŠą│čāčé ą▒čŗčéčī ą┐čĆąŠčćąĖčéą░ąĮčŗ ąĖąĘ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆąŠą▓ AVR, ąĄčüą╗ąĖ ąĘą░ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░ąĮčŗ čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēąĖąĄ ą▒ąĖčéčŗ ąĘą░čēąĖčéčŗ.

ąÉą╗ą│ąŠčĆąĖčéą╝čŗ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ą┤ąĄą╗čÅčéčüčÅ ąĮą░ ą┤ą▓ą░ ą║ą╗ą░čüčüą░ - čüąĖą╝ą╝ąĄčéčĆąĖčćąĮčŗąĄ ąĖ ą░čüąĖą╝ą╝ąĄčéčĆąĖčćąĮčŗąĄ. ąĪąĖą╝ą╝ąĄčéčĆąĖčćąĮčŗąĄ ą░ą╗ą│ąŠčĆąĖčéą╝čŗ ąĖčüą┐ąŠą╗čīąĘčāčÄčé č鹊čé ąČąĄ čüą░ą╝čŗą╣ ą║ą╗čÄčć ą║ą░ą║ ą┤ą╗čÅ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ, čéą░ą║ ąĖ ą┤ą╗čÅ ą┤ąĄčłąĖčäčĆąŠą▓ą║ąĖ, ą▓ č鹊 ą▓čĆąĄą╝čÅ ą║ą░ą║ ą░čüąĖą╝ą╝ąĄčéčĆąĖčćąĮčŗąĄ ą░ą╗ą│ąŠčĆąĖčéą╝čŗ ąĖčüą┐ąŠą╗čīąĘčāčÄčé čĆą░ąĘąĮčŗąĄ ą║ą╗čÄčćąĖ. ąØą░ąĖą▒ąŠą╗ąĄąĄ ąĖąĘčāč湥ąĮąĮčŗą╝ ąĖ ą▓ąĄčĆąŠčÅčéąĮąŠ, čüą░ą╝čŗą╝ čłąĖčĆąŠą║ąŠ čĆą░čüą┐čĆąŠčüčéčĆą░ąĮąĄąĮąĮčŗą╝ čÅą▓ą╗čÅąĄčéčüčÅ DES, ąŠčéąĮąŠčüčÅčēąĖą╣čüčÅ ą║ čüąĖą╝ą╝ąĄčéčĆąĖčćąĮčŗą╝ ą░ą╗ą│ąŠčĆąĖčéą╝ą░ą╝.

[Data Encryption Standard ŌĆō DES]

ąÉą╗ą│ąŠčĆąĖčéą╝ DES ą▒čŗą╗ čĆą░ąĘčĆą░ą▒ąŠčéą░ąĮ ą▓ 1970 ą│ąŠą┤čā ąĖ ą┐ąŠąĘąČąĄ ą▒čŗą╗ čüčéą░ąĮą┤ą░čĆčéąĖąĘąŠą▓ą░ąĮ ąĪč鹥ąĮą┤č乊ą┤čüą║ąĖą╝ ąØą░čåąĖąŠąĮą░ą╗čīąĮčŗą╝ ąśąĮčüčéąĖčéčāč鹊ą╝ ąĪčéą░ąĮą┤ą░čĆč鹊ą▓ ąĪą©ąÉ (US National Institute of Standards, NIST). DES čÅą▓ą╗čÅąĄčéčüčÅ čüąĖą╝ą╝ąĄčéčĆąĖčćąĮčŗą╝ ą║čĆąĖą┐č鹊ą│čĆą░čäąĖč湥čüą║ąĖą╝ ą░ą╗ą│ąŠčĆąĖčéą╝ąŠą╝, ąĖčüą┐ąŠą╗čīąĘčāčÄčēąĖą╝ 56-ą▒ąĖčéąĮčŗą╣ ą║ą╗čÄčć. ąŁč鹊čé ą░ą╗ą│ąŠčĆąĖčéą╝ ąĮą░ ą┐čĆą░ą║čéąĖą║ąĄ ą┐ąŠą║ą░ąĘą░ą╗ čüą▓ąŠčÄ čüąĖą╗čā ąĖ ą┐ąĄčĆąĄąČąĖą╗ ą╝ąĮąŠą│ąĖąĄ ą┤čĆčāą│ąĖąĄ ą╝ąĄč鹊ą┤čŗ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ.

ąÉą╗ą│ąŠčĆąĖčéą╝ DES ąĖčüą┐ąŠą╗čīąĘčāąĄčé 56-ą▒ąĖčéąĮčŗą╣ ą║ą╗čÄčć, ą║ąŠč鹊čĆčŗą╣ ą┤ą░ąĄčé čüą╗ąĄą┤čāčÄčēąĄąĄ ą║ąŠą╗ąĖč湥čüčéą▓ąŠ ą▓ąŠąĘą╝ąŠąČąĮčŗčģ ą║ąŠą╝ą▒ąĖąĮą░čåąĖą╣:

256 = 72057594037927936 = 7.206 x 1016

ąÉą╗ą│ąŠčĆąĖčéą╝ DES čÅą▓ą╗čÅąĄčéčüčÅ ą▒ą╗ąŠčćąĮčŗą╝, čĆą░ą▒ąŠčéą░čÄčēąĖą╝ čü ą▒ą╗ąŠą║ą░ą╝ąĖ ą┤ą░ąĮąĮčŗčģ ąĖąĘ 64 ą▒ąĖčé. ą×ą▒čĆą░ą▒ąŠčéą║ą░ ą║ą░ąČą┤ąŠą│ąŠ ą▒ą╗ąŠą║ą░ ą┐ąŠą║ą░ąĘą░ąĮą░ ąĮą░ čĆąĖčüčāąĮą║ąĄ 2.

ąĀąĖčü. 2. ą¤ąŠč鹊ą║ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ą▓ ą░ą╗ą│ąŠčĆąĖčéą╝ąĄ DES.

ąĪąĮą░čćą░ą╗ą░ ą┐ąŠčĆčÅą┤ąŠą║ ą▒ąĖčé ą▓ąŠ ą▓čģąŠą┤ąĮąŠą╝ ą▒ą╗ąŠą║ąĄ ą┤ą░ąĮąĮčŗčģ ą╝ąĄąĮčÅąĄčéčüčÅ čäčāąĮą║čåąĖąĄą╣ ą┐ąĄčĆą╝čāčéą░čåąĖąĖ. ąöą░ą╗ąĄąĄ ą╝ą╗ą░ą┤čłąĖąĄ 32 ą▒ąĖčéą░ (R0) ąŠą▒čĆą░ą▒ą░čéčŗą▓ą░čÄčéčüčÅ ąŠčéą┤ąĄą╗čīąĮąŠ ąŠčé čüčéą░čĆčłąĖčģ 32 ą▒ąĖčé (L0) ąĘą░ 16 čłą░ą│ąŠą▓. ąÜą░ąČą┤čŗą╣ čłą░ą│ ąĖčüą┐ąŠą╗čīąĘčāąĄčé čĆą░ąĘą╗ąĖčćąĮčŗąĄ ą┐ąŠą┤čćą░čüčéąĖ (Kn) ą║ą╗čÄčćą░ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ (ąĮą░ čĆąĖčüčāąĮą║ąĄ 2 ą┐ąŠą║ą░ąĘą░ąĮčŗ č鹊ą╗čīą║ąŠ čłą░ą│ąĖ 1, 2 ąĖ 16). ąÆ ąĘą░ą▓ąĄčĆčłąĄąĮąĖąĖ ą┐ąŠčĆčÅą┤ąŠą║ ą▒ąĖčé čüąĮąŠą▓ą░ ą╝ąĄąĮčÅąĄčéčüčÅ ąĖąĮą▓ąĄčĆčüąĮąŠą╣ čäčāąĮą║čåąĖąĄą╣ ą┐ąĄčĆą╝čāčéą░čåąĖąĖ.

ąÉą╗ą│ąŠčĆąĖčéą╝ ą┤ąĄčłąĖčäčĆąŠą▓ą║ąĖ ą┐čĆąĖą╝ąĄąĮčÅąĄčéčüčÅ č鹊čé ąČąĄ, čćč鹊 ąĖ ą┤ą╗čÅ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ, ą╝ąĄąĮčÅąĄčéčüčÅ ąĮą░ ąŠą▒čĆą░čéąĮčāčÄ č鹊ą╗čīą║ąŠ ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠčüčéčī ą▓čŗą▒ąŠčĆą░ ą┐ąŠą┤čćą░čüč鹥ą╣ ą║ą╗čÄčćą░ Kn.

[Triple Data Encryption Standard ŌĆō 3DES]

ąÉą╗ą│ąŠčĆąĖčéą╝ čéčĆąŠą╣ąĮąŠą│ąŠ DES (3DES) ą▒ą░ąĘąĖčĆčāąĄčéčüčÅ ąĮą░ ą┐čĆąĖą╝ąĄąĮąĄąĮąĖąĖ DES čéčĆąĖąČą┤čŗ (ą║ą░ą║ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąŠ ą▓ ANSI x9.52), č湥ą╝ čāą▓ąĄą╗ąĖčćąĖą▓ą░ąĄčéčüčÅ ą┤ą╗ąĖąĮą░ ą║ą╗čÄčćą░ čü 56 ą┤ąŠ 168 ą▒ąĖčé. 3DES ąĮą░ą╝ąĮąŠą│ąŠ ąĮą░ą┤ąĄąČąĮąĄąĄ, č湥ą╝ DES, ąŠą┤ąĮą░ą║ąŠ ąĮąĄ ąŠč湥ąĮčī čģąŠčĆąŠčłąŠ ą┐ąŠą┤čģąŠą┤ąĖčé ą┤ą╗čÅ ą┐čĆąĖą╗ąŠąČąĄąĮąĖą╣ čĆąĄą░ą╗čéą░ą╣ą╝ą░ (ąĖąĘ-ąĘą░ ą▒ąŠą╗čīčłąŠą│ąŠ ą║ąŠą╗ąĖč湥čüčéą▓ą░ ą▓čŗčćąĖčüą╗ąĄąĮąĖą╣), ąĖ ą┐čĆąŠąĖą│čĆčŗą▓ą░ąĄčé ą┐ąŠ ą▒čŗčüčéčĆąŠą┤ąĄą╣čüčéą▓ąĖčÄ ąĮąĄą║ąŠč鹊čĆčŗą╝ ą▒ąŠą╗ąĄąĄ ąĮąŠą▓čŗą╝ ą░ą╗ą│ąŠčĆąĖčéą╝ą░ą╝. ąöą╗čÅ čŹč鹊ą│ąŠ ą░ą┐ąĮąŠčāčéą░ ą▓čĆąĄą╝čÅ ą▓čŗčćąĖčüą╗ąĄąĮąĖą╣ ąĮąĄ čÅą▓ą╗čÅąĄčéčüčÅ ą║čĆąĖčéąĖčćąĮčŗą╝, čéą░ą║ čćč鹊 3DES čÅą▓ą╗čÅąĄčéčüčÅ ą▓ą┐ąŠą╗ąĮąĄ ą┐ąŠą┤čģąŠą┤čÅčēąĖą╝ čĆąĄčłąĄąĮąĖąĄą╝.

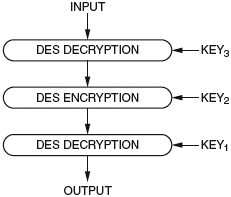

ąÉą╗ą│ąŠčĆąĖčéą╝ 3DES ąĖčüą┐ąŠą╗čīąĘčāąĄčé čéčĆąĖ ąŠčéą┤ąĄą╗čīąĮčŗčģ 56-ą▒ąĖčéąĮčŗčģ ą║ą╗čÄčćą░, čéą░ą║ čćč鹊 ą║ąŠą╗ąĖč湥čüčéą▓ąŠ ą▓ąŠąĘą╝ąŠąČąĮčŗčģ ą║ąŠą╝ą▒ąĖąĮą░čåąĖą╣ ą║ą╗čÄčćą░ čāą▓ąĄą╗ąĖčćąĖą▓ą░ąĄčéčüčÅ (ą┐ąŠ čüčĆą░ą▓ąĮąĄąĮąĖčÄ čü ąŠą┤ąĖąĮąŠčćąĮčŗą╝ DES):

2168 = 3.741 x 1050

ąĀąĖčü. 3. ąÉą╗ą│ąŠčĆąĖčéą╝ ą┐ąŠč鹊ą║ą░ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ 3DES

ąÆąŠ ą▓čĆąĄą╝čÅ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ą┤ą░ąĮąĮčŗąĄ ą▓čģąŠą┤ąĮąŠą│ąŠ ą▒ą╗ąŠą║ą░ čüąĮą░čćą░ą╗ą░ čłąĖčäčĆčāčÄčéčüčÅ ą┐ąĄčĆą▓čŗą╝ ą║ą╗čÄč湊ą╝, ą┐ąŠč鹊ą╝ ą┤ąĄčłąĖčäčĆčāčÄčéčüčÅ ą▓č鹊čĆčŗą╝, ąĖ ą▓ ą║ąŠąĮčåąĄ ąŠą┐čÅčéčī čłąĖčäčĆčāčÄčéčüčÅ čéčĆąĄčéčīąĖą╝ ą║ą╗čÄč湊ą╝. ąÆąŠ ą▓čĆąĄą╝čÅ ą┤ąĄčłąĖčäčĆąŠą▓ą║ąĖ ą║ą╗čÄč湥ą▓ą░čÅ ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠčüčéčī ąĖ ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠčüčéčī čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ/ą┤ąĄčłąĖčäčĆąŠą▓ą║ąĖ ą▒ą╗ąŠą║ą░ ą╝ąĄąĮčÅąĄčéčüčÅ ąĮą░ ąŠą▒čĆą░čéąĮčŗąĄ, ą║ą░ą║ ą┐ąŠą║ą░ąĘą░ąĮąŠ ąĮą░ čĆąĖčüčāąĮą║ąĄ 4.

ąĀąĖčü. 4. ąÉą╗ą│ąŠčĆąĖčéą╝ ą┐ąŠč鹊ą║ą░ ą┤ąĄčłąĖčäčĆąŠą▓ą║ąĖ 3DES

ąÆ čüčéą░ąĮą┤ą░čĆč鹥 ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮčŗ čüą╗ąĄą┤čāčÄčēąĖąĄ ąŠą┐čåąĖąĖ ą┤ą╗čÅ ą║ą╗čÄč湥ą╣, čüą╝. čéą░ą▒ą╗ąĖčåčā 1.

ąóą░ą▒ą╗ąĖčåą░ 1. ą×ą┐čåąĖąĖ ą║ą╗čÄč湥ą╣ 3DES

| ąÆą░čĆąĖą░ąĮčé ąŠą┐čåąĖąĖ |

ąÜąŠą╗ąĖč湥čüčéą▓ąŠ ąĮąĄąĘą░ą▓ąĖčüąĖą╝čŗčģ ą║ą╗čÄč湥ą╣ |

ąĪą▓čÅąĘą░ąĮąĮčŗąĄ ą║ą╗čÄčćąĖ |

| Keying Option 1 |

3 ą║ą╗čÄčćą░ (KEY1, KEY2 ąĖ KEY3) |

ąĮąĄčé |

| Keying Option 2 |

2 ą║ą╗čÄčćą░ (KEY1 ąĖ KEY2) |

KEY3 = KEY1 |

| Keying Option 3 |

1 ą║ą╗čÄčć (KEY1) |

KEY1 = KEY2 = KEY3 |

ąĪą╗ąĄą┤čāąĄčé ąĖą╝ąĄčéčī ą▓ ą▓ąĖą┤čā, čćč鹊 č鹊ą╗čīą║ąŠ ą┐ąĄčĆą▓ą░čÅ ąĖąĘ ąŠą┐čåąĖą╣ (keying option 1) čĆąĄą░ą╗ąĖąĘčāąĄčé ą▓ ą┐ąŠą╗ąĮčāčÄ ą┤ą╗ąĖąĮčā ą║ą╗čÄčćą░ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ 3DES. ąóčĆąĄčéąĖą╣ ą▓ą░čĆąĖą░ąĮčé (keying option 3) ą┐ąŠ čĆą░ąĘą╝ąĄčĆčā ą║ą╗čÄčćą░ ą░ąĮą░ą╗ąŠą│ąĖč湥ąĮ ąŠą┤ąĖąĮąŠčćąĮąŠą╝čā DES.

[Cipher block chaining ŌĆō CBC (ą▓čŗčüčéčĆą░ąĖą▓ą░ąĮąĖąĄ čłąĖčäčĆąŠą▓ą░ąĮąĮčŗčģ ą▒ą╗ąŠą║ąŠą▓ ą▓ čåąĄą┐ąŠčćą║čā)]

ąÉą╗ą│ąŠčĆąĖčéą╝čŗ DES ąĖ 3DES čÅą▓ą╗čÅčÄčéčüčÅ ą▒ą╗ąŠą║ąŠą▓čŗą╝ąĖ, čé. ąĄ. ąŠąĮąĖ čĆą░ą▒ąŠčéą░čÄčé čü ą▒ą╗ąŠą║ą░ą╝ąĖ ą┤ą░ąĮąĮčŗčģ čäąĖą║čüąĖčĆąŠą▓ą░ąĮąĮąŠą│ąŠ čĆą░ąĘą╝ąĄčĆą░. 56-ą▒ąĖčéąĮčŗą╣ ą║ą╗čÄčć ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą┤ą╗čÅ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ą┤ą░ąĮąĮčŗčģ ą▒ą╗ąŠą║ą░ą╝ąĖ ą┐ąŠ 64 ą▒ąĖčéą░. ąöą╗čÅ ąĖąĘą▓ąĄčüčéąĮčŗčģ ą▒ą╗ąŠą║ąŠą▓ ą┤ą░ąĮąĮčŗčģ ąĖ ą┐ąŠčüč鹊čÅąĮąĮąŠą│ąŠ (ąŠą┤ąĮą░ą║ąŠ ąĮąĄąĖąĘą▓ąĄčüčéąĮąŠą│ąŠ) ą║ą╗čÄčćą░ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ą▓čŗčģąŠą┤ąĮąŠą╣ ą▒ą╗ąŠą║ ą┐ąŠą╗čāčćąĖčéčüčÅ č鹊čé ąČąĄ čüą░ą╝čŗą╝. ąŁčéą░ ąĖąĮč乊čĆą╝ą░čåąĖčÅ ą╝ąŠąČąĄčé ą┐ąŠą╝ąŠčćčī ą┐ąŠč鹥ąĮčåąĖą░ą╗čīąĮąŠą╝čā ą▓ąĘą╗ąŠą╝čēąĖą║čā čüąĖčüč鹥ą╝čŗ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ.

ąĢčüčéčī ąĮąĄčüą║ąŠą╗čīą║ąŠ ą╝ąĄč鹊ą┤ąŠą▓, ą║ąŠč鹊čĆčŗąĄ ąŠą▒čŗčćąĮąŠ ąĖčüą┐ąŠą╗čīąĘčāčÄčéčüčÅ ą┤ą╗čÅ č鹊ą│ąŠ, čćč鹊ą▒čŗ ą▒ą╗ąŠą║ąĖ čü ąŠą┤ąĖąĮą░ą║ąŠą▓čŗą╝ ąŠčéą║čĆčŗčéčŗą╝ č鹥ą║čüč鹊ą╝ ą▒čŗą╗ąĖ ąĘą░čłąĖčäčĆąŠą▓ą░ąĮčŗ ą▓ ą▒ą╗ąŠą║ąĖ, ąŠčéą╗ąĖčćą░čÄčēąĖąĄčüčÅ ą┤čĆčāą│ ąŠčé ą┤čĆčāą│ą░ ą┐ąŠ čüąŠą┤ąĄčƹȹ░ąĮąĖčÄ. ą×ą┤ąĖąĮ ąĖąĘ ą╝ąĄč鹊ą┤ąŠą▓ ąĮą░ąĘčŗą▓ą░ąĄčéčüčÅ Cipher Block Chaining (CBC).

ą¤ąŠ ą╝ąĄč鹊ą┤čā CBC čłąĖčäčĆąŠą▓ą░ąĮąĮčŗąĄ ą▒ą╗ąŠą║ąĖ čüąŠąĄą┤ąĖąĮčÅčÄčéčüčÅ ą┤čĆčāą│ čü ą┤čĆčāą│ąŠą╝ čéą░ą║, čćč鹊 ąĮą░čćą░ą╗čīąĮčŗąĄ ą▒ą╗ąŠą║ąĖ ą▓ą╗ąĖčÅčÄčé ąĮą░ ą▓čüąĄ ą┐ąŠčüą╗ąĄą┤čāčÄčēąĖąĄ ą▒ą╗ąŠą║ąĖ. ąŁč鹊 ą┤ąŠčüčéąĖą│ą░ąĄčéčüčÅ ą┐čāč鹥ą╝ ą┐ąĄčĆą▓ąŠąĮą░čćą░ą╗čīąĮąŠą╣ ąŠą┐ąĄčĆą░čåąĖąĖ XOR č鹥ą║čāčēąĄą│ąŠ ąĄčēąĄ ąĮąĄ ąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮąŠą│ąŠ ą▒ą╗ąŠą║ą░ ąĖ ą┐čĆąĄą┤čŗą┤čāčēąĄą│ąŠ ąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮąŠą│ąŠ ą▒ą╗ąŠą║ą░. ąĀąĄąĘčāą╗čīčéą░čé XOR ąĘą░č鹥ą╝ čłąĖčäčĆčāąĄčéčüčÅ ą▓ą╝ąĄčüč鹊 ąŠčéą║čĆčŗčéčŗčģ ąĖčüčģąŠą┤ąĮčŗčģ ą┤ą░ąĮąĮčŗčģ.

ąÜą░ą║ ąŠą▒ąĄčüą┐ąĄčćąĖčéčī ąĘą░čēąĖčéčā čüąĖčüč鹥ą╝čŗ?

ąÆą░ąČąĮąŠ ą┐ąŠąĮąĖą╝ą░čéčī, čćč鹊 č鹥ąŠčĆąĄčéąĖč湥čüą║ąĖ ą╝ąŠąČąĮąŠ ą▓ąĘą╗ąŠą╝ą░čéčī ąŠčüąĮąŠą▓ą░ąĮąĮčŗąĄ ąĮą░ ą║ą╗čÄč湥 ą╝ąĄč鹊ą┤čŗ ą║čĆąĖą┐č鹊ą│čĆą░čäąĖąĖ ą┐čĆąŠčüčéčŗą╝ ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮčŗą╝ č鹥čüčéąĖčĆąŠą▓ą░ąĮąĖąĄą╝ ą▓čüąĄčģ ą▓ąŠąĘą╝ąŠąČąĮčŗčģ ą║ąŠą╝ą▒ąĖąĮą░čåąĖą╣ ą║ą╗čÄč湥ą╣. ą¤čĆąĖ čĆą░čüčüą╝ąŠčéčĆąĄąĮąĖąĖ ąĖą┤ąĄą░ą╗čīąĮąŠą╣ čüąĖčüč鹥ą╝čŗ, ą║ąŠč鹊čĆą░čÅ ąĮąĄ ą╝ąŠąČąĄčé ą▒čŗčéčī ą▓ąĘą╗ąŠą╝ą░ąĮą░ ąĮąĖą║ą░ą║ąĖą╝ ą┤čĆčāą│ąĖą╝ čüą┐ąŠčüąŠą▒ąŠą╝, čāčĆąŠą▓ąĄąĮčī ąĘą░čēąĖčēčæąĮąĮąŠčüčéąĖ ą┤ą░ąĮąĮčŗčģ 菹║čüą┐ąŠąĮąĄąĮčåąĖą░ą╗čīąĮąŠ ą┐čĆąŠą┐ąŠčĆčåąĖąŠąĮą░ą╗ąĄąĮ ą┤ą╗ąĖąĮąĄ ą║čĆąĖą┐č鹊ą│čĆą░čäąĖč湥čüą║ąŠą│ąŠ ą║ą╗čÄčćą░. ą×ą▒čēąĖą╝ ą╝ąĄč鹊ą┤ąŠą╝ ąĮąĄąĘą░ą║ąŠąĮąĮčŗčģ ą┐ąŠą┐čŗč鹊ą║ ą┤ąĄčłąĖčäčĆąŠą▓ą║ąĖ čÅą▓ą╗čÅąĄčéčüčÅ ą╝ąĄč鹊ą┤ ą│čĆčāą▒ąŠą╣ čüąĖą╗čŗ (brute force), čé. ąĄ. ą┐ąŠčłą░ą│ąŠą▓čŗą╣ ą┐ąĄčĆąĄą▒ąŠčĆ ą▓čüąĄčģ ą▓ąŠąĘą╝ąŠąČąĮčŗčģ ą║ąŠą╝ą▒ąĖąĮą░čåąĖą╣ ą║ą╗čÄč湥ą╣, ą┐ąŠą║ą░ ąĮąĄ ą┐ąŠą╗čāčćąĖčéčüčÅ ą┐ąŠą╗čāčćąĖčéčī čĆą░čüčłąĖčäčĆąŠą▓ą░ąĮąĮčŗąĄ ą┤ą░ąĮąĮčŗąĄ. ąØąĖą║ą░ą║ąŠą╣ č湥ą╗ąŠą▓ąĄą║-ąŠą┐ąĄčĆą░č鹊čĆ ąĮąĄ ą╝ąŠąČąĄčé ą▓čŗą┐ąŠą╗ąĮąĖčéčī ą▓čĆčāčćąĮčāčÄ čŹč鹊čé ą┐čĆąŠčåąĄčüčü, ąŠą┤ąĮą░ą║ąŠ ąĄą│ąŠ ą╝ąŠąČąĮąŠ ą░ą▓č鹊ą╝ą░čéąĖąĘąĖčĆąŠą▓ą░čéčī ą┐čĆąĖą╝ąĄąĮąĄąĮąĖąĄą╝ čüą┐ąĄčåąĖą░ą╗čīąĮčŗčģ ą┐čĆąŠą│čĆą░ą╝ą╝ ąĖ ą░ą┐ą┐ą░čĆą░čéčāčĆčŗ. ą×ą┤ąĮą░ą║ąŠ ą▓čüąĄ ąĄčēąĄ čéčĆąĄą▒čāąĄčéčüčÅ č湥ą╗ąŠą▓ąĄą║, ą║ąŠč鹊čĆčŗą╣ ą╝ąŠąČąĄčé ą┐čĆą░ą▓ąĖą╗čīąĮąŠ ąĮą░čüčéčĆąŠąĖčéčī čĆą░čüą┐ąŠąĘąĮą░ą▓ą░ąĮąĖąĄ ą┐ąŠąĮčÅčéąĮąŠą│ąŠ ą▓čŗą▓ąŠą┤ą░ ą┐čĆąŠčåąĄčüčüą░ ą┤ąĄčłąĖčäčĆąŠą▓ą║ąĖ ąŠčé ąĮąĄą┐ąŠąĮčÅčéąĮąŠą│ąŠ. ąÆ ą░čéą░ą║ą░čģ brute force čéčĆąĄą▒čāąĄą╝ą░čÅ ą┤ą╗čÅ ą▓čŗčćąĖčüą╗ąĄąĮąĖą╣ ą╝ąŠčēąĮąŠčüčéčī čĆą░čüč鹥čé 菹║čüą┐ąŠąĮąĄąĮčåąĖą░ą╗čīąĮąŠ čü čāą▓ąĄą╗ąĖč湥ąĮąĖąĄą╝ ą┤ą╗ąĖąĮčŗ ą║ą╗čÄčćą░. ąóą░ą║ ą║ą░ą║ ą▓čŗčćąĖčüą╗ąĖč鹥ą╗čīąĮą░čÅ ą╝ąŠčēąĮąŠčüčéčī čéą░ą║ąČąĄ ą┐čĆąĖą▒ą╗ąĖąĘąĖč鹥ą╗čīąĮąŠ 菹║čüą┐ąŠąĮąĄąĮčåąĖą░ą╗čīąĮąŠ čĆą░čüč鹥čé čü č鹥č湥ąĮąĖąĄą╝ ą▓čĆąĄą╝ąĄąĮąĖ, č鹊 ą▓ąĘą╗ąŠą╝, ą║ąŠč鹊čĆčŗą╣ ąĮąĄą╗čīąĘčÅ čĆąĄą░ą╗ąĖąĘąŠą▓ą░čéčī čüąĄą╣čćą░čü, ą╝ąŠąČąĄčé ą▒čŗčéčī ą┐čĆąŠą▓ąĄą┤ąĄąĮ ą▓ ą▒čāą┤čāčēąĄą╝. ąÆ čéą░ą▒ą╗ąĖčåąĄ 2 ą┐ąŠą║ą░ąĘą░ąĮ čŹčäč乥ą║čé ą┤ą╗ąĖąĮčŗ ą║ą╗čÄčćą░, ą▓ą╗ąĖčÅčÄčēąĖą╣ ąĮą░ čüč鹊ą╣ą║ąŠčüčéčī čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ. ąØčāąČąĮąŠ ąĖą╝ąĄčéčī ą▓ ą▓ąĖą┤čā, čćč鹊 ą┐čĆąĖą▓ąĄą┤ąĄąĮąĮčŗąĄ ą┐čĆąĖą╝ąĄčĆčŗ ą╝ąŠą│čāčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ č鹊ą╗čīą║ąŠ ą║ą░ą║ ąŠą▒čēąĄąĄ čĆčāą║ąŠą▓ąŠą┤čüčéą▓ąŠ, ąĖ ą▓ čĆąĄą░ą╗čīąĮąŠčüčéąĖ ą╝ąŠą│čāčé ąĖą╝ąĄčéčī ą╝ąĄčüč鹊 čĆą░ąĘą╗ąĖčćąĮčŗąĄ ą▓ą░čĆąĖą░čåąĖąĖ čāčüą╗ąŠą▓ąĖą╣, ą▓ą╗ąĖčÅčÄčēąĖąĄ ąĮą░ ąŠčåąĄąĮą║čā. ąśąĮč乊čĆą╝ą░čåąĖčÅ ą▒čŗą╗ą░ čüąŠą▒čĆą░ąĮą░ ąĖąĘ ąĖčüč鹊čćąĮąĖą║ąŠą▓, čāą┐ąŠą╝čÅąĮčāčéčŗčģ ą▓ čüąĄą║čåąĖąĖ ąøąĖč鹥čĆą░čéčāčĆą░.

ąóą░ą▒ą╗ąĖčåą░ 2. ąÆčĆąĄą╝čÅ, čéčĆąĄą▒čāąĄą╝ąŠąĄ ą┤ą╗čÅ ą▓ąĘą╗ąŠą╝ą░, ą▓ ąĘą░ą▓ąĖčüąĖą╝ąŠčüčéąĖ ąŠčé ą┤ą╗ąĖąĮčŗ ą║ą╗čÄčćą░ (čüą╝. čĆą░ąĘą┤ąĄą╗ ąøąĖč鹥čĆą░čéčāčĆą░).

| ąöą╗ąĖąĮą░ ą║ą╗čÄčćą░ |

ąÉą╗ą│ąŠčĆąĖčéą╝ |

ą¦ą░čüčéąĮčŗąĄ ą╗ąĖčåą░, ą╝ą░ą╗ąĄąĮčīą║ąĖąĄ ą║ąŠą╝ą┐ą░ąĮąĖąĖ |

ą×čĆą│ą░ąĮąĖąĘąŠą▓ą░ąĮąĮą░čÅ ą┐čĆąĄčüčéčāą┐ąĮąŠčüčéčī, ą║čĆčāą┐ąĮčŗąĄ ą║ąŠą╝ą┐ą░ąĮąĖąĖ, ą┐čĆą░ą▓ąĖč鹥ą╗čīčüčéą▓ąŠ

|

| ą×ą▒čŗčćąĮčŗą╣ ą║ąŠą╝ą┐čīčÄč鹥čĆ PC |

ąÆčŗčćąĖčüą╗ąĖč鹥ą╗čīąĮą░čÅ čüąĄčéčī |

ąĪą┐ąĄčåąĖą░ą╗čīąĮąŠąĄ ąŠą▒ąŠčĆčāą┤ąŠą▓ą░ąĮąĖąĄ ą┤ą╗čÅ ą▓ąĘą╗ąŠą╝ą░ |

| 32 ą▒ąĖčéą░ |

|

ą╝ąĖąĮčāčéčŗ, čćą░čüčŗ |

|

|

| 40 ą▒ąĖčé |

|

ą┤ąĮąĖ, ąĮąĄą┤ąĄą╗ąĖ |

ą╝ąĖąĮčāčéčŗ, čćą░čüčŗ |

|

| 56 ą▒ąĖčé |

DES |

ąÆ ąĮą░čüč鹊čÅčēąĄąĄ ą▓čĆąĄą╝čÅ ą▓ąĘą╗ąŠą╝ ąĮąĄą▓ąŠąĘą╝ąŠąČąĄąĮ |

ąĮąĄą┤ąĄą╗ąĖ, ą╝ąĄčüčÅčåčŗ |

čćą░čüčŗ, ą┤ąĮąĖ |

| 64 ą▒ąĖčéą░ |

|

ąŠč湥ąĮčī ą┤ąŠą╗ą│ąŠ |

ą┤ąŠą▓ąŠą╗čīąĮąŠ ą▒čŗčüčéčĆąŠ |

| 80 ą▒ąĖčé |

|

ąÆ ąĮą░čüč鹊čÅčēąĄąĄ ą▓čĆąĄą╝čÅ ą▓ąĘą╗ąŠą╝ ąĮąĄą▓ąŠąĘą╝ąŠąČąĄąĮ |

ą┤ąŠą╗ą│ąŠ |

| 128 ą▒ąĖčé |

|

ąÆ ąĮą░čüč鹊čÅčēąĄąĄ ą▓čĆąĄą╝čÅ ą▓ąĘą╗ąŠą╝ ąĮąĄą▓ąŠąĘą╝ąŠąČąĄąĮ |

| 168 ą▒ąĖčé |

3DES |

ąöčĆčāą│ąĖąĄ ą╝ąĄč鹊ą┤čŗ ą░čéą░ą║ąĖ ąĮą░ą┐čĆą░ą▓ą╗ąĄąĮčŗ ąĮą░ ą░ą┐ą┐ą░čĆą░čéčāčĆčā, ą░ ąĮąĄ ąĮą░ ąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮčāčÄ ąĖąĮč乊čĆą╝ą░čåąĖčÄ. ąÆ čŹč鹊ą╝ ą░ą┐ąĮąŠčāč鹥 ą░ą┐ą┐ą░čĆą░čéčāčĆą░ ąĘą░čēąĖčēąĄąĮą░ ą░čĆčģąĖč鹥ą║čéčāčĆąŠą╣ Atmel ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆąŠą▓ AVR, ąŠčüąĮąŠą▓ą░ąĮąĮąŠą╣ ąĮą░ ą┐ą░ą╝čÅčéąĖ FLASH. ąæčāčéą╗ąŠą░ą┤ąĄčĆ DES/3DES, ą▓ą║ą╗čÄčćą░čÅ ą║ą╗čÄčćąĖ ą┤ąĄčłąĖčäčĆąŠą▓ą║ąĖ, ąĘą░ą│čĆčāąČąĄąĮ ą▓ ą┐ą░ą╝čÅčéčī FLASH ąĖ ąĘą░čēąĖčēąĄąĮ ą▒ąĖčéą░ą╝ąĖ ąĘą░čēąĖčéčŗ (lock bits). ąóąĄą┐ąĄčĆčī firmware ą╝ąŠąČąĄčé ą▒čŗčéčī ąŠą▒ąĮąŠą▓ą╗ąĄąĮąŠ "ą▓ ą┐ąŠą╗ąĄ", čü ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄą╝ ąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮčŗčģ ą┐ą░čéč湥ą╣, ąĮąŠ ą║ą╗čÄčćąĖ ą┤ąĄčłąĖčäčĆąŠą▓ą║ąĖ ąĮąĄ ą╝ąŠą│čāčé ą▒čŗčéčī čüčćąĖčéą░ąĮčŗ ąĖąĘ AVR.

ąÜąŠą│ą┤ą░ ą▒ąĖčéčŗ ąĘą░čēąĖčéčŗ čāčüčéą░ąĮąŠą▓ą╗ąĄąĮčŗ, č鹊 ąĘą░ą┐čĆąĄčēąĄąĮ ą┤ąŠčüčéčāą┐ ąĮą░ ą▓ąĮąĄčłąĮčÄčÄ ąĘą░ą┐ąĖčüčī ąĖ ą▓ąĮąĄčłąĮąĄąĄ čćč鹥ąĮąĖąĄ. ą£ąŠąČąĮąŠ ą┐ąŠą╗čāčćąĖčéčī ą┤ąŠčüčéčāą┐ ą║ ą┐ą░ą╝čÅčéąĖ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆą░ AVR č鹊ą╗čīą║ąŠ ą┐čāč鹥ą╝ ą┐ąŠą╗ąĮąŠą│ąŠ čüčéąĖčĆą░ąĮąĖčÅ. ąĢčüą╗ąĖ čŹč鹊 čüą┤ąĄą╗ą░čéčī, č鹊 ą▒čāą┤čāčé čāąĮąĖčćč鹊ąČąĄąĮčŗ ą║ą░ą║ čüą░ą╝ ą▒čāčéą╗ąŠą░ą┤ąĄčĆ, čéą░ą║ ąĖ ą║ą╗čÄčćąĖ ą┤ąĄčłąĖčäčĆąŠą▓ą║ąĖ.

ąĀąĄą║ąŠą╝ąĄąĮą┤ą░čåąĖąĖ ą┐ąŠ čāą╗čāčćčłąĄąĮąĖčÄ ąĘą░čēąĖčéčŗ čüąĖčüč鹥ą╝čŗ

ąŁč鹊čé ą░ą┐ąĮąŠčāčé ą┐čĆąĄą┤čüčéą░ą▓ą╗čÅąĄčé č鹥čģąĮąĖą║ąĖ, ą║ąŠč鹊čĆčŗąĄ ą╝ąŠąČąĮąŠ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī ą┤ą╗čÅ ąĘą░čēąĖčéčŗ čĆą░ąĘčĆą░ą▒ą░čéčŗą▓ą░ąĄą╝ąŠą│ąŠ čāčüčéčĆąŠą╣čüčéą▓ą░ ąŠčé ąĮąĄčüą░ąĮą║čåąĖąŠąĮąĖčĆąŠą▓ą░ąĮąĮąŠą│ąŠ ą▓ąĮąĄčłąĮąĄą│ąŠ ą┤ąŠčüčéčāą┐ą░. ąØąĄčüą╝ąŠčéčĆčÅ ąĮą░ č鹊, čćč鹊 ąĮąĖ ąŠą┤ąĮą░ čĆą░ąĘčĆą░ą▒ąŠčéą║ą░ ąĮąĄ ą╝ąŠąČąĄčé ą▒čŗčéčī ą▓čŗą┐ąŠą╗ąĮąĄąĮą░ ą┐ąŠą╗ąĮąŠčüčéčīčÄ ąĘą░čēąĖčēčæąĮąĮąŠą╣, ą╝ąŠąČąĮąŠ čüą┤ąĄą╗ą░čéčī ąĄčæ čéą░ą║, čćč鹊 ą▓ąĘą╗ąŠą╝ ąĘą░čēąĖčéčŗ ą▒čāą┤ąĄčé ą╝ą░ą║čüąĖą╝ą░ą╗čīąĮąŠ čüą╗ąŠąČąĮčŗą╝, ąĮą░čüą║ąŠą╗čīą║ąŠ čŹč鹊 ą▓ąŠąĘą╝ąŠąČąĮąŠ. ąŁč鹊 ą║ąŠčĆąĄąĮąĮąŠąĄ ąŠčéą╗ąĖčćąĖąĄ ąĮąĄąĘą░čēąĖčēčæąĮąĮąŠą│ąŠ ą┤ąĖąĘą░ą╣ąĮą░, čü ą║ąŠč鹊čĆčŗą╝ ą▓ąĘą╗ąŠą╝čēąĖą║ čü ą╝ąĖąĮąĖą╝ą░ą╗čīąĮčŗą╝ąĖ č鹥čģąĮąĖč湥čüą║ąĖą╝ąĖ ąĘąĮą░ąĮąĖčÅą╝ąĖ ą╝ąŠąČąĄčé čüą║ąŠą┐ąĖčĆąŠą▓ą░čéčī čĆą░ąĘčĆą░ą▒ąŠčéą║čā, ąŠčé ąĘą░čēąĖčēčæąĮąĮąŠą│ąŠ, ą║ąŠč鹊čĆčŗą╣ ą╝ąŠąČąĄčé ą▓ąĘą╗ąŠą╝ą░čéčī č鹊ą╗čīą║ąŠ č湥ą╗ąŠą▓ąĄą║ čü ą▓čŗčüąŠą║ąŠą╣ ą║ą▓ą░ą╗ąĖčäąĖą║ą░čåąĖąĄą╣. ąÆ čüą╗čāčćą░ąĄ ąĮąĄąĘą░čēąĖčēčæąĮąĮąŠą╣ čĆą░ąĘčĆą░ą▒ąŠčéą║ąĖ ąŠąĮą░ ą╝ąŠąČąĄčé ą▒čŗčéčī ą┐čĆąŠčüč鹊 čüą║ąŠą┐ąĖčĆąŠą▓ą░ąĮą░ ąĖ ą┤ą░ąČąĄ ą┐ąŠą┤ą▓ąĄčĆą│ąĮčāčéą░ čĆąĄą▓ąĄčĆčü-ąĖąĮąČąĖąĮąĖčĆąĖąĮą│čā, ąĮą░čĆčāčłą░čÅ ąĖąĮč鹥ą╗ą╗ąĄą║čéčāą░ą╗čīąĮčāčÄ čüąŠą▒čüčéą▓ąĄąĮąĮąŠčüčéčī ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čÅ ąĖ čüąŠąĘą┤ą░ą▓ą░čÅ ąŠą┐ą░čüąĮčāčÄ ą┤ą╗čÅ ąĮąĄą│ąŠ čüąĖčéčāą░čåąĖčÄ ąĮą░ čĆčŗąĮą║ąĄ. ąÆ čüą╗čāčćą░ąĄ ą┐čĆąĖą╝ąĄąĮąĄąĮąĖčÅ ąĘą░čēąĖčéčŗ čāčüąĖą╗ąĖčÅ, ą║ąŠč鹊čĆčŗąĄ ą┐ąŠčéčĆąĄą▒čāčÄčéčüčÅ ą┤ą╗čÅ ą▓ąĘą╗ąŠą╝ą░, ąŠą║ą░ąČčāčéčüčÅ ąĮą░čüč鹊ą╗čīą║ąŠ ą▓čŗčüąŠą║ąĖ, čćč鹊 ą╝ąŠą│čāčé ąĘą░čüčéą░ą▓ąĖčéčī ą┐ąŠč鹥ąĮčåąĖą░ą╗čīąĮąŠą│ąŠ ą▓ąĘą╗ąŠą╝čēąĖą║ą░ čüąŠčüčĆąĄą┤ąŠč鹊čćąĖčéčīčüčÅ ąĮą░ čĆą░ąĘčĆą░ą▒ąŠčéą║ąĄ čüąŠą▒čüčéą▓ąĄąĮąĮčŗčģ ą┐čĆąŠą┤čāą║č鹊ą▓.

ąĢčüčéčī č鹊ą╗čīą║ąŠ ąŠą┤ąĮąŠ ą┐čĆą░ą▓ąĖą╗ąŠ ą┤ą╗čÅ čüąŠąĘą┤ą░ąĮąĖčÅ ąĘą░čēąĖčēčæąĮąĮąŠą╣ čüąĖčüč鹥ą╝čŗ: ąŠąĮą░ ą┤ąŠą╗ąČąĮą░ ą▒čŗčéčī čĆą░ąĘčĆą░ą▒ąŠčéą░ąĮą░ čéą░ą║, čćč鹊ą▒čŗ ą╝ą░ą║čüąĖą╝ą░ą╗čīąĮąŠ, ą║ą░ą║ čŹč鹊 č鹊ą╗čīą║ąŠ ą▓ąŠąĘą╝ąŠąČąĮąŠ, ąĘą░čéčĆčāą┤ąĮąĖčéčī ą▓ąĘą╗ąŠą╝. ąöą╗čÅ ą▓ąĘą╗ąŠą╝ą░ ą╝ąŠą│čāčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ ą╗čÄą▒čŗąĄ čüą┐ąŠčüąŠą▒čŗ ąŠą▒ąŠą╣čéąĖ ąĘą░čēąĖčéčā, ą┤ą░ąČąĄ čüą░ą╝čŗąĄ 菹║ąĘąŠčéąĖč湥čüą║ąĖąĄ. ąöą░ą╗ąĄąĄ ą┐čĆąĖą▓ąĄą┤ąĄąĮąŠ ąĮąĄčüą║ąŠą╗čīą║ąŠ ą┐čĆąĖą╝ąĄčĆąŠą▓ čéą░ą║ąĖčģ čüą┐ąŠčüąŠą▒ąŠą▓ (čāčÅąĘą▓ąĖą╝ąŠčüč鹥ą╣), ą║ąŠč鹊čĆčŗąĄ čüč鹊ąĖčé čĆą░čüčüą╝ąŠčéčĆąĄčéčī.

ą¦č鹊 ą┐čĆąŠąĖąĘąŠą╣ą┤ąĄčé, ą║ąŠą│ą┤ą░ ąŠčéą║ą╗čÄčćą░ąĄčéčüčÅ ą┐ąĖčéą░ąĮąĖąĄ ą▓ąŠ ą▓čĆąĄą╝čÅ ą┐čĆąŠčåąĄą┤čāčĆčŗ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ? ąÜą░ą║ąŠąĄ ą▒čāą┤ąĄčé čüąŠčüč鹊čÅąĮąĖąĄ čā ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆą░, ą║ąŠą│ą┤ą░ ą┐ąĖčéą░ąĮąĖąĄ čüąĮąŠą▓ą░ ą▓ąŠčüčüčéą░ąĮąŠą▓ąĖčéčüčÅ? ąæąĖčéčŗ ąĘą░čēąĖčéčŗ ąĖ ą▓ąĄą║č鹊čĆą░ čüą▒čĆąŠčüą░ ą▒čāą┤čāčé ą▓čüąĄ ą▓čĆąĄą╝čÅ čāčüčéą░ąĮąŠą▓ą╗ąĄąĮčŗ ą┐čĆą░ą▓ąĖą╗čīąĮąŠ?

ą£ąŠą│čāčé ą╗ąĖ ą▒čŗčéčī čüą┤ąĄą╗ą░ąĮčŗ ą║ą░ą║ąĖąĄ-ą╗ąĖą▒ąŠ ą┐čĆąĄą┤ą┐ąŠą╗ąŠąČąĄąĮąĖčÅ ąŠčéąĮąŠčüąĖč鹥ą╗čīąĮąŠ ąĖčüčģąŠą┤ąĮąŠą│ąŠ ą║ąŠą┤ą░ ąĮą░ ąŠčüąĮąŠą▓ąĄ ąĮąĄąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮąŠą╣ ąĖąĮč乊čĆą╝ą░čåąĖąĖ? ąÆ ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĖ ą║ DES ą┤ą╗čÅ ą▓ąĘą╗ąŠą╝ą░ ą╝ąĄč鹊ą┤ąŠą╝ ą│čĆčāą▒ąŠą╣ čüąĖą╗čŗ čéą░ą║ąĖąĄ ą┤ą░ąĮąĮčŗąĄ ą╝ąŠą│čāčé ą┐ąŠą╝ąŠčćčī ą┤ą╗čÅ ą┐ąŠąĖčüą║ą░ ąĖąĘą▓ąĄčüčéąĮčŗčģ ą┐ą░čéč鹥čĆąĮąŠą▓ ąĖąĮč乊čĆą╝ą░čåąĖąĖ. ąÉčéą░ą║čāčÄčēąĖą╣ ąĮąĄ čüą╝ąŠąČąĄčé ą┐ąĄčĆąĄą┐čĆąŠą▒ąŠą▓ą░čéčī ą▓čüąĄ ą▓ąŠąĘą╝ąŠąČąĮčŗąĄ ą║ąŠą╝ą▒ąĖąĮą░čåąĖąĖ ą║ą╗čÄčćą░, ąĮąĄ ąŠąČąĖą┤ą░čÅ ą┐ąŠą╗čāčćąĖčéčī ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮčŗą╣ ą║ąŠą┤ firmware. ąÉčéą░ą║čāčÄčēąĄąĄ ą┐čĆąŠą│čĆą░ą╝ą╝ąĮąŠąĄ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖąĄ ą╝ąŠąČąĄčé ą▒čŗčéčī čüą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮąŠ ą┤ą╗čÅ ą┐ąŠąĖčüą║ą░ ąĖąĘą▓ąĄčüčéąĮčŗčģ ą┐ą░čéč鹥čĆąĮąŠą▓, ą║ą░ą║ ąĮą░ą┐čĆąĖą╝ąĄčĆ čéą░ą▒ą╗ąĖčåčŗ ą▓ąĄą║č鹊čĆąŠą▓ ą┐čĆąĄčĆčŗą▓ą░ąĮąĖą╣, čü ą║ąŠč鹊čĆąŠą╣ ąĮą░čćąĖąĮą░ąĄčéčüčÅ ą┐ą░ą╝čÅčéčī ą┐čĆąŠą│čĆą░ą╝ą╝, ą░ čéą░ą║ąČąĄ ąŠą▒ą╗ą░čüč鹥ą╣ ą┐ą░ą╝čÅčéąĖ, ąĘą░ą┐ąŠą╗ąĮąĄąĮąĮčŗčģ ąĮčāą╗čÅą╝ąĖ ąĖą╗ąĖ ąĄą┤ąĖąĮąĖčåą░ą╝ąĖ, ąĖ čéą░ą║ ą┤ą░ą╗ąĄąĄ.

ą£ąŠąČąĮąŠ ą╗ąĖ ą┐ąŠą╗čāčćąĖčéčī ą║ą░ą║čāčÄ-ąĮąĖą▒čāą┤čī ąŠą▒čĆą░čéąĮčāčÄ čüą▓čÅąĘčī ąŠčé ą┐čĆąŠčåąĄčüčüą░ ą┤ąĄčłąĖčäčĆąŠą▓ą║ąĖ? ąøčÄą▒ą░čÅ čéą░ą║ą░čÅ čüą▓čÅąĘčī ą╝ąŠąČąĄčé ą┐ąŠą╝ąŠčćčī ą░čéą░ą║čāčÄčēąĄą╝čā. ąØą░ą┐čĆąĖą╝ąĄčĆ, ąĄčüą╗ąĖ ą░ą╗ą│ąŠčĆąĖčéą╝ ą┤ąĄčłąĖčäčĆąŠą▓ą║ąĖ ą▓ąĮčāčéčĆąĖ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ ą▒čāą┤ąĄčé ą▓čŗą┤ą░ą▓ą░čéčī OK / Not OK ąĮą░ ą║ą░ąČą┤čŗą╣ ąŠą▒čĆą░ą▒ąŠčéą░ąĮąĮčŗą╣ ą▒ą╗ąŠą║, č鹊 čŹč鹊čé čüąĖą│ąĮą░ą╗ ą╝ąŠąČąĄčé ą▒čŗčéčī ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮ ą║ą░ą║ ąŠą▒čĆą░čéąĮą░čÅ čüą▓čÅąĘčī ą┤ą╗čÅ ą┐ą╗ą░čéč乊čĆą╝čŗ ą░čéą░ą║ąĖ.

ąöąŠą╗ąČąĮčŗ ą╗ąĖ ąĘą░čēąĖčēąĄąĮąĮčŗąĄ čäčĆąĄą╣ą╝čŗ ą▒čŗčéčī ąŠčéą┐čĆą░ą▓ą╗ąĄąĮąĮčŗą╝ąĖ ą▓ ą┤čĆčāą│ąŠą╝ ą┐ąŠčĆčÅą┤ą║ąĄ? ąĢčüą╗ąĖ ą┐ąĄčĆą▓čŗą╣ čäčĆąĄą╣ą╝, ąŠčéą┐čĆą░ą▓ą╗ąĄąĮąĮčŗą╣ ą▒čāčéą╗ąŠą░ą┤ąĄčĆčā, ą▓čüąĄą│ą┤ą░ ą▓ą║ą╗čÄčćą░ąĄčé ą▓ čüąĄą▒čÅ ą┐ąĄčĆą▓čŗą╣ ą▒ą╗ąŠą║ ąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮąŠą│ąŠ čäą░ą╣ą╗ą░, č鹊 ą░čéą░ą║čāčÄčēąĖą╣ ąĮą░ ąŠčüąĮąŠą▓ąĄ čŹč鹊ą│ąŠ ą╝ąŠąČąĄčé čüą┤ąĄą╗ą░čéčī ąĮąĄą║ąŠč鹊čĆčŗąĄ ą┐čĆąĄą┤ą┐ąŠą╗ąŠąČąĄąĮąĖčÅ ąŠą▒ ąĖčüčģąŠą┤ąĮąŠą╝ (ąĮąĄąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮąŠą╝) čüąŠą┤ąĄčƹȹ░ąĮąĖąĖ ąŠčéą┐čĆą░ą▓ą╗ąĄąĮąĮąŠą│ąŠ ą▒ą╗ąŠą║ą░. ąØą░ą┐čĆąĖą╝ąĄčĆ, ąŠąĮ ą╝ąŠąČąĄčé ą┐čĆąĄą┤ą┐ąŠą╗ąŠąČąĖčéčī, čćč鹊 ą┐ąĄčĆą▓čŗą╣ čäčĆąĄą╣ą╝ čüąŠą┤ąĄčƹȹĖčé ą┤ą░ąĮąĮčŗąĄ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ, ąĮą░čćąĖąĮą░čÄčēąĖąĄčüčÅ čü ąĮčāą╗ąĄą▓ąŠą│ąŠ ą░ą┤čĆąĄčüą░, ąĖ čéą░ą╝ ą▒čāą┤ąĄčé ąĮą░čģąŠą┤ąĖčéčīčüčÅ čéą░ą▒ą╗ąĖčåą░ ą▓ąĄą║č鹊čĆąŠą▓ ą┐čĆąĄčĆčŗą▓ą░ąĮąĖą╣. ąŁčéąĖ ą┤ą░ąĮąĮčŗąĄ ą┐ąŠą╝ąŠą│čāčé čāč鹊čćąĮąĖčéčī ąĖčüčģąŠą┤ąĮčŗąĄ ą┤ą░ąĮąĮčŗąĄ ą┤ą╗čÅ ą┐ąŠąĖčüą║ą░/ą┐ąŠą┤ą▒ąŠčĆą░ ą║ą╗čÄčćą░. ąöą╗čÅ čāą▓ąĄą╗ąĖč湥ąĮąĖčÅ ąĘą░čēąĖčēčæąĮąĮąŠčüčéąĖ čüąĖčüč鹥ą╝čŗ ąĮčāąČąĮąŠ ą┐ąŠčüčŗą╗ą░čéčī čäčĆąĄą╣ą╝čŗ ą▓ čüą╗čāčćą░ą╣ąĮąŠą╝ ą┐ąŠčĆčÅą┤ą║ąĄ (ą▓ąŠ ą▓čüčÅą║ąŠą╝ čüą╗čāčćą░ąĄ ą┤ąĄą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĮčŗąĄ čäčĆąĄą╣ą╝čŗ ą▓čüąĄ čĆą░ą▓ąĮąŠ ą▒čāą┤čāčé ąŠč鹊ą▒čĆą░ąČąĄąĮčŗ ąĮą░ čüą▓ąŠą╣ ą┐čĆą░ą▓ąĖą╗čīąĮčŗą╣ ąĖčüčģąŠą┤ąĮčŗą╣ ą░ą┤čĆąĄčü).

[ąĀąĄą░ą╗ąĖąĘą░čåąĖčÅ ą┐čĆąŠą│čĆą░ą╝ą╝ąĮąŠą│ąŠ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖčÅ ąĖ ąŠą┐ąĖčüą░ąĮąĖąĄ ąĄą│ąŠ ą┐čĆąĖą╝ąĄąĮąĄąĮąĖčÅ]

ąŁčéą░ čüąĄą║čåąĖčÅ ąŠą┐ąĖčüčŗą▓ą░ąĄčé, ą║ą░ą║ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī ąĖ ą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░čéčī ą┐čĆąŠą│čĆą░ą╝ą╝čŗ, čĆąĄą░ą╗ąĖąĘčāčÄčēąĖąĄ ąĘą░čēąĖčéčā. ą¤čĆąŠčåąĄčüčü ą┐ąŠą║ą░ąĘą░ąĮ ąĮą░ čĆąĖčüčāąĮą║ąĄ 5.

ąĀąĖčü. 5. ą×ą▒ąĘąŠčĆ ą┐čĆąŠčåąĄčüčüą░ ą┐čĆąĖą╝ąĄąĮąĄąĮąĖčÅ ąĘą░čēąĖčéčŗ.

ą¤ąŠčÅčüąĮąĄąĮąĖčÅ ą║ čĆąĖčüčāąĮą║čā:

Application note ą░ą┐ąĮąŠčāčé, čāą║ą░ąĘą░ąĮąĖčÅ ą┐ąŠ ą┐čĆąĖą╝ąĄąĮąĄąĮąĖčÄ (čŹčéą░ čüčéą░čéčīčÅ, AVR230).

Bootloader Source ą║ąŠą╝ą┐ąĖą╗ąĖčĆčāąĄą╝čŗą╣ ąĖčüčģąŠą┤ąĮčŗą╣ ą║ąŠą┤ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ DES, čüą╝. [5].

Header File čäą░ą╣ą╗ ąĘą░ą│ąŠą╗ąŠą▓ą║ą░, ą║ąŠč鹊čĆčŗą╣ ą┐ąŠą┤ą║ą╗čÄčćą░ąĄčéčüčÅ ą║ ą║ąŠą╝ą┐ąĖą╗ąĖčĆčāąĄą╝ąŠą╝čā ą┐čĆąŠąĄą║čéčā ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░.

Key File čäą░ą╣ą╗ ą║ą╗čÄčćą░ DES ą┤ą╗čÅ ą┤ąĄčłąĖčäčĆąŠą▓ą║ąĖ.

IAR Embedded Workbench čüąĖčüč鹥ą╝ą░ čĆą░ąĘčĆą░ą▒ąŠčéą║ąĖ ą┐čĆąŠą│čĆą░ą╝ą╝ ą┤ą╗čÅ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆą░ AVR, ą▓ čüčĆąĄą┤ąĄ ą║ąŠč鹊čĆąŠą╣ ą║ąŠą╝ą┐ąĖą╗ąĖčĆčāąĄčéčüčÅ DES ą▒čāčéą╗ąŠą░ą┤ąĄčĆ.

Text editor ą╗čÄą▒ąŠą╣ č鹥ą║čüč鹊ą▓čŗą╣ čĆąĄą┤ą░ą║č鹊čĆ, ą▓ ą║ąŠč鹊čĆąŠą╝ ą╝ąŠąČąĮąŠ ą┐ąŠą┤ą│ąŠč鹊ą▓ąĖčéčī ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąŠąĮąĮčŗą╣ čäą░ą╣ą╗.

GenTemp čüą┐ąĄčåąĖą░ą╗čīąĮą░čÅ ą┐čĆąŠą│čĆą░ą╝ą╝ą░ ą┤ą╗čÅ čüąŠąĘą┤ą░ąĮąĖčÅ čłą░ą▒ą╗ąŠąĮą░ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąŠąĮąĮąŠą│ąŠ čäą░ą╣ą╗ą░, ą║ąŠč鹊čĆčŗą╣ ą╝ąŠąČąĄčé ą▒čŗčéčī ą▓ą┐ąŠčüą╗ąĄą┤čüčéą▓ąĖąĖ ąŠčéčĆąĄą┤ą░ą║čéąĖčĆąŠą▓ą░ąĮ ą▓ č鹥ą║čüč鹊ą▓ąŠą╝ čĆąĄą┤ą░ą║č鹊čĆąĄ.

Configuration File ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąŠąĮąĮčŗą╣ čäą░ą╣ą╗ ą┤ą╗čÅ čüąĖčüč鹥ą╝čŗ čüąŠąĘą┤ą░ąĮąĖčÅ čłąĖčäčĆąŠą▓ą░ąĮąĮąŠą│ąŠ firmware, ąŠą┐ąĖčüą░ąĮąĮąŠą╣ ą▓ čŹč鹊ą╝ ą░ą┐ąĮąŠčāč鹥.

Miscellaneous Editor ą┐čĆąŠąĖąĘą▓ąŠą╗čīąĮčŗą╣ čĆąĄą┤ą░ą║č鹊čĆ ą┤ą░ąĮąĮčŗčģ, ą▓ ą║ąŠč鹊čĆčŗčģ ą┐ąŠą┤ą│ąŠčéą░ą▓ą╗ąĖą▓ą░ąĄčéčüčÅ ąĮąĄąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮčŗą╣ ą┤ą░ą╝ą┐ ą┤ą╗čÅ EEPROM. ąŁč鹊 ą╝ąŠąČąĄčé ą▒čŗčéčī ąĖ HEX-čĆąĄą┤ą░ą║č鹊čĆ čéąĖą┐ą░ WinHEX, ąĖą╗ąĖ čüčĆąĄą┤ą░ čĆą░ąĘčĆą░ą▒ąŠčéą║ąĖ AVR Studio ą▓ą╝ąĄčüč鹥 čü WinAVR.

Application Builder čüąĖčüč鹥ą╝ą░ čĆą░ąĘčĆą░ą▒ąŠčéą║ąĖ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ firmware, ą║ąŠč鹊čĆąŠąĄ čĆą░ą▒ąŠčéą░ąĄčé ą▓ čüąĄą║čåąĖąĖ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ Application Section (AS). ąśą╝ąĄąĮąĮąŠ čŹč鹊 ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄ ąĘą░čēąĖčēčæąĮąĮąŠ ąŠą▒ąĮąŠą▓ą╗čÅąĄčéčüčÅ čü ą┐čĆąĖą╝ąĄąĮąĄąĮąĖąĄą╝ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ DES. ąĪąĖčüč鹥ą╝ą░ čĆą░ąĘčĆą░ą▒ąŠčéą║ąĖ ą╝ąŠąČąĄčé ą▒čŗčéčī ą╗čÄą▒ąŠą╣ (IAR Embedded Workbench, AVR Studio).

Create čüą┐ąĄčåąĖą░ą╗čīąĮą░čÅ ą┐čĆąŠą│čĆą░ą╝ą╝ą░, ą║ąŠč鹊čĆą░čÅ ą┐ąŠą┤ą│ąŠčéą░ą▓ą╗ąĖą▓ą░ąĄčé čłąĖčäčĆąŠą▓ą░ąĮąĮąŠąĄ firmware ąĖ čäą░ą╣ą╗čŗ ąĘą░ą│ąŠą╗ąŠą▓ą║ą░ (Header File) ąĖ ą║ą╗čÄčćą░ (Key File) ą┤ą╗čÅ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░.

Encrypted Firmware čłąĖčäčĆąŠą▓ą░ąĮąĮčŗą╣ ą▒ą╗ąŠą║ ą┤ą░ąĮąĮčŗčģ, ą▓ ą║ąŠč鹊čĆąŠą╝ ąĮą░čģąŠą┤ąĖčéčüčÅ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖąĄ - ą║ą░ą║ čüą░ą╝ąŠ firmware, čéą░ą║ ąĖ ą▓ąŠąĘą╝ąŠąČąĮąŠ ą┤ą░ąĮąĮčŗąĄ ą┤ą╗čÅ EEPROM.

Bootloader ą┤ą▓ąŠąĖčćąĮčŗą╣ ą║ąŠą┤ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░, ą║ąŠč鹊čĆčŗą╣ ą┐čĆąŠčłąĖą▓ą░ąĄčéčüčÅ ą▓ čüąĄą║čåąĖčÄ BLS ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆą░ AVR (Target AVR) čü ą┐ąŠą╝ąŠčēčīčÄ ą▓ąĮąĄčłąĮąĄą│ąŠ ą┐čĆąŠą│čĆą░ą╝ą╝ą░č鹊čĆą░ (ąŠą▒čŗčćąĮąŠ ISP ąĖą╗ąĖ JTAG).

Update čüą┐ąĄčåąĖą░ą╗čīąĮą░čÅ ą┐čĆąŠą│čĆą░ą╝ą╝ą░, ą║ąŠč鹊čĆą░čÅ ą┐ąĄčĆąĄą┤ą░ąĄčé čłąĖčäčĆąŠą▓ą░ąĮąĮčŗą╣ ą▒ą╗ąŠą║ ą┤ą░ąĮąĮčŗčģ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ ą┤ą╗čÅ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ firmware.

Target AVR čåąĄą╗ąĄą▓ąŠą╣ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆ AVR, ąĮą░ ą║ąŠč鹊čĆąŠą╝ čĆą░ą▒ąŠčéą░ąĄčé ą▒čāčéą╗ąŠą░ą┤ąĄčĆ, ąĖ ą┐čĆąŠą│čĆą░ą╝ą╝ąĮąŠąĄ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖąĄ ą║ąŠč鹊čĆąŠą│ąŠ ąŠą▒ąĮąŠą▓ą╗čÅąĄčéčüčÅ.

ąØą░ čĆąĖčüčāąĮą║ąĄ 5 ą┐ąŠą║ą░ąĘą░ąĮčŗ čüą╗ąĄą┤čāčÄčēąĖąĄ ąŠčüąĮąŠą▓ąĮčŗąĄ čłą░ą│ąĖ (ą┤ą░ą╗ąĄąĄ čŹčéąĖ čłą░ą│ąĖ ą▒čāą┤čāčé čĆą░čüčüą╝ąŠčéčĆąĄąĮčŗ ą▒ąŠą╗ąĄąĄ ą┐ąŠą┤čĆąŠą▒ąĮąŠ):

1. ąĪąŠąĘą┤ą░ąĮąĖąĄ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ (firmware) ą┤ą╗čÅ čåąĄą╗ąĄą▓ąŠą│ąŠ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆą░ AVR (ą┐čĆąŠčłąĖą▓ą║ą░ FLASH). ąĢčüą╗ąĖ čŹč鹊 ąĮąĄąŠą▒čģąŠą┤ąĖą╝ąŠ, čéą░ą║ąČąĄ ą▓ ąŠčéą┤ąĄą╗čīąĮąŠą╝ čäą░ą╣ą╗ąĄ čüąŠąĘą┤ą░čÄčéčüčÅ ą┤ą░ąĮąĮčŗąĄ ąĖ ą┤ą╗čÅ čŹąĮąĄčĆą│ąŠąĮąĄąĘą░ą▓ąĖčüąĖą╝ąŠą╣ ą┐ą░ą╝čÅčéąĖ (ą┐čĆąŠčłąĖą▓ą║ą░ EEPROM).

2. ąĪąŠąĘą┤ą░ąĄčéčüčÅ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąŠąĮąĮčŗą╣ čäą░ą╣ą╗, čüąŠą┤ąĄčƹȹ░čēąĖą╣ ąĖąĮč乊čĆą╝ą░čåąĖčÄ ąŠ ą┐čĆąŠąĄą║č鹥. ą¤čĆąĖą╗ąŠąČąĄąĮąĖąĄ, ąĮą░ąĘčŗą▓ą░ąĄą╝ąŠąĄ gentemp, ą╝ąŠąČąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ ą┤ą╗čÅ čüąŠąĘą┤ą░ąĮąĖčÅ čäą░ą╣ą╗ą░ čäčĆąĄą╣ą╝ą░.

3. ąŚą░ą┐čāčüą║ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ, ą║ąŠč鹊čĆąŠąĄ ąĮą░ąĘčŗą▓ą░ąĄčéčüčÅ create. ąŁč鹊 čüąŠąĘą┤ą░čüčé ąĘą░ą│ąŠą╗ąŠą▓ąŠčćąĮčŗą╣ čäą░ą╣ą╗, čäą░ą╣ą╗ ą║ą╗čÄčćą░ ąĖ ąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮčŗą╣ čäą░ą╣ą╗.

4. ąśčüą┐ąŠą╗čīąĘčāčÅ IAR Embedded Workbench┬«, čüą║ąŠąĮčäąĖą│čāčĆąĖčĆčāą╣č鹥 (configure) ąĖ čüą┤ąĄą╗ą░ą╣č鹥 čüą▒ąŠčĆą║čā (build) ą┤ą╗čÅ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ (bootloader) čåąĄą╗ąĄą▓ąŠą│ąŠ AVR.

5. ąĪ ą┐ąŠą╝ąŠčēčīčÄ ą┐čĆąŠą│čĆą░ą╝ą╝ą░č鹊čĆą░ ąĘą░ą│čĆčāąĘąĖč鹥 ą▒čāčéą╗ąŠą░ą┤ąĄčĆ ą▓ čåąĄą╗ąĄą▓ąŠą╣ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆ AVR, čāčüčéą░ąĮąŠą▓ąĖč鹥 ą▒ąĖčéčŗ ąĘą░čēąĖčéčŗ (lock bits) ąĖ ą▒ąĖčéčŗ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąŠąĮąĮčŗčģ ą┐ąĄčĆąĄą╝čŗč湥ą║ (čäčīčÄąĘčŗ, fuse bits).

6. ąóąĄą┐ąĄčĆčī ą▓ ą╗čÄą▒ąŠąĄ čāą┤ąŠą▒ąĮąŠąĄ ą▓čĆąĄą╝čÅ ąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮąŠąĄ firmware ą╝ąŠąČąĄčé ą▒čŗčéčī ąĘą░ą│čĆčāąČąĄąĮąŠ ą▓ AVR (čü ą┐ąŠą╝ąŠčēčīčÄ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░).

Configuration File - ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąŠąĮąĮčŗą╣ čäą░ą╣ą╗

ążą░ą╣ą╗ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąĖ čüąŠą┤ąĄčƹȹĖčé čüą┐ąĖčüąŠą║ ą┐ą░čĆą░ą╝ąĄčéčĆąŠą▓, ą║ąŠč鹊čĆčŗąĄ ąĖčüą┐ąŠą╗čīąĘčāčÄčéčüčÅ ą┤ą╗čÅ ą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮąĖčÅ ą┐čĆąŠąĄą║čéą░. ą¤ą░čĆą░ą╝ąĄčéčĆčŗ ąŠą┐ąĖčüą░ąĮčŗ ą▓ čéą░ą▒ą╗ąĖčåąĄ 3.

ąóą░ą▒ą╗ąĖčåą░ 3. ą×ą▒čēąĖą╣ ąŠą▒ąĘąŠčĆ ąŠą┐čåąĖą╣ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąŠąĮąĮąŠą│ąŠ čäą░ą╣ą╗ą░.

| ą¤ą░čĆą░ą╝ąĄčéčĆ |

ą×ą┐ąĖčüą░ąĮąĖąĄ |

ąŚąĮą░č湥ąĮąĖąĄ ą┐ąŠ čāą╝ąŠą╗čćą░ąĮąĖčÄ |

ą¤ą░čĆą░ą╝ąĄčéčĆ ąŠą▒čÅąĘą░č鹥ą╗ąĄąĮ? |

| PAGE_SIZE |

ąĀą░ąĘą╝ąĄčĆ čüčéčĆą░ąĮąĖčåčŗ FLASH AVR, čāą║ą░ąĘą░ąĮąĮąŠąĄ ą▓ ą┤ąĄčüčÅčéąĖčćąĮąŠą╝ ą▓ąĖą┤ąĄ. ąŁč鹊čé ą┐ą░čĆą░ą╝ąĄčéčĆ ąĘą░ą▓ąĖčüąĖčé ąŠčé čéąĖą┐ą░ ą┐čĆąĖą╝ąĄąĮčÅąĄą╝ąŠą│ąŠ AVR, ąŠą▒čĆą░čēą░ą╣č鹥čüčī ą║ ąĄą│ąŠ ą┤ą░čéą░čłąĖčéčā |

- |

ąöąÉ |

| KEY1 |

ą¤ąĄčĆą▓čŗą╣ ą║ą╗čÄčć čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ą▓ čłąĄčüčéąĮą░ą┤čåą░č鹥čĆąĖčćąĮąŠą╝ ą▓ąĖą┤ąĄ. ąöąŠą╗ąČąĮąŠ ą▒čŗčéčī čāą║ą░ąĘą░ąĮąŠ 8 čüą╗čāčćą░ą╣ąĮčŗčģ ą▒ą░ą╣čé, čā ą║ą░ąČą┤ąŠą│ąŠ ąĖąĘ ą║ąŠč鹊čĆčŗčģ 8-ą╣ ą▒ąĖčé ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą▓ ą║ą░č湥čüčéą▓ąĄ ą▒ąĖčéą░ ąĮąĄč湥čéąĮąŠčüčéąĖ (odd-parity). |

ąĮąĄ čāą║ą░ąĘą░ąĮ: ąĮąĄčé čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ |

ąĮąĄčé, ąĮąŠ ąŠč湥ąĮčī čĆąĄą║ąŠą╝ąĄąĮą┤čāąĄčéčüčÅ ąĄą│ąŠ čāą║ą░ąĘą░čéčī |

| KEY2 |

ąÆč鹊čĆąŠą╣ ą║ą╗čÄčć čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ. ąŻą║ą░ąĘčŗą▓ą░ąĄčéčüčÅ čéą░ą║ ąČąĄ, ą║ą░ą║ ąĖ ą┐ąĄčĆą▓čŗą╣, ąŠą┤ąĮą░ą║ąŠ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą┤ą╗čÅ ą┤ą▓čāčģą║ą╗čÄč湥ą▓ąŠą│ąŠ 3DES. ąĢčüą╗ąĖ čŹč鹊čé ą┐ą░čĆą░ą╝ąĄčéčĆ ąĮąĄ čāą║ą░ąĘą░ąĮ, č鹊 ą▒čāą┤ąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ ąŠą┤ąĖąĮąŠčćąĮčŗą╣ DES. |

ąĮąĄ čāą║ą░ąĘą░ąĮ: ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ąŠą┤ąĖąĮąŠčćąĮčŗą╣ DES |

ąĮąĄčé, ąĮąŠ čĆąĄą║ąŠą╝ąĄąĮą┤čāąĄčéčüčÅ |

| KEY3 |

ąóčĆąĄčéąĖą╣ ą║ą╗čÄčć čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ. ąŻą║ą░ąĘčŗą▓ą░ąĄčéčüčÅ čéą░ą║ ąČąĄ, ą║ą░ą║ ąĖ ą┐ąĄčĆą▓čŗą╣, ąŠą┤ąĮą░ą║ąŠ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą┤ą╗čÅ ą┐ąŠą╗ąĮąŠą│ąŠ 3DES. ąĢčüą╗ąĖ čŹč鹊čé ą┐ą░čĆą░ą╝ąĄčéčĆ ąĮąĄ čāą║ą░ąĘą░ąĮ, č鹊 ą▒čāą┤ąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ ąŠą┤ąĖąĮąŠčćąĮčŗą╣ DES ąĖą╗ąĖ ą┤ą▓čāčģą║ą╗čÄč湥ą▓ąŠą╣ 3DES. |

ąĮąĄ čāą║ą░ąĘą░ąĮ: ą┐čĆąŠčüč鹊ą╣ DES ąĖą╗ąĖ 2-key 3DES |

ąĮąĄčé |

| INITIAL_VECTOR |

ąśčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą┤ą╗čÅ ą▓čŗčüčéčĆą░ąĖą▓ą░ąĮąĖčÅ čłąĖčäčĆąŠą▓ą░ąĮąĮčŗčģ ą▒ą╗ąŠą║ąŠą▓ ą▓ čåąĄą┐ąŠčćą║čā (chaining cipher blocks, CBC). ąŚą┤ąĄčüčī ą┤ąŠą╗ąČąĮčŗ ą▒čŗčéčī čāą║ą░ąĘą░ąĮčŗ 8 čüą╗čāčćą░ą╣ąĮčŗčģ ą▒ą░ą╣čé ą▓ čłąĄčüčéąĮą░ą┤čåą░č鹥čĆąĖčćąĮąŠą╝ ą▓ąĖą┤ąĄ. |

0000000000000000 |

ąĮąĄčé, ąĮąŠ ąŠč湥ąĮčī čĆąĄą║ąŠą╝ąĄąĮą┤čāąĄčéčüčÅ ąĄą│ąŠ čāą║ą░ąĘą░čéčī |

| SIGNATURE |

ąöą░ąĮąĮčŗąĄ ą┐čĆąŠą▓ąĄčĆą║ąĖ čäčĆąĄą╣ą╝ą░. ąŚą┤ąĄčüčī ą╝ąŠą│čāčé ą▒čŗčéčī čāą║ą░ąĘą░ąĮčŗ ą╗čÄą▒čŗąĄ 4 ą▒ą░ą╣čéą░, ąŠą┤ąĮą░ą║ąŠ čĆąĄą║ąŠą╝ąĄąĮą┤čāąĄčéčüčÅ ą▓čŗą▒čĆą░čéčī čŹčéąĖ ą▒ą░ą╣čéčŗ ą╗ąĖą▒ąŠ čüą┐ąĄčåąĖą░ą╗čīąĮąŠ, ą╗ąĖą▒ąŠ čüą╗čāčćą░ą╣ąĮčŗą╝ ąŠą▒čĆą░ąĘąŠą╝. |

00000000 |

ąöąÉ |

| ENABLE_CRC |

ąĀą░ąĘčĆąĄčłąĖčéčī ą┐čĆąŠą▓ąĄčĆą║čā CRC: Yes ąĖą╗ąĖ No. ąĢčüą╗ąĖ čĆą░ąĘčĆąĄčłąĄąĮąŠ (Yes), č鹊 ą▓čüąĄ čüąĄą║čåąĖąĖ ą┐ą░ą╝čÅčéąĖ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ (AS) ą▒čāą┤čāčé ą┐ąĄčĆąĄąĘą░ą┐ąĖčüą░ąĮčŗ, ąĖ ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄ ą┤ąŠą╗ąČąĮąŠ ą┐čĆąŠą╣čéąĖ ą┐čĆąŠą▓ąĄčĆą║čā ąĮą░ ą┐čĆą░ą▓ąĖą╗čīąĮąŠčüčéčī CRC ą┐ąĄčĆąĄą┤ č鹥ą╝, ą║ą░ą║ ąŠąĮąŠ ą╝ąŠąČąĄčé ą▒čŗčéčī ąĘą░ą┐čāčēąĄąĮąŠ. |

No |

ąĮąĄčé, ąĮąŠ čĆąĄą║ąŠą╝ąĄąĮą┤čāąĄčéčüčÅ |

| MEM_SIZE |

ąĀą░ąĘą╝ąĄčĆ čüąĄą║čåąĖąĖ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ (Application Section, AS) čåąĄą╗ąĄą▓ąŠą│ąŠ AVR, čāą║ą░ąĘą░ąĮąĮąŠąĄ ą▓ ą▒ą░ą╣čéą░čģ, ą┤ąĄčüčÅčéąĖčćąĮčŗą╝ čćąĖčüą╗ąŠą╝. |

ąĮąĄčé |

ąöąÉ, ąĄčüą╗ąĖ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą┐čĆąŠą▓ąĄčĆą║ą░ CRC |

ą¤čĆąĖą╝ąĄčćą░ąĮąĖąĄ: ą░ą╗ą│ąŠčĆąĖčéą╝ DES ąĖčüą┐ąŠą╗čīąĘčāąĄčé 56-ą▒ąĖčéąĮčŗąĄ ą║ą╗čÄčćąĖ, ąŠą┤ąĮą░ą║ąŠ ą║ą╗čÄčćąĖ ą▓ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąŠąĮąĮąŠą╝ čäą░ą╣ą╗ąĄ ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗ąĄąĮčŗ ą▓ ą▓ąĖą┤ąĄ 8 ą▒ą░ą╣čé (64 ą▒ąĖčéą░). ą¤čĆąĖčćąĖąĮą░ ą▓ č鹊ą╝, čćč鹊 8-ą╣ ą▒ąĖčé ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą║ą░ą║ ą▒ąĖčé ąĮąĄč湥čéąĮąŠčüčéąĖ (odd-parity).

ąÜąŠąĮčäąĖą│čāčĆą░čåąĖąŠąĮąĮąŠą╝čā čäą░ą╣ą╗čā ą╝ąŠąČąĮąŠ ą┤ą░čéčī ą╗čÄą▒ąŠąĄ ą┤ąŠą┐čāčüčéąĖą╝ąŠąĄ ąĖą╝čÅ. ąŁč鹊 ąĖą╝čÅ ą┐ąŠąĘąČąĄ ą▒čāą┤ąĄčé ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗ąĄąĮąŠ ą║ą░ą║ ą┐ą░čĆą░ą╝ąĄčéčĆ ą┤ą╗čÅ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ, ą║ąŠč鹊čĆąŠąĄ čüąŠąĘą┤ą░ąĄčé čäą░ą╣ą╗čŗ ą┐čĆąŠąĄą║čéą░. ąØąĖąČąĄ ą┐čĆąĖą▓ąĄą┤ąĄąĮ ą┐čĆąĖą╝ąĄčĆ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąŠąĮąĮąŠą│ąŠ čäą░ą╣ą╗ą░ ą┤ą╗čÅ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆą░ Atmel ATmega16.

PAGE_SIZE = 128

MEM_SIZE = 14336

KEY1 = 0123456789ABCDEF

KEY2 = FEDCBA9876543210

KEY3 = 89ABCDEF01234567

INITIAL_VECTOR = 0011223344556677

SIGNATURE = 89ABCDEF

ENABLE_CRC = YES

ąØąĄą║ąŠč鹊čĆčŗąĄ ą┐ą░čĆą░ą╝ąĄčéčĆčŗ ąĮąĄ ą╝ąŠą│čāčé ą▒čŗčéčī čāčüčéą░ąĮąŠą▓ą╗ąĄąĮčŗ ą▒ąĄąĘ ąĘąĮą░ąĮąĖčÅ čüą┐ąĄčåąĖčäąĖą║ąĖ čåąĄą╗ąĄą▓ąŠą│ąŠ AVR. ąóą░ą▒ą╗ąĖčåą░ 4-2 čüčāą╝ą╝ąĖčĆčāąĄčé ąŠą┐čåąĖąĖ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąĖ ą┐ąŠ ą┐čĆąĖą╝ąĄąĮąĄąĮąĖčÄ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ DES čü ąĮąĄą║ąŠč鹊čĆčŗą╝ąĖ ąĖą╝ąĄčÄčēąĖą╝ąĖčüčÅ ą▓ ąĮą░čüč鹊čÅčēąĖą╣ ą╝ąŠą╝ąĄąĮčé ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆą░ą╝ąĖ AVR, ą▓ ą║ąŠč鹊čĆčŗčģ ą┐čĆąĄą┤čāčüą╝ąŠčéčĆąĄąĮą░ ą┐ąŠą┤ą┤ąĄčƹȹ║ą░ čüąĄą║čåąĖąĖ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░. ąöą╗čÅ čćąĖą┐ąŠą▓ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆąŠą▓, ąĮąĄ čāą║ą░ąĘą░ąĮąĮčŗčģ ą▓ čŹč鹊ą╣ čéą░ą▒ą╗ąĖčåąĄ, ą┐ąŠąČą░ą╗čāą╣čüčéą░ ąŠą▒čĆą░čéąĖč鹥čüčī ą║ ąĄą│ąŠ ą┤ą░čéą░čłąĖčéčā.

ąóą░ą▒ą╗ąĖčåą░ 4. ąĪą▓ąŠą┤ąĮą░čÅ čéą░ą▒ą╗ąĖčåą░ ą┐ą░čĆą░ą╝ąĄčéčĆąŠą▓ AVR, ą║ąŠč鹊čĆčŗąĄ ąĖčüą┐ąŠą╗čīąĘčāčÄčéčüčÅ ą┤ą╗čÅ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ DES.

| |

ATmega8 |

ATmega8515 |

ATmega8535 |

ATmega16 |

ATmega162 |

ATmega169 |

ATmega32 |

ATmega64 |

ATmega128 |

| ąĀą░ąĘą╝ąĄčĆ FLASH, ą▒ą░ą╣čé |

8K |

16K |

32K |

64K |

128K |

| ąĀą░ąĘą╝ąĄčĆ čüčéčĆą░ąĮąĖčåčŗ FLASH, ą▒ą░ą╣čé |

64 |

128 |

256 |

| ąÜąŠą╗ąĖč湥čüčéą▓ąŠ čüčéčĆą░ąĮąĖčå FLASH |

128 |

256 |

512 |

| BLS (max), ą▒ą░ą╣čé |

2048 |

4096 |

8192 |

| ąÜąŠą╗ąĖč湥čüčéą▓ąŠ čüčéčĆą░ąĮąĖčå BLS |

32 |

16 |

32 |

| MEM_SIZE, ą▒ą░ą╣čé |

6144 |

14336 |

28672 |

57344 |

122880 |

| PAGE_SIZE, ą▒ą░ą╣čé |

64 |

128 |

256 |

ą¤čĆąŠą│čĆą░ą╝ą╝ą░ ą┤ą╗čÅ ą║ąŠą╝ą┐čīčÄč鹥čĆą░ (PC application) ŌĆō GenTemp

ąŁč鹊 ą╝ą░ą╗ąĄąĮčīą║ą░čÅ ą║ąŠąĮčüąŠą╗čīąĮą░čÅ ą┐čĆąŠą│čĆą░ą╝ą╝ą░ PC, ą║ąŠč鹊čĆą░čÅ ą│ąĄąĮąĄčĆąĖčĆčāąĄčé čłą░ą▒ą╗ąŠąĮ ą┤ą╗čÅ čäą░ą╣ą╗ą░ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąĖ. ą¤čĆąŠą│čĆą░ą╝ą╝ą░ ą│ąĄąĮąĄčĆąĖčĆčāąĄčé čüą╗čāčćą░ą╣ąĮčŗąĄ ą║ą╗čÄčćąĖ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ąĖ ąĮą░čćą░ą╗čīąĮčŗąĄ ą▓ąĄą║č鹊čĆčŗ, ąŠčüčéą░ą▓ą╗čÅčÅ ą┤čĆčāą│ąĖąĄ ą┐ą░čĆą░ą╝ąĄčéčĆčŗ ą┤ą╗čÅ ąĘą░ą┐ąŠą╗ąĮąĄąĮąĖčÅ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╝ (ą║ą░ą║ ąĮą░ą┐čĆąĖą╝ąĄčĆ čĆą░ąĘą╝ąĄčĆ čüčéčĆą░ąĮąĖčåčŗ FLASH). ąĀąĄą║ąŠą╝ąĄąĮą┤čāąĄčéčüčÅ ą▓čüąĄą│ą┤ą░ ąĮą░čćąĖąĮą░čéčī čü čüąŠąĘą┤ą░ąĮąĖčÅ čłą░ą▒ą╗ąŠąĮą░, ąĖčüą┐ąŠą╗čīąĘčāčÅ čŹčéčā ą┐čĆąŠą│čĆą░ą╝ą╝čā. ą¤čĆąŠą│čĆą░ą╝ą╝ą░ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ čüą╗ąĄą┤čāčÄčēąĖą╝ ąŠą▒čĆą░ąĘąŠą╝:

GenTemp FileName.Ext

ąÆ čŹč鹊ą╝ ą┐čĆąĖą╝ąĄčĆąĄ FileName.Ext - ąĖą╝čÅ ą│ąĄąĮąĄčĆąĖčĆčāąĄą╝ąŠą│ąŠ čłą░ą▒ą╗ąŠąĮą░ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąŠąĮąĮąŠą│ąŠ čäą░ą╣ą╗ą░. ą¤ąŠčüą╗ąĄ č鹊ą│ąŠ, ą║ą░ą║ čłą░ą▒ą╗ąŠąĮ FileName.Ext čüą│ąĄąĮąĄčĆąĖčĆąŠą▓ą░ąĮ, ąŠąĮ ą╝ąŠąČąĄčé ą▒čŗčéčī ąŠčéčĆąĄą┤ą░ą║čéąĖčĆąŠą▓ą░ąĮ ą╗čÄą▒čŗą╝ č鹥ą║čüč鹊ą▓čŗą╝ čĆąĄą┤ą░ą║č鹊čĆąŠą╝.

ą¤čĆąŠą│čĆą░ą╝ą╝ą░ ą┤ą╗čÅ ą║ąŠą╝ą┐čīčÄč鹥čĆą░ (PC application) ŌĆō Create

ąŁčéą░ ą┐čĆąŠą│čĆą░ą╝ą╝ą░ PC ą▒čŗą╗ą░ čüąŠąĘą┤ą░ąĮą░ čü ą┐ąŠą╝ąŠčēčīčÄ Microsoft┬« Visual C++, version 6.0 (ąŠą┤ąĮą░ą║ąŠ ą╝ąŠąČąĄčé ą▒čŗčéčī čüą║ąŠą╝ą┐ąĖą╗ąĖčĆąŠą▓ą░ąĮą░ ąĖ ą┐ąŠą┤ ą╗čÄą▒ąŠą╣ ą┤čĆčāą│ąŠą╣ ą▓ąĄčĆčüąĖąĄą╣). ą×ąĮą░ čćąĖčéą░ąĄčé ąĖąĮč乊čĆą╝ą░čåąĖčÄ ąĖąĘ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąŠąĮąĮąŠą│ąŠ čäą░ą╣ą╗ą░ ąĖ ą│ąĄąĮąĄčĆąĖčĆčāąĄčé čäą░ą╣ą╗ ą║ą╗čÄčćą░ ąĖ ąĘą░ą│ąŠą╗ąŠą▓ąŠčćąĮčŗą╣ čäą░ą╣ą╗ ą┤ą╗čÅ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░. ąŁčéą░ ą┐čĆąŠą│čĆą░ą╝ą╝ą░ čéą░ą║ąČąĄ čłąĖčäčĆčāąĄčé firmware. ą×ą▒čŗčćąĮąŠ čŹčéčā ą┐čĆąŠą│čĆą░ą╝ą╝čā ąĮčāąČąĮąŠ ąĘą░ą┐čāčüčéąĖčéčī 2 čĆą░ąĘą░: (1) čćč鹊ą▒čŗ čüą│ąĄąĮąĄčĆąĖčĆąŠą▓ą░čéčī čäą░ą╣ą╗čŗ ą║ą╗čÄčćą░ ąĖ ąĘą░ą│ąŠą╗ąŠą▓ą║ą░ ą┤ą╗čÅ DES-ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░, ąĖ (2) ą┤ą╗čÅ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ąĮąŠą▓ąŠą│ąŠ firmware.

ąÆąĮąĖą╝ą░ąĮąĖąĄ: ąŠč湥ąĮčī ą▓ą░ąČąĮąŠ, čćč鹊ą▒čŗ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ą╗ą░čüčī ąŠą┤ąĖąĮą░ą║ąŠą▓ą░čÅ ąĖąĮč乊čĆą╝ą░čåąĖčÅ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ (ąĖąĘ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąŠąĮąĮąŠą│ąŠ čäą░ą╣ą╗ą░), ą║ąŠą│ą┤ą░ ą│ąĄąĮąĄčĆąĖčĆčāčÄčéčüčÅ čäą░ą╣ą╗čŗ ą┐čĆąŠąĄą║čéą░ DES-ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ ąĖ ą║ąŠą│ą┤ą░ čłąĖčäčĆčāąĄčéčüčÅ firmware. ąśąĮą░č湥 ą▒čāčéą╗ąŠą░ą┤ąĄčĆ ą╝ąŠąČąĄčé ą┐ąŠą╗čāčćąĖčéčī ąĮąĄą┐čĆą░ą▓ąĖą╗čīąĮčŗąĄ ą║ą╗čÄčćąĖ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ąĖ ąĮąĄ čüą╝ąŠąČąĄčé čĆą░čüčłąĖčäčĆąŠą▓ą░čéčī ą┤ą░ąĮąĮčŗąĄ.

ąØčāąČąĮąŠ čéą░ą║ąČąĄ ą┐čĆąĖąĮąĖą╝ą░čéčī ą▓ąŠ ą▓ąĮąĖą╝ą░ąĮąĖąĄ, čćč鹊 ą╝ąŠąČąĮąŠ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąŠąĮąĮčŗą╣ čäą░ą╣ą╗ ą┤ą╗čÅ č鹊ą│ąŠ, čćč鹊ą▒čŗ čĆą░čüčłąĖčäčĆąŠą▓ą░čéčī ąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮąŠąĄ firmware. ą¤ąŠčŹč鹊ą╝čā ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąŠąĮąĮčŗą╣ čäą░ą╣ą╗ ąĮčāąČąĮąŠ čģčĆą░ąĮąĖčéčī ą▓ ąĘą░čēąĖčēčæąĮąĮąŠą╝, ąĮąĄą┤ąŠčüčéčāą┐ąĮąŠą╝ ą┤ą╗čÅ ą┐ąŠč鹥ąĮčåąĖą░ą╗čīąĮąŠą│ąŠ ą▓ąĘą╗ąŠą╝čēąĖą║ą░ ą╝ąĄčüč鹥, ąĖ ąŠąĮ ąĮąĄ ą┤ąŠą╗ąČąĄąĮ ą╝ąŠą┤ąĖčäąĖčåąĖčĆąŠą▓ą░čéčīčüčÅ ą┐ąŠčüą╗ąĄ č鹊ą│ąŠ, ą║ą░ą║ ą▒čŗą╗ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮ ą▓ ą┐ąĄčĆą▓čŗą╣ čĆą░ąĘ ą┤ą╗čÅ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ firmware.

ąÉčĆą│čāą╝ąĄąĮčéčŗ ą║ąŠą╝ą░ąĮą┤ąĮąŠą╣ čüčéčĆąŠą║ąĖ ą┤ą╗čÅ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ create

ą¤čĆąŠą│čĆą░ą╝ą╝ą░ Create ą┐čĆąĖąĮąĖą╝ą░ąĄčé čüą╗ąĄą┤čāčÄčēąĖąĄ ą┤ąŠą┐čāčüčéąĖą╝čŗąĄ ą░čĆą│čāą╝ąĄąĮčéčŗ ą┤ą╗čÅ ą║ąŠą╝ą░ąĮą┤ąĮąŠą╣ čüčéčĆąŠą║ąĖ.

ąóą░ą▒ą╗ąĖčåą░ 5. ą×ą▒ąĘąŠčĆ ąŠą┐čåąĖą╣ ą║ąŠą╝ą░ąĮą┤ąĮąŠą╣ čüčéčĆąŠą║ąĖ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ create.

| ąÉčĆą│čāą╝ąĄąĮčé |

ą×ą┐ąĖčüą░ąĮąĖąĄ |

| -c |

ą¤čāčéčī ą┤ąŠ čäą░ą╣ą╗ą░ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąĖ. |

| -d |

ąĢčüą╗ąĖ čŹčéą░ ąŠą┐čåąĖčÅ čāą║ą░ąĘą░ąĮą░, č鹊 čüąŠą┤ąĄčƹȹĖą╝ąŠąĄ ą║ą░ąČą┤ąŠą╣ čüčéčĆą░ąĮąĖčåčŗ ą┐ą░ą╝čÅčéąĖ FLASH ą▒čāą┤ąĄčé čāą┤ą░ą╗ąĄąĮąŠ ą┐ąĄčĆąĄą┤ ąĘą░ą┐ąĖčüčīčÄ. ąśąĮą░č湥 ąĖąĮą░č湥 čĆą░ąĮąĄąĄ ąĖą╝ąĄčÄčēąĖąĄčüčÅ čéą░ą╝ ą┤ą░ąĮąĮčŗąĄ ą▒čāą┤čāčé čüąŠčģčĆą░ąĮąĄąĮčŗ, ąĄčüą╗ąĖ ąŠąĮąĖ čüą┐ąĄčåąĖą░ą╗čīąĮąŠ ąĮąĄ ą┐ąĄčĆąĄąĘą░ą┐ąĖčüčŗą▓ą░čÄčéčüčÅ. |

| -e < filename.ext > |

ą¤čāčéčī ą┤ąŠ čäą░ą╣ą╗ą░ ą┤ą╗čÅ čüąŠą┤ąĄčƹȹĖą╝ąŠą│ąŠ EEPROM (ą┤ą░ąĮąĮčŗąĄ, ą║ąŠč鹊čĆčŗąĄ ą┐ąŠą┐ą░ą┤čāčé ą▓ ą┐ą░ą╝čÅčéčī EEPROM). |

| -f < filename.ext > |

ą¤čāčéčī ą┤ąŠ čäą░ą╣ą╗ą░ čüąŠą┤ąĄčƹȹĖą╝ąŠą│ąŠ ą┐ą░ą╝čÅčéąĖ FLASH (ą║ąŠą┤ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ, ą║ąŠč鹊čĆčŗą╣ ą┐ąŠą┐ą░ą┤ąĄčé ą▓ čüąĄą║čåąĖčÄ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ Application Section, AS). |

| -h < filename.ext > |

ąśą╝čÅ ą┤ą╗čÅ ą▓čŗčģąŠą┤ąĮąŠą│ąŠ čäą░ą╣ą╗ą░ ąĘą░ą│ąŠą╗ąŠą▓ą║ą░. ąŁč鹊čé čäą░ą╣ą╗ ą┐ąŠąĘąČąĄ ą▒čāą┤ąĄčé ą┐ąŠą┤ą║ą╗čÄč湥ąĮ ą║ ą┐čĆąŠąĄą║čéčā ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ ą┐čĆąĖ ąĄą│ąŠ ą║ąŠą╝ą┐ąĖą╗čÅčåąĖąĖ. |

| -k < filename.ext > |

ąśą╝čÅ ą▓čŗčģąŠą┤ąĮąŠą│ąŠ čäą░ą╣ą╗ą░ ą║ą╗čÄčćą░. ąŁč鹊čé čäą░ą╣ą╗ ą┐ąŠąĘąČąĄ ą▒čāą┤ąĄčé ą┐ąŠą┤ą║ą╗čÄč湥ąĮ ą║ ą┐čĆąŠąĄą║čéčā ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ ą┐čĆąĖ ąĄą│ąŠ ą║ąŠą╝ą┐ąĖą╗čÅčåąĖąĖ. |

| -l [BLB12] [BLB11] [BLB02] [BLB01] |

ąŚąĮą░č湥ąĮąĖčÅ ą▒ąĖč鹊ą▓ ąĘą░čēąĖčéčŗ (Lock bits) ą┤ą╗čÅ ąĖčģ čāčüčéą░ąĮąŠą▓ą║ąĖ. ąŁčéąĖ ą▒ąĖčéčŗ ąĘą░čēąĖčéčŗ ą▒čāą┤čāčé čāčüčéą░ąĮąŠą▓ą╗ąĄąĮčŗ ą┐ąŠčüą╗ąĄ č鹊ą│ąŠ, ą║ą░ą║ ą▓čüąĄ ą┤ą░ąĮąĮčŗąĄ ą▒čāą┤čā ą┐ąĄčĆąĄą┤ą░ąĮčŗ ąĖ ą┐ąĄčĆąĄą┤ č鹥ą╝, ą║ą░ą║ čāą┐čĆą░ą▓ą╗ąĄąĮąĖąĄ (ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖąĄ ą║ąŠą┤ą░) ą▒čāą┤ąĄčé ą┐ąĄčĆąĄą┤ą░ąĮąŠ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĮąŠą╝čā ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÄ (ą▓ čüąĄą║čåąĖčÄ AS). |

| -n |

Nonsense (ą▒ąĄčüčüą╝čŗčüą╗ąĖčåą░). ąöąŠą▒ą░ą▓ą╗čÅąĄčéčüčÅ čüą╗čāčćą░ą╣ąĮąŠąĄ ą║ąŠą╗ąĖč湥čüčéą▓ąŠ ą▒ąĄčüčüą╝čŗčüą╗ąĄąĮąĮčŗčģ ąĘą░ą┐ąĖčüąĄą╣ ą▓ ąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮčŗą╣ čäą░ą╣ą╗. ąÆčüąĄ "ą▒ąĄčüčüą╝čŗčüą╗ąĄąĮąĮčŗąĄ" ąĘą░ą┐ąĖčüąĖ ą▒čāą┤čāčé ąĖą│ąĮąŠčĆąĖčĆąŠą▓ą░ąĮčŗ ą▒čāčéą╗ąŠą░ą┤ąĄčĆąŠą╝, čéą░ą║ čćč鹊 čŹčéą░ ąŠą┐čåąĖčÅ ąĮąĖą║ą░ą║ ąĮąĄ ą┐ąŠą▓ą╗ąĖčÅąĄčé ąĮą░ čĆą░ą▒ąŠčéčā ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ. ą×ąĮą░ ą▓ą╗ąĖčÅąĄčé č鹊ą╗čīą║ąŠ ąĮą░ ą┐čĆąĄą┤čüą║ą░ąĘčāąĄą╝ąŠčüčéčī čüąŠą┤ąĄčƹȹĖą╝ąŠą│ąŠ čłąĖčäčĆąŠą▓ą░ąĮąĮąŠą│ąŠ čäą░ą╣ą╗ą░ (ąĘą░čéčĆčāą┤ąĮčÅąĄčé ą▓ąĘą╗ąŠą╝ AES). |

| -o < filename.ext > |

ąśą╝čÅ ą▓čŗčģąŠą┤ąĮąŠą│ąŠ čäą░ą╣ą╗ą░. ąŁč鹊 ąĘą░čēąĖčēąĄąĮąĮčŗą╣ (ąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮčŗą╣) čäą░ą╣ą╗, ą║ąŠč鹊čĆčŗą╣ ą╝ąŠąČąĄčé ą▒čŗčéčī čĆą░čüą┐čĆąŠčüčéčĆą░ąĮąĄąĮ ąĖ ąĮą░ą┐čĆą░ą▓ą╗ąĄąĮ ą▓ čåąĄą╗ąĄą▓ąŠąĄ ą┐ąĄčĆąĄą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆčāąĄą╝ąŠąĄ čāčüčéčĆąŠą╣čüčéą▓ąŠ, ą║ąŠą│ą┤ą░ ąĄą│ąŠ ąĮčāąČąĮąŠ ąŠą▒ąĮąŠą▓ąĖčéčī. |

ą¤ąĄčĆą▓čŗą╣ ąĘą░ą┐čāčüą║ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ Create

ą¤čĆąĖ ą┐ąĄčĆą▓ąŠą╝ ąĘą░ą┐čāčüą║ąĄ ąŠą▒čŗčćąĮąŠ ą│ąĄąĮąĄčĆąĖčĆčāčÄčéčüčÅ č鹊ą╗čīą║ąŠ čäą░ą╣ą╗čŗ ą║ą╗čÄčćą░ ąĖ ąĘą░ą│ąŠą╗ąŠą▓ą║ą░ ą┤ą╗čÅ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░. ąōąĄąĮąĄčĆą░čåąĖčÅ ą║ą╗čÄčćą░ ąĖ ąĘą░ą│ąŠą╗ąŠą▓ą║ą░ ąĘą░ą┐čĆą░čłąĖą▓ą░ąĄčéčüčÅ č湥čĆąĄąĘ ą░čĆą│čāą╝ąĄąĮčéčŗ ą║ąŠą╝ą░ąĮą┤ąĮąŠą╣ čüčéčĆąŠą║ąĖ:

Create ŌĆōc Config.txt ŌĆōh BootLdr.h ŌĆōk DESKeys.inc

ążą░ą╣ą╗ ą║ą╗čÄčćą░ ąĖ čäą░ą╣ą╗ ąĘą░ą│ąŠą╗ąŠą▓ą║ą░ ą┤ąŠą╗ąČąĮčŗ ą▒čŗčéčī čüą║ąŠą┐ąĖčĆąŠą▓ą░ąĮčŗ ą▓ ą┤ąĖčĆąĄą║č鹊čĆąĖčÄ ą┐čĆąŠąĄą║čéą░ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░, ąĖ ąŠąĮąĖ ą▒čāą┤čāčé ą┐ąŠą┤ą║ą╗čÄč湥ąĮčŗ ą║ ą║ąŠą┤čā ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ ą┐čĆąĖ ą║ąŠą╝ą┐ąĖą╗čÅčåąĖąĖ.

ąÆąĮąĖą╝ą░ąĮąĖąĄ: čäą░ą╣ą╗čŗ ą┐čĆąŠąĄą║čéą░ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ čüą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮčŗ ą┤ą╗čÅ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ ą▓čŗčłąĄčāą┐ąŠą╝čÅąĮčāčéčŗčģ čäą░ą╣ą╗ąŠą▓ BootLdr.h and DESKeys.inc. ąöą╗čÅ ą┐čĆąŠčüč鹊čéčŗ čĆąĄą║ąŠą╝ąĄąĮą┤čāąĄčéčüčÅ ąĮąĄ ą╝ąĄąĮčÅčéčī čŹčéąĖ ąĖą╝ąĄąĮą░.

ą¤ąŠčüą╗ąĄą┤čāčÄčēąĖąĄ ąĘą░ą┐čāčüą║ąĖ Create

ąÆ ą┐ąŠčüą╗ąĄą┤čāčÄčēąĖčģ ąĘą░ą┐čāčüą║ą░čģ ą┐čĆąŠą│čĆą░ą╝ą╝ą░ create ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą┤ą╗čÅ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ą║ąŠą┤ą░ firmware. ą¤ąĄčĆąĄą┤ čłąĖčäčĆąŠą▓ą░ąĮąĖąĄą╝ ąĖčüčģąŠą┤ąĮčŗą╣ čäą░ą╣ą╗ ą┤ąŠą╗ąČąĄąĮ ą▒čŗčéčī čüą║ąŠą╝ą┐ąĖą╗ąĖčĆąŠą▓ą░ąĮ, čüąŠą▒čĆą░ąĮ ąĖ čüą╗ąĖąĮą║ąŠą▓ą░ąĮčŗ ą▓ ąŠą┤ąĖąĮ ą║ąŠą┤ąŠą▓čŗą╣ čüąĄą│ą╝ąĄąĮčé ąĖ/ąĖą╗ąĖ ąŠą┤ąĖąĮ čüąĄą│ą╝ąĄąĮčé EEPROM. ą¤ąŠą╗čāč湥ąĮąĮčŗąĄ čäą░ą╣ą╗čŗ ą┤ąŠą╗ąČąĮčŗ ą▒čŗčéčī ą▓ č乊čĆą╝ą░č鹥 Intel┬« hex. ążą░ą╣ą╗ąŠą▓čŗąĄ ąĖą╝ąĄąĮą░ (EEPROM.hex, Flash.hex) ą┐ąŠą┤čüčéą░ą▓ą╗čÅčÄčéčüčÅ ą▓ ą║ąŠą╝ą░ąĮą┤ąĮčāčÄ čüčéčĆąŠą║čā, ąĖ ąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮčŗą╣ čäą░ą╣ą╗ (Update.enc) ą▒čāą┤ąĄčé čüą│ąĄąĮąĄčĆąĖčĆąŠą▓ą░ąĮ ą▓ čüąŠąŠčéą▓ąĄčéčüčéą▓ąĖąĖ čü čäą░ą╣ą╗ąŠą╝ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąĖ (Config.txt). ąØą░ą┐čĆąĖą╝ąĄčĆ:

Create ŌĆōc Config.txt ŌĆōe EEPROM.hex ŌĆōf Flash.hex ŌĆōo Update.enc ŌĆōl BLB11 BLB12

ąÜąŠą┤ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆą░ (firmware Flash.hex) ąĖ ą┤ą░ąĮąĮčŗąĄ EEPROM (EEPROM.hex) ą▒čāą┤čāčé čüą║ąŠą╝ą▒ąĖąĮąĖčĆąŠą▓ą░ąĮčŗ ą▓ ąŠą┤ąĖąĮ čłąĖčäčĆąŠą▓ą░ąĮąĮčŗą╣ čäą░ą╣ą╗.

ąĀąĖčü. 6. ąÉą╗ą│ąŠčĆąĖčéą╝ čĆą░ą▒ąŠčéčŗ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ create

ą©ąĖčäčĆąŠą▓ą░ąĮąĮčŗą╣ ą▓čŗčģąŠą┤ąĮąŠą╣ čäą░ą╣ą╗

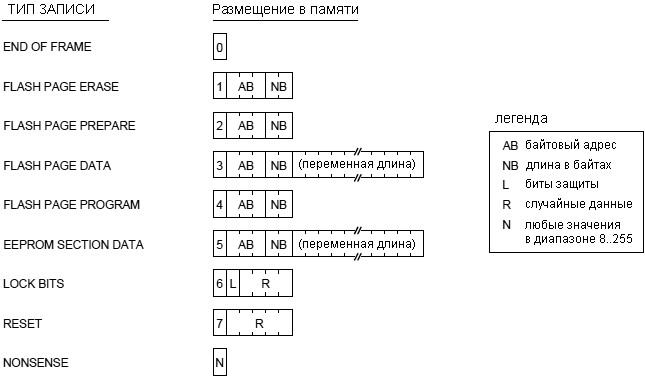

ąÆčģąŠą┤ąĮčŗąĄ čäą░ą╣ą╗čŗ FLASH ąĖ EEPROM čłąĖčäčĆčāčÄčéčüčÅ ąĖ čüąŠčģčĆą░ąĮčÅčÄčéčüčÅ ą▓ ąŠą┤ąĖąĮ čåąĄą╗ąĄą▓ąŠą╣ čäą░ą╣ą╗. ą×ą┤ąĮą░ą║ąŠ ą┐ąĄčĆąĄą┤ čłąĖčäčĆąŠą▓ą░ąĮąĖąĄą╝ ą┤ą░ąĮąĮčŗąĄ ąŠčĆą│ą░ąĮąĖąĘčāčÄčéčüčÅ ą▓ ąĘą░ą┐ąĖčüąĖ. ąśą╝ąĄąĄčéčüčÅ 7 čéąĖą┐ąŠą▓ ąĘą░ą┐ąĖčüąĄą╣, ą║ą░ą║ ą┐ąŠą║ą░ąĘą░ąĮąŠ ąĮą░ čĆąĖčüčāąĮą║ąĄ 7.

ąĀąĖčü. 7. ąóąĖą┐čŗ ąĘą░ą┐ąĖčüąĄą╣ ą▓čŗčģąŠą┤ąĮąŠą│ąŠ ąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮąŠą│ąŠ čäą░ą╣ą╗ą░.

ąóąĖą┐ ąĘą░ą┐ąĖčüąĖ ąŠą┐čĆąĄą┤ąĄą╗čÅąĄčéčüčÅ ą┐ąŠ ą┐ąĄčĆą▓ąŠą╝čā ą▒ą░ą╣čéčā ą▓ ąĘą░ą┐ąĖčüąĖ. ąöą░ąĮąĮčŗąĄ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ čĆą░ąĘą▒ąĖą▓ą░čÄčéčüčÅ ąĮą░ ąĘą░ą┐ąĖčüąĖ čéąĖą┐ąŠą▓ 1, 2, 3 ąĖ 4 - čŹč鹊 erase (ąŠčćąĖčüčéą║ą░), prepare (ą┐ąŠą┤ą│ąŠč鹊ą▓ą║ą░), load (ąĘą░ą│čĆčāąĘą║ą░) ąĖ write (ąĘą░ą┐ąĖčüčī čüčéčĆą░ąĮąĖčåčŗ ą▒čāč乥čĆą░ ą▓ąŠ FLASH). ąöą░ąĮąĮčŗąĄ čüąĄą║čåąĖąĖ EEPROM č乊čĆą╝ą░čéąĖčĆčāčÄčéčüčÅ ą▓ ąĘą░ą┐ąĖčüčī čéąĖą┐ą░ 5. ąæąĖčéčŗ ąĘą░čēąĖčéčŗ ą┐ąĄčĆąĄą┤ą░čÄčéčüčÅ č湥čĆąĄąĘ ąĘą░ą┐ąĖčüčī čéąĖą┐ą░ 6. ąŚą░ą┐ąĖčüąĖ čü čéąĖą┐ą░ą╝ąĖ 0 ąĖ 7 ąŠčéąĮąŠčüčÅčéčüčÅ ą║ ąŠą║ąŠąĮčćą░ąĮąĖčÄ čäčĆąĄą╣ą╝ą░ ąĖ ąŠą║ąŠąĮčćą░ąĮąĖčÄ ą┐ąĄčĆąĄą┤ą░čćąĖ čüąŠąŠčéą▓ąĄčéčüčéą▓ąĄąĮąĮąŠ.

ąÆčüąĄ ą┤čĆčāą│ąĖąĄ ąĘą░ą┐ąĖčüąĖ, ą║ąŠč鹊čĆčŗąĄ ąĖą╝ąĄčÄčé ąĖą┤ąĄąĮčéąĖčäąĖą║ą░č鹊čĆčŗ ą▓čŗčłąĄ 7, čÅą▓ą╗čÅčÄčéčüčÅ ą▒ąĄčüčüą╝čŗčüą╗ąĄąĮąĮčŗą╝ąĖ (nonsense), ąĖ ąŠąĮąĖ ąĮčāąČąĮčŗ č鹊ą╗čīą║ąŠ ą┤ą╗čÅ ąĘą░ą┐čāčéčŗą▓ą░ąĮąĖčÅ ą▓ąĘą╗ąŠą╝čēąĖą║ą░. ąÜąŠą│ą┤ą░ ąŠą┐čåąĖčÅ -n ą░ą║čéąĖą▓ąĖčĆąŠą▓ą░ąĮą░ (čüą╝. ąŠą┐čåąĖąĖ ą║ąŠą╝ą░ąĮą┤ąĮąŠą╣ čüčéčĆąŠą║ąĖ čāčéąĖą╗ąĖčéčŗ create), č鹊 čüą╗čāčćą░ą╣ąĮąŠąĄ ą║ąŠą╗ąĖč湥čüčéą▓ąŠ ą▒ąĄčüčüą╝čŗčüą╗ąĄąĮąĮčŗčģ ąĘą░ą┐ąĖčüąĄą╣ ą▒čāą┤ąĄčé ą┐ąŠą╝ąĄčēąĄąĮąŠ ą▓ čüą╗čāčćą░ą╣ąĮčŗąĄ ą╝ąĄčüčéą░ ą▓čŗčģąŠą┤ąĮąŠą│ąŠ čäą░ą╣ą╗ą░. ąÆčŗčģąŠą┤ąĮąŠą╣ čäą░ą╣ą╗ čüąŠąĘą┤ą░ąĄčéčüčÅ, ą║ą░ą║ ą┐ąŠą║ą░ąĘą░ąĮąŠ ąĮą░ čĆąĖčüčāąĮą║ąĄ 8.

ąĀąĖčü. 8. ąĪąŠąĘą┤ą░ąĮąĖąĄ čłąĖčäčĆąŠą▓ą░ąĮąĮąŠą│ąŠ čäą░ą╣ą╗ą░.

ą©ą░ą│ąĖ, ą║ąŠč鹊čĆčŗąĄ ą┐ąŠą║ą░ąĘą░ąĮčŗ ąĮą░ čĆąĖčüčāąĮą║ąĄ 8, ą▓čŗą┐ąŠą╗ąĮčÅčÄčé čüą╗ąĄą┤čāčÄčēąĖąĄ ą┤ąĄą╣čüčéą▓ąĖčÅ:

ą©ą░ą│ 1. ąöą░ąĮąĮčŗąĄ č乊čĆą╝ą░čéąĖčĆčāčÄčéčüčÅ ą▓ ąĘą░ą┐ąĖčüąĖ, ą║ąŠč鹊čĆčŗąĄ ą▓čŗčüčéčĆąŠąĄąĮčŗ ą┤čĆčāą│ ąĘą░ ą┤čĆčāą│ąŠą╝ ą┐ąŠčüą╗ąĄ čäčĆąĄą╣ą╝ą░ čüąĖą│ąĮą░čéčāčĆčŗ (SIG). ąØčāą╗čī (Z) ą┤ąŠą▒ą░ą▓ą╗čÅąĄčéčüčÅ ą║ą░ą║ ą╝ąĄčéą║ą░ ąŠą║ąŠąĮčćą░ąĮąĖčÅ, ąĖ čäčĆąĄą╣ą╝ ą┤ąŠą┐ąŠą╗ąĮčÅąĄčéčüčÅ čüą╗čāčćą░ą╣ąĮčŗą╝ąĖ ą┤ą░ąĮąĮčŗą╝ąĖ (F) ą┤ą╗čÅ čüąŠąĘą┤ą░ąĮąĖčÅ čĆą░ąĘą╝ąĄčĆą░ čäčĆąĄą╣ą╝ą░, ą║ąŠč鹊čĆčŗą╣ čĆą░ą▓ąĄąĮ ą▓čüąĄą│ą┤ą░ 64 ą▒ąĖčéą░ą╝.

ą©ą░ą│ 2. ąØą░čćą░ą╗čīąĮčŗą╣ ą▓ąĄą║č鹊čĆ ą┐čĆąĖčüąŠąĄą┤ąĖąĮčÅąĄčéčüčÅ ą║ čäčĆąĄą╣ą╝čā. ąÆ ą┐ąĄčĆą▓ąŠą╝ čäčĆąĄą╣ą╝ąĄ ą▓ąĄą║č鹊čĆ čĆą░ą▓ąĄąĮ čāą║ą░ąĘą░ąĮąĮąŠą╝čā ą▓ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąŠąĮąĮąŠą╝ čäą░ą╣ą╗ąĄ. ąÆąŠ ą▓čüąĄčģ ą┐ąŠčüą╗ąĄą┤čāčÄčēąĖčģ čäčĆąĄą╣ą╝ą░čģ ąĮą░čćą░ą╗čīąĮčŗą╣ ą▓ąĄą║č鹊čĆ čĆą░ą▓ąĄąĮ ą┐ąŠčüą╗ąĄą┤ąĮąĄą╝čā čłąĖčäčĆąŠą▓ą░ąĮąĮąŠą╝čā ą▒ą╗ąŠą║čā ąŠčé ą┐čĆąĄą┤čŗą┤čāčēąĄą│ąŠ čäčĆąĄą╣ą╝ą░.

ą©ą░ą│ 3. ąØą░čćą░ą╗čīąĮčŗą╣ ą▓ąĄą║č鹊čĆ ąĖ čłąĖčäčĆąŠą▓ą░ąĮąĮčŗąĄ ą▒ą╗ąŠą║ąĖ ą▓čŗčüčéčĆą░ąĖą▓ą░čÄčéčüčÅ ą▓ čåąĄą┐ąŠčćą║čā ąĖ čłąĖčäčĆčāčÄčéčüčÅ. ąØą░čćą░ą╗čīąĮčŗą╣ ą▓ąĄą║č鹊čĆ čāą┤ą░ą╗čÅąĄčéčüčÅ ąĖąĘ čäčĆąĄą╣ą╝ą░.

ą©ą░ą│ 4. ąÜąŠąĮčéčĆąŠą╗čīąĮą░čÅ čüčāą╝ą╝ą░ (C) ą▓čŗčćąĖčüą╗čÅąĄčéčüčÅ ą┐ąŠ ą░ą╗ą│ąŠčĆąĖčéą╝čā CRC-16 ąĖ ą┤ąŠą▒ą░ą▓ą╗čÅąĄčéčüčÅ ą║ čäčĆąĄą╣ą╝čā.

ą©ą░ą│ 5. ąöą╗ąĖąĮą░ čäčĆąĄą╣ą╝ą░ (L), ąĖčüą║ą╗čÄčćą░čÅ ąĖąĮč乊čĆą╝ą░čåąĖčÄ ąŠ ą┤ą╗ąĖąĮąĄ, ą▓čŗčćąĖčüą╗čÅąĄčéčüčÅ ąĖ čüąŠčģčĆą░ąĮčÅąĄčéčüčÅ ą▓ ąĮą░čćą░ą╗ąĄ čäčĆąĄą╣ą╝ą░.

ążčĆąĄą╣ą╝ ąĘą░ą┐ąĖčüčŗą▓ą░ąĄčéčüčÅ ą▓ ą▓čŗčģąŠą┤ąĮąŠą╣ čäą░ą╣ą╗ ąĖ ą┐čĆąŠčåąĄą┤čāčĆą░ ą┐ąŠą▓č鹊čĆčÅąĄčéčüčÅ, ą┐ąŠą║ą░ ąĮąĄ ą▒čāą┤čāčé ąŠą▒čĆą░ą▒ąŠčéą░ąĮčŗ ą▓čüąĄ ą┤ą░ąĮąĮčŗąĄ.

[AVR bootloader DES]

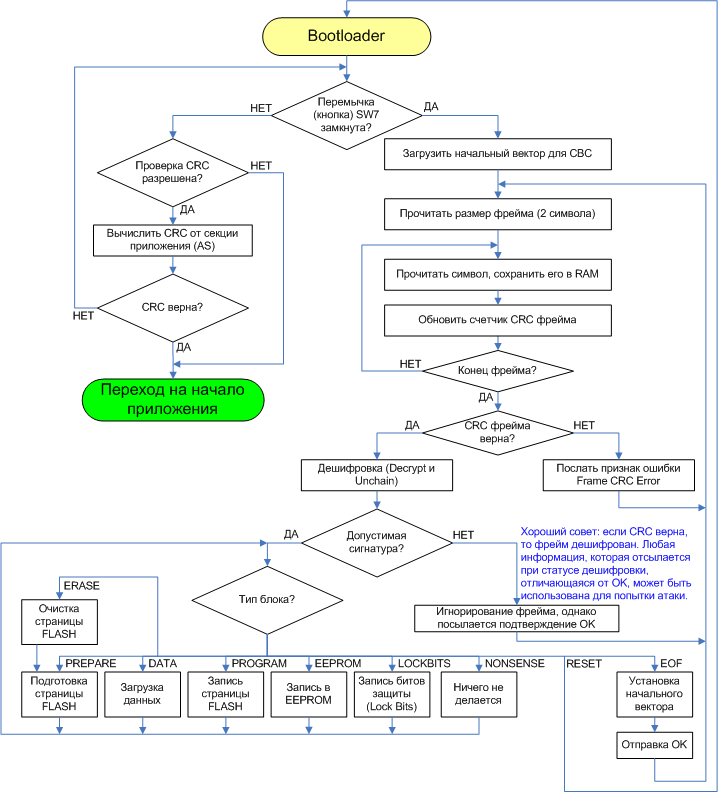

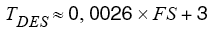

ąæčāčéą╗ąŠą░ą┤ąĄčĆ ą┤ąŠą╗ąČąĄąĮ ąĮą░čģąŠą┤ąĖčéčüčÅ ą▓ čåąĄą╗ąĄą▓ąŠą╝ AVR ą┐ąĄčĆąĄą┤ č鹥ą╝, ą║ą░ą║ čāčüčéčĆąŠą╣čüčéą▓ąŠ ą▒čāą┤ąĄčé ąŠą▒ąĮąŠą▓ą╗čÅčéčīčüčÅ čłąĖčäčĆąŠą▓ą░ąĮąĮčŗą╝ firmware. ąæčāčéą╗ąŠą░ą┤ąĄčĆ ąŠą▒ą╝ąĄąĮąĖą▓ą░ąĄčéčüčÅ ą┤ą░ąĮąĮčŗą╝ąĖ čü ą║ąŠą╝ą┐čīčÄč鹥čĆąŠą╝ PC, ąĖ ą╝ąŠąČąĄčé ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░čéčī EEPROM ąĖ ąŠą▒ą╗ą░čüčéčī ą║ąŠą┤ą░ ąŠą▒ąĮąŠą▓ą╗čÅąĄą╝ąŠą╣ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ (čüąĄą║čåąĖčÅ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ AS) FLASH. ąæčāčéą╗ąŠą░ą┤ąĄčĆ, ą║ąŠč鹊čĆčŗą╣ ą┐ąŠčüčéą░ą▓ą╗čÅąĄčéčüčÅ čü čŹčéąĖą╝ ą░ą┐ąĮąŠčāč鹊ą╝, čüąŠąĘą┤ą░ąĄčéčüčÅ čü ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄą╝ IARŌäó Embedded Workbench, version 2.28a, ąĖ ą╝ąŠąČąĄčé ą▒čŗčéčī ą┐ąŠčĆčéąĖčĆąŠą▓ą░ąĮ ąĮą░ ą╗čÄą▒čŗąĄ ą┤čĆčāą│ąĖąĄ ą║ąŠą╝ą┐ąĖą╗čÅč鹊čĆčŗ C. ąÉą╗ą│ąŠčĆąĖčéą╝ čĆą░ą▒ąŠčéčŗ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ ąĖą╗ą╗čÄčüčéčĆąĖčĆčāąĄčéčüčÅ ąĮą░ čĆąĖčüčāąĮą║ąĄ 9.

ąĀąĖčü. 9. ąæą╗ąŠą║-čüčģąĄą╝ą░ ą░ą╗ą│ąŠčĆąĖčéą╝ą░ čĆą░ą▒ąŠčéčŗ DES bootloader.

ążą░ą╣ą╗čŗ ą║ą╗čÄčćą░ ąĖ ąĘą░ą│ąŠą╗ąŠą▓ą║ą░

ą¤ąĄčĆąĄą┤ č鹥ą╝, ą║ą░ą║ ą▒čāčéą╗ąŠą░ą┤ąĄčĆ ą╝ąŠąČąĄčé ą▒čŗčéčī čüą║ąŠą╝ą┐ąĖą╗ąĖčĆąŠą▓ą░ąĮ, ąĮčāąČąĮąŠ ąĮą░čüčéčĆąŠąĖčéčī ąĮąĄčüą║ąŠą╗čīą║ąŠ ą┐ą░čĆą░ą╝ąĄčéčĆąŠą▓. ąöą╗čÅ čŹč鹊ą│ąŠ ą▓ ą┐ą░ą┐ą║čā ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ ąĮčāąČąĮąŠ čüą║ąŠą┐ąĖčĆąŠą▓ą░čéčī čäą░ą╣ą╗čŗ ą║ą╗čÄčćą░ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ąĖ ąĘą░ą│ąŠą╗ąŠą▓ą║ą░ (čüą│ąĄąĮąĄčĆąĖčĆąŠą▓ą░ąĮąĮčŗąĄ ą┐čĆąŠą│čĆą░ą╝ą╝ąŠą╣ create). ąŁčéąĖ čäą░ą╣ą╗čŗ ą▒čāą┤čāčé ą┐ąŠą┤ą║ą╗čÄč湥ąĮčŗ ą┐čĆąĖ ą║ąŠą╝ą┐ąĖą╗čÅčåąĖąĖ (ą┤ąĖčĆąĄą║čéąĖą▓ąŠą╣ #include) ą║ ąĖčüčģąŠą┤ąĮąŠą╝čā ą║ąŠą┤čā ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░. ąØą░ą┐čĆąĖą╝ąĄčĆ (čŹč鹊 ą║ąŠą┐ąĖčÅ ąĮą░čćą░ą╗čīąĮčŗčģ čüčéčĆąŠą║ ąĖčüčģąŠą┤ąĮąŠą│ąŠ čäą░ą╣ą╗ą░ des.c ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░):

...

#include "des.h"

#include "bootldr.h"

#include "loader.h"

#if KEY_COUNT > 0

#include "deskeys.inc"

...

ążą░ą╣ą╗čŗ ą┐čĆąŠąĄą║čéą░

ąŁč鹊čé ą░ą┐ąĮąŠčāčé ą┐ąŠčüčéą░ą▓ą╗čÅąĄčéčüčÅ čüąŠ čüą┐ąĄčåąĖą░ą╗čīąĮčŗą╝ąĖ čäą░ą╣ą╗ą░ą╝ąĖ ą┐čĆąŠąĄą║čéą░, ą┐čĆąĄą┤ąĮą░ąĘąĮą░č湥ąĮąĮčŗą╝ąĖ ą┤ą╗čÅ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ čüąŠ čüą╗ąĄą┤čāčÄčēąĖą╝ąĖ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆą░ą╝ąĖ:

ŌĆó ATmega8

ŌĆó ATmega8515

ŌĆó ATmega16

ŌĆó ATmega169

ŌĆó ATmega32

ŌĆó ATmega64

ŌĆó ATmega128

ąśčüą┐ąŠą╗čīąĘčāą╣č鹥 čäą░ą╣ą╗čŗ ą┐čĆąŠąĄą║čéą░, ą║ąŠč鹊čĆčŗąĄ čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčé ąÆą░čłąĄą╝čā ąĖčüą┐ąŠą╗čīąĘčāąĄą╝ąŠą╝čā AVR. ąöą╗čÅ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆąŠą▓ AVR, ą║ąŠč鹊čĆčŗčģ ąĮąĄčé ą▓ čüą┐ąĖčüą║ąĄ, ąĖčüą┐ąŠą╗čīąĘčāą╣č鹥 čäą░ą╣ą╗ ą┐čĆąŠąĄą║čéą░, ą║ąŠč鹊čĆčŗą╣ ą╝ą░ą║čüąĖą╝ą░ą╗čīąĮąŠ ą┐ąŠą┤čģąŠą┤ąĖčé ą║ ąĮčāąČąĮąŠą╝čā AVR, ąĖ ą┐ąŠą┤ą┐čĆą░ą▓čīč鹥 ąĄą│ąŠ, ą║ą░ą║ ąŠą┐ąĖčüą░ąĮąŠ ąĮąĖąČąĄ.

Linker file (čäą░ą╣ą╗ ąĮą░čüčéčĆąŠą╣ą║ąĖ ą╗ąĖąĮą║ąĄčĆą░)

ąÜąŠą╝ą┐ąĖą╗čÅč鹊čĆ IAR čéčĆąĄą▒čāąĄčé ą╝ąŠą┤ąĖčäąĖčåąĖčĆąŠą▓ą░ąĮąĮąŠą│ąŠ čäą░ą╣ą╗ą░ ą╗ąĖąĮą║ąĄčĆą░, ą┐ąŠč鹊ą╝čā čćč鹊 ą║ąŠą┤ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ ą┤ąŠą╗ąČąĄąĮ čĆą░ąĘą╝ąĄčēą░čéčīčüčÅ ą▓ ą▓ąĄčĆčģąĮąĄą╣ ąŠą▒ą╗ą░čüčéąĖ ą┐ą░ą╝čÅčéąĖ, ą▓ čüą┐ąĄčåąĖą░ą╗čīąĮąŠą╣ čüąĄą║čåąĖąĖ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ (Boot Loader Section, BLS). ążą░ą╣ą╗čŗ ą╗ąĖąĮą║ąĄčĆą░ ąĖą╝ąĄčÄčé čĆą░čüčłąĖčĆąĄąĮąĖąĄ .xcl ąĖ čĆą░čüą┐čĆąŠčüčéčĆą░ąĮčÅčÄčéčüčÅ čü ą║ąŠą╝ą┐ąĖą╗čÅč鹊čĆąŠą╝ IAR ąŠčéą┤ąĄą╗čīąĮąŠ ą┤ą╗čÅ ą║ą░ąČą┤ąŠą│ąŠ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆą░ AVR. ąŁč鹊čé ą░ą┐ąĮąŠčāčé ą┐ąŠčüčéą░ą▓ą╗čÅąĄčéčüčÅ čü ą┤ą▓čāą╝čÅ čäą░ą╣ą╗ą░ą╝ąĖ ą╗ąĖąĮą║ąĄčĆą░, ą┤ą╗čÅ ą╗ąĖąĮą║ąŠą▓ą║ąĖ ą┤ąŠą╗ąČąĄąĮ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ ąŠą┤ąĖąĮ ąĖąĘ čŹčéąĖčģ čäą░ą╣ą╗ąŠą▓ (ą▓ ąĘą░ą▓ąĖčüąĖą╝ąŠčüčéąĖ ąŠčé ą▓čŗą▒čĆą░ąĮąĮąŠą╣ ąŠčĆą│ą░ąĮąĖąĘą░čåąĖąĖ čéą░ą▒ą╗ąĖčåčŗ ą▓ąĄą║č鹊čĆąŠą▓ ą┐čĆąĄčĆčŗą▓ą░ąĮąĖą╣).

ąóą░ą▒ą╗ąĖčåą░ 6. ąÆčŗą▒ąŠčĆ čäą░ą╣ą╗ą░ ą╗ąĖąĮą║ąĄčĆą░

| ąśą╝čÅ čäą░ą╣ą╗ą░ ąĮą░čüčéčĆąŠąĄą║ ą┤ą╗čÅ ą╗ąĖąĮą║ąĄčĆą░ |

ąØą░ąĘąĮą░č湥ąĮąĖąĄ čäą░ą╣ą╗ą░ |

| bootldr.xcl |

ąśčüą┐ąŠą╗čīąĘčāą╣č鹥 ą┤ą╗čÅ ą▓čüąĄčģ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆąŠą▓ AVR, čéą░ą▒ą╗ąĖčåą░ ą▓ąĄą║č鹊čĆąŠą▓ ą┐čĆąĄčĆčŗą▓ą░ąĮąĖą╣ ą▓čŗą┤ąĄą╗ąĄąĮą░ ą▓ ą║ąŠą┤ąĄ (čćč鹊 菹║ąŠąĮąŠą╝ąĖčé ą┐ą░ą╝čÅčéčī). |

| bootldr_interrupts.xcl |

ąśčüą┐ąŠą╗čīąĘčāą╣č鹥 ą┤ą╗čÅ ą▓čüąĄčģ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆąŠą▓ AVR, čéą░ą▒ą╗ąĖčåą░ ą▓ąĄą║č鹊čĆąŠą▓ ą┐čĆąĄčĆčŗą▓ą░ąĮąĖą╣ ą┤ąŠą┐ąŠą╗ąĮąĄąĮą░ ą║ąŠą╝ą░ąĮą┤ą░ą╝ąĖ RETI. |

ążą░ą╣ą╗ ą┤ą╗čÅ ą╗ąĖąĮą║ąĄčĆą░ ąĮą░čüčéčĆą░ąĖą▓ą░ąĄčéčüčÅ ą▓ čüą▓ąŠą╣čüčéą▓ą░čģ ą┐čĆąŠąĄą║čéą░ č湥čĆąĄąĘ ą╝ąĄąĮčÄ Project ŌĆō> Options, ą║ą░č鹥ą│ąŠčĆąĖčÅ XLINK, ąĘą░ą║ą╗ą░ą┤ą║ą░ Include, ą┐ąŠą╗ąĄ "XCL file name". ąśą╝ąĄą╣č鹥 ą▓ ą▓ąĖą┤čā, čćč鹊 ą▓ ą┐ąŠčüčéą░ą▓ą╗čÅąĄą╝čŗčģ čü čŹčéąĖą╝ ą┐čĆąŠąĄą║č鹊ą╝ čäą░ą╣ą╗ą░čģ ą┐čĆąŠąĄą║čéą░ (ąŠčéąĮąŠčüčÅčēąĖčģčüčÅ ą║ čüą┐ąĄčåąĖčäąĖčćąĮąŠą╝čā ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆčā) čāąČąĄ ąĮą░čüčéčĆąŠąĄąĮ čäą░ą╣ą╗ ą╗ąĖąĮą║ąĄčĆą░.

ąöčĆčāą│ąĖąĄ ąĮą░čüčéčĆąŠą╣ą║ąĖ ą║ąŠą╝ą┐ąĖą╗čÅč鹊čĆą░

ąÆ ąŠą║ąĮąĄ Project čāčüčéą░ąĮąŠą▓ąĖč鹥 Targets ą▓ ąĘąĮą░č湥ąĮąĖąĄ Release. ąŁč鹊 ąĘą░ą┤ą░čüčé ąŠčéčüčāčéčüčéą▓ąĖąĄ ąŠčéą╗ą░ą┤ąŠčćąĮąŠą│ąŠ ą║ąŠą┤ą░ ą▓ čĆąĄąĘčāą╗čīčéą░čéą░čģ ą║ąŠą╝ą┐ąĖą╗čÅčåąĖąĖ, ąĖ ą╝ąĖąĮąĖą╝ąĖąĘąĖčĆčāąĄčé čĆą░ąĘą╝ąĄčĆ ą┐ąŠą╗čāčćą░čÄčēąĄą│ąŠčüčÅ ą║ąŠą┤ą░ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░. ąĀą░ąĘą╝ąĄčĆ ą║ąŠą┤ą░ ą║čĆąĖčéąĖč湥ąĮ č鹊ą╗čīą║ąŠ ą┤ą╗čÅ č鹥čģ AVR, čā ą║ąŠč鹊čĆčŗčģ čĆą░ąĘą╝ąĄčĆ čüąĄą║čåąĖąĖ BLS ąĮąĄ ą┐čĆąĄą▓čŗčłą░ąĄčé 2 ą║ą▒ą░ą╣čéą░.

ąÆąĮąĖą╝ą░ąĮąĖąĄ: ąĄčüą╗ąĖ Target ąĮąĄ čāčüčéą░ąĮąŠą▓ą╗ąĄąĮ ą▓ Release. č鹊 ą┐čĆąŠąĄą║čé ąĮąĄ ą▒čāą┤ąĄčé ą┐čĆą░ą▓ąĖą╗čīąĮąŠ čüą╗ąĖąĮą║ąŠą▓ą░ąĮ.

ąĪą╗ąĄą┤čāčÄčēąĖąĄ ąĮą░čüčéčĆąŠą╣ą║ąĖ ąĮčāąČąĮąŠ ąĘą░ą┤ą░čéčī ą▓ ąŠą║ąĮąĄ ą┤ąĖą░ą╗ąŠą│ą░, ą║ąŠč鹊čĆčŗą╣ ąŠčéą║čĆčŗą▓ą░ąĄčéčüčÅ čéą░ą║ąČąĄ č湥čĆąĄąĘ ą╝ąĄąĮčÄ Project ŌĆō> Options. ąśą╝ąĄą╣č鹥 ą▓ ą▓ąĖą┤čā, čćč鹊 ą▓čüąĄ čāčüčéą░ąĮąŠą▓ą║ąĖ čāąČąĄ ąĘą░ą┤ą░ąĮčŗ ą▓ čäą░ą╣ą╗ą░čģ ą┐čĆąŠąĄą║čéą░, ąŠčéąĮąŠčüčÅčēąĖčģčüčÅ ą║ čüą┐ąĄčåąĖčäąĖčćąĮąŠą╝čā ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆčā.

ąóą░ą▒ą╗ąĖčåą░ 7. ąØąĄąŠą▒čģąŠą┤ąĖą╝čŗąĄ ąĮą░čüčéčĆąŠą╣ą║ąĖ ą║ąŠą╝ą┐ąĖą╗čÅč鹊čĆą░.

| ąÜą░č鹥ą│ąŠčĆąĖčÅ |

ąŚą░ą║ą╗ą░ą┤ą║ą░ |

ąŻčüčéą░ąĮąŠą▓ąĖčéčī ą▓ ąĘąĮą░č湥ąĮąĖąĄ |

ą¤čĆąĖą╝ąĄčĆ |

| General |

Target |

ąÆ ą┐ąŠą╗ąĄ "Processor configuration" čāčüčéą░ąĮąŠą▓ąĖč鹥 čéąĖą┐ ąĖčüą┐ąŠą╗čīąĘčāąĄą╝ąŠą│ąŠ ąÆą░ą╝ąĖ čåąĄą╗ąĄą▓ąŠą│ąŠ AVR. |

-cpu=m8, AT90mega8 |

| ąŻčüčéą░ąĮąŠą▓ąĖč鹥 "Memory model" ą▓ ąĘąĮą░č湥ąĮąĖąĄ Small. |

|

| ąĪąĮąĖą╝ąĖč鹥 ą│ą░ą╗ąŠčćą║čā "Configure system using dialogs (not in .XCL file)". |

|

| Library configuration |

ą¤ąŠčüčéą░ą▓čīč鹥 ą│ą░ą╗ąŠčćą║čā "Enable bit definitions in I/O-include files" |

|

| AAVR |

Preprocessor |

ąŚą░ą┤ą░ą╣č鹥 čüąĖą╝ą▓ąŠą╗ "INCLUDE_FILE", čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēąĖą╣ ąĖčüą┐ąŠą╗čīąĘčāąĄą╝ąŠą╝čā ąÆą░ą╝ąĖ čåąĄą╗ąĄą▓ąŠą╝čā AVR. |

INCLUDE_FILE="iom8.h" |

| ąŚą░ą┤ą░ą╣č鹥 čüąĖą╝ą▓ąŠą╗ SPMREG, čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēąĖą╣ čåąĄą╗ąĖ. |

SPMREG=SPMCR |

| XLINK |

Output |

ąŚą░ą┤ą░ą╣č鹥 čéą░ą║ąŠą╣ čéąĖą┐ ą▓čŗčģąŠą┤ąĮąŠą│ąŠ čäą░ą╣ą╗ą░, ą║ąŠč鹊čĆčŗą╣ ąÆčŗ ą╝ąŠąČąĄč鹥 ąĘą░ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░čéčī ą▓ čåąĄą╗ąĄą▓ąŠą╣ AVR čü ą┐ąŠą╝ąŠčēčīčÄ ą▓ąĮąĄčłąĮąĄą│ąŠ ą┐čĆąŠą│čĆą░ą╝ą╝ą░č鹊čĆą░ (ąŠą▒čŗčćąĮąŠ ISP ąĖą╗ąĖ JTAG). ą¦ą░čēąĄ ą▓čüąĄą│ąŠ ą╝ąŠąČąĮąŠ čāčüčéą░ąĮąŠą▓ąĖčéčī č乊čĆą╝ą░čé Intel-Extended. |

|

| #define |

ąŚą░ą┤ą░ą╣č鹥 čüąĖą╝ą▓ąŠą╗ BOOT_SIZE, ą║ąŠč鹊čĆčŗą╣ čüąŠąŠčéą▓ąĄčéčüčéą▓čāąĄčé čĆą░ąĘą╝ąĄčĆčā čüąĄą║čåąĖąĖ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ (BLS) čåąĄą╗ąĄą▓ąŠą│ąŠ AVR. ąŚąĮą░č湥ąĮąĖąĄ čāą║ą░ąĘčŗą▓ą░ąĄčéčüčÅ ą▓ hex-ą▓ąĖą┤ąĄ, ą▓ ą▒ą░ą╣čéą░čģ. |

BOOT_SIZE=800 |

| ąŚą░ą┤ą░ą╣č鹥 čüąĖą╝ą▓ąŠą╗ FLASH_SIZE, ą║ąŠč鹊čĆčŗą╣ čüąŠąŠčéą▓ąĄčéčüčéą▓čāąĄčé čĆą░ąĘą╝ąĄčĆčā ą┐ą░ą╝čÅčéąĖ FLASH čåąĄą╗ąĄą▓ąŠą│ąŠ AVR. ąŚąĮą░č湥ąĮąĖąĄ čāą║ą░ąĘčŗą▓ą░ąĄčéčüčÅ ą▓ hex-ą▓ąĖą┤ąĄ, ą▓ ą▒ą░ą╣čéą░čģ. |

FLASH_SIZE=2000 |

| ąŚą░ą┤ą░ą╣č鹥 čüąĖą╝ą▓ąŠą╗ IVT_SIZE, ą║ąŠč鹊čĆčŗą╣ čüąŠąŠčéą▓ąĄčéčüčéą▓čāąĄčé čĆą░ąĘą╝ąĄčĆčā čéą░ą▒ą╗ąĖčåčŗ ą▓ąĄą║č鹊čĆąŠą▓ ą┐čĆąĄčĆčŗą▓ą░ąĮąĖą╣ (interrupt vector table) čåąĄą╗ąĄą▓ąŠą│ąŠ AVR. ąŚąĮą░č湥ąĮąĖąĄ čāą║ą░ąĘčŗą▓ą░ąĄčéčüčÅ ą▓ hex-ą▓ąĖą┤ąĄ, ą▓ ą▒ą░ą╣čéą░čģ. |

IVT_SIZE=26 |

| ąŚą░ą┤ą░ą╣č鹥 čüąĖą╝ą▓ąŠą╗ RAM_SIZE, ą║ąŠč鹊čĆčŗą╣ čüąŠąŠčéą▓ąĄčéčüčéą▓čāąĄčé čĆą░ąĘą╝ąĄčĆčā ą┐ą░ą╝čÅčéąĖ RAM čåąĄą╗ąĄą▓ąŠą│ąŠ AVR. ąŚąĮą░č湥ąĮąĖąĄ čāą║ą░ąĘčŗą▓ą░ąĄčéčüčÅ ą▓ hex-ą▓ąĖą┤ąĄ, ą▓ ą▒ą░ą╣čéą░čģ. |

RAM_SIZE=400 |

| ąŚą░ą┤ą░ą╣č鹥 čüąĖą╝ą▓ąŠą╗ RAM_BASE, ą║ąŠč鹊čĆčŗą╣ čüąŠąŠčéą▓ąĄčéčüčéą▓čāąĄčé ąĮą░čćą░ą╗čā SRAM (čüčĆą░ąĘčā ąĘą░ ąŠą▒ą╗ą░čüčéčīčÄ ą▓ą▓ąŠą┤ą░/ą▓čŗą▓ąŠą┤ą░ I/O). ąŚąĮą░č湥ąĮąĖąĄ čāą║ą░ąĘčŗą▓ą░ąĄčéčüčÅ ą▓ hex-ą▓ąĖą┤ąĄ, ą▓ ą▒ą░ą╣čéą░čģ. |

RAM_BASE=60

|

| Includes |

ą¤ąŠą┤ čüąĄą║čåąĖąĄą╣ "XCL file name" ą┐ąŠčüčéą░ą▓čīč鹥 ą│ą░ą╗ąŠčćą║čā "Override default". |

|

| ą¤ąŠą┤ čüąĄą║čåąĖąĄą╣ "XCL file name", ą▓ą▓ąĄą┤ąĖč鹥 ąĖą╝čÅ ą▓ č鹥ą║čüč鹊ą▓ąŠąĄ ą┐ąŠą╗ąĄ. |

$PROJ_DIR$\bootldr.xcl |

ąÆ čüą╗ąĄą┤čāčÄčēąĄą╣ čéą░ą▒ą╗ąĖčåąĄ ą┐čĆąĖą▓ąĄą┤ąĄąĮčŗ ąĮąĄą║ąŠč鹊čĆčŗąĄ ąŠą┐čåąĖąĖ ą║ąŠą╝ą┐ąĖą╗čÅč鹊čĆą░ ą┤ą╗čÅ ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄą╝čŗčģ ą▓ ąĮą░čüč鹊čÅčēąĄąĄ ą▓čĆąĄą╝čÅ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆąŠą▓ AVR. ąśą╝ąĄą╣č鹥 ą▓ ą▓ąĖą┤čā, čćč鹊 ą░ą┤čĆąĄčü ąĮą░čćą░ą╗ą░ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ ąĘą░ą▓ąĖčüąĖčé ąŠčé čāčüčéą░ąĮąŠą▓ąŠą║ čäčīčĹʹŠą▓ (fuse), ą║ą░ą║ ą▒čāą┤ąĄčé ą┐ąŠą║ą░ąĘą░ąĮąŠ ą┤ą░ą╗ąĄąĄ (čüą╝. čéą░ą▒ą╗ąĖčåčŗ 8 ąĖ 9).

ąóą░ą▒ą╗ąĖčåą░ 8. ąØą░čüčéčĆąŠą╣ą║ąĖ ą║ąŠą╝ą┐ąĖą╗čÅč鹊čĆą░ ą┤ą╗čÅ čĆą░ąĘą╗ąĖčćąĮčŗčģ ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄą╝čŗčģ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆąŠą▓ AVR.

| |

ATmega8 |

ATmega8515 |

ATmega16 |

ATmega169 |

ATmega32 |

ATmega64 |

ATmega128 |

| ąśą╝čÅ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąŠąĮąĮąŠą│ąŠ čäą░ą╣ą╗ą░ ą┤ą╗čÅ ą╗ąĖąĮą║ąĄčĆą░ (Linker file name) |

bootldr.xcl |

| BOOT_SIZE |

800 |

800 |

1000 |

| FLASH_SIZE |

2000 |

4000 |

8000 |

10000 |

20000 |

| IVT_SIZE |

26 |

22 |

54 |

5ąĪ |

58 |

8ąĪ |

8ąĪ |

| RAM_SIZE |

400 |

200 |

400 |

800 |

1000 |

1000 |

| RAM_BASE |

60 |

100 |

60 |

100 |

100 |

ąŻčüčéą░ąĮąŠą▓ą║ą░ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░

ąĪą║ąŠą╝ą┐ąĖą╗ąĖčĆčāą╣č鹥 ą▒čāčéą╗ąŠą░ą┤ąĄčĆ ąĖ ąĘą░ą│čĆčāąĘąĖč鹥 ąĄą│ąŠ ą▓ ąÆą░čł ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆ AVR čü ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄą╝ čāčéąĖą╗ąĖčéčŗ ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░ąĮąĖčÅ Atmel AVR Studio┬« (ąĖą╗ąĖ ą┤čĆčāą│ąŠą╣ čāčéąĖą╗ąĖčéčŗ ą┤ą╗čÅ ą┐čĆąŠą│čĆą░ą╝ą╝ą░č鹊čĆą░ [4]). ą¤ąĄčĆąĄą┤ č鹥ą╝, ą║ą░ą║ ąĘą░ą┐čāčüčéąĖčéčī ą▒čāčéą╗ąŠą░ą┤ąĄčĆ, ą┤ąŠą╗ąČąĮčŗ ą▒čŗčéčī čüą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮčŗ čüą╗ąĄą┤čāčÄčēąĖąĄ ą▒ąĖčéčŗ čäčīčĹʹŠą▓ (fuse bits):

ŌĆó ąĀą░ąĘą╝ąĄčĆ čüąĄą║čåąĖąĖ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ (Boot Loader Section). ąŻčüčéą░ąĮąŠą▓ąĖč鹥 čäčīčÄąĘčŗ čéą░ą║, čćč鹊ą▒čŗ čĆą░ąĘą╝ąĄčĆ čüąĄą║čåąĖąĖ čüąŠąŠčéą▓ąĄčéčüčéą▓ąŠą▓ą░ą╗ čāčüčéą░ąĮąŠą▓ą║ąĄ BOOT_SIZE, ą║ą░ą║ ą▒čŗą╗ąŠ ąŠą┐ąĖčüą░ąĮąŠ čĆą░ąĮąĄąĄ. ąśą╝ąĄą╣č鹥 ą▓ ą▓ąĖą┤čā, čćč鹊 BLS ąŠą▒čŗčćąĮąŠ čāą║ą░ąĘčŗą▓ą░ąĄčéčüčÅ ą▓ čüą╗ąŠą▓ą░čģ (ą▓ ąĄą┤ąĖąĮąĖčåą░čģ ą┐ąŠ 2 ą▒ą░ą╣čéą░), ąĮąŠ ą┐ą░čĆą░ą╝ąĄčéčĆ BOOT_SIZE čāą║ą░ąĘčŗą▓ą░ąĄčéčüčÅ ą▓ ą▒ą░ą╣čéą░čģ.

ŌĆó ąÆąĄą║č鹊čĆ čüą▒čĆąŠčüą░ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ (Boot reset vector). ąöąŠą╗ąČąĄąĮ ą▒čŗčéčī čĆą░ąĘčĆąĄčłąĄąĮ boot reset vector (ą▓ą║ą╗čÄč湥ąĮą░ ą┐ąŠą┤ą┤ąĄčƹȹ║ą░ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░).

ŌĆó ą×ą┐čåąĖąĖ ą│ąĄąĮąĄčĆą░č鹊čĆą░ čéą░ą║č鹊ą▓ąŠą╣ čćą░čüč鹊čéčŗ. ążčīčÄąĘčŗ, ąĮą░čüčéčĆą░ąĖą▓ą░čÄčēąĖąĄ ą┐ą░čĆą░ą╝ąĄčéčĆčŗ ą│ąĄąĮąĄčĆą░č鹊čĆą░, ąĘą░ą▓ąĖčüčÅčé ąŠčé ą║ąŠąĮą║čĆąĄčéąĮąŠą│ąŠ čéąĖą┐ą░ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆą░ AVR. ą×ąĮąĖ ą╝ąŠą│čāčé ą┐ąŠčéčĆąĄą▒ąŠą▓ą░čéčī ą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮąĖčÅ (ą▓ą╗ąĖčÅčÄčé ąĮą░ USART).

ąÆąĮąĖą╝ą░ąĮąĖąĄ: ą┐ąŠąČą░ą╗čāą╣čüčéą░ čāą┤ąĄą╗ąĖč鹥 ąŠčüąŠą▒ąŠąĄ ą▓ąĮąĖą╝ą░ąĮąĖąĄ ą┐čĆą░ą▓ąĖą╗čīąĮąŠą╣ čāčüčéą░ąĮąŠą▓ą║ąĄ ąŠą┐čåąĖą╣ čéą░ą║č鹊ą▓ąŠą│ąŠ ą│ąĄąĮąĄčĆą░č鹊čĆą░. ąöą░ąČąĄ čüą░ą╝ą░čÅ ąĮąĄąĘąĮą░čćąĖč鹥ą╗čīąĮą░čÅ ąŠčłąĖą▒ą║ą░ ą╝ąŠąČąĄčé ą┐čĆąĖą▓ąĄčüčéąĖ ą║ č鹊ą╝čā, čćč鹊 ą▒čāčéą╗ąŠą░ą┤ąĄčĆ ąĮąĄ čüą╝ąŠąČąĄčé čüą▓čÅąĘą░čéčīčüčÅ čü ą┐čĆąŠą│čĆą░ą╝ą╝ąŠą╣ ąĘą░ą│čĆčāąĘą║ąĖ ąĮą░ ą║ąŠą╝ą┐čīčÄč鹥čĆąĄ PC. ą¤čĆąŠą│čĆą░ą╝ą╝ąĮąŠąĄ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖąĄ firmware ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ čĆą░ąĘčĆą░ą▒ąŠčéą░ąĮąŠ ą┤ą╗čÅ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ čéą░ą║č鹊ą▓ąŠą╣ čćą░čüč鹊čéčŗ 8 ą£ąōčå.

ąÆ čéą░ą▒ą╗ąĖčåąĄ 9 ą┐ąŠą║ą░ąĘą░ąĮčŗ čĆąĄą║ąŠą╝ąĄąĮą┤čāąĄą╝čŗąĄ čāčüčéą░ąĮąŠą▓ą║ąĖ ą┤ą╗čÅ čäčīčĹʹŠą▓. ąĪą╝. ą┤ą░čéą░čłąĖčé ąĮą░ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆ ą┤ą╗čÅ ą┐ąŠą┤čĆąŠą▒ąĮąŠą│ąŠ ąŠą┐ąĖčüą░ąĮąĖčÅ ą▒ąĖčé čäčīčĹʹŠą▓.

ąóą░ą▒ą╗ąĖčåą░ 9. ąĀąĄą║ąŠą╝ąĄąĮą┤ąŠą▓ą░ąĮąĮčŗąĄ ąĮą░čüčéčĆąŠą╣ą║ąĖ fuse bits (0 ąŠąĘąĮą░čćą░ąĄčé "ąĘą░ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░ąĮąŠ", 1 ąŠąĘąĮą░čćą░ąĄčé "ąĮąĄ ąĘą░ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░ąĮąŠ").

| |

ATmega8 |

ATmega8515 |

ATmega16 |

ATmega169 |

ATmega32 |

ATmega64 |

ATmega128 |

| BOOTSZ1 |

0 |

0 |

| BOOTSZ0 |

0 |

1 |

| BOOTRST |

0 |

0 |

ąĀąĄą║ąŠą╝ąĄąĮą┤čāąĄčéčüčÅ ąĘą░ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░čéčī ą▒ąĖčéčŗ ąĘą░čēąĖčéčŗ, čćč鹊ą▒čŗ ąĘą░čēąĖčéąĖčéčī ą║ąŠą┤ ą║ą░ą║ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ, čéą░ą║ ąĖ ą║ąŠą┤ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ (ąŠąĮąĖ ąŠą▒ą░ ąĮą░čģąŠą┤čÅčéčüčÅ ą┐ą░ą╝čÅčéąĖ FLASH), ąŠą┤ąĮą░ą║ąŠ č鹊ą╗čīą║ąŠ ą┐ąŠčüą╗ąĄ č鹊ą│ąŠ, ą║ą░ą║ ą▒čāą┤čāčé čāčüčéą░ąĮąŠą▓ą╗ąĄąĮčŗ ą▒ąĖčéčŗ čäčīčĹʹŠą▓. ąæąĖčéčŗ ąĘą░čēąĖčéčŗ ą╝ąŠą│čāčé ą▒čŗčéčī ąĘą░ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░ąĮčŗ čü ą┐ąŠą╝ąŠčēčīčÄ čāčéąĖą╗ąĖčéčŗ AVR Studio ąĖ ą┐ąŠą┤čģąŠą┤čÅčēąĄą│ąŠ ISP ą┐čĆąŠą│čĆą░ą╝ą╝ą░č鹊čĆą░. ąæąĖčéčŗ ąĘą░čēąĖčéčŗ BLS ą▒čāą┤čāčé čéą░ą║ąČąĄ čāčüčéą░ąĮąŠą▓ą╗ąĄąĮčŗ ą▓ąŠ ą▓čĆąĄą╝čÅ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ firmware ą▓ ąĘąĮą░č湥ąĮąĖąĄ, ą║ąŠč鹊čĆąŠąĄ ą▒čŗą╗ąŠ ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗ąĄąĮąŠ ą▓ ą║ą░č湥čüčéą▓ąĄ ą░čĆą│čāą╝ąĄąĮč鹊ą▓ ą║ąŠą╝ą░ąĮą┤ąĮąŠą╣ čüčéčĆąŠą║ąĖ, ą║ąŠą│ą┤ą░ čłąĖčäčĆąŠą▓ą░ą╗ąŠčüčī firmware. ąĀąĄą║ąŠą╝ąĄąĮą┤čāąĄą╝čŗąĄ čāčüčéą░ąĮąŠą▓ą║ąĖ ą▒ąĖčé ąĘą░čēąĖčéčŗ:

ŌĆó Memory lock bits (ą▒ąĖčéčŗ ąĘą░čēąĖčéčŗ ą┐ą░ą╝čÅčéąĖ): ąŠąĮąĖ ą┤ąŠą╗ąČąĮčŗ ą▒čŗčéčī čāčüčéą░ąĮąŠą▓ą╗ąĄąĮčŗ ą┤ą╗čÅ ą┐čĆąĄą┤ąŠčéą▓čĆą░čēąĄąĮąĖčÅ ą┤ąŠčüčéčāą┐ą░ ą║ ą┐ą░ą╝čÅčéąĖ. ąśą╝ąĄą╣č鹥 ą▓ ą▓ąĖą┤čā, čćč鹊 ą┐ąŠčüą╗ąĄ č鹊ą│ąŠ, ą║ą░ą║ ą┐ą░ą╝čÅčéčī ą▒čāą┤ąĄčé ąĘą░ą▒ą╗ąŠą║ąĖčĆąŠą▓ą░ąĮą░, ą║ ąĮąĄą╣ ąĮąĄą╗čīąĘčÅ ą▒čāą┤ąĄčé ą┐ąŠą╗čāčćąĖčéčī ą┤ąŠčüčéčāą┐ č湥čĆąĄąĘ čüąĖčüč鹥ą╝čŗ ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░ąĮąĖčÅ (čŹč鹊 ąŠą▒čŗčćąĮąŠ ISP ąĖ JTAG). ąöą╗čÅ ą┐ąŠą╗čāč湥ąĮąĖčÅ ą┤ąŠčüčéčāą┐ą░ ą┐čĆąĖą┤ąĄčéčüčÅ ą┐ąŠą╗ąĮąŠčüčéčīčÄ čüč鹥čĆąĄčéčī čüąŠą┤ąĄčƹȹĖą╝ąŠąĄ ą┐ą░ą╝čÅčéąĖ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆą░.

ŌĆó ąŚą░čēąĖčēąĄąĮąĮčŗą╣ čĆąĄąČąĖą╝ ą┤ą╗čÅ čüąĄą║čåąĖąĖ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ (Boot Loader Section, BLS): SPM ąĖ LPM ąĮąĄ ą┤ąŠą╗ąČąĮčŗ ą▒čŗčéčī čĆą░ąĘčĆąĄčłąĄąĮčŗ ą┤ą╗čÅ ąĘą░ą┐ąĖčüąĖ ą▓ BLS ąĖą╗ąĖ čćč鹥ąĮąĖčÅ ąĖąĘ BLS. ąŁč鹊 ą┐čĆąĄą┤ąŠčéą▓čĆą░čéąĖčé čüą╗čāčćą░ą╣ąĮčāčÄ ą┐ąŠčĆčćčā ą║ąŠą┤ą░ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ ąĖąĘ firmware ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ, ą░ čéą░ą║ąČąĄ ą┐čĆąĄą┤ąŠčéą▓čĆą░čéąĖčé ą║ąŠą╝ą┐čĆąŠą╝ąĄčéą░čåąĖčÄ ą║ą╗čÄč湥ą╣ ą┤ąĄčłąĖčäčĆąŠą▓ą║ąĖ.

ŌĆó ąŚą░čēąĖčēąĄąĮąĮčŗą╣ čĆąĄąČąĖą╝ ą┤ą╗čÅ čüąĄą║čåąĖąĖ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ (AS): ąĮąĄ ą┤ąŠą╗ąČąĮąŠ ą▒čŗčéčī čāčüčéą░ąĮąŠą▓ą╗ąĄąĮąŠ ąŠą│čĆą░ąĮąĖč湥ąĮąĖą╣ ą┐ąŠ ą┤ąŠčüčéčāą┐čā ą║ AS č湥čĆąĄąĘ ą║ąŠą╝ą░ąĮą┤čŗ SPM ąĖą╗ąĖ LPM; ą▓ ą┐čĆąŠčéąĖą▓ąĮąŠą╝ čüą╗čāčćą░ąĄ ą▒čāčéą╗ąŠą░ą┤ąĄčĆ ąĮąĄ čüą╝ąŠąČąĄčé ąŠą▒ąĮąŠą▓ąĖčéčī ą║ąŠą┤ firmware ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ (AS).

ąÆąĮąĖą╝ą░ąĮąĖąĄ: ą▓ą░ąČąĮąŠ ą┐ąŠąĮąĖą╝ą░čéčī, čćč鹊 ąĄčüą╗ąĖ ąĮąĄą┐čĆą░ą▓ąĖą╗čīąĮąŠ ąĘą░ą║čĆčŗčéčī ą┤ąŠčüčéčāą┐ ą║ ą┐ą░ą╝čÅčéąĖ, č鹊 ą║ ąĄčæ čüąŠą┤ąĄčƹȹĖą╝ąŠą╝čā ą╝ąŠąČąĄčé ą▒čŗčéčī ą┐ąŠą╗čāč湥ąĮ ą┤ąŠčüčéčāą┐ č湥čĆąĄąĘ ąĖąĮč鹥čĆč乥ą╣čü ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░ąĮąĖčÅ ISP (ąĖą╗ąĖ JTAG, ąĖą╗ąĖ č湥čĆąĄąĘ ą┐ą░čĆą░ą╗ą╗ąĄą╗čīąĮčŗą╣ ą▓čŗčüąŠą║ąŠą▓ąŠą╗čīčéąĮčŗą╣ ąĖąĮč鹥čĆč乥ą╣čü), ąĖ ą▓čüčÅ ąŠą┐ąĖčüčŗą▓ą░ąĄą╝ą░čÅ ą▓ čŹč鹊ą╝ ą░ą┐ąĮąŠčāč鹥 ąĘą░čēąĖčéą░ čü ą┐čĆąĖą╝ąĄąĮąĄąĮąĖąĄą╝ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ąŠą║ą░ąČąĄčéčüčÅ ą▒ąĄčüą┐ąŠą╗ąĄąĘąĮąŠą╣.

ąÆ čüą╗ąĄą┤čāčÄčēąĄą╣ čéą░ą▒ą╗ąĖčåąĄ ą┐čĆąĖą▓ąĄą┤ąĄąĮčŗ čĆąĄą║ąŠą╝ąĄąĮą┤ąŠą▓ą░ąĮąĮčŗąĄ čāčüčéą░ąĮąŠą▓ą║ąĖ ą▒ąĖčé ąĘą░čēąĖčéčŗ (lock bit) ą┤ą╗čÅ ąĖą╝ąĄčÄčēąĖčģčüčÅ ąĮą░ čüąĄą│ąŠą┤ąĮčÅčłąĮąĖą╣ ą┤ąĄąĮčī ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆąŠą▓ AVR. ąöą╗čÅ ą┐ąŠą╗čāč湥ąĮąĖčÅ ą┐ąŠą┤čĆąŠą▒ąĮąŠčüč鹥ą╣ čüą╝. ą┤ąĄčéą░ą╗čīąĮąŠąĄ ąŠą┐ąĖčüą░ąĮąĖąĄ ą▒ąĖčé ąĘą░čēąĖčéčŗ ą▓ ą┤ą░čéą░čłąĖč鹥 ąĮą░ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆ.

ąóą░ą▒ą╗ąĖčåą░ 10. ąĀąĄą║ąŠą╝ąĄąĮą┤čāąĄą╝čŗąĄ ąĘąĮą░č湥ąĮąĖčÅ ą▒ąĖčé ąĘą░čēąĖčéčŗ.

| |

ATmega8 |

ATmega8515 |

ATmega16 |

ATmega169 |

ATmega32 |

ATmega128 |

| BLB12 : BLB11 |

0 0 |

| BLB02 : BLB01 |

1 1 |

ą¤čĆąŠą│čĆą░ą╝ą╝ą░ ą┤ą╗čÅ ą║ąŠą╝ą┐čīčÄč鹥čĆą░ PC ŌĆō Update (ą┤ą╗čÅ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ firmware)

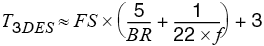

ą¤čĆąĖą╗ąŠąČąĄąĮąĖąĄ update ą▒čŗą╗ąŠ čüąŠąĘą┤ą░ąĮąŠ čü ą┐ąŠą╝ąŠčēčīčÄ Microsoft Visual C++, version 6.0 (ąŠą┤ąĮą░ą║ąŠ ą╝ąŠąČąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ ą┤ą╗čÅ ą║ąŠą╝ą┐ąĖą╗čÅčåąĖąĖ ąĖ ą▒ąŠą╗ąĄąĄ ą┐ąŠąĘą┤ąĮčÅčÅ ą▓ąĄčĆčüąĖčÅ). ą¤čĆąŠą│čĆą░ą╝ą╝ą░ update ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą┤ą╗čÅ ąŠčéą┐čĆą░ą▓ą║ąĖ čłąĖčäčĆąŠą▓ą░ąĮąĮąŠą│ąŠ čäą░ą╣ą╗ą░ (ą▓ ą║ąŠč鹊čĆąŠą╝ ą╝ąŠą│čāčé ąĮą░čģąŠą┤ąĖčéčīčüčÅ ą┤ą░ąĮąĮčŗąĄ EEPROM, FLASH, Lock Bit) ą▓ ąŠą▒ąĮąŠą▓ą╗čÅąĄą╝ąŠąĄ čåąĄą╗ąĄą▓ąŠąĄ čāčüčéčĆąŠą╣čüčéą▓ąŠ. ąöą░ąĮąĮčŗąĄ ą╝ąŠą│čāčé ą▒čŗčéčī ąŠčéą┐čĆą░ą▓ą╗ąĄąĮčŗ č湥čĆąĄąĘ ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮčŗą╣ ą┐ąŠčĆčé PC ąĮą░ą┐čĆčÅą╝čāčÄ ą▓ USART ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆą░ AVR, čāčüčéą░ąĮąŠą▓ą╗ąĄąĮąĮąŠą│ąŠ ą▓ čåąĄą╗ąĄą▓ąŠą╝ čāčüčéčĆąŠą╣čüčéą▓ąĄ. ąÉą╗ą│ąŠčĆąĖčéą╝ čĆą░ą▒ąŠčéčŗ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ ą┐ąŠą║ą░ąĘą░ąĮ ąĮą░ čĆąĖčüčāąĮą║ąĄ 10.

ąĀąĖčü. 10. ąÉą╗ą│ąŠčĆąĖčéą╝ čĆą░ą▒ąŠčéčŗ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ update.

ą¤čĆąŠą│čĆą░ą╝ą╝ą░ Update čćąĖčéą░ąĄčé čäą░ą╣ą╗čŗ, čüą│ąĄąĮąĄčĆąĖčĆąŠą▓ą░ąĮąĮčŗąĄ ą┐čĆąŠą│čĆą░ą╝ą╝ąŠą╣ Create. ążą░ą╣ą╗ čüąŠčüč鹊ąĖčé ąĖąĘ ąŠą┤ąĮąŠą│ąŠ ąĖą╗ąĖ ą▒ąŠą╗čīčłąĄą│ąŠ ą║ąŠą╗ąĖč湥čüčéą▓ą░ čüąŠąĄą┤ąĖąĮąĄąĮąĮčŗčģ ą┤čĆčāą│ čü ą┤čĆčāą│ąŠą╝ čäčĆąĄą╣ą╝ąŠą▓ ąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮčŗčģ ą┤ą░ąĮąĮčŗčģ. ą¤čĆąĖą╗ąŠąČąĄąĮąĖąĄ ą┐ąĄčĆąĄą┤ą░ąĄčé ą┤ą░ąĮąĮčŗąĄ čäčĆąĄą╣ą╝ ąĘą░ čäčĆąĄą╣ą╝ąŠą╝, ą┤ąĄą╗ą░čÅ ą┐ą░čāąĘčŗ ą┐čĆąĖ ąŠąČąĖą┤ą░ąĮąĖąĖ ąŠčéą▓ąĄčéą░ ąŠčé ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░. ąĪą╗ąĄą┤čāčÄčēąĖą╣ čäčĆąĄą╣ą╝ ą▒čāą┤ąĄčé ą┐ąĄčĆąĄą┤ą░ąĮ č鹊ą╗čīą║ąŠ ą┐ąŠčüą╗ąĄ ą┐čĆąĖąĄą╝ą░ ą┐ąŠą┤čéą▓ąĄčƹȹ┤ąĄąĮąĖčÅ, ąĖąĮą░č湥 ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄ update ą▒čāą┤ąĄčé ą╗ąĖą▒ąŠ ąŠčéą┐čĆą░ą▓ą╗čÅčéčī čäčĆąĄą╣ą╝ ąĘą░ąĮąŠą▓ąŠ, ą╗ąĖą▒ąŠ ąĘą░ą▓ąĄčĆčłąĖčé ąŠą▒ą╝ąĄąĮ ą┤ą░ąĮąĮčŗą╝ąĖ.

ą¤čĆąĖą╗ąŠąČąĄąĮąĖąĄ update ąĘą░ą┐čāčüą║ą░ąĄčéčüčÅ ąĖąĘ ą║ąŠą╝ą░ąĮą┤ąĮąŠą╣ čüčéčĆąŠą║ąĖ. ą×ą┐čåąĖąĖ ą║ąŠą╝ą░ąĮą┤ąĮąŠą╣ čüčéčĆąŠą║ąĖ ą┐ąĄčĆąĄčćąĖčüą╗ąĄąĮčŗ ą▓ čéą░ą▒ą╗ąĖčåąĄ 11.

ąóą░ą▒ą╗ąĖčåą░ 11. ąÉčĆą│čāą╝ąĄąĮčéčŗ ą║ąŠą╝ą░ąĮą┤ąĮąŠą╣ čüčéčĆąŠą║ąĖ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ update.

| ąÉčĆą│čāą╝ąĄąĮčé |

ą×ą┐ąĖčüą░ąĮąĖąĄ |

| < filename.ext > |

ą¤čāčéčī ą┤ąŠ čłąĖčäčĆąŠą▓ą░ąĮąĮąŠą│ąŠ čäą░ą╣ą╗ą░, ą║ąŠč鹊čĆčŗą╣ ąĮčāąČąĮąŠ ą┐ąĄčĆąĄą┤ą░čéčī ą▒čāčéą╗ąŠą░ą┤ąĄčĆčā (ą▓ ąŠą▒ąĮąŠą▓ą╗čÅąĄą╝ąŠąĄ čāčüčéčĆąŠą╣čüčéą▓ąŠ). |

| -COMn |

ą¤ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮčŗą╣ ą┐ąŠčĆčé, ą│ą┤ąĄ n ąĮąŠą╝ąĄčĆ ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠą│ąŠ ą┐ąŠčĆčéą░. |

ąØčāąČąĮąŠ ąĖą╝ąĄčéčī ą▓ ą▓ąĖą┤čā, čćč鹊 ą┐čĆąŠą│čĆą░ą╝ą╝ą░ update ą▒čāą┤ąĄčé ąŠą▒ąĮąŠą▓ą╗čÅčéčī č鹊ą╗čīą║ąŠ č鹥 čćą░čüčéąĖ FLASH ąĖ EEPROM, ą║ąŠč鹊čĆčŗąĄ čāą║ą░ąĘą░ąĮčŗ ą▓ čäą░ą╣ą╗ą░čģ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ firmware ąĖ EEPROM. ąĢčüą╗ąĖ ą▓ čāčéąĖą╗ąĖč鹥 create ą▒čŗą╗ą░ čĆą░ąĘčĆąĄčłąĄąĮą░ ą┐čĆąŠą▓ąĄčĆą║ą░ CRC ą▓ čüąĄą║čåąĖąĖ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ, ąĖą╗ąĖ ą▓čŗą▒čĆą░ąĮą░ ąŠą┐čåąĖčÅ ąŠčćąĖčüčéą║ąĖ (erase), č鹊 ą┐ąĄčĆąĄą┤ ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░ąĮąĖąĄą╝ ą▓čüčÅ ą┐ą░ą╝čÅčéčī čüąĄą║čåąĖąĖ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ (AS) ą▒čāą┤ąĄčé ąŠčćąĖčēąĄąĮą░.

Hardware setup (ąĮą░čüčéčĆąŠą╣ą║ą░ ą░ą┐ą┐ą░čĆą░čéčāčĆčŗ)

ą¤ąĄčĆąĄą┤ č鹥ą╝, ą║ą░ą║ ąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮąŠąĄ firmware ą╝ąŠąČąĄčé ą▒čŗčéčī ąŠčéą┐čĆą░ą▓ą╗ąĄąĮą░ ą▒čāčéą╗ąŠą░ą┤ąĄčĆčā, ąĮąĄąŠą▒čģąŠą┤ąĖą╝ąŠ ą┐čĆą░ą▓ąĖą╗čīąĮąŠ ąĮą░čüčéčĆąŠąĖčéčī ą░ą┐ą┐ą░čĆą░čéčāčĆčā čåąĄą╗ąĄą▓ąŠą│ąŠ čāčüčéčĆąŠą╣čüčéą▓ą░. ąÆ čŹč鹊ą╝ ą░ą┐ąĮąŠčāč鹥 ą┐čĆąĄą┤ą┐ąŠą╗ą░ą│ą░ąĄčéčüčÅ, čćč鹊 ą▓ ą║ą░č湥čüčéą▓ąĄ čåąĄą╗ąĄą▓ąŠą╣ ą┐ą╗ą░čéč乊čĆą╝čŗ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ Atmel STK500. STK500 ą┤ąŠą╗ąČąĄąĮ ą▒čŗčéčī čüą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮ čüą╗ąĄą┤čāčÄčēąĖą╝ ąŠą▒čĆą░ąĘąŠą╝:

1. ą¤ąŠą┤ą║ą╗čÄčćąĖč鹥 STK500 (č湥čĆąĄąĘ ą║ąŠąĮąĮąĄą║č鹊čĆ, ą┐ąŠą╝ąĄč湥ąĮąĮčŗą╣ ą║ą░ą║ "RS232 CTRL") ą║ ą║ąŠą╝ą┐čīčÄč鹥čĆčā PC, ąĖčüą┐ąŠą╗čīąĘčāčÅ ą║ą░ą▒ąĄą╗čī ą┤ą╗čÅ ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠą╣ ą┐ąĄčĆąĄą┤ą░čćąĖ ą┤ą░ąĮąĮčŗčģ (serial cable). ą¤ąŠą┤ą░ą╣č鹥 ą┐ąĖčéą░ąĮąĖąĄ ąĮą░ STK500.

2. ąĪ ą┐ąŠą╝ąŠčēčīčÄ Atmel AVR Studio ąĘą░ą│čĆčāąĘąĖč鹥 bootloader ąĖ čāčüčéą░ąĮąŠą▓ąĖč鹥 ą▒ąĖčéčŗ čäčīčĹʹŠą▓ ąĖ ą▒ąĖčéčŗ ąĘą░čēąĖčéčŗ, ą║ą░ą║ ą▒čŗą╗ąŠ ąŠą┐ąĖčüą░ąĮąŠ čĆą░ąĮąĄąĄ. ą×čéą║ą╗čÄčćąĖč鹥 ą┐ąĖčéą░ąĮąĖąĄ ąŠčé STK500.

3. ą¤ąĄčĆąĄą║ą╗čÄčćąĖč鹥 serial cable ąĮą░ ą║ąŠąĮąĮąĄą║č鹊čĆ, ą┐ąŠą╝ąĄč湥ąĮąĮčŗą╣ ą║ą░ą║ "RS232 SPARE".

4. ą¤ąŠą┤ą║ą╗čÄčćąĖč鹥 ąĮąŠąČą║ąĖ USART čāčüčéčĆąŠą╣čüčéą▓ą░ (RXD ąĖ TXD) ą║ čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēąĖą╝ ą▓čŗą▓ąŠą┤ą░ą╝ ą║ąŠąĮąĮąĄą║č鹊čĆą░, ą┐ąŠą╝ąĄč湥ąĮąĮąŠą│ąŠ ą║ą░ą║ "RS232 SPARE". PD0 ą┤ąŠą╗ąČąĄąĮ ą┐čĆąĖčģąŠą┤ąĖčéčī ąĮą░ RXD, ąĖ PD1 ą┤ąŠą╗ąČąĄąĮ ą┐čĆąĖčģąŠą┤ąĖčéčī ąĮą░ TXD.

5. ąĪąŠąĄą┤ąĖąĮąĖč鹥 PD7 (ąĮąŠąČą║ą░ 8 ą┐ąŠčĆčéą░ PORTD) čü SW7 (ą▓čŗą▓ąŠą┤ 8 ą▒ą╗ąŠą║ą░ SWITCHES).

6. ąØą░ąČą╝ąĖč鹥 ąĖ čāą┤ąĄčƹȹĖą▓ą░ą╣č鹥 ą║ąĮąŠą┐ą║čā SW7 ą▓ ą╝ąŠą╝ąĄąĮčé ą┐ąŠą┤ą░čćąĖ ą┐ąĖčéą░ąĮąĖčÅ ąĮą░ STK500. ąŁč鹊 ąĘą░ą┐čāčüčéąĖčé ą║ąŠą┤ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ ąĖ ą┐ąĄčĆąĄą▓ąĄą┤ąĄčé ąĄą│ąŠ ą▓ čĆąĄąČąĖą╝ ąŠąČąĖą┤ą░ąĮąĖčÅ ąĘą░ą│čĆčāąĘą║ąĖ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ (update mode).

7. ą×čéą┐čāčüčéąĖč鹥 ą║ąĮąŠą┐ą║čā SW7.

8. ąóąĄą┐ąĄčĆčī ąÆčŗ ą╝ąŠąČąĄč鹥 ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī ą┐čĆąŠą│čĆą░ą╝ą╝čā update ąĮą░ ą║ąŠą╝ą┐čīčÄč鹥čĆąĄ PC ą┤ą╗čÅ ąŠčéą┐čĆą░ą▓ą║ąĖ ąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮčŗčģ ą┤ą░ąĮąĮčŗčģ ąĮą░ čåąĄą╗ąĄą▓ąŠąĄ čāčüčéčĆąŠą╣čüčéą▓ąŠ (ą▓ ąĮą░čłąĄą╝ ą┐čĆąĖą╝ąĄčĆąĄ čŹč鹊 ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆ AVR, čāčüčéą░ąĮąŠą▓ą╗ąĄąĮąĮčŗą╣ ąĮą░ STK500).

Performance (čŹčäč乥ą║čéąĖą▓ąĮąŠčüčéčī)

ąÆ čüą╗ąĄą┤čāčÄčēąĖčģ čüąĄą║čåąĖčÅčģ čĆą░čüčüą╝ą░čéčĆąĖą▓ą░ąĄčéčüčÅ čüą║ąŠčĆąŠčüčéčī čĆą░ą▒ąŠčéčŗ čüąĖčüč鹥ą╝čŗ ąĖ ąĄčæ čŹčäč乥ą║čéąĖą▓ąĮąŠčüčéčī (system performance) ą┐ąŠ ą║čĆąĖč鹥čĆąĖčÅą╝ ą▓čĆąĄą╝ąĄąĮąĖ ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖčÅ ąĖ čĆą░ąĘą╝ąĄčĆčā ą║ąŠą┤ą░.

ąĪą║ąŠčĆąŠčüčéčī

ąÆčĆąĄą╝čÅ, ą║ąŠč鹊čĆąŠąĄ ąĮčāąČąĮąŠ ą┐ąŠčéčĆą░čéąĖčéčī čåąĄą╗ąĄą▓ąŠą╝čā ąŠą▒ąĮąŠą▓ą╗čÅąĄą╝ąŠą╝čā čāčüčéčĆąŠą╣čüčéą▓čā ą┤ą╗čÅ ą┐čĆąĖąĄą╝ą░, ą┤ąĄą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖčÅ ąĖ ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░ąĮąĖčÅ ą┤ą░ąĮąĮčŗčģ, ąĘą░ą▓ąĖčüąĖčé ąŠčé čüą╗ąĄą┤čāčÄčēąĖčģ čäą░ą║č鹊čĆąŠą▓:

ŌĆó ąĀą░ąĘą╝ąĄčĆ čłąĖčäčĆąŠą▓ą░ąĮąĮąŠą│ąŠ ą▓čģąŠą┤ąĮąŠą│ąŠ čäą░ą╣ą╗ą░. ą¦ąĄą╝ ą▒ąŠą╗čīčłąĄ ą┤ą░ąĮąĮčŗčģ, č鹥ą╝ ą┤ąŠą╗čīčłąĄ ą┤ą╗ąĖčéčüčÅ ą┐čĆąŠčåąĄčüčü ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ.

ŌĆó ąĪą║ąŠčĆąŠčüčéčī ąŠą▒ą╝ąĄąĮą░ ą┤ą░ąĮąĮčŗą╝ąĖ (baudrate). ą¦ąĄą╝ ą▒čāą┤ąĄčé ą▓čŗčłąĄ čüą║ąŠčĆąŠčüčéčī ą┐ąĄčĆąĄą┤ą░čćąĖ, č鹥ą╝ ą▒čāą┤ąĄčé ą║ąŠčĆąŠč湥 ą▓čĆąĄą╝čÅ ą┐ąĄčĆąĄą┤ą░čćąĖ.

ŌĆó ąĪą║ąŠčĆąŠčüčéčī čåąĄą╗ąĄą▓ąŠą│ąŠ AVR. ą¦ąĄą╝ ą▓čŗčłąĄ čéą░ą║č鹊ą▓ą░čÅ čćą░čüč鹊čéą░ AVR, č鹥ą╝ ą║ąŠčĆąŠč湥 ą▓čĆąĄą╝čÅ ą┤ąĄą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖčÅ.

ŌĆó ąÆčĆąĄą╝čÅ ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░ąĮąĖčÅ čüčéčĆą░ąĮąĖčåčŗ FLASH. ąŁč鹊 ą║ąŠąĮčüčéą░ąĮčéą░, ąŠą┐čĆąĄą┤ąĄą╗čÅąĄą╝ą░čÅ ąĖčüą┐ąŠą╗čīąĘčāąĄą╝čŗą╝ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆąŠą╝ AVR, ąĖ ąĖąĘą╝ąĄąĮąĖčéčī ąĄčæ ąĮąĖą║ą░ą║ ąĮąĄą╗čīąĘčÅ.

ŌĆó ąÜąŠą╗ąĖč湥čüčéą▓ąŠ ą║ą╗čÄč湥ą╣. ą×ą┤ąĖąĮąŠčćąĮčŗą╣ DES (čā ą║ąŠč鹊čĆąŠą│ąŠ ąŠą┤ąĖąĮ ą║ą╗čÄčć) ą▒čŗčüčéčĆąĄąĄ ą┤ąĄčłąĖčäčĆąĖčĆčāąĄčé ą║ąŠą┤, č湥ą╝ 3DES (čā ąĮąĄą│ąŠ čéčĆąĖ ą║ą╗čÄčćą░).

ŌĆó ąĀą░ąĘą╗ąĖčćąĮčŗąĄ ą┤čĆčāą│ąĖąĄ čāčüčéą░ąĮąŠą▓ą║ąĖ. ąØą░ą┐čĆąĖą╝ąĄčĆ, ą┐čĆąŠą▓ąĄčĆą║ą░ CRC čüąĄą║čåąĖąĖ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ ąĘą░ąĮąĖą╝ą░ąĄčé ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮąŠąĄ ą▓čĆąĄą╝čÅ, čģąŠčéčÅ ąĖ ąĮąĄą▒ąŠą╗čīčłąŠąĄ.

ąöą╗čÅ ą┐čĆąŠčüč鹊ą│ąŠ DES čü ąŠą┤ąĮąĖą╝ ą║ą╗čÄč湊ą╝ ąŠą▒čēąĄąĄ ą▓čĆąĄą╝čÅ ą┤ąĄčłąĖčäčĆąĖčĆąŠą▓ą░ąĮąĖčÅ ą╝ąŠąČąĄčé ą▒čŗčéčī ą▓čŗčćąĖčüą╗ąĄąĮąŠ ą┐ąŠ čüą╗ąĄą┤čāčÄčēąĄą╝čā čāčĆą░ą▓ąĮąĄąĮąĖčÄ.

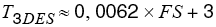

ąŚą┤ąĄčüčī FS čĆą░ąĘą╝ąĄčĆ čäą░ą╣ą╗ą░ ą▓ ą▒ą░ą╣čéą░čģ, BR čüą║ąŠčĆąŠčüčéčī ąŠą▒ą╝ąĄąĮą░ ą┤ą░ąĮąĮčŗą╝ąĖ, ąĖ f čéą░ą║č鹊ą▓ą░čÅ čćą░čüč鹊čéą░ AVR ą▓ ą╝ąĄą│ą░ą│ąĄčĆčåą░čģ. ą¤ąŠąČą░ą╗čāą╣čüčéą░ ąĖą╝ąĄą╣č鹥 ą▓ ą▓ąĖą┤čā, čćč鹊 čŹč鹊 čāčĆą░ą▓ąĮąĄąĮąĖąĄ ą┤ą░ąĄčé č鹊ą╗čīą║ąŠ ą┐čĆąĖą▒ą╗ąĖąĘąĖč鹥ą╗čīąĮčāčÄ ąŠčåąĄąĮą║čā, ąĖ ąĮą░ą┐čĆąĖą╝ąĄčĆ ą┤ą╗čÅ ATmega128 ą▓čĆąĄą╝čÅ ą▓čŗčćąĖčüą╗ąĄąĮąĖčÅ ąŠčéą╗ąĖčćą░ąĄčéčüčÅ ąĘąĮą░čćąĖč鹥ą╗čīąĮąŠ (ąĮčāąČąĮąŠ ą▓ čāčĆą░ą▓ąĮąĄąĮąĖąĖ ą║ąŠąĮčüčéą░ąĮčéčā 60 ąĘą░ą╝ąĄąĮąĖčéčī ąĮą░ 54).

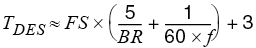

ąŻčüčéą░ąĮąŠą▓ą║ą░ ą┐ąŠ čāą╝ąŠą╗čćą░ąĮąĖčÄ: čüą║ąŠčĆąŠčüčéčī ą┐ąĄčĆąĄą┤ą░čćąĖ 9600 ą▒ąŠą┤, ąĖ čéą░ą║č鹊ą▓ą░čÅ čćą░čüč鹊čéą░ 8 ą£ąōčå. ąŁč鹊 čāą┐čĆąŠčüčéąĖčé čāčĆą░ą▓ąĮąĄąĮąĖąĄ:

ąöą╗čÅ 3DES ąŠą▒čēąĄąĄ ą▓čĆąĄą╝čÅ ą┤ąĄčłąĖčäčĆąĖčĆąŠą▓ą░ąĮąĖčÅ ą╝ąŠąČąĄčé ą▒čŗčéčī ą▓čŗčćąĖčüą╗ąĄąĮąŠ ą┐ąŠ čüą╗ąĄą┤čāčÄčēąĄą╝čā čāčĆą░ą▓ąĮąĄąĮąĖčÄ.

ąöą╗čÅ čāčüčéą░ąĮąŠą▓ąŠą║ ą┐ąŠ čāą╝ąŠą╗čćą░ąĮąĖčÄ čāčĆą░ą▓ąĮąĄąĮąĖąĄ čāą┐čĆąŠčēą░ąĄčéčüčÅ:

ąöąĄčłąĖčäčĆąŠą▓ą║ą░ DES čüą░ą╝ą░ ą┐ąŠ čüąĄą▒ąĄ ąĘą░ąĮąĖą╝ą░ąĄčé 245k čåąĖą║ą╗ąŠą▓ ąĮą░ ą▒ą╗ąŠą║, ąĖ 724k čåąĖą║ą╗ą░ ąĮą░ ą▒ą╗ąŠą║ ą┤ą╗čÅ 3DES. ąŁč鹊 ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗čÅąĄčé čüą║ąŠčĆąŠčüčéčī ąŠą▒čĆą░ą▒ąŠčéą║ąĖ 32 ą▒ą░ą╣čéą░/čüąĄą║/ą£ąōčå ą┤ą╗čÅ DES ąĖ 10 ą▒ą░ą╣čé/čüąĄą║/ą£ąōčå ą┤ą╗čÅ 3DES.

ąĀą░ąĘą╝ąĄčĆ ą║ąŠą┤ą░

ąĪą╗ąĄą┤čāčÄčēą░čÅ čéą░ą▒ą╗ąĖčåą░ ą┐ąŠą║ą░ąĘčŗą▓ą░ąĄčé čĆą░ąĘą╝ąĄčĆ ą║ąŠą┤ą░ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ ą▓ ąĘą░ą▓ąĖčüąĖą╝ąŠčüčéąĖ ąŠčé čéąĖą┐ą░ AVR ąĖ čāčüčéą░ąĮąŠą▓ą╗ąĄąĮąĮčŗčģ ąŠą┐čåąĖą╣ ą║ąŠą╝ą┐ąĖą╗čÅčåąĖąĖ. ą£ąŠąČąĮąŠ ąŠčéą╝ąĄčéąĖčéčī, čćč鹊 ą▓čüąĄ ą▓ą░čĆąĖą░ąĮčéčŗ ą║ąŠą╝ą┐ąĖą╗čÅčåąĖąĖ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ čāą║ą╗ą░ą┤čŗą▓ą░čÄčéčüčÅ ą▓ 2 ą║ąĖą╗ąŠą▒ą░ą╣čéą░, ąĘą░ ąĖčüą║ą╗čÄč湥ąĮąĖąĄą╝ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ 3DES ą┤ą╗čÅ ATmega128.

ąóą░ą▒ą╗ąĖčåą░ 12. ąĀą░ąĘą╝ąĄčĆ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ DES ą▓ ą▒ą░ą╣čéą░čģ.

| |

ą¤čĆąŠą▓ąĄčĆą║ą░ CRC ą▓čŗą║ą╗čÄč湥ąĮą░ |

ą¤čĆąŠą▓ąĄčĆą║ą░ CRC ą┤ą╗čÅ čüąĄą║čåąĖąĖ AS ą▓ą║ą╗čÄč湥ąĮą░ |

| |

ąæąĄąĘ DES |

DES, 56 ą▒ąĖčé |

DES, 56 ą▒ąĖčé |

3DES, 112 ą▒ąĖčé |

3DES, 168 ą▒ąĖčé |

| ATmega8 |

436 |

1684 |

1716 |

1818 |

1914 |

| ATmega8515 |

436 |

1684 |

1716 |

1818 |

1914 |

| ATmega16 |

476 |

1752 |

1786 |

1888 |

1984 |

| ATmega169 |

500 |

1776 |

1810 |

1910 |

2008 |

| ATmega32 |

476 |

1752 |

1786 |

1888 |

1984 |

| ATmega64 |

504 |

1810 |

1844 |

1946 |