|

ąöą╗čÅ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆąŠą▓ AVR, čā ą║ąŠč鹊čĆčŗčģ ąĖąĮč鹥čĆč乥ą╣čü USB čĆąĄą░ą╗ąĖąĘąŠą▓ą░ąĮ ąĮą░ ą▒ąĖą▒ą╗ąĖąŠč鹥ą║ąĄ V-USB, ąĄčüčéčī čģąŠčĆąŠčłąĖą╣ ąĘą░ą│čĆčāąĘčćąĖą║ (bootloader) USBasp [1], 菹╝čāą╗ąĖčĆčāčÄčēąĖą╣ ą┐ąŠą▓ąĄą┤ąĄąĮąĖąĄ ąŠą┤ąĮąŠąĖą╝ąĄąĮąĮąŠą│ąŠ ą┐ąŠą┐čāą╗čÅčĆąĮąŠą│ąŠ ą┐čĆąŠą│čĆą░ą╝ą╝ą░č鹊čĆą░ USBasp [2]. ąśąĘąĮą░čćą░ą╗čīąĮąŠ čŹč鹊čé ąĘą░ą│čĆčāąĘčćąĖą║ ą┐čĆąĖąĮąĖą╝ą░ąĄčé ą┤ą╗čÅ ą┐čĆąŠčłąĖą▓ą║ąĖ ąĮąĄąĘą░čēąĖčēąĄąĮąĮčŗąĄ HEX-čäą░ą╣ą╗čŗ, čćč鹊 ąĖąĮąŠą│ą┤ą░ ąĮąĄą┐čĆąĖąĄą╝ą╗ąĄą╝ąŠ ą┤ą╗čÅ ą║ąŠą╝ą╝ąĄčĆč湥čüą║ąŠą│ąŠ čĆą░čüą┐čĆąŠčüčéčĆą░ąĮąĄąĮąĖčÅ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖą╣ firmware.

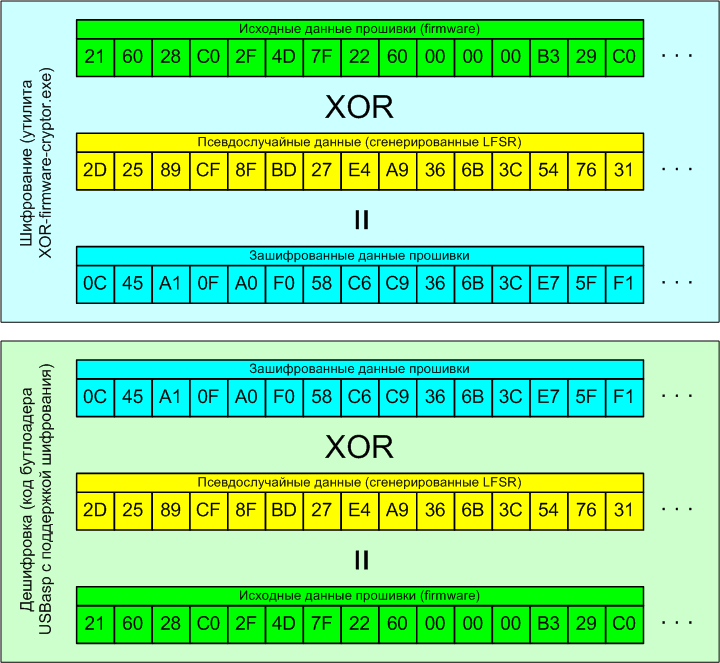

ąĢčüčéčī ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī ąĘą░čēąĖčéąĖčéčī čüąŠą┤ąĄčƹȹĖą╝ąŠąĄ ą║ąŠą┤ą░, ąĄčüą╗ąĖ ą┐čĆąĖą╝ąĄąĮąĖčéčī čłąĖčäčĆąŠą▓ą░ąĮąĖąĄ čĆą░čüą┐čĆąŠčüčéčĆą░ąĮčÅąĄą╝ąŠą╣ ą┐čāą▒ą╗ąĖčćąĮąŠ ą┐čĆąŠčłąĖą▓ą║ąĖ firmware (ąŠą▒čŗčćąĮąŠ čŹč鹊 čäą░ą╣ą╗ ą▓ č乊čĆą╝ą░č鹥 Intel HEX). ą¤čĆąŠčüč鹊ąĄ ąĖ ąĮą░ą┤ąĄąČąĮąŠąĄ čłąĖčäčĆąŠą▓ą░ąĮąĖąĄ - ąĮą░ą║ą╗ą░ą┤čŗą▓ą░ąĮąĖąĄ ą┐čüąĄą▓ą┤ąŠčüą╗čāčćą░ą╣ąĮąŠą╣ ą╝ą░čüą║ąĖ XOR (čüą│ąĄąĮąĄčĆąĖčĆąŠą▓ą░ąĮąĮčŗą╣ ą║ą╗čÄčć, ąŠą▒čŗčćąĮąŠ ą┐čüąĄą▓ą┤ąŠčüą╗čāčćą░ą╣ąĮą░čÅ ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠčüčéčī ą▒ą░ą╣čé) ąĮą░ ą┤ą░ąĮąĮčŗąĄ ą┐čĆąŠčłąĖą▓ą║ąĖ. ąÜą░ą║ ąĖąĘą▓ąĄčüčéąĮąŠ, ą╗ąŠą│ąĖč湥čüą║ą░čÅ ąŠą┐ąĄčĆą░čåąĖčÅ XOR čŹč鹊 ąĖčüą║ą╗čÄčćą░čÄčēąĄąĄ ąśąøąś, ą▓ ąĮą░čłąĄą╝ čüą╗čāčćą░ąĄ ąĖčüą║ą╗čÄčćą░čÄčēąĄąĄ ąśąøąś ą╝ąĄąČą┤čā ą▒ąĖčéą░ą╝ąĖ ą┤ą░ąĮąĮčŗčģ ą┐čĆąŠčłąĖą▓ą║ąĖ ąĖ ą▒ąĖčéą░ą╝ąĖ ą┤ą░ąĮąĮčŗčģ ą┐čüąĄą▓ą┤ąŠčüą╗čāčćą░ą╣ąĮąŠą│ąŠ ą║ą╗čÄčćą░. ą¦č鹊ą▒čŗ čĆą░čüčłąĖčäčĆąŠą▓ą░čéčī ą┐čĆąŠčłąĖą▓ą║čā, ą▒čāčéą╗ąŠą░ą┤ąĄčĆ ą┐čĆąĖ ą┐ąŠą╗čāč湥ąĮąĖąĖ ą┤ą░ąĮąĮčŗčģ ą┤ąŠą╗ąČąĄąĮ ąĮą░ą╗ąŠąČąĖčéčī ą┐ąŠ XOR č鹊čćąĮąŠ čéą░ą║čāčÄ ąČąĄ ą╝ą░čüą║čā (čéą░ą║ąŠą╣ ąČąĄ ą┐čüąĄą▓ą┤ąŠčüą╗čāčćą░ą╣ąĮčŗą╣ ą║ą╗čÄčć, ą║ąŠč鹊čĆčŗą╣ ąĮą░ą║ą╗ą░ą┤čŗą▓ą░ą╗čüčÅ ą┐ąŠ XOR ą┐čĆąĖ čłąĖčäčĆąŠą▓ą░ąĮąĖąĖ). ą¤čĆąĖą╝ąĄčĆ XOR čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ąĖ ą┤ąĄčłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ą┐čĆąŠčłąĖą▓ą║ąĖ ąĮą░ą│ą╗čÅą┤ąĮąŠ ą┐ąŠą║ą░ąĘą░ąĮ ąĮą░ ą║ą░čĆčéąĖąĮą║ąĄ.

ą¤ąŠčüą╗ąĄ ąŠą║ąŠąĮčćą░ąĮąĖčÅ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ čäą░ą╣ą╗ ą┐čĆąŠčłąĖą▓ą║ąĖ ą┐ąŠą╗čāčćą░ąĄčéčüčÅ ąĘą░čēąĖčēąĄąĮąĮčŗą╝ - ąĄą│ąŠ ą╝ąŠąČąĮąŠ čüą▓ąŠą▒ąŠą┤ąĮąŠ ą┐ąĄčĆąĄą┤ą░ą▓ą░čéčī ą┐ąŠ ąŠčéą║čĆčŗčéčŗą╝ ą║ą░ąĮą░ą╗ą░ą╝ čüą▓čÅąĘąĖ (email, ą┐čāą▒ą╗ąĖą║ą░čåąĖčÅ ąĮą░ čüą░ą╣č鹥 ąĖ čé. ą┐.), ą┐čĆąĖč湥ą╝ ą┤ą╗čÅ ąĮąĄą░ą▓č鹊čĆąĖąĘąŠą▓ą░ąĮąĮčŗčģ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣ ąŠąĮ ą▒čāą┤ąĄčé ą▒ąĄčüą┐ąŠą╗ąĄąĘąĄąĮ - ąĄą│ąŠ ą╝ąŠąČąĮąŠ ą┐čĆąŠčłąĖčéčī č鹊ą╗čīą║ąŠ ą▓ č鹥 čåąĄą╗ąĄą▓čŗąĄ čāčüčéčĆąŠą╣čüčéą▓ą░, ą▓ ą║ąŠč鹊čĆčŗčģ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆ ąĖą╝ąĄąĄčé č鹊čćąĮąŠ čéą░ą║ąŠą╣ ąČąĄ ą░ą╗ą│ąŠčĆąĖčéą╝ ą│ąĄąĮąĄčĆą░čåąĖąĖ ą┐čüąĄą▓ą┤ąŠčüą╗čāčćą░ą╣ąĮąŠą╣ ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠčüčéąĖ ą┤ą░ąĮąĮčŗčģ, ą║ąŠč鹊čĆą░čÅ ą▒čŗą╗ą░ ą┐čĆąĖą╝ąĄąĮąĄąĮą░ ą┐čĆąĖ čłąĖčäčĆąŠą▓ą░ąĮąĖąĖ ą┐čĆąŠčłąĖą▓ą║ąĖ.

ąöą╗čÅ ą│ąĄąĮąĄčĆą░čåąĖąĖ ą┐čüąĄą▓ą┤ąŠčüą╗čāčćą░ą╣ąĮąŠą╣ ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠčüčéąĖ ą▒ą░ą╣čé ą╝ąŠą│čāčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ čĆą░ąĘą╗ąĖčćąĮčŗąĄ ąĖąĘą▓ąĄčüčéąĮčŗąĄ ą░ą╗ą│ąŠčĆąĖčéą╝čŗ [4]. ąÆ čŹč鹊ą╣ čĆą░ąĘčĆą░ą▒ąŠčéą║ąĄ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ą╗čüčÅ čüčéą░ąĮą┤ą░čĆčéąĮčŗą╣ ą░ą╗ą│ąŠčĆąĖčéą╝ ąĮą░ ąŠčüąĮąŠą▓ąĄ ą╗ąĖąĮąĄą╣ąĮąŠą│ąŠ čĆąĄą│ąĖčüčéčĆą░ čüą┤ą▓ąĖą│ą░ čü ąŠą▒čĆą░čéąĮąŠą╣ čüą▓čÅąĘčīčÄ (Linear Feedback Shift Register, LFSR), ąĄą│ąŠ ą│ąŠč鹊ą▓čāčÄ 32-čĆą░ąĘčĆčÅą┤ąĮčāčÄ čĆąĄą░ą╗ąĖąĘą░čåąĖčÄ ą╝ąŠąČąĮąŠ ąĮą░ą╣čéąĖ ą▓ [5]. ąöą╗čÅ č鹊ą│ąŠ, čćč鹊ą▒čŗ čłąĖčäčĆąŠą▓ą░ąĮąĖąĄ ąĖ ą┤ąĄčłąĖčäčĆąŠą▓ą░ąĮąĖąĄ ą┐čĆąŠčģąŠą┤ąĖą╗ąŠ čāčüą┐ąĄčłąĮąŠ, ąĮą░ čüč鹊čĆąŠąĮąĄ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ąĖ ą┤ąĄčłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ą┤ąŠą╗ąČąĄąĮ ą▒čŗčéčī ąŠą┤ąĖąĮą░ą║ąŠą▓čŗą╣ ą░ą╗ą│ąŠčĆąĖčéą╝ ą│ąĄąĮąĄčĆąĖčĆąŠą▓ą░ąĮąĖčÅ čüą╗čāčćą░ą╣ąĮčŗčģ čćąĖčüąĄą╗, čü ąŠą┤ąĖąĮą░ą║ąŠą▓čŗą╝ ąĘąĮą░č湥ąĮąĖąĄą╝ ą║ą╗čÄčćą░ ą┤ą╗čÅ ąĖąĮąĖčåąĖą░ą╗ąĖąĘą░čåąĖąĖ ą░ą╗ą│ąŠčĆąĖčéą╝ą░ LFSR.

[ąŻčéąĖą╗ąĖčéą░ XOR-firmware-cryptor.exe ą┤ą╗čÅ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ą┐čĆąŠčłąĖą▓ą║ąĖ]

ąöą╗čÅ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ą┐čĆąŠčłąĖą▓ą║ąĖ (firmware ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆą░, ą║ąŠč鹊čĆąŠąĄ ąĘą░ą│čĆčāąČą░ąĄčé ą▒čāčéą╗ąŠą░ą┤ąĄčĆ) ąĮą░ą┐ąĖčüą░ąĮą░ (ąĮą░ Visual Studio C#) ą║ąŠąĮčüąŠą╗čīąĮą░čÅ čāčéąĖą╗ąĖčéą░ XOR-firmware-cryptor.exe [3], ą║ąŠč鹊čĆą░čÅ ąĮą░ ą▓čģąŠą┤ąĄ ą┐čĆąĖąĮąĖą╝ą░ąĄčé 3 ą┐ą░čĆą░ą╝ąĄčéčĆą░ ą║ąŠą╝ą░ąĮą┤ąĮąŠą╣ - ąĖą╝čÅ ą▓čģąŠą┤ąĮąŠą│ąŠ HEX-čäą░ą╣ą╗ą░ čłąĖčäčĆčāąĄą╝ąŠą╣ ą┐čĆąŠčłąĖą▓ą║ąĖ (ąŠą┐čåąĖčÅ -fi), ąĖą╝čÅ ą▓čŗčģąŠą┤ąĮąŠą│ąŠ HEX-čäą░ą╣ą╗ą░ ąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮąŠą╣ ą┐čĆąŠčłąĖą▓ą║ąĖ (ąŠą┐čåąĖčÅ -fo) ąĖ ą║ą╗čÄčć čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ (ąŠą┐čåąĖčÅ -seed). ą¤čĆąĖą╝ąĄčĆ ą▓čŗąĘąŠą▓ą░ čāčéąĖą╗ąĖčéčŗ ą┤ą╗čÅ ą│ąĄąĮąĄčĆą░čåąĖąĖ čłąĖčäčĆąŠą▓ą░ąĮąĮąŠą╣ ą┐čĆąŠčłąĖą▓ą║ąĖ:

XOR-firmware-cryptor.exe -fi:ATmega32-12MHz.hex -fo:crypted-ATmega32-12MHz.hex.hex -seed:1234

ąöą╗čÅ č鹊ą│ąŠ, čćč鹊ą▒čŗ čłąĖčäčĆąŠą▓ą░ąĮąĖąĄ ąĖ ą┤ąĄčłąĖčäčĆąŠą▓ą░ąĮąĖąĄ ą┐čĆąŠčģąŠą┤ąĖą╗ąŠ čāčüą┐ąĄčłąĮąŠ, ąĮą░ čüč鹊čĆąŠąĮąĄ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ąĖ ą┤ąĄčłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ą┤ąŠą╗ąČąĄąĮ ą▒čŗčéčī ąŠą┤ąĖąĮą░ą║ąŠą▓čŗą╣ ą░ą╗ą│ąŠčĆąĖčéą╝ ą│ąĄąĮąĄčĆąĖčĆąŠą▓ą░ąĮąĖčÅ čüą╗čāčćą░ą╣ąĮčŗčģ čćąĖčüąĄą╗, čü ąŠą┤ąĖąĮą░ą║ąŠą▓čŗą╝ ąĘąĮą░č湥ąĮąĖąĄą╝ ą║ą╗čÄčćą░ ą┤ą╗čÅ ąĖąĮąĖčåąĖą░ą╗ąĖąĘą░čåąĖąĖ ą░ą╗ą│ąŠčĆąĖčéą╝ą░ LFSR. ąÜą╗čÄčć čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ 1234 ą▓ čŹč鹊ą╝ ą┐čĆąĖą╝ąĄčĆąĄ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą┤ą╗čÅ ąĖąĮąĖčåąĖą░ą╗ąĖąĘą░čåąĖąĖ čĆąĄą│ąĖčüčéčĆą░ čüą┤ą▓ąĖą│ą░ ą│ąĄąĮąĄčĆą░č鹊čĆą░ ą┐čüąĄą▓ą┤ąŠčüą╗čāčćą░ą╣ąĮčŗčģ čćąĖčüąĄą╗ LFSR. ąŚąĮą░č湥ąĮąĖąĄ ą┐ą░čĆą░ą╝ąĄčéčĆą░ ą┤ą╗čÅ ąŠą┐čåąĖąĖ -seed ą╝ąŠąČąĄčé ą▒čŗčéčī ą┤ąĄčüčÅčéąĖčćąĮčŗą╝ čćąĖčüą╗ąŠą╝ ąŠčé 2 ą┤ąŠ 4294967295 (ą╝ą░ą║čüąĖą╝ą░ą╗čīąĮąŠąĄ ąĘąĮą░č湥ąĮąĖąĄ 2 ą▓ čüč鹥ą┐ąĄąĮąĖ 32 ą╝ąĖąĮčāčü 1, čéą░ą║ ą║ą░ą║ čĆąĄą│ąĖčüčéčĆ čüą┤ą▓ąĖą│ą░ LFSR 32-čĆą░ąĘčĆčÅą┤ąĮčŗą╣). ąĢčüą╗ąĖ čāą║ą░ąĘą░čéčī ą┤ą╗čÅ seed ąĘąĮą░č湥ąĮąĖčÅ 0 ąĖą╗ąĖ 1, č鹊 ą│ąĄąĮąĄčĆą░č鹊čĆ LFSR čĆą░ą▒ąŠčéą░čéčī ąĮąĄ ą▒čāą┤ąĄčé (ą▓čüčÅ ą│ąĄąĮąĄčĆąĖčĆčāąĄą╝ą░čÅ ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠčüčéčī čćąĖčüąĄą╗ ą▒čāą┤ąĄčé ąĮčāą╗ąĄą▓ą░čÅ: 0x00, 0x00, 0x00, ..). ąŁč鹊 ąŠčüąŠą▒ąĄąĮąĮąŠčüčéčī ąĖčüą┐ąŠą╗čīąĘčāąĄą╝ąŠą│ąŠ ą░ą╗ą│ąŠčĆąĖčéą╝ą░ LFSR.

ąĪą░ą╝ ą│ąĄąĮąĄčĆą░č鹊čĆ LFSR čāčéąĖą╗ąĖčéčŗ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ čĆąĄą░ą╗ąĖąĘąŠą▓ą░ąĮ ą▓ ą▓ąĖą┤ąĄ ąŠčéą┤ąĄą╗čīąĮąŠą│ąŠ ą║ą╗ą░čüčüą░ C# LFSR32 (ą╝ąŠą┤čāą╗čī LFSR32.cs). ąÜą╗ą░čüčü ąĖą╝ąĄąĄčé ą┐čĆąŠčüčéčŗąĄ ą╝ąĄč鹊ą┤čŗ srand ąĖ rand:

void srand(UInt32 seed); //ąśąĮąĖčåąĖą░ą╗ąĖąĘą░čåąĖčÅ LFSR (ą▓ ąĮą░čłąĄą╝ ą┐čĆąĖą╝ąĄčĆąĄ ą▓čŗąĘąŠą▓ą░

// XOR-firmware-cryptor.exe ą▓ ą┐ą░čĆą░ą╝ąĄčéčĆ seed

// ą┐ąĄčĆąĄą┤ą░ąĮąŠ ą┤ąĄčüčÅčéąĖčćąĮąŠąĄ čćąĖčüą╗ąŠ 1234, ą║ąŠč鹊čĆąŠąĄ

// ą▒čāą┤ąĄčé ąĘą░ą│čĆčāąČąĄąĮąŠ ą▓ čĆąĄą│ąĖčüčéčĆ čüą┤ą▓ąĖą│ą░ LFSR).

byte rand(); //ą¤ąŠą╗čāč湥ąĮąĖąĄ ąŠč湥čĆąĄą┤ąĮąŠą│ąŠ čüą╗čāčćą░ą╣ąĮąŠą│ąŠ ą▒ą░ą╣čéą░.

ąĀą░ąĘą▒ąŠčĆąŠą╝ č乊čĆą╝ą░čéą░ HEX ąĘą░ąĮąĖą╝ą░ąĄčéčüčÅ ąŠčéą┤ąĄą╗čīąĮčŗą╣ ą║ą╗ą░čüčü C# hexfirmware (ą╝ąŠą┤čāą╗čī hexfirmware.cs). ą×ąĮ ąĮčāąČąĄąĮ ą┤ą╗čÅ ą┐ąŠą╗čāč湥ąĮąĖčÅ ą┤ą▓ąŠąĖčćąĮčŗčģ ą┤ą░ąĮąĮčŗčģ ąĖ ą░ą┤čĆąĄčüąŠą▓ ąĖąĘ ąĖčüčģąŠą┤ąĮąŠą│ąŠ HEX-čäą░ą╣ą╗ą░, ąĖ ą┤ą╗čÅ čüąŠčģčĆą░ąĮąĄąĮąĖčÅ čłąĖčäčĆąŠą▓ą░ąĮąĮąŠą│ąŠ HEX-čäą░ą╣ą╗ą░.

[ąæčāčéą╗ąŠą░ą┤ąĄčĆ USBasp čü čäčāąĮą║čåąĖąĄą╣ ąĘą░ą│čĆčāąĘą║ąĖ čłąĖčäčĆąŠą▓ą░ąĮąĮąŠą╣ ą┐čĆąŠčłąĖą▓ą║ąĖ]

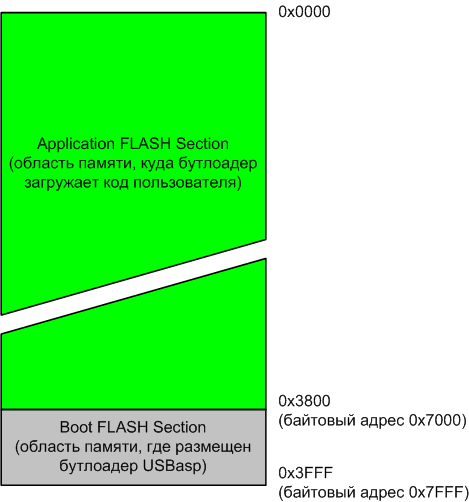

ąæčāčéą╗ąŠą░ą┤ąĄčĆ USBasp ąĘą░ą┐ąĖčüą░ąĮ ą▓ čüąĄą║čåąĖčÄ ąĘą░ą│čĆčāąĘą║ąĖ (bootloader section), ą▓čŗą▒čĆą░ąĮąĮčāčÄ čāčüčéą░ąĮąŠą▓ą║ąŠą╣ čäčīčĹʹŠą▓ AVR. ą¦č鹊ą▒čŗ ą▒čāčéą╗ąŠą░ą┤ąĄčĆ čü ą┐ąŠą┤ą┤ąĄčƹȹ║ąŠą╣ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ą┐ąŠą╝ąĄčüčéąĖą╗čüčÅ ą▓ čüąĄą║čåąĖčÄ, ąĄčæ čĆą░ąĘą╝ąĄčĆ ą┤ąŠą╗ąČąĄąĮ ą▒čŗčéčī ą▓čŗą▒čĆą░ąĮ 4096 ą▒ą░ą╣čé (2048 čüą╗ąŠą▓ ą║ąŠą╝ą░ąĮą┤ AVR). ąóą░ą║ą░čÅ čüąĄą║čåąĖčÅ ąĄčüčéčī č鹊ą╗čīą║ąŠ čā ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆąŠą▓ AVR, ąĖą╝ąĄčÄčēąĖčģ ąŠą▒čŖąĄą╝ ą┐ą░ą╝čÅčéąĖ FLASH ąŠčé 32 ą║ą▒ą░ą╣čé ąĖ ą▒ąŠą╗ąĄąĄ (ąĮą░ą┐čĆąĖą╝ąĄčĆ, ATmega32A, ATmega328P, ATmega64, ATmega128 ąĖ čé. ą┐.). ąØą░ čĆąĖčüčāąĮą║ąĄ ą┐ąŠą║ą░ąĘą░ąĮ ą┐čĆąĖą╝ąĄčĆ ą░ą┤čĆąĄčüąĮąŠą│ąŠ ą┐čĆąŠčüčéčĆą░ąĮčüčéą▓ą░ ATmega32A (čŹč鹊čé ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆ ą┐čĆąĖą╝ąĄąĮąĄąĮ ą▓ ą╝ą░ą║ąĄčéąĮąŠą╣ ą┐ą╗ą░č鹥 AVR-USB-MEGA16 [6]) - čĆą░ąĘą╝ąĄčēąĄąĮąĖąĄ čüąĄą║čåąĖąĖ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ ąĖ ą║ąŠą┤ą░ ąĘą░ą│čĆčāąČą░ąĄą╝ąŠą╣ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ.

ąöąĄčłąĖčäčĆąŠą▓ą░ąĮąĖąĄ ą┐čĆąŠčłąĖą▓ą║ąĖ ą▓ ą▒čāčéą╗ąŠą░ą┤ąĄčĆąĄ ą┐čĆąŠąĖčüčģąŠą┤ąĖčé č鹊čćąĮąŠ ą┐ąŠ čéą░ą║ąŠą╝čā ąČąĄ ą░ą╗ą│ąŠčĆąĖčéą╝čā, ą║ą░ą║ ąĖ čłąĖčäčĆąŠą▓ą░ąĮąĖąĄ - ą│ąĄąĮąĄčĆąĖčĆčāąĄčéčüčÅ ą┐čüąĄą▓ą┤ąŠčüą╗čāčćą░ą╣ąĮą░čÅ ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠčüčéčī ą▒ą░ą╣čé ąĮą░ ąŠčüąĮąŠą▓ąĄ ą░ą╗ą│ąŠčĆąĖčéą╝ą░ LFSR (ą║ąŠą┤ čĆąĄą░ą╗ąĖąĘąŠą▓ą░ąĮ ą▓ ą╝ąŠą┤čāą╗ąĄ LFSR32.c). ąŚąĮą░č湥ąĮąĖąĄ ą║ą╗čÄčćą░ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ąĘą░ą┤ą░ąĮą░ ą▓ čäą░ą╣ą╗ąĄ bootloaderconfig.h, ą▓ ą┐ą░čĆą░ą╝ąĄčéčĆąĄ #define SEED 1234. ąŁč鹊čé ą║ą╗čÄčć ąČąĄčüčéą║ąŠ ą▓čłąĖčé ą▓ ą┐čĆąŠčłąĖą▓ą║čā, ąĖ ąĄčüą╗ąĖ ąĮčāąČąĮąŠ ą┐ąŠą╝ąĄąĮčÅčéčī ąĘąĮą░č湥ąĮąĖąĄ SEED, č鹊 ą┐ąŠčüą╗ąĄ ąĖčüą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ ą║ąŠą┤ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ ąĮčāąČąĮąŠ ą┐ąĄčĆąĄą║ąŠą╝ą┐ąĖą╗ąĖčĆąŠą▓ą░čéčī.

ąöą╗čÅ č鹊ą│ąŠ, čćč鹊ą▒čŗ ąĘą░ą│čĆčāąČą░ąĄą╝čāčÄ ą┐čĆąŠčłąĖą▓ą║čā ąĖ ą║ąŠą┤ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ ąĮąĄą╗čīąĘčÅ ą▒čŗą╗ąŠ ą┐čĆąŠčćąĖčéą░čéčī, čāčüčéą░ąĮąŠą▓ąĖč鹥 ą▒ąĖčéčŗ ąĘą░čēąĖčéčŗ (čäčīčÄąĘčŗ Lock Bits). ąØą░ą┐čĆąĖą╝ąĄčĆ, ą▒ą░ą╣čé čāčüčéą░ąĮąŠą▓ą║ąĖ ą▒ąĖč鹊ą▓ ąĘą░čēąĖčéčŗ ą┤ą╗čÅ ATmega32A ą┤ąŠą╗ąČąĄąĮ ą▒čŗčéčī čĆą░ą▓ąĄąĮ 0xFC. ąĢčüą╗ąĖ ą▒ąĖčéčŗ ąĘą░čēąĖčéčŗ ąĮąĄ čāčüčéą░ąĮąŠą▓ą╗ąĄąĮčŗ, č鹊 čłąĖčäčĆąŠą▓ą░ąĮąĖąĄ ąĮąĄ ąĖą╝ąĄąĄčé ąĮąĖą║ą░ą║ąŠą│ąŠ čüą╝čŗčüą╗ą░, čéą░ą║ ą║ą░ą║ ą┐čĆąŠčłąĖą▓ą║čā ąĖ čüą░ą╝ ą▒čāčéą╗ąŠą░ą┤ąĄčĆ ą▓ą╝ąĄčüč鹥 čü ą║ą╗čÄč湊ą╝ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ SEED ą╝ąŠąČąĮąŠ ą╗ąĄą│ą║ąŠ ą┐čĆąŠčćąĖčéą░čéčī ą┐čĆąŠą│čĆą░ą╝ą╝ą░č鹊čĆąŠą╝ ISP.

[ąĪčüčŗą╗ą║ąĖ]

1. AVR-USB-MEGA16: USB bootloader USBasp ą┤ą╗čÅ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆą░ ATmega32.

2. USBasp - USB programmer for Atmel AVR controllers site:fischl.de.

3. 130901USBasp-bootloader-XOR-crypt.zip - ąĖčüčģąŠą┤ąĮčŗą╣ ą║ąŠą┤ čāčéąĖą╗ąĖčéčŗ XOR-firmware-cryptor, ąĖąĮčüčéą░ą╗ą╗čÅč鹊čĆ ą┤ą╗čÅ ąĮąĄčæ, ąĖčüčģąŠą┤ąĮčŗą╣ ą║ąŠą┤ ąĖ ą│ąŠč鹊ą▓čŗąĄ ą┐čĆąŠčłąĖą▓ą║ąĖ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ USBasp čü ą┐ąŠą┤ą┤ąĄčƹȹ║ąŠą╣ XOR-čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ (ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ą╗čüčÅ ą║ą╗čÄčć SEED 1234).

4. ąōąĄąĮąĄčĆą░č鹊čĆ ą┐čüąĄą▓ą┤ąŠčüą╗čāčćą░ą╣ąĮčŗčģ čćąĖčüąĄą╗ site:wikipedia.org.

5. Fast AVR 32-bit LFSR site:gist.github.com.

6. ą£ą░ą║ąĄčéąĮą░čÅ ą┐ą╗ą░čéą░ AVR-USB-MEGA16.

7. Intel HEX: ąŠą┐ąĖčüą░ąĮąĖąĄ č乊čĆą╝ą░čéą░ čäą░ą╣ą╗ą░.

8. Atmel AVR230: DES Bootloader.

9. Atmel AVR231: AES Bootloader. |

ąÜąŠą╝ą╝ąĄąĮčéą░čĆąĖąĖ

RSS ą╗ąĄąĮčéą░ ą║ąŠą╝ą╝ąĄąĮčéą░čĆąĖąĄą▓ čŹč鹊ą╣ ąĘą░ą┐ąĖčüąĖ