|

ą¤čĆąŠą│čĆą░ą╝ą╝ ą┤ą╗čÅ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ą┤ąĖčüą║ą░ ą╝ąĮąŠą│ąŠ (čüą╝. ąĪčüčŗą╗ą║ąĖ). ą¦ąĄą╝ ą╝ąĮąĄ ą┐ąŠąĮčĆą░ą▓ąĖą╗ą░čüčī TryeCrypt?

1. ąæąĄčüą┐ą╗ą░čéąĮą░čÅ, čü ąŠčéą║čĆčŗčéčŗą╝ąĖ ąĖčüčģąŠą┤ąĮąĖą║ą░ą╝ąĖ, ąĘąĮą░čćąĖčé ąĮą░ą▓čĆčÅą┤ ą╗ąĖ čéą░ą╝ ąĄčüčéčī ą║ą░ą║ąĖąĄ-č鹊 ąĘą░ą║ą╗ą░ą┤ą║ąĖ.

2. ą×ąĮą░ čüą░ą╝ą░čÅ ą┐ąŠą┐čāą╗čÅčĆąĮą░čÅ, čüčāą┤čÅ ą┐ąŠ ą║ąŠą╗ąĖč湥čüčéą▓čā čüčüčŗą╗ąŠą║, ą║ąŠč鹊čĆą░čÅ ą▓čŗą┤ą░ą╗ą░ Google.

3. ą¤čĆąŠą│čĆą░ą╝ą╝ą░ ąŠč湥ąĮčī ą╝ą░ą╗ąŠ ąĘą░ąĮąĖą╝ą░ąĄčé ą╝ąĄčüčéą░ ąĮą░ ą┤ąĖčüą║ąĄ (ą┤ąĖčüčéčĆąĖą▒čāčéąĖą▓ ą▓ąĄčüąĖčé ą▓čüąĄą│ąŠ 3.5 ą╝ąĄą│ą░ą▒ą░ą╣čéą░!). ąśą╝ąĄąĄčéčüčÅ portable ą▓ąĄčĆčüąĖčÅ, ą║ąŠč鹊čĆą░čÅ ąĘą░ą┐čāčüą║ą░ąĄčéčüčÅ čü čäą╗ąĄčłą║ąĖ.

4. ą©ąĖčäčĆąŠą▓ą░čéčī ą┤ąĖčüą║ąĖ ą╝ąŠąČąĮąŠ č鹊ą╗čīą║ąŠ ą┐ąŠ ą┐ą░čĆąŠą╗čÄ (čéą░ą║ ą┐čĆąŠčēąĄ ą┤ą╗čÅ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ), ą░ čéą░ą║ąČąĄ ąĄčēąĄ ąĖ čü ą║ą╗čÄčćą░ą╝ąĖ, ą║ąŠč鹊čĆčŗąĄ ąĮčāąČąĮąŠ čģčĆą░ąĮąĖčéčī ąŠčéą┤ąĄą╗čīąĮąŠ (čéą░ą║ čüą╗ąŠąČąĮąĄąĄ, ąĮąŠ ąĘą░č鹊 ąĮą░ą┤ąĄąČąĮąŠčüčéąĖ ą▒ąŠą╗čīčłąĄ).

5. ąśčüą┐ąŠą╗čīąĘčāčÄčéčüčÅ čüą░ą╝čŗąĄ čüąŠą▓čĆąĄą╝ąĄąĮąĮčŗąĄ čüč鹊ą╣ą║ąĖąĄ ą░ą╗ą│ąŠčĆąĖčéą╝čŗ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ.

6. ą£ąŠąČąĮąŠ čüą║čĆčŗč鹊 čģčĆą░ąĮąĖčéčī ą┤ą░ąĮąĮčŗąĄ ąĮą░ čüą▓ąŠą▒ąŠą┤ąĮčŗčģ čüąĄą║č鹊čĆą░čģ ą┤ąĖčüą║ą░, čéą░ą║ čćč鹊 ąĮąĖą║č鹊 ąĮąĄ čüą╝ąŠąČąĄčé ą┤ąŠą║ą░ąĘą░čéčī, čćč鹊 ąĮą░ ą┤ąĖčüą║ąĄ ą▓ąŠąŠą▒čēąĄ ąĖą╝ąĄčÄčéčüčÅ ą║ą░ą║ąĖąĄ-č鹊 čüą║čĆčŗčéčŗąĄ ą┤ą░ąĮąĮčŗąĄ.

7. ąśąĮč鹥čĆč乥ą╣čü ą┐čĆąŠą│čĆą░ą╝ą╝čŗ ą┐čĆąŠčüč鹊ą╣ ąĖ ą╗ąŠą│ąĖčćąĮčŗą╣, ąĖą╝ąĄąĄčéčüčÅ ą┐ąŠą┤čĆąŠą▒ąĮą░čÅ ą┤ąŠą║čāą╝ąĄąĮčéą░čåąĖčÅ ąĮą░ ą░ąĮą│ą╗ąĖą╣čüą║ąŠą╝, ąĄčüčéčī čĆčāčüąĖčäąĖą║ą░č鹊čĆ, ąĄčüčéčī ą╝ąĮąŠą│ąŠ ą┤ąŠą║čāą╝ąĄąĮčéą░čåąĖąĖ ą┐ąŠ ą┐čĆąŠą│čĆą░ą╝ą╝ąĄ ąĮą░ čĆčāčüčüą║ąŠą╝ čÅąĘčŗą║ąĄ.

ąŚą░č湥ą╝ ą▓ąŠąŠą▒čēąĄ ą╝ąŠąČąĄčé ą┐ąŠąĮą░ą┤ąŠą▒ąĖčéčīčüčÅ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī TrueCrypt? ąÆčüąĄ ą┐čĆąŠčüč鹊 - čā ąĮą░čü ąŠą▒čÅąĘą░č鹥ą╗čīąĮąŠ ąĮą░ą╣ą┤čāčéčüčÅ čéą░ą║ąĖąĄ ą┤ą░ąĮąĮčŗąĄ, ą║ąŠč鹊čĆčŗąĄ ąÆčŗ ąĮąĖą║ąŠą╝čā ąĮąĄ čģąŠč鹥ą╗ąĖ ą▒čŗ ą┐ąŠą║ą░ąĘčŗą▓ą░čéčī. ą¤čĆąĄą┤čüčéą░ą▓čīč鹥 čüąĄą▒ąĄ ąĮą░ ą╝ąĖąĮčāčéčā, čćč鹊 ąÆčŗ ą┐ąŠč鹥čĆčÅą╗ąĖ čüą▓ąŠčÄ čäą╗ąĄčłą║čā ąĖą╗ąĖ čā ąÆą░čü čāą║čĆą░ą╗ąĖ ąĮąŠčāčéą▒čāą║... ąÉ ąĮą░ ąĮąĖčģ ą╝ąŠą│čāčé ą▒čŗčéčī ą┐ą░čĆąŠą╗ąĖ, PIN-ą║ąŠą┤čŗ ą║čĆąĄą┤ąĖčéąĮčŗčģ ą║ą░čĆčé, ą┤ą░ ąĖ ą┐čĆąŠčüč鹊 ąĮąĄ ą┐čĆąĄą┤ąĮą░ąĘąĮą░č湥ąĮąĮčŗąĄ ą┤ą╗čÅ ą┐ąŠčüč鹊čĆąŠąĮąĮąĖčģ ą┤ąŠą║čāą╝ąĄąĮčéčŗ. ąóą░ą║ čćč鹊 ąĘąĮą░čéčī, ą║ą░ą║ ą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ čłąĖčäčĆąŠą▓ą░ąĮąĖąĄą╝ - ąŠč湥ąĮčī ą┐ąŠą╗ąĄąĘąĮąŠ. ąöą░ą╗ąĄąĄ čÅ ą▒čāą┤čā čĆą░čüčüą╝ą░čéčĆąĖą▓ą░čéčī čĆą░ą▒ąŠčéčā čü ą░ąĮą│ą╗ąĖą╣čüą║ąŠą╣ ą▓ąĄčĆčüąĖąĄą╣ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ TryeCrypt.

[ąŻčüčéą░ąĮąŠą▓ą║ą░ portable ą▓ąĄčĆčüąĖąĖ]

ą¤ąĄčĆąĄąĮąŠčüąĖą╝ą░čÅ (portable) ą▓ąĄčĆčüąĖčÅ ąĮčāąČąĮą░, čćč鹊ą▒čŗ ąĄčæ ą╝ąŠąČąĮąŠ ą▒čŗą╗ąŠ ą╗ąĄą│ą║ąŠ ąĘą░ą┐čāčüčéąĖčéčī ąĮą░ ą╗čÄą▒ąŠą╝ ą║ąŠą╝ą┐čīčÄč鹥čĆąĄ, ą┤ą░ąČąĄ ąĄčüą╗ąĖ ąĮą░ ąĮąĄą╝ ąĮąĄ čāčüčéą░ąĮąŠą▓ą╗ąĄąĮą░ ą┐čĆąŠą│čĆą░ą╝ą╝ą░ TrueCrypt.

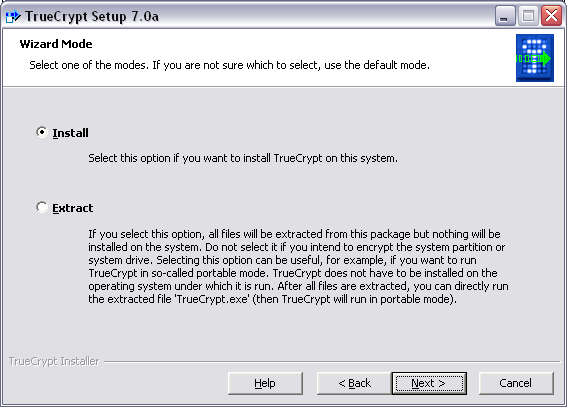

1. ąĪą║ą░čćąĖą▓ą░ąĄą╝ ąĖąĮčüčéą░ą╗ą╗čÅč鹊čĆ ąĮą░ čüčéčĆą░ąĮąĖčćą║ąĄ http://www.truecrypt.org/downloads (TrueCrypt Setup 7.0a.exe, 3.5 ą╝ąĄą│ą░ą▒ą░ą╣čéą░).

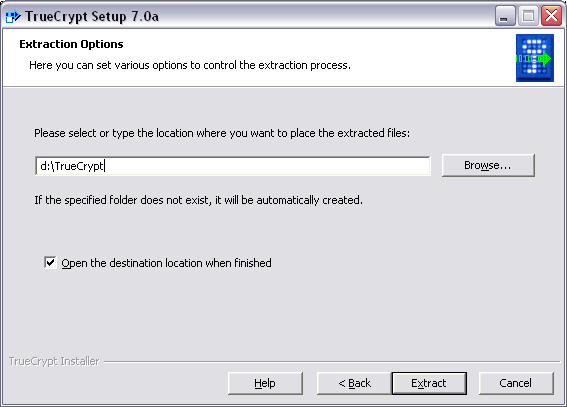

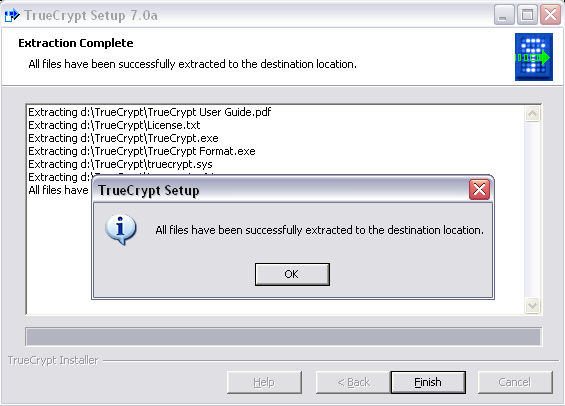

2. ąŚą░ą┐čāčüą║ą░ąĄą╝ čāčüčéą░ąĮąŠą▓ą║čā. ą¤čĆąĖ čāčüčéą░ąĮąŠą▓ą║ąĄ ą▓ąŠąĘą╝ąŠąČąĮčŗ 2 ąŠą┐čåąĖąĖ. ąÆ ą┤ąĖą░ą╗ąŠą│ąĄ ą▓čŗą▒ąŠčĆą░ ą▓ą░čĆąĖą░ąĮčéą░ čāčüčéą░ąĮąŠą▓ą║ąĖ ą▓čŗą▒ąĖčĆą░ąĄą╝ ąŠą┐čåąĖčÄ Extract ąĖ ąČą╝ąĄą╝ Next. ąŁč鹊čé ą▓ą░čĆąĖą░ąĮčé - ą┐čĆąŠčüč鹊 čĆą░čüą┐ą░ą║ąŠą▓ą║ą░ ąĖčüą┐ąŠą╗ąĮčÅąĄą╝čŗčģ čäą░ą╣ą╗ąŠą▓ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ ą▓ čāą║ą░ąĘą░ąĮąĮąŠąĄ ą╝ąĄčüč鹊, ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą┤ą╗čÅ ąĘą░ą┐čāčüą║ą░ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ ą▒ąĄąĘ čāčüčéą░ąĮąŠą▓ą║ąĖ, ąĮą░ą┐čĆąĖą╝ąĄčĆ čü čäą╗ąĄčłą║ąĖ.

3. ąÆčŗą▒ąĖčĆą░ąĄą╝ ą┐ą░ą┐ą║čā, ą║čāą┤ą░ ą▒čāą┤čāčé čüą║ąŠą┐ąĖčĆąŠą▓ą░ąĮčŗ ąĖčüą┐ąŠą╗ąĮčÅąĄą╝čŗąĄ čäą░ą╣ą╗čŗ (ąĮą░ą┐čĆąĖą╝ąĄčĆ, ą┐ą░ą┐ą║ą░ ąĮą░ čäą╗ąĄčłą║ąĄ), ąČą╝ąĄą╝ Extract.

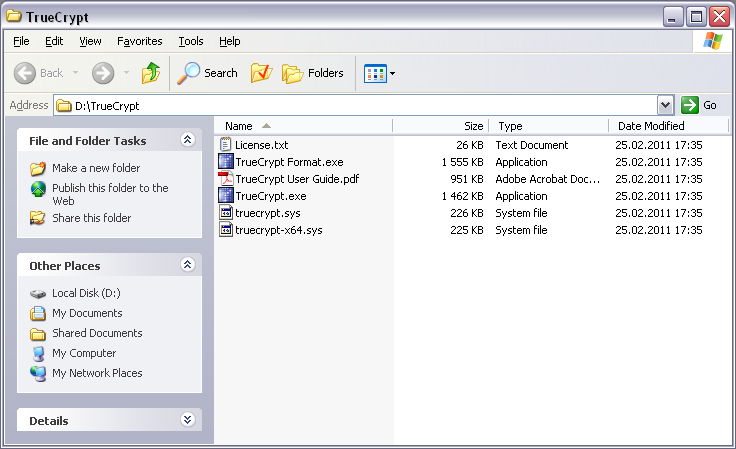

4. ą¤čĆąŠčåąĄčüčü čĆą░čüą┐ą░ą║ąŠą▓ą║ąĖ ą┐čĆąŠą╣ą┤ąĄčé ąŠč湥ąĮčī ą▒čŗčüčéčĆąŠ, ąĖ čā ąÆą░čü ą▓ ą┐ą░ą┐ą║ąĄ ąŠą║ą░ąČąĄčéčüčÅ ą╝ąŠą▒ąĖą╗čīąĮą░čÅ ą▓ąĄčĆčüąĖčÅ TrueCrypt, ą║ąŠč鹊čĆčāčÄ ą╝ąŠąČąĮąŠ ąĘą░ą┐čāčüą║ą░čéčī ą▒ąĄąĘ čāčüčéą░ąĮąŠą▓ą║ąĖ.

[ą×ą▒čŗčćąĮą░čÅ čāčüčéą░ąĮąŠą▓ą║ą░]

1. ąĪą║ą░čćąĖą▓ą░ąĄą╝ ąĮą░ čüčéčĆą░ąĮąĖčćą║ąĄ http://www.truecrypt.org/downloads (TrueCrypt Setup 7.0a.exe, 3.5 ą╝ąĄą│ą░ą▒ą░ą╣čéą░).

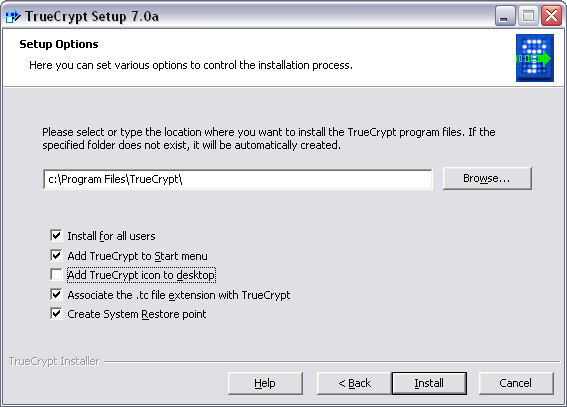

2. ąŚą░ą┐čāčüą║ą░ąĄą╝ čāčüčéą░ąĮąŠą▓ą║čā. ą¤ąĄčĆą▓ą░čÅ, ą▓ąĄčĆčģąĮčÅčÅ ąŠą┐čåąĖčÅ (Install) - ąŠą▒čŗčćąĮą░čÅ čāčüčéą░ąĮąŠą▓ą║ą░ ąĮą░ ą║ąŠą╝ą┐čīčÄč鹥čĆ, ąĄčæ ąĖ ą▓čŗą▒ąĖčĆą░ąĄą╝, ąČą╝ąĄą╝ Next.

3. ą¤ąŠą┤čéą▓ąĄčƹȹ┤ą░ąĄą╝ ą┐ą░ą┐ą║čā čāčüčéą░ąĮąŠą▓ą║ąĖ, ą▓čŗą▒ąĖčĆą░ąĄą╝ ąĮčāąČąĮčŗąĄ ą│ą░ą╗ąŠčćą║ąĖ, ąČą╝ąĄą╝ Install.

4. ąÆ ą┐čĆąŠčåąĄčüčüąĄ čāčüčéą░ąĮąŠą▓ą║ąĖ ąÜą░čüą┐ąĄčĆčüą║ąĖą╣ ą╝ąŠąČąĄčé čĆčāą│ąĮčāčéčīčüčÅ, ą▓čŗą▒ąĖčĆą░ąĄą╝ ąĀą░ąĘčĆąĄčłąĖčéčī. ąŻčüčéą░ąĮąŠą▓ą║ą░ čāčüą┐ąĄčłąĮąŠ ąĘą░ą▓ąĄčĆčłąĖčéčüčÅ. ąŻčüčéą░ąĮąŠą▓čēąĖą║ ą┐čĆąĄą┤ą╗ąŠąČąĖčé ą┐čĆąŠčćąĖčéą░čéčī čĆčāą║ąŠą▓ąŠą┤čüčéą▓ąŠ ą┐ąŠ ąŠą▒čāč湥ąĮąĖčÄ (Tutorial), ąĮą░čģąŠą┤čÅčēąĄąĄčüčÅ ąĮą░ čüą░ą╣č鹥 http://www.truecrypt.org/docs/?s=tutorial. ą£ąŠąČąĮąŠ ąŠčéą║ą░ąĘą░čéčīčüčÅ ąŠčé čćč鹥ąĮąĖčÅ čĆčāą║ąŠą▓ąŠą┤čüčéą▓ą░, ą▓čŗą▒čĆą░čéčī No ąĖ Finish.

[ąÜą░ą║ čüąŠąĘą┤ą░čéčī ą▓ąĖčĆčéčāą░ą╗čīąĮčŗą╣ čłąĖčäčĆąŠą▓ą░ąĮąĮčŗą╣ ą┤ąĖčüą║, čüąŠą┤ąĄčƹȹĖą╝ąŠąĄ ą║ąŠč鹊čĆąŠą│ąŠ čģčĆą░ąĮąĖčéčüčÅ ą▓ čäą░ą╣ą╗ąĄ ąĮą░ čäąĖąĘąĖč湥čüą║ąŠą╝ ą┤ąĖčüą║ąĄ]

1. Volumes -> Create New Volume... ąŚą░ą┐čāčüčéąĖčéčüčÅ ą£ą░čüč鹥čĆ ą┤ą╗čÅ čüąŠąĘą┤ą░ąĮąĖčÅ ą▓ąĖčĆčéčāą░ą╗čīąĮąŠą│ąŠ ą┤ąĖčüą║ą░. ąÆčŗą▒ąĖčĆą░ąĄą╝ ą┐ąĄčĆą▓čŗą╣ ą▓ą░čĆąĖą░ąĮčé, Create an encrypted file container, ąČą╝ąĄą╝ Next.

2. ąÆčŗą▒ąĖčĆą░ąĄą╝ Standard TrueCrupt volume, ąČą╝ąĄą╝ Next.

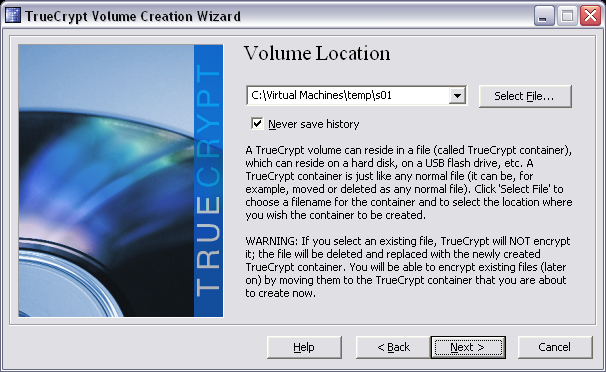

3. ą×čéą║čĆąŠąĄčéčüčÅ ąŠą║ąŠčłą║ąŠ Volume Location. ąóčāčé ąĮą░ą┤ąŠ ą▒čāą┤ąĄčé čāą║ą░ąĘą░čéčī ą╝ąĄčüč鹊 čĆą░čüą┐ąŠą╗ąŠąČąĄąĮąĖčÅ čäą░ą╣ą╗ą░ ą┤ą╗čÅ čłąĖčäčĆąŠą▓ą░ąĮąĮąŠą│ąŠ ą┤ąĖčüą║ą░. ą£ąŠąČąĮąŠ ą▓ą┐ąĄčćą░čéą░čéčī ą┐čāčéčī ąĖ ąĖą╝čÅ čäą░ą╣ą╗ą░, ą░ ą╝ąŠąČąĮąŠ ąĮą░ąČą░čéčī ą║ąĮąŠą┐ą║čā Select File..., ąŠčéą║čĆąŠąĄčéčüčÅ čüčéą░ąĮą┤ą░čĆčéąĮčŗą╣ ą┤ąĖą░ą╗ąŠą│ Windows ą┤ą╗čÅ ą▓čŗą▒ąŠčĆą░ ą┐čāčéąĖ ąĖ ąĖą╝ąĄąĮąĖ čäą░ą╣ą╗ą░. ąÆčŗą▒ąĄčĆąĖč鹥 ą┐čāčéčī ąĖ ąĖą╝čÅ (ąĖą╝čÅ ą╗čāčćčłąĄ čāą║ą░ąĘą░čéčī čü čĆą░čüčłąĖčĆąĄąĮąĖąĄą╝ *.tc, čŹč鹊 čüčéą░ąĮą┤ą░čĆčéąĮąŠąĄ čĆą░čüčłąĖčĆąĄąĮąĖąĄ ą┤ą╗čÅ čäą░ą╣ą╗ą░-ą║ąŠąĮč鹥ą╣ąĮąĄčĆą░ TrueCrypt) ąĖ ąĮą░ąČą╝ąĖč鹥 Save. ąöą░ą╗ąĄąĄ ąČą╝ąĄą╝ ą║ąĮąŠą┐ą║čā Next.

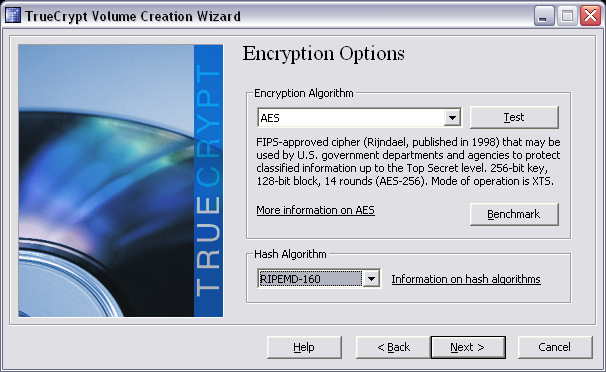

4. ą¤ąŠčÅą▓ąĖčéčüčÅ ąŠą║ąĮąŠ ąŠą┐čåąĖą╣ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ. ą£ąŠąČąĮąŠ ą▓čŗą▒čĆą░čéčī ą░ą╗ą│ąŠčĆąĖčéą╝ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ, ą░ą╗ą│ąŠčĆąĖčéą╝ ą▓čŗčćąĖčüą╗ąĄąĮąĖčÅ čģąĄčłą░. ą£ąŠąČąĮąŠ ąĮąĖč湥ą│ąŠ ąĮąĄ ą╝ąĄąĮčÅčéčī, ą┐čĆąŠčüč鹊 ąĮą░ąČą░čéčī Next.

5. ąóąĄą┐ąĄčĆčī ąĮčāąČąĮąŠ ąĘą░ą┤ą░čéčī čĆą░ąĘą╝ąĄčĆ čäą░ą╣ą╗ą░ ą┤ą╗čÅ ą┤ąĖčüą║ą░. ąĢčüą╗ąĖ čäąĖąĘąĖč湥čüą║ąĖą╣ ą┤ąĖčüą║, ą│ą┤ąĄ ą╗ąĄąČąĖčé čłąĖčäčĆąŠą▓ą░ąĮąĮčŗą╣ čäą░ą╣ą╗, ąŠčéč乊čĆą╝ą░čéąĖčĆąŠą▓ą░ąĮ ą║ą░ą║ FAT32, č鹊 ą╝ą░ą║čüąĖą╝ą░ą╗čīąĮčŗą╣ čĆą░ąĘą╝ąĄčĆ čäą░ą╣ą╗ą░ ą╝ąŠąČąĄčé ą▒čŗčéčī ąĮąĄ ą▒ąŠą╗ąĄąĄ 4 ą│ąĖą│ą░ą▒ą░ą╣čéą░.

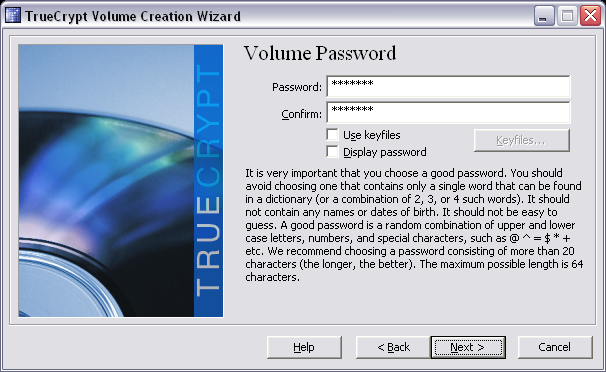

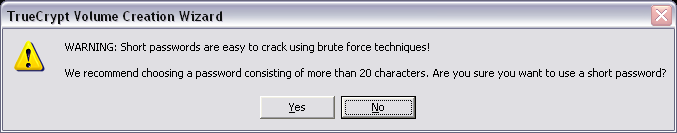

6. ąØą░ čüą╗ąĄą┤čāčÄčēąĄą╝ čłą░ą│ąĄ ą┐čĆąĄą┤ą╗ąŠąČą░čé ąĘą░ą┤ą░čéčī ą┐ą░čĆąŠą╗čī. ąĀąĄą║ąŠą╝ąĄąĮą┤čāąĄčéčüčÅ ąĘą░ą┤ą░čéčī ą┐ą░čĆąŠą╗čī ąĮąĄ ą╝ąĄąĮąĄąĄ 20 čüąĖą╝ą▓ąŠą╗ąŠą▓, ąĖ ą┐čĆąĖ čŹč鹊ą╝ ąĮąĄ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī čüą╗ąŠą▓ą░, čćč鹊ą▒čŗ ą▒čŗą╗ąŠ čéčĆčāą┤ąĮąĄąĄ ą┐ąŠą┤ąŠą▒čĆą░čéčī ą┐ą░čĆąŠą╗čī. ąśą┤ąĄą░ą╗čīąĮčŗą╣ ą▓ą░čĆąĖą░ąĮčé - čüą╗čāčćą░ą╣ąĮčŗą╣ ąĮą░ą▒ąŠčĆ čüąĖą╝ą▓ąŠą╗ąŠą▓. ą¤ąŠčüą╗ąĄ ą▓ą▓ąŠą┤ą░ ą┐ą░čĆąŠą╗čÅ ąČą╝ąĄą╝ Next.

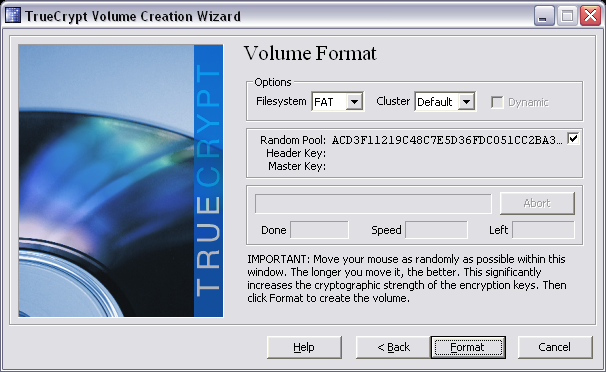

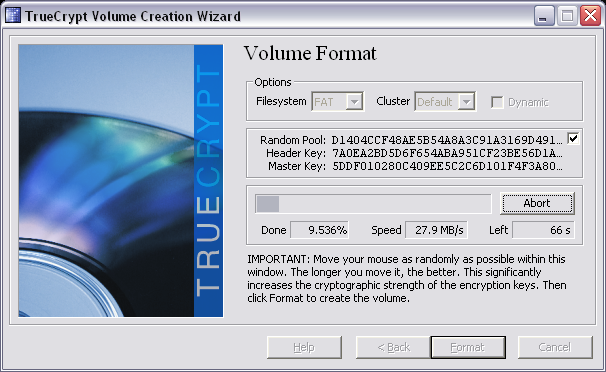

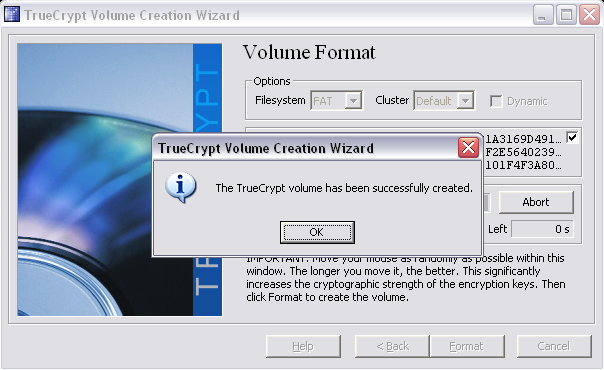

7. ą×čéą║čĆąŠąĄčéčüčÅ ąŠą║ąĮąŠ ąĮą░čćą░ą╗ą░ č乊čĆą╝ą░čéąĖčĆąŠą▓ą░ąĮąĖčÅ. ą¤čĆąĖ ą┐ąĄčĆąĄą╝ąĄčēąĄąĮąĖąĖ ą║čāčĆčüąŠčĆą░ ą▒čāą┤ąĄčé ą▒čŗčüčéčĆąŠ ą╝ąĄąĮčÅčéčīčüčÅ čüčéčĆąŠą║ą░ Random Pool, ą┐ąŠą▓ąŠą┤ąĖč鹥 ą║čāčĆčüąŠčĆąŠą╝ - čéą░ą║ ą│ąĄąĮąĄčĆąĖčĆčāąĄčéčüčÅ čüą╗čāčćą░ą╣ąĮąŠąĄ čćąĖčüą╗ąŠ, ąĖčüą┐ąŠą╗čīąĘčāčÄčēąĄąĄčüčÅ ą┤ą╗čÅ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ. ą¤ąŠč鹊ą╝ ąĮą░ąČą╝ąĖč鹥 Format.

ą¤ąŠ ąŠą║ąŠąĮčćą░ąĮąĖąĖ ą╝ąŠąČąĮąŠ ąĮą░ąČą░čéčī čüąĮąŠą▓ą░ Next, ąĖ ąŠą┐čÅčéčī ąĘą░ą┐čāčüčéąĖčéčüčÅ ą┤ąĖą░ą╗ąŠą│ čüąŠąĘą┤ą░ąĮąĖčÅ ąĮąŠą▓ąŠą│ąŠ čäą░ą╣ą╗ą░ ą┤ą╗čÅ čłąĖčäčĆąŠą▓ą░ąĮąĮąŠą│ąŠ ą┤ąĖčüą║ą░. ąÜąĮąŠą┐ą║ą░ Exit - ą┤ą╗čÅ ąĘą░ą▓ąĄčĆčłąĄąĮąĖčÅ čĆą░ą▒ąŠčéčŗ ą╝ą░čüč鹥čĆą░.

[ąÜą░ą║ ą┐ąŠą┤ą║ą╗čÄčćąĖčéčī ąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮčāčÄ čäą╗ąĄčłą║čā]

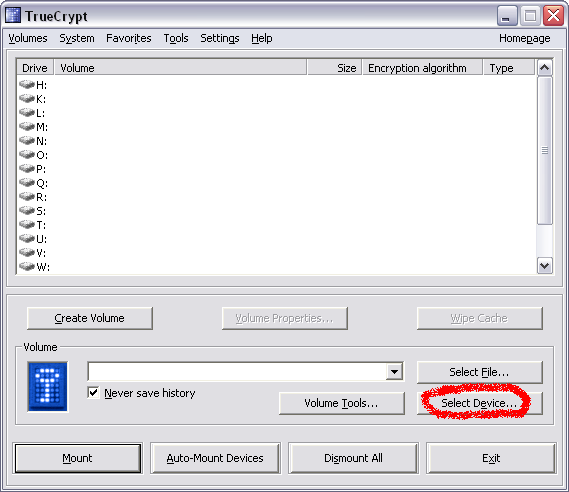

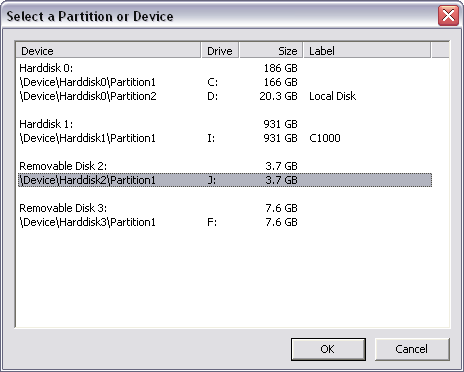

1. ąÆčüčéą░ą▓ą╗čÅąĄą╝ ąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮčāčÄ čäą╗ąĄčłą║čā, ąĘą░ą┐ąŠą╝ąĖąĮą░ąĄą╝ ą▒čāą║ą▓čā, čü ą║ąŠč鹊čĆąŠą╣ ąŠąĮą░ ąŠą┐čĆąĄą┤ąĄą╗ąĖą╗ą░čüčī (ąĮą░ą┐čĆąĖą╝ąĄčĆ, J:).

2. ąŚą░ą┐čāčüą║ą░ąĄą╝ TrueCrypt (ą╗ąĖą▒ąŠ ą╗ąŠą║ą░ą╗čīąĮčāčÄ, čāčüčéą░ąĮąŠą▓ą╗ąĄąĮąĮčāčÄ, ą╗ąĖą▒ąŠ portable ą▓ąĄčĆčüąĖčÄ). ą¢ą╝ąĄą╝ ą║ąĮąŠą┐ą║čā Select Device...

3. ąÆčŗą▒ąĖčĆą░ąĄą╝ ąĮą░čłčā čäą╗ąĄčłą║čā J, ąČą╝ąĄą╝ OK.

4. ą®ąĄą╗ą║ą░ąĄą╝ ą┐čĆą░ą▓ąŠą╣ ą║ąĮąŠą┐ą║ąŠą╣ ą┐ąŠ ą╗čÄą▒ąŠą╝čā čüą▓ąŠą▒ąŠą┤ąĮąŠą╝čā ąĖą╝ąĄąĮąĖ ą┤čĆą░ą╣ą▓ą░ ą▓ čüą┐ąĖčüą║ąĄ, ąĮą░ą┐čĆąĖą╝ąĄčĆ P:, ą▓čŗą▒ąĖčĆą░ąĄą╝ ą▓ ą║ąŠąĮč鹥ą║čüčéąĮąŠą╝ ą╝ąĄąĮčÄ Mount Volume.

5. ąÆą▓ąĄą┤ąĖč鹥 ą┐ą░čĆąŠą╗čī, ą║ąŠč鹊čĆčŗą╣ ąÆčŗ čāą║ą░ąĘčŗą▓ą░ą╗ąĖ ą┐čĆąĖ čłąĖčäčĆąŠą▓ą░ąĮąĖąĖ čäą╗ąĄčłą║ąĖ. ąĢčüą╗ąĖ ąÆčŗ čüąŠąĘą┤ą░ą▓ą░ą╗ąĖ čäą╗ąĄčłą║čā čü ą║ą╗čÄčćą░ą╝ąĖ, č鹊 ąŠąĮąĖ ą┤ąŠą╗ąČąĮčŗ ą┐čĆąĖčüčāčéčüčéą▓ąŠą▓ą░čéčī ą▓ ą┤ąŠčüčéčāą┐ąĮąŠą╝ ą╝ąĄčüč鹥 (ą▓čŗą▒ąĖčĆą░čÄčéčüčÅ ą║ąĮąŠą┐ą║ąŠą╣ Keyfiles...). ąÜą╗čÄčćąĖ čüąŠąĘą┤ą░ą▓ą░čéčī ąĖ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī ąĮąĄ ąŠą▒čÅąĘą░č鹥ą╗čīąĮąŠ, čģąŠčéčÅ ąŠąĮąĖ ą┐ąŠąĘą▓ąŠą╗čÅčÄčé ą┐ąŠą▓čŗčüąĖčéčī ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéčī ą┤ą╗čÅ čģčĆą░ąĮąĄąĮąĖčÅ ąĖąĮč乊čĆą╝ą░čåąĖąĖ.

6. ąÆ čüąĖčüč鹥ą╝ąĄ ą┐ąŠčÅą▓ąĖčéčüčÅ ąĮąŠą▓čŗą╣ ą┤ąĖčüą║ P:, ą│ą┤ąĄ ą▒čāą┤ąĄčé čĆą░čüčłąĖčäčĆąŠą▓ą░ąĮąĮąŠąĄ čüąŠą┤ąĄčƹȹĖą╝ąŠąĄ čäą╗ąĄčłą║ąĖ.

[UPD161208]

ą¤čĆąĖčłą╗ąŠ ą┐ąĖčüčīą╝ąŠ ąŠčé Sophie Hunt (sophie.hunt@ctechemail.com) čüąŠ čüčüčŗą╗ą║ąŠą╣ ąĮą░ čŹčéčā čüčéą░čéčīčÄ ąĖ ąĮą░ą┐ąŠą╝ąĖąĮą░ąĮąĖąĄą╝, čćč鹊 TrueCrupt ą▒ąŠą╗čīčłąĄ ąĮąĄ ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄčéčüčÅ (ąĮąĖąČąĄ ą┐čĆąĖą▓ąĄą┤ąĄąĮ ą┐ąĄčĆąĄą▓ąŠą┤ čüčéą░čéčīąĖ [5], ą░ą▓č鹊čĆ Paul Bischoff, ąŠą┐čāą▒ą╗ąĖą║ąŠą▓ą░ąĮą░ 12 ąĮąŠčÅą▒čĆčÅ 2016 ą│ąŠą┤ą░ ą▓ ąČčāčĆąĮą░ą╗ąĄ "Information Security").

TrueCrypt ą▒čŗą╗ ą▒ąĄčüą┐ą╗ą░čéąĮąŠą╣ ąĖ ąŠčéą║čĆčŗč鹊ą╣ čāčéąĖą╗ąĖč鹊ą╣ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ą┤ąĖčüą║ą░, čĆą░čüą┐čĆąŠčüčéčĆą░ąĮąĄąĮąĖąĄ ą║ąŠč鹊čĆąŠą╣ čüčéą░čĆč鹊ą▓ą░ą╗ąŠ ą▓ 2004 ą│ąŠą┤čā. ąŁč鹊 ą┐čĆąŠą│čĆą░ą╝ą╝ąĮąŠąĄ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖąĄ čü čāčüą┐ąĄčģąŠą╝ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ą╗ąŠčüčī ą╝ąĮąŠą│ąĖą╝ąĖ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅą╝ąĖ ąĮą░ ąŠą┐ąĄčĆą░čåąĖąŠąĮąĮčŗčģ čüąĖčüč鹥ą╝ą░čģ Mac OSX ąĖ Windows, ąĖ ąĘą░čüą╗čāąČąĖą╗ąŠ ą▒ąŠą╗čīčłčāčÄ ą┐ąŠą┐čāą╗čÅčĆąĮąŠčüčéčī. ą×ą┤ąĮą░ą║ąŠ ą▓ ą╝ą░ąĄ 2014 ą│ąŠą┤ą░ ąĄą│ąŠ ą┐ąŠą┤ą┤ąĄčƹȹ║ą░ ą║ą░ą║ freeware ą▒čŗą╗ą░ ą┐čĆąĄą║čĆą░čēąĄąĮąŠ.

ą¤ąŠčüą╗ąĄ č鹊ą│ąŠ, ą║ą░ą║ ą░ąĮąŠąĮąĖą╝ąĮčŗąĄ čĆą░ąĘčĆą░ą▒ąŠčéčćąĖą║ąĖ ąĘą░ą▒čĆąŠčüąĖą╗ąĖ TrueCrypt ąĖąĘ-ąĘą░ ą║ą░ą║ąĖčģ-č鹊 ą╝ąĖčüčéąĖč湥čüą║ąĖčģ čüąŠąŠą▒čĆą░ąČąĄąĮąĖą╣, ąĮą░čćą░ą╗ąĖ čģąŠą┤ąĖčéčī čüą╗čāčģąĖ ąĖ čĆą░čüą┐čĆąŠčüčéčĆą░ąĮčÅčéčīčüčÅ č鹥ąŠčĆąĖąĖ ąŠ ą┐ąŠč鹥ąĮčåąĖą░ą╗čīąĮčŗčģ ą▒čĆąĄčłą░čģ ą▓ ąĘą░čēąĖč鹥 TrueCrypt, ą║ąŠč鹊čĆčŗąĄ ą╝ąŠą│ą╗ąĖ ą▒čŗ čüą║ąŠą╝ą┐čĆąŠą╝ąĄąĮčéąĖčĆąŠą▓ą░čéčī ą┤ą░ąĮąĮčŗąĄ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ. ąĪą░ą╝ąŠąĄ ą▒ąŠą╗čīčłąŠąĄ ąŠčüčāąČą┤ąĄąĮąĖąĄ čüč鹊ą╣ą║ąŠčüčéąĖ ą┐ąŠčüčéčāą┐ąĖą╗ąŠ ąŠčé ą║ąŠą╝ą░ąĮą┤čŗ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ Project Zero ą║ąŠą╝ą┐ą░ąĮąĖąĖ Google, ą║ąŠč鹊čĆą░čÅ ąŠą▒ąĮą░čĆčāąČąĖą╗ą░ 2 čĆą░ąĮąĄąĄ ąĮąĄąĖąĘą▓ąĄčüčéąĮčŗąĄ čāčÅąĘą▓ąĖą╝ąŠčüčéąĖ TrueCrypt. ą×ą┤ąĮą░ ąĖąĘ ąĮąĖčģ ą┐ąŠąĘą▓ąŠą╗čÅą╗ą░ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÄ, čĆą░ą▒ąŠčéą░čÄčēąĄą╝čā čü ą┐čĆąĖą▓ąĖą╗ąĄą│ąĖčÅą╝ąĖ ąŠą▒čŗčćąĮąŠą│ąŠ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ, ą┐ąŠą▓čŗčüąĖčéčī čüą▓ąŠąĖ ą┐čĆąĖą▓ąĖą╗ąĄą│ąĖąĖ ą┤ąŠ ą░ą┤ą╝ąĖąĮąĖčüčéčĆą░čéąĖą▓ąĮąŠą│ąŠ čāčĆąŠą▓ąĮčÅ.

ąśčéą░ą║, ą▒ąĄąĘąŠą┐ą░čüąĄąĮ ą╗ąĖ čüąĄą│ąŠą┤ąĮčÅ TrueCrypt? ąÆ 2015 ą│ąŠą┤čā ąĖąĮčüčéąĖčéčāčé ążčĆą░čāąĮą│ąŠč乥čĆą░ (Fraunhofer Institute) ą┐čĆąŠą▓ąĄą╗ č乊čĆą╝ą░ą╗čīąĮčŗą╣ ą░čāą┤ąĖčé ą┐ąŠčüą╗ąĄą┤ąĮąĄą│ąŠ čüčéą░ą▒ąĖą╗čīąĮąŠą│ąŠ čĆąĄą╗ąĖąĘą░ TrueCrypt. 77-čüčéčĆą░ąĮąĖčćąĮčŗą╣ ąŠčéč湥čé ą┐ąŠ ą░čāą┤ąĖčéčā ą┐ąŠą║ą░ąĘą░ą╗, čćč鹊 ąĮą░ą╣ą┤ąĄąĮąŠ ąĮąĄčüą║ąŠą╗čīą║ąŠ ą┤čĆčāą│ąĖčģ ą▒ą░ą│ąŠą▓ ą▓ TrueCrypt, ąĮąŠ ą▒čŗą╗ąŠ ą▓čŗčÅčüąĮąĄąĮąŠ, čćč鹊 čüč鹊ą╣ą║ąŠčüčéčī ąĘą░čēąĖčéčŗ ą┤ą░ąĮąĮčŗčģ ąĮąĄ ą▓ąĮčāčłą░ąĄčé ąŠą┐ą░čüąĄąĮąĖą╣, ą║ąŠą│ą┤ą░ ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą┐ąŠ čüą▓ąŠąĄą╝čā ą┐čĆčÅą╝ąŠą╝čā ąĮą░ąĘąĮą░č湥ąĮąĖčÄ. ąó. ąĄ. ą┤ą╗čÅ č鹊ą│ąŠ, čćč鹊ą▒čŗ ąĘą░čłąĖčäčĆąŠą▓ą░čéčī ą┤ą░ąĮąĮčŗąĄ ąĮą░ ąŠčüčéą░č鹊čćąĮąŠą╝ ą╝ąĄčüč鹥 ąĮąŠčüąĖč鹥ą╗čÅ ą┤ą░ąĮąĮčŗčģ, čéą░ą║ąŠą│ąŠ ą║ą░ą║ ą▓ąĮąĄčłąĮąĖą╣ ąČąĄčüčéą║ąĖą╣ ą┤ąĖčüą║ ąĖą╗ąĖ čäą╗ąĄčłą║ą░ USB. ąśąĮčüčéąĖčéčāčé ą┐ąŠą┤čéą▓ąĄčĆą┤ąĖą╗, čćč鹊 ą▒ą░ą│ąĖ, ąĮą░ą╣ą┤ąĄąĮąĮčŗąĄ Google, ą┤ąĄą╣čüčéą▓ąĖč鹥ą╗čīąĮąŠ čüčāčēąĄčüčéą▓čāčÄčé, ąŠą┤ąĮą░ą║ąŠ čŹčéąĖ ą▒ą░ą│ąĖ ąĮąĄ ą╝ąŠą│čāčé ą▒čŗčéčī ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮčŗ, čćč鹊ą▒čŗ ą┐čĆąŠą▒ąĖčéčī ąĘą░čēąĖčéčā čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ąĖ ą┐ąŠą╗čāčćąĖčéčī ąĮąĄčüą░ąĮą║čåąĖąŠąĮąĖčĆąŠą▓ą░ąĮąĮčŗą╣ ą┤ąŠčüčéčāą┐ ą░čéą░ą║čāčÄčēąĖčģ ą║ ąĘą░čēąĖčēąĄąĮąĮčŗą╝ ą┤ą░ąĮąĮčŗą╝ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ.

ąØąŠ ą▓čüąĄ ąČąĄ ąĮąĄ ą▓čüąĄ ąŠą║ą░ąĘą░ą╗ąŠčüčī čģąŠčĆąŠčłąŠ. ą¤čĆąĖ čłąĖčäčĆąŠą▓ą░ąĮąĖąĖ ą┤ą░ąĮąĮčŗčģ ąĮą░ ą▓ąĮąĄčłąĮąĄą╝ ą┐čĆąĖą▓ąŠą┤ąĄ ąśąĮčüčéąĖčéčāčé ąĮąĄ ąĮą░čłąĄą╗ ąĮąĖą║ą░ą║ąĖčģ ą┐čĆąŠą▒ą╗ąĄą╝, ąĮąŠ čéą░ ąČąĄ čüą░ą╝ą░čÅ ąĘą░ą┤ą░čćą░, čĆąĄą░ą╗ąĖąĘąŠą▓ą░ąĮąĮą░čÅ ąĮą░ ą┐ą░ą╝čÅčéąĖ ą║ąŠą╝ą┐čīčÄč鹥čĆą░ ąĖą╗ąĖ ąĮą░ čüą╝ąŠąĮčéąĖčĆąŠą▓ą░ąĮąĮąŠą╝ ą┤ąĖčüą║ąĄ, ą┐ąŠą║ą░ąĘą░ą╗ą░ ą▓ąŠąĘą╝ąŠąČąĮčŗąĄ ą▒čĆąĄčłąĖ ą▓ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ. ąĢčüą╗ąĖ ą┐čĆąĖą▓ąŠą┤ čüą╝ąŠąĮčéąĖčĆąŠą▓ą░ąĮ, č鹊 ą║ą╗čÄčć, ąĖčüą┐ąŠą╗čīąĘčāąĄą╝čŗą╣ ą┤ą╗čÅ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ą┤ą░ąĮąĮčŗčģ, čüąŠčģčĆą░ąĮčÅąĄčéčüčÅ ą▓ ą┐ą░ą╝čÅčéąĖ ą║ąŠą╝ą┐čīčÄč鹥čĆą░. ąŁč鹊čé ą║ą╗čÄčć ą╝ąŠąČąĄčé ą▒čŗčéčī ą▓ąŠčüčüčéą░ąĮąŠą▓ą╗ąĄąĮ ąĖ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮ ą┤ą╗čÅ ą┤ąĄčłąĖčäčĆąŠą▓ą║ąĖ ą┤ą░ąĮąĮčŗčģ ą┐ąŠąĘąČąĄ.

ą×ą┤ąĮą░ą║ąŠ ą▓ąĄčĆąŠčÅčéąĮąŠčüčéčī čģą░ą║ąĄčĆą░, ą║ąŠč鹊čĆčŗą╣ ą▒čāą┤ąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī ą▓ čüą▓ąŠąĖčģ ąĖąĮč鹥čĆąĄčüą░čģ čŹčéąĖ ąŠą▒čüč鹊čÅč鹥ą╗čīčüčéą▓ą░, ą┤ąŠą▓ąŠą╗čīąĮąŠ ąĮąĖąĘą║ą░čÅ. ąøąĖą▒ąŠ ąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮčŗą╣ ą║ąŠąĮč鹥ą╣ąĮąĄčĆ (ąĮąŠčüąĖč鹥ą╗čī ąĖą╗ąĖ čäą░ą╣ą╗) ą┤ąŠą╗ąČąĄąĮ ą▒čŗčéčī čāąČąĄ čüą╝ąŠąĮčéąĖčĆąŠą▓ą░ąĮ, ą▓ čŹč鹊ą╝ čüą╗čāčćą░ąĄ ą┤ą░ąĮąĮčŗąĄ čāąČąĄ čéą░ą║ ąĖą╗ąĖ ąĖąĮą░č湥 ą┤ąĄčłąĖčäčĆąŠą▓ą░ąĮčŗ ąĖ ą┤ąŠčüčéčāą┐ąĮčŗ, ąĖą╗ąĖ ąČąĄ ą║ąŠą╝ą┐čīčÄč鹥čĆ ą┤ąŠą╗ąČąĄąĮ ą▓ąŠą╣čéąĖ ą▓ čĆąĄąČąĖą╝ ą│ąĖą▒ąĄčĆąĮą░čåąĖąĖ čü ąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮčŗą╝ ą║ąŠąĮč鹥ą╣ąĮąĄčĆąŠą╝ (ą▓ ą┐ąŠčüą╗ąĄą┤ąĮąĄą╝ čüą╗čāčćą░ąĄ ą╝ąŠąČąĮąŠ ąĖąĘą▓ą╗ąĄčćčī čüąĖčüč鹥ą╝ąĮčŗą╣ ą┤ąĖčüą║ ąĖąĘ ą║ąŠą╝ą┐čīčÄč鹥čĆą░ ą┤ąŠ ąĄą│ąŠ ą▓ą║ą╗čÄč湥ąĮąĖčÅ, ąĖ ą┐ąŠą┐čŗčéą░čéčīčüčÅ ąĮą░ą╣čéąĖ ą║ą╗čÄčć ą▓ čüąĖčüč鹥ą╝ąĮąŠą╝ čäą░ą╣ą╗ąĄ ą│ąĖą▒ąĄčĆąĮą░čåąĖąĖ ąŠą┐ąĄčĆą░čåąĖąŠąĮąĮąŠą╣ čüąĖčüč鹥ą╝čŗ). ąöąĄą╣čüčéą▓ąĖč鹥ą╗čīąĮąŠ, ąĄčüą╗ąĖ ą║č鹊-č鹊 ą┐ąŠą╗čāčćąĖčé ą┤ąŠčüčéčāą┐ ą║ ą║ąŠą╝ą┐čīčÄč鹥čĆčā, ą║ąŠą│ą┤ą░ čłąĖčäčĆąŠą▓ą░ąĮąĮčŗą╣ ą┤ąĖčüą║ čüą╝ąŠąĮčéąĖčĆąŠą▓ą░ąĮ (čé. ąĄ. čĆą░čüčłąĖčäčĆąŠą▓ą░ąĮ), č鹊 ąŠ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ ą│ąŠą▓ąŠčĆąĖčéčī čāąČąĄ ąĮąĄčé čüą╝čŗčüą╗ą░. ą¦č鹊ą▒čŗ ąĮąĄ ą┤ąŠą┐čāčüčéąĖčéčī ą┐ąŠą┤ąŠą▒ąĮčŗčģ ąŠą▒čüč鹊čÅč鹥ą╗čīčüčéą▓, ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĖ ąĮąĄ ą┤ąŠą╗ąČąĮčŗ ąŠčüčéą░ą▓ą╗čÅčéčī ą▒ąĄąĘ ą┐čĆąĖčüą╝ąŠčéčĆą░ ą║ąŠą╝ą┐čīčÄč鹥čĆčŗ čü ąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮčŗą╝, ąĮąŠ čüą╝ąŠąĮčéąĖčĆąŠą▓ą░ąĮąĮčŗą╝ ą┤ąĖčüą║ąŠą╝, ąĖ ąĮąĄ ą┤ąŠą╗ąČąĮčŗ ąŠčéą┐čĆą░ą▓ą╗čÅčéčī ą▓ čüąŠąĮ ą║ąŠą╝ą┐čīčÄč鹥čĆčŗ, ą║ąŠą│ą┤ą░ čłąĖčäčĆąŠą▓ą░ąĮąĮčŗą╣ ą║ąŠąĮč鹥ą╣ąĮąĄčĆ ąŠčéą║čĆčŗčé.

ąĪč鹊ąĖčé ą╗ąĖ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī TrueCrypt? ąĢčüą╗ąĖ čā ąÆą░čü čüčéą░čĆą░čÅ čüąĖčüč鹥ą╝ą░ čāčüčéą░ąĮąŠą▓ą╗ąĄąĮąĮąŠą╣ ąŠą┤ąĮąŠą╣ ąĖąĘ čüčéą░čĆčŗčģ ąŠčĆąĖą│ąĖąĮą░ą╗čīąĮčŗčģ ą▓ąĄčĆčüąĖą╣ TrueCrypt, č鹊 čüą╗ąĄą┤čāąĄčé čāčüčéą░ąĮąŠą▓ąĖčéčī ą┐ąŠčüą╗ąĄą┤ąĮąĖą╣ čüčéą░ą▒ąĖą╗čīąĮčŗą╣ čĆąĄą╗ąĖąĘ TrueCrypt. ąĢčüą╗ąĖ ąÆčŗ ąĮąĄ ąĖčüą┐ąŠą╗čīąĘčāąĄč鹥 TrueCrypt ąĮą░ čĆą░ąĘą╝ąŠąĮčéąĖčĆąŠą▓ą░ąĮąĮčŗčģ ą┤ąĖčüą║ą░čģ, č鹊 ą┤ąŠą╗ąČąĮčŗ čüąĄą▒ąĄ č湥čéą║ąŠ ą┐čĆąĄą┤čüčéą░ą▓ą╗čÅčéčī ąŠą┐ą░čüąĮąŠčüčéąĖ ą╝ą░ą╗ąŠą▓ąĄčĆąŠčÅčéąĮčŗčģ čüčåąĄąĮą░čĆąĖąĄą▓, ąŠą┐ąĖčüą░ąĮąĮčŗčģ ą▓čŗčłąĄ. TrueCrypt ąĮąĄčüą║ąŠą╗čīą║ąŠ čģčāąČąĄ ąĘą░čēąĖčēąĄąĮ, ą║ąŠą│ą┤ą░ ąŠąĮ čüą╝ąŠąĮčéąĖčĆąŠą▓ą░ą╗ ą┤ąĖčüą║ąĖ - ą┐ąŠ ąŠą┐ąĖčüą░ąĮąĮčŗą╝ ą▓čŗčłąĄ ą┐čĆąĖčćąĖąĮą░ą╝.

ąØąŠ ąĄčüą╗ąĖ ąÆčŗ ąĄčēąĄ ąĮąĄ ąĖčüą┐ąŠą╗čīąĘčāąĄč鹥 TrueCrypt, č鹊 ą║ąŠą│ą┤ą░ ąĘą░ą│čĆčāąČą░ąĄč鹥 ąĄą│ąŠ ąĖ čāčüčéą░ąĮą░ą▓ą╗ąĖą▓ą░ąĄč鹥, č鹊 ą┤ąŠą╗ąČąĮčŗ ą┤ą░ą▓ą░čéčī čüąĄą▒ąĄ ąŠčéč湥čé, čćč鹊 čŹč鹊 ą╝ąŠąČąĄčé ą┐ąŠčüčéą░ą▓ąĖčéčī ą┤ą░ąĮąĮčŗąĄ ą┐ąŠą┤ čāą│čĆąŠąĘčā. ą¤ąŠą╝ąĮąĖč鹥, čćč鹊 ą┐čĆąŠą│čĆą░ą╝ą╝ą░ ą┐ąŠč鹥čĆčÅą╗ą░ ąŠčäąĖčåąĖą░ą╗čīąĮčāčÄ ą┐ąŠą┤ą┤ąĄčƹȹ║čā 2 ą│ąŠą┤ą░ ąĮą░ąĘą░ą┤, ąĖ čü č鹥čģ ą┐ąŠčĆ ąŠąĮą░ ąŠčäąĖčåąĖą░ą╗čīąĮąŠ ąĮąĄą┤ąŠčüčéčāą┐ąĮą░ ą┤ą╗čÅ ąĘą░ą│čĆčāąĘą║ąĖ ąĖ čāčüčéą░ąĮąŠą▓ą║ąĖ. ąÆ č鹊 ą▓čĆąĄą╝čÅ ą║ą░ą║ ąĮąĄą║ąŠč鹊čĆčŗą╣ ą▓ąĄą▒-čüą░ą╣čéčŗ ąĖ č鹊čĆčĆąĄąĮčéčŗ čāčéą▓ąĄčƹȹ┤ą░čÄčé, čćč鹊 ąŠąĮąĖ ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗čÅčÄčé čćąĖčüčéčāčÄ ą▓ čüą╝čŗčüą╗ąĄ ą╗ąĖčåąĄąĮąĘąĖąĖ ą║ąŠą┐ąĖčÄ TrueCrypt ą┤ą╗čÅ ąĘą░ą│čĆčāąĘą║ąĖ, ąĄčüčéčī ąĮąĄą║ąĖą╣ čĆąĖčüą║ č鹊ą│ąŠ, čćč鹊 ą┐čĆą░ą▓ą░ ąĖ ą╗ąĖčåąĄąĮąĘąĖčÅ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ ą▒čŗą╗ąĖ ąĮą░čĆčāčłąĄąĮčŗ, ąŠčüąŠą▒ąĄąĮąĮąŠ ąĄčüą╗ąĖ ąÆčŗ ąĮąĄ 菹║čüą┐ąĄčĆčé ą┐ąŠ ą┐čĆąŠą│čĆą░ą╝ą╝ąĮąŠą╝čā ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖčÄ.

ąØąĄą║ąŠč鹊čĆčŗąĄ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĖ čāą║ą░ąĘčŗą▓ą░čÄčé ąĮą░ ą░čĆčģąĖą▓ąĮčŗąĄ ą║ąŠą┐ąĖąĖ, ą┤ąŠčüčéčāą┐ąĮčŗąĄ ąĮą░ Github, ą│ą┤ąĄ ą║ąŠą┤ TrueCrypt ą╝ąŠąČąĄčé ą▒čŗčéčī čüą▓ąŠą▒ąŠą┤ąĮąŠ ą┐ąŠą┤ą▓ąĄčĆą│ąĮčāčé ą░čāą┤ąĖčéčā. ą×ą┤ąĮą░ą║ąŠ ą▒ąŠą╗čīčłąĖąĮčüčéą▓ąŠ čéą░ą║ąĖčģ čĆąĄą┐ąŠąĘąĖč鹊čĆąĖąĄą▓ ąĮąĄ ą┐čĆąŠą▓ąĄčĆčÅą╗ąĖčüčī 菹║čüą┐ąĄčĆčéą░ą╝ąĖ, ą┐ąŠč鹊ą╝čā čćč鹊 čüąĄčĆčīąĄąĘąĮčŗą╣ ą░čāą┤ąĖčé čŹč鹊 čüą╗ąŠąČąĮą░čÅ ąĖ ą┤ąŠčĆąŠą│ą░čÅ ąŠą┐ąĄčĆą░čåąĖčÅ, ąĘą░ąĮąĖą╝ą░čÄčēą░čÅ ą┤ąŠą▓ąŠą╗čīąĮąŠ ą╝ąĮąŠą│ąŠ ą▓čĆąĄą╝ąĄąĮąĖ. Open Crypto Project ą│ąŠą▓ąŠčĆąĖčé ąŠą▒ ąŠą┤ąĮąŠą╝ čĆąĄą┐ąŠąĘąĖč鹊čĆąĖąĖ Github, čćč鹊 ą║ąŠą┐ąĖčÅ TrueCrypt 7.1 ą▒čŗą╗ą░ ą┐čĆąŠą▓ąĄčĆąĄąĮą░.

ąźąŠčéčÅ ąĮąĄčé ąĮąĖą║ą░ą║ąĖčģ ą┐čĆąĖčćąĖąĮ ą┤ą╗čÅ čéą░ą║ąĖčģ ą┐čĆąĄč鹥ąĮąĘąĖą╣, ąĮąĄą║ąŠč鹊čĆčŗąĄ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĖ ą│ąŠą▓ąŠčĆčÅčé, čćč鹊 ą▓ TrueCrypt ą▓čüčéčĆąŠąĄąĮčŗ ą▒菹║ą┤ąŠčĆčŗ ą┤ą╗čÅ ą│ąŠčüčāą┤ą░čĆčüčéą▓ąĄąĮąĮčŗčģ čćąĖąĮąŠą▓ąĮąĖą║ąŠą▓.

ąÉą╗čīč鹥čĆąĮą░čéąĖą▓čŗ ą┤ą╗čÅ TrueCrypt. ąĢčüą╗ąĖ ąÆčŗ ąĮąĄčüą╝ąŠčéčĆčÅ ąĮą░ ą┐čĆąĄą┤ąŠčüč鹥čĆąĄąČąĄąĮąĖčÅ, ąĖčüą┐ąŠą╗čīąĘčāąĄč鹥 TrueCrypt, č鹊 čüą║ąŠčĆąĄąĄ ą▓čüąĄą│ąŠ čŹč鹊 ą╗čāčćčłąĖą╣ ą▓čŗą▒ąŠčĆ. ąØąŠ čĆąĄą║ąŠą╝ąĄąĮą┤čāąĄčéčüčÅ ą▓čüąĄ ąČąĄ čĆą░čüčüą╝ąŠčéčĆąĄčéčī ą▒ąŠą╗ąĄąĄ ąĮąŠą▓čŗąĄ ą░ą╗čīč鹥čĆąĮą░čéąĖą▓čŗ. ąØąĄą║ąŠč鹊čĆčŗąĄ ąĖąĘ čŹčéąĖčģ ąĖąĮčüčéčĆčāą╝ąĄąĮč鹊ą▓ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ą┤ąĖčüą║ą░ čÅą▓ą╗čÅčÄčéčüčÅ č乊čĆą║ą░ą╝ąĖ ąŠčĆąĖą│ąĖąĮą░ą╗čīąĮąŠą│ąŠ TrueCrypt, ą▓ č鹊 ą▓čĆąĄą╝čÅ ą║ą░ą║ ą┤čĆčāą│ąĖąĄ ą▒čŗą╗ąĖ čĆą░ąĘčĆą░ą▒ąŠčéą░ąĮčŗ ąŠčéą┤ąĄą╗čīąĮąŠ. ąØąĖąČąĄ ą┐čĆąĄą┤čüčéą░ą▓ą╗ąĄąĮ čüą┐ąĖčüąŠą║ ąĖą╝ąĄčÄčēąĖčģčüčÅ ąĮą░ čüąĄą│ąŠą┤ąĮčÅčłąĮąĖą╣ ą┤ąĄąĮčī ą░ą╗čīč鹥čĆąĮą░čéąĖą▓ TrueCrypt, ą▓čŗą┐ąŠą╗ąĮčÅčÄčēąĖčģ č鹥 ąČąĄ čäčāąĮą║čåąĖąĖ.

VeraCrypt. ąŁč鹊 open-source ą┐čĆąŠąĄą║čé, ą║ąŠč鹊čĆčŗą╣ ą┐čĆąŠčłąĄą╗ ą░čāą┤ąĖčé ą║ąŠą┤ą░, čāą╗čāčćčłąĄąĮąĮą░čÅ ą▓ąĄčĆčüąĖčÅ TrueCrypt, čĆą░ą▒ąŠčéą░čÄčēą░čÅ ąĮą░ Mac ąĖ PC. ąŁčéą░ čāčéąĖą╗ąĖčéą░ ą┐ąŠąĘą▓ąŠą╗čÅąĄčé čüąŠąĘą┤ą░ą▓ą░čéčī čłąĖčäčĆąŠą▓ą░ąĮąĮčŗąĄ ą║ąŠąĮč鹥ą╣ąĮąĄčĆčŗ Bitlocker. Bitlocker ą░ą╗ą│ąŠčĆąĖčéą╝ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ, ą▓čüčéčĆąŠąĄąĮąĮčŗą╣ ą▓ Windows, ąŠąĮ ąĮąĄ open-source, čłąĖčäčĆčāąĄčé č鹊ą╗čīą║ąŠ ą┤ąĖčüą║ čåąĄą╗ąĖą║ąŠą╝, ąĖ ąĮąĄ ąĖą╝ąĄąĄčé ąĮąĖą║ą░ą║ąŠą│ąŠ ą▓ąĖą┤ąĖą╝ąŠą│ąŠ ą╝ąĄčģą░ąĮąĖąĘą╝ą░ ąĮą░čĆčāčłąĄąĮąĖčÅ ąĘą░čēąĖčéčŗ.

Bitlocker ą▓čüčéčĆąŠąĄąĮ ą▓ ąŠą┐ąĄčĆą░čåąĖąŠąĮąĮčāčÄ čüąĖčüč鹥ą╝čā Windows, ąĮąĄ čÅą▓ą╗čÅąĄčéčüčÅ open-source, čłąĖčäčĆčāąĄčé č鹊ą╗čīą║ąŠ ą┤ąĖčüą║ąĖ čåąĄą╗ąĖą║ąŠą╝, ąĖ ąĮąĄ ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄčé ą╝ąĄčģą░ąĮąĖąĘą╝ plausible deniability (ąŠčéčĆąĖčåą░ąĮąĖąĄ ąĮą░ą╗ąĖčćąĖčÅ čłąĖčäčĆąŠą▓ą░ąĮąĮčŗčģ ą┤ą░ąĮąĮčŗčģ).

DiskCryptor. ąŁčéą░ čāčéąĖą╗ąĖčéą░ čĆą░ą▒ąŠčéą░ąĄčé č鹊ą╗čīą║ąŠ ąĮą░ Windows, open-source, ąĮąŠ ąĮąĄ ą┐čĆąŠčłą╗ą░ ą░čāą┤ąĖčé. ą¤ąŠąĘą▓ąŠą╗čÅąĄčé čāčüčéą░ąĮąŠą▓ąĖčéčī ąĘą░ą│čĆčāąĘčćąĖą║ (bootloader) ąĮą░ USB ąĖą╗ąĖ CD, ąĖ čĆą░ą▒ąŠčéą░ąĄčé ą▒čŗčüčéčĆąĄąĄ, č湥ą╝ ą┤čĆčāą│ąĖąĄ čāčéąĖą╗ąĖčéčŗ.

Ciphershed. ąöčĆčāą│ąŠą╣ č乊čĆą║ TrueCrypt, čĆą░ą▒ąŠčéą░ąĄčé čüąŠ čüčéą░čĆčŗą╝ąĖ ą║ąŠąĮč鹥ą╣ąĮąĄčĆą░ą╝ąĖ TrueCrypt, ą╝ąĄą┤ą╗ąĄąĮąĮąŠ ą┐ąŠą╗čāčćą░ąĄčé ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ, ąĖ čĆą░ą▒ąŠčéą░ąĄčé ąĮą░ Mac, PC ąĖ Linux.

FileVault 2. ąŻčéąĖą╗ąĖčéą░ ą▓čüčéčĆąŠąĄąĮą░ ą▓ Mac OSX Lion ąĖ ą▒ąŠą╗ąĄąĄ ą┐ąŠąĘą┤ąĮąĖąĄ ą▓ąĄčĆčüąĖąĖ ąŠą┐ąĄčĆą░čåąĖąŠąĮąĮąŠą╣ čüąĖčüč鹥ą╝čŗ Mac, ą┐ąŠąĘą▓ąŠą╗čÅąĄčé čłąĖčäčĆąŠą▓ą░čéčī č鹊ą╗čīą║ąŠ ą▓ąĄčüčī ą┤ąĖčüą║ čåąĄą╗ąĖą║ąŠą╝ ąĖ ąĮąĄ open-source.

LUKS. Open-source ąŠą┐čåąĖčÅ ą┤ą╗čÅ Linux, ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄčé ąĮąĄčüą║ąŠą╗čīą║ąŠ ą░ą╗ą│ąŠčĆąĖčéą╝ąŠą▓, ąŠą┤ąĮą░ą║ąŠ ąĮąĄ ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄčéčüčÅ ąĮą░ ąĮąĄ-Linux čüąĖčüč鹥ą╝ą░čģ.

VeraCrypt čÅą▓ą╗čÅąĄčéčüčÅ č乊čĆą║ąŠą╝ TrueCrypt, ąĖ čüčćąĖčéą░ąĄčéčüčÅ ąĄą│ąŠ ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗ąĄą╝. ąÆčŗą┐ąŠą╗ąĮčÅąĄčé ą▓čüąĄ č鹥 ąČąĄ čäčāąĮą║čåąĖąĖ, čćč鹊 ąĖ TrueCrypt, ąĖ ąĮąĄą║ąŠč鹊čĆčŗąĄ ą┤čĆčāą│ąĖąĄ. VeraCrypt ąĖą╝ąĄąĄčé ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮčŗąĄ ą░ą╗ą│ąŠčĆąĖčéą╝čŗ ąĘą░čēąĖčéčŗ, ąĖčüą┐ąŠą╗čīąĘčāąĄą╝čŗąĄ ą┤ą╗čÅ čüąĖčüč鹥ą╝čŗ ąĖ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ čĆą░ąĘą┤ąĄą╗ąŠą▓. ą¤ąŠ čüą╗ąŠą▓ą░ą╝ čĆą░ąĘčĆą░ą▒ąŠčéčćąĖą║ąŠą▓, čŹčéąĖ čāą╗čāčćčłąĄąĮąĖčÅ ą┤ą░čÄčé ąĖą╝ą╝čāąĮąĖč鹥čé ąŠčé ąĮąŠą▓čŗčģ čĆą░ąĘčĆą░ą▒ąŠč鹊ą║ ą▓ ąŠą▒ą╗ą░čüčéąĖ ą░čéą░ą║ ą│čĆčāą▒čŗą╝ ą┐ąŠą┤ą▒ąŠčĆąŠą╝ ą║ą╗čÄčćą░ (ą░čéą░ą║ąĖ "ą│čĆčāą▒ąŠą╣ čüąĖą╗čŗ", brute-force). ąÆčŗ ą╝ąŠąČąĄč鹥 ą┐čĆąŠčüą╝ąŠčéčĆąĄčéčī ą┐ąŠą╗ąĮčŗą╣ čüą┐ąĖčüąŠą║ čāą╗čāčćčłąĄąĮąĖą╣ ąĖ ąĖčüą┐čĆą░ą▓ą╗ąĄąĮąĖą╣, ą║ąŠč鹊čĆčŗąĄ VeraCrypt čüą┤ąĄą╗ą░ą╗ ąĮą░ ąŠčüąĮąŠą▓ąĄ ą║ąŠą┤ą░ TrueCrypt (čüčéčĆąŠą║ą░ ą┤ą╗čÅ ą┐ąŠąĖčüą║ą░ Why is this more secure than TrueCrypt? site:veracrypt.codeplex.com).

VeraCrypt ąĖčüą┐ąŠą╗čīąĘčāąĄčé ą▓ 30 čĆą░ąĘ ą▒ąŠą╗čīčłąĄ ąĖč鹥čĆą░čåąĖą╣, ą║ąŠą│ą┤ą░ čłąĖčäčĆčāąĄčé ą║ąŠąĮč鹥ą╣ąĮąĄčĆčŗ ąĖ čĆą░ąĘą┤ąĄą╗čŗ, č湥ą╝ čŹč鹊 ą┤ąĄą╗ą░ąĄčé TrueCrypt. ąŁč鹊 ąŠąĘąĮą░čćą░ąĄčé, čćč鹊 ą▒čāą┤čāčé ąĮąĄčüą║ąŠą╗čīą║ąŠ ą┤ąŠą╗čīčłąĄ ąĘą░ą┐čāčüą║ą░čéčīčüčÅ ą╝ąŠąĮčéąĖčĆąŠą▓ą░ąĮąĖąĄ čĆą░ąĘą┤ąĄą╗ą░ ąĖ ąŠčéą║čĆčŗčéąĖąĄ ą║ąŠąĮč鹥ą╣ąĮąĄčĆą░, ąĮąŠ čŹč鹊 ąĮąĄ ą▓ą╗ąĖčÅąĄčé ąĮą░ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ.

VeraCrypt ą▒ąĄčüą┐ą╗ą░č鹥ąĮ ąĖ ąĖą╝ąĄąĄčé ąŠčéą║čĆčŗčéčŗą╣ ą║ąŠą┤ (open source), ąĖ ą▓čüąĄą│ą┤ą░ ą▒čāą┤ąĄčé čéą░ą║ąĖą╝. ąĢą│ąŠ ą║ąŠą┤ ą▒čŗą╗ ą┐čĆąŠą▓ąĄčĆąĄąĮ ą▓ ą║ą░ąČą┤ąŠą╣ ą┐ąŠą┤ą┐čĆąŠą│čĆą░ą╝ą╝ąĄ ąĮąĄąĘą░ą▓ąĖčüąĖą╝čŗą╝ąĖ ąĖčüčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čÅą╝ąĖ. ą¤ąŠčüą║ąŠą╗čīą║čā čÅą┤čĆąŠ VeraCrypt ąŠčüąĮąŠą▓ą░ąĮąŠ ąĮą░ TrueCrypt, č鹊 ą░čāą┤ąĖčéčŗ ąŠčĆąĖą│ąĖąĮą░ą╗čīąĮąŠą│ąŠ TrueCrypt ą▓čüąĄ ąĄčēąĄ ą║ą░čüą░čÄčéčüčÅ ąĖ VeraCrypt.

VeraCrypt ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄčé 2 čéąĖą┐ą░ ąŠčéčĆąĖčåą░ąĮąĖčÅ ąĮą░ą╗ąĖčćąĖčÅ ąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮčŗčģ ą┤ą░ąĮąĮčŗčģ (plausible deniability) - čüčāčēąĄčüčéą▓ąŠą▓ą░ąĮąĖąĄ čłąĖčäčĆąŠą▓ą░ąĮąĮčŗčģ ą┤ą░ąĮąĮčŗčģ čüą┐ąŠčĆąĮąŠąĄ, ą┐ąŠč鹊ą╝čā čćč鹊 ą┐čĆąŠčéąĖą▓ąĮąĖą║ ąĮąĄ ą╝ąŠąČąĄčé ą┤ąŠą║ą░ąĘą░čéčī, čćč鹊 ąĮąĄąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮčŗąĄ ą┤ą░ąĮąĮčŗąĄ ą┤ą░ąČąĄ čüčāčēąĄčüčéą▓čāčÄčé. ąĪą║čĆčŗčéčŗąĄ č鹊ą╝ą░, ąĮą░čģąŠą┤čÅčēąĖąĄčüčÅ ą▓ čüą▓ąŠą▒ąŠą┤ąĮąŠą╝ ą┐čĆąŠčüčéčĆą░ąĮčüčéą▓ąĄ ą▓ąĖą┤ąĖą╝čŗčģ ą║ąŠąĮč鹥ą╣ąĮąĄčĆąŠą▓ č鹊ą╝ą░, ą▓čŗą│ą╗čÅą┤čÅčé ą║ą░ą║ čüą╗čāčćą░ą╣ąĮčŗąĄ ą┤ą░ąĮąĮčŗąĄ, čé. ąĄ. ą║ą░ą║ ą▒čāą┤č鹊 čüą║čĆčŗčéčŗą╣ č鹊ą╝ ąĮąĄ čüčāčēąĄčüčéą▓čāąĄčé. ąĪą║čĆčŗčéčŗąĄ ąŠą┐ąĄčĆą░čåąĖąŠąĮąĮčŗąĄ čüąĖčüč鹥ą╝čŗ čüčāčēąĄčüčéą▓čāčÄčé ą▓ą╝ąĄčüč鹥 čü ą▓ąĖą┤ąĖą╝čŗą╝ąĖ ąŠą┐ąĄčĆą░čåąĖąŠąĮąĮčŗą╝ąĖ čüąĖčüč鹥ą╝ą░ą╝ąĖ. ąĢčüą╗ąĖ ą┐čĆąŠčéąĖą▓ąĮąĖą║ ą▓čŗąĮčāąČą┤ą░ąĄčé ąÆą░čü ą▓čŗą┤ą░čéčī ą┐ą░čĆąŠą╗čī, č鹊 ąÆčŗ ą╝ąŠąČąĄč鹥 ą┐čĆąŠčüč鹊 ą┤ą░č鹥 ąĄą╝čā ą┐ą░čĆąŠą╗čī ąŠčé ą▓ąĖą┤ąĖą╝ąŠą╣ ąŠą┐ąĄčĆą░čåąĖąŠąĮąĮąŠą╣ čüąĖčüč鹥ą╝čŗ.

Bitlocker ą┐ąŠą┐čāą╗čÅčĆąĮąŠąĄ (č鹊ą╗čīą║ąŠ ąĮą░ Windows) ą┐čĆąŠą│čĆą░ą╝ą╝ąĮąŠąĄ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖąĄ, ąĖčüą┐ąŠą╗čīąĘčāąĄą╝ąŠąĄ ą┤ą╗čÅ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ą▓čüąĄą│ąŠ č鹊ą╝ą░ čåąĄą╗ąĖą║ąŠą╝ ą░ą╗ą│ąŠčĆąĖčéą╝ąŠą╝ AES čü ą┤ą╗ąĖąĮąŠą╣ ą║ą╗čÄčćą░ 128 ąĖą╗ąĖ 256 ą▒ąĖčé. ąÆ ąŠčéą╗ąĖčćąĖąĄ ąŠčé TrueCrypt ąĖ VeraCrypt, Bitlocker ąĮąĄ ą╝ąŠąČąĄčé čüąŠąĘą┤ą░ą▓ą░čéčī čłąĖčäčĆąŠą▓ą░ąĮąĮčŗąĄ čäą░ą╣ą╗čŗ ą║ąŠąĮč鹥ą╣ąĮąĄčĆą░. ą©ąĖčäčĆąŠą▓ą░ąĮąĖąĄ čĆą░ą▒ąŠčéą░ąĄčé č鹊ą╗čīą║ąŠ ą┤ą╗čÅ čåąĄą╗čŗčģ čĆą░ąĘą┤ąĄą╗ąŠą▓.

ąźąŠčéčÅ čŹč鹊 ą┤ąŠą┐čāčüčéąĖą╝ąŠ ą┤ą╗čÅ ąĮąĄą║ąŠč鹊čĆčŗčģ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣, ąĖą╝ąĄą╣č鹥 ą▓ ą▓ąĖą┤čā, čćč鹊 ąĄčüą╗ąĖ ąÆčŗ ąŠčüčéą░ą▓ąĖą╗ąĖ čüą▓ąŠą╣ ą║ąŠą╝ą┐čīčÄč鹥čĆ ą▓ čüąŠčüč鹊čÅąĮąĖąĖ ą╗ąŠą│ąĖąĮą░ čāč湥čéąĮąŠą╣ ąĘą░ą┐ąĖčüąĖ, ąĖ ąĄą│ąŠ ąĖčüą┐ąŠą╗čīąĘčāąĄčé ą║č鹊-č鹊 ąĄčēąĄ, č鹊 ą▓čüąĄ ąÆą░čłąĖ čäą░ą╣ą╗čŗ ą▒čāą┤čāčé ą▓ąĖą┤ąĮčŗ ąĖ ą┤ąŠčüčéčāą┐ąĮčŗ. ąŻ Windows ąĄčüčéčī ąŠčéą┤ąĄą╗čīąĮą░čÅ čüąĖčüč鹥ą╝ą░ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ, ą║ąŠč鹊čĆą░čÅ ąĮą░ąĘčŗą▓ą░ąĄčéčüčÅ EFS (ą░ą▒ą▒čĆąĄą▓ąĖą░čéčāčĆą░ ąŠčé encrypted file system), ą║ąŠč鹊čĆą░čÅ ą┐čĆąĖą╝ąĄąĮčÅąĄčéčüčÅ ą┤ą╗čÅ ąŠčéą┤ąĄą╗čīąĮčŗčģ čäą░ą╣ą╗ąŠą▓ ąĖ ą┐ą░ą┐ąŠą║, ąĮąŠ ąŠąĮąĖ čéą░ą║ąČąĄ ąŠą║ą░ąČčāčéčüčÅ čĆą░čüčłąĖčäčĆąŠą▓ą░ąĮąĮčŗą╝ąĖ, ą║ąŠą│ą┤ą░ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čī ą▓ąŠčłąĄą╗ ą▓ čüą▓ąŠčÄ čāč湥čéąĮčāčÄ ąĘą░ą┐ąĖčüčī (ą▓ą▓ąĄą╗ ą╗ąŠą│ąĖąĮ ąĖ ą┐ą░čĆąŠą╗čī, ąĖ ą┐ąŠą╗čāčćąĖą╗ ą┤ąŠčüčéčāą┐ ą║ čüąĖčüč鹥ą╝ąĄ).

Bitlocker ąĮąĄ open source, ąĖ čŹč鹊 ąŠąĘąĮą░čćą░ąĄčé, čćč鹊 ąŠąĮ ąĮąĄ ą╝ąŠąČąĄčé ą▒čŗčéčī ą┐čĆąŠą▓ąĄčĆąĄąĮ ąĮą░ ąŠčéčüčāčéčüčéą▓ąĖąĄ ą▒菹║ą┤ąŠčĆąŠą▓. ąśąĘ-ąĘą░ ą┤čĆčāąČąĄčüą║ąĖčģ čüą▓čÅąĘąĄą╣ ą╝ąĄąČą┤čā Microsoft ąĖ NSA (ąĮą░čåąĖąŠąĮą░ą╗čīąĮąŠąĄ ą░ą│ąĄąĮčüčéą▓ąŠ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ ąĪą©ąÉ), ą┤ą╗čÅ ą╝ąĮąŠą│ąĖčģ čŹč鹊 ą╝ąŠąČąĄčé ą▒čŗčéčī ąĮąĄą┤ąŠą┐čāčüčéąĖą╝čŗą╝ ąŠą▒čüč鹊čÅč鹥ą╗čīčüčéą▓ąŠą╝. ąÆąŠąĘąĮąĖą║ą░ą╗ąĖ čéą░ą║ąČąĄ ą▓ąŠą┐čĆąŠčüčŗ, ą║ąŠą│ą┤ą░ Microsoft ąĖąĘ čüąŠąŠą▒čĆą░ąČąĄąĮąĖą╣ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čīąĮąŠčüčéąĖ čāą┤ą░ą╗ąĖą╗ą░ Elephent Diffuser ŌĆō čäčāąĮą║čåąĖčÄ, ą║ąŠč鹊čĆą░čÅ ąĮąĄ ą┐ąŠąĘą▓ąŠą╗čÅą╗ą░ ą╝ąŠą┤ąĖčäąĖčåąĖčĆąŠą▓ą░čéčī čłąĖčäčĆąŠą▓ą░ąĮąĮčŗą╣ ą┤ąĖčüą║.

ąŻ Bitlocker ąĮąĄčé ą╝ąĄčģą░ąĮąĖąĘą╝ą░ ąŠčéčĆąĖčåą░ąĮąĖčÅ ąĮą░ą╗ąĖčćąĖčÅ ąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮčŗčģ ą┤ą░ąĮąĮčŗčģ (plausible deniability), čģąŠčéčÅ čā ąÆą░čü ą╝ąŠąČąĄčé ą▒čŗčéčī ą░čĆą│čāą╝ąĄąĮčé ąĮą░ ąĘą░čēąĖč鹥 ą▓ čüčāą┤ąĄ, čćč鹊 čüąŠą┤ąĄčƹȹĖą╝ąŠąĄ ąÆą░čłąĄą│ąŠ ąČąĄčüčéą║ąŠą│ąŠ ą┤ąĖčüą║ą░ ą▒čŗą╗ąŠ ą╝ąŠą┤ąĖčäąĖčåąĖčĆąŠą▓ą░ąĮąŠ, ąĖ ą┐ąŠčŹč鹊ą╝čā ą┤ą░ąĮąĮčŗąĄ ąĮą░ ąĮąĄą╝ ą▒čŗą╗ąĖ čāąĮąĖčćč鹊ąČąĄąĮčŗ ąĖąĘ-ąĘą░ č鹊ą│ąŠ, čćč鹊 ąŠčéčüčāčéčüčéą▓ąŠą▓ą░ą╗ Elephant Diffuser.

Bitlocker ą┐čĆąĖ ąĘą░ą│čĆčāąĘą║ąĄ ą║ąŠą╝ą┐čīčÄč鹥čĆą░ ą┐čĆąŠą▓ąĄčĆčÅąĄčé, čćč鹊 ą░čéą░ą║čāčÄčēąĖąĄ ąĮąĄ čüą┤ąĄą╗ą░ą╗ąĖ ą╝ąŠą┤ąĖčäąĖą║ą░čåąĖčÄ ą┐čĆąŠą│čĆą░ą╝ą╝ąĮąŠą│ąŠ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖčÅ.

DiskCryptor ąĄčēąĄ ąŠą┤ąĮąŠ open source čĆąĄčłąĄąĮąĖąĄ, čĆą░ą▒ąŠčéą░čÄčēąĄąĄ č鹊ą╗čīą║ąŠ ąĮą░ Windows, ąĖ ą┤ą░čÄčēąĄąĄ ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ č鹊ą╗čīą║ąŠ ą┤ąĖčüą║ą░ čåąĄą╗ąĖą║ąŠą╝. ą¤ąŠ čüčĆą░ą▓ąĮąĄąĮąĖčÄ čü ą▓čŗčłąĄą┐ąĄčĆąĄčćąĖčüą╗ąĄąĮąĮčŗą╝ąĖ ą▓ą░čĆąĖą░ąĮčéą░ą╝ąĖ ą¤ą×, DiskCryptor ą┐ąŠą╗čāčćąĖą╗ ąŠč湥ąĮčī čüą╗ą░ą▒čāčÄ č乊čĆą╝ą░ą╗čīąĮčāčÄ ą┐čĆąŠą▓ąĄčĆą║čā. ą£čŗ čéą░ą║ąČąĄ ą╝ą░ą╗ąŠ čćč鹊 ąĘąĮą░ąĄą╝ ąŠą▒ ą░ą▓č鹊čĆą░čģ ąĖ ąŠą▒ ąĖčģ ą┐ąŠą▒čāąČą┤ąĄąĮąĖčÅčģ. ą×ą┐čĆą░ą▓ą┤ą░ąĮ ąĮąĄą║ąĖą╣ čüą║ąĄą┐čéąĖčåąĖąĘą╝, ą┤ąĄą╣čüčéą▓ąĖč鹥ą╗čīąĮąŠ ą╗ąĖ ą┐čĆąŠą│čĆą░ą╝ą╝ą░ čĆą░ą▒ąŠčéą░ąĄčé ąĮą░čüč鹊ą╗čīą║ąŠ čģąŠčĆąŠčłąŠ, ą║ą░ą║ ąŠą▒ąĄčēą░ąĄčé ąĄčæ ąĮą░ąĘą▓ą░ąĮąĖąĄ. ąóą░ą║ ą┐ąŠč湥ą╝čā čŹčéą░ čāčéąĖą╗ąĖčéą░ ą┐ąŠą┐čāą╗čÅčĆąĮą░?

ąŻčéąĖą╗ąĖčéą░ DiskCryptor čĆą░ą▒ąŠčéą░ąĄčé ą▒čŗčüčéčĆąŠ, ąĖ ą┐čĆąŠčüčéą░ ą▓ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĖ. ą×ąĮą░ čéčĆąĄą▒čāąĄčé ą╝ąĮąŠą│ąŠ ą╝ąĄąĮčīčłąĄ ą▓čŗčćąĖčüą╗ąĖč鹥ą╗čīąĮčŗčģ čĆąĄčüčāčĆčüąŠą▓, ąĖ čłąĖčäčĆčāąĄčé ą▒čŗčüčéčĆąĄąĄ, č湥ą╝ TrueCrypt. DiskCryptor ąĖčüą┐ąŠą╗čīąĘčāąĄčé 256-ą▒ąĖčéąĮčŗą╣ AES, Twofish, Serpent ąĖą╗ąĖ ą║ą░čüą║ą░ą┤ąĮčāčÄ ą║ąŠą╝ą▒ąĖąĮą░čåąĖčÄ čŹčéąĖčģ ą░ą╗ą│ąŠčĆąĖčéą╝ąŠą▓ ą▓ čĆąĄąČąĖą╝ąĄ XTS, čćč鹊ą▒čŗ čĆąĄą░ą╗ąĖąĘąŠą▓ą░čéčī čłąĖčäčĆąŠą▓ą░ąĮąĖąĄ. ą×čéč湥čéčŗ ą│ąŠą▓ąŠčĆčÅčé, čćč鹊 Serpent čÅą▓ą╗čÅąĄčéčüčÅ čüą░ą╝čŗą╝ ą▒čŗčüčéčĆčŗą╝ ą░ą╗ą│ąŠčĆąĖčéą╝ąŠą╝.

DiskCryptor ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄčé čłąĖčäčĆąŠą▓ą░ąĮąĖąĄ ą▓ąĮąĄčłąĮąĖčģ čāčüčéčĆąŠą╣čüčéą▓, ą▓ą║ą╗čÄčćą░čÅ ąČąĄčüčéą║ąĖąĄ ą┤ąĖčüą║ąĖ, čäą╗ąĄčłą║ąĖ ąĖ ą┤ąĖčüą║ąĖ USB, ąĮąŠčüąĖč鹥ą╗ąĖ CD ąĖ DVD. ą×ąĮ ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄčé ąĮąĄčüą║ąŠą╗čīą║ąŠ ąŠą┐čåąĖą╣ ąĘą░ą│čĆčāąĘą║ąĖ.

ąĢčüą╗ąĖ ąÆčŗ ą┐čĆčÅč湥č鹥čüčī ąŠčé ą║ąŠą│ąŠ-ąĮąĖą▒čāą┤čī, ąĮą░ą┐ąŠą┤ąŠą▒ąĖąĄ NSA (National Security Agency), č鹊 DiskCryptor čüą║ąŠčĆąĄąĄ ą▓čüąĄą│ąŠ ąĮąĄ čüą░ą╝čŗą╣ ą╗čāčćčłąĖą╣ ą▓ą░čĆąĖą░ąĮčé. ąØąŠ ąĘą░čēąĖčéą░ DiskCryptor čģąŠčĆąŠčłąŠ čüčĆą░ą▒ąŠčéą░ąĄčé, ąĄčüą╗ąĖ ą║ąŠą╝ą┐čīčÄč鹥čĆ ąŠą║ą░ąČąĄčéčüčÅ čāą║čĆą░ą┤ąĄąĮąĮčŗą╝, ąĖą╗ąĖ ą╗čÄą▒ąŠą┐čŗčéąĮčŗą╣ ą┐ą╗ąĄą╝čÅąĮąĮąĖą║ ą┐ąŠą┐čŗčéą░ąĄčéčüčÅ ą┐ąŠą╗čāčćąĖčéčī ą┤ąŠčüčéčāą┐ ą║ ąÆą░čłąĖą╝ čäą░ą╣ą╗ą░ą╝.

DiskCryptor ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄčé ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī ąŠčéčĆąĖčåą░ąĮąĖčÅ ąĮą░ą╗ąĖčćąĖčÅ čłąĖčäčĆąŠą▓ą░ąĮąĮčŗčģ ą┤ą░ąĮąĮčŗčģ (plausible deniability), ą┐ąŠąĘą▓ąŠą╗čÅčÅ ąÆą░ą╝ čāčüčéą░ąĮąŠą▓ąĖčéčī ąĘą░ą│čĆčāąĘčćąĖą║ ą║ąŠą╝ą┐čīčÄč鹥čĆą░ ąĮą░ čäą╗ąĄčłą║čā USB ąĖą╗ąĖ ąĮą░ CD. ąæąĄąĘ ąĘą░ą│čĆčāąĘčćąĖą║ą░ čłąĖčäčĆąŠą▓ą░ąĮąĮąŠąĄ čüąŠą┤ąĄčƹȹĖą╝ąŠąĄ ąČąĄčüčéą║ąŠą│ąŠ ą┤ąĖčüą║ą░ ą║ąŠą╝ą┐čīčÄč鹥čĆą░ ą▒čāą┤ąĄčé ą▓čŗą│ą╗čÅą┤ąĄčéčī ą║ą░ą║ ą┐čāčüč鹊ąĄ ą┐čĆąŠčüčéčĆą░ąĮčüčéą▓ąŠ, ąĘą░ą┐ąŠą╗ąĮąĄąĮąĮąŠąĄ čüą╗čāčćą░ą╣ąĮčŗą╝ąĖ ą┤ą░ąĮąĮčŗą╝ąĖ. ąØąĄą┤ąŠčüčéą░č鹊ą║ čéą░ą║ąŠą│ąŠ čĆąĄčłąĄąĮąĖčÅ ą▓ č鹊ą╝, čćč鹊 ąĮčāąČąĮąŠ ą▓čüąĄą│ą┤ą░ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī ąĘą░ą│čĆčāąĘčćąĖą║ ąĮą░ ą┤ąĖčüą║ąĄ CD ąĖą╗ąĖ čäą╗ąĄčłą║ąĄ USB, čćč鹊ą▒čŗ ą╝ąŠąČąĮąŠ ą▒čŗą╗ąŠ ąĘą░ą┐čāčüčéąĖčéčī ą║ąŠą╝ą┐čīčÄč鹥čĆ ąĖ čĆą░čüčłąĖčäčĆąŠą▓ą░čéčī ą┤ą░ąĮąĮčŗąĄ.

ąÜą░ą║ ąĖ VeraCrypt, ą┐čĆąŠąĄą║čé CipherShed ą▒čŗą╗ ąĘą░ą┐čāčēąĄąĮ ą║ą░ą║ č乊čĆą║ TrueCrypt. CipherShed ą┤ąŠčüčéčāą┐ąĄąĮ ą┤ą╗čÅ Windows PC, Mac OSX ąĖ Linux, čģąŠčéčÅ ą┤ą╗čÅ ą┐ąŠčüą╗ąĄą┤ąĮąĖčģ ą┤ą▓čāčģ ą▓ą░čĆąĖą░ąĮč鹊ą▓ ąĮčāąČąĮą░ ą║ąŠą╝ą┐ąĖą╗čÅčåąĖčÅ. ą¤ąĄčĆą▓ą░čÅ ąĮąĄ-ą░ą╗čīčäą░ ą▓ąĄčĆčüąĖčÅ ą▓čŗčłą╗ą░ ą▓ č乥ą▓čĆą░ą╗ąĄ 2016 ą│ąŠą┤ą░, ąĮąŠ čŹč鹊 ą▓čüąĄ ąĄčēąĄ ąĮąĄ ą║ąŠąĮąĄčćąĮčŗą╣ čĆąĄą╗ąĖąĘ (v1.0 ąĖą╗ąĖ ą▒ąŠą╗ąĄąĄ ą┐ąŠąĘą┤ąĮąĖą╣).

ąĀą░ąĘčĆą░ą▒ąŠčéą║ą░ ąĖą┤ąĄčé ą╝ąĄą┤ą╗ąĄąĮąĮąĄąĄ, č湥ą╝ ą▓ ą┐čĆąŠąĄą║č鹥 VeraCrypt, ąĮąŠ ą▓čĆąŠą┤ąĄ ą┤ąĄą╗ąŠ ą┤ą▓ąĖąČąĄčéčüčÅ. ą¤ąŠ ą║čĆą░ą╣ąĮąĄą╣ ą╝ąĄčĆąĄ ąŠčłąĖą▒ą║ąĖ, ąĮą░ą╣ą┤ąĄąĮąĮčŗąĄ ą▓ TrueCrypt, ą▒čŗą╗ąĖ ąĖčüą┐čĆą░ą▓ą╗ąĄąĮčŗ.

ą¦č鹊ą▒čŗ ąĮąĄ ąŠčéčüčéą░ą▓ą░čéčī ąŠčé ą║ąŠąĮą║čāčĆąĄąĮč鹊ą▓, CipherShed čĆąĄą░ą╗ąĖąĘąŠą▓ą░ą╗ č鹥 ąČąĄ čäčāąĮą║čåąĖąĖ, čćč鹊 ąĄčüčéčī ą▓ VeraCrypt. ą£ąŠąČąĮąŠ ą▓čŗą┐ąŠą╗ąĮąĖčéčī čłąĖčäčĆąŠą▓ą░ąĮąĖąĄ ą┤ąĖčüą║ą░ čåąĄą╗ąĖą║ąŠą╝ ąĖą╗ąĖ čüąŠąĘą┤ą░čéčī čłąĖčäčĆąŠą▓ą░ąĮąĮčŗąĄ čäą░ą╣ą╗čŗ - ą║ąŠąĮč鹥ą╣ąĮąĄčĆčŗ.

ą×ą┤ąĖąĮ ąĖąĘ ą┐ąŠąĘąĖčéąĖą▓ąĮčŗčģ ą░čüą┐ąĄą║č鹊ą▓ CipherShed - ąŠąĮ ą╝ąŠąČąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī ą║ąŠąĮč鹥ą╣ąĮąĄčĆčŗ TrueCrypt, ą▓ č鹊 ą▓čĆąĄą╝čÅ ą║ą░ą║ ąĮąŠą▓čŗąĄ ą▓ąĄčĆčüąĖąĖ VeraCrypt čŹč鹊ą│ąŠ ąĮąĄ ą╝ąŠą│čāčé. ąÆ VeraCrypt čāčüąĖą╗ąĄąĮą░ čĆą░ą▒ąŠčéą░ čü ą║ą╗čÄčćą░ą╝ąĖ (ąĮą░ ąŠčüąĮąŠą▓ąĄ ą┐ąŠą▓čŗčłąĄąĮąĖčÅ ą║ąŠą╗ąĖč湥čüčéą▓ą░ ąĖč鹥čĆą░čåąĖą╣, čćč鹊 ą▒čŗą╗ąŠ čāą┐ąŠą╝čÅąĮčāč鹊 ą▓čŗčłąĄ), čćč鹊 ą▓ąŠąĘą╝ąŠąČąĮąŠ ą┐ąŠą▓čŗčüąĖą╗ąŠ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéčī, ąĮąŠ čüą┤ąĄą╗ą░ą╗ąŠ ąĄą│ąŠ ąĮąĄčüąŠą▓ą╝ąĄčüčéąĖą╝čŗą╝ čü ą║ąŠąĮč鹥ą╣ąĮąĄčĆą░ą╝ąĖ TrueCrypt.

CipherShed ą╝ąŠąČąĄčé čĆąĄą░ą╗ąĖąĘąŠą▓ą░čéčī čüą║čĆčŗčéčŗąĄ č鹊ą╝ą░ - ą║ą░ą║ ąĖ VeraCrypt - ą┤ą╗čÅ čĆąĄą░ą╗ąĖąĘą░čåąĖąĖ plausible deniability (ąŠčéčĆąĖčåą░ąĮąĖąĄ ąĮą░ą╗ąĖčćąĖčÅ čłąĖčäčĆąŠą▓ą░ąĮąĮčŗčģ ą┤ą░ąĮąĮčŗčģ).

FileVault 2 čŹč鹊 ąŠčéą▓ąĄčé Apple ąĮą░ č鹥čģąĮąŠą╗ąŠą│ąĖčÄ Bitlocker, ą▓ą┐ąĄčĆą▓čŗąĄ FileVault ą┐ąŠčÅą▓ąĖą╗čüčÅ ą▓ OSX Lion, ąĖ čŹč鹊 čĆąĄčłąĄąĮąĖąĄ čĆą░ą▒ąŠčéą░ąĄčé č鹊ą╗čīą║ąŠ ąĮą░ ą┐ą╗ą░čéč乊čĆą╝ąĄ Mac. FileVault 2 ąĖčüą┐ąŠą╗čīąĘčāąĄčé ą░ą╗ą│ąŠą│ąĖčéą╝ AES-XTC 128 ą▒ąĖčé ą┤ą╗čÅ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ą┤ąĖčüą║ą░ čåąĄą╗ąĖą║ąŠą╝. ąøąŠą│ąĖąĮ ąĖ ą┐ą░čĆąŠą╗čī ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ ąĖčüą┐ąŠą╗čīąĘčāčÄčéčüčÅ ą║ą░ą║ ą║ą╗čÄčć čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ.

ąÜą░ą║ ąĖ Bitlocker, FileVault 2 ąĮąĄ ą╝ąŠąČąĄčé čüąŠąĘą┤ą░ą▓ą░čéčī čłąĖčäčĆąŠą▓ą░ąĮąĮčŗąĄ ą║ąŠąĮč鹥ą╣ąĮąĄčĆčŗ. ąŁč鹊 ąŠąĘąĮą░čćą░ąĄčé, čćč鹊 ą║ąŠą│ą┤ą░ ąÆčŗ ąĘą░ą╗ąŠą│ąĖąĮąĖą╗ąĖčüčī ą▓ čüą▓ąŠą╣ Macbook, ą▓čüąĄ ą┤ą░ąĮąĮčŗąĄ ąĮą░ ąČąĄčüčéą║ąŠą╝ ą┤ąĖčüą║ąĄ ą▒čāą┤čāčé čĆą░čüčłąĖčäčĆąŠą▓ą░ąĮčŗ, ąĖ ą▒čāą┤čāčé ą▓ąĖą┤ąĮčŗ ąĖ ą┤ąŠčüčéčāą┐ąĮčŗ, ą┐ąŠą║ą░ čüąĖčüč鹥ą╝ą░ ąĮąĄ ą▒čāą┤ąĄčé ą▓čŗą║ą╗čÄč湥ąĮą░.

ąĢčüčéčī ąĖ ą┤čĆčāą│ąŠąĄ ąŠą▒čēąĄąĄ čüčģąŠą┤čüčéą▓ąŠ čü Bitlocker: FileVault 2 č鹊ąČąĄ ą┐čĆąŠą┐čĆąĖąĄčéą░čĆąĮčŗą╣ ą┐čĆąŠą┤čāą║čé (ąĮąĄ open source). ąŁč鹊 ąŠąĘąĮą░čćą░ąĄčé, čćč鹊 ąĮąĄą╗čīąĘčÅ ą┐čĆąŠą▓ąĄčüčéąĖ ą░čāą┤ąĖčé ąĮąĄąĘą░ą▓ąĖčüąĖą╝čŗą╝ąĖ 菹║čüą┐ąĄčĆčéą░ą╝ąĖ, ą┐ąŠčŹč鹊ą╝čā ą▓ FileVault 2 ą╝ąŠą│čāčé ą▒čŗčéčī ą▒菹║ą┤ąŠčĆčŗ.

ąŁčéą░ čāčéąĖą╗ąĖčéą░ čĆą░ą▒ąŠčéą░ąĄčé č鹊ą╗čīą║ąŠ ąĮą░ Linux. LUKS ąŠčüąĮąŠą▓ą░ąĮ ąĮą░ cryptsetup, ąĖ ąĖčüą┐ąŠą╗čīąĘčāąĄčé čāčéąĖą╗ąĖčéčā dm-crypt ąĮą░ ąĮąĖąĘą║ąŠą╝ čāčĆąŠą▓ąĮąĄ ą┤ą╗čÅ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ą┤ąĖčüą║ą░. LUKS čüąŠą║čĆą░čēąĄąĮąĮąŠ ąŠąĘąĮą░čćą░ąĄčé Linux Unified Key Setup, ąĖ čŹč鹊 ą┐čĆąĄą┤čüčéą░ą▓ą╗čÅąĄčé čüčéą░ąĮą┤ą░čĆčé čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ, ąĮąĄąĘą░ą▓ąĖčüąĖą╝čŗą╣ ąŠčé ą┐ą╗ą░čéč乊čĆą╝čŗ - č乊čĆą╝ą░čé ą┤ąĖčüą║ą░ ą┤ą╗čÅ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ ą▓ čĆą░ąĘą╗ąĖčćąĮąŠą╝ ą┐čĆąŠą│čĆą░ą╝ą╝ąĮąŠą╝ ąĖąĮčüčéčĆčāą╝ąĄąĮčéą░čĆąĖąĖ.

LUKS ąĮąĄ čĆąĄą░ą╗ąĖąĘčāąĄčé ą▓čüąĄ ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéąĖ, ą║ąŠč鹊čĆčŗąĄ ąĄčüčéčī ą▓ VeraCrypt ąĖą╗ąĖ ą┤čĆčāą│ąĖčģ ą┐ąŠą┤ąŠą▒ąĮčŗčģ ą░ą╗čīč鹥čĆąĮą░čéąĖą▓ą░čģ TrueCrypt, ąĮąŠ LUKS ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗čÅąĄčé ą▒ąŠą╗čīčłąĄ ą│ąĖą▒ą║ąŠčüčéąĖ, ą║ąŠą│ą┤ą░ ą┤ąĄą╗ąŠ ą┤ąŠčģąŠą┤ąĖčé ą┤ąŠ ą░ą╗ą│ąŠčĆąĖčéą╝ąŠą▓ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ.

LUKS ąĮąĄ čÅą▓ą╗čÅąĄčéčüčÅ ą║čĆąŠčüčüą┐ą╗ą░čéč乊čĆą╝ąĄąĮąĮčŗą╝, ąĖ ą▓ ą┤ąĄą╣čüčéą▓ąĖč鹥ą╗čīąĮąŠčüčéąĖ čģąŠčĆąŠčłąŠ čĆą░ą▒ąŠčéą░ąĄčé č鹊ą╗čīą║ąŠ ą┐ąŠą┤ Linux, čģąŠčéčÅ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĖ Windows ą╝ąŠą│čāčé ą┐ąŠą╗čāčćąĖčéčī ą┤ąŠčüčéčāą┐ ą║ ą┤ąĖčüą║ą░ą╝, ąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮčŗą╝ LUKS, čü ą┐ąŠą╝ąŠčēčīčÄ čāčéąĖą╗ąĖčéčŗ LibreCrypt.

LUKS ąĮąĄ ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄčé plausible deniability (ąŠčéčĆąĖčåą░ąĮąĖąĄ ąĮą░ą╗ąĖčćąĖčÅ čłąĖčäčĆąŠą▓ą░ąĮąĮčŗčģ ą┤ą░ąĮąĮčŗčģ).

ąŚą░ą║ą╗čÄčćąĖč鹥ą╗čīąĮčŗąĄ ąĘą░ą╝ąĄčćą░ąĮąĖčÅ ą┐ąŠ ą┐ąŠą▓ąŠą┤čā "plausible deniability". ąŁčéąĖą╝ č鹥čĆą╝ąĖąĮąŠą╝ ąĮą░ąĘčŗą▓ą░čÄčé ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī ąŠčéčĆąĖčåą░ąĮąĖčÅ ą▓ čüčāą┤ąĄ čüą░ą╝ąŠą│ąŠ ąĮą░ą╗ąĖčćąĖčÅ ąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮčŗčģ ą┤ą░ąĮąĮčŗčģ ąĮą░ ąĮąŠčüąĖč鹥ą╗ąĄ.

ąØąĄ ą▓čŗą▒ąĖčĆą░ą╣č鹥 čāčéąĖą╗ąĖčéčŗ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ, ąŠčüąĮąŠą▓čŗą▓ą░čÅčüčī ąĮą░ ąĄą│ąŠ ą╝ąĄčģą░ąĮąĖąĘą╝ąĄ plausible deniability. ąŁč鹊 ą┐čĆąĖčÅčéąĮčŗą╣ ą▒ąŠąĮčāčü, ąĮąŠ ą┤ą░ąĄčé čüą╗ą░ą▒čāčÄ ąĘą░čēąĖčéčā.

ąÆ č鹥čĆą╝ąĖąĮą░čģ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ą┤ąĖčüą║ą░ plausible deniability ąŠąĘąĮą░čćą░ąĄčé, čćč鹊 ąĮąĄą╗čīąĘčÅ ą┤ąŠą║ą░ąĘą░čéčī, čćč鹊 ąĮą░ ąÆą░čłąĄą╝ ą║ąŠą╝ą┐čīčÄč鹥čĆąĄ ąĄčüčéčī čłąĖčäčĆąŠą▓ą░ąĮąĮčŗąĄ ą┤ą░ąĮąĮčŗąĄ, ą┐ąŠč鹊ą╝čā čćč鹊 čŹčéąĖ čłąĖčäčĆąŠą▓ą░ąĮąĮčŗąĄ ą┤ą░ąĮąĮčŗąĄ ą▓čŗą│ą╗čÅą┤čÅčé ą║ą░ą║ ąŠčéčüčāčéčüčéą▓ąĖąĄ ą┤ą░ąĮąĮčŗčģ - ą┐čĆąĄą┤čüčéą░ą▓ą╗čÅčÄčé čüąŠą▒ąŠą╣ ą┐čĆąŠčüč鹊 čüą╗čāčćą░ą╣ąĮčŗą╣ čłčāą╝.

ą¤čĆąŠą▒ą╗ąĄą╝ą░ čéčāčé ą▓ č鹊ą╝, čćč鹊 čŹč鹊čé čłčāą╝ ą▓čŗą│ą╗čÅą┤ąĖčé čüą╗ąĖčłą║ąŠą╝ čüą╗čāčćą░ą╣ąĮčŗą╝, ąĖ ąĘą░ąĖąĮč鹥čĆąĄčüąŠą▓ą░ąĮąĮčŗą╣ 菹║čüą┐ąĄčĆčé ą╝ąŠąČąĄčé ąŠą┐čĆąĄą┤ąĄą╗ąĖčéčī ą┤čĆčāą│ąĖąĄ ą┐čĆąĖąĘąĮą░ą║ąĖ, čćč鹊 ą┤ąĖčüą║ ą▒čŗą╗ ąĘą░čłąĖčäčĆąŠą▓ą░ąĮ (čŹč鹊 ąĮą░ąĘčŗą▓ą░ąĄčéčüčÅ "菹ĮčéčĆąŠą┐ąĖą╣ąĮčŗą╝ ą░ąĮą░ą╗ąĖąĘąŠą╝"). ą£ąŠąČąĄčé ą╗ąĖ ąŠčéčĆąĖčåą░ąĮąĖąĄ ąĮą░ą╗ąĖčćąĖčÅ čłąĖčäčĆąŠą▓ą░ąĮąĮčŗčģ ą┤ą░ąĮąĮčŗčģ ą┐ąŠą╝ąŠčćčī ą▓ čüčāą┤ąĄ (ąĖą╗ąĖ ą║ą░ą╝ąĄčĆąĄ ą┐čŗč鹊ą║), ąĖą╗ąĖ ąĮą░ąŠą▒ąŠčĆąŠčé, ą▒čāą┤ąĄčé čüą╗čāąČąĖčéčī ąŠčéčÅą│čćą░čÄčēąĖą╝ ąŠą▒čüč鹊čÅč鹥ą╗čīčüčéą▓ąŠą╝ čü č鹊čćą║ąĖ ąĘčĆąĄąĮąĖčÅ ąĘą░ą║ąŠąĮą░, ą▓čüąĄ ąĄčēąĄ čÅą▓ą╗čÅąĄčéčüčÅ ą┐čĆąĄą┤ą╝ąĄč鹊ą╝ čłąĖčĆąŠą║ąĖčģ ą┤ąĄą▒ą░č鹊ą▓ [6].

[ąĪčüčŗą╗ą║ąĖ]

1. ąÜą░ą║ ąĘą░čłąĖčäčĆąŠą▓ą░čéčī ą┤ą░ąĮąĮčŗąĄ? ą©ąĖčäčĆčāąĄą╝ čäą╗ąĄčłą║čā.

2. TrueCrypt.

3. FreeOTFE.

4. DiskCryptor.

5. TrueCrypt is discontinued, try these free alternatives site:www.comparitech.com.

6. Cryptsetup Security Aspects site:gitlab.com.

7. VeraCrypt: ą║ą░ą║ ąĘą░čłąĖčäčĆąŠą▓ą░čéčī čüąĖčüč鹥ą╝ąĮčŗą╣ ą┤ąĖčüą║ Windows. |

ąÜąŠą╝ą╝ąĄąĮčéą░čĆąĖąĖ

RSS ą╗ąĄąĮčéą░ ą║ąŠą╝ą╝ąĄąĮčéą░čĆąĖąĄą▓ čŹč鹊ą╣ ąĘą░ą┐ąĖčüąĖ