|

ąöą╗čÅ ą┐ąŠą┤ą┤ąĄčƹȹ║ąĖ ą┐čĆąĖą╗ąŠąČąĄąĮąĖą╣, ąŠčüąĮąŠą▓ą░ąĮąĮčŗčģ ąĮą░ web-č鹥čģąĮąŠą╗ąŠą│ąĖčÅčģ, ą╗ąĖą▒ąŠ čüą▓čÅąĘą░ąĮąĮčŗčģ čü CPE web-čüčéčĆą░ąĮąĖčå back-end web-čüą░ą╣čéą░, ą┤ąŠčüčéčāą┐ąĮąŠą│ąŠ ą▓ ą▒čĆą░čāąĘąĄčĆąĄ ą▓ąĮčāčéčĆąĖ ą╗ąŠą║ą░ą╗čīąĮąŠą╣ čüąĄčéąĖ CPE, ą┐čĆąŠč鹊ą║ąŠą╗ CWMP ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗čÅąĄčé ąŠą┐čåąĖąŠąĮą░ą╗čīąĮčŗą╣ ą╝ąĄčģą░ąĮąĖąĘą╝, ą┐ąŠąĘą▓ąŠą╗čÅčÄčēąĖą╣ čéą░ą║ąĖą╝ web-čüą░ą╣čéą░ą╝ ąĮą░čüčéčĆą░ąĖą▓ą░čéčī ąĖčģ čüąŠą┤ąĄčƹȹĖą╝ąŠąĄ ą▓ čüąŠąŠčéą▓ąĄčéčüčéą▓ąĖąĖ čü čÅą▓ąĮčŗą╝ ąĘąĮą░ąĮąĖąĄą╝ ą║ą╗ąĖąĄąĮčéą░, čüą▓čÅąĘą░ąĮąĮąŠą│ąŠ čü CPE. ąó. ąĄ. ą╝ąĄčüč鹊 čĆą░čüą┐ąŠą╗ąŠąČąĄąĮąĖčÅ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣, ą║ąŠč鹊čĆčŗąĄ ąŠčéą║čĆčŗą▓ą░čÄčé ą▓ ą▒čĆą░čāąĘąĄčĆąĄ web-čüčéčĆą░ąĮąĖčåčŗ ąĖąĘąĮčāčéčĆąĖ CPE LAN, ą╝ąŠąČąĄčé ą▒čŗčéčī ą░ą▓č鹊ą╝ą░čéąĖč湥čüą║ąĖ ąĖą┤ąĄąĮčéąĖčäąĖčåąĖčĆąŠą▓ą░ąĮąŠ ą▒ąĄąĘ ą║ą░ą║ąŠą│ąŠ-ą╗ąĖą▒ąŠ čĆčāčćąĮąŠą│ąŠ ą┐čĆąŠčåąĄčüčüą░ ą╗ąŠą│ąĖąĮą░.

ą¤čĆąĖą╝ąĄčćą░ąĮąĖąĄ: čĆą░čüčłąĖčäčĆąŠą▓ą║čā ąĮąĄąĘąĮą░ą║ąŠą╝čŗčģ č鹥čĆą╝ąĖąĮąŠą▓ ąĖ ą░ą▒ą▒čĆąĄą▓ąĖą░čéčāčĆ čüą╝. ą▓ čĆą░ąĘą┤ąĄą╗ąĄ "1.6. ąóąĄčĆą╝ąĖąĮąŠą╗ąŠą│ąĖčÅ" čüčéą░čéčīąĖ [16], čéą░ą╝ čéą░ą║ąČąĄ ą┐čĆąĖą▓ąĄą┤ąĄąĮ ą┐ąĄčĆąĄą▓ąŠą┤ ąŠą▒čēąĄą│ąŠ ąŠą┐ąĖčüą░ąĮąĖčÅ ą┐čĆąŠč鹊ą║ąŠą╗ą░ CWMP/TR-069 ąĖąĘ ą┤ąŠą║čāą╝ąĄąĮčéą░čåąĖąĖ [1].

ą¤čĆąŠč鹊ą║ąŠą╗ CWMP ąŠą┐čĆąĄą┤ąĄą╗čÅąĄčé ąĮą░ą▒ąŠčĆ ąŠą┐čåąĖąŠąĮą░ą╗čīąĮčŗčģ ąĖąĮč鹥čĆč乥ą╣čüąŠą▓, ą┐ąŠąĘą▓ąŠą╗čÅčÄčēąĖčģ web-čüą░ą╣čéčā ąĖąĮąĖčåąĖąĖčĆąŠą▓ą░čéčī ą║ąŠą╝ą╝čāąĮąĖą║ą░čåąĖčÄ ą╝ąĄąČą┤čā CPE ąĖ ACS, čćč鹊 ą┐ąŠąĘą▓ąŠą╗čÅąĄčé web-čüą░ą╣čéčā, čüą▓čÅąĘą░ąĮąĮąŠą╝čā čü čŹčéąĖą╝ ACS, ąĖą┤ąĄąĮčéąĖčäąĖčåąĖčĆąŠą▓ą░čéčī, ąĘą░ ą║ą░ą║ąĖą╝ CPE čĆą░ą▒ąŠčéą░ąĄčé ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čī. ąŁč鹊 ą┐ąŠąĘą▓ąŠą╗čÅąĄčé web-čüą░ą╣čéčā ąĮą░čüčéčĆąŠąĖčéčī čüą▓ąŠąĄ čüąŠą┤ąĄčƹȹĖą╝ąŠąĄ, čćč鹊ą▒čŗ ąŠąĮąŠ ą▒čŗą╗ąŠ čüą┐ąĄčåąĖčäąĖčćąĮčŗą╝ ą┤ą╗čÅ ą║ąŠąĮą║čĆąĄčéąĮąŠą╣ čāč湥čéąĮąŠą╣ ąĘą░ą┐ąĖčüąĖ ą║ą╗ąĖąĄąĮčéą░, ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮąŠą│ąŠ čéąĖą┐ą░ CPE, ąĖą╗ąĖ ą╗čÄą▒ąŠą╣ ą┤čĆčāą│ąŠą╣ čģą░čĆą░ą║č鹥čĆąĖčüčéąĖą║ąĖ, ą║ąŠč鹊čĆą░čÅ ąĖąĘą▓ąĄčüčéąĮą░ ACS.

ąŚą░ą╝ąĄčćą░ąĮąĖąĄ: čŹč鹊čé ą╝ąĄčģą░ąĮąĖąĘą╝ ąĖą┤ąĄąĮčéąĖčäąĖą║ą░čåąĖąĖ ąĮąĄ čĆą░ąĘą╗ąĖčćą░ąĄčé ąŠčéą┤ąĄą╗čīąĮčŗčģ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣, ąĮą░čģąŠą┤čÅčēąĖčģčüčÅ ą▓ąĮčāčéčĆąĖ ąŠą┤ąĮąŠą╣ ąĖ č鹊ą╣ ąČąĄ čüąĄčéąĖ ąŠą┤ąĮąŠą│ąŠ CPE. ąÆ čüąĖčéčāą░čåąĖčÅčģ, ą│ą┤ąĄ ąĮąĄąŠą▒čģąŠą┤ąĖą╝ą░ ąĖą┤ąĄąĮčéąĖčäąĖą║ą░čåąĖčÅ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮąŠą│ąŠ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ, ą╝ąŠąČąĄčé ą┐ąŠąĮą░ą┤ąŠą▒ąĖčéčīčüčÅ ąŠčéą┤ąĄą╗čīąĮčŗą╣ ą╝ąĄčģą░ąĮąĖąĘą╝ ąĖą┤ąĄąĮčéąĖčäąĖą║ą░čåąĖąĖ, čéą░ą║ąŠą╣ ą║ą░ą║ čĆčāčćąĮąŠą╣ ą╗ąŠą│ąĖąĮ.

[D.2. ąśčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄ RPC-ą╝ąĄč鹊ą┤ą░ Kicked]

ą¤čĆąŠč鹊ą║ąŠą╗ CWMP ą▓ ą¤čĆąĖą╗ąŠąČąĄąĮąĖąĖ A [17] ąŠą┐čĆąĄą┤ąĄą╗čÅąĄčé ąŠą┐čåąĖąŠąĮą░ą╗čīąĮčŗą╣ ą╝ąĄč鹊ą┤ Kicked, ą║ąŠč鹊čĆčŗą╣ ą╝ąŠąČąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ ą┤ą╗čÅ ą┐ąŠą┤ą┤ąĄčƹȹ║ąĖ čäčāąĮą║čåąĖąŠąĮą░ą╗ą░ čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ web-ąĖą┤ąĄąĮčéąĖčäąĖą║ą░čåąĖąĄą╣.

ąŚą░ą┐čāčüą║ CPE ą╝ąĄč鹊ą┤ą░ Kicked ąĖąĮąĖčåąĖąĖčĆčāąĄčéčüčÅ ą▓ąĮąĄčłąĮąĖą╝ąĖ ą┐ąŠ ąŠčéąĮąŠčłąĄąĮąĖčÄ ą║ CPE čüčéąĖą╝čāą╗ą░ą╝ąĖ. ąŁčéąĖ ą┐ąŠą┤čĆą░ąĘčāą╝ąĄą▓ą░ąĄčéčüčÅ, čćč鹊 čŹčéąĖ ą▓ąĮąĄčłąĮąĖąĄ čüčéąĖą╝čāą╗čŗ ąŠčüąĮąŠą▓ą░ąĮčŗ ąĮą░ web, čéą░ą║ čćč鹊 čüą▓čÅąĘą░ąĮąĮčŗą╣ ą╝ąĄč鹊ą┤ ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗čÅąĄčé čüą┐ąŠčüąŠą▒ ą┤ą╗čÅ ą┐ąĄčĆąĄą┤ą░čćąĖ ąĖąĮč乊čĆą╝ą░čåąĖąĖ, ą║ąŠč鹊čĆą░čÅ ą▒čŗą╗ą░ ą▒čŗ ą┐ąŠą╗ąĄąĘąĮą░ ą▓ web-čéčĆą░ąĮąĘą░ą║čåąĖąĖ. ą¤čĆąĄą┤ą╗ą░ą│ą░ąĄą╝ąŠąĄ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĖąĄ ąĖąĮč鹥čĆč乥ą╣čüą░ čüčéąĖą╝čāą╗ą░ ą┐čĆąĖą▓ąĄą┤ąĄąĮąŠ ą▓ čüąĄą║čåąĖąĖ D.4.

ąśąĮč乊čĆą╝ą░čåąĖčÅ, čüąŠą┤ąĄčƹȹ░čēą░čÅčüčÅ ą▓ ą▓čŗąĘąŠą▓ąĄ ą╝ąĄč鹊ą┤ą░ Kicked, ą▓ą║ą╗čÄčćą░ąĄčé ą║ą░ą║ ąĖąĮč乊čĆą╝ą░čåąĖčÄ, ąĮąĄąŠą▒čģąŠą┤ąĖą╝čāčÄ ą┤ą╗čÅ čāąĮąĖą║ą░ą╗čīąĮąŠą╣ ąĖą┤ąĄąĮčéąĖčäąĖą║ą░čåąĖąĖ CPE, ąĮąŠ čéą░ą║ąČąĄ ą┐ą░čĆą░ą╝ąĄčéčĆčŗ, ą║ąŠč鹊čĆčŗąĄ ą╝ąŠą│čāčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ ą┤ą╗čÅ ą░čüčüąŠčåąĖą░čåąĖąĖ ą▓čŗąĘąŠą▓ą░ ą╝ąĄč鹊ą┤ą░ čü ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮąŠą╣ web-čüąĄčüčüąĖąĄą╣ ą▒čĆą░čāąĘąĄčĆą░.

ą×čéą▓ąĄčé ąĮą░ ą╝ąĄč鹊ą┤ Kicked ą┐ąŠąĘą▓ąŠą╗čÅąĄčé čüąĄčĆą▓ąĄčĆčā ACS čāą║ą░ąĘą░čéčī URL, ąĮą░ ą║ąŠč鹊čĆčŗą╣ ą┤ąŠą╗ąČąĄąĮ ą▒čŗčéčī ą┐ąĄčĆąĄąĮą░ą┐čĆą░ą▓ą╗ąĄąĮ ą▒čĆą░čāąĘąĄčĆ. ąŁč鹊čé URL ą╝ąŠąČąĄčé čüąŠą┤ąĄčƹȹ░čéčī ą░čĆą│čāą╝ąĄąĮčéčŗ CGI, ą┐ąŠąĘą▓ąŠą╗čÅčÄčēąĖąĄ čüąĄčĆą▓ąĄčĆčā ACS ą┐čĆąŠą┤ąŠą╗ąČąĖčéčī ąŠčéčüą╗ąĄąČąĖą▓ą░ąĮąĖąĄ čüąĄčüčüąĖąĖ ą▒čĆą░čāąĘąĄčĆą░.

[D.3. ą¤čĆąŠčåąĄą┤čāčĆčŗ Web Identity Management]

ą£ąĄčģą░ąĮąĖąĘą╝ čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ web-ąĖą┤ąĄąĮčéąĖčäąĖą║ą░čåąĖąĄą╣ (Web Identity Management) ąŠčüąĮąŠą▓ą░ąĮ ąĮą░ ą╝ąŠą┤ąĄą╗ąĖ, ą▓ ą║ąŠč鹊čĆąŠą╣ web-čüąĄčĆą▓ąĄčĆ ą░čüčüąŠčåąĖąĖčĆąŠą▓ą░ąĮ čü ACS ąĖ ą║ąŠą╝ą╝čāąĮąĖčåąĖčĆčāąĄčé čü ąĮąĖą╝. ąÆčüčÅą║ąĖą╣ čĆą░ąĘ, ą║ąŠą│ą┤ą░ čŹč鹊čé web-čüąĄčĆą▓ąĄčĆ čģąŠč湥čé ąĖą┤ąĄąĮčéąĖčäąĖčåąĖčĆąŠą▓ą░čéčī CPE ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ, ąĖą╗ąĖ ąĘą░čüčéą░ą▓ąĖčéčī CPE čāčüčéą░ąĮąŠą▓ąĖčéčī čüąŠąĄą┤ąĖąĮąĄąĮąĖąĄ čü ACS ą┤ą╗čÅ ą║ą░ą║ąŠą╣-č鹊 ą┤čĆčāą│ąŠą╣ čåąĄą╗ąĖ, ą╝ąŠąČąĄčé ą┐čĆąŠąĖąĘąŠą╣čéąĖ čüą╗ąĄą┤čāčÄčēą░čÅ ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠčüčéčī čüąŠą▒čŗčéąĖą╣ (ą┐čĆąĖ ąĮąŠčĆą╝ą░ą╗čīąĮčŗčģ čāčüą╗ąŠą▓ąĖčÅčģ):

1. ąæčĆą░čāąĘąĄčĆ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ ąŠą▒čĆą░čēą░ąĄčéčüčÅ ą║ web-čüčéčĆą░ąĮąĖčåąĄ, ą┤ą╗čÅ ą║ąŠč鹊čĆąŠą╣ ąĮąĄąŠą▒čģąŠą┤ąĖą╝ą░ ąĖąĮč乊čĆą╝ą░čåąĖčÅ ąŠą▒ CPE ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ, ąĖą╗ąĖ ą┤ą╗čÅ ą║ąŠč鹊čĆąŠą╣ ąĮąĄąŠą▒čģąŠą┤ąĖą╝ą░ ą║ąŠą╝ą╝čāąĮąĖą║ą░čåąĖčÅ čü CPE ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ.

2. Web-čüą░ą╣čé ą┐ąĄčĆąĄąĮą░ą┐čĆą░ą▓ą╗čÅąĄčé ą▒čĆą░čāąĘąĄčĆ ąĮą░ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮčŗą╣ URL, ą┤ąŠčüčéčāą┐ąĮčŗą╣ č鹊ą╗čīą║ąŠ ąĖąĘ ąĖąĮč鹥čĆč乥ą╣čüą░ čćą░čüčéąĮąŠą╣ čüąĄčéąĖ CPE (LAN), č湥čĆąĄąĘ ą║ąŠč鹊čĆčŗą╣ ą▒čĆą░čāąĘąĄčĆ "ą┐ąĖąĮą░ąĄčé" (kick) CPE, ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗čÅčÅ CPE č湥čĆąĄąĘ ą░čĆą│čāą╝ąĄąĮčéčŗ CGI ąĖąĮč乊čĆą╝ą░čåąĖčÄ, ąĮąĄąŠą▒čģąŠą┤ąĖą╝čāčÄ ąĮą░ ą┐ąŠčüą╗ąĄą┤čāčÄčēąĖčģ čłą░ą│ą░čģ (čüą╝. čüąĄą║čåąĖčÄ D.4).

3. CPE ąŠą┐ąŠą▓ąĄčēą░ąĄčé ACS, čćč鹊 ą┐čĆąŠąĖąĘąŠčłąĄą╗ "ą┐ąĖąĮąŠą║" CPE, ąĖčüą┐ąŠą╗čīąĘčāčÅ ą▓čŗąĘąŠą▓ RPC-ą╝ąĄč鹊ą┤ą░ Kicked, ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮąŠą│ąŠ ą▓ ą¤čĆąĖą╗ąŠąČąĄąĮąĖąĖ A [17]. ąÆ čŹč鹊ą╝ ą▓čŗąĘąŠą▓ąĄ ą╝ąĄč鹊ą┤ą░ CPE ąĖą┤ąĄąĮčéąĖčäąĖčåąĖčĆčāąĄčé čüąĄą▒čÅ ąĖ ą┐ąĄčĆąĄą┤ą░ąĄčé ąĖąĮč乊čĆą╝ą░čåąĖčÄ, čāąĮąĖą║ą░ą╗čīąĮąŠ ąĖą┤ąĄąĮčéąĖčäąĖčåąĖčĆčāčÄčēčāčÄ čüąĄčüčüąĖčÄ ą▒čĆą░čāąĘąĄčĆą░.

4. ACS ąŠčéą▓ąĄčćą░ąĄčé ąĮą░ čŹč鹊čé ą▓čŗąĘąŠą▓ ą╝ąĄč鹊ą┤ą░ ą┐ąĄčĆąĄą┤ą░č湥ą╣ URL, ąĮą░ ą║ąŠč鹊čĆčŗą╣ CPE ą┤ąŠą╗ąČąĄąĮ ą┐ąĄčĆąĄąĮą░ą┐čĆą░ą▓ąĖčéčī ą▒čĆą░čāąĘąĄčĆ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ. ąŁč鹊čé URL ąŠą▒čŗčćąĮąŠ ą▓ą║ą╗čÄčćą░ąĄčé ą░čĆą│čāą╝ąĄąĮčéčŗ CGI, ą║ąŠč鹊čĆčŗąĄ ąĖą┤ąĄąĮčéąĖčäąĖčåąĖčĆčāčÄčé čüąŠčüč鹊čÅąĮąĖąĄ čüąĄą░ąĮčüą░. ą¤ąŠą║ą░ čüąŠąĄą┤ąĖąĮąĄąĮąĖąĄ ąŠčéą║čĆčŗč鹊, ACS ą╝ąŠąČąĄčé čéą░ą║ąČąĄ ąĖąĮąĖčåąĖąĖčĆąŠą▓ą░čéčī ą╗čÄą▒čŗąĄ ą┤čĆčāą│ąĖąĄ čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēąĖąĄ čéčĆą░ąĮąĘą░ą║čåąĖąĖ RPC.

5. CPE ąŠčéą▓ąĄčćą░ąĄčé ąĮą░ HTTP-ąĘą░ą┐čĆąŠčü ą▒čĆą░čāąĘąĄčĆą░ ą┐ąĄčĆąĄąĮą░ą┐čĆą░ą▓ą╗ąĄąĮąĖąĄą╝ ąĮą░ URL, čāą║ą░ąĘą░ąĮąĮčŗą╣ čüąĄčĆą▓ąĄčĆąŠą╝ ACS.

ąŁč鹊čé ąŠą▒ą╝ąĄąĮ ą┐ąŠąĘą▓ąŠą╗čÅąĄčé ACS čāąĮąĖą║ą░ą╗čīąĮąŠ ąĖą┤ąĄąĮčéąĖčäąĖčåąĖčĆąŠą▓ą░čéčī CPE; ą┐ąŠč鹥ąĮčåąĖą░ą╗čīąĮąŠ ą│ąĄąĮąĄčĆąĖčĆąŠą▓ą░čéčī čüą┐ąĄčåąĖą░ą╗čīąĮčāčÄ čüčéčĆą░ąĮąĖčåčā, ąŠčüąĮąŠą▓ą░ąĮąĮčāčÄ ąĮą░ ąĘąĮą░ąĮąĖąĖ ą║ąŠąĮą║čĆąĄčéąĮąŠą│ąŠ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ, ąĄą│ąŠ ąŠą║čĆčāąČąĄąĮąĖčÅ ąĖ čüą▓čÅąĘą░ąĮąĮčŗą╝ąĖ čü ąĄą│ąŠ čāč湥čéąĮąŠą╣ ąĘą░ą┐ąĖčüčīčÄ ą┐čĆąĖą▓ąĖą╗ąĄą│ąĖčÅą╝ąĖ; ąĖ ąĘą░č鹥ą╝ ąĮą░ą┐čĆą░ą▓ąĖčéčī ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ ąĮą░ čüą┐ąĄčåąĖą░ą╗čīąĮąŠ čüč乊čĆą╝ąĖčĆąŠą▓ą░ąĮąĮčāčÄ web-čüčéčĆą░ąĮąĖčåčā.

ACS ą╝ąŠąČąĄčé čéą░ą║ąČąĄ ąĖąĮąĖčåąĖąĖčĆąŠą▓ą░čéčī ą╗čÄą▒čŗąĄ ą┤čĆčāą│ąĖąĄ RPC-čéčĆą░ąĮąĘą░ą║čåąĖąĖ, čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēąĖąĄ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮąŠą╝čā ą┤ąĄą╣čüčéą▓ąĖčÄ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ. ąØą░ą┐čĆąĖą╝ąĄčĆ, ąĄčüą╗ąĖ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čī ąĘą░ą┐čĆąŠčüąĖą╗ ąĮą░ web-čüčéčĆą░ąĮąĖčåąĄ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖąĄ firmware ą┤ą╗čÅ čüą▓ąŠąĄą│ąŠ CPE, č鹊 ACS ą╝ąŠąČąĄčé ą┤ą░čéčī ą║ąŠą╝ą░ąĮą┤čā CPE ąĖąĮąĖčåąĖąĖčĆąŠą▓ą░čéčī ąĘą░ą│čĆčāąĘą║čā čäą░ą╣ą╗ą░ č湥čĆąĄąĘ č鹊 ąČąĄ čüą░ą╝ąŠąĄ čüąŠąĄą┤ąĖąĮąĄąĮąĖąĄ, ą┐ąŠ ą║ąŠč鹊čĆąŠą╝čā ACS ąŠčéą▓ąĄčćą░ąĄčé ąĮą░ ą▓čŗąĘąŠą▓ ą╝ąĄč鹊ą┤ą░ Kicked.

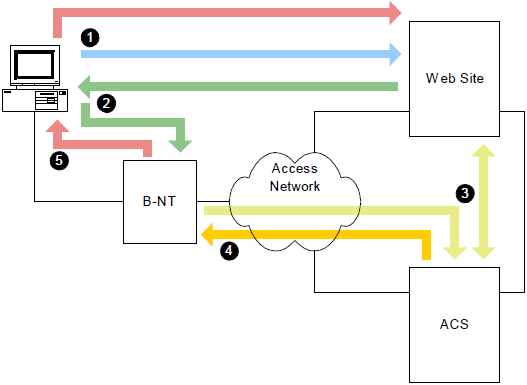

ąĀąĖčü. 7 ą┐ąŠą║ą░ąĘčŗą▓ą░ąĄčé ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠčüčéčī čüąŠą▒čŗčéąĖą╣, čüą▓čÅąĘą░ąĮąĮčŗčģ čü čŹčéąĖą╝ ą╝ąĄčģą░ąĮąĖąĘą╝ąŠą╝. ą¤ąŠą║ą░ąĘą░ąĮąĮčŗąĄ ąĮąŠą╝ąĄčĆą░ čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčé ąĮąŠą╝ąĄčĆą░ą╝ ą┐ąĄčĆąĄčćąĖčüą╗ąĄąĮąĮčŗčģ ą▓čŗčłąĄ čłą░ą│ąŠą▓.

ąĀąĖčü. 7. ą¤ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠčüčéčī čüąŠą▒čŗčéąĖą╣ ą┤ą╗čÅ "kick"-ą╝ąĄčģą░ąĮąĖąĘą╝ą░.

[D.4. ąśąĮč鹥čĆč乥ą╣čü ąĮą░ čüč鹊čĆąŠąĮąĄ LAN]

CPE ą£ą×ą¢ąĢąó ą┐ąŠą┤ą┤ąĄčƹȹ░čéčī čāą┐čĆą░ą▓ą╗ąĄąĮąĖąĄ web-ąĖą┤ąĄąĮčéąĖčäąĖą║ą░čåąĖąĄą╣, ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗čÅčÅ ąĖąĘąĮčāčéčĆąĖ LAN web URL, ą┤ąŠčüčéčāą┐ąĮčāčÄ ąĖąĘ ą▒čĆą░čāąĘąĄčĆą░, ąĮą░čģąŠą┤čÅčēąĄą│ąŠčüčÅ ą▓ ą╗ąŠą║ą░ą╗čīąĮąŠą╣ čüąĄčéąĖ.

ąĪąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēąĖą╣ web-čüąĄčĆą▓ąĄčĆ ą▓ CPE ąöą×ąøą¢ąĢąØ ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░čéčī CGI-ą░čĆą│čāą╝ąĄąĮčéčŗ ą┤ą╗čÅ ą┐ąĄčĆąĄą┤ą░čćąĖ ą▓ čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēąĖąĄ ą░čĆą│čāą╝ąĄąĮčéčŗ ą▓ RPC-ą╝ąĄč鹊ą┤ąĄ Kicked, ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮąŠą╝ ą▓ ą¤čĆąĖą╗ąŠąČąĄąĮąĖąĖ A [17]. ąĀąĢąÜą×ą£ąĢąØąöąŻąĢą£ą½ąĢ ą░čĆą│čāą╝ąĄąĮčéčŗ ą┐ąĄčĆąĄčćąĖčüą╗ąĄąĮčŗ ą▓ čéą░ą▒ą╗ąĖčåąĄ 64.

ąóą░ą▒ą╗ąĖčåą░ 64. ąĀąĄą║ąŠą╝ąĄąĮą┤čāąĄą╝čŗąĄ CGI-ą░čĆą│čāą╝ąĄąĮčéčŗ ą┤ą╗čÅ kick URL.

| ąśą╝čÅ |

ąóąĖą┐ |

ąŚąĮą░č湥ąĮąĖąĄ |

| command |

string(32) |

ąŚąĮą░č湥ąĮąĖąĄ ą┤ą╗čÅ ą┐ąĄčĆąĄą┤ą░čćąĖ ą▓ ą░čĆą│čāą╝ąĄąĮč鹥 Command ą▓čŗąĘąŠą▓ą░ ą╝ąĄč鹊ą┤ą░ Kicked. ąŁč鹊čé CGI-ą░čĆą│čāą╝ąĄąĮčé ą┐ąŠąĘą▓ąŠą╗čÅąĄčé ACS ąĖą┤ąĄąĮčéąĖčäąĖčåąĖčĆąŠą▓ą░čéčī ą║ąŠą╝ą░ąĮą┤čā, ą║ąŠč鹊čĆčāčÄ ąŠąĮ ą┤ąŠą╗ąČąĄąĮ ą▓čŗą┐ąŠą╗ąĮąĖčéčī ą▓ ąŠčéą▓ąĄčé ąĮą░ čĆąĄąĘčāą╗čīčéąĖčĆčāčÄčēąĖą╣ ą▓čŗąĘąŠą▓ ą╝ąĄč鹊ą┤ą░ Kicked. |

| arg |

string(256) |

ąŚąĮą░č湥ąĮąĖąĄ ą┤ą╗čÅ ą┐ąĄčĆąĄą┤ą░čćąĖ ą▓ ą░čĆą│čāą╝ąĄąĮč鹥 Arg ą▓čŗąĘąŠą▓ą░ ą╝ąĄč鹊ą┤ą░ Kicked. ąŁč鹊čé CGI-ą░čĆą│čāą╝ąĄąĮčé ą╝ąŠąČąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ ACS ą┤ą╗čÅ ą┐ąĄčĆąĄą┤ą░čćąĖ ą░čĆą│čāą╝ąĄąĮč鹊ą▓ ą▓ čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēčāčÄ ą║ąŠą╝ą░ąĮą┤čā. ąÜąŠąĮą║čĆąĄčéąĮąŠąĄ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄ ą┤ą╗čÅ čŹč鹊ą│ąŠ ą░čĆą│čāą╝ąĄąĮčéą░ ąĮąĄ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąŠ. |

| next |

string(1024) |

ąŚąĮą░č湥ąĮąĖąĄ ą┤ą╗čÅ ą┐ąĄčĆąĄą┤ą░čćąĖ ą▓ ą░čĆą│čāą╝ąĄąĮč鹥 Next ą▓čŗąĘąŠą▓ą░ ą╝ąĄč鹊ą┤ą░ Kicked. ąŚą┤ąĄčüčī čüąŠą┤ąĄčƹȹĖčéčüčÅ URL web-čüą░ą╣čéą░, ąĮą░ ą║ąŠč鹊čĆčŗą╣ ąĮčāąČąĮąŠ ąĮą░ą┐čĆą░ą▓ąĖčéčī ą▒čĆą░čāąĘąĄčĆ ą┐ąŠčüą╗ąĄ ąĘą░ą▓ąĄčĆčłąĄąĮąĖčÅ ąŠą▒čĆą░ą▒ąŠčéą║ąĖ Kicked. ACS, ąŠą▒čĆą░ą▒ą░čéčŗą▓ą░čÄčēąĖą╣ ą╝ąĄč鹊ą┤ Kicked, ą╝ąŠąČąĄčé ą┐ąĄčĆąĄąĮą░ąĘąĮą░čćąĖčéčī čŹč鹊čé ąĘą░ą┐čĆąŠčü ąĖ ą▓ąŠąĘą▓čĆą░čéąĖčéčī ą┤čĆčāą│ąŠą╣ URL ą▓ ąŠčéą▓ąĄč鹥 ąĮą░ Kicked. |

ąöą╗čÅ ąĖąĮąĖčåąĖą░čåąĖąĖ kick-ą┐čĆąŠčåąĄčüčüą░ ą▒čĆą░čāąĘąĄčĆ ą▒čāą┤ąĄčé ąĮą░ą┐čĆą░ą▓ą╗ąĄąĮ ąĮą░ CPE URL, ąĮą░ą┐čĆąĖą╝ąĄčĆ č湥čĆąĄąĘ HTTP 302 redirect, ąĖą╗ąĖ č湥čĆąĄąĘ form post. ąŁč鹊čé ą┤ąŠčüčéčāą┐ ą▒čāą┤ąĄčé ą▓ą║ą╗čÄčćą░čéčī CGI-ą░čĆą│čāą╝ąĄąĮčéčŗ, ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮčŗąĄ ą▓ čéą░ą▒ą╗ąĖčåąĄ 64. ąØą░ą┐čĆąĖą╝ąĄčĆ, ą▒čĆą░čāąĘąĄčĆ ą╝ąŠąČąĄčé ą▒čŗčéčī ą┐ąĄčĆąĄąĮą░ą┐čĆą░ą▓ą╗ąĄąĮ ąĮą░ čüčéčĆą░ąĮąĖčåčā:

http://cpe-host-name/kick.html?command=< #>&arg=< arg>&next=< url>

ą¤ąŠčüą╗ąĄ č鹊ą│ąŠ, ą║ą░ą║ CPE ą┐ąŠą╗čāčćąĖčé čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēąĖą╣ HTTP GET request, CPE ąöą×ąøą¢ąĢąØ ąĖąĮąĖčåąĖąĖčĆąŠą▓ą░čéčī ą▓čŗąĘąŠą▓ ą╝ąĄč鹊ą┤ą░ Kicked, ąĖčüą┐ąŠą╗čīąĘčāčÅ CGI-ą░čĆą│čāą╝ąĄąĮčéčŗ ą┤ą╗čÅ ąĘą░ą┐ąŠą╗ąĮąĄąĮąĖčÅ ą░čĆą│čāą╝ąĄąĮč鹊ą▓ ą╝ąĄč鹊ą┤ą░, ą║ą░ą║ čŹč鹊 ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąŠ ą▓ ą¤čĆąĖą╗ąŠąČąĄąĮąĖąĖ A.

CPE ąöą×ąøą¢ąĢąØ ąŠą│čĆą░ąĮąĖčćąĖčéčī ą║ąŠą╗ąĖč湥čüčéą▓ąŠ ą▓čŗąĘąŠą▓ąŠą▓ ą╝ąĄč鹊ą┤ą░ Kicked, ą║ąŠč鹊čĆčŗąĄ ąŠąĮ ą┐ąŠčüčŗą╗ą░ąĄčé ACS ą▓ ą║ą░ąČą┤čŗą╣ čćą░čü, ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮčŗą╝ ą╝ą░ą║čüąĖą╝ą░ą╗čīąĮčŗą╝ ąĘąĮą░č湥ąĮąĖąĄą╝. ą¤ąŠą╗čāč湥ąĮąĖąĄ kick-ąĘą░ą┐čĆąŠčüą░, ą┐čĆąĄą▓čŗčłą░čÄčēąĄąĄ čŹč鹊 ą╝ą░ą║čüąĖą╝ą░ą╗čīąĮąŠąĄ ąĘąĮą░č湥ąĮąĖąĄ, čüčćąĖčéą░ąĄčéčüčÅ ąĮą░čĆčāčłąĄąĮąĖąĄą╝ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ ąĖ ąØąĢ ąöą×ąøą¢ąØą× ą┐čĆąĖą▓ąĄčüčéąĖ ą║ ą▓čŗąĘąŠą▓čā ą╝ąĄč鹊ą┤ą░ Kicked.

[ąĪčüčŗą╗ą║ąĖ]

1. TR-069: CPE WAN Management Protocol https://www.broadband-forum.org/pdfs/tr-069-1-1-0.pdf.

2. TR-046: Auto-Configuration Architecture & Framework https://www.broadband-forum.org/pdfs/tr-046-1-0-0.pdf.

3. TR-062: Auto-Config for the Connection Between the DSL Broadband Network Termination (B-NT) and the Network using ATM (TR-037 update) https://www.broadband-forum.org/pdfs/tr-062-1-0-0.pdf.

4. TR-044: Auto-Configuration for Basic Internet (IP-based) Services https://www.broadband-forum.org/pdfs/tr-044-1-0-0.pdf.

5. RFC 2616, Hypertext Transfer Protocol -- HTTP/1.1 http://www.ietf.org/rfc/rfc2616.txt.

6. RFC 2617, HTTP Authentication: Basic and Digest Access Authentication http://www.ietf.org/rfc/rfc2617.txt.

7. RFC 2965, HTTP State Management Mechanism http://www.ietf.org/rfc/rfc2965.txt.

8. Simple Object Access Protocol (SOAP) 1.1 http://www.w3.org/TR/2000/NOTE-SOAP-20000508.

9. Organizationally Unique Identifiers (OUIs) http://standards.ieee.org/faqs/OUI.html.

10. The SSL Protocol, Version 3.0 http://www.netscape.com/eng/ssl3/draft302.txt.

11. RFC 2246, The TLS Protocol, Version 1.0 http://www.ietf.org/rfc/rfc2246.txt.

12. RFC 2132, DHCP Options and BOOTP Vendor Extensions http://www.ietf.org/rfc/rfc2132.txt.

13. XML-Signature Syntax and Processing, http://www.w3.org/2000/09/xmldsig.

14. PKCS #7, Cryptographic Message Syntax Standard http://www.rsasecurity.com/rsalabs/pkcs/pkcs-7/index.html, ąĖą╗ąĖ http://www.ietf.org/rfc/rfc2315.txt.

15. TR-069 cwmp client implementation: open sources comparison site:stackoverflow.com.

16. TR-069: ą┐čĆąŠč鹊ą║ąŠą╗ CWMP ą┤ą╗čÅ čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ čüąĄč鹥ą▓čŗą╝ąĖ čāčüčéčĆąŠą╣čüčéą▓ą░ą╝ąĖ.

17. TR-069, ą¤čĆąĖą╗ąŠąČąĄąĮąĖąĄ A: ą╝ąĄč鹊ą┤čŗ RPC. |