|

ąŁč鹊čé ą┤ąŠą║čāą╝ąĄąĮčé (ą┐ąĄčĆąĄą▓ąŠą┤ tr-069-1-0-0.pdf [1]) ąŠą┐ąĖčüčŗą▓ą░ąĄčé ą┐čĆąŠč鹊ą║ąŠą╗ čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ ą║ą╗ąĖąĄąĮčéčüą║ąĖą╝ąĖ čüąĄč鹥ą▓čŗą╝ąĖ čāčüčéčĆąŠą╣čüčéą▓ą░ą╝ąĖ, čéą░ą║ ąĮą░ąĘčŗą▓ą░ąĄą╝čŗą╣ ą┐čĆąŠč鹊ą║ąŠą╗ CWMP (CPE WAN Management Protocol), ą┐čĆąĄą┤ąĮą░ąĘąĮą░č湥ąĮąĮčŗą╣ ą┤ą╗čÅ ą║ąŠą╝ą╝čāąĮąĖą║ą░čåąĖąĖ ą╝ąĄąČą┤čā čāą┐čĆą░ą▓ą╗čÅąĄą╝čŗą╝ąĖ čāčüčéčĆąŠą╣čüčéą▓ą░ą╝ąĖ (CPE) ąĖ čüąĄčĆą▓ąĄčĆąŠą╝ ą░ą▓č鹊ą╝ą░čéąĖąĘąĖčĆąŠą▓ą░ąĮąĮąŠą╣ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąĖ (Auto-Configuration Server, ACS). ą¤čĆąŠč鹊ą║ąŠą╗ CWMP ąŠą┐čĆąĄą┤ąĄą╗čÅąĄčé ą╝ąĄčģą░ąĮąĖąĘą╝, ą║ąŠč鹊čĆčŗą╣ ą▓ą║ą╗čÄčćą░ąĄčé ą▓ čüąĄą▒čÅ ąĘą░čēąĖčēąĄąĮąĮčāčÄ ą░ą▓č鹊ą╝ą░čéąĖč湥čüą║čāčÄ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖčÄ CPE, ą░ čéą░ą║ąČąĄ ą▓ą║ą╗čÄčćą░ąĄčé ą┤čĆčāą│ąĖąĄ čäčāąĮą║čåąĖąĖ čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ CPE ą▓ ąŠą▒čēąĄą╣ čüčéčĆčāą║čéčāčĆąĄ ąŠą▒čüą╗čāąČąĖą▓ą░ąĮąĖčÅ čüąĄč鹥ą▓čŗčģ čāčüčéčĆąŠą╣čüčéą▓.

ą¤čĆąĖą╝ąĄčćą░ąĮąĖąĄ: ąŠą▒čŖčÅčüąĮąĄąĮąĖąĄ ąĮąĄąĘąĮą░ą║ąŠą╝čŗčģ č鹥čĆą╝ąĖąĮąŠą▓ ąĖ čüąŠą║čĆą░čēąĄąĮąĖą╣ čüą╝. ą▓ čĆą░ąĘą┤ąĄą╗ąĄ "1.6. ąóąĄčĆą╝ąĖąĮąŠą╗ąŠą│ąĖčÅ".

[1.1. ążčāąĮą║čåąĖąŠąĮą░ą╗čīąĮčŗąĄ ą║ąŠą╝ą┐ąŠąĮąĄąĮčéčŗ]

CWMP ą┐čĆąĄą┤ąĮą░ąĘąĮą░č湥ąĮ ą┤ą╗čÅ ą┐ąŠą┤ą┤ąĄčƹȹ║ąĖ čĆą░ąĘą╗ąĖčćąĮčŗčģ čäčāąĮą║čåąĖąŠąĮą░ą╗čīąĮčŗčģ ą▓ąŠąĘą╝ąŠąČąĮąŠčüč鹥ą╣, ą┐čĆąĄą┤ąĮą░ąĘąĮą░č湥ąĮąĮčŗčģ ą┤ą╗čÅ čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ ą║ąŠą╗ą╗ąĄą║čåąĖąĄą╣ CPE, ąĖ ą▓ą║ą╗čÄčćą░ąĄčé ą▓ čüąĄą▒čÅ čüą╗ąĄą┤čāčÄčēąĖąĄ ąŠčüąĮąŠą▓ąĮčŗąĄ ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéąĖ:

ŌĆó ąÉą▓č鹊ą╝ą░čéąĖč湥čüą║ą░čÅ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖčÅ ąĖ ą┤ąĖąĮą░ą╝ąĖč湥čüą║ąŠąĄ ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗ąĄąĮąĖąĄ čüą╗čāąČą▒.

ŌĆó ąŻą┐čĆą░ą▓ą╗ąĄąĮąĖąĄ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖąĄą╝ ą¤ą× ąĖą╗ąĖ ąŠą▒čĆą░ąĘą░ą╝ąĖ firmware.

ŌĆó ą£ąŠąĮąĖč鹊čĆąĖąĮą│ čüčéą░čéčāčüą░ ąĖ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čīąĮąŠčüčéąĖ.

ŌĆó ąöąĖą░ą│ąĮąŠčüčéąĖą║ą░.

1.1.1. ąÉą▓č鹊ą╝ą░čéąĖč湥čüą║ą░čÅ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖčÅ ąĖ ą┤ąĖąĮą░ą╝ąĖč湥čüą║ąŠąĄ ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗ąĄąĮąĖąĄ čüą╗čāąČą▒. ą¤čĆąŠč鹊ą║ąŠą╗ čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ ą│ą╗ąŠą▒ą░ą╗čīąĮąŠą╣ čüąĄčéčīčÄ CWMP ą┐ąŠąĘą▓ąŠą╗čÅąĄčé čüąĄčĆą▓ąĄčĆčā ACS ą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░čéčī CPE ąĖą╗ąĖ ąĮą░ą▒ąŠčĆ CPE ąĮą░ ąŠčüąĮąŠą▓ąĄ čĆą░ąĘą╗ąĖčćąĮčŗčģ ą║čĆąĖč鹥čĆąĖąĄą▓. ą£ąĄčģą░ąĮąĖąĘą╝ ą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮąĖčÅ ą▓ą║ą╗čÄčćą░ąĄčé ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮčŗąĄ ą┐ą░čĆą░ą╝ąĄčéčĆčŗ ą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮąĖčÅ ąĖ ąŠą▒čēąĖą╣ ą╝ąĄčģą░ąĮąĖąĘą╝ ą┤ąŠą▒ą░ą▓ą╗ąĄąĮąĖčÅ ą▓ąŠąĘą╝ąŠąČąĮąŠčüč鹥ą╣ ą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮąĖčÅ, ąŠą┐čĆąĄą┤ąĄą╗čÅąĄą╝čŗčģ ą┐ąŠčüčéą░ą▓čēąĖą║ąŠą╝, ą┐ąŠ ą╝ąĄčĆąĄ ąĮąĄąŠą▒čģąŠą┤ąĖą╝ąŠčüčéąĖ.

ą£ąĄčģą░ąĮąĖąĘą╝ ą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮąĖčÅ ą┐ąŠąĘą▓ąŠą╗čÅąĄčé ą▓čŗą┐ąŠą╗ąĮčÅčéčī ą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮąĖąĄ CPE ą▓ąŠ ą▓čĆąĄą╝čÅ ąĮą░čćą░ą╗čīąĮąŠą│ąŠ ą┐ąŠą┤ą║ą╗čÄč湥ąĮąĖčÅ ą║ čüąĄčéąĖ čłąĖčĆąŠą║ąŠą┐ąŠą╗ąŠčüąĮąŠą│ąŠ ą┤ąŠčüčéčāą┐ą░, ą░ čéą░ą║ąČąĄ ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī ą┐ąŠą▓č鹊čĆąĮąŠą│ąŠ ą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮąĖčÅ ą▓ ą╗čÄą▒ąŠąĄ ą┐ąŠčüą╗ąĄą┤čāčÄčēąĄąĄ ą▓čĆąĄą╝čÅ. ąŁč鹊 ą▓ą║ą╗čÄčćą░ąĄčé ą┐ąŠą┤ą┤ąĄčƹȹ║čā ą░čüąĖąĮčģčĆąŠąĮąĮąŠą│ąŠ ąĖąĮąĖčåąĖąĖčĆąŠą▓ą░ąĮąĮąŠą│ąŠ ACS ą┐ąŠą▓č鹊čĆąĮąŠą│ąŠ ą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮąĖčÅ CPE.

ą£ąĄčģą░ąĮąĖąĘą╝čŗ ąĖą┤ąĄąĮčéąĖčäąĖą║ą░čåąĖąĖ, ą▓ą║ą╗čÄč湥ąĮąĮčŗąĄ ą▓ ą┐čĆąŠč鹊ą║ąŠą╗, ą┐ąŠąĘą▓ąŠą╗čÅčÄčé ą▓čŗą┐ąŠą╗ąĮčÅčéčī ą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮąĖąĄ CPE ąĮą░ ąŠčüąĮąŠą▓ąĄ ą╗ąĖą▒ąŠ čéčĆąĄą▒ąŠą▓ą░ąĮąĖą╣ ą║ą░ąČą┤ąŠą│ąŠ ą║ąŠąĮą║čĆąĄčéąĮąŠą│ąŠ CPE, ą╗ąĖą▒ąŠ ą║ąŠą╗ą╗ąĄą║čéąĖą▓ąĮčŗčģ ą║čĆąĖč鹥čĆąĖąĄą▓, čéą░ą║ąĖčģ ą║ą░ą║ ą┐ąŠčüčéą░ą▓čēąĖą║ CPE, ą╝ąŠą┤ąĄą╗čī, ą▓ąĄčĆčüąĖčÅ ą┐čĆąŠą│čĆą░ą╝ą╝ąĮąŠą│ąŠ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖčÅ ąĖą╗ąĖ ą┤čĆčāą│ąĖąĄ ą║čĆąĖč鹥čĆąĖąĖ.

ą¤čĆąŠč鹊ą║ąŠą╗ čéą░ą║ąČąĄ ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗čÅąĄčé ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮčŗąĄ ąĖąĮčüčéčĆčāą╝ąĄąĮčéčŗ ą┤ą╗čÅ čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ čüą┐ąĄčåąĖčäąĖčćąĮčŗą╝ąĖ ą┤ą╗čÅ CPE ą║ąŠą╝ą┐ąŠąĮąĄąĮčéą░ą╝ąĖ ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮčŗčģ ą┐čĆąĖą╗ąŠąČąĄąĮąĖą╣ ąĖą╗ąĖ čüą╗čāąČą▒, ą┤ą╗čÅ ą║ąŠč鹊čĆčŗčģ čéčĆąĄą▒čāąĄčéčüčÅ ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮčŗą╣ čāčĆąŠą▓ąĄąĮčī ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ ą┤ą╗čÅ čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ, ąĮą░ą┐čĆąĖą╝ąĄčĆ, č鹥, ą║ąŠč鹊čĆčŗąĄ čüą▓čÅąĘą░ąĮčŗ čü ą┐ą╗ą░č鹥ąČą░ą╝ąĖ. ą£ąĄčģą░ąĮąĖąĘą╝ ą║ąŠąĮčéčĆąŠą╗čÅ čéą░ą║ąĖčģ ąŠą┐čåąĖą╣ čü ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄą╝ Voucher čü čåąĖčäčĆąŠą▓ąŠą╣ ą┐ąŠą┤ą┐ąĖčüčīčÄ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮ ą▓ ą¤čĆąĖą╗ąŠąČąĄąĮąĖąĖ C.

ą£ąĄčģą░ąĮąĖąĘą╝ ą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮąĖčÅ ąŠą▒ąĄčüą┐ąĄčćąĖą▓ą░ąĄčé ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī ą┐čĆąŠčüč鹊ą│ąŠ čĆą░čüčłąĖčĆąĄąĮąĖčÅ ą▓ ą▒čāą┤čāčēąĄą╝ ą┤ą╗čÅ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖčÅ čāčüą╗čāą│ ąĖ ą▓ąŠąĘą╝ąŠąČąĮąŠčüč鹥ą╣, ąĄčēąĄ ąĮąĄ ą▓ą║ą╗čÄč湥ąĮąĮčŗčģ ą▓ čŹčéčā ą▓ąĄčĆčüąĖčÄ čüą┐ąĄčåąĖčäąĖą║ą░čåąĖą╣.

1.1.2. ąŻą┐čĆą░ą▓ą╗ąĄąĮąĖąĄ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖąĄą╝ ą¤ą× ąĖą╗ąĖ ąŠą▒čĆą░ąĘą░ą╝ąĖ firmware. CWMP ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗čÅąĄčé ąĖąĮčüčéčĆčāą╝ąĄąĮčéą░čĆąĖą╣ ą┤ą╗čÅ čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ ąĘą░ą│čĆčāąĘą║ą░ą╝ąĖ čäą░ą╣ą╗ąŠą▓ ąŠą▒čĆą░ąĘą░ ąĖ ą┐čĆąŠą│čĆą░ą╝ą╝ąĮąŠą│ąŠ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖčÅ CPE. ą¤čĆąŠč鹊ą║ąŠą╗ ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗čÅąĄčé ą╝ąĄčģą░ąĮąĖąĘą╝čŗ ą┤ą╗čÅ ąĖą┤ąĄąĮčéąĖčäąĖą║ą░čåąĖąĖ ą▓ąĄčĆčüąĖąĖ, ąĖąĮąĖčåąĖąĖčĆąŠą▓ą░ąĮąĖčÅ ąĘą░ą│čĆčāąĘą║ąĖ čäą░ą╣ą╗ą░ (ąĘą░ą│čĆčāąĘą║ą░ ą╝ąŠąČąĄčé ą▒čŗčéčī ąĖąĮąĖčåąĖąĖčĆąŠą▓ą░ąĮą░ čüąŠ čüč鹊čĆąŠąĮčŗ ACS, ą░ čéą░ą║ąČąĄ čüąŠ čüč鹊čĆąŠąĮčŗ CPE), ąĖ ąŠą┐ąŠą▓ąĄčēąĄąĮąĖčÅ čüąĄčĆą▓ąĄčĆą░ ACS ąŠ čüčéą░čéčāčüąĄ ąĘą░ą│čĆčāąĘą║ąĖ čäą░ą╣ą╗ą░ - ą▒čŗą╗ą░ ą╗ąĖ ąŠąĮą░ čāčüą┐ąĄčłąĮąŠą╣ ąĖą╗ąĖ ąĮąĄčāą┤ą░čćąĮąŠą╣.

CWMP čéą░ą║ąČąĄ ąŠą┐čĆąĄą┤ąĄą╗čÅąĄčé č乊čĆą╝ą░čé čäą░ą╣ą╗ą░ čü čåąĖčäčĆąŠą▓ąŠą╣ ą┐ąŠą┤ą┐ąĖčüčīčÄ, ą║ąŠč鹊čĆčŗą╣ ą╝ąŠąČąĄčé ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮąŠ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ ą┤ą╗čÅ ąĘą░ą│čĆčāąĘą║ąĖ ą╗ąĖą▒ąŠ ąŠčéą┤ąĄą╗čīąĮčŗčģ čäą░ą╣ą╗ąŠą▓, ą╗ąĖą▒ąŠ ą┐ą░ą║ąĄčéą░ čäą░ą╣ą╗ąŠą▓ ą▓ą╝ąĄčüč鹥 čü čÅą▓ąĮčŗą╝ąĖ ąĖąĮčüčéčĆčāą║čåąĖčÅą╝ąĖ ą┐ąŠ čāčüčéą░ąĮąŠą▓ą║ąĄ ą┤ą╗čÅ ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖčÅ CPE. ąŁč鹊čé ą┐ąŠą┤ą┐ąĖčüą░ąĮąĮčŗą╣ č乊čĆą╝ą░čé ą┐ą░ą║ąĄčéą░ ąŠą▒ąĄčüą┐ąĄčćąĖą▓ą░ąĄčé čåąĄą╗ąŠčüčéąĮąŠčüčéčī ąĘą░ą│čĆčāąČąĄąĮąĮčŗčģ čäą░ą╣ą╗ąŠą▓ ąĖ čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēąĖčģ ąĖąĮčüčéčĆčāą║čåąĖą╣ ą┐ąŠ čāčüčéą░ąĮąŠą▓ą║ąĄ, ą┐ąŠąĘą▓ąŠą╗čÅčÅ ą░čāč鹥ąĮčéąĖčäąĖčåąĖčĆąŠą▓ą░čéčī ąĖčüč鹊čćąĮąĖą║ čäą░ą╣ą╗ą░, ą║ąŠč鹊čĆčŗą╣ ą╝ąŠąČąĄčé ą▒čŗčéčī čüč鹊čĆąŠąĮąŠą╣, ąŠčéą╗ąĖčćąĮąŠą╣ ąŠčé ąŠą┐ąĄčĆą░č鹊čĆą░ ACS.

1.1.3. ą£ąŠąĮąĖč鹊čĆąĖąĮą│ čüčéą░čéčāčüą░ ąĖ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čīąĮąŠčüčéąĖ. CWMP ąŠą▒ąĄčüą┐ąĄčćąĖą▓ą░ąĄčé ą┐ąŠą┤ą┤ąĄčƹȹ║čā CPE ą┤ą╗čÅ ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗ąĄąĮąĖčÅ ąĖąĮč乊čĆą╝ą░čåąĖąĖ, ą║ąŠč鹊čĆčāčÄ ACS ą╝ąŠąČąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī ą┤ą╗čÅ ą║ąŠąĮčéčĆąŠą╗čÅ čüąŠčüč鹊čÅąĮąĖčÅ ąĖ čüčéą░čéąĖčüčéąĖą║ąĖ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čīąĮąŠčüčéąĖ CPE. ą¤čĆąŠč鹊ą║ąŠą╗ ąŠą┐čĆąĄą┤ąĄą╗čÅąĄčé ąŠą▒čēąĖą╣ ąĮą░ą▒ąŠčĆ čéą░ą║ąĖčģ ą┐ą░čĆą░ą╝ąĄčéčĆąŠą▓ ąĖ ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗čÅąĄčé čüčéą░ąĮą┤ą░čĆčéąĮčŗą╣ čüąĖąĮčéą░ą║čüąĖčü ą┤ą╗čÅ ą┐ąŠčüčéą░ą▓čēąĖą║ąŠą▓, čćč鹊ą▒čŗ ąŠą┐čĆąĄą┤ąĄą╗ąĖčéčī ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮčŗąĄ ąĮąĄčüčéą░ąĮą┤ą░čĆčéąĮčŗąĄ ą┐ą░čĆą░ą╝ąĄčéčĆčŗ, ą║ąŠč鹊čĆčŗąĄ ACS ą╝ąŠąČąĄčé ą║ąŠąĮčéčĆąŠą╗ąĖčĆąŠą▓ą░čéčī. ą×ąĮ čéą░ą║ąČąĄ ąŠą┐čĆąĄą┤ąĄą╗čÅąĄčé ąĮą░ą▒ąŠčĆ čāčüą╗ąŠą▓ąĖą╣, ą┐čĆąĖ ą║ąŠč鹊čĆčŗčģ CPE ą┤ąŠą╗ąČąĄąĮ ą░ą║čéąĖą▓ąĮąŠ čāą▓ąĄą┤ąŠą╝ą╗čÅčéčī ACS ąŠą▒ ąĖąĘą╝ąĄąĮąĄąĮąĖčÅčģ.

1.1.4. ąöąĖą░ą│ąĮąŠčüčéąĖą║ą░. CWMP ąŠą▒ąĄčüą┐ąĄčćąĖą▓ą░ąĄčé ą┐ąŠą┤ą┤ąĄčƹȹ║čā CPE ą┤ą╗čÅ ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗ąĄąĮąĖčÅ ąĖąĮč乊čĆą╝ą░čåąĖąĖ, ą║ąŠč鹊čĆčāčÄ ACS ą╝ąŠąČąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī ą┤ą╗čÅ ą┤ąĖą░ą│ąĮąŠčüčéąĖą║ąĖ čüąŠąĄą┤ąĖąĮąĄąĮąĖą╣ ąĖą╗ąĖ ą┐čĆąŠą▒ą╗ąĄą╝ čü ąŠą▒čüą╗čāąČąĖą▓ą░ąĮąĖąĄą╝. ą¤čĆąŠč鹊ą║ąŠą╗ ąŠą┐čĆąĄą┤ąĄą╗čÅąĄčé ąŠą▒čēąĖą╣ ąĮą░ą▒ąŠčĆ čéą░ą║ąĖčģ ą┐ą░čĆą░ą╝ąĄčéčĆąŠą▓ ąĖ ąŠą▒čēąĖą╣ ą╝ąĄčģą░ąĮąĖąĘą╝ ą┤ąŠą▒ą░ą▓ą╗ąĄąĮąĖčÅ čüą┐ąĄčåąĖčäąĖč湥čüą║ąĖčģ ą┤ą╗čÅ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čÅ ą┤ąĖą░ą│ąĮąŠčüčéąĖč湥čüą║ąĖčģ ą▓ąŠąĘą╝ąŠąČąĮąŠčüč鹥ą╣.

1.1.5. ąŻą┐čĆą░ą▓ą╗ąĄąĮąĖąĄ ąĖą┤ąĄąĮčéąĖčäąĖą║ą░čåąĖąĄą╣ ą┤ą╗čÅ ą▓ąĄą▒-ą┐čĆąĖą╗ąŠąČąĄąĮąĖą╣. ąöą╗čÅ ą┐ąŠą┤ą┤ąĄčƹȹ║ąĖ ą▓ąĄą▒-ą┐čĆąĖą╗ąŠąČąĄąĮąĖą╣ ą┤ą╗čÅ ą┤ąŠčüčéčāą┐ą░ ąĖąĘ ą▒čĆą░čāąĘąĄčĆą░ ą▓ ą╗ąŠą║ą░ą╗čīąĮąŠą╣ čüąĄčéąĖ CPE ą┐čĆąŠč鹊ą║ąŠą╗ čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ CWMP ąŠą┐čĆąĄą┤ąĄą╗čÅąĄčé ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮčŗą╣ ą╝ąĄčģą░ąĮąĖąĘą╝, ą║ąŠč鹊čĆčŗą╣ ą┐ąŠąĘą▓ąŠą╗čÅąĄčé čéą░ą║ąĖą╝ ą▓ąĄą▒-čüą░ą╣čéą░ą╝ ąĮą░čüčéčĆą░ąĖą▓ą░čéčī čüą▓ąŠą╣ ą║ąŠąĮč鹥ąĮčé čü čÅą▓ąĮčŗą╝ ąĘąĮą░ąĮąĖąĄą╝ čüą▓čÅąĘą░ąĮąĮąŠą│ąŠ CPE. ąŁč鹊čé ą╝ąĄčģą░ąĮąĖąĘą╝ ąŠą┐ąĖčüą░ąĮ ą▓ ą¤čĆąĖą╗ąŠąČąĄąĮąĖąĖ D.

[1.2. ą¤ąŠąĘąĖčåąĖąŠąĮąĖčĆąŠą▓ą░ąĮąĖąĄ ą▓ ą░čĆčģąĖč鹥ą║čéčāčĆąĄ ą░ą▓č鹊ą╝ą░čéąĖč湥čüą║ąŠą│ąŠ ą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮąĖčÅ]

TR-046 [2] ąŠą┐ąĖčüčŗą▓ą░ąĄčé čäčĆąĄą╣ą╝ą▓ąŠčĆą║ ą┤ą╗čÅ ą░ą▓č鹊ą╝ą░čéąĖč湥čüą║ąŠą│ąŠ ą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮąĖčÅ čāčüčéčĆąŠą╣čüčéą▓ B-NT. ąŁč鹊čé ą┐čĆąŠčåąĄčüčü čüąŠčüč鹊ąĖčé ąĖąĘ čéčĆąĄčģ ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮčŗčģ čüčéą░ą┤ąĖą╣, ą║ą░ąČą┤ą░čÅ ąĖąĘ ą║ąŠč鹊čĆčŗčģ č乊ą║čāčüąĖčĆčāąĄčéčüčÅ ąĮą░ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮąŠą╝ ą░čüą┐ąĄą║č鹥 ąŠą▒čēąĄą│ąŠ ą┐čĆąŠčåąĄčüčüą░ ą░ą▓č鹊ą╝ą░čéąĖč湥čüą║ąŠą╣ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąĖ B-NT.

ą¤čĆąŠčåąĄą┤čāčĆčŗ ą┤ą╗čÅ ą┐ąĄčĆą▓čŗčģ ą┤ą▓čāčģ čłą░ą│ąŠą▓ ą░ą▓č鹊ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąĖ B-NT ąŠą┐ąĖčüą░ąĮčŗ ą▓ TR-062 [3] ąĖ TR-044 [4]. ą×ąĮąĖ ąŠą┐čĆąĄą┤ąĄą╗čÅčÄčé čüą╗ąŠąĖ ą┐čĆąŠčåąĄą┤čāčĆ ATM ąĖ IP čüąŠąŠčéą▓ąĄčéčüčéą▓ąĄąĮąĮąŠ, čćč鹊 ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą┤ą╗čÅ ąĖąĮąĖčåąĖąĖčĆąŠą▓ą░ąĮąĖčÅ ą▒ą░ąĘąŠą▓ąŠą│ąŠ čłąĖčĆąŠą║ąŠą┐ąŠą╗ąŠčüąĮąŠą│ąŠ čüąŠąĄą┤ąĖąĮąĄąĮąĖčÅ.

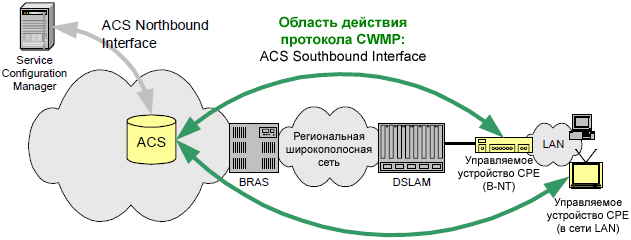

ąóčĆąĄčéčīčÅ čüčéą░ą┤ąĖčÅ ą░ą▓č鹊ą╝ą░čéąĖč湥čüą║ąŠą╣ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąĖ, ąŠą┐ąĖčüą░ąĮąĮą░čÅ ą▓ TR-046, ąŠą┐čĆąĄą┤ąĄą╗čÅąĄčé "ą░ą▓č鹊ą╝ą░čéąĖč湥čüą║ąĖ ąĮą░čüčéčĆą░ąĖą▓ą░ąĄą╝čŗąĄ ą║ąŠą╝ą┐ą╗ąĄą║čüąĮčŗąĄ čüą╗čāąČą▒čŗ" (auto-configured complex services). ąÆ čüą╗čāčćą░ąĄ B-NT ą┐čĆąŠč鹊ą║ąŠą╗ CWMP ąŠčéąĮąŠčüąĖčéčüčÅ ą│ą╗ą░ą▓ąĮčŗą╝ ąŠą▒čĆą░ąĘąŠą╝ ą║ čŹč鹊ą╣ čéčĆąĄčéčīąĄą╣ čüčéą░ą┤ąĖąĖ. ąÆ čćą░čüčéąĮąŠčüčéąĖ CWMP ą┐čĆąĄą┤ą╗ą░ą│ą░ąĄčéčüčÅ ą▓ ą║ą░č湥čüčéą▓ąĄ ą┐čĆąŠč鹊ą║ąŠą╗ą░, ąĖčüą┐ąŠą╗čīąĘčāąĄą╝ąŠą│ąŠ ą▓ ąĖąĮč鹥čĆč乥ą╣čüąĄ ACS-Southbound ą╝ąĄąČą┤čā čüąĄčĆą▓ąĄčĆąŠą╝ ą░ą▓č鹊ą╝ą░čéąĖč湥čüą║ąŠą│ąŠ ą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮąĖčÅ (ACS) ąĖ B-NT, ą║ą░ą║ ą┐ąŠą║ą░ąĘą░ąĮąŠ ąĮą░ čĆąĖčüčāąĮą║ąĄ 1.

ąĀąĖčü. 1. ą¤ąŠąĘąĖčåąĖąŠąĮąĖčĆąŠą▓ą░ąĮąĖąĄ ą▓ ą░čĆčģąĖč鹥ą║čéčāčĆąĄ ą░ą▓č鹊ą╝ą░čéąĖč湥čüą║ąŠą│ąŠ ą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮąĖčÅ (1).

ą¤čĆąĖą╝ąĄčćą░ąĮąĖąĄ (1): ą▓ čüą╗čāčćą░ąĄ B-NT, ą▓ ąŠčéą╗ąĖčćąĖąĄ ąŠčé ą▓ą╗ąŠąČąĄąĮąĮąŠą╣ ą╝ąŠą┤ąĄą╗ąĖ TR-046, čŹč鹊čé ą┐čĆąŠč鹊ą║ąŠą╗ čéą░ą║ąČąĄ ą┐ąŠąĘą▓ąŠą╗čÅąĄčé ą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░čéčī ą┐ą░čĆą░ą╝ąĄčéčĆčŗ čāčĆąŠą▓ąĮčÅ ATM, ąĄčüą╗ąĖ ą░ą╗čīč鹥čĆąĮą░čéąĖą▓ąĮčŗą╣ ą┐čĆąŠč鹊ą║ąŠą╗ ą░ą▓č鹊ą╝ą░čéąĖč湥čüą║ąŠą│ąŠ ą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮąĖčÅ ąĮąĄ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ, ąĮą░ą┐čĆąĖą╝ąĄčĆ, ą║ą░ą║ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąŠ ą▓ TR-062. ą×ą┤ąĮą░ą║ąŠ, ąĄčüą╗ąĖ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą░ą╗čīč鹥čĆąĮą░čéąĖą▓ą░, č鹊 ą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮąĖąĄ ą┐ą░čĆą░ą╝ąĄčéčĆąŠą▓ čāčĆąŠą▓ąĮčÅ ATM čŹčéąĖą╝ ą┐čĆąŠč鹊ą║ąŠą╗ąŠą╝ ą┤ąĄą░ą║čéąĖą▓ąĖčĆčāąĄčéčüčÅ.

ąÆ ą┤ąŠą┐ąŠą╗ąĮąĄąĮąĖąĄ ą║ ą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮąĖčÄ ą┐čĆąŠč鹊ą║ąŠą╗ ąŠą▒ąĄčüą┐ąĄčćąĖą▓ą░ąĄčé čüčĆąĄą┤čüčéą▓ą░ ąĖąĘą▓ą╗ąĄč湥ąĮąĖčÅ ą┤ąĖą░ą│ąĮąŠčüčéąĖč湥čüą║ąĖčģ ą┤ą░ąĮąĮčŗčģ ąĖ ą┤ą░ąĮąĮčŗčģ ą║ąŠąĮčéčĆąŠą╗čÅ čäčāąĮą║čåąĖąŠąĮąĖčĆąŠą▓ą░ąĮąĖčÅ ąĖąĘ čāčĆąŠą▓ąĮčÅ ATM ąĖ DSL-ą╝ąŠą┤ąĄą╝ą░. ą×ą┐čÅčéčī ąČąĄ, čŹč鹊 ą┐čĆąŠčéąĖą▓ąŠčĆąĄčćąĖčé ą▓ą╗ąŠąČąĄąĮąĮąŠą╣ ą╝ąŠą┤ąĄą╗ąĖ, ąŠą┐ąĖčüą░ąĮąĮąŠą╣ ą▓ TR-046, ąĮąŠ ąŠą▒ąĄčüą┐ąĄčćąĖą▓ą░ąĄčé ą░ą╗čīč鹥čĆąĮą░čéąĖą▓ąĮčŗąĄ čüčĆąĄą┤čüčéą▓ą░ ą┤ąŠčüčéčāą┐ą░ ą║ ąĖąĮč乊čĆą╝ą░čåąĖąĖ, ą║ąŠč鹊čĆą░čÅ čāąČąĄ ą╝ąŠąČąĄčé ą▒čŗčéčī ą┐ąŠą╗čāč湥ąĮą░ č湥čĆąĄąĘ čüčāčēąĄčüčéą▓čāčÄčēąĖąĄ ą┐čĆąŠč鹊ą║ąŠą╗čŗ čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ, č鹊 ąĄčüčéčī ILMI ąĖ EOC ą╗ąĖąĮąĖąĖ DSL. ą¤čĆąĄą┤ąŠčüčéą░ą▓ą╗ąĄąĮąĖąĄ ą▒ąŠą╗ąĄąĄ ą┐čĆąŠą┤ą▓ąĖąĮčāčéčŗčģ čäčāąĮą║čåąĖą╣ ą┤ąĖą░ą│ąĮąŠčüčéąĖą║ąĖ ąĖ ą╝ąŠąĮąĖč鹊čĆąĖąĮą│ą░ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čīąĮąŠčüčéąĖ č湥čĆąĄąĘ čŹč鹊čé ą┐čĆąŠč鹊ą║ąŠą╗ čÅą▓ą╗čÅąĄčéčüčÅ ą┐čĆąĄą┤ą╝ąĄč鹊ą╝ ą┤ą░ą╗čīąĮąĄą╣čłąĄą│ąŠ ąĖąĘčāč湥ąĮąĖčÅ.

ąźąŠčéčÅ ą┐čĆąŠč鹊ą║ąŠą╗ CWMP ą┐čĆąĄą┤ąĮą░ąĘąĮą░č湥ąĮ ą┤ą╗čÅ čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ B-NT, čŹč鹊čé ą┐čĆąŠč鹊ą║ąŠą╗ čéą░ą║ąČąĄ ą╝ąŠąČąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ ą┤ą╗čÅ čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ ą┤čĆčāą│ąĖą╝ąĖ čéąĖą┐ą░ą╝ąĖ CPE, ą▓ą║ą╗čÄčćą░čÅ ą░ą▓č鹊ąĮąŠą╝ąĮčŗąĄ ą╝ą░čĆčłčĆčāčéąĖąĘą░č鹊čĆčŗ ąĖ ą║ą╗ąĖąĄąĮčéčüą║ąĖąĄ čāčüčéčĆąŠą╣čüčéą▓ą░ ąĮą░ čüč鹊čĆąŠąĮąĄ LAN, čćč鹊 čéą░ą║ąČąĄ ą┐ąŠą║ą░ąĘą░ąĮąŠ ąĮą░ čĆąĖčüčāąĮą║ąĄ 1. ąĢčüą╗ąĖ ąĮąĄ čāą║ą░ąĘą░ąĮąŠ ąĖąĮąŠąĄ, č鹊 ą┐čĆąŠč鹊ą║ąŠą╗ CWMP, ą║ą░ą║ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąŠ ą▓ ąĮą░čüč鹊čÅčēąĄą╣ čüą┐ąĄčåąĖčäąĖą║ą░čåąĖąĖ, ą┐čĆąĖą╝ąĄąĮčÅąĄčéčüčÅ ą║ ą╗čÄą▒ąŠą╝čā čéą░ą║ąŠą╝čā čāą┐čĆą░ą▓ą╗čÅąĄą╝ąŠą╝čā čāčüčéčĆąŠą╣čüčéą▓čā. ą¦ą░čüčéąĖ čŹč鹊ą│ąŠ ąŠą┐ąĖčüą░ąĮąĖčÅ, ą║ąŠč鹊čĆčŗąĄ ą┐čĆąĖą╝ąĄąĮčÅčÄčéčüčÅ č鹊ą╗čīą║ąŠ ą║ B-NT, čÅą▓ąĮąŠ čāą║ą░ąĘą░ąĮčŗ ą▓ č鹥ą║čüč鹥. ąöą░ąĮąĮą░čÅ čüą┐ąĄčåąĖčäąĖą║ą░čåąĖčÅ ą▓ą║ą╗čÄčćą░ąĄčé ą┐ąŠą╗ąĮąŠąĄ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĖąĄ ą╝ąŠą┤ąĄą╗ąĖ ą┐ą░čĆą░ą╝ąĄčéčĆąŠą▓ CPE ą┤ą╗čÅ B-NT. ąĪąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēą░čÅ ą╝ąŠą┤ąĄą╗čī ą┐ą░čĆą░ą╝ąĄčéčĆąŠą▓ ą┤ą╗čÅ ą┤čĆčāą│ąĖčģ ą║ąŠąĮą║čĆąĄčéąĮčŗčģ čéąĖą┐ąŠą▓ čāčüčéčĆąŠą╣čüčéą▓ ą▓čŗčģąŠą┤ąĖčé ąĘą░ čĆą░ą╝ą║ąĖ ą┤ą░ąĮąĮąŠą╣ čüą┐ąĄčåąĖčäąĖą║ą░čåąĖąĖ.

[1.3. ą×ą▒ąĄčüą┐ąĄč湥ąĮąĖąĄ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ]

ą¤čĆąŠč鹊ą║ąŠą╗ CWMP čĆą░ąĘčĆą░ą▒ąŠčéą░ąĮ čü čāč湥č鹊ą╝ ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗ąĄąĮąĖčÅ ą▓čŗčüąŠą║ąŠą╣ čüč鹥ą┐ąĄąĮąĖ ąĘą░čēąĖčēąĄąĮąĮąŠčüčéąĖ. ąśčüą┐ąŠą╗čīąĘčāąĄą╝ą░čÅ ą╝ąŠą┤ąĄą╗čī ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ čéą░ą║ąČąĄ ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄčé čĆą░čüčłąĖčĆčÅąĄą╝ąŠčüčéčī. ą×ąĮ ą┐čĆąĄą┤ąĮą░ąĘąĮą░č湥ąĮą░ ą┤ą╗čÅ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖčÅ ą▒ą░ąĘąŠą▓ąŠą╣ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ ą┤ą╗čÅ ą╝ąĄąĮąĄąĄ ąĮą░ą┤ąĄąČąĮčŗčģ čĆąĄą░ą╗ąĖąĘą░čåąĖą╣ CPE, ąŠą▒ąĄčüą┐ąĄčćąĖą▓ą░čÅ ą┐čĆąĖ čŹč鹊ą╝ ą▒ąŠą╗čīčłčāčÄ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéčī ą┤ą╗čÅ č鹥čģ, ą║č鹊 ą╝ąŠąČąĄčé ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░čéčī ą▒ąŠą╗ąĄąĄ ą┐čĆąŠą┤ą▓ąĖąĮčāčéčŗąĄ ą╝ąĄčģą░ąĮąĖąĘą╝čŗ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ. ąÆ ąŠą▒čēąĖčģ č湥čĆčéą░čģ čåąĄą╗ąĖ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ CWMP čüą╗ąĄą┤čāčÄčēąĖąĄ:

ŌĆó ą¤čĆąĄą┤ąŠčéą▓čĆą░čēąĄąĮąĖąĄ ą▓ą╝ąĄčłą░č鹥ą╗čīčüčéą▓ą░ ą▓ čäčāąĮą║čåąĖąĖ čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ CPE ąĖą╗ąĖ ACS ąĖą╗ąĖ čéčĆą░ąĮąĘą░ą║čåąĖą╣ ą╝ąĄąČą┤čā CPE ąĖ ACS.

ŌĆó ą×ą▒ąĄčüą┐ąĄčćąĖčéčī ą║ąŠąĮčäąĖą┤ąĄąĮčåąĖą░ą╗čīąĮąŠčüčéčī ą┤ą╗čÅ čéčĆą░ąĮąĘą░ą║čåąĖą╣, ą║ąŠč鹊čĆčŗąĄ ą┐čĆąŠąĖčüčģąŠą┤čÅčé ą╝ąĄąČą┤čā CPE ąĖ ACS.

ŌĆó ąĀą░ąĘčĆąĄčłąĖčéčī čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēčāčÄ ą┐čĆąŠą▓ąĄčĆą║čā ą┐ąŠą┤ą╗ąĖąĮąĮąŠčüčéąĖ ą┤ą╗čÅ ą║ą░ąČą┤ąŠą│ąŠ čéąĖą┐ą░ čéčĆą░ąĮąĘą░ą║čåąĖąĖ.

ŌĆó ą¤čĆąĄą┤ąŠčéą▓čĆą░čēąĄąĮąĖąĄ ą║čĆą░ąČąĖ čāčüą╗čāą│.

[1.4. ąÉčĆčģąĖč鹥ą║čéčāčĆąĮčŗąĄ ąŠčüąŠą▒ąĄąĮąĮąŠčüčéąĖ]

ą¤čĆąŠč鹊ą║ąŠą╗ CWMP ą┐čĆąĄą┤ąĮą░ąĘąĮą░č湥ąĮ ą┤ą╗čÅ ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗ąĄąĮąĖčÅ ą│ąĖą▒ą║ąŠą╣ ą┐ąŠą┤ą┤ąĄčƹȹ║ąĖ čĆą░ąĘą╗ąĖčćąĮčŗčģ ą▒ąĖąĘąĮąĄčü-ą╝ąŠą┤ąĄą╗ąĄą╣ ą▓ čĆą░čüą┐čĆąŠčüčéčĆą░ąĮąĄąĮąĖąĖ ąĖ ąŠą▒čüą╗čāąČąĖą▓ą░ąĮąĖąĖ CPE, ą▓ą║ą╗čÄčćą░čÅ:

ŌĆó CPE ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗čÅąĄčéčüčÅ ąĖ čāą┐čĆą░ą▓ą╗čÅąĄčéčüčÅ čüąĄč鹥ą▓čŗą╝ ą┐čĆąŠą▓ą░ą╣ą┤ąĄčĆąŠą╝.

ŌĆó CPE ą┐čĆąĖąŠą▒čĆąĄčéą░ąĄčéčüčÅ ą▓ čĆąŠąĘąĮąĖčåčā čü ą┐čĆąĄą┤ą▓ą░čĆąĖč鹥ą╗čīąĮąŠą╣ čĆąĄą│ąĖčüčéčĆą░čåąĖąĄą╣, čćč鹊ą▒čŗ čüą▓čÅąĘą░čéčī ą║ąŠąĮą║čĆąĄčéąĮąŠą│ąŠ CPE čü ą┐ąŠčüčéą░ą▓čēąĖą║ąŠą╝ čāčüą╗čāą│ ąĖ čāč湥čéąĮąŠą╣ ąĘą░ą┐ąĖčüčīčÄ ą║ą╗ąĖąĄąĮčéą░ (ą╝ąŠą┤ąĄą╗čī, ą┐ąŠą┤ąŠą▒ąĮą░čÅ ą┐čĆąŠą┤ą░ąČąĄ ą╝ąŠą▒ąĖą╗čīąĮčŗčģ č鹥ą╗ąĄč乊ąĮąŠą▓).

ŌĆó CPE ą┐čĆąĖąŠą▒čĆąĄčéą░ąĄčéčüčÅ ą▓ čĆąŠąĘąĮąĖčåčā, ą┐čĆąĖąŠą▒čĆąĄčéą░ąĄčéčüčÅ ą▓ čĆąŠąĘąĮąĖčåčā čü čĆąĄą│ąĖčüčéčĆą░čåąĖąĄą╣ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ čā ą┐ąŠčüčéą░ą▓čēąĖą║ą░ čāčüą╗čāą│ ą┐ąŠčüą╗ąĄ čāčüčéą░ąĮąŠą▓ą║ąĖ.

ą¤čĆąŠč鹊ą║ąŠą╗ ą┐čĆąĄą┤ąĮą░ąĘąĮą░č湥ąĮ ą┤ą╗čÅ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖčÅ ą│ąĖą▒ą║ąŠčüčéąĖ ą▓ ą╝ąŠą┤ąĄą╗ąĖ čüą▓čÅąĘąĮąŠčüčéąĖ čüč鹊čĆąŠąĮ ąŠą▒ą╝ąĄąĮą░:

ŌĆó ą¤ąŠąĘą▓ąŠą╗čÅąĄčé ąŠą▒ąŠąĖą╝ čüč鹊čĆąŠąĮą░ą╝ CPE ąĖ ACS ąĖąĮąĖčåąĖąĖčĆąŠą▓ą░čéčī čāčüčéą░ąĮąŠą▓ą║čā čüąŠąĄą┤ąĖąĮąĄąĮąĖčÅ, ąĖąĘą▒ąĄą│ą░čÅ ąĮąĄąŠą▒čģąŠą┤ąĖą╝ąŠčüčéąĖ ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░čéčī ą┐ąŠčüč鹊čÅąĮąĮąŠąĄ čüąŠąĄą┤ąĖąĮąĄąĮąĖąĄ ą╝ąĄąČą┤čā ą║ą░ąČą┤čŗą╝ CPE ąĖ ACS.

ŌĆó ążčāąĮą║čåąĖąŠąĮą░ą╗čīąĮčŗąĄ ą▓ąĘą░ąĖą╝ąŠą┤ąĄą╣čüčéą▓ąĖčÅ ą╝ąĄąČą┤čā ACS ąĖ CPE ąĮąĄ ą┤ąŠą╗ąČąĮčŗ ąĘą░ą▓ąĖčüąĄčéčī ąŠčé č鹊ą│ąŠ, ą║ą░ą║ąŠą╣ ą║ąŠąĮąĄčå ąĖąĮąĖčåąĖąĖčĆąŠą▓ą░ą╗ čāčüčéą░ąĮąŠą▓ą╗ąĄąĮąĖąĄ čüąŠąĄą┤ąĖąĮąĄąĮąĖčÅ. ąÆ čćą░čüčéąĮąŠčüčéąĖ, ą┤ą░ąČąĄ čéą░ą╝, ą│ą┤ąĄ ąĖąĮąĖčåąĖąĖčĆąŠą▓ą░ąĮąĮą░čÅ ACS čüą▓čÅąĘąĮąŠčüčéčī ąĮąĄ ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄčéčüčÅ, ą▓čüąĄ ąĖąĮąĖčåąĖąĖčĆąŠą▓ą░ąĮąĮčŗąĄ ACS čéčĆą░ąĮąĘą░ą║čåąĖąĖ ą┤ąŠą╗ąČąĮčŗ ąĖą╝ąĄčéčī ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī ąĖą╝ąĄčéčī ą╝ąĄčüč鹊 č湥čĆąĄąĘ čüąŠąĄą┤ąĖąĮąĄąĮąĖąĄ, ąĖąĮąĖčåąĖąĖčĆąŠą▓ą░ąĮąĮąŠąĄ CPE.

ŌĆó ąĀą░ąĘčĆąĄčłąĖčéčī ąŠą┤ąĮąŠą╝čā ąĖą╗ąĖ ąĮąĄčüą║ąŠą╗čīą║ąĖą╝ čüąĄčĆą▓ąĄčĆą░ą╝ ACS ąŠą▒čüą╗čāąČąĖą▓ą░čéčī čüąŠą▓ąŠą║čāą┐ąĮąŠčüčéčī CPE, ą║ąŠč鹊čĆą░čÅ ą╝ąŠąČąĄčé ą▒čŗčéčī čüą▓čÅąĘą░ąĮą░ čü ąŠą┤ąĮąĖą╝ ąĖą╗ąĖ ąĮąĄčüą║ąŠą╗čīą║ąĖą╝ąĖ ą┐ąŠčüčéą░ą▓čēąĖą║ą░ą╝ąĖ čāčüą╗čāą│.

ŌĆó ą×ą┐čéąĖą╝ąĖąĘąĖčĆčāąĄčéčüčÅ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄ čāčüčéą░ąĮąŠą▓ą╗ąĄąĮąĮčŗčģ čüąŠąĄą┤ąĖąĮąĄąĮąĖą╣, čćč鹊ą▒čŗ čüą▓ąĄčüčéąĖ ą║ ą╝ąĖąĮąĖą╝čāą╝čā ąĮą░ą║ą╗ą░ą┤ąĮčŗąĄ čĆą░čüčģąŠą┤čŗ ąĮą░ čüąŠąĄą┤ąĖąĮąĄąĮąĖąĄ, ą┐ąŠąĘą▓ąŠą╗čÅčÅ ą▓čŗą┐ąŠą╗ąĮčÅčéčī ąĮąĄčüą║ąŠą╗čīą║ąŠ ą┤ą▓čāąĮą░ą┐čĆą░ą▓ą╗ąĄąĮąĮčŗčģ čéčĆą░ąĮąĘą░ą║čåąĖą╣ č湥čĆąĄąĘ ąŠą┤ąĮąŠ čüąŠąĄą┤ąĖąĮąĄąĮąĖąĄ.

ą¤čĆąŠč鹊ą║ąŠą╗ ą┐čĆąĄą┤ąĮą░ąĘąĮą░č湥ąĮ ą┤ą╗čÅ ą┐ąŠą┤ą┤ąĄčƹȹ║ąĖ ąŠą▒ąĮą░čĆčāąČąĄąĮąĖčÅ ąĖ ąŠą▒čŖąĄą┤ąĖąĮąĄąĮąĖčÅ ACS ąĖ CPE:

ŌĆó ąöą╗čÅ CPE ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗čÅčÄčéčüčÅ ą╝ąĄčģą░ąĮąĖąĘą╝čŗ ąŠą▒ąĮą░čĆčāąČąĄąĮąĖčÅ ą┐ąŠą┤čģąŠą┤čÅčēąĄą│ąŠ ACS ą┤ą╗čÅ ą┤ą░ąĮąĮąŠą│ąŠ ą┐ąŠčüčéą░ą▓čēąĖą║ą░ čāčüą╗čāą│.

ŌĆó ą¤čĆąĄą┤ąŠčüčéą░ą▓ą╗čÅčÄčéčüčÅ ą╝ąĄčģą░ąĮąĖąĘą╝čŗ, ą┐ąŠąĘą▓ąŠą╗čÅčÄčēąĖąĄ ACS ą▒ąĄąĘąŠą┐ą░čüąĮąŠ ąĖą┤ąĄąĮčéąĖčäąĖčåąĖčĆąŠą▓ą░čéčī CPE ąĖ čüą▓čÅąĘą░čéčī ąĄą│ąŠ čü ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╝/ąĘą░ą║ą░ąĘčćąĖą║ąŠą╝. ą¤čĆąŠčåąĄčüčüčŗ ą┐ąŠą┤ą┤ąĄčƹȹ║ąĖ čéą░ą║ąŠą╣ čüą▓čÅąĘąĖ ą┤ąŠą╗ąČąĮčŗ ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░čéčī ą╝ąŠą┤ąĄą╗ąĖ, ą┐ąŠą┤čĆą░ąĘčāą╝ąĄą▓ą░čÄčēąĖąĄ ą║ą░ą║ ą▓ąĘą░ąĖą╝ąŠą┤ąĄą╣čüčéą▓ąĖąĄ čü ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╝, čéą░ą║ ąĖ ą┐ąŠą╗ąĮąŠčüčéčīčÄ ą░ą▓č鹊ą╝ą░čéąĖč湥čüą║ąĖąĄ.

ą£ąŠą┤ąĄą╗čī ą┐čĆąŠč鹊ą║ąŠą╗ą░ CWMP ą┐ąŠąĘą▓ąŠą╗čÅąĄčé čüąĄčĆą▓ąĄčĆčā ACS čāą┐čĆą░ą▓ą╗čÅčéčī ąĖ ą║ąŠąĮčéčĆąŠą╗ąĖčĆąŠą▓ą░čéčī čĆą░ąĘą╗ąĖčćąĮčŗąĄ ą┐ą░čĆą░ą╝ąĄčéčĆčŗ, čüą▓čÅąĘą░ąĮąĮčŗąĄ čü CPE. ą£ąĄčģą░ąĮąĖąĘą╝čŗ, ą┐čĆąĄą┤čāčüą╝ąŠčéčĆąĄąĮąĮčŗąĄ ą┤ą╗čÅ ą┤ąŠčüčéčāą┐ą░ ą║ čŹčéąĖą╝ ą┐ą░čĆą░ą╝ąĄčéčĆą░ą╝, ą┐čĆąŠąĄą║čéąĖčĆčāčÄčéčüčÅ čüąŠ čüą╗ąĄą┤čāčÄčēąĖą╝ąĖ ą┐čĆąĄą┤ą┐ąŠčüčŗą╗ą║ą░ą╝ąĖ:

ŌĆó ąĀą░ąĘą╗ąĖčćąĮčŗąĄ CPE ą╝ąŠą│čāčé ąĖą╝ąĄčéčī čĆą░ąĘą╗ąĖčćąĮčŗąĄ čāčĆąŠą▓ąĮąĖ ą▓ąŠąĘą╝ąŠąČąĮąŠčüč鹥ą╣, čĆąĄą░ą╗ąĖąĘčāčÅ čĆą░ąĘą╗ąĖčćąĮčŗąĄ ą┐ąŠą┤ą╝ąĮąŠąČąĄčüčéą▓ą░ ąĮąĄąŠą▒čÅąĘą░č鹥ą╗čīąĮčŗčģ čäčāąĮą║čåąĖą╣. ąÆ čĆąĄąĘčāą╗čīčéą░č鹥 ACS ą┤ąŠą╗ąČąĄąĮ ąĖą╝ąĄčéčī ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī ąŠą▒ąĮą░čĆčāąČąĖą▓ą░čéčī ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéąĖ ą║ąŠąĮą║čĆąĄčéąĮąŠą│ąŠ CPE.

ŌĆó ACS ą┤ąŠą╗ąČąĄąĮ ąĖą╝ąĄčéčī ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī čāą┐čĆą░ą▓ą╗čÅčéčī č鹥ą║čāčēąĄą╣ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąĄą╣ CPE ąĖ ą║ąŠąĮčéčĆąŠą╗ąĖčĆąŠą▓ą░čéčī ąĄčæ.

ŌĆó ąöčĆčāą│ąĖąĄ ąŠą▒čŖąĄą║čéčŗ čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ, ą║čĆąŠą╝ąĄ ACS, ą╝ąŠą│čāčé ą▒čŗčéčī čüą┐ąŠčüąŠą▒ąĮčŗ čāą┐čĆą░ą▓ą╗čÅčéčī ąĮąĄą║ąŠč鹊čĆčŗą╝ąĖ ą┐ą░čĆą░ą╝ąĄčéčĆą░ą╝ąĖ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąĖ CPE (ąĮą░ą┐čĆąĖą╝ąĄčĆ, ą┐ąŠčüčĆąĄą┤čüčéą▓ąŠą╝ ą░ą▓č鹊ą╝ą░čéąĖč湥čüą║ąŠą│ąŠ ą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮąĖčÅ ąĮą░ čüč鹊čĆąŠąĮąĄ LAN). ąÆ čĆąĄąĘčāą╗čīčéą░č鹥 ą┐čĆąŠč鹊ą║ąŠą╗ ą┤ąŠą╗ąČąĄąĮ ą┐ąŠąĘą▓ąŠą╗čÅčéčī ACS čāčćąĖčéčŗą▓ą░čéčī ą▓ąĮąĄčłąĮąĖąĄ ąĖąĘą╝ąĄąĮąĄąĮąĖčÅ ą▓ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąĖ CPE. ACS čéą░ą║ąČąĄ ą┤ąŠą╗ąČąĄąĮ ąĖą╝ąĄčéčī ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī ą║ąŠąĮčéčĆąŠą╗ąĖčĆąŠą▓ą░čéčī, ą║ą░ą║ąĖąĄ ą┐ą░čĆą░ą╝ąĄčéčĆčŗ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąĖ ą╝ąŠą│čāčé čāą┐čĆą░ą▓ą╗čÅčéčīčüčÅ čüčĆąĄą┤čüčéą▓ą░ą╝ąĖ, ąŠčéą╗ąĖčćąĮčŗą╝ąĖ ąŠčé ACS.

ŌĆó ą¤čĆąŠč鹊ą║ąŠą╗ ą┤ąŠą╗ąČąĄąĮ ąŠą▒ąĄčüą┐ąĄčćąĖčéčī čāą┐čĆą░ą▓ą╗ąĄąĮąĖąĄ ą┐ą░čĆą░ą╝ąĄčéčĆą░ą╝ąĖ, čüą┐ąĄčåąĖčäąĖčćąĮčŗą╝ąĖ ą┤ą╗čÅ ą▓ąĄąĮą┤ąŠčĆą░. ąŁčéąĖ ą┐ą░čĆą░ą╝ąĄčéčĆčŗ ą┤ąŠą╗ąČąĮčŗ ąŠą┐čĆąĄą┤ąĄą╗čÅčéčīčüčÅ čü ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖąĄą╝ ąĖ ą║ ąĮąĖą╝ ą┤ąŠčüčéčāą┐ą░.

ą¤čĆąŠč鹊ą║ąŠą╗ CWMP ą┐čĆąĄą┤ąĮą░ąĘąĮą░č湥ąĮ ą┤ą╗čÅ ą╝ąĖąĮąĖą╝ąĖąĘą░čåąĖąĖ čüą╗ąŠąČąĮąŠčüčéąĖ čĆąĄą░ą╗ąĖąĘą░čåąĖąĖ, ąŠą▒ąĄčüą┐ąĄčćąĖą▓ą░čÅ čĆą░ąĘčāą╝ąĮčŗą╣ ą║ąŠą╝ą┐čĆąŠą╝ąĖčüčü ą│ąĖą▒ą║ąŠčüčéąĖ, čäčāąĮą║čåąĖąŠąĮą░ą╗čīąĮąŠčüčéąĖ ąĖ ąŠą▒čŖąĄą╝ą░ ąĮąĄąŠą▒čģąŠą┤ąĖą╝ąŠą│ąŠ ą║ąŠą┤ą░. ą¤čĆąŠč鹊ą║ąŠą╗ ą▓ą║ą╗čÄčćą░ąĄčé ą▓ čüąĄą▒čÅ čĆčÅą┤ ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮčŗčģ ą║ąŠą╝ą┐ąŠąĮąĄąĮč鹊ą▓, ą║ąŠč鹊čĆčŗąĄ ą▓čüčéčāą┐ą░čÄčé ą▓ ąĖą│čĆčā č鹊ą╗čīą║ąŠ ą▓ č鹊ą╝ čüą╗čāčćą░ąĄ, ąĄčüą╗ąĖ čéčĆąĄą▒čāąĄčéčüčÅ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮą░čÅ čäčāąĮą║čåąĖąŠąĮą░ą╗čīąĮąŠčüčéčī. ą¤čĆąŠč鹊ą║ąŠą╗ čéą░ą║ąČąĄ ą▓ą║ą╗čÄčćą░ąĄčé čüčāčēąĄčüčéą▓čāčÄčēąĖąĄ čüčéą░ąĮą┤ą░čĆčéčŗ, ą│ą┤ąĄ čŹč鹊 čāą╝ąĄčüčéąĮąŠ, ą┐ąŠąĘą▓ąŠą╗čÅčÅ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī ą│ąŠč鹊ą▓čŗąĄ čĆąĄą░ą╗ąĖąĘą░čåąĖąĖ.

ą¤čĆąŠč鹊ą║ąŠą╗ CWMP čéą░ą║ąČąĄ ą▒čŗą╗ čĆą░ąĘčĆą░ą▒ąŠčéą░ąĮ čü čāč湥č鹊ą╝ čĆą░čüčłąĖčĆčÅąĄą╝ąŠčüčéąĖ. ą×ąĮ ą▓ą║ą╗čÄčćą░ąĄčé ą╝ąĄčģą░ąĮąĖąĘą╝čŗ ą┤ą╗čÅ ą┐ąŠą┤ą┤ąĄčƹȹ║ąĖ ą▒čāą┤čāčēąĖčģ čĆą░čüčłąĖčĆąĄąĮąĖą╣ čüčéą░ąĮą┤ą░čĆčéą░, ą░ čéą░ą║ąČąĄ čÅą▓ąĮčŗąĄ ą╝ąĄčģą░ąĮąĖąĘą╝čŗ ą┤ą╗čÅ čĆą░čüčłąĖčĆąĄąĮąĖą╣, čüą┐ąĄčåąĖčäąĖčćąĮčŗčģ ą┤ą╗čÅ ą┐ąŠčüčéą░ą▓čēąĖą║ąŠą▓.

[1.5. ąöąŠą┐čāčēąĄąĮąĖčÅ]

ąÆ ąŠą┐ąĖčüą░ąĮąĖąĖ ą┐čĆąŠč鹊ą║ąŠą╗ą░ CWMP čüą┤ąĄą╗ą░ąĮčŗ čüą╗ąĄą┤čāčÄčēąĖąĄ ą┤ąŠą┐čāčēąĄąĮąĖčÅ:

ŌĆó ąÆ čüą╗čāčćą░ąĄ čāčüčéčĆąŠą╣čüčéą▓ą░ B-NT ą┐ąĄčĆąĄą┤ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄą╝ ą┐čĆąŠč鹊ą║ąŠą╗ą░ CWM čüąĮą░čćą░ą╗ą░ ą▓čŗą┐ąŠą╗ąĮčÅąĄčéčüčÅ ąĮą░čćą░ą╗čīąĮą░čÅ ą░ą▓č鹊ą║ąŠąĮčäąĖą│čāčĆą░čåąĖčÅ B-NT, ą║ą░ą║ čŹč鹊 ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąŠ ą▓ TR-062 [3] ąĖ TR-044 [4], ąĖ čāčüčéą░ąĮą░ą▓ą╗ąĖą▓ą░ąĄčéčüčÅ čüąŠąĄą┤ąĖąĮąĄąĮąĖąĄ čü WAN, ą▓ ą║ąŠč鹊čĆąŠą╣ čüčéą░ąĮąŠą▓ąĖčéčüčÅ ą┤ąŠčüčéčāą┐ąĮčŗą╝ ACS.

ŌĆó ąÆčüąĄ čāčüčéčĆąŠą╣čüčéą▓ą░ CPE ąĮąĄąĘą░ą▓ąĖčüąĖą╝ąŠ ąŠčé ąĖąĘ čéąĖą┐ą░ (ą╝ąŠčüčé(2), čĆąŠčāč鹥čĆ ąĖą╗ąĖ ą┤čĆčāą│ąŠąĄ čüąĄč鹥ą▓ąŠąĄ ąŠą▒ąŠčĆčāą┤ąŠą▓ą░ąĮąĖąĄ) ą┐ąŠą╗čāčćą░čÄčé IP-ą░ą┤čĆąĄčü, čćč鹊ą▒čŗ ą╝ąŠąČąĮąŠ ą▒čŗą╗ąŠ ąŠčĆą│ą░ąĮąĖąĘąŠą▓ą░čéčī ą▓ąĘą░ąĖą╝ąŠą┤ąĄą╣čüčéą▓ąĖąĄ čü ACS.

ŌĆó CPE ą╝ąŠąČąĄčé ą▓ąĘą░ąĖą╝ąŠą┤ąĄą╣čüčéą▓ąŠą▓ą░čéčī čü ąŠą┤ąĮąĖą╝ ACS ąŠą┤ąĮąŠą▓čĆąĄą╝ąĄąĮąĮąŠ. ąÆ ą╗čÄą▒ąŠą╣ ą╝ąŠą╝ąĄąĮčé ą▓čĆąĄą╝ąĄąĮąĖ CPE ąĖąĘą▓ąĄčüčéąĮąŠ č鹊ą╗čīą║ąŠ ąŠą▒ ąŠą┤ąĮąŠą╝ ACS, čü ą║ąŠč鹊čĆčŗą╝ ąŠąĮ ą╝ąŠąČąĄčé čüąŠąĄą┤ąĖąĮčÅčéčīčüčÅ. ACS ą╝ąŠąČąĄčé ą┐ąĄčĆąĄą┤ą░čéčī CPE ą┤čĆčāą│ąŠą╝čā ACS č鹊ą╗čīą║ąŠ ą┐čāč鹥ą╝ čÅą▓ąĮąŠą│ąŠ ąĖąĘą╝ąĄąĮąĄąĮąĖčÅ ą║ąŠąĮčéą░ą║čéąĮąŠą╣ ąĖ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąŠąĮąĮąŠą╣ ąĖąĮč乊čĆą╝ą░čåąĖąĖ ACS. ąŚą░ą╝ąĄčćą░ąĮąĖąĄ: ą║ąŠą╗ą╗ąĄą║čåąĖčÅ čüąĄčĆą▓ąĄčĆąŠą▓ ACS, čĆą░čüą┐ąŠą╗ąŠąČąĄąĮąĮą░čÅ ą▓ąĮčāčéčĆąĖ ąŠą▒ą╗ą░čüčéąĖ čüąĄčĆą▓ąĖčüą░ ą▒ą░ą╗ą░ąĮčüąĖčĆąŠą▓ą║ąĖ čüąĄč鹥ą▓ąŠą╣ ąĮą░ą│čĆčāąĘą║ąĖ, ą▓ čŹč鹊ą╝ ą┤ąŠą║čāą╝ąĄąĮč鹥 čüčćąĖčéą░ąĄčéčüčÅ ąĄą┤ąĖąĮčüčéą▓ąĄąĮąĮčŗą╝ čüąĄčĆą▓ąĄčĆąŠą╝ ACS.

ą¤čĆąĖą╝ąĄčćą░ąĮąĖąĄ (2): ą▓ čüą╗čāčćą░ąĄ čüąĄč鹥ą▓ąŠą│ąŠ ą╝ąŠčüčéą░ (bridge) CPE ą┤ąŠą╗ąČąĄąĮ čāčüčéą░ąĮąŠą▓ąĖčéčī ą║ąŠąĮąĮąĄą║čé ąĮą░ čüą╗ąŠąĄ IP čüą┐ąĄčåąĖą░ą╗čīąĮąŠ ą┤ą╗čÅ ą║ąŠą╝ą╝čāąĮąĖą║ą░čåąĖą╣ čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ. ą£ąĄčģą░ąĮąĖąĘą╝ ą┐ąŠą╗čāč湥ąĮąĖčÅ čŹč鹊ą│ąŠ ą║ąŠąĮąĮąĄą║čéą░ ąĘą░ą▓ąĖčüąĖčé ąŠčé čüą┐ąĄčåąĖčäąĖą║ąĖ ą░čĆčģąĖč鹥ą║čéčāčĆčŗ čüąĄčéąĖ. ąØą░ą┐čĆąĖą╝ąĄčĆ ą╝ąŠąČąĄčé čüąŠąĄą┤ąĖąĮąĖčéčīčüčÅ, ąĖčüą┐ąŠą╗čīąĘčāčÅ IPoE čü ą▓čŗą┤ąĄą╗ąĄąĮąĖąĄą╝ ą░ą┤čĆąĄčüą░ ą┐ąŠ DHCP, ąĖą╗ąĖ ą╝ąŠąČąĄčé čüąŠąĄą┤ąĖąĮąĖčéčīčüčÅ, ąĖčüą┐ąŠą╗čīąĘčāčÅ PPPoE.

[1.6. ąóąĄčĆą╝ąĖąĮąŠą╗ąŠą│ąĖčÅ]

ąÆ ą┤ąŠą║čāą╝ąĄąĮčéą░čģ, ąŠą┐ąĖčüčŗą▓ą░čÄčēąĖčģ ą┐čĆąŠč鹊ą║ąŠą╗ CWMP, ąĖčüą┐ąŠą╗čīąĘčāčÄčéčüčÅ čüą╗ąĄą┤čāčÄčēąĖąĄ ą░ą▒ą▒čĆąĄą▓ąĖą░čéčāčĆčŗ ąĖ č鹥čĆą╝ąĖąĮčŗ.

ACS Auto-Configuration Server, ą║ąŠą╝ą░ąĮą┤ąĮčŗą╣ čüąĄčĆą▓ąĄčĆ. ąÜąŠą╝ą┐ąŠąĮąĄąĮčé broadband-čüąĄčéąĖ, ąŠčéą▓ąĄčćą░čÄčēąĖą╣ ąĘą░ ą░ą▓č鹊ą║ąŠąĮčäąĖą│čāčĆą░čåąĖčÄ CPE čāčüčéčĆąŠą╣čüčéą▓.

ATM Asynchronous Transfer Mode, č鹥ą╗ąĄą║ąŠą╝ą╝čāąĮąĖą║ą░čåąĖąŠąĮąĮčŗą╣ čüčéą░ąĮą┤ą░čĆčé ąŠą┐ąĖčüą░ąĮąĖčÅ ąĮąĖąĘą║ąŠčāčĆąŠą▓ąĮąĄą▓ąŠą│ąŠ ą┐čĆąŠč鹊ą║ąŠą╗ą░, ą┐čĆąĄą┤ąĮą░ąĘąĮą░č湥ąĮąĮčŗą╣ ą┤ą╗čÅ čåąĖčäčĆąŠą▓ąŠą╣ ą┐ąĄčĆąĄą┤ą░čćąĖ ąĮąĄčüą║ąŠą╗čīą║ąĖčģ čéąĖą┐ąŠą▓ čüąĄč鹥ą▓ąŠą│ąŠ čéčĆą░čäąĖą║ą░. ą×ąĮ ą╝ąŠąČąĄčé ąŠą▒čĆą░ą▒ą░čéčŗą▓ą░čéčī čéčĆą░ą┤ąĖčåąĖąŠąĮąĮčŗą╣ čéčĆą░čäąĖą║ ą┤ą░ąĮąĮčŗčģ ą▓ čĆąĄą░ą╗čīąĮąŠą╝ ą▓čĆąĄą╝ąĄąĮąĖ, čü ą│ą░čĆą░ąĮčéąĖčĆąŠą▓ą░ąĮąĮčŗą╝ąĖ ąĮąĖąĘą║ąĖą╝ąĖ ąĘą░ą┤ąĄčƹȹ║ą░ą╝ąĖ, čćč鹊 ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą┤ą╗čÅ ą┐ąĄčĆąĄą┤ą░čćąĖ ą┤ą░ąĮąĮčŗčģ ąĘą▓čāą║ą░ ąĖ ą▓ąĖą┤ąĄąŠ. ATM ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗čÅąĄčé čäčāąĮą║čåąĖąŠąĮą░ą╗ ą┐ąĄčĆąĄą║ą╗čÄč湥ąĮąĖčÅ ą╝ą░čĆčłčĆčāč鹊ą▓ ąĖ ą┐ą░ą║ąĄč鹊ą▓ čü ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄą╝ ą▓čĆąĄą╝ąĄąĮąĮąŠą│ąŠ ą╝čāą╗čīčéąĖą┐ą╗ąĄą║čüąĖčĆąŠą▓ą░ąĮąĖčÅ (time-division multiplexing, TDM).

B-NT Broadband Network Termination, ąŠčéąĮąŠčüąĖčéčüčÅ ą║ CPE-čāčüčéčĆąŠą╣čüčéą▓čā čü ą┐ąŠą┤ą┤ąĄčƹȹ║ąŠą╣ broadband-ą┤ąŠčüčéčāą┐ą░, čāą┐čĆą░ą▓ą╗čÅąĄą╝ąŠą╝čā č湥čĆąĄąĘ ACS.

BRAS Broadband Remote Access Server.

BSP Broadband Service Provider, čüąĄčĆą▓ąĖčü-ą┐čĆąŠą▓ą░ą╣ą┤ąĄčĆ čłąĖčĆąŠą║ąŠą┐ąŠą╗ąŠčüąĮąŠą╣ čāčüą╗čāą│ąĖ čüą▓čÅąĘąĖ.

CA Certificate Autority, ą┤ąŠą▓ąĄčĆąĄąĮąĮčŗą╣ čüąĄčĆą▓ąĄčĆ ą┐čĆąŠą▓ąĄčĆą║ąĖ ąĖ ą▓čŗą┤ą░čćąĖ čüąĄčĆčéąĖčäąĖą║ą░č鹊ą▓.

CMTS Cable Modem Termination System.

CPE Customer Premise Equipment, čāą┐čĆą░ą▓ą╗čÅąĄą╝ąŠąĄ ą░ą▒ąŠąĮąĄąĮčéčüą║ąŠąĄ ąŠą▒ąŠčĆčāą┤ąŠą▓ą░ąĮąĖąĄ.

CWMP CPE WAN Management Protocol.

DSLAM Digital Subscriber Line Access Multiplexer ŌĆö ą╝čāą╗čīčéąĖą┐ą╗ąĄą║čüąŠčĆ (ą╝ąŠą┤ąĄą╝) ą┤ąŠčüčéčāą┐ą░ čåąĖčäčĆąŠą▓ąŠą╣ ą░ą▒ąŠąĮąĄąĮčéčüą║ąŠą╣ ą╗ąĖąĮąĖąĖ xDSL.

DT Device Type Schema.

IP Internet Protocol.

IPDR Internet Protocol Detail Record. ąÆ č鹥čģąĮąŠą╗ąŠą│ąĖčÅčģ č鹥ą╗ąĄą║ąŠą╝ą╝čāąĮąĖą║ą░čåąĖą╣ IP Detail Record (IPDR) ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗čÅąĄčé ąŠčüąĮąŠą▓ą░ąĮąĮčāčÄ ąĮą░ IP čüą╗čāąČą▒čā, ą║ąŠč鹊čĆą░čÅ ą╝ąŠąČąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ čüąĖčüč鹥ą╝ą░ą╝ąĖ ą┐ąŠą┤ą┤ąĄčƹȹ║ąĖ ąŠą┐ąĄčĆą░čåąĖą╣ (OSS) čüąĖčüč鹥ą╝ą░ą╝ąĖ ą┐ąŠą┤ą┤ąĄčƹȹ║ąĖ ą▒ąĖąĘąĮąĄčüą░ (BSS). ąĪąŠą┤ąĄčƹȹĖą╝ąŠąĄ IPDR ąŠą┐čĆąĄą┤ąĄą╗čÅąĄčéčüčÅ ą┐čĆąŠą▓ą░ą╣ą┤ąĄčĆąŠą╝ čüąĄčĆą▓ąĖčüą░, ą▓ąĄąĮą┤ąŠčĆąŠą╝ čüąĄčéąĖ/čüą╗čāąČą▒čŗ, ąĖą╗ąĖ ą╗čÄą▒čŗą╝ ą┤čĆčāą│ąĖą╝ čüąŠąŠą▒čēąĄčüčéą▓ąŠą╝ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣ čü ą░ą▓č鹊čĆąĖąĘą░čåąĖąĄą╣ ą┤ą╗čÅ čāą║ą░ąĘą░ąĮąĖčÅ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮčŗčģ ąŠčüąĮąŠą▓ą░ąĮąĮčŗčģ ąĮą░ IP čüą╗čāąČą▒ ą▓ čāą║ą░ąĘą░ąĮąĮąŠą╝ ą║ąŠąĮč鹥ą║čüč鹥. ąĪą┐ąĄčåąĖčäąĖą║ą░čåąĖąĖ IPDR ąĖąĘąĮą░čćą░ą╗čīąĮąŠ ą▒čŗą╗ąĖ čĆą░ąĘčĆą░ą▒ąŠčéą░ąĮčŗ ąŠčĆą│ą░ąĮąĖąĘą░čåąĖąĄą╣ Internet Protocol Detail Record, Inc. (aka IPDR.org). ąÆ 2007 ą│ąŠą┤čā ąŠčĆą│ą░ąĮąĖąĘą░čåąĖčÅ IPDR.org ą▒čŗą╗ą░ ą▓ąĘčÅčéą░ ą┐ąŠą┤ ą║ąŠąĮčéčĆąŠą╗čī TM Forum, ąĖąĮą┤čāčüčéčĆąĖą░ą╗čīąĮąŠą╣ ą░čüčüąŠčåąĖą░čåąĖąĄą╣ ą▒ąŠą╗ąĄąĄ č湥ą╝ 900 ą│ą╗ąŠą▒ą░ą╗čīąĮčŗčģ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣ ąĖąĘ 160 čüčéčĆą░ąĮ, ąŠčéąĮąŠčüčÅčēąĖčģčüčÅ ą║ č鹥ą╗ąĄą║ąŠą╝ą╝čāąĮąĖą║ą░čåąĖčÅą╝, ą║ą░ą▒ąĄą╗čīąĮąŠą╝čā ąŠą▒ąŠčĆčāą┤ąŠą▓ą░ąĮąĖčÄ, ą╝ąĄą┤ąĖą░ ąĖ ąśąĮč鹥čĆąĮąĄčéčā. ąĪą┐ąĄčåąĖčäąĖą║ą░čåąĖąĖ IPDR ą▓ą║ą╗čÄčćą░čÄčé čéčĆąĄą▒ąŠą▓ą░ąĮąĖčÅ ą┤ą╗čÅ IPDR ą║ąŠą╗ą╗ąĄą║čåąĖąĖ, ą┐čĆąŠč鹊ą║ąŠą╗ą░ą╝ ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖčÅ ąĖ ąŠą▒ą╝ąĄąĮą░ ąĘą░ą┐ąĖčüčÅą╝ąĖ IPDR, čĆčāą║ąŠą▓ąŠą┤čüčéą▓ą░ ą┐ąŠ ą┤ąĖąĘą░ą╣ąĮčā čüą╗čāąČą▒čŗ IPDR ąĖ čé. ą┤.

IPDRDoc IPDR Document.

IR IPDR Recorder.

IS IPDR Store.

IT IPDR Transmitter.

Option ąŠą┐čåąĖčÅ, čäąĖčćą░ CPE, ą║ąŠč鹊čĆą░čÅ ą╝ąŠąČąĄčé ą▒čŗčéčī čĆą░ąĘčĆąĄčłąĄąĮą░ ąĖą╗ąĖ ąĘą░ą┐čĆąĄčēąĄąĮą░ čü ą┐ąŠą╝ąŠčēčīčÄ ą┐ąŠą┤ą┐ąĖčüą░ąĮąĮąŠą│ąŠ ą▓ą░čāč湥čĆą░ (Voucher).

OUI Organizationally Unique Identifier.

RPC Remote procedure call.

SE Service Element.

SOAP Simple Object Access Protocol, ą┐čĆąŠč鹊ą║ąŠą╗ ą┤ąŠčüčéčāą┐ą░ ą║ ąŠą▒čŖąĄą║čéą░ą╝ - ą┐čĆąŠč鹊ą║ąŠą╗ ąŠą▒ą╝ąĄąĮą░ čüčéčĆčāą║čéčāčĆąĖčĆąŠą▓ą░ąĮąĮčŗą╝ąĖ čüąŠąŠą▒čēąĄąĮąĖčÅą╝ąĖ ą▓ čĆą░čüą┐čĆąĄą┤ąĄą╗čæąĮąĮąŠą╣ ą▓čŗčćąĖčüą╗ąĖč鹥ą╗čīąĮąŠą╣ čüčĆąĄą┤ąĄ. ą¤ąĄčĆą▓ąŠąĮą░čćą░ą╗čīąĮąŠ SOAP ą┐čĆąĄą┤ąĮą░ąĘąĮą░čćą░ą╗čüčÅ ą▓ ąŠčüąĮąŠą▓ąĮąŠą╝ ą┤ą╗čÅ čĆąĄą░ą╗ąĖąĘą░čåąĖąĖ čāą┤ą░ą╗čæąĮąĮąŠą│ąŠ ą▓čŗąĘąŠą▓ą░ ą┐čĆąŠčåąĄą┤čāčĆ (RPC). ąĪąĄą╣čćą░čü ą┐čĆąŠč鹊ą║ąŠą╗ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą┤ą╗čÅ ąŠą▒ą╝ąĄąĮą░ ą┐čĆąŠąĖąĘą▓ąŠą╗čīąĮčŗą╝ąĖ čüąŠąŠą▒čēąĄąĮąĖčÅą╝ąĖ ą▓ č乊čĆą╝ą░č鹥 XML, ą░ ąĮąĄ č鹊ą╗čīą║ąŠ ą┤ą╗čÅ ą▓čŗąĘąŠą▓ą░ ą┐čĆąŠčåąĄą┤čāčĆ.

TR Technical Report.

TR-111 ą▓ą▓ąŠą┤ąĖčé ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮčŗąĄ č鹥čüčéčŗ ą┐čĆąŠčģąŠąČą┤ąĄąĮąĖčÅ čéčĆą░čäąĖą║ą░ NAT ąĖ čüąĄč鹥ą▓ąŠą│ąŠ ąŠą▒ą╝ąĄąĮą░ non-IP.

TR-143 ąĪą┐ąĄčåąĖčäąĖą║ą░čåąĖčÅ TR-143, ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮą░čÅ Broadband Forum, ą┐ąŠą╝ąŠą│ą░ąĄčé ąŠą┐ąĄčĆą░č鹊čĆą░ą╝ ąŠą┐čĆąĄą┤ąĄą╗ąĖčéčī, ąĮą░čģąŠą┤ąĖčéčüčÅ ą╗ąĖ ą┐čĆąŠą▒ą╗ąĄą╝ą░ ą▓ čüąĄčéąĖ ąŠą┐ąĄčĆą░č鹊čĆą░ ąĖą╗ąĖ ą▓ ą┤ąŠą╝ą░čłąĮąĄą╣ čüąĄčéąĖ ą║ą╗ąĖąĄąĮčéą░. TR-143 ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗čÅąĄčé čĆčāą║ąŠą▓ąŠą┤čüčéą▓ą░ ą┤ą╗čÅ ą░ą║čéąĖą▓ąĮąŠą│ąŠ ą╝ąŠąĮąĖč鹊čĆąĖąĮą│ą░ ąĖ ą┤ąĖą░ą│ąĮąŠčüčéąĖą║ąĖ ą║ą╗ąĖąĄąĮčéčüą║ąŠą│ąŠ ąŠą▒ąŠčĆčāą┤ąŠą▓ą░ąĮąĖčÅ. ą×čäąĖčåąĖą░ą╗čīąĮąŠ čŹč鹊 ąĮą░ąĘčŗą▓ą░ąĄčéčüčÅ "Enabling Network Throughput Performance Tests and Statistical Monitoring", čćč鹊 ą▓ą║ą╗čÄčćą░ąĄčé č鹥čüčéčŗ, ąĘą░ą┐čāčüą║ą░ąĄą╝čŗąĄ ąĮą░ ą║ąŠąĮąĄčćąĮąŠą╣ č鹊čćą║ąĄ TR-069. ąÆ ą║ąŠąĮč鹥ą║čüč鹥 TR-143 ą░ą║čéąĖą▓ąĮčŗą╣ ą╝ąŠąĮąĖč鹊čĆąĖąĮą│ ą┐ąŠąĘą▓ąŠą╗čÅąĄčé ąĖąĘą╝ąĄčĆąĖčéčī ą╝ąĄčéčĆąĖą║ąĖ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čīąĮąŠčüčéąĖ, ą▓ą░ąČąĮčŗąĄ ą┤ą╗čÅ ą│ą░čĆą░ąĮčéąĖąĖ ą┐ą░čĆą░ą╝ąĄčéčĆąŠą▓ ą▒ąĖąĘąĮąĄčüą░, čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēąĖčģ ą║ą╗ąĖąĄąĮčéčüą║ąŠą╝čā ą┤ąŠą│ąŠą▓ąŠčĆčā (Service Level Agreements, SLAs). ąóąĄčüčéčŗ ą┐ąŠą┤čĆą░ąĘčāą╝ąĄą▓ą░čÄčé ą░ą║čéąĖą▓ąĮčāčÄ ą┐ąĄčĆąĄą┤ą░čćčā ąĖ ą┐čĆąĖąĄą╝ ą┤ą░ąĮąĮčŗčģ č湥čĆąĄąĘ čāą┐čĆą░ą▓ą╗čÅąĄą╝čāčÄ čŹą║ąŠčüąĖčüč鹥ą╝čā, čü ą┐ąŠą┤ą┤ąĄčƹȹ║ąŠą╣ ąĖąĮąĖčåąĖąĖčĆčāąĄą╝čŗčģ ą┤ąĖą░ą│ąĮąŠčüčéąĖą║ ą║ą░ą║ čüąŠ čüč鹊čĆąŠąĮčŗ čüąĄčéąĖ, čéą░ą║ ąĖ čüąŠ čüč鹊čĆąŠąĮčŗ ąŠą▒ąŠčĆčāą┤ąŠą▓ą░ąĮąĖčÅ CPE. ąÜą╗čÄč湥ą▓ąŠąĄ ą┤ąŠčüč鹊ąĖąĮčüčéą▓ąŠ ą░ą║čéąĖą▓ąĮąŠą│ąŠ ą╝ąŠąĮąĖč鹊čĆąĖąĮą│ą░ - ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĖčÅ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čīąĮąŠčüčéąĖ ą┐čāč鹥ą╣ čüą╗čāąČą▒čŗ ąĖą╗ąĖ čüąĄą│ą╝ąĄąĮč鹊ą▓ ą┐čāčéąĖ, ą▓ ąĘą░ą▓ąĖčüąĖą╝ąŠčüčéąĖ ąŠčé č鹊ą│ąŠ, ą║ ą║ą░ą║ąŠą╝čā čüąĄą│ą╝ąĄąĮčéčā čüąĄčéąĖ ąŠčüčāčēąĄčüčéą▓ą╗čÅąĄčéčüčÅ ą┤ąŠčüčéčāą┐.

TR-181 ąĀą░čüčłąĖčĆąĄąĮąĖąĄ čüčéą░ąĮą┤ą░čĆčéą░ TR-069. ą£ąŠčēąĮčŗą╣ čüčéą░ąĮą┤ą░čĆčé ąĮąŠą▓ąŠą│ąŠ ą┐ąŠą║ąŠą╗ąĄąĮąĖčÅ TR-069: TR-181 i2.

TR-232 Bulk Data Collection. ą¤čĆąĄą┤čüčéą░ą▓ą╗čÅąĄčé ąŠčüąĮąŠą▓ą░ąĮąĮčŗą╣ ąĮą░ IPDR ą╝ąĄčģą░ąĮąĖąĘą╝, ą┐ąŠąĘą▓ąŠą╗čÅčÄčēąĖą╣ ą┐čĆąŠą▓ą░ą╣ą┤ąĄčĆą░ą╝ čüąĄčĆą▓ąĖčüąŠą▓ čŹčäč乥ą║čéąĖą▓ąĮąŠ čüąŠą▒ąĖčĆą░čéčī ąĮą░ čĆąĄą│čāą╗čÅčĆąĮąŠą╣ ąŠčüąĮąŠą▓ąĄ ą┐ąŠč鹥ąĮčåąĖą░ą╗čīąĮąŠ ą▒ąŠą╗čīčłąŠąĄ ą║ąŠą╗ąĖč湥čüčéą▓ąŠ ą┤ą░ąĮąĮčŗčģ ąĖąĘ ąĖčģ ą┐ąŠą┐čāą╗čÅčåąĖąĖ CPE. ąŁč鹊čé ą╝ąĄčģą░ąĮąĖąĘą╝ čüą▒ąŠčĆą░ ą┤ą░ąĮąĮčŗčģ ą┐ąŠčüčéčĆąŠąĄąĮ ą┐ąŠą▓ąĄčĆčģ čüčéą░ąĮą┤ą░čĆčéą░ IPDR, ą║ą░ą║ čŹč鹊 ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąŠ ą▓ č乊čĆčāą╝ąĄ TM, ą▓ą╝ąĄčüč鹊 čüčéą░ąĮą┤ą░čĆčéą░ CWMP, ą║ą░ą║ čŹč鹊 ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąŠ TR-069, ą┐ąŠčüą║ąŠą╗čīą║čā CWMP čĆą░ąĘčĆą░ą▒ąŠčéą░ąĮ ą┤ą╗čÅ ą┐čĆąŠč鹊ą║ąŠą╗ą░ čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ čāčüčéčĆąŠą╣čüčéą▓ą░ą╝ąĖ ą▓ą╝ąĄčüč鹊 ą┐čĆąŠč鹊ą║ąŠą╗ą░ čüą▒ąŠčĆą░ ą┤ą░ąĮąĮčŗčģ. ąóą░ą║ąĖą╝ ąŠą▒čĆą░ąĘąŠą╝, ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄ IPDR ą▓ą╝ąĄčüč鹊 čüąĖčüč鹥ą╝čŗ čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ CWMP ąĮąĄ ą┐ąŠą┤ą▓ąĄčƹȹĄąĮąŠ ą▓ą╝ąĄčłą░č鹥ą╗čīčüčéą▓ą░ą╝ ąĖ ą┐ąĄčĆąĄą┤ą░čćą░ ą┤ą░ąĮąĮčŗčģ ą┐čĆąŠąĖčüčģąŠą┤ąĖčé ą▒ąŠą╗ąĄąĄ čŹčäč乥ą║čéąĖą▓ąĮąŠ. ąŻčüčéčĆąŠą╣čüčéą▓ą░, ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░čÄčēąĖąĄ ą╝ąĄčģą░ąĮąĖąĘą╝ čüą▒ąŠčĆą░ bulk-ą┤ą░ąĮąĮčŗčģ ąĮą░ ąŠčüąĮąŠą▓ąĄ IPDR ą▒čāą┤čāčé ąĖą╝ąĄčéčī ą╝ąĄčģą░ąĮąĖąĘą╝, ą║ąŠąĮčäąĖą│čāčĆąĖčĆčāąĄą╝čŗą╣ č湥čĆąĄąĘ CWMP.

Voucher ą▓ą░čāč湥čĆ, čüąĮą░ą▒ąČąĄąĮąĮą░čÅ čåąĖčäčĆąŠą▓ąŠą╣ ą┐ąŠą┤ą┐ąĖčüčīčÄ čüčéčĆčāą║čéčāčĆą░ ą┤ą░ąĮąĮčŗčģ, ą║ąŠč鹊čĆą░čÅ ąĖąĮčüčéčĆčāą║čéąĖčĆčāąĄčé ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮąŠąĄ CPE čĆą░ąĘčĆąĄčłąĖčéčī ąĖą╗ąĖ ąĘą░ą┐čĆąĄčéąĖčéčī ąŠą┐čåąĖčÄ (Option), ąĖ čģą░čĆą░ą║č鹥čĆąĖčüčéąĖą║ąĖ, ąŠą┐čĆąĄą┤ąĄą╗čÅčÄčēąĖąĄ, ą┐čĆąĖ ą║ą░ą║ąĖčģ čāčüą╗ąŠą▓ąĖčÅčģ čüąŠčģčĆą░ąĮčÅčÄčéčüčÅ ą┐ą░čĆą░ą╝ąĄčéčĆčŗ.

WAN Wide Area Network.

WG Working Group.

XMPP Extensible Messaging and Presence Protocol (XMPP): Core, IETF, 2011 (RFC 6120 https://www.rfc-editor.org/rfc/rfc6120).

[2.1. ąÉčĆčģąĖč鹥ą║čéčāčĆą░: ą║ąŠą╝ą┐ąŠąĮąĄąĮčéčŗ ą┐čĆąŠč鹊ą║ąŠą╗ą░]

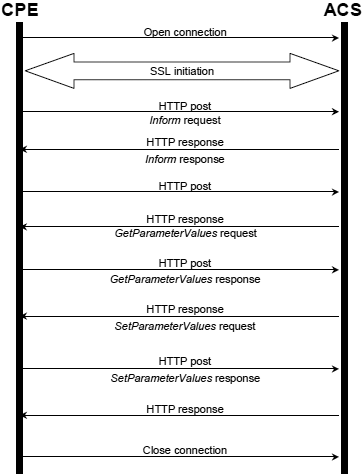

ą¤čĆąŠč鹊ą║ąŠą╗ CWMP čüąŠčüč鹊ąĖčé ąĖąĘ ąĮąĄčüą║ąŠą╗čīą║ąĖčģ čāąĮąĖą║ą░ą╗čīąĮčŗčģ ą┤ą╗čÅ ąĮąĄą│ąŠ ą║ąŠą╝ą┐ąŠąĮąĄąĮč鹊ą▓, ąĖ čéą░ą║ąČąĄ ąŠąĮ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ąĮąĄčüą║ąŠą╗čīą║ąŠ čüčéą░ąĮą┤ą░čĆčéąĮčŗčģ ą┐čĆąŠč鹊ą║ąŠą╗ąŠą▓, čüą╝. čĆąĖčü. 2. ąÜčĆą░čéą║ąŠąĄ ąŠą┐ąĖčüą░ąĮąĖąĄ ą║ą░ąČą┤ąŠą│ąŠ čüą╗ąŠčÅ ą┐čĆąĖą▓ąĄą┤ąĄąĮąŠ ą▓ čéą░ą▒ą╗ąĖčåąĄ 1.

| CPE/ACS Application |

| ą£ąĄč鹊ą┤čŗ RPC |

| SOAP |

| HTTP |

| SSL/TLS |

| TCP/IP |

ąĀąĖčü. 2. ąĪč鹥ą║ ą┐čĆąŠč鹊ą║ąŠą╗ąŠą▓, ąĖčüą┐ąŠą╗čīąĘčāąĄą╝čŗą╣ CWMP.

ąóą░ą▒ą╗ąĖčåą░ 1. ąĪą╗ąŠąĖ ą┐čĆąŠč鹊ą║ąŠą╗ąŠą▓, ąĖčüą┐ąŠą╗čīąĘčāąĄą╝čŗąĄ ą▓ CWMP.

| ąĪą╗ąŠą╣ |

ą×ą┐ąĖčüą░ąĮąĖąĄ |

| CPE/ACS Application |

ą¤čĆąĖą╗ąŠąČąĄąĮąĖąĄ, ąĖčüą┐ąŠą╗čīąĘčāčÄčēąĄąĄ ą┐čĆąŠč鹊ą║ąŠą╗ CWMP ąĮą░ CPE ąĖ ACS čüąŠąŠčéą▓ąĄčéčüčéą▓ąĄąĮąĮąŠ. ą¤čĆąĖą╗ąŠąČąĄąĮąĖąĄ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąŠ ą╗ąŠą║ą░ą╗čīąĮąŠ, ąĖ ąŠąĮąŠ ąĮąĄ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąŠ ą║ą░ą║ čćą░čüčéčī ą┐čĆąŠč鹊ą║ąŠą╗ą░ čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ ą│ą╗ąŠą▒ą░ą╗čīąĮąŠą╣ čüąĄčéčīčÄ CPE. |

| ą£ąĄč鹊ą┤čŗ RPC |

ąĪą┐ąĄčåąĖą░ą╗čīąĮčŗąĄ ą╝ąĄč鹊ą┤čŗ čāą┤ą░ą╗ąĄąĮąĮąŠą│ąŠ ą▓čŗąĘąŠą▓ą░ ą┐čĆąŠčåąĄą┤čāčĆ (RPC) ą║ąŠč鹊čĆčŗąĄ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮčŗ ą┐čĆąŠč鹊ą║ąŠą╗ąŠą╝ CWMP, ąŠą┐ąĖčüą░ąĮąĮčŗąĄ ą▓ ą¤čĆąĖą╗ąŠąČąĄąĮąĖąĖ A. ąŁč鹊 ą▓ą║ą╗čÄčćą░ąĄčé ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĖąĄ ą┐ą░čĆą░ą╝ąĄčéčĆąŠą▓ čüąĄč鹥ą▓ąŠą│ąŠ čāčüčéčĆąŠą╣čüčéą▓ą░ (CPE Parameters), ą┤ąŠčüčéčāą┐ąĮčŗčģ ą┤ą╗čÅ ACS č湥čĆąĄąĘ čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēąĖąĄ ą╝ąĄč鹊ą┤čŗ RPC. ąĪą┐ąĄčåąĖą░ą╗čīąĮčŗąĄ ą┐ą░čĆą░ą╝ąĄčéčĆčŗ, ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮčŗąĄ ą┤ą╗čÅ čĆąŠčāč鹥čĆą░ (Internet Gateway Device), ąŠą┐ąĖčüą░ąĮčŗ ą▓ ą¤čĆąĖą╗ąŠąČąĄąĮąĖąĖ B. |

| SOAP |

ąĪčéą░ąĮą┤ą░čĆčéąĮčŗą╣, ąŠčüąĮąŠą▓ą░ąĮąĮčŗą╣ ąĮą░ XML čüąĖąĮčéą░ą║čüąĖčü, ąĖčüą┐ąŠą╗čīąĘčāąĄą╝čŗą╣ ąĘą┤ąĄčüčī ą┤ą╗čÅ ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖčÅ ą▓čŗąĘąŠą▓ąŠą▓ čāą┤ą░ą╗ąĄąĮąĮčŗčģ ą┐čĆąŠčåąĄą┤čāčĆ. ąÆ ąŠčüąŠą▒ąĄąĮąĮąŠčüčéąĖ čŹč鹊 ąŠčéąĮąŠčüąĖčéčüčÅ ą║ SOAP 1.1, ą║ą░ą║ čŹč鹊 ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąŠ ą▓ [8]. |

| HTTP |

HTTP 1.1, ą║ą░ą║ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąŠ ą▓ [5]. |

| SSL/TLS |

ą¤čĆąŠč鹊ą║ąŠą╗čŗ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ čüą╗ąŠčÅ čéčĆą░ąĮčüą┐ąŠčĆčéą░ ąśąĮč鹥čĆąĮąĄčé. ąÆ ąŠčüąŠą▒ąĄąĮąĮąŠčüčéąĖ čŹč鹊 ą╗ąĖą▒ąŠ SSL 3.0 (Secure Socket Layer), ą║ą░ą║ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąŠ ą▓ [10], ąĖą╗ąĖ TLS 1.0 (Transport Layer Security), ą║ą░ą║ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąŠ ą▓ [11]. ąśčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄ SSL/TLS ąĮą░čüč鹊čÅč鹥ą╗čīąĮąŠ čĆąĄą║ąŠą╝ąĄąĮą┤čāąĄčéčüčÅ, ąĮąŠ ąĮąĄ čÅą▓ą╗čÅąĄčéčüčÅ ąŠą▒čÅąĘą░č鹥ą╗čīąĮčŗą╝. |

| TCP/IP |

ąĪčéą░ąĮą┤ą░čĆčéąĮčŗąĄ TCP/IP. |

[2.2. ą£ąĄčģą░ąĮąĖąĘą╝čŗ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ]

ą¤čĆąŠč鹊ą║ąŠą╗ CWMP ą▒čŗą╗ čĆą░ąĘčĆą░ą▒ąŠčéą░ąĮ čåąĄą╗čīčÄ ąŠą▒ąĄčüą┐ąĄčćąĖčéčī ą▓čŗčüąŠą║čāčÄ čüč鹥ą┐ąĄąĮčī ąĘą░čēąĖčéčŗ ąĖčüą┐ąŠą╗čīąĘčāčÄčēąĖčģ ąĄą│ąŠ ą▓ąĘą░ąĖą╝ąŠą┤ąĄą╣čüčéą▓ąĖą╣. ą¤čĆąĄą┤čāčüą╝ą░čéčĆąĖą▓ą░ąĄčéčüčÅ ą┐čĆąĄą┤ąŠčéą▓čĆą░čēąĄąĮąĖąĄ ą▓ą╝ąĄčłą░č鹥ą╗čīčüčéą▓ą░ ą▓ čéčĆą░ąĮąĘą░ą║čåąĖąĖ ą╝ąĄąČą┤čā CPE ąĖ ACS, ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖąĄ ą║ąŠąĮčäąĖą┤ąĄąĮčåąĖą░ą╗čīąĮąŠčüčéąĖ čŹčéąĖčģ čéčĆą░ąĮąĘą░ą║čåąĖą╣ ąĖ čĆą░ąĘą╗ąĖčćąĮčŗčģ čāčĆąŠą▓ąĮąĄą╣ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ.

ąÆ ą┐čĆąŠč鹊ą║ąŠą╗ ą▓čüčéčĆąŠąĄąĮčŗ čüą╗ąĄą┤čāčÄčēąĖąĄ ą╝ąĄčģą░ąĮąĖąĘą╝čŗ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ:

ŌĆó ą¤čĆąŠč鹊ą║ąŠą╗ ą┤ą╗čÅ čéčĆą░ąĮčüą┐ąŠčĆčéą░ ą║ąŠą╝ą╝čāąĮąĖą║ą░čåąĖą╣ ą╝ąĄąČą┤čā CPE ąĖ ACS ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄ SSL/TLS. ąŁč鹊 ąŠą▒ąĄčüą┐ąĄčćąĖą▓ą░ąĄčé ą║ąŠąĮčäąĖą┤ąĄąĮčåąĖą░ą╗čīąĮąŠčüčéčī čéčĆą░ąĮąĘą░ą║čåąĖą╣, čåąĄą╗ąŠčüčéąĮąŠčüčéąĖ ą┤ą░ąĮąĮčŗčģ, ąĖ ą┐ąŠąĘą▓ąŠą╗čÅąĄčé čĆąĄą░ą╗ąĖąĘąŠą▓ą░čéčī ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖčÄ ą╝ąĄąČą┤čā CPE ąĖ ACS ąĮą░ ąŠčüąĮąŠą▓ąĄ čüąĄčĆčéąĖčäąĖą║ą░č鹊ą▓.

ŌĆó ąĪą╗ąŠą╣ HTTP ąŠą▒ąĄčüą┐ąĄčćąĖą▓ą░ąĄčé ą░ą╗čīč鹥čĆąĮą░čéąĖą▓ąĮčŗąĄ čüčĆąĄą┤čüčéą▓ą░ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ CPE ąĮą░ ąŠčüąĮąŠą▓ąĄ čüąŠą▓ą╝ąĄčüčéąĮąŠ ąĖčüą┐ąŠą╗čīąĘčāąĄą╝čŗčģ čüąĄą║čĆąĄč鹊ą▓.

ą¤čĆąŠč鹊ą║ąŠą╗ ą▓ą║ą╗čÄčćą░ąĄčé ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮčŗąĄ ą╝ąĄčģą░ąĮąĖąĘą╝čŗ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ, čüą▓čÅąĘą░ąĮąĮčŗąĄ čü ąŠą┐čåąĖąŠąĮą░ą╗čīąĮčŗą╝ Voucher-ą╝ąĄčģą░ąĮąĖąĘą╝ąŠą╝ čü čåąĖčäčĆąŠą▓ąŠą╣ ą┐ąŠą┤ą┐ąĖčüčīčÄ ąĖ Signed Package Format, ąŠą┐ąĖčüą░ąĮąĮčŗą╝ąĖ ą▓ ą¤čĆąĖą╗ąŠąČąĄąĮąĖąĖ C ąĖ ą¤čĆąĖą╗ąŠąČąĄąĮąĖąĖ E čüąŠąŠčéą▓ąĄčéčüčéą▓ąĄąĮąĮąŠ.

2.2.1. ąśąĮąĖčåąĖą░ą╗ąĖąĘą░čåąĖąŠąĮąĮčŗąĄ ą╝ąŠą┤ąĄą╗ąĖ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ. ąśąĮąĖčåąĖą░ą╗ąĖąĘą░čåąĖčÅ ą╝ąĄčģą░ąĮąĖąĘą╝ąŠą▓ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ ąŠą┐ąĖčüą░ąĮą░ ą▓ ą║ąŠąĮč鹥ą║čüč鹥 čĆą░ąĘą╗ąĖčćąĮčŗčģ ą▒ąĖąĘąĮąĄčü-ą╝ąŠą┤ąĄą╗ąĄą╣ ą┤ą╗čÅ čĆą░čüą┐čĆąŠčüčéčĆą░ąĮąĄąĮąĖčÅ CPE. ąĀą░čüčüą╝ą░čéčĆąĖą▓ą░čÄčéčüčÅ čéčĆąĖ ą╝ąŠą┤ąĄą╗ąĖ:

ŌĆó ąĀą░čüą┐čĆąŠčüčéčĆą░ąĮąĄąĮąĖąĄ čāčüčéčĆąŠą╣čüčéą▓ CPE čüąĄčĆą▓ąĖčü-ą┐čĆąŠą▓ą░ą╣ą┤ąĄčĆąŠą╝, čüą▓čÅąĘą░ąĮąĮčŗą╝ čü ACS.

ŌĆó ąĀą░čüą┐čĆąŠčüčéčĆą░ąĮąĄąĮąĖąĄ CPE čĆąĖč鹥ą╣ą╗ąŠą╝ (čĆąŠąĘąĮąĖčćąĮąŠą╣ čüąĄčéčīčÄ ą┐čĆąŠą┤ą░ąČ), ą║ąŠą│ą┤ą░ čüą▓čÅąĘčī čü čüąĄčĆą▓ąĖčü-ą┐čĆąŠą▓ą░ą╣ą┤ąĄčĆąŠą╝ ąĖ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╝ čāčüčéą░ąĮą░ą▓ą╗ąĖą▓ą░ąĄčéčüčÅ ą▓ ą╝ąŠą╝ąĄąĮčé ą┐ąŠą║čāą┐ą║ąĖ.

ŌĆó ąĀą░čüą┐čĆąŠčüčéčĆą░ąĮąĄąĮąĖąĄ CPE čĆąĖč鹥ą╣ą╗ąŠą╝ ą▒ąĄąĘ ą┐čĆąĄą┤ą▓ą░čĆąĖč鹥ą╗čīąĮąŠą╣ čüą▓čÅąĘąĖ čü čäčāąĮą║čåąĖąŠąĮą░ą╗ąŠą╝ CPE.

ąÆ ą┐ąĄčĆą▓čŗčģ ą┤ą▓čāčģ čüą╗čāčćą░čÅčģ čüą┐ąĄčåąĖą░ą╗čīąĮčŗą╣ ąĖą┤ąĄąĮčéąĖčäąĖą║ą░č鹊čĆ CPE ą╝ąŠąČąĄčé ą▒čŗčéčī ąĘą░čĆą░ąĮąĄąĄ ąĖąĘą▓ąĄčüč鹥ąĮ ą┤ą╗čÅ ACS ą┐ąĄčĆąĄą┤ ą┐ąĄčĆą▓čŗą╝ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄą╝ CPE. ąÆ čŹčéąĖčģ čüą╗čāčćą░čÅčģ ą╝ąŠą│čāčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ čüą╗ąĄą┤čāčÄčēąĖąĄ ą╝ąĄčģą░ąĮąĖąĘą╝čŗ:

| ą¦č鹊 ą░čāč鹥ąĮčéąĖčäąĖčåąĖčĆčāąĄčéčüčÅ |

ąśčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ |

ą×ą┐ąĖčüą░ąĮąĖąĄ |

| ACS |

Shared secret |

ą×ą▒čēąĖąĄ čüąĄą║čĆąĄčéąĮčŗąĄ ą┤ą░ąĮąĮčŗąĄ, ą┐čĆąĄą┤ą▓ą░čĆąĖč鹥ą╗čīąĮąŠ ąĘą░ą│čĆčāąČąĄąĮąĮčŗąĄ ą▓ CPE ą┐ąĄčĆąĄą┤ ąĄą│ąŠ ą┐ąĄčĆą▓čŗą╝ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄą╝. |

| Certificate |

ą×ą▒ąĮą░čĆčāąČąĄąĮąĖąĄ URL ACS, ą║ą░ą║ ąŠą┐ąĖčüą░ąĮąŠ ą▓ čĆą░ąĘą┤ąĄą╗ąĄ 3.1, ą┐ąŠąĘą▓ąŠą╗čÅąĄčé ąŠą┤ąĮąŠąĘąĮą░čćąĮąŠ ą▓čŗčćąĖčüą╗ąĖčéčī ąĖą┤ąĄąĮčéąĖčäąĖą║ą░č鹊čĆ ACS čü čåąĄą╗čīčÄ ą┐čĆąŠą▓ąĄčĆą║ąĖ čüąĄčĆčéąĖčäąĖą║ą░čéą░. |

| CPE |

Shared secret |

ą¤ąĄčĆąĄą┤ ą┐ąĄčĆą▓čŗą╝ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄą╝ CPE ą┤ą╗čÅ ACS ą┤ąŠą╗ąČąĮčŗ ą▒čŗčéčī ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗ąĄąĮčŗ ąŠą▒čēąĖąĄ čüąĄą║čĆąĄčéąĮčŗąĄ ą┤ą░ąĮąĮčŗąĄ. |

| Certificate |

CPE ą╝ąŠąČąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī ąĖąĮč鹥čĆą░ą║čéąĖą▓ąĮčāčÄ čĆąĄą│ąĖčüčéčĆą░čåąĖčÄ čüąĄčĆčéąĖčäąĖą║ą░č鹊ą▓ čü CA, čüą▓čÅąĘą░ąĮąĮčŗą╝ čü ACS. CPE ą┤ąŠą╗ąČąĮą░ ą▒čŗčéčī ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗ąĄąĮą░ ąĖąĮč乊čĆą╝ą░čåąĖčÅ, ąĮąĄąŠą▒čģąŠą┤ąĖą╝ą░čÅ ą┤ą╗čÅ čüą▓čÅąĘąĖ čü čŹčéąĖą╝ CA. |

ąÆ ą┐ąŠčüą╗ąĄą┤ąĮąĄą╝ čüą╗čāčćą░ąĄ, ą║ąŠą│ą┤ą░ CPE čĆą░čüą┐čĆąŠčüčéčĆą░ąĮčÅčÄčéčüčÅ "čćąĖčüčéčŗą╝ąĖ" ą▓ ą║ąŠąĮč鹥ą║čüč鹥 ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ ą╝ąŠą┤ąĄą╗ąĖ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ, ąĮąĄčé ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéąĖ ąŠą▒ąĄčüą┐ąĄčćąĖčéčī ą┐čĆąĄą┤ą▓ą░čĆąĖč鹥ą╗čīąĮčāčÄ ą▓ąĘą░ąĖą╝ąŠčüą▓čÅąĘčī CPE čü ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮčŗą╝ ACS. ąÆ čüą╗ąĄą┤čāčÄčēąĄą╣ čéą░ą▒ą╗ąĖčåąĄ ą┐čĆąĄą┤čüčéą░ą▓ą╗ąĄąĮčŗ ą▓ąŠąĘą╝ąŠąČąĮčŗąĄ ą┐ąŠą┤čģąŠą┤čŗ ą║ čĆąĄčłąĄąĮąĖčÄ čŹč鹊ą╣ ą┐čĆąŠą▒ą╗ąĄą╝čŗ, ąĮąŠ ąĮąĄ ą┐čĆąĄą┤ą┐čĆąĖąĮąĖą╝ą░ąĄčéčüčÅ ą┐ąŠą┐čŗčéą║ą░ ą┐čĆąĄą┤ą┐ąĖčüą░čéčī ą║ąŠąĮą║čĆąĄčéąĮčŗą╣ ą┐ąŠą┤čģąŠą┤:

| ą¦č鹊 ą░čāč鹥ąĮčéąĖčäąĖčåąĖčĆčāąĄčéčüčÅ |

ąśčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ |

ą×ą┐ąĖčüą░ąĮąĖąĄ |

| ACS |

Shared secret |

ąŁč鹊 ąĮąĄą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄą╝čŗą╣ ą▓ą░čĆąĖą░ąĮčé. |

| Certificate |

ą×ą▒ąĮą░čĆčāąČąĄąĮąĖąĄ URL ACS, ą║ą░ą║ ąŠą┐ąĖčüą░ąĮąŠ ą▓ čĆą░ąĘą┤ąĄą╗ąĄ 3.1, ą┐ąŠąĘą▓ąŠą╗čÅąĄčé ąŠą┤ąĮąŠąĘąĮą░čćąĮąŠ ą▓čŗčćąĖčüą╗ąĖčéčī ąĖą┤ąĄąĮčéąĖčäąĖą║ą░č鹊čĆ ACS čü čåąĄą╗čīčÄ ą┐čĆąŠą▓ąĄčĆą║ąĖ čüąĄčĆčéąĖčäąĖą║ą░čéą░. |

| CPE |

Shared secret |

ąÆąŠąĘą╝ąŠąČąĮčŗąĄ ą░ą╗čīč鹥čĆąĮą░čéąĖą▓čŗ, ą▓čŗčģąŠą┤čÅčēąĖąĄ ąĘą░ ąŠą▒ą╗ą░čüčéčī ą┤ąĄą╣čüčéą▓ąĖčÅ čŹč鹊ą╣ čüą┐ąĄčåąĖčäąĖą║ą░čåąĖąĖ:

ŌĆó ąŻčüčéą░ąĮą░ą▓ą╗ąĖą▓ą░ąĄčéčüčÅ ąŠą▒čēąĖą╣ čüąĄčĆą▓ąĄčĆ ą┤ą╗čÅ ą▒ąĄąĘąŠą┐ą░čüąĮąŠą│ąŠ čĆą░čüą┐čĆąŠčüčéčĆą░ąĮąĄąĮąĖčÅ ąŠą▒čēąĖčģ čüąĄą║čĆąĄč鹊ą▓ CPE ą╝ąĄąČą┤čā ąĮąĄčüą║ąŠą╗čīą║ąĖą╝ąĖ ą┐ąŠčüčéą░ą▓čēąĖą║ą░ą╝ąĖ čāčüą╗čāą│.

ŌĆó ąØą░čćą░ą╗čīąĮąŠąĄ ą┐ąŠą┤ą║ą╗čÄč湥ąĮąĖąĄ CPE ą║ ACS ą┤ą╗čÅ ąĮąĄčĆą░čüą┐ąŠąĘąĮą░ąĮąĮąŠą│ąŠ CPE ą┤ąŠą╗ąČąĮąŠ ą▒čŗčéčī čĆą░ąĘčĆąĄčłąĄąĮąŠ ą▒ąĄąĘ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ. ACS ąĘą░č鹥ą╝ ą┤ąŠą╗ąČąĄąĮ čāčüčéą░ąĮąŠą▓ąĖčéčī ą┐ą░čĆą░ą╝ąĄčéčĆ ąŠą▒čēąĄą│ąŠ čüąĄą║čĆąĄčéą░ (shared secret Parameter) ą┤ą╗čÅ ą┐ąŠčüą╗ąĄą┤čāčÄčēąĄą│ąŠ ą┤ąŠčüčéčāą┐ą░. ąöą╗čÅ ą┐čĆąĄą┤ąŠčéą▓čĆą░čēąĄąĮąĖčÅ ą░čéą░ą║ čéąĖą┐ą░ "ąŠčéą║ą░ąĘ ą▓ ąŠą▒čüą╗čāąČąĖą▓ą░ąĮąĖąĖ" (Denial-of-Service) ą┐ąŠčéčĆąĄą▒čāąĄčéčüčÅ ąŠčüč鹊čĆąŠąČąĮąŠčüčéčī ą┐čĆąĖ ą▓ąĮąĄą┤čĆąĄąĮąĖąĖ ACS. |

| Certificate |

CPE ą╝ąŠąČąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī ąĖąĮč鹥čĆą░ą║čéąĖą▓ąĮčāčÄ čĆąĄą│ąĖčüčéčĆą░čåąĖčÄ čüąĄčĆčéąĖčäąĖą║ą░č鹊ą▓ čü CA. ąöą╗čÅ CPE ą┤ąŠą╗ąČąĮą░ ą▒čŗčéčī ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗ąĄąĮą░ ąĖąĮč乊čĆą╝ą░čåąĖčÅ, ąĮąĄąŠą▒čģąŠą┤ąĖą╝ą░čÅ ą┤ą╗čÅ čüą▓čÅąĘąĖ čü čéą░ą║ąĖą╝ CA, ą║ąŠč鹊čĆą░čÅ ą╝ąŠąČąĄčé ą▒čŗčéčī ą▓ą║ą╗čÄč湥ąĮą░ ą▓ ą┐čĆąŠčåąĄčüčü ąŠą▒ąĮą░čĆčāąČąĄąĮąĖčÅ. |

[2.3. ąÜąŠą╝ą┐ąŠąĮąĄąĮčéčŗ ą░čĆčģąĖč鹥ą║čéčāčĆčŗ]

2.3.1. ą¤ą░čĆą░ą╝ąĄčéčĆčŗ. ąĪą┐ąĄčåąĖčäąĖą║ą░čåąĖčÅ ą╝ąĄč鹊ą┤ą░ RPC (čüą╝. ą¤čĆąĖą╗ąŠąČąĄąĮąĖąĄ A [16]) ąŠą┐čĆąĄą┤ąĄą╗čÅąĄčé čéčĆą░ą┤ąĖčåąĖąŠąĮąĮčŗą╣ ą╝ąĄčģą░ąĮąĖąĘą╝, ą┐ąŠ ą║ąŠč鹊čĆąŠą╝čā ACS ą╝ąŠąČąĄčé čćąĖčéą░čéčī ąĖą╗ąĖ ąĘą░ą┐ąĖčüčŗą▓ą░čéčī ą┐ą░čĆą░ą╝ąĄčéčĆčŗ (Parameters), čćč鹊ą▒čŗ ą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░čéčī CPE, ą░ čéą░ą║ąČąĄ ąŠčéčüą╗ąĄąČąĖą▓ą░čéčī čüąŠčüč鹊čÅąĮąĖąĄ CPE ąĖ ąĄą│ąŠ čüčéą░čéąĖčüčéąĖą║čā. ąĪą┐ąĄčåąĖčäąĖč湥čüą║ąĖą╣ ą┤ą╗čÅ čĆąŠčāč鹥čĆą░ ąśąĮč鹥čĆąĮąĄčé (Internet Gateway Device) čüą┐ąĖčüąŠą║ ą┐ą░čĆą░ą╝ąĄčéčĆąŠą▓ ą┐čĆąĖą▓ąĄą┤ąĄąĮ ą▓ ą¤čĆąĖą╗ąŠąČąĄąĮąĖąĖ B.

ąÜą░ąČą┤čŗą╣ Parameter čüąŠčüč鹊ąĖčé ąĖąĘ ą┐ą░čĆčŗ ąĖą╝čÅ-ąĘąĮą░č湥ąĮąĖąĄ (name-value). ąśą╝čÅ ąĖą┤ąĄąĮčéąĖčäąĖčåąĖčĆčāąĄčé ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮčŗą╣ ą┐ą░čĆą░ą╝ąĄčéčĆ, ąĖ ąŠąĮąŠ ąĖą╝ąĄąĄčé ąĖąĄčĆą░čĆčģąĖč湥čüą║čāčÄ čüčéčĆčāą║čéčāčĆčā, ą┐ąŠą┤ąŠą▒ąĮąŠ čäą░ą╣ą╗ą░ą╝ ąĖ ą┤ąĖčĆąĄą║č鹊čĆąĖčÅą╝. ą×čéą┤ąĄą╗čīąĮčŗąĄ čāčĆąŠą▓ąĮąĖ ą▓ ąĖąĄčĆą░čĆčģąĖąĖ čĆą░ąĘą┤ąĄą╗čÅčÄčéčüčÅ čüąĖą╝ą▓ąŠą╗ąŠą╝ č鹊čćą║ąĖ '.'. ąŚąĮą░č湥ąĮąĖąĄ Parameter ą╝ąŠąČąĄčé ą▒čŗčéčī ąŠą┤ąĮąĖą╝ ąĖąĘ ąĮąĄčüą║ąŠą╗čīą║ąĖčģ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮčŗčģ čéąĖą┐ąŠą▓ ą┤ą░ąĮąĮčŗčģ (čüą╝. ą¤čĆąĖą╗ąŠąČąĄąĮąĖąĄ B).

ą¤ą░čĆą░ą╝ąĄčéčĆčŗ ą╝ąŠą│čāčé ą▒čŗčéčī ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮčŗ čü ą┤ąŠčüčéčāą┐ąŠą╝ č鹊ą╗čīą║ąŠ ą┤ą╗čÅ čćč鹥ąĮąĖčÅ (read-only) ąĖą╗ąĖ ą┤ą╗čÅ čćč鹥ąĮąĖčÅ ąĖ ąĘą░ą┐ąĖčüąĖ (read-write). Read-only ą┐ą░čĆą░ą╝ąĄčéčĆčŗ ą╝ąŠą│čāčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ, čćč鹊ą▒čŗ ą┐ąŠąĘą▓ąŠą╗ąĖčéčī ACS ąŠą┐čĆąĄą┤ąĄą╗ąĖčéčī čüą┐ąĄčåąĖčäąĖč湥čüą║ąĖąĄ čģą░čĆą░ą║č鹥čĆąĖčüčéąĖą║ąĖ čāčüčéčĆąŠą╣čüčéą▓ą░ CPE, ąĮą░ą▒ą╗čÄą┤ą░čéčī ąĄą│ąŠ č鹥ą║čāčēąĄąĄ čüąŠčüč鹊čÅąĮąĖąĄ, ąĖą╗ąĖ čüąŠą▒ąĖčĆą░čéčī čüčéą░čéąĖčüčéąĖą║čā ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ. ąŚą░ą┐ąĖčüčŗą▓ą░ąĄą╝čŗąĄ ą┐ą░čĆą░ą╝ąĄčéčĆčŗ ą┐ąŠąĘą▓ąŠą╗čÅčÄčé ą┤ą╗čÅ ACS ąĮą░čüčéčĆą░ąĖą▓ą░čéčī čĆą░ąĘą╗ąĖčćąĮčŗąĄ ą░čüą┐ąĄą║čéčŗ čäčāąĮą║čåąĖąŠąĮąĖčĆąŠą▓ą░ąĮąĖčÅ CPE. ąÆčüąĄ ąĘą░ą┐ąĖčüčŗą▓ą░ąĄą╝čŗąĄ ą┐ą░čĆą░ą╝ąĄčéčĆčŗ čéą░ą║ąČąĄ ą┤ąŠą╗ąČąĮčŗ ą▒čŗčéčī čćąĖčéą░ąĄą╝čŗą╝ąĖ. ąŚąĮą░č湥ąĮąĖąĄ ąĮąĄą║ąŠč鹊čĆčŗčģ ąĘą░ą┐ąĖčüčŗą▓ą░ąĄą╝čŗčģ ą┐ą░čĆą░ą╝ąĄčéčĆąŠą▓ ą╝ąŠą│čāčé ą▒čŗčéčī ąĮąĄąĘą░ą▓ąĖčüąĖą╝ąŠ ą╝ąŠą┤ąĖčäąĖčåąĖčĆčāąĄą╝čŗą╝ąĖ č湥čĆąĄąĘ ą┤čĆčāą│ąĖąĄ čüą┐ąŠčüąŠą▒čŗ ą▓ąĘą░ąĖą╝ąŠą┤ąĄą╣čüčéą▓ąĖčÅ, ąĮąĄ ąŠčéąĮąŠčüčÅčēąĖąĄčüčÅ ą║ čŹč鹊ą╣ čüą┐ąĄčåąĖčäąĖą║ą░čåąĖąĖ (ąĮą░ą┐čĆąĖą╝ąĄčĆ, ąĮąĄą║ąŠč鹊čĆčŗąĄ ą┐ą░čĆą░ą╝ąĄčéčĆčŗ ą╝ąŠą│čāčé ą▒čŗčéčī čéą░ą║ąČąĄ ą╝ąŠą┤ąĖčäąĖčåąĖčĆąŠą▓ą░ąĮčŗ č湥čĆąĄąĘ LAN ą▓ ą┐čĆąŠčåąĄčüčüąĄ ą┐čĆąŠč鹊ą║ąŠą╗ą░ ą░ą▓č鹊ą╝ą░čéąĖč湥čüą║ąŠą╣ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąĖ čüąĄč鹥ą▓ąŠą│ąŠ ą┤ąŠčüčéčāą┐ą░).

ą¤čĆąŠč鹊ą║ąŠą╗ CWMP ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄčé ą╝ąĄčģą░ąĮąĖąĘą╝ ąŠą▒ąĮą░čĆčāąČąĄąĮąĖčÅ, ą┐ąŠąĘą▓ąŠą╗čÅčÄčēąĖą╣ ą┤ą╗čÅ ACS ąŠą┐čĆąĄą┤ąĄą╗ąĖčéčī, ą║ą░ą║ąĖąĄ ą┐ą░čĆą░ą╝ąĄčéčĆčŗ ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄčé ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮčŗą╣ CPE, ą┐ąŠąĘą▓ąŠą╗čÅčÅ ąŠą┐čĆąĄą┤ąĄą╗čÅčéčī ą║ą░ą║ ąŠą┐čåąĖąŠąĮą░ą╗čīąĮčŗąĄ ą┐ą░čĆą░ą╝ąĄčéčĆčŗ, čéą░ą║ ąĖ ą┐ąŠą┤ą┤ąĄčƹȹ║čā ą┐čĆčÅą╝ąŠą│ąŠ ą┤ąŠą▒ą░ą▓ą╗ąĄąĮąĖčÅ ą┐ą░čĆą░ą╝ąĄčéčĆąŠą▓, ą║ąŠč鹊čĆčŗąĄ ą▓ ą▒čāą┤čāčēąĄą╝ ą▒čāą┤čāčé ą▓ą▓ąĄą┤ąĄąĮčŗ ą▓ čüčéą░ąĮą┤ą░čĆčé.

ą¤čĆąŠč鹊ą║ąŠą╗ čéą░ą║ąČąĄ ą▓ą║ą╗čÄčćą░ąĄčé ą╝ąĄčģą░ąĮąĖąĘą╝ čĆą░čüčłąĖčĆąĄąĮąĖčÅ, ą┐ąŠąĘą▓ąŠą╗čÅčÄčēąĖą╣ ą▓ ą┤ąŠą┐ąŠą╗ąĮąĄąĮąĖąĄ ą║ čüčéą░ąĮą┤ą░čĆčéąĮčŗą╝ ą┐ą░čĆą░ą╝ąĄčéčĆą░ą╝ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī čéą░ą║ąČąĄ ą┐ą░čĆą░ą╝ąĄčéčĆčŗ, čüą┐ąĄčåąĖčäąĖčćąĮčŗąĄ ą┤ą╗čÅ ą▓ąĄąĮą┤ąŠčĆą░.

2.3.2. ą¤ąĄčĆąĄą┤ą░čćąĖ čäą░ą╣ą╗ą░. ąĪą┐ąĄčåąĖčäąĖą║ą░čåąĖčÅ ą╝ąĄč鹊ą┤ą░ RPC (čüą╝. ą¤čĆąĖą╗ąŠąČąĄąĮąĖąĄ A [16]) ąŠą┐čĆąĄą┤ąĄą╗čÅąĄčé ą╝ąĄčģą░ąĮąĖąĘą╝, čāą┐čĆąŠčēą░čÄčēąĖą╣ ąĘą░ą│čĆčāąĘą║ąĖ čäą░ą╣ą╗ą░ ąĖą╗ąĖ (ąŠą┐čåąĖąŠąĮą░ą╗čīąĮąŠ) ą▓čŗą│čĆčāąĘą║ąĖ čäą░ą╣ą╗ą░ ą┤ą╗čÅ čĆą░ąĘą╗ąĖčćąĮčŗčģ čåąĄą╗ąĄą╣, čéą░ą║ąĖčģ ą║ą░ą║ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ firmware ąĖą╗ąĖ čäą░ą╣ą╗ąŠą▓ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąĖ, čüą┐ąĄčåąĖčäąĖčćąĮčŗčģ ą┤ą╗čÅ ą▓ąĄąĮą┤ąŠčĆą░.

ąÜąŠą│ą┤ą░ ą┐ąĄčĆąĄą┤ą░čćą░ ąĖąĮąĖčåąĖąĖčĆčāąĄčéčüčÅ ACS, ą┤ą╗čÅ CPE ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗čÅąĄčéčüčÅ ą╝ąĄčüč鹊 čĆą░čüą┐ąŠą╗ąŠąČąĄąĮąĖčÅ ą┐ąĄčĆąĄą┤ą░ą▓ą░ąĄą╝ąŠą│ąŠ čäą░ą╣ą╗ą░ čü ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄą╝ čéčĆą░ąĮčüą┐ąŠčĆčéąĮąŠą│ąŠ ą┐čĆąŠč鹊ą║ąŠą╗ą░ HTTP, ąĖą╗ąĖ ąŠą┐čåąĖąŠąĮą░ą╗čīąĮąŠ ą┐čĆąŠč鹊ą║ąŠą╗ąŠą▓ HTTPS, FTP ąĖą╗ąĖ TFTP. ąŚą░č鹥ą╝ CPE ą▓čŗą┐ąŠą╗ąĮčÅąĄčé ą┐ąĄčĆąĄą┤ą░čćčā čäą░ą╣ą╗ą░ ąĖ ąŠą┐ąŠą▓ąĄčēą░ąĄčé ACS ąŠą▒ čāčüą┐ąĄčģąĄ ąĖą╗ąĖ ąĮąĄčāą┤ą░č湥 čŹč鹊ą╣ ąŠą┐ąĄčĆą░čåąĖąĖ.

ąŚą░ą│čĆčāąĘą║ąĖ ą╝ąŠą│čāčé ą▒čŗčéčī ąŠą┐čåąĖąŠąĮą░ą╗čīąĮąŠ ąĖąĮąĖčåąĖąĖčĆąŠą▓ą░ąĮčŗ CPE. ąÆ čŹč鹊ą╝ čüą╗čāčćą░ąĄ CPE čüąĮą░čćą░ą╗ą░ ąĘą░ą┐čĆą░čłąĖą▓ą░ąĄčé čā ACS ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮčŗą╣ čéąĖą┐ čäą░ą╣ą╗ą░. ąŚą░č鹥ą╝ ACS ą╝ąŠąČąĄčé ąŠčéą▓ąĄčéąĖčéčī ąĖąĮąĖčåąĖąĖčĆąŠą▓ą░ąĮąĖąĄą╝ ąĘą░ą│čĆčāąĘą║ąĖ ą┐ąŠ č鹥ą╝ ąČąĄ čłą░ą│ą░ą╝, ą║ąŠč鹊čĆčŗąĄ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ą╗ąĖčüčī ą┐čĆąĖ ąĘą░ą│čĆčāąĘą║ąĄ, ąĖąĮąĖčåąĖąĖčĆąŠą▓ą░ąĮąĮąŠą╣ čüč鹊čĆąŠąĮąŠą╣ ACS.

ą¤čĆąŠč鹊ą║ąŠą╗ CWMP čéą░ą║ąČąĄ ąŠą┐čĆąĄą┤ąĄą╗čÅąĄčé č乊čĆą╝ą░čé čäą░ą╣ą╗ą░ čü čåąĖčäčĆąŠą▓ąŠą╣ ą┐ąŠą┤ą┐ąĖčüčīčÄ (digitally signed file format), ą║ąŠč鹊čĆčŗą╣ ąŠą┐čåąĖąŠąĮą░ą╗čīąĮąŠ ą╝ąŠąČąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ ą┤ą╗čÅ ąĘą░ą│čĆčāąĘąŠą║. ąŁč鹊čé Signed Package Format ąŠą┐ąĖčüą░ąĮ ą▓ ą¤čĆąĖą╗ąŠąČąĄąĮąĖąĖ E.

2.3.3. ą×ą┐ąŠą▓ąĄčēąĄąĮąĖčÅ, ąĖąĮąĖčåąĖąĖčĆčāąĄą╝čŗąĄ CPE. ąĪą┐ąĄčåąĖčäąĖą║ą░čåąĖčÅ ą╝ąĄč鹊ą┤ą░ RPC (čüą╝. ą¤čĆąĖą╗ąŠąČąĄąĮąĖąĄ A [16]) ąŠą┐čĆąĄą┤ąĄą╗čÅąĄčé ą╝ąĄčģą░ąĮąĖąĘą╝, ą║ąŠč鹊čĆčŗą╣ ą┐ąŠąĘą▓ąŠą╗čÅąĄčé CPE ąŠą┐ąŠą▓ąĄčüčéąĖčéčī čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēąĖą╣ ACS ąŠą▒ čĆą░ąĘą╗ąĖčćąĮčŗčģ čüąŠą▒čŗčéąĖčÅčģ, čü ą│ą░čĆą░ąĮčéąĖčĆąŠą▓ą░ąĮąĖąĄą╝ ąŠą▒ą╝ąĄąĮą░ CPE-ACS čü ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮąŠą╣ ą╝ąĖąĮąĖą╝ą░ą╗čīąĮąŠą╣ čćą░čüč鹊č鹊ą╣.

ąŁč鹊 ą▓ą║ą╗čÄčćą░ąĄčé ą╝ąĄčģą░ąĮąĖąĘą╝čŗ ą┤ą╗čÅ čāčüčéą░ąĮąŠą▓ą║ąĖ ą║ąŠą╝ą╝čāąĮąĖą║ą░čåąĖąĖ ą┐čĆąĖ ąĮą░čćą░ą╗čīąĮąŠą╣ ąĖąĮčüčéą░ą╗ą╗čÅčåąĖąĖ CPE, čćč鹊ą▒čŗ ąĘą░ą╗ąĖčéčī (bootstrap) ąĮą░čćą░ą╗čīąĮčŗąĄ ąĮą░čüčéčĆąŠąĄčćąĮčŗąĄ ą┐ą░čĆą░ą╝ąĄčéčĆčŗ ą▓ CPE. ąŁč鹊 čéą░ą║ąČąĄ ą▓ą║ą╗čÄčćą░ąĄčé ą╝ąĄčģą░ąĮąĖąĘą╝ čāčüčéą░ąĮąŠą▓ą║ąĖ ą┐ąĄčĆąĖąŠą┤ąĖč湥čüą║ąŠą╣ ą║ąŠą╝ą╝čāąĮąĖą║ą░čåąĖąĖ čü ACS ąĮą░ ą┐ąŠčüč鹊čÅąĮąĮąŠą╣ ąŠčüąĮąŠą▓ąĄ ąĖą╗ąĖ ą┐čĆąĖ ą▓ąŠąĘąĮąĖą║ąĮąŠą▓ąĄąĮąĖąĖ čüąŠą▒čŗčéąĖą╣, ąŠ ą║ąŠč鹊čĆčŗčģ ą┤ąŠą╗ąČąĄąĮ ą▒čŗčéčī ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗ąĄąĮ ąŠčéč湥čé ą┤ą╗čÅ ACS (čéą░ą║ąĖčģ ą║ą░ą║ ąĖąĘą╝ąĄąĮąĄąĮąĖąĄ broadband IP ą░ą┤čĆąĄčüą░ CPE). ACS ą┤ąŠą╗ąČąĄąĮ ą▒čŗčéčī ąŠą┐ąŠą▓ąĄčēąĄąĮ ąŠą▒ čŹč鹊ą╝ čüąŠą▒čŗčéąĖąĖ, čćč鹊ą▒čŗ čüąŠčģčĆą░ąĮąĖčéčī ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī ą┐ąŠą╗čāč湥ąĮąĖčÅ ą▓čģąŠą┤čÅčēąĖčģ čüąŠąĄą┤ąĖąĮąĄąĮąĖą╣ ą┤ą╗čÅ CPE.

ąÆ ą╗čÄą▒ąŠą╝ čüą╗čāčćą░ąĄ, ą║ąŠą│ą┤ą░ čāčüčéą░ąĮą░ą▓ą╗ąĖą▓ą░ąĄčéčüčÅ čüąŠąĄą┤ąĖąĮąĄąĮąĖąĄ, CPE čāąĮąĖą║ą░ą╗čīąĮąŠ ąĖą┤ąĄąĮčéąĖčäąĖčåąĖčĆčāąĄčé čüąĄą▒čÅ ą┐ąŠ ąĖąĮč乊čĆą╝ą░čåąĖąĖ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čÅ ąĖ čüąĄčĆąĖą╣ąĮąŠą╝čā ąĮąŠą╝ąĄčĆčā, čćč鹊ą▒čŗ ACS ąĘąĮą░ą╗, ą║ą░ą║ąŠą╣ CPE čü ąĮąĖą╝ ąŠą▒čēą░ąĄčéčüčÅ, ąĖ ą╝ąŠą│ ąŠčéą▓ąĄčéąĖčéčī čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēąĖą╝ ąŠą▒čĆą░ąĘąŠą╝.

2.3.4. ąÉčüąĖąĮčģčĆąŠąĮąĮčŗąĄ ąŠą┐ąŠą▓ąĄčēąĄąĮąĖčÅ, ąĖąĮąĖčåąĖąĖčĆčāąĄą╝čŗąĄ ACS. ąÆą░ąČąĮčŗą╝ ą░čüą┐ąĄą║č鹊ą╝ čüą╗čāąČą▒čŗ ą░ą▓č鹊ą╝ą░čéąĖč湥čüą║ąŠą│ąŠ ą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮąĖčÅ čÅą▓ą╗čÅąĄčéčüčÅ ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī ą┤ą╗čÅ ACS ą░čüąĖąĮčģčĆąŠąĮąĮąŠą│ąŠ čāą▓ąĄą┤ąŠą╝ą╗ąĄąĮąĖčÅ CPE ąŠą▒ ąĖąĘą╝ąĄąĮąĄąĮąĖąĖ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąĖ. ąŁč鹊 ą┐ąŠąĘą▓ąŠą╗čÅąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī ą╝ąĄčģą░ąĮąĖąĘą╝ ą░ą▓č鹊ą╝ą░čéąĖč湥čüą║ąŠą│ąŠ ą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮąĖčÅ ą┤ą╗čÅ čāčüą╗čāą│, čéčĆąĄą▒čāčÄčēąĖčģ ą┐ąĄčĆąĄąĮą░čüčéčĆąŠą╣ą║ąĖ CPE ą┐ąŠčćčéąĖ ą▓ čĆąĄą░ą╗čīąĮąŠą╝ ą▓čĆąĄą╝ąĄąĮąĖ. ąØą░ą┐čĆąĖą╝ąĄčĆ, čŹč鹊 ą╝ąŠąČąĄčé ą▒čŗčéčī ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąŠ ą┤ą╗čÅ ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗ąĄąĮąĖčÅ ą║ąŠąĮąĄčćąĮąŠą╝čā ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÄ ąĮąĄą╝ąĄą┤ą╗ąĄąĮąĮąŠą│ąŠ ą┤ąŠčüčéčāą┐ą░ ą║ čāčüą╗čāą│ąĄ ąĖą╗ąĖ čäčāąĮą║čåąĖąĖ, ąĮą░ ą║ąŠč鹊čĆčāčÄ ąŠąĮ ą┐ąŠą┤ą┐ąĖčüą░ą╗čüčÅ, ą▒ąĄąĘ ąŠąČąĖą┤ą░ąĮąĖčÅ čüą╗ąĄą┤čāčÄčēąĄą│ąŠ ą┐ąĄčĆąĖąŠą┤ąĖč湥čüą║ąŠą│ąŠ ąĖąĮč鹥čĆą▓ą░ą╗ą░ ąĖąĮč乊čĆą╝ąĖčĆąŠą▓ą░ąĮąĖčÅ.

ą¤čĆąŠč鹊ą║ąŠą╗ CWMP ą▓ą║ą╗čÄčćą░ąĄčé ą▓ čüąĄą▒čÅ ą╝ąĄčģą░ąĮąĖąĘą╝ ą┤ą╗čÅ ACS, čćč鹊ą▒čŗ ąŠąĮ ą╝ąŠą│ ą▓čŗą┤ą░čéčī ąĘą░ą┐čĆąŠčü ąĮą░ čüąŠąĄą┤ąĖąĮąĄąĮąĖąĄ čü CPE ą▓ ą╗čÄą▒ąŠąĄ ą▓čĆąĄą╝čÅ, ąĖąĮčüčéčĆčāą║čéąĖčĆčāčÅ ąĄą│ąŠ čāčüčéą░ąĮąŠą▓ąĖčéčī čüąĄą░ąĮčü čüą▓čÅąĘąĖ čü ACS. ąźąŠčéčÅ ą┐čĆąŠč鹊ą║ąŠą╗ CWMP čéą░ą║ąČąĄ ą┐ąŠąĘą▓ąŠą╗čÅąĄčé CPE ąŠą┐čĆą░čłąĖą▓ą░čéčī ACS ą▓ą╝ąĄčüč鹊 ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ ąĖąĮąĖčåąĖąĖčĆąŠą▓ą░ąĮąĮčŗčģ ACS čüąŠąĄą┤ąĖąĮąĄąĮąĖą╣, CWMP ąĮąĄ ą┐ąŠą╗ą░ą│ą░ąĄčéčüčÅ ąĮą░ ąŠą┐čĆą░čłąĖą▓ą░ąĮąĖąĄ ąĖą╗ąĖ čāčüčéą░ąĮąŠą▓ą╗ąĄąĮąĖąĄ ą┐ąŠčüč鹊čÅąĮąĮčŗčģ čüąŠąĄą┤ąĖąĮąĄąĮąĖą╣ ąĖąĘ CPE ą┤ą╗čÅ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖčÅ ą░čüąĖąĮčģčĆąŠąĮąĮąŠą│ąŠ čāą▓ąĄą┤ąŠą╝ą╗ąĄąĮąĖčÅ.

[3.1. ą¤čĆąŠčåąĄą┤čāčĆčŗ ąĖ čéčĆąĄą▒ąŠą▓ą░ąĮąĖčÅ: ąŠą▒ąĮą░čĆčāąČąĄąĮąĖąĄ ACS]

ą¤čĆąŠč鹊ą║ąŠą╗ CWMP ąŠą┐čĆąĄą┤ąĄą╗čÅąĄčé čüą╗ąĄą┤čāčÄčēąĖąĄ ą╝ąĄčģą░ąĮąĖąĘą╝čŗ, ą║ąŠč鹊čĆčŗąĄ ą╝ąŠąČąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī CPE ąŠą▒ąĮą░čĆčāąČąĄąĮąĖčÅ ą░ą┤čĆąĄčüą░ čüą▓čÅąĘą░ąĮąĮąŠą│ąŠ čü ąĮąĖą╝ ACS:

1. CPE ą╝ąŠąČąĄčé ą▒čŗčéčī čüą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮ ą╗ąŠą║ą░ą╗čīąĮąŠ čü čāą║ą░ąĘą░ąĮąĖąĄą╝ URL ąĄą│ąŠ ACS. ąØą░ą┐čĆąĖą╝ąĄčĆ, čŹč鹊 ą╝ąŠąČąĄčé ą▒čŗčéčī ąŠčüčāčēąĄčüčéą▓ą╗ąĄąĮąŠ č湥čĆąĄąĘ LAN-ą┐čĆąŠč鹊ą║ąŠą╗ ą░ą▓č鹊ą╝ą░čéąĖč湥čüą║ąŠą╣ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąĖ čüąĄč鹥ą▓ąŠą│ąŠ ąĖąĮč鹥čĆč乥ą╣čüą░ CPE. CPE ą╝ąŠą│ ą▒čŗ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī DNS ą┤ą╗čÅ čĆą░ąĘčĆąĄčłąĄąĮąĖčÅ ą▓ IP ą┤ąŠą╝ąĄąĮąĮąŠą│ąŠ ąĖą╝ąĄąĮąĖ ACS ąĖąĘ ąĄą│ąŠ URL.

2. ąÜą░ą║ čćą░čüčéčī ą░ą▓č鹊ą╝ą░čéąĖč湥čüą║ąŠą╣ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąĖ čüą╗ąŠčÅ IP, čüąĄčĆą▓ąĄčĆ DHCP ą┐čĆąĖ ą┤ąŠčüčéčāą┐ąĄ ą║ čüąĄčéąĖ ą╝ąŠąČąĄčé ą▒čŗčéčī čüą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮ čéą░ą║, čćč鹊ą▒čŗ ą▓ ąĄą│ąŠ DHCP-ąŠą┐čåąĖčÅčģ ą┐čĆąĖčüčāčéčüčéą▓ąŠą▓ą░ą╗ ACS URL [12]. ąóąŠą│ą┤ą░ CPE, ąĘąĮą░čÅ ą┤ąŠą╝ąĄąĮąĮąŠąĄ ąĖą╝čÅ ąĖąĘ URL, ą╝ąŠą│ ą▒čŗ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī DNS ą┤ą╗čÅ čĆą░ąĘčĆąĄčłąĄąĮąĖčÅ IP-ą░ą┤čĆąĄčüą░ ACS. ąÆ čŹč鹊ą╝ čüą╗čāčćą░ąĄ ą▓č鹊čĆą░čÅ ąŠą┐čåąĖčÅ DHCP ą£ą×ą¢ąĢąó ą▒čŗčéčī ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮą░ ą┤ą╗čÅ čāčüčéą░ąĮąŠą▓ą║ąĖ ą║ąŠą┤ą░ ą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮąĖčÅ ProvisioningCode, ą║ąŠč鹊čĆčŗą╣ ą╝ąŠąČąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ ą┤ą╗čÅ čāą║ą░ąĘą░ąĮąĖčÅ ąŠčüąĮąŠą▓ąĮąŠą│ąŠ ą┐ąŠčüčéą░ą▓čēąĖą║ą░ čāčüą╗čāą│ ąĖ ą┤čĆčāą│ąŠą╣ ąĖąĮč乊čĆą╝ą░čåąĖąĖ ą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮąĖčÅ ą┤ą╗čÅ ACS.

CPE ąĖą┤ąĄąĮčéąĖčäąĖčåąĖčĆčāąĄčé čüąĄą▒čÅ ą┤ą╗čÅ čüąĄčĆą▓ąĄčĆą░ DHCP ą║ą░ą║ ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░čÄčēąĖą╣ čŹč鹊čé ą╝ąĄč鹊ą┤, ą▓ą║ą╗čÄčćą░čÅ čüčéčĆąŠą║čā "dslforum.org" (ą▓čüąĄ čüčéčĆąŠčćąĮčŗąĄ ą▒čāą║ą▓čŗ) ą▓ ą╗čÄą▒ąŠą╝ ą╝ąĄčüč鹥 ąĖą┤ąĄąĮčéąĖčäąĖą║ą░č鹊čĆą░ ą║ą╗ą░čüčüą░ ą┐ąŠčüčéą░ą▓čēąĖą║ą░ (Vendor Class Identifier, ąŠą┐čåąĖčÅ 60 DHCP).

CPE ą£ą×ą¢ąĢąó ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī ąĘąĮą░č湥ąĮąĖčÅ, ą┐ąŠą╗čāč湥ąĮąĮčŗąĄ ąŠčé DHCP-čüąĄčĆą▓ąĄčĆą░ ą▓ čüą┐ąĄčåąĖčäąĖčćąĮąŠą╣ ą┤ą╗čÅ ą┐ąŠčüčéą░ą▓čēąĖą║ą░ ąĖąĮč乊čĆą╝ą░čåąĖąĖ (Vendor Specific Information, ąŠą┐čåąĖčÅ 43 DHCP), ą┤ą╗čÅ čāčüčéą░ąĮąŠą▓ą║ąĖ čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēąĖčģ ą┐ą░čĆą░ą╝ąĄčéčĆąŠą▓, ą┐ąĄčĆąĄčćąĖčüą╗ąĄąĮąĮčŗčģ ą▓ čéą░ą▒ą╗ąĖčåąĄ 2. ąŁčéą░ ąŠą┐čåąĖčÅ DHCP ąĘą░ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮą░ ą║ą░ą║ čüą┐ąĖčüąŠą║ ąŠą┤ąĮąŠą│ąŠ ąĖą╗ąĖ ąĮąĄčüą║ąŠą╗čīą║ąĖčģ ąĖąĮą║ą░ą┐čüčāą╗ąĖčĆąŠą▓ą░ąĮąĮčŗčģ ą┐ą░čĆą░ą╝ąĄčéčĆąŠą▓ ą┐ąŠčüčéą░ą▓čēąĖą║ą░ ą▓ č乊čĆą╝ą░č鹥, ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮąŠą╝ ą▓ [12]. ąŁč鹊čé čüą┐ąĖčüąŠą║ ą╝ąŠąČąĄčé ą▓ą║ą╗čÄčćą░čéčī ą┤čĆčāą│ąĖąĄ čüą┐ąĄčåąĖčäąĖčćąĮčŗąĄ ą┤ą╗čÅ ą┐ąŠčüčéą░ą▓čēąĖą║ą░ ą┐ą░čĆą░ą╝ąĄčéčĆčŗ ą▓ ą┤ąŠą┐ąŠą╗ąĮąĄąĮąĖąĄ č鹥ą╝, čćč鹊 ąĘą┤ąĄčüčī ą┐ąĄčĆąĄčćąĖčüą╗ąĄąĮčŗ.

ąóą░ą▒ą╗ąĖčåą░ 2. ąÆčüčéčĆąŠąĄąĮąĮčŗąĄ ąŠą┐čåąĖąĖ, čüą┐ąĄčåąĖčäąĖčćąĮčŗąĄ ą┤ą╗čÅ ą┐ąŠčüčéą░ą▓čēąĖą║ą░ (Encapsulated Vendor Specific Options).

| ą×ą┐čåąĖčÅ |

ąØąŠą╝ąĄčĆ ąŠą┐čåąĖąĖ |

ą¤ą░čĆą░ą╝ąĄčéčĆ(3) |

| URL čüąĄčĆą▓ąĄčĆą░ ACS |

1 |

InternetGatewayDevice.ManagementServer.URL |

| ąÜąŠą┤ ą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮąĖčÅ |

2 |

InternetGatewayDevice.DeviceInfo.ProvisioningCode |

ą¤čĆąĖą╝ąĄčćą░ąĮąĖąĄ (3): ą║ą░ą║ čŹč鹊 ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąŠ ą┤ą╗čÅ čĆąŠčāč鹥čĆą░ (Internet Gateway Device).

3. CPE ą╝ąŠąČąĄčé ąĖą╝ąĄčéčī ą░ą┤čĆąĄčü čüąĄčĆą▓ąĄčĆą░ čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ ą┐ąŠ čāą╝ąŠą╗čćą░ąĮąĖčÄ (default ACS URL), ą║ąŠč鹊čĆčŗą╣ CPE ą╝ąŠąČąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī, ąĄčüą╗ąĖ ą┤ą╗čÅ ąĮąĄą│ąŠ ąĮąĄ ą▒čŗą╗ąŠ ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗ąĄąĮąŠ ąĮąĖą║ą░ą║ąĖčģ ą┤čĆčāą│ąĖčģ URL.

ACS URL ąöą×ąøą¢ąĢąØ ą▒čŗčéčī ą▓ ą║ąŠčĆčĆąĄą║čéąĮąŠą╣ č乊čĆą╝ąĄ HTTP ąĖą╗ąĖ HTTPS URL [5]. ąśčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ HTTPS URL ą┐ąŠą║ą░ąĘčŗą▓ą░ąĄčé, čćč鹊 ACS ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄčé SSL. ąĢčüą╗ąĖ ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗ąĄąĮ HTTPS URL, ąĖ CPE ąĮąĄ ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄčé SSL, č鹊 ąŠąĮ ą£ą×ą¢ąĢąó ą┐ąŠą┐čŗčéą░čéčīčüčÅ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī HTTP ą┐ąŠą┤čĆą░ąĘčāą╝ąĄą▓ą░čÅ, čćč鹊 ąŠčüčéą░ą╗čīąĮą░čÅ čćą░čüčéčī URL ąĮąĄ ąĖąĘą╝ąĄąĮąĄąĮą░.

ąÜą░ą║ č鹊ą╗čīą║ąŠ CPE čāčüčéą░ąĮąŠą▓ąĖčé čüąŠąĄą┤ąĖąĮąĄąĮąĖąĄ čü ACS, ACS ą╝ąŠąČąĄčé ą▓ ą╗čÄą▒ąŠą╣ ą╝ąŠą╝ąĄąĮčé ąĖąĘą╝ąĄąĮąĖčéčī ą┐ą░čĆą░ą╝ąĄčéčĆ ą░ą┤čĆąĄčüą░ ACS, čüąŠčģčĆą░ąĮąĄąĮąĮčŗą╣ ą▓ąĮčāčéčĆąĖ CPE (InternetGatewayDevice.ManagementServer.URL). ą¤ąŠčüą╗ąĄ ą╝ąŠą┤ąĖčäąĖą║ą░čåąĖąĖ CPE ąöą×ąøą¢ąĢąØ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī čŹč鹊čé ąĖąĘą╝ąĄąĮąĄąĮąĮčŗą╣ ą░ą┤čĆąĄčü ą┤ą╗čÅ ą▓čüąĄčģ ą┐ąŠčüą╗ąĄą┤čāčÄčēąĖčģ ą║ąŠą╝ą╝čāąĮąĖą║ą░čåąĖą╣ čü ACS.

ą¤ąŠčĆčåąĖčÅ ąĖą╝ąĄąĮąĖ čģąŠčüčéą░ ("host") ą▓ ACS URL ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą▓ CPE ą┤ą╗čÅ ą┐čĆąŠą▓ąĄčĆą║ąĖ čüąĄčĆčéąĖčäąĖą║ą░čéą░ ąĖąĘ ACS, ą║ąŠą│ą┤ą░ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖčÅ ąĮą░ ąŠčüąĮąŠą▓ąĄ čüąĄčĆčéąĖčäąĖą║ą░čéą░. ą¤ąŠčüą║ąŠą╗čīą║čā čŹč鹊 ąĘą░ą▓ąĖčüąĖčé ąŠčé č鹊čćąĮąŠčüčéąĖ URL-ą░ą┤čĆąĄčüą░ ACS, ąŠą▒čēą░čÅ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéčī čŹč鹊ą│ąŠ ą┐čĆąŠč鹊ą║ąŠą╗ą░ ąĘą░ą▓ąĖčüąĖčé ąŠčé ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ URL-ą░ą┤čĆąĄčüą░ ACS.

CPE ąöą×ąøą¢ąĢąØ ąŠą│čĆą░ąĮąĖčćąĖčéčī ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī ą╗ąŠą║ą░ą╗čīąĮąŠą│ąŠ ą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮąĖčÅ ACS URL ą╝ąĄčģą░ąĮąĖąĘą╝ą░ą╝ąĖ, ą║ąŠč鹊čĆčŗąĄ čéčĆąĄą▒čāčÄčé čüčéčĆąŠą│ąŠą╣ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ. CPE ą£ą×ą¢ąĢąó ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮąŠ ąŠą│čĆą░ąĮąĖčćąĖčéčī ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī ą╗ąŠą║ą░ą╗čīąĮąŠą╣ čāčüčéą░ąĮąŠą▓ą║ąĖ ACS URL č鹊ą╗čīą║ąŠ ą╗ąĖčłčī ąĮą░čćą░ą╗čīąĮąŠą╣ ąĮą░čüčéčĆąŠą╣ą║ąŠą╣, ą┐čĆąĄą┤ąŠčéą▓čĆą░čēą░čÅ ą┤ą░ą╗čīąĮąĄą╣čłčāčÄ ą╗ąŠą║ą░ą╗čīąĮčāčÄ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖčÄ ą┐ąŠčüą╗ąĄ č鹊ą│ąŠ, ą║ą░ą║ ąĮą░čćą░ą╗čīąĮąŠąĄ čüąŠąĄą┤ąĖąĮąĄąĮąĖąĄ čü ACS ą▒čŗą╗ąŠ čāčüą┐ąĄčłąĮąŠ čāčüčéą░ąĮąŠą▓ą╗ąĄąĮąŠ, čéą░ą║ čćč鹊 č鹊ą╗čīą║ąŠ ąĄą│ąŠ čüčāčēąĄčüčéą▓čāčÄčēąĖą╣ ACS ą╝ąŠąČąĄčé ą▓ą┐ąŠčüą╗ąĄą┤čüčéą▓ąĖąĖ ąĖąĘą╝ąĄąĮčÅčéčī čŹč鹊čé URL.

ąśčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄ DHCP ą┤ą╗čÅ ą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮąĖčÅ ACS URL ąöą×ąøą¢ąØą× ą▒čŗčéčī ąŠą│čĆą░ąĮąĖč湥ąĮąŠ čüąĖčéčāą░čåąĖčÅą╝ąĖ, ą▓ ą║ąŠč鹊čĆčŗčģ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéčī ą╗ąĖąĮą║ą░ ą╝ąĄąČą┤čā čüąĄčĆą▓ąĄčĆąŠą╝ DHCP ąĖ CPE ą╝ąŠąČąĄčé ą▒čŗčéčī ąĘą░ą▓ąĄčĆąĄąĮąŠ čüąĄčĆą▓ąĖčü-ą┐čĆąŠą▓ą░ą╣ą┤ąĄčĆąŠą╝. ą¤ąŠčüą║ąŠą╗čīą║čā ą▓ čüą░ą╝ DHCP ąĮąĄ ą▓čüčéčĆąŠąĄąĮ ą╝ąĄčģą░ąĮąĖąĘą╝ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ, ą┤ąŠą╗ąČąĮčŗ ą▒čŗčéčī ą┐čĆąĄą┤čāčüą╝ąŠčéčĆąĄąĮčŗ ą┤čĆčāą│ąĖąĄ čüčĆąĄą┤čüčéą▓ą░ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖčÅ čŹč鹊ą╣ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ.

[3.2. ąŻčüčéą░ąĮąŠą▓ą║ą░ čüąŠąĄą┤ąĖąĮąĄąĮąĖčÅ]

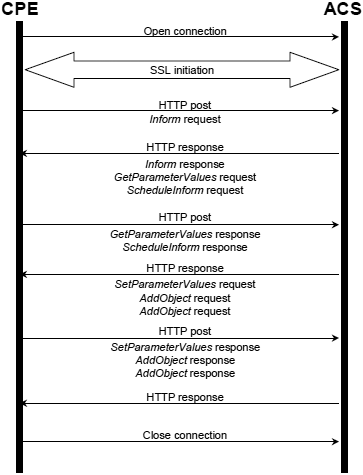

3.2.1. ąśąĮąĖčåąĖąĖčĆąŠą▓ą░ąĮąĖąĄ čüąŠąĄą┤ąĖąĮąĄąĮąĖčÅ čüąŠ čüč鹊čĆąŠąĮčŗ CPE. CPE ą╝ąŠąČąĄčé ą▓ ą╗čÄą▒ąŠą╣ ą╝ąŠą╝ąĄąĮčé ą▓čĆąĄą╝ąĄąĮąĖ ąĖąĮąĖčåąĖąĖčĆąŠą▓ą░čéčī čüąŠąĄą┤ąĖąĮąĄąĮąĖąĄ čü ACS, ąĖčüą┐ąŠą╗čīąĘčāčÅ ą┐čĆąĄą┤ą▓ą░čĆąĖč鹥ą╗čīąĮąŠ čāčüčéą░ąĮąŠą▓ą╗ąĄąĮąĮčŗą╣ ą░ą┤čĆąĄčü ACS (čüą╝. čüąĄą║čåąĖčÄ 3.1). CPE ąöą×ąøą¢ąĢąØ čāčüčéą░ąĮąŠą▓ąĖčéčī čüąŠąĄą┤ąĖąĮąĄąĮąĖąĄ čü ACS ąĖ ą▓čŗą┤ą░čéčī RPC-ą╝ąĄč鹊ą┤ Inform (ąĘą░ ą║ąŠč鹊čĆčŗą╝ąĖ čüą╗ąĄą┤čāčÄčé ą┐čĆąŠčåąĄą┤čāčĆčŗ, ąŠą┐ąĖčüą░ąĮąĮčŗąĄ ą▓ čüąĄą║čåąĖąĖ 3.7) ą┐čĆąĖ čüą╗ąĄą┤čāčÄčēąĖčģ čāčüą╗ąŠą▓ąĖčÅčģ:

ŌĆó ą¤ąĄčĆą▓ąŠąĮą░čćą░ą╗čīąĮąŠąĄ čāčüčéą░ąĮąŠą▓ą╗ąĄąĮąĖąĄ čüąŠąĄą┤ąĖąĮąĄąĮąĖčÅ CPE, ą║ąŠą│ą┤ą░ ąŠąĮ ąŠą▒čĆą░čēą░ąĄčéčüčÅ ą║ čüąĄčéąĖ ąĮą░ ąĮą░čćą░ą╗čīąĮąŠą╣ ąĖąĮčüčéą░ą╗ą╗čÅčåąĖąĖ.

ŌĆó ą¤čĆąĖ ą▓ą║ą╗čÄč湥ąĮąĖąĖ ą┐ąĖčéą░ąĮąĖčÅ ąĖą╗ąĖ čüą▒čĆąŠčüąĄ.

ŌĆó ą×ą┤ąĮąŠą║čĆą░čéąĮąŠ čü ąĖąĮč鹥čĆą▓ą░ą╗ąŠą╝ PeriodicInformInterval (ąĮą░ą┐čĆąĖą╝ąĄčĆ, ą║ą░ąČą┤čŗąĄ 24 čćą░čüą░).

ŌĆó ą¤ąŠ čāą║ą░ąĘą░ąĮąĖčÄ ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮąŠą│ąŠ ą╝ąĄč鹊ą┤ą░ ScheduleInform.

ŌĆó ąÆčüčÅą║ąĖą╣ čĆą░ąĘ, ą║ąŠą│ą┤ą░ CPE ą┐ąŠą╗čāčćą░ąĄčé ą┤ąĄą╣čüčéą▓ąĖč鹥ą╗čīąĮčŗą╣ ąĘą░ą┐čĆąŠčü ąĮą░ čüąŠąĄą┤ąĖąĮąĄąĮąĖąĄ ąŠčé ACS (čüą╝. čüąĄą║čåąĖčÄ 3.2.2).

ŌĆó ąÆčüčÅą║ąĖą╣ čĆą░ąĘ, ą║ąŠą│ą┤ą░ ą╝ąĄąĮčÅąĄčéčüčÅ URL ACS.

ŌĆó ąÆčüčÅą║ąĖą╣ čĆą░ąĘ, ą║ąŠą│ą┤ą░ ą╝ąŠą┤ąĖčäąĖčåąĖčĆčāąĄčéčüčÅ ą┐ą░čĆą░ą╝ąĄčéčĆ, ą║ąŠč鹊čĆčŗąĄ čéčĆąĄą▒čāąĄčé ąĖąĮąĖčåąĖą░čåąĖąĖ ąŠčéč湥čéą░ ąŠą▒ ąĖąĘą╝ąĄąĮąĄąĮąĖąĖ (Inform on change). ąÆ čüą╗čāčćą░ąĄ čĆąŠčāč鹥čĆą░ (Internet Gateway Device) čŹč鹊 ą▓ą║ą╗čÄčćą░ąĄčé ąĖąĘą╝ąĄąĮąĄąĮąĖąĄ čüą╗ąĄą┤čāčÄčēąĄą│ąŠ (čüą╝. ą¤čĆąĖą╗ąŠąČąĄąĮąĖąĄ A.3.3.1 [16]):

- IP-ą░ą┤čĆąĄčü čüąŠąĄą┤ąĖąĮąĄąĮąĖčÅ ą║ ą┐čāą▒ą╗ąĖčćąĮąŠą╣ čüąĄčéąĖ ą┐ąŠ čāą╝ąŠą╗čćą░ąĮąĖčÄ (default broadband connection).

- ąŻą┐čĆą░ą▓ą╗ąĄąĮąĖąĄ IP-ą░ą┤čĆąĄčüąŠą╝ (čüą▓čÅąĘą░ąĮąĮčŗą╝ čü Connection Request URL).

- ąÜąŠą┤ ą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮąĖčÅ (provisioning code).

- ąÆąĄčĆčüąĖčÅ ą┐čĆąŠą│čĆą░ą╝ą╝ąĮąŠą│ąŠ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖčÅ (Software version).

ŌĆó ąÆčüčÅą║ąĖą╣ čĆą░ąĘ, ą║ąŠą│ą┤ą░ ąĘąĮą░č湥ąĮąĖąĄ ą┐ą░čĆą░ą╝ąĄčéčĆą░, ą┐ąŠą╝ąĄč湥ąĮąĮąŠą│ąŠ ACS ą┤ą╗čÅ "ą░ą║čéąĖą▓ąĮąŠą│ąŠ čāą▓ąĄą┤ąŠą╝ą╗ąĄąĮąĖčÅ" (active notification) čü ą┐ąŠą╝ąŠčēčīčÄ ą╝ąĄč鹊ą┤ą░ SetParameterAttributes, ąĖąĘą╝ąĄąĮčÅąĄčéčüčÅ ą┐ąŠ ą▓ąĮąĄčłąĮąĄą╣ ą┐čĆąĖčćąĖąĮąĄ (ą┐čĆąĖčćąĖąĮą░, ąŠčéą╗ąĖčćąĮą░čÅ ąŠčé čüą░ą╝ąŠą│ąŠ ACS). ąśąĘą╝ąĄąĮąĄąĮąĖčÅ ą┐ą░čĆą░ą╝ąĄčéčĆą░, ą║ąŠč鹊čĆčŗąĄ ą┤ąĄą╗ą░ąĄčé čüą░ą╝ ACS č湥čĆąĄąĘ SetParameterValues, ąØąĢ ąöą×ąøą¢ąØą½ ą┐čĆąĖą▓ąŠą┤ąĖčéčī ą║ ąĖąĮąĖčåąĖą░čåąĖąĖ ąĮąŠą▓ąŠą╣ čüąĄčüčüąĖąĖ. ąĢčüą╗ąĖ ą┐ą░čĆą░ą╝ąĄčéčĆ ą╝ąŠą┤ąĖčäąĖčåąĖčĆčāąĄčéčüčÅ ą▒ąŠą╗čīčłąĄ ąŠą┤ąĮąŠą│ąŠ čĆą░ąĘą░ ą┐ąĄčĆąĄą┤ č鹥ą╝, ą║ą░ą║ CPE čüą╝ąŠą│ ąĖąĮąĖčåąĖąĖčĆąŠą▓ą░čéčī čüąĄčüčüąĖčÄ ą┤ą╗čÅ ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖčÅ ąŠą┐ąŠą▓ąĄčēąĄąĮąĖčÅ, č鹊 ą▓čŗą┐ąŠą╗ąĮčÅąĄčéčüčÅ č鹊ą╗čīą║ąŠ ąŠą┤ąĮąŠ ąŠą┐ąŠą▓ąĄčēąĄąĮąĖąĄ.

ąĢčüą╗ąĖ ą▓ č鹥č湥ąĮąĖąĄ čüąĄą░ąĮčüą░ čüąĄčüčüąĖąĖ čüą▓čÅąĘąĖ ą┐ą░čĆą░ą╝ąĄčéčĆ ą╝ąĄąĮčÅąĄčéčüčÅ ą┐ąŠ ą▓ąĮąĄčłąĮąĄą╣ ą┐čĆąĖčćąĖąĮąĄ, č鹊 čŹč鹊 ąĖąĘą╝ąĄąĮąĄąĮąĖąĄ ą┐čĆąĖą▓ąŠą┤ąĖčé ą║ čāčüčéą░ąĮąŠą▓ą║ąĄ ąĮąŠą▓ąŠą╣ čüąĄčüčüąĖąĖ ą┐ąŠčüą╗ąĄ ąĘą░ą▓ąĄčĆčłąĄąĮąĖčÅ č鹥ą║čāčēąĄą╣ čüąĄčüčüąĖąĖ (čŹč鹊 ąØąĢ ąöą×ąøą¢ąØą× ą▓ą╗ąĖčÅčéčī ąĮą░ č鹥ą║čāčēčāčÄ čüąĄčüčüąĖčÄ).

ą¦č鹊ą▒čŗ ąĖąĘą▒ąĄąČą░čéčī ą│ąĄąĮąĄčĆą░čåąĖąĖ čćčĆąĄąĘą╝ąĄčĆąĮąŠą│ąŠ čéčĆą░čäąĖą║ą░ čü ACS, CPE ą£ą×ą¢ąĢąó čāčüčéą░ąĮąŠą▓ąĖčéčī ą╗ąŠą║ą░ą╗čīąĮąŠ ąĘą░ą┤ą░ąĮąĮčŗą╣ ą╗ąĖą╝ąĖčé ąĮą░ čćą░čüč鹊čéčā ąŠą┐ąŠą▓ąĄčēąĄąĮąĖą╣ ąŠą▒ ąĖąĘą╝ąĄąĮąĄąĮąĖąĖ ą┐ą░čĆą░ą╝ąĄčéčĆą░. ąŁč鹊čé ą╗ąĖą╝ąĖčé ąöą×ąøą¢ąĢąØ ą▒čŗčéčī ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮ čéą░ą║ąĖą╝ ąŠą▒čĆą░ąĘąŠą╝, čćč鹊ą▒čŗ ąŠąĮ ą┐čĆąĄą▓čŗčłą░ą╗čüčÅ č鹊ą╗čīą║ąŠ ą▓ ąĮąĄąŠą▒čŗčćąĮčŗčģ ąŠą▒čüč鹊čÅč鹥ą╗čīčüčéą▓ą░čģ. ąĢčüą╗ąĖ čŹč鹊čé ą╗ąĖą╝ąĖčé ą┐čĆąĄą▓čŗčłąĄąĮ, č鹊 CPE ą£ą×ą¢ąĢąó ąĘą░ą┤ąĄčƹȹ░čéčī ą╗ąŠą║ą░ą╗čīąĮąŠ ąĘą░ą┤ą░ąĮąĮąŠąĄ ą║ąŠą╗ąĖč湥čüčéą▓ąŠ ąĖąĮąĖčåąĖąĖčĆąŠą▓ą░ąĮąĖčÅ čüąĄčüčüąĖąĖ ą┤ą╗čÅ ąŠą┐ąŠą▓ąĄčēąĄąĮąĖčÅ ACS. ą¤ąŠčüą╗ąĄ ąĖčüč鹥č湥ąĮąĖčÅ čŹč鹊ą╣ ąĘą░ą┤ąĄčƹȹ║ąĖ CPE ąöą×ąøą¢ąĢąØ ąĖąĮąĖčåąĖąĖčĆąŠą▓ą░čéčī čüąĄčüčüąĖčÄ čü ACS, ąĖ ą┐ąŠą║ą░ąĘą░čéčī ą▓čüąĄ čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēąĖąĄ ąĖąĘą╝ąĄąĮąĄąĮąĖčÅ ą┐ą░čĆą░ą╝ąĄčéčĆą░ (č鹥čģ ą┐ą░čĆą░ą╝ąĄčéčĆąŠą▓, ą║ąŠč鹊čĆčŗąĄ ą▒čŗą╗ąĖ ą┐ąŠą╝ąĄč湥ąĮ ą┤ą╗čÅ ąŠą┐ąŠą▓ąĄčēąĄąĮąĖčÅ), ą║ąŠč鹊čĆčŗąĄ ą┐čĆąŠąĖąĘąŠčłą╗ąĖ čü ą╝ąŠą╝ąĄąĮčéą░ ą┐ąŠčüą╗ąĄą┤ąĮąĄą│ąŠ čéą░ą║ąŠą│ąŠ čāą▓ąĄą┤ąŠą╝ą╗ąĄąĮąĖčÅ.

CPE ąØąĢ ąöą×ąøą¢ąĢąØ ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░čéčī ąŠčéą║čĆčŗčéčŗą╝ čüąŠąĄą┤ąĖąĮąĄąĮąĖąĄ čü ACS ą║ąŠą│ą┤ą░ ąĮą░ CPE ąĖą╗ąĖ ACS ą▒ąŠą╗čīčłąĄ ąĮąĄčé ąŠąČąĖą┤ą░čÄčēąĖčģ čüąŠąŠą▒čēąĄąĮąĖą╣.

3.2.2. ąśąĮąĖčåąĖąĖčĆąŠą▓ą░ąĮąĖąĄ čüąŠąĄą┤ąĖąĮąĄąĮąĖčÅ čüąŠ čüč鹊čĆąŠąĮčŗ ACS. ACS ą▓ ą╗čÄą▒ąŠą╣ ą╝ąŠą╝ąĄąĮčé ą▓čĆąĄą╝ąĄąĮąĖ ąĘą░ą┐čĆą░čłąĖą▓ą░ąĄčé čā CPE ąĖąĮąĖčåąĖą░čåąĖčÄ čüąŠąĄą┤ąĖąĮąĄąĮąĖčÅ čü ACS, ąĖčüą┐ąŠą╗čīąĘčāčÅ ą╝ąĄčģą░ąĮąĖąĘą╝ ąŠą┐ąŠą▓ąĄčēąĄąĮąĖčÅ Connection Request. ą¤ąŠą┤ą┤ąĄčƹȹ║ą░ čŹč鹊ą│ąŠ ą╝ąĄčģą░ąĮąĖąĘą╝ą░ ąóąĀąĢąæąŻąĢąóąĪą» ą▓ CPE, ąĖ ąĀąĢąÜą×ą£ąĢąØąöąŻąĢąóąĪą» ą▓ ACS.

ąŁč鹊čé ą╝ąĄčģą░ąĮąĖąĘą╝ ąŠčüąĮąŠą▓ą░ąĮ ąĮą░ č鹊ą╝, čćč鹊 ąĮą░ CPE čāčüčéą░ąĮąŠą▓ą╗ąĄąĮ IP-ą░ą┤čĆąĄčü, ą║ąŠč鹊čĆčŗą╣ ą╝ą░čĆčłčĆčāčéąĖąĘąĖčĆčāąĄčéčüčÅ čüąŠ čüč鹊čĆąŠąĮčŗ ACS. ąĢčüą╗ąĖ CPE ąĮą░čģąŠą┤ąĖčéčüčÅ ąĘą░ čüąĄč鹥ą▓čŗą╝ 菹║čĆą░ąĮąŠą╝ (firewall) ąĖą╗ąĖ ąĘą░ NAT-čāčüčéčĆąŠą╣čüčéą▓ąŠą╝, čĆą░čüą┐ąŠą╗ąŠąČąĄąĮąĮčŗą╝ ą╝ąĄąČą┤čā ACS ąĖ CPE, č鹊 ACS ąĮąĖą║ą░ą║ ąĮąĄ čüą╝ąŠąČąĄčé ąŠą▒čĆą░čéąĖčéčīčüčÅ ą║ CPE (ą║ąŠąĮąĄčćąĮąŠ, ąĄčüą╗ąĖ firewall ąĖ NAT ąĮąĄ ąĮą░čüčéčĆąŠąĄąĮčŗ čüą┐ąĄčåąĖą░ą╗čīąĮčŗą╝ ąŠą▒čĆą░ąĘąŠą╝). ąÆ čéą░ą║ąŠą╝ čüą╗čāčćą░ąĄ ą▓ąŠąĘą╝ąŠąČąĄąĮ č鹊ą╗čīą║ąŠ čüą┐ąŠčüąŠą▒ ąĖąĮąĖčåąĖą░čåąĖąĖ čüąŠąĄą┤ąĖąĮąĄąĮąĖčÅ čüąŠ čüč鹊čĆąŠąĮčŗ CPE (čüą╝. čüąĄą║čåąĖčÄ 3.2.1), ą┤čĆčāą│ąĖčģ ą▓ą░čĆąĖą░ąĮč鹊ą▓ ąĮąĄčé.

ą£ąĄčģą░ąĮąĖąĘą╝ ąŠą┐ąŠą▓ąĄčēąĄąĮąĖčÅ Connection Request ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮ čüą╗ąĄą┤čāčÄčēąĖą╝ ąŠą▒čĆą░ąĘąŠą╝:

ŌĆó ą×ą┐ąŠą▓ąĄčēąĄąĮąĖąĄ Connection Request čŹč鹊 HTTP Get ąĮą░ čāą║ą░ąĘą░ąĮąĮčŗą╣ URL, ąŠą▒ąŠąĘąĮą░č湥ąĮąĮčŗą╣ čüč鹊čĆąŠąĮąŠą╣ CPE. ąŚąĮą░č湥ąĮąĖąĄ URL ą┤ąŠčüčéčāą┐ąĮąŠ ą║ą░ą║ ą┐ą░čĆą░ą╝ąĄčéčĆ č鹊ą╗čīą║ąŠ ą┤ą╗čÅ čćč鹥ąĮąĖčÅ (read-only Parameter) ąĮą░ CPE. ą¤čāčéčī čŹč鹊ą│ąŠ ąĘąĮą░č湥ąĮąĖčÅ URL ąöą×ąøą¢ąĢąØ čüą╗čāčćą░ą╣ąĮąŠ ą│ąĄąĮąĄčĆąĖčĆąŠą▓ą░čéčīčüčÅ ą▓ CPE, čćč鹊ą▒čŗ ąŠąĮ ą▒čŗą╗ čāąĮąĖą║ą░ą╗čīąĮčŗą╝ ą┤ą╗čÅ ą║ą░ąČą┤ąŠą│ąŠ CPE.

ŌĆó ą×ą┐ąŠą▓ąĄčēąĄąĮąĖąĄ Connection Request ąöą×ąøą¢ąØą× ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī HTTP, ąĮąĄ HTTPS. ąĪąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēąĖą╣ URL ąöą×ąøą¢ąĢąØ ą▒čŗčéčī čéąĖą┐ą░ "http".

ŌĆó ąÆ ąŠą┐ąŠą▓ąĄčēąĄąĮąĖąĖ Connection Request HTTP Get ąĮąĄ ą┐ąĄčĆąĄą┤ą░čÄčéčüčÅ ąĮąĖą║ą░ą║ąĖąĄ ą┤ą░ąĮąĮčŗąĄ. ąøčÄą▒čŗąĄ ą┤ą░ąĮąĮčŗąĄ, ą║ąŠč鹊čĆčŗąĄ ą╝ąŠą│čāčé čüąŠą┤ąĄčƹȹ░čéčīčüčÅ ą▓ ąĮąĄą╝, ąöą×ąøą¢ąØą½ ąĖą│ąĮąŠčĆąĖčĆąŠą▓ą░čéčīčüčÅ ąĮą░ CPE.

ŌĆó CPE ąöą×ąøą¢ąĢąØ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī digest-authentication ą┤ą╗čÅ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ ACS ą┐ąĄčĆąĄą┤ ą┐čĆąŠą┤ąŠą╗ąČąĄąĮąĖąĄą╝ čüąĄą░ąĮčüą░ čüą▓čÅąĘąĖ - CPE ąØąĢ ąöą×ąøą¢ąĢąØ ąĖąĮąĖčåąĖąĖčĆąŠą▓ą░čéčī čüąŠąĄą┤ąĖąĮąĄąĮąĖąĄ čü ACS ąĖąĘ-ąĘą░ ąĘą░ą┐čĆąŠčüą░, ą║ąŠč鹊čĆčŗą╣ ąĮąĄ ą┐čĆąŠčłąĄą╗ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖčÄ. ą×ą▒čēąĖą╣ čüąĄą║čĆąĄčé (shared-secret), ąĖčüą┐ąŠą╗čīąĘčāąĄą╝čŗą╣ ą┤ą╗čÅ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ ACS, ą┤ąŠčüčéčāą┐ąĄąĮ ą║ą░ą║ ą╝ąŠą┤ąĖčäąĖčåąĖčĆčāąĄą╝čŗą╣ ą┐ą░čĆą░ą╝ąĄčéčĆ (modifiable Parameter) ąĮą░ CPE.

ŌĆó CPE ąöą×ąøą¢ąĢąØ ąŠą│čĆą░ąĮąĖčćąĖčéčī ą║ąŠą╗ąĖč湥čüčéą▓ąŠ ąŠą┐ąŠą▓ąĄčēąĄąĮąĖą╣ Connection Request, ą║ąŠč鹊čĆąŠąĄ ąŠąĮ ą┐čĆąĖąĮąĖą╝ą░ąĄčé ąĘą░ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮčŗą╣ ą┐ąĄčĆąĖąŠą┤ ą▓čĆąĄą╝ąĄąĮąĖ, čćč鹊ą▒čŗ čüąĮąĖąĘąĖčéčī ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī ą┤ą╗čÅ ą░čéą░ą║ąĖ čéąĖą┐ą░ "ąŠčéą║ą░ąĘ ą▓ ąŠą▒čüą╗čāąČąĖą▓ą░ąĮąĖąĖ" (DoS).

ŌĆó ąŻčüą┐ąĄčłąĮą░čÅ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖčÅ HTTP Get ąĮą░ ąŠą▒ąŠąĘąĮą░č湥ąĮąĮčāčÄ ą┐ą░čĆčā ą┐ąŠčĆčé/URL ą┐čĆąĖą▓ąŠą┤ąĖčé ą║ č鹊ą╝čā, čćč鹊 CPE ą▓čŗą┐ąŠą╗ąĮąĖčé čäąĖą║čüąĖčĆąŠą▓ą░ąĮąĮąŠąĄ ą┤ąĄą╣čüčéą▓ąĖąĄ: ąŠąĮ čāčüčéą░ąĮąŠą▓ąĖčé čüąĄčüčüąĖčÄ čü ąĘą░čĆą░ąĮąĄąĄ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮčŗą╝ ą░ą┤čĆąĄčüąŠą╝ ACS (čüą╝. čüąĄą║čåąĖčÄ 3.1), ąĖ ą║ą░ą║ č鹊ą╗čīą║ąŠ čüąŠąĄą┤ąĖąĮąĄąĮąĖąĄ čāčüčéą░ąĮąŠą▓ą╗ąĄąĮąŠ, CPE ąŠčéą┐čĆą░ą▓ą╗čÅąĄčé čüąŠąŠą▒čēąĄąĮąĖąĄ Inform.

ŌĆó ąĢčüą╗ąĖ CPE čāąČąĄ ąĮą░čģąŠą┤ąĖčéčüčÅ ą▓ čāčüčéą░ąĮąŠą▓ą╗ąĄąĮąĮąŠą╣ čüąĄčüčüąĖąĖ čü ACS, ą║ąŠą│ą┤ą░ ąŠąĮ ą┐ąŠą╗čāčćąĖą╗ ąŠą┐ąŠą▓ąĄčēąĄąĮąĖąĄ Connection Request, č鹊 ąŠąĮ ąĖąĘ-ąĘą░ čŹč鹊ą│ąŠ ąØąĢ ąöą×ąøą¢ąĢąØ ą┐čĆąĄąČą┤ąĄą▓čĆąĄą╝ąĄąĮąĮąŠ ąĘą░ą▓ąĄčĆčłą░čéčī čŹčéčā čüąĄčüčüąĖčÄ.

ąŁč鹊čé ą╝ąĄčģą░ąĮąĖąĘą╝ ąŠčüąĮąŠą▓ą░ąĮ ąĮą░ č鹊ą╝, čćč鹊 čü ACS čāąČąĄ ą▒čŗą╗ą░ ą║ą░ą║ ą╝ąĖąĮąĖą╝čāą╝ ąŠą┤ąĮą░ ą┐čĆąĄą┤čŗą┤čāčēą░čÅ čüąĄčüčüąĖčÅ čüą▓čÅąĘąĖ čü CPE, ą║ąŠą│ą┤ą░ čŹčéą░ čüąĄčüčüąĖčÅ ą▒čŗą╗ą░ ąĖąĮąĖčåąĖąĖčĆąŠą▓ą░ąĮą░ čüąŠ čüč鹊čĆąŠąĮčŗ CPE. ąÆąŠ ą▓čĆąĄą╝čÅ čŹč鹊ą│ąŠ ą▓ąĘą░ąĖą╝ąŠą┤ąĄą╣čüčéą▓ąĖčÅ, ąĄčüą╗ąĖ ACS čģąŠč湥čé čĆą░ąĘčĆąĄčłąĖčéčī ą▒čāą┤čāčēąĖąĄ čéčĆą░ąĮąĘą░ą║čåąĖąĖ, ąĖąĮąĖčåąĖąĖčĆčāąĄą╝čŗąĄ čüąŠ čüč鹊čĆąŠąĮčŗ ACS, č鹊 ąŠąĮ ą┐čĆąŠčćąĖčéą░ąĄčé ąĘąĮą░č湥ąĮąĖąĄ ą┐ą░čĆą░ą╝ąĄčéčĆą░ InternetGatewayDevice.ManagementServer.ConnectionRequestURL. ąĢčüą╗ąĖ URL, ąĖčüą┐ąŠą╗čīąĘčāąĄą╝čŗą╣ ą┤ą╗čÅ ą┤ąŠčüčéčāą┐ą░ čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ, ą┐ąŠą╝ąĄąĮčÅą╗čüčÅ, č鹊 CPE ą┤ąŠą╗ąČąĄąĮ ąŠą┐ąŠą▓ąĄčüčéąĖčéčī ACS ą▓čŗą┤ą░č湥ą╣ čüąŠąŠą▒čēąĄąĮąĖčÅ Inform, ą┐ąŠą║ą░ąĘčŗą▓ą░čÄčēąĄą│ąŠ ąĮąŠą▓čŗą╣ IP-ą░ą┤čĆąĄčü ą┤ą╗čÅ čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ (management IP address, ą║ą░ą║ čŹč鹊 ąŠą┐ąĖčüą░ąĮąŠ ą▓ čéą░ą▒ą╗ąĖčåąĄ 33), čćč鹊 ą┐ąŠą┤ą┤ąĄčƹȹĖčé ąĖąĮč乊čĆą╝ą░čåąĖčÄ ACS ą▓ ą░ą║čéčāą░ą╗čīąĮąŠą╝ čüąŠčüč鹊čÅąĮąĖąĖ.

[3.3. ąśčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄ SSL/TLS ąĖ TCP]

ąśčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄ SSL/TLS ą┤ą╗čÅ čéčĆą░ąĮčüą┐ąŠčĆčéą░ ą┐čĆąŠč鹊ą║ąŠą╗ą░ CWMP ąĀąĢąÜą×ą£ąĢąØąöąŻąĢąóąĪą», čģąŠčéčÅ ą┐čĆąŠč鹊ą║ąŠą╗ ą╝ąŠąČąĄčé ą▓ą╝ąĄčüč鹊 čŹč鹊ą│ąŠ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī ą┐čĆąŠčüč鹊ąĄ ą┐čĆčÅą╝ąŠąĄ čüąŠąĄą┤ąĖąĮąĄąĮąĖąĄ TCP. ąĢčüą╗ąĖ SSL/TLS ąĮąĄ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ, č鹊 ą▒čāą┤čāčé ą┐čĆąĖąĮąĄčüąĄąĮčŗ ą▓ ąČąĄčĆčéą▓čā ąĮąĄą║ąŠč鹊čĆčŗąĄ ą░čüą┐ąĄą║čéčŗ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ. ąÆ čćą░čüčéąĮąŠčüčéąĖ, SSL/TLS ąŠą▒ąĄčüą┐ąĄčćąĖą▓ą░ąĄčé ą║ąŠąĮčäąĖą┤ąĄąĮčåąĖą░ą╗čīąĮąŠčüčéčī ąĖ čåąĄą╗ąŠčüčéąĮąŠčüčéčī ą┤ą░ąĮąĮčŗčģ, ą░ čéą░ą║ąČąĄ ą┐ąŠąĘą▓ąŠą╗čÅąĄčé ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖčÄ ąĮą░ ąŠčüąĮąŠą▓ąĄ čüąĄčĆčéąĖčäąĖą║ą░č鹊ą▓ ą▓ą╝ąĄčüč鹊 ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ ąĮą░ ąŠčüąĮąŠą▓ąĄ ąŠą▒čēąĄą│ąŠ čüąĄą║čĆąĄčéą░.

ąØąĄą║ąŠč鹊čĆčŗąĄ ąŠą│čĆą░ąĮąĖč湥ąĮąĖčÅ ąĮą░ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄ SSL/TLS ąĖ TCP ąŠą┐čĆąĄą┤ąĄą╗čÅčÄčéčüčÅ čüą╗ąĄą┤čāčÄčēąĖą╝ ąŠą▒čĆą░ąĘąŠą╝:

ŌĆó ąĢčüą╗ąĖ SSL/TLS ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄčéčüčÅ, č鹊 ąØąĢą×ąæąźą×ąöąśą£ą× ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī ą▓ąĄčĆčüąĖąĖ SSL 3.0 [10] ąĖą╗ąĖ TLS 1.0 [11].

ŌĆó ąĢčüą╗ąĖ SSL/TLS ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄčéčüčÅ, č鹊 ąöą×ąøą¢ąØą½ ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░čéčīčüčÅ ą░ą╗ą│ąŠčĆąĖčéą╝čŗ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ čü ą┤ą╗ąĖąĮą░ą╝ąĖ ą║ą╗čÄčćą░ ą▒ąŠą╗čīčłąĄ ąĖą╗ąĖ čĆą░ą▓ąĮčŗą╝ 128 ą▒ąĖčé.

ŌĆó CPE ąöą×ąøą¢ąĢąØ ą▒čŗčéčī ą▓ čüąŠčüč鹊čÅąĮąĖąĖ ąĖąĮąĖčåąĖąĖčĆąŠą▓ą░čéčī ąĖčüčģąŠą┤čÅčēąĖąĄ čüąŠąĄą┤ąĖąĮąĄąĮąĖčÅ ą▓ čüč鹊čĆąŠąĮčā ACS.

ŌĆó ACS MUST ąöą×ąøą¢ąĢąØ ą▒čŗčéčī ą▓ čüąŠčüč鹊čÅąĮąĖąĖ ą┐čĆąĖąĮčÅčéčī čüąŠąĄą┤ąĖąĮąĄąĮąĖčÅ, ąĖąĮąĖčåąĖąĖčĆąŠą▓ą░ąĮąĮčŗąĄ čüąŠ čüč鹊čĆąŠąĮčŗ CPE.

ŌĆó ąĢčüą╗ąĖ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ SSL/TLS, č鹊 CPE ąöą×ąøą¢ąĢąØ ą░čāč鹥ąĮčéąĖčäąĖčåąĖčĆąŠą▓ą░čéčī ACS čü ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄą╝ čüąĄčĆčéąĖčäąĖą║ą░čéą░, ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗ąĄąĮąĮąŠą│ąŠ ACS.

ŌĆó ąĢčüą╗ąĖ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ SSL/TLS, č鹊 ACS ą£ą×ą¢ąĢąó ą┐čĆąĖąĮčÅčéčī ą┐čĆąŠą▓ąĄčĆąĄąĮąĮčŗą╣ ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗ąĄąĮąĮčŗą╣ CPE čüąĄčĆčéąĖčäąĖą║ą░čé ą┤ą╗čÅ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ CPE, ąŠą┤ąĮą░ą║ąŠ ACS ąöą×ąøą¢ąĢąØ ą┐ąŠąĘą▓ąŠą╗ąĖčéčī čāčüčéą░ąĮąŠą▓ą║čā čüąŠąĄą┤ąĖąĮąĄąĮąĖčÅ SSL/TLS, ąĄčüą╗ąĖ CPE ąĮąĄ ą┐čĆąĄą┤ąŠčüčéą░ą▓ąĖą╗ čüąĄčĆčéąĖčäąĖą║ą░čé.

[3.4. ąśčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄ HTTP]

SOAP-čüąŠąŠą▒čēąĄąĮąĖčÅ, ą┐ąĄčĆąĄą┤ą░ą▓ą░ąĄą╝čŗąĄ ą╝ąĄąČą┤čā CPE ąĖ ACS, ąĖčüą┐ąŠą╗čīąĘčāčÄčé ą┐čĆąŠč鹊ą║ąŠą╗ HTTP 1.1 [5], ą│ą┤ąĄ CPE ą┤ąĄą╣čüčéą▓čāąĄčé ą║ą░ą║ HTTP-ą║ą╗ąĖąĄąĮčé, ą░ ACS ą┤ąĄą╣čüčéą▓čāąĄčé ą║ą░ą║ HTTP-čüąĄčĆą▓ąĄčĆ.

3.4.1. ąÜąŠą┤ąĖčĆąŠą▓ą░ąĮąĖąĄ SOAP ą┐ąŠą▓ąĄčĆčģ HTTP. ąÜąŠą┤ąĖčĆąŠą▓ą░ąĮąĖąĄ SOAP ą┐ąŠą▓ąĄčĆčģ čéčĆą░ąĮčüą┐ąŠčĆčéą░ HTTP čĆą░čüčłąĖčĆčÅąĄčé ą▒ą░ąĘąŠą▓čŗą╣ HTTP-ą┐čĆąŠčäąĖą╗čī SOAP, ąŠą┐ąĖčüą░ąĮąĮčŗą╣ ą▓ [8], čüą╗ąĄą┤čāčÄčēąĖą╝ ąŠą▒čĆą░ąĘąŠą╝:

ŌĆó SOAP-ąĘą░ą┐čĆąŠčü ąŠčé ACS ą║ CPE ą┐ąĄčĆąĄą┤ą░ąĄčéčüčÅ ą┐ąŠą▓ąĄčĆčģ HTTP response, ą▓ č鹊 ą▓čĆąĄą╝čÅ ą║ą░ą║ SOAP response čāčüčéčĆąŠą╣čüčéą▓ą░ CPE ą▓ ąŠčéą▓ąĄčé ąĮą░ ACS ą┐ąŠčüčŗą╗ą░ąĄčéčüčÅ č湥čĆąĄąĘ ą┐ąŠčüą╗ąĄą┤čāčÄčēąĖą╣ HTTP post.

ŌĆó ąÜą░ąČą┤čŗą╣ HTTP post ąĖą╗ąĖ response ą╝ąŠąČąĄčé čüąŠą┤ąĄčƹȹ░čéčī ą▒ąŠą╗čīčłąĄ ąŠą┤ąĮąŠą│ąŠ SOAP-ą║ąŠąĮą▓ąĄčĆčéą░ (čü ąŠą│ąŠą▓ąŠčĆąĄąĮąĮčŗą╝ąĖ ąŠą│čĆą░ąĮąĖč湥ąĮąĖčÅą╝ąĖ). ąÜą░ąČą┤čŗą╣ ą║ąŠąĮą▓ąĄčĆčé ą╝ąŠąČąĄčé čüąŠą┤ąĄčƹȹ░čéčī SOAP request ąĖą╗ąĖ response, ąĮąĄąĘą░ą▓ąĖčüąĖą╝ąŠ ąŠčé ą╗čÄą▒ąŠą│ąŠ ą┤čĆčāą│ąŠą│ąŠ ą║ąŠąĮą▓ąĄčĆčéą░.

ŌĆó ąÜąŠą│ą┤ą░ ą▓ ąŠą┤ąĖąĮąŠčćąĮąŠą╝ HTTP Request čüąŠą┤ąĄčƹȹĖčéčüčÅ ą▒ąŠą╗čīčłąĄ ąŠą┤ąĮąŠą│ąŠ ą║ąŠąĮą▓ąĄčĆčéą░, č鹊 ąĘą░ą│ąŠą╗ąŠą▓ąŠą║ SOAPAction ą▓ HTTP Request ąöą×ąøą¢ąĢąØ ą▒čŗčéčī ą▒ąĄąĘ ąĘąĮą░č湥ąĮąĖčÅ (ą▒ąĄąĘ ą║ą░ą▓čŗč湥ą║), ą┐ąŠą║ą░ąĘčŗą▓ą░čÅ č鹥ą╝ čüą░ą╝čŗą╝, čćč鹊 čŹč鹊čé ąĘą░ą│ąŠą╗ąŠą▓ąŠą║ ąĮąĄ ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗čÅąĄčé ąĮąĖą║ą░ą║ąŠą╣ ąĖąĮč乊čĆą╝ą░čåąĖąĖ ąŠčéąĮąŠčüąĖč鹥ą╗čīąĮąŠ čåąĄą╗ąĖ čüąŠąŠą▒čēąĄąĮąĖčÅ. ąó. ąĄ. ąŠąĮ ą┤ąŠą╗ąČąĄąĮ ą▓čŗą│ą╗čÅą┤ąĄčéčī čüą╗ąĄą┤čāčÄčēąĖą╝ ąŠą▒čĆą░ąĘąŠą╝:

SOAPAction:

ąĪąŠąŠą▒čēąĄąĮąĖąĄ Inform čüąŠą┤ąĄčƹȹĖčé ą░čĆą│čāą╝ąĄąĮčé MaxEnvelopes, ą║ąŠč鹊čĆčŗą╣ ą┐ąŠą║ą░ąĘčŗą▓ą░ąĄčé ą┤ą╗čÅ ACS ą╝ą░ą║čüąĖą╝ą░ą╗čīąĮąŠąĄ ą║ąŠą╗ąĖč湥čüčéą▓ąŠ SOAP-ą║ąŠąĮą▓ąĄčĆč鹊ą▓, ą║ąŠč鹊čĆąŠąĄ ą╝ąŠąČąĄčé čüąŠą┤ąĄčƹȹ░čéčīčüčÅ ą▓ ąŠą┤ąĮąŠą╝ HTTP response. ąŚąĮą░č湥ąĮąĖąĄ čŹč鹊ą│ąŠ ą┐ą░čĆą░ą╝ąĄčéčĆą░ ą╝ąŠąČąĄčé ą▒čŗčéčī 1 ąĖą╗ąĖ ą▒ąŠą╗čīčłąĄ. ąÜą░ą║ č鹊ą╗čīą║ąŠ čüąŠąŠą▒čēąĄąĮąĖąĄ Inform ą▒čŗą╗ąŠ ą┐ąŠą╗čāč湥ąĮąŠ, ą╗čÄą▒ąŠą╣ HTTP response ąŠčé ACS ą╝ąŠąČąĄčé ą▓ą║ą╗čÄčćą░čéčī ąĮąĄ ą▒ąŠą╗ąĄąĄ čŹč鹊ą│ąŠ ą║ąŠą╗ąĖč湥čüčéą▓ą░ SOAP-ą║ąŠąĮą▓ąĄčĆč鹊ą▓ (request-ąŠą▓ ąĖą╗ąĖ response-ąŠą▓).

ąĪąŠąŠą▒čēąĄąĮąĖąĄ Inform čéą░ą║ąČąĄ čüąŠą┤ąĄčƹȹĖčé ą░čĆą│čāą╝ąĄąĮčé MaxEnvelopes, ą║ąŠč鹊čĆčŗą╣ ą┐ąŠą║ą░ąĘčŗą▓ą░ąĄčé ą┤ą╗čÅ CPE ą╝ą░ą║čüąĖą╝ą░ą╗čīąĮąŠąĄ ąŠą▒čēąĄąĄ ą║ąŠą╗ąĖč湥čüčéą▓ąŠ SOAP-ą║ąŠąĮą▓ąĄčĆč鹊ą▓, ą║ąŠč鹊čĆąŠąĄ ą╝ąŠąČąĄčé čüąŠą┤ąĄčƹȹ░čéčī ąŠą┤ąĖąĮ HTTP post. ąŚąĮą░č湥ąĮąĖąĄ ą▓ čŹč鹊ą╝ ą┐ą░čĆą░ą╝ąĄčéčĆąĄ ą╝ąŠąČąĄčé ą▒čŗčéčī 1 ąĖą╗ąĖ ą▒ąŠą╗čīčłąĄ. ąÜą░ą║ č鹊ą╗čīą║ąŠ ą▒čŗą╗ ą┐čĆąĖąĮčÅčé Inform response, ą╗čÄą▒ąŠą╣ HTTP post ąŠčé CPE ą╝ąŠąČąĄčé ą▓ą║ą╗čÄčćą░čéčī ąĮąĄ ą▒ąŠą╗čīčłąĄ čŹč鹊ą│ąŠ ąŠą▒čēąĄą│ąŠ ą║ąŠą╗ąĖč湥čüčéą▓ą░ SOAP-ą║ąŠąĮą▓ąĄčĆč鹊ą▓ (request-ąŠą▓ ąĖą╗ąĖ response-ąŠą▓).

ąÆ ą║ą░ąČą┤ąŠą╝ ąĮą░ą┐čĆą░ą▓ą╗ąĄąĮąĖąĖ ą┐ąŠčĆčÅą┤ąŠą║ SOAP-ą║ąŠąĮą▓ąĄčĆč鹊ą▓ ąŠą┐čĆąĄą┤ąĄą╗čÅąĄčéčüčÅ ąĮąĄąĘą░ą▓ąĖčüąĖą╝ąŠ ąŠčé ą║ąŠą╗ąĖč湥čüčéą▓ą░ ą║ąŠąĮą▓ąĄčĆč鹊ą▓, ą┐ąĄčĆąĄąĮąŠčüąĖą╝čŗčģ ą┐ą░čĆąŠą╣ HTTP post/response. ąÆ čćą░čüčéąĮąŠčüčéąĖ, ą║ąŠąĮą▓ąĄčĆčéčŗ čāą┐ąŠčĆčÅą┤ąŠčćąĖą▓ą░čÄčéčüčÅ ąŠčé ą┐ąĄčĆą▓ąŠą│ąŠ ą┤ąŠ ą┐ąŠčüą╗ąĄą┤ąĮąĄą│ąŠ ą▓ ą┐čĆąĄą┤ąĄą╗ą░čģ ąŠą┤ąĮąŠą│ąŠ HTTP post/response, ąĖ ąĘą░č鹥ą╝ ą╝ąĄąČą┤čā ą┐ąŠčüą╗ąĄą┤čāčÄčēąĖą╝ąĖ ą┐ą░čĆą░ą╝ąĖ HTTP post/response. ąó. ąĄ. ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠčüčéčī ą║ąŠąĮą▓ąĄčĆč鹊ą▓ ą▓ąĮčāčéčĆąĖ ą║ą░ąČą┤ąŠą│ąŠ HTTP post/response ąĖ ąĘą░č鹥ą╝ ą╝ąĄąČą┤čā ą┐ąŠčüą╗ąĄą┤čāčÄčēąĖą╝ąĖ post ąĖą╗ąĖ response ą╝ąŠąČąĮąŠ čĆą░čüčüą╝ą░čéčĆąĖą▓ą░čéčī ą║ą░ą║ ąŠą┤ąĮčā čāą┐ąŠčĆčÅą┤ąŠč湥ąĮąĮčāčÄ ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠčüčéčī ą║ąŠąĮą▓ąĄčĆč鹊ą▓.

ą¦č鹊ą▒čŗ ąŠą▒ąĄčüą┐ąĄčćąĖčéčī ą┐čĆą░ą▓ąĖą╗čīąĮčāčÄ ą▓ąĘą░ąĖą╝ąŠčüą▓čÅąĘčī request-ąŠą▓ ąĖ response-ąŠą▓, ąĘą░ą┐čĆą░čłąĖą▓ą░čÄčēą░čÅ čüč鹊čĆąŠąĮą░ ą£ą×ą¢ąĢąó ą▓ą║ą╗čÄčćą░čéčī č鹥ą│ ID ą▓ SOAP-ąĘą░ą│ąŠą╗ąŠą▓ą║ąĄ, ą║ąŠč鹊čĆčŗą╣, ąĄčüą╗ąĖ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ, ąöą×ąøą¢ąĢąØ ą▒čŗčéčī ą▓ąŠąĘą▓čĆą░čēąĄąĮ ąŠčéą▓ąĄčćą░čÄčēąĄą╣ čüč鹊čĆąŠąĮąŠą╣ čü čéą░ą║ąĖą╝ ąČąĄ ąĘąĮą░č湥ąĮąĖąĄą╝. ąÜąŠą┤ąĖčĆąŠą▓ą░ąĮąĖąĄ čŹč鹊ą│ąŠ ąĘą░ą│ąŠą╗ąŠą▓ą║ą░ ąŠą┐ąĖčüą░ąĮąŠ ą▓ čüąĄą║čåąĖąĖ 3.5.

ąØąĖąČąĄ ą┐ąŠą║ą░ąĘą░ąĮ ą┐čĆąĖą╝ąĄčĆ HTTP Response ąŠčé ACS, čüąŠą┤ąĄčƹȹ░čēąĖą╣ Response ąĮą░ ą┐ąŠčüčéčāą┐ąĖą▓čłąĖą╣ SOAP Request, ą║ąŠč鹊čĆčŗą╣ čüąŠą┤ąĄčƹȹĖčé ID Header, ąĖ ąĮąĄ čüą▓čÅąĘą░ąĮąĮčŗą╣ SOAP Request:

HTTP/1.1 200 OK

Content-Type: text/xml; charset="utf-8"

Content-Length: xyz

< soap:Envelope

xmlns:soap="http://schemas.xmlsoap.org/soap/envelope/"

soap:encodingStyle="http://schemas.xmlsoap.org/soap/encoding/"

xmlns:cwmp="urn:dslforum-org:cwmp-1-0">

< soap:Header>

< cwmp:ID soap:mustUnderstand="1">1234< /cwmp:ID>

< /soap:Header>

< soap:Body>

< cwmp:Response1>

< argument>value< /argument>

< /cwmp:Response1>

< /soap:Body>

< /soap:Envelope>

< soap:Envelope

xmlns:soap="http://schemas.xmlsoap.org/soap/envelope/"

soap:encodingStyle="http://schemas.xmlsoap.org/soap/encoding/"

xmlns:cwmp="urn:dslforum-org:cwmp-1-0">

< soap:Body>

< cwmp:Request2>

< argument>value< /argument>

< /cwmp:Request2>

< /soap:Body>

< /soap:Envelope>

3.4.2. ąĪąĄčüčüąĖąĖ čéčĆą░ąĮąĘą░ą║čåąĖąĖ. ąöą╗čÅ ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖčÅ ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠčüčéąĖ čéčĆą░ąĮąĘą░ą║čåąĖą╣, č乊čĆą╝ąĖčĆčāčÄčēąĖčģ ąŠą┤ąĮčā čüąĄčüčüąĖčÄ, čāčüčéčĆąŠą╣čüčéą▓ąŠ CPE ąöą×ąøą¢ąØą× ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░čéčī TCP-čüąŠąĄą┤ąĖąĮąĄąĮąĖąĄ, ą║ąŠč鹊čĆąŠąĄ čüąŠčģčĆą░ąĮčÅąĄčéčüčÅ ą┐ąŠčüč鹊čÅąĮąĮčŗą╝ ą▓ č鹥č湥ąĮąĖąĄ ą┐čĆąŠą┤ąŠą╗ąČąĖč鹥ą╗čīąĮąŠčüčéąĖ čüąĄčüčüąĖąĖ.

ą¦č鹊ą▒čŗ ą┐čĆąĖčüą┐ąŠčüąŠą▒ąĖčéčīčüčÅ ą║ čüąĖčéčāą░čåąĖčÅą╝, ą║ąŠą│ą┤ą░ ą┐ąŠą┤ą┤ąĄčƹȹ║ą░ ąĮąĄą┐čĆąĄčĆčŗą▓ąĮąŠą│ąŠ TCP ąĮąĄą▓ąŠąĘą╝ąŠąČąĮą░ (ąĮą░ą┐čĆąĖą╝ąĄčĆ, ą║ąŠą│ą┤ą░ čĆą░ą▒ąŠčéą░ ąŠčüčāčēąĄčüčéą▓ą╗čÅąĄčéčüčÅ č湥čĆąĄąĘ HTTP 1.0 proxy), ACS ąöą×ąøą¢ąĢąØ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī cookie čüąĄčüčüąĖąĖ, čćč鹊ą▒čŗ ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░čéčī čüąŠčüč鹊čÅąĮąĖąĄ čüąĄčüčüąĖąĖ, ą║ą░ą║ čŹč鹊 ąŠą┐ąĖčüą░ąĮąŠ ą▓ [7]. ACS ąöą×ąøą¢ąĢąØ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī č鹊ą╗čīą║ąŠ č鹥 cookie, ą║ąŠč鹊čĆčŗąĄ ą┐ąŠą╝ąĄč湥ąĮčŗ ą┤ą╗čÅ Discard, ąĖ ąØąĢ ąöą×ąøą¢ąĢąØ ą┐ąŠą┤čĆą░ąĘčāą╝ąĄą▓ą░čéčī, čćč鹊 CPE ą▒čāą┤ąĄčé čüąŠčģčĆą░ąĮčÅčéčī cookie ą▓ č鹥č湥ąĮąĖąĄ ą┐čĆąŠą┤ąŠą╗ąČąĖč鹥ą╗čīąĮąŠčüčéąĖ čüąĄčüčüąĖąĖ.

ą¦č鹊ą▒čŗ ą│ą░čĆą░ąĮčéąĖčĆąŠą▓ą░čéčī, čćč鹊 ACS ą╝ąŠąČąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī cookie čüąĄčüčüąĖąĖ, CPE ąöą×ąøą¢ąĢąØ ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░čéčī cookie, ą║ą░ą║ ąŠą┐ąĖčüą░ąĮąŠ ą▓ [7], ą▓ą║ą╗čÄčćą░čÅ ą▓ąŠąĘą▓čĆą░čé ąĘąĮą░č湥ąĮąĖčÅ cookie ą▓ ą║ą░ąČą┤ąŠą╝ ą┐ąŠčüą╗ąĄą┤čāčÄčēąĄą╝ HTTP post, ąĘą░ ąĖčüą║ą╗čÄč湥ąĮąĖąĄą╝ č鹊ą│ąŠ, čćč鹊 CPE ąĮąĄ ą┤ąŠą╗ąČąĄąĮ ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░čéčī čģčĆą░ąĮąĖą╗ąĖčēąĄ cookie ą┐ąŠčüą╗ąĄ ąĘą░ą▓ąĄčĆčłąĄąĮąĖčÅ čüąĄčüčüąĖąĖ.

ąÜąŠą│ą┤ą░ čéčĆą░ąĮąĘą░ą║čåąĖčÅ čüąĄčüčüąĖąĖ ąĘą░ą▓ąĄčĆčłąĄąĮą░, CPE ąöą×ąøą¢ąĢąØ ąĘą░ą▓ąĄčĆčłąĖčéčī čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēąĄąĄ čüąŠąĄą┤ąĖąĮąĄąĮąĖąĄ TCP čü ACS, ąĖ ąŠčéą▒čĆąŠčüąĖčéčī ą▓čüąĄ cookie, ą┐ąŠą╝ąĄč湥ąĮąĮčŗąĄ ą┤ą╗čÅ Discard.

3.4.3. ążą░ą╣ą╗ąŠą▓čŗąĄ čéčĆą░ąĮąĘą░ą║čåąĖąĖ. ąĢčüą╗ąĖ CPE ą▒čŗą╗ ą┐čĆąŠąĖąĮčüčéčĆčāą║čéąĖčĆąŠą▓ą░ąĮ ą▓čŗą┐ąŠą╗ąĮąĖčéčī ą┐ąĄčĆąĄą┤ą░čćčā čäą░ą╣ą╗ą░ ąĘą░ą┐čĆąŠčüąŠą╝ Download ąĖą╗ąĖ Upload ąŠčé ACS, ąĖ ąĄčüą╗ąĖ ą╝ąĄčüč鹊 čĆą░ąĘą╝ąĄčēąĄąĮąĖčÅ čäą░ą╣ą╗ą░ čāą║ą░ąĘą░ąĮąŠ ą║ą░ą║ HTTP URL čü č鹥ą╝ ąČąĄ ąĖą╝ąĄąĮąĄą╝ čģąŠčüčéą░, čćč鹊 ąĖ čā ACS, č鹊 CPE ą£ą×ą¢ąĢąó ą▓čŗą▒čĆą░čéčī ą╗čÄą▒ąŠą╣ ąĖąĘ čüą╗ąĄą┤čāčÄčēąĖčģ ą╝ąĄč鹊ą┤ąŠą▓ ą┤ą╗čÅ ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖčÅ ą┐ąĄčĆąĄą┤ą░čćąĖ čäą░ą╣ą╗ą░:

ŌĆó CPE ą£ą×ą¢ąĢąó ą┐ąŠčüą╗ą░čéčī HTTP get/post ąĮą░ čāąČąĄ čüčāčēąĄčüčéą▓čāčÄčēąĄą╝ čüąŠąĄą┤ąĖąĮąĄąĮąĖąĖ. ąÜą░ą║ č鹊ą╗čīą║ąŠ čäą░ą╣ą╗ ą▒čŗą╗ ą┐ąĄčĆąĄą┤ą░ąĮ, CPE ą£ą×ą¢ąĢąó ąĘą░č鹥ą╝ ą┐ąĄčĆąĄą╣čéąĖ ą║ ąŠčéą┐čĆą░ą▓ą║ąĄ ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮčŗčģ čüąŠąŠą▒čēąĄąĮąĖą╣ ą▓ ACS, ą┐čĆąŠą┤ąŠą╗ąČą░čÅ ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░čéčī čüąŠąĄą┤ąĖąĮąĄąĮąĖąĄ.

ŌĆó CPE ą£ą×ą¢ąĢąó ąŠčéą║čĆčŗčéčī ą▓č鹊čĆąŠąĄ čüąŠąĄą┤ąĖąĮąĄąĮąĖąĄ, ą┐ąŠą▓ąĄčĆčģ ą║ąŠč鹊čĆąŠą│ąŠ ą▒čāą┤ąĄčé ą┐ąĄčĆąĄą┤ą░ą▓ą░čéčīčüčÅ čäą░ą╣ą╗, ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░čÅ čüąĄčüčüąĖčÄ čü ACS, ą┐ąŠ ą║ąŠč鹊čĆąŠą╣ ąŠąĮ ą╝ąŠąČąĄčé ą┐čĆąŠą┤ąŠą╗ąČą░čéčī ą┐ąŠčüčŗą╗ą░čéčī čüąŠąŠą▒čēąĄąĮąĖčÅ.

ŌĆó CPE ą£ą×ą¢ąĢąó ąĘą░ą▓ąĄčĆčłąĖčéčī čüąĄčüčüąĖčÄ čü ACS, ąĖ ąĘą░č鹥ą╝ čüąŠą▓ąĄčĆčłąĖčéčī ą┐ąĄčĆąĄą┤ą░čćčā čäą░ą╣ą╗ą░.

ąĢčüą╗ąĖ ą╝ąĄčüč鹊 čĆą░ąĘą╝ąĄčēąĄąĮąĖčÅ čäą░ą╣ą╗ą░ ąĮąĄ HTTP URL, ąĖą╗ąĖ čŹč鹊 ąĮąĄ č鹊čé ąČąĄ čüą░ą╝čŗą╣ ą┤ąŠą╝ąĄąĮ, čćč鹊 čā ACS, č鹊 č鹊ą│ą┤ą░ ą┤ąŠčüčéčāą┐ąĮčŗ č鹊ą╗čīą║ąŠ ą┤ą▓ą░ ą┐ąŠčüą╗ąĄą┤ąĮąĖčģ ą▓ą░čĆąĖą░ąĮčéą░.

3.4.4. ąÉčāč鹥ąĮčéąĖčäąĖą║ą░čåąĖčÅ. ąĢčüą╗ąĖ CPE ąĮąĄ ą▒čŗą╗ ą░čāč鹥ąĮčéąĖčäąĖčåąĖčĆąŠą▓ą░ąĮ čü ą┐ąŠą╝ąŠčēčīčÄ SSL/TLS, č鹊 ACS ąöą×ąøą¢ąĢąØ ą░čāč鹥ąĮčéąĖčäąĖčåąĖčĆąŠą▓ą░čéčī CPE, ąĖčüą┐ąŠą╗čīąĘčāčÅ HTTP. ąĢčüą╗ąĖ ą┤ą╗čÅ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ SSL/TLS, č鹊 ACS ą£ą×ą¢ąĢąó ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī ą╗ąĖą▒ąŠ ą▒ą░ąĘąŠą▓čāčÄ (basic) ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖčÄ, ą╗ąĖą▒ąŠ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖčÄ čü čåąĖčäčĆąŠą▓ąŠą╣ ą┐ąŠą┤ą┐ąĖčüčīčÄ (digest authentication) [6]. ąĢčüą╗ąĖ SSL/TLS ąĮąĄ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ, č鹊 ACS ąöą×ąøą¢ąĢąØ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī digest authentication.

ACS ą╝ąŠąČąĄčé ą▓čŗą┤ą░čéčī ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖčÄ ąŠą┤ąĖąĮ čĆą░ąĘ ą║ą░ą║ čćą░čüčéčī ą┐ąĄčĆą▓ąŠą╣ HTTP-čéčĆą░ąĮąĘą░ą║čåąĖąĖ ąĖ ą┐čĆąĄą┤ą┐ąŠą╗ąŠąČąĖčéčī, čćč鹊 ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖčÅ čüąŠčģčĆą░ąĮčÅąĄčéčüčÅ ą▓ č鹥č湥ąĮąĖąĄ TCP-čüąŠąĄą┤ąĖąĮąĄąĮąĖčÅ.

ąĢčüą╗ąĖ ą┤ą╗čÅ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ CPE ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą╗čÄą▒ą░čÅ č乊čĆą╝ą░ HTTP-ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ, č鹊 CPE ąöą×ąøą¢ąĢąØ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī username/userid, ą║ąŠč鹊čĆčŗą╣ ą│ą╗ąŠą▒ą░ą╗čīąĮąŠ čāąĮąĖą║ą░ą╗ąĄąĮ ą╝ąĄąČą┤čā ą▓čüąĄą╝ąĖ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čÅą╝ąĖ CPE. ąÆ čćą░čüčéąĮąŠčüčéąĖ čŹč鹊 ą┤ąŠą╗ąČąĮą░ ą▒čŗčéčī čüčéčĆąŠą║ą░ ąĖąĘ ąĮąĄčüą║ąŠą╗čīą║ąĖčģ ą║ąŠą╝ą┐ąŠąĮąĄąĮč鹊ą▓, čüąŠčüč鹊čÅčēą░čÅ ąĖąĘ ąĖą┤ąĄąĮčéąĖčäąĖą║ą░č鹊čĆą░ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čÅ (manufacturer identifier) ąĖ čüąĄčĆąĖą╣ąĮąŠą│ąŠ ąĮąŠą╝ąĄčĆą░ (serial number), čāąĮąĖą║ą░ą╗čīąĮąŠą│ąŠ ą┤ą╗čÅ čāčüčéčĆąŠą╣čüčéą▓ čŹč鹊ą│ąŠ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čÅ. ąĀąĢąÜą×ą£ąĢąØąöą×ąÆąÉąØąØą½ąÖ č乊čĆą╝ą░čé ą┤ą╗čÅ čŹč鹊ą╣ čüčéčĆąŠą║ąĖ:

OUI-SERIAL

ąŚą┤ąĄčüčī OUI čŹč鹊 6 hex-čåąĖčäčĆ ąĘąĮą░č湥ąĮąĖčÅ, ą│ą┤ąĄ ą▓čüąĄ čüąĖą╝ą▓ąŠą╗čŗ ą▓ ą▓ąĄčĆčģąĮąĄą╝ čĆąĄą│ąĖčüčéčĆąĄ, ą▓ą║ą╗čÄčćą░čÄčēąĄą│ąŠ ąĮą░čćą░ą╗čīąĮčŗąĄ ąĮčāą╗ąĖ. ąŚąĮą░č湥ąĮąĖąĄ OUI ąöą×ąøą¢ąØą× ą▒čŗčéčī ą┤ąŠą┐čāčüčéąĖą╝čŗą╝ OUI, ą║ą░ą║ čŹč鹊 ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąŠ ą▓ [9]. SERIAL čŹč鹊 čüčéčĆąŠą║ą░, ą║ąŠč鹊čĆą░čÅ čāąĮąĖą║ą░ą╗čīąĮąŠ ąĖą┤ąĄąĮčéąĖčäąĖčåąĖčĆčāąĄčé CPE ą║ąŠąĮą║čĆąĄčéąĮąŠą│ąŠ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čÅ. ąĢčüą╗ąĖ čā ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čÅ ąĄčüčéčī ąĮąĄčüą║ąŠą╗čīą║ąŠ ąĖąĘą┤ąĄą╗ąĖą╣ CPE čü ą┐ąĄčĆąĄčüąĄą║ą░čÄčēąĖą╝ąĖčüčÅ ą┤ąĖą░ą┐ą░ąĘąŠąĮą░ą╝ąĖ čüąĄčĆąĖą╣ąĮčŗčģ ąĮąŠą╝ąĄčĆąŠą▓, č鹊 čüčéčĆąŠą║ą░ SERIAL ąöą×ąøą¢ąØąÉ ą▓ą║ą╗čÄčćą░čéčī ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮčŗąĄ čüąĖą╝ą▓ąŠą╗čŗ ąŠčéą╗ąĖčćąĖą╣, ą│ą░čĆą░ąĮčéąĖčĆčāčÄčēąĖąĄ čāąĮąĖą║ą░ą╗čīąĮąŠčüčéčī čüčéčĆąŠą║ąĖ čüąĄčĆąĖą╣ąĮąŠą│ąŠ ąĮąŠą╝ąĄčĆą░. ą¤čĆąĖą╝ąĄčĆ:

"00D09E-0123456789"

ą¤ą░čĆąŠą╗čī, ąĖčüą┐ąŠą╗čīąĘčāąĄą╝čŗą╣ ą▓ ą╗čÄą▒ąŠą╣ č乊čĆą╝ąĄ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ HTTP, ąöą×ąøą¢ąĢąØ ą▒čŗčéčī čāąĮąĖą║ą░ą╗čīąĮčŗą╝ ą┤ą╗čÅ ą║ą░ąČą┤ąŠą│ąŠ CPE. ąó. ąĄ. ąĮąĄčüą║ąŠą╗čīą║ąŠ CPE ąØąĢ ąöą×ąøą¢ąØą½ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī ąŠą┤ąĖąĮą░ą║ąŠą▓čŗą╣ ą┐ą░čĆąŠą╗čī. ąŁč鹊čé ą┐ą░čĆąŠą╗čī čÅą▓ą╗čÅąĄčéčüčÅ shared-čüąĄą║čĆąĄč鹊ą╝, ąĖ ąŠąĮ ąöą×ąøą¢ąĢąØ ą▒čŗčéčī ąĖąĘą▓ąĄčüč鹥ąĮ ąŠą▒ąŠąĖą╝ čüč鹊čĆąŠąĮą░ą╝, CPE ąĖ ACS. ą×ą┐ąĖčüą░ąĮąĖąĄ ą╝ąĄč鹊ą┤ą░, čü ą║ąŠč鹊čĆčŗą╝ shared-čüąĄą║čĆąĄčé čüčéą░ąĮąŠą▓ąĖčéčüčÅ ąĖąĘą▓ąĄčüčéąĮčŗą╝ ąŠą▒ąŠąĖą╝ čüč鹊čĆąŠąĮą░ą╝ ąŠą▒ą╝ąĄąĮą░, ąĖčüą┐ąŠą╗čīąĘčāąĄą╝čŗą╣ ąĮą░ ąĮą░čćą░ą╗čīąĮąŠą╣ ąĖąĮčüčéą░ą╗ą╗čÅčåąĖąĖ CPE, ą▓čŗčģąŠą┤ąĖčé ąĘą░ ąŠą▒ą╗ą░čüčéčī ąŠą▒čüčāąČą┤ąĄąĮąĖčÅ čŹč鹊ą╣ čüą┐ąĄčåąĖčäąĖą║ą░čåąĖąĖ (čüą╝. čüąĄą║čåąĖčÄ 2.2.1). ą×ą▒ąĄ čüč鹊čĆąŠąĮčŗ, CPE ąĖ ACS, ąöą×ąøą¢ąØą½ ą┐čĆąĄą┤ą┐čĆąĖąĮčÅčéčī čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēąĖąĄ čłą░ą│ąĖ, čćč鹊ą▒čŗ ą┐čĆąĄą┤ąŠčéą▓čĆą░čéąĖčéčī ąĮąĄą░ą▓č鹊čĆąĖąĘąŠą▓ą░ąĮąĮčŗą╣ ą┤ąŠčüčéčāą┐ ą║ ą┐ą░čĆąŠą╗čÄ (ą▓ čüą╗čāčćą░ąĄ CPE) ąĖą╗ąĖ ą║ čüą┐ąĖčüą║čā ą┐ą░čĆąŠą╗ąĄą╣ (ą▓ čüą╗čāčćą░ąĄ ACS).

[3.5. ąśčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄ SOAP]

ą¤čĆąŠč鹊ą║ąŠą╗ CWMP ąŠą┐čĆąĄą┤ąĄą╗čÅąĄčé SOAP 1.1 [8] ą▓ ą║ą░č湥čüčéą▓ąĄ čüąĖąĮčéą░ą║čüąĖčüą░ ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖčÅ čéčĆą░ąĮčüą┐ąŠčĆčéą░ ą┤ą╗čÅ ą▓čŗąĘąŠą▓ąŠą▓ ą╝ąĄč鹊ą┤ą░ RPC ąĖ ąŠčéą▓ąĄč鹊ą▓, ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮčŗčģ ą▓ ą¤čĆąĖą╗ąŠąČąĄąĮąĖąĖ A.

ą×ą┐ąĖčüą░ąĮąĖąĄ ąŠč鹊ą▒čĆą░ąČąĄąĮąĖčÅ ą╝ąĄč鹊ą┤ąŠą▓ RPC ąĮą░ ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖąĄ SOAP:

ŌĆó ąÜąŠą┤ąĖčĆąŠą▓ą░ąĮąĖąĄ ą┤ąŠą╗ąČąĮąŠ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī čüčéą░ąĮą┤ą░čĆčéąĮčŗą╣ ą║ąŠąĮą▓ąĄčĆčé SOAP 1.1 ąĖ ą┐čĆąŠčüčéčĆą░ąĮčüčéą▓ąŠ ąĖą╝ąĄąĮ čüąĄčĆąĖą░ą╗ąĖąĘą░čåąĖąĖ (serialization namespaces):

- ąśą┤ąĄąĮčéąĖčäąĖą║ą░č鹊čĆ ą┐čĆąŠčüčéčĆą░ąĮčüčéą▓ą░ ąĖą╝ąĄąĮ ą║ąŠąĮą▓ąĄčĆčéą░ "http://schemas.xmlsoap.org/soap/envelope/".

- ąśą┤ąĄąĮčéąĖčäąĖą║ą░č鹊čĆ ą┐čĆąŠčüčéčĆą░ąĮčüčéą▓ą░ ąĖą╝ąĄąĮ čüąĄčĆąĖą░ą╗ąĖąĘą░čåąĖąĖ "http://schemas.xmlsoap.org/soap/encoding/".

ŌĆó ąÆčüąĄ 菹╗ąĄą╝ąĄąĮčéčŗ ąĖ ą░čéčĆąĖą▒čāčéčŗ, ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮčŗąĄ ą║ą░ą║ čćą░čüčéčī čŹč鹊ą╣ ą▓ąĄčĆčüąĖąĖ ą┐čĆąŠč鹊ą║ąŠą╗ą░ CWMP, ą░čüčüąŠčåąĖąĖčĆąŠą▓ą░ąĮčŗ čüąŠ čüą╗ąĄą┤čāčÄčēąĖą╝ ąĖą┤ąĄąĮčéąĖčäąĖą║ą░č鹊čĆąŠą╝ ą┐čĆąŠčüčéčĆą░ąĮčüčéą▓ą░ ąĖą╝ąĄąĮ:

- "urn:dslforum-org:cwmp-1-0"

ŌĆó ąóąĖą┐čŗ ą┤ą░ąĮąĮčŗčģ, ąĖčüą┐ąŠą╗čīąĘčāąĄą╝čŗąĄ ą▓ ą¤čĆąĖą╗ąŠąČąĄąĮąĖąĖ A, ąĮąĄą┐ąŠčüčĆąĄą┤čüčéą▓ąĄąĮąĮąŠ čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčé čéąĖą┐ą░ą╝ ą┤ą░ąĮąĮčŗčģ, ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮčŗą╝ ą▓ ą┐čĆąŠčüčéčĆą░ąĮčüčéą▓ąĄ ąĖą╝ąĄąĮ čüąĄčĆąĖą░ą╗ąĖąĘą░čåąĖąĖ SOAP 1.1 (ą║ą░ą║ ą┐čĆą░ą▓ąĖą╗ąŠ čéąĖą┐čŗ, ąĖčüą┐ąŠą╗čīąĘčāąĄą╝čŗąĄ ą▓ ą¤čĆąĖą╗ąŠąČąĄąĮąĖąĖ A, čÅą▓ą╗čÅčÄčéčüčÅ ąŠą│čĆą░ąĮąĖč湥ąĮąĮčŗą╝ąĖ ą┐ąŠą┤ą╝ąĮąŠąČąĄčüčéą▓ą░ą╝ąĖ čéąĖą┐ąŠą▓ SOAP).

ŌĆó ąöą╗čÅ ą░čĆą│čāą╝ąĄąĮčéą░ ą╝ą░čüčüąĖą▓ą░ ąĘą░ą┤ą░ąĮąĮąŠąĄ ąĖą╝čÅ ą░čĆą│čāą╝ąĄąĮčéą░ čüąŠąŠčéą▓ąĄčéčüčéą▓čāąĄčé ąĖą╝ąĄąĮąĖ ąŠą▒čēąĄą│ąŠ 菹╗ąĄą╝ąĄąĮčéą░ ą╝ą░čüčüąĖą▓ą░. ąśą╝ąĄąĮą░ ąŠčéą┤ąĄą╗čīąĮčŗčģ 菹╗ąĄą╝ąĄąĮč鹊ą▓ 菹╗ąĄą╝ąĄąĮč鹊ą▓ ąĮąĄ ąĘą░ą┤ą░čÄčéčüčÅ, ą┐ąŠčŹč鹊ą╝čā ąĖčģ čüą╗ąĄą┤čāąĄčé ąĖą╝ąĄąĮąŠą▓ą░čéčī ą┐ąŠ čéąĖą┐čā. ąØą░ą┐čĆąĖą╝ąĄčĆ, ą░čĆą│čāą╝ąĄąĮčé čü ąĖą╝ąĄąĮąĄą╝ ParameterList, ą║ąŠč鹊čĆčŗą╣ čÅą▓ą╗čÅąĄčéčüčÅ ą╝ą░čüčüąĖą▓ąŠą╝ čüčéčĆčāą║čéčāčĆ ParameterValueStruct, ą▒čāą┤ąĄčé ą║ąŠą┤ąĖčĆąŠą▓ą░čéčīčüčÅ čüą╗ąĄą┤čāčÄčēąĖą╝ ąŠą▒čĆą░ąĘąŠą╝:

< ParameterList soap:arrayType="cwmp:ParameterValueStruct[2]">

< ParameterValueStruct>

< name>Parameter1< /name>

< value xsi:type="someType">1234< /value>

< /ParameterValueStruct>

< ParameterValueStruct>

< name>Parameter2< /name>

< value xsi:type="someType">5678< /value>

< /ParameterValueStruct>

< /ParameterList>

ŌĆó ą¦č鹊 ą║ą░čüą░ąĄčéčüčÅ čüą┐ąĄčåąĖčäąĖą║ą░čåąĖąĖ SOAP ą┤ą╗čÅ ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖčÅ ą╝ąĄč鹊ą┤ąŠą▓ RPC (čüąĄą║čåąĖčÅ 7 ąĖąĘ [8]), ą┤ą╗čÅ ą║ą░ąČą┤ąŠą│ąŠ ą╝ąĄč鹊ą┤ą░, ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮąŠą│ąŠ ą▓ ą¤čĆąĖą╗ąŠąČąĄąĮąĖąĖ A, ą║ą░ąČą┤čŗą╣ ą░čĆą│čāą╝ąĄąĮčé, čāą║ą░ąĘą░ąĮąĮčŗą╣ ą▓ ą▓čŗąĘąŠą▓ąĄ ą╝ąĄč鹊ą┤ą░, ą┐čĆąĄą┤čüčéą░ą▓ą╗čÅąĄčé ą┐ą░čĆą░ą╝ąĄčéčĆ [in], ą▓ č鹊 ą▓čĆąĄą╝čÅ ą║ą░ą║ ą║ą░ąČą┤čŗą╣ ą░čĆą│čāą╝ąĄąĮčé, ą┐ąĄčĆąĄčćąĖčüą╗ąĄąĮąĮčŗą╣ ą▓ ąŠčéą▓ąĄč鹥 ą╝ąĄč鹊ą┤ą░, ą┐čĆąĄą┤čüčéą░ą▓ą╗čÅąĄčé ą┐ą░čĆą░ą╝ąĄčéčĆ [out]. ąöą╗čÅ [in/out] ą┐ą░čĆą░ą╝ąĄčéčĆčŗ ąŠčéčüčāčéčüčéą▓čāčÄčé.