ąŁč鹊 čĆą░čüčłąĖčäčĆąŠą▓ą║ą░ ą┤ą░ą╝ą┐ą░ ą┐čĆąŠč鹊ą║ąŠą╗ą░ ą║ąŠą╝ą░ąĮą┤čŗ blflash.exe dump dump_firmware.bin --port COM4, čüąĮčÅč鹊ą│ąŠ ą┐ąŠą┤ Windows 10 čü ą┐ąŠą╝ąŠčēčīčÄ čāčéąĖą╗ąĖčéčŗ Device Monitoring Studio [7]. ąöą░ą╗ąĄąĄ čĆą░čüčüą╝ąŠčéčĆąĖą╝ ą┐čĆąŠčåąĄčüčü čćč鹥ąĮąĖčÅ ą┐ąŠ čłą░ą│ą░ą╝. ą¤ąĄčĆąĄą┤ą░ą▓ą░ąĄą╝čŗąĄ ą┤ą░ąĮąĮčŗąĄ ąŠčé čāčéąĖą╗ąĖčéčŗ blflash ą┐ąŠą║ą░ąĘą░ąĮčŗ čüąĖąĮąĖą╝ čłčĆąĖčäč鹊ą╝, ą░ ąŠčéą▓ąĄčéčŗ ąŠčé BL602 ą║čĆą░čüąĮčŗą╝ čłčĆąĖčäč鹊ą╝.

1. ąĀčāą║ąŠą┐ąŠąČą░čéąĖąĄ (handshaking). ąŻčéąĖą╗ąĖčéą░ blflash.exe ą┐ąĄčĆąĖąŠą┤ąĖč湥čüą║ąĖ ąŠčéą┐čĆą░ą▓ą╗čÅąĄčé ą┐ą░ą║ąĄčéčŗ čĆčāą║ąŠą┐ąŠąČą░čéąĖčÅ (ą▒ą░ą╣čéčŗ 0x55) ąĖ ą║ąŠą╝ą░ąĮą┤čā Get boot info (0x10), ą┐ąŠą║ą░ BL602 ąĮąĄ ąŠčéą▓ąĄčéąĖčé 0x4F 0x4B (OK):

55 55 55 55 55 55 55 55 55 55 55 55 55 55 55 55

55 55 55 55 55 55 55 55 55 55 55 55 55 55 55 55

55 55 55 55 55 55 55 55 55 55 55 55 55 55 55 55

55 55 55 55 55 55 55

10 00 00 00

ąÆ ąŠčéą▓ąĄčé BL602 ą┐ąŠčüčŗą╗ą░ąĄčé ą┐ąŠą┤čéą▓ąĄčƹȹ┤ąĄąĮąĖąĄ 'OK':

4F 4B

ąś ą┤ą░ą╗ąĄąĄ BL602 ą┐ąŠčüčŗą╗ą░ąĄčé ąĖąĮč乊čĆą╝ą░čåąĖčÄ ąŠ čüąĄą▒ąĄ:

4F 4B 14 00 01 00 00 00 00 00 00 00 03 00 03 00

DD 88 47 94 94 24 1C 00

ąÆ čŹč鹊ą╝ ą┐ą░ą║ąĄč鹥 ą┐ąĄčĆąĄą┤ą░ąĄčéčüčÅ čüą╗ąĄą┤čāčÄčēąĄąĄ:

4F 4B OK

14 00 ą£ą╗ą░ą┤čłąĖą╣ (0x14) ąĖ čüčéą░čĆčłąĖą╣ (0x00) ą▒ą░ą╣čéčŗ ą┤ą╗ąĖąĮčŗ ą┐ą░ą║ąĄčéą░ ą┤ą░ąĮąĮčŗčģ, ą║ąŠč鹊čĆčŗą╣ ąĖą┤ąĄčé ą┤ą░ą╗ąĄąĄ (čé. ąĄ. ą┤ą░ą╗ąĄąĄ ąĖą┤čāčé 0x14 == 20 ą▒ą░ą╣čé ą┤ą░ąĮąĮčŗčģ).

01 00 00 00 ąÆąĄčĆčüąĖčÅ Boot ROM (4 ą▒ą░ą╣čéą░).

00 00 00 00 03 00 03 00 DD 88 47 94 94 24 1C 00 ąŁč鹊 ąĖąĮč乊čĆą╝ą░čåąĖčÅ OTP info (16 ą▒ą░ą╣čé). ą¤ąŠ ąĮąĄą╣ čģąŠčüčé ą┐ąŠą╗čāčćą░ąĄčé ąĖąĮč乊čĆą╝ą░čåąĖčÄ, ąŠčéąĮąŠčüčÅčēčāčÄčüčÅ ą║ BL602. ąźąŠčüčé ą┤ąŠą╗ąČąĄąĮ čĆąĄčłąĖčéčī, čéčĆąĄą▒čāąĄčéčüčÅ ą╗ąĖ ą┤ą╗čÅ BL602 ą┐ąŠą┤ą┐ąĖčüą░ąĮąĮčŗą╣ ąŠą▒čĆą░ąĘ, ąŠčĆąĖąĄąĮčéąĖčĆčāčÅčüčī ąĮą░ ąĘąĮą░č湥ąĮąĖąĄ sign_type. ąÆ čüąŠąŠčéą▓ąĄčéčüčéą▓ąĖąĖ čü encrypted, čģąŠčüčé čéą░ą║ąČąĄ ąŠą┐čĆąĄą┤ąĄą╗čÅąĄčé, čéčĆąĄą▒čāąĄčé ą╗ąĖ BL602 ąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮčŗą╣ ąŠą▒čĆą░ąĘ. ąĢčüą╗ąĖ ąĖąĘą▓ąĄčüčéąĮąŠ, čćč鹊 čćąĖą┐ ąĮąĄ ąĘą░ą┐čāčüą║ą░ąĄčéčüčÅ čü čłąĖčäčĆąŠą▓ą░ąĮąĖąĄą╝ ąĖ ą┐ąŠą┤ą┐ąĖčüčīčÄ, č鹊 ą░ąĮą░ą╗ąĖąĘ čŹč鹊ą╣ ąĖąĮč乊čĆą╝ą░čåąĖąĖ ą╝ąŠąČąĄčé ą▒čŗčéčī ą┐čĆąŠą┐čāčēąĄąĮ.

ąĪčéčĆčāą║čéčāčĆą░ ą┤ą░ąĮąĮčŗčģ OTP info:

typedef struct

{

uint16_t len; // ą┤ą╗ąĖąĮą░ ą┤ą░ąĮąĮčŗčģ, ąĮą░čćąĖąĮą░čÅ čü bootrom_version

uint32_t bootrom_version; // ą▓ąĄčĆčüąĖčÅ ROM-ąĘą░ą│čĆčāąĘčćąĖą║ą░

uint8_t otp_info[16]; // ąĖąĮč乊čĆą╝ą░čåąĖčÅ OTP info

}TBootInfo;

ąĪąŠą┤ąĄčƹȹĖą╝ąŠąĄ ą▒ą╗ąŠą║ą░ OTP info:

00 00 00 00 03 00 03 00 ???

DD 88 47 94 94 24 ąśą┤ąĄąĮčéąĖčäąĖą║ą░č鹊čĆ čćąĖą┐ą░ (chipid, čüąĄčĆąĖą╣ąĮčŗą╣ ąĮąŠą╝ąĄčĆ?) 0x2494944788DD.

1C 00 ???

2. ą¤ąĄčĆąĄą┤ą░čćą░ RAM-ąĘą░ą│čĆčāąĘčćąĖą║ą░. ąóąĄą┐ąĄčĆčī čāčéąĖą╗ąĖčéą░ blflash ą┤ąŠą╗ąČąĮą░ ą┐ąĄčĆąĄą┤ą░čéčī čüąŠą┤ąĄčƹȹĖą╝ąŠąĄ čäą░ą╣ą╗ą░ ąĘą░ą│čĆčāąĘčćąĖą║ą░ eflash_loader_40m.bin. ąŁč鹊 ą┐čĆąŠą│čĆą░ą╝ą╝ą░ RAM-ąĘą░ą│čĆčāąĘčćąĖą║ą░, ą║ąŠč鹊čĆą░čÅ ąŠą▒ą╗ą░ą┤ą░ąĄčé čĆą░čüčłąĖčĆąĄąĮąĮčŗą╝ čäčāąĮą║čåąĖąŠąĮą░ą╗ąŠą╝ ą┐ąŠ čüčĆą░ą▓ąĮąĄąĮąĖčÄ čü ROM-ąĘą░ą│čĆčāąĘčćąĖą║ąŠą╝. ąöą╗čÅ čŹč鹊ą│ąŠ blflash.exe ą┐ąŠčüčŗą╗ą░ąĄčé ą║ąŠą╝ą░ąĮą┤čā Load boot header (0x11):

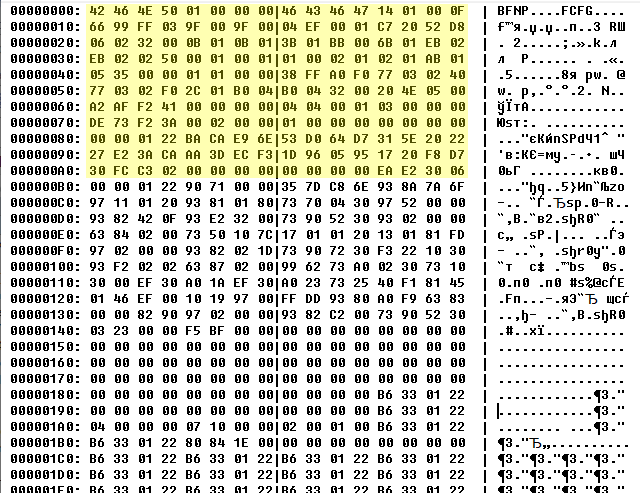

11 00 B0 00 42 46 4E 50 01 00 00 00 46 43 46 47

14 01 00 0F 66 99 FF 03 9F 00 9F 00 04 EF 00 01

C7 20 52 D8 06 02 32 00 0B 01 0B 01 3B 01 BB 00

6B 01 EB 02 EB 02 02 50 00 01 00 01 01 00 02 01

02 01 AB 01 05 35 00 00 01 01 00 00 38 FF A0 F0

77 03 02 40 77 03 02 F0 2C 01 B0 04 B0 04 32 00

20 4E 05 00 A2 AF F2 41 00 00 00 00 04 04 00 01

03 00 00 00 DE 73 F2 3A 00 02 00 00 01 00 00 00

00 00 00 00 00 00 01 22 BA CA E9 6E 53 D0 64 D7

31 5E 20 22 27 E2 3A CA AA 3D EC F3 1D 96 05 95

17 20 F8 D7 30 FC C3 02 00 00 00 00 00 00 00 00

EA E2 30 06

ąŚą┤ąĄčüčī ą┐ąĄčĆąĄą┤ą░čÄčéčüčÅ ą┐ąĄčĆą▓čŗąĄ 0xB0 (176) ą▒ą░ą╣čé ąĖąĘ čäą░ą╣ą╗ą░ eflash_loader_40m.bin, čé. ąĄ. čüą╗ąĄą┤čāčÄčēąĖąĄ ą┤ą░ąĮąĮčŗąĄ:

11 00 ąÜąŠą╝ą░ąĮą┤ą░ 0x11 ąĖ ąĘą░čĆąĄąĘąĄčĆą▓ąĖčĆąŠą▓ą░ąĮąĮčŗą╣ ą▒ą░ą╣čé 0x00

B0 00 ą£ą╗ą░ą┤čłąĖą╣ (0xB0) ąĖ čüčéą░čĆčłąĖą╣ (0x00) ą▒ą░ą╣čéčŗ ą║ąŠą╗ąĖč湥čüčéą▓ą░ ą┐ąĄčĆąĄą┤ą░ą▓ą░ąĄą╝čŗčģ ą┤ą░ą╗ąĄąĄ ą▒ą░ą╣čé. ąó. ąĄ. ą┤ą░ą╗ąĄąĄ ąĖą┤čāčé 0x00B0 == 176 ą▒ą░ą╣čé čüčéčĆčāą║čéčāčĆčŗ ąĘą░ą│ąŠą╗ąŠą▓ą║ą░ ąĘą░ą│čĆčāąĘčćąĖą║ą░ bootheader_t.

42 46 4E 50 01 00 00 00 46 43 46 47

14 01 00 0F 66 99 FF 03 9F 00 9F 00 04 EF 00 01

C7 20 52 D8 06 02 32 00 0B 01 0B 01 3B 01 BB 00

6B 01 EB 02 EB 02 02 50 00 01 00 01 01 00 02 01

02 01 AB 01 05 35 00 00 01 01 00 00 38 FF A0 F0

77 03 02 40 77 03 02 F0 2C 01 B0 04 B0 04 32 00

20 4E 05 00 A2 AF F2 41 00 00 00 00 04 04 00 01

03 00 00 00 DE 73 F2 3A 00 02 00 00 01 00 00 00

00 00 00 00 00 00 01 22 BA CA E9 6E 53 D0 64 D7

31 5E 20 22 27 E2 3A CA AA 3D EC F3 1D 96 05 95

17 20 F8 D7 30 FC C3 02 00 00 00 00 00 00 00 00

EA E2 30 06

ąÆąŠčé čéą░ą║ čŹč鹊čé ą▒ą╗ąŠą║ ą▓čŗą│ą╗čÅą┤ąĖčé ą┐čĆąĖ ą┐čĆąŠčüą╝ąŠčéčĆąĄ čüąŠą┤ąĄčƹȹĖą╝ąŠą│ąŠ čäą░ą╣ą╗ą░ eflash_loader_40m.bin (ą▓čŗą┤ąĄą╗ąĄąĮąŠ ąČąĄą╗čéčŗą╝ čåą▓ąĄč鹊ą╝):

ąŁč鹊 ą▒ą╗ąŠą║ ą┤ą░ąĮąĮčŗčģ ąĮą░ą║ą╗ą░ą┤čŗą▓ą░ąĄčéčüčÅ ąĮą░ čüą╗ąĄą┤čāčÄčēčāčÄ čüčéčĆčāą║čéčāčĆčā bootheader_t:

typedef struct

{

uint32_t magiccode; // 4

uint32_t revison; // +4 = 8

boot_flash_cfg_t flashCfg; // +2 = 10

boot_clk_cfg_t clkCfg; // +16 = 26

ISP_protocol_BL602 bootcfg; // +4 = 30

uint32_t segment_cnt; // +4 = 34

uint32_t bootentry; /* č鹊čćą║ą░ ą▓čģąŠą┤ą░ ąŠą▒čĆą░ąĘą░ */ // +4 = 38

uint32_t flashoffset; // +4 = 42

uint8_t hash[BFLB_BOOTROM_HASH_SIZE]; // +122 = 164 /* čģčŹčł ąŠą▒čĆą░ąĘą░ */

uint32_t rsv1; // +4 = 168

uint32_t rsv2; // +4 = 172

uint32_t crc32; // +4 = 176

} __attribute__((packed)) bootheader_t;

42 46 4E 50 magiccode 'BFNP'

01 00 00 00 čĆąĄą▓ąĖąĘąĖčÅ

46 43 flashCfg

46 47 14 01 00 0F 66 99 FF 03 9F 00 9F 00 04 EF clkCfg

00 01 C7 20 bootcfg

52 D8 06 02 segment_cnt

32 00 0B 01 bootentry

0B 01 3B 01 flashoffset

BB 00

6B 01 EB 02 EB 02 02 50 00 01 00 01 01 00 02 01

02 01 AB 01 05 35 00 00 01 01 00 00 38 FF A0 F0

77 03 02 40 77 03 02 F0 2C 01 B0 04 B0 04 32 00

20 4E 05 00 A2 AF F2 41 00 00 00 00 04 04 00 01

03 00 00 00 DE 73 F2 3A 00 02 00 00 01 00 00 00

00 00 00 00 00 00 01 22 BA CA E9 6E 53 D0 64 D7

31 5E 20 22 27 E2 3A CA AA 3D EC F3 1D 96 05 95

17 20 F8 D7 30 FC C3 02 hash

00 00 00 00 rsv1

00 00 00 00 rsv2

EA E2 30 06 crc32

ą¤čĆąĖą╝ąĄčćą░ąĮąĖąĄ: ąŠą┐ąĖčüą░ąĮąĖąĄ čüčéčĆčāą║čéčāčĆ boot_flash_cfg_t, boot_clk_cfg_t, ISP_protocol_BL602 čüą╝. ą▓ čüčéą░čéčīąĄ [2].

ąÆ ąŠčéą▓ąĄčé BL602 ą┐ąŠčüčŗą╗ą░ąĄčé ą┐ąŠą┤čéą▓ąĄčƹȹ┤ąĄąĮąĖąĄ 'OK':

4F 4B

3. ąöą░ą╗ąĄąĄ blflash.exe ą┐ąŠčüčŗą╗ą░ąĄčé ą║ąŠą╝ą░ąĮą┤čā ąĘą░ą│čĆčāąĘą║ąĖ ąĘą░ą│ąŠą╗ąŠą▓ą║ą░ čüąĄą│ą╝ąĄąĮčéą░ Load Segment Header (0x17):

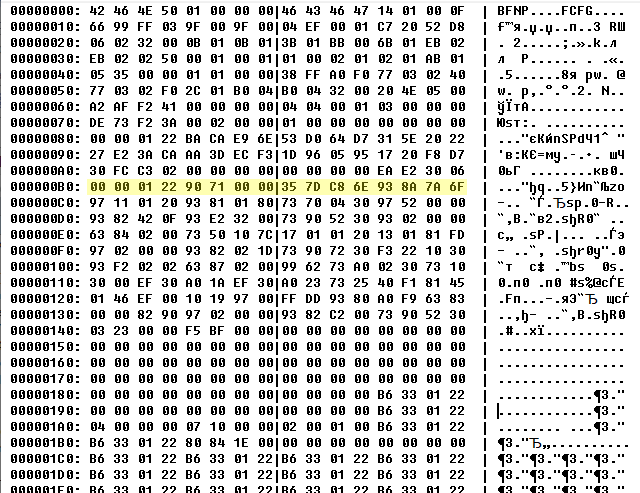

17 00 10 00 00 00 01 22 90 71 00 00 35 7D C8 6E

93 8A 7A 6F

ąŚą┤ąĄčüčī 17 00 čŹč鹊 ą║ąŠą┤ ą║ąŠą╝ą░ąĮą┤čŗ ąĖ ąĘą░čĆąĄąĘąĄčĆą▓ąĖčĆąŠą▓ą░ąĮąĮčŗą╣ ą▒ą░ą╣čé, 10 00 ą┤ą╗ąĖąĮą░ ą▒ą╗ąŠą║ą░ ą┤ą░ąĮąĮčŗčģ (16 ą▒ą░ą╣čé). 16 ą▒ą░ą╣čé čŹč鹊 čüčéčĆčāą║čéčāčĆą░ segment_header_t:

typedef struct

{

uint32_t destaddr;

uint32_t len;

uint32_t rsvd;

uint32_t crc32;

} __attribute__((packed)) segment_header_t;

00 00 01 22 destaddr

90 71 00 00 len

35 7D C8 6E rsvd

93 8A 7A 6F crc32

ąöą░ąĮąĮčŗąĄ segment_header_t čŹč鹊 čüą╗ąĄą┤čāčÄčēąĖąĄ 16 ą▒ą░ą╣čé ąĖąĘ č鹊ą│ąŠ ąČąĄ čäą░ą╣ą╗ą░ eflash_loader_40m.bin. ąÆąŠčé čéą░ą║ čŹč鹊čé ą▒ą╗ąŠą║ ą▓čŗą│ą╗čÅą┤ąĖčé ą┐čĆąĖ ą┐čĆąŠčüą╝ąŠčéčĆąĄ čüąŠą┤ąĄčƹȹĖą╝ąŠą│ąŠ čäą░ą╣ą╗ą░ eflash_loader_40m.bin (ą▓čŗą┤ąĄą╗ąĄąĮąŠ ąČąĄą╗čéčŗą╝ čåą▓ąĄč鹊ą╝):

ąÆ ąŠčéą▓ąĄčé BL602 ą▓ ą║ą░č湥čüčéą▓ąĄ ą┐ąŠą┤čéą▓ąĄčƹȹ┤ąĄąĮąĖčÅ ą▓čŗą┤ą░ąĄčé 'OK' ąĖ ąĘąĄčĆą║ą░ą╗čīąĮąŠ čŹčéąĖ ąČąĄ ą┤ą░ąĮąĮčŗąĄ:

4F 4B 10 00 00 00 01 22 90 71 00 00 35 7D C8 6E

93 8A 7A 6F

4. blflash.exe ąĮą░čćąĖąĮą░ąĄčé ą┐ąĄčĆąĄą┤ą░ą▓ą░čéčī ą┤ą░ąĮąĮčŗąĄ ąĖąĘ čäą░ą╣ą╗ą░ eflash_loader_40m.bin, ą┐čĆąŠą┐čāčüčéąĖą▓ 0xC0 ą▒ą░ą╣čé ąŠčé ąĮą░čćą░ą╗ą░ čŹč鹊ą│ąŠ čäą░ą╣ą╗ą░ (ąŠčé ąĮą░čćą░ą╗ą░ ąĖą┤ąĄčé ąĘą░ą│ąŠą╗ąŠą▓ąŠą║ bootheader_t, ą║ąŠč鹊čĆčŗą╣ ą▒čŗą╗ ą┐ąĄčĆąĄą┤ą░ąĮ ąĮą░ čłą░ą│ąĄ 2, ą┐ąŠč鹊ą╝ segment_header_t, ą┐ąĄčĆąĄą┤ą░ąĮąĮčŗą╣ ąĮą░ čłą░ą│ąĄ 3). ąöą░ąĮąĮčŗąĄ ą┐ąĄčĆąĄą┤ą░čÄčéčüčÅ ą▒ą╗ąŠą║ą░ą╝ąĖ ą┐ąŠ 0x0FA0 = 4000 ą▒ą░ą╣čé. ą¤čĆąĖą╝ąĄčĆ ą┐ąĄčĆąĄą┤ą░čćąĖ ąŠą┤ąĮąŠą│ąŠ čéą░ą║ąŠą│ąŠ ą▒ą╗ąŠą║ą░:

18 00 A0 0F 97 11 01 20 .. ..

.. .. .. .. .. .. .. .. .. .. .. .. .. .. .. ..

.. .. .. .. .. .. .. .. .. .. EF 50 10 0B B7 57

02 42 83 A7

ąŚą┤ąĄčüčī ąĘą░ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮčŗ čüą╗ąĄą┤čāčÄčēąĖąĄ ą┤ą░ąĮąĮčŗąĄ:

18 00 ąÜąŠą╝ą░ąĮą┤ą░ Load Segment Data (0x18) ąĖ ąĘą░čĆąĄąĘąĄčĆą▓ąĖčĆąŠą▓ą░ąĮąĮčŗą╣ ą▒ą░ą╣čé (0x00).

A0 0F ą£ą╗ą░ą┤čłąĖą╣ (0xA0) ąĖ čüčéą░čĆčłąĖą╣ (0x0F) ą┤ą╗ąĖąĮčŗ ą┐ąĄčĆąĄą┤ą░ą▓ą░ąĄą╝ąŠą│ąŠ ą▒ą╗ąŠą║ą░ ą┤ą░ąĮąĮčŗčģ, čé. ąĄ. 0x0FA0 == 4000 ą▒ą░ą╣čé.

97 11 01 20 .. .. 02 42 83 A7 4000 ą▒ą░ą╣čé ąĖąĘ čäą░ą╣ą╗ą░ eflash_loader_40m.bin ą▒ąĄąĘ ą▓čüčÅą║ąŠą╣ ą║ąŠąĮčéčĆąŠą╗čīąĮąŠą╣ čüčāą╝ą╝čŗ.

ąÆ ą┐ąŠčüą╗ąĄą┤ąĮąĄą╝ ą▒ą╗ąŠą║ąĄ ą┐ąĄčĆąĄą┤ą░ąĄčéčüčÅ ąŠčüčéą░ą▓čłąĄąĄčüčÅ ą║ąŠą╗ąĖč湥čüčéą▓ąŠ ą▒ą░ą╣čé (0x0430 = 1072 ą▒ą░ą╣čéą░):

18 00 30 04 06 59 65 61 .. ..

.. .. .. .. .. .. .. .. .. .. .. .. .. .. .. ..

.. .. .. .. .. .. .. .. .. .. 14 00 10 10 00 00

00 00 00 00

ąÆ ąŠčéą▓ąĄčé ąĮą░ ą║ą░ąČą┤čŗą╣ ą┐ąĄčĆąĄą┤ą░ąĮąĮčŗą╣ ą▒ą╗ąŠą║ BL602 ąŠčéą▓ąĄčćą░ąĄčé 'OK':

4F 4B

5. blflash.exe ą┐ąŠčüčŗą╗ą░ąĄčé ą║ąŠą╝ą░ąĮą┤čā Check image (0x19):

19 00 00 00

BL602 ą┐čĆąŠą▓ąĄčĆčÅąĄčé ąŠą▒čĆą░ąĘ, ąĖ ą┐ąŠčüčŗą╗ą░ąĄčé ą▓ ąŠčéą▓ąĄčé 'OK':

4F 4B

6. blflash.exe ą┐ąŠčüčŗą╗ą░ąĄčé ą║ąŠą╝ą░ąĮą┤čā Run image (0x1A):

1A 00 00 00

BL602 ą┐ąŠčüčŗą╗ą░ąĄčé ą▓ ąŠčéą▓ąĄčé 'OK':

4F 4B

ą¤ąŠčüą╗ąĄ čŹč鹊ą╣ ą║ąŠą╝ą░ąĮą┤čŗ ą░ą║čéąĖą▓ąĖąĘąĖčĆčāąĄčéčüčÅ RAM-ąĘą░ą│čĆčāąĘčćąĖą║, ą║ąŠč鹊čĆčŗą╣ ą╝ąŠąČąĄčé čĆą░ą▒ąŠčéą░čéčī ąĮą░ ą┐ąŠą▓čŗčłąĄąĮąĮąŠą╣ čüą║ąŠčĆąŠčüčéąĖ UART, ą┤ąŠ 2 ą╝ąĄą│ą░ą▒ąĖčé.

7. blflash.exe ą┐ąŠčüčŗą╗ą░ąĄčé čĆčāą║ąŠą┐ąŠąČą░čéąĖąĄ ąĮą░ ą┐ąŠą▓čŗčłąĄąĮąĮąŠą╣ čüą║ąŠčĆąŠčüčéąĖ, 660 ą▒ą░ą╣čé 0x55:

55 55 55 55 55 55 55 55 55 55 55 55 55 55 55 55

.. .. .. .. .. .. .. .. .. .. .. .. .. .. .. ..

55 55 55 55

BL602 ą┐ąŠčüčŗą╗ą░ąĄčé ą▓ ąŠčéą▓ąĄčé 'OK':

4F 4B

8. blflash.exe ą┐ąŠčüčŗą╗ą░ąĄčé ą║ąŠą╝ą░ąĮą┤čŗ flash_read (0x32), ą▓čŗčćąĖčéčŗą▓ą░čÅ ą▒ą╗ąŠą║ąĖ ąŠą┤ąĖąĮ ąĘą░ ą┤čĆčāą│ąĖą╝ ą┐ąŠ 4 ą║ąĖą╗ąŠą▒ą░ą╣čéą░:

32 00 08 00 00 00 00 00 00 10 00 00

ąŚą┤ąĄčüčī ą┐ąŠčüčŗą╗ą░čÄčéčüčÅ čüą╗ąĄą┤čāčÄčēąĖąĄ ą┤ą░ąĮąĮčŗąĄ:

32 00 ąÜąŠą╝ą░ąĮą┤ą░ flash_read (0x32) ąĖ ąĘą░čĆąĄąĘąĄčĆą▓ąĖčĆąŠą▓ą░ąĮąĮčŗą╣ ą▒ą░ą╣čé (0x00).

08 00 ą£ą╗ą░ą┤čłąĖą╣ (0x08) ąĖ čüčéą░čĆčłąĖą╣ ą▒ą░ą╣čé (0x00) ą║ąŠą╗ąĖč湥čüčéą▓ą░ ą▒ą░ą╣čé ą▓ ą┐ą░ą║ąĄč鹥. ąóą░ą║ąĖą╝ ąŠą▒čĆą░ąĘąŠą╝, ą┤ą░ą╗čīčłąĄ ąĖą┤čāčé 0x0008 = 8 ą▒ą░ą╣čé.

00 00 00 00 ąØą░čćą░ą╗čīąĮčŗą╣ ą░ą┤čĆąĄčü, ąŠčéą║čāą┤ą░ čćąĖčéą░čéčī ą┤ą░ąĮąĮčŗąĄ (0x00000000).

00 10 00 00 ąĪą║ąŠą╗čīą║ąŠ ą▒ą░ą╣čé ą┐čĆąŠčćąĖčéą░čéčī (0x00001000 = 4096 ą▒ą░ą╣čé).

ąÆ ąŠčéą▓ąĄčé BL602 ą┐ąĄčĆąĄą┤ą░ąĄčé 'OK' (4F 4B), ąĘą░ą┐čĆąŠčłąĄąĮąĮąŠąĄ ą║ąŠą╗ąĖč湥čüčéą▓ąŠ ą▒ą░ą╣čé (0x1000 = 4096) ąĖ ą┤ą░ą╗ąĄąĄ čüą░ą╝ąĖ ą┤ą░ąĮąĮčŗąĄ, ą▒ąĄąĘ ą║ąŠąĮčéčĆąŠą╗čīąĮąŠą╣ čüčāą╝ą╝čŗ:

4F 4B 00 10 42 46 4E 50 01 00 00 00 46 43 46 47

.. .. .. .. .. .. .. .. .. .. .. .. .. .. .. ..

FF FF FF FF

ąóą░ą║ ą┐ąĄčĆąĄą┤ą░čÄčéčüčÅ ą▓čüąĄ ą▒ą╗ąŠą║ąĖ, ąĖ ą▓ ą║ą░ąČą┤ąŠą╣ ą║ąŠą╝ą░ąĮą┤ąĄ čāą▓ąĄą╗ąĖčćąĖą▓ą░ąĄčéčüčÅ ąĘą░ą┐čĆą░čłąĖą▓ą░ąĄą╝čŗą╣ ą░ą┤čĆąĄčü:

32 00 08 00 00 10 00 00 00 10 00 00

32 00 08 00 00 20 00 00 00 10 00 00

32 00 08 00 00 30 00 00 00 10 00 00

.. .. .. .. .. .. .. .. .. .. .. ..

32 00 08 00 00 F0 0F 00 00 10 00 00