|

[ążąŠčĆą╝ą░čé ąĘą░ą│čĆčāąČą░ąĄą╝ąŠą│ąŠ čäą░ą╣ą╗ą░ UART/SDIO (boot image format)]

ą£ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆčŗ Bouffalo čüąĄčĆąĖąĖ BL602 ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░čÄčé ą┐ąĄčĆąĄą┐čĆąŠčłąĖą▓ą║čā č湥čĆąĄąĘ UART/SDIO. ąĪąĄą║čåąĖčÅ ąĖčüą┐ąŠą╗ąĮčÅąĄą╝ąŠą╣ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ č湥čĆąĄąĘ ąĖąĮč鹥čĆč乥ą╣čü UART/SDIO ą╝ąŠąČąĄčé ą▒čŗčéčī ąĘą░ą│čĆčāąČąĄąĮą░ ą▓ RAM ą┤ą╗čÅ ąĘą░ą┐čāčüą║ą░. ąĪčéčĆčāą║čéčāčĆą░ ąĘą░ą│čĆčāąČą░ąĄą╝ąŠą╣ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ ą┤ąŠą╗ąČąĮą░ čāą┤ąŠą▓ą╗ąĄčéą▓ąŠčĆčÅčéčī č乊čĆą╝ą░čéčā ąĘą░ą│čĆčāąĘčćąĖą║ą░ (BL602 Bootrom). ąöą╗čÅ ą┐čĆąĖą╗ąŠąČąĄąĮąĖą╣, ą║ąŠč鹊čĆčŗąĄ ąĮąĄ ą░ą║čéąĖą▓ąĖčĆčāčÄčé ąĮą░čüčéčĆąŠą╣ą║ąĖ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ (čé. ąĄ. ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ, ą│ą┤ąĄ ąĮąĄ čĆą░ąĘčĆąĄčłąĄąĮčŗ encryption ąĖ signatures), ąĘą░ą│čĆčāąČą░ąĄą╝čŗą╣ ąŠą▒čĆą░ąĘ ą┐ąŠą║ą░ąĘą░ąĮ ąĮą░ čüą╗ąĄą┤čāčÄčēąĄą╝ čĆąĖčüčāąĮą║ąĄ.

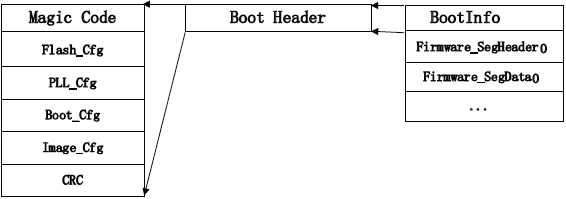

ąĀąĖčü. 1. UART/SDIO boot image, ą▒ąĄąĘ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ąĖ čåąĖčäčĆąŠą▓ąŠą╣ ą┐ąŠą┤ą┐ąĖčüąĖ (no encryption, no signature).

ąŚą░ą│čĆčāąČą░ąĄą╝čŗą╣ ąŠą▒čĆą░ąĘ čüąŠčüč鹊ąĖčé ąĖąĘ 3 čćą░čüč鹥ą╣:

BootInfo. ąŚą┤ąĄčüčī ą▓ ąŠčüąĮąŠą▓ąĮąŠą╝ ąĮą░čģąŠą┤ąĖčéčüčÅ Magic Code ąĖąĮč乊čĆą╝ą░čåąĖąĖ ąĘą░ą│čĆčāąĘą║ąĖ (BootInfo), ąĖąĮč乊čĆą╝ą░čåąĖčÅ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąĖ flash (ąĘą░ą│čĆčāąĘą║ą░ č湥čĆąĄąĘ UART ąĮąĄ čéčĆąĄą▒čāąĄčé ąĖąĮč乊čĆą╝ą░čåąĖąĖ flash, čŹč鹊 č鹊ą╗čīą║ąŠ čüąŠą▓ą╝ąĄčüčéąĖą╝ąŠ čü ąŠą▒čĆą░ąĘą░ą╝ąĖ Flash boot), ąĖąĮč乊čĆą╝ą░čåąĖčÅ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąĖ PLL, ąĖąĮč乊čĆą╝ą░čåąĖčÅ ą┐ą░čĆą░ą╝ąĄčéčĆąŠą▓ boot, ąĖ ąĖąĮč乊čĆą╝ą░čåąĖčÅ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąĖ mirror.

SegmentHeader. ąśąĮč乊čĆą╝ą░čåąĖčÅ ąĘą░ą│ąŠą╗ąŠą▓ą║ą░ čüąĄą║čåąĖąĖ ąĘą░ą│čĆčāąČąĄąĮąĮąŠą╣ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ ąĖą╗ąĖ čüąĄą║čåąĖąĖ ą┤ą░ąĮąĮčŗčģ, ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą▓ ąŠčüąĮąŠą▓ąĮąŠą╝ ą┤ą╗čÅ čāą║ą░ąĘą░ąĮąĖčÅ čüąĄą║čåąĖąĖ ą┤ą░ąĮąĮčŗčģ, ą║ąŠč鹊čĆą░čÅ ą┤ąŠą╗ąČąĮą░ ą▒čŗčéčī ą┐ąĄčĆąĄą┤ą░ąĮą░ čüą╗ąĄą┤čāčÄčēąĄą╣, ą┐ąŠ ą║ą░ą║ąŠą╝čā ą░ą┤čĆąĄčüčā ą▓ ą┐ą░ą╝čÅčéąĖ ąŠąĮą░ ą┤ąŠą╗ąČąĮą░ ą▒čŗčéčī čĆą░ąĘą╝ąĄčēąĄąĮą░, ą┤ą╗ąĖąĮą░ ą┤ą░ąĮąĮčŗčģ ąĖ ą┤čĆčāą│ą░čÅ ąĖąĮč乊čĆą╝ą░čåąĖčÅ.

SegmentData. ą×čüąĮąŠą▓ąĮąŠąĄ č鹥ą╗ąŠ ą▒ą╗ąŠą║ą░ ą┤ą░ąĮąĮčŗčģ čüąĄą│ą╝ąĄąĮčéą░ ąĘą░ą│čĆčāąČą░ąĄą╝ąŠą╣ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ ąĖą╗ąĖ čüąĄą│ą╝ąĄąĮčéą░ ą┤ą░ąĮąĮčŗčģ.

ąŚą┤ąĄčüčī ą╝ąŠąČąĄčé ą▒čŗčéčī ąĮąĄčüą║ąŠą╗čīą║ąŠ ą┐ą░čĆ SegmentHeader ąĖ SegmentData, ąĖ ąĖąĮč乊čĆą╝ą░čåąĖčÅ ą║ąŠąĮą║čĆąĄčéąĮąŠą╝ ąĖčģ ą║ąŠą╗ąĖč湥čüčéą▓ąĄ ąĘą░ą┤ą░ąĄčéčüčÅ ą▓ mirror-ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąĖ BootInfo.

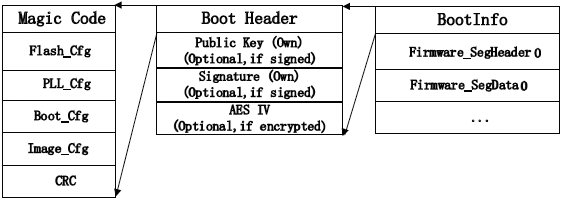

ążąŠčĆą╝ą░čé čäą░ą╣ą╗ą░ ąĘą░ą│čĆčāąČą░ąĄą╝ąŠą│ąŠ ąŠą▒čĆą░ąĘą░, ą│ą┤ąĄ čĆą░ąĘčĆąĄčłąĄąĮčŗ ąĮą░čüčéčĆąŠą╣ą║ąĖ encryption & signature:

ąĀąĖčü. 2. UART/SDIO boot image, čü čłąĖčäčĆąŠą▓ą░ąĮąĖąĄą╝ ąĖ čåąĖčäčĆąŠą▓ąŠą╣ ą┐ąŠą┤ą┐ąĖčüčīčÄ (encrypted & signed).

ąÆ čüčĆą░ą▓ąĮąĄąĮąĖąĖ čü ąŠą▒čŗčćąĮčŗą╝ąĖ ąĘą░ą│čĆčāąČą░ąĄą╝čŗą╝ąĖ ąŠą▒čĆą░ąĘą░ą╝ąĖ, ą▓ ąŠą▒čĆą░ąĘą░čģ "encrypted & signed" ąŠą▒ą╗ą░čüčéčī BootInfo ą┤ąŠą╗ąČąĮą░ ą▓ą║ą╗čÄčćą░čéčī čéą░ą║čāčÄ ąĖąĮč乊čĆą╝ą░čåąĖčÄ, ą║ą░ą║ ą┐čāą▒ą╗ąĖčćąĮčŗąĄ ą║ą╗čÄčćąĖ (public keys), čåąĖčäčĆąŠą▓čŗąĄ ą┐ąŠą┤ą┐ąĖčüąĖ (signatures), ąĖ AES IV.

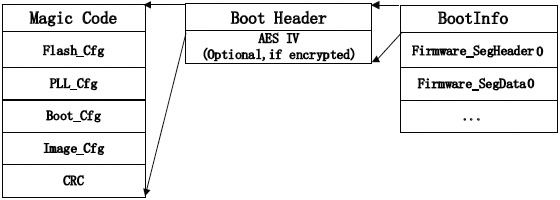

ążąŠčĆą╝ą░čé čäą░ą╣ą╗ą░ ąĘą░ą│čĆčāąČą░ąĄą╝ąŠą│ąŠ ąŠą▒čĆą░ąĘą░, ą│ą┤ąĄ čĆą░ąĘčĆąĄčłąĄąĮčŗ ąĮą░čüčéčĆąŠą╣ą║ąĖ encryption, ąĮąŠ ą▒ąĄąĘ ą┐ąŠą┤ą┐ąĖčüąĖ:

ąĀąĖčü. 3. UART/SDIO boot image, čü čłąĖčäčĆąŠą▓ą░ąĮąĖąĄą╝, ąĮąŠ ą▒ąĄąĘ čåąĖčäčĆąŠą▓ąŠą╣ ą┐ąŠą┤ą┐ąĖčüąĖ (encrypted & no signature).

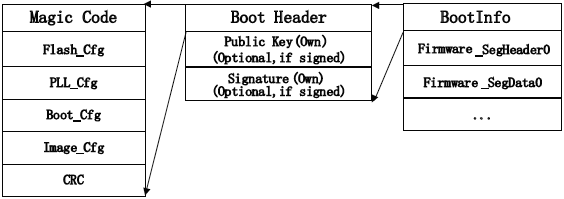

ążąŠčĆą╝ą░čé čäą░ą╣ą╗ą░ ąĘą░ą│čĆčāąČą░ąĄą╝ąŠą│ąŠ ąŠą▒čĆą░ąĘą░, ą│ą┤ąĄ čĆą░ąĘčĆąĄčłąĄąĮą░ ą┐ąŠą┤ą┐ąĖčüčī, ąĮąŠ ąĮąĄ ą┐čĆąĖą╝ąĄąĮąĄąĮąŠ čłąĖčäčĆąŠą▓ą░ąĮąĖąĄ:

ąĀąĖčü. 4. UART/SDIO boot image, ą▒ąĄąĘ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ, čü čåąĖčäčĆąŠą▓ąŠą╣ ą┐ąŠą┤ą┐ąĖčüčīčÄ (unencrypted & signature).

[ąÆčŗą▓ąŠą┤čŗ čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ ąĘą░ą│čĆčāąĘą║ąŠą╣]

BL602 ą┤ą╗čÅ ą┐ąĄčĆąĄą┐čĆąŠčłąĖą▓ą║ąĖ ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄčé ąŠą┤ąĖąĮ ąĖąĮč鹥čĆč乥ą╣čü UART ąĖ ąŠą┤ąĖąĮ ąĖąĮč鹥čĆč乥ą╣čü SDIO.

ąóą░ą▒ą╗ąĖčåą░ 1. ąÆčŗą▓ąŠą┤čŗ čćąĖą┐ą░, ąĖčüą┐ąŠą╗čīąĘčāąĄą╝čŗąĄ ą┤ą╗čÅ ąĘą░ą│čĆčāąĘą║ąĖ UART/SDIO.

| ą¤ąŠčĆčé GPIO |

ążčāąĮą║čåąĖčÅ |

ą¤čĆąĖą╝ąĄčćą░ąĮąĖąĄ |

| GPIO8 |

ąÆčģąŠą┤ čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ ą░ą║čéąĖą▓ą░čåąĖąĄą╣ BOOT ROM (ą╗ąŠą│. 1). |

|

| GPIO7 |

BL602 UART RXD |

UART Channel1 |

| GPIO16 |

BL602 UART TXD |

| GPIO0 |

SDIO_CLK |

SDIO Channel |

| GPIO1 |

SDIO_CMD |

| GPIO2 |

SDIO_DATA0 |

| GPIO3 |

SDIO_DATA1 |

| GPIO4 |

SDIO_DATA2 |

| GPIO5 |

SDIO_DATA3 |

ąĢčüą╗ąĖ ą▓čŗ čģąŠčéąĖč鹥 ąĘą░ą┐čāčüčéąĖčéčī ąĘą░ą│čĆčāąĘą║čā č湥čĆąĄąĘ UART/SDIO, č鹊 ąĮčāąČąĮąŠ ą┐ąŠą┤ą░čéčī ąĮą░ ąĮąŠąČą║čā ą┐ąŠčĆčéą░ GPIO8 ą┐ąŠą┤ą░čéčī ą╗ąŠą│. 1, ąĖ ąĘą░č鹥ą╝ čüą▒čĆąŠčüąĖčéčī čćąĖą┐. ąÜąŠą┤ Bootrom ą▒čāą┤ąĄčé čüą║ą░ąĮąĖčĆąŠą▓ą░čéčī ą┐ąŠ ąŠč湥čĆąĄą┤ąĖ ąĖąĮč鹥čĆč乥ą╣čüčŗ UART ąĖ SDIO, ąĖ ąČą┤ą░čéčī ąĮą░ ąĮąĖčģ čüąĖą│ąĮą░ą╗ą░ ą║ą▓ąĖčéąĖčĆąŠą▓ą░ąĮąĖčÅ "handshake signal". ą¤ąŠ ąĖčüč鹥č湥ąĮąĖčÄ handshake timeout (2 ą╝čü) ą┐čĆąŠąĖčüčģąŠą┤ąĖčé ą┐ąĄčĆąĄčģąŠą┤ ą║ čüą╗ąĄą┤čāčÄčēąĄą╝čā ąĖąĮč鹥čĆč乥ą╣čüčā. ąĢčüą╗ąĖ ąĮą░ ąĖąĮč鹥čĆč乥ą╣čüąĄ ą┐čĆąŠčłąĄą╗ čāčüą┐ąĄčłąĮčŗą╣ handshake, č鹊 ą┐čĆąŠąĖąĘąŠą╣ą┤ąĄčé ą▓čģąŠą┤ ą▓ ą┐čĆąŠčåąĄčüčü ą┐čĆąĖąĄą╝ą░ ą┤ą░ąĮąĮčŗčģ. ąÆąŠ ą▓čĆąĄą╝čÅ ąŠą▒čĆą░ą▒ąŠčéą║ąĖ ą┤ą░ąĮąĮčŗčģ, ąĄčüą╗ąĖ ą┐čĆąŠąĖąĘąŠčłą╗ą░ ąŠčłąĖą▒ą║ą░ ą┐ąĄčĆąĄą┤ą░čćąĖ ąĖą╗ąĖ čéą░ą╣ą╝ą░čāčé (2 čü), č鹊 ą┐čĆąŠąĖąĘąŠą╣ą┤ąĄčé čüą║ą░ąĮąĖčĆąŠą▓ą░ąĮąĖąĄ čüą╗ąĄą┤čāčÄčēąĄą│ąŠ ąĖąĮč鹥čĆč乥ą╣čüą░, ąĖ čéą░ą║ ą┤ą░ą╗ąĄąĄ ą┐ąŠ čåąĖą║ą╗čā, ą┐ąŠą║ą░ ąĮąĄ ą▒čāą┤ąĄčé ą┐čĆąĖąĮčÅčé ą┐čĆą░ą▓ąĖą╗čīąĮčŗą╣ čüąĖą│ąĮą░ą╗ Start the mirror ą┤ą╗čÅ ąĘą░ą▓ąĄčĆčłąĄąĮąĖčÅ ąĘą░ą┤ą░čćąĖ startup.

[UART handshake]

ąØą░čüčéčĆąŠą╣ą║ąĖ ą┤ą╗čÅ ąŠą▒ą╝ąĄąĮą░ ą┤ą░ąĮąĮčŗą╝ąĖ č湥čĆąĄąĘ UART: 1 start bit, 8 data bit, 1 stop bit, no parity.

ą¤ąŠčüą╗ąĄ ąĘą░ą┐čāčüą║ą░ Bootrom ą┐ąĄčĆąĖąŠą┤ąĖč湥čüą║ąĖ ą╝ąŠąĮąĖč鹊čĆąĖčé ąĖąĘą╝ąĄąĮąĄąĮąĖąĄ čāčĆąŠą▓ąĮčÅ ąĮą░ ą▓čģąŠą┤ąĄ ą▓čŗą▓ąŠą┤ą░ ą┐ąŠčĆčéą░ GPIO7. ąÜąŠą│ą┤ą░ čģąŠčüčé ą┐ąŠčüčŗą╗ą░ąĄčé čüčéčĆąŠą║čā ą┤ą░ąĮąĮčŗčģ ąĖąĘ ą▒ą░ą╣čé 0x55 (čāčéąĖą╗ąĖčéą░ bflb-iot-tool [6] ą┐ąŠčüčŗą╗ą░ąĄčé 600 ą▒ą░ą╣čé 0x55), čŹčéąĖ ą┤ą░ąĮąĮčŗąĄ ąĘą░čģą▓ą░čéčŗą▓ą░čÄčéčüčÅ ąĖ ą░ąĮą░ą╗ąĖąĘąĖčĆčāčÄčéčüčÅ, ąĖ ą┐ąŠ ąĮąĖą╝ ą║ąŠą┤ Bootrom ą▓čŗčćąĖčüą╗čÅąĄčé ąĮąĄąŠą▒čģąŠą┤ąĖą╝čāčÄ čüą║ąŠčĆąŠčüčéčī ąŠą▒ą╝ąĄąĮą░. ą¤ąŠ čĆąĄąĘčāą╗čīčéą░čéą░ą╝ čŹčéąĖčģ ą▓čŗčćąĖčüą╗ąĄąĮąĖą╣ Bootrom ąĮą░čüčéčĆą░ąĖą▓ą░ąĄčé čĆąĄą│ąĖčüčéčĆčŗ UART. ą¤ąŠčüą╗ąĄ čŹč鹊ą╣ ąĮą░čüčéčĆąŠą╣ą║ąĖ Bootrom ą▓čŗą┤ą░ąĄčé ąŠčéą▓ąĄčé "OK". ąźąŠčüčé, ą┐ąŠą╗čāčćąĖą▓ čŹč鹊čé ąŠčéą▓ąĄčé, ą╝ąŠąČąĄčé ą┐čĆąŠą┤ąŠą╗ąČąĖčéčī ąĮąŠčĆą╝ą░ą╗čīąĮčŗą╣ ąŠą▒ą╝ąĄąĮ. ąÆčĆąĄą╝čÅ čéą░ą╣ą╝ą░čāčéą░ UART-ą║ąŠą╝ą╝čāąĮąĖą║ą░čåąĖąĖ čüąŠčüčéą░ą▓ą╗čÅąĄčé 2 čüąĄą║čāąĮą┤čŗ. ąĢčüą╗ąĖ Bootrom ąĮąĄ ą┐ąŠą╗čāčćąĖčé ąĮąĖą║ą░ą║ąĖčģ ą┤ą░ąĮąĮčŗčģ ą▓ č鹥č湥ąĮąĖąĄ 2 čü ą┐ąŠčüą╗ąĄ ą▓čŗą┤ą░čćąĖ "OK", ąĖą╗ąĖ ąĄčüą╗ąĖ ą▓ ą┐čĆąŠčåąĄčüčüąĄ ąŠą▒ą╝ąĄąĮą░ ą▒čŗą╗ ą┐ąĄčĆąĄčĆčŗą▓ 2 čüąĄą║čāąĮą┤čŗ, č鹊 Bootrom čüčćąĖčéą░ąĄčé čŹč鹊 ąŠčłąĖą▒ą║ąŠą╣ čéą░ą╣ą╝ą░čāčéą░ ąĖ ąĘą░ąĮąŠą▓ąŠ ą▓čģąŠą┤ąĖčé ą▓ ą┐čĆąŠčåąĄčüčü ąŠą▒ąĮą░čĆčāąČąĄąĮąĖčÅ handshake.

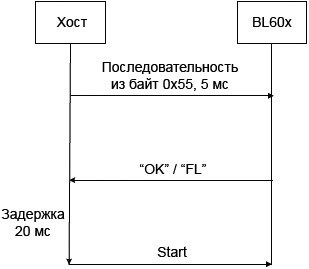

ąĀąĄą║ąŠą╝ąĄąĮą┤čāąĄą╝ąŠąĄ ą▓čĆąĄą╝čÅ, ą▓ č鹥č湥ąĮąĖąĄ ą║ąŠč鹊čĆąŠą│ąŠ čģąŠčüčé ąŠčéą┐čĆą░ą▓ą╗čÅąĄčé handshake-ą┤ą░ąĮąĮčŗąĄ, čüąŠčüčéą░ą▓ą╗čÅąĄčé 5 ą╝čü, čćč鹊 ą┤ąŠą╗ąČąĮąŠ ą▒čŗčéčī ą┤ąŠčüčéą░č鹊čćąĮąŠ, čćč鹊ą▒čŗ Bootrom ąĮąŠčĆą╝ą░ą╗čīąĮąŠ ąŠą┐čĆąĄą┤ąĄą╗ąĖą╗ ą┐ą░čĆą░ą╝ąĄčéčĆčŗ čüąĖą│ąĮą░ą╗ą░ handshake. ą¤ąŠčüą╗ąĄ č鹊ą│ąŠ, ą║ą░ą║ čģąŠčüčé ą┐ąŠą╗čāčćąĖą╗ "OK", čĆąĄą║ąŠą╝ąĄąĮą┤čāąĄčéčüčÅ ą▓čŗą┤ąĄčƹȹ░čéčī ąĘą░ą┤ąĄčƹȹ║čā 20 ą╝čü ą┐ąĄčĆąĄą┤ ą┐čĆąŠą┤ąŠą╗ąČąĄąĮąĖąĄą╝ ąŠą▒ą╝ąĄąĮą░, čćč鹊ą▒čŗ ą┐ąŠčüą╗ąĄą┤čāčÄčēąĖąĄ ą┤ą░ąĮąĮčŗąĄ ąĮąĄ čüą╝ąĄčłąĖą▓ą░ą╗ąĖčüčī čü ą┤ą░ąĮąĮčŗą╝ąĖ handshake. ą¤ąŠčüą║ąŠą╗čīą║čā Bootrom ąĖčüą┐ąŠą╗čīąĘčāąĄčé čéą░ą║čéčŗ RC32M ą┤ą╗čÅ ąĘą░ą│čĆčāąĘą║ąĖ č湥čĆąĄąĘ UART/SDIO, ą┤ą╗čÅ handshake čĆąĄą║ąŠą╝ąĄąĮą┤čāąĄčéčüčÅ ąĮąĄ ą┐čĆąĄą▓čŗčłą░čéčī čüą║ąŠčĆąŠčüčéčī 500 ą║ąĖą╗ąŠą▒ąĖčé/čüąĄą║. ą¤čĆąŠčåąĄčüčü handshake ą▓čŗą│ą╗čÅą┤ąĖčé čüą╗ąĄą┤čāčÄčēąĖą╝ ąŠą▒čĆą░ąĘąŠą╝:

ąĀąĖčü. 5. ąÉą╗ą│ąŠčĆąĖčéą╝ handshake.

ąÜąŠą┤ Bootrom ąČą┤ąĄčé SDIO-čģąŠčüčé ą┤ą╗čÅ ąĘą░ą┐ąĖčüąĖ handshake-čĆąĄą│ąĖčüčéčĆą░ (SDU_BASE+0x160). ąÜąŠą│ą┤ą░ ąĘą░ą┐čĆąŠčü SDIO ąŠą▒ąĮą░čĆčāąČąĖčé, čćč鹊 ą▓ handshake-čĆąĄą│ąĖčüčéčĆ ąĘą░ą┐ąĖčüą░ąĮą░ 1, ą┐čĆąŠčåąĄą┤čāčĆą░ čĆčāą║ąŠą┐ąŠąČą░čéąĖčÅ čüčćąĖčéą░ąĄčéčüčÅ čāčüą┐ąĄčłąĮąŠą╣. ąÜąŠą┤ Bootrom ą▒čāą┤ąĄčé ąČą┤ą░čéčī ąŠą▒ą╝ąĄąĮą░ čüąŠ čüč鹊čĆąŠąĮčŗ čģąŠčüčéą░ ą┤ą╗čÅ ą┐ąĄčĆąĄą┤ą░čćąĖ ą┤ą░ąĮąĮčŗčģ ą▓ čüąŠąŠčéą▓ąĄčéčüčéą▓ąĖąĖ čü ą┐ąŠą╗čāč湥ąĮąĮčŗą╝ąĖ ą║ąŠą╝ą░ąĮą┤ą░ą╝ąĖ. ąĢčüą╗ąĖ ą┐čĆąŠąĖąĘąŠčłą╗ą░ ą┐ą░čāąĘą░ ą▓ ąŠą▒ą╝ąĄąĮąĄ (ąĮąĄ ą▒čŗą╗ąŠ ą┐ąŠą╗čāč湥ąĮąŠ ąĮąĖą║ą░ą║ąĖčģ ą┤ą░ąĮąĮčŗčģ ąŠčé čģąŠčüčéą░ ą▓ č鹥č湥ąĮąĖąĄ 2 čüąĄą║čāąĮą┤), ą┐čĆąŠąĖąĘąŠą╣ą┤ąĄčé ą▓ąŠąĘą▓čĆą░čé ąĮą░ čüčéą░ą┤ąĖčÄ ąŠąČąĖą┤ą░ąĮąĖčÅ handshake.

ą×ą▒čĆą░ąĘ ą┐čĆąŠčłąĖą▓ą║ąĖ ą│ąĄąĮąĄčĆąĖčĆčāąĄčéčüčÅ ą║ąŠą╝ą░ąĮą┤ąŠą╣ make, ą┐čĆąĖą╝ąĄčĆ (čüą╝. čäą░ą╣ą╗ README.md):

$ make CHIP=bl602 BOARD=bl602dk

ąÜąŠą╝ą┐ą░ąĮąĖčÅ Bouffalo ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗čÅąĄčé čüą┐ąĄčåąĖą░ą╗čīąĮčŗą╣ ąĖąĮčüčéčĆčāą╝ąĄąĮčéą░čĆąĖą╣ ą┤ą╗čÅ ą│ąĄąĮąĄčĆą░čåąĖąĖ ąĘą░ą│čĆčāąČą░ąĄą╝ąŠą│ąŠ ąŠą▒čĆą░ąĘą░ ą┐čĆąŠčłąĖą▓ą║ąĖ UART/SDIO (download mirror generation tools).

[Windows]

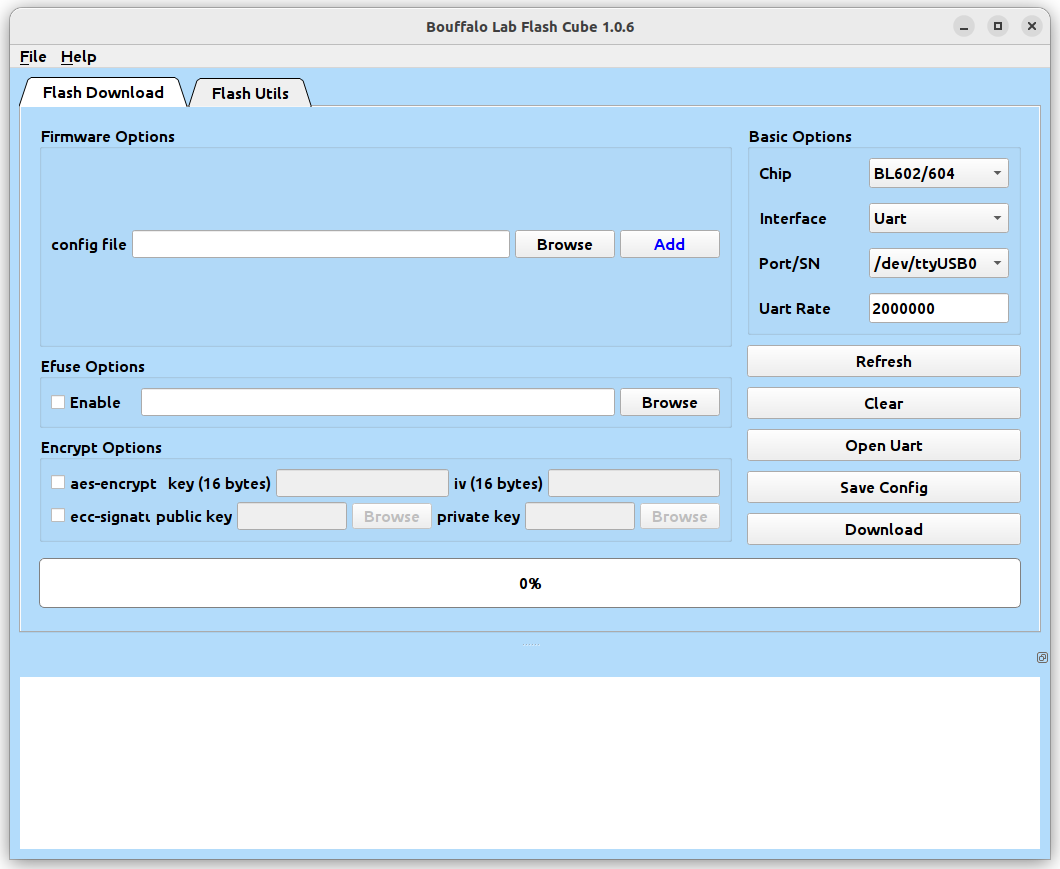

ą¤ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĖ ą╝ąŠą│čāčé ąĘą░ą│čĆčāąĘąĖčéčī Bouffalo Lab Dev Cube For Windows [7], ą┐ąŠą╗čāčćąĖčéčī ą┐ąŠčüą╗ąĄą┤ąĮčÄčÄ ą▓ąĄčĆčüąĖčÄ Dev Cube, ąĘą░ą┐čāčüčéąĖčéčī BLDevCube.exe, ą▓čŗą▒čĆą░čéčī BL602/604 ą▓ ą┐ąŠą╗ąĄ Chip Type, ąĖ ą▓ąŠą╣čéąĖ ą▓ ąĖąĮč鹥čĆč乥ą╣čü ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░ąĮąĖčÅ. ąÆčŗą▒ąĄčĆąĖč鹥 ąŠą┐čåąĖčÄ MCU ą▓ ą╝ąĄąĮčÄ View, čćč鹊ą▒čŗ ą▓ąŠą╣čéąĖ ą▓ ąĖąĮč鹥čĆč乥ą╣čü ąĘą░ą│čĆčāąĘą║ąĖ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ (MCU program download).

ąĀąĖčü. 6. ąśąĮč鹥čĆč乥ą╣čü ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ čāčéąĖą╗ąĖčéčŗ tools/bflb_tools/bouffalo_flash_cube/BLFlashCube.exe.

ąĢčüą╗ąĖ ą│ąĄąĮąĄčĆąĖčĆčāąĄčéčüčÅ č鹊ą╗čīą║ąŠ ąĘą░ą│čĆčāąČą░ąĄą╝čŗą╣ ąŠą▒čĆą░ąĘ UART/SDIO, č鹊 ą╝ąŠąČąĮąŠ ą┐čĆą░ą▓ąĖą╗čīąĮąŠ čüą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░čéčī č鹊ą╗čīą║ąŠ ą┐ą░čĆą░ą╝ąĄčéčĆčŗ ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░ąĮąĖčÅ:

ŌĆó Boot Source: ą▓čŗą▒ąĖčĆą░ąĄčéčüčÅ UART/SDIO, čćč鹊 ąŠąĘąĮą░čćą░ąĄčé ą│ąĄąĮąĄčĆą░čåąĖčÄ ąŠą▒čĆą░ąĘą░ ąĘą░ą│čĆčāąĘą║ąĖ UART/SDIO (boot image).

ŌĆó BootInfo Addr: ą░ą┤čĆąĄčü čüąŠčģčĆą░ąĮąĄąĮąĖčÅ ą▓ ą┐ą░ą╝čÅčéąĖ flash, ąĘą┤ąĄčüčī ąŠą▒čŗčćąĮąŠ čāą║ą░ąĘčŗą▓ą░ąĄčéčüčÅ 0x0.

ŌĆó Image Type: ą┐ąŠ čāą╝ąŠą╗čćą░ąĮąĖčÄ čŹč鹊 SingleCPU.

ŌĆó Image Addr: ą░ą┤čĆąĄčü ąĘą░ą│čĆčāąĘą║ąĖ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ, ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čī ą╝ąŠąČąĄčé ąĘą░ą┐ąŠą╗ąĮąĖčéčī čŹč鹊 ą┐ąŠą╗ąĄ ą░ą┤čĆąĄčüąŠą╝ čĆąĄą░ą╗čīąĮąŠ ąĘą░ą┐čāčüą║ą░ąĄą╝ąŠą│ąŠ ą║ąŠą┤ą░, čéą░ą║ąĖą╝ ą║ą░ą║ 0x22020800.

ŌĆó Image File: ą▓čŗą▒ąŠčĆ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ RAM, čüą║ąŠą╝ą┐ąĖą╗ąĖčĆąŠą▓ą░ąĮąĮąŠą╣ ąĖ čüą│ąĄąĮąĄčĆąĖčĆąŠą▓ą░ąĮąĮąŠą╣ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╝.

ą¤ąŠčüą╗ąĄ ąĘą░ą▓ąĄčĆčłąĄąĮąĖčÅ ą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮąĖčÅ ąŠą┐čåąĖą╣ ą║ą╗ąĖą║ąĮąĖč鹥 ąĮą░ ą║ąĮąŠą┐ą║čā Create&Download ą┤ą╗čÅ ą│ąĄąĮąĄčĆą░čåąĖąĖ čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēąĄą│ąŠ čäą░ą╣ą╗ą░ ąŠą▒čĆą░ąĘą░. ą¤čāčéčī ą┤ąŠ ą│ąĄąĮąĄčĆąĖčĆčāąĄą╝ąŠą│ąŠ čäą░ą╣ą╗ą░: bl602/img_create2/img_if.bin. ąŚą┤ąĄčüčī img_if.bin čŹč鹊 čäą░ą╣ą╗, ą║ąŠč鹊čĆčŗą╣ čāą┤ąŠą▓ą╗ąĄčéą▓ąŠčĆčÅąĄčé č乊čĆą╝ą░čéčā UART/SDIO boot image.

ą¦č鹊ą▒čŗ čĆą░ąĘčĆąĄčłąĖčéčī čäčāąĮą║čåąĖąŠąĮą░ą╗ encryption ąĖ signature, čĆą░čüą║čĆąŠą╣č鹥 čĆą░ąĘą┤ąĄą╗ advanced options, ąĖ ą┐ąŠčüą╗ąĄ ąĘą░ą▓ąĄčĆčłąĄąĮąĖčÅ ą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮąĖčÅ čéą░ą║ąČąĄ ą║ą╗ąĖą║ąĮąĖč鹥 ąĮą░ ą║ąĮąŠą┐ą║čā Create&Download.

[Linux]

BLFlashCube-ubuntu. ąŻčéąĖą╗ąĖčéą░ ą┤ą╗čÅ Linux, ą░ąĮą░ą╗ąŠą│ąĖčćąĮą░čÅ BLFlashCube.exe:

ąĀąĖčü. 7. ąōą╗ą░ą▓ąĮčŗą╣ 菹║čĆą░ąĮ Linux-ą▓ąĄčĆčüąĖąĖ BLFlashCube (tools/bflb_tools/bouffalo_flash_cube/BLFlashCube-ubuntu).

ąŚą░ą╝ąĄčćą░ąĮąĖąĄ: ą┤ą╗čÅ ąĘą░ą┐čāčüą║ą░ BLFlashCube-ubuntu ą╝ąŠą│čāčé ą┐ąŠąĮą░ą┤ąŠą▒ąĖčéčīčüčÅ ą┐čĆą░ą▓ą░ sudo.

BLFlashCommand-ubuntu. ąŻčéąĖą╗ąĖčéą░ ą║ąŠą╝ą░ąĮą┤ąĮąŠą╣ čüčéčĆąŠą║ąĖ ą┤ą╗čÅ ą┐čĆąŠčłąĖą▓ą║ąĖ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆąŠą▓ Bouffalo. ą¤čĆąĖą╝ąĄčĆ ąĘą░ą┐čāčüą║ą░ ą┤ą╗čÅ ą┐čĆąŠčłąĖą▓ą║ąĖ čćąĖą┐ą░ BL602:

$ ./../bouffalo_sdk/tools/bflb_tools/bouffalo_flash_cube/BLFlashCommand-ubuntu --interface=uart \

--baudrate=2000000 --port=/dev/ttyACM0 --chipname=bl602 --cpu_id= --config=flash_prog_cfg.ini

ąÆ čŹč鹊ą╝ ą┐čĆąĖą╝ąĄčĆąĄ ą║ąŠą╝ą░ąĮą┤ą░ ąĘą░ą┐čāčüą║ą░ąĄčéčüčÅ ąĖąĘ ą║ąŠčĆąĮąĄą▓ąŠą│ąŠ ą║ą░čéą░ą╗ąŠą│ą░ ą┐čĆąŠąĄą║čéą░, ą▓ ą║ąŠč鹊čĆąŠą╝ ąĮą░čģąŠą┤ąĖčéčüčÅ čäą░ą╣ą╗ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąĖ flash_prog_cfg.ini (ąĮą░ą┐čĆąĖą╝ąĄčĆ, ą┐čĆąŠąĄą║čé ąĖąĘ SDK bouf_hello_world). ąØą░ąĘąĮą░č湥ąĮąĖąĄ ąŠą┐čåąĖą╣ ąŠč湥ą▓ąĖą┤ąĮąŠ ąĖ ąĮąĄ čéčĆąĄą▒čāąĄčé čüą┐ąĄčåąĖą░ą╗čīąĮąŠą│ąŠ ąŠą┐ąĖčüą░ąĮąĖčÅ. ą¤čĆąĖą╝ąĄčĆ čüąŠą┤ąĄčƹȹĖą╝ąŠą│ąŠ čäą░ą╣ą╗ą░ flash_prog_cfg.ini:

[cfg]

# 0: ą▒ąĄąĘ čüčéąĖčĆą░ąĮąĖčÅ, 1: čüčéąĖčĆą░čÄčéčüčÅ ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆčāąĄą╝čŗąĄ čüąĄą║čåąĖąĖ, 2: chip erase

erase = 1

# skip mode, ąĘą┤ąĄčüčī ąĮą░čüčéčĆą░ąĖą▓ą░čÄčéčüčÅ ą┐ą░čĆčŗ ą░ą┤čĆąĄčü, ą┤ą╗ąĖąĮą░. ą¤ą░čĆčŗ ąĮąĄčüą║ąŠą╗čīą║ąĖčģ

# čüąĄą│ą╝ąĄąĮč鹊ą▓ čĆą░ąĘą┤ąĄą╗čÅčÄčéčüčÅ ;

skip_mode = 0x0, 0x0

# 0: ąĮąĄ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī isp mode, 1: isp mode

boot2_isp_mode = 0

[FW]

# ąśą╝čÅ čäą░ą╣ą╗ą░ ą┐čĆąŠčłąĖą▓ą║ąĖ (build/build_out/helloworld_bl602.bin):

filedir = ./build/build_out/helloworld_$(CHIPNAME).bin

# ąØą░čćą░ą╗čīąĮčŗą╣ ą░ą┤čĆąĄčü:address = 0x000000

bflb-iot-tool. ąŁč鹊 ąĄčēąĄ ąŠą┤ąĮą░ čāčéąĖą╗ąĖčéą░ ą║ąŠą╝ą░ąĮą┤ąĮąŠą╣ čüčéčĆąŠą║ąĖ, ąĮą░ą┐ąĖčüą░ąĮąĮą░čÅ ąĮą░ Python [6]. ą¤ąŠ ąĖčüčģąŠą┤ąĮąŠą╝čā ą║ąŠą┤čā ą╝ąŠąČąĮąŠ čüą░ą╝ąŠą╝čā čĆą░ąĘąŠą▒čĆą░čéčīčüčÅ ą▓ ą┐čĆąŠč鹊ą║ąŠą╗ąĄ ą┐čĆąŠčłąĖą▓ą║ąĖ, ąĖ ą┐čĆąŠčłąĖą▓ą░čéčī čćąĖą┐čŗ Biuffalo ąĮąĄ č鹊ą╗čīą║ąŠ čāčéąĖą╗ąĖčéą░ą╝ąĖ PC, ąĮąŠ ąĖ ą┤čĆčāą│ąĖą╝ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆąŠą╝. ą¤čĆąĖą╝ąĄčĆ ąĘą░ą┐čāčüą║ą░:

$ bflb-iot-tool --chipname BL602 --interface uart --port /dev/ttyS5 --firmware \

/mnt/c/asm/bouf_hello_world/build/build_out/helloworld_bl602.bin --baudrate 230400 --addr 0

ąÆ čŹč鹊ą╝ ą┐čĆąĖą╝ąĄčĆąĄ čāčéąĖą╗ąĖčéą░ bflb-iot-tool ąĘą░ą┐čāčüą║ą░ą╗ą░čüčī ąĖąĘ ą▓ąĖčĆčéčāą░ą╗čīąĮąŠą╣ ą╝ą░čłąĖąĮčŗ WSL [8]. ąŻčüčéą░ąĮąŠą▓ą║ą░ čāčéąĖą╗ąĖčéčŗ ą┐čĆąŠą▓ąŠą┤ąĖą╗ą░čüčī ą▓ ą▓ąĄčĆčüąĖąĖ Python 3.6.15.

$ pip install bflb-iot-tool

[ą¤čĆąŠč鹊ą║ąŠą╗ ąŠą▒ą╝ąĄąĮą░ UART/SDIO ą┤ą╗čÅ ąĘą░ą│čĆčāąĘą║ąĖ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ]

ą¤ąŠčüą╗ąĄ č鹊ą│ąŠ, ą║ą░ą║ Bootrom čāčüą┐ąĄčłąĮąŠ ąĘą░ą▓ąĄčĆčłąĖą╗ ą┐čĆąŠčåąĄčüčü UART/SDIO, ąŠąĮ ą╝ąŠąČąĄčé ą▓ąŠą╣čéąĖ ą▓ čüąŠčüč鹊čÅąĮąĖąĄ ąŠą▒ą╝ąĄąĮą░ ą┤ą░ąĮąĮčŗą╝ąĖ ą┤ą╗čÅ ąĘą░ą│čĆčāąĘą║ąĖ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ. ą×ą┐ąĖčüą░ąĮąĖąĄ čŹč鹊ą│ąŠ ą┐čĆąŠčåąĄčüčüą░ ą┐čĆąĖą▓ąĄą┤ąĄąĮąŠ ąĮąĖąČąĄ, ą▓ ąĮąĄą╝ čģąŠčüč鹊ą╝ ąĮą░ąĘčŗą▓ą░ąĄčéčüčÅ čāčéąĖą╗ąĖčéą░ PC ąĖą╗ąĖ čāą┐čĆą░ą▓ą╗čÅčÄčēąĖą╣ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆ, ą║ąŠč鹊čĆčŗąĄ ą┐ąĄčĆąĄą┤ą░čÄčé ą┐čĆąŠčłąĖą▓ą║čā, ą░ ąĖą╝ąĄąĮąĄą╝ BL602 ąĮą░ąĘčŗą▓ą░ąĄčéčüčÅ ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆčāąĄą╝čŗą╣ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆ Bouffalo. ąĪą╗ąĄą┤čāąĄčé ąĘą░ą╝ąĄčéąĖčéčī, čćč鹊 ą╝ą░ą║čüąĖą╝ą░ą╗čīąĮą░čÅ ą┤ą╗ąĖąĮą░ ą▒ą╗ąŠą║ą░ ą┤ą░ąĮąĮčŗčģ ą┐čĆąŠč鹊ą║ąŠą╗ą░ Bootrom čüąŠčüčéą░ą▓ą╗čÅąĄčé 4096 ą▒ą░ą╣čé.

Get boot info. ąöą╗čÅ ą┐ąŠą╗čāč湥ąĮąĖčÅ ąĖąĮč乊čĆą╝ą░čåąĖąĖ ąĘą░ą│čĆčāąĘą║ąĖ čģąŠčüčé ą▓čŗą┤ą░ąĄčé čüą╗ąĄą┤čāčÄčēčāčÄ ą║ąŠą╝ą░ąĮą┤čā.

ąóą░ą▒ą╗ąĖčåą░ 2. ąźąŠčüčé -> BL602.

| cmdId (1 ą▒ą░ą╣čé) |

Rsvd (1 ą▒ą░ą╣čé) |

Len_lsb (1 ą▒ą░ą╣čé) |

Len_msb (1 ą▒ą░ą╣čé) |

| 0x10 |

0x00 |

0x00 |

0x00 |

ą×čéą▓ąĄčé BL602:

ąóą░ą▒ą╗ąĖčåą░ 3. BL602 -> čģąŠčüčé.

| 'OK' (2 ą▒ą░ą╣čéą░) |

Len_lsb (1 ą▒ą░ą╣čé) |

Len_msb (1 ą▒ą░ą╣čé) |

BootRom Version (4 ą▒ą░ą╣čéą░) |

OTP info (16 ą▒ą░ą╣čé) |

| 0x4F 0x4B |

0x14 |

0x00 |

|

|

ąŁč鹊 ą┐ąĄčĆą▓ą░čÅ ą║ąŠą╝ą░ąĮą┤ą░, čü ą║ąŠč鹊čĆąŠą╣ ąĮą░čćąĖąĮą░ąĄčéčüčÅ ąŠą▒ą╝ąĄąĮ čģąŠčüčéą░ čü BL602, ą┐ąŠ ąĮąĄą╣ čģąŠčüčé ą┐ąŠą╗čāčćą░ąĄčé ąĖąĮč乊čĆą╝ą░čåąĖčÄ, ąŠčéąĮąŠčüčÅčēčāčÄčüčÅ ą║ BL602. ąźąŠčüčé ą┤ąŠą╗ąČąĄąĮ čĆąĄčłąĖčéčī, čéčĆąĄą▒čāąĄčéčüčÅ ą╗ąĖ ą┤ą╗čÅ BL602 ą┐ąŠą┤ą┐ąĖčüą░ąĮąĮčŗą╣ ąŠą▒čĆą░ąĘ, ąŠčĆąĖąĄąĮčéąĖčĆčāčÅčüčī ąĮą░ ąĘąĮą░č湥ąĮąĖąĄ sign_type. ąÆ čüąŠąŠčéą▓ąĄčéčüčéą▓ąĖąĖ čü encrypted, čģąŠčüčé čéą░ą║ąČąĄ ąŠą┐čĆąĄą┤ąĄą╗čÅąĄčé, čéčĆąĄą▒čāąĄčé ą╗ąĖ BL602 ąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮčŗą╣ ąŠą▒čĆą░ąĘ. ąĢčüą╗ąĖ ąĖąĘą▓ąĄčüčéąĮąŠ, čćč鹊 čćąĖą┐ ąĮąĄ ąĘą░ą┐čāčüą║ą░ąĄčéčüčÅ čü čłąĖčäčĆąŠą▓ą░ąĮąĖąĄą╝ ąĖ ą┐ąŠą┤ą┐ąĖčüčīčÄ, č鹊 ą░ąĮą░ą╗ąĖąĘ čŹč鹊ą╣ ąĖąĮč乊čĆą╝ą░čåąĖąĖ ą╝ąŠąČąĄčé ą▒čŗčéčī ą┐čĆąŠą┐čāčēąĄąĮ.

ąóą░ą▒ą╗ąĖčåą░ 4. ąØą░ąĘąĮą░č湥ąĮąĖąĄ ąŠą┐čåąĖą╣ čéąĖą┐ą░ ą┐ąŠą┤ą┐ąĖčüąĖ (sign_type) ąĖ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ (encrypted).

| |

2 ą▒ąĖčéą░ 00 |

ąöčĆčāą│ąŠąĄ |

| sign_type |

ąØąĄčé ą┐ąŠą┤ą┐ąĖčüąĖ |

ą¤ąŠą┤ą┐ąĖčüčī |

| encrypted |

ąØąĄčé čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ |

ą©ąĖčäčĆąŠą▓ą░ąĮąĖąĄ |

Load boot header.

ąóą░ą▒ą╗ąĖčåą░ 5. ąźąŠčüčé -> BL602.

| cmdId (1 ą▒ą░ą╣čé) |

Rsvd (1 ą▒ą░ą╣čé) |

Len_lsb (1 ą▒ą░ą╣čé) |

Len_msb (1 ą▒ą░ą╣čé) |

BootHeader (176 ą▒ą░ą╣čé) |

| 0x11 |

0x00 |

0xb0 |

0x00 |

|

ąóą░ą▒ą╗ąĖčåą░ 6. BL602 -> ąźąŠčüčé.

| 'OK' (2 ą▒ą░ą╣čéą░) |

| 0x4F 0x4B |

ąĪčéčĆčāą║čéčāčĆą░ ąĘą░ą│ąŠą╗ąŠą▓ą║ą░ ąĘą░ą│čĆčāąĘą║ąĖ (BootHeader) ąĖąĘ 176 ą▒ą░ą╣čé:

__PACKED_STRUCT boot_flash_cfg_t

{

uint32_t magiccode;

/*'FCFG'*/

SPI_Flash_Cfg_Type cfg;

uint32_t crc32;

};

__PACKED_STRUCT sys_clk_cfg_t

{

uint8_t xtal_type;

uint8_t pll_clk;

uint8_t hclk_div;

uint8_t bclk_div;

uint8_t flash_clk_type;

uint8_t flash_clk_div;

uint8_t rsvd[2];

};

__PACKED_STRUCT boot_clk_cfg_t

{

uint32_t magiccode; /*'PCFG'*/

struct sys_clk_cfg_t cfg;

uint32_t crc32;

};

__PACKED_STRUCT bootheader_t

{

uint32_t magiccode; /*'BFXP'*/

uint32_t revison;

struct boot_flash_cfg_t flashCfg;

struct boot_clk_cfg_t clkCfg;

__PACKED_UNION {

__PACKED_STRUCT {

uint32_t sign:2; /* [1: 0] ą┤ą╗čÅ ą┐ąŠą┤ą┐ąĖčüąĖ */

uint32_t encrypt_type:2; /* [3: 2] ą┤ą╗čÅ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ */

uint32_t key_sel:2; /* [5: 4] ą┤ą╗čÅ ą▓čŗą▒ąŠčĆą░ ą║ą╗čÄčćą░ ą▓ ąĖąĮč鹥čĆč乥ą╣čüąĄ boot */

uint32_t rsvd6_7:2; /* [7: 6] ą┤ą╗čÅ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ */

uint32_t no_segment:1; /* [8] ąĮąĄčé ąĖąĮč乊čĆą╝ą░čåąĖąĖ čüąĄą│ą╝ąĄąĮčéą░ */

uint32_t cache_enable:1; /* [9] ą┤ą╗čÅ ą║čŹčłą░ */

uint32_t notload_in_bootrom :1; /* [10] ąĮąĄ ąĘą░ą│čĆčāąČą░čéčī čŹč鹊čé ąŠą▒čĆą░ąĘ ą▓ bootrom */

uint32_t aes_region_lock:1; /* [11] aes region lock */

uint32_t cache_way_disable:4; /* [15: 12] cache way disable info */

uint32_t crc_ignore:1; /* [16] ąĖą│ąĮąŠčĆąĖčĆąŠą▓ą░čéčī crc */

uint32_t hash_ignore:1; /* [17] ąĖą│ąĮąŠčĆąĖčĆąŠą▓ą░čéčī čģčŹčł */

uint32_t halt_ap:1; /* [18] ąŠčüčéą░ąĮąŠą▓ąĖčéčī ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄ */

uint32_t rsvd19_31:13; /* [31:19] ąĘą░čĆąĄąĘąĄčĆą▓ąĖčĆąŠą▓ą░ąĮąŠ */

} bval;

uint32_t wval;

}bootcfg;

uint32_t segment_cnt;

uint32_t bootentry; /* č鹊čćą║ą░ ą▓čģąŠą┤ą░ ąŠą▒čĆą░ąĘą░ */

uint32_t flashoffset;

uint8_t hash[BFLB_BOOTROM_HASH_SIZE]; /* čģčŹčł ąŠą▒čĆą░ąĘą░ */

uint32_t rsv1;

uint32_t rsv2;

uint32_t crc32;

};

ąóą░ą▒ą╗ąĖčåą░ 7. ąźąŠčüčé -> BL602.

| cmdId (1 ą▒ą░ą╣čé) |

Rsvd (1 ą▒ą░ą╣čé) |

Len_lsb (1 ą▒ą░ą╣čé) |

Len_msb (1 ą▒ą░ą╣čé) |

PKey (68 ą▒ą░ą╣čé) |

| 0x12 |

0x00 |

0x44 |

0x00 |

|

ąóą░ą▒ą╗ąĖčåą░ 8. BL602 -> ąźąŠčüčé.

| 'OK' (2 ą▒ą░ą╣čéą░) |

| 0x4F 0x4B |

ąźąŠčüčé ą┐ąŠčüčŗą╗ą░ąĄčé čŹčéčā ą║ąŠą╝ą░ąĮą┤čā č鹊ą╗čīą║ąŠ ą║ąŠą│ą┤ą░ ąŠą▒čĆą░ąĘ ą┐ąŠą┤ą┐ąĖčüą░ąĮ. ąĢčüą╗ąĖ ą┐ąŠą┤ą┐ąĖčüąĖ ąĮąĄčé, č鹊 ąŠčéą┐čĆą░ą▓ą║ą░ čŹč鹊ą╣ ą║ąŠą╝ą░ąĮą┤čŗ ą┤ąŠą╗ąČąĮą░ ą▒čŗčéčī ą┐čĆąŠą┐čāčēąĄąĮą░. 68-ą▒ą░ą╣čéąĮą░čÅ čüčéčĆčāą║čéčāčĆą░ ą┐čāą▒ą╗ąĖčćąĮąŠą│ąŠ ą║ą╗čÄčćą░ čüą╗ąĄą┤čāčÄčēą░čÅ:

__PACKED_STRUCT pkey_cfg_t

{

uint8_t eckeyx[32]; //ec key in boot info

uint8_t eckeyy[32]; //ec key in boot info

uint32_t crc32;

};

ąóą░ą▒ą╗ąĖčåą░ 9. ąźąŠčüčé -> BL602.

| cmdId (1 ą▒ą░ą╣čé) |

Rsvd (1 ą▒ą░ą╣čé) |

Len_lsb (1 ą▒ą░ą╣čé) |

Len_msb (1 ą▒ą░ą╣čé) |

Signature (N ą▒ą░ą╣čé) |

| 0x14 |

0x00 |

N & 0xFF |

(N & 0xFF00) >> 8 |

|

ąóą░ą▒ą╗ąĖčåą░ 10. BL602 -> ąźąŠčüčé.

| 'OK' (2 ą▒ą░ą╣čéą░) |

| 0x4F 0x4B |

ąźąŠčüčé ą┐ąŠčüčŗą╗ą░ąĄčé čŹčéčā ą║ąŠą╝ą░ąĮą┤čā č鹊ą╗čīą║ąŠ ą║ąŠą│ą┤ą░ ąŠą▒čĆą░ąĘ ą┐ąŠą┤ą┐ąĖčüą░ąĮ. ąĢčüą╗ąĖ ą┐ąŠą┤ą┐ąĖčüąĖ ąĮąĄčé, č鹊 ąŠčéą┐čĆą░ą▓ą║ą░ čŹč鹊ą╣ ą║ąŠą╝ą░ąĮą┤čŗ ą┤ąŠą╗ąČąĮą░ ą▒čŗčéčī ą┐čĆąŠą┐čāčēąĄąĮą░. 68-ą▒ą░ą╣čéąĮą░čÅ čüčéčĆčāą║čéčāčĆą░ ą┐čāą▒ą╗ąĖčćąĮąŠą│ąŠ ą║ą╗čÄčćą░ čüą╗ąĄą┤čāčÄčēą░čÅ:

ąŁčäč乥ą║čéąĖą▓ąĮą░čÅ ą┤ą╗ąĖąĮą░ ą┐ąŠą┤ą┐ąĖčüąĖ (signature) ąĮąĄ čäąĖą║čüąĖčĆąŠą▓ą░ąĮą░, ąĖ ąĄčæ čüčéčĆčāą║čéčāčĆą░ čüą╗ąĄą┤čāčÄčēą░čÅ:

__PACKED_STRUCT sign_cfg_t

{

uint32_t sig_len;

uint8_t signature[sig_len];

uint32_t crc32;

};

ąÜąŠą│ą┤ą░ čģąŠčüčé ą┐ąŠčüčŗą╗ą░ąĄčé čüąĖą│ąĮą░čéčāčĆčā, ąŠąĮ ą╝ąŠąČąĄčé čüąĮą░čćą░ą╗ą░ ą┐čĆąŠčćąĖčéą░čéčī sig_len, čćč鹊ą▒čŗ ą┐ąŠą╗čāčćąĖčéčī ą┤ą╗ąĖąĮčā čüąĖą│ąĮą░čéčāčĆčŗ ą┤ą╗čÅ ąŠčéą┐čĆą░ą▓ą║ąĖ ą║ą░ą║ sig_len+8.

ąóą░ą▒ą╗ąĖčåą░ 11. ąźąŠčüčé -> BL602.

| cmdId (1 ą▒ą░ą╣čé) |

Rsvd (1 ą▒ą░ą╣čé) |

Len_lsb (1 ą▒ą░ą╣čé) |

Len_msb (1 ą▒ą░ą╣čé) |

AES IV (20 ą▒ą░ą╣čé) |

| 0x16 |

0x00 |

0x14 |

0x00 |

|

ąóą░ą▒ą╗ąĖčåą░ 12. BL602 -> ąźąŠčüčé.

| 'OK' (2 ą▒ą░ą╣čéą░) |

| 0x4F 0x4B |

ąźąŠčüčé ą┐ąŠčüčŗą╗ą░ąĄčé čŹčéčā ą║ąŠą╝ą░ąĮą┤čā č鹊ą╗čīą║ąŠ ą║ąŠą│ą┤ą░ ąŠą▒čĆą░ąĘ ąĘą░čłąĖčäčĆąŠą▓ą░ąĮ. ąĢčüą╗ąĖ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ąĮąĄčé, č鹊 ąŠčéą┐čĆą░ą▓ą║ą░ čŹč鹊ą╣ ą║ąŠą╝ą░ąĮą┤čŗ ą┤ąŠą╗ąČąĮą░ ą▒čŗčéčī ą┐čĆąŠą┐čāčēąĄąĮą░. 68-ą▒ą░ą╣čéąĮą░čÅ čüčéčĆčāą║čéčāčĆą░ ą┐čāą▒ą╗ąĖčćąĮąŠą│ąŠ ą║ą╗čÄčćą░ čüą╗ąĄą┤čāčÄčēą░čÅ:

20-ą▒ą░ą╣čéąĮą░čÅ čüčéčĆčāą║čéčāčĆą░ AES IV:

__PACKED_STRUCT aesiv_cfg_t

{

uint8_t aesiv[16];

uint32_t crc32;

};

Load Segment Header.

ąóą░ą▒ą╗ąĖčåą░ 13. ąźąŠčüčé -> BL602.

| cmdId (1 ą▒ą░ą╣čé) |

Rsvd (1 ą▒ą░ą╣čé) |

Len_lsb (1 ą▒ą░ą╣čé) |

Len_msb (1 ą▒ą░ą╣čé) |

ąŚą░ą│ąŠą╗ąŠą▓ąŠą║ čüąĄą│ą╝ąĄąĮčéą░ (16 ą▒ą░ą╣čé) |

| 0x17 |

0x00 |

0x10 |

0x00 |

|

ąóą░ą▒ą╗ąĖčåą░ 14. BL602 -> ąźąŠčüčé.

| 'OK' (2 ą▒ą░ą╣čéą░) |

| 0x4F 0x4B |

ą×ą▒čĆą░ąĘ ąĘą░ą│čĆčāąĘą║ąĖ UART/SDIO (boot image) ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄčé ąĮąĄčüą║ąŠą╗čīą║ąŠ čüąĄą│ą╝ąĄąĮč鹊ą▓, ąĖ ą┤ą░ąĮąĮčŗąĄ ąĖ ą║ąŠą┤ ą║ą░ąČą┤ąŠą│ąŠ čüąĄą│ą╝ąĄąĮčéą░ ą╝ąŠąČąĄčé ą▒čŗčéčī ąĘą░ą│čĆčāąČąĄąĮ ą┐čĆąŠą│čĆą░ą╝ą╝ąŠą╣ ąĘą░ą│čĆčāąĘčćąĖą║ą░ ą┐ąŠ ą░ą┤čĆąĄčüčā, čāą║ą░ąĘą░ąĮąĮąŠą╝čā ąĘą░ą│ąŠą╗ąŠą▓ą║ąŠą╝ čüąĄą│ą╝ąĄąĮčéą░ (Segment Header). ąÜąŠą╗ąĖč湥čüčéą▓ąŠ čüąĄą│ą╝ąĄąĮč鹊ą▓ ą▓ ąŠą▒čĆą░ąĘąĄ ąŠą┐čĆąĄą┤ąĄą╗čÅąĄčéčüčÅ ą┐ąŠą╗ąĄą╝ segment_cnt čüčéčĆčāą║čéčāčĆčŗ bootheader_t (čüą╝. ą▓čŗčłąĄ "Load boot header"). ąźąŠčüčé ą┤ąŠą╗ąČąĄąĮ ąĘą░ą┐ąĖčüą░čéčī čŹčéčā ą┐ąĄčĆąĄą╝ąĄąĮąĮčāčÄ ą▓ąŠ ą▓čĆąĄą╝čÅ ąŠą▒čĆą░ą▒ąŠčéą║ąĖ boot header, ąĖ ąĘą░č鹥ą╝ ąŠčĆą│ą░ąĮąĖąĘąŠą▓ą░čéčī čåąĖą║ą╗ ąĘą░ą│čĆčāąĘą║ąĖ ąĘą░ą│ąŠą╗ąŠą▓ą║ą░ čüąĄą│ą╝ąĄąĮčéą░ (Load Segment Header) ąĖ ą┤ą░ąĮąĮčŗčģ čüąĄą│ą╝ąĄąĮčéą░ (Load Segment Data) ą▓ ą║ąŠą╗ąĖč湥čüčéą▓ąĄ segment_cnt ąĖč鹥čĆą░čåąĖą╣.

16-ą▒ą░ą╣čéąĮčŗą╣ ąĘą░ą│ąŠą╗ąŠą▓ąŠą║ čüąĄą│ą╝ąĄąĮčéą░ ąŠą┐ąĖčüčŗą▓ą░ąĄčéčüčÅ čüą╗ąĄą┤čāčÄčēąĄą╣ čüčéčĆčāą║čéčāčĆąŠą╣:

__PACKED_STRUCT segment_header_t

{

uint32_t destaddr;

uint32_t len;

uint32_t rsvd;

uint32_t crc32;

};

Load Segment Data.

ąóą░ą▒ą╗ąĖčåą░ 13. ąźąŠčüčé -> BL602.

| cmdId (1 ą▒ą░ą╣čé) |

Rsvd (1 ą▒ą░ą╣čé) |

Len_lsb (1 ą▒ą░ą╣čé) |

Len_msb (1 ą▒ą░ą╣čé) |

Signature (N ą▒ą░ą╣čé) |

| 0x18 |

0x00 |

N & 0xFF |

(N & 0xFF00) >> 8 |

|

ąóą░ą▒ą╗ąĖčåą░ 14. BL602 -> ąźąŠčüčé.

| 'OK' (2 ą▒ą░ą╣čéą░) |

| 0x4F 0x4B |

ąöą╗čÅ ą┤ą░ąĮąĮčŗčģ čüąĄą│ą╝ąĄąĮčéą░ ąĖąĘ-ąĘą░ č鹊ą│ąŠ, čćč鹊 ąĄčüčéčī ąŠą│čĆą░ąĮąĖč湥ąĮąĖąĄ ą▓ 4096 ąĮą░ ą║ą░ą┤čĆ ą┐čĆąŠč鹊ą║ąŠą╗ą░, ą╝ąŠąČąĄčé ą┐ąŠčéčĆąĄą▒ąŠą▓ą░čéčīčüčÅ ą┐ąŠčüą╗ą░čéčī Load Segment Data ąĮąĄčüą║ąŠą╗čīą║ąŠ čĆą░ąĘ. ąØąĄąŠą▒čģąŠą┤ąĖą╝ąŠ ą│ą░čĆą░ąĮčéąĖčĆąŠą▓ą░čéčī, čćč鹊ą▒čŗ čüčāą╝ą╝ą░ ą┤ą╗ąĖąĮ čäčĆąĄą╣ą╝ąŠą▓ ą┤ą░ąĮąĮčŗčģ, ą┐ąĄčĆąĄą┤ą░ąĮąĮčŗčģ ąĮąĄčüą║ąŠą╗čīą║ąŠ čĆą░ąĘ, ą▒čŗą╗ą░ čĆą░ą▓ąĮą░ ą┤ą╗ąĖąĮąĄ, čāą║ą░ąĘą░ąĮąĮąŠą╣ ą▓ ąĘą░ą│ąŠą╗ąŠą▓ą║ąĄ čüąĄą│ą╝ąĄąĮčéą░ Segment Header.

Check image. ą¤ąŠčüą╗ąĄ č鹊ą│ąŠ, ą║ą░ą║ ąŠą▒čĆą░ąĘ ą▒čŗą╗ ąĘą░ą│čĆčāąČąĄąĮ ą▓ RAM, ąŠąĮ ą┤ąŠą╗ąČąĄąĮ ą▒čŗčéčī ą┐čĆąŠą▓ąĄčĆąĄąĮ ąĮą░ čåąĄą╗ąŠčüčéąĮąŠčüčéčī ąĖ ą║ąŠčĆčĆąĄą║čéąĮąŠčüčéčī, ą┤ą╗čÅ čŹč鹊ą│ąŠ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēą░čÅ ą║ąŠą╝ą░ąĮą┤ą░.

ąóą░ą▒ą╗ąĖčåą░ 15. ąźąŠčüčé -> BL602.

| cmdId (1 ą▒ą░ą╣čé) |

Rsvd (1 ą▒ą░ą╣čé) |

Len_lsb (1 ą▒ą░ą╣čé) |

Len_msb (1 ą▒ą░ą╣čé) |

| 0x19 |

0x00 |

0x00 |

0x00 |

ąóą░ą▒ą╗ąĖčåą░ 16. BL602 -> ąźąŠčüčé.

| 'OK' (2 ą▒ą░ą╣čéą░) |

| 0x4F 0x4B |

Run image. ąÜąŠą│ą┤ą░ ą║ąŠą╝ą░ąĮą┤ą░ ą┐čĆąŠą▓ąĄčĆą║ąĖ ąŠą▒čĆą░ąĘą░ ą┐ąŠą╗čāčćąĖą╗ą░ ąŠčéą▓ąĄčé OK, ąĘą░ą│čĆčāąČąĄąĮąĮčŗą╣ ą▓ RAM ąŠą▒čĆą░ąĘ ą╝ąŠąČąĄčé ą▒čŗčéčī ąĘą░ą┐čāčēąĄąĮ ą║ąŠą╝ą░ąĮą┤ąŠą╣ ąĘą░ą┐čāčüą║ą░ ąŠą▒čĆą░ąĘą░. ą¤ąŠčüą╗ąĄ č鹊ą│ąŠ ą║ą░ą║ BL602 ą▓čŗą┐ąŠą╗ąĮąĖčé čŹčéčā ą║ąŠą╝ą░ąĮą┤čā, čāą┐čĆą░ą▓ą╗ąĄąĮąĖąĄ ą┐ąĄčĆąĄą╣ą┤ąĄčé ąĖąĘ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ ąĘą░ą│čĆčāąĘčćąĖą║ą░ (UART/SDIO startup program) ą║ ą┐čĆąŠą│čĆą░ą╝ą╝ąĄ ą▓ ąĘą░ą│čĆčāąČąĄąĮąĮąŠą╝ ąŠą▒čĆą░ąĘąĄ.

ąóą░ą▒ą╗ąĖčåą░ 17. ąźąŠčüčé -> BL602.

| cmdId (1 ą▒ą░ą╣čé) |

Rsvd (1 ą▒ą░ą╣čé) |

Len_lsb (1 ą▒ą░ą╣čé) |

Len_msb (1 ą▒ą░ą╣čé) |

| 0x1A |

0x00 |

0x00 |

0x00 |

ąóą░ą▒ą╗ąĖčåą░ 18. BL602 -> ąźąŠčüčé.

| 'OK' (2 ą▒ą░ą╣čéą░) |

| 0x4F 0x4B |

[Error response frame]

ąÆčüąĄ ąŠą┐ąĖčüą░ąĮąĮčŗąĄ ą▓čŗčłąĄ čäčĆąĄą╣ą╝čŗ ą┐čĆąŠč鹊ą║ąŠą╗ą░ čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčé ą▒ąĄąĘąŠčłąĖą▒ąŠčćąĮąŠą╝čā ąŠą▒ą╝ąĄąĮčā ą┤ą░ąĮąĮčŗą╝ąĖ. ą×ą┤ąĮą░ą║ąŠ ąĄčüą╗ąĖ ą▓ ąŠą▒ą╝ąĄąĮąĄ ą▒čŗą╗ąĖ ąŠą▒ąĮą░čĆčāąČąĄąĮčŗ ąŠčłąĖą▒ą║ąĖ, ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ čüą╗ąĄą┤čāčÄčēąĖą╣ č乊čĆą╝ą░čé ąŠčłąĖą▒ą║ąĖ ą▓ ą▓ąŠąĘą▓čĆą░čēą░ąĄą╝čŗčģ ą┤ą░ąĮąĮčŗčģ, ąĖ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čī ą╝ąŠąČąĄčé ąĘą░ą┐čĆąŠčüąĖčéčī ą┐čĆąĖčćąĖąĮčā ąŠčłąĖą▒ą║ąĖ ą▓ čüąŠąŠčéą▓ąĄčéčüčéą▓ąĖąĖ čü ą║ąŠą┤ąŠą╝ ąŠčłąĖą▒ą║ąĖ (error code):

ąóą░ą▒ą╗ąĖčåą░ 19. BL602 -> ąźąŠčüčé.

| 'FL' (2 ą▒ą░ą╣čéą░) |

Error_Code_LSB (1 ą▒ą░ą╣čé) |

Error_Code_MSB (1 ą▒ą░ą╣čé) |

| 0x46 0x4C |

|

|

ąŚąĮą░č湥ąĮąĖčÅ Error_Code:

typedef enum tag_bootrom_error_code_t

{

BFLB_BOOTROM_SUCCESS = 0x00,

/* flash */

BFLB_BOOTROM_FLASH_INIT_ERROR = 0x0001,

BFLB_BOOTROM_FLASH_ERASE_PARA_ERROR = 0x0002,

BFLB_BOOTROM_FLASH_ERASE_ERROR = 0x0003,

BFLB_BOOTROM_FLASH_WRITE_PARA_ERROR = 0x0004,

BFLB_BOOTROM_FLASH_WRITE_ADDR_ERROR = 0x0005,

BFLB_BOOTROM_FLASH_WRITE_ERROR = 0x0006,

BFLB_BOOTROM_FLASH_BOOT_PARA = 0x0007,

/* cmd */

BFLB_BOOTROM_CMD_ID_ERROR = 0x0101,

BFLB_BOOTROM_CMD_LEN_ERROR = 0x0102,

BFLB_BOOTROM_CMD_CRC_ERROR = 0x0103,

BFLB_BOOTROM_CMD_SEQ_ERROR = 0x0104,

/* image */

BFLB_BOOTROM_IMG_BOOTHEADER_LEN_ERROR = 0x0201,

BFLB_BOOTROM_IMG_BOOTHEADER_NOT_LOAD_ERROR = 0x0202,

BFLB_BOOTROM_IMG_BOOTHEADER_MAGIC_ERROR = 0x0203,

BFLB_BOOTROM_IMG_BOOTHEADER_CRC_ERROR = 0x0204,

BFLB_BOOTROM_IMG_BOOTHEADER_ENCRYPT_NOTFIT = 0x0205,

BFLB_BOOTROM_IMG_BOOTHEADER_SIGN_NOTFIT = 0x0206,

BFLB_BOOTROM_IMG_SEGMENT_CNT_ERROR = 0x0207,

BFLB_BOOTROM_IMG_AES_IV_LEN_ERROR = 0x0208,

BFLB_BOOTROM_IMG_AES_IV_CRC_ERROR = 0x0209,

BFLB_BOOTROM_IMG_PK_LEN_ERROR = 0x020a,

BFLB_BOOTROM_IMG_PK_CRC_ERROR = 0x020b,

BFLB_BOOTROM_IMG_PK_HASH_ERROR = 0x020c,

BFLB_BOOTROM_IMG_SIGNATURE_LEN_ERROR = 0x020d,

BFLB_BOOTROM_IMG_SIGNATURE_CRC_ERROR = 0x020e,

BFLB_BOOTROM_IMG_SECTIONHEADER_LEN_ERROR = 0x020f,

BFLB_BOOTROM_IMG_SECTIONHEADER_CRC_ERROR = 0x0210,

BFLB_BOOTROM_IMG_SECTIONHEADER_DST_ERROR = 0x0211,

BFLB_BOOTROM_IMG_SECTIONDATA_LEN_ERROR = 0x0212,

BFLB_BOOTROM_IMG_SECTIONDATA_DEC_ERROR = 0x0213,

BFLB_BOOTROM_IMG_SECTIONDATA_TLEN_ERROR = 0x0214,

BFLB_BOOTROM_IMG_SECTIONDATA_CRC_ERROR = 0x0215,

BFLB_BOOTROM_IMG_HALFBAKED_ERROR = 0x0216,

BFLB_BOOTROM_IMG_HASH_ERROR = 0x0217,

BFLB_BOOTROM_IMG_SIGN_PARSE_ERROR = 0x0218,

BFLB_BOOTROM_IMG_SIGN_ERROR = 0x0219,

BFLB_BOOTROM_IMG_DEC_ERROR = 0x021a,

BFLB_BOOTROM_IMG_ALL_INVALID_ERROR = 0x021b,

/* IF */

BFLB_BOOTROM_IF_RATE_LEN_ERROR = 0x0301,

BFLB_BOOTROM_IF_RATE_PARA_ERROR = 0x0302,

BFLB_BOOTROM_IF_PASSWORDERROR = 0x0303,

BFLB_BOOTROM_IF_PASSWORDCLOSE = 0x0304,

/* čĆą░ąĘąĮąŠąĄ */

BFLB_BOOTROM_PLL_ERROR = 0xfffc,

BFLB_BOOTROM_INVASION_ERROR = 0xfffd,

BFLB_BOOTROM_POLLING = 0xfffe,

BFLB_BOOTROM_FAIL = 0xffff,

}bootrom_error_code_t;

[ąÉą╗ą│ąŠčĆąĖčéą╝ ą┐čĆąŠčåąĄčüčüą░ ąĘą░ą│čĆčāąĘą║ąĖ]

ąöą╗čÅ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ, ą║ąŠč鹊čĆą░čÅ ąĮąĄ čéčĆąĄą▒čāąĄčé čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ąĖ čåąĖčäčĆąŠą▓ąŠą╣ ą┐ąŠą┤ą┐ąĖčüąĖ, ąĖ ą║ąŠą│ą┤ą░ ą▓ ąĮąĄą╣ č鹊ą╗čīą║ąŠ ąŠą┤ąĖąĮ čüąĄą│ą╝ąĄąĮčé, ą┐čĆąŠčåąĄčüčü ąĘą░ą│čĆčāąĘą║ąĖ ą╝ąŠąČąĮąŠ ąŠą┐ąĖčüą░čéčī čüą╗ąĄą┤čāčÄčēąĖą╝ ąŠą▒čĆą░ąĘąŠą╝ (ąĮą░ ą┐čĆąĖą╝ąĄčĆąĄ čćąĖą┐ą░ BL602, ąĘą░ą│čĆčāąČą░ąĄą╝ąŠą│ąŠ č湥čĆąĄąĘ UART):

1. BL602 ąĮą░čüčéčĆą░ąĖą▓ą░ąĄčéčüčÅ ą┤ą╗čÅ ąĘą░ą│čĆčāąĘą║ąĖ ąĖąĘ UART/SDIO.

2. ą×čéą║čĆčŗą▓ą░ąĄčéčüčÅ ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮčŗą╣ ą┐ąŠčĆčé, čāčüčéą░ąĮą░ą▓ą╗ąĖą▓ą░ąĄčéčüčÅ čüą║ąŠčĆąŠčüčéčī ąŠą▒ą╝ąĄąĮą░, ąĖ ąŠčéą║čĆčŗą▓ą░ąĄčéčüčÅ ąĘą░ą│čĆčāąČą░ąĄą╝čŗą╣ čäą░ą╣ą╗.

fp = open("img_if.bin","rb");

3. ą¤ąŠčüčŗą╗ą░ąĄčéčüčÅ ą▒ą╗ąŠą║ ą┤ą░ąĮąĮčŗčģ čüąĖąĮčģčĆąŠąĮąĖąĘą░čåąĖąĖ ąĖąĘ ą▒ą░ą╣čé 0x55 (handshake signal).

UART_Send (handshake55, 600);

4. ą×ąČąĖą┤ą░ąĮąĖąĄ ą┐ąŠą╗čāč湥ąĮąĖčÅ ąŠčéą▓ąĄčéą░ OK, ąĘą░ą┤ąĄčƹȹ║ą░ 20 ą╝čü.

5. ą×čéą┐čĆą░ą▓ą║ą░ ą║ąŠą╝ą░ąĮą┤čŗ ąĘą░ą┐čĆąŠčüą░ ąĖąĮč乊čĆą╝ą░čåąĖąĖ ąĘą░ą│čĆčāąĘą║ąĖ (Get boot info).

6. ą×ąČąĖą┤ą░ąĮąĖąĄ ą┐ąŠą╗čāč湥ąĮąĖčÅ 4+20 ą▒ą░ą╣čé ąŠčéą▓ąĄčéą░.

7. ą¦č鹥ąĮąĖąĄ ąĖąĘ čäą░ą╣ą╗ą░ 176 ą▒ą░ą╣čé ą┤ą░ąĮąĮčŗčģ (data = fp.read(176);), ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą║ąŠą╝ą░ąĮą┤ą░ ąĘą░ą│čĆčāąĘą║ąĖ ąĘą░ą│ąŠą╗ąŠą▓ą║ą░ (Load boot header) ą┤ą╗čÅ ąŠčéą┐čĆą░ą▓ą║ąĖ 176 ą▒ą░ą╣čé čüčéčĆčāą║čéčāčĆčŗ bootheader_t.

8. ą×ąČąĖą┤ą░ąĮąĖąĄ ą┐čĆąĖąĄą╝ą░ ąŠčéą▓ąĄčéą░ OK.

9. ą¦č鹥ąĮąĖąĄ ąĖąĘ čäą░ą╣ą╗ą░ 16 ą▒ą░ą╣čé ą┤ą░ąĮąĮčŗčģ (data = fp.read(16)), ą┐ą░čĆčüąĖąĮą│ ąŠą▒čēąĄą╣ ą┤ą╗ąĖąĮčŗ ą┤ą░ąĮąĮčŗčģ čüąĄą│ą╝ąĄąĮčéą░, ąĖ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄ ą║ąŠą╝ą░ąĮą┤čŗ ąĘą░ą│čĆčāąĘą║ąĖ ąĘą░ą│ąŠą╗ąŠą▓ą║ą░ čüąĄą│ą╝ąĄąĮčéą░ (Load Segment Header) ą┤ą╗čÅ ąŠčéą┐čĆą░ą▓ą║ąĖ 16 ą▒ą░ą╣čé čüčéčĆčāą║čéčāčĆčŗ (segment_header_t).

10. ą×ąČąĖą┤ą░ąĮąĖąĄ ą┐čĆąĖąĄą╝ą░ ąŠčéą▓ąĄčéą░ OK.

11. ą×čĆą│ą░ąĮąĖąĘą░čåąĖčÅ čåąĖą║ą╗ą░ ą┤ą╗čÅ ąŠčéą┐čĆą░ą▓ą║ąĖ ą┤ą░ąĮąĮčŗčģ čüąĄą│ą╝ąĄąĮčéą░:

sendDataLen=0;

while (sendDataLen < segDataLen)

{

readDataLen = segDataLen - sendDataLen;

if (readDataLen > 4096-4)

{

readDataLen=4096-4;

// ą¦č鹥ąĮąĖąĄ readDataLen ą▒ą░ą╣čé ą┤ą░ąĮąĮčŗčģ:

data = fp.read(readDataLen);

// ąśčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄ ą║ąŠą╝ą░ąĮą┤čŗ Load Segment Data ą┤ą╗čÅ ąŠčéą┐čĆą░ą▓ą║ąĖ readDataLen ą▒ą░ą╣čé.

...

sendDataLen += readDataLen;

// ą×ąČąĖą┤ą░ąĮąĖąĄ ąŠčéą▓ąĄčéą░ OK.

}

}

12. ą×čéą┐čĆą░ą▓ą║ą░ ą║ąŠą╝ą░ąĮą┤čŗ ą┐čĆąŠą▓ąĄčĆą║ąĖ ąŠą▒čĆą░ąĘą░ (Check image), ąŠąČąĖą┤ą░ąĮąĖąĄ ą┐ąŠą╗čāč湥ąĮąĖčÅ ąŠčéą▓ąĄčéą░ OK.

13. ą×čéą┐čĆą░ą▓ą║ą░ ą║ąŠą╝ą░ąĮą┤čŗ ąĘą░ą┐čāčüą║ą░ ąŠą▒čĆą░ąĘą░ (Run image), ąŠąČąĖą┤ą░ąĮąĖąĄ ą┐ąŠą╗čāč湥ąĮąĖčÅ ąŠčéą▓ąĄčéą░ OK.

ąĢčüą╗ąĖ ą▓ąŠ ą▓čĆąĄą╝čÅ ąŠą┐ąĖčüą░ąĮąĮąŠą│ąŠ ą▓čŗčłąĄ ą┐čĆąŠčåąĄčüčüą░ ą║ąŠą┤ Bootrom ą▓ąŠąĘą▓čĆą░čéąĖčé ąŠčłąĖą▒ą║čā, č鹊 ą┐čĆąŠčåąĄčüčü ąĘą░ą│čĆčāąĘą║ąĖ ą▒čāą┤ąĄčé ą┐čĆąĄčĆą▓ą░ąĮ.

[Eflash_loader]

Eflash_loader čŹč鹊 ąĖčüą┐ąŠą╗ąĮčÅąĄą╝ą░čÅ ą┐čĆąŠą│čĆą░ą╝ą╝ą░ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆą░ ą┤ą╗čÅ ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░ąĮąĖčÅ, čćč鹥ąĮąĖčÅ ąĖ ą┐čĆąŠą▓ąĄčĆą║ąĖ Flash. ą×ąĮą░ ą╝ąŠąČąĄčé ą▒čŗčéčī ąĘą░ą│čĆčāąČąĄąĮą░ ą▓ RAM ąĖ ąĘą░ą┐čāčēąĄąĮą░ č湥čĆąĄąĘ UART/SDIO. ą×ą▒čĆą░ąĘ Eflash_Loader ąĮąĄ ąĘą░čłąĖčäčĆąŠą▓ą░ąĮ ąĖ ąĮąĄ ą┐ąŠą┤ą┐ąĖčüą░ąĮ, ąĖ čā ąĮąĄą│ąŠ č鹊ą╗čīą║ąŠ ąŠą┤ąĖąĮ čüąĄą│ą╝ąĄąĮčé. ąĪčéčĆčāą║čéčāčĆą░ ąŠą▒čĆą░ąĘą░ Eflash_loader:

ąĀąĖčü. 8. ą×ą▒čĆą░ąĘ Eflash_Loader.

ąĪ ą┐ąŠą╝ąŠčēčīčÄ ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖčÅ čłą░ą│ąŠą▓ 1 .. 13, ąŠą┐ąĖčüą░ąĮąĮčŗčģ ą▓čŗčłąĄ ą▓ čĆą░ąĘą┤ąĄą╗ąĄ "ąÉą╗ą│ąŠčĆąĖčéą╝ ą┐čĆąŠčåąĄčüčüą░ ąĘą░ą│čĆčāąĘą║ąĖ" ą▓čŗ ą╝ąŠąČąĄč鹥 ąĘą░ą│čĆčāąĘąĖčéčī ąĖ ąĘą░ą┐čāčüčéąĖčéčī ąŠą▒čĆą░ąĘ Eflash_loader.

ą×ą▒čĆą░ąĘčŗ RAM-ąĘą░ą│čĆčāąĘčćąĖą║ą░. ąöą▓ąŠąĖčćąĮčŗąĄ čäą░ą╣ą╗čŗ ąŠą▒čĆą░ąĘąŠą▓ Eflash_Loader (*.bin) ą╝ąŠąČąĮąŠ ąĮą░ą╣čéąĖ ą▓ Bouffalo SDK, ą▓ ą║ą░čéą░ą╗ąŠą│ąĄ čāčéąĖą╗ąĖčéčŗ ą┐čĆąŠčłąĖą▓ą░ą╗čīčēąĖą║ą░. ąØą░ą┐čĆąĖą╝ąĄčĆ, ą┤ą╗čÅ čćąĖą┐ą░ BL602 čŹč鹊 ą╝ąŠąČąĄčé ą▒čŗčéčī ą┐ą░ą┐ą║ą░ ąĮą░ą┐ąŠą┤ąŠą▒ąĖąĄ tools/bflb_tools/bouffalo_flash_cube/chips/bl602/eflash_loader/:

$ ls -l ~/bouffalo_sdk/tools/bflb_tools/bouffalo_flash_cube/chips/bl602/eflash_loader/

total 2408

-rwxrwxrwx 1 999 999 37376 ą░ą▓ą│ 7 12:55 eflash_loader_24m.bin

-rwxrwxrwx 1 999 999 37376 ą░ą▓ą│ 7 12:55 eflash_loader_26m.bin

-rwxrwxrwx 1 999 999 37376 ą░ą▓ą│ 7 12:55 eflash_loader_32m.bin

-rwxrwxrwx 1 999 999 37376 ą░ą▓ą│ 7 12:55 eflash_loader_38p4m.bin

-rwxrwxrwx 1 999 999 37376 ą░ą▓ą│ 7 12:55 eflash_loader_40m.bin

-rwxrwxrwx 1 999 999 2010 ą░ą▓ą│ 7 12:55 eflash_loader_cfg.conf

-rwxrwxrwx 1 999 999 1888 ą┤ąĄą║ 4 18:05 eflash_loader_cfg.ini

-rwxrwxrwx 1 999 999 1296644 ą░ą▓ą│ 7 12:55 eflash_loader.elf

-rwxrwxrwx 1 999 999 952627 ą░ą▓ą│ 7 12:55 eflash_loader.map

ą×ą▒čĆą░čéąĖč鹥 ą▓ąĮąĖą╝ą░ąĮąĖąĄ, čćč鹊 ą▓ ąĖą╝ąĄąĮą░čģ čäą░ą╣ą╗ąŠą▓ ąĘą░ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮą░ čéą░ą║č鹊ą▓ą░čÅ čćą░čüč鹊čéą░, čü ą║ąŠč鹊čĆąŠą╣ čĆą░ą▒ąŠčéą░ąĄčé čćąĖą┐. ąó. ąĄ. eflash_loader_24m.bin čüąŠąŠčéą▓ąĄčéčüčéą▓čāąĄčé čćą░čüč鹊č鹥 ą║ą▓ą░čĆčåą░ 24 ą£ąōčå, eflash_loader_26m.bin čćą░čüč鹊č鹥 ą║ą▓ą░čĆčåą░ 26 ą£ąōčå, ąĖ čéą░ą║ ą┤ą░ą╗ąĄąĄ.

ą¤čĆąŠč鹊ą║ąŠą╗ ąŠą▒ą╝ąĄąĮą░ Eflash_loader. ą¤ąŠčüą╗ąĄ č鹊ą│ąŠ, ą║ą░ą║ čģąŠčüčé č湥čĆąĄąĘ UART/SDIO ąĘą░ą│čĆčāąĘąĖą╗ ą▓ RAM ąĖ ąĘą░ą┐čāčüčéąĖą╗ ąŠą▒čĆą░ąĘ Eflash_loader, čģąŠčüčé ą┐čĆąŠą┤ąŠą╗ąČą░ąĄčé ąŠą▒ą╝ąĄąĮ č湥čĆąĄąĘ UART čü ą┐čĆąŠą│čĆą░ą╝ą╝ąŠą╣ Eflash_loader. ąśčüą┐ąŠą╗čīąĘčāąĄą╝čŗąĄ ą▓čŗą▓ąŠą┤čŗ č鹥 ąČąĄ čüą░ą╝čŗąĄ (čüą╝. čéą░ą▒ą╗ąĖčåčā 1), ąĖ ą┐čĆąŠčåąĄčüčü čĆčāą║ąŠą┐ąŠąČą░čéąĖčÅ (handshake) čéą░ą║ąŠą╣ ąČąĄ, ą║ą░ą║ ą▒čŗą╗ ąŠą┐ąĖčüą░ąĮ ą▓čŗčłąĄ ą▓ čĆą░ąĘą┤ąĄą╗ąĄ "UART handshake". Eflash_loader ąĘą░ą┐čāčüą║ą░ąĄčéčüčÅ ą▓ čĆąĄąČąĖą╝ąĄ ą▓čŗčüąŠą║ąŠčćą░čüč鹊čéąĮąŠą│ąŠ čéą░ą║čéąĖčĆąŠą▓ą░ąĮąĖčÅ čü ą┐ąŠą╝ąŠčēčīčÄ č鹊čćąĮąŠ ąĮą░čüčéčĆąŠąĄąĮąĮąŠą╣ čüąĖčüč鹥ą╝čŗ PLL, čćč鹊 ą┤ąĄą╗ą░ąĄčé ą▓ąŠąĘą╝ąŠąČąĮčŗą╝ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄ ą┐ąŠą▓čŗčłąĄąĮąĮčŗčģ čüą║ąŠčĆąŠčüč鹥ą╣ ąŠą▒ą╝ąĄąĮą░ ą┤ą╗čÅ handshake. ąĀąĄą║ąŠą╝ąĄąĮą┤čāąĄą╝čŗąĄ čüą║ąŠčĆąŠčüčéąĖ ąŠą▒ą╝ąĄąĮą░ 115200, 1M, 2M, 2.5M.

ąĀčāą║ąŠą┐ąŠąČą░čéąĖąĄ RAM-ąĘą░ą│čĆčāąĘčćąĖą║ą░ (handshake) ą┐čĆąĄą┤čüčéą░ą▓ą╗čÅąĄčé čüąŠą▒ąŠą╣ ąĮąĄą┐čĆąĄčĆčŗą▓ąĮčāčÄ ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠčüčéčī ąĖąĘ ą▒ą░ą╣čé 0x55. ą¤ąŠčĆčé ąĮą░čüčéčĆą░ąĖą▓ą░ąĄčéčüčÅ ąĮą░ 1 start-ą▒ąĖčé ąĖ ąĮą░ 1 stop-ą▒ąĖčé, ą▒ą╗ą░ą│ąŠą┤ą░čĆčÅ č湥ą╝čā ą┐ąŠą╗čāčćą░ąĄčéčüčÅ č湥čéą║ąĖą╣ ą╝ąĄą░ąĮą┤čĆ ą┤ą╗ąĖč鹥ą╗čīąĮąŠčüčéčīčÄ 6 ą╝čü. ą¤ąŠ čŹč鹊ą╝čā ą╝ąĄą░ąĮą┤čĆčā ąĘą░ą│čĆčāąĘčćąĖą║ ą░ą▓č鹊ą╝ą░čéąĖč湥čüą║ąĖ ąŠą┐čĆąĄą┤ąĄą╗čÅąĄčé čüą║ąŠčĆąŠčüčéčī ą┤ą░ą╗čīąĮąĄą╣čłąĄą╣ ą┐ąĄčĆąĄą┤ą░čćąĖ, ąĖ ą▓ čüą╗čāčćą░ąĄ čāčüą┐ąĄčģą░ ą▓čŗą┤ą░ąĄčé čüąŠąŠą▒čēąĄąĮąĖąĄ ą┐ąŠą┤čéą▓ąĄčƹȹ┤ąĄąĮąĖčÅ "OK". ąĪąŠąŠą▒čēąĄąĮąĖąĄ "OK" čüąĖą│ąĮą░ą╗ąĖąĘąĖčĆčāąĄčé ąŠ ą│ąŠč鹊ą▓ąĮąŠčüčéąĖ RAM-ąĘą░ą│čĆčāąĘčćąĖą║ą░ čĆą░ą▒ąŠčéą░čéčī ąĮą░ ąĮąŠą▓ąŠą╣ čüą║ąŠčĆąŠčüčéąĖ. ąĢčüą╗ąĖ čüąŠąŠą▒čēąĄąĮąĖąĄ "OK" ąĮąĄ ą┐ąŠčüčéčāą┐ąĖą╗ąŠ, č鹊 ą╝ąŠąČąĄčé ą▒čŗčéčī ą▓čŗą┐ąŠą╗ąĮąĄąĮąŠ ąĮąĄčüą║ąŠą╗čīą║ąŠ ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮčŗčģ ą┐ąŠą┐čŗč鹊ą║ ą▓čŗą┤ą░čéčī handshake ąĮą░ čéą░ą║ąŠą╣ ąČąĄ čüą║ąŠčĆąŠčüčéąĖ ąĖą╗ąĖ ąĮą░ ą┤čĆčāą│ąĖčģ čüą║ąŠčĆąŠčüčéčÅčģ.

ąŚą░ą│čĆčāąĘčćąĖą║ ą┐ąŠąĘą▓ąŠą╗čÅąĄčé ąŠą┐čĆąĄą┤ąĄą╗čÅčéčī čĆčÅą┤ čüą║ąŠčĆąŠčüč鹥ą╣ 115200, 230400, 500000, 1000000, 2000000, 2500000, 3000000 ą▒ąŠą┤. ąØąĄąĘą░ą▓ąĖčüąĖą╝ąŠ ąŠčé čüą║ąŠčĆąŠčüčéąĖ ąŠą▒ą╝ąĄąĮą░ ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠčüčéčī handshake ą▓čüąĄą│ą┤ą░ ąĖą╝ąĄąĄčé ą┤ą╗ąĖč鹥ą╗čīąĮąŠčüčéčī 6 ą╝čü, ąĖ ąĘą░ą│čĆčāąĘčćąĖą║ ąŠčéą▓ąĄčćą░ąĄčé čüąŠąŠą▒čēąĄąĮąĖąĄą╝ "OK" ą▓ č鹥č湥ąĮąĖąĄ ą┐čĆąĖą╝ąĄčĆąĮąŠ 10 ą╝čü.

ą¤ąŠčüą╗ąĄ čāčüą┐ąĄčłąĮąŠą│ąŠ ąĘą░ą▓ąĄčĆčłąĄąĮąĖčÅ handshake, čģąŠčüčé čĆąĄą░ą╗ąĖąĘčāąĄčé ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░ąĮąĖąĄ ą┐ą░ą╝čÅčéąĖ Flash čüą╗ąĄą┤čāčÄčēąĖą╝ąĖ ą║ąŠą╝ą░ąĮą┤ą░ą╝ąĖ ą┐čĆąŠč鹊ą║ąŠą╗ą░.

ąóą░ą▒ą╗ąĖčåą░ 20. ąźąŠčüčé -> BL602.

| cmdId (1 ą▒ą░ą╣čé) |

cksum (1 ą▒ą░ą╣čé) |

Len_lsb (1 ą▒ą░ą╣čé) |

Len_msb (1 ą▒ą░ą╣čé) |

| 0x3C |

ąÜąŠąĮčéčĆąŠą╗čīąĮą░čÅ čüčāą╝ą╝ą░ ą┤ą╗čÅ ą┤ą╗ąĖąĮčŗ Len |

0x00 |

0x00 |

ąóą░ą▒ą╗ąĖčåą░ 21. BL602 -> ąźąŠčüčé.

| 'OK' (2 ą▒ą░ą╣čéą░) |

| 0x4F 0x4B |

ąŁčéą░ ą║ąŠą╝ą░ąĮą┤ą░ ą▓čŗą┐ąŠą╗ąĮčÅąĄčé čüčéąĖčĆą░ąĮąĖąĄ ą▓čüąĄą╣ ą┐ą░ą╝čÅčéąĖ flash. ąöą░ąĮąĮčŗąĄ, čāčćą░čüčéą▓čāčÄčēąĖąĄ ą▓ ą▓čŗčćąĖčüą╗ąĄąĮąĖąĖ ą║ąŠąĮčéčĆąŠą╗čīąĮąŠą╣ čüčāą╝ą╝čŗ, čŹč鹊 ą▓čüąĄ ą┤ą░ąĮąĮčŗąĄ ą┐ąŠčüą╗ąĄ ą▒ą░ą╣č鹊ą▓ cksum (čüą╗ąĄą┤čāčÄčēąĖąĄ ąĖąĮčüčéčĆčāą║čåąĖąĖ ąŠą┤ąĖąĮą░ą║ąŠą▓čŗ). ą¤čĆąŠą▓ąĄčĆą║ą░ ąĮąĄąŠą▒čÅąĘą░č鹥ą╗čīąĮą░. ąĢčüą╗ąĖ ą▓čŗ ąĮąĄ čģąŠčéąĖč鹥 ą▓ą║ą╗čÄčćą░čéčī ą┐čĆąŠą▓ąĄčĆą║čā, ą▓čŗ ą╝ąŠąČąĄč鹥 čāčüčéą░ąĮąŠą▓ąĖčéčī cksum čĆą░ą▓ąĮčŗą╝ 0.

ą¤čĆąĄą┤ą┐ąŠą╗ąŠąČąĖą╝, čćč鹊 ą┤ą╗ąĖąĮą░ ą┤ą░ąĮąĮčŗčģ, čāčćą░čüčéą▓čāčÄčēąĖčģ ą▓ ą▓čŗčćąĖčüą╗ąĄąĮąĖąĖ ą║ąŠąĮčéčĆąŠą╗čīąĮąŠą╣ čüčāą╝ą╝čŗ, čĆą░ą▓ąĮą░ data_len (ą▓ą║ą╗čÄčćą░čÅ ą╝ą╗ą░ą┤čłąĖą╣ ąĖ čüčéą░čĆčłąĖą╣ ą▒ą░ą╣čéčŗ ą┤ą╗ąĖąĮčŗ Len_lsb ąĖ Len_msb). ąóąŠą│ą┤ą░ ą┐čüąĄą▓ą┤ąŠą║ąŠą┤ ą┤ą╗čÅ ą▓čŗčćąĖčüą╗ąĄąĮąĖčÅ ą║ąŠąĮčéčĆąŠą╗čīąĮąŠą╣ čüčāą╝ą╝čŗ ą▒čāą┤ąĄčé čüą╗ąĄą┤čāčÄčēąĖą╣:

uint32_t sum = 0;

uint8_t cksum;

while(i < data_len)

{

sum+=data[i];

i++;

}

chsum = sum & 0xff;

ąóą░ą▒ą╗ąĖčåą░ 22. ąźąŠčüčé -> BL602.

| cmdId (1 ą▒ą░ą╣čé) |

cksum (1 ą▒ą░ą╣čé) |

Len_lsb (1 ą▒ą░ą╣čé) |

Len_msb (1 ą▒ą░ą╣čé) |

Start_addr (4 ą▒ą░ą╣čéą░) |

End_addr (4 ą▒ą░ą╣čéą░) |

| 0x30 |

ąÜąŠąĮčéčĆąŠą╗čīąĮą░čÅ čüčāą╝ą╝ą░ ą┤ą░ąĮąĮčŗčģ |

0x08 |

0x00 |

|

|

ąóą░ą▒ą╗ąĖčåą░ 23. BL602 -> ąźąŠčüčé.

| 'OK' (2 ą▒ą░ą╣čéą░) |

| 0x4F 0x4B |

ąŁčéą░ ą║ąŠą╝ą░ąĮą┤ą░ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą┤ą╗čÅ ąŠčćąĖčüčéą║ąĖ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮčŗčģ ąŠą▒ą╗ą░čüč鹥ą╣ Flash ą┐ąŠ čāą║ą░ąĘą░ąĮąĮąŠą╝čā ą░ą┤čĆąĄčüčā.

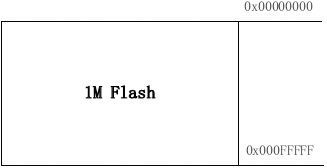

ą¤ą░ą╝čÅčéčī Flash ąĮą░čćąĖąĮą░ąĄčéčüčÅ čü ą░ą┤čĆąĄčüą░ 0. ąØąĖąČąĄ ą┤ą╗čÅ ą┐čĆąĖą╝ąĄčĆą░ ą┐ąŠą║ą░ąĘą░ąĮąŠ ą░ą┤čĆąĄčüąĮąŠąĄ ą┐čĆąŠčüčéčĆą░ąĮčüčéą▓ąŠ 1M Flash:

ąĀąĖčü. 9. ą¤ą░ą╝čÅčéčī BL602.

ąóą░ą▒ą╗ąĖčåą░ 24. ąźąŠčüčé -> BL602.

| cmdId (1 ą▒ą░ą╣čé) |

cksum (1 ą▒ą░ą╣čé) |

Len_lsb (1 ą▒ą░ą╣čé) |

Len_msb (1 ą▒ą░ą╣čé) |

Start_addr (4 ą▒ą░ą╣čéą░) |

End_addr (4 ą▒ą░ą╣čéą░) |

| 0x31 |

ąÜąŠąĮčéčĆąŠą╗čīąĮą░čÅ čüčāą╝ą╝ą░ ą┤ą░ąĮąĮčŗčģ |

(N+4) & 0xff |

((N+4) >> 8) & 0xff |

|

|

ąóą░ą▒ą╗ąĖčåą░ 25. BL602 -> ąźąŠčüčé.

| 'OK' (2 ą▒ą░ą╣čéą░) |

| 0x4F 0x4B |

ąŚą░ą┐ąĖčłąĄčé Nbytes ą▒ą░ą╣čé ą┤ą░ąĮąĮčŗčģ ą┐ąŠ čāą║ą░ąĘą░ąĮąĮąŠą╝čā ą░ą┤čĆąĄčüčā Flash. ąśąĘ-ąĘą░ ąŠą│čĆą░ąĮąĖč湥ąĮąĖčÅ ąĮą░ čĆą░ąĘą╝ąĄčĆ ą▒čāč乥čĆą░, ąĖčüą┐ąŠą╗čīąĘčāąĄą╝ąŠą│ąŠ ą▓ Eflash_loader, ą╝ą░ą║čüąĖą╝ą░ą╗čīąĮą░čÅ ą┐ąŠą╗ąĄąĘąĮą░čÅ ąĮą░ą│čĆčāąĘą║ą░ čŹč鹊ą╣ ą║ąŠą╝ą░ąĮą┤čŗ ąŠą│čĆą░ąĮąĖč湥ąĮą░ 8 ą║ąĖą╗ąŠą▒ą░ą╣čéą░ą╝ąĖ.

ąóą░ą▒ą╗ąĖčåą░ 26. ąźąŠčüčé -> BL602.

| cmdId (1 ą▒ą░ą╣čé) |

cksum (1 ą▒ą░ą╣čé) |

Len_lsb (1 ą▒ą░ą╣čé) |

Len_msb (1 ą▒ą░ą╣čé) |

| 0x3A |

ąÜąŠąĮčéčĆąŠą╗čīąĮą░čÅ čüčāą╝ą╝ą░ ą┤ą╗čÅ ą┤ą╗ąĖąĮčŗ Len |

0x00 |

0x00 |

ąóą░ą▒ą╗ąĖčåą░ 27. BL602 -> ąźąŠčüčé.

| 'OK' (2 ą▒ą░ą╣čéą░) |

| 0x4F 0x4B |

ąŁčéą░ ą║ąŠą╝ą░ąĮą┤ą░ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą┤ą╗čÅ ą┐čĆąŠą▓ąĄčĆą║ąĖ, ą▒čŗą╗ą░ ą╗ąĖ ąŠčłąĖą▒ą║ą░ ą▓ ą┐čĆąŠčåąĄčüčüąĄ ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░ąĮąĖčÅ ą┤ą░ąĮąĮčŗčģ flash, ą┐ąŠčüą╗ąĄ č鹊ą│ąŠ ą║ą░ą║ ą▓čüąĄ ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆčāąĄą╝čŗąĄ ą┤ą░ąĮąĮčŗąĄ ą▒čŗą╗ąĖ ą┐ąĄčĆąĄą┤ą░ąĮčŗ. ąĢčüą╗ąĖ ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░ąĮąĖąĄ Flash ą▒čŗą╗ąŠ ą║ąŠčĆčĆąĄą║čéąĮčŗą╝, č鹊 ą▒čāą┤ąĄčé ą▓ąŠąĘą▓čĆą░čēąĄąĮ ąŠčéą▓ąĄčé OK. ąśąĮą░č湥 ą▒čāą┤ąĄčé ąŠčéą▓ąĄčé FL+ error code, ą│ą┤ąĄ error code čĆą░ą▓ąĄąĮ BFLB_EFLASH_LOADER_FLASH_WRITE_ERROR, ą┐ąŠą┤čĆąŠą▒ąĮąĄąĄ čüą╝. ąŠą┐ąĖčüą░ąĮąĖąĄ čäčĆąĄą╣ą╝ą░ ąŠčéą▓ąĄčéą░ ąŠčłąĖą▒ą║ąĖ (error response frame).

ąóą░ą▒ą╗ąĖčåą░ 28. ąźąŠčüčé -> BL602.

| cmdId (1 ą▒ą░ą╣čé) |

cksum (1 ą▒ą░ą╣čé) |

Len_lsb (1 ą▒ą░ą╣čé) |

Len_msb (1 ą▒ą░ą╣čé) |

Start_addr (4 ą▒ą░ą╣čéą░) |

Read_len (4 ą▒ą░ą╣čéą░) |

| 0x32 |

ąÜąŠąĮčéčĆąŠą╗čīąĮą░čÅ čüčāą╝ą╝ą░ ą┤ą░ąĮąĮčŗčģ |

0x08 |

0x00 |

|

|

ąóą░ą▒ą╗ąĖčåą░ 29. BL602 -> ąźąŠčüčé.

| 'OK' (2 ą▒ą░ą╣čéą░) |

Len_lsb (1 ą▒ą░ą╣čé) |

Len_msb (1 ą▒ą░ą╣čé) |

ą¤ąŠą╗ąĄąĘąĮą░čÅ ąĮą░ą│čĆčāąĘą║ą░ (N ą▒ą░ą╣čé) |

| 0x4F 0x4B |

N & 0xff |

(N>>8) & 0xff |

|

ąŁčéą░ ą║ąŠą╝ą░ąĮą┤ą░ ą▓čŗčćąĖčéčŗą▓ą░ąĄčé Nbytes ą▒ą░ą╣čé ą┤ą░ąĮąĮčŗčģ ą┐ąŠ čāą║ą░ąĘą░ąĮąĮąŠą╝čā ą░ą┤čĆąĄčüčā Flash. ąśąĘ-ąĘą░ ąŠą│čĆą░ąĮąĖč湥ąĮąĖčÅ ąĮą░ čĆą░ąĘą╝ąĄčĆ ą▒čāč乥čĆą░ Eflash_loader ą╝ą░ą║čüąĖą╝ą░ą╗čīąĮčŗą╣ čĆą░ąĘą╝ąĄčĆ ą▒ą╗ąŠą║ą░ čüčćąĖčéčŗą▓ą░ąĄą╝čŗčģ ą┤ą░ąĮąĮčŗčģ Read_len čüąŠčüčéą░ą▓ą╗čÅąĄčé 8K.

ąóą░ą▒ą╗ąĖčåą░ 30. ąźąŠčüčé -> BL602.

| cmdId (1 ą▒ą░ą╣čé) |

cksum (1 ą▒ą░ą╣čé) |

Len_lsb (1 ą▒ą░ą╣čé) |

Len_msb (1 ą▒ą░ą╣čé) |

Start_addr (4 ą▒ą░ą╣čéą░) |

Len (4 ą▒ą░ą╣čéą░) |

| 0x3D |

ąÜąŠąĮčéčĆąŠą╗čīąĮą░čÅ čüčāą╝ą╝ą░ ą┤ą░ąĮąĮčŗčģ |

0x08 |

0x00 |

|

|

ąóą░ą▒ą╗ąĖčåą░ 31. BL602 -> ąźąŠčüčé.

| 'OK' (2 ą▒ą░ą╣čéą░) |

Len_lsb (1 ą▒ą░ą╣čé) |

Len_msb (1 ą▒ą░ą╣čé) |

ą¤ąŠą╗ąĄąĘąĮą░čÅ ąĮą░ą│čĆčāąĘą║ą░ (32 ą▒ą░ą╣čéą░) |

| 0x4F 0x4B |

0x20 |

0x00 |

|

ąŁčéą░ ą║ąŠą╝ą░ąĮą┤ą░ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą┤ą╗čÅ ą▒čŗčüčéčĆąŠą╣ ą┐čĆąŠą▓ąĄčĆą║ąĖ ą║ąŠčĆčĆąĄą║čéąĮąŠčüčéąĖ ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░ąĮąĖčÅ Flash. ąźąŠčüčé ą┐ąŠčüčŗą╗ą░ąĄčé ąĮą░čćą░ą╗čīąĮčŗą╣ ą░ą┤čĆąĄčü ą┤ą░ąĮąĮčŗčģ flash, ą┐ąŠ ą║ąŠč鹊čĆčŗą╝ ą▓čŗčćąĖčüą╗čÅąĄčéčüčÅ čģčŹčł, ąĖ BL602 ą▓ąĄčĆąĮąĄčé čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēąĄąĄ ąĘąĮą░č湥ąĮąĖąĄ SHA256. ąźąŠčüčé čéą░ą║ąČąĄ čüąĖąĮčģčĆąŠąĮąĮąŠ ą▓čŗčćąĖčüą╗čÅąĄčé SHA256 ąŠčé č鹊ą╗čīą║ąŠ čćč鹊 ą┐čĆąŠčłąĖč鹊ą│ąŠ čäą░ą╣ą╗ą░, ąĖ ąĘą░č鹥ą╝ čüčĆą░ą▓ąĮąĖą▓ą░ąĄčé čüą▓ąŠčÄ SHA256 ąĖ SHA256 ą▓ąŠąĘą▓čĆą░čēąĄąĮąĮąŠą│ąŠ čĆąĄąĘčāą╗čīčéą░čéą░, čćč鹊ą▒čŗ ąŠą┐čĆąĄą┤ąĄą╗ąĖčéčī, čćč鹊 ą┐ą░ą╝čÅčéčī Flash ą▒čŗą╗ą░ ą║ąŠčĆčĆąĄą║čéąĮąŠ ąĘą░ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░ąĮą░.

ą×ą┐ąĖčüą░ąĮąĮčŗąĄ ą▓čŗčłąĄ čäčĆąĄą╣ą╝čŗ ąŠą▒ą╝ąĄąĮą░ BL602 ąĖ čģąŠčüčéą░ čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčé čüąĖčéčāą░čåąĖčÅą╝, ą║ąŠą│ą┤ą░ ąŠčłąĖą▒ą║ąĖ ąŠčéčüčāčéčüčéą▓čāčÄčé. ąÆ čüą╗čāčćą░ąĄ ąŠčłąĖą▒ą║ąĖ Eflash_loader ą▓ąŠąĘą▓čĆą░čéąĖčé čüą╗ąĄą┤čāčÄčēąĖą╣ čäčĆąĄą╣ą╝ ąŠčłąĖą▒ą║ąĖ:

ąóą░ą▒ą╗ąĖčåą░ 32. BL602 -> ąźąŠčüčé.

| 'FL' (2 ą▒ą░ą╣čéą░) |

Error_Code_LSB (1 ą▒ą░ą╣čé) |

Error_Code_MSB (1 ą▒ą░ą╣čé) |

| 0x46 0x4C |

|

|

ąÜąŠą┤čŗ ąŠčłąĖą▒ą║ąĖ Error_Code:

typedef enum tag_eflash_loader_error_code_t

{

BFLB_EFLASH_LOADER_SUCCESS = 0x00,

/*flash*/

BFLB_EFLASH_LOADER_FLASH_INIT_ERROR = 0x0001,

BFLB_EFLASH_LOADER_FLASH_ERASE_PARA_ERROR = 0x0002,

BFLB_EFLASH_LOADER_FLASH_ERASE_ERROR = 0x0003,

BFLB_EFLASH_LOADER_FLASH_WRITE_PARA_ERROR = 0x0004,

BFLB_EFLASH_LOADER_FLASH_WRITE_ADDR_ERROR = 0x0005,

BFLB_EFLASH_LOADER_FLASH_WRITE_ERROR = 0x0006,

BFLB_EFLASH_LOADER_FLASH_BOOT_PARA_ERROR = 0x0007,

BFLB_EFLASH_LOADER_FLASH_SET_PARA_ERROR = 0x0008,

BFLB_EFLASH_LOADER_FLASH_READ_STATUS_REG_ERROR = 0x0009,

BFLB_EFLASH_LOADER_FLASH_WRITE_STATUS_REG_ERROR = 0x000A,

/*cmd*/

BFLB_EFLASH_LOADER_CMD_ID_ERROR = 0x0101,

BFLB_EFLASH_LOADER_CMD_LEN_ERROR = 0x0102,

BFLB_EFLASH_LOADER_CMD_CRC_ERROR = 0x0103,

BFLB_EFLASH_LOADER_CMD_SEQ_ERROR = 0x0104,

/*image*/

BFLB_EFLASH_LOADER_IMG_BOOTHEADER_LEN_ERROR = 0x0201,

BFLB_EFLASH_LOADER_IMG_BOOTHEADER_NOT_LOAD_ERROR = 0x0202,

BFLB_EFLASH_LOADER_IMG_BOOTHEADER_MAGIC_ERROR = 0x0203,

BFLB_EFLASH_LOADER_IMG_BOOTHEADER_CRC_ERROR = 0x0204,

BFLB_EFLASH_LOADER_IMG_BOOTHEADER_ENCRYPT_NOTFIT = 0x0205,

BFLB_EFLASH_LOADER_IMG_BOOTHEADER_SIGN_NOTFIT = 0x0206,

BFLB_EFLASH_LOADER_IMG_SEGMENT_CNT_ERROR = 0x0207,

BFLB_EFLASH_LOADER_IMG_AES_IV_LEN_ERROR = 0x0208,

BFLB_EFLASH_LOADER_IMG_AES_IV_CRC_ERROR = 0x0209,

BFLB_EFLASH_LOADER_IMG_PK_LEN_ERROR = 0x020a,

BFLB_EFLASH_LOADER_IMG_PK_CRC_ERROR = 0x020b,

BFLB_EFLASH_LOADER_IMG_PK_HASH_ERROR = 0x020c,

BFLB_EFLASH_LOADER_IMG_SIGNATURE_LEN_ERROR = 0x020d,

BFLB_EFLASH_LOADER_IMG_SIGNATURE_CRC_ERROR = 0x020e,

BFLB_EFLASH_LOADER_IMG_SECTIONHEADER_LEN_ERROR = 0x020f,

BFLB_EFLASH_LOADER_IMG_SECTIONHEADER_CRC_ERROR = 0x0210,

BFLB_EFLASH_LOADER_IMG_SECTIONHEADER_DST_ERROR = 0x0211,

BFLB_EFLASH_LOADER_IMG_SECTIONDATA_LEN_ERROR = 0x0212,

BFLB_EFLASH_LOADER_IMG_SECTIONDATA_DEC_ERROR = 0x0213,

BFLB_EFLASH_LOADER_IMG_SECTIONDATA_TLEN_ERROR = 0x0214,

BFLB_EFLASH_LOADER_IMG_SECTIONDATA_CRC_ERROR = 0x0215,

BFLB_EFLASH_LOADER_IMG_HALFBAKED_ERROR = 0x0216,

BFLB_EFLASH_LOADER_IMG_HASH_ERROR = 0x0217,

BFLB_EFLASH_LOADER_IMG_SIGN_PARSE_ERROR = 0x0218,

BFLB_EFLASH_LOADER_IMG_SIGN_ERROR = 0x0219,

BFLB_EFLASH_LOADER_IMG_DEC_ERROR = 0x021a,

BFLB_EFLASH_LOADER_IMG_ALL_INVALID_ERROR = 0x021b,

/*IF*/

BFLB_EFLASH_LOADER_IF_RATE_LEN_ERROR = 0x0301,

BFLB_EFLASH_LOADER_IF_RATE_PARA_ERROR = 0x0302,

BFLB_EFLASH_LOADER_IF_PASSWORDERROR = 0x0303,

BFLB_EFLASH_LOADER_IF_PASSWORDCLOSE = 0x0304,

/*MISC*/

BFLB_EFLASH_LOADER_PLL_ERROR = 0xfffc,

BFLB_EFLASH_LOADER_INVASION_ERROR = 0xfffd,

BFLB_EFLASH_LOADER_POLLING = 0xfffe,

BFLB_EFLASH_LOADER_FAIL = 0xffff,

}eflash_loader_error_code_t;

ą¤ą╗ąŠčģą░čÅ ąĮąŠą▓ąŠčüčéčī - ąŠą┐ąĖčüą░ąĮąĖąĄ ą┐čĆąŠč鹊ą║ąŠą╗ą░ BL602 ISP [1] čäą░ą║čéąĖč湥čüą║ąĖ čāčüčéą░čĆąĄą▓čłąĄąĄ, ąĖ ą▓ ąĮąĄą╝ ąĮąĄ ą┐čĆąĖą▓ąĄą┤ąĄąĮčŗ ą▓čüąĄ ą║ąŠą╝ą░ąĮą┤čŗ Eflash_Loader, ą║ąŠč鹊čĆčŗąĄ ąĖčüą┐ąŠą╗čīąĘčāčÄčéčüčÅ ą▓ ąĮą░čüč鹊čÅčēąĄąĄ ą▓čĆąĄą╝čÅ čāčéąĖą╗ąĖčéą░ą╝ąĖ ą┐čĆąŠčłąĖą▓ą║ąĖ [6, 7].

ąØąŠ ąĄčüčéčī ąĖ čģąŠčĆąŠčłą░čÅ ąĮąŠą▓ąŠčüčéčī - ą▒ą╗ą░ą│ąŠą┤ą░čĆčÅ č鹊ą╝čā, čćč鹊 ąĄčüčéčī ąĖčüčģąŠą┤ąĮčŗą╣ ą║ąŠą┤ čāčéąĖą╗ąĖčéčŗ bflb-iot-tool ąĮą░ Python, ą╝ąŠąČąĮąŠ ą┐ąŠą╗čāčćąĖčéčī ą┐ąŠą╗ąĮčŗą╣ čüą┐ąĖčüąŠą║ ą║ąŠą╝ą░ąĮą┤ Eflash_Loader ąĖąĘ čäą░ą╣ą╗ą░ flb_iot_tool/libs/bflb_eflash_loader.py (čüą╝. class BflbEflashLoader, ą┐ąŠą╗ąĄ _com_cmds). ąØą░ąĘąĮą░č湥ąĮąĖąĄ ą┐ąŠčćčéąĖ ą▓čüąĄčģ ą║ąŠą╝ą░ąĮą┤ ą╝ąŠąČąĮąŠ čāą│ą░ą┤ą░čéčī ą┐ąŠ ąĖčģ ąĖą╝ąĄąĮąĖ:

| ąśą╝čÅ ą║ąŠą╝ą░ąĮą┤čŗ |

ąŚąĮą░č湥ąĮąĖąĄ |

ąöą╗ąĖąĮą░ ą┤ą░ąĮąĮčŗčģ |

| change_rate |

0x20 |

8 |

| reset |

0x21 |

0 |

| clk_set |

0x22 |

0 |

| opt_finish |

0x23 |

0 |

| flash_erase |

0x30 |

0 |

| flash_write |

0x31 |

256 |

| flash_read |

0x32 |

256 |

| flash_boot |

0x33 |

0 |

| flash_xip_read |

0x34 |

256 |

| flash_switch_bank |

0x35 |

256 |

| flash_read_jid |

0x36 |

0 |

| flash_read_status_reg |

0x37 |

0 |

| flash_write_status_reg |

0x38 |

0 |

| flash_write_check |

0x3a |

0 |

| flash_set_para |

0x3b |

0 |

| flash_chiperase |

0x3c |

0 |

| flash_readSha |

0x3d |

256 |

| flash_xip_readSha |

0x3e |

256 |

| flash_decompress_write |

0x3f |

256 |

| efuse_write |

0x40 |

128 |

| efuse_read |

0x41 |

0 |

| efuse_read_mac |

0x42 |

0 |

| efuse_write_mac |

0x43 |

6 |

| flash_xip_read_start |

0x60 |

128 |

| flash_xip_read_finish |

0x61 |

0 |

| log_read |

0x71 |

0 |

| efuse_security_write |

0x80 |

128 |

| efuse_security_read |

0x81 |

0 |

| ecdh_get_pk |

0x90 |

0 |

| ecdh_chanllenge |

0x91 |

0 |

ąŁč鹊čé čüąĄą░ąĮčü ąŠą▒ą╝ąĄąĮą░ ą┤ą░ąĮąĮčŗą╝ąĖ ą▒čŗą╗ čüąĮčÅčé čü ą┐ąŠą╝ąŠčēčīčÄ čāčéąĖą╗ąĖčéčŗ Device Monitoring Studio [10] ąĮą░ ąĮąŠčāčéą▒čāą║ąĄ ą┐ąŠą┤ Windows 10. ą¤čĆąŠčłąĖą▓ą░ą╗čīčēąĖą║ bflb-iot-tool ąĘą░ą┐čāčüą║ą░ą╗čüčÅ ąĮą░ Ubintu 22.04 ą┐ąŠą┤ ą▓ąĖčĆčéčāą░ą╗čīąĮąŠą╣ ą╝ą░čłąĖąĮąŠą╣ WSL, čĆą░ą▒ąŠčéą░čÄčēąĄą╣ ąĮą░ č鹊ą╝ ąČąĄ ąĮąŠčāčéą▒čāą║ąĄ, ą▒ą╗ą░ą│ąŠą┤ą░čĆčÅ č湥ą╝čā Device Monitoring Studio ą┐ąŠą╗čāčćąĖą╗ą░ ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī ąŠą▒čĆą░ą▒ąŠčéą░čéčī ą┤ą░ąĮąĮčŗąĄ ą┐čĆąŠč鹊ą║ąŠą╗ą░.

ąÜąŠą╝ą░ąĮą┤ą░, ą╗ąŠą│ ąŠą▒ą╝ąĄąĮ ą║ąŠč鹊čĆčŗą╣ ą▒čŗą╗ ąĘą░ą┐ąĖčüą░ąĮ:

$ bflb_iot_tool --interface=uart --baudrate=2000000 --port=/dev/ttyUSB1 --chipname=bl602 \

--addr=0x0 --firmware ~/bouf_hello_world/build/build_out/helloworld_bl602.bin

[09:28:25.261] - ==================================================

[09:28:25.261] - Chip name is bl602

[09:28:25.261] - Serial port is /dev/ttyUSB1

[09:28:25.261] - Baudrate is 2000000

[09:28:25.261] - Firmware is ~/bouf_hello_world/build/build_out/helloworld_bl602.bin

[09:28:25.261] - Partition Table is None

[09:28:25.261] - Device Tree is None

[09:28:25.261] - Boot2 is None

[09:28:25.261] - MFG is None

[09:28:25.261] - Media is None

[09:28:25.261] - Romfs Dir is None

[09:28:25.261] - ==================================================

[09:28:25.261] - ========= Interface is Uart =========

[09:28:25.266] - eflash loader bin is eflash_loader_40m.bin

[09:28:25.267] - ========= chip flash id: ef4015 =========

[09:28:25.268] - create partition.bin, pt_new is True

[09:28:25.271] - fw_boot_head_gen xtal: 40M

[09:28:25.272] - Create bootheader using ~/bflb_iot_tool/chips/bl602/img_create_iot/efuse_bootheader_cfg.ini

[09:28:25.272] - Updating data according to < ~/bflb_iot_tool/chips/bl602/img_create_iot/efuse_bootheader_cfg.ini

[BOOTHEADER_CFG]>

[09:28:25.273] - Created file len:176

[09:28:25.274] - Create efuse using ~/bflb_iot_tool/chips/bl602/img_create_iot/efuse_bootheader_cfg.ini

[09:28:25.275] - Updating data according to < ~/bflb_iot_tool/chips/bl602/img_create_iot/efuse_bootheader_cfg.ini

[EFUSE_CFG]>

[09:28:25.276] - Created file len:128

[09:28:25.278] - ========= sp image create =========

[09:28:25.278] - img already have bootheader

[09:28:25.278] - Image hash is b'58581c32dc0013b68f8ed789dc1f23a663242d824b4378c5fc0bae4d461f5a03'

[09:28:25.278] - Header crc: b'cf7e5ff6'

[09:28:25.278] - Write flash img

[09:28:25.279] - Encrypt efuse data

[09:28:25.281] - FW Header is 176, 3920 still needed

[09:28:25.281] - FW OTA bin header is Done. Len is 4096

[09:28:25.283] - BL60X_OTA_Ver1.0

[09:28:25.285] - FW OTA bin is Done. Len is 34896

[09:28:25.294] - OTA XZ file len = 18848

[09:28:25.294] - Partiton len = 557056

[09:28:25.294] - BL60X_OTA_Ver1.0

[09:28:25.296] - FW OTA xz is Done

[09:28:25.296] - ========= eflash loader config =========

[09:28:25.305] - Version: eflash_loader_v2.4.8

[09:28:25.305] - Program Start

[09:28:25.305] - ========= eflash loader cmd arguments =========

[09:28:25.305] - Config file: ~/bflb_iot_tool/chips/bl602/eflash_loader/eflash_loader_cfg.ini

[09:28:25.305] - serial port is /dev/ttyUSB1

[09:28:25.306] - cpu_reset=False

[09:28:25.306] - chiptype: bl602

[09:28:25.306] - ========= Interface is uart =========

[09:28:25.306] - com speed: 2000000

[09:28:25.306] - Eflash load helper file: ~/bflb_iot_tool/chips/bl602/eflash_loader/eflash_loader_40m.bin

[09:28:25.306] - ========= load eflash_loader.bin =========

[09:28:25.306] - Load eflash_loader.bin via uart

[09:28:25.306] - ========= image load =========

[09:28:25.507] - Not ack OK

[09:28:25.508] - FL

[09:28:25.508] - result: FL

[09:28:25.778] - tx rx and power off, press the machine!

[09:28:25.778] - cutoff time is 0.1

[09:28:25.879] - power on tx and rx

[09:28:26.605] - reset cnt: 0, reset hold: 0.005, shake hand delay: 0.1

[09:28:26.605] - clean buf

[09:28:26.605] - send sync

[09:28:26.809] - ack is 4f4b

[09:28:26.839] - shake hand success

[09:28:26.850] - get_boot_info

[09:28:26.859] - data read is b'010000000000000003000300175a894cb97c1800'

[09:28:26.860] - ========= chipid: 7cb94c895a17 =========

[09:28:26.860] - last boot info: None

[09:28:26.860] - sign is 0 encrypt is 0

[09:28:26.860] - segcnt is 1

[09:28:26.891] - segdata_len is 38464

[09:28:26.987] - 4080/38464

[09:28:27.082] - 8160/38464

[09:28:27.178] - 12240/38464

[09:28:27.274] - 16320/38464

[09:28:27.370] - 20400/38464

[09:28:27.466] - 24480/38464

[09:28:27.561] - 28560/38464

[09:28:27.657] - 32640/38464

[09:28:27.753] - 36720/38464

[09:28:27.801] - 38464/38464

[09:28:27.816] - Run img

[09:28:27.932] - Load helper bin time cost(ms): 2626.76123046875

[09:28:28.033] - Flash load shake hand

[09:28:28.050] - default set DTR high

[09:28:28.150] - clean buf

[09:28:28.150] - send sync

[09:28:28.357] - ack is 4f4b

[09:28:28.387] - Read mac addr

[09:28:28.390] - macaddr: 175a894cb97c

[09:28:28.390] - flash set para

[09:28:28.390] - ========= flash read jedec ID =========

[09:28:28.406] - Read flash jedec ID

[09:28:28.406] - flash jedec id: 5e401680

[09:28:28.406] - Finished

[09:28:28.413] - get flash size: 0x00400000

[09:28:28.413] - Program operation

[09:28:28.414] - Dealing Index 0

[09:28:28.414] - ========= programming chips/bl602/partition/partition.bin to 0x0000E000

[09:28:28.418] - ========= flash load =========

[09:28:28.418] - ========= flash erase =========

[09:28:28.418] - Erase flash from 0xe000 to 0xe10f

[09:28:28.422] - erase pending

[09:28:28.474] - Erase time cost(ms): 56.10009765625

[09:28:28.486] - Load 272/272 {"progress":100}

[09:28:28.486] - Load 272/272 {"progress":100}

[09:28:28.486] - Write check

[09:28:28.502] - Flash load time cost(ms): 27.48974609375

[09:28:28.502] - Finished

[09:28:28.502] - Sha caled by host: fd6af18fc4aaf2807277cac767ca19d12af7b55f5ecbb8902ef28bc2430524aa

[09:28:28.502] - xip mode Verify

[09:28:28.533] - Read Sha256/272

[09:28:28.533] - Flash xip readsha time cost(ms): 15.8564453125

[09:28:28.533] - Finished

[09:28:28.549] - Sha caled by dev: fd6af18fc4aaf2807277cac767ca19d12af7b55f5ecbb8902ef28bc2430524aa

[09:28:28.549] - Verify success

[09:28:28.549] - Dealing Index 1

[09:28:28.549] - ========= programming chips/bl602/partition/partition.bin to 0x0000F000

[09:28:28.553] - ========= flash load =========

[09:28:28.553] - ========= flash erase =========

[09:28:28.553] - Erase flash from 0xf000 to 0xf10f

[09:28:28.565] - erase pending

[09:28:28.617] - Erase time cost(ms): 63.7451171875

[09:28:28.629] - Load 272/272 {"progress":100}

[09:28:28.629] - Load 272/272 {"progress":100}

[09:28:28.629] - Write check

[09:28:28.645] - Flash load time cost(ms): 27.322998046875

[09:28:28.645] - Finished

[09:28:28.645] - Sha caled by host: fd6af18fc4aaf2807277cac767ca19d12af7b55f5ecbb8902ef28bc2430524aa

[09:28:28.645] - xip mode Verify

[09:28:28.677] - Read Sha256/272

[09:28:28.677] - Flash xip readsha time cost(ms): 16.40478515625

[09:28:28.677] - Finished

[09:28:28.693] - Sha caled by dev: fd6af18fc4aaf2807277cac767ca19d12af7b55f5ecbb8902ef28bc2430524aa

[09:28:28.693] - Verify success

[09:28:28.693] - Dealing Index 2

[09:28:28.693] - ========= programming ~/bflb_iot_tool/chips/bl602/img_create_iot/whole_img.bin to 0x00010000

[09:28:28.700] - ========= flash load =========

[09:28:28.700] - ========= flash erase =========

[09:28:28.700] - Erase flash from 0x10000 to 0x1884f

[09:28:28.708] - erase pending

[09:28:28.805] - erase pending

[09:28:28.856] - Erase time cost(ms): 156.324462890625

[09:28:28.856] - decompress write rx timeout: 49.152

[09:28:28.871] - decompress flash load 18848

[09:28:28.883] - Load 2048/18848 {"progress":10}

[09:28:28.899] - Load 4096/18848 {"progress":21}

[09:28:28.916] - Load 6144/18848 {"progress":32}

[09:28:28.931] - Load 8192/18848 {"progress":43}

[09:28:28.947] - Load 10240/18848 {"progress":54}

[09:28:28.963] - Load 12288/18848 {"progress":65}

[09:28:28.979] - Load 14336/18848 {"progress":76}

[09:28:28.995] - Load 16384/18848 {"progress":86}

[09:28:29.011] - Load 18432/18848 {"progress":97}

[09:28:29.027] - Load 18848/18848 {"progress":100}

[09:28:29.027] - Load 18848/18848 {"progress":100}

[09:28:29.027] - Write check

[09:28:29.043] - Flash load time cost(ms): 186.778076171875

[09:28:29.043] - Finished

[09:28:29.044] - Sha caled by host: c7fa07578672d5c4228b613db7850dfcc3c30d8ca9ffe47648ee00b96e6f326b

[09:28:29.044] - xip mode Verify

[09:28:29.075] - Read Sha256/34896

[09:28:29.075] - Flash xip readsha time cost(ms): 15.84326171875

[09:28:29.075] - Finished

[09:28:29.091] - Sha caled by dev: c7fa07578672d5c4228b613db7850dfcc3c30d8ca9ffe47648ee00b96e6f326b

[09:28:29.091] - Verify success

[09:28:29.091] - Program Finished

[09:28:29.091] - All time cost(ms): 3785.9296875

[09:28:29.197] - close interface

[09:28:29.197] - [All Success]

ąŚą░ą╝ąĄčćą░ąĮąĖąĄ: ą╝ąŠąČąĮąŠ čéą░ą║ąČąĄ ąĘą░ą┐čāčüčéąĖčéčī ą║ąŠą┤ Python čüą╗ąĄą┤čāčÄčēąĄą╣ ą║ąŠą╝ą░ąĮą┤ąŠą╣:

$ python bflb_iot_tool/__main__.py --interface=uart --baudrate=2000000 --port=/dev/ttyUSB1 --chipname=bl602 \

--addr=0x0 --firmware ~/bouf_hello_world/build/build_out/helloworld_bl602.bin

ą×ą▒ą╝ąĄąĮ ą┐čĆąŠąĖčüčģąŠą┤ąĖčé čüčéčĆąŠą│ąŠ ą┐ąŠ čüčåąĄąĮą░čĆąĖčÄ ąĘą░ą┐čĆąŠčü ąŠčé bflb-iot-tool - ąŠčéą▓ąĄčé ąŠčé BL602 (čüąĖąĮąĖą╝ čåą▓ąĄč鹊ą╝ ą▓čŗą┤ąĄą╗ąĄąĮčŗ ą┤ą░ąĮąĮčŗąĄ bflb-iot-tool, ą║čĆą░čüąĮčŗą╝ čåą▓ąĄč鹊ą╝ ąŠčéą▓ąĄčé ąŠčé BL602). ąØą░čćąĖąĮą░ąĄčéčüčÅ čüąĄą░ąĮčü čü ą▓čŗą┤ą░čćąĖ ą┐ą░ą║ąĄčéą░ čĆčāą║ąŠą┐ąŠąČą░čéąĖčÅ:

55 55 55 55 .. 55 300 ą▒ą░ą╣čé 0x55.

4F 4B OK BL602 ąĘą░čüąĖąĮčģčĆąŠąĮąĖąĘąĖčĆąŠą▓ą░ą╗čüčÅ, čāčüčéą░ąĮąŠą▓ąĖą╗ čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēčāčÄ čüą║ąŠčĆąŠčüčéčī ą┐ąĄčĆąĄą┤ą░čćąĖ, ąĖ ą▓čŗą┤ą░ą╗ čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēąĄąĄ ą┐ąŠą┤čéą▓ąĄčƹȹ┤ąĄąĮąĖąĄ.

10 00 00 00 ąÜąŠą╝ą░ąĮą┤ą░ "Get boot info" (0x10).

4F 4B 14 00 01 00 00 00 00 00 00 00 03 00 04 00 E9 6E D9 10 17 A8 99 00 ą×čéą▓ąĄčé ąĮą░ ą║ąŠą╝ą░ąĮą┤čā "Get boot info": OK, ąĖ ą┤ą╗ąĖąĮą░ ą┤ą░ąĮąĮčŗčģ 0x0014. ąÆ ą┤ą░ąĮąĮčŗčģ čüąŠą┤ąĄčƹȹĖčéčüčÅ ą▓ąĄčĆčüąĖčÅ BootRom (01 00 00 00) ąĖ ą║ą░ą║ą░čÅ-č鹊 ą┤čĆčāą│ą░čÅ ąĖąĮč乊čĆą╝ą░čåąĖčÅ.

11 00 B0 00 42 46 4E 50 01 00 00 00 00 00 00 00 04 01 01 01 66 99 FF 03 9F 00 9F 00 04 EF 00 01 C7 20 52 D8 06 02 32 00 0B 01 0B 01 3B 01 BB 00 6B 01 EB 02 EB 02 02 50 00 01 00 01 01 00 02 01 01 01 AB 01 05 35 00 00 01 31 00 00 38 FF 20 FF 77 03 02 40 77 03 02 F0 2C 01 B0 04 B0 04 05 00 40 0D 03 00 48 D7 BD C4 00 00 00 00 04 04 00 01 02 00 00 00 BB 14 4E 82 00 03 03 00 01 00 00 00 00 00 00 00 00 00 01 22 EF BE AD DE 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 EF BE AD DE ąÜąŠą╝ą░ąĮą┤ą░ ą┐ąĄčĆąĄą┤ą░čćąĖ ąĘą░ą│ąŠą╗ąŠą▓ą║ą░ (Load boot header, 0x11), ą┤ą╗ąĖąĮą░ ą┐ąĄčĆąĄą┤ą░ą▓ą░ąĄą╝čŗčģ ą┤ą░ąĮąĮčŗčģ (0x00B0) ąĖ 176 ą▒ą░ą╣čé ąĘą░ą│ąŠą╗ąŠą▓ą║ą░.

4F 4B OK

17 00 10 00 00 00 01 22 40 96 00 00 B2 39 8F 43 3F 4A 9A 52 ąÜąŠą╝ą░ąĮą┤ą░ ą┐ąĄčĆąĄą┤ą░čćąĖ ąĘą░ą│ąŠą╗ąŠą▓ą║ą░ čüąĄą│ą╝ąĄąĮčéą░ (Load Segment Header, 0x17), ą┤ą╗ąĖąĮą░ ą┐ąĄčĆąĄą┤ą░ą▓ą░ąĄą╝čŗčģ ą┤ą░ąĮąĮčŗčģ (0x0010). ąŚą┤ąĄčüčī čüąŠą┤ąĄčƹȹĖčéčüčÅ ąĖąĮč乊čĆą╝ą░čåąĖčÅ ąŠ ą┐ąĄčĆąĄą┤ą░ą▓ą░ąĄą╝ąŠą╝ čüąĄą│ą╝ąĄąĮč鹥 ą┤ą░ąĮąĮčŗčģ (čüą╝. čüčéčĆčāą║čéčāčĆčā segment_header_t).

4F 4B 10 00 00 00 01 22 40 96 00 00 B2 39 8F 43 3F 4A 9A 52 ą×čéą▓ąĄčé ąĮą░ ą║ąŠą╝ą░ąĮą┤čā 0x17: OK ąĖ ą┤čāą▒ą╗ąĖčĆąŠą▓ą░ąĮąĖąĄ ą▓čüąĄčģ ą┤ą░ąĮąĮčŗčģ ą║ąŠą╝ą░ąĮą┤čŗ.

18 00 F0 0F 97 11 01 20 93 81 01 .. ąÜąŠą╝ą░ąĮą┤ą░ ą┐ąĄčĆąĄą┤ą░čćąĖ ą┤ą░ąĮąĮčŗčģ čüąĄą│ą╝ąĄąĮčéą░ (Load Segment Data, 0x18), ą┤ą╗ąĖąĮą░ ą┐ąĄčĆąĄą┤ą░ą▓ą░ąĄą╝čŗčģ ą┤ą░ąĮąĮčŗčģ 0x0FF0 (4080 ą▒ą░ą╣čé) ąĖ ą┐ąĄčĆąĄą┤ą░ą▓ą░ąĄą╝čŗąĄ ą┤ą░ąĮąĮčŗąĄ.

4F 4B OK

18 00 F0 0F EF 20 00 54 13 05 40 .. ąÜąŠą╝ą░ąĮą┤ą░ ą┐ąĄčĆąĄą┤ą░čćąĖ ą┤ą░ąĮąĮčŗčģ čüąĄą│ą╝ąĄąĮčéą░ (Load Segment Data, 0x18), ą┤ą╗ąĖąĮą░ ą┐ąĄčĆąĄą┤ą░ą▓ą░ąĄą╝čŗčģ ą┤ą░ąĮąĮčŗčģ 0x0FF0 (4080 ą▒ą░ą╣čé) ąĖ ą┐ąĄčĆąĄą┤ą░ą▓ą░ąĄą╝čŗąĄ ą┤ą░ąĮąĮčŗąĄ.

4F 4B OK

18 00 F0 0F EF 20 00 54 13 05 40 .. ąÜąŠą╝ą░ąĮą┤ą░ ą┐ąĄčĆąĄą┤ą░čćąĖ ą┤ą░ąĮąĮčŗčģ čüąĄą│ą╝ąĄąĮčéą░ (Load Segment Data, 0x18), ą┤ą╗ąĖąĮą░ ą┐ąĄčĆąĄą┤ą░ą▓ą░ąĄą╝čŗčģ ą┤ą░ąĮąĮčŗčģ (0x0FF0, 4080 ą▒ą░ą╣čé) ąĖ ą┐ąĄčĆąĄą┤ą░ą▓ą░ąĄą╝čŗąĄ ą┤ą░ąĮąĮčŗąĄ.

4F 4B OK

ą¤čĆąŠčåąĄčüčü ą┐ąŠą▓č鹊čĆčÅąĄčéčüčÅ ą┤ąŠ ą┐ąŠčüą╗ąĄą┤ąĮąĄą╣ ą┐ąŠčĆčåąĖąĖ ą┤ą░ąĮąĮčŗčģ ą┐ąĄčĆąĄą┤ą░ą▓ą░ąĄą╝ąŠą│ąŠ čüąĄą│ą╝ąĄąĮčéą░.

...

18 00 D0 06 EF DB 79 B7 A1 40 14 .. ąŁč鹊 ą┐ąŠčüą╗ąĄą┤ąĮčÅčÅ ą┐ąŠčĆčåąĖčÅ ą┤ą░ąĮąĮčŗčģ ą┐ąĄčĆąĄą┤ą░ą▓ą░ąĄą╝ąŠą│ąŠ čüąĄą│ą╝ąĄąĮčéą░, ąĖčģ ą╝ąĄąĮčīčłąĄ (0x06D0, 1744 ą▒ą░ą╣čéą░).

4F 4B OK

19 00 00 00 ąÜąŠą╝ą░ąĮą┤ą░ ą┐čĆąŠą▓ąĄčĆą║ąĖ ąŠą▒čĆą░ąĘą░ (Check image, 0x19).

4F 4B OK

1A 00 00 00 ąÜąŠą╝ą░ąĮą┤ą░ ąĘą░ą┐čāčüą║ą░ ąŠą▒čĆą░ąĘą░ (Run image, 0x1A).

4F 4B OK

ąĪąĄą╣čćą░čü ąĘą░ą│čĆčāąČąĄąĮą░ ąĖ ą┐ąŠą╗čāčćąĖą╗ą░ čāą┐čĆą░ą▓ą╗ąĄąĮąĖąĄ ą┐čĆąŠą│čĆą░ą╝ą╝ą░ ąĮąŠą▓ąŠą│ąŠ ąĘą░ą│čĆčāąĘčćąĖą║ą░ (Eflash_loader), ą║ąŠč鹊čĆą░čÅ č鹥ą┐ąĄčĆčī ąĮą░čģąŠą┤ąĖčéčüčÅ ą▓ ą┐ą░ą╝čÅčéąĖ RAM, ąĖ ąŠąĮą░ ą╝ąŠąČąĄčé ą┐čĆąŠčłąĖą▓ą░čéčī Flash. ąöą╗čÅ čüąĖąĮčģčĆąŠąĮąĖąĘą░čåąĖąĖ čü ąĮąĄą╣ čüąĮąŠą▓ą░ ąĘą░ą┐čāčüą║ą░ąĄčéčüčÅ ą┐čĆąŠčåąĄą┤čāčĆą░ handshake ąĖąĘ ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠčüčéąĖ ą▒ą░ą╣čé 0x55, ą┐ąŠą║ą░ ą┐čĆąŠą│čĆą░ą╝ą╝ą░ ąĮą░ ąŠčéą▓ąĄčéąĖčé ą▒ą░ą╣čéą░ą╝ąĖ 0x4F, 0x4B (OK). ąæą░ą╣čéčŗ handshake 0x55 ą╝ąŠą│čāčé ą┐ąĄčĆąĄą┤ą░ą▓ą░čéčīčüčÅ čüąĄą╣čćą░čü ąĮą░ ą┐ąŠą▓čŗčłąĄąĮąĮąŠą╣ čüą║ąŠčĆąŠčüčéąĖ (ą┤ąŠ 3 ą╝ąĄą│ą░ą▒ąĖčé), ą┐ąŠč鹊ą╝čā čćč鹊 ą║ąŠą┤ ąĘą░ą│čĆčāąĘčćąĖą║ą░ Eflash_loader čĆą░ą▒ąŠčéą░ąĄčé ąĖąĘ RAM ąĮą░ ą┐ąŠą▓čŗčłąĄąĮąĮąŠą╣ čéą░ą║č鹊ą▓ąŠą╣ čćą░čüč鹊č鹥, ą║ąŠč鹊čĆą░čÅ ą┐ąŠąĘą▓ąŠą╗čÅąĄčé ą▒ąŠą╗ąĄąĄ č鹊čćąĮąŠ č乊čĆą╝ąĖčĆąŠą▓ą░čéčī ąĖąĮč鹥čĆą▓ą░ą╗čŗ ą▓čĆąĄą╝ąĄąĮąĖ UART.

55 55 55 55 55 55 55 ..

4F 4B OK

42 00 00 00 ąÜąŠą╝ą░ąĮą┤ą░ efuse_read_mac (0x42).

4F 4B 0A 00 E9 6E D9 10 17 A8 EA D8 7F 3C ą×čéą▓ąĄčé ąĮą░ ą║ąŠą╝ą░ąĮą┤čā: OK, ą┤ą╗ąĖąĮą░ ą┤ą░ąĮąĮčŗčģ 0x000A (10 ą▒ą░ą╣čé) ąĖ čüą░ą╝ąĖ ą┤ą░ąĮąĮčŗąĄ.

36 00 00 00 ąÜąŠą╝ą░ąĮą┤ą░ flash_read_jid (0x36).

4F 4B 04 00 C8 40 16 80 ą×čéą▓ąĄčé ąĮą░ ą║ąŠą╝ą░ąĮą┤čā: OK, ą┤ą╗ąĖąĮą░ ą┤ą░ąĮąĮčŗčģ 0x0004 (4 ą▒ą░ą╣čéą░) ąĖ čüą░ą╝ąĖ ą┤ą░ąĮąĮčŗąĄ.

30 D8 08 00 00 E0 00 00 0F E1 00 00 ąÜąŠą╝ą░ąĮą┤ą░ flash_erase (0x30), ą║ąŠąĮčéčĆąŠą╗čīąĮą░čÅ čüčāą╝ą╝ą░ ą┤ą░ąĮąĮčŗčģ 0xD8, ą┤ą╗ąĖąĮą░ ą┤ą░ąĮąĮčŗčģ 0x0008 (8 ą▒ą░ą╣čé) ąĖ čüą░ą╝ąĖ ą┤ą░ąĮąĮčŗąĄ. ąÆ ą┤ą░ąĮąĮčŗčģ čüąŠą┤ąĄčƹȹ░čéčüčÅ 2 ą░ą┤čĆąĄčüą░ - ą░ą┤čĆąĄčü ąĮą░čćą░ą╗ą░ 0x0000E000 ąĖ ą░ą┤čĆąĄčü ą║ąŠąĮčåą░ 0x0000E10F, čé. ąĄ. ą┤ąŠą╗ąČąĮąŠ ą▒čŗčéčī ąŠčćąĖčēąĄąĮąŠ 0x0110 (272) ą▒ą░ą╣čé. ąŚą░ą╝ąĄčćą░ąĮąĖąĄ: ą║ąŠąĮčéčĆąŠą╗čīąĮčāčÄ čüčāą╝ą╝čā ą┤ą░ąĮąĮčŗčģ 0xD8 ą╝ąŠąČąĮąŠ ą┐čĆąŠčüč鹊 ąĘą░ą╝ąĄąĮąĖčéčī ąĮčāą╗ąĄą▓čŗą╝ ą▒ą░ą╣č鹊ą╝. ąŁč鹊ą╣ ą║ąŠą╝ą░ąĮą┤ąŠą╣ čüčéąĖčĆą░ąĄčéčüčÅ ąŠą▒ą╗ą░čüčéčī ą┤ą╗čÅ čéą░ą▒ą╗ąĖčåčŗ čĆą░ąĘą┤ąĄą╗ąŠą▓ flash.

50 44 4F 4B PDOK, ą▓čĆąŠą┤ąĄ ą║ą░ą║ čŹč鹊 ą┐ąŠą┤čéą▓ąĄčƹȹ┤ąĄąĮąĖąĄ.

31 50 14 01 00 E0 00 00 42 46 50 54 00 00 07 00 00 00 00 00 26 9A DF 12 00 00 00 46 57 00 00 00 00 00 00 00 00 00 01 00 00 80 0E 00 00 80 0D 00 00 80 08 00 00 00 00 00 00 00 00 00 02 00 00 6D 66 67 00 00 00 00 00 00 00 00 17 00 00 00 00 00 00 20 03 00 00 00 00 00 00 00 00 00 00 00 00 00 03 00 00 6D 65 64 69 61 00 00 00 00 00 20 1A 00 00 00 00 00 00 70 04 00 00 00 00 00 00 00 00 00 00 00 00 00 04 00 00 50 53 4D 00 00 00 00 00 00 00 90 1E 00 00 00 00 00 00 80 00 00 00 00 00 00 00 00 00 00 00 00 00 00 05 00 00 4B 45 59 00 00 00 00 00 00 00 10 1F 00 00 00 00 00 00 20 00 00 00 00 00 00 00 00 00 00 00 00 00 00 06 00 00 44 41 54 41 00 00 00 00 00 00 30 1F 00 00 00 00 00 00 50 00 00 00 00 00 00 00 00 00 00 00 00 00 00 07 00 00 66 61 63 74 6F 72 79 00 00 00 80 1F 00 00 00 00 00 00 70 00 00 00 00 00 00 00 00 00 00 00 00 00 00 DE 2B 0C CE ąÜąŠą╝ą░ąĮą┤ą░ flash_write (0x31). ąŚą┤ąĄčüčī 0x50 ą║ąŠąĮčéčĆąŠą╗čīąĮą░čÅ čüčāą╝ą╝ą░, 0x0114 ą┤ą╗ąĖąĮą░ ą┤ą░ąĮąĮčŗčģ (4 ą░ą┤čĆąĄčü ąĮą░ąĘąĮą░č湥ąĮąĖčÅ + 272 ą┐ąŠą╗ąĄąĘąĮą░čÅ ąĘą░ą┐ąĖčüčŗą▓ą░ąĄą╝ą░čÅ ąĮą░ą│čĆčāąĘą║ą░), ą░ą┤čĆąĄčü ąĮą░ąĘąĮą░č湥ąĮąĖčÅ 0x0000E000, ąĖ čāąČąĄ ą┤ą░ą╗čīčłąĄ ą┐ąŠą╗ąĄąĘąĮą░čÅ ąĮą░ą│čĆčāąĘą║ą░. ąŁč鹊ą╣ ą║ąŠą╝ą░ąĮą┤ąŠą╣ ąĘą░ą┐ąĖčüčŗą▓ą░ąĄčéčüčÅ čäą░ą╣ą╗ čéą░ą▒ą╗ąĖčåčŗ čĆą░ąĘą┤ąĄą╗ąŠą▓ (ą┐ąŠ čāą╝ąŠą╗čćą░ąĮąĖčÄ bflb_iot_tool/chips/bl602/partition/partition.bin).

4F 4B OK

3A 00 00 00 ąÜąŠą╝ą░ąĮą┤ą░ flash_write_check (0x3A).

4F 4B OK

60 00 00 00 ąÜąŠą╝ą░ąĮą┤ą░ flash_xip_read_start (0x60).

4F 4B OK

3E F9 08 00 00 E0 00 00 10 01 00 00 ąÜąŠą╝ą░ąĮą┤ą░ flash_xip_readSha (0x3E). ą×ą┐čÅčéčī ą┤ąŠą│ą░ą┤čŗą▓ą░čÄčüčī: 0xF9 ą║ąŠąĮčéčĆąŠą╗čīąĮą░čÅ čüčāą╝ą╝ą░, 0x0008 ą┤ą╗ąĖąĮą░ ą┤ą░ąĮąĮčŗčģ (8 ą▒ą░ą╣čé). ąÆ ą┤ą░ąĮąĮčŗčģ ąĮą░ą▓ąĄčĆąĮąŠąĄ ąĖą┤čāčé ą░ą┤čĆąĄčü ąĮą░čćą░ą╗ą░ 0x0000E000 ąĖ ą┤ą╗ąĖąĮą░ 0x000110.

4F 4B 20 00 FD 6A F1 8F C4 AA F2 80 72 77 CA C7 67 CA 19 D1 2A F7 B5 5F 5E CB B8 90 2E F2 8B C2 43 05 24 AA ą×čéą▓ąĄčé: OK, ą┤ą╗ąĖąĮą░ 0x0020 (32 ą▒ą░ą╣čéą░), ąĖ ą┤ą░ą╗ąĄąĄ ąĖą┤čāčé 32 ą▒ą░ą╣čéą░ ą▓čŗčćąĖčüą╗ąĄąĮąĮčŗčģ ą┤ą░ąĮąĮčŗčģ čģąĄčłą░.

61 00 00 00 ąÜąŠą╝ą░ąĮą┤ą░ flash_xip_read_finish (0x61).

4F 4B OK

30 F8 08 00 00 F0 00 00 0F F1 00 00 ąÜąŠą╝ą░ąĮą┤ą░ flash_erase (0x30). 0xF8 ą║ąŠąĮčéčĆąŠą╗čīąĮą░čÅ čüčāą╝ą╝ą░, 0x0008 ą┤ą╗ąĖąĮą░ ą┤ą░ąĮąĮčŗčģ. ąÆ ą┤ą░ąĮąĮčŗčģ ąĖą┤čāčé ą░ą┤čĆąĄčü ąĮą░čćą░ą╗ą░ 0x0000F000 ąĖ ą░ą┤čĆąĄčü ą║ąŠąĮčåą░ 0x0000F10F. ąó. ąĄ. čüčéąĖčĆą░čÄčéčüčÅ 0x110 (272) ą▒ą░ą╣čéą░.

50 44 4F 4B PDOK

31 60 14 01 00 F0 00 00 42 46 50 54 00 00 07 00 00 00 00 00 26 9A DF 12 00 00 00 46 57 00 00 00 00 00 00 00 00 00 01 00 00 80 0E 00 00 80 0D 00 00 80 08 00 00 00 00 00 00 00 00 00 02 00 00 6D 66 67 00 00 00 00 00 00 00 00 17 00 00 00 00 00 00 20 03 00 00 00 00 00 00 00 00 00 00 00 00 00 03 00 00 6D 65 64 69 61 00 00 00 00 00 20 1A 00 00 00 00 00 00 70 04 00 00 00 00 00 00 00 00 00 00 00 00 00 04 00 00 50 53 4D 00 00 00 00 00 00 00 90 1E 00 00 00 00 00 00 80 00 00 00 00 00 00 00 00 00 00 00 00 00 00 05 00 00 4B 45 59 00 00 00 00 00 00 00 10 1F 00 00 00 00 00 00 20 00 00 00 00 00 00 00 00 00 00 00 00 00 00 06 00 00 44 41 54 41 00 00 00 00 00 00 30 1F 00 00 00 00 00 00 50 00 00 00 00 00 00 00 00 00 00 00 00 00 00 07 00 00 66 61 63 74 6F 72 79 00 00 00 80 1F 00 00 00 00 00 00 70 00 00 00 00 00 00 00 00 00 00 00 00 00 00 DE 2B 0C CE ąÜąŠą╝ą░ąĮą┤ą░ flash_write (0x31). ąöą░ą╗ąĄąĄ čāąČąĄ ą╝ąŠąĖ ą┤ąŠą│ą░ą┤ą║ąĖ: 0x60 ą║ąŠąĮčéčĆąŠą╗čīąĮą░čÅ čüčāą╝ą╝ą░, 0x0114 ą┤ą╗ąĖąĮą░ ą┤ą░ąĮąĮčŗčģ (4 ą░ą┤čĆąĄčü ąĮą░ąĘąĮą░č湥ąĮąĖčÅ + 272 ą┐ąŠą╗ąĄąĘąĮą░čÅ ąĘą░ą┐ąĖčüčŗą▓ą░ąĄą╝ą░čÅ ąĮą░ą│čĆčāąĘą║ą░), ą░ą┤čĆąĄčü ąĮą░ąĘąĮą░č湥ąĮąĖčÅ 0x0000F000, ąĖ čāąČąĄ ą┤ą░ą╗čīčłąĄ ą┐ąŠą╗ąĄąĘąĮą░čÅ ąĮą░ą│čĆčāąĘą║ą░.

4F 4B OK

3A 00 00 00 ąÜąŠą╝ą░ąĮą┤ą░ flash_write_check (0x3A).

4F 4B OK

60 00 00 00 ąÜąŠą╝ą░ąĮą┤ą░ flash_xip_read_start (0x60).

4F 4B OK

3E 09 08 00 00 F0 00 00 10 01 00 00 ąÜąŠą╝ą░ąĮą┤ą░ flash_xip_readSha (0x3E). 0x09 ą║ąŠąĮčéčĆąŠą╗čīąĮą░čÅ čüčāą╝ą╝ą░, 0x0008 ą┤ą╗ąĖąĮą░ ą┤ą░ąĮąĮčŗčģ (8 ą▒ą░ą╣čé). ąÆ ą┤ą░ąĮąĮčŗčģ ąĮą░ą▓ąĄčĆąĮąŠąĄ ąĖą┤čāčé ą░ą┤čĆąĄčü ąĮą░čćą░ą╗ą░ 0x0000F000 ąĖ ą┤ą╗ąĖąĮą░ 0x00000110.

4F 4B 20 00 FD 6A F1 8F C4 AA F2 80 72 77 CA C7 67 CA 19 D1 2A F7 B5 5F 5E CB B8 90 2E F2 8B C2 43 05 24 AA ą×čéą▓ąĄčé OK, 0x0020 (32) ą▒ą░ą╣čéą░, ą┤ą░ą╗ąĄąĄ ąĖą┤čāčé 32 ą▒ą░ą╣čéą░ čģčŹčłą░.

61 00 00 00 ąÜąŠą╝ą░ąĮą┤ą░ flash_xip_read_finish (0x61).

4F 4B OK

30 E1 08 00 00 00 01 00 4F 88 01 00 ąÜąŠą╝ą░ąĮą┤ą░ flash_erase (0x30). 0xE1 ą║ąŠąĮčéčĆąŠą╗čīąĮą░čÅ čüčāą╝ą╝ą░, 0x0008 ą┤ą╗ąĖąĮą░ ą┤ą░ąĮąĮčŗčģ. ąÆ ą┤ą░ąĮąĮčŗčģ ąĖą┤čāčé ą░ą┤čĆąĄčü ąĮą░čćą░ą╗ą░ 0x00010000 ąĖ ą░ą┤čĆąĄčü ą║ąŠąĮčåą░ 0x0001884F. ąó. ąĄ. čüčéąĖčĆą░čÄčéčüčÅ 0x8850 (34896) ą▒ą░ą╣čé.

50 44 50 44 4F 4B PDPDOK

3F AD 04 08 00 00 01 80 FD 37 7A .. ąÜąŠą╝ą░ąĮą┤ą░ flash_decompress_write (0x3F), ą▓ ą║ąŠą╝ą░ąĮą┤ąĄ ą┐ąĄčĆąĄą┤ą░čÄčéčüčÅ čāą┐ą░ą║ąŠą▓ą░ąĮąĮčŗąĄ ą┤ą░ąĮąĮčŗąĄ ą┤ą╗čÅ ąĘą░ą┐ąĖčüąĖ. 0xAD ą║ąŠąĮčéčĆąŠą╗čīąĮą░čÅ čüčāą╝ą╝ą░, ą┤ą╗ąĖąĮą░ ą┤ą░ąĮąĮčŗčģ 0x0804 (2052 = 4 + 2048) ą▒ą░ą╣čé. ąÆ ą┤ą░ąĮąĮčŗčģ ąĖą┤čāčé ą░ą┤čĆąĄčü ąĮą░ąĘąĮą░č湥ąĮąĖčÅ 0x80010000 ąĖ ą┤ą░ą╗ąĄąĄ čāąČąĄ 2048 ą▒ą░ą╣čé ą┤ą░ąĮąĮčŗčģ.

4F 4B OK

...

ąöą░ą╗ąĄąĄ ą║ąŠą╝ą░ąĮą┤čŗ 0x3F ą┐ąŠą▓č鹊čĆčÅčÄčéčüčÅ, ą┐ąŠčĆčåąĖčÅą╝ąĖ ą┐ąŠ 2048 ą▒ą░ą╣čé, ą┐ąŠą║ą░ ą┤ą░ąĮąĮčŗąĄ ąĮąĄ ąĘą░ą║ąŠąĮčćą░čéčüčÅ. ąÆ ą┐ąŠčüą╗ąĄą┤ąĮąĄą╝ ą▒ą╗ąŠą║ąĄ ą┤ą░ąĮąĮčŗčģ ą▒čāą┤ąĄčé ąŠą▒čŗčćąĮąŠ ą╝ąĄąĮčīčłąĄ, č湥ą╝ 2048 ą▒ą░ą╣čé:

3F ED A4 01 00 48 01 00 5E 35 0B .. ąóčāčé čāąČąĄ ą┤ą░ąĮąĮčŗčģ 0x01A4 (420) ą▒ą░ą╣čé (4 ą▒ą░ą╣čéą░ ą░ą┤čĆąĄčüą░ ąĖ 416 ą▒ą░ą╣čé ą┤ą░ąĮąĮčŗčģ).

4F 4B OK

3A 00 00 00 ąÜąŠą╝ą░ąĮą┤ą░ flash_write_check (0x3A).

4F 4B OK

60 00 00 00 ąÜąŠą╝ą░ąĮą┤ą░ flash_xip_read_start (0x60).

4F 4B OK

3E E1 08 00 00 00 01 00 50 88 00 00 ąÜąŠą╝ą░ąĮą┤ą░ flash_xip_readSha (0x3E). 0xE1 ą║ąŠąĮčéčĆąŠą╗čīąĮą░čÅ čüčāą╝ą╝ą░, 0x0008 ą┤ą╗ąĖąĮą░ ą┤ą░ąĮąĮčŗčģ (8 ą▒ą░ą╣čé). ąÆ ą┤ą░ąĮąĮčŗčģ ąĮą░ą▓ąĄčĆąĮąŠąĄ ąĖą┤čāčé ą░ą┤čĆąĄčü ąĮą░čćą░ą╗ą░ 0x00010000 ąĖ ą┤ą╗ąĖąĮą░ 0x00008850 (34896) ą▒ą░ą╣čé.

4F 4B 20 00 C7 FA 07 57 86 72 D5 C4 22 8B 61 3D B7 85 0D FC C3 C3 0D 8C A9 FF E4 76 48 EE 00 B9 6E 6F 32 6B ą×čéą▓ąĄčé OK, 0x0020 ą▒ą░ą╣čé ą┤ą░ąĮąĮčŗčģ ąĖ ą║ąŠąĮčéčĆąŠą╗čīąĮą░čÅ čüčāą╝ą╝ą░ ąĖąĘ 32 ą▒ą░ą╣čé.

61 00 00 00 ąÜąŠą╝ą░ąĮą┤ą░ flash_xip_read_finish (0x61).

4F 4B OK

ąØą░ čŹč鹊ą╝ ą┐čĆąŠčåąĄčüčü ą┐čĆąŠčłąĖą▓ą║ąĖ ąĘą░ą▓ąĄčĆčłą░ąĄčéčüčÅ.

ąØąĖąČąĄ ą┐čĆąĄą┤čüčéą░ą▓ą╗ąĄąĮ ąĖčüčģąŠą┤ąĮčŗą╣ ą║ąŠą┤ ą░ą╗ą│ąŠčĆąĖčéą╝ą░ ą▓čŗčćąĖčüą╗ąĄąĮąĖčÅ 8-čĆą░ąĘčĆčÅą┤ąĮąŠą╣ ą║ąŠąĮčéčĆąŠą╗čīąĮąŠą╣ čüčāą╝ą╝čŗ (ą▓č鹊čĆąŠą╣ ą▒ą░ą╣čé ą┐ą░ą║ąĄčéą░). ąŁč鹊čé ą║ąŠą┤ ą▓ąĘčÅčé ąĖąĘ čĆąĄą┐ąŠąĘąĖč鹊čĆąĖčÅ ąĖčüčģąŠą┤ąĮąŠą│ąŠ ą║ąŠą┤ą░ čāčéąĖą╗ąĖčéčŗ blisp [12].

blisp_return_t blisp_send_command(struct blisp_device* device,

uint8_t command,

void* payload,

uint16_t payload_size,

bool add_checksum)

{

int ret;

struct sp_port* serial_port = device->serial_port;

device->tx_buffer[0] = command;

device->tx_buffer[1] = 0;

device->tx_buffer[2] = payload_size & 0xFF;

device->tx_buffer[3] = (payload_size >> 8) & 0xFF;

if (add_checksum)

{

uint32_t checksum = 0;

checksum += device->tx_buffer[2] + device->tx_buffer[3];

for (uint16_t i = 0; i < payload_size; i++)

{

checksum += *(uint8_t*)((uint8_t*)payload + i);

}

device->tx_buffer[1] = checksum & 0xFF;

}

if (payload_size != 0)

{

memcpy(&device->tx_buffer[4], payload, payload_size);

}

ret = sp_blocking_write(serial_port, device->tx_buffer, 4 + payload_size, 1000);

if (ret != (4 + payload_size))

{

blisp_dlog("Received error or not written all data: %d", ret);

return BLISP_ERR_API_ERROR;

}

drain(serial_port);

return BLISP_OK;

}

ąóą░ą║ąĖą╝ ąŠą▒čĆą░ąĘąŠą╝, ą║ąŠąĮčéčĆąŠą╗čīąĮą░čÅ čüčāą╝ą╝ą░ ą▓čŗčćąĖčüą╗čÅąĄčéčüčÅ ąŠč湥ąĮčī ą┐čĆąŠčüč鹊:

1. ą¤ąŠą┤ą│ąŠčéą░ą▓ą╗ąĖą▓ą░ąĄčéčüčÅ ą▒čāč乥čĆ čĆą░ąĘą╝ąĄčĆąŠą╝ (4 + payload_size) ą▒ą░ą╣čé.

2. ąÆ ą▒ą░ą╣čé *(ą▒čāč乥čĆ+0) ąĘą░ą┐ąĖčüčŗą▓ą░ąĄčéčüčÅ ą║ąŠą╝ą░ąĮą┤ą░.

3. ąÆ *(ą▒čāč乥čĆ+2) ąĘą░ą┐ąĖčüčŗą▓ą░ąĄčéčüčÅ ą╝ą╗ą░ą┤čłąĖą╣ ą▒ą░ą╣čé payload_size.

4. ąÆ *(ą▒čāč乥čĆ+3) ąĘą░ą┐ąĖčüčŗą▓ą░ąĄčéčüčÅ čüčéą░čĆčłąĖą╣ ą▒ą░ą╣čé payload_size.

5. ąóčāą┐ąŠ čüą║ą╗ą░ą┤čŗą▓ą░čÄčéčüčÅ ą▒ą░ą╣čéčŗ payload_size (ą▒čāč乥čĆ[2], ą▒čāč乥čĆ[3]) ąĖ ą▒ą░ą╣čéčŗ ą┐ąŠą╗ąĄąĘąĮąŠą╣ ąĮą░ą│čĆčāąĘą║ąĖ, čĆąĄąĘčāą╗čīčéą░čé ąĮą░ą║ą░ą┐ą╗ąĖą▓ą░ąĄčéčüčÅ ą▓ 32-ą▒ąĖčéąĮąŠą╣ ą┐ąĄčĆąĄą╝ąĄąĮąĮąŠą╣ checksum.

6. ąÆ *(ą▒čāč乥čĆ+1) ąĘą░ą┐ąĖčüčŗą▓ą░ąĄčéčüčÅ ą╝ą╗ą░ą┤čłąĖą╣ ą▒ą░ą╣čé 32-ą▒ąĖčéąĮąŠą╣ ą┐ąĄčĆąĄą╝ąĄąĮąĮąŠą╣ checksum.

7. ą¦ąĄčĆąĄąĘ UART ą┐ąĄčĆąĄą┤ą░čÄčéčüčÅ ą▓čüąĄ ą▒ą░ą╣čéčŗ ą▒čāč乥čĆą░, čé. ąĄ. (4 + payload_size) ą▒ą░ą╣čé.

[ąĪčüčŗą╗ą║ąĖ]

1. BL602_ISP_protocol.pdf.

2. BL702's ISP protocol site:bouffalolab.com.

3. Pine64ŌĆÖs BL602 reverse engineering working group site:github.com.

4. Flashing Firmware to PineCone BL602 site:lupyuen.github.io.

5. BL602 EFlash Loader: Reverse Engineered with Ghidra site:lupyuen.github.io.

6. bflb-iot-tool, Python-čāčéąĖą╗ąĖčéą░ ą┤ą╗čÅ ą┐čĆąŠčłąĖą▓ą║ąĖ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆąŠą▓ Bouffalo.

7. Bouffalo Lab Dev Cube For Windows https://dev.bouffalolab.com/download.

8. ąŚą░ą┐čāčüą║ Linux ąĮą░ Windows ą┐ąŠą╝ąŠčēčīčÄ WSL.

9. ąĪą▒ąŠčĆą║ą░ ą┐čĆąŠą│čĆą░ą╝ą╝ čćąĖą┐ąŠą▓ Bouffalo ą▓ Linux.

10. ąĪąĮąĖč乥čĆčŗ USB.

11. Bouffalo Flash Cube, ąĖąĮčüčéčĆčāą║čåąĖąĖ ą┐ąŠ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÄ.

12. pine64 / blisp site:github.com.

13. blflash: ą┐čĆąŠčłąĖą▓ą░ą╗čīčēąĖą║ BL602, ąĮą░ą┐ąĖčüą░ąĮąĮčŗą╣ ąĮą░ Rust. |