|

ąæąŠą╗čīčłąĄ ą▓čüąĄą│ąŠ ąŠą┐ą░čüąĄąĮąĖą╣ (ąŠą┐čĆą░ą▓ą┤ą░ąĮąĮčŗčģ) ą┐ąŠ ą┐ąŠą▓ąŠą┤čā čĆąĖčüą║ąŠą▓ ą┤ą╗čÅ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣ ą▓čŗąĘčŗą▓ą░ąĄčé ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéčī čüąĖčüč鹥ą╝ ąĮą░ čāčĆąŠą▓ąĮąĄ čüąĄčéąĖ. ą¤ąŠ ą┐ąŠąĮčÅčéąĮąŠą╣ ą┐čĆąĖčćąĖąĮąĄ - ą╝ąĮąŠąČąĄčüčéą▓ąŠ čüąĄč鹥ą▓čŗčģ čüąĖčüč鹥ą╝ ąŠč湥ąĮčī čüą╗ąŠąČąĮčŗ ąĖ ąĖčüą┐ąŠą╗čīąĘčāčÄčéčüčÅ ą║ą░ą║ "č湥čĆąĮčŗą╣ čÅčēąĖą║", ąĖ ą╗čÄą▒čŗąĄ ąŠčłąĖą▒ą║ąĖ ą▓ čĆą░ą▒ąŠč鹥 čŹčéąĖčģ čüąĖčüč鹥ą╝ (ąĮą░ą┐čĆąĖą╝ąĄčĆ ąĖąĘ-ąĘą░ ąĮąĄą┐čĆą░ą▓ąĖą╗čīąĮąŠą╣ ąĮą░čüčéčĆąŠą╣ą║ąĖ) ą╝ąŠą│čāčé ą▓čŗąĘą▓ą░čéčī ą│ą╗ąŠą▒ą░ą╗čīąĮčŗąĄ ą┐čĆąŠą▒ą╗ąĄą╝čŗ ą║ą░ą║ ą┤ą╗čÅ ąŠčéą┤ąĄą╗čīąĮčŗčģ ą╗čÄą┤ąĄą╣, čéą░ą║ ąĖ ą┤ą╗čÅ ą▒ąŠą╗čīčłąĖčģ ą║ąŠą╝ą┐ą░ąĮąĖą╣. ąĪčāčēąĄčüčéą▓čāąĄčé ą╝ąĮąŠąČąĄčüčéą▓ąŠ "ą┤ą▓ąĄčĆąĄą╣" ą┤ą╗čÅ ą┐ąŠą╗čāč湥ąĮąĖčÅ ą┤ąŠčüčéčāą┐ą░ ą║ ą┐čĆąĖą▓ą░čéąĮčŗą╝ ą┤ą░ąĮąĮčŗą╝ ą║ąŠą╝ą░ąĮą┤čŗ. ąĪčāčēąĄčüčéą▓čāąĄčé ą┐ąŠą┐čāą╗čÅčĆąĮąŠąĄ ą▓čŗčüą║ą░ąĘčŗą▓ą░ąĮąĖąĄ, čćč鹊 ąĖą┤ąĄą░ą╗čīąĮą░čÅ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéčī ąĮąĄ ą│ą░čĆą░ąĮčéąĖčĆčāąĄčéčüčÅ ą┤ą░ąČąĄ ąĄčüą╗ąĖ ą┐ąŠčüą░ą┤ąĖčéčī čüąĄą▒čÅ ą▓ ą║ą╗ąĄčéą║čā ążą░čĆą░ą┤ąĄčÅ ąĖ ąŠčéą║ą╗čÄčćąĖčéčī ą╗čÄą▒čŗąĄ ąĖąĮč鹥čĆč乥ą╣čüčŗ, čüąŠąĄą┤ąĖąĮčÅčÄčēąĖąĄ čüąĖčüč鹥ą╝čā čü ąśąĮč鹥čĆąĮąĄč鹊ą╝.

ą×ą┤ąĮą░ą║ąŠ ąŠč湥ą▓ąĖą┤ąĮąŠ, čćč鹊 čüąŠą▓čüąĄą╝ ąŠčéą│ąŠčĆąŠą┤ąĖčéčīčüčÅ ąŠčé ą▓ąĮąĄčłąĮąĄą│ąŠ ą╝ąĖčĆą░ ąĮąĄą▓ąŠąĘą╝ąŠąČąĮąŠ. ąĀą░ąĘą╗ąĖčćąĮčŗą╝ąĖ čüą┐ąŠčüąŠą▒ą░ą╝ąĖ ą╝čŗ ą▓čüąĄ čĆą░ą▓ąĮąŠ ą┐čŗčéą░ąĄą╝čüčÅ ą┐ąŠą╗čāčćąĖčéčī čāą┤ą░ą╗ąĄąĮąĮčŗą╣ ą┤ąŠčüčéčāą┐ ą║ čĆą░ąĘą╗ąĖčćąĮčŗą╝ ą║ąŠą╝ą┐čīčÄč鹥čĆą░ą╝ ąĖ čüąĖčüč鹥ą╝ą░ą╝ č湥čĆąĄąĘ čüąĄč鹥ą▓čŗąĄ čüąŠąĄą┤ąĖąĮąĄąĮąĖčÅ. ą¤ąŠčŹč鹊ą╝čā ą▓čüąĄą│ą┤ą░ ąĮą░ą┤ąŠ čĆą░čüčüą╝ą░čéčĆąĖą▓ą░čéčī ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī, čćč鹊 ą▒čāą┤čāčé ą┐ąŠčüč鹊čĆąŠąĮąĮąĖąĄ ą┐ąŠą┐čŗčéą║ąĖ ąĮą░čĆčāčłąĖčéčī ąĘą░čēąĖčéčā ąĖ ą┐ąŠą╗čāčćąĖčéčī ąĮąĄčüą░ąĮą║čåąĖąŠąĮąĖčĆąŠą▓ą░ąĮąĮčŗą╣ ą┤ąŠčüčéčāą┐. ąŚą┤ąĄčüčī ą▓čüčéčāą┐ą░ąĄčé ą▓ ąĖą│čĆčā ąŠč湥ąĮčī ąĖąĮč鹥čĆąĄčüąĮą░čÅ ąĖ ą▓ą░ąČąĮą░čÅ ą║ąŠąĮčåąĄą┐čåąĖčÅ, ąĮą░ąĘčŗą▓ą░ąĄą╝ą░čÅ DMZ.

DMZ (Demilitarized Zone, ą┤ąĄą╝ąĖą╗ąĖčéą░čĆąĖąĘąŠą▓ą░ąĮąĮą░čÅ ąĘąŠąĮą░, ąöą£ąŚ) čŹč鹊 "čüą┐ąĄčåąĖą░ą╗čīąĮą░čÅ", ąŠčéą║čĆčŗč鹊 ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗ąĄąĮąĮą░čÅ ą┤ą╗čÅ ą▓ąĮąĄčłąĮąĄą│ąŠ ą┤ąŠčüčéčāą┐ą░, čüą┐ąĄčåąĖą░ą╗čīąĮąŠ ą┐čĆąĄą┤ąĮą░ąĘąĮą░č湥ąĮąĮą░čÅ ą┤ą╗čÅ ą┐čĆąĖąĄą╝ą░ ąĮą░ čüąĄą▒čÅ ą▓ąĮąĄčłąĮąĖčģ ą░čéą░ą║ čüąŠ čüč鹊čĆąŠąĮčŗ ą║ąĖą▒ąĄčĆ-ą║čĆąĖą╝ąĖąĮą░ą╗ą░. ąŁč鹊 ą╗ąĖą▒ąŠ 菹╝čāą╗ąĖčĆčāąĄą╝ą░čÅ, ą╗ąĖą▒ąŠ čĆąĄą░ą╗čīąĮąŠ čüčāčēąĄčüčéą▓čāčÄčēą░čÅ čüąĄčéčī ąĖąĘ čüąĄčĆą▓ąĄčĆąŠą▓, čéą░ą║ąĖčģ ą║ą░ą║ čüąĄčĆą▓ąĄčĆčŗ ą┐ąŠčćčéčŗ (email), ą┐čĆąĄąŠą▒čĆą░ąĘąŠą▓ą░ąĮąĖčÅ čüąĄč鹥ą▓čŗčģ ąĖą╝ąĄąĮ ą▓ IP (DNS), ą▓ąĄą▒-čüąĄčĆą▓ąĄčĆčŗ ąĖ čé. ą┤.; ąĮą░čĆčāčłąĄąĮąĖąĄ čĆą░ą▒ąŠčéčŗ čŹčéąĖčģ "čüąĄčĆą▓ąĄčĆąŠą▓" ąĮąĄ ą┐čĆąĄą┤čüčéą░ą▓ą╗čÅąĄčé ąĮąĖą║ą░ą║ąŠą╣ ąŠą┐ą░čüąĮąŠčüčéąĖ. ąöą╗čÅ čĆąĄą░ą╗ąĖąĘą░čåąĖąĖ čéą░ą║ąŠą╣ ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéąĖ ą▓ą░ą╝ ą┐ąŠčéčĆąĄą▒čāčÄčéčüčÅ čüąĖčüč鹥ą╝čŗ ąĮą░ą┐ąŠą┤ąŠą▒ąĖąĄ Linux (čéą░ą║ąČąĄ čüčāčēąĄčüčéą▓čāčÄčé čüą┐ąĄčåąĖą░ą╗čīąĮčŗąĄ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ, ą║ą░ą║ ą┐čĆąŠą│čĆą░ą╝ą╝ąĮčŗąĄ, čéą░ą║ ąĖ ą░ą┐ą┐ą░čĆą░čéąĮčŗąĄ, ąĮą░ą┐ąŠą┤ąŠą▒ąĖąĄ Cisco PIX), ą│ą┤ąĄ ą▓čŗ čüą╝ąŠąČąĄč鹥 čüą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░čéčī ąŠą║čĆčāąČąĄąĮąĖąĄ DMZ.

[ą¦č鹊 čéą░ą║ąŠąĄ čüąĄčĆą▓ąĄčĆ DMZ]

DMZ-čüąĄčĆą▓ąĄčĆą░ čŹč鹊 čüą╗čāąČą▒čŗ, ą║ąŠč鹊čĆčŗąĄ ąŠą▒čŗčćąĮąŠ ą┤ąŠčüčéčāą┐ąĮčŗ č湥čĆąĄąĘ čüąĄčéčī DMZ(*). ąĪąĄčéčī DMZ čĆą░ą▒ąŠčéą░ąĄčé ą║ą░ą║ ą▒čāč乥čĆąĮą░čÅ ąĘąŠąĮą░ ą╝ąĄąČą┤čā ą┐čāą▒ą╗ąĖčćąĮčŗą╝ ąśąĮč鹥čĆąĮąĄč鹊ą╝ ąĖ ą┐čĆąĖą▓ą░čéąĮąŠą╣ ą▓ąĮčāčéčĆąĄąĮąĮąĄą╣ čüąĄčéčīčÄ. ą£ąŠąČąĮąŠ ą┐čĆąĄą┤čüčéą░ą▓ąĖčéčī čüąĄą▒ąĄ ą║ą░ą║ ą╝ą░ą╗ąĄąĮčīą║ąĖą╣, čāą┐čĆą░ą▓ą╗čÅąĄą╝čŗą╣ ąŠčüčéčĆąŠą▓ąŠą║ ą╝ąĄąČą┤čā ą┤ąĖą║ąĖą╝ ąśąĮč鹥čĆąĮąĄč鹊ą╝ ąĖ ą╗ąŠą║ą░ą╗čīąĮąŠą╣ čüąĄčéčīčÄ ą▓ą░čłąĄą╣ ą║ąŠą╝ą┐ą░ąĮąĖąĖ.

ą¤čĆąĖą╝ąĄčćą░ąĮąĖąĄ (*): čā ą┐čĆąŠčüčéčŗčģ ą┤ąŠą╝ą░čłąĮąĖčģ čĆąŠčāč鹥čĆąŠą▓, čéą░ą║ąĖčģ ą║ą░ą║ TP-Link [2], ą┐ąŠą┤ ąöą£ąŚ ą┐ąŠąĮąĖą╝ą░čÄčé ą┐čĆąŠčüč鹊 ą┐čĆąŠąĘčĆą░čćąĮąŠąĄ ą┐ąĄčĆąĄąĮą░ą┐čĆą░ą▓ą╗ąĄąĮąĖąĄ ąÆąĪąĢąź ą▓ąĮąĄčłąĮąĖčģ ąŠą▒čĆą░čēąĄąĮąĖą╣ ą║ ą┐čāą▒ą╗ąĖčćąĮąŠą╝čā IP ąĮą░ ąŠą┤ąĖąĮ ą▓ąĮčāčéčĆąĄąĮąĮąĖą╣ IP-ą░ą┤čĆąĄčü, ąÜąĀą×ą£ąĢ ąóąĢąź ąŠą▒čĆą░čēąĄąĮąĖą╣, ą┤ą╗čÅ ą║ąŠč鹊čĆčŗčģ ąĮą░čüčéčĆąŠąĄąĮčŗ ąŠčéą┤ąĄą╗čīąĮčŗąĄ NAT-ą┐čĆą░ą▓ąĖą╗ą░ (čüą╝. ą┤ą░ą╗ąĄąĄ "ą£ą░ą╗ąĄąĮčīą║ąĖąĄ čĆąŠčāč鹥čĆčŗ č鹊ąČąĄ ą┐čĆąĄą┤ą╗ą░ą│ą░čÄčé DMZ?").

ą¦č鹊 čŹč鹊 ąĮą░ą╝ ą┤ą░ąĄčé?

ąśąĘąŠą╗čÅčåąĖčÅ: čüąĄčéčī DMZ ąĖąĘąŠą╗ąĖčĆąŠą▓ą░ąĮą░ ąŠčé ą▓ąĮčāčéčĆąĄąĮąĮąĄą╣ čüąĄčéąĖ LAN čü ą┐ąŠą╝ąŠčēčīčÄ čüąĄč鹥ą▓čŗčģ 菹║čĆą░ąĮąŠą▓ (firewall, čüą╝. čĆąĖčüčāąĮąŠą║ ąĮąĖąČąĄ). ąŁč鹊 ąĘąĮą░čćąĖč鹥ą╗čīąĮąŠ ą┐ąŠą▓čŗčłą░ąĄčé čāčĆąŠą▓ąĄąĮčī ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ. ąĢčüą╗ąĖ čģą░ą║ąĄčĆ čüą╝ąŠąČąĄčé ą▓ąŠčüą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ čāčÅąĘą▓ąĖą╝ąŠčüčéčīčÄ čüąĄčĆą▓ąĄčĆą░, ą║ąŠč鹊čĆčŗą╣ ąĮą░čģąŠą┤ąĖčéčüčÅ ą▓ DMZ, ąŠąĮ ą▒čāą┤ąĄčé ąŠčéą▓ą╗ąĄč湥ąĮ ąĮą░ ąĮąĄą│ąŠ, ąĖ ą┐ąŠą╗čāčćąĖčéčī ą┤ąŠčüčéčāą┐ ą║ čĆąĄą░ą╗čīąĮčŗą╝ čüąĄčĆą▓ąĄčĆą░ą╝ ą▓ąĮčāčéčĆąĄąĮąĮąĄą╣ ą╗ąŠą║ą░ą╗čīąĮąŠą╣ čüąĄčéąĖ (ą│ą┤ąĄ ąĮą░čģąŠą┤čÅčéčüčÅ čåąĄąĮąĮčŗąĄ ą┤ą░ąĮąĮčŗąĄ) ąĄą╝čā ą▒čāą┤ąĄčé ąĮą░ą╝ąĮąŠą│ąŠ čüą╗ąŠąČąĮąĄąĄ. ąÆčŗ ą╝ąŠąČąĄč鹥 ą┐ąŠą╗čāčćąĖčéčī čéą░ą║čāčÄ ąČąĄ čüč鹥ą┐ąĄąĮčī ąĖąĘąŠą╗čÅčåąĖąĖ, ą║ąŠą│ą┤ą░ ąĖčüą┐ąŠą╗čīąĘčāąĄč鹥 ą▓čŗą┤ąĄą╗ąĄąĮąĮčŗąĄ čüąĄčĆą▓ąĄčĆą░ ą┤ą╗čÅ čģąŠčüčéąĖąĮą│ą░.

ą¤čāą▒ą╗ąĖčćąĮąŠ ą┤ąŠčüčéčāą┐ąĮčŗąĄ čüą╗čāąČą▒čŗ: DMZ ą╝ąŠąČąĮąŠ ą┐čĆąĄą┤čüčéą░ą▓ąĖčéčī čüąĮą░čĆčāąČąĖ ą║ą░ą║ čĆąĄą░ą╗čīąĮąŠ čĆą░ą▒ąŠčéą░čÄčēčāčÄ ą┐čāą▒ą╗ąĖčćąĮčāčÄ čüąĄčéčī. ąŚą┤ąĄčüčī ą╝ąŠą│čāčé ąĮą░čģąŠą┤ąĖčéčīčüčÅ čüąĄčĆą▓ąĄčĆą░, ą║ ą║ąŠč鹊čĆčŗą╝ ą╝ąŠąČąĮąŠ ą┐ąŠą╗čāčćąĖčéčī ą┤ąŠčüčéčāą┐ č湥čĆąĄąĘ ąśąĮč鹥čĆąĮąĄčé, čéą░ą║ąĖąĄ ą║ą░ą║ web (HTTPS ąĖą╗ąĖ HTTP), email (SMTP, POP3, IMAP), DNS, FTP ąĖą╗ąĖ ą┤čĆčāą│ąĖąĄ.

ąÜąŠąĮčéčĆąŠą╗ąĖčĆčāąĄą╝čŗą╣ ą┤ąŠčüčéčāą┐: čģąŠčéčÅ čüąĄčéčī DMZ ą┤ąŠčüčéčāą┐ąĮą░ ą┤ą╗čÅ ąśąĮč鹥čĆąĮąĄčéą░, čŹč鹊čé ą┤ąŠčüčéčāą┐ ąČąĄčüčéą║ąŠ ą║ąŠąĮčéčĆąŠą╗ąĖčĆčāąĄčéčüčÅ. ąĪąĄč鹥ą▓čŗąĄ 菹║čĆą░ąĮčŗ čģąŠčĆąŠčłąŠ čäąĖą╗čīčéčĆčāčÄčé ą▓čģąŠą┤čÅčēąĖą╣ ąĖ ąĖčüčģąŠą┤čÅčēąĖą╣ čéčĆą░čäąĖą║, čĆą░ąĘčĆąĄčłą░čÅ č鹊ą╗čīą║ąŠ ą░ą▓č鹊čĆąĖąĘąŠą▓ą░ąĮąĮčŗąĄ čüąŠąĄą┤ąĖąĮąĄąĮąĖčÅ (ąŠą▒čŗčćąĮąŠ firewall čĆą░ą▒ąŠčéą░ąĄčé ą┐ąŠ ą┐čĆąĖąĮčåąĖą┐čā "ąĘą░ą┐čĆąĄčēąĄąĮąŠ ą▓čüąĄ, ąĘą░ ąĖčüą║ą╗čÄč湥ąĮąĖąĄą╝ č鹊ą│ąŠ, čćč鹊 čĆą░ąĘčĆąĄčłąĄąĮąŠ").

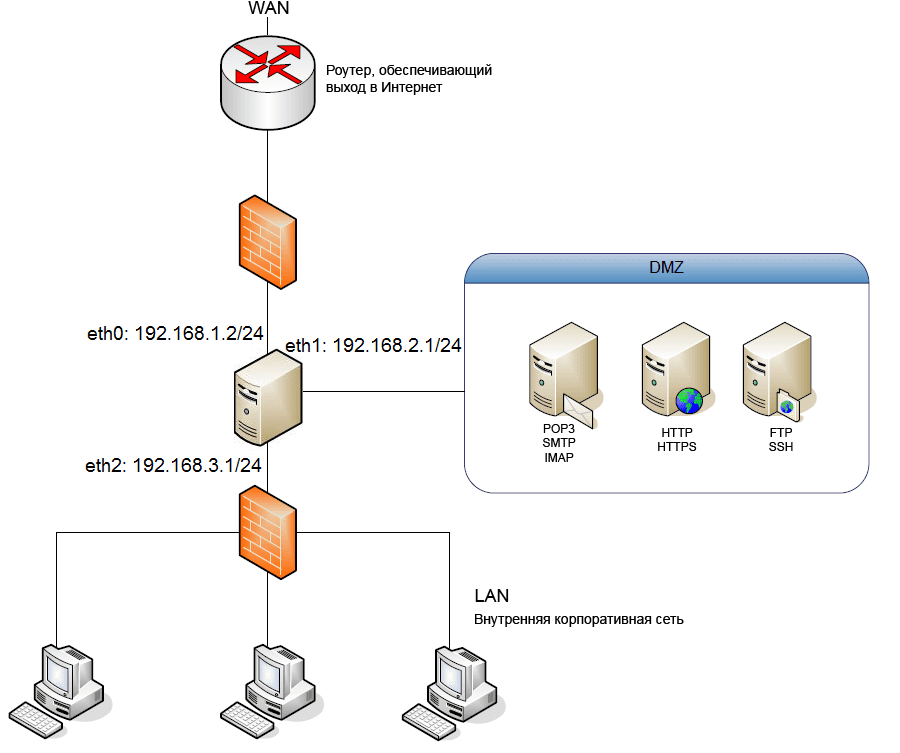

ąĀąĖčü. 1. ą¤čĆąĖą╝ąĄčĆ ąŠčĆą│ą░ąĮąĖąĘą░čåąĖąĖ čüąĄč鹥ą▓ąŠą╣ ąĖąĮčäčĆą░čüčéčĆčāą║čéčāčĆčŗ čü ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄą╝ DMZ.

ąźąŠčĆąŠčłąĖą╝ąĖ ą║ą░ąĮą┤ąĖą┤ą░čéą░ą╝ąĖ ą┤ą╗čÅ ą┐ąŠą╝ąĄčēąĄąĮąĖčÅ ą▓ DMZ čÅą▓ą╗čÅčÄčéčüčÅ čüąĄčĆą▓ąĖčüčŗ, ą║ąŠč鹊čĆčŗąĄ čćą░čēąĄ ą▓čüąĄą│ąŠ čĆą░ą▒ąŠčéą░čÄčé čü ą▓ąĮąĄčłąĮąĖą╝ąĖ ąĘą░ą┐čĆąŠčüą░ą╝ąĖ:

ŌĆō ąĪąĄčĆą▓ąĄčĆčŗ Web-čüą░ą╣čéą░.

ŌĆō ą¤ąŠčćč鹊ą▓čŗąĄ čüąĄčĆą▓ąĄčĆčŗ (Email).

ŌĆō ąĪąĄčĆą▓ąĄčĆčŗ DNS.

ŌĆō ąĪąĄčĆą▓ąĄčĆčŗ FTP.

ŌĆō ąĪąĄčĆą▓ąĄčĆčŗ VPN (ą▓ ąĘą░ą▓ąĖčüąĖą╝ąŠčüčéąĖ ąŠčé ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąĖ).

[ąöąŠčüč鹊ąĖąĮčüčéą▓ą░ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąĖ DMZ]

ą¤ąŠą▓čŗčłąĄąĮąĮą░čÅ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéčī: čü ą┐ąŠą╝ąŠčēčīčÄ ąĖąĘąŠą╗čÅčåąĖąĖ ąŠą▒čĆą░čēąĄąĮąĮčŗčģ ą▓ ą┐čāą▒ą╗ąĖčćąĮčāčÄ čüąĄčéčī čüąĄčĆą▓ąĖčüąŠą▓ ą┤ą╗čÅ ą░čéą░ą║čāčÄčēąĖčģ ąĮą░ą╝ąĮąŠą│ąŠ čüą╗ąŠąČąĮąĄąĄ ą┐čĆąŠąĮąĖą║ąĮčāčéčī ą▓ąŠ ą▓ąĮčāčéčĆąĄąĮąĮčÄčÄ čüąĄčéčī. ąöą╗čÅ ą▒ąŠą╗čīčłąĄą╣ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ čłąĖčäčĆąŠą▓ą░ąĮąĖąĄ SSL-čüąĄčĆčéąĖčäąĖą║ą░č鹊ą▓ ąĮą░ ą▓ą░čłąĄą╝ ą┤ąŠą╝ąĄąĮąĄ čÅą▓ą╗čÅąĄčéčüčÅ ą┐ąŠą╗ąŠąČąĖč鹥ą╗čīąĮąŠą╣ ą╝ąĄčĆąŠą╣ ą┤ą╗čÅ čĆąĄą░ą╗ąĖąĘą░čåąĖąĖ.

ąŻą╗čāčćčłąĄąĮąĖąĄ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čīąĮąŠčüčéąĖ: čéčĆą░čäąĖą║ ą▓ąĮčāčéčĆąĄąĮąĮąĄą╣ čüąĄčéąĖ ąŠčéą┤ąĄą╗ąĄąĮ ąŠčé čéčĆą░čäąĖą║ą░ ąśąĮč鹥čĆąĮąĄčé, čćč鹊 ą╝ąŠąČąĄčé ą┐ąŠą╝ąŠčćčī ą┐ąŠą▓čŗčüąĖčéčī ą▒čŗčüčéčĆąŠą┤ąĄą╣čüčéą▓ąĖąĄ čüąĄčéąĖ ą┤ą╗čÅ ą▓ąĮčāčéčĆąĄąĮąĮąĖčģ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣.

ąōąĖą▒ą║ąŠčüčéčī: DMZ ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗čÅąĄčé čüąĄč鹥ą▓ąŠąĄ ą┐čĆąŠčüčéčĆą░ąĮčüčéą▓ąŠ ą┤ą╗čÅ čģąŠčüčéąĖąĮą│ą░ ąŠą▒čĆą░čēąĄąĮąĮčŗčģ ą▓ąŠ ą▓ąĮąĄčłąĮąĖą╣ ą╝ąĖčĆ čüąĄčĆą▓ąĖčüąŠą▓, ą▒ąĄąĘ ą▓ąĮąĄčüąĄąĮąĖčÅ čĆąĖčüą║ąŠą▓ ą║ąŠą╝ą┐čĆąŠą╝ąĄąĮčéą░čåąĖąĖ ą┤ą╗čÅ ą▓ąĮčāčéčĆąĄąĮąĮąĄą╣ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ. ą×ą▒ą╗ą░čćąĮčŗąĄ čüąĄčĆą▓ąĄčĆčŗ čģąŠčüčéąĖąĮą│ą░ ą┤ą░čÄčé ąŠčéą╗ąĖčćąĮčŗą╣ ą┐čĆąĖą╝ąĄčĆ ą┐ąŠą┤ąŠą▒ąĮąŠą╣ ą│ąĖą▒ą║ąŠčüčéąĖ.

ąĪą░ą╝ąŠąĄ ą┐ą╗ąŠčģąŠąĄ, čćč鹊 ą╝ąŠąČąĄčé ą┐čĆąŠąĖąĘąŠą╣čéąĖ, čŹč鹊 ą║ąŠą│ą┤ą░ ąĮą░čĆčāčłąĖč鹥ą╗čī ąĖąĘ ą▓ąĮąĄčłąĮąĄą╣ čüąĄčéąĖ (čüąĄčéčī ąĮą░ ąĖąĮč鹥čĆč乥ą╣čüąĄ WAN čĆąŠčāč鹥čĆą░ ąĮą░ čĆąĖčü. 1) čüčāą╝ąĄąĄčé ą┐ąŠą╗čāčćąĖčéčī ą┤ąŠčüčéčāą┐ ą║ ą║ąŠą╝ą┐čīčÄč鹥čĆą░ą╝ ą▓ąĮčāčéčĆąĄąĮąĮąĄą╣ čüąĄčéąĖ LAN, ąĖ ą▓ąĄčĆąŠčÅčéąĮąŠ ąĮą░ą╝ čģąŠč鹥ą╗ąŠčüčī ą▒čŗ ą┐čĆąĄą┤ą┐čĆąĖąĮčÅčéčī ąĘą░čēąĖčéąĮčŗąĄ ą╝ąĄčĆčŗ. ąŁč鹊 ą║ą░ą║ čĆą░ąĘ č鹊čé čüą╗čāčćą░ą╣, ą║ąŠą│ą┤ą░ DMZ ą╝ą░ą║čüąĖą╝ą░ą╗čīąĮąŠ ą┐čĆąĄą┐čÅčéčüčéą▓čāąĄčé ąĮą░čĆčāčłąĖč鹥ą╗čÄ, ą┐ąŠč鹊ą╝čā čćč鹊 ąĮą░ ąĄą│ąŠ ą┐čāčéąĖ čüč鹊ąĖčé čåąĄą┐ąŠčćą║ą░ ąĖąĘ ą┤ą▓čāčģ ąĮą░čüčéčĆą░ąĖą▓ą░ąĄą╝čŗčģ čäą░ą╣ąĄčĆą▓ąŠą╗ąŠą▓. ą¤čĆąĖč湥ą╝ ą║ čüąĄčĆą▓ąĄčĆą░ą╝ ą▓ DMZ ą╗ąĄą│ą║ąŠ ą┐ąŠą╗čāčćąĖčéčī ą┤ąŠčüčéčāą┐ ą║ą░ą║ ą┤ą╗čÅ ą▓ąĮąĄčłąĮąĖčģ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣, čéą░ą║ ąĖ ą┤ą╗čÅ ą▓ąĮčāčéčĆąĄąĮąĮąĖčģ.

ąöą╗čÅ čĆąĄą░ą╗ąĖąĘą░čåąĖąĖ čüčģąĄą╝čŗ DMZ, ą┐ąŠą┤ąŠą▒ąĮąŠą╣ čĆąĖčü. 1, ą┐ąŠąĮą░ą┤ąŠą▒ąĖčéčüčÅ ą▒čĆą░ąĮą┤ą╝ą░čāčŹčĆ ąĖą╗ąĖ čüą┐ąĄčåąĖą░ą╗čīąĮčŗą╣ čĆąŠčāč鹥čĆ čü čéą░ą║ąĖą╝ąĖ ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčÅą╝ąĖ, čéą░ą║ąŠą╣ ą║ą░ą║ Cisco ASA5540 [3], PIX-501, PIX-515 ąĖ čé. ą┐. ą×ą┤ąĮą░ą║ąŠ čŹč鹊 čéčĆąĄą▒čāąĄčé ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮčŗčģ ąĖąĮą▓ąĄčüčéąĖčåąĖą╣ ąĖ ąĮąĄ ą▓čüąĄą│ą┤ą░ ą┤ąŠčüčéąĖąČąĖą╝ąŠ ą┐ąŠ ąŠą▒čŖąĄą║čéąĖą▓ąĮčŗą╝ ą┐čĆąĖčćąĖąĮą░ą╝. ąÜ čüčćą░čüčéčīčÄ, čüčāčēąĄčüčéą▓čāąĄčé ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī čüą┤ąĄą╗ą░čéčī DMZ ąĮą░ ąŠčüąĮąŠą▓ąĄ ą║ąŠą╝ą┐čīčÄč鹥čĆą░ čü čéčĆąĄą╝čÅ čüąĄč鹥ą▓čŗą╝ąĖ ąĖąĮč鹥čĆč乥ą╣čüą░ą╝ąĖ, ąĮą░ ą║ąŠč鹊čĆąŠą╝ čāčüčéą░ąĮąŠą▓ą╗ąĄąĮą░ Linux. ą¤ąŠą╗čāčćąĖčéčüčÅ čéą░ą║ą░čÅ ąČąĄ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖčÅ, ą║ą░ą║ ąĮą░ čĆąĖčü. 1:

ŌĆó ąĪąĄč鹥ą▓ąŠą╣ ąĖąĮč鹥čĆč乥ą╣čü čü ąĖą╝ąĄąĮąĄą╝ eth0, ąĮą░ ą║ąŠč鹊čĆąŠą╝ ąĮą░čüčéčĆąŠąĄąĮčŗ ą╝ą░čüą║ą░ 255.255.255.0 ąĖ IP 192.168.1.2, ą┐ąŠą┤ą║ą╗čÄč湥ąĮ ą║ čĆąŠčāč鹥čĆčā, č湥čĆąĄąĘ ą║ąŠč鹊čĆčŗą╣ ąŠčüčāčēąĄčüčéą▓ą╗čÅčÄčéčüčÅ ą┤ąŠčüčéčāą┐ ą▓ąŠ ą▓ąĮąĄčłąĮčÄčÄ ą┐čāą▒ą╗ąĖčćąĮčāčÄ čüąĄčéčī (ąĮą░ą┐čĆąĖą╝ąĄčĆ ąśąĮč鹥čĆąĮąĄčé).

ŌĆó ąĪąĄč鹥ą▓ąŠą╣ ąĖąĮč鹥čĆč乥ą╣čü eth1 čü ą╝ą░čüą║ąŠą╣ 255.255.255.0 ąĖ IP 192.168.2.1 ą┐ąŠą┤ą║ą╗čÄč湥ąĮ ą║ DMZ, čŹčéą░ čéą░ ąŠą▒ą╗ą░čüčéčī čüąĄčéąĖ, ą│ą┤ąĄ ąĮą░čģąŠą┤čÅčéčüčÅ ą┐čāą▒ą╗ąĖčćąĮąŠ ą┤ąŠčüčéčāą┐ąĮčŗąĄ čüąĄčĆą▓ąĄčĆčŗ, ąĖ ą║ąŠč鹊čĆą░čÅ ą▒čāą┤ąĄčé ą┐čĆąĖąĮąĖą╝ą░čéčī ąĮą░ čüąĄą▒čÅ čüą┐ąĄčåąĖą░ą╗čīąĮčŗąĄ čĆąĖčüą║ąĖ.

ŌĆó ąĪąĄč鹥ą▓ąŠą╣ ąĖąĮč鹥čĆč乥ą╣čü eth2 čü ą╝ą░čüą║ąŠą╣ 255.255.255.0 ąĖ IP 192.168.3.1 ą┐ąŠą┤ą║ą╗čÄč湥ąĮ ą║ ą▓ąĮčāčéčĆąĄąĮąĮąĄą╣ čüąĄčéąĖ LAN.

ŌĆó ążą░ą╣ąĄčĆą▓ąŠą╗čŗ (ąŠčĆą░ąĮąČąĄą▓čŗąĄ čüč鹥ąĮą║ąĖ ąĮą░ čĆąĖčü. 1) ą╝ąŠąČąĮąŠ čĆąĄą░ą╗ąĖąĘąŠą▓ą░čéčī čü ą┐ąŠą╝ąŠčēčī ą┐čĆą░ą▓ąĖą╗ čäąĖą╗čīčéčĆą░čåąĖąĖ čéčĆą░čäąĖą║ą░ iptables.

ąĪ čéą░ą║ąŠą╣ ą┐ąŠąĮčÅčéąĮąŠą╣ ąĖ ą┐čĆąŠčüč鹊ą╣ čüčéčĆčāą║čéčāčĆąŠą╣ čüąĄčéąĖ čüčĆą░ąĘčā čüčéą░ąĮąŠą▓ąĖčéčüčÅ čÅčüąĮąŠ, čćč鹊 ąĮąĄąŠą▒čģąŠą┤ąĖą╝ąŠ čüą┤ąĄą╗ą░čéčī ą┤ą╗čÅ ąŠčĆą│ą░ąĮąĖąĘą░čåąĖąĖ DMZ. ą”ąĄą╗čī ąĮą░čłąĖčģ ąĮą░čüčéčĆąŠąĄą║ čüą╗ąĄą┤čāčÄčēą░čÅ:

ŌĆó ąŚą░ą┐čĆąŠčüčŗ ąĮą░ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮčŗąĄ ą┐ąŠčĆčéčŗ ą║ ąĖąĮč鹥čĆč乥ą╣čüčā eth0 ą▒čāą┤čāčé ą┐ąĄčĆąĄąĮą░ą┐čĆą░ą▓ą╗ąĄąĮčŗ ą║ eth1 (DMZ).

ŌĆó ąóčĆą░čäąĖą║, ą┐ąŠčüčéčāą┐ą░čÄčēąĖą╣ ąŠčé ąĖąĮč鹥čĆč乥ą╣čüą░ eth0 ą║ ąĖąĮč鹥čĆč乥ą╣čüčā eth1 ą╝ąŠąČąĮąŠ ą┐čĆąŠą┐čāčüą║ą░čéčī ą┐čĆąŠąĘčĆą░čćąĮąŠ, ą▒ąĄąĘ ąŠą│čĆą░ąĮąĖč湥ąĮąĖą╣.

ŌĆó ąóčĆą░čäąĖą║, ą┐ąŠčüčéčāą┐ą░čÄčēąĖą╣ ąŠčé ąĖąĮč鹥čĆč乥ą╣čüą░ eth1 ą║ ąĖąĮč鹥čĆč乥ą╣čüčā eth0 ą┤ąŠą╗ąČąĄąĮ ą▒čŗčéčī čĆą░ąĘčĆąĄčłąĄąĮ č鹊ą╗čīą║ąŠ ąĄčüą╗ąĖ čŹč鹊 ąŠčéą▓ąĄčéčŗ ąĮą░ ąĘą░ą┐čĆąŠčüčŗ ą║ čüąĄčĆą▓ąĄčĆą░ą╝ ą▓ DMZ.

ŌĆó ąóčĆą░čäąĖą║, ą┐ąŠčüčéčāą┐ą░čÄčēąĖą╣ ąŠčé ąĖąĮč鹥čĆč乥ą╣čüą░ eth2 ą║ ąĖąĮč鹥čĆč乥ą╣čüčā eth1 čéą░ą║ąČąĄ ą╝ąŠąČąĮąŠ ą┐čĆąŠą┐čāčüą║ą░čéčī ą┐čĆąŠąĘčĆą░čćąĮąŠ, ą▒ąĄąĘ ąŠą│čĆą░ąĮąĖč湥ąĮąĖą╣.

ŌĆó ąóčĆą░čäąĖą║, ą┐ąŠčüčéčāą┐ą░čÄčēąĖą╣ ąŠčé DMZ (eth1) ą▓ ą╗ąŠą║ą░ą╗čīąĮčāčÄ čüąĄčéčī (eth2) ą┤ąŠą╗ąČąĄąĮ ą▒čŗčéčī čĆą░ąĘčĆąĄčłąĄąĮ č鹊ą╗čīą║ąŠ ąĄčüą╗ąĖ čŹč鹊 ąŠčéą▓ąĄčéčŗ ąĮą░ ąĘą░ą┐čĆąŠčüčŗ ąŠčé ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣ ą▓ąĮčāčéčĆąĄąĮąĮąĄą╣ ą╗ąŠą║ą░ą╗čīąĮąŠą╣ čüąĄčéąĖ.

ąĪą╗ąĄą┤čāąĄčé ąŠčéą╝ąĄčéąĖčéčī, čćč鹊 čŹčéą░ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖčÅ ą▒čāą┤ąĄčé ą┐čĆąĄą┤ąĮą░ąĘąĮą░č湥ąĮą░ ą┤ą╗čÅ DMZ, ą║ąŠč鹊čĆą░čÅ ąĖą╝ąĄąĄčé ą▓ąĄą▒-čüąĄčĆą▓ąĄčĆ ąĖ DNS-čüąĄčĆą▓ąĄčĆ, č鹊 ąĄčüčéčī ąŠąĮą░ ą▒čāą┤ąĄčé ą│ąŠč鹊ą▓ą░ ą┐ąĄčĆąĄąĮą░ą┐čĆą░ą▓ąĖčéčī ąĘą░ą┐čĆąŠčüčŗ ąĮą░ ą┐ąŠčĆčéčŗ 53 ąĖ 80. ąĪčåąĄąĮą░čĆąĖą╣, ąŠ ą║ąŠč鹊čĆąŠą╝ ąĖą┤ąĄčé čĆąĄčćčī, ą╝ąŠąČąĮąŠ ąĮą░ąĘą▓ą░čéčī DMZ.sh, ą║ąŠč鹊čĆčŗą╣ ąĮą░čüčéčĆą░ąĖą▓ą░ąĄčé iptables:

#!/bin/bash

# ą×čüąĮąŠą▓ąĮčŗąĄ ą┐čĆą░ą▓ąĖą╗ą░:

Echo 1 > /proc/sys/net/ipv4/ip_forward

iptables -F

iptables -t nat -F

iptables -A INPUT -j DROP

iptables -A FORWARD -j DROP

iptables -A OUTPUT -j ACCEPT

# ą¤čĆą░ą▓ąĖą╗ą░ ą┐ąĄčĆąĄąĮą░ą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ. ą£čŗ čģąŠčéąĖą╝ ą┐ąŠąĘą▓ąŠą╗ąĖčéčī ą▓ąĄčüčī čéčĆą░čäąĖą║

# ąŠčé ETH0 ą▓ ETH1:

iptables -A FORWARD -i eth0 -o eth1 -s state --state NEW,ESTABLISHED,RELATED -j ACCEPT

# ąĀą░ąĘčĆąĄčłąĖą╝ ą┐čĆąŠčģąŠąČą┤ąĄąĮąĖčÄ č鹊ą╗čīą║ąŠ ąŠčéą▓ąĄč鹊ą▓ ąĮą░ ąĘą░ą┐čĆąŠčüčŗ ąŠčé ETH1 ą║ ETH0:

iptables -A FORWARD -i eth1 -o eth0 -s state --state ESTABLISHED,RELATED -j ACCEPT

# ą¤ąŠąĘą▓ąŠą╗ąĖą╝ ą┐čĆąŠą┐čāčüą║ą░čéčī ą▓ąĄčüčī čéčĆą░čäąĖą║ ąŠčé ETH2 ą║ ETH1:

iptables -A FORWARD -i eth2 -o eth1 -s state --state NEW,ESTABLISHED,RELATED -j ACCEPT

# ąĀą░ąĘčĆąĄčłąĖą╝ ą┐čĆąŠčģąŠąČą┤ąĄąĮąĖčÄ č鹊ą╗čīą║ąŠ ąŠčéą▓ąĄč鹊ą▓ ąĮą░ ąĘą░ą┐čĆąŠčüčŗ ąŠčé ETH1 ą║ ETH2:

iptables -A FORWARD -i eth1 -o eth2 -s state --state ESTABLISHED,RELATED -j ACCEPT

# ą¤čĆąĖąŠčĆąĖč鹥čéčŗ ą┤ą╗čÅ ą┐ąĄčĆąĄąĮą░ą┐čĆą░ą▓ą╗ąĄąĮąĖą╣ ąĖąĘ ą▓ąĮąĄčłąĮąĄą╣ čüąĄčéąĖ ą┐ąŠčĆč鹊ą▓ 53 ąĖ 80, TCP ąĖ UDP:

iptables -t nat -A PREROUTING -i eth0 -p tcp --dport 53 -j DNAT --to 192.168.2.4:53

iptables -t nat -A PREROUTING -i eth0 -p udp --dport 53 -j DNAT --to 192.168.2.4:53

iptables -t nat -A PREROUTING -i eth0 -p tcp --dport 80 -j DNAT --to 192.168.2.5:80

ąĪ čŹčéąĖą╝ ą╝ą░ą╗ąĄąĮčīą║ąĖą╝ čüą║čĆąĖą┐č鹊ą╝ čā ąĮą░čü ą┐ąŠą╗čāčćąĖą╗ąŠčüčī ąŠą▒ąŠčĆčāą┤ąŠą▓ą░ąĮąĖąĄ, ą│ąŠč鹊ą▓ąŠąĄ ą┤ąĄą╣čüčéą▓ąŠą▓ą░čéčī ą▓ ą║ą░č湥čüčéą▓ąĄ ą▒čĆą░ąĮą┤ą╝ą░čāčŹčĆą░ čü ąŠčĆą│ą░ąĮąĖąĘąŠą▓ą░ąĮąĮąŠą╣ ąĘąŠąĮąŠą╣ DMZ, ą┐ąŠą┤ą║ą╗čÄč湥ąĮąĮąŠą╣ ą║ ąĖąĮč鹥čĆč乥ą╣čüčā eth1. ąÜą░ą║ ą▓ąĖą┤ąĖč鹥, čüąŠąĘą┤ą░ąĮąĖąĄ čĆą░ą▒ąŠčćąĖčģ čüčĆąĄą┤ čéą░ą║ąŠą│ąŠ čéąĖą┐ą░ ąĮąĄ čÅą▓ą╗čÅąĄčéčüčÅ čćčĆąĄąĘą╝ąĄčĆąĮąŠ čüą╗ąŠąČąĮčŗą╝. ąŁč鹊 ą┐čĆąŠčüč鹊 čéčĆąĄą▒čāąĄčé ąĘąĮą░ąĮąĖčÅ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮčŗčģ ąŠčüąĮąŠą▓ IPTables [4, 5].

ąöą╗čÅ čĆąĄą░ą╗ąĖąĘą░čåąĖąĖ DMZ Linux ą┐ąŠą┤ąŠą╣ą┤čāčé ą╝ąĮąŠą│ąĖąĄ ą┤ąĖčüčéčĆąĖą▒čāčéąĖą▓čŗ, ą▓čŗą▒ąŠčĆ ąĘą░ą▓ąĖčüąĖčé ąŠčé ą▓ą░čłąĖčģ ą┐ąŠčéčĆąĄą▒ąĮąŠčüč鹥ą╣ ąĖ ą║ą▓ą░ą╗ąĖčäąĖą║ą░čåąĖąĖ. ąÆąŠčé ą┐ąŠą┐čāą╗čÅčĆąĮčŗąĄ ą▓ą░čĆąĖą░ąĮčéčŗ ą▓čŗą▒ąŠčĆą░:

ŌĆō Ubuntu VPS Server.

ŌĆō CentOS/Red Hat Enterprise Linux (RHEL).

ŌĆō Debian.

ŌĆō openSUSE.

[ą£ą░ą╗ąĄąĮčīą║ąĖąĄ čĆąŠčāč鹥čĆčŗ č鹊ąČąĄ ą┐čĆąĄą┤ą╗ą░ą│ą░čÄčé DMZ?]

ąÜą░ą║ ą┐čĆą░ą▓ąĖą╗ąŠ ą┐čĆąŠčüčéčŗąĄ ą╝ą░čĆčłčĆčāčéąĖąĘą░č鹊čĆčŗ ąĮą░ą┐ąŠą┤ąŠą▒ąĖąĄ D-Link ąĖą╗ąĖ TP-Link [6] ąĮąĄ ą╝ąŠą│čāčé čĆąĄą░ą╗ąĖąĘąŠą▓ą░čéčī čüčģąĄą╝čā, ą┐ąŠą┤ąŠą▒ąĮčāčÄ čĆąĖčü. 1, ąĖąĘ-ąĘą░ ąĮąĄą┤ąŠčüčéą░čéą║ą░ ą▓ąĮčāčéčĆąĄąĮąĮąĖčģ čĆąĄčüčāčĆčüąŠą▓ ąĖ ąĖąĮč鹥čĆč乥ą╣čüąŠą▓ ą╝ą░čĆčłčĆčāčéąĖąĘą░čåąĖąĖ. ą×ą┤ąĮą░ą║ąŠ ą▓ ąĖčģ ą┐čĆąŠčłąĖą▓ą║ąĄ ąĄčüčéčī ąĖąĮąŠą│ą┤ą░ čāą┐ąŠą╝ąĖąĮą░ąĮąĖąĄ ąŠą▒ DMZ, ąĮąŠ ą┐ąŠą┤ čŹčéąĖą╝ ąŠą▒čŗčćąĮąŠ čüą╗ąĄą┤čāąĄčé ą┐ąŠąĮąĖą╝ą░čéčī ą┐čĆąŠčüč鹊 ą┐čĆąŠąĘčĆą░čćąĮąŠąĄ ą┐ąĄčĆąĄąĮą░ą┐čĆą░ą▓ą╗ąĄąĮąĖąĄ ąÆąĪąĢąź ą▓ąĮąĄčłąĮąĖčģ ąŠą▒čĆą░čēąĄąĮąĖą╣ ą║ ą┐čāą▒ą╗ąĖčćąĮąŠą╝čā IP ąĮą░ ąŠą┤ąĖąĮ ą▓ąĮčāčéčĆąĄąĮąĮąĖą╣ IP-ą░ą┤čĆąĄčü, ąÜąĀą×ą£ąĢ ąóąĢąź ąŠą▒čĆą░čēąĄąĮąĖą╣, ą┤ą╗čÅ ą║ąŠč鹊čĆčŗčģ ąĮą░čüčéčĆąŠąĄąĮčŗ ąŠčéą┤ąĄą╗čīąĮčŗąĄ NAT-ą┐čĆą░ą▓ąĖą╗ą░.

ąØą░ą┐čĆąĖą╝ąĄčĆ, ąŠą▒čĆą░čēąĄąĮąĖčÅ ą║ ą┐ąŠčĆčéčā 22 WAN (ssh) ą╝ąŠą│čāčé ą┐čĆąĖčģąŠą┤ąĖčéčī ąĮą░ LAN 192.168.1.2 ą┐ąŠčĆčé 22, ą░ ąŠą▒čĆą░čēąĄąĮąĖčÅ ą║ ą┐ąŠčĆčéčā 80 (HTTP) ą╝ąŠą│čāčé ą┐čĆąĖčģąŠą┤ąĖčéčī ąĮą░ LAN 192.168.1.3 ą┐ąŠčĆčé 80 (ąĖą╗ąĖ ą╗čÄą▒ąŠą╣ ą┤čĆčāą│ąŠą╣ čāą║ą░ąĘą░ąĮąĮčŗą╣ ą┐ąŠčĆčé, ąĮą░ą┐čĆąĖą╝ąĄčĆ 8080). ąÉ ą▓čüąĄ ąŠčüčéą░ą╗čīąĮčŗąĄ ą▓ąĮąĄčłąĮąĖąĄ ą┐ąŠą┤ą║ą╗čÄč湥ąĮąĖčÅ (ą╗čÄą▒čŗąĄ) ą░ą▓č鹊ą╝ą░čéąĖč湥čüą║ąĖ ą┐ąĄčĆąĄąĮą░ą┐čĆą░ą▓ą╗čÅčÄčéčüčÅ ąĮą░ LAN 192.168.1.1. ąŁč鹊čé čģąŠčüčé ą║ą░ą║ ą▒čŗ ąĖ ą┐čĆąĄą┤čüčéą░ą▓ą╗čÅąĄčé čüąŠą▒ąŠą╣ "ąöą£ąŚ", ąĖ ąŠąĮ ą╝ąŠąČąĄčé ą║ą░ą║ ąŠčéčüčāčéčüčéą▓ąŠą▓ą░čéčī ą▓ čüąĄčéąĖ, čéą░ą║ ąĖ čĆąĄą░ą╗čīąĮąŠ ą▓čŗą┐ąŠą╗ąĮčÅčéčī čüą▓ąŠąĖ čüąĄč鹥ą▓čŗąĄ čäčāąĮą║čåąĖąĖ.

[ąĪčüčŗą╗ą║ąĖ]

1. How to Set Up a DMZ with Linux? site:milesweb.in.

2. What is a DMZ and how to configure DMZ host site:tp-link.com.

3. ąÜą░ą║ ą┐ąŠčüą╝ąŠčéčĆąĄčéčī ąĮą░ ASA5540, ą┐ąŠą┤ ą║ą░ą║ąĖą╝ ą┐čāą▒ą╗ąĖčćąĮčŗą╝ IP ą┐ąŠą┤ą║ąŠąĮąĮąĄą║čéąĖą╗čüčÅ VPN-ą║ą╗ąĖąĄąĮčé.

4. ąŻčüčéą░ąĮąŠą▓ą║ą░ iptables ąĮą░ Debian 11.

5. ąöąŠą▒ą░ą▓ą╗ąĄąĮąĖąĄ ą┐čĆą░ą▓ąĖą╗ iptables ą┤ą╗čÅ ąŠčéčĆą░ąČąĄąĮąĖčÅ ą░čéą░ą║ ąĮą░ čüąĄčĆą▓ąĄčĆ.

6. What is a DMZ and how to configure DMZ host. |