|

ąÆ čŹč鹊ą╣ čüčéą░čéčīąĄ ąŠą┐ąĖčüčŗą▓ą░ąĄčéčüčÅ ą┐čĆąŠčåąĄčüčü čāčüčéą░ąĮąŠą▓ą║ąĖ čüąĄč鹥ą▓ąŠą│ąŠ 菹║čĆą░ąĮą░ iptables ąĮą░ ąŠą┐ąĄčĆą░čåąĖąŠąĮąĮąŠą╣ čüąĖčüč鹥ą╝ąĄ Debian 11 (Bullseye), ą▓ą║ą╗čÄčćą░čÄčēąĖą╣ čāą┤ą░ą╗ąĄąĮąĖčÅ čäčĆąĄą╣ą╝ą▓ąŠčĆą║ą░ nftables, ą║ąŠč鹊čĆčŗą╣ č鹥ą┐ąĄčĆčī ą┐ąŠ čāą╝ąŠą╗čćą░ąĮąĖčÄ ąĘą░ą╝ąĄąĮčÅąĄčé iptables (ą┐ąĄčĆąĄą▓ąŠą┤ čüčéą░čéčīąĖ [1]). ąóą░ą║ąČąĄ ą┐čĆąĖą▓ąŠą┤ąĖčéčüčÅ ą┐čĆąĖą╝ąĄčĆ čéąĖą┐ąŠą▓ąŠą╣ ą▒ą░ąĘąŠą▓ąŠą╣ ąĮą░čüčéčĆąŠą╣ą║ąĖ ą┐čĆą░ą▓ąĖą╗ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąĖ ą┤ą╗čÅ iptables.

[ąöąĄąĖąĮčüčéą░ą╗ą╗čÅčåąĖčÅ nftables ąĖ ąĄą│ąŠ ąĘą░ą▓ąĖčüąĖą╝ąŠčüč鹥ą╣]

ą¤ą░ą║ąĄčé IPtables ą▒čŗą╗ ąĘą░ą╝ąĄąĮąĄąĮ ąĮą░ nftables ąĮą░čćąĖąĮą░čÅ čü Debian 10 Buster, ąĖ Debian 11 ą┐ąŠčüčéą░ą▓ą╗čÅąĄčéčüčÅ ą▓ą╝ąĄčüč鹥 čü čäčĆąĄą╣ą╝ą▓ąŠčĆą║ąŠą╝ nftables. ą¦č鹊ą▒čŗ čāčüčéą░ąĮąŠą▓ąĖčéčī iptables, čüąĮą░čćą░ą╗ą░ ąĮą░ą╝ ąĮčāąČąĮąŠ čāą┤ą░ą╗ąĖčéčī nftables ąĖ ąĄą│ąŠ ąĘą░ą▓ąĖčüąĖą╝ąŠčüčéąĖ.

ą¤ąŠą┤ą║ą╗čÄčćąĖč鹥čüčī č湥čĆąĄąĘ SSH ą║ ą▓ą░čłąĄą╝čā čüąĄčĆą▓ąĄčĆčā čü ą┐čĆą░ą▓ą░ą╝ąĖ root, ąĖ ąĘą░ą┐čāčüčéąĖč鹥 čüą╗ąĄą┤čāčÄčēąĖąĄ ą║ąŠą╝ą░ąĮą┤čŗ:

# apt-get remove --auto-remove nftables

# apt-get purge nftables

[ąŻčüčéą░ąĮąŠą▓ą║ą░ IPtables ąĮą░ Debian 11]

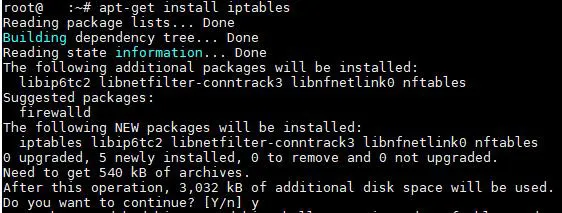

ąöą╗čÅ čāčüčéą░ąĮąŠą▓ą║ąĖ iptables ą▓čŗą┐ąŠą╗ąĮąĖč鹥 čüą╗ąĄą┤čāčÄčēąĖąĄ ą║ąŠą╝ą░ąĮą┤čŗ:

# apt-get update

# apt-get install iptables

ą¤čĆąŠą▓ąĄčĆą║ą░ čüčéą░čéčāčüą░ IPtables. ąĪą╗ąĄą┤čāčÄčēą░čÅ ą║ąŠą╝ą░ąĮą┤ą░ ą┐ąŠą║ą░ąČąĄčé čüąŠčüč鹊čÅąĮąĖąĄ iptables ąĖ ą┐ąĄčĆąĄčćąĖčüą╗ąĖčé ąĄą│ąŠ ą┐čĆą░ą▓ąĖą╗ą░ (rules):

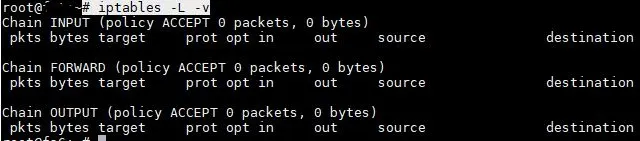

# iptables -L -v

ąæčāą┤ąĄčé ą▓čŗą▓ąĄą┤ąĄąĮąŠ čćč鹊-č鹊 ąĮą░ą┐ąŠą┤ąŠą▒ąĖąĄ čüą╗ąĄą┤čāčÄčēąĄą│ąŠ:

ąÜą░ą║ ą╝ąŠąČąĮąŠ ą▓ąĖą┤ąĄčéčī ąĮą░ čŹč鹊ą╝ čüą║čĆąĖąĮčłąŠč鹥, iptables čāčüčéą░ąĮąŠą▓ą╗ąĄąĮ ąĖ čĆą░ą▒ąŠčéą░ąĄčé. ą×ą┤ąĮą░ą║ąŠ ą▓čüąĄ ąĄą│ąŠ čåąĄą┐ąŠčćą║ąĖ ą┐čĆą░ą▓ąĖą╗ (chains INPUT, FORWARD, OUTPUT) čāčüčéą░ąĮąŠą▓ą╗ąĄąĮčŗ ąĮą░ ACCEPT, čé. ąĄ. ąĮąĖ ąŠą┤ąĮąŠ ąĖąĘ ąŠą│čĆą░ąĮąĖčćąĖą▓ą░čÄčēąĖčģ ą┐čĆą░ą▓ąĖą╗ ąĮąĄ čüą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮąŠ.

ą×čćąĖčüčéą║ą░ ą┐čĆą░ą▓ąĖą╗ IPtables. ą¦č鹊ą▒čŗ ąŠčćąĖčüčéąĖčéčī ą┐čĆą░ą▓ąĖą╗ą░ iptables (čćč鹊 ąŠčéą║čĆąŠąĄčé ą▓čüąĄ ą┐ąŠčĆčéčŗ), ąĖčüą┐ąŠą╗čīąĘčāą╣č鹥 čüą╗ąĄą┤čāčÄčēčāčÄ ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠčüčéčī ą║ąŠą╝ą░ąĮą┤:

# iptables -P INPUT ACCEPT

# iptables -F

# iptables -X

[ą¤čĆąĖą╝ąĄčĆ ą▒ą░ąĘąŠą▓ąŠą╣ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąĖ IPtables]

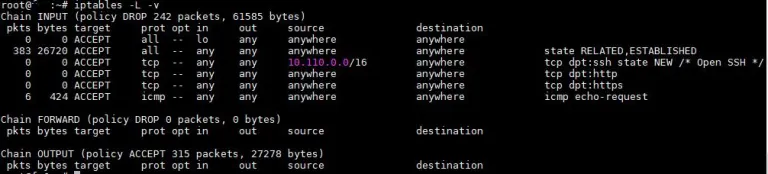

ąÆ čŹč鹊ą╣ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąĖ ą╝čŗ čĆą░ąĘčĆąĄčłąĖą╝ čüąŠąĄą┤ąĖąĮąĄąĮąĖčÅ č湥čĆąĄąĘ ą┐ąŠčĆčéčŗ HTTP, HTTPS, ą░ čéą░ą║ąČąĄ čĆą░ą▒ąŠčéčā ping (ą┐čĆąŠč鹊ą║ąŠą╗ ICMP). ą¤ąŠčĆčé SSH ą▒čāą┤ąĄčé ąŠčéą║čĆčŗčé ąĖ ą┐čĆąĖąĮąĖą╝ą░čéčī ą▓čģąŠą┤čÅčēąĖąĄ čüąŠąĄą┤ąĖąĮąĄąĮąĖčÅ ąĮą░ ą┐ąŠčĆčéčā 22 č鹊ą╗čīą║ąŠ čü ą▓ą░čłąĄą│ąŠ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮąŠą│ąŠ IP-ą░ą┤čĆąĄčüą░.

ąÆčŗą┐ąŠą╗ąĮąĖč鹥 čüą╗ąĄą┤čāčÄčēčāčÄ ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠčüčéčī ą║ąŠą╝ą░ąĮą┤, ąĮąŠ ąĮąĄ ąĘą░ą▒čāą┤čīč鹥 ąĖąĘą╝ąĄąĮąĖčéčī xxx.xxx.xxx.xxx ą┤ą╗čÅ čüąŠąŠčéą▓ąĄčéčüčéą▓ąĖčÅ ą▓ą░čłąĄą╝čā IP:

# iptables -A INPUT -i lo -j ACCEPT

# iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

# iptables -A INPUT -p tcp -m tcp -m state -m comment -s xxx.xxx.xxx.xxx/32 --dport 22 --state \

NEW -j ACCEPT --comment "Open SSH Port for your xxx.xxx.xxx.xxx/32 IP only"

# iptables -A INPUT -p tcp --dport 80 -j ACCEPT

# iptables -A INPUT -p tcp --dport 443 -j ACCEPT

# iptables -A INPUT -p icmp --icmp-type echo-request -j ACCEPT

# iptables -P INPUT DROP

# iptables -P FORWARD DROP

# iptables -P OUTPUT ACCEPT

ą¤ąŠčüą╗ąĄ čŹč鹊ą│ąŠ čüąĮąŠą▓ą░ ą┐čĆąŠą▓ąĄčĆčīč鹥 čüčéą░čéčāčü iptables:

# iptables -L -v

ą¤čĆąĖą╝ąĄčĆ ą▓čŗą▓ąŠą┤ą░ čŹč鹊ą╣ ą║ąŠą╝ą░ąĮą┤čŗ:

ąŁč鹊 ą▒čāą┤ąĄčé ąŠąĘąĮą░čćą░čéčī, čćč鹊 ą┐čĆą░ą▓ąĖą╗ą░ ąĮą░čüčéčĆąŠąĄąĮčŗ.

ą×ą┤ąĮą░ą║ąŠ ąĄčüą╗ąĖ ą╝čŗ čüąĄą╣čćą░čü ą┐ąĄčĆąĄąĘą░ą│čĆčāąĘąĖą╝ čüąĄčĆą▓ąĄčĆ, č鹊 čŹčéą░ ąĮą░čüčéčĆąŠąĄąĮąĮą░čÅ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖčÅ ą▒čāą┤ąĄčé ą┐ąŠč鹥čĆčÅąĮą░. ą¤čĆą░ą▓ąĖą╗ą░ IPtables ąĮąĄ čüąŠčģčĆą░ąĮčÅčÄčéčüčÅ ą░ą▓č鹊ą╝ą░čéąĖč湥čüą║ąĖ, ą┤ą╗čÅ čŹč鹊ą│ąŠ ąĮčāąČąĮą░ čüą┐ąĄčåąĖą░ą╗čīąĮą░čÅ čāčéąĖą╗ąĖčéą░ iptables-persistent.

[ąÜą░ą║ čüąŠčģčĆą░ąĮčÅčéčī ą┐čĆą░ą▓ąĖą╗ą░ IPtables]

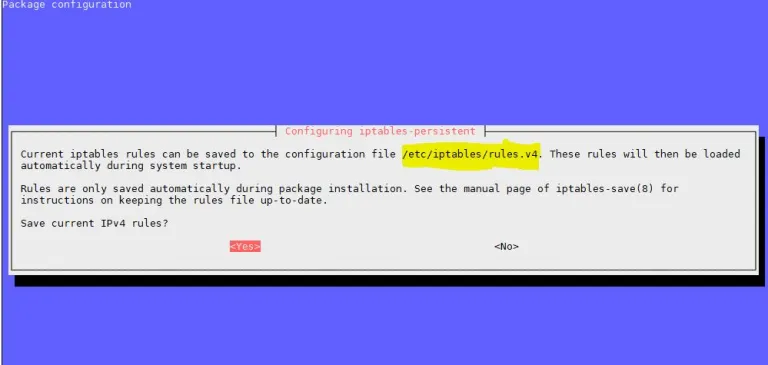

ą¦č鹊ą▒čŗ čüą┤ąĄą╗ą░čéčī ąĮą░čüčéčĆąŠąĄąĮąĮčŗąĄ ą┐čĆą░ą▓ąĖą╗ą░ ą┐ąŠčüč鹊čÅąĮąĮčŗą╝ąĖ (čćč鹊ą▒čŗ ąŠąĮąĖ ą▓ąŠčüčüčéą░ąĮą░ą▓ą╗ąĖą▓ą░ą╗ąĖčüčī ą┐čĆąĖ ą┐ąĄčĆąĄąĘą░ą│čĆčāąĘą║ąĄ), ąĮčāąČąĮąŠ čāčüčéą░ąĮąŠą▓ąĖčéčī ą┐ą░ą║ąĄčé iptables-persistent:

# apt-get install iptables-persistent

ą¤ąŠčüą╗ąĄ čāčüčéą░ąĮąŠą▓ą║ąĖ ą▒čāą┤ąĄčé ąŠč鹊ą▒čĆą░ąČąĄąĮąŠ ą▓ąŠčé čéą░ą║ąŠąĄ ąŠą║ąĮąŠ, ą┐čĆąĄą┤ą╗ą░ą│ą░čÄčēąĄąĄ čüąŠčģčĆą░ąĮąĖčéčī ą┐ąŠčüč鹊čÅąĮąĮčŗą╝ąĖ č鹥ą║čāčēąĖąĄ ą┐čĆą░ą▓ąĖą╗ą░ (čüąŠčģčĆą░ąĮąĄąĮąĖąĄ ą┐čĆąŠąĖąĘąŠą╣ą┤ąĄčé, ąĄčüą╗ąĖ ą▓čŗą▒čĆą░čéčī Yes):

ąĢčüą╗ąĖ ą▓čŗ ąĮąĄ čģąŠčéąĖč鹥 čüąŠčģčĆą░ąĮčÅčéčī č鹥ą║čāčēąĖąĄ ą┐čĆą░ą▓ąĖą╗ą░, č鹊 ą▓čŗą▒ąĄčĆąĖč鹥 No. ąĪąŠčģčĆą░ąĮąĖčéčī ą┐čĆą░ą▓ąĖą╗ą░ ą▓čüąĄą│ą┤ą░ ą╝ąŠąČąĮąŠ ą┐ąŠąĘąČąĄ ą║ąŠą╝ą░ąĮą┤ąŠą╣ iptables-save (čüą╝. ą┤ą░ą╗ąĄąĄ).

ąĪąŠčģčĆą░ąĮąĄąĮąĖąĄ ą┐čĆą░ą▓ąĖą╗. ą¦č鹊ą▒čŗ čüąŠčģčĆą░ąĮąĖčéčī ąĮą░čüčéčĆąŠąĄąĮąĮčŗąĄ ą┐čĆą░ą▓ąĖą╗ą░ ąĖ čüą┤ąĄą╗ą░čéčī ąĖčģ ą┐ąŠčüč鹊čÅąĮąĮčŗą╝ąĖ (ąĮąĄ č鹥čĆčÅčÄčēąĖą╝ąĖčüčÅ ą┐čĆąĖ ą┐ąĄčĆąĄąĘą░ą│čĆčāąĘą║ąĄ), ą▓čŗą┐ąŠą╗ąĮąĖč鹥 ą║ąŠą╝ą░ąĮą┤čā (ą┤ą╗čÅ ą┐čĆą░ą▓ąĖą╗ IPv4):

# iptables-save > /etc/iptables/rules.v4

ąś č鹊 ąČąĄ čüą░ą╝ąŠąĄ ą┤ą╗čÅ ą┐čĆą░ą▓ąĖą╗ IPv6:

# ip6tables-save > /etc/iptables/rules.v6

ąŁčéąĖ ą║ąŠą╝ą░ąĮą┤čŗ čüąŠčģčĆą░ąĮčÅčÄčé č鹥ą║čāčēąĖąĄ ą┐čĆą░ą▓ąĖą╗ą░ ą▓ čäą░ą╣ą╗čŗ rules.v4 ąĖ rules.v6, ąĮą░čģąŠą┤čÅčēąĖąĄčüčÅ ą▓ ą║ą░čéą░ą╗ąŠą│ąĄ /etc/iptables. ąĪąĄčĆą▓ąĖčü IPtables ą░ą▓č鹊ą╝ą░čéąĖč湥čüą║ąĖ ą┐čĆąŠčćąĖčéą░ąĄčé ąĖ ą┐čĆąĖą╝ąĄąĮąĖčé čŹčéąĖ ą┐čĆą░ą▓ąĖą╗ą░ ą┐čĆąĖ čüą╗ąĄą┤čāčÄčēąĄą╣ ąĘą░ą│čĆčāąĘą║ąĄ.

ąÆąŠčüčüčéą░ąĮąŠą▓ą╗ąĄąĮąĖąĄ ą┐čĆą░ą▓ąĖą╗. ą¦č鹊ą▒čŗ ą▓ąŠčüčüčéą░ąĮąŠą▓ąĖčéčī ą║ąŠąĮčäąĖą│čāčĆą░čåąĖčÄ IPtables ą▒ąĄąĘ ą┐ąĄčĆąĄąĘą░ą│čĆčāąĘą║ąĖ čüąĄčĆą▓ąĄčĆą░, ą▓čŗą┐ąŠą╗ąĮąĖč鹥 ą║ąŠą╝ą░ąĮą┤čā:

# iptables-restore < /etc/iptables/rules.v4

[ąĪčüčŗą╗ą║ąĖ]

1. INSTALL IPTABLES IN DEBIAN 11 (BULLSEYE) site:arstech.net.

2. ąöąŠą▒ą░ą▓ą╗ąĄąĮąĖąĄ ą┐čĆą░ą▓ąĖą╗ iptables ą┤ą╗čÅ ąŠčéčĆą░ąČąĄąĮąĖčÅ ą░čéą░ą║ ąĮą░ čüąĄčĆą▓ąĄčĆ.

3. ąŚą░čēąĖčéą░ Joomla čü ą┐ąŠą╝ąŠčēčīčÄ iptables.

4. ąÉą▓č鹊ą╝ą░čéąĖč湥čüą║ą░čÅ ąĘą░ą│čĆčāąĘą║ą░ ą┐čĆą░ą▓ąĖą╗ ą┤ą╗čÅ iptables.

5. ą¤ąĄčĆą▓ą░čÅ ą┐ąŠą╝ąŠčēčī ą┐čĆąĖ ą┐čĆąŠą▒ą╗ąĄą╝ą░čģ čü čüą░ą╣č鹊ą╝.

6. ąŚą░čēąĖčéą░ ąŠčé DDoS čü ą┐ąŠą╝ąŠčēčīčÄ Fail2Ban. |