|

ąÆ čŹč鹊ą╣ čüčéą░čéčīąĄ ą┐čĆąĖą▓ąĄą┤ąĄąĮ ą┐ąĄčĆąĄą▓ąŠą┤ ą┤ą░čéą░čłąĖčéą░ Atmel 6253 "Safe and Secure Firmware Upgrade for AT91SAM Microcontrollers".

[ąÆą▓ąĄą┤ąĄąĮąĖąĄ]

ą£ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆčŗ ą▓čüąĄ ą▒ąŠą╗čīčłąĄ ąĖ ą▒ąŠą╗čīčłąĄ ąĖčüą┐ąŠą╗čīąĘčāčÄčéčüčÅ ą▓ čĆą░ąĘą╗ąĖčćąĮąŠą╣ 菹╗ąĄą║čéčĆąŠąĮąĮąŠą╣ ą┐čĆąŠą┤čāą║čåąĖąĖ. ąĪ ąĖčģ ą┐ąŠą╝ąŠčēčīčÄ čāčüčéčĆąŠą╣čüčéą▓ą░ ą┐ąŠą╗čāčćą░čÄčéčüčÅ ą▒ąŠą╗ąĄąĄ ą│ąĖą▒ą║ąĖą╝ąĖ, ą▒ą╗ą░ą│ąŠą┤ą░čĆčÅ ąĮą░ą╗ąĖčćąĖčÄ ą▓ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆą░čģ ą┐ąĄčĆąĄą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆčāąĄą╝ąŠą╣ ą┐ą░ą╝čÅčéąĖ ą┐čĆąŠą│čĆą░ą╝ą╝ (ąŠą▒čŗčćąĮąŠ FLASH), ą▓ ą║ąŠč鹊čĆčāčÄ čüąŠčģčĆą░ąĮčÅčÄčé ą┐čĆąŠą│čĆą░ą╝ą╝ąĮąŠąĄ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖąĄ ą┐čĆąŠą┤čāą║čéą░ (firmware). ąŁč鹊 ąŠąĘąĮą░čćą░ąĄčé, čćč鹊 čāčüčéčĆąŠą╣čüčéą▓ąŠ ą╝ąŠąČąĄčé ą▒čŗčéčī ą┐čĆąŠą┤ą░ąĮąŠ ąĖ ą┐čĆąĖ čŹč鹊ą╝ ą▓čüąĄ ąĄčēąĄ ą╝ąŠąČąĄčé ąŠą▒ąĮąŠą▓ą╗čÅčéčī čüą▓ąŠčÄ ą┐čĆąŠą│čĆą░ą╝ą╝čā čāąČąĄ čā ą║ąŠąĮąĄčćąĮąŠą│ąŠ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ ("ą▓ ą┐ąŠą╗čÅčģ", upgraded in-field). ąóą░ą║ą░čÅ ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī ąŠč湥ąĮčī ą▓ąŠčüčéčĆąĄą▒ąŠą▓ą░ąĮą░, čéą░ą║ ą║ą░ą║ ą┐ąŠąĘą▓ąŠą╗čÅąĄčé čāčüčéčĆą░ąĮčÅčéčī ąŠčłąĖą▒ą║ąĖ ąĖ ą┤ąŠą▒ą░ą▓ą╗čÅčéčī ąĮąŠą▓čŗą╣ čäčāąĮą║čåąĖąŠąĮą░ą╗. ąØą░ čĆąĖčüčāąĮą║ąĄ ą┐ąŠą║ą░ąĘą░ąĮą░ ąŠčüąĮąŠą▓ąĮą░čÅ ąĖą┤ąĄčÅ čŹč鹊ą╣ ą║ąŠąĮčåąĄą┐čåąĖąĖ.

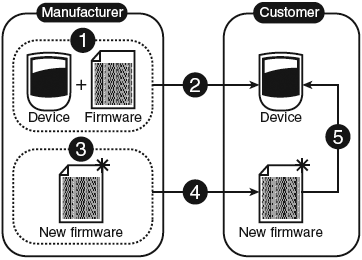

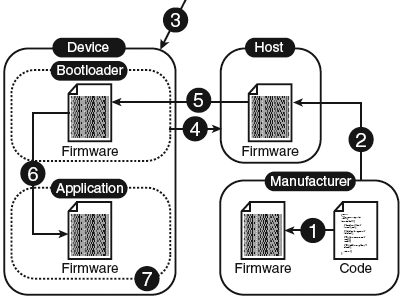

1. ąĪąĮą░čćą░ą╗ą░ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čī (Manufacturer) čĆą░ąĘčĆą░ą▒ą░čéčŗą▓ą░ąĄčé čāčüčéčĆąŠą╣čüčéą▓ąŠ (Device) ąĖ ąĮą░čćą░ą╗čīąĮčāčÄ ą▓ąĄčĆčüąĖčÄ firmware.

2. ąŻčüčéčĆąŠą╣čüčéą▓ąŠ ą┐čĆąŠą┤ą░ąĄčéčüčÅ ą▓ ą╝ą░ą│ą░ąĘąĖąĮąĄ ą║ąŠąĮąĄčćąĮąŠą╝čā ą┐ąŠčéčĆąĄą▒ąĖč鹥ą╗čÄ (Customer).

3. ą¤čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čī ą▓čŗą┐čāčüą║ą░ąĄčé ąĮąŠą▓čāčÄ ą▓ąĄčĆčüąĖčÄ ą┐čĆąŠą│čĆą░ą╝ą╝ąĮąŠą│ąŠ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖčÅ (New firmware).

4. ąØąŠą▓ąŠąĄ firmware čĆą░čüą┐čĆąŠčüčéčĆą░ąĮčÅąĄčéčüčÅ ą┐ąŠ ą▓čüąĄą╝čā ą╝ąĖčĆčā, ą┐ąŠą┐ą░ą┤ą░čÅ ą║ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅą╝ (ąĮą░ą┐čĆąĖą╝ąĄčĆ, ą┐čĆąŠčłąĖą▓ą║ą░ ą╝ąŠąČąĄčé ą▒čŗčéčī ą▓čŗą╗ąŠąČąĄąĮą░ ą▓ čĆą░ąĘą┤ąĄą╗ąĄ Download čüą░ą╣čéą░ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čÅ).

5. ą¤ąŠčéčĆąĄą▒ąĖč鹥ą╗čī, ą┐ąŠą╗čāčćąĖą▓ ąĮąŠą▓čāčÄ ą┐čĆąŠčłąĖą▓ą║čā firmware, čüą░ą╝ąŠčüč鹊čÅč鹥ą╗čīąĮąŠ (čü ą┐ąŠą╝ąŠčēčīčÄ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░) ą┐ąĄčĆąĄą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆčāąĄčé čüą▓ąŠąĄ čāčüčéčĆąŠą╣čüčéą▓ąŠ čŹč鹊ą╣ ąĮąŠą▓ąŠą╣ ą┐čĆąŠčłąĖą▓ą║ąŠą╣.

ą×ą┤ąĮą░ą║ąŠ ą▓ čéą░ą║ąŠą╝ čüčåąĄąĮą░čĆąĖąĖ ą║čĆąŠčÄčéčüčÅ ą┤ą▓ąĄ čüąĄčĆčīąĄąĘąĮčŗąĄ ą┐čĆąŠą▒ą╗ąĄą╝čŗ, ą║ąŠč鹊čĆčŗąĄ ąČąĄą╗ą░č鹥ą╗čīąĮąŠ čĆąĄčłąĖčéčī. ąÆąŠ-ą┐ąĄčĆą▓čŗčģ, čāčüčéčĆąŠą╣čüčéą▓ąŠ ąĮąĄ ą┤ąŠą╗ąČąĮąŠ čüą╗čāčćą░ą╣ąĮąŠ ąĖčüą┐ąŠčĆčéąĖčéčīčüčÅ ą┐čĆąĖ ąŠčłąĖą▒ą║ąĄ ą▓ąŠ ą▓čĆąĄą╝čÅ ą┐čĆąŠčåąĄčüčüą░ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ. ą×čłąĖą▒ą║ą░ ą╝ąŠąČąĄčé ą▒čŗčéčī čüą░ą╝ąŠą╣ čĆą░ąĘąĮąŠą╣ - ąŠčé čéčĆąĖą▓ąĖą░ą╗čīąĮąŠą│ąŠ ąĖčüč湥ąĘąĮąŠą▓ąĄąĮąĖčÅ ą┐ąĖčéą░ąĮąĖčÅ ą┤ąŠ ąŠą▒čĆčŗą▓ą░ čüą▓čÅąĘąĖ ą▓ ą┐čĆąŠčåąĄčüčüąĄ ą┐ąĄčĆąĄą┤ą░čćąĖ ąĮąŠą▓ąŠą│ąŠ firmware. ąĀąĄčłąĄąĮąĖąĄ čŹč鹊ą╣ ą┐ąĄčĆą▓ąŠą╣ ą┐čĆąŠą▒ą╗ąĄą╝čŗ ą╝čŗ ąĮą░ąĘąŠą▓ąĄą╝ ą▒ąĄąĘąŠą┐ą░čüąĮčŗą╝ (safety) ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖąĄą╝. ąØą░ čĆąĖčüčāąĮą║ąĄ ąĖą╗ą╗čÄčüčéčĆąĖčĆčāąĄčéčüčÅ ą┐čĆąŠą▒ą╗ąĄą╝ą░ ą▒ąĄąĘąŠą┐ą░čüąĮąŠą│ąŠ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ.

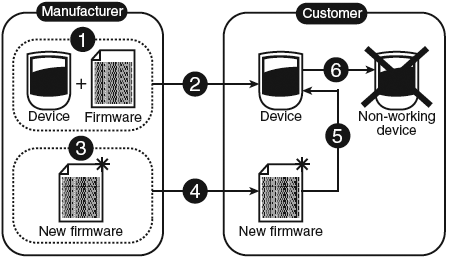

1. ą¤čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čī (Manufacturer) čĆą░ąĘčĆą░ą▒ą░čéčŗą▓ą░ąĄčé čāčüčéčĆąŠą╣čüčéą▓ąŠ (Device) ąĖ ąĮą░čćą░ą╗čīąĮčāčÄ ą▓ąĄčĆčüąĖčÄ firmware.

2. ąŻčüčéčĆąŠą╣čüčéą▓ąŠ ą┐ąŠą┐ą░ą┤ą░ąĄčé ą║ ą║ąŠąĮąĄčćąĮąŠą╝čā ą┐ąŠčéčĆąĄą▒ąĖč鹥ą╗čÄ (Customer).

3. ą¤čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čī ą▓čŗą┐čāčüą║ą░ąĄčé ąĮąŠą▓čāčÄ ą▓ąĄčĆčüąĖčÄ ą┐čĆąŠą│čĆą░ą╝ą╝ąĮąŠą│ąŠ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖčÅ (New firmware).

4. ąØąŠą▓ąŠąĄ firmware ą┐ąŠą┐ą░ą┤ą░ąĄčé ą║ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÄ.

5. ą¤ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čī ąĘą░ą┐čāčüą║ą░ąĄčé ą┐čĆąŠčåąĄčüčü ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ čāčüčéčĆąŠą╣čüčéą▓ą░ ąĮąŠą▓čŗą╝ firmware.

6. ąÆąŠ ą▓čĆąĄą╝čÅ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ ą┐čĆąŠąĖčüčģąŠą┤ąĖčé ąŠčłąĖą▒ą║ą░ ą┐čĆąĖ ą┐ąĄčĆąĄą┤ą░č湥 (ąĮą░ą┐čĆąĖą╝ąĄčĆ, čĆą░ąĘčĆčÅą┤ąĖą╗ą░čüčī ą▒ą░čéą░čĆąĄčÅ ą┐ąĖčéą░ąĮąĖčÅ), čćč鹊 ą┐čĆąĖą▓ąĄą╗ąŠ ą║ ą┐ąŠą╗ąĮąŠą╣ ą┐ąŠč鹥čĆąĄ čĆą░ą▒ąŠč鹊čüą┐ąŠčüąŠą▒ąĮąŠčüčéąĖ čāčüčéčĆąŠą╣čüčéą▓ą░.

ąÆč鹊čĆą░čÅ ą┐čĆąŠą▒ą╗ąĄą╝ą░ čüąŠčüč鹊ąĖčé ą▓ ąĘą░čēąĖč鹥 (security) ą┐čĆąŠą│čĆą░ą╝ą╝ąĮąŠą│ąŠ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖčÅ ą║ą░ą║ ąĖąĮč鹥ą╗ą╗ąĄą║čéčāą░ą╗čīąĮąŠą╣ čüąŠą▒čüčéą▓ąĄąĮąĮąŠčüčéąĖ. ą×čüąĮąŠą▓ąĮąŠąĄ ą▒ąĄčüą┐ąŠą║ąŠą╣čüčéą▓ąŠ čĆą░ąĘčĆą░ą▒ąŠčéčćąĖą║ąŠą▓ firmware čüąŠčüč鹊ąĖčé ą▓ č鹊ą╝, čćč鹊ą▒čŗ ąĮąĄ ą┤ąŠą┐čāčüčéąĖčéčī ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ čüą▓ąŠąĖčģ čĆą░ąĘčĆą░ą▒ąŠč鹊ą║ ą║ąŠąĮą║čāčĆąĄąĮčéą░ą╝ąĖ; ą┐ąŠčŹč鹊ą╝čā ąĮąŠą▓ą░čÅ ą┐čĆąŠą│čĆą░ą╝ą╝ą░ ą┤ąŠą╗ąČąĮą░ ą▒čŗčéčī ąĘą░čēąĖčēąĄąĮą░ ąŠčé ąĮąĄą░ą▓č鹊čĆąĖąĘąŠą▓ą░ąĮąĮąŠą│ąŠ ą┤ąŠčüčéčāą┐ą░, ą║ąŠą│ą┤ą░ ą┐čĆąŠčłąĖą▓ą║ą░ firmware ą┐ąŠą┐ą░ą┤ą░ąĄčé ą║ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅą╝ ąĖ ą▓ čåąĄą╗ąĄą▓ąŠą╣ ą┐čĆąŠą┤čāą║čé.

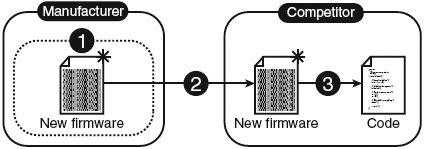

1. ą¤čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čī ą▓čŗą┐čāčüą║ą░ąĄčé ąĮąŠą▓čāčÄ ą▓ąĄčĆčüąĖčÄ ą┐čĆąŠą│čĆą░ą╝ą╝ąĮąŠą│ąŠ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖčÅ (New firmware).

2. ąÜąŠąĮą║čāčĆąĄąĮčé (Competitor) ą┐ąŠą╗čāčćą░ąĄčé ąĮąŠą▓čāčÄ ą┐čĆąŠčłąĖą▓ą║čā firmware.

3. ąÜąŠą┤ firmware ą┐ąŠą┤ą▓ąĄčĆą│ą░ąĄčéčüčÅ ą┤ąĖąĘą░čüčüąĄą╝ą▒ą╗ąĖčĆąŠą▓ą░ąĮąĖčÄ ąĖ ą░ąĮą░ą╗ąĖąĘčā (reverse-engineered, ąŠą▒čĆą░čéąĮą░čÅ čĆą░ąĘčĆą░ą▒ąŠčéą║ą░) ą┤ą╗čÅ ą┐ąŠą╗čāč湥ąĮąĖčÅ ąĖčüčģąŠą┤ąĮąŠą│ąŠ ąŠčĆąĖą│ąĖąĮą░ą╗čīąĮąŠą│ąŠ ą║ąŠą┤ą░.

ąÆ čüąĄą║čåąĖąĖ 2 In-field Upgrading ąŠą▒čŖčÅčüąĮčÅąĄčéčüčÅ ąŠą▒čēąĖą╣ ą┐čĆąĖąĮčåąĖą┐ - ą║ą░ą║ ą┐čĆąŠąĖčüčģąŠą┤ąĖčé čéčĆą░ą┤ąĖčåąĖąŠąĮąĮčŗą╣ ą┐čĆąŠčåąĄčüčü ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ. ąóą░ą║ąČąĄ ąŠą┐ąĖčüą░ąĮčŗ čĆą░ąĘą╗ąĖčćąĮčŗąĄ ą┐čĆąŠą▒ą╗ąĄą╝čŗ, čüą▓čÅąĘą░ąĮąĮčŗąĄ čü čŹčéąĖą╝ ą┐čĆąŠčåąĄčüčüąŠą╝, ą║ą░ą║ ąĖ čüąŠą▓ąĄčéčŗ ą┤ą╗čÅ čĆąĄčłąĄąĮąĖčÅ čŹčéąĖčģ ą┐čĆąŠą▒ą╗ąĄą╝.

[2. In-field Upgrading (ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖąĄ "ą▓ ą┐ąŠą╗ąĄ", čé. ąĄ. čā ą║ąŠąĮąĄčćąĮąŠą│ąŠ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ)]

ąÆ ą╗ą░ą▒ąŠčĆą░č鹊čĆąĖąĖ čĆą░ąĘčĆą░ą▒ąŠčéą║ąĖ ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░ąĮąĖąĄ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆą░ čÅą▓ą╗čÅąĄčéčüčÅ ąŠč湥ąĮčī ą┐čĆąŠčüčéčŗą╝ ą┤ąĄą╗ąŠą╝. ąöą╗čÅ čĆą░ąĘčĆą░ą▒ąŠčéčćąĖą║ąŠą▓ ą┤ąŠčüčéčāą┐ąĮčŗ čĆą░ąĘą╗ąĖčćąĮčŗąĄ ąĖąĮčüčéčĆčāą╝ąĄąĮčéčŗ ą┤ą╗čÅ č鹊ą│ąŠ, čćč鹊ą▒čŗ ąĘą░ą┐ąĖčüą░čéčī ą║ąŠą┤ ą▓ čāčüčéčĆąŠą╣čüčéą▓ąŠ. ąöą╗čÅ čŹč鹊ą│ąŠ ąĖą╝ąĄčÄčéčüčÅ ą┐ąŠčĆčéčŗ ąŠčéą╗ą░ą┤ą║ąĖ - čéą░ą║ąĖąĄ ą║ą░ą║ JTAG, ą░ą┐ą┐ą░čĆą░čéąĮčŗąĄ ą┐čĆąŠą│čĆą░ą╝ą╝ą░č鹊čĆčŗ ąĖ čé. ą┐. ą×ą┤ąĮą░ą║ąŠ, čćč鹊ą▒čŗ ąĖą╝ąĄčéčī ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī ąĘą░ą┐ąĖčüą░čéčī ąĮąŠą▓ąŠąĄ firmware ą▓ ą║ąŠąĮąĄčćąĮčŗą╣ ą┐čĆąŠą┤čāą║čé, ą▓čŗčłąĄčāą┐ąŠą╝čÅąĮčāčéčŗąĄ ąĖąĮčüčéčĆčāą╝ąĄąĮčéčŗ čāąČąĄ ąĮąĄ ą┐ąŠą┤ąŠą╣ą┤čāčé: ą┐ąŠą┤ą┤ąĄčƹȹ║ą░ ąŠčéą╗ą░ą┤ą║ąĖ ąĘą░ą┐čĆąĄčēąĄąĮą░, ą┐ąŠčĆčéčŗ ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░ąĮąĖčÅ ąĮąĄą┤ąŠčüčéčāą┐ąĮčŗ, ą║ąŠąĮąĄčćąĮčŗą╣ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čī ąĮąĄ ą╝ąŠąČąĄčé ąŠą▒ą╗ą░ą┤ą░čéčī ąĮąĄąŠą▒čģąŠą┤ąĖą╝čŗą╝ąĖ ąĘąĮą░ąĮąĖčÅą╝ąĖ ą┤ą╗čÅ ą┐ąĄčĆąĄą┐čĆąŠčłąĖą▓ą║ąĖ "ą╗ą░ą▒ąŠčĆą░č鹊čĆąĮčŗą╝ąĖ" ą╝ąĄč鹊ą┤ą░ą╝ąĖ ąĖ čé. ą┐. ą¤ąŠčŹč鹊ą╝čā ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖąĄ "ą▓ ą┐ąŠą╗ąĄ" (čā ą║ąŠąĮąĄčćąĮąŠą│ąŠ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ) ąĖčüą┐ąŠą╗čīąĘčāąĄčé ą┤čĆčāą│čāčÄ č鹥čģąĮąĖą║čā ą┤ą╗čÅ č鹊ą│ąŠ, čćč鹊ą▒čŗ ą┐ąŠą╝ąĄčüčéąĖčéčī ąĮąŠą▓ąŠąĄ firmware ą▓ čāčüčéčĆąŠą╣čüčéą▓ąŠ.

2.1 Bootloader

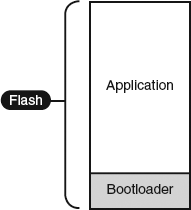

ą£ąĮąŠą│ąĖąĄ čüąŠą▓čĆąĄą╝ąĄąĮąĮčŗąĄ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆčŗ ąĖčüą┐ąŠą╗čīąĘčāčÄčé ą┐ą░ą╝čÅčéčī, ąĖąĘą│ąŠč鹊ą▓ą╗ąĄąĮąĮčāčÄ ą┐ąŠ č鹥čģąĮąŠą╗ąŠą│ąĖąĖ NOR Flash ą┤ą╗čÅ čģčĆą░ąĮąĄąĮąĖčÅ ą║ąŠą┤ą░ čüą▓ąŠąĄą╣ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ. ąōą╗ą░ą▓ąĮąŠąĄ ą┤ąŠčüč鹊ąĖąĮčüčéą▓ąŠ FLASH ą▓ č鹊ą╝, čćč鹊 ą┐ą░ą╝čÅčéčī ą╝ąŠąČąĄčé ą▒čŗčéčī ą┐ąĄčĆąĄąĘą░ą┐ąĖčüą░ąĮą░ čüą░ą╝ąĖą╝ ą┐čĆąŠą│čĆą░ą╝ą╝ąĮčŗą╝ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖąĄą╝. ąŁč鹊 ą║ą╗čÄč湥ą▓ą░čÅ ąŠčüąŠą▒ąĄąĮąĮąŠčüčéčī, ą║ąŠč鹊čĆą░čÅ ą┤ąĄą╗ą░ąĄčé ą▓ąŠąĘą╝ąŠąČąĮčŗą╝ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖąĄ "ą▓ ą┐ąŠą╗ąĄ": ą╝ą░ą╗ąĄąĮčīą║ą░čÅ čćą░čüčéčī ą║ąŠą┤ą░ ą┤ąŠą▒ą░ą▓ą╗čÅąĄčéčüčÅ ą▓ ąŠčüąĮąŠą▓ąĮąŠąĄ ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄ ą┤ą╗čÅ ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗ąĄąĮąĖčÅ ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéąĖ ąĘą░ą│čĆčāąČą░čéčī ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ, ą║ąŠč鹊čĆčŗąĄ ąĘą░ą╝ąĄąĮčÅčé čüčéą░čĆąŠąĄ firmware ą▓ čāčüčéčĆąŠą╣čüčéą▓ąĄ. ąŁčéą░ ą╝ą░ą╗ąĄąĮčīą║ą░čÅ čćą░čüčéčī ą║ąŠą┤ą░ čćą░čüč鹊 ąĮą░ąĘčŗą▓ą░ąĄčéčüčÅ bootloader, ą┐ąŠč鹊ą╝čā čćč鹊 ąĄą│ąŠ ąŠčüąĮąŠą▓ąĮą░čÅ čĆąŠą╗čī ąĘą░ą║ą╗čÄčćą░ąĄčéčüčÅ ą▓ ąĘą░ą│čĆčāąĘą║ąĄ ąĮąŠą▓ąŠą╣ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ ą┐čĆąĖ čüčéą░čĆč鹥 (boot).

ąÜąŠą┤ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ ą▓čüąĄą│ą┤ą░ čĆą░ąĘą╝ąĄčēą░ąĄčéčüčÅ ą▓ ą┐ą░ą╝čÅčéąĖ, čćč鹊ą▒čŗ ą╝ąŠąČąĮąŠ ą▒čŗą╗ąŠ ą▓ ą╗čÄą▒ąŠą╣ ą╝ąŠą╝ąĄąĮčé ąŠą▒ąĮąŠą▓ąĖčéčī čāčüčéčĆąŠą╣čüčéą▓ąŠ. ąØą░ čĆąĖčüčāąĮą║ąĄ ą┐ąŠą║ą░ąĘą░ąĮąŠ ą┐čĆąĖą▒ą╗ąĖąĘąĖč鹥ą╗čīąĮąŠąĄ čĆą░čüą┐čĆąĄą┤ąĄą╗ąĄąĮąĖąĄ ą┐ą░ą╝čÅčéąĖ ą┐čĆąĖ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĖ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░. ąóą░ą║ąĖą╝ ąŠą▒čĆą░ąĘąŠą╝, ąČąĄą╗ą░č鹥ą╗čīąĮąŠ čüą┤ąĄą╗ą░čéčī čŹč鹊čé ą║ąŠą┤ ą╝ąĖąĮąĖą╝ą░ą╗čīąĮąŠą│ąŠ ąŠą▒čŖąĄą╝ą░, ą┐ąŠčüą║ąŠą╗čīą║čā ąŠą▒čŖąĄą╝ ą┐ą░ą╝čÅčéąĖ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆą░ ąŠą│čĆą░ąĮąĖč湥ąĮ, ąĖ ąĮąĖą║ąŠą╝čā ąĮąĄ ąĮčāąČąĮąŠ č鹥čĆčÅčéčī ąĘąĮą░čćąĖč鹥ą╗čīąĮąŠąĄ ą╝ąĄčüč鹊 ą║ąŠą┤ą░ ą┐čĆąŠčüč鹊 čéą░ą║: ą▒čāčéą╗ąŠą░ą┤ąĄčĆ (Bootloader) ąĮąĄ čäčāąĮą║čåąĖąŠąĮą░ą╗čīąĮąŠ ąĮąĄ ą┤ą░ąĄčé ąĮąĖą║ą░ą║ąŠą╣ ą┐ąŠą╗čīąĘčŗ ą┤ą╗čÅ čäčāąĮą║čåąĖąŠąĮą░ą╗ą░ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ (Application), ą║čĆąŠą╝ąĄ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ.

ą¦č鹊ą▒čŗ ąĘą░ą║ą░čćą░čéčī ąĮąŠą▓ąŠąĄ firmware ą▓ čāčüčéčĆąŠą╣čüčéą▓ąŠ, ąĮąĄąŠą▒čģąŠą┤ąĖą╝ąŠ čüąŠąŠą▒čēąĖčéčī ą▒čāčéą╗ąŠą░ą┤ąĄčĆčā, čćč鹊 ąĮčāąČąĮąŠ čŹč鹊 čüą┤ąĄą╗ą░čéčī (ą┤ąŠą╗ąČąĮąŠ čüčĆą░ą▒ąŠčéą░čéčī čāčüą╗ąŠą▓ąĖąĄ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ). ą×ą▒čŗčćąĮąŠ ą▒čŗą▓ą░ąĄčé ą┤ą▓ą░ čéąĖą┐ą░ čāčüą╗ąŠą▓ąĖčÅ - ą░ą┐ą┐ą░čĆą░čéąĮąŠąĄ (hardware) ąĖ ą┐čĆąŠą│čĆą░ą╝ą╝ąĮąŠąĄ (software). ą¤ąŠą┤ ą░ą┐ą┐ą░čĆą░čéąĮčŗą╝ čāčüą╗ąŠą▓ąĖąĄą╝ ą┐ąŠą┤čĆą░ąĘčāą╝ąĄą▓ą░ąĄčéčüčÅ ąĮą░ąČą░čéąĖąĄ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮąŠą╣ ą║ąĮąŠą┐ą║ąĖ ą┐čĆąĖ ą▓ą║ą╗čÄč湥ąĮąĖąĖ ą┐ąĖčéą░ąĮąĖčÅ (ąĖą╗ąĖ čüą▒čĆąŠčüąĄ) ąĖą╗ąĖ ąĮą░ą╗ąĖčćąĖąĄ ą┐ąĄčĆąĄą╝čŗčćą║ąĖ. ą¤čĆąŠą│čĆą░ą╝ą╝ąĮąŠąĄ čāčüą╗ąŠą▓ąĖąĄ - ąŠčéą┐čĆą░ą▓ą║ą░ čüą┐ąĄčåąĖą░ą╗čīąĮąŠą╣ ą║ąŠą╝ą░ąĮą┤čŗ čāčüčéčĆąŠą╣čüčéą▓čā, ąŠčéčüčāčéčüčéą▓ąĖąĄ ą▓ čüąĖčüč鹥ą╝ąĄ ą░ą║čéčāą░ą╗čīąĮąŠą╣ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ, ąĖą╗ąĖ ąĮą░ą╗ąĖčćąĖąĄ ąĮąŠą▓ąŠą│ąŠ čäą░ą╣ą╗ą░ ą┐čĆąŠčłąĖą▓ą║ąĖ ąĮą░ čüą╝ąĄąĮąĮąŠą╝ ąĮąŠčüąĖč鹥ą╗ąĄ (ą║ą░čĆčéą░ SD/SDHC).

ąÜąŠą│ą┤ą░ čüąĖčüč鹥ą╝ą░ čüčéą░čĆčéčāąĄčé, ą▒čāčéą╗ąŠą░ą┤ąĄčĆ ą┐čĆąŠą▓ąĄčĆčÅąĄčé ąĘą░čĆą░ąĮąĄąĄ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮčŗąĄ čāčüą╗ąŠą▓ąĖčÅ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ: ąĄčüą╗ąĖ ąŠą┤ąĮąŠ ąĖąĘ ąĮąĖčģ ą▓čŗą┐ąŠą╗ąĮąĄąĮąŠ, č鹊 ą┤ąĄą╗ą░ąĄčéčüčÅ ą┐ąŠą┐čŗčéą║ą░ ą┐ąŠą┤ą║ą╗čÄčćąĖčéčīčüčÅ ą║ čģąŠčüčéčā ą┤ą╗čÅ ą┐ąŠą╗čāč湥ąĮąĖčÅ ąĮąŠą▓ąŠą│ąŠ firmware (ąĖą╗ąĖ čćąĖčéą░ąĄčéčüčÅ čäą░ą╣ą╗ firmware čü ą▓ąĮąĄčłąĮąĄą│ąŠ ąĮąŠčüąĖč鹥ą╗čÅ). ąóąĄąŠčĆąĄčéąĖč湥čüą║ąĖ čģąŠčüč鹊ą╝ ą╝ąŠąČąĄčé ą▒čŗčéčī ą╗čÄą▒ąŠąĄ čāčüčéčĆąŠą╣čüčéą▓ąŠ, ąŠą┤ąĮą░ą║ąŠ čćą░čēąĄ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ąŠą▒čŗčćąĮčŗą╣ ą║ąŠą╝ą┐čīčÄč鹥čĆ PC čüąŠ čüą┐ąĄčåąĖą░ą╗čīąĮčŗą╝ ą┐čĆąŠą│čĆą░ą╝ą╝ąĮčŗą╝ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖąĄą╝. ą¤ąĄčĆąĄą┤ą░čćą░ čäą░ą╣ą╗ą░ firmware ą╝ąŠąČąĄčé ąŠčüčāčēąĄčüčéą▓ą╗čÅčéčīčüčÅ č湥čĆąĄąĘ ą╗čÄą▒ąŠą╣ ą║ą░ąĮą░ą╗ čüą▓čÅąĘąĖ (media), ą║ąŠč鹊čĆčŗą╣ ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄčé čåąĄą╗ąĄą▓ąŠąĄ čāčüčéčĆąŠą╣čüčéą▓ąŠ, ąĮą░ą┐čĆąĖą╝ąĄčĆ RS232, USB, CAN, ą║ą░čĆčéą░ SD/SDHC ąĖ čé. ą┤. ąØą░ čĆąĖčüčāąĮą║ąĄ ą┐ąŠą║ą░ąĘą░ąĮ ą╝ąĄčģą░ąĮąĖąĘą╝ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ firmware čü ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄą╝ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░.

1. ą¤čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čī ą▓čŗą┐čāčüą║ą░ąĄčé ąĮąŠą▓čāčÄ ą▓ąĄčĆčüąĖčÄ ą┐čĆąŠą│čĆą░ą╝ą╝ąĮąŠą│ąŠ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖčÅ (firmware).

2. ąØąŠą▓ąŠąĄ firmware ą┐ąŠą┐ą░ą┤ą░ąĄčé ą║ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÄ.

3. ą¤ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čī ąĘą░ą┐čāčüą║ą░ąĄčé ą▒čāčéą╗ąŠą░ą┤ąĄčĆ, čāčüčéą░ąĮą░ą▓ą╗ąĖą▓ą░čÅ čāčüą╗ąŠą▓ąĖąĄ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ.

4. ąæčāčéą╗ąŠą░ą┤ąĄčĆ čüąŠąĄą┤ąĖąĮčÅąĄčéčüčÅ čü čģąŠčüč鹊ą╝.

5. ąźąŠčüčé ą┐ąĄčĆąĄą┤ą░ąĄčé čäą░ą╣ą╗ ą┐čĆąŠčłąĖą▓ą║ąĖ firmware.

6. ą¤čĆąĖą╗ąŠąČąĄąĮąĖąĄ firmware, ą║ąŠč鹊čĆąŠąĄ ąĮą░čģąŠą┤ąĖčéčüčÅ ą▓ čāčüčéčĆąŠą╣čüčéą▓ąĄ, ą┐ąĄčĆąĄąĘą░ą┐ąĖčüčŗą▓ą░ąĄčéčüčÅ ąĮą░ ąĮąŠą▓ąŠąĄ.

7. ąŚą░ą┐čāčüą║ą░ąĄčéčüčÅ ąĮąŠą▓ąŠąĄ firmware.

ą¤ąŠčüą╗ąĄ ąĘą░ą▓ąĄčĆčłąĄąĮąĖčÅ ą┐ąĄčĆąĄą┤ą░čćąĖ (čłą░ą│ 5) ą▒čāčéą╗ąŠą░ą┤ąĄčĆ ąĘą░ą╝ąĄąĮčÅąĄčé čüčéą░čĆąŠąĄ firmware ąĮą░ ąĄą│ąŠ ąĮąŠą▓čāčÄ ą▓ąĄčĆčüąĖčÄ (čłą░ą│ 6), ąĖ čāčüčéčĆąŠą╣čüčéą▓ąŠ ą┐ąŠą╗čāčćą░ąĄčé č鹥ą┐ąĄčĆčī ąĮąŠą▓čāčÄ čĆą░ą▒ąŠčćčāčÄ ą┐čĆąŠą│čĆą░ą╝ą╝čā.

ąóą░ą║ąČąĄ ąĖą╝ąĄčÄčéčüčÅ ąĮąĄą║ąŠč鹊čĆčŗąĄ ą┤čĆčāą│ąĖąĄ ą┐čāčéąĖ ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖčÅ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ ą║ąŠąĮąĄčćąĮąŠą│ąŠ ą┐čĆąŠą┤čāą║čéą░ čā ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ. ąØą░ą┐čĆąĖą╝ąĄčĆ, ąŠčüąĮąŠą▓ąĮąŠąĄ ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄ ą╝ąŠąČąĄčé ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖčéčī ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖąĄ čüą░ą╝ąŠčüč鹊čÅč鹥ą╗čīąĮąŠ: ą┤ą╗čÅ čāčüčéčĆąŠą╣čüčéą▓, ą║ąŠč鹊čĆčŗąĄ ąĖčüą┐ąŠą╗čīąĘčāčÄčé ą▓ąĮąĄčłąĮąĖą╣ ąĮąŠčüąĖč鹥ą╗čī ą┐ą░ą╝čÅčéąĖ, ąĮąŠą▓ąŠąĄ firmware ą╝ąŠąČąĄčé ą▒čŗčéčī ąĘą░ą┐ąĖčüą░ąĮąŠ ąĮą░ ąĮąĄą│ąŠ ą▓ ą▓ąĖą┤ąĄ čäą░ą╣ą╗ą░. ąśą╗ąĖ, ąĄčüą╗ąĖ ąĖą╝ąĄąĄčéčüčÅ ą┐ąŠą┤ą║ą╗čÄč湥ąĮąĖąĄ ą║ čüąĄčéąĖ ąśąĮč鹥čĆąĮąĄčé, čāčüčéčĆąŠą╣čüčéą▓ąŠ ą╝ąŠąČąĄčé čüą░ą╝ąŠ ą┐ąŠą┤ą║ą╗čÄčćąĖčéčīčüčÅ ą║ čüąĄčĆą▓ąĄčĆčā, čüą║ą░čćą░čéčī ąĖ ąŠą▒ąĮąŠą▓ąĖčéčī ąĮąŠą▓ąŠąĄ firmware. ą×ą┤ąĮą░ą║ąŠ ą┤ą╗čÅ čŹč鹊ą│ąŠ ąŠčüąĮąŠą▓ąĮą░čÅ ą┐čĆąŠą│čĆą░ą╝ą╝ą░ firmware ą┤ąŠą╗ąČąĮą░ ą▒čŗčéčī čüą┐ąĄčåąĖą░ą╗čīąĮčŗą╝ ąŠą▒čĆą░ąĘąŠą╝ ąĮą░ą┐ąĖčüą░ąĮą░ ąĖ ąŠčĆą│ą░ąĮąĖąĘąŠą▓ą░ąĮą░. ąōą╗ą░ą▓ąĮąŠąĄ ą┤ąŠčüč鹊ąĖąĮčüčéą▓ąŠ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ ą▓ č鹊ą╝, čćč鹊 ąÆą░ą╝ ąĮąĄ ąĮčāąČąĮąŠ čĆą░ąĘčĆą░ą▒ą░čéčŗą▓ą░čéčī firmware ą║ą░ą║-č鹊 ą┐ąŠ-ą┤čĆčāą│ąŠą╝čā. ąóą░ą║ąĖą╝ ąŠą▒čĆą░ąĘąŠą╝, ą┐ąŠčüą║ąŠą╗čīą║čā ą╝ąŠą┤ąĖčäąĖą║ą░čåąĖčÅ ąÆą░čłąĄą╣ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ ą┤ą╗čÅ ą┤ąŠą▒ą░ą▓ą╗ąĄąĮąĖčÅ ą▓ ąĮąĄčæ ą╝ąĄčģą░ąĮąĖąĘą╝ą░ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ ą╝ąŠąČąĄčé ą▒čŗčéčī čāč鹊ą╝ąĖč鹥ą╗čīąĮąŠą╣, ą▒čāčéą╗ąŠą░ą┤ąĄčĆ ą╝ąŠąČąĄčé ą▓čüąĄą│ą┤ą░ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ ą▒ąĄąĘ ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮąŠą│ąŠ ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░ąĮąĖčÅ (ą┤ą╗čÅ čŹč鹊ą│ąŠ, ą║ąŠąĮąĄčćąĮąŠ, ą▒čāčéą╗ąŠą░ą┤ąĄčĆ ą┤ąŠą╗ąČąĄąĮ ą▒čŗčéčī ą▓čüąĄą│ą┤ą░ ą╗ąĄą│ą║ąŠ ą┤ąŠčüčéčāą┐ąĄąĮ ą┤ą╗čÅ ąĘą░ą┐čāčüą║ą░ ąĖ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ).

2.2 ą¤čĆąŠą▒ą╗ąĄą╝čŗ

ą¤čĆąĖ čéčĆą░ą┤ąĖčåąĖąŠąĮąĮąŠą╝ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĖ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ ąĮąĄąŠą▒čģąŠą┤ąĖą╝ąŠ čĆąĄčłąĖčéčī ą▓čŗčłąĄčāą┐ąŠą╝čÅąĮčāčéčŗąĄ ą┐čĆąŠą▒ą╗ąĄą╝čŗ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ čāčüčéčĆąŠą╣čüčéą▓ą░ ąĖ ąĘą░čēąĖčēąĄąĮąĮąŠčüčéąĖ firmware ąŠčé ąĮąĄčüą░ąĮą║čåąĖąŠąĮąĖčĆąŠą▓ą░ąĮąĮąŠą│ąŠ ą┤ąŠčüčéčāą┐ą░ (safety & security). ąŁčéąĖ ą┐čĆąŠą▒ą╗ąĄą╝čŗ ą┐čĆąŠčÅą▓ą╗čÅčÄčéčüčÅ ą▓ ą┤ą▓čāčģ ą╝ąĄčüčéą░čģ: ą┐čĆąĖ ą┐ąĄčĆąĄą┤ą░č湥 čäą░ą╣ą╗ą░ firmware ą║ąŠąĮąĄčćąĮąŠą╝čā ą┐ąŠčéčĆąĄą▒ąĖč鹥ą╗čÄ (ąĮą░ą┐čĆąĖą╝ąĄčĆ, ą┐čāč鹥ą╝ ąĘą░ą║ą░čćą║ąĖ čü čüąĄčĆą▓ąĄčĆą░), ąĖą╗ąĖ ą┐čĆąĖ ąĘą░ą║ą░čćą║ąĄ ą┤ą░ąĮąĮčŗčģ firmware ą▓ čåąĄą╗ąĄą▓ąŠąĄ čāčüčéčĆąŠą╣čüčéą▓ąŠ (ą┐ąŠą┤ čāą┐čĆą░ą▓ą╗ąĄąĮąĖąĄą╝ čģąŠčüčéą░ ą┐ąŠ ą┤ąŠčüčéčāą┐ąĮąŠą╝čā ą┤ą╗čÅ čāčüčéčĆąŠą╣čüčéą▓ą░ ą║ą░ąĮą░ą╗čā čüą▓čÅąĘąĖ). ąØą░ ą┤ąĖą░ą│čĆą░ą╝ą╝ąĄ ą┐ąŠą║ą░ąĘą░ąĮčŗ ąŠčüąĮąŠą▓ąĮčŗąĄ ą┐čĆąŠą▒ą╗ąĄą╝čŗ, ą║ąŠč鹊čĆčŗąĄ ą▒čāą┤čāčé ąŠą▒čüčāąČą┤ą░čéčīčüčÅ ą▓ ą┐ąŠčüą╗ąĄą┤čāčÄčēąĖčģ čüąĄą║čåąĖčÅčģ.

ą¤ąŠčÅčüąĮąĄąĮąĖčÅ ą║ čĆąĖčüčāąĮą║čā:

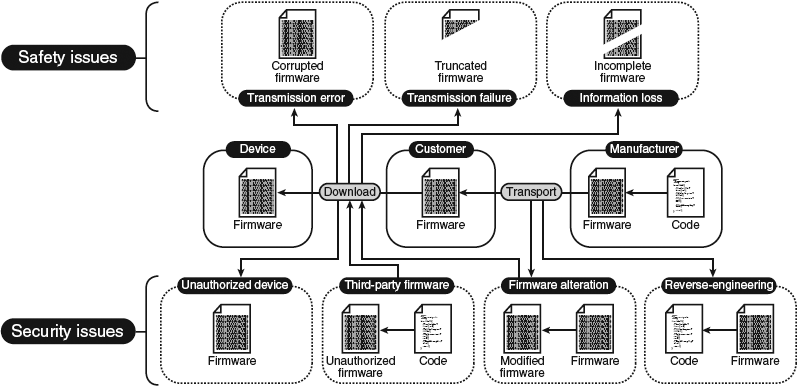

Safety issues - ą┐čĆąŠą▒ą╗ąĄą╝čŗ ą▒ąĄąĘąŠą┐ą░čüąĮąŠą│ąŠ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ čāčüčéčĆąŠą╣čüčéą▓ą░.

Corrupted firmware - ą┐ąŠą▓čĆąĄąČą┤ąĄąĮąĮąŠąĄ firmware.

Transmission error - ąŠčłąĖą▒ą║ą░ ą┐čĆąĖ ą┐ąĄčĆąĄą┤ą░č湥.

Truncated firmware - firmware ąŠą▒čĆąĄąĘą░ąĮąŠ.

Information loss - ą┐ąŠč鹥čĆčÅ ąĖąĮč乊čĆą╝ą░čåąĖąĖ.

Incomplete firmware - ąĮąĄą┐ąŠą╗ąĮąŠčüčéčīčÄ ąĘą░ą║ą░čćą░ąĮąĮąŠąĄ firmware.

Device - ąŠą▒ąĮąŠą▓ą╗čÅąĄą╝ąŠąĄ čāčüčéčĆąŠą╣čüčéą▓ąŠ, ą▓ ą║ąŠč鹊čĆąŠą╝ ąĮą░čģąŠą┤ąĖčéčüčÅ ą┐čĆąŠą│čĆą░ą╝ą╝ą░ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ firmware.

Download - ąĘą░ą║ą░čćą║ą░.

Customer - ą║ąŠąĮąĄčćąĮčŗą╣ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čī čāčüčéčĆąŠą╣čüčéą▓ą░.

Transport - ą║ą░ąĮą░ą╗ ą┐ąĄčĆąĄą┤ą░čćąĖ čäą░ą╣ą╗ą░ firmware ą║ąŠąĮąĄčćąĮąŠą╝čā ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÄ.

Manufacturer - ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čī, ą║ąŠč鹊čĆčŗą╣ čĆą░ąĘčĆą░ą▒ą░čéčŗą▓ą░ąĄčé ąĮąŠą▓čŗąĄ ą▓ąĄčĆčüąĖąĖ firmware.

Security issues - ą┐čĆąŠą▒ą╗ąĄą╝čŗ ąĘą░čēąĖčéčŗ firmware ąŠčé ąĮąĄčüą░ąĮą║čåąĖąŠąĮąĖčĆąŠą▓ą░ąĮąĮąŠą│ąŠ ą┤ąŠčüčéčāą┐ą░.

Unauthorized device - ąĮąĄą░ą▓č鹊čĆąĖąĘąŠą▓ą░ąĮąĮąŠąĄ čāčüčéčĆąŠą╣čüčéą▓ąŠ (ąĮą░ą┐čĆąĖą╝ąĄčĆ, ą░ąĮą░ą╗ąŠą│ąĖčćąĮąŠąĄ čāčüčéčĆąŠą╣čüčéą▓ąŠ, ą┐čĆąŠąĖąĘą▓ąĄą┤ąĄąĮąĮąŠąĄ ą║ąŠąĮą║čāčĆąĄąĮčéą░ą╝ąĖ).

Third-party firmware - firmware, ą║ąŠč鹊čĆąŠąĄ ą╝ąŠąČąĄčé ą▒čŗčéčī čĆą░ąĘčĆą░ą▒ąŠčéą░ąĮąŠ ą┤čĆčāą│ąĖą╝ąĖ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čÅą╝ąĖ.

Unauthorized firmware - ąĮąĄą░ą▓č鹊čĆąĖąĘąŠą▓ą░ąĮąĮąŠąĄ firmware.

Firmware alteration - ą┐ąĄčĆąĄą┤ąĄą╗ą║ą░ firmware.

Modified firmware - ą╝ąŠą┤ąĖčäąĖčåąĖčĆąŠą▓ą░ąĮąĮąŠąĄ firmware.

Reverse-engineering - čĆąĄą▓ąĄčĆčü-ąĖąĮąČąĖąĮąĖčĆąĖąĮą│, ąŠą▒čĆą░čéąĮą░čÅ čĆą░ąĘčĆą░ą▒ąŠčéą║ą░.

ąÆ ą┐ąŠčüą╗ąĄą┤čāčÄčēąĖčģ čüąĄą║čåąĖčÅčģ 2.2.1 Safety ąĖ 2.2.2 Security ąŠą▒čüčāąČą┤ą░čÄčéčüčÅ čŹčéąĖ ą▓ą░ąČąĮčŗąĄ ą┐čĆąŠą▒ą╗ąĄą╝čŗ:

ŌĆó Safety (ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéčī ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ)

ŌĆō ą×čłąĖą▒ą║ą░ ą┐čĆąĖ ą┐ąĄčĆąĄą┤ą░č湥 (Transmission error)

ŌĆō ą×ą▒čĆčŗą▓ ą┐ąĄčĆąĄą┤ą░čćąĖ (Transmission failure)

ŌĆō ą¤ąŠč鹥čĆčÅ ąĖąĮč乊čĆą╝ą░čåąĖąĖ (Information loss)

ŌĆó Security (ąĘą░čēąĖčéą░ ą¤ą× firmware ąŠčé ąĮąĄčüą░ąĮą║čåąĖąŠąĮąĖčĆąŠą▓ą░ąĮąĮąŠą│ąŠ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ)

ŌĆō ą×ą▒čĆą░čéąĮą░čÅ čĆą░ąĘčĆą░ą▒ąŠčéą║ą░ (Firmware reverse-engineering)

ŌĆō ąśčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄ ą┐ąŠčüč鹊čĆąŠąĮąĮąĄą│ąŠ, ąĮąĄą░ą▓č鹊čĆąĖąĘąŠą▓ą░ąĮąĮąŠą│ąŠ ą¤ą× ą┤ą╗čÅ čāčüčéčĆąŠą╣čüčéą▓ą░ (unauthorized firmware)

ŌĆō ą£ąŠą┤ąĖčäąĖą║ą░čåąĖčÅ ą¤ą× čāčüčéčĆąŠą╣čüčéą▓ą░ (Firmware modification)

ŌĆō ąśčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄ ą¤ą× firmware ąĮą░ ą┐ąŠčüč鹊čĆąŠąĮąĮąĄą╝ čāčüčéčĆąŠą╣čüčéą▓ąĄ (unauthorized device).

2.2.1 Safety

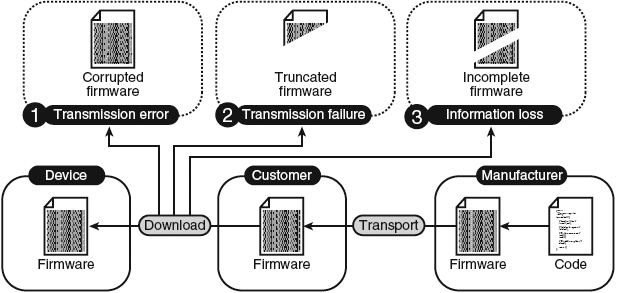

ąØą░ čĆąĖčüčāąĮą║ąĄ ą┐ąŠą║ą░ąĘą░ąĮčŗ ą┐čĆąŠą▒ą╗ąĄą╝čŗ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ, ą║ąŠč鹊čĆčŗąĄ ą┐čĆąŠąĖčüčģąŠą┤čÅčé ą┐čĆąĖ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĖ ą▒ą░ąĘąŠą▓ąŠą╣ ą▓ąĄčĆčüąĖąĖ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░.

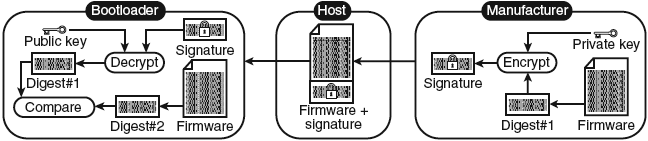

ąĀąĖčü. 2-4. ą¤čĆąŠą▒ą╗ąĄą╝čŗ ą▒ąĄąĘąŠą┐ą░čüąĮąŠą╣ ąĘą░ą│čĆčāąĘą║ąĖ firmware.

ąöą╗čÅ ą▒ąŠą╗čīčłąĖąĮčüčéą▓ą░ čāčüčéčĆąŠą╣čüčéą▓ ą║čĆąĖčéąĖčćąĮąŠ ą▓čüąĄą│ą┤ą░ ąĖą╝ąĄčéčī ąĮą░ ą▒ąŠčĆčéčā čĆą░ą▒ąŠč湥ąĄ firmware, ą┐ąŠčüą║ąŠą╗čīą║čā ąĖąĮą░č湥 ąŠąĮąŠ ąĮąĄ čüą╝ąŠąČąĄčé ąĮąŠčĆą╝ą░ą╗čīąĮąŠ čĆą░ą▒ąŠčéą░čéčī. ą×ą┤ąĮą░ą║ąŠ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ ą╝ąŠąČąĄčé ą┐čĆąĖą▓ąĄčüčéąĖ ą║ ą┐čĆąŠą▒ą╗ąĄą╝ą░čéąĖčćąĮąŠą╣ čüąĖčéčāą░čåąĖąĖ, ą║ąŠą│ą┤ą░ ąĮąŠą▓ąŠąĄ firmware ąĮąĄ ą▒čŗą╗ąŠ ąĄčēąĄ ą║ąŠčĆčĆąĄą║čéąĮąŠ čāčüčéą░ąĮąŠą▓ą╗ąĄąĮąŠ (ą░ čüčéą░čĆąŠąĄ čāąČąĄ ąĖčüą┐ąŠčĆč湥ąĮąŠ) - ą▓ čĆąĄąĘčāą╗čīčéą░č鹥 ą┐ąŠą╗čāčćą░ąĄčéčüčÅ "ą▒čĆąĖą║ąĮčāč鹊ąĄ", ą┐ąŠą╗ąĮąŠčüčéčīčÄ ąĮąĄčĆą░ą▒ąŠč鹊čüą┐ąŠčüąŠą▒ąĮąŠąĄ čāčüčéčĆąŠą╣čüčéą▓ąŠ.

ąóčĆąĖą▓ąĖą░ą╗čīąĮą░čÅ ą┐čĆąŠą▒ą╗ąĄą╝ą░ ą╝ąŠąČąĄčé ą┐čĆąŠąĖąĘąŠą╣čéąĖ, ąĄčüą╗ąĖ čāčüčéčĆąŠą╣čüčéą▓ąŠ ąĮąĄąŠąČąĖą┤ą░ąĮąĮąŠ ą┐ąŠč鹥čĆčÅą╗ąŠ ą┐ąĖčéą░ąĮąĖąĄ ą▓ąŠ ą▓čĆąĄą╝čÅ ą┐čĆąŠčåąĄčüčüą░ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ. ą×ą▒ą╗ą░čüčéčī ą┐ą░ą╝čÅčéąĖ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ ąŠą║ą░ąĘčŗą▓ą░ąĄčéčüčÅ ąĖčüą┐ąŠčĆč湥ąĮąĮąŠą╣, ąĖ čāčüčéčĆąŠą╣čüčéą▓ąŠ ą┐ąĄčĆąĄčüčéą░ąĮąĄčé čĆą░ą▒ąŠčéą░čéčī. ąŁč鹊čé čüą╗čāčćą░ą╣ ą╝ąŠąČąĮąŠ ąŠčéąĮąĄčüčéąĖ ą║ ą┐čĆąŠą▒ą╗ąĄą╝ąĄ 2 čĆąĖčüčāąĮą║ą░ (Transmission failure).

ą¤ąŠčćčéąĖ č鹊ąČąĄ čüą░ą╝ąŠąĄ ą┐čĆąŠąĖąĘąŠą╣ą┤ąĄčé, ąĄčüą╗ąĖ ą▓ąŠ ą▓čĆąĄą╝čÅ ą┐ąĄčĆąĄą┤ą░čćąĖ ąŠą▒ąŠčĆą▓ąĄčéčüčÅ čüą▓čÅąĘčī čü čģąŠčüč鹊ą╝. ą¤ąŠčüą║ąŠą╗čīą║čā firmware ąĘą░ą║ą░čćąĖą▓ą░ąĄčéčüčÅ ą▓ čāčüčéčĆąŠą╣čüčéą▓ąŠ ąĖ ąŠą┤ąĮąŠą▓čĆąĄą╝ąĄąĮąĮąŠ ą┐ąĄčĆąĄąĘą░ą┐ąĖčüčŗą▓ą░ąĄčéčüčÅ ą▓ ą┐ą░ą╝čÅčéąĖ, č鹊 ą▓ ą╗čÄą▒ąŠą╣ ą╝ąŠą╝ąĄąĮčé ą▓čĆąĄą╝ąĄąĮąĖ ą▓ ą┐ą░ą╝čÅčéąĖ ą╝ąŠąČąĄčé ąĮą░čģąŠą┤ąĖčéčīčüčÅ ąĮąĄ ą┐ąŠą╗ąĮąŠčüčéčīčÄ ąĘą░ą║ą░čćą░ąĮąĮą░čÅ ąĮąŠą▓ą░čÅ ą▓ąĄčĆčüąĖčÅ firmware ąĖ ąŠčüčéą░č鹊ą║ ąŠčé čüčéą░čĆąŠą╣. ą¤ąŠčüą║ąŠą╗čīą║čā ąŠč湥ąĮčī ą╝ą░ą╗ąŠ čłą░ąĮčüąŠą▓ ąĮą░ č鹊, čćč鹊 ą┤ą▓ąŠąĖčćąĮčŗą╣ ą║ąŠą┤ čĆą░ąĘąĮčŗčģ ą▓ąĄčĆčüąĖą╣ čüąŠą▓ą╝ąĄčüčéąĖą╝ ą┤čĆčāą│ čü ą┤čĆčāą│ąŠą╝, č鹊 ą┐čĆąĖ ąĮąĄą┐ąŠą╗ąĮąŠą╣ ąĘą░ą║ą░čćą║ąĄ ą┐čĆąĖ ąŠą▒čĆčŗą▓ąĄ čüą▓čÅąĘąĖ čüąĖčüč鹥ą╝ą░ ąĮą░ą▓ąĄčĆąĮčÅą║ą░ ąŠą║ą░ąČąĄčéčüčÅ ąĮąĄčĆą░ą▒ąŠč鹊čüą┐ąŠčüąŠą▒ąĮąŠą╣.

ąÜčĆąŠą╝ąĄ č鹊ą│ąŠ, ą▓ąŠąĘą╝ąŠąČąĄąĮ čüą╗čāčćą░ą╣ (ą┐čĆąŠą▒ą╗ąĄą╝ą░ 1, ą┐ąŠą║ą░ąĘą░ąĮąĮą░čÅ ąĮą░ čĆąĖčüčāąĮą║ąĄ, Transmission error), čćč鹊 čäą░ą╣ą╗ firmware ąŠą║ą░ąČąĄčéčüčÅ čüą╗čāčćą░ą╣ąĮąŠ ą┐ąŠą▓čĆąĄąČą┤ąĄąĮąĮčŗą╝ ą▓ ą┐čĆąŠčåąĄčüčüąĄ ą┐ąĄčĆąĄą┤ą░čćąĖ ąĄą│ąŠ ą║ ą┐ąŠčéčĆąĄą▒ąĖč鹥ą╗čÄ (ąĮą░ą┐čĆąĖą╝ąĄčĆ, ą▓ ą▒čāą┤ąĄčé ąĖąĘą╝ąĄąĮąĄąĮ ąŠą┤ąĖąĮ ą▒ąĖčé ą▓ ą║ą░ą║ąŠą╝-ąĮąĖą▒čāą┤čī ą▒ą╗ąŠą║ąĄ ą┤ą░ąĮąĮčŗčģ). ąĀąĄąĘčāą╗čīčéą░čé ą╝ąŠąČąĄčé ą▒čŗčéčī čüą░ą╝čŗą╣ ąĮąĄą┐čĆąĄą┤čüą║ą░ąĘčāąĄą╝čŗą╣ - ąŠčé ąĮąĄąĘąĮą░čćąĖč鹥ą╗čīąĮąŠą╣ ąŠčłąĖą▒ą║ąĖ ą▓ ą▓čŗčćąĖčüą╗ąĄąĮąĖčÅčģ (ąĮą░ą┐čĆąĖą╝ąĄčĆ, ąĄčüą╗ąĖ ą▒čāą┤ąĄčé ąĖąĘą╝ąĄąĮąĄąĮą░ ą║ąŠąĮčüčéą░ąĮčéą░) ą┤ąŠ ąĘą░ą▓ąĖčüą░ąĮąĖčÅ ą┐čĆąĖ ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖąĖ (ąĄčüą╗ąĖ ąŠčłąĖą▒ą║ą░ ą▓ ą░ą┤čĆąĄčüąĄ ąĖą╗ąĖ ą║ąŠą╝ą░ąĮą┤ąĄ ą║ąŠą┤ą░).

ąś ąĮą░ą║ąŠąĮąĄčå, ąĮąĄą║ąŠč鹊čĆčŗąĄ ą┤ą░ąĮąĮčŗąĄ ą╝ąŠą│čāčé ą▒čŗčéčī ą┐ąŠč鹥čĆčÅąĮčŗ ą┐čĆąĖ ą┐ąĄčĆąĄą┤ą░č湥 firmware ą▓ čåąĄą╗ąĄą▓ąŠąĄ čāčüčéčĆąŠą╣čüčéą▓ąŠ (ą┐čĆąŠą▒ą╗ąĄą╝ą░ 3 čĆąĖčüčāąĮą║ą░). ąŁč鹊 ą┐čĆąĖą▓ąĄą┤ąĄčé ą║ ą┐ąŠčĆč湥 ą║ąŠą┤ą░ ą┐ąŠčüą╗ąĄ ą┐čĆąŠą┐čāčēąĄąĮąĮąŠą╣ čćą░čüčéąĖ. ąØąĄą║ąŠč鹊čĆčŗąĄ ą║ą░ąĮą░ą╗čŗ čüą▓čÅąĘąĖ ąĖ ą┐čĆąŠč鹊ą║ąŠą╗čŗ ą╝ąŠą│čāčé ą┐ąŠą╝ąĄąĮčÅčéčī ą┐ąŠčĆčÅą┤ąŠą║ ą▒ą╗ąŠą║ąŠą▓ ą┤ą░ąĮąĮčŗčģ, čćč鹊 čéčĆąĄą▒čāąĄčé ą┐čĆąŠą▓ąĄčĆą║ąĖ - ą║ą░ą║ąŠą╣ ąĖą╝ąĄąĮąĮąŠ ą▒ą╗ąŠą║ ą▒čŗą╗ ą┐čĆąĖąĮčÅčé, ąĖ ą│ą┤ąĄ ąŠąĮ ą┤ąŠą╗ąČąĄąĮ čĆą░čüą┐ąŠą╗ą░ą│ą░čéčīčüčÅ ą▓ ą┐ą░ą╝čÅčéąĖ.

2.2.2 Security

ąØą░ čĆąĖčüčāąĮą║ąĄ ą┐ąŠą║ą░ąĘą░ąĮčŗ ą┐čĆąŠą▒ą╗ąĄą╝čŗ ąĘą░čēąĖčéčŗ firmware ąŠčé ąĮąĄčüą░ąĮą║čåąĖąŠąĮąĖčĆąŠą▓ą░ąĮąĮąŠą│ąŠ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ, ą║ąŠč鹊čĆčŗąĄ ą┐čĆąŠąĖčüčģąŠą┤čÅčé čü ą▒ą░ąĘąŠą▓ąŠą╣ ą▓ąĄčĆčüąĖąĄą╣ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░.

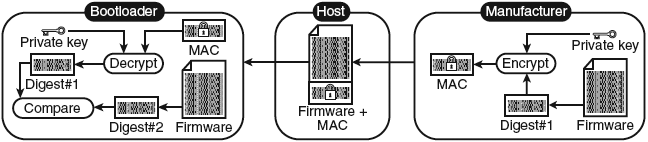

ąĀąĖčü. 2-5. ą¤čĆąŠą▒ą╗ąĄą╝čŗ ąĘą░čēąĖčéčŗ čü ą▒ą░ąĘąŠą▓čŗą╝ ą▒čāčéą╗ąŠą░ą┤ąĄčĆąŠą╝.

ąŚą░čēąĖčéą░ ą¤ą× čüąĖčüč鹥ą╝čŗ ą┐ąŠą┤čĆą░ąĘčāą╝ąĄą▓ą░ąĄčé čāą┤ąŠą▓ą╗ąĄčéą▓ąŠčĆąĄąĮąĖąĄ čüą╗ąĄą┤čāčÄčēąĖčģ čéčĆąĄą▒ąŠą▓ą░ąĮąĖą╣: privacy (čćą░čüčéąĮąŠąĄ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄ), integrity (čåąĄą╗ąŠčüčéąĮąŠčüčéčī), authenticity (ą░čāč鹥ąĮčéąĖčćąĮąŠčüčéčī, ą┐ąŠą┤ą╗ąĖąĮąĮąŠčüčéčī).

Privacy ąŠąĘąĮą░čćą░ąĄčé, čćč鹊 ąĮąĖą║ą░ą║ąĖąĄ čćą░čüčéąĖ ą┤ą░ąĮąĮčŗčģ ąĮąĄ ą╝ąŠą│čāčé ą▒čŗčéčī ą┐čĆąŠčćąĖčéą░ąĮčŗ ąĮąĄą░ą▓č鹊čĆąĖąĘąŠą▓ą░ąĮąĮčŗą╝ąĖ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅą╝ąĖ ąĖą╗ąĖ čāčüčéčĆąŠą╣čüčéą▓ą░ą╝ąĖ. ąōą╗ą░ą▓ąĮą░čÅ ąĘą░ą▒ąŠčéą░ čĆą░ąĘčĆą░ą▒ąŠčéčćąĖą║ąŠą▓ firmware - ąĮąĄ ą┤ąŠą┐čāčüčéąĖčéčī ą┐ąŠą┐ą░ą┤ą░ąĮąĖčÅ čĆą░ąĘčĆą░ą▒ąŠčéą░ąĮąĮąŠą│ąŠ ąĖą╝ąĖ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ ą║ ą║ąŠąĮą║čāčĆąĄąĮčéą░ą╝. ą¤ąŠčŹč鹊ą╝čā ąĖą╝ ąĮčāąČąĮąŠ, čćč鹊 ą▒čŗ ąĖčģ ą║ąŠą┤ ąŠčüčéą░ą▓ą░ą╗čüčÅ č鹊ą╗čīą║ąŠ ą▓ čćą░čüčéąĮąŠą╝ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĖ (privacy), ąĖ čåąĄą╗ąĄą▓čŗąĄ čāčüčéčĆąŠą╣čüčéą▓ą░ ąĖą╝ąĄą╗ąĖ č鹊ą╗čīą║ąŠ ą░ą▓č鹊čĆąĖąĘąŠą▓ą░ąĮąĮčŗčģ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣.

ą£ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆčŗ ąŠą▒čŗčćąĮąŠ ąĖą╝ąĄčÄčé ą▓čüčéčĆąŠąĄąĮąĮčŗą╣ ą╝ąĄčģą░ąĮąĖąĘą╝, ą║ąŠč鹊čĆčŗą╣ ą┤ąĄą╗ą░ąĄčé ąĮąĄą▓ąŠąĘą╝ąŠąČąĮčŗą╝ ą┐čĆąĄčüčéčāą┐ąĮąŠąĄ čćč鹥ąĮąĖąĄ ą║ąŠą┤ą░, ą║ąŠč鹊čĆčŗą╣ ąĘą░ą┐ąĖčüą░ąĮ ą▓ čāčüčéčĆąŠą╣čüčéą▓ąŠ. ą×ą┤ąĮą░ą║ąŠ ą┐čĆąĖ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖąĖ firmware čā ą║ąŠąĮąĄčćąĮąŠą│ąŠ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čī ą┐čāą▒ą╗ąĖčćąĮąŠ čĆą░čüą┐čĆąŠčüčéčĆą░ąĮčÅąĄčé ąĮąŠą▓čŗą╣ ąŠą▒čĆą░ąĘ ą║ąŠą┤ą░ ą┐čĆąŠą│čĆą░ą╝ą╝ąĮąŠą│ąŠ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖčÅ firmware, čćč鹊ą▒čŗ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĖ ą╝ąŠą│ą╗ąĖ ąŠą▒ąĮąŠą▓ąĖčéčī čüą▓ąŠąĄ čāčüčéčĆąŠą╣čüčéą▓ąŠ čüą░ą╝ąŠčüč鹊čÅč鹥ą╗čīąĮąŠ. ąĪą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠ, ą║ą▓ą░ą╗ąĖčäąĖčåąĖčĆąŠą▓ą░ąĮąĮčŗą╣ čüą┐ąĄčåąĖą░ą╗ąĖčüčé ą╝ąŠąČąĄčé ą┤ąĄą║ąŠą╝ą┐ąĖą╗ąĖčĆąŠą▓ą░čéčī firmware ąĖ ą┐ąŠą╗čāčćąĖčéčī ąĖčüčģąŠą┤ąĮčŗą╣ ą║ąŠą┤ (ą┐čĆąŠą▒ą╗ąĄą╝ą░ 4 čĆąĖčüčāąĮą║ą░, Reverse-engineering).

Authenticity (ą░čāč鹥ąĮčéąĖčćąĮąŠčüčéčī) ą┤ą░ąĄčé ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī ą┐čĆąŠą▓ąĄčĆąĖčéčī, čćč鹊 firmware ą┤ąĄą╣čüčéą▓ąĖč鹥ą╗čīąĮąŠ ą▒čŗą╗ąŠ ą▓čŗą┐čāčēąĄąĮąŠ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗ąĄą╝, ą░ ąĮąĄ ą║ąĄą╝-ąĮąĖą▒čāą┤čī ąĄčēąĄ. ąś ą┤ąĄą╣čüčéą▓ąĖč鹥ą╗čīąĮąŠ, ą┤čĆčāą│ą░čÅ ą┐čĆąŠą▒ą╗ąĄą╝ą░ ą┐čĆąĖ ą┐ąĄčĆąĄą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░ąĮąĖąĖ čüąŠčüč鹊ąĖčé ą▓ č鹊ą╝, čćč鹊 čāčüčéčĆąŠą╣čüčéą▓čā ą╝ąŠąČąĮąŠ ą┐čĆąĄą┤ąŠčüčéą░ą▓ąĖčéčī ą┤ą╗čÅ ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░ąĮąĖčÅ firmware, ą┐čĆąŠąĖąĘą▓ąĄą┤ąĄąĮąĮąŠąĄ ąĮąĄ ąŠčĆąĖą│ąĖąĮą░ą╗čīąĮčŗą╝ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗ąĄą╝ (original manufacturer), ą░ čüč鹊čĆąŠąĮąĮąĖą╝ čĆą░ąĘčĆą░ą▒ąŠčéčćąĖą║ąŠą╝ (third-party firmware, ą┐čĆąŠą▒ą╗ąĄą╝ą░ 2 ąĮą░ čĆąĖčüčāąĮą║ąĄ). ą×čüąŠą▒ąĄąĮąĮąŠ ą┐čĆąŠą▒ą╗ąĄą╝ą░čéąĖčćąĮąŠ, ą║ąŠą│ą┤ą░ firmware čĆą░ąĘčĆą░ą▒ąŠčéą░ąĮąŠ čü ą▓čĆąĄą┤ąŠąĮąŠčüąĮčŗą╝ąĖ čåąĄą╗čÅą╝ąĖ, ąĮą░ą┐čĆąĖą╝ąĄčĆ čćč鹊ą▒čŗ ąŠą▒ąŠą╣čéąĖ ą▒ą░čĆčīąĄčĆčŗ ąĘą░čēąĖčéčŗ, ąĮąĄą╗ąĄą│ą░ą╗čīąĮąŠ ą┐ąŠą╗čāčćąĖčéčī ą┤ąŠčüčéčāą┐ ą║ ą║čĆąĖčéąĖč湥čüą║ąĖą╝ čäčāąĮą║čåąĖčÅą╝ čāčüčéčĆąŠą╣čüčéą▓ą░, ąĖ čé. ą┤. ą×čĆąĖą│ąĖąĮą░ą╗čīąĮąŠąĄ firmware čéą░ą║ąČąĄ ą╝ąŠąČąĄčé ą▒čŗčéčī ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąŠ ąĮąĄ ą┤čĆčāą│ąŠą╝ čāčüčéčĆąŠą╣čüčéą▓ąĄ, ąĮą░ ą║ąŠč鹊čĆąŠą╝ čéą░ą║ąŠąĄ firmware ą╝ąŠąČąĄčé ą▒čŗčéčī ąĘą░ą┐čāčēąĄąĮąŠ (ą┐čĆąŠą▒ą╗ąĄą╝ą░ 1 čĆąĖčüčāąĮą║ą░, Unauthorized device). ąŁč鹊 ą╝ąŠąČąĄčé ą▒čŗčéčī ąĮąĄą╗ąĄą│ą░ą╗čīąĮą░čÅ, ąĮąĄą░ą▓č鹊čĆąĖąĘąŠą▓ą░ąĮąĮą░čÅ ą║ąŠą┐ąĖčÅ ą┐čĆąŠą┤čāą║čéą░, ąĖą╗ąĖ čāčüčéčĆąŠą╣čüčéą▓ąŠ, čüą┐ąĄčåąĖą░ą╗čīąĮąŠ čĆą░ąĘčĆą░ą▒ąŠčéą░ąĮąĮąŠąĄ ą┤ą╗čÅ ą▓ąĘą╗ąŠą╝ą░ (hacking). ąŚą┤ąĄčüčī čüąĮąŠą▓ą░ ą▓ąŠąĘąĮąĖą║ą░ąĄčé ą┐čĆąŠą▒ą╗ąĄą╝ą░ ą┐ąŠą┤ą╗ąĖąĮąĮąŠčüčéąĖ (authenticity), ąĮą░ čŹč鹊čé čĆą░ąĘ ą║ą░čüą░č鹥ą╗čīąĮąŠ čüą░ą╝ąŠą│ąŠ čåąĄą╗ąĄą▓ąŠą│ąŠ čāčüčéčĆąŠą╣čüčéą▓ą░.

ąś ąĮą░ą║ąŠąĮąĄčå, integrity (ą┐čĆąŠą▓ąĄčĆą║ą░ čåąĄą╗ąŠčüčéąĮąŠčüčéąĖ) ąĮčāąČąĮą░ ą┤ą╗čÅ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĖčÅ ą╝ąŠą┤ąĖčäąĖą║ą░čåąĖąĖ ą┤ą░ąĮąĮčŗčģ. ąÜ ą┐čĆąĖą╝ąĄčĆčā, ą░ą▓č鹊čĆąĖąĘąŠą▓ą░ąĮąĮąŠąĄ firmware ą╝ąŠąČąĄčé ą▒čŗčéčī ąĮąĄąĘąĮą░čćąĖč鹥ą╗čīąĮąŠ ą╝ąŠą┤ąĖčäąĖčåąĖčĆąŠą▓ą░ąĮąŠ (ą┐čĆąŠą▒ą╗ąĄą╝ą░ 3 čĆąĖčüčāąĮą║ą░, Firmware alteration). Firmware ą╝ąŠąČąĄčé ą▓čŗą│ą╗čÅą┤ąĄčéčī ą┐ąŠą╗ąĮąŠčüčéčīčÄ ą║ą░ą║ ąŠčĆąĖą│ąĖąĮą░ą╗čīąĮąŠąĄ, ąĮąŠ ą░čéą░ą║ą░ ą╝ąŠąČąĄčé ą▒čŗčéčī čéą░ą║ąŠą╣ ąČąĄ ąĖ čü č鹥ą╝ąĖ ąČąĄ čåąĄą╗čÅą╝ąĖ, ą║ą░ą║ ą▒čŗą╗ąŠ ąŠą┐ąĖčüą░ąĮąŠ ą▓ ą┐čĆąĄą┤čŗą┤čāčēąĄą╝ ą┐ą░čĆą░ą│čĆą░č乥.

ąæąĄąĘ ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖčÅ čéčĆąĄą▒ąŠą▓ą░ąĮąĖą╣ ąĘą░čēąĖčéčŗ, ą║ąŠą┤ firmware ą╝ąŠąČąĄčé ą▒čŗčéčī ą┐čĆąĄą┤ą╝ąĄč鹊ą╝ ą▓čüąĄ ą░čéą░ą║ ą║ą░čüą░č鹥ą╗čīąĮąŠ ą┐čĆąĖą▓ą░čéąĮąŠčüčéąĖ, čåąĄą╗ąŠčüčéąĮąŠčüčéąĖ ąĖ ą┐ąŠą┤ą╗ąĖąĮąĮąŠčüčéąĖ (privacy, integrity, authenticity). ą¤ąŠčŹč鹊ą╝čā ąĮąĄąŠą▒čģąŠą┤ąĖą╝čŗ ąĮąĄą║ąŠč鹊čĆčŗąĄ č鹥čģąĮąĖą║ąĖ ą┤ą╗čÅ ąŠčĆą│ą░ąĮąĖąĘą░čåąĖąĖ čĆąĄčłąĄąĮąĖčÅ čŹčéąĖčģ ą▓ąŠą┐čĆąŠčüąŠą▓.

[3. ą¤čĆąĄą┤ą╗ąŠąČąĄąĮąĮąŠąĄ čĆąĄčłąĄąĮąĖąĄ ąĘą░ą┤ą░čć ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ ąĖ ąĘą░čēąĖčéčŗ]

ąŁč鹊čé ą┤ąŠą║čāą╝ąĄąĮčé ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗čÅąĄčé ą┐čĆą░ą║čéąĖč湥čüą║ąĖąĄ čĆąĄčłąĄąĮąĖčÅ ą▓čŗčłąĄąŠą┐ąĖčüą░ąĮąĮčŗčģ ą┐čĆąŠą▒ą╗ąĄą╝, ą┐čĆąĖč湥ą╝ ą▒ąŠą╗čīčłą░čÅ čćą░čüčéčī čŹčéąĖčģ ą╝ąĄč鹊ą┤ąŠą▓ ą┐ąŠą┤čĆą░ąĘčāą╝ąĄą▓ą░čÄčé ąĮąĄą║ąŠč鹊čĆčŗą╣ ą║ąŠą╝ą┐čĆąŠą╝ąĖčüčü ą╝ąĄąČą┤čā čāčĆąŠą▓ąĮąĄą╝ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ / ąĘą░čēąĖčéčŗ ąĖ čĆą░ąĘą╝ąĄčĆąŠą╝ čäčāąĮą║čåąĖąŠąĮą░ą╗ą░ ąĖ čüą║ąŠčĆąŠčüčéčīčÄ čüąĖčüč鹥ą╝čŗ. ąŚą░ ą▓čüąĄ ąĮą░ą┤ąŠ ą┐ą╗ą░čéąĖčéčī, ąĄčüą╗ąĖ čćč鹊-č鹊 ą┐ąŠą╗čāčćą░ąĄą╝, č鹊 čćč鹊-č鹊 č鹥čĆčÅąĄą╝. ąĪą░ą╝ą░čÅ ą▒ąĄąĘąŠą┐ą░čüąĮą░čÅ ąĖ ąĘą░čēąĖčēąĄąĮąĮą░čÅ čüąĖčüč鹥ą╝ą░ ą▓ąĄčĆąŠčÅčéąĮąŠ ąŠą║ą░ąČąĄčéčüčÅ čüą░ą╝ąŠą╣ ą┤ąŠčĆąŠą│ąŠą╣, ą▒ąŠą╗čīčłąŠą╣, ą╝ąĄą┤ą╗ąĄąĮąĮąŠą╣ ąĖ ąĮąĄčāą┤ąŠą▒ąĮąŠą╣ ą▓ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĖ. ąŁč鹊 ąĘąĮą░čćąĖčé, čćč鹊 čüąĮą░čćą░ą╗ą░ ąĮčāąČąĮąŠ čéčēą░č鹥ą╗čīąĮąŠ ą┐čĆąŠą░ąĮą░ą╗ąĖąĘąĖčĆąŠą▓ą░čéčī - čćč鹊 čĆąĄą░ą╗ąĖąĘąŠą▓ą░čéčī ą▓ ą▓ąŠą┐čĆąŠčüąĄ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ ąĖ ąĘą░čēąĖčéčŗ čüąĖčüč鹥ą╝čŗ, čćč鹊ą▒čŗ ą┐ąŠą╗čāčćąĖčéčī č鹊ą╗čīą║ąŠ č鹊, čćč鹊 ą┤ąĄą╣čüčéą▓ąĖč鹥ą╗čīąĮąŠ ąĮąĄąŠą▒čģąŠą┤ąĖą╝ąŠ.

ąØąĄą║ąŠč鹊čĆčŗąĄ č鹥čģąĮąĖą║ąĖ čāčüąĖą╗ąĄąĮąĖčÅ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ ąĖ ąĘą░čēąĖčéčŗ ą┐čĆąĄą┤čüčéą░ą▓ą╗ąĄąĮčŗ ą▓ čüą╗ąĄą┤čāčÄčēąĖčģ čüąĄą║čåąĖčÅčģ. ą¤ąŠąČą░ą╗čāą╣čüčéą░ ąĖą╝ąĄą╣č鹥 ą▓ ą▓ąĖą┤čā, čćč鹊 ąĮąĖą║ą░ą║ąŠą╣ ą┐čĆąŠą│čĆą░ą╝ą╝ąĮčŗą╣ ą┐čĆąŠą┤čāą║čé ąĮąĖą║ąŠą│ą┤ą░ ąĮąĄ ą╝ąŠąČąĄčé ą┤ą░čéčī ąĖą┤ąĄą░ą╗čīąĮčāčÄ ąĘą░čēąĖčéčā. ąØą░ čüą░ą╝ąŠą╝ ą┤ąĄą╗ąĄ, ąĖą╝ąĄąĄčéčüčÅ ą╝ąĮąŠąČąĄčüčéą▓ąŠ ą░ą┐ą┐ą░čĆą░čéąĮąŠ ąŠčĆą│ą░ąĮąĖąĘąŠą▓ą░ąĮąĮčŗčģ ą░čéą░ą║ (micro-probing, ą░ąĮą░ą╗ąĖąĘ ą┐ąĖčéą░ąĮąĖčÅ, ą▓čĆąĄą╝ąĄąĮąĖ ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖčÅ, ą▓čüą║čĆčŗčéąĖąĄ ą║ąŠčĆą┐čāčüą░ ą║čĆąĖčüčéą░ą╗ą╗ą░ ą┤ą╗čÅ ą┤ąĄą░ą║čéąĖą▓ą░čåąĖąĖ ą▒ąĖčé ąĘą░čēąĖčéčŗ ąĖ čé. ą┐.), ą║ąŠč鹊čĆčŗąĄ ą╝ąŠą│čāčé ą┐ąŠąĘą▓ąŠą╗ąĖčéčī ąĘą╗ąŠčāą╝čŗčłą╗ąĄąĮąĮąĖą║ą░ą╝ ą┐ąŠą╗ąŠą╝ą░čéčī ą┐čĆąŠą│čĆą░ą╝ą╝ąĮčāčÄ ąĘą░čēąĖčéčā. ąŁčéąĖ ą░čéą░ą║ąĖ ą╗čāčćčłąĄ ą▓čüąĄą│ąŠ čĆąĄčłą░čÄčéčüčÅ čü ą┐čĆąĖą╝ąĄąĮąĄąĮąĖąĄą╝ čüą┐ąĄčåąĖą░ą╗čīąĮąŠ ą▓čŗą┤ąĄą╗ąĄąĮąĮąŠą│ąŠ ąĘą░čēąĖčēąĄąĮąĮąŠą│ąŠ čćąĖą┐ą░. ą×ą┤ąĮą░ą║ąŠ ą┐čĆąĖą╝ąĄąĮąĄąĮąĖąĄ ą┐čĆąŠą│čĆą░ą╝ą╝ąĮąŠą╣ ąĘą░čēąĖčéčŗ ą▓čüąĄ čĆą░ą▓ąĮąŠ ą┐ąŠą╗ąĄąĘąĮąŠ, ą┐ąŠčüą║ąŠą╗čīą║čā ą▓ąŠąĘčĆą░čüčéą░ąĄčé čüč鹊ąĖą╝ąŠčüčéčī ą░čéą░ą║ąĖ ąĮą░ čüąĖčüč鹥ą╝čā (ą┤ą╗čÅ ą┐čĆąĄąŠą┤ąŠą╗ąĄąĮąĖčÅ ąĘą░čēąĖčéčŗ ąĮąĄąŠą▒čģąŠą┤ąĖą╝ąŠ ą┐ąŠčéčĆą░čéąĖčéčī ąĘąĮą░čćąĖč鹥ą╗čīąĮąŠąĄ ą▓čĆąĄą╝čÅ ąĖ ą┤ąĄąĮčīą│ąĖ).

3.1 Safety

ą×ą┐ąĖčüą░ąĮąĮčŗąĄ ą▓ čŹč鹊ą╣ čüąĄą║čåąĖąĖ č鹥čģąĮąĖą║ąĖ ą┐ąŠą╝ąŠą│čāčé ą┐čĆąĄą┤ąŠčéą▓čĆą░čéąĖčéčī ąŠčłąĖą▒ą║ąĖ, ą║ą░čüą░čÄčēąĖąĄčüčÅ ą▒ąĄąĘąŠą┐ą░čüąĮąŠą│ąŠ ąĖ ąĮą░ą┤ąĄąČąĮąŠą│ąŠ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ čüąĖčüč鹥ą╝čŗ (čćč鹊ą▒čŗ čāčüčéčĆąŠą╣čüčéą▓ąŠ ąĮąĄ ą┐ąŠč鹥čĆčÅą╗ąŠ čĆą░ą▒ąŠč鹊čüą┐ąŠčüąŠą▒ąĮąŠčüčéčī ą┐ąŠčüą╗ąĄ ąĘą░ą┐čāčüą║ą░ ą┐čĆąŠčåąĄą┤čāčĆčŗ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ). ą×ą┤ąĮą░ą║ąŠ ąĖąĮč鹥čĆąĄčüąĮąŠ ąĘą░ą╝ąĄčéąĖčéčī, čćč鹊 ąĄčüą╗ąĖ ąĘą░ą│čĆčāąĘčćąĖą║ ąĮąĄ ą▒čāą┤ąĄčé ą┐ąŠą▓čĆąĄąČą┤ąĄąĮ (ąŠąĮ ąŠą▒čŗčćąĮąŠ ąĮąĄ ąŠą▒ąĮąŠą▓ą╗čÅąĄčéčüčÅ), č鹊 ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čī ą╝ąŠąČąĮąŠ ą┐čĆąŠčüč鹊 ą┐ąŠą┐čŗčéą░čéčīčüčÅ ąŠą▒ąĮąŠą▓ąĖčéčī čāčüčéčĆąŠą╣čüčéą▓ąŠ ąĘą░ąĮąŠą▓ąŠ, ąĄčüą╗ąĖ ą┐čĆąĖ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖąĖ ą┐čĆąŠąĖąĘąŠčłą╗ą░ ąŠčłąĖą▒ą║ą░. ąĢčüč鹥čüčéą▓ąĄąĮąĮąŠ, čŹč鹊 ą╝ąŠąČąĄčé ą▒čŗčéčī ąĮąĄ ą▓čüąĄą│ą┤ą░ ąČąĄą╗ą░č鹥ą╗čīąĮąŠą╣ ą░ą╗čīč鹥čĆąĮą░čéąĖą▓ąŠą╣, ą┐ąŠčŹč鹊ą╝čā ąĘą┤ąĄčüčī ą┐čĆąĄą┤ą╗ąŠąČąĄąĮčŗ ą┤čĆčāą│ąĖąĄ čĆąĄčłąĄąĮąĖčÅ.

3.1.1 ąĪč鹥ą║ ą┐čĆąŠč鹊ą║ąŠą╗ą░ (Protocol Stack)

ąĪč鹥ą║ ą┐čĆąŠč鹊ą║ąŠą╗ąŠą▓ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą▓ ą▒ąŠą╗čīčłąĖąĮčüčéą▓ąĄ ą║ąŠą╝ą╝čāąĮąĖą║ą░čåąĖąŠąĮąĮčŗčģ čüčéą░ąĮą┤ą░čĆč鹊ą▓ ą┤ą╗čÅ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖčÅ ąĮą░ą┤ąĄąČąĮčŗčģ ą┐ąĄčĆąĄą┤ą░čć ą┤ą░ąĮąĮčŗčģ. ąŁčéą░ ąĮą░ą┤ąĄąČąĮąŠčüčéčī ą▓ą░ąČąĮą░ ą┤ą╗čÅ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░, ą┐ąŠčüą║ąŠą╗čīą║čā firmware ąĮąĄ ą┤ąŠą╗ąČąĮąŠ ą▒čŗčéčī ą┐ąŠą▓čĆąĄąČą┤ąĄąĮąŠ ą▓ ą┐čĆąŠčåąĄčüčüąĄ ąĘą░ą║ą░čćą║ąĖ (ą┐čĆąŠą▒ą╗ąĄą╝čŗ 2 ąĖ 3 ąĮą░ čĆąĖčüčāąĮą║ąĄ 2-4).

ąÆ čüčéą░ąĮą┤ą░čĆčéąĮąŠą╣ ą╝ąŠą┤ąĄą╗ąĖ OSI čüąĖčüč鹥ą╝ą░ ąŠą▒ą╝ąĄąĮą░ ą┐ąŠą┤ąĄą╗ąĄąĮą░ ąĮą░ čüąĄą╝ čüą╗ąŠąĄą▓, ą║ąŠč鹊čĆčŗąĄ č乊čĆą╝ąĖčĆčāčÄčé čüč鹥ą║ ą┐čĆąŠč鹊ą║ąŠą╗ąŠą▓. ąÜą░ąČą┤čŗą╣ čüą╗ąŠą╣ ąŠčéą▓ąĄčćą░ąĄčé ąĘą░ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮčŗą╣ ąĮą░ą▒ąŠčĆ čäčāąĮą║čåąĖą╣. ąØą░ą┐čĆąĖą╝ąĄčĆ, čüą░ą╝čŗą╣ ąĮąĖąČąĮąĖą╣ čäąĖąĘąĖč湥čüą║ąĖą╣ čüą╗ąŠą╣ (physical layer) ąŠčéą▓ąĄčćą░ąĄčé ąĘą░ čäąĖąĘąĖč湥čüą║ąŠąĄ čüąŠąĄą┤ąĖąĮąĄąĮąĖąĄ čāčüčéčĆąŠą╣čüčéą▓. ąØą░ą┤ąĄąČąĮąŠčüčéčī ąŠą▒čŗčćąĮąŠ čĆąĄą░ą╗ąĖąĘąŠą▓ą░ąĮą░ ąĮą░ čéčĆą░ąĮčüą┐ąŠčĆčéąĮąŠą╝ čüą╗ąŠąĄ (transport layer).

ąØą░ą┤ąĄąČąĮąŠčüčéčī ą┐ąĄčĆąĄą┤ą░čćąĖ ą▓čüąĄą│ą┤ą░ čüą▓čÅąĘą░ąĮą░ čü ą┤ąŠą▒ą░ą▓ą╗ąĄąĮąĖąĄą╝ ąĮąĄą║ąŠč鹊čĆąŠą╣ ąĖąĘą▒čŗč鹊čćąĮąŠčüčéąĖ ą▓ ą┐ąĄčĆąĄą┤ą░ą▓ą░ąĄą╝čŗą╣ ą┐ąŠč鹊ą║ ą┤ą░ąĮąĮčŗčģ, ąĖ ąĮą░ čāčĆąŠą▓ąĮąĄ čéčĆą░ąĮčüą┐ąŠčĆčéąĮąŠą│ąŠ ą┐čĆąŠč鹊ą║ąŠą╗ą░ ąŠą▒čŗčćąĮąŠ čĆąĄą░ą╗ąĖąĘčāąĄčéčüčÅ čü ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄą╝ ą║ąŠą┤ąŠą▓ ą┤ąĄč鹥ą║čéąĖčĆąŠą▓ą░ąĮąĖčÅ ąĖ ą║ąŠčĆčĆąĄą║čåąĖąĖ ąŠčłąĖą▒ąŠą║ (error detection/correction codes), ąĮčāą╝ąĄčĆą░čåąĖąĖ ą▒ą╗ąŠą║ąŠą▓ ą┤ą░ąĮąĮčŗčģ (block numbering) ąĖ ą┐ąŠą┤čéą▓ąĄčƹȹ┤ąĄąĮąĖčÅ ą┐ą░ą║ąĄčéą░ (packet acknowledgement). ąśą╝ąĄčÄčēąĖąĄčüčÅ ą┐čĆąŠč鹊ą║ąŠą╗čŗ ą┤ą╗čÅ ą┤ąŠčüčéčāą┐ąĮčŗčģ ą║ą░ąĮą░ą╗ąŠą▓ čüą▓čÅąĘąĖ (media) ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆąŠą▓ Atmel┬« ARM┬« Thumb┬« AT91SAM ąŠą┐ąĖčüą░ąĮčŗ ą▓ čüąĄą║čåąĖąĖ Section 3.1.1.4 ąĪčāčēąĄčüčéą▓čāčÄčēąĖąĄ ą┐čĆąŠč鹊ą║ąŠą╗čŗ.

3.1.1.1 Error Detection/Correction

ąöą╗čÅ ą┐ąĄčĆąĄą┤ą░čćąĖ ą┤ą░ąĮąĮčŗčģ ą┐ąŠą▓čüąĄą╝ąĄčüčéąĮąŠ ąĖčüą┐ąŠą╗čīąĘčāčÄčéčüčÅ ą║ąŠą┤čŗ, ą┤ąĄč鹥ą║čéąĖčĆčāčÄčēąĖąĄ ąĖ ąĖčüą┐čĆą░ą▓ą╗čÅčÄčēąĖąĄ ąŠčłąĖą▒ą║ąĖ. ąöąĄą╣čüčéą▓ąĖč鹥ą╗čīąĮąŠ, ą╝ąĮąŠą│ąĖąĄ ąŠą┐ąĄčĆą░čåąĖąĖ čü ą┤ą░ąĮąĮčŗą╝ąĖ ą╝ąŠą│čāčé ą┐čĆąŠąĖčüčģąŠą┤ąĖčéčī čü ą┐ąŠčĆč湥ą╣ ą║ą░ą║ąŠą╣-č鹊 ąĖčģ čćą░čüčéąĖ: ąĘą░ą│čĆčāąĘą║ą░ ąĮąŠą▓ąŠą│ąŠ firmware, ąŠčéą┐čĆą░ą▓ą║ą░ čäą░ą╣ą╗ą░ ą┐ąŠ čüąĄčéąĖ ąĖ čé. ą┐. ąóą░ą║ąĖą╝ ąŠą▒čĆą░ąĘąŠą╝, čĆą░ąĘčĆą░ą▒ąŠčéą░ąĮčŗ čüą┐ąĄčåąĖą░ą╗čīąĮčŗąĄ ą║ąŠą┤čŗ, ą┐ąŠąĘą▓ąŠą╗čÅčÄčēąĖąĄ ąŠą▒ąĮą░čĆčāąČąĖą▓ą░čéčī ąĖ ą┤ą░ąČąĄ ąĖčüą┐čĆą░ą▓ą╗čÅčéčī ąĮąĄą║ąŠč鹊čĆąŠąĄ ą║ąŠą╗ąĖč湥čüčéą▓ąŠ ąŠčłąĖą▒ąŠą║ ą┐ąĄčĆąĄą┤ą░čćąĖ.

Detection codes (ą║ąŠą┤čŗ ą┤ąĄč鹥ą║čéąĖčĆąŠą▓ą░ąĮąĖčÅ ąŠčłąĖą▒ąŠą║) ąĖčüą┐ąŠą╗čīąĘčāčÄčé ą┐čĆąŠčüč鹊ąĄ ą╝ą░č鹥ą╝ą░čéąĖč湥čüą║ąŠąĄ ą▓čŗčćąĖčüą╗ąĄąĮąĖąĄ ąĮąĄą║ąŠč鹊čĆąŠą│ąŠ čćąĖčüą╗ą░ (ą║ąŠąĮčéčĆąŠą╗čīąĮąŠą╣ čüčāą╝ą╝čŗ) ąŠčé ą▓čüąĄą│ąŠ ą╝ą░čüčüąĖą▓ą░ ąŠčéą┐čĆą░ą▓ą╗čÅąĄą╝čŗčģ ą┤ą░ąĮąĮčŗčģ. ąŁčéą░ ą║ąŠąĮčéčĆąŠą╗čīąĮą░čÅ čüčāą╝ą╝ą░ ą┐ąĄčĆąĄą┤ą░ąĄčéčüčÅ ąŠčéą┤ąĄą╗čīąĮąŠ, ąĮą░čĆčÅą┤čā čüąŠ ą▓čüąĄą╝ąĖ ąŠčĆąĖą│ąĖąĮą░ą╗čīąĮčŗą╝ąĖ ą┤ą░ąĮąĮčŗą╝ąĖ. ąÜąŠą│ą┤ą░ čåąĄą╗ąĄą▓ąŠąĄ čāčüčéčĆąŠą╣čüčéą▓ąŠ ą┐ąŠą╗čāčćą░ąĄčé ą┤ą░ąĮąĮčŗąĄ, ąŠąĮąŠ ąĘą░ąĮąŠą▓ąŠ čüą░ą╝ąŠ ą▓čŗčćąĖčüą╗čÅąĄčé ą║ąŠąĮčéčĆąŠą╗čīąĮčāčÄ čüčāą╝ą╝čā ą┐ąŠ čéą░ą║ąŠą╝čā ąČąĄ ą░ą╗ą│ąŠčĆąĖčéą╝čā, ąĖ čüčĆą░ą▓ąĮąĖą▓ą░ąĄčé ą┐ąŠą╗čāč湥ąĮąĮąŠąĄ ąĘąĮą░č湥ąĮąĖąĄ čü ą┐čĆąĖąĮčÅčéčŗą╝ ąĘąĮą░č湥ąĮąĖąĄą╝ ą║ąŠąĮčéčĆąŠą╗čīąĮąŠą╣ čüčāą╝ą╝čŗ. ąĢčüą╗ąĖ ąŠą▒ą░ ąĘąĮą░č湥ąĮąĖčÅ ą║ąŠąĮčéčĆąŠą╗čīąĮčŗčģ čüčāą╝ą╝ (ą┐ąŠą╗čāč湥ąĮąĮą░čÅ ąĖ ą┐čĆąĖąĮčÅčéą░čÅ) čüąŠą▓ą┐ą░ą┤ą░čÄčé, č鹊 ą┐ąĄčĆąĄą┤ą░čćą░ čüčćąĖčéą░ąĄčéčüčÅ čāčüą┐ąĄčłąĮąŠą╣ ąĖ ą▒ąĄąĘąŠčłąĖą▒ąŠčćąĮąŠą╣; ąĖąĮą░č湥 ą▓ ą┐čĆąĖąĮčÅč鹊ą╝ ą▒ą╗ąŠą║ąĄ ą┤ą░ąĮąĮčŗčģ ąĖą╝ąĄąĄčéčüčÅ ąŠą┤ąĖąĮ ąĖą╗ąĖ ą▒ąŠą╗čīčłąĄąĄ ą║ąŠą╗ąĖč湥čüčéą▓ąŠ ąĮąĄą┐čĆą░ą▓ąĖą╗čīąĮčŗčģ ą▒ąĖčé. ąÜąŠąĮčéčĆąŠą╗čīąĮą░čÅ čüčāą╝ą╝ą░ ą╝ąŠąČąĄčé ą▒čŗčéčī ą┐ąŠą┤čüčćąĖčéą░ąĮą░ ą║ą░ą║ ąĮą░ ąŠą┤ąĖąĮ ą▒ą╗ąŠą║ ą┤ą░ąĮąĮčŗčģ (ą╝ą░ą╗čāčÄ čćą░čüčéčī ą┐ąĄčĆąĄą┤ą░ą▓ą░ąĄą╝ąŠą│ąŠ firmware), čéą░ą║ ąĖ ąĮą░ ą▓ąĄčüčī ą╝ą░čüčüąĖą▓ ą┤ą░ąĮąĮčŗčģ firmware.

Correction codes (ą║ąŠą┤čŗ ą║ąŠčĆčĆąĄą║čåąĖąĖ ąŠčłąĖą▒ąŠą║) čĆą░ą▒ąŠčéą░čÄčé ą┐ąŠ čéą░ą║ąŠą╝čā ąČąĄ ą┐čĆąĖąĮčåąĖą┐čā, ąĘą░ ąĖčüą║ą╗čÄč湥ąĮąĖąĄą╝ č鹊ą│ąŠ, čćč鹊 ąŠąĮąĖ ą╝ąŠą│čāčé ąĮąĄ č鹊ą╗čīą║ąŠ ą┤ąĄč鹥ą║čéąĖčĆąŠą▓ą░čéčī ąĮą░ą╗ąĖčćąĖąĄ ąŠčłąĖą▒ąŠą║, ąĮąŠ ąĖ ąĄčēąĄ ąĖ čāčüčéčĆą░ąĮčÅčéčī ąĖčģ (ą▓ąŠčüčüčéą░ąĮą░ą▓ą╗ąĖą▓ą░čéčī ąŠčĆąĖą│ąĖąĮą░ą╗čīąĮąŠąĄ ąĘąĮą░č湥ąĮąĖąĄ ą┤ą░ąĮąĮčŗčģ). ąŁč鹊 ą┐ąŠą╗ąĄąĘąĮąŠ ą┤ą╗čÅ č鹊ą│ąŠ, čćč鹊ą▒čŗ ąĖąĘą▒ąĄąČą░čéčī ąĘą░ą┐čĆąŠčüąŠą▓ ą║ ą┐ąĄčĆąĄą┤ą░čÄčēąĄą╝čā čāąĘą╗čā ąĮą░ ą┐ąŠą▓č鹊čĆąĮčāčÄ ą┐ąĄčĆąĄą┤ą░čćčā ąŠčłąĖą▒ąŠčćąĮąŠ ą┐čĆąĖąĮčÅčéčŗčģ ą┤ą░ąĮąĮčŗčģ. ąÆč鹊čĆąŠąĄ ąŠčéą╗ąĖčćąĖąĄ - ą╝ąŠąČąĄčé ą▒čŗčéčī ąŠą▒ąĮą░čĆčāąČąĄąĮąŠ ąĖ ąĖčüą┐čĆą░ą▓ą╗ąĄąĮąŠ č鹊ą╗čīą║ąŠ čüčéčĆąŠą│ąŠ ąŠą│čĆą░ąĮąĖč湥ąĮąĮąŠąĄ ą║ąŠą╗ąĖč湥čüčéą▓ąŠ ąŠčłąĖą▒ąŠą║, ąŠą┐čĆąĄą┤ąĄą╗čÅąĄą╝ąŠąĄ ą┐čĆąĖą╝ąĄąĮčÅąĄą╝čŗą╝ ą╝ąĄč鹊ą┤ąŠą╝ ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖčÅ. ąóčĆąĄčéčīąĄ ąŠčéą╗ąĖčćąĖąĄ čüąŠčüč鹊ąĖčé ą▓ č鹊ą╝, čćč鹊 ą┐čĆą░ą║čéąĖč湥čüą║ąŠąĄ ą┐čĆąĖą╝ąĄąĮąĄąĮąĖąĄ ą║ąŠčĆčĆąĄą║čåąĖąĖ ąŠčłąĖą▒ąŠą║ ą╝ąŠąČąĄčé ą▒čŗčéčī ąŠčüčāčēąĄčüčéą▓ą╗ąĄąĮąŠ č鹊ą╗čīą║ąŠ ąĮą░ ą╝ą░ą╗čāčÄ ą┐ąŠčĆčåąĖčÄ ą┤ą░ąĮąĮčŗčģ firmware čäąĖą║čüąĖčĆąŠą▓ą░ąĮąĮąŠą│ąŠ čĆą░ąĘą╝ąĄčĆą░, ąĮąĄ ąĮą░ ą▓čüąĄ firmware ą▓ čåąĄą╗ąŠą╝.

ą¤ąŠčüą║ąŠą╗čīą║čā ą┐ąĄčĆąĄą┤ą░ą▓ą░ąĄą╝čŗąĄ ą┤ą░ąĮąĮčŗąĄ firmware ą┐ąĄčĆąĄą┤ą░čÄčéčüčÅ ąĖ ąĘą░ą┐ąĖčüčŗą▓ą░čÄčéčüčÅ ąŠą┤ąĮąŠą▓čĆąĄą╝ąĄąĮąĮąŠ, č鹊 ą▒čŗą╗ąŠ ą▒čŗ ą▒ąĄčüčüą╝čŗčüą╗ąĄąĮąĮąŠ ą┤ąĄč鹥ą║čéąĖčĆąŠą▓ą░čéčī ąĖ/ąĖą╗ąĖ ąĖčüą┐čĆą░ą▓ą╗čÅčéčī ąŠčłąĖą▒ą║ąĖ, ą║ąŠą│ą┤ą░ čäą░ą╣ą╗ firmware ą┐ąŠą╗ąĮąŠčüčéčīčÄ ą┐čĆąĖąĮčÅčé. ąÆą╝ąĄčüč鹊 čŹč鹊ą│ąŠ firmware ą┐ąĄčĆąĄą┤ą░ąĄčéčüčÅ ą╝ą░ą╗ąĄąĮčīą║ąĖą╝ąĖ ą║čāčüą║ą░ą╝ąĖ, ą║ąŠč鹊čĆčŗąĄ ąĮą░ąĘčŗą▓ą░čÄčéčüčÅ čäčĆąĄą╣ą╝ą░ą╝ąĖ (frame). ąÜąŠą┤ ą║ąŠčĆčĆąĄą║čåąĖąĖ ąĖ/ąĖą╗ąĖ ą┤ąĄč鹥ą║čéąĖčĆąŠą▓ą░ąĮąĖčÅ ąŠčłąĖą▒ąŠą║ ą▓čŗčćąĖčüą╗čÅąĄčéčüčÅ ąĖ ą┐čĆąŠą▓ąĄčĆčÅąĄčéčüčÅ ą┤ą╗čÅ ą║ą░ąČą┤ąŠą│ąŠ čäčĆąĄą╣ą╝ą░; ąĄčüą╗ąĖ ąŠą▒ąĮą░čĆčāąČąĄąĮą░ ąŠčłąĖą▒ą║ą░, č鹊 ąŠąĮą░ ą▒čāą┤ąĄčé ą╗ąĖą▒ąŠ ąĖčüą┐čĆą░ą▓ą╗ąĄąĮą░ čü ą┐ąŠą╝ąŠčēčīčÄ ą║ąŠą┤ą░, (ąĄčüą╗ąĖ čŹč鹊 ą▓ąŠąĘą╝ąŠąČąĮąŠ), ą╗ąĖą▒ąŠ čäčĆąĄą╣ą╝ ą▒čāą┤ąĄčé ą┐ąĄčĆąĄą┤ą░ąĮ ąĘą░ąĮąŠą▓ąŠ.

ą×ą┤ąĮą░ą║ąŠ ąĮą░ ą┐čĆąĖą╝ąĄąĮąĄąĮąĖąĄ ą║ąŠą┤ąŠą▓ ą┤ąĄč鹥ą║čéąĖčĆąŠą▓ą░ąĮąĖčÅ / ą║ąŠčĆčĆąĄą║čåąĖąĖ ąŠčłąĖą▒ąŠą║ ąĮą░ą║ą╗ą░ą┤čŗą▓ą░čÄčéčüčÅ ąŠą│čĆą░ąĮąĖč湥ąĮąĖčÅ. ąÜą░ą║ čāąČąĄ čāą┐ąŠą╝ąĖąĮą░ą╗ąŠčüčī, ą▓ ąĘą░ą▓ąĖčüąĖą╝ąŠčüčéąĖ ąŠčé ą┐čĆąĖą╝ąĄąĮčÅąĄą╝ąŠą│ąŠ ą╝ą░č鹥ą╝ą░čéąĖč湥čüą║ąŠą│ąŠ ą░ą╗ą│ąŠčĆąĖčéą╝ą░ ą▓čŗčćąĖčüą╗ąĄąĮąĖčÅ ą║ąŠą┤ą░ ąĖą╝ąĄąĄčéčüčÅ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮčŗą╣ ą╝ą░ą║čüąĖą╝čāą╝ ą║ąŠą╗ąĖč湥čüčéą▓ą░ ą┤ąĄč鹥ą║čéąĖčĆčāąĄą╝čŗčģ / ąĖčüą┐čĆą░ą▓ą╗čÅąĄą╝čŗčģ ąŠčłąĖą▒ąŠą║. ąóą░ą║ čćč鹊 ą┤ąŠą╗ąČąĄąĮ ą▒čŗčéčī ą┐čĆąŠą▓ąĄą┤ąĄąĮ ą░ąĮą░ą╗ąĖąĘ čüąĖčüč鹥ą╝čŗ ą┐ąĄčĆąĄą┤ą░čćąĖ ąĖ čüą┤ąĄą╗ą░ąĮ ą▓čŗą▒ąŠčĆ ąĖčüą┐ąŠą╗čīąĘčāąĄą╝ąŠą│ąŠ ą╝ąĄč鹊ą┤ą░ ą║ąŠčĆčĆąĄą║čåąĖąĖ ąŠčłąĖą▒ąŠą║, čćč鹊ą▒čŗ ąĖąĘą▒ąĄąČą░čéčī ą▓čŗą▒ąŠčĆą░ ąĮąĄą┐ąŠą┤čģąŠą┤čÅčēąĄą│ąŠ / ąĮąĄčŹčäč乥ą║čéąĖą▓ąĮąŠą│ąŠ ą║ąŠą┤ą░.

ąś ąĮą░ą║ąŠąĮąĄčå, ą║ąŠčĆčĆąĄą║čåąĖčÅ ąŠčłąĖą▒ąŠą║ ąĮą░ čüą░ą╝ąŠą╝ ą┤ąĄą╗ąĄ ą▓ čéą░ą║ąŠą╝ čćą░čüčéąĮąŠą╝ ą┐čĆąĖą╝ąĄąĮąĄąĮąĖąĖ ą┐čĆą░ą║čéąĖč湥čüą║ąĖ ąĮąĄ ąĮčāąČąĮą░. ąæąŠą╗ąĄąĄ ą┐čĆą░ą║čéąĖčćąĮčŗą╝ ą▒čāą┤ąĄčé ą┐čĆąŠčüč鹊 ąĘą░ąĮąŠą▓ąŠ ąŠčéčĆą░ą▓ąĖčéčī ąŠčłąĖą▒ąŠčćąĮąŠ ą┐ąĄčĆąĄą┤ą░ąĮąĮčŗą╣ ą▒ą╗ąŠą║ ą┤ą░ąĮąĮčŗčģ. ą¤ąŠčüą║ąŠą╗čīą║čā ą║ąŠčĆčĆąĄą║čåąĖčÅ ąŠčłąĖą▒ąŠą║ čüą▓čÅąĘą░ąĮą░ čü ą▒ąŠą╗čīčłąĖą╝ąĖ ąĮą░ą║ą╗ą░ą┤ąĮčŗą╝ąĖ čĆą░čüčģąŠą┤ą░ą╝ąĖ ą║ą░ą║ ąĮą░ čĆą░ąĘčĆą░ą▒ąŠčéą║čā, čéą░ą║ ąĖ ąĮą░ ąŠą▒čŖąĄą╝ ą┐ąĄčĆąĄą┤ą░ą▓ą░ąĄą╝ąŠą╣ ąĖąĮč乊čĆą╝ą░čåąĖąĖ, ąĮąĄąŠą▒čģąŠą┤ąĖą╝čŗ čüąĄčĆčīąĄąĘąĮčŗąĄ ąŠčüąĮąŠą▓ą░ąĮąĖčÅ, čćč鹊ą▒čŗ ą┐čĆąĖą╝ąĄąĮčÅčéčī ą║ąŠčĆčĆąĄą║čéąĖčĆčāčÄčēąĖąĄ ą║ąŠą┤čŗ.

3.1.1.2 ąØčāą╝ąĄčĆą░čåąĖčÅ ą▒ą╗ąŠą║ąŠą▓

ąØą░ąĘąĮą░č湥ąĮąĖąĄ ąĮčāą╝ąĄčĆą░čåąĖąĖ ą▒ą╗ąŠą║ąŠą▓ (block numbering) čüąŠčüč鹊ąĖčé ą▓ č鹊ą╝, čćč鹊ą▒čŗ ąĖčüą║ą╗čÄčćąĖčéčī ą┐ąŠč鹥čĆąĖ ą┤ą░ąĮąĮčŗčģ ą▒ą╗ąŠą║ą░, ąĖą╗ąĖ čĆą░ąĘčĆąĄčłąĖčéčī čüąĖčéčāą░čåąĖčÄ, ą║ąŠą│ą┤ą░ ą▒ą╗ąŠą║ąĖ ą┐čĆąĖčłą╗ąĖ ą▓ ąĮąĄą▓ąĄčĆąĮąŠą╝ ą┐ąŠčĆčÅą┤ą║ąĄ. ąŁč鹊 ą║čĆąĖčéąĖčćąĮąŠ ą▓ ą┐ąĄčĆąĄą┤ą░čćą░čģ, ąŠčĆąĖąĄąĮčéąĖčĆąŠą▓ą░ąĮąĮčŗčģ ąĮą░ čäą░ą╣ą╗, čéą░ą║ąĖąĄ ą║ą░ą║ ąĘą░ą║ą░čćą║ą░ firmware: ąŠčłąĖą▒ą║ąĖ čéą░ą║ąŠą│ąŠ čĆąŠą┤ą░ ą┐čĆąĖą▓ąĄą┤čāčé ą║ č鹊ą╝čā, čćč鹊 ą┐čĆąĖąĮčÅčéčŗą╣ ą║ąŠą┤ ą▒čāą┤ąĄčé ąĮąĄčĆą░ą▒ąŠčćąĖą╝.

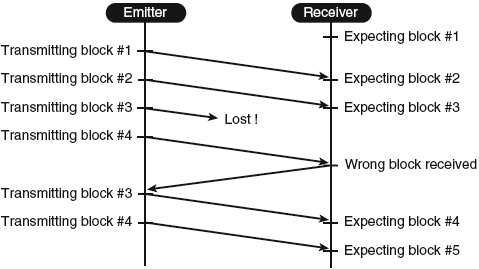

ąÜą░ą║ ą┐ąŠą┤čüą║ą░ąĘčŗą▓ą░ąĄčé ąĮą░ąĘą▓ą░ąĮąĖąĄ ąĮčāą╝ąĄčĆą░čåąĖčÅ ą▒ą╗ąŠą║ąŠą▓ - ą┐čĆąŠčüč鹊ąĄ ą┤ąŠą▒ą░ą▓ą╗ąĄąĮąĖąĄ ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠ ą╝ąĄąĮčÅčÄčēąĄą│ąŠčüčÅ čćąĖčüą╗ą░ ą║ ą║ą░ąČą┤ąŠą╝čā ą┐ąĄčĆąĄą┤ą░ąĮąĮąŠą╝čā ą▒ą╗ąŠą║čā. ąŁč鹊 čćąĖčüą╗ąŠ ą┤ą╗čÅ ą║ą░ąČą┤ąŠą│ąŠ ą┐ąŠčüą╗ąĄą┤čāčÄčēąĄą│ąŠ ą▒ą╗ąŠą║ą░ čāą▓ąĄą╗ąĖčćąĖą▓ą░ąĄčéčüčÅ ąĮą░ 1. ąóą░ą║ąĖą╝ ąŠą▒čĆą░ąĘąŠą╝, ą┐ąŠą╗čāčćą░č鹥ą╗čī ą┤ą░ąĮąĮčŗčģ ą╝ąŠąČąĄčé ą┐čĆąŠčüč鹊 ąŠą┐čĆąĄą┤ąĄą╗ąĖčéčī, ą║ą░ą║ąĖąĄ ą┤ą▓ą░ ą▒ą╗ąŠą║ą░ ą┐ąŠą╝ąĄąĮčÅą╗ąĖčüčī ą╝ąĄčüčéą░ą╝ąĖ, ąĄčüą╗ąĖ ą▒ą╗ąŠą║ Ōä¢3 ą┐ąŠčüčéčāą┐ąĖčé čĆą░ąĮčīčłąĄ Ōä¢2. ąóąŠčćąĮąŠ čéą░ą║ ąČąĄ, ąĄčüą╗ąĖ ą▓ ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠčüčéąĖ ą┐čĆąĖąĮčÅčéčŗčģ ą▒ą╗ąŠą║ąŠą▓ ąĘą░ Ōä¢3 čüčĆą░ąĘčā ąĖą┤ąĄčé Ōä¢5, č鹊 ąĘąĮą░čćąĖčé ą▒čŗą╗ ą┐čĆąŠą┐čāčēąĄąĮ ą▒ą╗ąŠą║ Ōä¢4.

ą¤ąŠčÅčüąĮąĄąĮąĖčÅ ą║ čĆąĖčüčāąĮą║čā:

Emitter - ą┐ąĄčĆąĄą┤ą░čéčćąĖą║ ą▒ą╗ąŠą║ąŠą▓ ą┤ą░ąĮąĮčŗčģ firmware (ąŠą▒čŗčćąĮąŠ čģąŠčüčé, ą┐ąĄčĆąĄą┤ą░čÄčēąĖą╣ ą┤ą░ąĮąĮčŗąĄ ą┐ąŠ ą║ą░ąĮą░ą╗čā čüą▓čÅąĘąĖ).

Receiver - ą┐ąŠą╗čāčćą░č鹥ą╗čī ą▒ą╗ąŠą║ąŠą▓ ą┤ą░ąĮąĮčŗčģ firmware (ą▒čāčéą╗ąŠą░ą┤ąĄčĆ, čĆą░ą▒ąŠčéą░čÄčēąĖą╣ ąĮą░ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆąĄ čāčüčéčĆąŠą╣čüčéą▓ą░).

Transmitting block #1 - ą┐ąĄčĆąĄą┤ą░čćą░ ą▒ą╗ąŠą║ą░ Ōä¢1.

Expecting block #1 - ąŠąČąĖą┤ą░ąĮąĖąĄ ą┐ąŠčüčéčāą┐ą╗ąĄąĮąĖčÅ ą▒ą╗ąŠą║ą░ Ōä¢1.

Lost! - ą┐ąŠč鹥čĆčÅ ą┤ą░ąĮąĮčŗčģ.

Wrong block received - ą┐čĆąĖąĮčÅčé ąĮąĄą▓ąĄčĆąĮčŗą╣ ą▒ą╗ąŠą║.

3.1.1.3 ą¤ąŠą┤čéą▓ąĄčƹȹ┤ąĄąĮąĖąĄ ą┐ą░ą║ąĄčéą░

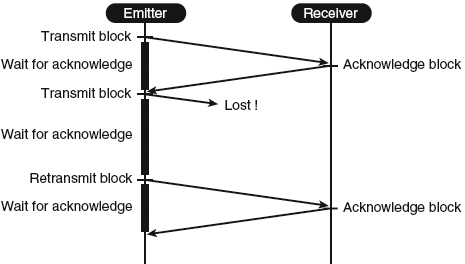

ą¤ąŠą┤čéą▓ąĄčƹȹ┤ąĄąĮąĖąĄ ą┐ą░ą║ąĄčéą░ (packet acknowledgement) čĆą░ą▒ąŠčéą░ąĄčé čüą╗ąĄą┤čāčÄčēąĖą╝ ąŠą▒čĆą░ąĘąŠą╝. ąÜą░ąČą┤čŗą╣ čĆą░ąĘ, ą║ąŠą│ą┤ą░ ą┐ąĄčĆąĄą┤ą░čéčćąĖą║ ą┐ąĄčĆąĄą┤ą░ąĄčé ą▒ą╗ąŠą║ ą┤ą░ąĮąĮčŗčģ, ąŠąĮ čéą░ą║ąČąĄ ąČą┤ąĄčé ąŠčé ą┐ąŠą╗čāčćą░č鹥ą╗čÅ ą▒ą╗ąŠą║ą░ ą┐ąŠą┤čéą▓ąĄčƹȹ┤ąĄąĮąĖčÅ ą┐čĆąĖąĄą╝ą░, č鹊 ąĄčüčéčī ąĮą░ą┐čĆąĖą╝ąĄčĆ čüąŠąŠą▒čēąĄąĮąĖčÅ ąŠ č鹊ą╝, čćč鹊 ą▒ą╗ąŠą║ ą▒čŗą╗ ą║ąŠčĆčĆąĄą║čéąĮąŠ ą┐čĆąĖąĮčÅčé. ąĢčüą╗ąĖ ą▓ č鹥č湥ąĮąĖąĄ čāą║ą░ąĘą░ąĮąĮąŠą│ąŠ čäąĖą║čüąĖčĆąŠą▓ą░ąĮąĮąŠą│ąŠ ą┐čĆąŠą╝ąĄąČčāčéą║ą░ ą▓čĆąĄą╝ąĄąĮąĖ ąĮąĖč湥ą│ąŠ ąĮąĄ ą┐ąŠčüčéčāą┐ąĖą╗ąŠ ąŠčé ą┐čĆąĖąĄą╝ąĮąĖą║ą░, č鹊 ą┐ąĄčĆąĄą┤ą░čéčćąĖą║ ą┐čĆąĖąĮąĖą╝ą░ąĄčé čĆąĄčłąĄąĮąĖąĄ ąŠ ą┐ąŠč鹥čĆąĄ ą▒ą╗ąŠą║ą░ ą┐čĆąĖ ą┐ąĄčĆąĄą┤ą░č湥, ąĖ ą┐ąĄčĆąĄą┤ą░ąĄčé ą▒ą╗ąŠą║ ąĘą░ąĮąŠą▓ąŠ.

ą¤ąŠčÅčüąĮąĄąĮąĖčÅ ą║ čĆąĖčüčāąĮą║čā:

Emitter - ą┐ąĄčĆąĄą┤ą░čéčćąĖą║ ą▒ą╗ąŠą║ąŠą▓ ą┤ą░ąĮąĮčŗčģ firmware (ąŠą▒čŗčćąĮąŠ čģąŠčüčé, ą┐ąĄčĆąĄą┤ą░čÄčēąĖą╣ ą┤ą░ąĮąĮčŗąĄ ą┐ąŠ ą║ą░ąĮą░ą╗čā čüą▓čÅąĘąĖ).

Receiver - ą┐ąŠą╗čāčćą░č鹥ą╗čī ą▒ą╗ąŠą║ąŠą▓ ą┤ą░ąĮąĮčŗčģ firmware (ą▒čāčéą╗ąŠą░ą┤ąĄčĆ, čĆą░ą▒ąŠčéą░čÄčēąĖą╣ ąĮą░ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆąĄ čāčüčéčĆąŠą╣čüčéą▓ą░).

Transmit block - ą┐ąĄčĆąĄą┤ą░čćą░ ą▒ą╗ąŠą║ą░.

Acknowledge block - ą┐ąŠą┤čéą▓ąĄčƹȹ┤ąĄąĮąĖąĄ ą▒ą╗ąŠą║ą░.

Wait for acknowledge - ąŠąČąĖą┤ą░ąĮąĖąĄ ą┐ąĄčĆąĄą┤ą░čéčćąĖą║ąŠą╝ ą┐ąŠą┤čéą▓ąĄčƹȹ┤ąĄąĮąĖčÅ ąŠčé ą┐čĆąĖąĄą╝ąĮąĖą║ą░.

Lost! - ą┐ąŠč鹥čĆčÅ ą┤ą░ąĮąĮčŗčģ.

Retransmit block - ą┐ąŠą▓č鹊čĆąĮą░čÅ ą┐ąĄčĆąĄą┤ą░čćą░ ą▒ą╗ąŠą║ą░.

ą¤ąŠ čéą░ą║ąŠą╝čā čüčåąĄąĮą░čĆąĖčÄ ą┐ąĄčĆąĄą┤ą░čéčćąĖą║ ąĮąĄ ą▒čāą┤ąĄčé ą┐ąŠčüčŗą╗ą░čéčī ąĮąĖą║ą░ą║ąĖąĄ ą┤ą░ąĮąĮčŗąĄ ą┐čĆąĖ ąŠąČąĖą┤ą░ąĮąĖąĖ ą┐ąŠą┤čéą▓ąĄčƹȹ┤ąĄąĮąĖčÅ. ąŁč鹊 ą░ą▓č鹊ą╝ą░čéąĖč湥čüą║ąĖ ąĖčüą║ą╗čÄčćą░ąĄčé čüąĖčéčāą░čåąĖčÄ, ą║ąŠą│ą┤ą░ ą┐ą░ą║ąĄčéčŗ ą┐čĆąĖąĮčÅčéčŗ ą▓ ąĮąĄą┐čĆą░ą▓ąĖą╗čīąĮąŠą╝ ą┐ąŠčĆčÅą┤ą║ąĄ, ą┐ąŠčüą║ąŠą╗čīą║čā ą║ą░ąČą┤čŗą╣ čĆą░ąĘ ąŠčéą┐čĆą░ą▓ą╗čÅąĄčéčüčÅ č鹊ą╗čīą║ąŠ ąŠą┤ąĖąĮ ą┐ą░ą║ąĄčé.

3.1.1.4 ąĪčāčēąĄčüčéą▓čāčÄčēąĖąĄ ą┐čĆąŠč鹊ą║ąŠą╗čŗ

ąÜą░ąĮą░ą╗ čüą▓čÅąĘąĖ (communication medium), čéą░ą║ąŠą╣ ą║ą░ą║ RS-232 ąĖą╗ąĖ Ethernet, ąĮą░ ąĮąĖąĘą║ąŠą╝ čāčĆąŠą▓ąĮąĄ ąĮąĄčćą░čüč鹊 ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą┤ą╗čÅ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ firmware. ąöą╗čÅ čŹč鹊ą╣ čåąĄą╗ąĖ čćą░čēąĄ čéčĆąĄą▒čāąĄčéčüčÅ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī ą┐ąŠą╗ąĮčŗą╣ čüč鹥ą║ ą┐čĆąŠč鹊ą║ąŠą╗ąŠą▓.

ą¤čĆąŠč鹊ą║ąŠą╗ TCP/IP, ąĮą░čģąŠą┤čÅčēąĖą╣čüčÅ ąĮą░ ą▓ąĄčĆčłąĖąĮąĄ čüč鹥ą║ą░ ą┐čĆąŠč鹊ą║ąŠą╗ąŠą▓ Ethernet, ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ąĮą░ąĖą▒ąŠą╗ąĄąĄ čćą░čüč鹊. ą¤čĆąŠč鹊ą║ąŠą╗ ą║ąŠąĮčéčĆąŠą╗čÅ čéčĆą░ąĮčüą┐ąŠčĆčéą░ (Transport Control Protocol, TCP), čĆąĄą░ą╗ąĖąĘčāąĄčé ąĮą░ą┤ąĄąČąĮąŠčüčéčī ą┐čāč鹥ą╝ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ ą║ą░ ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠą╣ ąĮčāą╝ąĄčĆą░čåąĖąĖ ą┐ą░ą║ąĄč鹊ą▓ (packet sequence number), čéą░ą║ ąĖ ą║ąŠąĮčéčĆąŠą╗čīąĮąŠą╣ čüčāą╝ą╝čŗ (checksum, ą┐čĆąŠčüčéą░čÅ čüąĖčüč鹥ą╝ą░ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĖčÅ ąĮą░ą╗ąĖčćąĖčÅ ąŠčłąĖą▒ą║ąĖ). TCP čéą░ą║ąČąĄ ąĖčüą┐ąŠą╗čīąĘčāąĄčé ą▓ą░čĆąĖą░ąĮčé ą┐ąŠą┤čéą▓ąĄčƹȹ┤ąĄąĮąĖčÅ ą┐ą░ą║ąĄčéą░, ąŠą┤ąĮą░ą║ąŠ ą▓ ąĄą│ąŠ ą░ą╗ą│ąŠčĆąĖčéą╝ąĄ ą▓ąŠąĘą╝ąŠąČąĮą░ čüąĖčéčāą░čåąĖčÅ, ą║ąŠą│ą┤ą░ ąŠčéą┐čĆą░ą▓ą╗ąĄąĮąĮčŗąĄ ą┐ą░ą║ąĄčéčŗ ą╝ąŠą│čāčé ą┐čĆąĖą╣čéąĖ ą║ ą┐ąŠą╗čāčćą░č鹥ą╗čÄ ąĮąĄ ą▓ č鹊ą╝ ą┐ąŠčĆčÅą┤ą║ąĄ, ą▓ ą║ąŠč鹊čĆąŠą╝ ą▒čŗą╗ąĖ ąŠčéą┐čĆą░ą▓ą╗ąĄąĮčŗ (ą┐ąŠčŹč鹊ą╝čā ą▓čüąĄ ąĄčēąĄ ąĮąĄąŠą▒čģąŠą┤ąĖą╝ą░ ąŠčéą┤ąĄą╗čīąĮąŠ ąŠčĆą│ą░ąĮąĖąĘąŠą▓ą░ąĮąĮą░čÅ ąĮčāą╝ąĄčĆą░čåąĖčÅ ą▒ą╗ąŠą║ąŠą▓). ąØą░ čĆąĖčüčāąĮą║ąĄ ą┐ąŠą║ą░ąĘą░ąĮą░ čüčéčĆčāą║čéčāčĆą░ čäčĆąĄą╣ą╝ą░ (ą┐ą░ą║ąĄčéą░) TCP.

ą¤ąŠčÅčüąĮąĄąĮąĖčÅ ą║ čĆąĖčüčāąĮą║čā:

Bits - ą▒ąĖčéčŗ.

Source port - ąĮąŠą╝ąĄčĆ ą┐ąŠčĆčéą░ ąĖčüč鹊čćąĮąĖą║ą░ ą┐ą░ą║ąĄčéą░.

Destination port - ąĮąŠą╝ąĄčĆ ą┐ąŠčĆčéą░ ą┐ąŠą╗čāčćą░č鹥ą╗čÅ ą┐ą░ą║ąĄčéą░.

Sequence number - ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠ ą╝ąĄąĮčÅčÄčēąĖą╣čüčÅ ąĮąŠą╝ąĄčĆ ą┐ą░ą║ąĄčéą░.

Acknowledgement number - ąĮąŠą╝ąĄčĆ ą┐ąŠą┤čéą▓ąĄčƹȹ┤ąĄąĮąĖčÅ.

Data offset - čüą╝ąĄčēąĄąĮąĖąĄ ą┤ą░ąĮąĮčŗčģ.

Reserved - ąĘą░čĆąĄąĘąĄčĆą▓ąĖčĆąŠą▓ą░ąĮąŠ.

Flags - čäą╗ą░ą│ąĖ.

Window - ąŠą║ąĮąŠ.

Checksum - ą║ąŠąĮčéčĆąŠą╗čīąĮą░čÅ čüčāą╝ą╝ą░.

Urgent pointer - čāą║ą░ąĘą░č鹥ą╗čī čüčĆąŠčćąĮąŠčüčéąĖ ą┤ąŠčüčéą░ą▓ą║ąĖ.

Options - ąŠą┐čåąĖąĖ.

Data - ą┐ąĄčĆąĄą┤ą░ą▓ą░ąĄą╝čŗąĄ ą┤ą░ąĮąĮčŗąĄ.

ą¤čĆąŠč鹊ą║ąŠą╗ USB ąĖčüą┐ąŠą╗čīąĘčāąĄčé ą║ąŠąĮčéčĆąŠą╗čīąĮčŗą╣ čåąĖą║ą╗ąĖč湥čüą║ąĖą╣ ą║ąŠą┤ (Cyclic Redundancy Check, CRC) ą┤ą╗čÅ ą┤ąĄč鹥ą║čéąĖčĆąŠą▓ą░ąĮąĖčÅ ąĮą░ą╗ąĖčćąĖčÅ ąŠčłąĖą▒ąŠą║. ąŁč鹊 ąĮąĄ ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮčŗą╣ ąĮąŠą╝ąĄčĆ ą┐ą░ą║ąĄč鹊ą▓, ąŠą┤ąĮą░ą║ąŠ ą┐ąŠą╗čāčćą░č鹥ą╗čī ą┐ąŠą┤čéą▓ąĄčƹȹ┤ą░ąĄčé ą║ą░ąČą┤čŗą╣ ą▒ą╗ąŠą║ ą┤ą░ąĮąĮčŗčģ. ąŁč鹊 čĆą░ą▒ąŠčéą░ąĄčé čéą░ą║ ąČąĄ, ą║ą░ą║ ąĖ ą▓ ą┐čĆąŠč鹊ą║ąŠą╗ąĄ čłąĖąĮčŗ CAN (CAN bus). ąØą░ čĆąĖčüčāąĮą║ąĄ ą┐ąŠą║ą░ąĘą░ąĮą░ čüčéčĆčāą║čéčāčĆą░ čäčĆąĄą╣ą╝ą░ CAN.

ą¤ąŠčÅčüąĮąĄąĮąĖčÅ ą║ čĆąĖčüčāąĮą║čā:

Size - čĆą░ąĘą╝ąĄčĆ ą▓ ą▒ąĖčéą░čģ.

Start-of-frame - čäą╗ą░ą│ ąĮą░čćą░ą╗ą░ čäčĆąĄą╣ą╝ą░.

Identifier - ąĖą┤ąĄąĮčéąĖčäąĖą║ą░č鹊čĆ čäčĆąĄą╣ą╝ą░.

Remote transmission request - ąĘą░ą┐čĆąŠčü čāą┤ą░ą╗ąĄąĮąĮąŠą╣ (ą▓ čüą╝čŗčüą╗ąĄ ą┤ą░ą╗čīąĮąĄą╣) ą┐ąĄčĆąĄą┤ą░čćąĖ.

Identifier extension bit - ą▒ąĖčé čĆą░čüčłąĖčĆąĄąĮąĖčÅ ąĖą┤ąĄąĮčéąĖčäąĖą║ą░č鹊čĆą░.

Reserved - ąĘą░čĆąĄąĘąĄčĆą▓ąĖčĆąŠą▓ą░ąĮąŠ.

Data length code - ą║ąŠą┤ ą┤ą╗ąĖąĮčŗ ą┤ą░ąĮąĮčŗčģ.

Data - ą┤ą░ąĮąĮčŗąĄ (ą┤ąŠ 8 ą▒ą░ą╣čé).

Cyclic redundancy check - ą║ąŠąĮčéčĆąŠą╗čīąĮčŗą╣ čåąĖą║ą╗ąĖč湥čüą║ąĖą╣ ą║ąŠą┤ (CRC).

CRC delimiter - čĆą░ąĘą┤ąĄą╗ąĖč鹥ą╗čī CRC.

ACK slot - čüą╗ąŠčé ACK (ą╝ąĄčüč鹊 čäą╗ą░ą│ą░ ą┐ąŠą┤čéą▓ąĄčƹȹ┤ąĄąĮąĖčÅ).

ACK delimiter - čĆą░ąĘą┤ąĄą╗ąĖč鹥ą╗čī ACK.

End-of-frame - ą║ąŠąĮąĄčå čäčĆąĄą╣ą╝ą░.

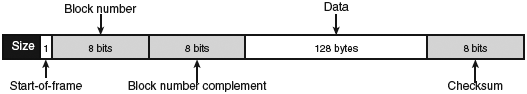

ąś ąĮą░ą║ąŠąĮąĄčå, ąĖą╝ąĄąĄčéčüčÅ ąĮąĄą║ąŠč鹊čĆčŗąĄ ąŠčĆąĖąĄąĮčéąĖčĆąŠą▓ą░ąĮąĮčŗąĄ ąĮą░ ą┐ąĄčĆąĄą┤ą░čćčā čäą░ą╣ą╗ą░ ą┐čĆąŠč鹊ą║ąŠą╗čŗ ą┤ą╗čÅ ąĖąĮč鹥čĆč乥ą╣čüą░ RS-232. ą×ą┤ąĖąĮ ąĖąĘ ąĮąĖčģ X-MODEM, ą║ąŠč鹊čĆčŗą╣ ą▒čŗą╗ čĆą░ąĘčĆą░ą▒ąŠčéą░ąĮ ą▓ 1970 ą│ąŠą┤čā. ąÆ ąĮąĄą╝ ą▓čüčéčĆąŠąĄąĮą░ ą┐čĆąŠčüčéą░čÅ ąŠą┤ąĮąŠą▒ą░ą╣č鹊ą▓ą░čÅ ą║ąŠąĮčéčĆąŠą╗čīąĮą░čÅ čüčāą╝ą╝ą░, ąĮčāą╝ąĄčĆą░čåąĖčÅ ą▒ą╗ąŠą║ą░ ąĖ ą┐ąŠą┤čéą▓ąĄčƹȹ┤ąĄąĮąĖąĄ ą┐ą░ą║ąĄčéą░. ą¤ąŠčüą║ąŠą╗čīą║čā ą║ąŠąĮčéčĆąŠą╗čīąĮą░čÅ čüčāą╝ą╝ą░ ąĮąĄ ąŠč湥ąĮčī ąĮą░ą┤ąĄąČąĮą░čÅ, č鹊 ą┐čĆąĖ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĖ čŹč鹊ą│ąŠ ą┐čĆąŠč鹊ą║ąŠą╗ą░ ąČąĄą╗ą░č鹥ą╗čīąĮąŠ ą┐ąŠ ąĘą░ą▓ąĄčĆčłąĄąĮąĖąĖ ą┐ąĄčĆąĄą┤ą░čćąĖ ą┐čĆąŠą▓ąĄčĆčÅčéčī ąŠčéą┤ąĄą╗čīąĮąŠ ą▓čŗčćąĖčüą╗ąĄąĮąĮčāčÄ ą║ąŠąĮčéčĆąŠą╗čīąĮčāčÄ čüčāą╝ą╝čā ą▓čüąĄčģ ą┤ą░ąĮąĮčŗčģ ą┐ąŠ ą▒ąŠą╗ąĄąĄ ąĮą░ą┤ąĄąČąĮąŠą╝čā ą░ą╗ą│ąŠčĆąĖčéą╝čā - CRC16 ąĖą╗ąĖ CRC32. ąØą░ čĆąĖčüčāąĮą║ąĄ ą┐ąŠą║ą░ąĘą░ąĮą░ čüčéčĆčāą║čéčāčĆą░ čäčĆąĄą╣ą╝ą░ ą┐čĆąŠč鹊ą║ąŠą╗ą░ XMODEM.

ą¤ąŠčÅčüąĮąĄąĮąĖčÅ ą║ čĆąĖčüčāąĮą║čā:

Size - čĆą░ąĘą╝ąĄčĆ.

Start-of-frame - čäą╗ą░ą│ ąĮą░čćą░ą╗ą░ čäčĆąĄą╣ą╝ą░.

Block number - ąĮąŠą╝ąĄčĆ ą▒ą╗ąŠą║ą░.

Block number complement - ą║ąŠą╝ą┐ą╗ąĄą╝ąĄąĮčé ąĮąŠą╝ąĄčĆą░ ą▒ą╗ąŠą║ą░.

Data - ą┤ą░ąĮąĮčŗąĄ (128 ą▒ą░ą╣čé).

Checksum - ą║ąŠąĮčéčĆąŠą╗čīąĮą░čÅ čüčāą╝ą╝ą░.

3.1.2 Memory Partitioning (čĆą░ąĘą┤ąĄą╗ąĄąĮąĖąĄ ą┐ą░ą╝čÅčéąĖ)

ą×čüąĮąŠą▓ąĮą░čÅ ąĖą┤ąĄčÅ čĆą░ąĘą┤ąĄą╗ąĄąĮąĖčÅ ą┐ą░ą╝čÅčéąĖ - ą▓čüąĄą│ą┤ą░, ą▓ ą╗čÄą▒ąŠą╝ čüą╗čāčćą░ąĄ ąĖą╝ąĄčéčī ą║ąŠą┐ąĖčÄ čĆą░ą▒ąŠč湥ą│ąŠ ą┐čĆąŠą│čĆą░ą╝ą╝ąĮąŠą│ąŠ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖčÅ, ą║ąŠč鹊čĆą░čÅ čĆą░čüą┐ąŠą╗ąŠąČąĄąĮą░ ą│ą┤ąĄ-č鹊 ą▓ ąŠčéą┤ąĄą╗čīąĮąŠą╣, čüą┐ąĄčåąĖą░ą╗čīąĮąŠ ą▓čŗą┤ąĄą╗ąĄąĮąĮąŠą╣ ąŠą▒ą╗ą░čüčéąĖ ą┐ą░ą╝čÅčéąĖ. ąĢčüą╗ąĖ čŹč鹊 čéą░ą║, č鹊 ą┐čĆąĖ ą▓čüąĄčģ ąĮąĄą┐ąŠą╗ą░ą┤ą║ą░čģ ą┐čĆąĖ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖąĖ ą▓čüąĄ ąĄčēąĄ ą╝ąŠąČąĮąŠ ąŠčéą║ą░čéąĖčéčīčüčÅ ąĮą░ąĘą░ą┤ ą║ čŹč鹊ą╣ čĆą░ą▒ąŠč湥ą╣ ą▓ąĄčĆčüąĖąĖ firmware.

ą¤čĆąĄą┤ą╗ą░ą│ą░ąĄą╝ąŠąĄ ąĘą┤ąĄčüčī čĆąĄčłąĄąĮąĖąĄ čÅą▓ą╗čÅąĄčéčüčÅ ąŠą┤ąĮąĖą╝ ąĖąĘ ą▓ą░čĆąĖą░ąĮč鹊ą▓ čĆąĄą░ą╗ąĖąĘą░čåąĖąĖ čéą░ą║ąŠą╣ č鹥čģąĮąĖą║ąĖ. ą¤ą░ą╝čÅčéčī ą▓čüąĄą│ą┤ą░ čĆą░ąĘą┤ąĄą╗ąĄąĮą░ ąĮą░ 2 čĆą░ąĘąĮčŗąĄ ąŠą▒ą╗ą░čüčéąĖ (ąĖčüą║ą╗čÄčćą░čÄčēąĖąĄ ąŠčéą┤ąĄą╗čīąĮčŗą╣ čĆąĄą│ąĖąŠąĮ ą┤ą╗čÅ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░, ą║ąŠč鹊čĆčŗą╣ čĆą░ąĘą╝ąĄčēąĄąĮ ąŠčéą┤ąĄą╗čīąĮąŠ):

ŌĆó ąĀąĄą│ąĖąŠąĮ ą║ąŠą┤ą░ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ (čüčéą░čĆąŠąĄ čĆą░ą▒ąŠč湥ąĄ firmware, region A).

ŌĆó ąĀąĄą│ąĖąŠąĮ ą▒čāč乥čĆą░ ą┤ą╗čÅ ąĮąŠą▓ąŠą│ąŠ firmware (region B).

ąĀąĄą│ąĖąŠąĮ B ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą║ą░ą║ ą▒čāč乥čĆ ą┤ą╗čÅ ąĘą░ą║ą░čćą║ąĖ ąĮąŠą▓ąŠą│ąŠ firmware, ą║čāą┤ą░ ąŠąĮąŠ ąĘą░ą║ą░čćąĖą▓ą░ąĄčéčüčÅ ą┐ąŠą╗ąĮąŠčüčéčīčÄ ą┐ąĄčĆąĄą┤ č鹥ą╝, ą║ą░ą║ ą▒čāą┤ąĄčé ąĘą░ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░ąĮąŠ ą▓ čĆąĄą│ąĖąŠąĮ A. ąŁč鹊čé ą╝ąĄč鹊ą┤ ąŠą▒ąĄčüą┐ąĄčćąĖą▓ą░ąĄčé čāčüą╗ąŠą▓ąĖąĄ, čćč鹊 ą▓čüąĄą│ą┤ą░ ąĖą╝ąĄąĄčéčüčÅ čĆą░ą▒ąŠč湥ąĄ firmware ą┐ąŠčüą╗ąĄ ąĘą░ą▓ąĄčĆčłąĄąĮąĖčÅ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ - ąĮąĄąĘą░ą▓ąĖčüąĖą╝ąŠ ąŠčé č鹊ą│ąŠ, ąĘą░ą▓ąĄčĆčłąĖą╗ąŠčüčī ą╗ąĖ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖąĄ čāčüą┐ąĄčłąĮąŠ ąĖą╗ąĖ ąĮąĄčé.

3.1.3 ą×ą▒čēąĖąĄ ą▓čŗą▓ąŠą┤čŗ

ąöąĄč鹥ą║čéąĖčĆąŠą▓ą░ąĮąĖąĄ ąŠčłąĖą▒ąŠą║ ąĖ ąĖčģ ą║ąŠčĆčĆąĄą║čåąĖčÅ

ŌĆó ąöąŠčüč鹊ąĖąĮčüčéą▓ą░

ŌĆō ąöąĄč鹥ą║čéąĖčĆąŠą▓ą░ąĮąĖąĄ ąŠčłąĖą▒ąŠą║ ą┐ąĄčĆąĄą┤ą░čćąĖ

ŌĆó ąØąĄą┤ąŠčüčéą░čéą║ąĖ

ŌĆō ąØąĄą║ąŠč鹊čĆą░čÅ čüą╗ąŠąČąĮąŠčüčéčī čĆąĄą░ą╗ąĖąĘą░čåąĖąĖ ą║ąŠą┤ą░ (ąŠčüąŠą▒ąĄąĮąĮąŠ ą┤ą╗čÅ ą║ąŠčĆčĆąĄą║čåąĖąĖ ąŠčłąĖą▒ąŠą║)

ŌĆō ąØąĄąĘąĮą░čćąĖč鹥ą╗čīąĮąŠąĄ čāą▓ąĄą╗ąĖč湥ąĮąĖąĄ čĆą░ąĘą╝ąĄčĆą░ ą║ąŠą┤ą░ (ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░)

ŌĆō ąØąĄąĘąĮą░čćąĖč鹥ą╗čīąĮąŠąĄ čāą╝ąĄąĮčīčłąĄąĮąĖąĄ čüą║ąŠčĆąŠčüčéąĖ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ (č鹊ą╗čīą║ąŠ ą┐čĆąĖ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖąĖ)

Memory partitioning (čĆą░ąĘą┤ąĄą╗ąĄąĮąĖąĄ ą┐ą░ą╝čÅčéąĖ)

ŌĆó ąöąŠčüč鹊ąĖąĮčüčéą▓ą░

ŌĆō ąŻčüą┐ąĄčłąĮąŠ čĆąĄčłą░čÄčéčüčÅ ą▓čüąĄ ą┐čĆąŠą▒ą╗ąĄą╝čŗ, čüą▓čÅąĘą░ąĮąĮčŗąĄ čü ą▒ąĄąĘąŠą┐ą░čüąĮčŗą╝ ąĖ ąĮą░ą┤ąĄąČąĮčŗą╝ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖąĄą╝

ŌĆó ąØąĄą┤ąŠčüčéą░čéą║ąĖ

ŌĆō ąŻą┤ą▓ą░ąĖą▓ą░ąĄčéčüčÅ čéčĆąĄą▒ąŠą▓ą░ąĮąĖčÅ ą║ ąĮąĄąŠą▒čģąŠą┤ąĖą╝ąŠą╣ ą┐ą░ą╝čÅčéąĖ

ŌĆō ąØąĄąĘąĮą░čćąĖč鹥ą╗čīąĮąŠąĄ čāą▓ąĄą╗ąĖč湥ąĮąĖąĄ čĆą░ąĘą╝ąĄčĆą░ ą║ąŠą┤ą░ (ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░)

ŌĆō ąŻą╝ąĄąĮčīčłąĄąĮąĖąĄ čüą║ąŠčĆąŠčüčéąĖ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ (č鹊ą╗čīą║ąŠ ą┐čĆąĖ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖąĖ)

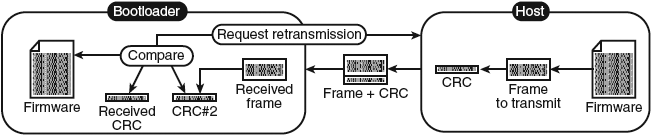

ąóą░ą║ąĖą╝ ąŠą▒čĆą░ąĘąŠą╝, ąĮą░ąĖą▒ąŠą╗ąĄąĄ čåąĄą╗ąĄčüąŠąŠą▒čĆą░ąĘąĮąŠ ą┐čĆąĖą╝ąĄąĮčÅčéčī ą┐čĆąĖ ą┐ąĄčĆąĄą┤ą░č湥 ą┐čĆąŠčüčéčāčÄ ą┐čĆąŠą▓ąĄčĆą║čā ą▒ą╗ąŠą║ąŠą▓ čü ą┐ąŠą╝ąŠčēčīčÄ ąĮą░ą┤ąĄąČąĮąŠą╣ ą║ąŠąĮčéčĆąŠą╗čīąĮąŠą╣ čüčāą╝ą╝čŗ CRC čü ą┐ąŠą▓č鹊čĆąĮąŠą╣ ą┐ąĄčĆąĄą┤ą░č湥ą╣ ą▒ą╗ąŠą║ąŠą▓ ą┐čĆąĖ ąŠčłąĖą▒ą║ą░čģ. ąÜąŠčĆčĆąĄą║čåąĖčÄ ąŠčłąĖą▒ąŠą║ ą┐čĆąĖą╝ąĄąĮčÅčéčī ąĮąĄčåąĄą╗ąĄčüąŠąŠą▒čĆą░ąĘąĮąŠ ąĖąĘ-ąĘą░ čüą╗ąŠąČąĮąŠčüčéąĖ čĆąĄą░ą╗ąĖąĘą░čåąĖąĖ ąĖ ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéąĖ ą┐ąŠą▓č鹊čĆąĮčŗčģ ą┐ąĄčĆąĄą┤ą░čć ąŠčłąĖą▒ąŠčćąĮąŠ ą┐ąĄčĆąĄą┤ą░ąĮąĮčŗčģ ą▒ą╗ąŠą║ąŠą▓. ąĀą░ąĘą┤ąĄą╗ąĄąĮąĖąĄ ą┐ą░ą╝čÅčéąĖ ąĖą╝ąĄąĄčé čüą╝čŗčüą╗ ą┐čĆąĖą╝ąĄąĮčÅčéčī ą▓ č鹥čģ čüą╗čāčćą░čÅčģ, ą║ąŠą│ą┤ą░ ąĄčüčéčī ąĘąĮą░čćąĖč鹥ą╗čīąĮčŗą╣ ąĘą░ą┐ą░čü ą┐ą░ą╝čÅčéąĖ (RAM ąĖą╗ąĖ FLASH).

3.2 Security (ąĘą░čēąĖčéą░ ąŠčé ąĮąĄčüą░ąĮą║čåąĖąŠąĮąĖčĆąŠą▓ą░ąĮąĮąŠą│ąŠ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ)

ąÆ čŹč鹊ą╣ čüąĄą║čåąĖąĖ ą┐čĆąĄą┤čüčéą░ą▓ą╗ąĄąĮčŗ ąĮąĄą║ąŠč鹊čĆčŗąĄ č鹥čģąĮąĖą║ąĖ, čüą▓čÅąĘą░ąĮąĮčŗąĄ ą┐čĆąŠą▒ą╗ąĄą╝ą░ą╝ąĖ čü ąĘą░čēąĖčéčŗ ąŠčé ąĘą╗ąŠčāą╝čŗčłą╗ąĄąĮąĮąĖą║ąŠą▓ (čüą╝. čéą░ą║ąČąĄ čüąĄą║čåąĖčÄ 2.2.2). ąæąŠą╗ąĄąĄ ą┐ąŠą┤čĆąŠą▒ąĮąŠ čüą╝. čüąĄą║čåąĖčÄ 5.2.

3.2.1 Integrity (čåąĄą╗ąŠčüčéąĮąŠčüčéčī)

ą¤čĆąŠą▓ąĄčĆą║ą░ čåąĄą╗ąŠčüčéąĮąŠčüčéąĖ ąŠąĘąĮą░čćą░ąĄčé ą┐čĆąŠą▓ąĄčĆą║čā čüą╗ąĄą┤čāčÄčēąĄą│ąŠ:

ŌĆó ą”ąĄą╗ąĄčāčüčéčĆąĄą╝ą╗ąĄąĮąĮą░čÅ ą╝ąŠą┤ąĖčäąĖą║ą░čåąĖčÅ firmware

ŌĆó ąĪą╗čāčćą░ą╣ąĮą░čÅ ą╝ąŠą┤ąĖčäąĖą║ą░čåąĖčÅ firmware

ąĪą╗čāčćą░ą╣ąĮą░čÅ ą╝ąŠą┤ąĖčäąĖą║ą░čåąĖčÅ ąŠčéąĮąŠčüąĖčéčüčÅ ą║ ą┐čĆąŠą▒ą╗ąĄą╝ąĄ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ (safety), ąĖ čāąČąĄ ąŠą▒čüčāąČą┤ą░ą╗ą░čüčī. ą¤čĆąŠą▒ą╗ąĄą╝ą░ ąŠą▒čŗčćąĮąŠ čāčüą┐ąĄčłąĮąŠ čĆąĄčłą░ąĄčéčüčÅ ą┐čĆąĖą╝ąĄąĮąĄąĮąĖąĄą╝ ą║ąŠą┤ąŠą▓ ąŠą▒ąĮą░čĆčāąČąĄąĮąĖčÅ ąŠčłąĖą▒ąŠą║ CRC16 ąĖą╗ąĖ CRC32 (čüą╝. čüąĄą║čåąĖčÄ 3.1.1.1).

ąĢčüčéčī ąĮąĄčüą║ąŠą╗čīą║ąŠ ą┐čāč鹥ą╣ ą┐čĆąŠą▓ąĄčĆą║ąĖ firmware, čćč鹊 ąŠąĮąŠ ąĮąĄ ą▒čŗą╗ąŠ čüą┐ąĄčåąĖą░ą╗čīąĮąŠ ą╝ąŠą┤ąĖčäąĖčåąĖčĆąŠą▓ą░ąĮąŠ ąĘą╗ąŠčāą╝čŗčłą╗ąĄąĮąĮąĖą║ąŠą╝. ąŁčéąĖ ą╝ąĄč鹊ą┤čŗ čĆą░čüčüą╝ąŠčéčĆąĄąĮčŗ ą┤ą░ą╗ąĄąĄ, ąĖ ąŠąĮąĖ ą╝ąŠą│čāčé čĆąĄčłąĖčéčī ą┐čĆąŠą▒ą╗ąĄą╝čā 3 (Firmware alteration), ą┐ąŠą║ą░ąĘą░ąĮąĮčāčÄ ąĮą░ čĆąĖčüčāąĮą║ąĄ 2-5.

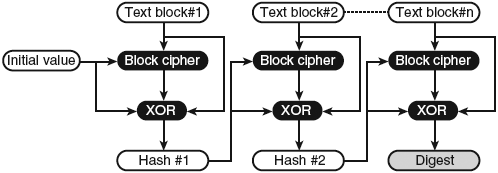

3.2.1.1 ąźąĄčł-čäčāąĮą║čåąĖčÅ

ąØą░ąĘąĮą░č湥ąĮąĖąĄ čģąĄčł-čäčāąĮą║čåąĖąĖ (hash function) - ą┐ąŠą╗čāč湥ąĮąĖąĄ čāąĮąĖą║ą░ą╗čīąĮąŠą│ąŠ čåąĖčäčĆąŠą▓ąŠą│ąŠ ąŠčéą┐ąĄčćą░čéą║ą░ (fingerprint, hash) ą║čāčüą║ą░ ą┤ą░ąĮąĮčŗčģ. ążą░ą║čéąĖč湥čüą║ąĖ čŹč鹊 č鹊ąČąĄ čüą░ą╝ąŠąĄ, čćč鹊 ąĖ CRC, ąĖ ą║ąŠą┤ ą┤ąĄč鹥ą║čéąĖčĆąŠą▓ą░ąĮąĖčÅ ąŠčłąĖą▒ąŠą║, ąĖ čåąĖčäčĆąŠą▓ą░čÅ ą┐ąŠą┤ą┐ąĖčüčī - ą║ą░ąČą┤ą░čÅ čćą░čüčéčī ą┤ą░ąĮąĮčŗčģ ą┤ąŠą╗ąČąĮą░ ąĖą╝ąĄčéčī čüąŠą▒čüčéą▓ąĄąĮąĮčŗą╣ čāąĮąĖą║ą░ą╗čīąĮčŗą╣ ąŠčéą┐ąĄčćą░č鹊ą║.

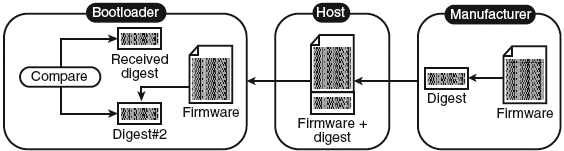

ą¦č鹊ą▒čŗ ą┐čĆąŠą▓ąĄčĆąĖčéčī čåąĄą╗ąŠčüčéąĮąŠčüčéčī firmware, ą▓čŗčćąĖčüą╗čÅąĄčéčüčÅ ąŠčéą┐ąĄčćą░č鹊ą║ ąŠčé ąĄą│ąŠ ą┤ą░ąĮąĮčŗčģ ąĖ čŹč鹊čé ąŠčéą┐ąĄčćą░č鹊ą║ ą┐čĆąĖčüąŠąĄą┤ąĖąĮčÅąĄčéčüčÅ ą║ čäą░ą╣ą╗čā. ąÜąŠą│ą┤ą░ ą▒čāčéą╗ąŠą░ą┤ąĄčĆ ąĘą░ą║ą░čćą░ąĄčé firmware ą▓ą╝ąĄčüč鹥 čü ąŠčéą┐ąĄčćą░čéą║ąŠą╝, č鹊 ąŠąĮ ąĘą░ąĮąŠą▓ąŠ ą▓čŗčćąĖčüą╗ąĖčé ąŠčéą┐ąĄčćą░č鹊ą║ ąĖ čüčĆą░ą▓ąĮąĖčé ąĄą│ąŠ čü č鹥ą╝, čćč鹊 ą┐čĆąĖąĮčÅčé. ąĢčüą╗ąĖ ąŠą▒ą░ ąŠčéą┐ąĄčćą░čéą║ą░ čüąŠą▓ą┐ą░ą╗ąĖ, č鹊 ąĘąĮą░čćąĖčé firmware ąĮąĄ ą▒čŗą╗ąŠ ą┐ąŠą┤ą┤ąĄą╗ą░ąĮąŠ ąĖą╗ąĖ ąĖąĘą╝ąĄąĮąĄąĮąŠ.

ąØą░ ą┐čĆą░ą║čéąĖą║ąĄ čģąĄčł-čäčāąĮą║čåąĖčÅ ą┐ąŠą╗čāčćą░ąĄčé čüčéčĆąŠą║čā ą╗čÄą▒ąŠą╣ ą┤ą╗ąĖąĮčŗ (ąĖą╗ąĖ ą▒ą╗ąŠą║ ą┤ą░ąĮąĮčŗčģ) ąĮą░ ą▓čģąŠą┤ąĄ, ąĖ ąĮą░ ą▓čŗčģąŠą┤ąĄ ą▓čŗą┤ą░ąĄčé ą▒ą╗ąŠą║ ą┤ą░ąĮąĮčŗčģ čäąĖą║čüąĖčĆąŠą▓ą░ąĮąĮąŠą│ąŠ čĆą░ąĘą╝ąĄčĆą░, ą║ąŠč鹊čĆčŗą╣ ąĮą░ąĘčŗą▓ą░ąĄčéčüčÅ čåąĖčäčĆąŠą▓ąŠą╣ ą┐ąŠą┤ą┐ąĖčüčīčÄ (message digest). ą×ąĮą░ čéą░ą║ąČąĄ ąŠą▒ą╗ą░ą┤ą░ąĄčé ą▓ą░ąČąĮčŗą╝ąĖ čüą▓ąŠą╣čüčéą▓ą░ą╝ąĖ, ąĮą░ą┐čĆąĖą╝ąĄčĆ čģąŠčĆąŠčłąĄą╣ ą┤ąĖčäčäčāąĘąĖąĄą╣ - ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī ą▓čŗą┤ą░ą▓ą░čéčī ą┐ąŠą╗ąĮąŠčüčéčīčÄ ąŠčéą╗ąĖčćą░čÄčēąĖą╣čüčÅ ą▓čŗčģąŠą┤ąĮąŠą╣ ą▒ą╗ąŠą║, ą┤ą░ąČąĄ ąĄčüą╗ąĖ ą▓ąŠ ą▓čģąŠą┤ąĮčŗčģ ą┤ą░ąĮąĮčŗčģ ą▒čŗą╗ ąĖąĘą╝ąĄąĮąĄąĮ čģąŠčéčī ąŠą┤ąĖąĮ ą╗čÄą▒ąŠą╣ ą▒ąĖčé.

ą¤ąŠčÅčüąĮąĄąĮąĖčÅ ą║ čĆąĖčüčāąĮą║čā:

Bootloader - ą║ąŠą┤ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░.

Digest - čåąĖčäčĆąŠą▓ą░čÅ ą┐ąŠą┤ą┐ąĖčüčī (čģąĄčł) ą║ąŠą┤ą░ firmware.

Host - čģąŠčüčé, ą┐ąĄčĆąĄą┤ą░čÄčēąĖą╣ ą║ąŠą┤ firmware ą▒čāčéą╗ąŠą░ą┤ąĄčĆčā ą▓ą╝ąĄčüč鹥 čü čåąĖčäčĆąŠą▓ąŠą╣ ą┐ąŠą┤ą┐ąĖčüčīčÄ.

Manufacturer - ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čī čāčüčéčĆąŠą╣čüčéą▓ą░ ąĖ firmware.

Compare - čüčĆą░ą▓ąĮąĄąĮąĖąĄ ą┐čĆąĖąĮčÅč鹊ą╣ ą┐ąŠą┤ą┐ąĖčüąĖ čü ą▓čŗčćąĖčüą╗ąĄąĮąĮąŠą╣

Received digest - ą┐čĆąĖąĮčÅčéą░čÅ ą┐ąŠą┤ą┐ąĖčüčī.

Digest#2 - ą▓čŗčćąĖčüą╗ąĄąĮąĮą░čÅ ą┐ąŠą┤ą┐ąĖčüčī.

ą¤ąŠčüą║ąŠą╗čīą║čā ą┐ąŠą╗čāčćą░čÄčēą░čÅčüčÅ ą┤ą╗ąĖąĮą░ čåąĖčäčĆąŠą▓ąŠą╣ ą┐ąŠą┤ą┐ąĖčüąĖ čäąĖą║čüąĖčĆąŠą▓ą░ąĮą░ ąĖ ąĖąĘą▓ąĄčüčéąĮą░ ąĘą░čĆą░ąĮąĄąĄ (ąĮąĄąĘą░ą▓ąĖčüąĖą╝ąŠ ąŠčé ą▓čģąŠą┤ąĮčŗčģ ą┤ą░ąĮąĮčŗčģ ąĖ ąĖčģ čĆą░ąĘą╝ąĄčĆą░), č鹊 ąĮąĄą▓ąŠąĘą╝ąŠąČąĮąŠ čüą│ąĄąĮąĄčĆąĖčĆąŠą▓ą░čéčī ą┤čĆčāą│čāčÄ ą┐ąŠą┤ą┐ąĖčüčī ą┤ą╗čÅ ą║ą░ąČą┤ąŠą╣ čćą░čüčéąĖ ą┤ą░ąĮąĮčŗčģ. ą×ą┤ąĮą░ą║ąŠ čģąĄčł-čäčāąĮą║čåąĖčÅ ąŠą▒ąĄčüą┐ąĄčćąĖą▓ą░ąĄčé čāčüą╗ąŠą▓ąĖąĄ, čćč鹊 ą┐ąŠčćčéąĖ ąĮąĄą▓ąŠąĘą╝ąŠąČąĮąŠ ąĮą░ą╣čéąĖ ą┤ą▓ą░ čĆą░ąĘą╗ąĖčćąĮčŗčģ ą▓čģąŠą┤ąĮčŗčģ čüąŠąŠą▒čēąĄąĮąĖčÅ (čĆą░ąĘąĮčŗčģ ą║čāčüą║ą░ firmware), ą┤ą╗čÅ ą║ąŠč鹊čĆčŗčģ ą▒čāą┤ąĄčé čüą│ąĄąĮąĄčĆąĖčĆąŠą▓ą░ąĮą░ ąŠą┤ąĮą░ ąĖ čéą░ ąČąĄ ą┐ąŠą┤ą┐ąĖčüčī. ąóąŠ ąĄčüčéčī ą┤ąŠčüčéąĖą│ą░ąĄčéčüčÅ čāąĮąĖą║ą░ą╗čīąĮąŠčüčéčī ą┐ąŠą┤ą┐ąĖčüąĖ ą┤ą╗čÅ ą║ą░ąČą┤ąŠą│ąŠ ąŠčéą┤ąĄą╗čīąĮąŠą│ąŠ ąŠčéą╗ąĖčćą░čÄčēąĄą│ąŠčüčÅ ą▒ą╗ąŠą║ą░ ą┤ą░ąĮąĮčŗčģ, ą┐ąŠ ą║čĆą░ą╣ąĮąĄą╣ ą╝ąĄčĆąĄ ą┐čĆą░ą║čéąĖč湥čüą║ąĖ.

ą×ą▒čĆą░čéąĮąŠą╣ čüč鹊čĆąŠąĮąŠą╣ ą┐čĆąŠčüč鹊ą│ąŠ čģąĄčłąĖčĆąŠą▓ą░ąĮąĖčÅ čÅą▓ą╗čÅąĄčéčüčÅ č鹊, čćč鹊 ą╗čÄą▒ąŠą╣ (ąĘą╗ąŠčāą╝čŗčłą╗ąĄąĮąĮąĖą║) ą╝ąŠąČąĄčé čüą┤ąĄą╗ą░čéčī č鹊 ąČąĄ čüą░ą╝ąŠąĄ. ąŁč鹊 ąŠąĘąĮą░čćą░ąĄčé, čćč鹊 ą░čéą░ą║čāčÄčēąĖą╣ ą╝ąŠąČąĄčé ą╝ąŠą┤ąĖčäąĖčåąĖčĆąŠą▓ą░čéčī čäą░ą╣ą╗ ąĖ ą┐ąĄčĆąĄčüčćąĖčéą░čéčī čģąĄčł ą┤ą╗čÅ ąĮąĄą│ąŠ. ąæčāčéą╗ąŠą░ą┤ąĄčĆ ą┐čĆąĖ čŹč鹊ą╝ ąĮąĄ čüą╝ąŠąČąĄčé ąŠą▒ąĮą░čĆčāąČąĖčéčī ą┐ąŠą┤ą┤ąĄą╗ą║čā. ąóąĄą╝ ąĮąĄ ą╝ąĄąĮąĄąĄ, čģąĄčł-čäčāąĮą║čåąĖčÅ čüą░ą╝ą░ ą┐ąŠ čüąĄą▒ąĄ ą▓čüąĄ ąĄčēąĄ ą╝ąŠąČąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ ą┤ą╗čÅ ą┐čĆąŠą▓ąĄčĆą║ąĖ čåąĄą╗ąŠčüčéąĮąŠčüčéąĖ firmware ą▓ąŠ ą▓čĆąĄą╝čÅ ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖčÅ, čćč鹊ą▒čŗ ąĖąĘą▒ąĄąČą░čéčī ąĘą░ą┐čāčüą║ą░ ąĖčüą┐ąŠčĆč湥ąĮąĮąŠą╣ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ.

3.2.1.2 Digital Signature (čåąĖčäčĆąŠą▓ą░čÅ ą┐ąŠą┤ą┐ąĖčüčī)

ą¤ąŠčüą║ąŠą╗čīą║čā čģąĄčł ą╗ąĄą│ą║ąŠ ą▓čŗčćąĖčüą╗ąĖčéčī, č鹊 čģąŠčĆąŠčłąĖą╣ čüąŠą▓ąĄčé ą┤ą╗čÅ ąĘą░čēąĖčéčŗ - ąĘą░čłąĖčäčĆąŠą▓ą░čéčī ąĄą│ąŠ (encrypt). ąŁč鹊 ą▒ą░ąĘąŠą▓čŗą╣ ą┐čĆąĖąĮčåąĖą┐ čåąĖčäčĆąŠą▓ąŠą╣ ą┐ąŠą┤ą┐ąĖčüąĖ: ą┐ąŠą┤ą┐ąĖčüčī firmware ą▓čŗčćąĖčüą╗čÅąĄčéčüčÅ (čü ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄ čģąĄčł-čäčāąĮą║čåąĖąĖ) ąĖ ąĘą░č鹥ą╝ čłąĖčäčĆčāąĄčéčüčÅ čü ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄą╝ ą║čĆąĖą┐č鹊ą│čĆą░čäąĖąĖ ąŠčéą║čĆčŗč鹊ą│ąŠ ą║ą╗čÄčćą░ (public-key cryptography). ąŁč鹊 ą┐ąŠčĆąŠą┤ąĖčé čåąĖčäčĆąŠą▓čāčÄ ą┐ąŠą┤ą┐ąĖčüčī, čĆąŠą┤čüčéą▓ąĄąĮąĮčāčÄ ąŠą▒čŗčćąĮąŠą╣ ą┐ąŠą┤ą┐ąĖčüąĖ, ą║ąŠč鹊čĆą░čÅ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą▓ ą┐ąŠą▓čüąĄą┤ąĮąĄą▓ąĮąŠą╣ ąČąĖąĘąĮąĖ.

ą©ąĖčäčĆąŠą▓ą░ąĮąĖąĄ čü ąŠčéą║čĆčŗčéčŗą╝ (ą┐čāą▒ą╗ąĖčćąĮčŗą╝) ą║ą╗čÄč湊ą╝ (ąĄą│ąŠ ąĄčēąĄ ąĮą░ąĘčŗą▓ą░čÄčé ą░čüąĖą╝ą╝ąĄčéčĆąĖčćąĮčŗą╝, asymmetric) ą┐ąŠą┤čĆą░ąĘčāą╝ąĄą▓ą░ąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄ ą┤ą▓čāčģ ą║ą╗čÄč湥ą╣. ą¤čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čī ąĖčüą┐ąŠą╗čīąĘčāąĄčé čćą░čüčéąĮčŗą╣, čüąĄą║čĆąĄčéąĮčŗą╣ ą║ą╗čÄčć (private key) ą┤ą╗čÅ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ą┐ąŠą┤ą┐ąĖčüąĖ, ą┐čĆąĖ čŹč鹊ą╝ čāčüčéčĆąŠą╣čüčéą▓ąŠ (ą║ąŠą┤ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░) ąĖčüą┐ąŠą╗čīąĘčāąĄčé čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēąĖą╣ ą┐čāą▒ą╗ąĖčćąĮčŗą╣ ą║ą╗čÄčć (public key), čćč鹊ą▒čŗ čĆą░čüčłąĖčäčĆąŠą▓ą░čéčī ąĄą│ąŠ. ąØą░ čĆąĖčüčāąĮą║ąĄ ą┐ąŠą║ą░ąĘą░ąĮ ą┐čĆąŠčåąĄčüčü čüąŠąĘą┤ą░ąĮąĖčÅ ąĖ ą┐čĆąŠą▓ąĄčĆą║ąĖ čåąĖčäčĆąŠą▓ąŠą╣ ą┐ąŠą┤ą┐ąĖčüąĖ.

ą¤ąŠčüą║ąŠą╗čīą║čā č鹊ą╗čīą║ąŠ čüąĄą║čĆąĄčéąĮčŗą╣ ą║ą╗čÄčć (private key) ą╝ąŠąČąĄčé ąĘą░čłąĖčäčĆąŠą▓ą░čéčī ą┤ą░ąĮąĮčŗąĄ, č鹊 ąĮąĖą║č鹊, ąĘą░ ąĖčüą║ą╗čÄč湥ąĮąĖąĄą╝ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čÅ, ąĮąĄ ą╝ąŠąČąĄčé čüąŠąĘą┤ą░čéčī ą┐čĆą░ą▓ąĖą╗čīąĮčāčÄ ą┐ąŠą┤ą┐ąĖčüčī. ąóą░ą║ąĖą╝ ąŠą▒čĆą░ąĘąŠą╝, ąĘą╗ąŠčāą╝čŗčłą╗ąĄąĮąĮąĖą║ ąĮąĄ ą╝ąŠąČąĄčé ą┐čĆąŠą▓ąĄčüčéąĖ ą░čéą░ą║čā, ąŠą┐ąĖčüą░ąĮąĮčāčÄ ą▓ ą┐čĆąĄą┤čŗą┤čāčēąĄą╣ čüąĄą║čåąĖąĖ (ą┐ąŠą┤ą╝ąĄąĮčā firmware ąĖ ą┐ąŠą┤ą┐ąĖčüąĖ). ąØąŠ ą╗čÄą▒ąŠą╣ ą╝ąŠąČąĄčé ą┐čĆąŠą▓ąĄčĆąĖčéčī ą┐ąŠą┤ą┐ąĖčüčī ą┐čāą▒ą╗ąĖčćąĮčŗą╝ ą║ą╗čÄč湊ą╝ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čÅ.

3.2.1.3 ąÜąŠą┤ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ čüąŠąŠą▒čēąĄąĮąĖą╣

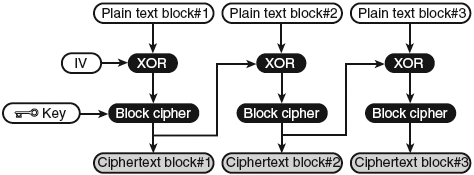

ąÜąŠą┤čŗ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ čüąŠąŠą▒čēąĄąĮąĖą╣ (Message Authentication Codes, MAC) ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗čÅčÄčé č鹊čé ąČąĄ čäčāąĮą║čåąĖąŠąĮą░ą╗, čćč鹊 ąĖ čåąĖčäčĆąŠą▓čŗąĄ ą┐ąŠą┤ą┐ąĖčüąĖ, ąĘą░ ąĖčüą║ą╗čÄč湥ąĮąĖąĄą╝ č鹊ą│ąŠ, čćč鹊 ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą║čĆąĖą┐č鹊ą│čĆą░čäąĖčÅ čü čüąĄą║čĆąĄčéąĮčŗą╝, ąĘą░ą║čĆčŗčéčŗą╝ ą║ą╗čÄč湊ą╝ (private key cryptography). ąĪąŠą▓čĆąĄą╝ąĄąĮąĮčŗąĄ ą░ą╗ą│ąŠčĆąĖčéą╝čŗ ą║čĆąĖą┐č鹊ą│čĆą░čäąĖąĖ čü ąĘą░ą║čĆčŗčéčŗą╝ ą║ą╗čÄč湊ą╝, ąĮą░ąĘčŗą▓ą░ąĄą╝čŗąĄ čéą░ą║ąČąĄ čćąĖą┐ąĄčĆąŠą╝ (chiper) ą▓ ą▒ąŠą╗čīčłąĖąĮčüčéą▓ąĄ ą┐čĆą░ą║čéąĖč湥čüą║ąĖčģ ą┐čĆąĖą╝ąĄąĮąĄąĮąĖą╣ ą▒čŗą▓ą░čÄčé ą▒ą╗ąŠčćąĮčŗą╝ąĖ (block ciphers). ąÆ ą▒ą╗ąŠčćąĮčŗčģ čćąĖą┐ąĄčĆą░čģ ą╗čÄą▒ąŠą╣ čĆą░ą▒ąŠčćąĖą╣ ą▒ą╗ąŠą║ ą┤ą╗čÅ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ąĖą╝ąĄąĄčé čäąĖą║čüąĖčĆąŠą▓ą░ąĮąĮčŗą╣ čĆą░ąĘą╝ąĄčĆ, ą▓ ąŠčéą╗ąĖčćąĖąĄ ąŠčé ą┐ąŠč鹊ą║ąŠą▓čŗčģ čćąĖą┐ąĄčĆąŠą▓ (stream ciphers), ą║ąŠč鹊čĆčŗąĄ čĆą░ą▒ąŠčéą░čÄčé čü ą┐ąŠč鹊ą║ąŠą╝ ą┤ą░ąĮąĮčŗčģ.

ą©ąĖčäčĆąŠą▓ą░ąĮąĖąĄ čü ąĘą░ą║čĆčŗčéčŗą╝ ą║ą╗čÄč湊ą╝ ąĖčüą┐ąŠą╗čīąĘčāąĄčé č鹊ą╗čīą║ąŠ ąŠą┤ąĖąĮ čüąĄą║čĆąĄčéąĮčŗą╣ ą║ą╗čÄčć, ą║ąŠč鹊čĆčŗą╣ čÅą▓ą╗čÅąĄčéčüčÅ ąŠą▒čēąĖą╝ ą║ą░ą║ ą┤ą╗čÅ čāčüčéčĆąŠą╣čüčéą▓, čéą░ą║ ąĖ ą┤ą╗čÅ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čÅ (ą▓ ąŠą▒ąŠąĖčģ čŹčéąĖčģ ą╝ąĄčüčéą░čģ ąĄčüčéčī ą║ąŠą┐ąĖčÅ čüąĄą║čĆąĄčéąĮąŠą│ąŠ ą║ą╗čÄčćą░). ą¤ąŠčŹč鹊ą╝čā ąĮčāąČąĮąŠ čāčćąĖčéčŗą▓ą░čéčī čüą╗ąĄą┤čāčÄčēąĄąĄ (ą▓ čüčĆą░ą▓ąĮąĄąĮąĖąĖ čü čåąĖčäčĆąŠą▓ąŠą╣ ą┐ąŠą┤ą┐ąĖčüčīčÄ):

ŌĆó ąøčÄą▒ąŠą╣, ą║č鹊 ą╝ąŠąČąĄčé ą┐čĆąŠą▓ąĄčĆąĖčéčī MAC, ą╝ąŠąČąĄčé čéą░ą║ ąČąĄ ąĖ čüą│ąĄąĮąĄčĆąĖčĆąŠą▓ą░čéčī MAC.

ŌĆó ąĢčüą╗ąĖ čüąĄą║čĆąĄčéąĮčŗą╣ ą║ą╗čÄčć ą▒čāą┤ąĄčé čüą║ąŠą╝ą┐čĆąŠą╝ąĄčéąĖčĆąŠą▓ą░ąĮ (ą┐ąŠą┐ą░ą┤ąĄčé ą║ ąĘą╗ąŠčāą╝čŗčłą╗ąĄąĮąĮąĖą║čā ąĖą╗ąĖ čüčéą░ąĮąĄčé ą┐čāą▒ą╗ąĖčćąĮčŗą╝), č鹊 ąĘą░čēąĖčéą░ čüąĖčüč鹥ą╝čŗ ą┐ąŠč鹥čĆčÅąĄčé čüą▓ąŠą╣ čüą╝čŗčüą╗.

ą¤ąĄčĆą▓čŗą╣ ąĖąĘ ą┐čāąĮą║č鹊ą▓ ąĮąĄ ą┐čĆąĖąĮąĄčüąĄčé ąĮą░ ą┐čĆą░ą║čéąĖą║ąĄ ą▒ąĄčüą┐ąŠą║ąŠą╣čüčéą▓ą░, ą┐ąŠč鹊ą╝čā čćč鹊 čāčüčéčĆąŠą╣čüčéą▓ąŠ ąĮąĄ ą▒čāą┤ąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī čüąĄą║čĆąĄčéąĮčŗą╣ ą║ą╗čÄčć ą┤ą╗čÅ ą│ąĄąĮąĄčĆą░čåąĖąĖ MAC, ą░ ą▒čāą┤ąĄčé č鹊ą╗čīą║ąŠ ą╗ąĖčłčī ą┐čĆąŠą▓ąĄčĆčÅčéčī ąĄą│ąŠ. ąÆč鹊čĆąŠą╣ ą┐čāąĮą║čé ąŠąĘąĮą░čćą░ąĄčé, čćč鹊 ąĄčüą╗ąĖ ą░čéą░ą║čāčÄčēąĖą╣ čüą╝ąŠąČąĄčé ą┐ąŠą╗čāčćąĖčéčī ą║ą╗čÄčć ąĖąĘ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ (ą║ąŠą┤ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ ą┤ąŠą╗ąČąĄąĮ ą▒čŗčéčī čüą║čĆčŗčé ąŠčé čćč鹥ąĮąĖčÅ ą▒ąĖčéą░ą╝ąĖ ąĘą░čēąĖčéčŗ (security bits), č鹊 ąŠąĮ čüą╝ąŠąČąĄčé čéą░ą║ąČąĄ ąĖ ą╝ąŠą┤ąĖčäąĖčåąĖčĆąŠą▓ą░čéčī firmware, ąĖ čüą╝ąŠąČąĄčé ą┐čĆąĄą┤čüčéą░ą▓ąĖčéčī ąĄą│ąŠ ą║ą░ą║ ąĮąĄ ą╝ąŠą┤ąĖčäąĖčåąĖčĆąŠą▓ą░ąĮąĮąŠąĄ (ą┐ąŠą┤ą╗ąĖąĮąĮąŠąĄ) ą┤ą╗čÅ ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆčāąĄą╝ąŠą│ąŠ čāčüčéčĆąŠą╣čüčéą▓ą░. ąÆ ąĘą░ą▓ąĖčüąĖą╝ąŠčüčéąĖ ąŠčé ąÆą░čłąĖčģ ą║ąŠąĮą║čĆąĄčéąĮčŗčģ čāčüą╗ąŠą▓ąĖą╣, čŹč鹊čé ą┐čāąĮą║čé ą╝ąŠąČąĄčé ą╗ąĖą▒ąŠ ąĖą╝ąĄčéčī, ą╗ąĖą▒ąŠ ąĮąĄ ąĖą╝ąĄčéčī ąĘąĮą░č湥ąĮąĖčÅ.

ąØčāąČąĮąŠ ą┐čĆąĖąĮčÅčéčī ą▓ąŠ ą▓ąĮąĖą╝ą░ąĮąĖąĄ, čćč鹊 ą┐ąŠčüą║ąŠą╗čīą║čā ą║čĆąĖą┐č鹊ą│čĆą░čäąĖčÅ čü čüąĄą║čĆąĄčéąĮčŗą╝ ą║ą╗čÄč湊ą╝ čĆą░ą▒ąŠčéą░ąĄčé ą▒čŗčüčéčĆąĄąĄ ą║čĆąĖą┐č鹊ą│čĆą░čäąĖąĖ čü ąŠčéą║čĆčŗčéčŗą╝ ą║ą╗čÄč湊ą╝, č鹊 MAC ą▒čāą┤ąĄčé ą▓čŗčćąĖčüą╗čÅčéčīčüčÅ ąĖ ą┐čĆąŠą▓ąĄčĆčÅčéčīčüčÅ ą▒čŗčüčéčĆąĄąĄ, č湥ą╝ čåąĖčäčĆąŠą▓ą░čÅ ą┐ąŠą┤ą┐ąĖčüčī. ą×ą┤ąĮą░ą║ąŠ ą┐ąŠčüą║ąŠą╗čīą║čā č鹊ą╗čīą║ąŠ ąŠą┤ąĮą░ MAC/ą┐ąŠą┤ą┐ąĖčüčī čéčĆąĄą▒čāąĄčéčüčÅ ą┤ą╗čÅ firmware, č鹊 ą┤ą╗čÅ ą┐čĆą░ą║čéąĖč湥čüą║ąŠą│ąŠ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ čŹč鹊 ąĮąĄ ą▒čāą┤ąĄčé ąĖą╝ąĄčéčī ą▒ąŠą╗čīčłąŠą│ąŠ ąĘąĮą░č湥ąĮąĖčÅ.

3.2.2 ą¤čĆąŠą▓ąĄčĆą║ą░ ą░čāč鹥ąĮčéąĖčćąĮąŠčüčéąĖ (Authentication)

ąÉčāč鹥ąĮčéąĖčćąĮąŠčüčéčī ąŠčéąĮąŠčüąĖčéčüčÅ ą║ ą┐čĆąŠą▓ąĄčĆą║ąĖ ąĖą┤ąĄąĮčéąĖčäąĖą║ą░č鹊čĆą░ ąŠčéą┐čĆą░ą▓ąĖč鹥ą╗čÅ ąĖ ą┐ąŠą╗čāčćą░č鹥ą╗čÅ čüąŠąŠą▒čēąĄąĮąĖčÅ. ąÆ čüą╗čāčćą░ąĄ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░, čŹč鹊 ąŠąĘąĮą░čćą░ąĄčé ą┐čĆąŠą▓ąĄčĆą║čā, čćč鹊 firmware ą▒čŗą╗ąŠ ą┤ąĄą╣čüčéą▓ąĖč鹥ą╗čīąĮąŠ ą▓čŗą┐čāčēąĄąĮąŠ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗ąĄą╝, ąĖ čåąĄą╗čī (čāčüčéčĆąŠą╣čüčéą▓ąŠ) ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░ąĮąĖčÅ čÅą▓ą╗čÅąĄčéčüčÅ ąŠčĆąĖą│ąĖąĮą░ą╗čīąĮčŗą╝ (ąĮąĄ ą┐ąŠą┤ą╝ąĄąĮąĄąĮąŠ ą║ą░ą║ąĖą╝-č鹊 ą┤čĆčāą│ąĖą╝). ą¤čĆąŠą▓ąĄčĆą║ą░ ą░čāč鹥ąĮčéąĖčćąĮąŠčüčéąĖ čĆąĄčłą░ąĄčé ą┐čĆąŠą▒ą╗ąĄą╝čŗ Ōä¢1 ąĖ Ōä¢2, ą┐ąŠą║ą░ąĘą░ąĮąĮčŗąĄ ąĮą░ čĆąĖčüčāąĮą║ąĄ 2-5.

ąŁč鹊 ąŠąĘąĮą░čćą░ąĄčé, čćč鹊 ą╝ąĄč鹊ą┤čŗ ą┐čĆąŠą▓ąĄčĆą║ąĖ ą░čāč鹥ąĮčéąĖčćąĮąŠčüčéąĖ čéą░ą║ąČąĄ ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗čÅčÄčé ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī ą┐čĆąŠą▓ąĄčĆą║ąĖ čåąĄą╗ąŠčüčéąĮąŠčüčéąĖ (integrity): ąŠąĮąĖ ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗čÅčÄčé čåąĖčäčĆąŠą▓čāčÄ ą┐ąŠą┤ą┐ąĖčüčī ąĖ MAC. ą¤ąŠčüą║ąŠą╗čīą║čā čŹčéąĖ ą▓ąŠą┐čĆąŠčüčŗ čāąČąĄ ą▒čŗą╗ąĖ čĆą░čüčüą╝ąŠčéčĆąĄąĮčŗ čü č鹊čćą║ąĖ ąĘčĆąĄąĮąĖčÅ čåąĄą╗ąŠčüčéąĮąŠčüčéąĖ (čüą╝. čüąĄą║čåąĖčÄ 3.2.1), č鹊 ąĘą┤ąĄčüčī ą▒čāą┤čāčé ąŠą▒čüčāąČą┤ą░čéčīčüčÅ č鹊ą╗čīą║ąŠ čüą▓ąŠą╣čüčéą▓ą░ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ. ąŁčéą░ čüąĄą║čåąĖčÅ čĆą░čüčüą╝ą░čéčĆąĖą▓ą░ąĄčé č鹊ą╗čīą║ąŠ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖčÄ firmware, ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖčÅ čåąĄą╗ąĖ ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░ąĮąĖčÅ ą▒čāą┤ąĄčé čĆą░čüčüą╝ąŠčéčĆąĄąĮą░ ą┐ąŠąĘąČąĄ.

3.2.2.1 Digital Signature (čåąĖčäčĆąŠą▓ą░čÅ ą┐ąŠą┤ą┐ąĖčüčī)

ą¤čĆąĄą┤ą┐ąŠą╗ą░ą│ą░ąĄčéčüčÅ, čćč鹊 č鹊ą╗čīą║ąŠ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čī ąŠą▒ą╗ą░ą┤ą░ąĄčé čüąĄą║čĆąĄčéąĮčŗą╝ ą║ą╗čÄč湊ą╝, ąĖčüą┐ąŠą╗čīąĘčāąĄą╝čŗą╝ ą┤ą╗čÅ ą│ąĄąĮąĄčĆą░čåąĖąĖ ą┐ąŠą┤ą┐ąĖčüąĖ, ą┐čĆąĖčüąŠąĄą┤ąĖąĮąĄąĮąĮąŠą╣ ą║ firmware. ąŁč鹊 ąŠąĘąĮą░čćą░ąĄčé, čćč鹊 ą┐čĆą░ą▓ąĖą╗čīąĮą░čÅ, ą┤ąŠą┐čāčüčéąĖą╝ą░čÅ ą┐ąŠą┤ą┐ąĖčüčī (ą║ąŠč鹊čĆčāčÄ ą╝ąŠąČąĮąŠ čĆą░čüčłąĖčäčĆąŠą▓ą░čéčī čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēąĖą╝ ą┐čāą▒ą╗ąĖčćąĮčŗą╝ ą║ą╗čÄč湊ą╝) ą▒čāą┤ąĄčé čüąĄčĆčéąĖčäąĖčåąĖčĆąŠą▓ą░čéčī ą┐ąŠą┤ą┐ąĖčüą░ąĮąĮčŗąĄ ą┤ą░ąĮąĮčŗąĄ, ą┐čĆąĖčłąĄą┤čłąĖąĄ ąĖą╝ąĄąĮąĮąŠ ąŠčé ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čÅ, ąĖ ąĮąĖ ąŠčé ą║ąŠą│ąŠ ą┤čĆčāą│ąŠą│ąŠ.

ą×ą┤ąĮą░ą║ąŠ, ą┐ąŠčüą║ąŠą╗čīą║čā ą┐ąŠą┤ą┐ąĖčüčī čüą▓ąŠą▒ąŠą┤ąĮąŠ čĆą░čüčłąĖčäčĆąŠą▓čŗą▓ą░ąĄčéčüčÅ ą║ąĄą╝ čāą│ąŠą┤ąĮąŠ, ą║č鹊 ą▓ą╗ą░ą┤ąĄąĄčé ą┐čāą▒ą╗ąĖčćąĮčŗą╝ ą║ą╗čÄč湊ą╝ (ą║ąŠč鹊čĆčŗą╣ ąĮąĄ čüčćąĖčéą░ąĄčéčüčÅ čüąĄą║čĆąĄčéąĮčŗą╝, ąĖ čĆą░čüą┐čĆąŠčüčéčĆą░ąĮčÅąĄčéčüčÅ čüą▓ąŠą▒ąŠą┤ąĮąŠ), ą▓čŗčćąĖčüą╗ąĄąĮąĮčŗą╣ čģąĄčł ąŠčé firmware ą╝ąŠąČąĄčé ą▒čŗčéčī ą┐ąŠą╗čāč湥ąĮ ą║ąĄą╝ čāą│ąŠą┤ąĮąŠ. ąŁč鹊 ąŠąĘąĮą░čćą░ąĄčé, čćč鹊 ą░čéą░ą║čāčÄčēąĖą╣ ą╝ąŠąČąĄčé ąĮą░ą╣čéąĖ ą║ąŠą╗ą╗ąĖąĘąĖčÄ ąĖčüą┐ąŠą╗čīąĘčāąĄą╝ąŠą╣ čģąĄčł-čäčāąĮą║čåąĖąĖ, ąĮą░ą┐čĆąĖą╝ąĄčĆ - ą┤ą▓ą░ čĆą░ąĘąĮčŗčģ č鹥ą║čüčéą░, ą║ąŠč鹊čĆčŗąĄ ą┤ą░čÄčé ąŠą┤ąĖąĮ ąĖ č鹊čé ąČąĄ čģąĄčł. ą¤ąŠą┤ą┐ąĖčüčī čéą░ą║ąČąĄ ą░čāč鹥ąĮčéąĖčäąĖčåąĖčĆčāąĄčé čŹčéąĖ ą┤ą░ąĮąĮčŗąĄ ą║ą░ą║ ą┤ą░ąĮąĮčŗąĄ ąŠčé ąŠčĆąĖą│ąĖąĮą░ą╗čīąĮąŠą│ąŠ ąŠčéą┐čĆą░ą▓ąĖč鹥ą╗čÅ. ą×ą┤ąĮą░ą║ąŠ ąĮą░ ą┐čĆą░ą║čéąĖą║ąĄ čŹč鹊 ąĮąĄ čüąŠąĘą┤ą░čüčé ą┐čĆąŠą▒ą╗ąĄą╝čŗ, ą┐ąŠč鹊ą╝čā čćč鹊 ą║ąŠą╗ą╗ąĖąĘąĖąĖ ąĖčüą║ą╗čÄčćąĖč鹥ą╗čīąĮąŠ čéčĆčāą┤ąĮąŠ ąĮą░ą╣čéąĖ, ąĖ ąĮą░ą▓ąĄčĆąĮčÅą║ą░ ą┤ą░ąĮąĮčŗąĄ ą┤ą╗čÅ ą║ąŠą╗ą╗ąĖąĘąĖąĖ ąĮąĄ ą▒čāą┤čāčé ą┐čĆąĄą┤čüčéą░ą▓ą╗čÅčéčī čĆą░ą▒ąŠč湥ą│ąŠ ą║ąŠą┤ą░ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ. ąŁč鹊 ą╝ąŠąČąĄčé č鹊ą╗čīą║ąŠ ą╗ąĖčłčī ą┤ą░čéčī ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī ąĘą╗ąŠčāą╝čŗčłą╗ąĄąĮąĮąĖą║čā čüąŠąĘą┤ą░čéčī ą┐ąŠą┤ą┤ąĄą╗čīąĮąŠąĄ firmware, ą║ąŠč鹊čĆąŠąĄ ą┐ąŠčüą╗ąĄ ą┐ąĄčĆąĄą┐čĆąŠčłąĖą▓ą║ąĖ ą┐čĆąĖą▓ąĄą┤ąĄčé ą║ ąĮąĄčĆą░ą▒ąŠč鹊čüą┐ąŠčüąŠą▒ąĮąŠčüčéąĖ čāčüčéčĆąŠą╣čüčéą▓ą░.

3.2.2.2 ąÜąŠą┤ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ čüąŠąŠą▒čēąĄąĮąĖą╣

ąÆ ąŠčéą╗ąĖčćąĖąĄ ąŠčé ą┐ąŠą┤ą┐ąĖčüąĖ, ą║ąŠą┤ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ čüąŠąŠą▒čēąĄąĮąĖą╣ (Message Authentication Code, MAC) ąĮąĄ ą╝ąŠąČąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ ą┤ą╗čÅ čüąĄčĆčéąĖčäąĖą║ą░čåąĖąĖ čäą░ą║čéą░ ąŠčéą┐čĆą░ą▓ą║ąĖ čüąŠąŠą▒čēąĄąĮąĖčÅ ąŠčĆąĖą│ąĖąĮą░ą╗čīąĮčŗą╝ ąŠčéą┐čĆą░ą▓ąĖč鹥ą╗ąĄą╝. ąś ą┤ąĄą╣čüčéą▓ąĖč鹥ą╗čīąĮąŠ, ą┐ąŠčüą║ąŠą╗čīą║čā ą┐ąŠą╗čāčćą░č鹥ą╗čī čéą░ą║ąČąĄ ąĖą╝ąĄąĄčé čüąĄą║čĆąĄčéąĮčŗą╣ ą║ą╗čÄčć, ąĖčüą┐ąŠą╗čīąĘčāąĄą╝čŗą╣ ą┤ą╗čÅ ą▓čŗčćąĖčüą╗ąĄąĮąĖčÅ MAC, č鹊 ąŠąĮ čéą░ą║ąČąĄ ą╝ąŠąČąĄčé ąĖ čüą│ąĄąĮąĄčĆąĖčĆąŠą▓ą░čéčī MAC. ąöąŠčüč鹊ąĖąĮčüčéą▓ąŠ č鹊ą╗čīą║ąŠ ą▓ č鹊ą╝, čćč鹊 ąĖ ąŠčéą┐čĆą░ą▓ąĖč鹥ą╗čī, ąĖ ą┐ąŠą╗čāčćą░č鹥ą╗čī ą╝ąŠą│čāčé čĆą░čüčłąĖčäčĆąŠą▓ą░čéčī MAC, čćč鹊 ąĘą░čēąĖčēą░ąĄčé ąŠčé č鹊ą│ąŠ, čćč鹊 ą║č鹊-č鹊 ąĄčēąĄ ą╝ąŠą│ ą▒čŗ ą┐čĆąŠą▓ąĄčĆąĖčéčī čüąŠąŠą▒čēąĄąĮąĖąĄ (ą▓ ąĮą░čłąĄą╝ čüą╗čāčćą░ąĄ ą║ąŠą┤ firmware) ąĮą░ ą┐čĆą░ą▓ąĖą╗čīąĮąŠčüčéčī.

ąØą░ ą┐čĆą░ą║čéąĖą║ąĄ čŹč鹊 ąĮąĄ čüąŠąĘą┤ą░ąĄčé ą┐čĆąŠą▒ą╗ąĄą╝čŗ, čéą░ą║ ą║ą░ą║ č鹊ą╗čīą║ąŠ ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆčāąĄą╝ąŠąĄ ąŠą▒ąŠčĆčāą┤ąŠą▓ą░ąĮąĖąĄ čÅą▓ą╗čÅąĄčéčüčÅ ą┐ąŠą╗čāčćą░č鹥ą╗ąĄą╝ ąĖ čüąĮą░ą▒ąČąĄąĮąŠ MAC. ąæčāčéą╗ąŠą░ą┤ąĄčĆ ą▓ čŹč鹊ą╝ ąŠą▒ąŠčĆčāą┤ąŠą▓ą░ąĮąĖąĖ ąĮąĄ ąĖčüą┐ąŠą╗čīąĘčāąĄčé čüąĄą║čĆąĄčéąĮčŗą╣ ą║ą╗čÄčć ą┤ą╗čÅ ą│ąĄąĮąĄčĆą░čåąĖąĖ ą┤čĆčāą│ąĖčģ MAC, č湥ą╝ ą┤ąŠčüčéąĖą│ą░ąĄčéčüčÅ č鹊čé ąČąĄ čäčāąĮą║čåąĖąŠąĮą░ą╗ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ, čćč鹊 ąĖ ą┤ą╗čÅ čåąĖčäčĆąŠą▓ąŠą╣ ą┐ąŠą┤ą┐ąĖčüąĖ.

ąöčĆčāą│ąŠąĄ ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮąŠąĄ ąŠčéą╗ąĖčćąĖąĄ MAC ą▓ čüčĆą░ą▓ąĮąĄąĮąĖąĖ čü čåąĖčäčĆąŠą▓ąŠą╣ ą┐ąŠą┤ą┐ąĖčüčīčÄ: ą░čéą░ą║čāčÄčēąĖą╣ ąĮąĄ ą╝ąŠąČąĄčé ą┐ąŠą╗čāčćąĖčéčī čüąĄą║čĆąĄčéąĮčŗą╣ ą║ą╗čÄčć, ą║ąŠč鹊čĆčŗą╣ ąĮą░čģąŠą┤ąĖčéčüčÅ ą▓ąĮčāčéčĆąĖ ą║ąŠą┤ą░ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ (ą║ąŠą┤ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ ąĘą░čēąĖčēąĄąĮ ąŠčé čćč鹥ąĮąĖčÅ ą▒ąĖčéą░ą╝ąĖ ąĘą░čēąĖčéčŗ). ąĢčüą╗ąĖ ą▒čŗ ąŠąĮ čüą╝ąŠą│ ą▒čŗ čüą┤ąĄą╗ą░čéčī čŹč鹊, č鹊 ąŠąĮ č鹊ą│ą┤ą░ ą▒čŗ čüą╝ąŠą│ čüąŠąĘą┤ą░čéčī čüą▓ąŠąĄ (čüąŠąĘą┤ą░ąĮąĮąŠąĄ ąĘą░ąĮąŠą▓ąŠ ąĖą╗ąĖ ą╝ąŠą┤ąĖčäąĖčåąĖčĆąŠą▓ą░ąĮąĮąŠąĄ) firmware ą▓ą╝ąĄčüč鹥 čü ą┐čĆą░ą▓ąĖą╗čīąĮąŠ ą▓čŗčćąĖčüą╗ąĄąĮąĮčŗą╝ MAC, ą║ąŠč鹊čĆčŗą╣ ą▓ąŠčüą┐čĆąĖąĮąĖą╝ą░ą╗čüčÅ ą▒čŗ ą║ą░ą║ ą╗ąĄą│ą░ą╗čīąĮčŗą╣ ąĖ ą┐ąŠą┤ą╗ąĖąĮąĮčŗą╣ ą┤ą╗čÅ ą╗čÄą▒ąŠą╣ ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆčāąĄą╝ąŠą╣ čåąĄą╗ąĖ (čāčüčéčĆąŠą╣čüčéą▓ą░).

3.2.3 Privacy (čćą░čüčéąĮąŠąĄ ą▓ą╗ą░ą┤ąĄąĮąĖąĄ)

ąŚą░čēąĖčéą░ čćą░čüčéąĮąŠą│ąŠ ą▓ą╗ą░ą┤ąĄąĮąĖčÅ ą┤ą░ąĮąĮčŗą╝ąĖ ąŠčüčāčēąĄčüčéą▓ą╗čÅąĄčéčüčÅ čü ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄą╝ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ (encryption): ą┤ą░ąĮąĮčŗąĄ ąŠą▒čĆą░ą▒ą░čéčŗą▓ą░čÄčéčüčÅ ą┐ąŠ ą║čĆąĖą┐č鹊ą│čĆą░čäąĖč湥čüą║ąŠą╝čā ą░ą╗ą│ąŠčĆąĖčéą╝čā (cryptographic algorithm) ą▓ čüąŠąŠčéą▓ąĄčéčüčéą▓ąĖąĖ čü ą║ą╗čÄč湊ą╝ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ (encryption key), ą▓ čĆąĄąĘčāą╗čīčéą░č鹥 ą┐ąŠčÅą▓ą╗čÅąĄčéčüčÅ čłąĖčäčĆąŠą▓ą░ąĮąĮčŗą╣ č鹥ą║čüčé, ą║ąŠč鹊čĆčŗą╣ ąŠčéą╗ąĖčćą░ąĄčéčüčÅ ąŠčé ąĮąĄąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮąŠą│ąŠ ąŠčĆąĖą│ąĖąĮą░ą╗ą░. ąæąĄąĘ ąĮą░ą╗ąĖčćąĖčÅ ą║ą╗čÄčćą░ ą┤ąĄčłąĖčäčĆąŠą▓ą║ąĖ (decryption key) ą┤ą░ąĮąĮčŗąĄ čüčéą░ąĮąŠą▓čÅčéčüčÅ čüąŠą▓ąĄčĆčłąĄąĮąĮąŠ ą▒ąĄčüą┐ąŠą╗ąĄąĘąĮčŗą╝ąĖ, ąĘą░čēąĖčēąĄąĮąĮčŗą╝ąĖ ąŠčé ąĮąĄą░ą▓č鹊čĆąĖąĘąŠą▓ą░ąĮąĮąŠą│ąŠ čćč鹥ąĮąĖčÅ ą║ąĄą╝ ą▒čŗ č鹊 ąĮąĖ ą▒čŗą╗ąŠ. ąŁč鹊 čĆąĄčłą░ąĄčé ą┐čĆąŠą▒ą╗ąĄą╝čā 4 (Reverse-engineering), ą┐ąŠą║ą░ąĘą░ąĮąĮčāčÄ ąĮą░ čĆąĖčüčāąĮą║ąĄ 2-5.

ąØą░ ą┐čĆą░ą║čéąĖą║ąĄ ą┤ą╗čÅ ą│ąĄąĮąĄčĆą░čåąĖąĖ čłąĖčäčĆąŠą▓ą░ąĮąĮąŠą│ąŠ firmware ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą░ą╗ą│ąŠčĆąĖčéą╝ čü čüąĄą║čĆąĄčéąĮčŗą╝ ą║ą╗čÄč湊ą╝ (private-key algorithm). ą×č湥ą▓ąĖą┤ąĮąŠ, čćč鹊 ąĮąĄą╗čīąĘčÅ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī ą║čĆąĖą┐č鹊ą│čĆą░čäąĖčÄ čü ąŠčéą║čĆčŗčéčŗą╝ ą║ą╗čÄč湊ą╝ (public-key system), ą┐ąŠčüą║ąŠą╗čīą║čā č鹊ą│ą┤ą░ firmware č鹊ą│ą┤ą░ ą╝ąŠą│ą╗ąŠ ą▒čŗ ą▒čŗčéčī čĆą░čüčłąĖčäčĆąŠą▓ą░ąĮąŠ ą╗čÄą▒čŗą╝. ąÆ čüą╗čāčćą░ąĄ ą║čĆąĖą┐č鹊ą│čĆą░čäąĖąĖ čü čüąĄą║čĆąĄčéąĮčŗą╝ ą║ą╗čÄč湊ą╝, ą║ą╗čÄčć ą┤ą╗čÅ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ąĖ ą┤ąĄčłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ąŠą┤ąĖąĮ ąĖ č鹊čé ąČąĄ, ąĖ čģčĆą░ąĮąĖčéčüčÅ ą║ą░ą║ čā ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čÅ, čéą░ą║ ąĖ ą▓ ą║ąŠą┤ąĄ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░.

ąśą╝ąĄą╣č鹥 ą▓ ą▓ąĖą┤čā, čćč鹊 čłąĖčäčĆąŠą▓ą░ąĮąĖąĄ ą║ąŠą┤ą░ ąĮąĄ čĆąĄčłą░ąĄčé čüą░ą╝ąŠ ą┐ąŠ čüąĄą▒ąĄ ą╗čÄą▒čāčÄ ą┐čĆąŠą▒ą╗ąĄą╝čā ąĘą░čēąĖčéčŗ. ąØą░ą┐čĆąĖą╝ąĄčĆ, firmware ą▓čüąĄ ąĄčēąĄ ą╝ąŠąČąĄčé ą▒čŗčéčī ą╝ąŠą┤ąĖčäąĖčåąĖčĆąŠą▓ą░ąĮąŠ, ą┤ą░ąČąĄ ąĄčüą╗ąĖ čŹč鹊 ą┤ąŠą▓ąŠą╗čīąĮąŠ čéčĆčāą┤ąĮąŠ. ąÉčéą░ą║čāčÄčēąĖą╣ ą╝ąŠąČąĄčé ą┐ąŠą┐čŗčéą░čéčīčüčÅ č鹊čćąĮąŠ ąŠą┐čĆąĄą┤ąĄą╗ąĖčéčī ą╝ąĄčüč鹊čĆą░čüą┐ąŠą╗ąŠąČąĄąĮąĖąĄ ą║ąŠą┤ą░ ąĖ ą▓ą░ąČąĮąŠą╣ ą┐ąĄčĆąĄą╝ąĄąĮąĮąŠą╣, ąĖ ąĘą░č鹥ą╝ ą┐ąŠą┐čŗčéą░čéčīčüčÅ ą┐ąŠą┤ąŠą▒čĆą░čéčī ą║ą╗čÄčć, ą┐ąŠą║ą░ ąĮąĄ ą┐ąŠą╗čāčćąĖčé ąČąĄą╗ą░ąĄą╝čŗą╣ čĆąĄąĘčāą╗čīčéą░čé (čćą░čüč鹊 ą┐čĆąĖą╝ąĄąĮčÅąĄčéčüčÅ ą╝ąĄč鹊ą┤ ą│čĆčāą▒ąŠą│ąŠ ą▓ąĘą╗ąŠą╝ą░, brute force).

ą©ąĖčäčĆąŠą▓ą░ąĮąĖąĄ ą║ąŠą╝ą▒ąĖąĮąĖčĆčāąĄčéčüčÅ čéą░ą║ąČąĄ čü ą║ąŠą┤ąŠą╝ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖčÅ (message authentication code, MAC). ą¤ąŠčüą║ąŠą╗čīą║čā ąĖ čłąĖčäčĆąŠą▓ą░ąĮąĖąĄ, ąĖ MAC ąĖčüą┐ąŠą╗čīąĘčāčÄčé čüąĖą╝ą╝ąĄčéčĆąĖčćąĮčŗą╣ ą░ą╗ą│ąŠčĆąĖčéą╝ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ (ą║ą╗čÄčć ą┤ą╗čÅ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ąĖ ą┤ąĄčłąĖčäčĆąŠą▓ą║ąĖ ąŠą┤ąĖąĮ ąĖ č鹊čé ąČąĄ), č鹊 ą┤ą╗čÅ čŹą║ąŠąĮąŠą╝ąĖąĖ ą║ąŠą┤ą░ ąŠąĮ ą╝ąŠąČąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ ąŠą▒ąŠąĖčģ čüą╗čāčćą░čÅčģ. ą£ąŠąČąĮąŠ ą▓čŗą▒čĆą░čéčī čéą░ą║ąČąĄ čĆąĄąČąĖą╝ ąĘą░čēąĖčéčŗ čü ą║ąŠą╝ą▒ąĖąĮą░čåąĖąĄą╣ ą▒ą╗ąŠčćąĮąŠą│ąŠ čćąĖą┐ąĄčĆą░ (ą┤ą╗čÅ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ firmware) ąĖ MAC, ąĖčüą┐ąŠą╗čīąĘčāčÄčēąĖčģ ąŠą┤ąĖąĮ ąĖ č鹊čé ąČąĄ ą║ą╗čÄčć (čüą╝. čüąĄą║čåąĖčÄ 5.2.1.2).

3.2.4 ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖčÅ čåąĄą╗ąĄą▓ąŠą│ąŠ čāčüčéčĆąŠą╣čüčéą▓ą░ (Target Device Authentication)

ąĢčüčéčī ą┤ą▓ą░ čüą┐ąŠčüąŠą▒ą░ ą┐čĆąŠą▓ąĄčĆą║ąĖ čāčüčéčĆąŠą╣čüčéą▓ą░ ąĮą░ čćąĖčüč鹊čéčā. ą¤ąĄčĆą▓čŗą╣ čüą┐ąŠčüąŠą▒ ą┐ą░čüčüąĖą▓ąĮčŗą╣, ą║ąŠą│ą┤ą░ ą▓ čāčüčéčĆąŠą╣čüčéą▓ąŠ ąĮąĄ ą┤ąŠą▒ą░ą▓ą╗čÅąĄčéčüčÅ ąĮąĖą║ą░ą║ąŠą╣ ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮčŗą╣ čäčāąĮą║čåąĖąŠąĮą░ą╗ ą┤ą╗čÅ ą┐čĆąŠą▓ąĄčĆą║ąĖ. ąÆą╝ąĄčüč鹊 čŹč鹊ą│ąŠ ą░čāč鹥ąĮčéąĖčćąĮąŠčüčéčī čāčüčéčĆąŠą╣čüčéą▓ą░ ąĮąĄčÅą▓ąĮąŠ ą┐čĆąŠą▓ąĄčĆčÅąĄčéčüčÅ ą┤čĆčāą│ąĖą╝ąĖ ą╝ąĄčģą░ąĮąĖąĘą╝ą░ą╝ąĖ ąĘą░čēąĖčéčŗ.

ąÆ čćą░čüčéąĮąŠą╝ čüą╗čāčćą░ąĄ, čłąĖčäčĆąŠą▓ą░ąĮąĖąĄ firmware čéą░ą║ąČąĄ čüą╗čāąČąĖčé ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ čāčüčéčĆąŠą╣čüčéą▓ą░. ąÆ čüą░ą╝ąŠą╝ ą┤ąĄą╗ąĄ, ąĮčāąČąĄąĮ čüąĄą║čĆąĄčéąĮčŗą╣ ą║ą╗čÄčć, čćč鹊ą▒čŗ čĆą░čüčłąĖčäčĆąŠą▓ą░čéčī firmware. ąóąŠą╗čīą║ąŠ ą╗ąĄą│ą░ą╗čīąĮčŗąĄ, "čćąĖčüčéčŗąĄ" čāčüčéčĆąŠą╣čüčéą▓ą░ ąĖą╝ąĄčÄčé ą▓čüčéčĆąŠąĄąĮąĮčŗą╣ ą▓ čüąĄą▒čÅ čüąĄą║čĆąĄčéąĮčŗą╣ ą║ą╗čÄčć (ą▓ ą║ąŠą┤ąĄ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░), ą░ ąĮąĄą░ą▓č鹊čĆąĖąĘąŠą▓ą░ąĮąĮčŗąĄ čåąĄą╗ąĖ ąĮąĄ čüą╝ąŠą│čāčé ą▓ąŠčüčüčéą░ąĮąŠą▓ąĖčéčī ąŠčĆąĖą│ąĖąĮą░ą╗čīąĮčŗą╣ ą║ąŠą┤ ąĖ ąĘą░ą┐čāčüčéąĖčéčī ą┐čĆąŠą│čĆą░ą╝ą╝čā firmware. ąŁč鹊 ąŠčüąŠą▒ąĄąĮąĮąŠ ą┐ąŠą╗ąĄąĘąĮąŠ, ą┐ąŠčüą║ąŠą╗čīą║čā ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖčÅ čåąĄą╗ąĖ ą▓čüąĄ čĆą░ą▓ąĮąŠ ąĮąĄ ą╝ąŠąČąĄčé ą▒čŗčéčī čĆąĄčłąĄąĮą░ ą▒ąĄąĘ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ą║ąŠą┤ą░; ą▓ ą┐čĆąŠčéąĖą▓ąĮąŠą╝ čüą╗čāčćą░ąĄ ą╗čÄą▒ąŠą╣ ą║ąŠą┤ ą╝ąŠąČąĄčé ą▒čŗčéčī ą┐čĆąŠčüč鹊 ąĘą░ą│čĆčāąČąĄąĮ ą▓ čāčüčéčĆąŠą╣čüčéą▓ąŠ.

ą£ąĄč鹊ą┤ ą░ą║čéąĖą▓ąĮąŠą╣ (active) ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ ą┐ąŠą┤čĆą░ąĘčāą╝ąĄą▓ą░ąĄčé ą┤ąŠą▒ą░ą▓ą╗ąĄąĮąĖąĄ ą║ čåąĄą╗ąĖ čüą┐ąĄčåąĖą░ą╗čīąĮąŠą╣ č鹥čģąĮąĖą║ąĖ. ą¤ąŠčüą║ąŠą╗čīą║čā ąĖą┤ąĄąĮčéąĖčäąĖą║ą░čåąĖčÅ čåąĄą╗ąĖ ą┤ąŠą╗ąČąĮą░ ą▒čŗčéčī ą┐čĆąŠą▓ąĄčĆąĄąĮą░ čģąŠčüč鹊ą╝ ą▓ ą┐čĆąŠčåąĄčüčüąĄ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ, č鹊 ą║ąŠą┤ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ čüąŠąŠą▒čēąĄąĮąĖčÅ (message authentication code, MAC) ąĮąĄ ą╝ąŠąČąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ. ąöąĄą╣čüčéą▓ąĖč鹥ą╗čīąĮąŠ, ą┐ąŠčüą║ąŠą╗čīą║čā MAC čéčĆąĄą▒čāąĄčé ą┤ą╗čÅ čģąŠčüčéą░ ąĖą╝ąĄčéčī čüąĄą║čĆąĄčéąĮčŗą╣ ą║ą╗čÄčć, ą░čéą░ą║čāčÄčēąĖą╣ ą╝ąŠąČąĄčé ą┐čĆąŠčüč鹊 ą┐ąŠą╗čāčćąĖčéčī ąĄą│ąŠ. ąöąŠą▒ą░ą▓ą╗ąĄąĮąĖąĄ čéą░ą║ąŠą│ąŠ ą╝ąĄčģą░ąĮąĖąĘą╝ą░ čéą░ą║ąČąĄ ą┐ąŠčéčĆąĄą▒ąŠą▓ą░ą╗ąŠ ąĘąĮą░čćąĖč鹥ą╗čīąĮąŠą╣ ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮąŠą╣ ąĮą░ą│čĆčāąĘą║ąĄ ą┐ąŠ čĆąĄčüčāčĆčüą░ą╝ - ą║ą░ą║ čü č鹊čćą║ąĖ ąĘčĆąĄąĮąĖčÅ čĆą░ąĘą╝ąĄčĆą░ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ (ąĮąĄąŠą▒čģąŠą┤ąĖą╝ąŠ ą╝ąĄčüč鹊, čćč鹊ą▒čŗ ą▓čŗą┤ąĄą╗ąĖčéčī ą╝ąĄčüč鹊 ą┐ąŠą┤ ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮčŗą╣ ą║ą╗čÄčć ąĖ ą░ą╗ą│ąŠčĆąĖčéą╝ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ čåąĖčäčĆąŠą▓ąŠą╣ ą┐ąŠą┤ą┐ąĖčüąĖ), čéą░ą║ ąĖ čü č鹊čćą║ąĖ ąĘčĆąĄąĮąĖčÅ čāą╝ąĄąĮčīčłąĄąĮąĖčÅ čüą║ąŠčĆąŠčüčéąĖ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ (ą┐ąŠčüą║ąŠą╗čīą║čā čéčĆą░ąĮąĘą░ą║čåąĖąĖ čéčĆąĄą▒čāčÄčé ąĖą┤ąĄąĮčéąĖčäąĖą║ą░čåąĖąĖ čāčüčéčĆąŠą╣čüčéą▓ą░). ąÜčĆąŠą╝ąĄ č鹊ą│ąŠ, ą┐čĆąŠą│čĆą░ą╝ą╝ą░ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ ą┤ą╗čÅ čģąŠčüčéą░ ą▓čüąĄ čĆą░ą▓ąĮąŠ ą┤ąŠą╗ąČąĮą░ ą▒čŗčéčī ą╝ąŠą┤ąĖčäąĖčåąĖčĆąŠą▓ą░ąĮą░ ą┤ą╗čÅ čĆąĄą░ą╗ąĖąĘą░čåąĖąĖ ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮąŠą│ąŠ ą╝ąĄčģą░ąĮąĖąĘą╝ą░.

3.2.5 ą×ą▒čēąĖąĄ ą▓čŗą▓ąŠą┤čŗ ą┐ąŠ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÄ č鹥čģąĮąŠą╗ąŠą│ąĖą╣ ąĘą░čēąĖčéčŗ

ąźąĄčł-čäčāąĮą║čåąĖčÅ

ŌĆó ąöąŠčüč鹊ąĖąĮčüčéą▓ą░

ŌĆō ąöąĄč鹥ą║čéąĖčĆčāąĄčé čüą╗čāčćą░ą╣ąĮčŗąĄ ąĖ čåąĄą╗ąĄąĮą░ą┐čĆą░ą▓ą╗ąĄąĮąĮčŗąĄ ąĖąĘą╝ąĄąĮąĄąĮąĖčÅ ą║ąŠą┤ą░

ŌĆō ą£ąŠąČąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ ą┤ą╗čÅ ą┐čĆąŠą▓ąĄčĆą║ąĖ firmware ąĮą░ čåąĄą╗ąŠčüčéąĮąŠčüčéčī ą▓ąŠ ą▓čĆąĄą╝čÅ ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖčÅ

ŌĆó ąØąĄą┤ąŠčüčéą░čéą║ąĖ

ŌĆō ą£ąŠąČąĄčé ą▒čŗčéčī ą▓čŗčćąĖčüą╗ąĄąĮą░ ąĘą░ąĮąŠą▓ąŠ ąĘą╗ąŠčāą╝čŗčłą╗ąĄąĮąĮąĖą║ąŠą╝

ŌĆō ą¤čĆąĖą▓ąŠą┤ąĖčé ą║ ąĮąĄąĘąĮą░čćąĖč鹥ą╗čīąĮąŠą╝čā čāą▓ąĄą╗ąĖč湥ąĮąĖčÄ čĆą░ąĘą╝ąĄčĆą░ ą║ąŠą┤ą░

ŌĆō ąØąĄąĘąĮą░čćąĖč鹥ą╗čīąĮąŠ čāą╝ąĄąĮčīčłą░ąĄčé čüą║ąŠčĆąŠčüčéčī ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ

ą”ąĖčäčĆąŠą▓ą░čÅ ą┐ąŠą┤ą┐ąĖčüčī (Digital signature)

ŌĆó ąöąŠčüč鹊ąĖąĮčüčéą▓ą░

ŌĆō ąöąĄč鹥ą║čéąĖčĆčāąĄčé ą╝ąŠą┤ąĖčäąĖą║ą░čåąĖčÄ firmware, ąĖ firmware, ą▓čŗą┐čāčēąĄąĮąĮąŠąĄ čüč鹊čĆąŠąĮąĮąĖą╝ąĖ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čÅą╝ąĖ (third-party)

ŌĆō ąöą░ąČąĄ ąĄčüą╗ąĖ ą║ą╗čÄčć ą▓ ą▒čāčéą╗ąŠą░ą┤ąĄčĆąĄ čüą║ąŠą╝ą┐čĆąŠą╝ąĄčéąĖčĆąŠą▓ą░ąĮ, čüąĖčüč鹥ą╝ą░ ąŠčüčéą░čÄčéčüčÅ ą▒ąĄąĘąŠą┐ą░čüąĮąŠ čĆą░ą▒ąŠčéą░čÄčēąĄą╣

ŌĆó ąØąĄą┤ąŠčüčéą░čéą║ąĖ

ŌĆō ąĀą░ą▒ąŠčéą░ąĄčé ą╝ąĄą┤ą╗ąĄąĮąĮąĄąĄ, č湥ą╝ MAC

ŌĆō ąóčĆąĄą▒čāąĄčé ą▒ąŠą╗čīčłčāčÄ ą┤ą╗ąĖąĮčā ą║ą╗čÄčćą░

ŌĆō ąŻą▓ąĄą╗ąĖčćąĖą▓ą░ąĄčé čĆą░ąĘą╝ąĄčĆ ą║ąŠą┤ą░

ŌĆō ąŻą╝ąĄąĮčīčłą░ąĄčé čüą║ąŠčĆąŠčüčéčī ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ

ąÜąŠą┤ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ čüąŠąŠą▒čēąĄąĮąĖčÅ (Message authentication code, MAC)

ŌĆó ąöąŠčüč鹊ąĖąĮčüčéą▓ą░

ŌĆō ąöąĄč鹥ą║čéąĖčĆčāąĄčé ą╝ąŠą┤ąĖčäąĖą║ą░čåąĖčÄ firmware, ąĖ firmware, ą▓čŗą┐čāčēąĄąĮąĮąŠąĄ čüč鹊čĆąŠąĮąĮąĖą╝ąĖ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čÅą╝ąĖ (third-party)

ŌĆō ąĀą░ą▒ąŠčéą░ąĄčé ą▒čŗčüčéčĆąĄąĄ, č湥ą╝ čåąĖčäčĆąŠą▓ą░čÅ ą┐ąŠą┤ą┐ąĖčüčī

ŌĆó ąØąĄą┤ąŠčüčéą░čéą║ąĖ

ŌĆō ąĢčüą╗ąĖ ą║ą╗čÄčć ą▓ ą║ąŠą┤ąĄ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ čüą║ąŠą╝ą┐čĆąŠą╝ąĄčéąĖčĆąŠą▓ą░ąĮ, č鹊 čüąĖčüč鹥ą╝ą░ ą▓ąĘą╗ąŠą╝ą░ąĮą░

ŌĆō ąŻą▓ąĄą╗ąĖčćąĖą▓ą░ąĄčé čĆą░ąĘą╝ąĄčĆ ą║ąŠą┤ą░

ŌĆō ąØąĄąĘąĮą░čćąĖč鹥ą╗čīąĮąŠ čāą╝ąĄąĮčīčłą░ąĄčé čüą║ąŠčĆąŠčüčéčī ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ

ą©ąĖčäčĆąŠą▓ą░ąĮąĖąĄ ą║ąŠą┤ą░ (Code encryption)

ŌĆó ąöąŠčüč鹊ąĖąĮčüčéą▓ą░

ŌĆō ą¤čĆąĄą┤ąŠčéą▓čĆą░čēą░ąĄčé ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī ąŠą▒čĆą░čéąĮąŠą╣ čĆą░ąĘčĆą░ą▒ąŠčéą║ąĖ firmware (reverse-engineering)

ŌĆō ąÉčāč鹥ąĮčéąĖčäąĖčåąĖčĆčāąĄčé ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆčāąĄą╝čāčÄ čåąĄą╗čī

ŌĆó ąØąĄą┤ąŠčüčéą░čéą║ąĖ

ŌĆō ąĢčüą╗ąĖ ą║ą╗čÄčć ą▓ ą║ąŠą┤ąĄ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ čüą║ąŠą╝ą┐čĆąŠą╝ąĄčéąĖčĆąŠą▓ą░ąĮ, č鹊 čüąĖčüč鹥ą╝ą░ ą▓ąĘą╗ąŠą╝ą░ąĮą░

ŌĆō ąŻą▓ąĄą╗ąĖčćąĖą▓ą░ąĄčé čĆą░ąĘą╝ąĄčĆ ą║ąŠą┤ą░

ŌĆō ąŻą╝ąĄąĮčīčłą░ąĄčé čüą║ąŠčĆąŠčüčéčī ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ

[4. ą¤čĆąĖą╝ąĄčĆčŗ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ]

ąÆ čŹč鹊ą╣ čüąĄą║čåąĖąĖ ą┐čĆąĄą┤čüčéą░ą▓ą╗ąĄąĮčŗ ąĮąĄčüą║ąŠą╗čīą║ąŠ ą▓ąŠąĘą╝ąŠąČąĮčŗčģ ą▓ą░čĆąĖą░ąĮč鹊ą▓ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ ąĖ čĆąĄą░ą╗ąĖąĘą░čåąĖąĖ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░. ąÆąŠąĘą╝ąŠąČąĮčŗąĄ čĆąĄą░ą╗ąĖąĘą░čåąĖąĖ ą║ą░ąČą┤ąŠą│ąŠ čüčåąĄąĮą░čĆąĖčÅ ąŠą▒čüčāąČą┤ą░čÄčéčüčÅ čü č鹊čćą║ąĖ ąĘčĆąĄąĮąĖčÅ ą┤ąŠčüč鹊ąĖąĮčüčéą▓ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ ąĖ ąĘą░čēąĖčéčŗ (safety & security) ą┐čĆąŠčéąĖą▓ čāą▓ąĄą╗ąĖč湥ąĮąĖčÅ čĆą░ąĘą╝ąĄčĆą░ ą║ąŠą┤ą░ ąĖ čāčģčāą┤čłąĄąĮąĖčÅ ą▒čŗčüčéčĆąŠą┤ąĄą╣čüčéą▓ąĖčÅ.

4.1 Security

4.1.1 ąĪčåąĄąĮą░čĆąĖą╣ 1

4.1.1.1 ąśčüčģąŠą┤ąĮčŗąĄ čéčĆąĄą▒ąŠą▓ą░ąĮąĖčÅ

ąöą╗čÅ čŹč鹊ą│ąŠ ą▒ą░ąĘąŠą▓ąŠą│ąŠ čüčåąĄąĮą░čĆąĖčÅ ąĄčüčéčī č鹊ą╗čīą║ąŠ ąŠą┤ąĮąŠ čéčĆąĄą▒ąŠą▓ą░ąĮąĖąĄ - ą┐čĆąĄą┤ąŠčéą▓čĆą░čéąĖčéčī ą┐ąŠą╗čāč湥ąĮąĖąĄ ąĘą╗ąŠčāą╝čŗčłą╗ąĄąĮąĮąĖą║ąŠą╝ ą┤ąŠčüčéčāą┐ą░ ą║ ą║ąŠą┤čā firmware.

4.1.1.2 ą×čüąĮąŠą▓ąĮąŠą╣ ą╝ąĄč鹊ą┤ čĆąĄčłąĄąĮąĖčÅ

ą¤ąĄčĆą▓čŗą╣ čłą░ą│ - čłąĖčäčĆąŠą▓ą░ąĮąĖąĄ ą║ąŠą┤ą░ ą┤ą╗čÅ ąĘą░čēąĖčéčŗ firmware. ąŁč鹊 čéčĆąĄą▒čāąĄčé čĆąĄą░ą╗ąĖąĘą░čåąĖąĖ čüąĖą╝ą╝ąĄčéčĆąĖčćąĮąŠą│ąŠ čćąĖą┐ąĄčĆą░ (čłąĖčäčĆąŠą▓ą░ąĮąĖąĄ čü čüąĄą║čĆąĄčéąĮčŗą╝ ą║ą╗čÄč湊ą╝), ą░ čéą░ą║ąČąĄ ą│ąĄąĮąĄčĆą░čåąĖąĖ ąĖ ą▓čüčéčĆą░ąĖą▓ą░ąĮąĖąĄ ą▓ ą▒čāčéą╗ąŠą░ą┤čĆąĄ čüąĄą║čĆąĄčéąĮąŠą│ąŠ ą║ą╗čÄčćą░ (private key). ąØą░ čüč鹊čĆąŠąĮąĄ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čÅ ąĮčāąČąĄąĮ č鹊čćąĮąŠ čéą░ą║ąŠą╣ ąČąĄ čüąĄą║čĆąĄčéąĮčŗą╣ ą║ą╗čÄčć, ą║ąŠč鹊čĆčŗą╣ ą┤ąŠą╗ąČąĄąĮ ą▒čŗčéčī čģąŠčĆąŠčłąŠ ąĘą░čēąĖčēąĄąĮ ąŠčé ą▓ąĮąĄčłąĮąĄą│ąŠ ą┤ąŠčüčéčāą┐ą░. ąŁč鹊čé ą║ą╗čÄčć ą▒čāą┤ąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ ą┤ą╗čÅ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ąĮąŠą▓čŗčģ ą▓ąĄčĆčüąĖą╣ firmware ą┐ąŠ ą╝ąĄčĆąĄ ąĖčģ ą▓čŗčģąŠą┤ą░.

4.1.1.3 ą×ą┐čåąĖąĖ

ą¤ąŠčüą║ąŠą╗čīą║čā ąÆčŗ ą┤ąŠą▒ą░ą▓ąĖą╗ąĖ ą┤ą╗čÅ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ čüąĖą╝ą╝ąĄčéčĆąĖčćąĮčŗą╣ čćąĖą┐ąĄčĆ, č鹊 čŹč鹊čé ąČąĄ čćąĖą┐ąĄčĆ ą╝ąŠąČąĄčé ą▒čŗčéčī čéą░ą║ąČąĄ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮ ą┤ą╗čÅ čĆąĄą░ą╗ąĖąĘą░čåąĖąĖ ą║ąŠą┤ą░ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ čüąŠąŠą▒čēąĄąĮąĖčÅ (message authentication code, MAC), čéą░ą║ąĖčģ ą║ą░ą║ OMAC/CMAC. MAC čüą┤ąĄą╗ą░ąĄčé ą┤ą╗čÅ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ ą▓ąŠąĘą╝ąŠąČąĮčŗą╝ ą┐čĆąŠą▓ąĄčĆąĖčéčī, čćč鹊 firmware ąĮąĄ ą▒čŗą╗ąŠ ą╝ąŠą┤ąĖčäąĖčåąĖčĆąŠą▓ą░ąĮąŠ (čüą╗čāčćą░ą╣ąĮąŠ ąĖą╗ąĖ čüą┐ąĄčåąĖą░ą╗čīąĮąŠ).

4.1.2 ąĪčåąĄąĮą░čĆąĖą╣ 2

4.1.2.1 ąśčüčģąŠą┤ąĮčŗąĄ čéčĆąĄą▒ąŠą▓ą░ąĮąĖčÅ

ąØąĖą║ąŠą│ą┤ą░ ąĮąĄą╗čīąĘčÅ čüčéą░ą▓ąĖčéčī ą┐ąŠą┤ čāą│čĆąŠąĘčā ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī ąĖąĘą╝ąĄąĮąĄąĮąĖčÅ čāčüčéčĆąŠą╣čüčéą▓ą░ ą║ą╗ąĖąĄąĮčéą░ ąĖą╗ąĖ ąĘą░ą│čĆčāąĘą║ąĖ ą▓ ąĮąĄą│ąŠ ą▓čĆąĄą┤ąŠąĮąŠčüąĮąŠą│ąŠ firmware čüč鹊čĆąŠąĮąĮąĄą│ąŠ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čÅ.

4.1.2.2 ą×čüąĮąŠą▓ąĮčŗąĄ ą╝ąĄč鹊ą┤čŗ čĆąĄčłąĄąĮąĖčÅ

ąÆ čŹč鹊ą╝ čüą╗čāčćą░ąĄ ąĮčāąČąĮąŠ čĆąĄą░ą╗ąĖąĘąŠą▓ą░čéčī ą┐čĆąŠą▓ąĄčĆą║čā ą░čāč鹥ąĮčéąĖčćąĮąŠčüčéąĖ ąĖ čåąĄą╗ąŠčüčéąĮąŠčüčéąĖ. ą×ą┤ąĮą░ą║ąŠ čģąŠčéčÅ č鹥ąŠčĆąĄčéąĖč湥čüą║ąĖ ą╝ąŠąČąĮąŠ ą┤ą╗čÅ čŹč鹊ą│ąŠ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī ą║ą░ą║ čåąĖčäčĆąŠą▓čāčÄ ą┐ąŠą┤ą┐ąĖčüčī, čéą░ą║ ąĖ MAC, čåąĖčäčĆąŠą▓ą░čÅ ą┐ąŠą┤ą┐ąĖčüčī ą▒ąŠą╗ąĄąĄ ąĘą░čēąĖčēąĄąĮąĮčŗą╣ čüą┐ąŠčüąŠą▒.

ąĀą░čüčüą╝ąŠčéčĆąĖą╝ čüą╗čāčćą░ą╣, ą║ąŠą│ą┤ą░ ą║ąŠą┤ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ (čüąŠą┤ąĄčƹȹ░čēąĖą╣ čüąĄą║čĆąĄčéąĮčŗą╣ ą║ą╗čÄčć, ąĮąĄąŠą▒čģąŠą┤ąĖą╝čŗą╣ ą┤ą╗čÅ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ) ą▒čŗą╗ ą▓ąĘą╗ąŠą╝ą░ąĮ (ą║ ą┐čĆąĖą╝ąĄčĆčā, čü ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄą╝ ą░ą┐ą┐ą░čĆą░čéąĮąŠą╣ ą░čéą░ą║ąĖ). ąóąĄą┐ąĄčĆčī ą▓ čüą╗čāčćą░ąĄ čåąĖčäčĆąŠą▓ąŠą╣ ą┐ąŠą┤ą┐ąĖčüąĖ, ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéąĖ ą░čéą░ą║čāčÄčēąĄą│ąŠ ąŠą│čĆą░ąĮąĖč湥ąĮčŗ: ąŠąĮ ąĮąĄ ą╝ąŠąČąĄčé čüą│ąĄąĮąĄčĆąĖčĆąŠą▓ą░čéčī ą┐ąŠą┤ą┐ąĖčüąĖ, ąĖą╝ąĄčÅ č鹊ą╗čīą║ąŠ ą┐čāą▒ą╗ąĖčćąĮčŗą╣ ą║ą╗čÄčć. ąÆ č鹊 ą▓čĆąĄą╝čÅ ą║ą░ą║ ą▓ čüą╗čāčćą░ąĄ MAC ąŠąĮ ą╝ąŠąČąĄčé čŹč鹊 čüą┤ąĄą╗ą░čéčī.

ą×ą┤ąĮą░ą║ąŠ ą░ą╗ą│ąŠčĆąĖčéą╝ čĆąĄą░ą╗ąĖąĘą░čåąĖąĖ čåąĖčäčĆąŠą▓ąŠą╣ ą┐ąŠą┤ą┐ąĖčüąĖ čéčĆąĄą▒čāąĄčé ąŠą▒čŗčćąĮąŠ ą┤ą╗čÅ čĆąĄą░ą╗ąĖąĘą░čåąĖąĖ ą▒ąŠą╗čīčłąĄą│ąŠ čĆą░ąĘą╝ąĄčĆą░ ą║ąŠą┤ą░ ąĖ ą▒ąŠą╗čīčłąĄą╣ čüą║ąŠčĆąŠčüčéąĖ, č湥ą╝ MAC. ąĢčüą╗ąĖ čéčĆąĄą▒ąŠą▓ą░ąĮąĖčÅ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ ąŠč湥ąĮčī ą▓ą░ąČąĮčŗ, č鹊 ą┐ąĄčĆąĄą▓ąĄčü ą▓čŗą▒ąŠčĆą░ ą▒čāą┤ąĄčé ą▓ čüč鹊čĆąŠąĮčā čåąĖčäčĆąŠą▓ąŠą╣ ą┐ąŠą┤ą┐ąĖčüąĖ. ąĢčüą╗ąĖ ąČąĄ ąÆčŗ čüčćąĖčéą░ąĄč鹥, čćč鹊 čā ą░čéą░ą║čāčÄčēąĄą│ąŠ ą▓čĆčÅą┤ ą╗ąĖ ą▒čāą┤ąĄčé ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī ą▓ąĘą╗ąŠą╝ą░čéčī / ą┐ąŠą╗čāčćąĖčéčī ą║ąŠą┤ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ čü ą┐ąŠą╝ąŠčēčīčÄ čüą┐ąĄčåą░ą┐ą┐ą░čĆą░čéčāčĆčŗ, č鹊 ą▓čŗą▒ąŠčĆ MAC ą▒čāą┤ąĄčé ą▒ąŠą╗ąĄąĄ ą┐ąŠą┤čģąŠą┤čÅčēąĖą╝.

4.1.2.3 ą×ą┐čåąĖąĖ

ąĢčüą╗ąĖ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ MAC čü čüąĖą╝ą╝ąĄčéčĆąĖčćąĮčŗą╝ čćąĖą┐ąĄčĆąŠą╝ (čéą░ą║ąŠą╣ ą║ą░ą║ OMAC/CMAC), č鹊 ąÆčŗ ą╝ąŠąČąĄč鹥 čéą░ą║ąČąĄ ą┐čĆąĖąĮčÅčéčī čĆąĄčłąĄąĮąĖąĄ ąŠ čłąĖčäčĆąŠą▓ą░ąĮąĖąĖ ąĖ čüą░ą╝ąŠą│ąŠ firmware. ą¤ąŠčüą║ąŠą╗čīą║čā ą┤ą╗čÅ čŹč鹊ą│ąŠ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ č鹊čé ąČąĄ čüą░ą╝čŗą╣ ą░ą╗ą│ąŠčĆąĖčéą╝ (ąĖ ą╝ąŠąČąĮąŠ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī č鹊čé ąČąĄ ą║ą╗čÄčć), č鹊 ą╗ąĖčłąĮąĖą╣ čĆą░čüčģąŠą┤ ą║ąŠą┤ą░ ą▒čāą┤ąĄčé ą╝ąĖąĮąĖą╝ą░ą╗čīąĮčŗą╝.

4.1.3 ąĪčåąĄąĮą░čĆąĖą╣ 3

4.1.3.1 ąśčüčģąŠą┤ąĮčŗąĄ čéčĆąĄą▒ąŠą▓ą░ąĮąĖčÅ

ąóčĆąĄą▒čāąĄčéčüčÅ ą╝ą░ą║čüąĖą╝ą░ą╗čīąĮą░čÅ ąĘą░čēąĖčéą░:

ŌĆó ąÜąŠą┤ firmware ąĮąĄ ą┤ąŠą╗ąČąĄąĮ ą▒čŗčéčī ą┐čĆąŠčćąĖčéą░ąĮ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅą╝ąĖ

ŌĆó ą¤ąŠčéčĆąĄą▒ąĖč鹥ą╗čÄ ąĮąĄą╗čīąĘčÅ ąĘą░ą│čĆčāąĘąĖčéčī ą▓ čāčüčéčĆąŠą╣čüčéą▓ąŠ ąĮąĄą╗ąĖčåąĄąĮąĘąĖąŠąĮąĮąŠąĄ firmware

ŌĆó ąØąĄą░ą▓č鹊čĆąĖąĘąŠą▓ą░ąĮąĮčŗąĄ čāčüčéčĆąŠą╣čüčéą▓ą░ (ą┐čĆąŠąĖąĘą▓ąĄą┤ąĄąĮąĮčŗąĄ ąĮąĄ ą┐ąŠ ą╗ąĖčåąĄąĮąĘąĖąĖ čĆą░ąĘčĆą░ą▒ąŠčéčćąĖą║ą░) ąĮąĄ ą╝ąŠą│čāčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī ąŠčĆąĖą│ąĖąĮą░ą╗čīąĮąŠąĄ firmware

4.1.3.2 ą×čüąĮąŠą▓ąĮčŗąĄ ą╝ąĄč鹊ą┤čŗ čĆąĄčłąĄąĮąĖčÅ

ąŁč鹊čé čüčåąĄąĮą░čĆąĖą╣ čéčĆąĄą▒čāąĄčé privacy (ąĘą░čēąĖčéą░ čćą░čüčéąĮąŠą│ąŠ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ ą║ąŠą┤ą░), authenticity (ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖčÅ) ąĖ integrity (čåąĄą╗ąŠčüčéąĮąŠčüčéąĖ). Privacy ą╝ąŠąČąĄčé ą┐čĆąĄą┤ąŠčüčéą░ą▓ąĖčéčī č鹊ą╗čīą║ąŠ čłąĖčäčĆąŠą▓ą░ąĮąĖąĄ ą║ąŠą┤ą░, ą┤ą╗čÅ čŹč鹊ą│ąŠ ą╝ąŠąČąĄčé ą▒čŗčéčī čĆąĄą░ą╗ąĖąĘąŠą▓ą░ąĮ čüąĖą╝ą╝ąĄčéčĆąĖčćąĮčŗą╣ čćąĖą┐ąĄčĆ. ą©ąĖčäčĆąŠą▓ą░ąĮąĖąĄ ą║ąŠą┤ą░ ą▒čāą┤ąĄčé čéą░ą║ąČąĄ ą┐čĆąĄą┤ąŠčéą▓čĆą░čēą░čéčī ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄ ą║ąŠą┤ą░ ąĮąĄą░ą▓č鹊čĆąĖąĘąŠą▓ą░ąĮąĮčŗą╝ąĖ čāčüčéčĆąŠą╣čüčéą▓ą░ą╝ąĖ (čüą╝. čüąĄą║čåąĖčÄ 3.2.4).

ąÉčāč鹥ąĮčéąĖčćąĮąŠčüčéčī (ą┐ąŠą┤ą╗ąĖąĮąĮąŠčüčéčī, authenticity) ąĖ čåąĄą╗ąŠčüčéąĮąŠčüčéčī (integrity) ą╝ąŠąČąĄčé ą▒čŗčéčī ąŠą▒ąĄčüą┐ąĄč湥ąĮą░ ą╗ąĖą▒ąŠ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄą╝ MAC, ą╗ąĖą▒ąŠ čåąĖčäčĆąŠą▓ąŠą╣ ą┐ąŠą┤ą┐ąĖčüčīčÄ. ąśčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄ MAC ą┐ąŠąĘą▓ąŠą╗ąĖčé 菹║ąŠąĮąŠą╝ąĖčéčī ąĮą░ čĆą░ąĘą╝ąĄčĆąĄ ą║ąŠą┤ą░ (ą┐čāč鹥ą╝ ą┐ąŠą▓č鹊čĆąĮąŠą│ąŠ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ ą▒ą╗ąŠčćąĮąŠą│ąŠ čćąĖą┐ąĄčĆą░, ą┤ąŠą▒ą░ą▓ą╗ąĄąĮąĮąŠą│ąŠ ą┤ą╗čÅ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ą║ąŠą┤ą░). ą”ąĖčäčĆąŠą▓ą░čÅ ą┐ąŠą┤ą┐ąĖčüčī ą┐ąŠąĘą▓ąŠą╗ąĖčé ąŠą▒ąĄčüą┐ąĄčćąĖčéčī čāą╗čāčćčłąĄąĮąĮčāčÄ ąĘą░čēąĖčéčā.

ąśą╝ąĄą╣č鹥 ą▓ ą▓ąĖą┤čā, čćč鹊 ą║ąŠą╝ą▒ąĖąĮąĖčĆąŠą▓ą░ąĮąĖąĄ MAC ąĖ čåąĖčäčĆąŠą▓ąŠą╣ ą┐ąŠą┤ą┐ąĖčüąĖ ąĮąĄ ą┤ąŠą▒ą░ą▓ąĖčé ą▓čŗą│ąŠą┤čŗ ą▓ ąĘą░čēąĖč鹥 ą▒ąŠą╗čīčłąĄą╣, č湥ą╝ ą┐čĆąĖ ą┐čĆąŠčüč鹊ą╝ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĖ čåąĖčäčĆąŠą▓ąŠą╣ ą┐ąŠą┤ą┐ąĖčüąĖ.