|

Secure DFU čŹč鹊 ąĘą░ą│čĆčāąĘčćąĖą║ (DFU bootloader), ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗ąĄąĮąĮčŗą╣ ą▓ ą┐ą░ą║ąĄč鹥 nRF5 SDK v12. ąæąŠą╗ąĄąĄ čüčéą░čĆčŗą╣ ąĘą░ą│čĆčāąĘčćąĖą║ ąĖąĘ SDK v11 ąĖ ą▒ąŠą╗ąĄąĄ čüčéą░čĆčŗčģ ą▓ąĄčĆčüąĖą╣ SDK č鹥ą┐ąĄčĆčī ąĮą░ąĘčŗą▓ą░ąĄčéčüčÅ Legacy DFU. Secure DFU ąĮąĄ ąŠą▒ąĄčüą┐ąĄčćąĖą▓ą░ąĄčé ąŠą▒čĆą░čéąĮčāčÄ čüąŠą▓ą╝ąĄčüčéąĖą╝ąŠčüčéčī čü Legacy DFU.

ą¤čĆąĖą╝ąĄčćą░ąĮąĖąĄ: ą▓ čŹč鹊ą╣ čüčéą░čéčīąĄ ą┐čĆąĖą▓ąĄą┤ąĄąĮ ą┐ąĄčĆąĄą▓ąŠą┤ ą┤ąŠą║čāą╝ąĄąĮčéą░čåąĖąĖ [1], ą║ąŠč鹊čĆą░čÅ ąŠčüąĮąŠą▓ą░ąĮą░ ąĮą░ ąŠą┐ąĖčüą░ąĮąĖąĄ ą┐čĆąĖą╝ąĄčĆąŠą▓ ąĘą░ą│čĆčāąĘčćąĖą║ąŠą▓ DFU [2], ą┤ąŠą║čāą╝ąĄąĮčéą░čåąĖąĖ ą┐ąŠ ą╝ąŠą┤čāą╗čÅą╝ ąĘą░ą│čĆčāąĘčćąĖą║ą░ [3] ąĖ čüą╗čāąČą▒čŗ Secure DFU [4]. ąöą░ąĮčŗ ą┐ąŠčłą░ą│ąŠą▓čŗąĄ ąĖąĮčüčéčĆčāą║čåąĖąĖ ą╗čÅ čāą┐čĆąŠčēąĄąĮąĖčÅ ąĖąĘčāč湥ąĮąĖčÅ ąĖ č鹥čüčéąĖčĆąŠą▓ą░ąĮąĖčÅ Secure DFU. ąØąĄą┐ąŠąĮčÅčéąĮčŗąĄ č鹥čĆą╝ąĖąĮčŗ ąĖ čüąŠą║čĆą░čēąĄąĮąĖčÅ čüą╝. ą▓ ąĪą╗ąŠą▓ą░čĆąĖą║ąĄ [17].

[ąØąĄąŠą▒čģąŠą┤ąĖą╝čŗąĄ ą║ąŠą╝ą┐ąŠąĮąĄąĮčéčŗ]

1. ą¤ąŠčüą╗ąĄą┤ąĮčÅčÅ ą▓ąĄčĆčüąĖčÅ nRF5 SDK (ą║ą░ą║ ą╝ąĖąĮąĖą╝čāą╝ ą▓ąĄčĆčüąĖčÅ SDK v12).

2. Python 3 čü čāčüčéą░ąĮąŠą▓ą╗ąĄąĮąĮąŠą╣ čāčéąĖą╗ąĖč鹊ą╣ pip.

3. ąŻčüčéą░ąĮąŠą▓ą╗ąĄąĮąĮą░čÅ ą▓ąĄčĆčüąĖčÅ 4.9-2015-q3-update (or newer) ą║ąŠą╝ą┐ąĖą╗čÅč鹊čĆą░ GCC čéčāą╗č湥ą╣ąĮą░ ą┤ą╗čÅ ARM.

4. ąŻčéąĖą╗ąĖčéą░ make (MinGW, GNU Make ąĖą╗ąĖ Xcode).

5. ąóčāą╗č湥ą╣ąĮ ARM GNU (ą┤ą╗čÅ ą║ąŠą╝ą┐ąĖą╗čÅčåąĖąĖ uECC).

6. ą¤ą╗ą░čéą░ čĆą░ąĘčĆą░ą▒ąŠčéčćąĖą║ą░ nRF5x DK ąĖą╗ąĖ ą┤čĆčāą│ą░čÅ ą┐ą╗ą░čéą░ ąĮą░ ąŠčüąĮąŠą▓ąĄ čćąĖą┐ą░ nRF5x.

7. ąĪą╝ą░čĆčéč乊ąĮ čü ą┐ąŠą┤ą┤ąĄčƹȹ║ąŠą╣ BLE, ąĖą╗ąĖ PC čü ąĄčēąĄ ąŠą┤ąĮąĖą╝ ą║ąŠą╝ą┐ą╗ąĄą║č鹊ą╝ ą┐ą╗ą░čéčŗ nRF5x DK.

ąśčüą┐ąŠą╗čīąĘčāąĄą╝ąŠąĄ ą┐čĆąŠą│čĆą░ą╝ą╝ąĮąŠąĄ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖąĄ ą╝ąŠąČąĮąŠ čüą║ą░čćą░čéčī ą┐ąŠ čüčüčŗą╗ą║ąĄ [18].

[ą©ą░ą│ A. ąōąĄąĮąĄčĆą░čåąĖčÅ ą║ą╗čÄč湥ą╣]

ąØą░ą╝ ą┐ąŠąĮą░ą┤ąŠą▒ąĖčéčüčÅ ą┐ą░čĆą░ ąĖąĘ ą┐čāą▒ą╗ąĖčćąĮąŠą│ąŠ (Public) ąĖ ą┐čĆąĖą▓ą░čéąĮąŠą│ąŠ (Private) ą║ą╗čÄč湥ą╣, čćč鹊ą▒čŗ ąĘą░čłąĖčäčĆąŠą▓ą░čéčī čüąĖą│ąĮą░čéčāčĆčā ąĖ ą┐ąŠą┤ą┐ąĖčüą░čéčī ąŠą▒čĆą░ąĘ DFU ą┐ąŠ ą░ą╗ą│ąŠčĆąĖčéą╝čā ECDSA_P256_SHA256. Nordic ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗čÅąĄčé čāčéąĖą╗ąĖčéčā nRFutil [6] ą┤ą╗čÅ ą│ąĄąĮąĄčĆą░čåąĖąĖ čŹčéąĖčģ ą║ą╗čÄč湥ą╣. nRFutil.exe ą╝ąŠąČąĮąŠ ąĘą░ą│čĆčāąĘąĖčéčī čü čüą░ą╣čéą░ GitHub [5], čĆčāą║ąŠą▓ąŠą┤čüčéą▓ąŠ ą┐ąŠ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÄ čüą╝. [6].

ą£ąŠąČąĮąŠ čāčüčéą░ąĮąŠą▓ąĖčéčī nrfutil ąĖąĘ python ą║ąŠą╝ą░ąĮą┤ąŠą╣ pip3 install nrfutil. ąöą╗čÅ ą┐čĆąŠą▓ąĄčĆą║ąĖ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ ą▓čŗąĘąŠą▓ąĖč鹥 ą║ąŠą╝ą░ąĮą┤čā pip3 install nrfutil --upgrade (ąĖą╗ąĖ ąĖčüą┐ąŠą╗čīąĘčāą╣č鹥 python -m pip install nrfutil).

C:\Users\microsin>python -m pip install nrfutil

Collecting nrfutil

Downloading nrfutil-6.1.3.tar.gz (844 kB)

|Ō¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢ł| 844 kB 1.6 MB/s

Collecting click

Downloading click-8.0.3-py3-none-any.whl (97 kB)

|Ō¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢ł| 97 kB 312 kB/s

Collecting crcmod

Downloading crcmod-1.7.tar.gz (89 kB)

|Ō¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢ł| 89 kB 2.6 MB/s

Collecting ecdsa

Downloading ecdsa-0.17.0-py2.py3-none-any.whl (119 kB)

|Ō¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢ł| 119 kB ...

Collecting intelhex

Downloading intelhex-2.3.0-py2.py3-none-any.whl (50 kB)

|Ō¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢ł| 50 kB 3.1 MB/s

Collecting libusb1==1.9.3

Downloading libusb1-1.9.3-py3-none-win_amd64.whl (137 kB)

|Ō¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢ł| 137 kB 6.4 MB/s

Collecting pc_ble_driver_py>=0.16.1

Downloading pc_ble_driver_py-0.16.2-cp39-cp39-win_amd64.whl (2.2 MB)

|Ō¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢ł| 2.2 MB 6.4 MB/s

Collecting piccata

Downloading piccata-2.0.1-py3-none-any.whl (21 kB)

Collecting protobuf

Downloading protobuf-3.19.1-cp39-cp39-win_amd64.whl (895 kB)

|Ō¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢ł| 895 kB ...

Requirement already satisfied: pyserial in d:\python39\lib\site-packages (from nrfutil) (3.5)

Collecting pyspinel>=1.0.0a3

Downloading pyspinel-1.0.3.tar.gz (58 kB)

|Ō¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢ł| 58 kB 1.7 MB/s

Collecting pyyaml

Downloading PyYAML-6.0-cp39-cp39-win_amd64.whl (151 kB)

|Ō¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢ł| 151 kB ...

Collecting tqdm

Downloading tqdm-4.62.3-py2.py3-none-any.whl (76 kB)

|Ō¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢ł| 76 kB 1.6 MB/s

Collecting antlib>=1.1b0

Downloading antlib-1.1b1-py2.py3-none-any.whl (288 kB)

|Ō¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢ł| 288 kB 6.4 MB/s

Collecting cryptography

Downloading cryptography-36.0.0-cp36-abi3-win_amd64.whl (2.2 MB)

|Ō¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢ł| 2.2 MB 6.4 MB/s

Collecting wrapt

Downloading wrapt-1.13.3-cp39-cp39-win_amd64.whl (34 kB)

Collecting colorama

Downloading colorama-0.4.4-py2.py3-none-any.whl (16 kB)

Collecting cffi>=1.12

Downloading cffi-1.15.0-cp39-cp39-win_amd64.whl (180 kB)

|Ō¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢ł| 180 kB 3.2 MB/s

Collecting pycparser

Downloading pycparser-2.21-py2.py3-none-any.whl (118 kB)

|Ō¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢łŌ¢ł| 118 kB 6.8 MB/s

Collecting six>=1.9.0

Downloading six-1.16.0-py2.py3-none-any.whl (11 kB)

Using legacy 'setup.py install' for nrfutil, since package 'wheel' is not installed.

Using legacy 'setup.py install' for pyspinel, since package 'wheel' is not installed.

Using legacy 'setup.py install' for crcmod, since package 'wheel' is not installed.

Installing collected packages: pycparser, cffi, wrapt, six, cryptography, colorama,

tqdm, pyyaml, pyspinel, protobuf, piccata, pc-ble-driver-py, libusb1, intelhex,

ecdsa, crcmod, click, antlib, nrfutil

Running setup.py install for pyspinel ... done

Running setup.py install for crcmod ... done

Running setup.py install for nrfutil ... done

Successfully installed antlib-1.1b1 cffi-1.15.0 click-8.0.3 colorama-0.4.4 crcmod-1.7

cryptography-36.0.0 ecdsa-0.17.0 intelhex-2.3.0 libusb1-1.9.3 nrfutil-6.1.3

pc-ble-driver-py-0.16.2 piccata-2.0.1 protobuf-3.19.1 pycparser-2.21 pyspinel-1.0.3

pyyaml-6.0 six-1.16.0 tqdm-4.62.3 wrapt-1.13.3

A1. ąōąĄąĮąĄčĆą░čåąĖčÅ ą┐čĆąĖą▓ą░čéąĮąŠą│ąŠ ą║ą╗čÄčćą░ ą▓čŗą┐ąŠą╗ąĮčÅąĄčéčüčÅ ą║ąŠą╝ą░ąĮą┤ąŠą╣:

nrfutil.exe keys generate private.key

ąŁčéą░ ą║ąŠą╝ą░ąĮą┤ą░ čüą│ąĄąĮąĄčĆąĖčĆčāąĄčé čäą░ą╣ą╗ private.key, ąŠąĮ ą┤ąŠą╗ąČąĄąĮ ąŠčüčéą░ą▓ą░čéčīčüčÅ ą▓ čüąĄą║čĆąĄč鹥.

A2. ąōąĄąĮąĄčĆą░čåąĖčÅ ą╝ąŠą┤čāą╗čÅ čü ą┐čāą▒ą╗ąĖčćąĮčŗą╝ ą║ą╗čÄč湊ą╝ ąĮą░ ąŠčüąĮąŠą▓ąĄ ą┐čĆąĖą▓ą░čéąĮąŠą│ąŠ ą║ą╗čÄčćą░:

nrfutil keys display --key pk --format code private.key --out_file public_key.c

ą£ąŠą┤čāą╗čī public_key.c ą▒čāą┤ąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ ą┤ą╗čÅ čüą▒ąŠčĆą║ąĖ ą║ąŠą┤ą░ ąĘą░ą│čĆčāąĘčćąĖą║ą░.

[ą©ą░ą│ B. ąĪą▒ąŠčĆą║ą░ ąĘą░ą│čĆčāąĘčćąĖą║ą░]

ąŚą░ą│čĆčāąĘčćąĖą║ ąĮą░čģąŠą┤ąĖčéčüčÅ ą▓ ą┐ą░ą┐ą║ąĄ SDK \examples\dfu\bootloader_secure. ą×ą▒čĆą░čéąĖč鹥 ą▓ąĮąĖą╝ą░ąĮąĖąĄ, čćč鹊 čüčāčēąĄčüčéą▓čāąĄčé 2 ą▓ąĄčĆčüąĖąĖ ąĘą░ą│čĆčāąĘčćąĖą║ą░, ą┐čĆąĄą┤ą╗ą░ą│ą░ąĄą╝čŗąĄ ą▓ ą┐ą░ą┐ą║ą░čģ pca100xx ąĖ pca100xx_debug (ąĘą┤ąĄčüčī xx ąŠą▒ąŠąĘąĮą░čćą░ąĄčé ą▓ą░čĆąĖą░ąĮčé ąŠčéą╗ą░ą┤ąŠčćąĮąŠą╣ ą┐ą╗ą░čéčŗ čĆą░ąĘčĆą░ą▒ąŠčéčćąĖą║ą░ ą┤ą╗čÅ pca10028 ąĖą╗ąĖ pca10040). ąÆąĄčĆčüąĖčÅ čü čüčāčäčäąĖą║čüąŠą╝ _debug ąĮąĄ ą┤ąĄą╗ą░ąĄčé ą┐čĆąŠą▓ąĄčĆą║čā ą▓ąĄčĆčüąĖąĖ, ą║ čŹč鹊ą╣ ą▓ąĄčĆčüąĖąĖ ą╝čŗ ą▓ąĄčĆąĮąĄą╝čüčÅ ą┐ąŠąĘąČąĄ, čüąĄą╣čćą░čü ą▒čāą┤ąĄą╝ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī ąĮąŠčĆą╝ą░ą╗čīąĮčāčÄ ą▓ąĄčĆčüąĖčÄ ąĘą░ą│čĆčāąĘčćąĖą║ą░.

B1a. ąÜąŠą╝ą┐ąĖą╗čÅčåąĖčÅ ą▒ąĖą▒ą╗ąĖąŠč鹥ą║ąĖ uECC. ąæąĖą▒ą╗ąĖąŠč鹥ą║ą░ uECC ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą▓ ąĘą░ą│čĆčāąĘčćąĖą║ąĄ ą┤ą╗čÅ čĆą░čüčłąĖčäčĆąŠą▓ą║ąĖ čüąĖą│ąĮą░čéčāčĆčŗ. uECC čŹč鹊 ą▓ąĮąĄčłąĮčÅčÅ ą▒ąĖą▒ą╗ąĖąŠč鹥ą║ą░, ąĄčæ ą╝ąŠąČąĮąŠ ąĘą░ą│čĆčāąĘąĖčéčī čü čüą░ą╣čéą░ GitHub [7]. ą×ą▒čĆą░čéąĖč鹥 ą▓ąĮąĖą╝ą░ąĮąĖąĄ, čćč鹊 čŹčéą░ ą▓ąĄčĆčüąĖčÅ ą▒ąĖą▒ą╗ąĖąŠč鹥ą║ąĖ ą┐ąŠčüčéą░ą▓ą╗čÅąĄčéčüčÅ čü ą╗ąĖčåąĄąĮąĘąĖąŠąĮąĮčŗą╝ čüąŠą│ą╗ą░čłąĄąĮąĖąĄą╝. ąĢčüą╗ąĖ ąÆčŗ ąĮąĄ čģąŠčéąĖč鹥 ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī čüą▒ąŠčĆą║čā čü uECC, č鹊 ą╝ąŠąČąĄč鹥 ą▓ąĘčÅčéčī čüą║ąŠą╝ą┐ąĖą╗ąĖčĆąŠą▓ą░ąĮąĮčāčÄ ą▒ąĖą▒ą╗ąĖąŠč鹥ą║čā Oberon, čüą╝. čłą░ą│ B1b.

ąŚą░ą│čĆčāąĘąĖč鹥 ąĖą╗ąĖ čüą║ą╗ąŠąĮąĖčĆčāą╣č鹥 ą▒ąĖą▒ą╗ąĖąŠč鹥ą║čā ą▓ ą║ą░čéą░ą╗ąŠą│ SDK: \external\micro-ecc\micro-ecc. ąÆ ą¤čĆąŠą▓ąŠą┤ąĮąĖą║ąĄ čŹč鹊 ą▒čāą┤ąĄčé ą▓čŗą│ą╗čÅą┤ąĄčéčī čüą╗ąĄą┤čāčÄčēąĖą╝ ąŠą▒čĆą░ąĘąŠą╝:

ąÆ ą┐ą░ą┐ą║ąĄ \external\micro-ecc\ ą▓čŗą▒ąĄčĆąĖč鹥 IDE ąĖ ą║ąŠą╝ą┐ąĖą╗čÅč鹊čĆ, ą║ąŠč鹊čĆčŗą╣ čģąŠčéąĖč鹥 ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī ą┤ą╗čÅ čüą▒ąŠčĆą║ąĖ ąĘą░ą│čĆčāąĘčćąĖą║ą░. ąÉą▓č鹊čĆ [1] ą▓čŗą▒čĆą░ą╗ SDKFolder\external\micro-ecc\nrf52_keil\armgcc ąĖ ą▓čŗą┐ąŠą╗ąĮąĖą╗ ą║ąŠą╝ą░ąĮą┤čā make, čćč鹊ą▒čŗ ąĘą░ą┐čāčüčéąĖčéčī čüą▒ąŠčĆą║čā uECC.

d:\nRF5_SDK_12.3.0_d7731ad\external\micro-ecc\nrf52_keil\armgcc>make

mkdir _build

Compiling file: uECC.c

Creating library: nrf52_keil/armgcc/micro_ecc_lib_nrf52.lib

c:\Program Files (x86)\GNU Arm Embedded Toolchain\10 2021.10\bin\arm-none-eabi-ar.exe:

creating nrf52_keil/armgcc/micro_ecc_lib_nrf52.lib

Done

ą¤ąŠčüą╗ąĄ čüą▒ąŠčĆą║ąĖ ą▒ąĖą▒ą╗ąĖąŠč鹥ą║ąĖ uECC ą┐ąĄčĆąĄčģąŠą┤ąĖč鹥 ą║ čłą░ą│čā B2.

B1b. ąśčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄ Oberon crypto library ą▓ą╝ąĄčüč鹊 uECC. ąĢčüą╗ąĖ ąÆčŗ ąĮąĄ čģąŠčéąĖč鹥 ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī uECC, č鹊 ą╝ąŠąČąĄč鹥 ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī ą▓ą╝ąĄčüč鹊 ąĮąĄčæ ą│ąŠč鹊ą▓čāčÄ čüą║ąŠą╝ą┐ąĖą╗ąĖčĆąŠą▓ą░ąĮąĮčāčÄ ą▒ąĖą▒ą╗ąĖąŠč鹥ą║čā Oberon. ą¤čĆąĖ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĖ Oberon ąĮąĄ ąĮčāąČąĮąŠ ąĘą░ą│čĆčāąČą░čéčī ąĖ ą▓čŗą┐ąŠą╗ąĮčÅčéčī čüą▒ąŠčĆą║čā uECC, ąĖ ąĮąĄ ąĮčāąČąĮąŠ ą▓čŗą┐ąŠą╗ąĮčÅčéčī čāčüą╗ąŠą▓ąĖčÅ ą╗ąĖčåąĄąĮąĘąĖąĖ uECC. ąöą╗čÅ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ Oberon ą┐ąŠą╝ąĄąĮčÅą╣č鹥 čüą╗ąĄą┤čāčÄčēąĄąĄ ą▓ ąĘą░ą│ąŠą╗ąŠą▓ą║ąĄ sdk_config.h:

NRF_CRYPTO_BACKEND_MICRO_ECC_ENABLED čāčüčéą░ąĮąŠą▓ąĖč鹥 ą▓ 0

NRF_CRYPTO_BACKEND_NRF_SW_ENABLED čāčüčéą░ąĮąŠą▓ąĖč鹥 ą▓ 0

NRF_CRYPTO_BACKEND_OBERON_ENABLED čāčüčéą░ąĮąŠą▓ąĖč鹥 ą▓ 1

ąś čāą┤ą░ą╗ąĖč鹥 micro_ecc_lib_nrf52.lib ąĖąĘ čüą┐ąĖčüą║ą░ čäą░ą╣ą╗ąŠą▓ ą┐čĆąŠąĄą║čéą░.

ą¤ąŠąĘą┤ąĮąĄąĄ, ą║ąŠą│ą┤ą░ ą▒čāą┤ąĄč鹥 ą║ąŠą╝ą┐ąĖą╗ąĖčĆąŠą▓ą░čéčī ąĮąŠčĆą╝ą░ą╗čīąĮčāčÄ, ąĮąĄ _debug ą▓ąĄčĆčüąĖčÄ, ąÆčŗ čāą▓ąĖą┤ąĖč鹥 čüąŠąŠą▒čēąĄąĮąĖąĄ ąŠą▒ ąŠčłąĖą▒ą║ąĄ, čćč鹊 ąŠą▒čĆą░ąĘ ąĘą░ą│čĆčāąĘčćąĖą║ą░ ąĮąĄ ą┐ąŠą╝ąĄčēą░ąĄčéčüčÅ ą▓ čāčüčéą░ąĮąŠą▓ą╗ąĄąĮąĮčŗą╣ čĆą░ąĘą╝ąĄčĆ ąŠą▒ą╗ą░čüčéąĖ flash. ąöą╗čÅ ąĖčüą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ ąŠčłąĖą▒ą║ąĖ ąĮčāąČąĮąŠ čāą▓ąĄą╗ąĖčćąĖčéčī čĆą░ąĘą╝ąĄčĆ ąŠą▒ą╗ą░čüčéąĖ ąĘą░ą│čĆčāąĘčćąĖą║ą░ ą┐čāč鹥ą╝ ą┐ąĄčĆąĄą╝ąĄčēąĄąĮąĖčÅ ąŠą▒ą╗ą░čüčéąĖ ąĮą░čćą░ą╗ą░ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ (flash start address) ąĮąĖąČąĄ ąĮą░ 0x1000 ąĖ čāą▓ąĄą╗ąĖčćčīč鹥 čĆą░ąĘą╝ąĄčĆ ąŠą▒ą╗ą░čüčéąĖ flash ąĮą░ 0x1000. ąØą░ą┐čĆąĖą╝ąĄčĆ, ą┤ą╗čÅ ą┐čĆąŠąĄą║čéą░ nRF52840 ą┐ąŠą╝ąĄąĮčÅą╣č鹥 IROM1 start čü 0x78000 ąĮą░ 0x77000, ąĖ IROM1 size čü 0x6000 ąĮą░ 0x7000. ąŁč鹊 ą▒čāą┤ąĄčé ąŠąĘąĮą░čćą░čéčī, čćč鹊 čĆą░ąĘą╝ąĄčĆ ąĘą░ą│čĆčāąĘčćąĖą║ą░ č鹥ą┐ąĄčĆčī čüčéą░ą╗ ą▒ąŠą╗čīčłąĄ ąĮą░ 4 ą║ąĖą╗ąŠą▒ą░ą╣čéą░. ąŻą▓ąĄą╗ąĖč湥ąĮąĖąĄ ąŠą▒čĆą░ąĘą░ ąĘą░ą│čĆčāąĘčćąĖą║ą░ - ąĮąĄą┤ąŠčüčéą░č鹊ą║ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ ą▒ąĖą▒ą╗ąĖąŠč鹥ą║ąĖ Oberon ą┐ąŠ čüčĆą░ą▓ąĮąĄąĮąĖčÄ čü uEcc.

B2. ąĪą║ąŠą┐ąĖčĆčāą╣č鹥 čäą░ą╣ą╗ ą╝ąŠą┤čāą╗čÅ public_key.c, čüą│ąĄąĮąĄčĆąĖčĆąŠą▓ą░ąĮąĮčŗą╣ ąĮą░ čłą░ą│ąĄ A2, ą▓ ąÆą░čłčā ą┐ą░ą┐ą║čā ąĘą░ą│čĆčāąĘčćąĖą║ą░ ąĖą╗ąĖ ą▓ ą▓čŗą▒čĆą░ąĮąĮčāčÄ ą┐ą░ą┐ą║čā, ąĖ ą┐ąŠą┤ą║ą╗čÄčćąĖč鹥 čŹč鹊čé ą╝ąŠą┤čāą╗čī ą║ čüą▓ąŠąĄą╝čā ą┐čĆąŠąĄą║čéčā. ąŻą┤ą░ą╗ąĖč鹥 čäą░ą╣ą╗ dfu_public_key.c ąĖąĘ ą┐čĆąŠąĄą║čéą░, ą┐ąŠč鹊ą╝čā čćč鹊 ąŠąĮ ą▒čāą┤ąĄčé ąĘą░ą╝ąĄąĮąĄąĮ ąĮą░ public_key.c.

ąóąĄą┐ąĄčĆčī ą▓čüąĄ ą│ąŠč鹊ą▓ąŠ ą║ čüą▒ąŠčĆą║ąĄ ąĘą░ą│čĆčāąĘčćąĖą║ą░.

B3. ąÆčŗą┐ąŠą╗ąĮąĖč鹥 čüą▒ąŠčĆą║čā ąĘą░ą│čĆčāąĘčćąĖą║ą░. ąĢčüą╗ąĖ ą▒čŗą╗ąĖ ą║ąŠčĆčĆąĄą║čéąĮąŠ ą▓čŗą┐ąŠą╗ąĮąĄąĮčŗ čłą░ą│ąĖ B1 ąĖ B2, č鹊 čüą▒ąŠčĆą║ą░ ą┐čĆąŠą╣ą┤ąĄčé ą▒ąĄąĘ ąŠčłąĖą▒ąŠą║. ą×ą▒čĆą░čéąĖč鹥 ą▓ąĮąĖą╝ą░ąĮąĖąĄ, čćč鹊 ą▓čüčÅą║ąĖą╣ čĆą░ąĘ, ą║ąŠą│ą┤ą░ ą│ąĄąĮąĄčĆąĖčĆčāąĄčéčüčÅ ąĮąŠą▓ą░čÅ ą┐ą░čĆą░ ą┐čāą▒ą╗ąĖčćąĮąŠą│ąŠ ąĖ ą┐čĆąĖą▓ą░čéąĮąŠą│ąŠ ą║ą╗čÄč湥ą╣, ąĮčāąČąĮąŠ ąŠą▒ąĮąŠą▓ąĖčéčī čäą░ą╣ą╗ public_key.c ąĖ ąĘą░ąĮąŠą▓ąŠ ą▓čŗą┐ąŠą╗ąĮąĖčéčī čüą▒ąŠčĆą║čā ąĘą░ą│čĆčāąĘčćąĖą║ą░.

[ą©ą░ą│ C. ąōąĄąĮąĄčĆą░čåąĖčÅ DFU-ą┐ą░ą║ąĄčéą░ .zip]

ąŁč鹊čé ą┐ą░ą║ąĄčé ąĮčāąČąĄąĮ ą┤ą╗čÅ DFU master, čćč鹊ą▒čŗ ąŠčéą┐čĆą░ą▓ąĖčéčī ąĮąŠą▓čŗą╣ ąŠą▒čĆą░ąĘ (ąŠą▒čĆą░ąĘčŗ) ą▓ ąŠą▒ąĮąŠą▓ą╗čÅąĄą╝čŗą╣ DFU target. ą¤ą░ą║ąĄčé ą┐čĆąĄą┤čüčéą░ą▓ą╗čÅąĄčé čüąŠą▒ąŠą╣ .zip-čäą░ą╣ą╗, čüąŠą┤ąĄčƹȹ░čēąĖą╣ hex-čäą░ą╣ą╗ (čäą░ą╣ą╗čŗ) ąŠą▒čĆą░ąĘąŠą▓ ą║ąŠą┤ą░, ą║ąŠč鹊čĆčŗą╣ ą╝čŗ čģąŠčéąĖą╝ ąŠą▒ąĮąŠą▓ąĖčéčī, ąĖ init-ą┐ą░ą║ąĄčé [15], ą▓ą║ą╗čÄčćą░čÄčēąĖą╣ čüąĖą│ąĮą░čéčāčĆčā ą┐ą░ą║ąĄčéą░. ąÆ ąŠčüąĮąŠą▓ąĮąŠą╣ čćą░čüčéąĖ čŹč鹊ą│ąŠ čĆčāą║ąŠą▓ąŠą┤čüčéą▓ą░ ą╝čŗ ą▒čāą┤ąĄą╝ ąŠą▒ąĮąŠą▓ą╗čÅčéčī č鹊ą╗čīą║ąŠ ąŠą▒čĆą░ąĘ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ. ąöą╗čÅ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ čüą░ą╝ąŠą│ąŠ ąĘą░ą│čĆčāąĘčćąĖą║ą░ ąĖ SoftDevice čüą╝. Appendix ą┤ą░ą╗ąĄąĄ.

C1. ą¤ąŠą┤ą│ąŠč鹊ą▓ą║ą░ hex-čäą░ą╣ą╗ą░ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ. ąÆčŗą┐ąŠą╗ąĮąĖč鹥 čüą▒ąŠčĆą║čā čüą▓ąŠąĄą│ąŠ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ, ąĖ ąĮą░ą╣ą┤ąĖč鹥 ąĄą│ąŠ .hex-čäą░ą╣ą╗ ą▓ ą┐ą░ą┐ą║ąĄ _build. ą×ą▒čŗčćąĮąŠ ą┤ą▓ąŠąĖčćąĮčŗą╣ ą║ąŠą┤ čüą║ąŠą╝ą┐ąĖą╗ąĖčĆąŠą▓ą░ąĮąĮąŠą│ąŠ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ ąĮą░ąĘčŗą▓ą░ąĄčéčüčÅ nrf52832_xxaa.hex, ąĄčüą╗ąĖ ąÆčŗ ą║ąŠą╝ą┐ąĖą╗ąĖčĆčāąĄč鹥 ąŠą┤ąĖąĮ ąĖąĘ ą┐čĆąĖą╝ąĄčĆąŠą▓ SDK. ą¤čĆąŠčłąĄą╣č鹥 hex-čäą░ą╣ą╗ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ ą▓ ą┐ą░ą╝čÅčéčī ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆą░ ąĖ ą┐čĆąŠą▓ąĄčĆčīč鹥 ąĄą│ąŠ čĆą░ą▒ąŠč鹊čüą┐ąŠčüąŠą▒ąĮąŠčüčéčī, ąŠąĮ ą┤ąŠą╗ąČąĄąĮ ąĮąŠčĆą╝ą░ą╗čīąĮąŠ čĆą░ą▒ąŠčéą░čéčī ą▒ąĄąĘ ąĘą░ą│čĆčāąĘčćąĖą║ą░ (ąĄčüą╗ąĖ ąĮąĄąŠą▒čģąŠą┤ąĖą╝ąŠ, ą┐čĆąŠčłąĄą╣č鹥 čéą░ą║ąČąĄ ą┤ą▓ąŠąĖčćąĮčŗą╣ ą║ąŠą┤ SoftDevice).

C2. ąōąĄąĮąĄčĆą░čåąĖčÅ .zip-čäą░ą╣ą╗ą░. ąĪą║ąŠą┐ąĖčĆčāą╣č鹥 private.key, čüą│ąĄąĮąĄčĆąĖčĆąŠą▓ą░ąĮąĮčŗą╣ ąĮą░ čłą░ą│ąĄ A1 ą▓ čéčā ąČąĄ ą┐ą░ą┐ą║čā, ą│ą┤ąĄ ąĮą░čģąŠą┤ąĖčéčüčÅ .hex-čäą░ą╣ą╗ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ. ąöą╗čÅ ą│ąĄąĮąĄčĆą░čåąĖąĖ .zip-čäą░ą╣ą╗ą░ ą░ą▓č鹊čĆ [1] ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ą╗ ą║ąŠą╝ą░ąĮą┤čā:

nrfutil pkg generate --hw-version 52 --application-version 1 --application nrf52832_xxaa.hex

--sd-req 0x98 --key-file private.key app_dfu_package.zip

ą×ą▒čŖčÅčüąĮąĄąĮąĖąĄ ąŠą┐čåąĖą╣:

--hw-version: ą┐ąŠ čāą╝ąŠą╗čćą░ąĮąĖčÄ čŹčéą░ ąŠą┐čåąĖčÅ ą┤ąŠą╗ąČąĮą░ čüąŠąŠčéą▓ąĄčéčüčéą▓ąŠą▓ą░čéčī čüąĄą╝ąĄą╣čüčéą▓čā ąĖčüą┐ąŠą╗čīąĘčāąĄą╝ąŠą│ąŠ MCU. ąĢčüą╗ąĖ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ čćąĖą┐ nRF51, č鹊 ąĮčāąČąĮąŠ čāą║ą░ąĘą░čéčī "51". ąĢčüą╗ąĖ ąÆčŗ čģąŠčéąĖč鹥 ą┐ąŠą╗čāčćąĖčéčī čüą▓ąŠčÄ čüąŠą▒čüčéą▓ąĄąĮąĮčāčÄ ą▓ąĄčĆčüąĖčÄ ą║ąŠą┤ą░ ą░ą┐ą┐ą░čĆą░čéčāčĆčŗ, č鹊 ą╝ąŠąČąĄč鹥 ąŠą┐čĆąĄą┤ąĄą╗ąĖčéčī čŹč鹊 ą▓ čüą▓ąŠąĄą╝ ąĘą░ą│čĆčāąĘčćąĖą║ąĄ, ąĖčüą┐ąŠą╗čīąĘčāčÅ #define NRF_DFU_HW_VERSION your_hw_number.

--application-version: ą┐ąŠ čāą╝ąŠą╗čćą░ąĮąĖčÄ ąĮą░čćą░ą╗čīąĮčŗą╣ ąĮąŠą╝ąĄčĆ ą┤ą╗čÅ ą▓ąĄčĆčüąĖąĖ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ 0. ą¦č鹊ą▒čŗ ą▒čŗą╗ąŠ ą▓ąŠąĘą╝ąŠąČąĮąŠ ąŠą▒ąĮąŠą▓ąĖčéčī ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄ, ąĄą│ąŠ ą▓ąĄčĆčüąĖčÅ ą┤ąŠą╗ąČąĮą░ ą▒čŗčéčī čĆą░ą▓ąĮą░ ąĖą╗ąĖ ą▒ąŠą╗čīčłąĄ, č湥ą╝ čüąŠčģčĆą░ąĮąĄąĮąĮą░čÅ ą▓ ąĘą░ą│čĆčāąĘčćąĖą║ąĄ. ąÆ ą╝ąŠąĄą╝ čüą╗čāčćą░ąĄ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ 1. ą¤ąŠą┤čĆąŠą▒ąĮąĄąĄ ą┐čĆąŠ čüčģąĄą╝čā ą┐čĆąĖąĮčÅčéąĖčÅ ą▓ąĄčĆčüąĖą╣ čüą╝. čĆą░ąĘą┤ąĄą╗ "Acceptance rules for versions" ą┤ąŠą║čāą╝ąĄąĮčéą░čåąĖąĖ [8].

--sd-req: ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄ ą░ą▓č鹊čĆą░ [1] čĆą░ą▒ąŠčéą░ą╗ąŠ ą┐ąŠą┤ čāą┐čĆą░ą▓ą╗ąĄąĮąĖąĄą╝ Softdevice S132 v4.0.2. ąÜąŠą┤ąŠą▓čŗą╣ ąĮąŠą╝ąĄčĆ ą┤ą╗čÅ čŹč鹊ą╣ ą▓ąĄčĆčüąĖąĖ SoftDevice 0x98. ąÆčŗ ą╝ąŠąČąĄč鹥 ąĮą░ą╣čéąĖ ąĮąŠą╝ąĄčĆ ą║ąŠą┤ą░ ą▓ąĄčĆčüąĖąĖ SoftDevice ą┐čāč鹥ą╝ ąĘą░ą┐čāčüą║ą░ ą║ąŠą╝ą░ąĮą┤čŗ nrfutil pkg generate --help, ąĖą╗ąĖ čüą╝. ąĮąŠą╝ąĄčĆą░ ą▓ąĄčĆčüąĖą╣ ą▓ __main__.py.

--application: ą│ąŠą▓ąŠčĆąĖčé nrfutil, čćč鹊 ąÆčŗ ąŠą▒ąĮąŠą▓ą╗čÅąĄč鹥 ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄ, ąĖ ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗ąĄąĮ ąŠą▒čĆą░ąĘ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ.

[ą©ą░ą│ D. ąÆčŗą┐ąŠą╗ąĮąĄąĮąĖąĄ ą┐čĆąŠčåąĄą┤čāčĆčŗ DFU]

ąóąĄą┐ąĄčĆčī čā ąĮą░čü ąĄčüčéčī čäą░ą╣ą╗ DFU .zip ąĖ ąĘą░ą│čĆčāąĘčćąĖą║, ąĮą░čüčéą░ą╗ąŠ ą▓čĆąĄą╝čÅ ą┐ąŠą┐čĆąŠą▒ąŠą▓ą░čéčī ą▓čŗą┐ąŠą╗ąĮąĖčéčī DFU.

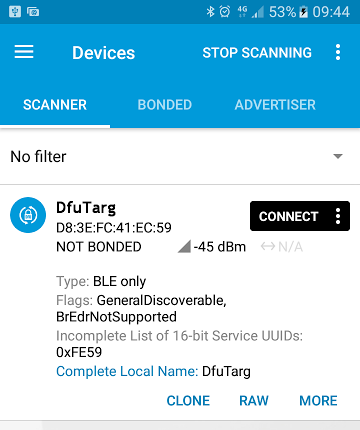

D1. ą¤čĆąŠčłąĄą╣č鹥 ąĘą░ą│čĆčāąĘčćąĖą║ ąĖ SoftDevice ą▓ flash-ą┐ą░ą╝čÅčéčī MCU. ąśčüą┐ąŠą╗čīąĘčāą╣č鹥 nRFGo Studio, ąĖą╗ąĖ nrfjprog, ąĖą╗ąĖ IDE, ąĖą╗ąĖ JLink.exe [9], čćč鹊ą▒čŗ čüąĮą░čćą░ą╗ą░ ą┐čĆąŠčłąĖčéčī SoftDevice, ą░ ą┐ąŠč鹊ą╝ ąĘą░ą│čĆčāąĘčćąĖą║. ą¤čĆąŠą▓ąĄčĆčīč鹥, čćč鹊 ąĘą░ą│čĆčāąĘčćąĖą║ ąĘą░ą┐čāčüčéąĖą╗čüčÅ, ąĖ ą┐ąŠčüčŗą╗ą░ąĄčé advertising-čüąŠąŠą▒čēąĄąĮąĖčÅ ą║ą░ą║ čāčüčéčĆąŠą╣čüčéą▓ąŠ "DFUTarg".

D2. ąĪą║ąŠą┐ąĖčĆčāą╣č鹥 DFU .zip čäą░ą╣ą╗, čüą│ąĄąĮąĄčĆąĖčĆąŠą▓ą░ąĮąĮčŗą╣ ąĮą░ čłą░ą│ąĄ C2 ąĮą░ čüą╝ą░čĆčéč乊ąĮ, ąĖą╗ąĖ ą▓ ą▓čŗą▒čĆą░ąĮąĮčāčÄ ą┐ą░ą┐ą║čā ąĮą░ PC.

D3. ąśčüą┐ąŠą╗čīąĘčāą╣č鹥 ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄ nRFConnect/nRFToolbox ąĮą░ čüą╝ą░čĆčéč乊ąĮąĄ ąĖą╗ąĖ PC, čćč鹊ą▒čŗ ą┐ąŠą┤ą║ą╗čÄčćąĖčéčīčüčÅ ą║ ąĘą░ą│čĆčāąĘčćąĖą║čā ąĖ ą▓čŗą┐ąŠą╗ąĮąĖčéčī OTA DFU, ąĖčüą┐ąŠą╗čīąĘčāčÅ čüą║ąŠą┐ąĖčĆąŠą▓ą░ąĮąĮčŗą╣ .zip-čäą░ą╣ą╗ (ą║ą╗ąĖą║ąĮąĖč鹥 ąĮą░ ą║ąĮąŠą┐ą║ąĄ DFU).

D4. ą¤čĆąŠą▓ąĄčĆčīč鹥, čćč鹊 ąĮąŠą▓ąŠąĄ ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄ čĆą░ą▒ąŠčéą░ąĄčé, ą┐ąŠčüą╗ąĄ č鹊ą│ąŠ, ą║ą░ą║ ą┐čĆąŠčåąĄčüčü DFU ą┤ąŠčüčéąĖą│ąĮąĄčé 100%. ąØą░ą┐čĆąĖą╝ąĄčĆ, ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄ ąĮą░čćąĮąĄčé ą▓čŗą┤ą░ą▓ą░čéčī advertising čü ąĖą╝ąĄąĮąĄą╝, čāčüčéą░ąĮąŠą▓ą╗ąĄąĮąĮčŗą╝ ą┤ą╗čÅ ąÆą░čłąĄą│ąŠ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ. ąĢčüą╗ąĖ ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄ ąĘą░ą┐čāčüčéąĖą╗ąŠčüčī ąĖ ąĮąŠčĆą╝ą░ą╗čīąĮąŠ čĆą░ą▒ąŠčéą░ąĄčé, č鹊 ą╝ąŠąČąĮąŠ ąÆą░čü ą┐ąŠąĘą┤čĆą░ą▓ąĖčéčī - ą▓čŗą┐ąŠą╗ąĮąĖą╗ąĖ čüą▓ąŠąĄ ą┐ąĄčĆą▓ąŠąĄ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖąĄ Secure OTA DFU!

[ą©ą░ą│ E. ą×ą▒ąĮąŠą▓ą╗ąĄąĮąĖąĄ ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄ ąĮąŠą▓ąŠą╣ ą▓ąĄčĆčüąĖąĄą╣]

E1. ąĪą│ąĄąĮąĄčĆąĖčĆčāą╣č鹥 ąĮąŠą▓ąŠąĄ firmware. ą¦č鹊ą▒čŗ ą╝ąŠąČąĮąŠ ą▒čŗą╗ąŠ ą┐čĆąŠą▓ąĄčĆąĖčéčī čĆąĄąĘčāą╗čīčéą░čé ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ, ą┐ąŠą╝ąĄąĮčÅą╣č鹥 advertising-ąĖą╝čÅ čāčüčéčĆąŠą╣čüčéą▓ą░, ą╗ąĖą▒ąŠ ą┐ąŠą╝ąĄąĮčÅą╣č鹥 ąĖąĮą┤ąĖą║ą░čåąĖčÄ LED.

E2. ąĪą│ąĄąĮąĄčĆąĖčĆčāą╣č鹥 ąĮąŠą▓čŗą╣ ą┐ą░ą║ąĄčé DFU .zip. ąŻčüčéą░ąĮąŠą▓ąĖč鹥 ąĮąŠą▓čāčÄ ą▓ąĄčĆčüąĖčÄ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ (ą║ą░ą║ ą╝ąĖąĮąĖą╝čāą╝ čĆą░ą▓ąĮčāčÄ ąĖą╗ąĖ ą▒ąŠą╗čīčłčāčÄ, č湥ą╝ ąŠčĆąĖą│ąĖąĮą░ą╗čīąĮą░čÅ ą▓ąĄčĆčüąĖčÅ).

E3. ą¤ąĄčĆąĄą║ą╗čÄčćąĖč鹥 čāčüčéčĆąŠą╣čüčéą▓ąŠ ą▓ DFU mode, ą▓čŗą┐ąŠą╗ąĮąĖč鹥 DFU update ąĖ ą┐čĆąŠą▓ąĄčĆčīč鹥, čćč鹊 č鹥ą┐ąĄčĆčī čĆą░ą▒ąŠčéą░ąĄčé ąĮąŠą▓čŗą╣ ąĘą░ą│čĆčāąČąĄąĮąĮčŗą╣ ąŠą▒čĆą░ąĘ.

[Appendix - ą┐čĆąŠą┤ą▓ąĖąĮčāčéčŗąĄ čäčāąĮą║čåąĖąĖ]

1. ąÜąŠą╝ą▒ąĖąĮąĖčĆąŠą▓ą░ąĮąĖąĄ ąŠą▒čĆą░ąĘą░ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ, ąĘą░ą│čĆčāąĘčćąĖą║ą░ ąĖ SoftDevice - ąĮą░čüčéčĆąŠą╣ą║ą░ ąĘą░ą│čĆčāąĘčćąĖą║ą░

ąŚą░ą│čĆčāąĘčćąĖą║ ą┐čĆąŠčüą╝ą░čéčĆąĖą▓ą░ąĄčé čüą▓ąŠąĖ ąĮą░čüčéčĆąŠą╣ą║ąĖ (bootloader setting) čćč鹊ą▒čŗ ąŠą┐čĆąĄą┤ąĄą╗ąĖčéčī, ą┐čĆąŠčłąĖč鹊 ą╗ąĖ ą┐čĆą░ą▓ąĖą╗čīąĮąŠąĄ ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄ ą▓ ą┐ą░ą╝čÅčéčī MCU, ąĖą╗ąĖ ąĮąĄčé. ąŁčéą░ ą┐čĆąŠą▓ąĄčĆą║ą░ ą▓čŗą┐ąŠą╗ąĮčÅąĄčéčüčÅ ą┐čĆąĖ ąĘą░ą│čĆčāąĘą║ąĄ (ą▓ą║ą╗čÄč湥ąĮąĖąĄ ą┐ąĖčéą░ąĮąĖčÅ ąĖą╗ąĖ čüą▒čĆąŠčü). ąĢčüą╗ąĖ ą╝čŗ ą┐čĆąŠčüč鹊 ąĘą░ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆčāąĄą╝ ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄ čü ąĘą░ą│čĆčāąĘčćąĖą║ąŠą╝ čü ą┐ąŠą╝ąŠčēčīčÄ ą┐čĆąŠą│čĆą░ą╝ą╝ą░č鹊čĆą░, č鹊 ąĘą░ą│čĆčāąĘčćąĖą║ ąĮąĄ čüą╝ąŠąČąĄčé ąŠą┐čĆąĄą┤ąĄą╗ąĖčéčī, čćč鹊 ąĘą░ą│čĆčāąČąĄąĮąŠ ą┤ąŠčüč鹊ą▓ąĄčĆąĮąŠąĄ ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄ, ąĖ ą▓ą╝ąĄčüč鹊 ąĄą│ąŠ ąĘą░ą┐čāčüą║ą░ ą┐ąĄčĆąĄą╣ą┤ąĄčé ą▓ čĆąĄąČąĖą╝ ąĘą░ą│čĆčāąĘą║ąĖ (DFU mode). ą¤čĆąĖą╗ąŠąČąĄąĮąĖąĄ ą▓ čŹč鹊ą╝ čüą╗čāčćą░ąĄ čĆą░ą▒ąŠčéą░čéčī ąĮąĄ ą▒čāą┤ąĄčé. ąóąŠą╗čīą║ąŠ ą┐ąŠčüą╗ąĄ čāčüą┐ąĄčłąĮąŠą╣ ą┐čĆąŠčåąĄą┤čāčĆčŗ DFU ąĘą░ą│čĆčāąĘčćąĖą║ ą▓čŗą┐ąŠą╗ąĮčÅąĄčé ąĘą░ą┐ąĖčüčī ą▓ bootloader setting, čćč鹊ą▒čŗ čüą┤ąĄą╗ą░čéčī ą╝ąĄčéą║čā ąŠ ą┤ąŠčüč鹊ą▓ąĄčĆąĮąŠčüčéąĖ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ.

ą×ą┤ąĮą░ą║ąŠ ą▓ąŠ ą▓čĆąĄą╝čÅ ą┐čĆąŠąĖąĘą▓ąŠą┤čüčéą▓ą░ ąÆčŗ ą╝ąŠąČąĄč鹥 ąĮąĄ ąĘą░čģąŠč鹥čéčī čāčüčéą░ąĮą░ą▓ą╗ąĖą▓ą░čéčī ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄ č湥čĆąĄąĘ OTA DFU ą┤ą╗čÅ čéčŗčüčÅčć čāčüčéčĆąŠą╣čüčéą▓, ą┐ąŠč鹊ą╝čā čćč鹊 čŹč鹊 ąĘą░ą╣ą╝ąĄčé ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮąŠąĄ ą▓čĆąĄą╝čÅ. ąóąŠ ąČąĄ čüą░ą╝ąŠąĄ ą╝ąŠąČąĄčé ą▒čŗčéčī ąĖ ą┐čĆąĖ čĆą░ąĘčĆą░ą▒ąŠčéą║ąĄ. ąÆ ą║ą░ą║ąĖčģ-č鹊 čüą╗čāčćą░čÅčģ ąÆčŗ ą╝ąŠąČąĄč鹥 ąĮąĄ čģąŠč鹥čéčī ą┤ąĄą╗ą░čéčī DFU ą┤ą╗čÅ ą╗čÄą▒čŗčģ ąĖąĘą╝ąĄąĮąĄąĮąĖą╣, čüą┤ąĄą╗ą░ąĮąĮčŗčģ ą▓ ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĖ.

ąöą╗čÅ čĆąĄčłąĄąĮąĖčÅ čŹč鹊ą╣ ą┐čĆąŠą▒ą╗ąĄą╝čŗ ąÆčŗ ą╝ąŠąČąĄč鹥 čüą│ąĄąĮąĄčĆąĖčĆąŠą▓ą░čéčī bootloader setting ą▓čĆčāčćąĮčāčÄ, ąĖ ą┐čĆąĖą║čĆąĄą┐ąĖčéčī ąĖčģ ą║ ąĘą░ą│čĆčāąĘčćąĖą║čā, čćč鹊ą▒čŗ ąŠąĮ ą┐čĆąĖąĮčÅą╗ ąĘą░ą┐ąĖčüą░ąĮąĮąŠąĄ ą┐čĆąŠą│čĆą░ą╝ą╝ą░č鹊čĆąŠą╝ ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄ. ą£čŗ ą▒čāą┤ąĄą╝ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī nrfutil ą┤ą╗čÅ ą│ąĄąĮąĄčĆą░čåąĖąĖ bootloader setting, ąĖ čāčéąĖą╗ąĖčéčā mergehex.exe ą┤ą╗čÅ ąŠą▒čŖąĄą┤ąĖąĮąĄąĮąĖčÅ hex-čäą░ą╣ą╗ąŠą▓. ąĢčüą╗ąĖ ąÆčŗ ąĮąĄ čģąŠčéąĖč鹥 ą┤ąĄą╗ą░čéčī ąŠą▒čŖąĄą┤ąĖąĮąĄąĮąĖąĄ hex-čäą░ą╣ą╗ąŠą▓, č鹊 ą╝ąŠąČąĄč鹥 čüąĮą░čćą░ą╗ą░ ą┐čĆąŠčłąĖčéčī hex-čäą░ą╣ą╗ ą┤ą╗čÅ bootloader setting, ąĖ ą┐ąŠč鹊ą╝ ą┐čĆąŠčłąĖčéčī hex-čäą░ą╣ą╗ ąĘą░ą│čĆčāąĘčćąĖą║ą░.

ąōąĄąĮąĄčĆą░čåąĖčÅ bootloader setting ąĘą░ą┐čāčüą║ą░ąĄčéčüčÅ ą║ąŠą╝ą░ąĮą┤ąŠą╣:

nrfutil settings generate --family NRF52 --application yourApplication.hex --application-version 0

--bootloader-version 0 --bl-settings-version 1 bootloader_setting.hex

ą¤čĆąĖą╝ąĄčćą░ąĮąĖąĄ: ą┤ą╗čÅ nRF52840 ąĖčüą┐ąŠą╗čīąĘčāą╣č鹥 --family NRF52840.

ą¤ąŠčüą╗ąĄ čŹč鹊ą╣ ą║ąŠą╝ą░ąĮą┤čŗ čüą│ąĄąĮąĄčĆąĖčĆčāąĄčéčüčÅ čäą░ą╣ą╗ bootloader_setting.hex. ą×ąĮ ą▒čāą┤ąĄčé čüąŠą┤ąĄčƹȹ░čéčī ą▓ čüąĄą▒ąĄ ą▓ąĄčĆčüąĖčÄ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ ąĖ CRC, ą║ąŠč鹊čĆčŗąĄ čüąŠą▓ą┐ą░ą┤ą░čÄčé čü ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗ąĄąĮąĮčŗą╝ hex-čäą░ą╣ą╗ąŠą╝ ąÆą░čłąĄą│ąŠ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ yourApplication.hex. ążą░ą╣ą╗ bootloader_setting.hex ą┤ąŠą╗ąČąĄąĮ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ ą┤ą╗čÅ ą┐ąĄčĆąĄąĘą░ą┐ąĖčüąĖ ąĮą░čüčéčĆąŠąĄą║ ą┐ąŠ čāą╝ąŠą╗čćą░ąĮąĖčÄ ąĘą░ą│čĆčāąĘčćąĖą║ą░.

ąØą░ąĘąĮą░č湥ąĮąĖąĄ ąŠą┐čåąĖą╣ ą║ąŠą╝ą░ąĮą┤čŗ:

--bl-settings-version: ą┤ą╗čÅ ą▓ąĄčĆčüąĖą╣ SDK ąŠčé v12.0 ą┤ąŠ SDK v15.2 ąĘą┤ąĄčüčī ą┤ąŠą╗ąČąĮą░ ą▒čŗčéčī čāą║ą░ąĘą░ąĮą░ 1. ąöą╗čÅ SDK v15.3 ąĖ ą▒ąŠą╗ąĄąĄ ąĮąŠą▓ąŠą╣ ą▓ąĄčĆčüąĖąĖ ąĮčāąČąĮąŠ čāą║ą░ąĘą░čéčī 2.

--application-version ąĖ --bootloader-version: ąĮą░čćą░ą╗čīąĮą░čÅ ą▓ąĄčĆčüąĖčÅ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ ąĖ ąĘą░ą│čĆčāąĘčćąĖą║ą░ čüąŠąŠčéą▓ąĄčéčüčéą▓ąĄąĮąĮąŠ, ą┐ąŠ ą▓ą░čłąĄą╝čā ą▓čŗą▒ąŠčĆčā. ąÆ čŹč鹊ą╝ ą┐čĆąĖą╝ąĄčĆąĄ ą░ą▓č鹊čĆ [1] ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ą╗ 0.

--family: čüąĄą╝ąĄą╣čüčéą▓ąŠ čāčüčéčĆąŠą╣čüčéą▓ą░, čüąŠą▓ą┐ą░ą┤ą░čÄčēąĄąĄ čü ąÆą░čłąĖą╝ ąĖčüą┐ąŠą╗čīąĘčāąĄą╝čŗą╝ MCU. ąĢčüą╗ąĖ ąĖčüą┐ąŠą╗čīąĘčāąĄč鹥 nRF52840, č鹊 ąĮčāąČąĮąŠ čāą║ą░ąĘą░čéčī NRF52840 ą▓ą╝ąĄčüč鹊 NRF52.

ą¤ąŠčüą╗ąĄ čŹč鹊ą│ąŠ čüą╗ąĄą╣č鹥 ą┤čĆčāą│ čü ą┤čĆčāą│ąŠą╝ bootloader_setting.hex čü ąĘą░ą│čĆčāąĘčćąĖą║ąŠą╝ ąĖ ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄą╝, ąĖ ąĄčüą╗ąĖ čģąŠčéąĖč鹥 č鹊 ąĄčēąĄ ąĖ čü SoftDevice. ąöą╗čÅ čŹč鹊ą│ąŠ ą╝ąŠąČąĮąŠ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī čāčéąĖą╗ąĖčéčā mergehex. ą¤čĆąĖą╝ąĄčĆ čüą╗ąĖčÅąĮąĖčÅ ą┤ą▓čāčģ hex-čäą░ą╣ą╗ąŠą▓:

mergehex --merge hexfile1.hex hexfile2.hex --output output.hex

ą¤čĆąĖą╝ąĄčćą░ąĮąĖąĄ: ąĄčüą╗ąĖ ąÆą░čłąĄ ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄ čéčĆąĄą▒čāąĄčé ąĘą░ą┐ąĖčüąĖ UICR [16], č鹊 čģąŠčĆąŠčłąĄą╣ ąĖą┤ąĄąĄą╣ ą▒čāą┤ąĄčé čüą┤ąĄą╗ą░čéčī čéą░ą║ąŠąĄ čüą╗ąĖčÅąĮąĖąĄ, čćč鹊ą▒čŗ ąĘą░ą┐ąĖčüą░čéčī ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄ ą┐čĆąŠą│čĆą░ą╝ą╝ą░č鹊čĆąŠą╝ ą▓ą╝ąĄčüč鹊 ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖčÅ OTA. ą¤čĆąĖ ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖąĖ OTA DFU ąĘą░ą│čĆčāąĘčćąĖą║ ąĮąĄ ą▒čāą┤ąĄčé ąĘą░ą┐ąĖčüčŗą▓ą░čéčī ą▓ UICR.

ą¤ąŠčüą╗ąĄ č鹊ą│ąŠ, ą║ą░ą║ ą┐ąŠą╗čāčćąĖą╗ąĖ ąŠą┤ąĖąĮ ąŠą▒čŖąĄą┤ąĖąĮąĄąĮąĮčŗą╣ hex-čäą░ą╣ą╗, ą╝čŗ ą╝ąŠąČąĄą╝ ąĘą░ą┐ąĖčüą░čéčī ąĄą│ąŠ ą┐čĆąŠą│čĆą░ą╝ą╝ą░č鹊čĆąŠą╝ čüčĆą░ąĘčā ą▓ ąĮąĄčüą║ąŠą╗čīą║ąŠ čāčüčéčĆąŠą╣čüčéą▓, ąĖ ąĮąĄ ąĮčāąČąĮąŠ ą▒čāą┤ąĄčé ą┤ąĄą╗ą░čéčī OTA DFU ą┤ą╗čÅ ą┐čĆąŠčłąĖą▓ą║ąĖ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ ą▓ ą║ą░ąČą┤ąŠąĄ čāčüčéčĆąŠą╣čüčéą▓ąŠ.

2. Secure Boot Validation

ąÜą░ą║ čāąČąĄ čāą┐ąŠą╝ąĖąĮą░ą╗ąŠčüčī ą▓čŗčłąĄ, ąĮą░ čäą░ąĘąĄ ąĘą░ą│čĆčāąĘą║ąĖ bootloader ą▓čŗą┐ąŠą╗ąĮčÅąĄčé čüą┐ąĄčåąĖą░ą╗čīąĮčāčÄ ą┐čĆąŠą▓ąĄčĆą║čā ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ (boot validation). ąÆ SDK v15.2 ąĖ ą▒ąŠą╗ąĄąĄ čüčéą░čĆčŗčģ ą▓ąĄčĆčüąĖčÅčģ ą┐čĆąĖą╝ąĄąĮčÅąĄčéčüčÅ ą┐čĆąŠčüčéą░čÅ ą┐čĆąŠą▓ąĄčĆą║ą░ CRC, čćč鹊ą▒čŗ ą┐čĆąŠą▓ąĄčĆąĖčéčī ą┤ąŠčüč鹊ą▓ąĄčĆąĮąŠčüčéčī ąŠą▒čĆą░ąĘą░ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ. ąĪąĖą│ąĮą░čéčāčĆą░ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ č鹊ą╗čīą║ąŠ ą║ąŠą│ą┤ą░ ąĘą░ą│čĆčāąČą░ąĄčéčüčÅ ąĮąŠą▓čŗą╣ ąŠą▒čĆą░ąĘ ą▓ ą┐čĆąŠčåąĄčüčüąĄ DFU, ąĮąŠ ąĮąĄ ą┐čĆąĖ ąĘą░ą│čĆčāąĘą║ąĄ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ. ąØą░čćąĖąĮą░čÅ čü SDK v15.3 čĆąĄą░ą╗ąĖąĘąŠą▓ą░ąĮą░ ą▒ąŠą╗ąĄąĄ ą┐čĆąŠą┤ą▓ąĖąĮčāčéą░čÅ boot validation ą┤ą╗čÅ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ, SoftDevice ąĖ bootloader. ą¤ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠčüčéčī ąĘą░ą│čĆčāąĘą║ąĖ č鹥ą┐ąĄčĆčī čüčćąĖčéą░ąĄčéčüčÅ ąĘą░čēąĖčēąĄąĮąĮąŠą╣ (secure boot sequence). ą¤ąŠą┤čĆąŠą▒ąĮąĄąĄ ą┐čĆąŠ secure boot ąĖ firmware update čüą╝. ą┤ąŠą║čāą╝ąĄąĮčéą░čåąĖčÄ [10].

ąĢčüą╗ąĖ ą║čĆą░čéą║ąŠ, č鹊 ąŠą▒čŗčćąĮą░čÅ ą┐čĆąŠčåąĄą┤čāčĆą░ ąĘą░ą│čĆčāąĘą║ąĖ ąĮą░čćąĖąĮą░ąĄčéčüčÅ čü ąĘą░ą┐čāčüą║ą░ MBR, ą║ąŠč鹊čĆą░čÅ ąĘą░č鹥ą╝ ąĘą░ą┐čāčüą║ą░ąĄčé ą║ąŠą┤ ąĘą░ą│čĆčāąĘčćąĖą║ą░. ąŚą░ą│čĆčāąĘčćąĖą║ ą▓čŗą┐ąŠą╗ąĮčÅąĄčé 2 ąĘą░ą┤ą░čćąĖ: ąĘą░čēąĖčēą░ąĄčé čüą░ą╝ čüąĄą▒ąĄ ąŠčé ą┐ąĄčĆąĄąĘą░ą┐ąĖčüąĖ čü ą┐ąŠą╝ąŠčēčīčÄ BPROT/ACL, ąĖ ąĘą░č鹥ą╝ ą┐čĆąŠą▓ąĄčĆčÅąĄčé ąŠą▒čĆą░ąĘčŗ SoftDevice ąĖ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ. ąĪčāčēąĄčüčéą▓čāąĄčé ąĮąĄčüą║ąŠą╗čīą║ąŠ ąŠą┐čåąĖą╣ čéą░ą║ąŠą╣ ą┐čĆąŠą▓ąĄčĆą║ąĖ, ą║ąŠč鹊čĆčŗą╝ąĖ ą╝ąŠąČąĮąŠ ą▓čŗą▒čĆą░čéčī: signature validation, hash validation, CRC validation (ą┐ąŠčüą╗ąĄą┤ąĮąĖą╣ ą▓ą░čĆąĖą░ąĮčé čŹč鹊 ąŠčĆąĖą│ąĖąĮą░ą╗čīąĮą░čÅ ąŠą┐čåąĖčÅ ąĖąĘ SDK v12) ąĖ no validation. ą¤ąŠą╗ąĮąŠąĄ ąŠą┐ąĖčüą░ąĮąĖąĄ čüą╝. ą▓ čüąĄą║čåąĖąĖ "Boot validation modes" ą┤ąŠą║čāą╝ąĄąĮčéą░čåąĖąĖ [10].

ąÆčŗ ą╝ąŠąČąĄč鹥 ą▓čŗą▒čĆą░čéčī ąŠą┐čåąĖčÄ ą▓ą░ą╗ąĖą┤ą░čåąĖąĖ, ą║ąŠą│ą┤ą░ ą│ąĄąĮąĄčĆąĖčĆčāąĄč鹥 ą┐ą░ą║ąĄčé DFU. ąśčüą┐ąŠą╗čīąĘčāą╣č鹥 --sd-boot-validation ą┤ą╗čÅ ą┐čĆąŠą▓ąĄčĆą║ąĖ SoftDevice, ąĖ --app-boot-validation, ą║ąŠą│ą┤ą░ ą│ąĄąĮąĄčĆąĖčĆčāąĄčéčüčÅ ą┐ą░ą║ąĄčé DFU .zip čü ą┐ąŠą╝ąŠčēčīčÄ nrfutil. ąŻ ąÆą░čü 2 ąŠą┐čåąĖąĖ ąĮą░ ą▓čŗą▒ąŠčĆ:

NO_VALIDATION

VALIDATE_GENERATED_CRC

VALIDATE_GENERATED_SHA256

VALIDATE_ECDSA_P256_SHA256

ąŁč鹊 čéą░ą║ąČąĄ ą┐čĆąĖą╝ąĄąĮčÅąĄčéčüčÅ ą┤ą╗čÅ bootloader setting. ąÆčŗ ą╝ąŠąČąĄč鹥 ą│ąĄąĮąĄčĆąĖčĆąŠą▓ą░čéčī bootloader setting čü čéą░ą║ąŠą╣ ąČąĄ ąŠą┐čåąĖąĄą╣ ą┤ą╗čÅ boot validating ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ ąĖ/ąĖą╗ąĖ SoftDevice, ą▓ą╝ąĄčüč鹊 č鹊ą│ąŠ čćč鹊ą▒čŗ ą┐čĆąŠčüč鹊 ą┐čĆąŠą▓ąĄčĆąĖčéčī CRC ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ, ą║ą░ą║ ą▒čŗą╗ąŠ čĆą░ąĮčīčłąĄ.

3. Buttonless DFU

ąĪą░ą╝čŗą╣ ą┐čĆąŠčüč鹊ą╣ čüą┐ąŠčüąŠą▒ ą▓ąŠą╣čéąĖ ą▓ ąĘą░ą│čĆčāąĘčćąĖą║ - čāą┤ąĄčƹȹĖą▓ą░čéčī Bootloader Button (button 4 ąĮą░ ą┐ą╗ą░č鹥 DK) ąĖ čüą▒čĆąŠčüąĖčéčī čāčüčéčĆąŠą╣čüčéą▓ąŠ. ą×ą┤ąĮą░ą║ąŠ ąĖąĮąŠą│ą┤ą░ ą╝ąŠąČąĄčé ą▒čŗčéčī čéą░ą║, čćč鹊 čā ąÆą░čłąĄą│ąŠ čāčüčéčĆąŠą╣čüčéą▓ą░ ąĮąĄčé ąĮąĖą║ą░ą║ąŠą╣ ą║ąĮąŠą┐ą║ąĖ, ąĖą╗ąĖ ąÆčŗ ą┐čĆąŠčüč鹊 čģąŠčéąĖč鹥 ą┐ąĄčĆąĄą║ą╗čÄčćąĖčéčīčüčÅ čü ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ ąĮą░ ąĘą░ą│čĆčāąĘčćąĖą║ ą▒ąĄąĘ čäąĖąĘąĖč湥čüą║ąŠą│ąŠ ą║ąŠąĮčéą░ą║čéą░ čü čāčüčéčĆąŠą╣čüčéą▓ąŠą╝. ąÆ čŹč鹊ą╝ čüą╗čāčćą░ąĄ ą┐ąŠąĮą░ą┤ąŠą▒ąĖčéčüčÅ "ą▒ąĄčüą║ąĮąŠą┐ąŠčćąĮčŗą╣ DFU" (Buttonless DFU), ą║ąŠč鹊čĆčŗą╣ čāą║ą░ąĘčŗą▓ą░ąĄčé ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÄ ą┐ąĄčĆąĄą║ą╗čÄčćąĖčéčīčüčÅ ą▓ ąĘą░ą│čĆčāąĘčćąĖą║. ąŁč鹊 čāą║ą░ąĘą░ąĮąĖąĄ ą┐ąĄčĆąĄą┤ą░ąĄčéčüčÅ č湥čĆąĄąĘ ą┐ą░ą║ąĄčé BLE.

ą¤čĆąĖą╝ąĄčĆ Buttonless DFU ąĮą░čģąŠą┤ąĖčéčüčÅ ą▓ ą┐ą░ą┐ą║ąĄ \examples\ble_peripheral\ble_app_buttonless_dfu, ąŠą┐ąĖčüą░ąĮąĖąĄ čüą╝. ą┐ąŠ čüčüčŗą╗ą║ąĄ [11]. ą¤čĆąĖą╝ąĄčĆ ą▒ąĄčüą║ąĮąŠą┐ąŠčćąĮąŠą│ąŠ DFU ąĮąĄ ąŠčéą╗ąĖčćą░ąĄčéčüčÅ ąŠčé ąŠą▒čŗčćąĮąŠą│ąŠ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ. ąÆą░ą╝ ą▓čüąĄ ąĄčēąĄ ąĮčāąČąĮąŠ ą┐čĆąŠčłąĖčéčī ąĘą░ą│čĆčāąĘčćąĖą║. ąÆą░ąČąĮąŠ čāą▒ąĄą┤ąĖčéčīčüčÅ, čćč鹊 ąĘą░ą│čĆčāąĘčćąĖą║ ąĮąŠčĆą╝ą░ą╗čīąĮąŠ čĆą░ą▒ąŠčéą░ąĄčé čü ąŠą▒čŗčćąĮčŗą╝ ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄą╝, ą┐ąĄčĆąĄą┤ č鹥ą╝ ą║ą░ą║ ą╝čŗ ąĮą░čćąĮąĄą╝ čĆą░ąĘą▒ąĖčĆą░čéčī ą┐čĆąĖą╝ąĄčĆ ą▒ąĄąĘ ą║ąĮąŠą┐ą║ąĖ.

ąĪą┐ąŠčüąŠą▒ ąĘą░ą┐čāčüą║ą░ ą▒ąĄąĘ ą║ąĮąŠą┐ą║ąĖ ą┤ąŠą▓ąŠą╗čīąĮąŠ ą┐čĆąŠčüčé, ą╝čŗ ąĘą░ą┐ąĖčüčŗą▓ą░ąĄą╝ ą▓ čĆąĄą│ąĖčüčéčĆ GPREGRET čäą╗ą░ą│ (BOOTLOADER_DFU_START = 0xB1), ąĖ ąĘą░č鹥ą╝ ą▓čŗą┐ąŠą╗ąĮčÅąĄą╝ ą┐čĆąŠą│čĆą░ą╝ą╝ąĮčŗą╣ čüą▒čĆąŠčü (soft reset). ąŁč鹊 ą┤ąĄą╗ą░ąĄčéčüčÅ ą▓ bootloader_start() ąĖąĘ ą╝ąŠą┤čāą╗čÅ ble_dfu.c.

ą¤ąŠčüą║ąŠą╗čīą║čā čĆąĄą│ąĖčüčéčĆ GPREGRET čüąŠčģčĆą░ąĮčÅąĄčé čüą▓ąŠąĄ ąĘąĮą░č湥ąĮąĖąĄ ą┐ąŠčüą╗ąĄ čüą▒čĆąŠčüą░, ąĘą░ą│čĆčāąĘčćąĖą║ ą▒čāą┤ąĄčé ą┐čĆąŠą▓ąĄčĆčÅčéčī čŹč鹊 ąĘąĮą░č湥ąĮąĖąĄ ą┐ąŠčüą╗ąĄ čüą▒čĆąŠčüą░, ąĖ ą╝ąŠąČąĄčé č鹊ą│ą┤ą░ ą▓ąŠą╣čéąĖ ą▓ DFU mode ą▓ą╝ąĄčüč鹊 ąĘą░ą┐čāčüą║ą░ ąŠą▒čŗčćąĮąŠą│ąŠ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ. ąŁč鹊 ą┤ą░ąĄčé č鹊čé ąČąĄ čŹčäč乥ą║čé, čćč鹊 ąĖ čāą┤ąĄčƹȹ░ąĮąĖąĄ Bootloader button ą┐čĆąĖ čüą▒čĆąŠčüąĄ.

ą×ą▒čĆą░čéąĖč鹥 ą▓ąĮąĖą╝ą░ąĮąĖąĄ, čćč鹊 ą▓ SDK v12 ą╝čŗ ąĘą░ą┐ąĖčüčŗą▓ą░ąĄą╝ ą▓ bootloader setting ą▓ą╝ąĄčüč鹊 ąĘą░ą┐ąĖčüąĖ ą▓ čĆąĄą│ąĖčüčéčĆ GPREGRET. ąÆąĄčĆąŠčÅčéąĮąŠ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄ GPREGRET ą▒ąŠą╗ąĄąĄ čćąĖčüčéčŗą╣ ąĖ ą▒ąĄąĘąŠą┐ą░čüąĮčŗą╣ čüą┐ąŠčüąŠą▒ ą┐ąĄčĆąĄą┤ą░čćąĖ čäą╗ą░ą│ą░ ą▓čģąŠą┤ą░ ą▓ čĆąĄąČąĖą╝ DFU.

ąóąĄą┐ąĄčĆčī ą┤ą░ą▓ą░ą╣č鹥 ąĮą░ą╣ą┤ąĄą╝, ą║ąŠą│ą┤ą░ ą▓čŗąĘčŗą▓ą░ąĄčéčüčÅ bootloader_start(). ąÆ SDK v13 ą▒čŗą╗ą░ ą▓ą▓ąĄą┤ąĄąĮą░ čģą░čĆą░ą║č鹥čĆąĖčüčéąĖą║ą░ DFU buttonless. ąŁčéą░ čģą░čĆą░ą║č鹥čĆąĖčüčéąĖą║ą░ ąĖą╝ąĄąĄčé čüą▓ąŠą╣čüčéą▓ą░ ąĖąĮą┤ąĖą║ą░čåąĖąĖ (indication) ąĖ ąĘą░ą┐ąĖčüąĖ (write). ąØą░ą╝ ąĮčāąČąĮąŠ ą┐čĆąŠčüč鹊 čĆą░ąĘčĆąĄčłąĖčéčī ąĖąĮą┤ąĖą║ą░čåąĖčÄ ąĮą░ čģą░čĆą░ą║č鹥čĆąĖčüčéąĖą║ąĄ ąĖ ąĘą░ą┐ąĖčüą░čéčī ą▓ ąĮąĄčæ 0x01. Buttonless-čāčüčéčĆąŠą╣čüčéą▓ąŠ ąŠčéą┐čĆą░ą▓ąĖčé ąĖąĮą┤ąĖą║ą░čåąĖčÄ, ąĖ ą▒čāą┤ąĄčé ąŠąČąĖą┤ą░čéčī ą┐ąŠą┤čéą▓ąĄčƹȹ┤ąĄąĮąĖčÅ ąŠčé DFU master (čāčüčéčĆąŠą╣čüčéą▓ą░ BLE Central). ąÜąŠą│ą┤ą░ ą┐ąŠčüčéčāą┐ąĖą╗ąŠ ą┐ąŠą┤čéą▓ąĄčƹȹ┤ąĄąĮąĖąĄ ąŠčé Central, ą▒čāą┤ąĄčé ą▓čŗąĘą▓ą░ąĮą░ čäčāąĮą║čåąĖčÅ bootloader_start() (čüą╝. ąŠą▒čĆą░ą▒ąŠčéčćąĖą║ on_hvc() ą▓ ą╝ąŠą┤čāą╗ąĄ ble_dfu.c). ą¤ąŠčüą╗ąĄ čŹč鹊ą│ąŠ čüąŠąĄą┤ąĖąĮąĄąĮąĖąĄ ą▒čāą┤ąĄčé čüą▒čĆąŠčłąĄąĮąŠ.

ąÆąŠ ą▓čĆąĄą╝čÅ ąĮą░ą┐ąĖčüą░ąĮąĖčÅ [1] ą┐čĆąĖą╝ąĄčĆ experimental_ble_app_buttonless_dfu ąĮąĄ ą▓čŗą┐ąŠą╗ąĮčÅąĄčé ąĮąĖą║ą░ą║ąĖčģ ą┐ąĄčĆąĄąĮą░ą┐čĆą░ą▓ą╗ąĄąĮąĖą╣ ą┐čĆąĖą▓čÅąĘą║ąĖ (bond forwarding). ą¤ąŠčŹč鹊ą╝čā ąÆčŗ ą╝ąŠąČąĄč鹥 čüč鹊ą╗ą║ąĮčāčéčīčüčÅ čü ą┐čĆąŠą▒ą╗ąĄą╝ąŠą╣, ąĄčüą╗ąĖ ą┤ąĄą╗ą░ąĄčéčüčÅ ą┐čĆąĖą▓čÅąĘą║ą░ (bonding) ą╝ąĄąČą┤čā Central (čüą╝ą░čĆčéč乊ąĮąŠą╝) ąĖ čāčüčéčĆąŠą╣čüčéą▓ąŠą╝. ąæąŠą╗ąĄąĄ ą┐ąŠą┤čĆąŠą▒ąĮąŠ čüą╝. ą┤ą░ą╗ąĄąĄ čüąĄą║čåąĖčÄ 5.

ąĀčāą║ąŠą▓ąŠą┤čüčéą▓ąŠ ą┐ąŠ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÄ buttonless DFU ą┤ąŠčüčéčāą┐ąĮąŠ ąĮą░ GitHub [12].

4. ą×ą▒ąĮąŠą▓ą╗ąĄąĮąĖąĄ SoftDevice ąĖ ąĘą░ą│čĆčāąĘčćąĖą║ą░

ą£ąŠąČąĮąŠ ąŠą▒ąĮąŠą▓ąĖčéčī ąĮąĄ č鹊ą╗čīą║ąŠ ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄ, ąĮąŠ čéą░ą║ąČąĄ SoftDevice ąĖ ą┤ą░ąČąĄ čüą░ą╝ ąĘą░ą│čĆčāąĘčćąĖą║. ą¤ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄčéčüčÅ ą║ąŠą╝ą▒ąĖąĮą░čåąĖčÅ ąĖąĘ čŹčéąĖčģ čéčĆąĄčģ ąŠą▒čĆą░ąĘąŠą▓, ąŠą┤ąĮą░ą║ąŠ ą▓ąŠąĘą╝ąŠąČąĮčŗ ąĮąĄ ą▓čüąĄ ą║ąŠą╝ą▒ąĖąĮą░čåąĖąĖ, čüą╝. čéą░ą▒ą╗ąĖčåčā ąĮąĖąČąĄ.

| ąÜąŠą╝ą▒ąĖąĮą░čåąĖčÅ |

ą¤ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄčéčüčÅ |

ą¤čĆąĖą╝ąĄčćą░ąĮąĖąĄ |

| BL |

ąöą░ |

|

| SD |

ąöą░ |

ąŻ ąŠą▒ąĮąŠą▓ą╗čÅąĄą╝ąŠą│ąŠ SoftDevice ą┤ąŠą╗ąČąĮą░ čüąŠą▓ą┐ą░ą┤ą░čéčī Major-ą▓ąĄčĆčüąĖčÅ čüąŠ čüčéą░čĆčŗą╝ SoftDevice. |

| APP |

ąöą░ |

|

| BL+SD |

ąöą░ |

|

| BL+APP |

ąØąĄčé |

ąÆą╝ąĄčüč鹊 čŹč鹊ą│ąŠ čüąŠąĘą┤ą░ą╣č鹥 ą┤ą▓ą░ .zip-ą┐ą░ą║ąĄčéą░ ąĖ ą▓čŗą┐ąŠą╗ąĮąĖč鹥 ą┤ą▓ą░ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ ąŠą┤ąĮąŠ ąĘą░ ą┤čĆčāą│ąĖą╝. |

| BL+SD+APP |

ąöą░ |

|

| SD+APP |

ąöą░ |

ąŻ ąŠą▒ąĮąŠą▓ą╗čÅąĄą╝ąŠą│ąŠ SoftDevice ą┤ąŠą╗ąČąĮą░ čüąŠą▓ą┐ą░ą┤ą░čéčī Major-ą▓ąĄčĆčüąĖčÅ čüąŠ čüčéą░čĆčŗą╝ SoftDevice. |

ą¤čĆąĖą╝ąĄčćą░ąĮąĖąĄ: ąĘą┤ąĄčüčī BL ąŠą▒ąŠąĘąĮą░čćą░ąĄčé ąĘą░ą│čĆčāąĘčćąĖą║ (BootLoader), SD ąŠą▒ąŠąĘąĮą░čćą░ąĄčé SoftDevice, APP ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄ (APPlication).

ąĪą╗ąĄą┤čāčÄčēąĖą╣ ą┐čĆąĖą╝ąĄčĆ ą║ąŠą╝ą░ąĮą┤čŗ ą▒čāą┤ąĄčé ą│ąĄąĮąĄčĆąĖčĆąŠą▓ą░čéčī ą║ąŠą╝ą▒ąĖąĮą░čåąĖčÄ ąŠą▒čĆą░ąĘąŠą▓ ą┤ą╗čÅ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ SoftDevice ąĖ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ:

nrfutil pkg generate --hw-version 52 --application-version 1 --application application.hex

--sd-req 0x98 --softdevice softdevice.hex --key-file private.key app_dfu_package_softdevice.zip

ąØą░čćąĖąĮą░čÅ čü ą▓ąĄčĆčüąĖąĖ nRFUtil v3.2 ą┤ąŠą▒ą░ą▓ą╗ąĄąĮ ą┐ą░čĆą░ą╝ąĄčéčĆ --sd-id. ą×ąĮ čéčĆąĄą▒čāąĄčéčüčÅ, ąĄčüą╗ąĖ ą┐ą░ą║ąĄčé čüąŠą┤ąĄčƹȹĖčé SD (+BL) + APP. ąöą╗čÅ čŹč鹊ą│ąŠ --sd-id ą┤ąŠą╗ąČąĮą░ čüąŠąŠčéą▓ąĄčéčüčéą▓ąŠą▓ą░čéčī softdevice ID ąĮąŠą▓ąŠą│ąŠ SoftDevice, ą░ --sd-req ą┤ąŠą╗ąČąĮą░ čüąŠąŠčéą▓ąĄčéčüčéą▓ąŠą▓ą░čéčī softdevice ID čüčéą░čĆąŠą│ąŠ SoftDevice.

5. Bond forwarding ąĖ buttonless DFU

ą¤ąĄčĆąĄą┤ č鹥ą╝, ą║ą░ą║ ą┐ąĄčĆąĄą╣čéąĖ ą║ čüą╗ąĄą┤čāčÄčēąĄą╝čā čłą░ą│čā, čāą▒ąĄą┤ąĖč鹥čüčī, čćč鹊 Buttonless DFU ąĮąĄ ą┤ąĄą╗ą░ąĄčé ą┐čĆąĖą▓čÅąĘą║čā (no bond working) ą║ą░ą║ ą▒čŗą╗ąŠ ąŠą▒čŖčÅčüąĮąĄąĮąŠ ą▓ Appendix 2. ąŁčéą░ čćą░čüčéčī ąŠčüąĮąŠą▓ą░ąĮą░ ąĮą░ ą┐ąŠčüą╗ąĄą┤ąĮąĄą╣ ą▓ąĄčĆčüąĖąĖ SDK, ąĖ ąĮą░ ą╝ąŠą╝ąĄąĮčé ąĮą░ą┐ąĖčüą░ąĮąĖčÅ čüčéą░čéčīąĖ [1] čŹč鹊 ą▒čŗą╗ą░ ą▓ąĄčĆčüąĖčÅ SDK v15.2. ą¤čĆąŠčüą╝ąŠčéčĆąĖč鹥 čĆčāą║ąŠą▓ąŠą┤čüčéą▓ąŠ [11].

ąØąĄąŠą▒čģąŠą┤ąĖą╝ąŠ ąĖąĘą╝ąĄąĮąĖčéčī čüą╗ąĄą┤čāčÄčēąĖąĄ ą┐ą░čĆą░ą╝ąĄčéčĆčŗ:

- ąÆ sdk_config.h ąĘą░ą│čĆčāąĘčćąĖą║ą░:

ą¤ąŠą╝ąĄąĮčÅą╣č鹥 NRF_DFU_BLE_REQUIRES_BONDS ąĮą░ 1.

ą¤ąŠą╝ąĄąĮčÅą╣č鹥 NRF_SDH_BLE_SERVICE_CHANGED ąĮą░ 1.

- ąÆ sdk_config.h ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ ble_app_buttonless_dfu:

ą¤ąŠą╝ąĄąĮčÅą╣č鹥 NRF_DFU_BLE_BUTTONLESS_SUPPORTS_BONDS ąĮą░ 1.

ą¤čĆąŠą▓ąĄčĆčīč鹥, ąĄčüą╗ąĖ NRF_SDH_BLE_SERVICE_CHANGED ąĮąĄ 1, č鹊 čāčüčéą░ąĮąŠą▓ąĖč鹥 ą▓ 1.

ąĪą║ąŠą╝ą┐ąĖą╗ąĖčĆčāą╣č鹥 2 ą┐čĆąŠąĄą║čéą░.

ąĪą│ąĄąĮąĄčĆąĖčĆčāą╣č鹥 čüčéčĆą░ąĮąĖčćą║čā ąĮą░čüčéčĆąŠąĄą║ ąĘą░ą│čĆčāąĘčćąĖą║ą░ (bootloader setting page) ą┤ą╗čÅ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ ble_app_buttonless-dfu , ą║ą░ą║ ąŠą┐ąĖčüą░ąĮąŠ ą▓ ą┤ąŠą║čāą╝ąĄąĮčéą░čåąĖąĖ [6]. ąöą╗čÅ nRF52832 ą┤ąŠą╗ąČąĄąĮ ą▒čŗčéčī čüą╗ąĄą┤čāčÄčēąĖą╣ čüąĖąĮčéą░ą║čüąĖčü:

nrfutil.exe settings generate --family NRF52 --application my_buttonless_app.hex

--application-version 1 --bootloader-version 1 --bl-settings-version 1 setting.hex

ą¤čĆąĖčćąĖąĮą░, ą┐ąŠ ą║ąŠč鹊čĆąŠą╣ ąĮą░ą╝ ąĮčāąČąĮąŠ čüą│ąĄąĮąĄčĆąĖčĆąŠą▓ą░čéčī bootloader setting ą▓ č鹊ą╝, čćč鹊 ąĮą░ą╝ ąĮąĄąŠą▒čģąŠą┤ąĖą╝ąŠ čĆą░ąĘčĆąĄčłąĖčéčī bonding ą▓ ąĘą░ą│čĆčāąĘčćąĖą║ąĄ. ą¤čĆąĖ čéą░ą║ąŠą╣ ąĮą░čüčéčĆąŠą╣ą║ąĄ ąĘą░ą│čĆčāąĘčćąĖą║ ąĮąĄ ą▒čāą┤ąĄčé čĆą░ą▒ąŠčéą░čéčī, ąĄčüą╗ąĖ ąŠčéčüčāčéčüčéą▓čāąĄčé ą║ą░ą║ą░čÅ-ą╗ąĖą▒ąŠ ą┐čĆąĖą▓čÅąĘą║ą░ (bonding). ą¤čĆąĖ ą┐ąĄčĆą▓ąŠą╝ ąĘą░ą┐čāčüą║ąĄ, ąĄčüą╗ąĖ čā ąÆą░čü ąĮąĄčé ąĖąĮč乊čĆą╝ą░čåąĖąĖ ą┐čĆąĖą▓čÅąĘą║ąĖ (bond information), ąĘą░ą│čĆčāąĘčćąĖą║ ąĮąĄ ąĘą░ą┐čāčüčéąĖčéčüčÅ, ąĖ čā ąÆą░čü ąĮąĄ ą▒čāą┤ąĄčé ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéąĖ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī DFU buttonless ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄ. ąóą░ą║ čćč鹊 ąĮą░ą╝ ąĮčāąČąĮąŠ čüąŠąĘą┤ą░čéčī bootloader setting, ą║ąŠč鹊čĆčŗąĄ ą╝čŗ čüą╝ąŠąČąĄą╝ ąŠą▒čŖąĄą┤ąĖąĮąĖčéčī čü ąĘą░ą│čĆčāąĘčćąĖą║ąŠą╝ ąĖ ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄą╝, čćč鹊ą▒čŗ ąĘą░ą╗ąĖčéčī ąĖąĘ ą▓ flash čāčüčéčĆąŠą╣čüčéą▓ą░ ą┐čĆąŠą│čĆą░ą╝ą╝ą░č鹊čĆąŠą╝ SWD.

ą×ą▒čĆą░čéąĖč鹥 ą▓ąĮąĖą╝ą░ąĮąĖąĄ, čćč鹊 ąĄčüą╗ąĖ ąÆčŗ ąĖčüą┐ąŠą╗čīąĘčāąĄč鹥 SDK v15.3 ąĖą╗ąĖ ą▒ąŠą╗ąĄąĄ čüą▓ąĄąČąĖą╣, č鹊 ą┤ąŠą╗ąČąĮčŗ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī --bl-settings-version 2, ą▓ č鹊 ą▓čĆąĄą╝čÅ ą║ą░ą║ ąĘą░ą│čĆčāąĘčćąĖą║ ą▓ SDK v12-15.2 ąĖčüą┐ąŠą╗čīąĘčāąĄčé bootloader setting ą▓ąĄčĆčüąĖąĖ 1.

ąÜąŠą╝ą░ąĮą┤čŗ ą┤ą╗čÅ čüą╗ąĖčÅąĮąĖčÅ ąŠą▒čĆą░ąĘąŠą▓:

mergehex -m bootloader.hex setting.hex -o bootloader_and_setting.hex

mergehex -m nrf52832_xxaa.hex bootloader_and_setting.hex -o app_bootloader_and_setting.hex

ą¤ąŠčüą╗ąĄ čŹč鹊ą│ąŠ ą▓čŗ ą╝ąŠąČąĄč鹥 ą┐čĆąŠčłąĖčéčī app_bootloader_and_setting.hex (ą┐ąŠčüą╗ąĄ ą┐čĆąŠčłąĖą▓ą║ąĖ SoftDevice). ąŻčüčéčĆąŠą╣čüčéą▓ąŠ ą┤ąŠą╗ąČąĮąŠ ąĘą░ą┐čāčüčéąĖčéčīčüčÅ ąĖ ą┤ąĄą╗ą░čéčī advertising ą║ą░ą║ Nordic_Buttonless. ą¤ąŠčüą╗ąĄ čŹč鹊ą│ąŠ ąÆčŗ ą╝ąŠąČąĄč鹥 ą┐čĆąŠč鹥čüčéąĖčĆąŠą▓ą░čéčī čāčüčéčĆąŠą╣čüčéą▓ąŠ čü ą┐ąŠą╝ąŠčēčīčÄ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ nRF Connect [14]. ąØą░ą▒ą╗čÄą┤ą░ą╣č鹥, čćč鹊 ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄ ą▓čŗą┐ąŠą╗ąĮąĖčé ą░ą▓č鹊ą╝ą░čéąĖč湥čüą║čāčÄ ą┐čĆąĖą▓čÅąĘą║čā (automatically bond), ą║ąŠą│ą┤ą░ ąÆčŗ čĆą░ąĘčĆąĄčłąĖč鹥 ąĖąĮą┤ąĖą║ą░čåąĖčÄ, ąĖ ą▓ą┐ąŠčüą╗ąĄą┤čüčéą▓ąĖąĖ, ą║ąŠą│ą┤ą░ ąÆčŗ ąĘą░ą┐čāčüčéąĖč鹥 DFU, ąŠąĮąŠ ą┐ąĄčĆąĄą║ą╗čÄčćąĖčéčüčÅ ą▓ ąĘą░ą│čĆčāąĘčćąĖą║ ą▒ąĄąĘ ąĖąĘą╝ąĄąĮąĄąĮąĖčÅ ą░ą┤čĆąĄčüą░ (+1 ą║ ą░ą┤čĆąĄčüčā). ąŻą▒ąĄą┤ąĖč鹥čüčī, čćč鹊 ą┐čĆąŠčåąĄčüčü DFU ą▓čŗą┐ąŠą╗ąĮčÅąĄčéčüčÅ, ą║ąŠą│ą┤ą░ čüąŠąĄą┤ąĖąĮąĄąĮąĖąĄ ą┐ąĄčĆąĄą╣ą┤ąĄčé ą▓ čüąŠčüč鹊čÅąĮąĖąĄ ą┐čĆąĖą▓čÅąĘą║ąĖ (connection status bonded).

6. ąÜąŠą┤ DFU Master

ąØą░ ą╝ąŠą╝ąĄąĮčé ąĮą░ą┐ąĖčüą░ąĮąĖčÅ [1] ąĮąĄ čüčāčēąĄčüčéą▓ąŠą▓ą░ą╗ąŠ ąŠčäąĖčåąĖą░ą╗čīąĮąŠą│ąŠ ą║ąŠą┤ą░ DFU Master, čĆą░ą▒ąŠčéą░čÄčēąĄą│ąŠ ąĮą░ MCU (čćč鹊 ą┐ąŠąĘą▓ąŠą╗ąĖą╗ąŠ ą▒čŗ, ą║ ą┐čĆąĖą╝ąĄčĆčā, ąŠą▒ąĮąŠą▓ąĖčéčī nRF52 ąŠčé ą┤čĆčāą│ąŠą│ąŠ nRF52 č湥čĆąĄąĘ BLE ąĖą╗ąĖ UART/SPI). ą×čäąĖčåąĖą░ą╗čīąĮąŠ ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗čÅąĄčéčüčÅ ąĖčüčģąŠą┤ąĮčŗą╣ ą║ąŠą┤ ą┤ą╗čÅ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ nRF52 čü PC ąĖą╗ąĖ čüą╝ą░čĆčéč乊ąĮą░.

ą¦č鹊ą▒čŗ ą┐ąŠą╝ąŠčćčī ą▓ čĆą░ąĘčĆą░ą▒ąŠčéą║ąĄ čüąŠą▒čüčéą▓ąĄąĮąĮąŠą│ąŠ ą║ąŠą┤ą░, č鹥čģą┐ąŠą┤ą┤ąĄčƹȹ║ą░ ą┐čĆąĄą┤ąŠčüčéą░ą▓ąĖą╗ą░ ą┐čĆąĖą╝ąĄčĆčŗ ąŠč湥ąĮčī ą┐čĆąŠčüčéčŗčģ ą╝ą░čüč鹥čĆąŠą▓ SPI/UART DFU, čĆą░ą▒ąŠčéą░čÄčēąĖčģ ąĮą░ nRF52, čćč鹊ą▒čŗ ąŠą▒ąĮąŠą▓ąĖčéčī ą┤čĆčāą│ąŠą╣ nRF52. ą×ąĮąĖ čüąŠą▓ą╝ąĄčüčéąĖą╝čŗ čü č鹥ą║čāčēąĄą╣ ą▓ąĄčĆčüąĖąĄą╣ ą┐čĆąŠč鹊ą║ąŠą╗ą░ Secure DFU. ąĪą╗ąĄą┤čāčÄčēąĖą╣ ą┐čĆąĖą╝ąĄčĆ ą▒čŗą╗ čüą┤ąĄą╗ą░ąĮ ą┤ą╗čÅ SDK v14.2, ąĮąŠ ąŠąĮ ą┤ąŠą╗ąČąĄąĮ čĆą░ą▒ąŠčéą░čéčī ąĮą░ SDK v15.x čü ą╝ąĖąĮąĖą╝ą░ą╗čīąĮčŗą╝ąĖ ąĖąĘą╝ąĄąĮąĄąĮąĖčÅą╝ąĖ. ąÆ ą║ą░čéą░ą╗ąŠą│ąĄ DFU-Master-Code ą░čĆčģąĖą▓ą░ [18] ąĮą░čģąŠą┤čÅčéčüčÅ čüą╗ąĄą┤čāčÄčēąĖąĄ čäą░ą╣ą╗čŗ:

DFU_SPI_readme.docx ąöąŠą║čāą╝ąĄąĮčéą░čåąĖčÅ ą┤ą╗čÅ SPI DFU Master.

DFUMaster_SPI.zip ąÜąŠą┤ SPI DFU Master (ą┐ąŠą╝ąĄčüčéąĖč鹥 ąĄą│ąŠ ą▓ /examples/dfu/).

DFUMaster_UART.zip ąÜąŠą┤ UART DFU Master.

bootloader_secure_SPIS.zip ąÜąŠą┤ SPI DFU bootloader.

7. Background DFU

ą¤čĆąĖą╝ąĄčĆ background DFU ą╝ąŠąČąĮąŠ ąĮą░ą╣čéąĖ ą┐ąŠ čüčüčŗą╗ą║ąĄ [13].

[ąĪčüčŗą╗ą║ąĖ]

1. Getting started with Nordic's Secure DFU bootloader, a step by step guide site:devzone.nordicsemi.com.

2. DFU bootloader examples site:infocenter.nordicsemi.com.

3. Bootloader and DFU modules site:infocenter.nordicsemi.com.

4. Buttonless Secure DFU Service site:infocenter.nordicsemi.com.

5. NordicSemiconductor / pc-nrfutil site:github.com.

6. nRF Util.

7. kmackay / micro-ecc site:github.com.

8. BLE Secure DFU Bootloader site:infocenter.nordicsemi.com.

9. ąÉą▓č鹊ą╝ą░čéąĖąĘą░čåąĖčÅ ą┐čĆąŠčłąĖą▓ą║ąĖ SoftDevice.

10. Secure boot and firmware updates site:infocenter.nordicsemi.com.

11. Buttonless DFU Template Application site:infocenter.nordicsemi.com.

12. gamnes / nRF52832-buttonless-dfu-development-tutorial site:github.com.

13. Background DFU application source code site:devzone.nordicsemi.com.

14. nRF Connect for Mobile site:nordicsemi.com.

15. nRF5 SDK v12.3.0 DFU bootloader.

16. nRF52: čĆąĄą│ąĖčüčéčĆčŗ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąĖ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ UICR.

17. Bluetooth: ą░ą▒ą▒čĆąĄą▓ąĖą░čéčāčĆčŗ ąĖ č鹥čĆą╝ąĖąĮčŗ.

18. 211203Nordic-Secure-DFU-bootloader.zip - ą║ąŠą╝ą┐ąĖą╗čÅč鹊čĆ ARM GCC, nRF5 SDK v12.3.0, pc-nrfutil, uECC. |