|

esptool.py čŹč鹊 čāčéąĖą╗ąĖčéą░ ąĮą░ čÅąĘčŗą║ąĄ Python, ą┐čĆąĄą┤ąĮą░ąĘąĮą░č湥ąĮąĮą░čÅ ą┤ą╗čÅ ą▓ąĘą░ąĖą╝ąŠą┤ąĄą╣čüčéą▓ąĖčÅ čü ą¤ąŚąŻ-ąĘą░ą│čĆčāąĘčćąĖą║ąŠą╝ (ROM bootloader) čćąĖą┐ąŠą▓ Espressif SoC (ESP32, ESP32-C3 ąĖ čé. ą┐.).

ąŻčéąĖą╗ąĖčéčŗ esptool.py, espefuse.py ąĖ espsecure.py čüąŠčüčéą░ą▓ą╗čÅčÄčé ą┐ąŠą╗ąĮčŗą╣ ąĮą░ą▒ąŠčĆ ąĖąĮčüčéčĆčāą╝ąĄąĮčéą░čĆąĖčÅ ą┤ą╗čÅ čĆą░ą▒ąŠčéčŗ čü čćąĖą┐ą░ą╝ąĖ ąŠčé Espressif. ą×ąĮąĖ ą┐ąŠąĘą▓ąŠą╗čÅčÄčé ą▓čŗą┐ąŠą╗ąĮčÅčéčī čüą╗ąĄą┤čāčÄčēąĖąĄ ąŠą┐ąĄčĆą░čåąĖąĖ:

ŌĆó ą¦ąĖčéą░čéčī, ąĘą░ą┐ąĖčüčŗą▓ą░čéčī, čüčéąĖčĆą░čéčī ąĖ ą┐čĆąŠą▓ąĄčĆčÅčéčī ą┤ą▓ąŠąĖčćąĮčŗąĄ ą┤ą░ąĮąĮčŗąĄ, čüąŠčģčĆą░ąĮąĄąĮąĮčŗąĄ ą▓ ą┐ą░ą╝čÅčéąĖ flash.

ŌĆó ą¤čĆąŠčćąĖčéą░čéčī čäčāąĮą║čåąĖąŠąĮą░ą╗čīąĮčāčÄ ąĖąĮč乊čĆą╝ą░čåąĖčÄ čćąĖą┐ą░ ąĖ ą┤čĆčāą│ąĖąĄ čüą▓čÅąĘą░ąĮąĮčŗąĄ čü ąĮąĖą╝ ą┤ą░ąĮąĮčŗąĄ, čéą░ą║ąĖąĄ ą║ą░ą║ MAC-ą░ą┤čĆąĄčü ąĖą╗ąĖ ąĖą┤ąĄąĮčéąĖčäąĖą║ą░č鹊čĆ čćąĖą┐ą░ (flash chip ID).

ŌĆó ą¤čĆąŠčćąĖčéą░čéčī ąĖ ąĘą░ą┐ąĖčüą░čéčīRead ąŠą┤ąĮąŠą║čĆą░čéąĮąŠ ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆčāąĄą╝čŗąĄ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąŠąĮąĮčŗąĄ ą┤ą░ąĮąĮčŗąĄ (one-time-programmable efuse, OTP).

ŌĆó ą¤ąŠą┤ą│ąŠč鹊ą▓ąĖčéčī ą┤ą╗čÅ ą┐čĆąŠčłąĖą▓ą║ąĖ ą┤ą▓ąŠąĖčćąĮčŗąĄ ąĖčüą┐ąŠą╗ąĮčÅąĄą╝čŗąĄ ąŠą▒čĆą░ąĘčŗ.

ŌĆó ąÉąĮą░ą╗ąĖąĘąĖčĆąŠą▓ą░čéčī, čüąŠą▒ąĖčĆą░čéčī ąĖ ą▓čŗą┐ąŠą╗ąĮčÅčéčī čüą╗ąĖčÅąĮąĖąĄ ą┤ą▓ąŠąĖčćąĮčŗčģ ąŠą▒čĆą░ąĘąŠą▓.

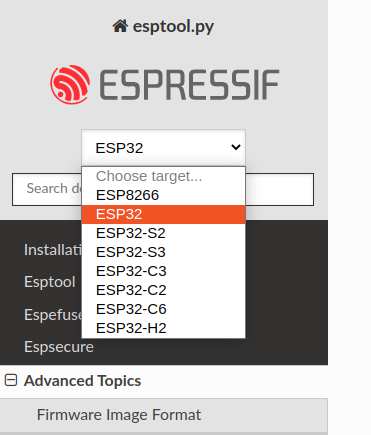

ąŚą┤ąĄčüčī ąŠą┐ąĖčüčŗą▓ą░ąĄčéčüčÅ čĆą░ą▒ąŠčéą░ čü esptool.py ą┤ą╗čÅ čćąĖą┐ą░ ESP32. ąöą╗čÅ ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮąŠą╣ ąĖąĮč乊čĆą╝ą░čåąĖąĖ ą┐ąŠ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÄ esptool.py, ąŠčéąĮąŠčüčÅčēąĄą╣čüčÅ ą║ ą║ąŠąĮą║čĆąĄčéąĮąŠą╝čā čéąĖą┐čā, ą┐ąĄčĆąĄą╣ą┤ąĖč鹥 ą┐ąŠ čüčüčŗą╗ą║ąĄ [1] ąĖ ą▓ ą▓čŗą┐ą░ą┤ą░čÄčēąĄą╝ čüą┐ąĖčüą║ąĄ ą▓ ą╗ąĄą▓ąŠą╝ ą▓ąĄčĆčģąĮąĄą╝ čāą│ą╗čā ą▓čŗą▒ąĄčĆąĖč鹥 ąĖąĮč鹥čĆąĄčüčāčÄčēąĖą╣ čéąĖą┐ SoC. ąĀąĄčłąĄąĮąĖąĄ ąŠą▒čēąĖčģ ą┐čĆąŠą▒ą╗ąĄą╝, čüą▓čÅąĘą░ąĮąĮčŗčģ čü čĆą░ą▒ąŠč鹊ą╣ čāčéąĖą╗ąĖčéčŗ esptool, čüą╝. ą▓ čüčéą░čéčīąĄ [13].

[ąŻčüčéą░ąĮąŠą▓ą║ą░]

1. ąöą╗čÅ čāčüčéą░ąĮąŠą▓ą║ąĖ ą▓čŗą┐ąŠą╗ąĮąĖč鹥 ą║ąŠą╝ą░ąĮą┤čā esptool.py:

2. ą¤ąŠą┤čüąŠąĄą┤ąĖąĮąĖč鹥 čćąĖą┐ Espressif ą║ ą║ąŠą╝ą┐čīčÄč鹥čĆčā - ą╗ąĖą▒ąŠ ąĮą░ą┐čĆčÅą╝čāčÄ, ą╗ąĖą▒ąŠ č湥čĆąĄąĘ ą┐ąĄčĆąĄčģąŠą┤ąĮąĖą║ USB-UART (ą▓ ąĘą░ą▓ąĖčüąĖą╝ąŠčüčéąĖ ąŠčé čéąĖą┐ą░ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆą░. ąØą░ą┐čĆąĖą╝ąĄčĆ, ą┤ą╗čÅ ESP32-C3 čüą╝. [2]).

ą¤ąŠčüą╗ąĄ čŹč鹊ą│ąŠ čāčéąĖą╗ąĖčéą░ esptool.py ą│ąŠč鹊ą▓ą░ ą║ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÄ. ąØą░ą┐čĆąĖą╝ąĄčĆ, ą┤ą╗čÅ č鹊ą│ąŠ, čćč鹊ą▒čŗ ą┐čĆąŠčćąĖčéą░čéčī ąĖąĮč乊čĆą╝ą░čåąĖčÄ ąŠą▒ SPI flash:

$ esptool.py -p PORT flash_id

ąŚą┤ąĄčüčī PORT ąĮčāąČąĮąŠ ąĘą░ą╝ąĄąĮąĖčéčī ąĮą░ ąĖą╝čÅ ąĖčüą┐ąŠą╗čīąĘčāąĄą╝ąŠą│ąŠ ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠą│ąŠ ą┐ąŠčĆčéą░. ąöą╗čÅ Linux čŹč鹊 ą╝ąŠąČąĄčé ą▒čŗčéčī ąĖą╝čÅ ąĮą░ą┐ąŠą┤ąŠą▒ąĖąĄ /dev/ttyUSB0, ą░ ą┤ą╗čÅ Windows ąĖą╝čÅ ą┐ąŠčĆčéą░ ą╝ąŠąČąĄčé ą▒čŗčéčī čéąĖą┐ą░ COM2 ąĖ čé. ą┐. ąĢčüą╗ąĖ ąĮąĄ čāą║ą░ąĘčŗą▓ą░čéčī -p PORT, č鹊 čāčéąĖą╗ąĖčéą░ čüą░ą╝ą░ ą┐ąŠą┐čŗčéą░ąĄčéčüčÅ ą▓čŗą▒čĆą░čéčī ą┐ąĄčĆą▓čŗą╣ ą┐ąŠą┤čģąŠą┤čÅčēąĖą╣ ą┐ąŠčĆčé.

ąŚą░ą╝ąĄčćą░ąĮąĖąĄ: esptool.py čŹč鹊 ą┐čĆąŠą│čĆą░ą╝ą╝ą░ (čüą║čĆąĖą┐čé) ąĮą░ čÅąĘčŗą║ąĄ Python. ąĢčüą╗ąĖ ą▓ą░čłą░ čüąĖčüč鹥ą╝ą░ ąĮąĄ čĆą░čüą┐ąŠąĘąĮą░ąĄčé čĆą░čüčłąĖčĆąĄąĮąĖąĄ *.py ą┤ą╗čÅ ą░ą▓č鹊ą╝ą░čéąĖč湥čüą║ąŠą│ąŠ ąĘą░ą┐čāčüą║ą░ ąĖąĮč鹥čĆą┐čĆąĄčéą░č鹊čĆą░ Python, ą╗ąĖą▒ąŠ ąĄčüą╗ąĖ ą┐ąŠ ą║ą░ą║ąŠą╣-č鹊 ą┐čĆąĖčćąĖąĮąĄ čā čüą║čĆąĖą┐čéą░ ąĮąĄ čāčüčéą░ąĮąŠą▓ą╗ąĄąĮ ą░čéčĆąĖą▒čāčé, čĆą░ąĘčĆąĄčłą░čÄčēąĖą╣ ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖąĄ, č鹊 ąĘą░ą┐čāčüą║ą░ą╣č鹥 esptool.py čü ą┐ąŠą╝ąŠčēčīčÄ ą┐čĆčÅą╝ąŠą│ąŠ ą▓čŗąĘąŠą▓ą░ ąĖąĮč鹥čĆą┐čĆąĄčéą░č鹊čĆą░ Python:

> python.exe esptool.py -p COM4 flash_id

ąśą╗ąĖ:

> python3 ./esptool.py -p COM4 flash_id

ąæčŗčüčéčĆčāčÄ ą┐ąŠą┤čüą║ą░ąĘą║čā ą┐ąŠ ą║ąŠą╝ą░ąĮą┤ąĮąŠą╣ čüčéčĆąŠą║ąĄ ą╝ąŠąČąĮąŠ ą┐ąŠą╗čāčćąĖčéčī, ąĄčüą╗ąĖ čāą║ą░ąĘą░čéčī ąŠą┐čåąĖčÄ -h.

usage: esptool [-h]

[--chip {auto,esp8266,esp32,esp32s2,esp32s3beta2,esp32s3,esp32c3,

esp32c6beta,esp32h2beta1,esp32h2beta2,esp32c2}]

[--port PORT] [--baud BAUD]

[--before {default_reset,usb_reset,no_reset,no_reset_no_sync}]

[--after {hard_reset,soft_reset,no_reset,no_reset_stub}]

[--no-stub] [--trace] [--override-vddsdio [{1.8V,1.9V,OFF}]]

[--connect-attempts CONNECT_ATTEMPTS]

{load_ram,dump_mem,read_mem,write_mem,write_flash,run,image_info,make_image,

elf2image,read_mac,chip_id,flash_id,read_flash_status,write_flash_status,

read_flash,verify_flash,erase_flash,erase_region,merge_bin,get_security_info,

version}

...

esptool.py v3.3-dev - Espressif chips ROM Bootloader Utility

ą¤ąŠąĘąĖčåąĖąŠąĮąĮčŗąĄ ą░čĆą│čāą╝ąĄąĮčéčŗ (ą║ąŠą╝ą░ąĮą┤čŗ):

{load_ram,dump_mem,read_mem,write_mem,write_flash,run,image_info,make_image,elf2image,read_mac,

chip_id,flash_id,read_flash_status,write_flash_status,read_flash,verify_flash,erase_flash,

erase_region,merge_bin,get_security_info,version}

ąŚą░ą┐čāčüčéąĖč鹥 esptool {ą║ąŠą╝ą░ąĮą┤ą░} -h ą┤ą╗čÅ ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮąŠą╣ ą┐ąŠą┤čüą║ą░ąĘą║ąĖ

ąÜąŠą╝ą░ąĮą┤čŗ:

load_ram ąŚą░ą│čĆčāąĘąĖčéčī ąŠą▒čĆą░ąĘ ą▓ RAM ąĖ ąĘą░ą┐čāčüčéąĖčéčī

dump_mem ąöą░ą╝ą┐ ą┐čĆąŠąĖąĘą▓ąŠą╗čīąĮąŠą╣ ąŠą▒ą╗ą░čüčéąĖ ą┐ą░ą╝čÅčéąĖ ąĮą░ ą┤ąĖčüą║

read_mem ą¦č鹥ąĮąĖąĄ ą┐čĆąŠąĖąĘą▓ąŠą╗čīąĮąŠą╣ ąŠą▒ą╗ą░čüčéąĖ ą┐ą░ą╝čÅčéąĖ

write_mem Read-modify-write ą┐čĆąŠąĖąĘą▓ąŠą╗čīąĮąŠą╣ ąŠą▒ą╗ą░čüčéąĖ ą┐ą░ą╝čÅčéąĖ

write_flash ąŚą░ą┐čāčüą║ ą┤ą▓ąŠąĖčćąĮąŠą│ąŠ čäą░ą╣ą╗ą░ (binary blob) ą▓ flash

run ąŚą░ą┐čāčüą║ ą║ąŠą┤ą░ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ, ąĮą░čģąŠą┤čÅčēąĄą│ąŠčüčÅ ą▓ flash

image_info ąöą░ą╝ą┐ ąĘą░ą│ąŠą╗ąŠą▓ą║ąŠą▓ ąĖąĘ ąŠą▒čĆą░ąĘą░ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ

make_image ąĪąŠąĘą┤ą░ąĮąĖąĄ ąŠą▒čĆą░ąĘą░ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ ąĖąĘ ą┤ą▓ąŠąĖčćąĮčŗčģ čäą░ą╣ą╗ąŠą▓

elf2image ąĪąŠąĘą┤ą░ąĮąĖąĄ ąŠą▒čĆą░ąĘą░ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ ąĖąĘ ELF-čäą░ą╣ą╗ą░

read_mac ą¤čĆąŠčćąĖčéą░čéčī MAC-ą░ą┤čĆąĄčü ąĖąĘ OTP ROM

chip_id ą¤čĆąŠčćąĖčéą░čéčī ąĖą┤ąĄąĮčéąĖčäąĖą║ą░č鹊čĆ čćąĖą┐ą░ (Chip) ID ąĖąĘ OTP ROM

flash_id ą¤čĆąŠčćąĖčéą░čéčī ąĖą┤ąĄąĮčéąĖčäąĖą║ą░č鹊čĆ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čÅ SPI flash ąĖ ąĄčæ device ID

read_flash_status ą¤čĆąŠčćąĖčéą░čéčī čĆąĄą│ąĖčüčéčĆ čüąŠčüč鹊čÅąĮąĖčÅ SPI flash

write_flash_status ąŚą░ą┐ąĖčüčī čĆąĄą│ąĖčüčéčĆą░ čüąŠčüč鹊čÅąĮąĖčÅ SPI flash

read_flash ą¦č鹥ąĮąĖąĄ čüąŠą┤ąĄčƹȹĖą╝ąŠą│ąŠ SPI flash

verify_flash ą¤čĆąŠą▓ąĄčĆą║ą░ čüąŠąŠčéą▓ąĄčéčüčéą▓ąĖčÅ ą▒ąĖąĮą░čĆąĮąĖą║ą░ (binary blob) ąĖ flash

erase_flash ąÆčŗą┐ąŠą╗ąĮąĄąĮąĖąĄ čüčéąĖčĆą░ąĮąĖčÅ čćąĖą┐ą░ SPI flash

erase_region ąĪčéąĖčĆą░ąĮąĖąĄ ąŠą▒ą╗ą░čüčéąĖ ą┐ą░ą╝čÅčéąĖ flash

merge_bin ąĪą║ą╗ąĄą╣ą║ą░ ąĮąĄčüą║ąŠą╗čīą║ąĖčģ čüčŗčĆčŗčģ ą┤ą▓ąŠąĖčćąĮčŗčģ čäą░ą╣ą╗čŗ ą▓ ąŠą┤ąĖąĮ ą┤ą╗čÅ ą┐ąŠčüą╗ąĄą┤čāčÄčēąĄą╣ ą┐čĆąŠčłąĖą▓ą║ąĖ

get_security_info ą¤ąŠą╗čāč湥ąĮąĖąĄ ąĮąĄą║ąŠč鹊čĆčŗčģ ą┤ą░ąĮąĮčŗčģ, ąŠčéąĮąŠčüčÅčēąĖčģčüčÅ ą║ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ

version ąØą░ą┐ąĄčćą░čéą░čéčī ą▓ąĄčĆčüąĖčÄ esptool

ą×ą┐čåąĖąŠąĮą░ą╗čīąĮčŗąĄ ą░čĆą│čāą╝ąĄąĮčéčŗ:

-h, --help ą¤ąŠą║ą░ąĘą░čéčī čŹč鹊čé č鹥ą║čüčé ą┐ąŠą┤čüą║ą░ąĘą║ąĖ ąĖ ą▓čŗą╣čéąĖ

--chip {auto,esp8266,esp32,esp32s2,esp32s3beta2,esp32s3,esp32c3,esp32c6beta,esp32h2beta1,

esp32h2beta2,esp32c2}, -c {auto,esp8266,esp32,esp32s2,esp32s3beta2,esp32s3,esp32c3,

esp32c6beta,esp32h2beta1,esp32h2beta2,esp32c2}

ąóąĖą┐ čåąĄą╗ąĄą▓ąŠą│ąŠ čćąĖą┐ą░

--port PORT, -p PORT ąŻčüčéčĆąŠą╣čüčéą▓ąŠ ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠą│ąŠ ą┐ąŠčĆčéą░

--baud BAUD, -b BAUD ąĪą║ąŠčĆąŠčüčéčī ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠą│ąŠ ą┐ąŠčĆčéą░

--before {default_reset,usb_reset,no_reset,no_reset_no_sync}

ą¦č鹊 ą┤ąĄą╗ą░čéčī ą┐ąĄčĆąĄą┤ ą┐ąŠą┤ą║ą╗čÄč湥ąĮąĖąĄą╝ ą║ čćąĖą┐čā

--after {hard_reset,soft_reset,no_reset,no_reset_stub},

-a {hard_reset,soft_reset,no_reset,no_reset_stub}

ą¦č鹊 ą┤ąĄą╗ą░čéčī ą┐ąŠčüą╗ąĄ ąĘą░ą▓ąĄčĆčłąĄąĮąĖčÅ čĆą░ą▒ąŠčéčŗ esptool.py

--no-stub ąŚą░ą┐čĆąĄčé ąĘą░ą┐čāčüą║ą░ flasher stub, čĆą░ą▒ąŠčéą░čéčī č鹊ą╗čīą║ąŠ čü ROM bootloader.

ąØąĄą║ąŠč鹊čĆčŗąĄ čäčāąĮą║čåąĖąĖ ą▒čāą┤čāčé ąĮąĄą┤ąŠčüčéčāą┐ąĮčŗ [3].

--trace, -t ąĀą░ąĘčĆąĄčłąĖčéčī ą▓čŗą▓ąŠą┤ ąŠčéą╗ą░ą┤ąŠčćąĮąŠą╣ čéčĆą░čüčüąĖčĆąŠą▓ą║ąĖ ą┐čĆąŠč鹊ą║ąŠą╗ą░ ą▓ąĘą░ąĖą╝ąŠą┤ąĄą╣čüčéą▓ąĖčÅ

esptool.py ąĖ čćąĖą┐ą░.

--override-vddsdio [{1.8V,1.9V,OFF}]

ą×čéą╝ąĄąĮąĖčéčī ą▓ąĮčāčéčĆąĄąĮąĮąĖą╣ čĆąĄą│čāą╗čÅč鹊čĆ ąĮą░ą┐čĆčÅąČąĄąĮąĖčÅ ESP32 VDDSDIO (ąĖčüą┐ąŠą╗čīąĘčāą╣č鹥

čü ąŠčüč鹊čĆąŠąČąĮąŠčüčéčīčÄ)

--connect-attempts CONNECT_ATTEMPTS

ąÜąŠą╗ąĖč湥čüčéą▓ąŠ ą┐ąŠą┐čŗč鹊ą║ ą┤ą╗čÅ čüąŠąĄą┤ąĖąĮąĄąĮąĖčÅ. ą×čéčĆąĖčåą░č鹥ą╗čīąĮąŠąĄ ąĘąĮą░č湥ąĮąĖąĄ ąĖą╗ąĖ 0

ą┤ą╗čÅ ą▒ąĄčüą║ąŠąĮąĄčćąĮčŗčģ ą┐ąŠą┐čŗč鹊ą║. ą¤ąŠ čāą╝ąŠą╗čćą░ąĮąĖčÄ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ 7.

[ąæą░ąĘąŠą▓čŗąĄ ą║ąŠą╝ą░ąĮą┤čŗ esptool.py]

write_flash. ąÜąŠą╝ą░ąĮą┤ą░ ąĘą░ą┐ąĖčłąĄčé ą┤ą▓ąŠąĖčćąĮčŗąĄ ą┤ą░ąĮąĮčŗąĄ ESP-čćąĖą┐ą░ flash, ąĮą░ą┐čĆąĖą╝ąĄčĆ:

esptool.py --port COM4 write_flash 0x1000 my_app-0x01000.bin

ąÆ ąŠą┤ąĮąŠą╣ ą║ąŠą╝ą░ąĮą┤ąĮąŠą╣ čüčéčĆąŠą║ąĄ ą╝ąŠąČąĮąŠ čāą║ą░ąĘą░čéčī ąĮąĄčüą║ąŠą╗čīą║ąŠ ą░ą┤čĆąĄčüąŠą▓ flash ąĖ ąĖą╝ąĄąĮ čäą░ą╣ą╗ąŠą▓.

ą¤čĆą░ą║čéąĖč湥čüą║ąĖą╣ ą┐čĆąĖą╝ąĄčĆ, ąĘą░ą┐ąĖčüčŗą▓ą░čÄčēąĖą╣ ąĘą░ą│čĆčāąĘčćąĖą║ (bootloader.bin), ąŠą▒čĆą░ąĘ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ (my_app-0x01000.bin), čéą░ą▒ą╗ąĖčåčā čĆą░ąĘą┤ąĄą╗ąŠą▓ (partition-table.bin) ąĖ ąĮą░čćą░ą╗čīąĮčŗąĄ ą┤ą░ąĮąĮčŗąĄ OTA (ota_data_initial.bin). ą×ą▒čĆą░čéąĖč鹥 ą▓ąĮąĖą╝ą░ąĮąĖąĄ, čćč鹊 ąĖą╝čÅ ą┐ąŠčĆčéą░ ą┐ąŠą┤ą║ą╗čÄč湥ąĮąĖčÅ ąĮąĄ čāą║ą░ąĘą░ąĮąŠ (čāčéąĖą╗ąĖčéą░ esptool.py čüą░ą╝ą░ ą┐ąŠą┐čŗčéą░ąĄčéčüčÅ ą▓čŗą▒čĆą░čéčī ą┐ąŠą┤čģąŠą┤čÅčēąĖą╣), ąĮąŠ čāą║ą░ąĘą░ąĮą░ čüą║ąŠčĆąŠčüčéčī ąŠą▒ą╝ąĄąĮą░ (-b 460800) ąĖ ą┐ą░čĆą░ą╝ąĄčéčĆčŗ SPI (--flash_mode dio --flash_freq 20m --flash_size 4MB) ąĖ čāą║ą░ąĘą░ąĮčŗ ą┤čĆčāą│ąĖąĄ ąŠą┐čåąĖąĖ, ąŠą┐čĆąĄą┤ąĄą╗čÅčÄčēąĖąĄ ą┐ąŠą▓ąĄą┤ąĄąĮąĖąĄ čāčéąĖą╗ąĖčéčŗ ąĖ ąĘą░ą│čĆčāąĘčćąĖą║ą░ (--before=default_reset --after=hard_reset):

python esptool.py -b 460800 --before=default_reset --after=hard_reset write_flash --flash_mode dio

--flash_freq 20m --flash_size 4MB 0x0 bootloader.bin 0x10000 my_app-0x01000.bin 0x8000 partition-table.bin

0xd000 ota_data_initial.bin

ąÉčĆą│čāą╝ąĄąĮčé --chip čāą║ą░ąĘčŗą▓ą░čéčī ąĮąĄąŠą▒čÅąĘą░č鹥ą╗čīąĮąŠ, ą║ąŠą│ą┤ą░ ąĘą░ą┐ąĖčüčŗą▓ą░ąĄčéčüčÅ flash, esptool ąŠą┐čĆąĄą┤ąĄą╗ąĖčé čéąĖą┐ čćąĖą┐ą░, ą║ąŠą│ą┤ą░ ą┐ąŠą┤ą║ą╗čÄčćąĖčéčüčÅ č湥čĆąĄąĘ ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮčŗą╣ ą┐ąŠčĆčé. ąÉą┤čĆąĄčüą░ ą╝ąŠą│čāčé ą▒čŗčéčī čāą║ą░ąĘą░ąĮčŗ ą▓ HEX-č乊čĆą╝ą░č鹥 (čü ą┐čĆąĄčäąĖą║čüąŠą╝ 0x) ąĖą╗ąĖ ą▓ ą┤ąĄčüčÅčéąĖčćąĮąŠą╝ č乊čĆą╝ą░č鹥 (ąĮą░ą┐čĆąĖą╝ąĄčĆ, ą▓ą╝ąĄčüč鹊 0x1000 ą╝ąŠąČąĮąŠ čāą║ą░ąĘą░čéčī 4096).

ąŻčüčéą░ąĮąŠą▓ą║ą░ čĆąĄąČąĖą╝ą░ ąĖ čĆą░ąĘą╝ąĄčĆą░ flash. ą£ąŠą│čāčé ą┐ąŠąĮą░ą┤ąŠą▒ąĖčéčīčüčÅ čüą┐ąĄčåąĖą░ą╗čīąĮčŗąĄ ą░čĆą│čāą╝ąĄąĮčéčŗ ą┤ą╗čÅ čĆąĄąČąĖą╝ą░ ą┐ą░ą╝čÅčéąĖ flash ąĖ ąĄčæ čĆą░ąĘą╝ąĄčĆą░, ąĄčüą╗ąĖ ą▓čŗ čģąŠčéąĖč鹥 ą┐ąŠą╝ąĄąĮčÅčéčī ąĘąĮą░č湥ąĮąĖčÅ ą┐ąŠ čāą╝ąŠą╗čćą░ąĮąĖčÄ. ąØą░ą┐čĆąĖą╝ąĄčĆ:

esptool.py --port /dev/ttyUSB0 write_flash --flash_mode qio --flash_size 32m 0x0 bootloader.bin 0x1000 my_app.bin

ąØą░čćąĖąĮą░čÅ čü esptool ą▓ąĄčĆčüąĖąĖ v2.0 čŹčéąĖ ąŠą┐čåąĖąĖ čćą░čüč鹊 ąĮąĄ ąĮčāąČąĮčŗ, ą┐ąŠčüą║ąŠą╗čīą║čā ą┐ąŠ čāą╝ąŠą╗čćą░ąĮąĖčÄ ąĖčüą┐ąŠą╗čīąĘčāčÄčéčüčÅ čĆąĄąČąĖą╝ ąĖ čĆą░ąĘą╝ąĄčĆ, čüąŠčģčĆą░ąĮąĄąĮąĮčŗąĄ ą▓ čäą░ą╣ą╗ąĄ ąŠą▒čĆą░ąĘą░ (.bin). ą¤ąŠą┤čĆąŠą▒ąĮąĄąĄ ą┐čĆąŠ čĆąĄąČąĖą╝čŗ flash čüą╝. [4].

ąÜąŠą╝ą┐čĆąĄčüčüąĖčÅ. ą¤ąŠ čāą╝ąŠą╗čćą░ąĮąĖčÄ ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮčŗąĄ ą┤ą░ąĮąĮčŗąĄ ą┐ąĄčĆąĄą┤ą░čÄčéčüčÅ ą▓ čüąČą░č鹊ą╝ ą▓ąĖą┤ąĄ, čćč鹊ą▒čŗ ą┐ąŠą▓čŗčüąĖčéčī ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗čīąĮąŠčüčéčī. ą×ą┐čåąĖčÅ -u/--no-compress ąĘą░ą┐čĆąĄčēą░ąĄčé čŹč鹊 ą┐ąŠą▓ąĄą┤ąĄąĮąĖąĄ.

ąĪčéąĖčĆą░ąĮąĖąĄ ą┐ąĄčĆąĄą┤ ąĘą░ą┐ąĖčüčīčÄ. ą¦č鹊ą▒čŗ ą┤ą░ąĮąĮčŗąĄ ą▒čŗą╗ąĖ čāčüą┐ąĄčłąĮąŠ ąĘą░ą┐ąĖčüą░ąĮčŗ ą▓ ą┐ą░ą╝čÅčéčī flash, ą┤ąŠą╗ąČąĮčŗ ą▒čŗčéčī čüč鹥čĆčéčŗ ą▓čüąĄ čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēąĖąĄ čüąĄą║č鹊čĆą░ ą┐ąŠ 4096 ą▒ą░ą╣čé (čüą░ą╝ą░čÅ ą╝ą░ą╗ąĄąĮčīą║ą░čÅ ąĮąĄąĘą░ą▓ąĖčüąĖą╝ąŠ čüčéąĖčĆą░ąĄą╝ą░čÅ ąŠą▒ą╗ą░čüčéčī ą┐ą░ą╝čÅčéąĖ). ąÜą░ą║ čüą╗ąĄą┤čüčéą▓ąĖąĄ, ą║ąŠą│ą┤ą░ čüą╝ąĄčēąĄąĮąĖąĄ ąĘą░ą┐ąĖčüčŗą▓ą░ąĄą╝čŗčģ ą┤ą░ąĮąĮčŗčģ ąĮąĄ ą▓čŗčĆąŠą▓ąĮąĄąĮąŠ ąĮą░ ą░ą┤čĆąĄčü, ąĮą░čåąĄą╗ąŠ ą┤ąĄą╗čÅčēąĖą╣čüčÅ ąĮą░ 4096, ą┐ąŠčéčĆąĄą▒čāąĄčéčüčÅ čüč鹥čĆąĄčéčī ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮčŗąĄ ą▒ą╗ąŠą║ąĖ ą┐ą░ą╝čÅčéąĖ. Esptool ą▒čāą┤ąĄčé ą┐ąŠą║ą░ąĘčŗą▓ą░čéčī ąĖąĮč乊čĆą╝ą░čåąĖčÄ ąŠ č鹊ą╝, ą║ą░ą║ąĖąĄ ą▒čāą┤čāčé čüč鹥čĆčéčŗ čüąĄą║č鹊čĆą░ ą┐ą░ą╝čÅčéąĖ flash.

ąśčüą┐ąŠą╗čīąĘčāą╣č鹥 ąŠą┐čåąĖčÄ -e/--erase-all, čćč鹊ą▒čŗ čüč鹥čĆąĄčéčī ą┐ąĄčĆąĄą┤ ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░ąĮąĖąĄą╝ ą▓čüąĄ čüąĄą║č鹊čĆą░ flash (ąĮąĄ č鹊ą╗čīą║ąŠ č鹥, ą║ąŠč鹊čĆčŗąĄ ą┐ąŠą┤ą▓ąĄčĆą│ą░čÄčéčüčÅ ąĘą░ą┐ąĖčüąĖ).

ąŚą░čēąĖčéą░ ąĘą░ą│čĆčāąĘčćąĖą║ą░. ą¤čĆąŠčłąĖą▓ą║ą░ ą▓ čĆąĄą│ąĖąŠąĮ ąĘą░ą│čĆčāąĘčćąĖą║ą░ (0x0 .. 0x7FFF) ą┐ąŠ čāą╝ąŠą╗čćą░ąĮąĖčÄ ąĘą░ą┐čĆąĄčēąĄąĮą░, ąĄčüą╗ąĖ ą▒čŗą╗ąŠ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąŠ, čćč鹊 ą░ą║čéąĖą▓ąĖčĆąŠą▓ą░ąĮą░ čäčāąĮą║čåąĖčÅ Secure Boot [5]. ąŁč鹊 ą╝ąĄčĆą░ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ ą┤ą╗čÅ ą┐čĆąĄą┤ąŠčéą▓čĆą░čēąĄąĮąĖčÅ čüą╗čāčćą░ą╣ąĮąŠą╣ ą┐ąĄčĆąĄąĘą░ą┐ąĖčüąĖ ąĘą░čēąĖčēąĄąĮąĮąŠą│ąŠ ąĘą░ą│čĆčāąĘčćąĖą║ą░, čćč鹊 ą▓ ą║ąŠąĮąĄčćąĮąŠą╝ ąĖč鹊ą│ąĄ ą╝ąŠąČąĄčé ą┐čĆąĖą▓ąĄčüčéąĖ ą║ "ąŠą║ąĖčĆą┐ąĖčćąĖą▓ą░ąĮąĖčÄ" čāčüčéčĆąŠą╣čüčéą▓ą░.

ąŁč鹊 ą┐ąŠą▓ąĄą┤ąĄąĮąĖąĄ ą╝ąŠąČąĄčé ą▒čŗčéčī ąŠčéą╝ąĄąĮąĄąĮąŠ ąŠą┐čåąĖąĄą╣ --force. ąśčüą┐ąŠą╗čīąĘčāą╣č鹥 čŹč鹊 č鹊ą╗čīą║ąŠ ąĮą░ čüą▓ąŠą╣ čüčéčĆą░čģ ąĖ čĆąĖčüą║, ąĖ č鹊ą╗čīą║ąŠ ąĄčüą╗ąĖ ą┐ąŠąĮąĖą╝ą░ąĄč鹥, čćč鹊 ą┤ąĄą╗ą░ąĄč鹥!

ąŚą░čēąĖčéą░ čłąĖčäčĆąŠą▓ą░ąĮąĖąĄą╝ flash. ą¤ąĄčĆąĄąĘą░ą┐ąĖčüčī ąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮąŠą│ąŠ firmware (bootloader, ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄ, ąĖ čé. ą┤.) ąĘą░ą┐čĆąĄčēąĄąĮą░ ą▒ąĄąĘ čāą║ą░ąĘą░ąĮąĖčÅ ąŠą┐čåąĖąĖ --encrypt, ąĄčüą╗ąĖ čĆą░ąĘčĆąĄčłąĄąĮą░ čäąĖčćą░ Flash Encryption [6], ąĖ ąĘą░ą┐čĆąĄčēąĄąĮą░ čäčāąĮą║čåąĖčÅ Encrypted Download (čāčüčéą░ąĮąŠą▓ą╗ąĄąĮ efuse-ą▒ąĖčé EFUSE_DISABLE_DL_ENCRYPT).

ąŁčéą░ ą╝ąĄčĆą░ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ ą┐čĆąĄą┤ąĮą░ąĘąĮą░č湥ąĮą░ ą┤ą╗čÅ č鹊ą│ąŠ, čćč鹊ą▒čŗ čüą╗čāčćą░ą╣ąĮąŠ ąĮąĄ ą┐ąĄčĆąĄąĘą░ą┐ąĖčüą░čéčī ąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮąŠąĄ firmware ąĮąĄąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮčŗą╝ ą▒ąĖąĮą░čĆąĮąĖą║ąŠą╝, čćč鹊 ą╝ąŠąČąĄčé ą┐ąŠą╗ąĮąŠčüčéčīčÄ ą┐čĆąĄą▓čĆą░čéąĖčéčī čāčüčéčĆąŠą╣čüčéą▓ąŠ ą▓ "ą║ąĖčĆą┐ąĖčć".

ąŁč鹊 ą┐ąŠą▓ąĄą┤ąĄąĮąĖąĄ ą╝ąŠąČąĮąŠ ąŠčéą╝ąĄąĮąĖčéčī ąŠą┐čåąĖąĄą╣ --force. ąśčüą┐ąŠą╗čīąĘčāą╣č鹥 čŹčéčā ąŠą┐čåąĖčÄ ą┐čĆąĖ čāčüą╗ąŠą▓ąĖąĖ, čćč鹊 flash-ą║ą╗čÄčć čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ą│ąĄąĮąĄčĆąĖčĆčāąĄčéčüčÅ ą▓ąĮąĄ čāčüčéčĆąŠą╣čüčéą▓ą░, ąĖ ą╝ąŠąČąĮąŠ ą▓čŗą┐ąŠą╗ąĮąĖčéčī čłąĖčäčĆąŠą▓ą░ąĮąĖąĄ ąĮą░ ą╝ą░čłąĖąĮąĄ čģąŠčüčéą░.

ą¤čĆąŠčłąĖą▓ą║ą░ ąĮąĄčüąŠą▓ą╝ąĄčüčéąĖą╝ąŠą│ąŠ ąŠą▒čĆą░ąĘą░. ąŻčéąĖą╗ąĖčéą░ esptool.py ą┐ąĄčĆąĄą┤ ą┐čĆąŠčłąĖą▓ą║ąŠą╣ ą┐čĆąŠą▓ąĄčĆąĖčé ą║ą░ąČą┤čŗą╣ ą▒ąĖąĮą░čĆąĮąĖą║. ąĢčüą╗ąĖ ą▒čŗą╗ąŠ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąŠ, čćč鹊 ąŠą▒čĆą░ąĘ firmware ą┤ąŠą┐čāčüčéąĖą╝čŗą╣, č鹊 ą▓ ąĄą│ąŠ ąĘą░ą│ąŠą╗ąŠą▓ą║ąĄ ą┐čĆąŠą▓ąĄčĆčÅčÄčéčüčÅ ą┐ąŠą╗čÅ ąĖą┤ąĄąĮčéąĖčäąĖą║ą░č鹊čĆą░ čćąĖą┐ą░ (Chip) ID ąĖ ą╝ąĖąĮąĖą╝ą░ą╗čīąĮąŠą╣ čĆąĄą▓ąĖąĘąĖąĖ čćąĖą┐ą░ (Minimum chip revision) ąĮą░ čüąŠąŠčéą▓ąĄčéčüčéą▓ąĖąĄ ąĘąĮą░č湥ąĮąĖčÅą╝ čĆąĄą░ą╗čīąĮąŠ ą┐ąŠą┤ą║ą╗čÄč湥ąĮąĮąŠą│ąŠ čćąĖą┐ą░. ąĢčüą╗ąĖ ąŠą▒čĆą░ąĘ ąŠą║ą░ąĘą░ą╗čüčÅ ąĮąĄčüąŠą▓ą╝ąĄčüčéąĖą╝čŗą╝ čü čćąĖą┐ąŠą╝, ąĖą╗ąĖ čéčĆąĄą▒čāąĄčé ą▒ąŠą╗ąĄąĄ ąĮąŠą▓čāčÄ čĆąĄą▓ąĖąĘąĖčÄ čćąĖą┐ą░, č鹊 ą┐čĆąŠčłąĖą▓ą║ą░ ąĮąĄ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖčéčüčÅ.

ąŁč鹊 ą┐ąŠą▓ąĄą┤ąĄąĮąĖąĄ ą╝ąŠąČąĮąŠ ąŠčéą╝ąĄąĮąĖčéčī ąŠą┐čåąĖąĄą╣ --force.

read_flash. ąÜąŠą╝ą░ąĮą┤ą░ read_flash ą┐ąŠąĘą▓ąŠą╗čÅąĄčé čüčćąĖčéą░čéčī ąŠą▒čĆą░čéąĮąŠ čüąŠą┤ąĄčƹȹĖą╝ąŠąĄ flash. ąÆ čŹč鹊ą╣ ą║ąŠą╝ą░ąĮą┤ąĄ ą░čĆą│čāą╝ąĄąĮčéą░ą╝ąĖ čāą║ą░ąĘčŗą▓ą░ąĄčéčüčÅ ą░ą┤čĆąĄčü, čĆą░ąĘą╝ąĄčĆ ąĖ ąĖą╝čÅ čäą░ą╣ą╗ą░ ą┤ą╗čÅ ą┤ą░ą╝ą┐ą░. ąØą░ą┐čĆąĖą╝ąĄčĆ, čćč鹊ą▒čŗ ą┐ąŠą╗ąĮąŠčüčéčīčÄ ą┐čĆąŠčćąĖčéą░čéčī 2 ą╝ąĄą│ą░ą▒ą░ą╣čéą░ ą┐ąŠą┤ą║ą╗čÄč湥ąĮąĮąŠą╣ flash:

esptool.py -p PORT -b 460800 read_flash 0 0x200000 flash_contents.bin

ąóą░ą║ąČąĄ ą╝ąŠąČąĮąŠ ą░ą▓č鹊ą╝ą░čéąĖč湥čüą║ąĖ ąŠą┐čĆąĄą┤ąĄą╗ąĖčéčī čĆą░ąĘą╝ąĄčĆ flash, čāą║ą░ąĘą░ą▓ ą▓ą╝ąĄčüč鹊 čĆą░ąĘą╝ąĄčĆą░ ALL. ą¤čĆąĄą┤čŗą┤čāčēąĖą╣ ą┐čĆąĖą╝ąĄčĆ čü ą░ą▓č鹊ą┤ąĄč鹥ą║č鹊ą╝ čĆą░ąĘą╝ąĄčĆą░:

esptool.py -p PORT -b 460800 read_flash 0 ALL flash_contents.bin

ąŚą░ą╝ąĄčćą░ąĮąĖąĄ: ąĄčüą╗ąĖ ą║ąŠą╝ą░ąĮą┤ą░ write_flash ąŠą▒ąĮąŠą▓ąĖą╗ą░ čĆąĄąČąĖą╝ (flash mode) ąŠą▒čĆą░ąĘą░ ąĘą░ą│čĆčāąĘą║ąĖ (boot image), ąĖ ą▓ąŠ ą▓čĆąĄą╝čÅ ą┐čĆąŠčłąĖą▓ą║ąĖ čāą║ą░ąĘą░ąĮ čĆą░ąĘą╝ąĄčĆ flash, č鹊 ą┐čĆąŠčćąĖčéą░ąĮąĮčŗąĄ ą▒ą░ą╣čéčŗ ą╝ąŠą│čāčé ąŠčéą╗ąĖčćą░čéčīčüčÅ ąŠčé ąĘą░ą┐ąĖčüą░ąĮąĮčŗčģ.

erase_flash ąĖ erase_region. ąöą╗čÅ ą┐ąŠą╗ąĮąŠą│ąŠ čüčéąĖčĆą░ąĮąĖčÅ flash ą▓čŗą┐ąŠą╗ąĮąĖč鹥 ą║ąŠą╝ą░ąĮą┤čā (ą▓čüčÅ ą┐ą░ą╝čÅčéčī čćąĖą┐ą░ ą▒čāą┤ąĄčé ąĘą░ą┐ąŠą╗ąĮąĄąĮą░ ą▒ą░ą╣čéą░ą╝ąĖ 0xFF):

ą¦č鹊ą▒čŗ čüč鹥čĆąĄčéčī ąŠą▒ą╗ą░čüčéčī flash, ąĮą░čćąĖąĮą░čÅ čü ą░ą┤čĆąĄčüą░ 0x20000, ą┤ą╗ąĖąĮąŠą╣ 0x4000 ą▒ą░ą╣čé (16 ą║ąĖą╗ąŠą▒ą░ą╣čé):

esptool.py erase_region 0x20000 0x4000

ąÉą┤čĆąĄčü ąĖ ą┤ą╗ąĖąĮą░ ąŠą▒ą╗ą░čüčéąĖ ą┤ąŠą╗ąČąĮčŗ ąĮą░čåąĄą╗ąŠ ą┤ąĄą╗ąĖčéčīčüčÅ ąĮą░ čĆą░ąĘą╝ąĄčĆ čüąĄą║č鹊čĆą░ SPI flash. ąŁč鹊čé čĆą░ąĘą╝ąĄčĆ čüąĄą║č鹊čĆą░ čüąŠčüčéą░ą▓ą╗čÅąĄčé 0x1000 (4096) ą▒ą░ą╣čé ą┤ą╗čÅ ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄą╝čŗčģ čćąĖą┐ąŠą▓ flash.

ąŚą░čēąĖčéą░ flash. ą¤ąŠ čāą╝ąŠą╗čćą░ąĮąĖčÄ čüčéąĖčĆą░ąĮąĖąĄ čćąĖą┐ą░ flash ąĘą░ą┐čĆąĄčēąĄąĮąŠ, ąĄčüą╗ąĖ ą░ą║čéąĖą▓ąĮą░ ą╗ąĖą▒ąŠ čäąĖčćą░ Secure Boot [5], ą╗ąĖą▒ąŠ Flash Encryption [6]. ąŁčéą░ ą╝ąĄčĆą░ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ ą┐čĆąĄą┤ąĮą░ąĘąĮą░č湥ąĮą░ ą┤ą╗čÅ č鹊ą│ąŠ, čćč鹊ą▒čŗ čüą╗čāčćą░ą╣ąĮąŠ ąĮąĄ čāą┤ą░ą╗ąĖčéčī ąĘą░čēąĖčēąĄąĮąĮčŗą╣ ąĘą░ą│čĆčāąĘčćąĖą║, čćč鹊 ą╝ąŠąČąĄčé ą┐ąŠą╗ąĮąŠčüčéčīčÄ ą┐čĆąĄą▓čĆą░čéąĖčéčī čāčüčéčĆąŠą╣čüčéą▓ąŠ ą▓ "ą║ąĖčĆą┐ąĖčć".

ąŁč鹊 ą┐ąŠą▓ąĄą┤ąĄąĮąĖąĄ ą╝ąŠąČąĮąŠ ąŠčéą╝ąĄąĮąĖčéčī ąŠą┐čåąĖąĄą╣ --force. ąśčüą┐ąŠą╗čīąĘčāą╣č鹥 č鹊ą╗čīą║ąŠ ąĮą░ čüą▓ąŠą╣ čüčéčĆą░čģ ąĖ čĆąĖčüą║, ąĖ č鹊ą╗čīą║ąŠ ąĄčüą╗ąĖ ą┐ąŠąĮąĖą╝ą░ąĄč鹥, čćč鹊 ą┤ąĄą╗ą░ąĄč鹥!

read_mac. ąŁčéą░ ą║ąŠą╝ą░ąĮą┤ą░ ą┐ąŠąĘą▓ąŠą╗čÅąĄčé ą┐čĆąŠčćąĖčéą░čéčī ą▓čüčéčĆąŠąĄąĮąĮčŗą╣ MAC-ą░ą┤čĆąĄčü čćąĖą┐ą░. ą¤čĆąĖą╝ąĄčĆ ą▓čŗą▓ąŠą┤ą░:

$ python3 ./esptool.py flash_id

esptool.py v3.3-dev

Found 1 serial ports

Serial port /dev/ttyUSB0

Connecting....

Detecting chip type... ESP32-C3

Chip is ESP32-C3 (revision 3)

Features: Wi-Fi

Crystal is 40MHz

MAC: a0:76:4e:14:5a:3c

Uploading stub...

Running stub...

Stub running...

Manufacturer: 20

Device: 4016

Detected flash size: 4MB

Hard resetting via RTS pin...

ąśąĮč乊čĆą╝ą░čåąĖčÄ ąŠą▒ ąĖą╝ąĄąĮą░čģ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗ąĄą╣ čćąĖą┐ąŠą▓ ąĖ čéąĖą┐ą░čģ čćąĖą┐ąŠą▓ čüą╝. ą▓ ąĘą░ą│ąŠą╗ąŠą▓ąŠčćąĮąŠą╝ čäą░ą╣ą╗ąĄ flashchips.h [7].

elf2image. ąÜąŠą╝ą░ąĮą┤ą░ elf2image ą┐čĆąĄąŠą▒čĆą░ąĘčāąĄčé ELF-čäą░ą╣ą╗ (čĆąĄąĘčāą╗čīčéą░čé čĆą░ą▒ąŠčéčŗ ą║ąŠą╝ą┐ąĖą╗čÅč鹊čĆą░ ąĖ ą╗ąĖąĮą║ąĄčĆą░) ą▓ ą┤ą▓ąŠąĖčćąĮčŗą╣ ąĖčüą┐ąŠą╗ąĮčÅąĄą╝čŗą╣ ąŠą▒čĆą░ąĘ, ą║ąŠč鹊čĆčŗą╣ ą╝ąŠąČąĮąŠ ą┐čĆąŠčłąĖčéčī ą▓ flash, ąĖ ąŠčéą║čāą┤ą░ ą╝ąŠąČąĄčé ą▒čŗčéčī ąĘą░ą│čĆčāąČąĄąĮąŠ ąĖ ąĘą░ą┐čāčēąĄąĮąŠ ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄ:

esptool.py --chip ESP32 elf2image my_app.elf

ąöą╗čÅ čŹč鹊ą╣ ą║ąŠą╝ą░ąĮą┤čŗ ąĮąĄ čéčĆąĄą▒čāąĄčéčüčÅ čüąŠąĄą┤ąĖąĮąĄąĮąĖąĄ čü čćąĖą┐ąŠą╝.

ąÜąŠą╝ą░ąĮą┤ą░ elf2image čéą░ą║ąČąĄ ą┐čĆąĖąĮąĖą╝ą░ąĄčé ą░čĆą│čāą╝ąĄąĮčéčŗ čĆąĄąČąĖą╝ą░ --flash_freq ąĖ --flash_mode, ą║ąŠč鹊čĆčŗą╣ ą╝ąŠą│čāčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ ą┤ą╗čÅ čāčüčéą░ąĮąŠą▓ą║ąĖ ąĘąĮą░č湥ąĮąĖą╣ ą┐ąŠ čāą╝ąŠą╗čćą░ąĮąĖčÄ ą▓ ąĘą░ą│ąŠą╗ąŠą▓ą║ąĄ ąŠą▒čĆą░ąĘą░. ąŁč鹊 ą▓ą░ąČąĮąŠ, ą║ąŠą│ą┤ą░ ą│ąĄąĮąĄčĆąĖčĆčāąĄčéčüčÅ ąŠą▒čĆą░ąĘ, ą║ąŠč鹊čĆčŗą╣ ą▒čāą┤ąĄčé ąĘą░ą┐čāčüą║ą░čéčīčüčÅ ąĮą░ą┐čĆčÅą╝čāčÄ ąĘą░ą│čĆčāąĘčćąĖą║ąŠą╝ čćąĖą┐ą░. ąŁčéąĖ ąĘąĮą░č湥ąĮąĖčÅ ą╝ąŠąČąĮąŠ čéą░ą║ąČąĄ ą┐ąĄčĆąĄąŠą┐čĆąĄą┤ąĄą╗ąĖčéčī ą║ąŠą╝ą░ąĮą┤ąŠą╣ write_flash (čüą╝. ąŠą┐ąĖčüą░ąĮąĖąĄ ą▓čŗčłąĄ). ą×ą┤ąĮą░ą║ąŠ ąĄčüą╗ąĖ ą▓čŗ čģąŠčéąĖč鹥 ą┐ąĄčĆąĄąĘą░ą┐ąĖčüą░čéčī čŹčéąĖ ąĘąĮą░č湥ąĮąĖčÅ ą║ąŠą╝ą░ąĮą┤ąŠą╣ write_flash, č鹊 ąĖčüą┐ąŠą╗čīąĘčāą╣č鹥 ą░čĆą│čāą╝ąĄąĮčé --dont-append-digest ą║ąŠą╝ą░ąĮą┤čŗ elf2image, čćč鹊ą▒čŗ ą┐čĆąŠą┐čāčüčéąĖčéčī ą┤ąŠą▒ą░ą▓ą╗ąĄąĮąĖąĄ čåąĖčäčĆąŠą▓ąŠą╣ ą┐ąŠą┤ą┐ąĖčüąĖ SHA256 ą┐ąŠčüą╗ąĄ ąŠą▒čĆą░ąĘą░. ą”ąĖčäčĆąŠą▓ą░čÅ ą┐ąŠą┤ą┐ąĖčüčī SHA256 čüčéą░ąĮąĄčé ąĮąĄą┤ąŠčüč鹊ą▓ąĄčĆąĮąŠą╣ ą┐ąŠčüą╗ąĄ ą┐ąĄčĆąĄąĘą░ą┐ąĖčüąĖ ąĘą░ą│ąŠą╗ąŠą▓ą║ą░ ąŠą▒čĆą░ąĘą░, čćč鹊 ąĮąĄą┤ąŠą┐čāčüčéąĖą╝ąŠ.

ą¤ąŠ čāą╝ąŠą╗čćą░ąĮąĖčÄ elf2image ąĖčüą┐ąŠą╗čīąĘčāąĄčé čüąĄą║čåąĖąĖ ą▓ ELF-čäą░ą╣ą╗ąĄ, čćč鹊ą▒čŗ čüą│ąĄąĮąĄčĆąĖčĆąŠą▓ą░čéčī ą║ą░ąČą┤čŗą╣ čüąĄą│ą╝ąĄąĮčé ą▓ ą┤ą▓ąŠąĖčćąĮąŠą╝ ąĖčüą┐ąŠą╗ąĮčÅąĄą╝ąŠą╝ ą║ąŠą┤ąĄ (binary executable). ą¦č鹊ą▒čŗ ą▓ą╝ąĄčüč鹊 čŹč鹊ą│ąŠ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī čüąĄą│ą╝ąĄąĮčéčŗ (PHDR), ą┐ąĄčĆąĄą┤ą░ą╣č鹥 ąŠą┐čåąĖčÄ --use_segments.

ąöą╗čÅ ESP32 ą║ąŠą╝ą░ąĮą┤ą░ elf2image čüąŠąĘą┤ą░čüčé ąŠą┤ąĖąĮ ą┤ą▓ąŠąĖčćąĮčŗą╣ čäą░ą╣ą╗ ąŠą▒čĆą░ąĘą░ ąĖčüą┐ąŠą╗ąĮčÅąĄą╝ąŠą│ąŠ ą║ąŠą┤ą░, "image file". ą¤ąŠ čāą╝ąŠą╗čćą░ąĮąĖčÄ čā ąĮąĄą│ąŠ ą▒čāą┤ąĄčé č鹊 ąČąĄ čüą░ą╝ąŠąĄ ąĖą╝čÅ, čćč鹊 ąĖ čā ą▓čģąŠą┤ąĮąŠą│ąŠ ELF-čäą░ą╣ą╗ą░, ą┐čĆąŠčüč鹊 čĆą░čüčłąĖčĆąĄąĮąĖąĄ čäą░ą╣ą╗ą░ .elf ą┐ąŠą╝ąĄąĮčÅąĄčéčüčÅ ąĮą░ .bin:

esptool.py --chip ESP32 elf2image my_esp_app.elf

ąÆ čĆąĄąĘčāą╗čīčéą░č鹥 ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖčÅ čŹč鹊ą╣ ą║ąŠą╝ą░ąĮą┤čŗ ą┐ąŠą╗čāčćąĖčéčüčÅ čäą░ą╣ą╗ ąŠą▒čĆą░ąĘą░ my_esp_app.bin.

image_info. ąŁčéą░ ą║ąŠą╝ą░ąĮą┤ą░ ą▓čŗą▓ąĄą┤ąĄčé ąĮąĄą║ąŠč鹊čĆčāčÄ ąĖąĮč乊čĆą╝ą░čåąĖčÄ ąŠą▒ ąŠą▒čĆą░ąĘąĄ (ą░ą┤čĆąĄčü ąĘą░ą│čĆčāąĘą║ąĖ, čĆą░ąĘą╝ąĄčĆčŗ ąĖ čé. ą┤.) ą▓ čäą░ą╣ą╗ąĄ .bin, ą║ąŠč鹊čĆčŗą╣ ą▒čŗą╗ čüąŠąĘą┤ą░ąĮ ą║ąŠą╝ą░ąĮą┤ąŠą╣ elf2image.

ą¦č鹊ą▒čŗ ą┐ąŠčüą╝ąŠčéčĆąĄčéčī ą▒ąŠą╗čīčłąĄ ąĖąĮč乊čĆą╝ą░čåąĖąĖ ą┐ąŠ čäą░ą╣ą╗čā ąŠą▒čĆą░ąĘą░, čéą░ą║čāčÄ ą║ą░ą║ čāčüčéą░ąĮąŠą▓ą╗ąĄąĮąĮčŗą╣ čĆą░ąĘą╝ąĄčĆ flash, čćą░čüč鹊čéčā čéą░ą║č鹊ą▓ ąĖąĮč鹥čĆč乥ą╣čüą░ SPI ąĖ čĆąĄąČąĖą╝ ą┐ąŠą┤ą║ą╗čÄč湥ąĮąĖčÅ, ąĖą╗ąĖ čĆą░čüčłąĖčĆąĄąĮąĮčāčÄ ąĖąĮč乊čĆą╝ą░čåąĖčÄ ąĘą░ą│ąŠą╗ąŠą▓ą║ą░, ąĖčüą┐ąŠą╗čīąĘčāą╣č鹥 ąŠą┐čåąĖčÄ --version 2. ąŁč鹊čé čĆą░čüčłąĖčĆąĄąĮąĮčŗą╣ ą▓čŗą▓ąŠą┤ ą▓ ą┐ą╗ą░ąĮąĄ čüą┤ąĄą╗ą░čéčī ą▓čŗą▓ąŠą┤ąŠą╝ ą┐ąŠ čāą╝ąŠą╗čćą░ąĮąĖčÄ ą▓ ą▒čāą┤čāčēąĖčģ čĆąĄą╗ąĖąĘą░čģ čāčéąĖą╗ąĖčéčŗ esptool.

esptool.py image_info --version 2 my_esp_app.bin

ąŁčéą░ ąĖąĮč乊čĆą╝ą░čåąĖčÅ čüąŠąŠčéą▓ąĄčéčüčéą▓čāąĄčé ąĘą░ą│ąŠą╗ąŠą▓ą║ą░ą╝, ąŠą┐ąĖčüą░ąĮąĮčŗčģ ą▓ ą┤ąŠą║čāą╝ąĄąĮčéą░čåąĖąĖ ą┐ąŠ č乊čĆą╝ą░čéčā ąŠą▒čĆą░ąĘą░ ą┐čĆąŠčłąĖą▓ą║ąĖ, čüą╝. ąĮąĖąČąĄ ą▓čĆąĄąĘą║čā "Firmware Image Format".

ążą░ą╣ą╗čŗ ąŠą▒čĆą░ąĘą░ (firmware) ą│ąĄąĮąĄčĆąĖčĆčāčÄčéčüčÅ ą║ąŠą╝ą░ąĮą┤ąŠą╣ esptool.py elf2image. ążą░ą╣ą╗čŗ ąŠą▒čĆą░ąĘą░ ąĘą░ą│čĆčāąČą░čÄčéčüčÅ ąĖ ąĘą░ą┐čāčüą║ą░čÄčéčüčÅ ą▓čüčéčĆąŠąĄąĮąĮčŗą╝ ROM-ąĘą░ą│čĆčāąĘčćąĖą║ąŠą╝ SoC-čćąĖą┐ą░ Espressif.

ążą░ą╣ą╗ firmware čüąŠčüč鹊ąĖčé ąĖąĘ ąĘą░ą│ąŠą╗ąŠą▓ą║ą░ (header), čĆą░čüčłąĖčĆąĄąĮąĮąŠą│ąŠ ąĘą░ą│ąŠą╗ąŠą▓ą║ą░ (extended header), ą┐ąĄčĆąĄą╝ąĄąĮąĮąŠą│ąŠ ą║ąŠą╗ąĖč湥čüčéą▓ą░ čüąĄą│ą╝ąĄąĮč鹊ą▓ ą┤ą░ąĮąĮčŗčģ ąĖ ą▒ą╗ąŠą║ą░ ąŠą║ąŠąĮčćą░ąĮąĖčÅ (footer). ą£ąĮąŠą│ąŠą▒ą░ą╣čéąĮčŗąĄ ą┐ąŠą╗čÅ čģčĆą░ąĮčÅčéčüčÅ ą▓ č乊čĆą╝ą░č鹥 little-endian [10].

ąŚą░ą│ąŠą╗ąŠą▓ąŠą║ čäą░ą╣ą╗ą░. ąŚą░ą│ąŠą╗ąŠą▓ąŠą║ čüąŠčüč鹊ąĖčé ąĖąĘ 8 ą▒ą░ą╣čé:

| ąæą░ą╣čé |

ą×ą┐ąĖčüą░ąĮąĖąĄ |

| 0 |

ą£ą░ą│ąĖč湥čüą║ąŠąĄ čćąĖčüą╗ąŠ (ą▓čüąĄą│ą┤ą░ 0xE9). |

| 1 |

ąÜąŠą╗ąĖč湥čüčéą▓ąŠ čüąĄą│ą╝ąĄąĮč鹊ą▓. |

| 2 |

ąĀąĄąČąĖą╝ ą┐ąŠą┤ą║ą╗čÄč湥ąĮąĖčÅ ą┐ą░ą╝čÅčéąĖ, SPI Flash Mode (0 = QIO, 1 = QOUT, 2 = DIO, 3 = DOUT). |

| 3 |

ąĪčéą░čĆčłąĖąĄ 4 ą▒ąĖčéą░ - čĆą░ąĘą╝ąĄčĆ Flash (0 = 1MB, 1 = 2MB, 2 = 4MB, 3 = 8MB, 4 = 16MB). ą£ą╗ą░ą┤čłąĖąĄ 4 ą▒ąĖčéą░ - čćą░čüč鹊čéą░ Flash (0 = 40 ą£ąōčå, 1 = 26 ą£ąōčå, 2 = 20 ą£ąōčå, 0xf = 80 ą£ąōčå). |

| 4 .. 7 |

ąÉą┤čĆąĄčü č鹊čćą║ąĖ ą▓čģąŠą┤ą░. |

ąŻčéąĖą╗ąĖčéą░ esptool.py ą┐ąĄčĆąĄąĘą░ą┐ąĖčłąĄčé 2-ą╣ ąĖ 3-ą╣ ą▒ą░ą╣čé (ąĮą░čćąĖąĮą░čÅ čü 0 ą▒ą░ą╣čéą░), ą▓ čüąŠąŠčéą▓ąĄčéčüčéą▓ąĖąĖ čü ąĖąĮč乊čĆą╝ą░čåąĖąĄą╣ SPI flash, ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗ąĄąĮąĮąŠą╣ ąŠą┐čåąĖčÅą╝ąĖ ą║ąŠą╝ą░ąĮą┤ąĮąŠą╣ čüčéčĆąŠą║ąĖ, ąĮąŠ č鹊ą╗čīą║ąŠ ąĄčüą╗ąĖ ą▓ ą║ąŠąĮčåąĄ čäą░ą╣ą╗ą░ ąŠą▒čĆą░ąĘą░ ąĮąĄ ą▒čŗą╗ą░ ą┤ąŠą▒ą░ą▓ą╗ąĄąĮą░ čåąĖčäčĆąŠą▓ą░čÅ ą┐ąŠą┤ą┐ąĖčüčī SHA256. ąóą░ą║ąĖą╝ ąŠą▒čĆą░ąĘąŠą╝, ąĄčüą╗ąĖ ą▓čŗ ąĮą░ą╝ąĄčĆąĄą▓ą░ąĄč鹥čüčī ą┐ąŠą╝ąĄąĮčÅčéčī ą┐ą░čĆą░ą╝ąĄčéčĆčŗ SPI flash ą▓ąŠ ą▓čĆąĄą╝čÅ ą┐čĆąŠčåąĄčüčüą░ ą┐čĆąŠčłąĖą▓ą║ąĖ, ąĮą░ą┐čĆąĖą╝ąĄčĆ ą║ąŠą╝ą░ąĮą┤ąŠą╣ esptool.py write_flash, č鹊 ą│ąĄąĮąĄčĆąĖčĆčāą╣č鹥 ąŠą▒čĆą░ąĘčŗ ą▒ąĄąĘ čåąĖčäčĆąŠą▓čŗčģ ą┐ąŠą┤ą┐ąĖčüąĄą╣ SHA256. ąŁč鹊ą│ąŠ ą╝ąŠąČąĮąŠ ą┤ąŠčüčéąĖčćčī ąĘą░ą┐čāčüą║ąŠą╝ ą║ąŠą╝ą░ąĮą┤čŗ esptool.py elf2image čü ą░čĆą│čāą╝ąĄąĮč鹊ą╝ --dont-append-digest.

ąĀą░čüčłąĖčĆąĄąĮąĮčŗą╣ ąĘą░ą│ąŠą╗ąŠą▓ąŠą║ čäą░ą╣ą╗ą░. 16-ą▒ą░ą╣čéąĮčŗą╣ extended header ąĖą┤ąĄčé čüčĆą░ąĘčā ą┐ąŠčüą╗ąĄ ąĘą░ą│ąŠą╗ąŠą▓ą║ą░ ąŠą▒čĆą░ąĘą░:

| ąæą░ą╣čé |

ą×ą┐ąĖčüą░ąĮąĖąĄ |

| 0 |

ąØąŠąČą║ą░ WP, ą║ąŠą│ą┤ą░ ą▓čŗą▓ąŠą┤čŗ SPI čāčüčéą░ąĮąŠą▓ą╗ąĄąĮčŗ č湥čĆąĄąĘ efuse (čüčćąĖčéčŗą▓ą░ąĄčéčüčÅ ą║ąŠą┤ąŠą╝ ROM bootloader). |

| 1-3 |

ąØą░čüčéčĆąŠą╣ą║ąĖ ąĮą░ą│čĆčāąĘąŠčćąĮąŠą╣ čüą┐ąŠčüąŠą▒ąĮąŠčüčéąĖ ąĮąŠąČąĄą║ SPI flash (čüčćąĖčéčŗą▓ą░ąĄčéčüčÅ ą║ąŠą┤ąŠą╝ ROM bootloader). |

| 4-5 |

Chip ID (ąŠą▒ąŠąĘąĮą░čćą░ąĄčé čāčüčéčĆąŠą╣čüčéą▓ąŠ ESP, ą┤ą╗čÅ ą║ąŠč鹊čĆąŠą│ąŠ ą┐čĆąĄą┤ąĮą░ąĘąĮą░č湥ąĮ čŹč鹊čé ąŠą▒čĆą░ąĘ). |

| 6 |

ą£ąĖąĮąĖą╝ą░ą╗čīąĮą░čÅ čĆąĄą▓ąĖąĘąĖčÅ čćąĖą┐ą░, ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄą╝ą░čÅ ąŠą▒čĆą░ąĘąŠą╝ (čāčüčéą░čĆąĄą╗ąŠ, ąĖčüą┐ąŠą╗čīąĘčāą╣č鹥 čüą╗ąĄą┤čāčÄčēąĄąĄ ą┐ąŠą╗ąĄ). |

| 7-8 |

ą£ąĖąĮąĖą╝ą░ą╗čīąĮą░čÅ čĆąĄą▓ąĖąĘąĖčÅ čćąĖą┐ą░, ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄą╝ą░čÅ ąŠą▒čĆą░ąĘąŠą╝ (ą▓ č乊čĆą╝ą░č鹥 major * 100 + minor). |

| 9-10 |

ą£ą░ą║čüąĖą╝ą░ą╗čīąĮą░čÅ čĆąĄą▓ąĖąĘąĖčÅ čćąĖą┐ą░, ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄą╝ą░čÅ ąŠą▒čĆą░ąĘąŠą╝ (ą▓ č乊čĆą╝ą░č鹥 major * 100 + minor). |

| 11-14 |

ąŚą░čĆąĄąĘąĄčĆą▓ąĖčĆąŠą▓ą░ąĮąĮčŗąĄ ą▒ą░ą╣čéčŗ ą▓ ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮąŠą╝ ą┐čĆąŠčüčéčĆą░ąĮčüčéą▓ąĄ ąĘą░ą│ąŠą╗ąŠą▓ą║ą░, ą▓ ąĮą░čüč鹊čÅčēąĄąĄ ą▓čĆąĄą╝čÅ ąĮąĄ ąĖčüą┐ąŠą╗čīąĘčāčÄčéčüčÅ. |

| 15 |

ążą╗ą░ą│ ą┤ąŠą▒ą░ą▓ą╗ąĄąĮąĖčÅ čģčŹčłą░ (ąĄčüą╗ąĖ 1, č鹊 ą┐ąŠčüą╗ąĄ ą║ąŠąĮčéčĆąŠą╗čīąĮąŠą╣ čüčāą╝ą╝čŗ ą┤ąŠą▒ą░ą▓ą╗čÅąĄčéčüčÅ čåąĖčäčĆąŠą▓ą░čÅ ą┐ąŠą┤ą┐ąĖčüčī SHA256). |

ąĪąĄą│ą╝ąĄąĮčé

| ąæą░ą╣čé |

ą×ą┐ąĖčüą░ąĮąĖąĄ |

| 0-3 |

ąĪą╝ąĄčēąĄąĮąĖąĄ ą▓ ą┐ą░ą╝čÅčéąĖ. |

| 4-7 |

ąĀą░ąĘą╝ąĄčĆ čüąĄą│ą╝ąĄąĮčéą░. |

| 8 .. n |

ąöą░ąĮąĮčŗąĄ. |

Footer. ążą░ą╣ą╗ ą┤ąŠą▒ą░ą▓ą╗čÅąĄčéčüčÅ ąĮčāą╗čÅą╝ąĖ ą┤ąŠ č鹥čģ ą┐ąŠčĆ, ą┐ąŠą║ą░ ąĄą│ąŠ čĆą░ąĘą╝ąĄčĆ ąĮąĄ čüčéą░ąĮąĄčé ąĮą░ 1 ą▒ą░ą╣čé ą╝ąĄąĮčīčłąĄ čćąĖčüą╗ą░, ąĮą░čåąĄą╗ąŠ ą┤ąĄą╗čÅčēąĄą│ąŠčüčÅ ąĮą░ 16. ą¤ąŠčüą╗ąĄą┤ąĮąĖą╣ ą▒ą░ą╣čé (ą║ąŠč鹊čĆčŗą╣ ą┤ąŠą┐ąŠą╗ąĮąĖčé čĆą░ąĘą╝ąĄčĆ čäą░ą╣ą╗ą░ ą┤ąŠ ą╝ąĖąĮąĖą╝ą░ą╗čīąĮąŠą│ąŠ ąĘąĮą░č湥ąĮąĖčÅ, ąĮą░čåąĄą╗ąŠ ą┤ąĄą╗čÅčēąĄą│ąŠčüčÅ ąĮą░ 16) čŹč鹊 ą║ąŠąĮčéčĆąŠą╗čīąĮą░čÅ čüčāą╝ą╝ą░ ą┤ą░ąĮąĮčŗčģ ą▓čüąĄčģ čüąĄą│ą╝ąĄąĮč鹊ą▓. ąÜąŠąĮčéčĆąŠą╗čīąĮą░čÅ čüčāą╝ą╝ą░ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮą░ ą║ą░ą║ ąŠą┐ąĄčĆą░čåąĖčÅ ąśąĪąÜąøą«ą¦ąÉą«ą®ąĢąĢ ąśąøąś (XOR) ą▓čüąĄčģ ą▒ą░ą╣čé ąĖ ą▒ą░ą╣čéą░ 0xEF.

ąĢčüą╗ąĖ ąŠą┐čåąĖčÅ ą┤ąŠą▒ą░ą▓ą╗ąĄąĮąĖčÅ čģčŹčłą░ (ą▒ą░ą╣čé 15 ą▓ čĆą░čüčłąĖčĆąĄąĮąĮąŠą╝ ąĘą░ą│ąŠą╗ąŠą▓ą║ąĄ) čāčüčéą░ąĮąŠą▓ą╗ąĄąĮą░ ą▓ 0x01, č鹊 ą┐ąŠčüą╗ąĄ ą║ąŠąĮčéčĆąŠą╗čīąĮąŠą╣ čüčāą╝ą╝čŗ ą┤ąŠą▒ą░ą▓ą╗čÅąĄčéčüčÅ čåąĖčäčĆąŠą▓ą░čÅ ą┐ąŠą┤ą┐ąĖčüčī SHA256 "simple hash" (ąŠčé ą▓čüąĄą│ąŠ ąŠą▒čĆą░ąĘą░ čåąĄą╗ąĖą║ąŠą╝). ąŁčéą░ čåąĖčäčĆąŠą▓ą░čÅ ą┐ąŠą┤ą┐ąĖčüčī čÅą▓ą╗čÅąĄčéčüčÅ ąŠčéą┤ąĄą╗čīąĮąŠą╣ ą┤ą╗čÅ secure boot, ąĖ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ č鹊ą╗čīą║ąŠ ą┤ą╗čÅ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĖčÅ ą┐ąŠą▓čĆąĄąČą┤ąĄąĮąĖčÅ ą┐čĆąŠčłąĖą▓ą║ąĖ. ąśąĮč乊čĆą╝ą░čåąĖčÅ SPI flash ąĮąĄ ą╝ąŠąČąĄčé ą▒čŗčéčī ąĖąĘą╝ąĄąĮąĄąĮą░ ą▓ąŠ ą▓čĆąĄą╝čÅ ą┐čĆąŠčłąĖą▓ą║ąĖ, ąĄčüą╗ąĖ ą║ ąŠą▒čĆą░ąĘčā ą┤ąŠą▒ą░ą▓ą╗ąĄąĮ čģčŹčł.

ąĢčüą╗ąĖ čĆą░ąĘčĆąĄčłąĄąĮą░ čäąĖčćą░ secure boot, č鹊 čéą░ą║ąČąĄ ą┤ąŠą▒ą░ą▓ą╗čÅąĄčéčüčÅ čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēą░čÅ ą┐ąŠą┤ą┐ąĖčüčī (ąĖ simple hash ą▓ą║ą╗čÄč湥ąĮčŗ ą▓ ą┐ąŠą┤ą┐ąĖčüą░ąĮąĮčŗąĄ ą┤ą░ąĮąĮčŗąĄ). ąŁčéą░ čüąĖą│ąĮą░čéčāčĆą░ ąŠą▒čĆą░ąĘą░ čĆą░ąĘą╗ąĖčćą░ąĄčéčüčÅ ą┤ą╗čÅ Secure Boot V1 ąĖ Secure Boot V2.

ą¦č鹊ą▒čŗ ą┐čĆąŠą░ąĮą░ą╗ąĖąĘąĖčĆąŠą▓ą░čéčī ą┤ą▓ąŠąĖčćąĮčŗą╣ ąŠą▒čĆą░ąĘ ąĖ ą┐ąŠą╗čāčćąĖčéčī ą┐ąŠą╗ąĮčāčÄ ąĖąĮč乊čĆą╝ą░čåąĖčÄ ąŠ ąĄą│ąŠ ąĘą░ą│ąŠą╗ąŠą▓ą║ą░čģ ąĖ čüąĄą│ą╝ąĄąĮčéą░čģ, ąĖčüą┐ąŠą╗čīąĘčāą╣č鹥 ą║ąŠą╝ą░ąĮą┤čā image_info čü ąŠą┐čåąĖąĄą╣ --version 2 option.

ąĢčüą╗ąĖ čāą║ą░ąĘą░ąĮąĮčŗą╣ ą┤ą▓ąŠąĖčćąĮčŗą╣ čäą░ą╣ą╗ ąŠą▒čĆą░ąĘą░ čÅą▓ą╗čÅąĄčéčüčÅ ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄą╝, ąĖ ą▓ ąŠą▒čĆą░ąĘąĄ ąŠą▒ąĮą░čĆčāąČąĄąĮ ą┐čĆą░ą▓ąĖą╗čīąĮčŗą╣ ąĘą░ą│ąŠą╗ąŠą▓ąŠą║ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ ESP-IDF, č鹊 ą▒čāą┤čāčé čéą░ą║ąČąĄ ą┐ąŠą║ą░ąĘą░ąĮčŗ čüą┐ąĄčåąĖčäąĖčćąĮčŗąĄ ą┐ąŠą╗čÅ, ąŠą┐ąĖčüčŗą▓ą░čÄčēąĖąĄ ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄ.

ąĢčüą╗ąĖ čāą║ą░ąĘą░ąĮąĮčŗą╣ ą┤ą▓ąŠąĖčćąĮčŗą╣ ąŠą▒čĆą░ąĘ ąŠą▒čĆą░ąĘą░ čŹč鹊 ąĘą░ą│čĆčāąĘčćąĖą║ (bootloader), ąĖ ą▓ ąŠą▒čĆą░ąĘąĄ ą▒čŗą╗ ąŠą▒ąĮą░čĆčāąČąĄąĮ ą┐čĆą░ą▓ąĖą╗čīąĮčŗą╣ ąĘą░ą│ąŠą╗ąŠą▓ąŠą║ ąĘą░ą│čĆčāąĘčćąĖą║ą░ ESP-IDF, č鹊 ą▒čāą┤čāčé čéą░ą║ąČąĄ ą┐ąŠą║ą░ąĘą░ąĮčŗ čüą┐ąĄčåąĖčäąĖčćąĮčŗąĄ ą┐ąŠą╗čÅ, ąŠą┐ąĖčüčŗą▓ą░čÄčēąĖąĄ ąĘą░ą│čĆčāąĘčćąĖą║.

merge_bin. ąÜąŠą╝ą░ąĮą┤ą░ merge_bin čüąŠą╗čīąĄčé ą┤čĆčāą│ čü ą┤čĆčāą│ąŠą╝ ąĮąĄčüą║ąŠą╗čīą║ąŠ ą┤ą▓ąŠąĖčćąĮčŗčģ čäą░ą╣ą╗ąŠą▓ (ą╗čÄą▒ąŠą│ąŠ ą▓ąĖą┤ą░) ą▓ ąŠą┤ąĖąĮ čäą░ą╣ą╗, ą║ąŠč鹊čĆčŗą╣ ą┐ąŠąĘąČąĄ ą╝ąŠąČąĮąŠ ą▒čāą┤ąĄčé ą┐čĆąŠčłąĖčéčī ą▓ ą┐ą░ą╝čÅčéčī flash čāčüčéčĆąŠą╣čüčéą▓ą░. ąøčÄą▒čŗąĄ ą┐čĆąŠą╝ąĄąČčāčéą║ąĖ ą╝ąĄąČą┤čā čäą░ą╣ą╗ą░ą╝ąĖ ą▒čāą┤čāčé ąĘą░ą┐ąŠą╗ąĮąĄąĮčŗ ą▒ą░ą╣čéą░ą╝ąĖ 0xFF (čéą░ą║ąŠąĄ ąČąĄ čüąŠą┤ąĄčƹȹĖą╝ąŠąĄ, ą║ą░ą║ ą▓ čćąĖčüčéčŗčģ ąŠą▒ą╗ą░čüčéčÅčģ flash).

ą¤čĆąĖą╝ąĄčĆ:

esptool.py --chip ESP32 merge_bin -o merged-flash.bin --flash_mode dio --flash_size 4MB

0x1000 bootloader.bin 0x8000 partition-table.bin 0x10000 app.bin

ąÆ čŹč鹊ą╝ ą┐čĆąĖą╝ąĄčĆąĄ ą▒čāą┤ąĄčé čüą│ąĄąĮąĄčĆąĖčĆąŠą▓ą░ąĮ čäą░ą╣ą╗ merged-flash.bin, čüąŠčüč鹊čÅčēąĖą╣ ąĖąĘ 3 čäą░ą╣ą╗ąŠą▓. ąŁč鹊čé čäą░ą╣ą╗ ą╝ąŠąČąĄčé ą▒čŗčéčī ą┐ąŠąĘąČąĄ ąĘą░ą┐ąĖčüą░ąĮ ą▓ ą┐ą░ą╝čÅčéčī flash ą║ąŠą╝ą░ąĮą┤ąŠą╣ esptool.py write_flash 0x0 merged-flash.bin.

ą×ą┐ąĖčüą░ąĮąĖąĄ ąĖčüą┐ąŠą╗čīąĘčāąĄą╝čŗčģ ąŠą┐čåąĖą╣:

ŌĆó ąÜąŠą╝ą░ąĮą┤ą░ merge_bin ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄčé č鹥 ąČąĄ čüą░ą╝čŗąĄ ąŠą┐čåąĖąĖ --flash_mode, --flash_size ąĖ --flash_freq, ą║ą░ą║ ąĖ ą║ąŠą╝ą░ąĮą┤ą░ write_flash, čćč鹊ą▒čŗ ą┐ąĄčĆąĄąĮą░ąĘąĮą░čćąĖčéčī čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēąĖąĄ ąĘąĮą░č湥ąĮąĖąĄ ą▓ ąĘą░ą│ąŠą╗ąŠą▓ą║ąĄ flash ąĘą░ą│čĆčāąĘčćąĖą║ą░ (ą┐ąŠą┤čĆąŠą▒ąĮąŠčüčéąĖ čüą╝. ą▓čŗčłąĄ). ąŁčéąĖ ąŠą┐čåąĖąĖ ą┐čĆąĖą╝ąĄąĮčÅčÄčéčüčÅ ą┤ą╗čÅ čüąŠą┤ąĄčƹȹĖą╝ąŠą│ąŠ ą▓čŗčģąŠą┤ąĮąŠą│ąŠ čäą░ą╣ą╗ą░ čéą░ą║ąĖą╝ ąČąĄ ąŠą▒čĆą░ąĘąŠą╝, ą║ą░ą║ ąĖ ą┐čĆąĖ ąĘą░ą┐ąĖčüąĖ ą▓ ą┐ą░ą╝čÅčéčī flash. ąĢčüą╗ąĖ ąĖčüą┐ąŠą╗čīąĘčāąĄč鹥 čŹčéąĖ ąŠą┐čåąĖąĖ, č鹊 čāą▒ąĄą┤ąĖč鹥čüčī, čćč鹊 ą┐ąĄčĆąĄą┤ą░ą╗ąĖ ą┐ą░čĆą░ą╝ąĄčéčĆ --chip, ą┐ąŠčüą║ąŠą╗čīą║čā ąĖ ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄą╝čŗąĄ ąĘąĮą░č湥ąĮąĖčÅ, ąĖ čüą╝ąĄčēąĄąĮąĖąĄ ąĘą░ą│čĆčāąĘčćąĖą║ą░ ąĘą░ą▓ąĖčüčÅčé ąŠčé čéąĖą┐ą░ čćąĖą┐ą░.

ŌĆó ą×ą┐čåąĖčÅ --target-offset 0xNNN čüąŠąĘą┤ą░čüčé čüą│ąĄąĮąĄčĆąĖčĆąŠą▓ą░ąĮąĮčŗą╣ ą┤ą▓ąŠąĖčćąĮčŗą╣ ąŠą▒čĆą░ąĘ, ą║ąŠč鹊čĆčŗą╣ ą┤ąŠą╗ąČąĄąĮ ą▒čŗčéčī ą┐čĆąŠčłąĖčé ą┐ąŠ čāą║ą░ąĘą░ąĮąĮąŠą╝čā čüą╝ąĄčēąĄąĮąĖčÄ ą▓ą╝ąĄčüč鹊 čüą╝ąĄčēąĄąĮąĖčÅ 0x0.

ŌĆó ą×ą┐čåąĖčÅ --fill-flash-size SIZE ą┤ąŠą┐ąŠą╗ąĮąĖčé čüą│ąĄąĮąĄčĆąĖčĆąŠą▓ą░ąĮąĮčŗą╣ ą┤ą▓ąŠąĖčćąĮčŗą╣ ąŠą▒čĆą░ąĘ, ą║ąŠč鹊čĆčŗą╣ ą▒čāą┤ąĄčé ą┤ąŠą┐ąŠą╗ąĮąĄąĮ ą▒ą░ą╣čéą░ą╝ąĖ 0xFF ą┤ąŠ ą┐ąŠą╗ąĮąŠą│ąŠ čāą║ą░ąĘą░ąĮąĮąŠą│ąŠ čĆą░ąĘą╝ąĄčĆą░. ąØą░čĆą┐čĆąĖą╝ąĄčĆ, --fill-flash-size 4MB čüąŠąĘą┤ą░čüčé ą┤ą▓ąŠąĖčćąĮčŗą╣ čäą░ą╣ą╗ čĆą░ąĘą╝ąĄčĆąŠą╝ 4 ą╝ąĄą│ą░ą▒ą░ą╣čéą░.

ŌĆó ąĪčāčēąĄčüčéą▓čāąĄčé ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī ą┐ąŠą┤ą║ą╗čÄčćąĖčéčī ąŠą┐čåąĖąĖ ąĖąĘ č鹥ą║čüč鹊ą▓ąŠą│ąŠ čäą░ą╣ą╗ą░ @filename. ąØą░ą┐čĆąĖą╝ąĄčĆ, čŹčéą░ ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī ą┤ą╗čÅ čāą┤ąŠą▒čüčéą▓ą░ ą╝ąŠąČąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ čü čüąĖčüč鹥ą╝ąŠą╣ čüą▒ąŠčĆą║ąĖ ESP-IDF [8], ą║ąŠč鹊čĆą░čÅ čüąŠąĘą┤ą░ąĄčé čäą░ą╣ą╗ flash_args ą▓ ą┤ąĖčĆąĄą║č鹊čĆąĖąĖ build ą┐čĆąŠąĄą║čéą░:

cd build # ą¤ąĄčĆąĄčģąŠą┤ ą▓ ą┤ąĖčĆąĄą║č鹊čĆąĖčÄ build ą┐čĆąŠąĄą║čéą░ ESP-IDF

esptool.py --chip ESP32 merge_bin -o merged-flash.bin @flash_args

[ą¤čĆąŠą┤ą▓ąĖąĮčāčéčŗąĄ ą║ąŠą╝ą░ąĮą┤čŗ]

ąĪą╗ąĄą┤čāčÄčēąĖąĄ ą║ąŠą╝ą░ąĮą┤čŗ ąĖčüą┐ąŠą╗čīąĘčāčÄčéčüčÅ čĆąĄąČąĄ, ąĖą╗ąĖ ą╝ąŠą│čāčé ą▒čŗčéčī ąĖąĮč鹥čĆąĄčüąĮčŗ ą┐čĆąŠą┤ą▓ąĖąĮčāčéčŗą╝ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅą╝ (čüą╝. [9]).

ŌĆó Verify Flash Data: verify_flash

ŌĆó Dump a Memory Region to File: dump_mem

ŌĆó Load a Binary to RAM: load_ram

ŌĆó Read or Write RAM: read_mem / write_mem

ŌĆó Read Flash Chip Registers: read_flash_status

ŌĆó Write Flash Chip Registers: write_flash_status

[ąĪčüčŗą╗ą║ąĖ]

1. Esptool.py Documentation site:espressif.com.

2. ESP32-C3: ą▓čüčéčĆąŠąĄąĮąĮčŗą╣ ąĖąĮč鹥čĆč乥ą╣čü USB ą▓ ą║ą░č湥čüčéą▓ąĄ ą║ąŠąĮčüąŠą╗ąĖ USB Serial / ą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆą░ JTAG.

3. ą¤čĆąŠč鹊ą║ąŠą╗ ąĘą░ą│čĆčāąĘčćąĖą║ą░ ESP32.

4. Esptool.py Flash Modes site:espressif.com.

5. Secure Boot V2 site:espressif.com.

6. Flash Encryption site:espressif.com.

7. flashchips.h - ąĖą┤ąĄąĮčéąĖčäąĖą║ą░č鹊čĆčŗ čćąĖą┐ąŠą▓ flash čĆą░ąĘąĮčŗčģ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗ąĄą╣.

8. ESP-IDF Build System.

9. Esptool Advanced Commands site:espressif.com.

10. ą¤ąŠčĆčÅą┤ąŠą║ čüą╗ąĄą┤ąŠą▓ą░ąĮąĖčÅ ą▒ą░ą╣čé (endianness).

11. ąÆčŗą▒ąŠčĆ čĆąĄąČąĖą╝ą░ ąĘą░ą│čĆčāąĘą║ąĖ ESP32-C3.

12. SPI Flash Modes site:espressif.com.

13. ESP32: ą┐čĆąŠą▒ą╗ąĄą╝čŗ čü ą┐čĆąŠčłąĖą▓ą║ąŠą╣ SPI Flash ąĖ ąĘą░ą│čĆčāąĘą║ąŠą╣. |