|

ąæąĖą▒ą╗ąĖąŠč鹥ą║ą░ eFuse Manager ą▒čŗą╗ą░ čĆą░ąĘčĆą░ą▒ąŠčéą░ąĮą░ ą┤ą╗čÅ čüčéčĆčāą║čéčāčĆąĖčĆąŠą▓ą░ąĮąĖčÅ ą┤ąŠčüčéčāą┐ą░ ą║ ą▒ąĖčéą░ą╝ eFuse [2], ąĖ ą┤ą╗čÅ čāą┐čĆąŠčēąĄąĮąĖčÅ ą┤ąŠčüčéčāą┐ą░ ą║ čŹčéąĖą╝ ą▒ąĖčéą░ą╝. ąæąĖą▒ą╗ąĖąŠč鹥ą║ą░ čĆą░ą▒ąŠčéą░ąĄčé čü ą▒ąĖčéą░ą╝ąĖ eFuse ą┐ąŠ čüčéčĆčāą║čéčāčĆąĮąŠą╝čā ąĖą╝ąĄąĮąĖ, ąĮą░ąĘąĮą░č湥ąĮąĮąŠą╝ ą▓ čéą░ą▒ą╗ąĖčåąĄ eFuse. ąÆ čŹč鹊ą╣ čüčéą░čéčīąĄ ą┐čĆąĄą┤čüčéą░ą▓ą╗ąĄąĮčŗ ąĮąĄą║ąŠč鹊čĆčŗąĄ ą║ąŠąĮčåąĄą┐čåąĖąĖ, ąĖčüą┐ąŠą╗čīąĘčāąĄą╝čŗąĄ ą▓ eFuse Manager (ą┐ąĄčĆąĄą▓ąŠą┤ ą┤ąŠą║čāą╝ąĄąĮčéą░čåąĖąĖ [1]).

ąØą░ ą║čĆąĖčüčéą░ą╗ą╗ąĄ ESP32 ąĖą╝ąĄąĄčéčüčÅ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮąŠąĄ ą║ąŠą╗ąĖč湥čüčéą▓ąŠ čéą░ą║ ąĮą░ąĘčŗą▓ą░ąĄą╝čŗčģ ą▒ąĖčé eFuse, ą║ąŠč鹊čĆčŗąĄ ą╝ąŠą│čāčé čģčĆą░ąĮąĖčéčī ą▓ čüąĄą▒ąĄ čüąĖčüč鹥ą╝ąĮčŗąĄ ąĖ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čīčüą║ąĖąĄ ą┐ą░čĆą░ą╝ąĄčéčĆčŗ. ąÜą░ąČą┤čŗą╣ eFuse čŹč鹊 ąŠą┤ąĮąŠą▒ąĖčéąĮąŠąĄ ą┐ąŠą╗ąĄ, ą║ąŠč鹊čĆąŠąĄ ą╝ąŠąČąĮąŠ ąĘą░ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░čéčī ą▓ 1, ą┐ąŠčüą╗ąĄ č湥ą│ąŠ ąĄą│ąŠ čüąŠčüč鹊čÅąĮąĖąĄ ąŠą▒čĆą░čéąĮąŠ ą▓ąĄčĆąĮčāčéčī ą▓ 0 ą▒čāą┤ąĄčé ąĮąĄą▓ąŠąĘą╝ąŠąČąĮąŠ. ąØąĄą║ąŠč鹊čĆčŗąĄ čüąĖčüč鹥ą╝ąĮčŗąĄ ą┐ą░čĆą░ą╝ąĄčéčĆčŗ ąĖčüą┐ąŠą╗čīąĘčāčÄčé čŹčéąĖ ą▒ąĖčéčŗ eFuse ąĮą░ą┐čĆčÅą╝čāčÄ ą▓ ą╝ąŠą┤čāą╗čÅčģ ą░ą┐ą┐ą░čĆą░čéčāčĆčŗ, ąĖ ąĮą░čģąŠą┤čÅčéčüčÅ ą▓ čüą┐ąĄčåąĖą░ą╗čīąĮčŗčģ ą╝ąĄčüčéą░čģ (ąĮą░ą┐čĆąĖą╝ąĄčĆ EFUSE_BLK0). ąæąŠą╗ąĄąĄ ą┐ąŠą┤čĆąŠą▒ąĮąŠ čüą╝. č鹥čģąĮąĖč湥čüą║ąŠąĄ čĆčāą║ąŠą▓ąŠą┤čüčéą▓ąŠ ESP32 Technical Reference Manual -> eFuse Controller (čäą░ą╣ą╗ esp32_technical_reference_manual_en.pdf [5]). ąóą░ą║ąČąĄ čüą╝. ą┐ąĄčĆąĄą▓ąŠą┤ ąŠą┐ąĖčüą░ąĮąĖčÅ ą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆą░ eFuse ąĖąĘ čŹč鹊ą│ąŠ čĆčāą║ąŠą▓ąŠą┤čüčéą▓ą░ [2].

ąÆčüąĄą│ąŠ čā ESP32 ąĄčüčéčī 4 ą▒ą╗ąŠą║ą░ eFuse, ą║ą░ąČą┤čŗą╣ čĆą░ąĘą╝ąĄčĆąŠą╝ 256 ą▒ąĖčé (ąĮąŠ ąĮąĄ ą▓čüąĄ čŹčéąĖ ą▒ąĖčéčŗ ą┤ąŠčüčéčāą┐ąĮčŗ):

EFUSE_BLK0: ą┐ąŠą╗ąĮąŠčüčéčīčÄ ąĖčüą┐ąŠą╗čīąĘčāčÄčéčüčÅ ą▓ čüąĖčüč鹥ą╝ąĮčŗčģ čåąĄą╗čÅčģ.

EFUSE_BLK1: ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą┤ą╗čÅ ą║ą╗čÄčćą░ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ flash. ąĢčüą╗ąĖ čäčāąĮą║čåąĖčÅ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ (Flash Encryption) ąĮąĄ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ, č鹊 čŹč鹊čé ą▒ą╗ąŠą║ ą▒ąĖčé ą╝ąŠąČąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ ą┤ą╗čÅ ą┤čĆčāą│ąŠą╣ čåąĄą╗ąĖ.

EFUSE_BLK2: ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą┤ą╗čÅ ą║ą╗čÄčćą░ č鹥čģąĮąŠą╗ąŠą│ąĖąĖ ą▒ąĄąĘąŠą┐ą░čüąĮąŠą╣ ąĘą░ą│čĆčāąĘą║ąĖ (security boot [3]). ąĢčüą╗ąĖ čäčāąĮą║čåąĖčÅ Secure Boot ąĮąĄ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ, č鹊 čŹč鹊čé ą▒ą╗ąŠą║ ą╝ąŠąČąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ ą┤ą╗čÅ ą┤čĆčāą│ąŠą╣ čåąĄą╗ąĖ.

EFUSE_BLK3: ą╝ąŠąČąĄčé čćą░čüčéąĖčćąĮąŠ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ ą┤ą╗čÅ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čīčüą║ąŠą│ąŠ MAC-ą░ą┤čĆąĄčüą░, ąĖą╗ąĖ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ ą┐ąŠą╗ąĮąŠčüčéčīčÄ ą┤ą╗čÅ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ. ą×ą▒čĆą░čéąĖč鹥 ą▓ąĮąĖą╝ą░ąĮąĖąĄ, čćč鹊 ąĮąĄą║ąŠč鹊čĆčŗąĄ ą▒ąĖčéčŗ čāąČąĄ ąĖčüą┐ąŠą╗čīąĘčāčÄčéčüčÅ ą▓ ESP IDF [4].

ąÜą░ąČą┤čŗą╣ ą▒ą╗ąŠą║ ą┐ąŠą┤ąĄą╗ąĄąĮ ąĮą░ 8 čĆąĄą│ąĖčüčéčĆąŠą▓, ą║ą░ąČą┤čŗą╣ ąĖąĘ 32 ą▒ąĖčé.

[ąÜąŠą╝ą┐ąŠąĮąĄąĮčé eFuse Manager]

ąŻ ą║ąŠą╝ą┐ąŠąĮąĄąĮčéą░ ąĄčüčéčī API-čäčāąĮą║čåąĖąĖ ą┤ą╗čÅ čćč鹥ąĮąĖčÅ ąĖ ąĘą░ą┐ąĖčüąĖ ą┐ąŠą╗ąĄą╣ ą▒ąĖčé. ąöąŠčüčéčāą┐ ą║ čŹčéąĖą╝ ą┐ąŠą╗čÅą╝ ąŠčüčāčēąĄčüčéą▓ą╗čÅąĄčéčüčÅ č湥čĆąĄąĘ čüčéčĆčāą║čéčāčĆčŗ, ą║ąŠč鹊čĆčŗąĄ ąŠą┐ąĖčüčŗą▓ą░čÄčé ą╝ąĄčüčéą░ čĆą░ąĘą╝ąĄčēąĄąĮąĖčÅ ą▒ąĖčé eFuse ą▓ ą▒ą╗ąŠą║ą░čģ. ąÜąŠą╝ą┐ąŠąĮąĄąĮčé ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗čÅąĄčé ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī č乊čĆą╝ąĖčĆąŠą▓ą░ąĮąĖčÅ ą┐ąŠą╗ąĄą╣ ą╗čÄą▒ąŠą╣ ą┤ą╗ąĖąĮčŗ ąĖ ą╗čÄą▒ąŠą│ąŠ ą║ąŠą╗ąĖč湥čüčéą▓ą░ ąŠčéą┤ąĄą╗čīąĮčŗčģ ą▒ąĖčé. ą×ą┐ąĖčüą░ąĮąĖąĄ ą┐ąŠą╗ąĄą╣ čüą┤ąĄą╗ą░ąĮąŠ ą▓ čäą░ą╣ą╗ąĄ CSV, ą▓ ą▓ąĖą┤ąĄ čéą░ą▒ą╗ąĖčåčŗ. ąöą╗čÅ ą│ąĄąĮąĄčĆą░čåąĖąĖ čéą░ą▒ą╗ąĖčćąĮąŠą╣ č乊čĆą╝čŗ (čäą░ą╣ą╗ CSV) ą▓ ąĖčüčģąŠą┤ąĮąŠą╝ ą║ąŠą┤ąĄ C ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ čüą║čĆąĖą┐čé efuse_table_gen.py. ąŁč鹊čé čüą║čĆąĖą┐čé ą┐čĆąŠą▓ąĄčĆčÅąĄčé čäą░ą╣ą╗ CSV ąĮą░ čāąĮąĖą║ą░ą╗čīąĮąŠčüčéčī ąĖą╝ąĄąĮ ą┐ąŠą╗ąĄą╣ ąĖ ą┐ąĄčĆąĄčüąĄč湥ąĮąĖąĄ ą▒ąĖčé, ą▓ čüą╗čāčćą░ąĄ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čīčüą║ąŠą│ąŠ čäą░ą╣ą╗ą░ ąĖąĘ ą┤ąĖčĆąĄą║č鹊čĆąĖąĖ ą┐čĆąŠąĄą║čéą░ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ, čāčéąĖą╗ąĖčéą░ ą┐čĆąŠą▓ąĄčĆąĖčé ąŠą▒čēąĖą╣ CSV-čäą░ą╣ą╗.

ążą░ą╣ą╗čŗ CSV:

common (ąŠą▒čēąĖą╣ čäą░ą╣ą╗ esp_efuse_table.csv) - čüąŠą┤ąĄčƹȹĖčé ą┐ąŠą╗čÅ eFuse, ąĖčüą┐ąŠą╗čīąĘčāąĄą╝čŗąĄ čüčĆąĄą┤ąŠą╣ čĆą░ąĘčĆą░ą▒ąŠčéą║ąĖ ESP IDF. ąōąĄąĮąĄčĆą░čåąĖčÅ ąĖčüčģąŠą┤ąĮąŠą│ąŠ ą║ąŠą┤ą░ C ą┤ąŠą╗ąČąĮą░ ą▒čŗčéčī čüą┤ąĄą╗ą░ąĮą░ ą▓čĆčāčćąĮčāčÄ, ą║ąŠą│ą┤ą░ čüąŠą┤ąĄčƹȹĖą╝ąŠąĄ čŹč鹊ą│ąŠ čäą░ą╣ą╗ą░ ą▒čŗą╗ąŠ ąĖąĘą╝ąĄąĮąĄąĮąŠ (ą┐čāč鹥ą╝ ąĘą░ą┐čāčüą║ą░ ą║ąŠą╝ą░ąĮą┤čŗ idf.py efuse-common-table). ą×ą▒čĆą░čéąĖč鹥 ą▓ąĮąĖą╝ą░ąĮąĖąĄ, čćč鹊 ąĖąĘą╝ąĄąĮąĄąĮąĖčÅ ą▓ čŹč鹊ą╝ čäą░ą╣ą╗ąĄ ą╝ąŠą│čāčé ą┐čĆąĖą▓ąĄčüčéąĖ ą║ ąĮąĄą║ąŠčĆčĆąĄą║čéąĮąŠą╝čā čäčāąĮą║čåąĖąŠąĮąĖčĆąŠą▓ą░ąĮąĖčÄ.

custom (ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄ čŹč鹊ą│ąŠ čäą░ą╣ą╗ą░ ąĮąĄąŠą▒čÅąĘą░č鹥ą╗čīąĮąŠ, čŹč鹊 ą╝ąŠąČąĮąŠ čĆą░ąĘčĆąĄčłąĖčéčī ąŠą┐čåąĖąĄą╣ CONFIG_EFUSE_CUSTOM_TABLE) - čüąŠą┤ąĄčƹȹĖčé ą┐ąŠą╗čÅ eFuse, ą║ąŠč鹊čĆčŗąĄ ąĖčüą┐ąŠą╗čīąĘčāčÄčéčüčÅ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╝ ą▓ čüą▓ąŠąĄą╝ ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĖ. ąōąĄąĮąĄčĆą░čåąĖčÅ ąĖčüčģąŠą┤ąĮąŠą│ąŠ ą║ąŠą┤ą░ C ą┤ąŠą╗ąČąĮą░ ą▒čŗčéčī ą▓čŗą┐ąŠą╗ąĮąĄąĮą░ ą▓čĆčāčćąĮčāčÄ, ą║ąŠą│ą┤ą░ čŹč鹊čé čäą░ą╣ą╗ ąĖąĘą╝ąĄąĮčÅąĄčéčüčÅ, ą┐čāč鹥ą╝ ąĘą░ą┐čāčüą║ą░ ą║ąŠą╝ą░ąĮą┤čŗ idf.py efuse-custom-table.

[ą×ą┐ąĖčüą░ąĮąĖąĄ CSV-čäą░ą╣ą╗ą░]

CSV-čäą░ą╣ą╗ čüąŠą┤ąĄčƹȹĖčé ąŠą┐ąĖčüą░ąĮąĖąĄ ą┐ąŠą╗ąĄą╣ eFuse. ąÆ ą┐čĆąŠčüč鹊ą╝ čüą╗čāčćą░ąĄ ąŠą┤ąĮąŠ ą┐ąŠą╗ąĄ ąĖą╝ąĄąĄčé ąŠą┤ąĮčā čüčéčĆąŠą║čā ąŠą┐ąĖčüą░ąĮąĖčÅ. ąŚą░ą│ąŠą╗ąŠą▓ąŠą║ čéą░ą▒ą╗ąĖčåčŗ:

# field_name, efuse_block(EFUSE_BLK0..EFUSE_BLK3), bit_start(0..255), bit_count(1..256), comment

ą×čéą┤ąĄą╗čīąĮčŗąĄ ą┐ą░čĆą░ą╝ąĄčéčĆčŗ ą▓ CSV-čäą░ą╣ą╗ąĄ ąŠąĘąĮą░čćą░čÄčé čüą╗ąĄą┤čāčÄčēąĄąĄ.

field_name: ą┐ąŠą╗ąĄ ąĖą╝ąĄąĮąĖ. ąÜ ąĖą╝ąĄąĮąĖ ą▒čāą┤ąĄčé ą┤ąŠą▒ą░ą▓ą╗ąĄąĮ ą┐čĆąĄčäąĖą║čü ESP_EFUSE_, ąĖ čŹč鹊 ąĖą╝čÅ ą▒čāą┤ąĄčé ą┤ąŠčüčéčāą┐ąĮąŠ ą▓ ą║ąŠą┤ąĄ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ, ąĄą│ąŠ ą╝ąŠąČąĮąŠ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī ą┤ą╗čÅ ą┤ąŠčüčéčāą┐ą░ ą║ ą┐ąŠą╗čÅą╝ eFuse. ąśą╝ąĄąĮą░ ą▓čüąĄčģ ą┐ąŠą╗ąĄą╣ ą┤ąŠą╗ąČąĮčŗ ą▒čŗčéčī čāąĮąĖą║ą░ą╗čīąĮčŗą╝ąĖ. ąĢčüą╗ąĖ čüčéčĆąŠą║ą░ čüąŠą┤ąĄčƹȹĖčé ą┐čāčüč鹊ąĄ ąĖą╝čÅ, č鹊 čŹčéą░ čüčéčĆąŠą║ą░ ą▒čāą┤ąĄčé ą║ąŠą╝ą▒ąĖąĮąĖčĆąŠą▓ą░čéčīčüčÅ čü ą┐čĆąĄą┤čŗą┤čāčēąĖą╝ ą┐ąŠą╗ąĄą╝. ąŁč鹊 ą┐ąŠąĘą▓ąŠą╗ąĖčé ąÆą░ą╝ čāčüčéą░ąĮąŠą▓ąĖčéčī ą┐čĆąŠąĖąĘą▓ąŠą╗čīąĮčŗą╣ ą┐ąŠčĆčÅą┤ąŠą║ ą▒ąĖčé ą▓ ą┐ąŠą╗ąĄ, ą░ čéą░ą║ąČąĄ čĆą░čüčłąĖčĆąĖčéčī ą┐ąŠą╗ąĄ (čüą╝. ą┐ąŠą╗ąĄ MAC_FACTORY ą▓ čéą░ą▒ą╗ąĖčåąĄ common). ą¤ąŠą╗ąĄ field_name ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄčé čüčéčĆčāą║čéčāčĆąĮčŗą╣ č乊čĆą╝ą░čé čü ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄą╝ č鹊čćą║ąĖ '.', čćč鹊ą▒čŗ ą┐ąŠą║ą░ąĘą░čéčī, čćč鹊 ą┐ąŠą╗ąĄ ą┐čĆąĖąĮą░ą┤ą╗ąĄąČąĖčé ą┤čĆčāą│ąŠą╝čā ą┐ąŠą╗čÄ (čüą╝. WR_DIS ąĖ RD_DIS ą▓ čéą░ą▒ą╗ąĖčåąĄ common).

efuse_block: ąĮąŠą╝ąĄčĆ ą▒ą╗ąŠą║ą░. ą×ą┐čĆąĄą┤ąĄą╗čÅąĄčé, ą│ą┤ąĄ ą┤ąŠą╗ąČąĮčŗ ą▒čŗčéčī čĆą░ąĘą╝ąĄčēąĄąĮčŗ ą▒ąĖčéčŗ ą┤ą╗čÅ čŹč鹊ą│ąŠ ą┐ąŠą╗čÅ. ąöąŠčüčéčāą┐ąĮčŗ ąĮąŠą╝ąĄčĆą░ ą▒ą╗ąŠą║ąŠą▓ EFUSE_BLK0 .. EFUSE_BLK3.

bit_start: ąĮąŠą╝ąĄčĆ ąĮą░čćą░ą╗čīąĮąŠą│ąŠ ą▒ąĖčéą░ (0..255). ą¤ąŠą╗ąĄ bit_start ą╝ąŠąČąĄčé ą▒čŗčéčī ąŠą┐čāčēąĄąĮąŠ, č鹊ą│ą┤ą░ ąŠąĮąŠ ą▒čāą┤ąĄčé čāčüčéą░ąĮąŠą▓ą╗ąĄąĮąŠ ąĮą░ ąŠčüąĮąŠą▓ą░ąĮąĖąĖ ą┐čĆąĄą┤čŗą┤čāčēąĄą╣ ąĘą░ą┐ąĖčüąĖ, čé. ąĄ. ąĄčæ bit_start + bit_count, ąĄčüą╗ąĖ čŹčéą░ ąĘą░ą┐ąĖčüčī ą┐čĆąĖąĮą░ą┤ą╗ąĄąČąĖčé č鹊ą╝čā ąČąĄ čüą░ą╝ąŠą╝čā ą▒ą╗ąŠą║čā efuse_block. ąśąĮą░č湥, ąĄčüą╗ąĖ efuse_block ąŠčéą╗ąĖčćą░ąĄčéčüčÅ, ąĖą╗ąĖ čŹč鹊 ą┐ąĄčĆą▓ą░čÅ ąĘą░ą┐ąĖčüčī, ą▒čāą┤ąĄčé čüą│ąĄąĮąĄčĆąĖčĆąŠą▓ą░ąĮą░ ąŠčłąĖą▒ą║ą░.

bit_count: ą║ąŠą╗ąĖč湥čüčéą▓ąŠ ą▒ąĖčé ą┤ą╗čÅ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ ą▓ čŹč鹊ą╝ ą┐ąŠą╗ąĄ (1 .. n). ąŁč鹊čé ą┐ą░čĆą░ą╝ąĄčéčĆ ąŠą▒čÅąĘą░č鹥ą╗ąĄąĮ, ąĖ ąĮąĄ ą╝ąŠąČąĄčé ą▒čŗčéčī ąŠą┐čāčēąĄąĮ. ąŁč鹊 ą┐ąŠą╗ąĄ čéą░ą║ąČąĄ ą╝ąŠąČąĄčé ą▒čŗčéčī ąĘąĮą░č湥ąĮąĖąĄą╝ MAX_BLK_LEN, č鹊ą│ą┤ą░ ąĄą│ąŠ ą┤ą╗ąĖąĮą░ ą▒čāą┤ąĄčé čĆą░ą▓ąĮą░ ą╝ą░ą║čüąĖą╝ą░ą╗čīąĮąŠą╣ ą┤ą╗ąĖąĮąĄ ą▒ą╗ąŠą║ą░, čü čāč湥č鹊ą╝ čüčģąĄą╝čŗ ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖčÅ (ą┐čĆąĖą╝ąĄąĮąĖą╝ąŠ ą┤ą╗čÅ ą┐ąŠą╗ąĄą╣ ą║ą╗čÄč湥ą╣ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ESP_EFUSE_SECURE_BOOT_KEY ąĖ ESP_EFUSE_ENCRYPT_FLASH_KEY). ąŚąĮą░č湥ąĮąĖąĄ MAX_BLK_LEN ąĘą░ą▓ąĖčüąĖčé ąŠčé CONFIG_EFUSE_CODE_SCHEME_SELECTOR (ąŠą┐čåąĖčÅ ą▓čŗą▒ąŠčĆą░ čüčģąĄą╝čŗ ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖčÅ): ą┤ą╗čÅ None ąĘąĮą░č湥ąĮąĖąĄ 256, ą┤ą╗čÅ 3/4 ąĘąĮą░č湥ąĮąĖąĄ 192, ą┤ą╗čÅ REPEAT ąĘąĮą░č湥ąĮąĖąĄ 128.

comment: ą║ąŠą╝ą╝ąĄąĮčéą░čĆąĖą╣, ą║ąŠč鹊čĆčŗą╣ čéą░ą║ąČąĄ ą▒čāą┤ąĄčé ą┐ąŠą╝ąĄčēąĄąĮ ą▓ ąĘą░ą│ąŠą╗ąŠą▓ąŠčćąĮčŗą╣ čäą░ą╣ą╗ C. ąÜąŠą╝ą╝ąĄąĮčéą░čĆąĖą╣ ą╝ąŠąČąĄčé ą▒čŗčéčī ąŠą┐čāčēąĄąĮ.

ąĢčüą╗ąĖ ąĮąĄąŠą▒čģąŠą┤ąĖą╝ ąĮąĄ ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮčŗą╣ ą┐ąŠčĆčÅą┤ąŠą║ čüą╗ąĄą┤ąŠą▓ą░ąĮąĖčÅ ą▒ąĖčé ą┤ą╗čÅ ąŠą┐ąĖčüą░ąĮąĖčÅ ą┐ąŠą╗čÅ, č鹊 ąŠą┐ąĖčüą░ąĮąĖąĄ ą┐ąŠą╗čÅ ą▓ čüą╗ąĄą┤čāčÄčēąĖčģ čüčéčĆąŠą║ą░ ą┤ąŠą╗ąČąĮąŠ ą▒čŗčéčī ą┐čĆąŠą┤ąŠą╗ąČąĄąĮąŠ ą▒ąĄąĘ čāą║ą░ąĘą░ąĮąĖčÅ ąĖą╝ąĄąĮąĖ field_name. ąŁč鹊 ą┐ąŠą║ą░ąČąĄčé, čćč鹊 čüą╗ąĄą┤čāčÄčēąĖąĄ ąĘą░ą┐ąĖčüąĖ ą▒čāą┤čāčé ą┐čĆąĖąĮą░ą┤ą╗ąĄąČą░čéčī ąŠą┤ąĮąŠą╝čā ą┐ąŠą╗čÄ. ąØąĖąČąĄ ą┐ąŠą║ą░ąĘą░ąĮ ą┐čĆąĖą╝ąĄčĆ ą┤ą▓čāčģ ą┐ąŠą╗ąĄą╣ MAC_FACTORY ąĖ MAC_FACTORY_CRC:

# Factory MAC address #

#######################

MAC_FACTORY, EFUSE_BLK0, 72, 8, Factory MAC addr [0]

, EFUSE_BLK0, 64, 8, Factory MAC addr [1]

, EFUSE_BLK0, 56, 8, Factory MAC addr [2]

, EFUSE_BLK0, 48, 8, Factory MAC addr [3]

, EFUSE_BLK0, 40, 8, Factory MAC addr [4]

, EFUSE_BLK0, 32, 8, Factory MAC addr [5]

MAC_FACTORY_CRC, EFUSE_BLK0, 80, 8, CRC8 for factory MAC address

ąŁč鹊 ą┐ąŠą╗ąĄ ą▒čāą┤ąĄčé ą┤ąŠčüčéčāą┐ąĮąŠ ą▓ ą║ąŠą┤ąĄ ą║ą░ą║ ESP_EFUSE_MAC_FACTORY ąĖ ESP_EFUSE_MAC_FACTORY_CRC.

[ąĪčéčĆčāą║čéčāčĆąĖčĆąŠą▓ą░ąĮąĮčŗąĄ ą┐ąŠą╗čÅ eFuse]

ąĪčéčĆčāą║čéčāčĆąĖčĆąŠą▓ą░ąĮąĮčŗąĄ ą┐ąŠą╗čÅ ą▓čŗą│ą╗čÅą┤čÅčé ąĮą░ą┐ąŠą┤ąŠą▒ąĖąĄ WR_DIS.RD_DIS, ą│ą┤ąĄ č鹊čćą║ą░ ą│ąŠą▓ąŠčĆąĖčé ąŠčé č鹊ą╝, čćč鹊 ą┐ąŠą╗ąĄ ą┐čĆąĖąĮą░ą┤ą╗ąĄąČąĖčé čĆąŠą┤ąĖč鹥ą╗čīčüą║ąŠą╝čā ą┐ąŠą╗čÄ WR_DIS, ąĖ ąĮąĄ ą╝ąŠąČąĄčé ą▓čŗą╣čéąĖ ąĘą░ ą┤ąĖą░ą┐ą░ąĘąŠąĮ čĆąŠą┤ąĖč鹥ą╗čīčüą║ąŠą│ąŠ ą┐ąŠą╗čÅ.

WR_DIS, EFUSE_BLK0, 0, 32, ąĘą░čēąĖčéą░ ąŠčé ąĘą░ą┐ąĖčüąĖ ..

WR_DIS.RD_DIS, EFUSE_BLK0, 0, 1, .. ą┤ą╗čÅ RD_DIS

WR_DIS.FIELD_1, EFUSE_BLK0, 1, 1, .. ą┤ą╗čÅ FIELD_1

WR_DIS.FIELD_2, EFUSE_BLK0, 2, 4, .. ą┤ą╗čÅ FIELD_2 (ą▓ą║ą╗čÄčćą░ąĄčé B1 ąĖ B2)

WR_DIS.FIELD_2.B1, EFUSE_BLK0, 2, 2, .. ą┤ą╗čÅ FIELD_2.B1

WR_DIS.FIELD_2.B2, EFUSE_BLK0, 4, 2, .. ą┤ą╗čÅ FIELD_2.B2

WR_DIS.FIELD_3, EFUSE_BLK0, 5, 1, .. ą┤ą╗čÅ FIELD_3

WR_DIS.FIELD_3.ALIAS, EFUSE_BLK0, 5, 1, .. ą┤ą╗čÅ FIELD_3 (ą┐čĆąŠčüč鹊 ą┐čüąĄą▓ą┤ąŠąĮąĖą╝ WR_DIS.FIELD_3)

WR_DIS.FIELD_4, EFUSE_BLK0, 7, 1, .. ą┤ą╗čÅ FIELD_4

ąĢčüčéčī ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī ąĮąĄčüą║ąŠą╗čīą║ąŠ čāčĆąŠą▓ąĮąĄą╣ čüčéčĆčāą║čéčāčĆąĖčĆąŠą▓ą░ąĮąĮčŗčģ ą┐ąŠą╗ąĄą╣, ą║ą░ą║ WR_DIS.FIELD_2.B1 ąĖ B2. ąŁčéąĖ ą┐ąŠą╗čÅ ąĮąĄ ą┤ąŠą╗ąČąĮčŗ ą┐ąĄčĆąĄčüąĄą║ą░čéčī ą┤čĆčāą│ ą┤čĆčāą│ą░, ąĖ ąĖčģ ą▒ąĖčéčŗ ą┤ąŠą╗ąČąĮčŗ ą▒čŗčéčī ą▓ ą┐čĆąĄą┤ąĄą╗ą░čģ ą┤ąĖą░ą┐ą░ąĘąŠąĮąŠą▓ ą┤ą▓čāčģ ą┐ąŠą╗ąĄą╣ WR_DIS ąĖ WR_DIS.FIELD_2.

ą£ąŠąČąĮąŠ čüąŠąĘą┤ą░ą▓ą░čéčī ą┐čüąĄą▓ą┤ąŠąĮąĖą╝čŗ ą┤ą╗čÅ ą┐ąŠą╗ąĄą╣, ąĮą░čģąŠą┤čÅčēąĖčģčüčÅ ą▓ ąŠą┤ąĮąŠą╝ ąĖ č鹊ą╝ ąČąĄ ą┤ąĖą░ą┐ą░ąĘąŠąĮąĄ ą▒ąĖčé, čüą╝. WR_DIS.FIELD_3 ąĖ WR_DIS.FIELD_3.ALIAS.

ąśą╝ąĄąĮą░ IDF ą┤ą╗čÅ čüčéčĆčāą║čéčāčĆąĖčĆąŠą▓ą░ąĮąĮčŗčģ ą┐ąŠą╗ąĄą╣ efuse ą┤ąŠą╗ąČąĮčŗ ą▒čŗčéčī čāąĮąĖą║ą░ą╗čīąĮčŗą╝ąĖ. ąŻčéąĖą╗ąĖčéą░ efuse_table_gen ą▒čāą┤ąĄčé ą│ąĄąĮąĄčĆąĖčĆąŠą▓ą░čéčī ą║ąŠąĮąĄčćąĮčŗąĄ ąĖą╝ąĄąĮą░, ą│ą┤ąĄ č鹊čćą║ą░ ą▒čāą┤ąĄčé ąĘą░ą╝ąĄąĮąĄąĮą░ ąĮą░ čüąĖą╝ą▓ąŠą╗ ą┐ąŠą┤č湥čĆą║ąĖą▓ą░ąĮąĖčÅ '_'. ąśą╝ąĄąĮą░ ą┤ą╗čÅ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ ą▓ IDF: ESP_EFUSE_WR_DIS, ESP_EFUSE_WR_DIS_RD_DIS, ESP_EFUSE_WR_DIS_FIELD_2_B1, ąĖ čé. ą┤.

[ąŻčéąĖą╗ąĖčéą░ efuse_table_gen.py]

ąŁč鹊 čüą║čĆąĖą┐čé ąĮą░ čÅąĘčŗą║ąĄ Python, ą║ąŠč鹊čĆčŗą╣ ą╝ąŠąČąĄčé ą│ąĄąĮąĄčĆąĖčĆąŠą▓ą░čéčī ąĖčüčģąŠą┤ąĮčŗą╣ ą║ąŠą┤ ąĮą░ čÅąĘčŗą║ąĄ C ąĖąĘ čäą░ą╣ą╗ą░ CSV, ą┐čĆąĖ čŹč鹊ą╝ ą▒čāą┤ąĄčé čüą┤ąĄą╗ą░ąĮą░ ą┐čĆąŠą▓ąĄčĆą║ą░ ąĄą│ąŠ ą┐ąŠą╗ąĄą╣. ą¤čĆąĄąČą┤ąĄ ą▓čüąĄą│ąŠ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖčéčüčÅ ą┐čĆąŠą▓ąĄčĆą║ą░ čāąĮąĖą║ą░ą╗čīąĮąŠčüčéąĖ ąĖą╝ąĄąĮ ąĖ ąĮą░ą╗ąŠąČąĄąĮąĖąĄ ą┤čĆčāą│ ąĮą░ ą┤čĆčāą│ą░ ą┐ąŠą╗ąĄą╣ ą▒ąĖčé. ąĢčüą╗ąĖ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮčŗą╣ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čīčüą║ąĖą╣ čäą░ą╣ą╗, č鹊 ąŠąĮ ą▒čāą┤ąĄčé ą┐čĆąŠą▓ąĄčĆąĄąĮ ą▓ą╝ąĄčüč鹥 čü čüčāčēąĄčüčéą▓čāčÄčēąĖą╝ ąŠą▒čēąĖą╝ čäą░ą╣ą╗ąŠą╝ common (esp_efuse_table.csv). ąÆ čüą╗čāčćą░ąĄ ąŠčłąĖą▒ąŠą║ ąŠč鹊ą▒čĆą░ąĘąĖčéčüčÅ čüąŠąŠą▒čēąĄąĮąĖąĄ ąĖ čüčéčĆąŠą║ą░, ą║ąŠč鹊čĆą░čÅ ą┐čĆąĖą▓ąĄą╗ą░ ą║ ąŠčłąĖą▒ą║ąĄ. ąōąĄąĮąĄčĆąĖčĆčāąĄą╝čŗąĄ čäą░ą╣ą╗čŗ čÅąĘčŗą║ą░ C ą▒čāą┤čāčé čüąŠą┤ąĄčƹȹ░čéčī čüčéčĆčāą║čéčāčĆčŗ čéąĖą┐ą░ esp_efuse_desc_t.

ąöą╗čÅ ą│ąĄąĮąĄčĆą░čåąĖąĖ čäą░ą╣ą╗ąŠą▓ common ąĖčüą┐ąŠą╗čīąĘčāą╣č鹥 ą║ąŠą╝ą░ąĮą┤čā idf.py efuse-common-table, ąĖą╗ąĖ:

cd $IDF_PATH/components/efuse/

./efuse_table_gen.py esp32/esp_efuse_table.csv

ą¤ąŠčüą╗ąĄ ąĘą░ą▓ąĄčĆčłąĄąĮąĖčÅ ą│ąĄąĮąĄčĆą░čåąĖąĖ ą▓ ą┐ą░ą┐ą║ąĄ $IDF_PATH/components/efuse/esp32 ą▒čāą┤čāčé čüąŠąĘą┤ą░ąĮčŗ (ąĖą╗ąĖ ąŠą▒ąĮąŠą▓ą╗ąĄąĮčŗ) čäą░ą╣ą╗čŗ esp_efuse_table.c ąĖ include\esp_efuse_table.h.

ąöą╗čÅ ą│ąĄąĮąĄčĆą░čåąĖąĖ čäą░ą╣ą╗ąŠą▓ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ custom ąĖčüą┐ąŠą╗čīąĘčāą╣č鹥 ą║ąŠą╝ą░ąĮą┤čā idf.py efuse-custom-table, ąĖą╗ąĖ:

cd $IDF_PATH/components/efuse/

./efuse_table_gen.py esp32/esp_efuse_table.csv PROJECT_PATH/main/esp_efuse_custom_table.csv

ą¤ąŠčüą╗ąĄ ą│ąĄąĮąĄčĆą░čåąĖąĖ ą▓ ą┐ą░ą┐ą║ąĄ ą┐čĆąŠąĄą║čéą░ PROJECT_PATH/main ą▒čāą┤ąĄčé čüąŠąĘą┤ą░ąĮ čäą░ą╣ą╗ esp_efuse_custom_table.c, ąĖ ą▓ ą┐ąŠą┤ą║ą░čéą░ą╗ąŠą│ąĄ include ą▒čāą┤ąĄčé čüąŠąĘą┤ą░ąĮ ąĘą░ą│ąŠą╗ąŠą▓ąŠčćąĮčŗą╣ čäą░ą╣ą╗ esp_efuse_custom_table.h.

ąöą╗čÅ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ čüą│ąĄąĮąĄčĆąĖčĆąŠą▓ą░ąĮąĮčŗčģ ą┐ąŠą╗ąĄą╣ ą▓ ą║ąŠą┤ąĄ ąĮčāąČąĮąŠ ą▒čāą┤ąĄčé ą┐ąŠą┤ą║ą╗čÄčćąĖčéčī ą┤ą▓ą░ čäą░ą╣ą╗ą░:

#include "esp_efuse.h"

// ąÆ čüą╗čāčćą░ąĄ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ ą┐ąŠą╗ąĄą╣ custom ąĮą░ą┤ąŠ ą▒čāą┤ąĄčé ąĘą┤ąĄčüčī ą┐ąŠą┤ą║ą╗čÄčćąĖčéčī

// čäą░ą╣ą╗ esp_efuse_custom_table.h ą▓ą╝ąĄčüč鹊 esp_efuse_table.h:

#include "esp_efuse_table.h"

[ą¤ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄą╝čŗąĄ čüčģąĄą╝čŗ ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖčÅ]

eFuse ąĖčüą┐ąŠą╗čīąĘčāąĄčé 3 ą▓ą░čĆąĖą░ąĮčéą░ čüčģąĄą╝ ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖčÅ, ą▓čŗą▒ąŠčĆ čüčģąĄą╝čŗ ąŠą┐čĆąĄą┤ąĄą╗čÅąĄčéčüčÅ ąĘąĮą░č湥ąĮąĖąĄą╝ ąŠą┐čåąĖąĖ CONFIG_EFUSE_CODE_SCHEME_SELECTOR:

None (ąĘąĮą░č湥ąĮąĖąĄ 0).

3/4 (ąĘąĮą░č湥ąĮąĖąĄ 1).

Repeat (ąĘąĮą░č湥ąĮąĖąĄ 2).

ąĪčģąĄą╝ą░ ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖčÅ ą▓ą╗ąĖčÅąĄčé č鹊ą╗čīą║ąŠ ąĮą░ ą▒ą╗ąŠą║ąĖ EFUSE_BLK1, EFUSE_BLK2 ąĖ EFUSE_BLK3. ąæą╗ąŠą║ EUSE_BLK0 ą▓čüąĄą│ą┤ą░ ąĖčüą┐ąŠą╗čīąĘčāąĄčé čüčģąĄą╝čā None. ąĪčģąĄą╝ą░ ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖčÅ ą╝ąĄąĮčÅąĄčé ą║ąŠą╗ąĖč湥čüčéą▓ąŠ ą▒ąĖčé, ą║ąŠč鹊čĆąŠąĄ ą╝ąŠąČąĮąŠ ąĘą░ą┐ąĖčüą░čéčī ą▓ ą▒ą╗ąŠą║, ą┤ą╗ąĖąĮą░ ą▒ą╗ąŠą║ą░ ą┐ąŠčüč鹊čÅąĮąĮą░ ąĖ čĆą░ą▓ąĮą░ 256, ąĮąĄą║ąŠč鹊čĆčŗąĄ ąĖčģ čŹčéąĖčģ ą▒ąĖčé ąĖčüą┐ąŠą╗čīąĘčāčÄčéčüčÅ ą┤ą╗čÅ ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖčÅ, ąĖ ąŠąĮąĖ ąĮąĄą┤ąŠčüčéčāą┐ąĮčŗ ą┤ą╗čÅ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ.

ąÜąŠą│ą┤ą░ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ čüčģąĄą╝ą░ ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖčÅ, ą┤ą╗ąĖąĮą░ ą┐ąŠą╗ąĄąĘąĮąŠą╣ ąĮą░ą│čĆčāąĘą║ąĖ ąŠą│čĆą░ąĮąĖčćąĖą▓ą░ąĄčéčüčÅ (ą┐ąŠą┤čĆąŠą▒ąĮąĄąĄ čüą╝. čĆą░ąĘą┤ąĄą╗ 20.3.1.3 System Parameter coding_scheme ą┤ąŠą║čāą╝ąĄąĮčéą░ esp32_technical_reference_manual_en.pdf [5], ąĖą╗ąĖ ą┐ąĄčĆąĄą▓ąŠą┤ [2]):

None: ą┐ąŠą╗ąĄąĘąĮą░čÅ ąĮą░ą│čĆčāąĘą║ą░ 256 ą▒ąĖčé.

3/4: ą┐ąŠą╗ąĄąĘąĮą░čÅ ąĮą░ą│čĆčāąĘą║ą░ 192 ą▒ąĖčé.

Repeat: ą┐ąŠą╗ąĄąĘąĮą░čÅ ąĮą░ą│čĆčāąĘą║ą░ 128 ą▒ąĖčé.

ąśčüą┐ąŠą╗čīąĘčāąĄą╝čāčÄ čüčģąĄą╝čā ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖčÅ čćąĖą┐ą░ ą╝ąŠąČąĮąŠ ąŠą┐čĆąĄą┤ąĄą╗ąĖčéčī čüą╗ąĄą┤čāčÄčēąĖą╝ąĖ čüą┐ąŠčüąŠą▒ą░ą╝ąĖ:

ŌĆó ąŚą░ą┐čāčüą║ąŠą╝ ą║ąŠą╝ą░ąĮą┤čŗ espefuse.py -p PORT summary.

ŌĆó ąśąĘ ą╗ąŠą│ąŠą▓ čāčéąĖą╗ąĖčéčŗ esptool (ą┐ąŠčüą╗ąĄ ą┐čĆąŠčłąĖą▓ą║ąĖ).

ŌĆó ąÆčŗąĘąŠą▓ąŠą╝ ą▓ ą║ąŠą┤ąĄ čäčāąĮą║čåąĖąĖ esp_efuse_get_coding_scheme() ą┤ą╗čÅ ą▒ą╗ąŠą║ą░ EFUSE_BLK3.

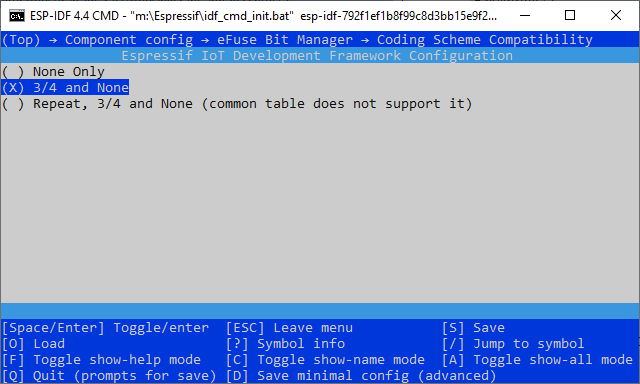

ąśčüą┐ąŠą╗čīąĘčāąĄą╝čāčÄ čüčģąĄą╝čā ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖčÅ ą┤ą╗čÅ ą▒ąĖą▒ą╗ąĖąŠč鹥ą║ąĖ eFuse Manager ą▓ ą┐čĆąŠąĄą║č鹥 ą╝ąŠąČąĮąŠ ą┐ąŠą╝ąĄąĮčÅčéčī/ą┐čĆąŠą▓ąĄčĆąĖčéčī ąĘą░ą┐čāčüą║ąŠą╝ ą║ąŠą╝ą░ąĮą┤čŗ idf.py menuconfig, ą┐ąŠčüą╗ąĄ č湥ą│ąŠ ąĮą░ą┤ąŠ ąĘą░ą╣čéąĖ ą▓ čĆą░ąĘą┤ąĄą╗ ąĮą░čüčéčĆąŠąĄą║ Component config -> eFuse Bit Manager -> Coding Scheme Compability:

Connecting....

Detecting chip type... Unsupported detection protocol, switching and trying again...

Connecting....

Detecting chip type... ESP32

espefuse.py v3.2-dev

EFUSE_NAME (Block) Description = [Meaningful Value] [Readable/Writeable] (Hex Value)

----------------------------------------------------------------------------------------

Calibration fuses:

BLK3_PART_RESERVE (BLOCK0): BLOCK3 partially served for ADC calibration data = False R/W (0b0)

ADC_VREF (BLOCK0): Voltage reference calibration = 1128 R/W (0b00100)

Config fuses:

XPD_SDIO_FORCE (BLOCK0): Ignore MTDI pin (GPIO12) for VDD_SDIO on reset = False R/W (0b0)

XPD_SDIO_REG (BLOCK0): If XPD_SDIO_FORCE, enable VDD_SDIO reg on reset = False R/W (0b0)

XPD_SDIO_TIEH (BLOCK0): If XPD_SDIO_FORCE & XPD_SDIO_REG = 1.8V R/W (0b0)

CLK8M_FREQ (BLOCK0): 8MHz clock freq override = 49 R/W (0x31)

SPI_PAD_CONFIG_CLK (BLOCK0): Override SD_CLK pad (GPIO6/SPICLK) = 0 R/W (0b00000)

SPI_PAD_CONFIG_Q (BLOCK0): Override SD_DATA_0 pad (GPIO7/SPIQ) = 0 R/W (0b00000)

SPI_PAD_CONFIG_D (BLOCK0): Override SD_DATA_1 pad (GPIO8/SPID) = 0 R/W (0b00000)

SPI_PAD_CONFIG_HD (BLOCK0): Override SD_DATA_2 pad (GPIO9/SPIHD) = 0 R/W (0b00000)

SPI_PAD_CONFIG_CS0 (BLOCK0): Override SD_CMD pad (GPIO11/SPICS0) = 0 R/W (0b00000)

DISABLE_SDIO_HOST (BLOCK0): Disable SDIO host = False R/W (0b0)

Efuse fuses:

WR_DIS (BLOCK0): Efuse write disable mask = 0 R/W (0x0000)

RD_DIS (BLOCK0): Efuse read disable mask = 0 R/W (0x0)

CODING_SCHEME (BLOCK0): Efuse variable block length scheme

= NONE (BLK1-3 len=256 bits) R/W (0b00)

KEY_STATUS (BLOCK0): Usage of efuse block 3 (reserved) = False R/W (0b0)

Identity fuses:

MAC (BLOCK0): Factory MAC Address

= 30:c6:f7:2a:3b:bc (CRC 0xc5 OK) R/W

MAC_CRC (BLOCK0): CRC8 for factory MAC address = 197 R/W (0xc5)

CHIP_VER_REV1 (BLOCK0): Silicon Revision 1 = True R/W (0b1)

CHIP_VER_REV2 (BLOCK0): Silicon Revision 2 = True R/W (0b1)

CHIP_VERSION (BLOCK0): Reserved for future chip versions = 2 R/W (0b10)

CHIP_PACKAGE (BLOCK0): Chip package identifier = 0 R/W (0b000)

MAC_VERSION (BLOCK3): Version of the MAC field = 0 R/W (0x00)

Security fuses:

FLASH_CRYPT_CNT (BLOCK0): Flash encryption mode counter = 0 R/W (0b0000000)

UART_DOWNLOAD_DIS (BLOCK0): Disable UART download mode (ESP32 rev3 only) = False R/W (0b0)

FLASH_CRYPT_CONFIG (BLOCK0): Flash encryption config (key tweak bits) = 0 R/W (0x0)

CONSOLE_DEBUG_DISABLE (BLOCK0): Disable ROM BASIC interpreter fallback = True R/W (0b1)

ABS_DONE_0 (BLOCK0): Secure boot V1 is enabled for bootloader image = False R/W (0b0)

ABS_DONE_1 (BLOCK0): Secure boot V2 is enabled for bootloader image = False R/W (0b0)

JTAG_DISABLE (BLOCK0): Disable JTAG = False R/W (0b0)

DISABLE_DL_ENCRYPT (BLOCK0): Disable flash encryption in UART bootloader = False R/W (0b0)

DISABLE_DL_DECRYPT (BLOCK0): Disable flash decryption in UART bootloader = False R/W (0b0)

DISABLE_DL_CACHE (BLOCK0): Disable flash cache in UART bootloader = False R/W (0b0)

BLOCK1 (BLOCK1): Flash encryption key

= 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 R/W

BLOCK2 (BLOCK2): Secure boot key

= 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 R/W

BLOCK3 (BLOCK3): Variable Block 3

= 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 R/W

Flash voltage (VDD_SDIO) determined by GPIO12 on reset (High for 1.8V, Low/NC for 3.3V).

ąóą░ą▒ą╗ąĖčåčŗ eFuse ą▓čüąĄą│ą┤ą░ ą┤ąŠą╗ąČąĮčŗ čüąŠąŠčéą▓ąĄčéčüčéą▓ąŠą▓ą░čéčī čüčģąĄą╝ąĄ ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖčÅ ą▓ čćąĖą┐ąĄ. ąĪčāčēąĄčüčéą▓čāąĄčé ąŠą┐čåąĖčÅ ą┤ą╗čÅ ą▓čŗą▒ąŠčĆą░ ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖčÅ CONFIG_EFUSE_CODE_SCHEME_SELECTOR ą▓ Kconfig. ąÜąŠą│ą┤ą░ ą│ąĄąĮąĄčĆąĖčĆčāčÄčéčüčÅ čäą░ą╣ą╗čŗ ąĖčüčģąŠą┤ąĮąŠą│ąŠ ą║ąŠą┤ą░, ąĄčüą╗ąĖ ąÆą░čłąĖ čéą░ą▒ą╗ąĖčåčŗ ąĮąĄ čüą╗ąĄą┤čāčÄčé čüčģąĄą╝ąĄ ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖčÅ, č鹊 ą▒čāą┤ąĄčé ą┐ąŠą║ą░ąĘą░ąĮąŠ čüąŠąŠą▒čēąĄąĮąĖąĄ ąŠą▒ ąŠčłąĖą▒ą║ąĄ. ąØą░čüčéčĆąŠą╣č鹥 ą┤ą╗ąĖąĮčā ąĖą╗ąĖ čüą╝ąĄčēąĄąĮąĖąĄ ą┐ąŠą╗ąĄą╣. ąĢčüą╗ąĖ ąÆą░čłą░ ą┐čĆąŠą│čĆą░ą╝ą╝ą░ ą▒čŗą╗ą░ čüą║ąŠą╝ą┐ąĖą╗ąĖčĆąŠą▓ą░ąĮą░ čü ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖąĄą╝ None, ąĖ ą▓ čćąĖą┐ąĄ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖąĄ 3/4, č鹊 ą╝ąŠąČąĄčé ą┐čĆąŠąĖąĘąŠą╣čéąĖ ąŠčłąĖą▒ą║ą░ ESP_ERR_CODING, ą║ąŠą│ą┤ą░ ą▓čŗąĘčŗą▓ą░ąĄčéčüčÅ API (ą┐ąŠą╗ąĄ ąĮą░čģąŠą┤ąĖčéčüčÅ ą▓ąĮąĄ ą│čĆą░ąĮąĖčå ą▒ą╗ąŠą║ą░). ąĢčüą╗ąĖ ą┐ąŠą╗ąĄ čüąŠąŠčéą▓ąĄčéčüčéą▓čāąĄčé ąĮąŠą▓čŗą╝ ą│čĆą░ąĮąĖčåą░ą╝ ą▒ą╗ąŠą║ą░, č鹊 API ą▒čāą┤ąĄčé čĆą░ą▒ąŠčéą░čéčī ą▒ąĄąĘ ąŠčłąĖą▒ąŠą║.

ąóą░ą║ąČąĄ čüčģąĄą╝ą░ ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖčÅ 3/4 ąĮą░ą║ą╗ą░ą┤čŗą▓ą░ąĄčé ąŠą│čĆą░ąĮąĖč湥ąĮąĖčÅ ąĮą░ ąĘą░ą┐ąĖčüčī ą▒ąĖčé, ą┐čĆąĖąĮą░ą┤ą╗ąĄąČą░čēąĖčģ ąŠą┤ąĮąŠą╝čā 菹╗ąĄą╝ąĄąĮčéčā ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖčÅ. ąÆąĄčüčī ą▒ą╗ąŠą║ ą┤ą╗ąĖąĮąŠą╣ 256 ą┤ąĄą╗ąĖčéčüčÅ ąĮą░ 4 菹╗ąĄą╝ąĄąĮčéą░ ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖčÅ, ąĖ ą║ą░ąČą┤čŗą╣ 菹╗ąĄą╝ąĄąĮčé ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖčÅ čüąŠčüč鹊ąĖčé ąĖąĘ 6 ą▒ą░ą╣čé čü ą┐ąŠą╗ąĄąĘąĮčŗą╝ąĖ ą┤ą░ąĮąĮčŗą╝ąĖ ąĖ 2 čüąĄčĆą▓ąĖčüąĮčŗčģ ą▒ą░ą╣čé. ąŁčéąĖ 2 čüąĄčĆą▓ąĖčüąĮčŗčģ ą▒ą░ą╣čéą░ čüąŠą┤ąĄčƹȹ░čé ą║ąŠąĮčéčĆąŠą╗čīąĮčāčÄ čüčāą╝ą╝čā ąŠčé ą┐čĆąĄą┤čŗą┤čāčēąĖčģ 6 ą▒ą░ą╣čé ą┤ą░ąĮąĮčŗčģ. ą¤ąŠą╗čāčćą░ąĄčéčüčÅ, čćč鹊 ą▓ ąŠą┤ąĖąĮ 菹╗ąĄą╝ąĄąĮčé ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖčÅ ą╝ąŠąČąĮąŠ ąĘą░ą┐ąĖčüą░čéčī č鹊ą╗čīą║ąŠ ąŠą┤ąĮąŠ ą┐ąŠą╗ąĄ. ą¤ąŠą▓č鹊čĆčÅčÄčēąĖąĄčüčÅ ą┐ąĄčĆąĄąĘą░ą┐ąĖčüąĖ ąŠą┤ąĮąŠą│ąŠ ąĖ č鹊ą│ąŠ ąČąĄ 菹╗ąĄą╝ąĄąĮčéą░ ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖčÅ ąĘą░ą┐čĆąĄčēąĄąĮąŠ. ą×ą┤ąĮą░ą║ąŠ ąĄčüą╗ąĖ ą▒čŗą╗ą░ čüą┤ąĄą╗ą░ąĮą░ ą┐čĆąĄą┤ą▓ą░čĆąĖč鹥ą╗čīąĮą░čÅ ąĘą░ą┐ąĖčüčī, ąĖą╗ąĖ č湥čĆąĄąĘ čäčāąĮą║čåąĖčÄ esp_efuse_write_block(), č鹊 ą▓ąŠąĘą╝ąŠąČąĮąŠ čćč鹥ąĮąĖąĄ ą┐ąŠą╗ąĄą╣, ą┐čĆąĖąĮą░ą┤ą╗ąĄąČą░čēąĖčģ ąŠą┤ąĮąŠą╝čā 菹╗ąĄą╝ąĄąĮčéčā ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖčÅ.

ąÆ čüą╗čāčćą░ąĄ čüčģąĄą╝čŗ ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖčÅ 3/4 ą┐čĆąŠčåąĄčüčü ąĘą░ą┐ąĖčüąĖ ą┤ąĄą╗ąĖčéčüčÅ ąĮą░ 菹╗ąĄą╝ąĄąĮčéčŗ ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖčÅ, ąĖ ą╝čŗ ąĮąĄ ą╝ąŠąČąĄą╝ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī ąŠą▒čŗčćąĮčŗą╣ čĆąĄąČąĖą╝ ąĘą░ą┐ąĖčüąĖ ą┤ą╗čÅ ąĮąĄą║ąŠč鹊čĆčŗčģ ą┐ąŠą╗ąĄą╣. ą£čŗ ą╝ąŠąČąĄą╝ ą┐ąŠą┤ą│ąŠč鹊ą▓ąĖčéčī ą▓čüąĄ ą┤ą░ąĮąĮčŗąĄ ą┤ą╗čÅ ąĘą░ą┐ąĖčüąĖ, ąĖ ą┐čĆąŠčłąĖčéčī ąĖčģ ąĘą░ ąŠą┤ąĮčā ąŠą┐ąĄčĆą░čåąĖčÄ. ąÆčŗ čéą░ą║ąČąĄ ą╝ąŠąČąĄč鹥 ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī čŹč鹊čé čĆąĄąČąĖą╝ ąĖ ą┤ą╗čÅ čüčģąĄą╝čŗ ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖčÅ None, ąĮąŠ ą┤ą╗čÅ čŹč鹊ą│ąŠ čĆąĄąČąĖą╝ą░ čéą░ą║ąŠą╣ ą╝ąĄč鹊ą┤ ąĘą░ą┐ąĖčüąĖ ąĮąĄ čÅą▓ą╗čÅąĄčéčüčÅ ąŠą▒čÅąĘą░č鹥ą╗čīąĮčŗą╝. ą×ąĮ ą▓ą░ąČąĄąĮ ą┤ą╗čÅ čüčģąĄą╝čŗ 3/4. ą¤ą░ą║ąĄčéąĮčŗą╣ čĆąĄąČąĖą╝ ąĘą░ą┐ąĖčüąĖ ą▒ą╗ąŠą║ąĖčĆčāąĄčé ąŠą┐ąĄčĆą░čåąĖąĖ esp_efuse_read_... (čćč鹥ąĮąĖąĄ eFuse).

ą¤ąŠčüą╗ąĄ ąĖąĘą╝ąĄąĮąĄąĮąĖčÅ čüčģąĄą╝čŗ ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖčÅ ąĘą░ą┐čāčüčéąĖč鹥 ą║ąŠą╝ą░ąĮą┤čŗ efuse_common_table ąĖ efuse_custom_table, čćč鹊ą▒čŗ ą┐čĆąŠą▓ąĄčĆąĖčéčī čéą░ą▒ą╗ąĖčåčŗ ąĮąŠą▓ąŠą╣ čüčģąĄą╝čŗ ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖčÅ.

ą¦č鹊ą▒čŗ ąĘą░ą┐ąĖčüą░čéčī ąĮąĄą║ąŠč鹊čĆčŗąĄ ą┐ąŠą╗čÅ ą▓ ąŠą┤ąĖąĮ ą▒ą╗ąŠą║, ąĖą╗ąĖ čĆą░ąĘąĮčŗąĄ ą▒ą╗ąŠą║ąĖ ąĘą░ ąŠą┤ąĮčā ąŠą┐ąĄčĆą░čåąĖčÄ, ąĮąĄąŠą▒čģąŠą┤ąĖą╝ąŠ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī ą┐ą░ą║ąĄčéąĮčŗą╣ čĆąĄąČąĖą╝ ąĘą░ą┐ąĖčüąĖ (batch writing mode). ąĪąĮą░čćą░ą╗ą░ čāčüčéą░ąĮąŠą▓ąĖč鹥 čŹč鹊čé čĆąĄąČąĖą╝ ą▓čŗąĘąŠą▓ąŠą╝ čäčāąĮą║čåąĖąĖ esp_efuse_batch_write_begin(), ąĘą░č鹥ą╝ ąĘą░ą┐ąĖčłąĖč鹥 ąĮąĄą║ąŠč鹊čĆčŗąĄ ą┐ąŠą╗čÅ ą║ą░ą║ ąŠą▒čŗčćąĮąŠ, ąĖčüą┐ąŠą╗čīąĘčāčÅ čäčāąĮą║čåąĖąĖ esp_efuse_write_... ąś ą▓ ąĘą░ą▓ąĄčĆčłąĄąĮąĖąĄ ą┐čĆąŠčłąĄą╣č鹥 ąĖčģ, ą┤ą╗čÅ č湥ą│ąŠ ą▓čŗąĘąŠą▓ąĖč鹥 čäčāąĮą║čåąĖčÄ esp_efuse_batch_write_commit(). ąŁč鹊čé ą▓čŗąĘąŠą▓ ą┐čĆąŠčłčīąĄčé ą┐ąŠą┤ą│ąŠč鹊ą▓ą╗ąĄąĮąĮčŗąĄ ą┤ą░ąĮąĮčŗąĄ ą▓ ą▒ą╗ąŠą║ąĖ eFuse, ąĖ ąĘą░ą┐čĆąĄčéąĖčé batch recording mode.

ąŚą░ą╝ąĄčćą░ąĮąĖąĄ: ąĄčüą╗ąĖ ą▓ ą▒ą╗ąŠą║ąĄ eFuse čāąČąĄ ąĄčüčéčī ąĘą░ą┐ąĖčüą░ąĮąĮčŗąĄ ą┤ą░ąĮąĮčŗąĄ ą▓ čüčģąĄą╝ąĄ ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖčÅ 3/4 ąĖą╗ąĖ Repeat, č鹊 ąĮąĄą▓ąŠąĘą╝ąŠąČąĮąŠ ąĘą░ą┐ąĖčüą░čéčī čćč鹊-ą╗ąĖą▒ąŠ ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮąŠ (ą┤ą░ąČąĄ ąĄčüą╗ąĖ čéčĆąĄą▒čāąĄą╝čŗąĄ ą▒ąĖčéčŗ ą┐čāčüčéčŗąĄ), ą▒ąĄąĘ ą┐ąŠą▓čĆąĄąČą┤ąĄąĮąĖčÅ ą┐čĆąĄą┤čŗą┤čāčēąĖčģ ąĘą░ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĮčŗčģ ą┤ą░ąĮąĮčŗčģ. ąŁčéąĖ ą┤ą░ąĮąĮčŗąĄ ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖčÅ ą▒čāą┤čāčé ą┐ąŠą╗ąĮąŠčüčéčīčÄ ą┐ąĄčĆąĄąĘą░ą┐ąĖčüą░ąĮčŗ ąĮąŠą▓čŗą╝ąĖ ą┤ą░ąĮąĮčŗą╝ąĖ ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖčÅ, ąĖ ą┐ąŠą╗ąĮąŠčüčéčīčÄ čāąĮąĖčćč鹊ąČąĄąĮčŗ (ą┐ąŠą╗ąĄąĘąĮą░čÅ ąĮą░ą│čĆčāąĘą║ą░ eFuse ąŠčüčéą░ąĮąĄčéčüčÅ ąĮąĄą┐ąŠą▓čĆąĄąČą┤ąĄąĮąĮąŠą╣). ąŁč鹊 ą╝ąŠąČąĄčé ąŠčéąĮąŠčüąĖčéčīčüčÅ ą║ ą┐ą░čĆą░ą╝ąĄčéčĆą░ą╝ CUSTOM_MAC, SPI_PAD_CONFIG_HD, SPI_PAD_CONFIG_CS, ąĖ čé. ą┤. ą¤ąŠąČą░ą╗čāą╣čüčéą░, ąŠą▒čĆą░čéąĖč鹥čüčī ą║ Espressif, čćč鹊ą▒čŗ ąĘą░ą║čāą┐ąĖčéčī čćąĖą┐čŗ/ą╝ąŠą┤čāą╗ąĖ čü čéčĆąĄą▒čāąĄą╝čŗą╝ąĖ, ą┐čĆąĄą┤ą▓ą░čĆąĖč鹥ą╗čīąĮąŠ ąĘą░ą┐ąĖčüą░ąĮąĮčŗą╝ąĖ eFuse.

ąóą×ąøą¼ąÜą× ąöąøą» ąóąĢąĪąóąśąĀą×ąÆąÉąØąśą» (ąØąĢ ąĀąĢąÜą×ą£ąĢąØąöąŻąĢąóąĪą»): ąÆčŗ ą╝ąŠąČąĄč鹥 ąĖą│ąĮąŠčĆąĖčĆąŠą▓ą░čéčī ąĖą╗ąĖ ą┐ąŠą┤ą░ą▓ąĖčéčī ąŠčłąĖą▒ą║ąĖ, ą║ąŠč鹊čĆčŗąĄ ąĮą░čĆčāčłą░čÄčé čüčģąĄą╝čā ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖčÅ ą┤ą░ąĮąĮčŗčģ, čćč鹊ą▒čŗ ą┐čĆąŠčłąĖčéčī ąĮąĄąŠą▒čģąŠą┤ąĖą╝čŗąĄ ą▒ąĖčéčŗ ą▓ ą▒ą╗ąŠą║ eFuse.

[eFuse API]

ąŚą░ą│ąŠą╗ąŠą▓ąŠčćąĮčŗą╣ čäą░ą╣ą╗:

components/efuse/esp32/include/esp_efuse.h

ąöąŠčüčéčāą┐ ą║ ą┐ąŠą╗čÅą╝ ąŠčüčāčēąĄčüčéą▓ą╗čÅąĄčéčüčÅ č湥čĆąĄąĘ čāą║ą░ąĘą░č鹥ą╗čī ąĮą░ čüčéčĆčāą║čéčāčĆčā ąŠą┐ąĖčüą░ąĮąĖčÅ. API-čäčāąĮą║čåąĖąĖ ą┤ą╗čÅ ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖčÅ ą▒ą░ąĘąŠą▓čŗčģ ąŠą┐ąĄčĆą░čåąĖą╣:

| ążčāąĮą║čåąĖčÅ |

ą×ą┐ąĖčüą░ąĮąĖąĄ |

| esp_efuse_read_field_blob() |

ąÆąŠąĘą▓čĆą░čéąĖčé ą╝ą░čüčüąĖą▓ čćč鹥ąĮąĖčÅ ą▒ąĖčé eFuse. |

| esp_efuse_read_field_cnt() |

ąÆąŠąĘą▓čĆą░čéąĖčé ą║ąŠą╗ąĖč湥čüčéą▓ąŠ ą▒ąĖčé, ąĘą░ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░ąĮąĮčŗčģ ą▓ 1. |

| esp_efuse_write_field_blob() |

ąŚą░ą┐ąĖčüčŗą▓ą░ąĄčé ą╝ą░čüčüąĖą▓. |

| esp_efuse_write_field_cnt() |

ąŚą░ą┐ąĖčüčŗą▓ą░ąĄčé čéčĆąĄą▒čāąĄą╝ąŠąĄ ą║ąŠą╗ąĖč湥čüčéą▓ąŠ ą▒ąĖčé ą▓ 1. |

| esp_efuse_get_field_size() |

ąÆąŠąĘą▓čĆą░čéąĖčé ą║ąŠą╗ąĖč湥čüčéą▓ąŠ ą▒ąĖčé ą┐ąŠ ąĖą╝ąĄąĮąĖ ą┐ąŠą╗čÅ. |

| esp_efuse_read_reg() |

ąÆąŠąĘą▓čĆą░čéąĖčé ąĘąĮą░č湥ąĮąĖčÅ čĆąĄą│ąĖčüčéčĆą░ eFuse. |

| esp_efuse_write_reg() |

ąŚą░ą┐ąĖčüčŗą▓ą░ąĄčé ąĘąĮą░č湥ąĮąĖąĄ ą▓ čĆąĄą│ąĖčüčéčĆ eFuse. |

| esp_efuse_get_coding_scheme() |

ąÆąŠąĘą▓čĆą░čéąĖčé čüčģąĄą╝čā ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖčÅ ą┤ą╗čÅ ą▒ą╗ąŠą║ąŠą▓ eFuse. |

| esp_efuse_read_block() |

ąÆąŠąĘą▓čĆą░čéąĖčé ą║ą╗čÄčć ą┤ą╗čÅ ą▒ą╗ąŠą║ą░ eFuse, ąĮą░čćąĖąĮą░čÅ čü čāą║ą░ąĘą░ąĮąĮąŠą│ąŠ čüą╝ąĄčēąĄąĮąĖčÅ ąĖ čéčĆąĄą▒čāąĄą╝ąŠą│ąŠ čĆą░ąĘą╝ąĄčĆą░. |

| esp_efuse_write_block() |

ąŚą░ą┐ąĖčłąĄčé ą║ą╗čÄčć ą┤ą╗čÅ ą▒ą╗ąŠą║ą░ eFuse, ąĮą░čćąĖąĮą░čÅ čü čāą║ą░ąĘą░ąĮąĮąŠą│ąŠ čüą╝ąĄčēąĄąĮąĖčÅ ąĖ čéčĆąĄą▒čāąĄą╝ąŠą│ąŠ čĆą░ąĘą╝ąĄčĆą░. |

| esp_efuse_batch_write_begin() |

ąŻčüčéą░ąĮąŠą▓ąĖčé ą┐ą░ą║ąĄčéąĮčŗą╣ čĆąĄąČąĖą╝ ą┤ą╗čÅ ąĘą░ą┐ąĖčüąĖ ą┐ąŠą╗ąĄą╣. |

| esp_efuse_batch_write_commit() |

ąŚą░ą┐ąĖčłąĄčé ą▓čüąĄ ą┐ąŠą┤ą│ąŠč鹊ą▓ą╗ąĄąĮąĮčŗąĄ ą┐ąŠą╗čÅ ą┤ą░ąĮąĮčŗčģ ą▓ ą┐ą░ą║ąĄčéąĮąŠą╝ čĆąĄąČąĖą╝ąĄ, ąĖ ą▓čŗą┐ąŠą╗ąĮąĖčé ą▓čŗčģąŠą┤ ąĖąĘ ą┐ą░ą║ąĄčéąĮąŠą│ąŠ čĆąĄąČąĖą╝ą░ ąĘą░ą┐ąĖčüąĖ. |

| esp_efuse_batch_write_cancel() |

ąĪą▒čĆą░čüčŗą▓ą░ąĄčé ą┐ą░ą║ąĄčéąĮčŗą╣ čĆąĄąČąĖą╝ ąĘą░ą┐ąĖčüąĖ ąĖ ą┐ąŠą┤ą│ąŠč鹊ą▓ą╗ąĄąĮąĮčŗąĄ ą┤ą╗čÅ čŹč鹊ą│ąŠ ą┤ą░ąĮąĮčŗąĄ. |

| esp_efuse_get_key_dis_read() |

ąÆąŠąĘą▓čĆą░čēą░ąĄčé ąĘą░čēąĖčéčā ąŠčé čćč鹥ąĮąĖčÅ ą┤ą╗čÅ ą║ą╗čÄčćą░ ą▒ą╗ąŠą║ą░. |

| esp_efuse_set_key_dis_read() |

ąŻčüčéą░ąĮą░ą▓ą╗ąĖą▓ą░ąĄčé ąĘą░čēąĖčéčā ąŠčé čćč鹥ąĮąĖčÅ ą┤ą╗čÅ ą║ą╗čÄčćą░ ą▒ą╗ąŠą║ą░. |

| esp_efuse_get_key_dis_write() |

ąÆąŠąĘą▓čĆą░čéąĖčé ąĘą░čēąĖčéčā ąŠčé ąĘą░ą┐ąĖčüąĖ ą┤ą╗čÅ ą║ą╗čÄčćą░ ą▒ą╗ąŠą║ą░. |

| esp_efuse_set_key_dis_write() |

ąŻčüčéą░ąĮąŠą▓ąĖčé ąĘą░čēąĖčéčā ąŠčé ąĘą░ą┐ąĖčüąĖ ą┤ą╗čÅ ą║ą╗čÄčćą░ ą▒ą╗ąŠą║ą░. |

| esp_efuse_get_key_purpose() |

ąÆąŠąĘą▓čĆą░čéąĖčé č鹥ą║čāčēąĖą╣ ąĮą░ą▒ąŠčĆ ą┐čĆąĄą┤ąĮą░ąĘąĮą░č湥ąĮąĖčÅ ą┤ą╗čÅ ą║ą╗čÄčćą░ ą▒ą╗ąŠą║ą░. |

| esp_efuse_write_key() |

ą¤čĆąŠą│čĆą░ą╝ą╝ąĖčĆčāąĄčé ą┤ą░ąĮąĮčŗąĄ ą║ą╗čÄčćą░ ą▓ ą▒ą╗ąŠą║ eFuse. |

| esp_efuse_write_keys() |

ą¤čĆąŠą│čĆą░ą╝ą╝ąĖčĆčāąĄčé ą║ą╗čÄčćąĖ ą┤ą╗čÅ ąĮąĄ ąĖčüą┐ąŠą╗čīąĘčāąĄą╝čŗčģ ą▒ą╗ąŠą║ąŠą▓ eFuse. |

| esp_efuse_find_purpose() |

ąØą░ą╣ą┤ąĄčé ą║ą╗čÄčć ą▒ą╗ąŠą║ą░ čü ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮčŗą╝ ąĮą░ą▒ąŠčĆąŠą╝ ą┐čĆąĄą┤ąĮą░ąĘąĮą░č湥ąĮąĖčÅ. |

| esp_efuse_get_keypurpose_dis_write() |

ąÆąŠąĘą▓čĆą░čéąĖčé ąĘą░čēąĖčéčā ąŠčé čćč鹥ąĮąĖčÅ ą┐ąŠą╗čÅ ą┐čĆąĄą┤ąĮą░ąĘąĮą░č湥ąĮąĖčÅ ą║ą╗čÄčćą░ ą┤ą╗čÅ ą║ą╗čÄčćą░ ą▒ą╗ąŠą║ą░ eFuse (ą┤ą╗čÅ ESP32 ą▓čüąĄą│ą┤ą░ true). |

| esp_efuse_key_block_unused() |

ąÆąŠąĘą▓čĆą░čéąĖčé true, ąĄčüą╗ąĖ ą║ą╗čÄčć ą▒ą╗ąŠą║ą░ ąĮąĄ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ, ąĖąĮą░č湥 false. |

ąöą╗čÅ čćą░čüč鹊 ąĖčüą┐ąŠą╗čīąĘčāąĄą╝čŗčģ ą┐ąŠą╗ąĄą╣ čüą┤ąĄą╗ą░ąĮčŗ čüą┐ąĄčåąĖą░ą╗čīąĮčŗąĄ čäčāąĮą║čåąĖąĖ, ąĮą░ą┐ąŠą┤ąŠą▒ąĖąĄ esp_efuse_get_chip_ver(), esp_efuse_get_pkg_ver().

ą¤ąŠą┤čĆąŠą▒ąĮąŠąĄ ąŠą┐ąĖčüą░ąĮąĖąĄ čäčāąĮą║čåąĖą╣ čüą╝. ą▓ ą┤ąŠą║čāą╝ąĄąĮčéą░čåąĖąĖ [1].

[ąÜą░ą║ ą┤ąŠą▒ą░ą▓ąĖčéčī ąĮąŠą▓ąŠąĄ ą┐ąŠą╗ąĄ]

1. ąØą░ą╣ą┤ąĖč鹥 čüą▓ąŠą▒ąŠą┤ąĮčŗąĄ ą▒ąĖčéčŗ ą┤ą╗čÅ ą┐ąŠą╗čÅ. ąöą╗čÅ čŹč鹊ą│ąŠ ą┐čĆąŠčüą╝ąŠčéčĆąĖč鹥 čäą░ą╣ą╗ esp_efuse_table.csv, ąĖą╗ąĖ ąĘą░ą┐čāčüčéąĖč鹥 ą║ąŠą╝ą░ąĮą┤čā idf.py show-efuse-table. ąóą░ą║ąČąĄ ą╝ąŠąČąĮąŠ ąĘą░ą┐čāčüčéąĖčéčī čüą╗ąĄą┤čāčÄčēčāčÄ ą║ąŠą╝ą░ąĮą┤čā:

$ ./efuse_table_gen.py esp32/esp_efuse_table.csv --info

eFuse coding scheme: NONE

# field_name efuse_block bit_start bit_count

1 WR_DIS_FLASH_CRYPT_CNT EFUSE_BLK0 2 1

2 WR_DIS_BLK1 EFUSE_BLK0 7 1

3 WR_DIS_BLK2 EFUSE_BLK0 8 1

4 WR_DIS_BLK3 EFUSE_BLK0 9 1

5 RD_DIS_BLK1 EFUSE_BLK0 16 1

6 RD_DIS_BLK2 EFUSE_BLK0 17 1

7 RD_DIS_BLK3 EFUSE_BLK0 18 1

8 FLASH_CRYPT_CNT EFUSE_BLK0 20 7

9 MAC_FACTORY EFUSE_BLK0 32 8

10 MAC_FACTORY EFUSE_BLK0 40 8

11 MAC_FACTORY EFUSE_BLK0 48 8

12 MAC_FACTORY EFUSE_BLK0 56 8

13 MAC_FACTORY EFUSE_BLK0 64 8

14 MAC_FACTORY EFUSE_BLK0 72 8

15 MAC_FACTORY_CRC EFUSE_BLK0 80 8

16 CHIP_VER_DIS_APP_CPU EFUSE_BLK0 96 1

17 CHIP_VER_DIS_BT EFUSE_BLK0 97 1

18 CHIP_VER_PKG EFUSE_BLK0 105 3

19 CHIP_CPU_FREQ_LOW EFUSE_BLK0 108 1

20 CHIP_CPU_FREQ_RATED EFUSE_BLK0 109 1

21 CHIP_VER_REV1 EFUSE_BLK0 111 1

22 ADC_VREF_AND_SDIO_DREF EFUSE_BLK0 136 6

23 XPD_SDIO_REG EFUSE_BLK0 142 1

24 SDIO_TIEH EFUSE_BLK0 143 1

25 SDIO_FORCE EFUSE_BLK0 144 1

26 ENCRYPT_CONFIG EFUSE_BLK0 188 4

27 CONSOLE_DEBUG_DISABLE EFUSE_BLK0 194 1

28 ABS_DONE_0 EFUSE_BLK0 196 1

29 DISABLE_JTAG EFUSE_BLK0 198 1

30 DISABLE_DL_ENCRYPT EFUSE_BLK0 199 1

31 DISABLE_DL_DECRYPT EFUSE_BLK0 200 1

32 DISABLE_DL_CACHE EFUSE_BLK0 201 1

33 ENCRYPT_FLASH_KEY EFUSE_BLK1 0 256

34 SECURE_BOOT_KEY EFUSE_BLK2 0 256

35 MAC_CUSTOM_CRC EFUSE_BLK3 0 8

36 MAC_CUSTOM EFUSE_BLK3 8 48

37 ADC1_TP_LOW EFUSE_BLK3 96 7

38 ADC1_TP_HIGH EFUSE_BLK3 103 9

39 ADC2_TP_LOW EFUSE_BLK3 112 7

40 ADC2_TP_HIGH EFUSE_BLK3 119 9

41 SECURE_VERSION EFUSE_BLK3 128 32

42 MAC_CUSTOM_VER EFUSE_BLK3 184 8

Used bits in eFuse table:

EFUSE_BLK0

[2 2] [7 9] [16 18] [20 27] [32 87] [96 97] [105 109] [111 111] [136 144] [188 191]

[194 194] [196 196] [198 201]

EFUSE_BLK1

[0 255]

EFUSE_BLK2

[0 255]

EFUSE_BLK3

[0 55] [96 159] [184 191]

Note: Not printed ranges are free for using. (bits in EFUSE_BLK0 are reserved for Espressif)

Parsing eFuse CSV input file $IDF_PATH/components/efuse/esp32/esp_efuse_table.csv ...

Verifying eFuse table...

ąĪą▓ąŠą▒ąŠą┤ąĮčŗ ą▒ąĖčéčŗ, ą║ąŠč鹊čĆčŗąĄ ąĮąĄ ą┐ąŠą┐ą░ą╗ąĖ ą▓ ą║ą▓ą░ą┤čĆą░čéąĮčŗąĄ čüą║ąŠą▒ą║ąĖ (ą▒ąĖčéčŗ ą▓ ą▒ą╗ąŠą║ąĄ EFUSE_BLK0 ąĘą░čĆąĄąĘąĄčĆą▓ąĖčĆąŠą▓ą░ąĮčŗ ą┤ą╗čÅ Espressif). ąÆčüąĄ ą┐ąŠą╗čÅ ą┐čĆąŠą▓ąĄčĆčÅčÄčéčüčÅ ąĮą░ ą┐ąĄčĆąĄą║čĆčŗčéąĖąĄ ą┤čĆčāą│ ąĮą░ ą┤čĆčāą│ą░.

2. ąŚą░ą┐ąŠą╗ąĮąĖč鹥 čüčéčĆąŠą║čā ą┤ą╗čÅ ąĮąŠą▓ąŠą│ąŠ ą┐ąŠą╗čÅ: field_name, efuse_block, bit_start, bit_count, comment.

3. ąŚą░ą┐čāčüčéąĖč鹥 ą║ąŠą╝ą░ąĮą┤čā show_efuse_table, čćč鹊ą▒čŗ ą┐čĆąŠą▓ąĄčĆąĖčéčī čéą░ą▒ą╗ąĖčåčā eFuse. ą¦č鹊ą▒čŗ čüą│ąĄąĮąĄčĆąĖčĆąŠą▓ą░čéčī čäą░ą╣ą╗čŗ ąĖčüčģąŠą┤ąĮąŠą│ąŠ ą║ąŠą┤ą░ ąĘą░ą┐čāčüčéąĖč鹥 ą║ąŠą╝ą░ąĮą┤čā efuse_common_table ąĖą╗ąĖ efuse_custom_table.

[ą×čéą╗ą░ą┤ą║ą░ eFuse ąĖ Unit-č鹥čüčéčŗ]

ąÆąĖčĆčéčāą░ą╗čīąĮčŗąĄ eFuse. ą×ą┐čåąĖčÅ CONFIG_EFUSE_VIRTUAL ą┤ą╗čÅ Kconfig ą▓ąĖčĆčéčāą░ą╗ąĖąĘąĖčĆčāąĄčé ąĘąĮą░č湥ąĮąĖčÅ eFuse ą▓ čüčĆąĄą┤ąĄ eFuse Manager, čéą░ą║ čćč鹊 ąĘą░ą┐ąĖčüąĖ 菹╝čāą╗ąĖčĆčāčÄčéčüčÅ, ąĖ čĆąĄą░ą╗čīąĮčŗąĄ ąĘąĮą░č湥ąĮąĖčÅ eFuse ąĮąĄ ą╝ąĄąĮčÅčÄčéčüčÅ. ąŁč鹊 ą╝ąŠąČąĄčé ą▒čŗčéčī ą┐ąŠą╗ąĄąĘąĮąŠ ą┤ą╗čÅ ąŠčéą╗ą░ą┤ą║ąĖ ą┐čĆąĖą╗ąŠąČąĄąĮąĖą╣ ąĖ unit-č鹥čüč鹊ą▓. ąÆąŠ ą▓čĆąĄą╝čÅ ąĘą░ą┐čāčüą║ą░ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ (startup), ąĘąĮą░č湥ąĮąĖčÅ eFuse ą║ąŠą┐ąĖčĆčāčÄčéčüčÅ ą▓ RAM. ąÆčüąĄ ąŠą┐ąĄčĆą░čåąĖąĖ čü eFuse (čćč鹥ąĮąĖąĄ ąĖ ąĘą░ą┐ąĖčüčī) ą▓čŗą┐ąŠą╗ąĮčÅčÄčéčüčÅ čü RAM ą▓ą╝ąĄčüč鹊 čĆąĄą░ą╗čīąĮčŗčģ čĆąĄą│ąĖčüčéčĆąŠą▓ eFuse.

ąÆ ą┤ąŠą┐ąŠą╗ąĮąĄąĮąĖąĄ ą║ ąŠą┐čåąĖąĖ CONFIG_EFUSE_VIRTUAL option ąĄčüčéčī ąĄčēąĄ ąŠą┐čåąĖčÅ CONFIG_EFUSE_VIRTUAL_KEEP_IN_FLASH, ą║ąŠč鹊čĆą░čÅ ą┤ąŠą▒ą░ą▓ą╗čÅąĄčé čäčāąĮą║čåąĖčÄ čüąŠčģčĆą░ąĮąĄąĮąĖčÅ ąĘąĮą░č湥ąĮąĖą╣ eFuse ą▓ ą┐ą░ą╝čÅčéąĖ flash. ąöą╗čÅ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ čŹč鹊ą│ąŠ čĆąĄąČąĖą╝ą░ čéą░ą▒ą╗ąĖčåą░ čĆą░ąĘą┤ąĄą╗ąŠą▓ partition_table ą┤ąŠą╗ąČąĮą░ čüąŠą┤ąĄčƹȹ░čéčī čĆą░ąĘą┤ąĄą╗ efuse. ążą░ą╣ą╗ partition.csv: "efuse_em, data, efuse, , 0x2000,". ąÆąŠ ą▓čĆąĄą╝čÅ startup, ąĘąĮą░č湥ąĮąĖčÅ eFuse ą║ąŠą┐ąĖčĆčāčÄčéčüčÅ ąĖąĘ flash ąĖą╗ąĖ, ą▓ čüą╗čāčćą░ąĄ ą║ąŠą│ą┤ą░ flash ą┐čāčüčéą░čÅ, ąĖąĘ čĆąĄą░ą╗čīąĮčŗčģ eFuse ą▓ RAM, ąĖ ąĘą░č鹥ą╝ ąŠą▒ąĮąŠą▓ą╗čÅąĄčéčüčÅ flash. ąŁčéą░ ąŠą┐čåąĖčÅ ą┐ąŠąĘą▓ąŠą╗čÅąĄčé čüąŠčģčĆą░ąĮčÅčéčī ąĘąĮą░č湥ąĮąĖčÅ eFuse ą╝ąĄąČą┤čā ą┐ąĄčĆąĄąĘą░ą│čĆčāąĘą║ą░ą╝ąĖ (čü čŹč鹊ą╣ ąŠą┐čåąĖąĄą╣ ą╝ąŠąČąĮąŠ ą┐čĆąŠą▓ąĄčĆąĖčéčī čäčāąĮą║čåąĖąĖ secure_boot ąĖ flash_encryption).

espefuse.py. ąśąĮčüčéčĆčāą╝ąĄąĮčéą░čĆąĖą╣ esptool ą▓ą║ą╗čÄčćą░ąĄčé ą┐ąŠą╗ąĄąĘąĮčāčÄ čāčéąĖą╗ąĖčéčā ą┤ą╗čÅ čćč鹥ąĮąĖčÅ/ąĘą░ą┐ąĖčüąĖ ą▒ąĖčé ESP32 eFuse - espefuse.py.

espefuse.py -p PORT summary

Connecting........__

Detecting chip type... ESP32

espefuse.py v3.1-dev

EFUSE_NAME (Block) Description = [Meaningful Value] [Readable/Writeable] (Hex Value)

----------------------------------------------------------------------------------------

Calibration fuses:

BLK3_PART_RESERVE (BLOCK0): BLOCK3 partially served for ADC calibration data = True R/W (0b1)

ADC_VREF (BLOCK0): Voltage reference calibration = 1114 R/W (0b00010)

ADC1_TP_LOW (BLOCK3): ADC1 150mV reading = 346 R/W (0b0010001)

ADC1_TP_HIGH (BLOCK3): ADC1 850mV reading = 3285 R/W (0b000000101)

ADC2_TP_LOW (BLOCK3): ADC2 150mV reading = 449 R/W (0b0000111)

ADC2_TP_HIGH (BLOCK3): ADC2 850mV reading = 3362 R/W (0b111110101)

Config fuses:

XPD_SDIO_FORCE (BLOCK0): Ignore MTDI pin (GPIO12) for VDD_SDIO on reset = False R/W (0b0)

XPD_SDIO_REG (BLOCK0): If XPD_SDIO_FORCE, enable VDD_SDIO reg on reset = False R/W (0b0)

XPD_SDIO_TIEH (BLOCK0): If XPD_SDIO_FORCE & XPD_SDIO_REG = 1.8V R/W (0b0)

CLK8M_FREQ (BLOCK0): 8MHz clock freq override = 53 R/W (0x35)

SPI_PAD_CONFIG_CLK (BLOCK0): Override SD_CLK pad (GPIO6/SPICLK) = 0 R/W (0b00000)

SPI_PAD_CONFIG_Q (BLOCK0): Override SD_DATA_0 pad (GPIO7/SPIQ) = 0 R/W (0b00000)

SPI_PAD_CONFIG_D (BLOCK0): Override SD_DATA_1 pad (GPIO8/SPID) = 0 R/W (0b00000)

SPI_PAD_CONFIG_HD (BLOCK0): Override SD_DATA_2 pad (GPIO9/SPIHD) = 0 R/W (0b00000)

SPI_PAD_CONFIG_CS0 (BLOCK0): Override SD_CMD pad (GPIO11/SPICS0) = 0 R/W (0b00000)

DISABLE_SDIO_HOST (BLOCK0): Disable SDIO host = False R/W (0b0)

Efuse fuses:

WR_DIS (BLOCK0): Efuse write disable mask = 0 R/W (0x0000)

RD_DIS (BLOCK0): Efuse read disable mask = 0 R/W (0x0)

CODING_SCHEME (BLOCK0): Efuse variable block length scheme

= 3/4 (BLK1-3 len=192 bits) R/W (0b01)

KEY_STATUS (BLOCK0): Usage of efuse block 3 (reserved) = False R/W (0b0)

Identity fuses:

MAC (BLOCK0): Factory MAC Address

= 84:0d:8e:18:8e:44 (CRC 0xad OK) R/W

MAC_CRC (BLOCK0): CRC8 for factory MAC address = 173 R/W (0xad)

CHIP_VER_REV1 (BLOCK0): Silicon Revision 1 = True R/W (0b1)

CHIP_VER_REV2 (BLOCK0): Silicon Revision 2 = False R/W (0b0)

CHIP_VERSION (BLOCK0): Reserved for future chip versions = 2 R/W (0b10)

CHIP_PACKAGE (BLOCK0): Chip package identifier = 0 R/W (0b000)

MAC_VERSION (BLOCK3): Version of the MAC field = 0 R/W (0x00)

Security fuses:

FLASH_CRYPT_CNT (BLOCK0): Flash encryption mode counter = 0 R/W (0b0000000)

UART_DOWNLOAD_DIS (BLOCK0): Disable UART download mode (ESP32 rev3 only) = False R/W (0b0)

FLASH_CRYPT_CONFIG (BLOCK0): Flash encryption config (key tweak bits) = 0 R/W (0x0)

CONSOLE_DEBUG_DISABLE (BLOCK0): Disable ROM BASIC interpreter fallback = True R/W (0b1)

ABS_DONE_0 (BLOCK0): Secure boot V1 is enabled for bootloader image = False R/W (0b0)

ABS_DONE_1 (BLOCK0): Secure boot V2 is enabled for bootloader image = False R/W (0b0)

JTAG_DISABLE (BLOCK0): Disable JTAG = False R/W (0b0)

DISABLE_DL_ENCRYPT (BLOCK0): Disable flash encryption in UART bootloader = False R/W (0b0)

DISABLE_DL_DECRYPT (BLOCK0): Disable flash decryption in UART bootloader = False R/W (0b0)

DISABLE_DL_CACHE (BLOCK0): Disable flash cache in UART bootloader = False R/W (0b0)

BLOCK1 (BLOCK1): Flash encryption key

= 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 R/W

BLOCK2 (BLOCK2): Secure boot key

= 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 R/W

BLOCK3 (BLOCK3): Variable Block 3

= 00 00 00 00 00 00 00 00 00 00 00 00 91 02 87 fa 00 00 00 00 00 00 00 00 R/W

Flash voltage (VDD_SDIO) determined by GPIO12 on reset (High for 1.8V, Low/NC for 3.3V).

ąöą╗čÅ ą▓čŗą▓ąŠą┤ą░ ą┤ą░ą╝ą┐ą░ ą▓čüąĄčģ čĆąĄą│ąĖčüčéčĆąŠą▓ eFuse:

espefuse.py -p PORT dump

Connecting........_

Detecting chip type... ESP32

BLOCK0 ( ) [0 ] read_regs: 00000000 8e188e44 00ad840d 0000e000 00000235 00000000 00000005

BLOCK1 (flash_encryption) [1 ] read_regs: 00000000 00000000 00000000 00000000 00000000 00000000

BLOCK2 (secure_boot_v1 s) [2 ] read_regs: 00000000 00000000 00000000 00000000 00000000 00000000

BLOCK3 ( ) [3 ] read_regs: 00000000 00000000 00000000 fa870291 00000000 00000000

espefuse.py v3.1-dev

[ąĪčüčŗą╗ą║ąĖ]

1. ESP32 eFuse Manager site:docs.espressif.com.

2. ESP32: ą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆ eFuse.

3. ESP32 Secure Boot V1.

4. ąŻčüčéą░ąĮąŠą▓ą║ą░ čüčĆąĄą┤čŗ čĆą░ąĘčĆą░ą▒ąŠčéą║ąĖ ESP-IDF ą┤ą╗čÅ ESP32.

5. ESP32 Technical Reference Manual site:docs.espressif.com.

6. ESP32: ą▒ąĖą▒ą╗ąĖąŠč鹥ą║ą░ 菹ĮąĄčĆą│ąŠąĮąĄąĘą░ą▓ąĖčüąĖą╝ąŠą│ąŠ čģčĆą░ąĮąĖą╗ąĖčēą░ ą┤ą░ąĮąĮčŗčģ. |