|

ąöą▓ąŠąĖčćąĮčŗą╣ ąŠą▒čĆą░ąĘ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ, ą║ąŠč鹊čĆčŗą╣ ąĘą░ą┐ąĖčüčŗą▓ą░ąĄčéčüčÅ ą▓ čĆą░ąĘą┤ąĄą╗ OTA [2], čüąŠčüč鹊ąĖčé ąĖąĘ čüą╗ąĄą┤čāčÄčēąĖčģ čüčéčĆčāą║čéčāčĆ:

1. esp_image_header_t: čüčéčĆčāą║čéčāčĆą░, ąŠą┐ąĖčüčŗą▓ą░čÄčēą░čÅ čĆąĄąČąĖą╝ SPI flash ąĖ ą║ąŠą╗ąĖč湥čüčéą▓ąŠ čüąĄą│ą╝ąĄąĮč鹊ą▓ ą┐ą░ą╝čÅčéąĖ.

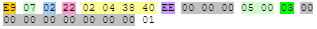

ąĪčéčĆčāą║čéčāčĆą░ esp_image_header_t čüąŠą┤ąĄčƹȹĖčé 24 ą▒ą░ą╣čéą░, ąĖ ąĮą░čģąŠą┤ąĖčéčüčÅ ą▓ čüą░ą╝ąŠą╝ ąĮą░čćą░ą╗ąĄ (čüąŠ čüą╝ąĄčēąĄąĮąĖąĄą╝ 0) čäą░ą╣ą╗ą░ ąŠą▒čĆą░ąĘą░. ą¤čĆąĖą╝ąĄčĆ čüąŠą┤ąĄčƹȹĖą╝ąŠą│ąŠ čüčéčĆčāą║čéčāčĆčŗ ą▓ čäą░ą╣ą╗ąĄ ąŠą▒čĆą░ąĘą░ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ (ą┤ą░ą╝ą┐ 24 ą┐ąĄčĆą▓čŗčģ ą▒ą░ą╣čé ą┤ą▓ąŠąĖčćąĮąŠą│ąŠ ąŠą▒čĆą░ąĘą░ ą┐čĆąŠčłąĖą▓ą║ąĖ):

E9 - ą╝ą░ą│ąĖč湥čüą║ąŠąĄ čćąĖčüą╗ąŠ, ą╝ą░čĆą║ąĄčĆ ąĮą░čćą░ą╗ą░ čüčéčĆčāą║čéčāčĆčŗ esp_image_header_t.

07 - 7 čüąĄą│ą╝ąĄąĮč鹊ą▓ ą┐ą░ą╝čÅčéąĖ.

02 - čĆąĄąČąĖą╝ ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░ąĮąĖčÅ DIO ą┤ą╗čÅ SPI flash (02 čüąŠąŠčéą▓ąĄčéčüčéą▓čāąĄčé ESP_IMAGE_SPI_MODE_DIO ąĖąĘ ą┐ąĄčĆąĄčćąĖčüą╗ąĄąĮąĖčÅ esp_image_spi_mode_t).

22 - čüą║ąŠčĆąŠčüčéčī SPI flash 20 ą£ąōčå (2 čüąŠąŠčéą▓ąĄčéčüčéą▓čāąĄčé ESP_IMAGE_SPI_SPEED_20M ąĖąĘ ą┐ąĄčĆąĄčćąĖčüą╗ąĄąĮąĖčÅ esp_image_spi_freq_t), čĆą░ąĘą╝ąĄčĆ SPI flash 4 ą╝ąĄą│ą░ą▒ą░ą╣čéą░ (2 čüąŠąŠčéą▓ąĄčéčüčéą▓čāąĄčé ESP_IMAGE_FLASH_SIZE_4MB ąĖąĘ ą┐ąĄčĆąĄčćąĖčüą╗ąĄąĮąĖčÅ esp_image_flash_size_t).

02 04 38 40 - ą░ą┤čĆąĄčü ą▓čģąŠą┤ą░ ą▓ ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄ 0x40380402.

EE - ąŠąĘąĮą░čćą░ąĄčé, čćč鹊 čĆąĄąČąĖą╝ ąĘą░čēąĖčéčŗ ą┐ą░ą╝čÅčéąĖ flash ąŠčé ąĘą░ą┐ąĖčüąĖ ąĘą░ą┐čĆąĄčēąĄąĮ.

00 00 00 - ąĮą░ą│čĆčāąĘąŠčćąĮą░čÅ čüą┐ąŠčüąŠą▒ąĮąŠčüčéčī ąĮąŠąČąĄą║ ąŠą▒ą╝ąĄąĮą░ čü ą┐ą░ą╝čÅčéčīčÄ SPI.

05 00 - ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄ ą┤ą╗čÅ čćąĖą┐ą░ ESP32-C3 (0x0005 čüąŠąŠčéą▓ąĄčéčüčéą▓čāąĄčé ESP_CHIP_ID_ESP32C3 ąĖąĘ ą┐ąĄčĆąĄčćąĖčüą╗ąĄąĮąĖčÅ esp_chip_id_t).

03 - ą╝ąĖąĮąĖą╝ą░ą╗čīąĮąŠ ą┤ąŠą┐čāčüčéąĖą╝ą░čÅ čĆąĄą▓ąĖąĘąĖčÅ čćąĖą┐ą░.

00 00 00 00 00 00 00 00 - ąĘą░čĆąĄąĘąĄčĆą▓ąĖčĆąŠą▓ą░ąĮąĮčŗąĄ ą▒ą░ą╣čéčŗ.

01 - ą┐ąŠčüą╗ąĄ ą║ąŠąĮčéčĆąŠą╗čīąĮąŠą╣ čüčāą╝ą╝čŗ ą┤ąŠą▒ą░ą▓ą╗ąĄąĮą░ čåąĖčäčĆąŠą▓ą░čÅ ą┐ąŠą┤ą┐ąĖčüčī SHA256.

2. esp_image_segment_header_t: čüčéčĆčāą║čéčāčĆą░, ąŠą┐ąĖčüčŗą▓ą░čÄčēą░čÅ ą║ą░ąČą┤čŗą╣ čüąĄą│ą╝ąĄąĮčé, ąĄą│ąŠ ą┤ą╗ąĖąĮčā ąĖ čĆą░ąĘą╝ąĄčēąĄąĮąĖąĄ ą▓ ą┐ą░ą╝čÅčéąĖ ESP32, ąĘą░ ą║ąŠč鹊čĆąŠą╣ ąĖą┤čāčé ą┤ą░ąĮąĮčŗąĄ ą┤ą╗ąĖąĮąŠą╣ data_len.

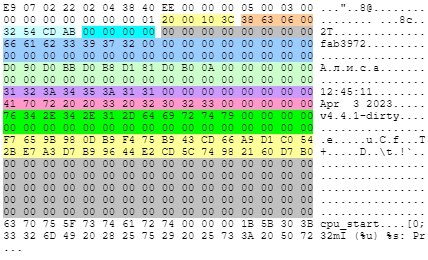

ąŚą░ čüčéčĆčāą║čéčāčĆąŠą╣ esp_image_header_t ąĮąĄą┐ąŠčüčĆąĄą┤čüčéą▓ąĄąĮąĮąŠ čüą╗ąĄą┤čāąĄčé čüčéčĆčāą║čéčāčĆą░ esp_image_segment_header_t, čüąŠčüč鹊čÅčēą░čÅ ąĖąĘ 8 ą▒ą░ą╣čé, ąĖ ąĘą░ ąĮąĄą╣ ąĖą┤čāčé ą┤ą░ąĮąĮčŗąĄ čüąĄą│ą╝ąĄąĮčéą░. ą¤čĆąĖą╝ąĄčĆ čĆą░čüčłąĖčäčĆąŠą▓ą║ąĖ ą┤ą░ą╝ą┐ą░ ą┐ąĄčĆą▓ąŠą│ąŠ čüąĄą│ą╝ąĄąĮčéą░ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ (ą┤ą░ą╝ą┐ ą┐ąĄčĆą▓čŗčģ 320 ą▒ą░ą╣čé ą┤ą▓ąŠąĖčćąĮąŠą│ąŠ čäą░ą╣ą╗ą░ ą┐čĆąŠčłąĖą▓ą║ąĖ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ):

20 00 10 3ąĪ - ą░ą┤čĆąĄčü ąĘą░ą│čĆčāąĘą║ąĖ ą┐ąĄčĆą▓ąŠą│ąŠ čüąĄą│ą╝ąĄąĮčéą░ 0x3C100020.

38 63 06 00 - čĆą░ąĘą╝ąĄčĆ ą┐ąĄčĆą▓ąŠą│ąŠ čüąĄą│ą╝ąĄąĮčéą░ 0x00066338 ą▒ą░ą╣čé.

ąöą░ą╗ąĄąĄ ąĖą┤čāčé ą▒ą░ą╣čéčŗ 32 54 CD AB, ą┐ąŠ ąĮąĖą╝ ą╝čŗ čāąĘąĮą░ąĄą╝ ą╝ą░ą│ąĖč湥čüą║ąŠąĄ čćąĖčüą╗ąŠ ą╝ą░čĆą║ąĄčĆą░ ESP_APP_DESC_MAGIC_WORD (==0xABCD5432) ąĮą░čćą░ą╗ą░ čüčéčĆčāą║čéčāčĆčŗ esp_app_desc_t čü ąŠą┐ąĖčüą░ąĮąĖąĄą╝ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ:

32 54 CD AB - ą║ąŠąĮčüčéą░ąĮčéą░ 0xABCD5432 (ESP_APP_DESC_MAGIC_WORD).

00 00 00 00 - Secure version.

00 00 00 00 00 00 00 00 - ą┤ą▓ą░ ąĘą░čĆąĄąĘąĄčĆą▓ąĖčĆąŠą▓ą░ąĮąĮčŗčģ 32-ą▒ąĖčéąĮčŗčģ čüą╗ąŠą▓ą░, uint32_t reserv1[2].

66 61 62 33 39 37 32 00 00 00 00 00 00 00 00 00

00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 - ą▓ąĄčĆčüąĖčÅ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ, čüčéčĆąŠą║ą░ "fab3972".

D0 90 D0 BB D0 B8 D1 81 D0 B0 0A 00 00 00 00 00

00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 - ąĖą╝čÅ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ, ąĘą░ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĮą░čÅ ą▓ UTF8 čüčéčĆąŠą║ą░ "ąÉą╗ąĖčüą░".

31 32 3A 34 35 3A 31 31 00 00 00 00 00 00 00 00 - ą▓čĆąĄą╝čÅ ą║ąŠą╝ą┐ąĖą╗čÅčåąĖąĖ "12:45:11".

41 70 72 20 20 33 20 32 30 32 33 00 00 00 00 00 - ą┤ą░čéą░ ą║ąŠą╝ą┐ąĖą╗čÅčåąĖąĖ "Apr 3 2023".

76 34 2E 34 2E 31 2D 64 69 72 74 79 00 00 00 00

00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 - ą▓ąĄčĆčüąĖčÅ ESP-IDF "v4.4.1-dirty".

F7 65 9B 98 0D B9 F4 75 B9 43 CD 66 A9 D1 C0 54

2B E7 A3 D7 B9 96 44 E2 CD 5C 74 98 21 60 D7 B0 - 32 ą▒ą░ą╣čéą░ čåąĖčäčĆąŠą▓ąŠą╣ ą┐ąŠą┤ą┐ąĖčüąĖ SHA256.

00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 - 80 ąĮčāą╗ąĄą▓čŗčģ ą▒ą░ą╣čé, ą┐čĆąĄą┤čüčéą░ą▓ą╗čÅčÄčēąĖčģ uint32_t reserv2[20].

ąĪčéčĆčāą║čéčāčĆą░ esp_image_header_t:

/**

* @brief ą×čüąĮąŠą▓ąĮąŠą╣ ąĘą░ą│ąŠą╗ąŠą▓ąŠą║ ą┤ą▓ąŠąĖčćąĮąŠą│ąŠ ąŠą▒čĆą░ąĘą░

*/

typedef struct

{

uint8_t magic; /*!< ą£ą░ą│ąĖč湥čüą║ą░čÅ ą║ąŠąĮčüčéą░ąĮčéą░ ESP_IMAGE_HEADER_MAGIC (0xE9) */

uint8_t segment_count; /*!< ąÜąŠą╗ąĖč湥čüčéą▓ąŠ čüąĄą│ą╝ąĄąĮč鹊ą▓ ą┐ą░ą╝čÅčéąĖ */

uint8_t spi_mode; /*!< ąĀąĄąČąĖą╝ čćč鹥ąĮąĖčÅ flash (esp_image_spi_mode_t ą║ą░ą║ uint8_t) */

uint8_t spi_speed: 4; /*!< ą¦ą░čüč鹊čéą░ flash (esp_image_spi_freq_t ą║ą░ą║ uint8_t) */

uint8_t spi_size: 4; /*!< ąĀą░ąĘą╝ąĄčĆ ą╝ąĖą║čĆąŠčüčģąĄą╝čŗ flash (esp_image_flash_size_t ą║ą░ą║ uint8_t) */

uint32_t entry_addr; /*!< ąÉą┤čĆąĄčü ą▓čģąŠą┤ą░ */

uint8_t wp_pin; /*!< ąØąŠąČą║ą░ WP, ą║ąŠą│ą┤ą░ ą▓čŗą▓ąŠą┤čŗ SPI čāčüčéą░ąĮąŠą▓ą╗ąĄąĮčŗ č湥čĆąĄąĘ efuse (čüčćąĖčéčŗą▓ą░čÄčéčüčÅ ąĖąĘ ROM bootloader,

IDF bootloader ąĖčüą┐ąŠą╗čīąĘčāąĄčé ą┐čĆąŠą│čĆą░ą╝ą╝ąĮąŠąĄ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖąĄ ą┤ą╗čÅ ą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮąĖčÅ ą▓čŗą▓ąŠą┤ą░ WP,

ąĖ čāčüčéą░ąĮą░ą▓ą╗ąĖą▓ą░ąĄčé čŹč鹊 ą┐ąŠą╗ąĄ ą▓ 0xEE=disabled) */

uint8_t spi_pin_drv[3]; /*!< ąØą░ą│čĆčāąĘąŠčćąĮą░čÅ čüą┐ąŠčüąŠą▒ąĮąŠčüčéčī ą▓čŗą▓ąŠą┤ąŠą▓ SPI flash (čüčćąĖčéčŗą▓ą░ąĄčéčüčÅ ąĖąĘ ROM bootloader) */

esp_chip_id_t chip_id; /*!< ąśą┤ąĄąĮčéąĖčäąĖą║ą░č鹊čĆ čćąĖą┐ą░ */

uint8_t min_chip_rev; /*!< ą£ąĖąĮąĖą╝ą░ą╗čīąĮą░čÅ čĆąĄą▓ąĖąĘąĖčÅ čćąĖą┐ą░, ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄą╝ą░čÅ ąŠą▒čĆą░ąĘąŠą╝(1) */

uint8_t reserved[8]; /*!< ąŚą░čĆąĄąĘąĄčĆą▓ąĖčĆąŠą▓ą░ąĮąĮčŗąĄ ą▒ą░ą╣čéčŗ ą▓ ąĘą░ą│ąŠą╗ąŠą▓ą║ąĄ, ą▓ ąĮą░čüč鹊čÅčēąĄąĄ ą▓čĆąĄą╝čÅ ąĮąĄ ąĖčüą┐ąŠą╗čīąĘčāčÄčéčüčÅ(2) */

uint8_t hash_appended; /*!< ąĢčüą╗ąĖ 1, č鹊 čåąĖčäčĆąŠą▓ą░čÅ ą┐ąŠą┤ą┐ąĖčüčī SHA256 "simple hash" (ą▓čüąĄą│ąŠ ąŠą▒čĆą░ąĘą░) ą┤ąŠą▒ą░ą▓ą╗ąĄąĮą░

ą┐ąŠčüą╗ąĄ ą║ąŠąĮčéčĆąŠą╗čīąĮąŠą╣ čüčāą╝ą╝čŗ. ą¤ąŠą┤ą┐ąĖčüčī ą▓ą║ą╗čÄč湥ąĮą░ ą▓ ą┤ą╗ąĖąĮčā ąŠą▒čĆą░ąĘą░. ąŁčéą░ ą┐ąŠą┤ą┐ąĖčüčī

ąŠčéą┤ąĄą╗čīąĮą░čÅ ą┤ą╗čÅ secure boot, ąĖ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ č鹊ą╗čīą║ąŠ ą┤ą╗čÅ ą┐čĆąŠą▓ąĄčĆą║ąĖ čåąĄą╗ąŠčüčéąĮąŠčüčéąĖ

ąŠą▒čĆą░ąĘą░. ąöą╗čÅ ą┐ąŠą┤ą┐ąĖčüą░ąĮąĮčŗčģ ąŠą▒čĆą░ąĘąŠą▓ secure boot čŹčéą░ ą┐ąŠą┤ą┐ąĖčüčī ą┤ąŠą▒ą░ą▓ą╗čÅąĄčéčüčÅ ą┐ąŠčüą╗ąĄ

čŹč鹊ą│ąŠ (ąĖ simple hash ą┤ąŠą▒ą░ą▓ą╗ąĄąĮčŗ ą▓ ą┐ąŠą┤ą┐ąĖčüą░ąĮąĮčŗąĄ ą┤ą░ąĮąĮčŗąĄ). */

} __attribute__((packed)) esp_image_header_t;

ą¤čĆąĖą╝ąĄčćą░ąĮąĖčÅ:

(1) ąØą░čćąĖąĮą░čÅ čü ą╝ąŠą╝ąĄąĮčéą░, ą║ąŠą│ą┤ą░ Major ąĖ Minor čĆąĄą▓ąĖąĘąĖąĖ čćąĖą┐ą░ ą▒čŗą╗ąĖ ą┐čĆąĄą┤čüčéą░ą▓ą╗ąĄąĮčŗ ą▓ eFuse čćąĖą┐ą░, čŹč鹊 ą┐ąŠą╗ąĄ ą▒ąŠą╗čīčłąĄ ąĮąĄ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ. ą×ą┤ąĮą░ą║ąŠ ąĖąĘ čüąŠąŠą▒čĆą░ąČąĄąĮąĖą╣ čüąŠą▓ą╝ąĄčüčéąĖą╝ąŠčüčéąĖ čĆą░ąĘčĆą░ą▒ąŠčéčćąĖą║ąĖ ąŠčüčéą░ą▓ąĖą╗ąĖ čŹč鹊 ą┐ąŠą╗ąĄ ąĖ ą┤ą░ąĮąĮčŗąĄ ą▓ ąĮąĄą╝. ąÆą╝ąĄčüč鹊 čŹč鹊ą│ąŠ ą┐ąŠą╗čÅ ąĖčüą┐ąŠą╗čīąĘčāą╣č鹥 min_chip_rev_full. ą¤ą× ąĖąĮč鹥čĆą┐čĆąĄčéąĖčĆčāąĄčé čŹč鹊 ą┐ąŠą╗ąĄ ą║ą░ą║ Major-ą▓ąĄčĆčüąĖčÅ čćąĖą┐ąŠą▓, ąĖ ą║ą░ą║ Minor-ą▓ąĄčĆčüąĖčÄ ą┤ą╗čÅ ESP32-C3.

(2) ąÆ ą┐ąĄčĆą▓čŗčģ 4 ą▒ą░ą╣čéą░čģ ą┐ąŠą╗čÅ reserved ą╝ąŠą│čāčé ąĮą░čģąŠą┤ąĖčéčüčÅ ą┐ąŠą╗čÅ ą┤ą╗čÅ uint16_t min_chip_rev_full ąĖ uint16_t max_chip_rev_full. ąÆ ąĮąĖčģ ą║ąŠą┤ąĖčĆčāčÄčéčüčÅ ą╝ąĖąĮąĖą╝ą░ą╗čīąĮą░čÅ ąĖ ą╝ą░ą║čüąĖą╝ą░ą╗čīąĮą░čÅ ą▓ąĄčĆčüąĖąĖ čćąĖą┐ą░ čüą╗ąĄą┤čāčÄčēąĖą╝ ąŠą▒čĆą░ąĘąŠą╝: major * 100 + minor. ąÆ čŹč鹊ą╝ čüą╗čāčćą░ąĄ ą┐ąŠą╗ąĄ reserved[4] ąĖą┤ąĄčé ąĘą░ ą┐ąŠą╗čÅą╝ąĖ min_chip_rev_full ąĖ max_chip_rev_full.

ąśą┤ąĄąĮčéąĖčäąĖą║ą░č鹊čĆčŗ čćąĖą┐ą░, čüąŠčģčĆą░ąĮčÅąĄą╝čŗąĄ ą▓ ą┐ąŠą╗ąĄ chip_id:

/**

* @brief ESP chip ID

*/

typedef enum

{

ESP_CHIP_ID_ESP32 = 0x0000, /*!< ESP32 */

ESP_CHIP_ID_ESP32S2 = 0x0002, /*!< ESP32-S2 */

ESP_CHIP_ID_ESP32C3 = 0x0005, /*!< ESP32-C3 */

ESP_CHIP_ID_ESP32S3 = 0x0009, /*!< ESP32-S3 */

ESP_CHIP_ID_ESP32H2 = 0x000A, /*!< ESP32-H2 */ // ESP32H2-TODO: IDF-3475

ESP_CHIP_ID_INVALID = 0xFFFF /*!< ąØąĄą┤ąŠą┐čāčüčéąĖą╝čŗą╣ chip ID (čŹč鹊 ąĘąĮą░č湥ąĮąĖąĄ ą▒čŗą╗ąŠ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąŠ ą┤ą╗čÅ ą│ą░čĆą░ąĮčéąĖąĖ,

čćč鹊 čā esp_chip_id_t čĆą░ąĘą╝ąĄčĆ ą▓čüąĄą│ą┤ą░ ą▒čāą┤ąĄčé čĆą░ą▓ąĄąĮ 2 ą▒ą░ą╣čéą░ą╝) */

} __attribute__((packed)) esp_chip_id_t;

ąĪčéčĆčāą║čéčāčĆą░ esp_image_segment_header_t:

/**

* @brief ąŚą░ą│ąŠą╗ąŠą▓ąŠą║ čüąĄą│ą╝ąĄąĮčéą░ ą┤ą▓ąŠąĖčćąĮąŠą│ąŠ ąŠą▒čĆą░ąĘą░

*/

typedef struct

{

uint32_t load_addr; /*!< ąÉą┤čĆąĄčü čüąĄą│ą╝ąĄąĮčéą░ */

uint32_t data_len; /*!< ąöą╗ąĖąĮą░ ą┤ą░ąĮąĮčŗčģ čüąĄą│ą╝ąĄąĮčéą░ */

} esp_image_segment_header_t;

ąĪą╝ąĄčēąĄąĮąĖąĄ ą┤ą░ąĮąĮčŗčģ ą┤ą╗čÅ ą║ą░ąČą┤ąŠą│ąŠ čüąĄą│ą╝ąĄąĮčéą░ ą▓ ąŠą▒čĆą░ąĘąĄ ą▓čŗčćąĖčüą╗čÅąĄčéčüčÅ čüą╗ąĄą┤čāčÄčēąĖą╝ ąŠą▒čĆą░ąĘąŠą╝:

ąĪą╝ąĄčēąĄąĮąĖąĄ ą┤ą╗čÅ čüąĄą│ą╝ąĄąĮčéą░ 0 = sizeof(esp_image_header_t) + sizeof(esp_image_segment_header_t).

ąĪą╝ąĄčēąĄąĮąĖąĄ ą┤ą╗čÅ čüąĄą│ą╝ąĄąĮčéą░ 1 = ąĪą╝ąĄčēąĄąĮąĖąĄ ą┤ą╗čÅ čüąĄą│ą╝ąĄąĮčéą░ 0 + ą┤ą╗ąĖąĮą░ čüąĄą│ą╝ąĄąĮčéą░ 0 + sizeof(esp_image_segment_header_t).

ąĪą╝ąĄčēąĄąĮąĖąĄ ą┤ą╗čÅ čüąĄą│ą╝ąĄąĮčéą░ 2 = ąĪą╝ąĄčēąĄąĮąĖąĄ ą┤ą╗čÅ čüąĄą│ą╝ąĄąĮčéą░ 1 + ą┤ą╗ąĖąĮą░ čüąĄą│ą╝ąĄąĮčéą░ 1 + sizeof(esp_image_segment_header_t).

...

ąÜąŠą╗ąĖč湥čüčéą▓ąŠ čüąĄą│ą╝ąĄąĮč鹊ą▓ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąŠ ą▓ ą┐ąŠą╗ąĄ segment_count čüčéčĆčāą║čéčāčĆčŗ esp_image_header_t. ą×ąĮąŠ ąĮąĄ ą╝ąŠąČąĄčé ą▒čŗčéčī ą▒ąŠą╗čīčłąĄ ą║ąŠąĮčüčéą░ąĮčéčŗ ESP_IMAGE_MAX_SEGMENTS (ą▓ ąĮą░čüč鹊čÅčēąĄąĄ ą▓čĆąĄą╝čÅ 16).

ą¦č鹊ą▒čŗ ą┐ąŠą╗čāčćąĖčéčī čüą┐ąĖčüąŠą║ čüąĄą│ą╝ąĄąĮč鹊ą▓ ą▓ą░čłąĄą│ąŠ ąŠą▒čĆą░ąĘą░, ąĘą░ą┐čāčüčéąĖč鹥 čüą╗ąĄą┤čāčÄčēčāčÄ ą║ąŠą╝ą░ąĮą┤čā:

$ esptool.py --chip esp32 image_info build/app.bin

esptool.py v2.3.1

Image version: 1

Entry point: 40080ea4

13 segments

Segment 1: len 0x13ce0 load 0x3f400020 file_offs 0x00000018 SOC_DROM

Segment 2: len 0x00000 load 0x3ff80000 file_offs 0x00013d00 SOC_RTC_DRAM

Segment 3: len 0x00000 load 0x3ff80000 file_offs 0x00013d08 SOC_RTC_DRAM

Segment 4: len 0x028e0 load 0x3ffb0000 file_offs 0x00013d10 DRAM

Segment 5: len 0x00000 load 0x3ffb28e0 file_offs 0x000165f8 DRAM

Segment 6: len 0x00400 load 0x40080000 file_offs 0x00016600 SOC_IRAM

Segment 7: len 0x09600 load 0x40080400 file_offs 0x00016a08 SOC_IRAM

Segment 8: len 0x62e4c load 0x400d0018 file_offs 0x00020010 SOC_IROM

Segment 9: len 0x06cec load 0x40089a00 file_offs 0x00082e64 SOC_IROM

Segment 10: len 0x00000 load 0x400c0000 file_offs 0x00089b58 SOC_RTC_IRAM

Segment 11: len 0x00004 load 0x50000000 file_offs 0x00089b60 SOC_RTC_DATA

Segment 12: len 0x00000 load 0x50000004 file_offs 0x00089b6c SOC_RTC_DATA

Segment 13: len 0x00000 load 0x50000004 file_offs 0x00089b74 SOC_RTC_DATA

Checksum: e8 (valid)

Validation Hash: 407089ca0eae2bbf83b4120979d3354b1c938a49cb7a0c997f240474ef2ec76b (valid)

ąÆčŗ čéą░ą║ąČąĄ ą╝ąŠąČąĄč鹥 čāą▓ąĖą┤ąĄčéčī ąĖąĮč乊čĆą╝ą░čåąĖčÄ ąŠ čüąĄą│ą╝ąĄąĮčéą░čģ ą▓ ą╗ąŠą│ąĄ ESP-IDF, ą║ąŠą│ą┤ą░ ąĘą░ą│čĆčāąČą░ąĄčéčüčÅ ą▓ą░čłąĄ ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄ:

ąöą╗čÅ ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮąŠą╣ ąĖąĮč乊čĆą╝ą░čåąĖąĖ ąŠ čéąĖą┐ą░čģ čüąĄą│ą╝ąĄąĮč鹊ą▓ ą┐ą░ą╝čÅčéąĖ ąĖ ąĖčģ ą┤ąĖą░ą┐ą░ąĘąŠąĮą░čģ ą░ą┤čĆąĄčüąŠą▓ čüą╝. čĆčāą║ąŠą▓ąŠą┤čüčéą▓ąŠ ą┐ąŠ ąĖčüą┐ąŠą╗čīąĘčāąĄą╝ąŠą╝čā čćąĖą┐čā (ąĮą░ą┐čĆąĖą╝ąĄčĆ, ą┤ą╗čÅ ESP32-C3 čŹč鹊 PDF-ą┤ąŠą║čāą╝ąĄąĮčé "ESP32-C3 Technical Reference Manual", čĆą░ąĘą┤ąĄą╗ System and Memory -> Embedded Memory).

3. ąÆ ąŠą▒čĆą░ąĘąĄ ąĄčüčéčī ąŠą┤ąĖąĮ ą▒ą░ą╣čé ą║ąŠąĮčéčĆąŠą╗čīąĮąŠą╣ čüčāą╝ą╝čŗ, ą║ąŠč鹊čĆčŗą╣ ąĮą░čģąŠą┤ąĖčéčüčÅ ą┐ąŠčüą╗ąĄ ą┐ąŠčüą╗ąĄą┤ąĮąĄą│ąŠ čüąĄą│ą╝ąĄąĮčéą░. ąŁč鹊čé ą▒ą░ą╣čé ąĘą░ą┐ąĖčüčŗą▓ą░ąĄčéčüčÅ ąĮą░ ą│čĆą░ąĮąĖčåčā ą┐ą░ą╝čÅčéąĖ, ą▓čŗčĆąŠą▓ąĮąĄąĮąĮčāčÄ ąĮą░ 16 ą▒ą░ą╣čé, ą┐ąŠčŹč鹊ą╝čā ąŠą▒čĆą░ąĘčā ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ ą╝ąŠąČąĄčé ą┐ąŠąĮą░ą┤ąŠą▒ąĖčéčīčüčÅ ą┤ąŠą┐ąŠą╗ąĮąĄąĮąĖąĄ.

4. ąĢčüą╗ąĖ čāčüčéą░ąĮąŠą▓ą╗ąĄąĮąŠ ą▓ 1 ą┐ąŠą╗ąĄ hash_appended čüčéčĆčāą║čéčāčĆčŗ esp_image_header_t, č鹊 ą┤ąŠą▒ą░ą▓ą╗čÅąĄčéčüčÅ ą║ąŠąĮčéčĆąŠą╗čīąĮą░čÅ čüčāą╝ą╝ą░ SHA256. ąŚąĮą░č湥ąĮąĖąĄ čģčŹčłą░ SHA256 ą▓čŗčćąĖčüą╗čÅąĄčéčüčÅ ą┐ąŠ ą┤ąĖą░ą┐ą░ąĘąŠąĮčā ąŠčé ą┐ąĄčĆą▓ąŠą│ąŠ ą▒ą░ą╣čéą░ ąĖ ą┤ą░ąĮąĮčŗčģ SHA256. ąöą╗ąĖąĮą░ ą┤ą░ąĮąĮčŗčģ SHA256 čüąŠčüčéą░ą▓ą╗čÅąĄčé 32 ą▒ą░ą╣čéą░.

5. ąĢčüą╗ąĖ ąŠą┐čåąĖčÅ CONFIG_SECURE_SIGNED_APPS_SCHEME čāčüčéą░ąĮąŠą▓ą╗ąĄąĮą░ ą▓ ECDSA, č鹊 čā ąŠą▒čĆą░ąĘą░ ąĖą╝ąĄąĄčéčüčÅ 68 ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮčŗčģ ą▒ą░ą╣čé ą┤ą╗čÅ čüąĖą│ąĮą░čéčāčĆčŗ ECDSA, ą║ąŠč鹊čĆčŗąĄ ą▓ą║ą╗čÄčćą░čÄčé version word (4 ą▒ą░ą╣čéą░) ąĖ signature data (64 ą▒ą░ą╣čéą░).

6. ąĢčüą╗ąĖ ąŠą┐čåąĖčÅ CONFIG_SECURE_SIGNED_APPS_SCHEME čāčüčéą░ąĮąŠą▓ą╗ąĄąĮą░ ą▓ RSA ąĖą╗ąĖ ECDSA (V2), č鹊 čā ąŠą▒čĆą░ąĘą░ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ ą▒čāą┤ąĄčé ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮčŗą╣ čüąĄą║č鹊čĆ čüąĖą│ąĮą░čéčāčĆčŗ čĆą░ąĘą╝ąĄčĆąŠą╝ 4 ą║ąĖą╗ąŠą▒ą░ą╣čéą░. ąöą╗čÅ ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮąŠą╣ ąĖąĮč乊čĆą╝ą░čåąĖąĖ ą┐ąŠ čŹč鹊ą╝čā čüąĄą║č鹊čĆčā čüąĖą│ąĮą░čéčāčĆčŗ čüą╝. ą┤ąŠą║čāą╝ąĄąĮčéą░čåąĖčÄ [3].

[ą×ą┐ąĖčüą░ąĮąĖąĄ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ]

ąĪąĄą│ą╝ąĄąĮčé DROM ą▒ąĖąĮą░čĆąĮąĖą║ą░ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ ąĮą░čćąĖąĮą░ąĄčéčüčÅ čüąŠ čüčéčĆčāą║čéčāčĆčŗ esp_app_desc_t, ą║ąŠč鹊čĆą░čÅ čüąŠą┤ąĄčƹȹĖčé čüą┐ąĄčåąĖą░ą╗čīąĮčŗąĄ ą┐ąŠą╗čÅ, ąŠą┐ąĖčüčŗą▓ą░čÄčēąĖąĄ ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄ:

/**

* @brief ą×ą┐ąĖčüą░ąĮąĖąĄ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ.

*/

typedef struct

{

uint32_t magic_word; /*!< ą£ą░ą│ąĖč湥čüą║ąŠąĄ čüą╗ąŠą▓ąŠ ESP_APP_DESC_MAGIC_WORD (==0xABCD5432) */

uint32_t secure_version; /*!< Secure version */

uint32_t reserv1[2]; /*!< reserv1 */

char version[32]; /*!< ąÆąĄčĆčüąĖčÅ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ */

char project_name[32]; /*!< ąśą╝čÅ ą┐čĆąŠąĄą║čéą░ */

char time[16]; /*!< ąÆčĆąĄą╝čÅ ą║ąŠą╝ą┐ąĖą╗čÅčåąĖąĖ */

char date[16]; /*!< ąöą░čéą░ ą║ąŠą╝ą┐ąĖą╗čÅčåąĖąĖ */

char idf_ver[32]; /*!< ąÆąĄčĆčüąĖčÅ IDF */

uint8_t app_elf_sha256[32]; /*!< sha256 elf-čäą░ą╣ą╗ą░ */

uint32_t reserv2[20]; /*!< reserv2 */

} esp_app_desc_t;

magic_word - 32-ą▒ąĖčéąĮą░čÅ ą║ąŠąĮčüčéą░ąĮčéą░, ą╝ą░čĆą║ąĄčĆ ąĮą░čćą░ą╗ą░ čüčéčĆčāą║čéčāčĆčŗ ąŠą┐ąĖčüą░ąĮąĖčÅ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ.

secure_version - čüą╝. ąŠą┐ąĖčüą░ąĮąĖąĄ č鹥čģąĮąŠą╗ąŠą│ąĖąĖ Anti-rollback [4].

version - čüą╝. App version ą▓ čüčéą░čéčīąĄ [5](*).

project_name - čŹč鹊 ąĖą╝čÅ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ, ąĘą░ą┐ąŠą╗ąĮąĄąĮąĮąŠąĄ ąĖąĘ PROJECT_NAME(*).

time, date - ą▓čĆąĄą╝čÅ ąĖ ą┤ą░čéą░ ą╝ąŠą╝ąĄąĮčéą░ ą║ąŠą╝ą┐ąĖą╗čÅčåąĖąĖ.

idf_ver - ą▓ąĄčĆčüąĖčÅ ESP-IDF(*).

app_elf_sha256 - čüąŠą┤ąĄčƹȹĖčé čģčŹčł sha256 ą┤ą╗čÅ ELF-čäą░ą╣ą╗ą░ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ.

ą¤čĆąĖą╝ąĄčćą░ąĮąĖąĄ (*): ASCIIZ-čüčéčĆąŠą║ą░, ą╝ą░ą║čüąĖą╝ą░ą╗čīąĮą░čÅ ą┤ą╗ąĖąĮą░ ą║ąŠč鹊čĆąŠą╣ 32 čüąĖą╝ą▓ąŠą╗ą░, ą▓ą║ą╗čÄčćą░čÅ null-čüąĖą╝ą▓ąŠą╗ č鹥čĆą╝ąĖąĮą░č鹊čĆą░. ąØą░ą┐čĆąĖą╝ąĄčĆ, ąĄčüą╗ąĖ ą┤ą╗ąĖąĮą░ PROJECT_NAME ą┐čĆąĄą▓čŗčłą░ąĄčé 31 čüąĖą╝ą▓ąŠą╗, č鹊 ą╗ąĖčłąĮąĖąĄ čüąĖą╝ą▓ąŠą╗čŗ ąŠčéą▒čĆą░čüčŗą▓ą░čÄčéčüčÅ.

ąŁčéą░ čüčéčĆčāą║čéčāčĆą░ ą┐ąŠą╗ąĄąĘąĮą░ ą┤ą╗čÅ ąĖą┤ąĄąĮčéąĖčäąĖą║ą░čåąĖąĖ ąŠą▒čĆą░ąĘąŠą▓, ąĘą░ą│čĆčāąČąĄąĮąĮčŗčģ ą┐ąŠ čĆą░ą┤ąĖąŠą║ą░ąĮą░ą╗čā (Over-the-Air, OTA [4]), ąĖ čā ąĮąĄčæ čäąĖą║čüąĖčĆąŠą▓ą░ąĮąĮąŠąĄ čüą╝ąĄčēąĄąĮąĖąĄ = sizeof(esp_image_header_t) + sizeof(esp_image_segment_header_t). ąÜą░ą║ č鹊ą╗čīą║ąŠ čāčüčéčĆąŠą╣čüčéą▓ąŠ ą┐čĆąĖą╝ąĄčé ą┐ąĄčĆą▓čŗą╣ čäčĆą░ą│ą╝ąĄąĮčé ąŠą▒čĆą░ąĘą░, čüąŠą┤ąĄčƹȹ░čēąĖą╣ čŹčéčā čüčéčĆčāą║čéčāčĆčā, čā ąĮąĄą│ąŠ čāąČąĄ ą▒čāą┤ąĄčé ą▓čüčÅ ąĖąĮč乊čĆą╝ą░čåąĖčÅ ąŠą▒ ąŠą▒čĆą░ąĘąĄ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ, ąĮą░ ąŠčüąĮąŠą▓ąĄ ą║ąŠč鹊čĆąŠą╣ ą╝ąŠąČąĄčé ą▒čŗčéčī ą┐čĆąĖąĮčÅč鹊 čĆąĄčłąĄąĮąĖąĄ, ą┤ąŠą╗ąČąĮąŠ ą╗ąĖ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖąĄ ą┐čĆąŠą┤ąŠą╗ąČąĖčéčīčüčÅ, ąĖą╗ąĖ ąĮąĄčé.

ą¦č鹊ą▒čŗ ą┐ąŠą╗čāčćąĖčéčī čüčéčĆčāą║čéčāčĆčā esp_app_desc_t ą┤ą╗čÅ č鹥ą║čāčēąĄą│ąŠ čĆą░ą▒ąŠčéą░čÄčēąĄą│ąŠ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ, ąĖčüą┐ąŠą╗čīąĘčāą╣č鹥 esp_app_get_description(). ą¦č鹊ą▒čŗ ą┐ąŠą╗čāčćąĖčéčī čüčéčĆčāą║čéčāčĆčā esp_app_desc_t ą┤ą╗čÅ ą┤čĆčāą│ąŠą│ąŠ čĆą░ąĘą┤ąĄą╗ą░ OTA, ąĖčüą┐ąŠą╗čīąĘčāą╣č鹥 esp_ota_get_partition_description().

[ąöąŠą▒ą░ą▓ą╗ąĄąĮąĖąĄ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čīčüą║ąŠą╣ čüčéčĆčāą║čéčāčĆčŗ ą▓ ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄ]

ą¤ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĖ čéą░ą║ąČąĄ ąĖą╝ąĄčÄčé ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī ą┐čĆąĖą╝ąĄąĮąĖčéčī ą░ąĮą░ą╗ąŠą│ąĖčćąĮčāčÄ čüčéčĆčāą║čéčāčĆčā čü čäąĖą║čüąĖčĆąŠą▓ą░ąĮąĮčŗą╝ čüą╝ąĄčēąĄąĮąĖąĄą╝ ąŠčéąĮąŠčüąĖč鹥ą╗čīąĮąŠ ąĮą░čćą░ą╗ą░ ąŠą▒čĆą░ąĘą░. ąöą╗čÅ ą┤ąŠą▒ą░ą▓ą╗ąĄąĮąĖčÅ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čīčüą║ąŠą╣ čüčéčĆčāą║čéčāčĆčŗ ą║ ąŠą▒čĆą░ąĘčā ą╝ąŠąČąĮąŠ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī čüą╗ąĄą┤čāčÄčēąĖą╣ čłą░ą▒ą╗ąŠąĮ:

const __attribute__((section(".rodata_custom_desc"))) esp_custom_app_desc_t custom_app_desc = { ... }

ąĪą╝ąĄčēąĄąĮąĖąĄ ą┤ą╗čÅ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čīčüą║ąŠą╣ čüčéčĆčāą║čéčāčĆčŗ ą▒čāą┤ąĄčé čĆą░ą▓ąĮąŠ sizeof(esp_image_header_t) + sizeof(esp_image_segment_header_t) + sizeof(esp_app_desc_t).

ąöą╗čÅ ą│ą░čĆą░ąĮčéąĖąĖ, čćč鹊 ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čīčüą║ą░čÅ čüčéčĆčāą║čéčāčĆą░ ąĮą░čģąŠą┤ąĖčéčüčÅ ą▓ ąŠą▒čĆą░ąĘąĄ, ą┤ą░ąČąĄ ąĄčüą╗ąĖ ąŠąĮą░ ąĮąĄ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ, ąĮąĄąŠą▒čģąŠą┤ąĖą╝ąŠ ą▓ čäą░ą╣ą╗ CMakeLists.txt ą┤ąŠą▒ą░ą▓ąĖčéčī target_link_libraries(${COMPONENT_TARGET} "-u custom_app_desc").

ąÆ ąĘą░ą│ąŠą╗ąŠą▓ąŠčćąĮąŠą╝ čäą░ą╣ą╗ąĄ components/bootloader_support/include/esp_app_format.h ąŠą┐ąĖčüą░ąĮčŗ ą▓čüąĄ čéąĖą┐čŗ ą┤ą░ąĮąĮčŗčģ, ąĖčüą┐ąŠą╗čīąĘčāąĄą╝čŗąĄ ą┤ą╗čÅ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĖčÅ č乊čĆą╝ą░čéą░ ąŠą▒čĆą░ąĘą░ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ. ąöą╗čÅ ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮąŠą╣ ąĖąĮč乊čĆą╝ą░čåąĖąĖ čüą╝. ą┤ąŠą║čāą╝ąĄąĮčéą░čåąĖčÄ [1].

[ąĪčüčŗą╗ą║ąĖ]

1. ESP32-C3 App Image Format site:espressif.com.

2. ESP32: čéą░ą▒ą╗ąĖčåčŗ čĆą░ąĘą┤ąĄą╗ąŠą▓.

3. ESP-IDF Signature Block Format site:espressif.com.

4. ESP32: ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖąĄ ą┐ąŠ čĆą░ą┤ąĖąŠą║ą░ąĮą░ą╗čā (OTA).

5. ESP32-C3 Miscellaneous System API. |