|

ąÆ čŹč鹊ą╣ čüčéą░čéčīąĄ ą┐čĆąĖą▓ąĄą┤ąĄąĮčŗ ąĮąĄą║ąŠč鹊čĆčŗąĄ čĆąĄą║ąŠą╝ąĄąĮą┤ą░čåąĖąĖ (ą┐ąĄčĆąĄą▓ąŠą┤ [1]), ą┐ąŠčüą▓čÅčēąĄąĮąĮčŗąĄ ąŠą┐čéąĖą╝ąĖąĘą░čåąĖąĖ ą┐čĆąŠąĄą║č鹊ą▓ IAR, čćč鹊 ą┐ąŠą╝ąŠąČąĄčé čāčüą║ąŠčĆąĖčéčī ąĖčģ čĆą░ą▒ąŠčéčā ąĖ ąĮąĄčüą║ąŠą╗čīą║ąŠ čüąŠą║čĆą░čéąĖčéčī čĆą░ąĘą╝ąĄčĆ ą┤ą▓ąŠąĖčćąĮąŠą│ąŠ ą║ąŠą┤ą░.

[ąŻčüą║ąŠčĆąĄąĮąĮčŗą╣ ą▓čŗą▓ąŠą┤ č鹥čĆą╝ąĖąĮą░ą╗ą░ (ą║ąŠąĮčüąŠą╗čī Terminal I/O)]

IAR ą┐ąŠąĘą▓ąŠą╗čÅąĄčé ą┤ąĄčƹȹ░čéčī ąĮąĄčüą║ąŠą╗čīą║ąŠ ą┐čĆąŠąĄą║č鹊ą▓ ą▓ ąÆą░čłąĄą╝ čĆą░ą▒ąŠč湥ą╝ ą┐čĆąŠčüčéčĆą░ąĮčüčéą▓ąĄ workspace, ąĖ ą╝ąŠąČąĮąŠ ąĮą░čüčéčĆąŠąĖčéčī ą┐čĆąŠąĄą║čé ą┤ą╗čÅ ąĘą░ą┐čāčüą║ą░ č鹥čüčéą░ ą▓ ą║ą░ąČą┤ąŠą╝ ąĖąĘ ąĖčüą┐ąŠą╗čīąĘčāąĄą╝čŗčģ ą╝ąŠą┤čāą╗ąĄą╣. ąØą░ ąĮą░čćą░ą╗čīąĮąŠą╣ čüčéą░ą┤ąĖąĖ ąŠčéą╗ą░ą┤ą║ąĖ ą╝ąŠąČąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖčÅ čüąĖą╝čāą╗čÅčåąĖąĖ (Simulator, ą▒ąĄąĘ ąŠčéą╗ą░ą┤ą║ąĖ ąĮą░ čĆąĄą░ą╗čīąĮąŠą╣ ą░ą┐ą┐ą░čĆą░čéčāčĆąĄ) ąĖ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖčÅ Debug ą┤ą╗čÅ ąĘą░ą│čĆčāąĘą║ąĖ ąĖ ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖčÅ čÄąĮąĖčé-č鹥čüč鹊ą▓ ąĮą░ čĆąĄą░ą╗čīąĮąŠą╝ čåąĄą╗ąĄą▓ąŠą╝ ą┐čĆąŠčåąĄčüčüąŠčĆąĄ. ąĢčüą╗ąĖ ąĮąĄ čüą┤ąĄą╗ą░čéčī čüą┐ąĄčåąĖą░ą╗čīąĮčŗąĄ ąĮą░čüčéčĆąŠą╣ą║ąĖ, č鹊 ą▓čŗą▓ąŠą┤ ąŠčéą╗ą░ą┤ąŠčćąĮčŗčģ čüąŠąŠą▒čēąĄąĮąĖą╣ ą▓ čłčéą░čéąĮčāčÄ ą║ąŠąĮčüąŠą╗čī č鹥čĆą╝ąĖąĮą░ą╗ą░ IAR (Terminal I/O) ą▒čāą┤ąĄčé ą┐čĆąŠąĖčüčģąŠą┤ąĖčéčī ąŠč湥ąĮčī ą╝ąĄą┤ą╗ąĄąĮąĮąŠ. ąŻčüą║ąŠčĆąĖčéčī ą▓čŗą▓ąŠą┤ ą╝ąŠąČąĄčé ąĖąĘą╝ąĄąĮąĄąĮąĖąĄ ąĮą░čüčéčĆąŠą╣ą║ąĖ ą┐čĆąŠąĄą║čéą░ ą┤ą╗čÅ ą▓ą║ą╗čÄč湥ąĮąĖčÅ ą▒čāč乥čĆąĖąĘąŠą▓ą░ąĮąĮąŠą│ąŠ ą▓čŗą▓ąŠą┤ą░ (Project -> Options -> Linker -> Output -> Buffered terminal output).

ą£ąŠąČąĮąŠ ą┐čĆąĖą╝ąĄąĮąĖčéčī ą┐ąĄčĆąĄąĮą░ą┐čĆą░ą▓ą╗ąĄąĮąĖąĄ ą▓čŗą▓ąŠą┤ą░ printf ą▓ ą░ą┐ą┐ą░čĆą░čéąĮčŗą╣ ąĖąĮč鹥čĆč乥ą╣čü (UART, SPI ąĖ čé. ą┐.), čćč鹊 ąĄčēąĄ ą▒ąŠą╗čīčłąĄ ą╝ąŠąČąĄčé čāčüą║ąŠčĆąĖčéčī ą▓čŗą▓ąŠą┤ ąŠčéą╗ą░ą┤ąŠčćąĮčŗčģ čüąŠąŠą▒čēąĄąĮąĖą╣ ą▓ čĆąĄą░ą╗čīąĮąŠą╝ ą▓čĆąĄą╝ąĄąĮąĖ ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖčÅ ą║ąŠą┤ą░ [4, 5, 6].

[ąÉą▓č鹊ą╝ą░čéąĖč湥čüą║ą░čÅ ą│ąĄąĮąĄčĆą░čåąĖčÅ ą╝ąĄčéčĆąĖą║ ąĖąĮč鹥ąĮčüąĖą▓ąĮąŠčüčéąĖ čĆą░ą▒ąŠčéčŗ ą║ąŠą┤ą░]

IAR C-SPY ą╝ąŠąČąĄčé ą░ą▓č鹊ą╝ą░čéąĖč湥čüą║ąĖ ą│ąĄąĮąĄčĆąĖčĆąŠą▓ą░čéčī ąĖąĮč乊čĆą╝ą░čåąĖčÄ ą┐ąŠą║čĆčŗčéąĖčÅ ą║ąŠą┤ą░ (code coverage metrics), ą║ąŠą│ą┤ą░ ą╝ąŠą┤čāą╗ąĖ ą║ąŠą┤ą░ čĆą░ą▒ąŠčéą░čÄčé ą▓ čüąĖą╝čāą╗čÅč鹊čĆąĄ (ą║ąŠąĮčäąĖą│čāčĆą░čåąĖčÅ Simulator, čŹč鹊 ąĮąĄ čĆą░ą▒ąŠčéą░ąĄčé ą┐čĆąĖ ąĘą░ą┐čāčüą║ąĄ č鹥čüč鹊ą▓ ąĮą░ čĆąĄą░ą╗čīąĮąŠą╣ ą░ą┐ą┐ą░čĆą░čéčāčĆąĄ ą┐čĆąŠčåąĄčüčüąŠčĆą░, ąĮą░ą┐čĆąĖą╝ąĄčĆ ą▓ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąĖ Debug). ąöą╗čÅ čŹč鹊ą│ąŠ ą┐čĆąŠčüč鹊 ą┤ąŠą▒ą░ą▓čīč鹥 ąŠą┐čåąĖčÄ ŌĆōcode_coverage_file ą┐čāčéčī_ą┤ąŠ_ą▓čŗčģąŠą┤ąĮąŠą│ąŠ_čäą░ą╣ą╗ą░ ą▓ čäą░ą╣ą╗ PROJ_DIR/settings/PROJ_NAME.[ą║ąŠąĮčäąĖą│čāčĆą░čåąĖčÅ].cspy.bat, ąĮą░ą┐čĆąĖą╝ąĄčĆ ŌĆōcode_coverage_file $PROJ_DIR$\$PROJ_FNAME$CodeCoverageFullResults.log. ą×ą┤ąĮą░ą║ąŠ ąĖą╝ąĄą╣č鹥 ą▓ ą▓ąĖą┤čā, čćč鹊 čäą░ą╣ą╗čŗ *.cspy.bat ą░ą▓č鹊ą╝ą░čéąĖč湥čüą║ąĖ ą│ąĄąĮąĄčĆąĖčĆčāąĄčéčüčÅ ą║ąŠą╝ą┐ąĖą╗čÅč鹊čĆąŠą╝, čéą░ą║ čćč鹊 ą┐ąŠčéčĆąĄą▒čāąĄčéčüčÅ ąĮą░ą┐ąĖčüą░čéčī čüą║čĆąĖą┐čé, čćč鹊ą▒čŗ ą▓ ą║ą░ąČą┤čŗą╣ čäą░ą╣ą╗ *.cspy.bat ą┤ąŠą▒ą░ą▓ą╗čÅą╗ą░čüčī ąĮčāąČąĮą░čÅ čüčéčĆąŠą║ą░ ą┐čĆąĖ ą║ą░ąČą┤ąŠą╝ ąĮąŠą▓ąŠą╝ ąĘą░ą┐čāčüą║ąĄ ą║ąŠą╝ą┐ąĖą╗čÅčåąĖąĖ. ąÜ čüčćą░čüčéčīčÄ, ą▓ čĆąĄą╗ąĖąĘąĄ IAR V6.20 (ą┤ąĄą║ą░ą▒čĆčī 2014) čĆą░ąĘčĆą░ą▒ąŠčéčćąĖą║ąĖ ą┐ąŠą┤ą┐čĆą░ą▓ąĖą╗ąĖ IDE, čéą░ą║ čćč鹊 č鹥ą┐ąĄčĆčī ąÆčŗ ą╝ąŠąČąĄč鹥 ą┐čĆąŠčüč鹊 čāą║ą░ąĘą░čéčī ąŠą┐čåąĖčÄ ą┤ą╗čÅ čŹč鹊ą╣ čäčāąĮą║čåąĖąĖ ą▒ąĄąĘ ąĮąĄąŠą▒čģąŠą┤ąĖą╝ąŠčüčéąĖ ą┐čĆčÅą╝ąŠą╣ ą┐čĆą░ą▓ą║ąĖ bat-čüą║čĆąĖą┐č鹊ą▓ (čüą╝. Project -> Options -> Debugger -> Extra Options).

ą¤ąŠčüą╗ąĄ č鹊ą│ąŠ, ą║ą░ą║ ą▓čŗą┐ąŠą╗ąĮąĖą╗ąĖčüčī čÄąĮąĖčé-č鹥čüčéčŗ ą┤ą╗čÅ ą║ą░ąČą┤ąŠą│ąŠ ą┐čĆąŠąĄą║čéą░/ą╝ąŠą┤čāą╗čÅ, ąĖ ą▒čŗą╗ąĖ čüą│ąĄąĮąĄčĆąĖčĆąŠą▓ą░ąĮčŗ ą╗ąŠą│ąĖ ą┐ąŠą║čĆčŗčéąĖčÅ ą║ąŠą┤ą░ (code coverage), ąÆčŗ ą╝ąŠąČąĄč鹥 ą▓čŗą┐ąŠą╗ąĮąĖčéčī čüą╗ąĄą┤čāčÄčēąĖąĄ 2 čüą║čĆąĖą┐č鹊ą▓čŗąĄ ą║ąŠą╝ą░ąĮą┤čŗ, čćč鹊ą▒čŗ čĆą░čüą┐ą░ą║ąŠą▓ą░čéčī ą┐čĆąŠčåąĄąĮčéąĮčāčÄ ąĖąĮč乊čĆą╝ą░čåąĖčÄ ą┐ąŠą║čĆčŗčéąĖčÅ ą║ąŠą┤ą░ ą▓čŗčüąŠą║ąŠą│ąŠ čāčĆąŠą▓ąĮčÅ. ą¤čĆąĖą╝ąĄčĆ:

findstr /C:"Module " %moduleName%CodeCoverageFullResults.log > %moduleName%CodeCoverageAllModulesOnly.log

findstr %modulesOfInterest% "%moduleName%CodeCoverageAllModulesOnly.log" > "%moduleName%CodeCoverageSummary.log"

ąŁčéąĖ ą┤ą▓ąĄ ą║ąŠą╝ą░ąĮą┤čŗ ą▓čŗą┐ąŠą╗ąĮčÅčÄčé ą┐ąŠąĖčüą║ ą▓čüąĄą╣ ąĮčāąČąĮąŠą╣ čüčéą░čéąĖčüčéąĖą║ąĖ ą▓ ą╗ąŠą│ą░čģ ąĖ ą▓čŗą▓ąŠą┤čÅčé čĆąĄąĘčāą╗čīčéą░čé ą▓ ąŠą┤ąĖąĮ čäą░ą╣ą╗.

[ą¤čĆąĖ ą░čĆčģąĖą▓ąĖčĆąŠą▓ą░ąĮąĖąĖ čäą░ą╣ą╗ąŠą▓ ą┐čĆąŠąĄą║čéą░ ąĮąĄ ąĘą░ą▒čŗą▓ą░ą╣č鹥 ąĖ ą┐čĆąŠ čäą░ą╣ą╗čŗ *.ewd, *.ewp, *.eww]

ąĢčüą╗ąĖ ą┤ą╗čÅ ą░čĆčģąĖą▓ąĖčĆąŠą▓ą░ąĮąĖčÅ ą┐čĆąŠąĄą║č鹊ą▓ čā ąÆą░čü ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ čüąĖčüč鹥ą╝ą░ čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ ą▓ąĄčĆčüąĖčÅą╝ąĖ (revision control system), ą┐čĆąŠą▓ąĄčĆčīč鹥 ąĄčæ ąĮą░čüčéčĆąŠą╣ą║ąĖ, čćč鹊ą▒čŗ čüąŠčģčĆą░ąĮčÅą╗ąĖčüčī ąĮąĄąŠą▒čģąŠą┤ąĖą╝čŗąĄ čäą░ą╣ą╗čŗ (ąĮąŠ ąĮąĄ ą▓čüąĄ). ąØą░ą┐čĆąĖą╝ąĄčĆ, čäą░ą╣ą╗čŗ ąĘą░ą▓ąĖčüąĖą╝ąŠčüč鹥ą╣ *.dep ą│ąĄąĮąĄčĆąĖčĆčāčÄčéčüčÅ ą░ą▓č鹊ą╝ą░čéąĖč湥čüą║ąĖ ąĖąĘą╝ąĄąĮčÅčÄčéčüčÅ čćą░čüč鹊, ą┐ąŠčŹč鹊ą╝čā ąĖčģ ąĮąĄ ąĮčāąČąĮąŠ ą┤ąŠą▒ą░ą▓ą╗čÅčéčī ą▓ ą║ąŠą╝ą╝ąĖčé. ą×ą┤ąĮą░ą║ąŠ čäą░ą╣ą╗čŗ *.eww (ąĮą░čüčéčĆąŠą╣ą║ąĖ workspace) ąĖ *.ewp (ąĮą░čüčéčĆąŠą╣ą║ąĖ ą┐čĆąŠąĄą║čéą░) čüąŠą┤ąĄčƹȹ░čé ą▓ą░ąČąĮčāčÄ ąĖąĮč乊čĆą╝ą░čåąĖčÄ, ą┐ąŠčŹč鹊ą╝čā čüąĖčüč鹥ą╝ą░ čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ ą▓ąĄčĆčüąĖčÅą╝ąĖ ą┤ąŠą╗ąČąĮą░ ąŠčéčüą╗ąĄąČąĖą▓ą░čéčī ąĖčģ, ą║ą░ą║ ąĖ čäą░ą╣ą╗čŗ ąĖčüčģąŠą┤ąĮąŠą│ąŠ ą║ąŠą┤ą░.

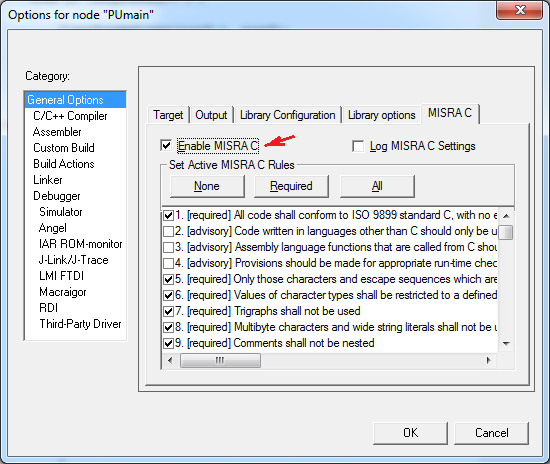

[ąÆą║ą╗čÄčćąĖč鹥 ąĮąĄčüą║ąŠą╗čīą║ąŠ ą┐čĆą░ą▓ąĖą╗ MISRA, čćč鹊ą▒čŗ čāą╗čāčćčłąĖčéčī čüčéąĖą╗čī ą║ąŠą┤ąĖčĆąŠą▓ą░ąĮąĖčÅ]

ąØą░čł ą║ą╗ąĖąĄąĮčé ą▓čŗčüą║ą░ąĘą░ą╗ ą┐ąŠąČąĄą╗ą░ąĮąĖąĄ, čćč鹊ą▒čŗ ą║ąŠą┤ąŠą▓ą░čÅ ą▒ą░ąĘą░ ą┐čĆąŠąĄą║čéą░ čüąŠąŠčéą▓ąĄčéčüčéą▓ąŠą▓ą░ą╗ą░ ąĮąĄą║ąŠč鹊čĆčŗą╝ ą▓čŗą▒čĆą░ąĮąĮčŗą╝ ą┐čĆą░ą▓ąĖą╗ą░ą╝ čüąŠą▓ą╝ąĄčüčéąĖą╝ąŠčüčéąĖ čü MISRA C. ąöą╗čÅ čüčéą░ąĮą┤ą░čĆčéą░ MISRA 2004 čŹč鹊 ą┐čĆą░ą▓ąĖą╗ą░ 2.3, 2.4, 5.2, 5.3, 5.5, 5.6, 5.7, 6.3, 8.3, 8.7, 8.11, 9.1, 10.1, 10.2, 12.2, 12.4, 12.8, 12.9, 13.1, 14.1, 14.4, 14.5, 14.10, 15.1, 15.2, 16.8, 17.1, 17.2, 17.4, 17.6, 19.10, 19.15, 20.4, 20.5, 20.6, 20.7, 20.8, 20.9, 20.10 ąĖ 20.11. ą£čŗ ą▓ą║ą╗čÄčćąĖą╗ąĖ čŹčéąĖ ą┐čĆą░ą▓ąĖą╗ą░ ą▓ ąĮą░čüčéčĆąŠą╣ą║ą░čģ ą┤ą╗čÅ ą┐ąŠą╗ąĮąŠą╣ čüą▒ąŠčĆą║ąĖ ą┐čĆąŠą┤čāą║čéą░, ąĮąŠ ąŠčüčéą░ą▓ąĖą╗ąĖ ąĖčģ ą▓čŗą║ą╗čÄč湥ąĮąĮčŗą╝ąĖ ą▓ ą┐čĆąŠąĄą║čéą░čģ čÄąĮąĖčé-č鹥čüč鹊ą▓, ą┐ąŠčüą║ąŠą╗čīą║čā čäčĆąĄą╣ą╝ą▓ąŠčĆą║ č鹥čüčéąĖčĆąŠą▓ą░ąĮąĖčÅ Unity ą▓čŗą┤ą░ą▓ą░ą╗ ą╝ąĮąŠą│ąŠ čüąŠą▒čüčéą▓ąĄąĮąĮčŗčģ ą┐čĆąĄą┤čāą┐čĆąĄąČą┤ąĄąĮąĖą╣. ąźąŠčéčÅ ą╝čŗ ą▓ą▓ąĄą╗ąĖ ąĮąĄčüą║ąŠą╗čīą║ąŠ ąĖčüą║ą╗čÄč湥ąĮąĖą╣, ą║ąŠč鹊čĆčŗąĄ čģąŠčĆąŠčłąŠ ąĘą░ą┤ąŠą║čāą╝ąĄąĮčéąĖčĆąŠą▓ą░ą╗ąĖ, ą▓ą║ą╗čÄč湥ąĮąĖąĄ ą┐ąĄčĆąĄčćąĖčüą╗ąĄąĮąĮčŗčģ ą┐čĆą░ą▓ąĖą╗ MISRA ą▓čŗą│ą╗čÅą┤ąĖčé čģąŠčĆąŠčłąĄą╣ čĆąĄą║ąŠą╝ąĄąĮą┤ą░čåąĖąĄą╣ ą┤ą╗čÅ ą┐ąŠą▓čŗčłąĄąĮąĖčÅ ą║ą░č湥čüčéą▓ą░ ą║ąŠą┤ą░, ąĖ ąĄčēąĄ ą╗čāčćčłąĄ, ąĄčüą╗ąĖ IAR ą▒čāą┤ąĄčé ą░ą▓č鹊ą╝ą░čéąĖč湥čüą║ąĖ ą┐čĆąŠą▓ąĄčĆčÅčéčī čŹčéąĖ ą┐čĆą░ą▓ąĖą╗ą░. ąśąĮčüčéčĆčāą╝ąĄąĮčéčŗ čüčéą░čéąĖč湥čüą║ąŠą│ąŠ ą░ąĮą░ą╗ąĖąĘą░ ą┐ąŠą╝ąŠą│čāčé ą▓ ą▒čāą┤čāčēąĄą╝ ą▓čŗčÅą▓ąĖčéčī ą┐čĆąŠą▒ą╗ąĄą╝čŗ ąÆą░čłąĄą│ąŠ ą║ąŠą┤ą░, ąĮąŠ ą▓ą║ą╗čÄč湥ąĮąĖąĄ ą┐čĆąŠą▓ąĄčĆą║ąĖ ą┐čĆą░ą▓ąĖą╗ ą▓ ą║ąŠą╝ą┐ąĖą╗čÅč鹊čĆąĄ čüąŠą║čĆą░čéąĖčé ąŠą▒čĆą░čéąĮčāčÄ čüą▓čÅąĘčī ą┐čĆąŠą▓ąĄčĆą║ąĖ. ąŁč鹊 ą┐ąŠą╝ąŠąČąĄčé ąÆą░čłąĄą╣ ą║ąŠą╝ą░ąĮą┤ąĄ ąĖąĘą▒ąĄą│ą░čéčī ą┐čĆąŠą▒ą╗ąĄą╝ čü ą░čĆąĖčäą╝ąĄčéąĖą║ąŠą╣ čāą║ą░ąĘą░č鹥ą╗ąĄą╣, ąĘą░č鹥ąĮąĄąĮąĖąĄą╝ ąŠą▒ą╗ą░čüčéąĖ ą▓ąĖą┤ąĖą╝ąŠčüčéąĖ ąĖą╝ąĄąĮąĖ ą┐ąĄčĆąĄą╝ąĄąĮąĮčŗčģ, ąĖąĮąĖčåąĖą░ą╗ąĖąĘą░čåąĖąĄą╣, ąĖ čü ą┤čĆčāą│ąĖą╝ąĖ ąĮąĄąŠąČąĖą┤ą░ąĮąĮčŗą╝ąĖ ą┐ąŠą▒ąŠčćąĮčŗą╝ąĖ čŹčäč乥ą║čéą░ą╝ąĖ.

[ąźąĖčéčĆąŠčüčéąĖ ą╝ą░ąĮąĖą┐čāą╗čÅčåąĖąĖ čüč鹥ą║ąŠą╝ ą┐čĆąĖ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĖ ą╝ą░ą║čĆąŠčüąŠą▓ č鹥čüčéąĖčĆąŠą▓ą░ąĮąĖčÅ Unity]

ą¤čĆąĖ ąŠčéą╗ą░ą┤ą║ąĄ ą╝čŗ ąĖčüą┐ąŠą╗čīąĘčāąĄą╝ čäčĆąĄą╣ą╝ą▓ąŠčĆą║ č鹥čüčéąĖčĆąŠą▓ą░ąĮąĖčÅ ą╝ąŠą┤čāą╗ąĄą╣ Unity (ąĮą░ą┐ąĖčüą░ąĮąĮčŗą╣ ąĮą░ C), ąŠą┐ąĄčĆą░čåąĖąŠąĮąĮčāčÄ čüąĖčüč鹥ą╝čā Segger embOS ą┤ą╗čÅ ą▓čüčéčĆą░ąĖą▓ą░ąĄą╝čŗčģ čüąĖčüč鹥ą╝, ąĖ ą║ąŠą╝ą┐ąĖą╗čÅč鹊čĆ IAR čüąŠ ą▓čüąĄą╝ąĖ ą▓čŗą║ą╗čÄč湥ąĮąĮčŗą╝ąĖ ąŠą┐čéąĖą╝ąĖąĘą░čåąĖčÅą╝ąĖ. ąśąĮąŠą│ą┤ą░ ąĮą░ą╝ ąĮčāąČąĮąŠ ą▒čŗą╗ąŠ ą┤ąŠą║ą░ąĘą░čéčī ą┐ąŠč鹊ą║ąŠą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéčī ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮčŗčģ ą║ą╗čÄč湥ą▓čŗčģ ą┐čāč鹥ą╣ ąŠą▒ą╝ąĄąĮą░, ąĖą╗ąĖ čéčĆąĄą▒ąŠą▓ą░ą╗ąŠčüčī čüąŠąĘą┤ą░čéčī čÄąĮąĖčé-č鹥čüčéčŗ ą┤ą╗čÅ ąĮąĖąĘą║ąŠčāčĆąŠą▓ąĮąĄą▓ąŠą│ąŠ čäčāąĮą║čåąĖąŠąĮą░ą╗ą░ OS, čćč鹊 čéčĆąĄą▒ąŠą▓ą░ą╗ąŠ čĆąĄą░ą╗čīąĮąŠą│ąŠ ąĘą░ą┐čāčüą║ą░ OS ąĮą░ ąĮą░čłąĖčģ unit-č鹥čüčéą░čģ. ąÜ čüąŠąČą░ą╗ąĄąĮąĖčÄ, čā embOS ąĄčüčéčī čäčāąĮą║čåąĖąŠąĮą░ą╗ "Start", ąĮąŠ ąĮąĄčé čäčāąĮą║čåąĖąŠąĮą░ą╗ą░ "Stop", čéą░ą║ čćč鹊 ąĮąĄčé ą▓čüčéčĆąŠąĄąĮąĮąŠą│ąŠ čüą┐ąŠčüąŠą▒ą░ "čćąĖčüč鹊" ą▓čŗą╣čéąĖ ąĖąĘ OS. ą×ą┤ąĮą░ą║ąŠ IAR ąĖ TI ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗čÅčÄčé ąĘą░ą│ąŠą╗ąŠą▓ąŠčćąĮčŗą╣ čäą░ą╣ą╗ intrinsics.h, ą▓ ą║ąŠč鹊čĆąŠą╝ ąĄčüčéčī ą╝ąĄč鹊ą┤čŗ ą╝ą░ąĮąĖą┐čāą╗čÅčåąĖąĖ ą┐čĆąŠą│čĆą░ą╝ą╝ąĮčŗą╝ čüč湥čéčćąĖą║ąŠą╝, čāą║ą░ąĘą░č鹥ą╗ąĄą╝ čüč鹥ą║ą░ ąĖ čĆąĄą│ąĖčüčéčĆą░ą╝ąĖ čüąŠčüč鹊čÅąĮąĖčÅ ą┐čĆąŠčåąĄčüčüąŠčĆą░. ąŁč鹊 ą┐ąŠąĘą▓ąŠą╗ąĖą╗ąŠ ąĮą░ą╝ ąĘą░ą┐čāčüčéąĖčéčī unit-č鹥čüčéčŗ ą┤ą╗čÅ OS, ąĖ ą┐ąŠčüą╗ąĄ ąĘą░ą▓ąĄčĆčłąĄąĮąĖčÅ č鹥čüčéą░ ą┐ąĄčĆąĄą╣čéąĖ ąŠą▒čĆą░čéąĮąŠ ą║ ą║ąŠą┤čā, ą▓čŗąĘą▓ą░ą▓čłąĄą╝čā ą╝ąŠą┤čāą╗čī č鹥čüčéą░ ą┐ąŠčüą╗ąĄ č鹊čćą║ąĖ, ą│ą┤ąĄ OS ą▒čŗą╗ą░ ąĘą░ą┐čāčēąĄąĮą░. ą×ą┤ąĮą░ą║ąŠ ąŠą▒ąĮą░čĆčāąČąĖą╗ąŠčüčī, čćč鹊 ą║ąŠą│ą┤ą░ ą▓čŗąĘčŗą▓ą░čÄčéčüčÅ ą╝ą░ą║čĆąŠčüčŗ TEST_ASSERT, ą║ąŠą╝ą┐ąĖą╗čÅč鹊čĆ IAR ą╗ąĄąĮąĖą▓ąŠ ąČą┤ąĄčé ąŠą║ąŠąĮčćą░ąĮąĖčÅ ąŠą▒čĆą░ą╝ą╗čÅčÄčēąĄą╣ čäčāąĮą║čåąĖąĖ, čćč鹊ą▒čŗ čüą▒čĆąŠčüąĖčéčī čāą║ą░ąĘą░č鹥ą╗čī čüč鹥ą║ą░. ą¤ąŠčŹč鹊ą╝čā ą┐ąŠą╗čāčćą░ą╗ąŠčüčī, čćč鹊 čāą║ą░ąĘą░č鹥ą╗čī čüč鹥ą║ą░ ąŠčéą╗ąĖčćą░ąĄčéčüčÅ ą┤ąŠ ąĖ ą┐ąŠčüą╗ąĄ ą▓čŗąĘąŠą▓ą░ TEST_ASSERT. ąØą░čłąĄ čĆąĄčłąĄąĮąĖąĄ čŹč鹊ą╣ ą┐čĆąŠą▒ą╗ąĄą╝čŗ čüąŠčüč鹊čÅą╗ąŠ ą▓ čüąŠąĘą┤ą░ąĮąĖąĖ ąŠčéą┤ąĄą╗čīąĮąŠą│ąŠ ą▓ąĮąĄčłąĮąĄą│ąŠ ą▒čāč乥čĆą░, ąĖ čüąŠčģčĆą░ąĮąĄąĮąĖąĖ ą▓ ąĮąĄą│ąŠ ą▓čüąĄą│ąŠ čüąŠą┤ąĄčƹȹĖą╝ąŠą│ąŠ čüč鹥ą║ą░ ą┐ąĄčĆąĄą┤ ą▓čģąŠą┤ąŠą╝ ą▓ OS čéą░ą║ąĖą╝ ąŠą▒čĆą░ąĘąŠą╝, čćč鹊ą▒čŗ čüąŠą┤ąĄčƹȹĖą╝ąŠąĄ čüč鹥ą║ą░ ą╝ąŠąČąĮąŠ ą▒čŗą╗ąŠ č鹊čćąĮąŠ ą▓ąŠčüčüčéą░ąĮąŠą▓ąĖčéčī ą▓ą┐ąŠčüą╗ąĄą┤čüčéą▓ąĖąĖ. ąÆ ąĘą░ą▓ąĄčĆčłąĄąĮąĖąĄ čüą╗ąĄą┤čāąĄčé ąŠčéą╝ąĄčéąĖčéčī, čćč鹊 čģąŠčéčÅ ą▒čŗą╗ąŠ čüą╗ąŠąČąĮąŠ čĆąĄą░ą╗ąĖąĘąŠą▓ą░čéčī ą║ąŠčĆčĆąĄą║čéąĮčāčÄ čĆą░ą▒ąŠčéčā čŹčéąĖčģ č鹥čüč鹊ą▓, čéą░ą║ąĖąĄ ą┐čĆąŠą▓ąĄčĆą║ąĖ ąĘąĮą░čćąĖč鹥ą╗čīąĮąŠ čāą╗čāčćčłą░čÄčé ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéčī čüąĖčüč鹥ą╝čŗ ą▓ ąĘą░ą▓ąĖčüąĖą╝ąŠčüčéąĖ ąŠčé ąĖčüą┐ąŠą╗čīąĘčāąĄą╝ąŠą╣ OS, ąĖ ą▓ ą▒čāą┤čāčēąĄą╝ ąĘą░čēąĖčēą░ąĄčé ą┐ąŠą┤ą┤ąĄčƹȹ║čā ą║ąŠą┤ą░ ąŠčé čüą╗čāčćą░ą╣ąĮąŠą│ąŠ ą┐ąŠčÅą▓ą╗ąĄąĮąĖčÅ ą┤ąĄč乥ą║č鹊ą▓ ąĮą░čĆčāčłąĄąĮąĖčÅ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖčÅ ą┐ąŠč鹊ą║ąŠą▓.

[ąĪčüčŗą╗ą║ąĖ]

1. Recommended IAR Compiler Settings for Embedded Projects site:blog.zuehlke.com.

2. ąŻą┐čĆą░ą▓ą╗ąĄąĮąĖąĄ ąŠą┐čéąĖą╝ąĖąĘą░čåąĖąĄą╣ ą▓ IAR.

3. ąÜą░ą║ ąĮą░čüčéčĆąŠąĖčéčī IAR ą┤ą╗čÅ ą┐ąŠą╗čāč湥ąĮąĖčÅ čŹčäč乥ą║čéąĖą▓ąĮąŠą│ąŠ ą║ąŠą┤ą░.

4. IAR EW ARM: ą║ą░ą║ ą┐ąĄčĆąĄąĮą░ą┐čĆą░ą▓ąĖčéčī ą▓čŗą▓ąŠą┤ printf ąĖ putchar.

5. IAR, STM32: ąŠčéą╗ą░ą┤ąŠčćąĮčŗą╣ ą▓čŗą▓ąŠą┤ č鹥ą║čüč鹊ą▓čŗčģ čüąŠąŠą▒čēąĄąĮąĖą╣.

6. IAR EWB ARM: č乊čĆą╝ą░čéąĖčĆąŠą▓ą░ąĮąĮčŗą╣ ą▓čŗą▓ąŠą┤ printf ą▒ąĖą▒ą╗ąĖąŠč鹥ą║ąĖ DLIB. |