|

ą¤ąĄčĆąĄą▓ąŠą┤ ą░ą┐ąĮąŠčāčéą░ Atmel 6282 - ąŠą▒čēąĖąĄ ąĖąĮčüčéčĆčāą║čåąĖąĖ ą┤ą╗čÅ čüąŠąĘą┤ą░ąĮąĖčÅ ą▒ąĄąĘąŠą┐ą░čüąĮąŠą│ąŠ ąĖ ąĘą░čēąĖčēąĄąĮąĮąŠą│ąŠ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ ą┤ą╗čÅ čüąĄą╝ąĄą╣čüčéą▓ą░ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆąŠą▓ AT91SAM (ARM7 ąĖ ARM9).

[1. ąÆą▓ąĄą┤ąĄąĮąĖąĄ]

ąŁč鹊čé ą┤ąŠą║čāą╝ąĄąĮčé ąŠą┐ąĖčüčŗą▓ą░ąĄčé čĆą░ąĘą╗ąĖčćąĮčŗąĄ ą░čüą┐ąĄą║čéčŗ čĆąĄą░ą╗ąĖąĘą░čåąĖąĖ ą▒ąĄąĘąŠą┐ą░čüąĮąŠą│ąŠ (safe) ąĖ ąĘą░čēąĖčēąĄąĮąĮąŠą│ąŠ (secure) ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░, ąĮą░ą┐ąŠą┤ąŠą▒ąĖąĄ ą┐čĆąĄą┤čüčéą░ą▓ą╗ąĄąĮąĮąŠą│ąŠ ą▓ ą░ą┐ąĮąŠčāč鹥 Atmel Ōä¢6253 "Safe and Secure Firmware Upgrade for AT91SAM Microcontrollers" [1]. ąÆ čŹč鹊ą╝ ą░ą┐ąĮąŠčāč鹥 ąŠą▒čüčāąČą┤ą░čÄčéčüčÅ ąĮąĄą║ąŠč鹊čĆčŗąĄ ą┐čĆąĖąĄą╝čŗ čĆą░ąĘčĆą░ą▒ąŠčéą║ąĖ ą┐čĆąŠą│čĆą░ą╝ą╝ąĮąŠą│ąŠ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖčÅ čéą░ą║ąŠą│ąŠ čéąĖą┐ą░. ąŁč鹊čé ą┤ąŠą║čāą╝ąĄąĮčé ąŠą┐ąĖčüčŗą▓ą░ąĄčé čĆą░ąĘą╗ąĖčćąĮčŗąĄ ą░čüą┐ąĄą║čéčŗ čĆąĄą░ą╗ąĖąĘą░čåąĖąĖ ą▒ąĄąĘąŠą┐ą░čüąĮąŠą│ąŠ (safe) ąĖ ąĘą░čēąĖčēąĄąĮąĮąŠą│ąŠ (secure) ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░, ąĮą░ą┐ąŠą┤ąŠą▒ąĖąĄ ą┐čĆąĄą┤čüčéą░ą▓ą╗ąĄąĮąĮąŠą│ąŠ ą▓ ą░ą┐ąĮąŠčāč鹥 Atmel Ōä¢6253 "Safe and Secure Firmware Upgrade for AT91SAM Microcontrollers" [1]. ąÆ čŹč鹊ą╝ ą░ą┐ąĮąŠčāč鹥 ąŠą▒čüčāąČą┤ą░čÄčéčüčÅ ąĮąĄą║ąŠč鹊čĆčŗąĄ ą┐čĆąĖąĄą╝čŗ čĆą░ąĘčĆą░ą▒ąŠčéą║ąĖ ą┐čĆąŠą│čĆą░ą╝ą╝ąĮąŠą│ąŠ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖčÅ čéą░ą║ąŠą│ąŠ čéąĖą┐ą░.

ą¤ąŠą┤ č鹥čĆą╝ąĖąĮąŠą╝ safe (ą▒ąĄąĘąŠą┐ą░čüąĮąŠ) ąŠą▒čŗčćąĮąŠ ą┐ąŠą┤čĆą░ąĘčāą╝ąĄą▓ą░ąĄčéčüčÅ ą▓čŗčüąŠą║ąŠąĮą░ą┤ąĄąČąĮąŠąĄ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖąĄ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ (ą┐čĆąŠčłąĖą▓ą║ąĖ firmware) ą▒ąĄąĘ ą┐ąŠč鹥čĆąĖ čĆą░ą▒ąŠč鹊čüą┐ąŠčüąŠą▒ąĮąŠčüčéąĖ čāčüčéčĆąŠą╣čüčéą▓ą░ ą▓ čüą╗čāčćą░ąĄ ą┐čĆąŠą▒ą╗ąĄą╝ ą┐čĆąĖ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖąĖ. Secure (ąĘą░čēąĖčéą░) ąŠąĘąĮą░čćą░ąĄčé ąĮąĄą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī (ą╗ąĖą▒ąŠ ąĘąĮą░čćąĖč鹥ą╗čīąĮąŠąĄ čāą┤ąŠčĆąŠąČą░ąĮąĖąĄ) ą▓ąĘą╗ąŠą╝ą░ / ą┤ąĖąĘą░čüčüąĄą╝ą▒ą╗ąĖčĆąŠą▓ą░ąĮąĖčÅ ą║ąŠą┤ą░ ą▓ čåąĄą╗čīčÄ ąĮąĄčüą░ąĮą║čåąĖąŠąĮąĖčĆąŠą▓ą░ąĮąĮąŠą│ąŠ ą┐ąŠą╗čāč湥ąĮąĖčÅ ą┤ąŠčüčéčāą┐ą░ ą║ ą┐čĆąŠą│čĆą░ą╝ą╝ąĮąŠą╝čā ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖčÄ. ąÜąŠčĆčĆąĄą║čéąĮą░čÅ čĆąĄą░ą╗ąĖąĘą░čåąĖčÅ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ ą┐ąŠą┤čĆą░ąĘčāą╝ąĄą▓ą░ąĄčé ą┐čĆą░ą▓ąĖą╗čīąĮčāčÄ ą┐ąĄčĆąĄąĮą░čüčéčĆąŠą╣ą║čā čĆą░čüą┐čĆąĄą┤ąĄą╗ąĄąĮąĖčÅ ą┐ą░ą╝čÅčéąĖ (remapping) ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆą░ čü ąĮąŠą▓ąŠą╣ ąĘą░ą│čĆčāąČą░ąĄą╝ąŠą╣ ą┐čĆąŠą│čĆą░ą╝ą╝ąŠą╣ firmware. ąóą░ą║ąĖąĄ ą▓ąŠą┐čĆąŠčüčŗ ą▒čāą┤čāčé ąŠą▒čüčāąČą┤ąĄąĮčŗ ąĖ čĆą░ąĘčĆąĄčłąĄąĮčŗ ą┤ą░ą╗ąĄąĄ ą▓ čüą╗ąĄą┤čāčÄčēąĖčģ čćą░čüčéčÅčģ čŹč鹊ą│ąŠ ą░ą┐ąĮąŠčāčéą░, čü č乊ą║čāčüąĖčĆąŠą▓ą║ąŠą╣ ąĮą░ čüą┐ąĄčåąĖčäąĖą║ąĄ čüąĄą╝ąĄą╣čüčéą▓ą░ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆąŠą▓ Atmel AT91SAM ARM┬« Thumb┬«. ąöą╗čÅ čŹč鹊ą│ąŠ ą░ą┐ąĮąŠčāčéą░ čéą░ą║ąČąĄ ąĖą╝ąĄąĄčéčüčÅ ą┐čĆąĖą╝ąĄčĆ ą│ąŠč鹊ą▓ąŠą│ąŠ ą┐čĆąŠą│čĆą░ą╝ą╝ąĮąŠą│ąŠ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖčÅ.

[3. ąĀąĄą░ą╗ąĖąĘą░čåąĖčÅ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░]

ąÆ čŹč鹊ą╣ čüąĄą║čåąĖąĖ ą┤ąĄčéą░ą╗ąĖąĘąĖčĆąŠą▓ą░ąĮčŗ ąĮąĄą║ąŠč鹊čĆčŗąĄ ą┐čĆąŠą▒ą╗ąĄą╝čŗ, čü ą║ąŠč鹊čĆčŗą╝ąĖ ą╝ąŠąČąĄčé ą▓čüčéčĆąĄčéąĖčéčīčüčÅ ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčüčé ą┐čĆąĖ čĆąĄą░ą╗ąĖąĘą░čåąĖąĖ ą▒ąĄąĘąŠą┐ą░čüąĮąŠą│ąŠ ąĖ ąĘą░čēąĖčēąĄąĮąĮąŠą│ąŠ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░. ąÜąŠą┤ ą┐čĆąĖą╝ąĄčĆą░ ąĖą╗ą╗čÄčüčéčĆąĖčĆčāąĄčé ą┐čĆąĄą┤ą╗ą░ą│ą░ąĄą╝čŗąĄ čĆąĄčłąĄąĮąĖčÅ ą┐čĆąŠą▒ą╗ąĄą╝.

3.1 ą×ą▒čēąĖą╣ ą░ą╗ą│ąŠčĆąĖčéą╝ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ (Bootloader Flow)

3.1.1 ą¤ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠčüčéčī ąĘą░ą│čĆčāąĘą║ąĖ čüą╗ąĄą┤čāčÄčēą░čÅ:

- ąśąĮąĖčåąĖą░ą╗ąĖąĘą░čåąĖčÅ.

- ą¤čĆąŠą▓ąĄčĆą║ą░ čāčüą╗ąŠą▓ąĖčÅ ąĘą░ą┐čāčüą║ą░ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░. ąĢčüą╗ąĖ čāčüą╗ąŠą▓ąĖąĄ ą▓čŗą┐ąŠą╗ąĮąĄąĮąŠ, č鹊 ąĘą░ą┐čāčüą║ą░ąĄčéčüčÅ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖąĄ ą┐čĆąŠą│čĆą░ą╝ą╝ąĮąŠą│ąŠ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖčÅ (Firmware upgrade).

- ą¤čĆąŠą▓ąĄčĆą║ą░ firmware (ąĮąĄąŠą▒čÅąĘą░č鹥ą╗čīąĮčŗą╣ čłą░ą│).

- ąŚą░ą│čĆčāąĘą║ą░ firmware (ąĄčüą╗ąĖ ą┐čĆąŠą▓ąĄčĆą║ą░ ąĘą░ą▓ąĄčĆčłąĄąĮą░ čāčüą┐ąĄčłąĮąŠ, ąĖą╗ąĖ ąĄčüą╗ąĖ ą┐čĆąŠą▓ąĄčĆą║ą░ ąĘą░ą┐čĆąĄčēąĄąĮą░).

ą¤ąŠčÅčüąĮąĄąĮąĖčÅ ą║ čĆąĖčüčāąĮą║čā:

Start - č鹊čćą║ą░ ąĘą░ą┐čāčüą║ą░ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░.

Initialization - ąĖąĮąĖčåąĖą░ą╗ąĖąĘą░čåąĖčÅ (ąĮą░čüčéčĆąŠą╣ą║ą░ ą┐ąŠčĆčéą░ USART ąĖ čé. ą┐.).

Trigger set? - ą┐čĆąŠą▓ąĄčĆą║ą░ čāčüą╗ąŠą▓ąĖčÅ ąĘą░ą┐čāčüą║ą░ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░. ą×ą▒čŗčćąĮąŠ ą┐čĆąŠą▓ąĄčĆčÅąĄčéčüčÅ čüąŠčüč鹊čÅąĮąĖąĄ ąĮąŠąČą║ąĖ ą┐ąŠčĆčéą░ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆą░ (čāčüčéą░ąĮąŠą▓ą╗ąĄąĮą░ ą╗ąĖ ąĮą░ ąĮąĄą╣ ą┐ąĄčĆąĄą╝čŗčćą║ą░), ą┐ąŠčüčéčāą┐ą╗ąĄąĮąĖąĄ ą║ąŠą╝ą░ąĮą┤čŗ ąŠčé čģąŠčüčéą░ ąĖą╗ąĖ ą┤čĆčāą│ąŠąĄ čāčüą╗ąŠą▓ąĖąĄ ą┤ą╗čÅ ąĘą░ą┐čāčüą║ą░.

Start upgrade - ąĘą░ą┐čāčüą║ ą┐čĆąŠčåąĄčüčüą░ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ.

Verify firmware - ą┐čĆąŠą▓ąĄčĆą║ą░ ąĮą░ čåąĄą╗ąŠčüčéąĮąŠčüčéčī ą║ąŠą┤ą░ firmware (ąŠą▒čŗčćąĮąŠ ąĮą░ čüąŠą▓ą┐ą░ą┤ąĄąĮąĖąĄ ą║ąŠąĮčéčĆąŠą╗čīąĮąŠą╣ čüčāą╝ą╝ąĄ CRC16).

Delete firmware - čāą┤ą░ą╗ąĄąĮąĖąĄ ą║ąŠą┤ą░ firmware.

Load firmware - ąĘą░ą│čĆčāąĘą║ą░ ą┐ąŠą╗čāč湥ąĮąĮąŠą│ąŠ ą▓ ą┐čĆąŠčåąĄčüčüąĄ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ firmware.

ąÉą╗ą│ąŠčĆąĖčéą╝čā čĆąĖčüčāąĮą║ą░ čüąŠąŠčéą▓ąĄčéčüčéą▓čāąĄčé čüą╗ąĄą┤čāčÄčēąĖą╣ ą║ąŠą┤ ąĮą░ C (ą▓ ą▓ąĖą┤ąĄ č鹥ą╗ą░ ą┐ąŠą┤ą┐čĆąŠą│čĆą░ą╝ą╝čŗ):

// ąśąĮąĖčåąĖą░ą╗ąĖąĘą░čåąĖčÅ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░

trigger_init();

memory_init();

media_init();

communication_init();

encryption_init();

// ą¤čĆąŠą▓ąĄčĆą║ą░ čāčüą╗ąŠą▓ąĖčÅ ąĘą░ą┐čāčüą║ą░

if (trigger_poll())

{

// ą×ą▒ąĮąŠą▓ą╗ąĄąĮąĖąĄ firmware

bootloader_load(APP_START_ADDRESS);

}

// ą¤čĆąŠą▓ąĄčĆą║ą░ firmware

if (integrity_check() != OK)

{

//

...

}

return APP_START_ADDRESS;

ą¤ąŠčüą╗ąĄą┤čāčÄčēąĖąĄ ąŠą┐ąĄčĆą░č鹊čĆčŗ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ ąĖčüą┐ąŠą╗čīąĘčāčÄčé ą▓ąŠąĘą▓čĆą░čēą░ąĄą╝ąŠąĄ ąĘąĮą░č湥ąĮąĖąĄ ą┤ą╗čÅ ąĘą░ą│čĆčāąĘą║ąĖ firmware.

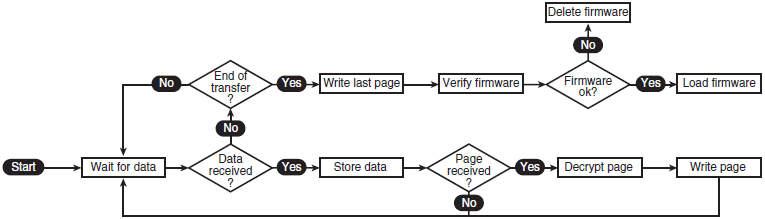

3.1.2 ą¤ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠčüčéčī ą┤ąĄą╣čüčéą▓ąĖą╣ ą┐čĆąĖ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖąĖ firmware (Upgrade Sequence)

ą×čüąĮąŠą▓ąĮąŠą╣ ą░ą╗ą│ąŠčĆąĖčéą╝ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ čüčéą░čĆčéčāąĄčé čü ą╝ąŠą╝ąĄąĮčéą░ ąŠčéą┐čĆą░ą▓ą║ąĖ čģąŠčüč鹊ą╝ ą┤ą░ąĮąĮčŗčģ firmware ą▓ ą┐ąĄčĆąĄą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆčāąĄą╝ąŠąĄ čāčüčéčĆąŠą╣čüčéą▓ąŠ. ąŁčéąĖą╝ąĖ ą┤ą░ąĮąĮčŗą╝ąĖ ą▒čāą┤ąĄčé ą┐ąĄčĆąĄą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░ąĮą░ ą┐ą░ą╝čÅčéčī ą┐čĆąŠą│čĆą░ą╝ą╝ (ąŠą▒čŗčćąĮąŠ ą┐ą░ą╝čÅčéčī FLASH ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆą░). ąÜą░ą║ č鹊ą╗čīą║ąŠ ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░ąĮąĖąĄ ą┐ą░ą╝čÅčéąĖ ąĘą░ą▓ąĄčĆčłąĄąĮąŠ, č鹊 ąĮąŠą▓ą░čÅ ą┐čĆąŠą│čĆą░ą╝ą╝ą░ firmware čüčćąĖčéą░ąĄčéčüčÅ ąĘą░ą│čĆčāąČąĄąĮąĮąŠą╣.

ąØąĄčüą╝ąŠčéčĆčÅ ąĮą░ č鹊, čćč鹊 ą▓ č鹥ąŠčĆąĖąĖ čĆą░ąĘą╗ąĖčćą░čÄčé ąŠčéą┤ąĄą╗čīąĮąŠ čłą░ą│ąĖ ąĘą░ą│čĆčāąĘą║ąĖ (download) ąĖ ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░ąĮąĖčÅ (programming), ąĮąŠ ąĮą░ ą┐čĆą░ą║čéąĖą║ąĄ ą┐ąŠčćčéąĖ ą▓čüąĄą│ą┤ą░ čŹč鹊 ąĮąĄ čéą░ą║. ą¤čĆąĖčćąĖąĮą░ ą┐čĆąŠčüčéą░ - ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆčŗ AT91SAM ąŠą▒čŗčćąĮąŠ ąĖą╝ąĄčÄčé čĆą░ąĘą╝ąĄčĆ ą┐ą░ą╝čÅčéąĖ FLASH ą▓ 4 čĆą░ąĘą░ ą▒ąŠą╗čīčłąĄ, č湥ą╝ čĆą░ąĘą╝ąĄčĆ RAM. ąóą░ą║ąĖą╝ ąŠą▒čĆą░ąĘąŠą╝, ąĮąĄą╗čīąĘčÅ čüčĆą░ąĘčā ąĘą░ą│čĆčāąĘąĖčéčī ą▓čüąĄ ą┤ą░ąĮąĮčŗąĄ firmware ą▓ RAM, čćč鹊ą▒čŗ ą┐ąŠč鹊ą╝ ąĘą░ą┐ąĖčüą░čéčī čŹčéąĖ ą┤ą░ąĮąĮčŗąĄ ą▓ąŠ FLASH.

ąŁč鹊 ąŠąĘąĮą░čćą░ąĄčé, čćč鹊 ą║ąŠą┤ firmware ą┤ąŠą╗ąČąĄąĮ ąĘą░ą┐ąĖčüčŗą▓ą░čéčīčüčÅ ą▓ ą┐ą░ą╝čÅčéčī ą▓ ą┐čĆąŠčåąĄčüčüąĄ ą┐čĆąĖąĄą╝ą░, ąĖ ąĮąĖą║ą░ą║ ąĮąĄ ą┐ąŠčüą╗ąĄ (ą┐ąĄčĆąĄą┤ą░čćą░ firmware ąĖ ąĄą│ąŠ ąĘą░ą┐ąĖčüčī ą┤ąŠą╗ąČąĮčŗ ąŠčüčāčēąĄčüčéą▓ą╗čÅčéčīčüčÅ ą┐ąŠą▒ą╗ąŠčćąĮąŠ, čćą░čüčéčÅą╝ąĖ). ą¤ąŠčüą║ąŠą╗čīą║čā ąŠą┐ąĄčĆą░čåąĖčÅ ąĘą░ą┐ąĖčüąĖ ą▓ąŠ FLASH čéčĆąĄą▒čāąĄčé ą┤ą╗čÅ čüą▓ąŠąĄą│ąŠ ąĘą░ą▓ąĄčĆčłąĄąĮąĖčÅ ą▓čĆąĄą╝čÅ ą┐ąŠčĆčÅą┤ą║ą░ ąŠą║ąŠą╗ąŠ 6 ą╝čü (čü ąŠčćąĖčüčéą║ąŠą╣ čüčéčĆą░ąĮąĖčåčŗ ą┐ą░ą╝čÅčéąĖ FLASH), ą┐čĆąŠč鹊ą║ąŠą╗ ąŠą▒ą╝ąĄąĮą░ ą┤ąŠą╗ąČąĄąĮ ą┐ąŠąĘą▓ąŠą╗čÅčéčī ą┐čĆąĖąŠčüčéą░ąĮą░ą▓ą╗ąĖą▓ą░čéčī ą┐čĆąŠčåąĄčüčü ą┐ąĄčĆąĄą┤ą░čćąĖ ą▓ ą╝ąŠą╝ąĄąĮčéčŗ ąĘą░ą┐ąĖčüąĖ ą┤ą░ąĮąĮčŗčģ ą▓ąŠ FLASH, ąĖ ąĘą░č鹥ą╝ čüąĮąŠą▓ą░ ą▓ąŠąĘąŠą▒ąĮąŠą▓ą╗čÅčéčī ą┐ąĄčĆąĄą┤ą░čćčā ą┐ąŠčüą╗ąĄ ąŠą║ąŠąĮčćą░ąĮąĖčÅ ąĘą░ą┐ąĖčüąĖ ą▒ą╗ąŠą║ą░ firmware.

ąśą╝ąĄą╣č鹥 čéą░ą║ąČąĄ ą▓ ą▓ąĖą┤čā, čćč鹊 ą┐ą░ą╝čÅčéčī FLASH ą▓ąĮčāčéčĆąĄąĮąĮąĄ čĆą░ąĘą┤ąĄą╗ąĄąĮą░ ąĮą░ čäąĖą║čüąĖčĆąŠą▓ą░ąĮąĮčŗąĄ ą▒ą╗ąŠą║ąĖ, ą║ąŠč鹊čĆčŗąĄ ąĮą░ąĘčŗą▓ą░čÄčé čüčéčĆą░ąĮąĖčåąĄą╣ (page). ąÆ ąĘą░ą▓ąĖčüąĖą╝ąŠčüčéąĖ ąŠčé čéąĖą┐ą░ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆą░ ąĖ čĆą░ąĘą╝ąĄčĆą░ FLASH, čĆą░ąĘą╝ąĄčĆ čüčéčĆą░ąĮąĖčåčŗ ą╝ąŠąČąĄčé ą▓ą░čĆčīąĖčĆąŠą▓ą░čéčīčüčÅ ąŠčé 64 ą┤ąŠ 512 ą▒ąĖčé. ą×ą┐ąĄčĆą░čåąĖąĖ ą┐ąŠ ąĘą░ą┐ąĖčüąĖ ą▓ąŠ FLASH ą╝ąŠą│čāčé ąĘą░ ąŠą┤ąĖąĮ čĆą░ąĘ ąŠą▒ąĮąŠą▓ąĖčéčī č鹊ą╗čīą║ąŠ ą▓čüčÄ čüčéčĆą░ąĮąĖčåčā čåąĄą╗ąĖą║ąŠą╝. ą¤ąŠčŹč鹊ą╝čā ąĖą╝ąĄąĄčé čüą╝čŗčüą╗ ąŠčĆą│ą░ąĮąĖąĘąŠą▓ą░čéčī ą┐čĆąŠč鹊ą║ąŠą╗ ąŠą▒ą╝ąĄąĮą░ čéą░ą║ąĖą╝ ąŠą▒čĆą░ąĘąŠą╝, čćč鹊ą▒čŗ ą┐ąĄčĆąĄą┤ą░ą▓ą░čéčī ą┤ą░ąĮąĮčŗąĄ ą┐ąŠčĆčåąĖčÅą╝ąĖ čĆą░ąĘą╝ąĄčĆąŠą╝ čü ąŠą┤ąĮčā ą┐ąŠą╗ąĮčāčÄ čüčéčĆą░ąĮąĖčåčā.

ąś ąĮą░ą║ąŠąĮąĄčå, čüą╗ąĄą┤čāąĄčé ąĖą╝ąĄčéčī ą▓ ą▓ąĖą┤čā ąĮąĄą║ąŠč鹊čĆčŗąĄ ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéąĖ ą┐ąŠčüčéą┐čĆąŠčåąĄčüčüąĖąĮą│ą░ ą┤ą░ąĮąĮčŗčģ. ąĢčüą╗ąĖ ą░ą║čéąĖą▓ąĖąĘąĖčĆąŠą▓ą░ąĮąŠ čłąĖčäčĆąŠą▓ą░ąĮąĖąĄ ą║ąŠą┤ą░, č鹊 ą║ą░ąČą┤ą░čÅ ą┐ąĄčĆąĄą┤ą░ąĮąĮą░čÅ čüčéčĆą░ąĮąĖčåą░ ą┤ąŠą╗ąČąĮą░ ą▒čŗčéčī čĆą░čüčłąĖčäčĆąŠą▓ą░ąĮą░ ą┐ąĄčĆąĄą┤ ąĘą░ą┐ąĖčüčīčÄ ą▓ ą┐ą░ą╝čÅčéčī. ąĢčüą╗ąĖ ąĖą╝ąĄąĄčéčüčÅ čåąĖčäčĆąŠą▓ą░čÅ ą┐ąŠą┤ą┐ąĖčüčī ąĖą╗ąĖ čüąŠąŠą▒čēąĄąĮąĖąĄ ą║ąŠą┤ą░ ąĖą┤ąĄąĮčéąĖčäąĖą║ą░čåąĖąĖ, č鹊 ąŠąĮąĖ ą┤ąŠą╗ąČąĮčŗ ą▒čŗčéčī ą┐čĆąŠą▓ąĄčĆąĄąĮčŗ, ą║ą░ą║ č鹊ą╗čīą║ąŠ ąĘą░ą│čĆčāąĘą║ą░ ąĘą░ą▓ąĄčĆčłąĖčéčüčÅ.

ą¤ąŠčÅčüąĮąĄąĮąĖčÅ ą║ čĆąĖčüčāąĮą║čā:

Wait for data - ąŠąČąĖą┤ą░ąĮąĖąĄ ą┐ąŠčüčéčāą┐ą╗ąĄąĮąĖčÅ ąĮąŠą▓čŗčģ ą┤ą░ąĮąĮčŗčģ ą┤ą╗čÅ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ.

End of transfer? - ą┐čĆąŠą▓ąĄčĆą║ą░ ąĮą░ ąŠą║ąŠąĮčćą░ąĮąĖąĄ ą┐ąĄčĆąĄą┤ą░čćąĖ.

Data received? - ą┤ą░ąĮąĮčŗąĄ ą┐čĆąĖąĮčÅčéčŗ?

Write last page - ąĘą░ą┐ąĖčüčī ą┐ąŠčüą╗ąĄą┤ąĮąĄą╣ čüčéčĆą░ąĮąĖčåčŗ.

Store data - čüąŠčģčĆą░ąĮąĄąĮąĖąĄ ą┤ą░ąĮąĮčŗčģ.

Verify firmware - ą┐čĆąŠą▓ąĄčĆą║ą░ ąĘą░ą│čĆčāąČąĄąĮąĮąŠą│ąŠ firmware ąĮą░ čåąĄą╗ąŠčüčéąĮąŠčüčéčī.

Page received? - ąĪčéčĆą░ąĮąĖčåą░ ą┐čĆąĖąĮčÅčéą░?

Delete firmware - čāą┤ą░ą╗ąĄąĮąĖąĄ ąĘą░ą│čĆčāąČąĄąĮąĮąŠą│ąŠ firmware.

Decrypt page - čĆą░čüčłąĖčäčĆąŠą▓ą║ą░ ąĘą░ą│čĆčāąČąĄąĮąĮčŗčģ ą┤ą░ąĮąĮčŗčģ čüčéčĆą░ąĮąĖčåčŗ ą┐ą░ą╝čÅčéąĖ FLASH.

Write page - ąĘą░ą┐ąĖčüčī ą┤ą░ąĮąĮčŗčģ čüčéčĆą░ąĮąĖčåčŗ ą▓ąŠ FLASH.

Load firmware - ąĘą░ą┐čāčüą║ ąĘą░ą│čĆčāąČąĄąĮąĮąŠą│ąŠ firmware.

ąÆąŠčé ą║ąŠą┤, ą║ąŠč鹊čĆčŗą╣ ąĖą╗ą╗čÄčüčéčĆąĖčĆčāąĄčé ą┐čĆąŠčåąĄčüčü ąĘą░ą│čĆčāąĘą║ąĖ:

// ą¤čĆąĖąĄą╝ ąĖ ąĘą░ą┐ąĖčüčī firmware

pCurrent = APPLICATION_STARTING_ADDRESS;

do

{

bytes = communication_receive(page);

// ąĢčüą╗ąĖ ą┐čĆąĖąĮčÅčé čģąŠčéčÅ ą▒čŗ ąŠą┤ąĖąĮ ą▒ą░ą╣čé, ąĘą░ą┐ąĖčüčī čüčéčĆą░ąĮąĖčåčŗ

if (bytes > 0)

{

// ąöąĄčłąĖčäčĆąŠą▓ą║ą░ firmware

encryption_decrypt(page, page, bytes);

// ąöąŠą┐ąŠą╗ąĮąĄąĮąĖąĄ ą┤ą░ąĮąĮčŗčģ čüčéčĆą░ąĮąĖčåčŗ ą┐čāčüčéčŗą╝ąĖ ą▒ą░ą╣čéą░ą╝ąĖ

while (bytes < MEMORY_PAGE_SIZE)

{

page[bytes] = 0xFF;

bytes++;

}

// ąŚą░ą┐ąĖčüčī čüčéčĆą░ąĮąĖčåčŗ

memory_write(pCurrent, page);

pCurrent += MEMORY_PAGE_SIZE;

}

} while (bytes > 0);

ąÆ čŹč鹊ą╝ ą┐čĆąĖą╝ąĄčĆąĄ čäčāąĮą║čåąĖčÅ communication_receive ąŠąČąĖą┤ą░ąĄčé čåąĄą╗ąĖą║ąŠą╝ ą┤ą░ąĮąĮčŗąĄ ą▓čüąĄą╣ čüčéčĆą░ąĮąĖčåčŗ, ą┤ąĄč鹥ą║čéąĖčĆčāčÅ ąŠą║ąŠąĮčćą░ąĮąĖąĄ ą┐ąĄčĆąĄą┤ą░čćąĖ. ąÆąŠąĘą▓čĆą░čēą░ąĄą╝ąŠąĄ ąĘąĮą░č湥ąĮąĖąĄ 0 ąŠąĘąĮą░čćą░ąĄčé ąĘą░ą▓ąĄčĆčłąĄąĮąĖąĄ ą┐ąĄčĆąĄą┤ą░čćąĖ.

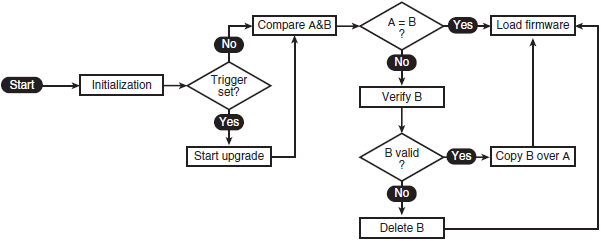

3.1.3 ąĀą░ąĘą┤ąĄą╗ąĄąĮąĖąĄ ą┐ą░ą╝čÅčéąĖ ąĮą░ čćą░čüčéąĖ (Memory Partioning)

ąśčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄ čĆą░ąĘą┤ąĄą╗ąĄąĮąĖčÅ ą┐ą░ą╝čÅčéąĖ ą┤ąĄą╗ą░ąĄčé ą▓ąŠąĘą╝ąŠąČąĮčŗą╝ ą▓čüąĄą│ą┤ą░ ąĖą╝ąĄčéčī ą▓ čāčüčéčĆąŠą╣čüčéą▓ąĄ ą║ą░ą║ ą╝ąĖąĮąĖą╝čāą╝ ąŠą┤ąĮčā čĆą░ą▒ąŠčćčāčÄ ą▓ąĄčĆčüąĖčÄ firmware. ąŁč鹊 ą┐ąŠą╗ąĄąĘąĮąŠ ą┤ą╗čÅ č鹊ą│ąŠ, čćč鹊ą▒čŗ ąĖąĘą▒ąĄąČą░čéčī ą┐ąŠčĆčćąĖ firmware ąĖ ą┐ąŠč鹥čĆąĖ čĆą░ą▒ąŠč鹊čüą┐ąŠčüąŠą▒ąĮąŠčüčéąĖ ą┐čĆąĖą▒ąŠčĆą░, ąĄčüą╗ąĖ ą┐čĆąĖ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖąĖ ą┐čĆąŠčłąĖą▓ą║ąĖ ą▓ąŠąĘąĮąĖą║ą╗ą░ ą┐čĆąŠą▒ą╗ąĄą╝ą░ - ąĮą░ą┐čĆąĖą╝ąĄčĆ, ąĖčüč湥ąĘąĮąŠą▓ąĄąĮąĖąĄ ą┐ąĖčéą░ąĮąĖčÅ ąĖą╗ąĖ ąŠą▒čĆčŗą▓ čüą▓čÅąĘąĖ.

ą¦č鹊ą▒čŗ ą┤ąŠą▒ąĖčéčīčüčÅ čŹč鹊ą│ąŠ, ą┐ą░ą╝čÅčéčī FLASH ą┤ąĄą╗ąĖčéčüčÅ ąĮą░ ą┤ą▓ą░ čĆą░ąĘą╗ąĖčćąĮčŗąĄ čĆąĄą│ąĖąŠąĮą░, A ąĖ B (ąĖčüą║ą╗čÄčćą░čÅ ąŠčéą┤ąĄą╗čīąĮčŗą╣ čĆąĄą│ąĖąŠąĮ ą┤ą╗čÅ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░). ą¤ąĄčĆą▓čŗą╣ ąĖąĘ čĆąĄą│ąĖąŠąĮąŠą▓, A, čĆą░ąĘą╝ąĄčēą░ąĄčéčüčÅ ą▓čŗčłąĄ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░, ąĖ čüąŠą┤ąĄčƹȹĖčé čĆą░ą▒ąŠčćąĖą╣ ą║ąŠą┤. ąĀąĄą│ąĖąŠąĮ B čĆą░ą▒ąŠčéą░ąĄčé ą║ą░ą║ ą▒čāč乥čĆ ą┐čĆąĖ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖąĖ: čüąĮą░čćą░ą╗ą░ ą║ąŠą┤ ąĘą░ą│čĆčāąČą░ąĄčéčüčÅ ą▓ čĆąĄą│ąĖąŠąĮ B, ą┐čĆąŠą▓ąĄčĆčÅąĄčéčüčÅ, ąĖ ąĘą░č鹥ą╝, ąĄčüą╗ąĖ ą║ąŠą┤ čāčüą┐ąĄčłąĮąŠ ą┐čĆąŠą▓ąĄčĆąĄąĮ, ą║ąŠą┐ąĖčĆčāąĄčéčüčÅ ą▓ čĆąĄą│ąĖąŠąĮ A.

ą¤čĆąĖ čéą░ą║ąŠą╝ čüčåąĄąĮą░čĆąĖąĖ ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠčüčéąĖ ąĘą░ą┐čāčüą║ą░ (boot) ąĖ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ (upgrade) ą▒čāą┤čāčé ąĮąĄąĘąĮą░čćąĖč鹥ą╗čīąĮąŠ ąĖąĘą╝ąĄąĮąĄąĮčŗ. ąÆąŠ ą▓čĆąĄą╝čÅ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ ą║ąŠą┤ ąĘą░ą┐ąĖčüčŗą▓ą░ąĄčéčüčÅ čüąĮą░čćą░ą╗ą░ ą▓ čĆąĄą│ąĖąŠąĮ B (ąĘąŠąĮą░ ą▒čāč乥čĆą░). ąÆ ą┐čĆąŠčåąĄčüčü ąĘą░ą┐čāčüą║ą░ ą┤ąŠą▒ą░ą▓ą╗čÅąĄčéčüčÅ ąĮąĄą║ąŠč鹊čĆčŗąĄ čłą░ą│ąĖ, ąĮąĄąĘą░ą▓ąĖčüąĖą╝ąŠ ąŠčé č鹊ą│ąŠ, ą┐čĆąĖčłąĄą╗ ąĖą╗ąĖ ąĮąĄčé ąĘą░ą┐čĆąŠčü ąĮą░ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖąĄ firmware. ąæčāčéą╗ąŠą░ą┤ąĄčĆ čüąĮą░čćą░ą╗ą░ ą┐čĆąŠą▓ąĄčĆčÅąĄčé, ąĖą┤ąĄąĮčéąĖčćąĮčŗ ą╗ąĖ ą║ąŠą┐ąĖąĖ ą║ąŠą┤ą░ ą▓ čĆąĄą│ąĖąŠąĮą░čģ A ąĖ B. ąĢčüą╗ąĖ ąŠąĮąĖ ąĖą┤ąĄąĮčéąĖčćąĮčŗ, č鹊 ąĘą░ą┐čāčüą║ą░ąĄčéčüčÅ ą║ąŠą┤ čĆąĄą│ąĖąŠąĮą░ A. ąĢčüą╗ąĖ ąĮąĄčé, č鹊 ą║ąŠą┤ čĆąĄą│ąĖąŠąĮą░ A ą▒čāą┤ąĄčé čāą┤ą░ą╗ąĄąĮ.

ąĀą░ąĘą┤ąĄą╗ąĄąĮąĖąĄ ą┐ą░ą╝čÅčéąĖ ą┤ąĄą╗ą░ąĄčé čéą░ą║ąČąĄ ą▓ąŠąĘą╝ąŠąČąĮčŗą╝ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī ą┐ąŠą╗ąĄąĘąĮčāčÄ, ąĮąĄąĘąĮą░čćąĖč鹥ą╗čīąĮąŠ ąŠčéą╗ąĖčćą░čÄčēčāčÄčüčÅ ąŠčé ąŠą▒čŗčćąĮąŠą╣, čüčéčĆą░č鹥ą│ąĖčÄ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░. ą¤ąŠčüą║ąŠą╗čīą║čā ą▓čüąĄą│ą┤ą░ ąĖą╝ąĄąĄčéčüčÅ ą▓čüčéčĆąŠąĄąĮąĮąŠąĄ čĆą░ą▒ąŠč湥ąĄ firmware ą▓ čāčüčéčĆąŠą╣čüčéą▓ąĄ, ąĮąĄą║ąŠč鹊čĆčŗą╣ čäčāąĮą║čåąĖąŠąĮą░ą╗ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ ą╝ąŠąČąĄčé ą▒čŗčéčī ą┐ąĄčĆąĄąĮąĄčüąĄąĮ ą▓ ą║ąŠą┤ ąŠčüąĮąŠą▓ąĮąŠą╣ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ. ąæą╗ą░ą│ąŠą┤ą░čĆčÅ čŹč鹊ą╝čā, čŹč鹊čé čäčāąĮą║čåąĖąŠąĮą░ą╗ čéą░ą║ąČąĄ ą╝ąŠąČąĄčé ą▒čŗčéčī ą╝ąŠą┤ąĄčĆąĮąĖąĘąĖčĆąŠą▓ą░ąĮ ą┐čĆąĖ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖąĖ.

ąØą░ą┐čĆąĖą╝ąĄčĆ, ą┐ąĄčĆąĄą┤ą░čćą░ firmware ą╝ąŠąČąĄčé ą▒čŗčéčī ą┤ąĄą╗ąĄą│ąĖčĆąŠą▓ą░ąĮą░ ą▓ ą║ąŠą┤ ąŠčüąĮąŠą▓ąĮąŠą╣ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ. ą×ąĮą░ ą┐čĆąŠčüč鹊 čüą║ą░čćąĖą▓ą░ąĄčé ąĮąŠą▓čŗą╣ ą║ąŠą┤ ą▓ čĆąĄą│ąĖąŠąĮ ą▒čāč乥čĆą░ ąĖ ą┐ąĄčĆąĄąĘą░ą│čĆčāąČą░ąĄčé (čüą▒čĆą░čüčŗą▓ą░ąĄčé) ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆ. ąÆčüčÄ ąŠčüčéą░ą╗čīąĮčāčÄ ąĘą░ą┤ą░čćčā ą▓čŗą┐ąŠą╗ąĮčÅąĄčé ą▒čāčéą╗ąŠą░ą┤ąĄčĆ - ąŠąĮ ą┐čĆąŠą▓ąĄčĆčÅąĄčé čĆąĄą│ąĖąŠąĮ B, ąĖ ąĄčüą╗ąĖ čéą░ą╝ ąĮą░čģąŠą┤ąĖčéčüčÅ ąĮąŠą▓ąŠąĄ firmware (ą▒ąŠą╗ąĄąĄ ąĮąŠą▓ąŠąĄ, č湥ą╝ ą▓ čĆąĄą│ąĖąŠąĮąĄ A), č鹊 ą┤ą░ąĮąĮčŗąĄ čĆąĄą│ąĖąŠąĮą░ A ą┐ąĄčĆąĄąĘą░ą┐ąĖčüčŗą▓ą░čÄčéčüčÅ ą┤ą░ąĮąĮčŗą╝ąĖ čĆąĄą│ąĖąŠąĮą░ B, ąĖ čüąĖčüč鹥ą╝ą░ čüąĮąŠą▓ą░ ą┐ąĄčĆąĄąĘą░ą│čĆčāąČą░ąĄčéčüčÅ. ąÉą╗ą│ąŠčĆąĖčéą╝ ąĘą░ą│čĆčāąĘą║ąĖ čü čĆą░ąĘą┤ąĄą╗ąĄąĮąĖąĄą╝ ą┐ą░ą╝čÅčéąĖ ą┐ąŠą║ą░ąĘą░ąĮ ąĮą░ čĆąĖčüčāąĮą║ąĄ.

ą¤ąŠčÅčüąĮąĄąĮąĖčÅ ą║ čĆąĖčüčāąĮą║čā:

Initialization - ąĮą░čćą░ą╗čīąĮą░čÅ ąĖąĮąĖčåąĖą░ą╗ąĖąĘą░čåąĖčÅ (ąĮą░čüčéčĆąŠą╣ą║ą░ ą║ą░ąĮą░ą╗ą░ čüą▓čÅąĘąĖ ąĖ čé. ą┐.).

Trigger set? - ą┐čĆąŠą▓ąĄčĆą║ą░ čāčüą╗ąŠą▓ąĖčÅ ąĮą░ ąĘą░ą┐čāčüą║ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ.

Compare A&B - čüčĆą░ą▓ąĮąĄąĮąĖąĄ čĆąĄą│ąĖąŠąĮąŠą▓ A ąĖ B.

Start upgrade - ąĘą░ą┐čāčüą║ ą┐čĆąŠčåąĄčüčüą░ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ.

Verify B - ą┐čĆąŠą▓ąĄčĆą║ą░ ą┤ą░ąĮąĮčŗčģ firmware, ąĘą░ą│čĆčāąČąĄąĮąĮčŗčģ ą▓ čĆąĄą│ąĖąŠąĮ B.

Delete B - čāą┤ą░ą╗ąĄąĮąĖąĄ ąĘą░ą│čĆčāąČąĄąĮąĮčŗčģ ą┤ą░ąĮąĮčŗčģ ą▓ čĆąĄą│ąĖąŠąĮąĄ B.

Copy B over A - ą║ąŠą┐ąĖčĆąŠą▓ą░ąĮąĖąĄ ą┤ą░ąĮąĮčŗčģ čĆąĄą│ąĖąŠąĮą░ B ą┐ąŠą▓ąĄčĆčģ čĆąĄą│ąĖąŠąĮą░ A. ą¤čĆąĖ čŹč鹊ą╝ čüčéą░čĆą░čÅ ą┐čĆąŠą│čĆą░ą╝ą╝ą░ čĆąĄą│ąĖąŠąĮą░ A ą┐ąĄčĆąĄčéąĖčĆą░ąĄčéčüčÅ ą┤ą░ąĮąĮčŗą╝ąĖ ąĮąŠą▓ąŠą╣ ą┐čĆąŠčłąĖą▓ą║ąĖ firmware, ąĘą░ą│čĆčāąČąĄąĮąĮčŗą╝ąĖ ą▓ čĆąĄą│ąĖąŠąĮ B.

Load firmware - ąĘą░ą┐čāčüą║ ąŠčüąĮąŠą▓ąĮąŠą╣ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ firmware.

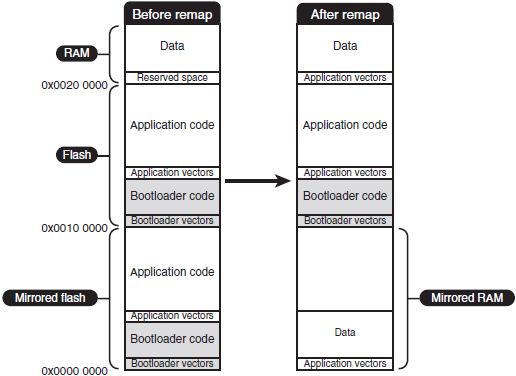

ąĀą░čüą┐čĆąĄą┤ąĄą╗ąĄąĮąĖąĄ ą┐ą░ą╝čÅčéąĖ ąĖ ąĄčæ čüąŠą┤ąĄčƹȹĖą╝ąŠąĄ ą▓ ą┐čĆąŠčåąĄčüčüąĄ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ ą┐ąŠą║ą░ąĘą░ąĮąŠ ąĮą░ čüą╗ąĄą┤čāčÄčēąĄą╝ čĆąĖčüčāąĮą║ąĄ.

ą¤ąŠčÅčüąĮąĄąĮąĖčÅ ą║ čĆąĖčüčāąĮą║čā:

Flash - ąŠą▒ą╗ą░čüčéčī ą┐ą░ą╝čÅčéąĖ FLASH.

Bootloader - ąŠą▒ą╗ą░čüčéčī ą┐ą░ą╝čÅčéąĖ, ą│ą┤ąĄ ąĮą░čģąŠą┤ąĖčéčüčÅ ą▒čāčéą╗ąŠą░ą┤ąĄčĆ.

Region A, Region B - čĆąĄą│ąĖąŠąĮčŗ ą┤ą╗čÅ čģčĆą░ąĮąĄąĮąĖčÅ firmware A ąĖ B čüąŠąŠčéą▓ąĄčéčüčéą▓ąĄąĮąĮąŠ. A - č鹥ą║čāčēą░čÅ (čĆą░ą▒ąŠčćą░čÅ) ą▓ąĄčĆčüąĖčÅ firmware, B - ąĘą░ą│čĆčāąČąĄąĮąĮą░čÅ ą▓ ą┐čĆąŠčåąĄčüčüąĄ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ.

Old firmware - čüčéą░čĆą░čÅ ą▓ąĄčĆčüąĖčÅ firmware.

New firmware - ąĮąŠą▓ą░čÅ ą▓ąĄčĆčüąĖčÅ firmware.

Unknown data (firmware empty?) - ąĮąĄąĖąĘą▓ąĄčüčéąĮčŗąĄ ą┤ą░ąĮąĮčŗąĄ (firmware ąĮąĄ ąĘą░ą│čĆčāąČąĄąĮąŠ?).

Before upgrade - ą┐ąĄčĆąĄą┤ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖąĄą╝ firmware.

Buffer erased - ą▒čāč乥čĆ ąŠčćąĖčēąĄąĮ.

No data - ąĮąĄčé ą┤ą░ąĮąĮčŗčģ.

After download - ą┐ąŠčüą╗ąĄ ąŠą║ąŠąĮčćą░ąĮąĖčÅ ą┐čĆąŠčåąĄčüčüą░ ą┐ąĄčĆąĄą║ą░čćą║ąĖ firmware ąŠčé čģąŠčüčéą░.

After recopy - ą┐ąŠčüą╗ąĄ ą║ąŠą┐ąĖčĆąŠą▓ą░ąĮąĖčÅ ą┤ą░ąĮąĮčŗčģ čĆąĄą│ąĖąŠąĮą░ B ą┐ąŠą▓ąĄčĆčģ čĆąĄą│ąĖąŠąĮą░ A.

3.2 ą¤čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░ąĮąĖąĄ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ ą┤ą╗čÅ čćąĖą┐ąŠą▓ AT91SAM

3.2.1 ą¤čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░ąĮąĖąĄ ą┐ą░ą╝čÅčéąĖ Flash

ąÆčŗą┐ąŠą╗ąĮąĄąĮąĖąĄ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ ąĖąĘ ąŠą▒ą╗ą░čüčéąĖ FLASH ąŠąĘąĮą░čćą░ąĄčé ąĄčæ čćč鹥ąĮąĖąĄ, ą░ ą┐ąĄčĆąĄą┐čĆąŠčłąĖą▓ą║ą░ ą┐ą░ą╝čÅčéąĖ FLASH ąŠąĘąĮą░čćą░ąĄčé ąĄčæ ąĘą░ą┐ąĖčüčī. ą×ą┤ąĮą░ą║ąŠ ą┐ą░ą╝čÅčéčī FLASH ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆąŠą▓ čüąĄą╝ąĄą╣čüčéą▓ą░ AT91SAM čāčüčéčĆąŠąĄąĮą░ čéą░ą║, čćč鹊 ąŠąĮą░ ąĮąĄ ą╝ąŠąČąĄčé ąŠą┤ąĮąŠą▓čĆąĄą╝ąĄąĮąĮąŠ ąĖ čćąĖčéą░čéčīčüčÅ, ąĖ ąĘą░ą┐ąĖčüčŗą▓ą░čéčīčüčÅ. ąŁč鹊 ą┐ąŠč鹊ą╝čā, čćč鹊 ąŠąĮą░ ąŠčĆą│ą░ąĮąĖąĘąŠą▓ą░ąĮą░ ą║ą░ą║ ąĄą┤ąĖąĮčŗą╣ ą╝ą░čüčüąĖą▓ (single plane). ąóą░ą║ąĖą╝ ąŠą▒čĆą░ąĘąŠą╝, ąĄčüą╗ąĖ ą┐čĆąŠą│čĆą░ą╝ą╝ą░ ą▓čŗą┐ąŠą╗ąĮčÅąĄčéčüčÅ ąĖąĘ ą┐ą░ą╝čÅčéąĖ FLASH, č鹊 ąŠąĮą░ ąĮąĄ ą▓ čüąŠčüč鹊čÅąĮąĖąĖ ą▓čŗą┐ąŠą╗ąĮčÅčéčī ąĘą░ą┐ąĖčüčī ą▓ ą┐ą░ą╝čÅčéčī FLASH. ą¤ąŠčüą║ąŠą╗čīą║čā čüą░ą╝ ą▒čāčéą╗ąŠą░ą┤ąĄčĆ ąĮą░čģąŠą┤ąĖčéčüčÅ ą▓ ą┐ą░ą╝čÅčéąĖ FLASH, ąĄą│ąŠ ą║ąŠą┤ ą┤ąŠą╗ąČąĄąĮ ą▒čŗčéčī ąŠą▒čÅąĘą░č鹥ą╗čīąĮąŠ čüą║ąŠą┐ąĖčĆąŠą▓ą░ąĮ ą▓ RAM ą┐ąĄčĆąĄą┤ ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖąĄą╝, čé. ąĄ. čüą░ą╝ ą║ąŠą┤ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ ą┤ąŠą╗ąČąĄąĮ čĆą░ą▒ąŠčéą░čéčī ąĖąĘ ą┐ą░ą╝čÅčéąĖ RAM.

ąĢčüčéčī ą┤ą▓ą░ ą╝ąĄč鹊ą┤ą░ ą┤ą╗čÅ čāą┤ąŠą▓ą╗ąĄčéą▓ąŠčĆąĄąĮąĖčÅ čŹč鹊ą│ąŠ. ą¤ąĄčĆą▓čŗą╣ ąĖąĘ ąĮąĖčģ ą┤ąŠčüčéčāą┐ąĄąĮ ą▓ ąŠčüąĮąŠą▓ąĮčŗčģ čüąĖčüč鹥ą╝ą░čģ čĆą░ąĘčĆą░ą▒ąŠčéą║ąĖ firmware, čéą░ą║ąĖčģ ą║ą░ą║ ą┐ąŠą┐čāą╗čÅčĆąĮą░čÅ IAR Embedded Workbench┬«. ąÆ čŹč鹊ą╣ čüąĖčüč鹥ą╝ąĄ ą╝ąŠąČąĮąŠ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī ą░čéčĆąĖą▒čāčé ą┤ą╗čÅ čäčāąĮą║čåąĖąĖ __ramfunc, ą║ąŠč鹊čĆčŗą╣ ą│ąŠą▓ąŠčĆąĖčé ą║ąŠą╝ą┐ąĖą╗čÅč鹊čĆčā, čćč鹊 čŹčéą░ čäčāąĮą║čåąĖčÅ ą┐čĆąĄą┤ąĮą░ąĘąĮą░č湥ąĮą░ ą┤ą╗čÅ čĆą░ą▒ąŠčéčŗ ąĖąĘ ą┐ą░ą╝čÅčéąĖ RAM, ą░ ąĮąĄ ąĖąĘ FLASH. ą¤ąŠą┤ą┐čĆąŠą│čĆą░ą╝ą╝ą░ ąĖąĮąĖčåąĖą░ą╗ąĖąĘą░čåąĖąĖ / ą┐čĆąĄą┤ą▓ą░čĆąĖč鹥ą╗čīąĮąŠą│ąŠ ąĘą░ą┐čāčüą║ą░ (C-initialization routine) ą║ąŠą┐ąĖčĆčāąĄčé ą║ąŠą┤ čŹčéąĖčģ čäčāąĮą║čåąĖą╣ ąĖąĘ FLASH ą▓ RAM ą▓ąŠ ą▓čĆąĄą╝čÅ ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖčÅ. ąśą╝ąĄą╣č鹥 ą▓ ą▓ąĖą┤čā, čćč鹊 ą┤ą╗čÅ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ ą┐ąĄčĆą▓ąŠą│ąŠ ą╝ąĄč鹊ą┤ą░ ąĮąĄąŠą▒čģąŠą┤ąĖą╝ąŠ ąĘą░ą┐čĆąĄčéąĖčéčī ą┐čĆąĄčĆčŗą▓ą░ąĮąĖčÅ ą▓ąŠ ą▓čĆąĄą╝čÅ ąĘą░ą┐ąĖčüąĖ FLASH, ą┐ąŠč鹊ą╝čā čćč鹊 ą┤ą╗čÅ čÅą┤čĆą░ ARM ą▓ąĄą║č鹊čĆčŗ ą┐čĆąĄčĆčŗą▓ą░ąĮąĖą╣ (exception vectors) ą▓čüąĄ ąĄčēąĄ ą▒čāą┤čāčé ąĮą░čģąŠą┤ąĖčéčīčüčÅ ą▓ ą┐ą░ą╝čÅčéąĖ FLASH. ą¤čĆąĖą╝ąĄčĆ ą║ąŠą┤ą░ čäčāąĮą║čåąĖąĖ, čĆą░ą▒ąŠčéą░čÄčēąĄą╣ čü FLASH, ąĖ ąĖą╝ąĄčÄčēąĄą╣ ą░čéčĆąĖą▒čāčé __ramfunc:

__ramfunc void flash_cmd (unsigned int fcr)

{

// ąŚą░ą┐čāčüą║ čĆą░ą▒ąŠčéčŗ čü FLASH ąĖ ąŠąČąĖą┤ą░ąĮąĖąĄ ąĘą░ą▓ąĄčĆčłąĄąĮąĖčÅ, ą┐čĆąĄčĆčŗą▓ą░ąĮąĖčÅ

// ą▓ąŠ ą▓čĆąĄą╝čÅ čŹč鹊ą│ąŠ ąĘą░ą╝ą░čüą║ąĖčĆąŠą▓ą░ąĮčŗ (ąĘą░ą┐čĆąĄčēąĄąĮčŗ).

while (!(AT91C_BASE_MC -> MC_FSR & AT91C_MC_FRDY));

mask = AT91C_BASE_AIC -> AIC_IMR;

AT91C_BASE_AIC -> AIC_IDCR = 0xFFFFFFFF;

AT91C_BASE_MC -> MC_FCR = fcr | AT91C_MC_FCMD_START_PROG | AT91C_MC_CORRECT_KEY;

while (!(AT91C_BASE_MC->MC_FSR & AT91C_MC_FRDY));

}

ąÆč鹊čĆąŠą╣ ą╝ąĄč鹊ą┤ - ą║ąŠą┐ąĖčĆąŠą▓ą░ąĮąĖąĄ ą▓ RAM čäčāąĮą║čåąĖą╣, ąĮą░ą┐ąŠą┤ąŠą▒ąĖąĄ ą▓čŗčłąĄčāą║ą░ąĘą░ąĮąĮąŠą╣, ą▓ą╝ąĄčüč鹥 čü ą▓ąĄą║č鹊čĆą░ą╝ąĖ ą┐čĆąĄčĆčŗą▓ą░ąĮąĖą╣. ąöą╗čÅ čŹč鹊ą│ąŠ ą╝čŗ ą╝ąŠąČąĄą╝ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī čüą┐ąĄčåąĖą░ą╗čīąĮčāčÄ čäčāąĮą║čåąĖčÄ remap ą┤ą╗čÅ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆąŠą▓ AT91SAM. ąŁčéą░ ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī ą┐ąĄčĆąĄąĮą░ąĘąĮą░čćą░ąĄčé ąŠą▒ą╗ą░čüčéčī ą┐ą░ą╝čÅčéąĖ RAM ąĮą░ ą░ą┤čĆąĄčü 0x0, čćč鹊 čĆą░ąĘčĆąĄčłą░ąĄčé ą┐čĆą░ą▓ąĖą╗čīąĮąŠąĄ ąĖčüą┐ąŠą╗ąĮąĄąĮąĖąĄ ą║ąŠą┤ą░ ąĖąĘ RAM. ąóą░ą║ąŠą╣ ą╝ąĄč鹊ą┤ ąĮąĄčüą║ąŠą╗čīą║ąŠ čüą╗ąŠąČąĮąĄąĄ ą┐ąĄčĆą▓ąŠą│ąŠ, ąŠą┤ąĮą░ą║ąŠ ąĄą│ąŠ ą┤ąŠčüč鹊ąĖąĮčüčéą▓ąŠ ą▓ č鹊ą╝, čćč鹊 ą┐čĆąĄčĆčŗą▓ą░ąĮąĖčÅ ą╝ąŠą│čāčé ąŠčüčéą░ą▓ą░čéčīčüčÅ ą▓ čĆą░ą▒ąŠč湥ą╝ čüąŠčüč鹊čÅąĮąĖąĖ (ąĖčģ ąĮąĄ ąĮčāąČąĮąŠ čüą┐ąĄčåąĖą░ą╗čīąĮąŠ ąĘą░ą┐čĆąĄčēą░čéčī) ą┤ą░ąČąĄ ą▓ ą┐čĆąŠčåąĄčüčüąĄ ąĘą░ą┐ąĖčüąĖ ą┐ą░ą╝čÅčéąĖ FLASH. ąĪą╗ąĄą┤čāčÄčēąĖą╣ ą┐čĆąĖą╝ąĄčĆ ą║ąŠą┤ą░ ą▓čŗą┐ąŠą╗ąĮčÅąĄčé ą║ąŠą┐ąĖčĆąŠą▓ą░ąĮąĖąĄ RAM ąĖ ą┤ąĄą╗ą░ąĄčé remap ą┤ą╗čÅ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░:

;-- ąÜąŠą┐ąĖčĆąŠą▓ą░ąĮąĖąĄ ą║ąŠą┤ą░ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ ą▓ RAM

LDR r0, =__ramstart

LDR r1, =__bootloaderend

LDR r2, =0

copy:

LDR r3, [r2]

STR r3, [r2, r0]

ADD r2, r2, #4

CMP r2, r1

BNE copy

;-- ąÆčŗą┐ąŠą╗ąĮąĄąĮąĖąĄ RAM remap

LDR r0, =AT91_BASE_MC

LDR r1, =AT91_MC_RCB

STR r1, = [r0, #MC_RCR]

ąØąĄ ąĘą░ą▒čāą┤čīč鹥 čüą┤ąĄą╗ą░čéčī ąŠą▒čĆą░čéąĮčŗą╣ remap ą┐ąĄčĆąĄą┤ ąĘą░ą┐čāčüą║ąŠą╝ ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖčÅ firmware, ąĖčüą┐ąŠą╗čīąĘčāčÅ ą┐ąŠčüą╗ąĄą┤ąĮąĖąĄ čéčĆąĖ čüčéčĆąŠą║ąĖ ą║ąŠą┤ą░.

3.2.2 ą¤ąĄčĆąĄąĮą░ąĘąĮą░č湥ąĮąĖąĄ ąŠč鹊ą▒čĆą░ąČąĄąĮąĖčÅ ą▓ ą┐ą░ą╝čÅčéąĖ ą▓ąĄą║č鹊čĆąŠą▓ ą┐čĆąĄčĆčŗą▓ą░ąĮąĖčÅ (Exception Vectors Remapping)

ą£ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆčŗ Atmel AT91SAM ąŠčüąĮąŠą▓ą░ąĮčŗ ąĮą░ čÅą┤čĆąĄ ARM (ą╗ąĖą▒ąŠ ARM7Ōäó, ą╗ąĖą▒ąŠ ARM9Ōäó). ąÜąŠą│ą┤ą░ čÅą┤čĆąŠ čüčéą░čĆčéčāąĄčé, ąŠąĮąŠ ą▓čüąĄą│ą┤ą░ ąĮą░čćąĖąĮą░ąĄčé ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖąĄ ą║ąŠą┤ą░ čü ą░ą┤čĆąĄčüą░ 0x0. ą¤ąŠčüą║ąŠą╗čīą║čā ą┐čĆąĖ čŹč鹊ą╝ ą▓ąŠ ą▓čĆąĄą╝čÅ ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖčÅ ą║ąŠą╝ą░ąĮą┤ą░ remap ąĮąĄ ą░ą║čéąĖą▓ąĮą░, č鹊 ą┐ą░ą╝čÅčéčī FLASH ą┤ąŠčüčéčāą┐ąĮą░ ąŠą┤ąĖąĮą░ą║ąŠą▓ąŠ ą║ą░ą║ ą┐ąŠ ą░ą┤čĆąĄčüčā 0x100000, čéą░ą║ ąĖ ą┐ąŠ ą░ą┤čĆąĄčüčā 0x0. ąóą░ą║ąĖą╝ ąŠą▒čĆą░ąĘąŠą╝, ąĘą┤ąĄčüčī ą┤ąŠą╗ąČąĄąĮ ąĮą░čģąŠą┤ąĖčéčīčüčÅ ą║ąŠą┤ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░, čćč鹊ą▒čŗ ąŠąĮ ą╝ąŠą│ ąĘą░ą┐čāčüčéąĖčéčīčüčÅ.

ąÜčĆąŠą╝ąĄ č鹊ą│ąŠ, čÅą┤čĆąŠ ARM ąŠąČąĖą┤ą░ąĄčé ąĖą╝ąĄčéčī ą┐ąŠ ą░ą┤čĆąĄčüčā 0x0 ą║ąŠčĆčĆąĄą║čéąĮčŗąĄ ą░ą┤čĆąĄčüą░ ą▓ąĄą║č鹊čĆąŠą▓ ą┐čĆąĄčĆčŗą▓ą░ąĮąĖčÅ / ąĖčüą║ą╗čÄč湥ąĮąĖą╣ (exception vectors, čüą░ą╝čŗą╣ ą┐ąĄčĆą▓čŗą╣ ąĖąĘ ąĮąĖčģ ą▓ąĄą║č鹊čĆ čüą▒čĆąŠčüą░). ą¤ąŠčüą║ąŠą╗čīą║čā ą▒čāčéą╗ąŠą░ą┤ąĄčĆ ąĮąĄ ą╝ąŠąČąĄčé ą▒čŗčéčī ąŠą▒ąĮąŠą▓ą╗ąĄąĮ, ąĄą│ąŠ ą▓ąĄą║č鹊čĆą░ ą┐čĆąĄčĆčŗą▓ą░ąĮąĖčÅ ą▒čāą┤čāčé ą▓čüąĄą│ą┤ą░ ąĮą░čģąŠą┤ąĖčéčīčüčÅ ą▓ ąĮą░čćą░ą╗ąĄ ą┐ą░ą╝čÅčéąĖ FLASH. ąŁč鹊 čüąŠąĘą┤ą░čüčé ą┐čĆąŠą▒ą╗ąĄą╝čā, ąĄčüą╗ąĖ ą┐čĆąŠą│čĆą░ą╝ą╝ą░ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ (firmware) ą┤ąŠą╗ąČąĮą░ ąĖą╝ąĄčéčī čüą▓ąŠąĖ čüąŠą▒čüčéą▓ąĄąĮąĮčŗąĄ ą▓ąĄą║č鹊čĆą░ ąĖčüą║ą╗čÄč湥ąĮąĖą╣.

ąĪąĄčĆąĖčÅ AT91SAM ąĖą╝ąĄąĄčé ą┤ąŠčüčéą░č鹊čćąĮąŠ čāą┤ąŠą▒ąĮčŗą╣ ą╝ąĄčģą░ąĮąĖąĘą╝ ą┤ą╗čÅ ąŠą▒čģąŠą┤ą░ čŹč鹊ą╣ ą┐čĆąŠą▒ą╗ąĄą╝čŗ. ąÆ ą╗čÄą▒ąŠą╝ čüą╗čāčćą░ąĄ, ą▓čüąĄą│ą┤ą░ ą╗ąĖą▒ąŠ ą▓ąĮčāčéčĆąĄąĮąĮčÅčÅ ą┐ą░ą╝čÅčéčī FLASH (0x00100000 - 0x001FFFFF), ą╗ąĖą▒ąŠ ą▓ąĮčāčéčĆąĄąĮąĮčÅčÅ ą┐ą░ą╝čÅčéčī SRAM (0x00200000 - 0x002FFFFF) ąŠč鹊ą▒čĆą░ąČąĄąĮą░ ąĮą░ ą░ą┤čĆąĄčü 0x0. ąÜąŠą╝ą░ąĮą┤ą░ remap ą┤ąĄą╗ą░ąĄčé ą▓ąŠąĘą╝ąŠąČąĮčŗą╝ ą┐ąĄčĆąĄą║ą╗čÄčćą░čéčī č鹥ą║čāčēąĄąĄ ąŠč鹊ą▒čĆą░ąČąĄąĮąĖąĄ ą┐ą░ą╝čÅčéąĖ ąĮą░ ąŠą▒čĆą░čéąĮąŠąĄ. ąÜąŠą│ą┤ą░ čćąĖą┐ ą▒čŗą╗ čüą▒čĆąŠčłąĄąĮ, ą┐ą░ą╝čÅčéčī FLASH ą░ą▓č鹊ą╝ą░čéąĖč湥čüą║ąĖ ąĘąĄčĆą║ą░ą╗čīąĮąŠ ąŠč鹊ą▒čĆą░ąČąĄąĮą░ ą┐ąŠ ą┤ą▓čāą╝ ą░ą┤čĆąĄčüą░ą╝ - ą║ą░ą║ ą┐ąŠ ą░ą┤čĆąĄčüčā 0x100000, čéą░ą║ ąĖ ą┐ąŠ ą░ą┤čĆąĄčüčā 0x0 (čé. ąĄ. ąĮąĄčé ą┐ąĄčĆąĄąĮą░ąĘąĮą░č湥ąĮąĖčÅ RAM ąĮą░ ą░ą┤čĆąĄčü 0x0).

ą¤ąŠčÅčüąĮąĄąĮąĖčÅ ą║ čĆąĖčüčāąĮą║čā:

Before remap - čüąŠčüč鹊čÅąĮąĖąĄ ą┐ą░ą╝čÅčéąĖ ą┐ąĄčĆąĄą┤ ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖąĄą╝ ą║ąŠą╝ą░ąĮą┤čŗ remap (čéą░ą║ąŠąĄ čüąŠčüč鹊čÅąĮąĖąĄ čüčĆą░ąĘčā ą┐ąŠčüą╗ąĄ čüą▒čĆąŠčüą░).

After remap - čüąŠčüč鹊čÅąĮąĖąĄ ą┐ą░ą╝čÅčéąĖ ą┐ąŠčüą╗ąĄ ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖčÅ ą║ąŠą╝ą░ąĮą┤čŗ remap.

Data - ą┤ą░ąĮąĮčŗąĄ, čĆą░ąĘą╗ąĖčćąĮčŗąĄ ą┐ąĄčĆąĄą╝ąĄąĮąĮčŗąĄ ą▓ RAM.

Reserved space - ąĘą░čĆąĄąĘąĄčĆą▓ąĖčĆąŠą▓ą░ąĮąĮą░čÅ ąŠą▒ą╗ą░čüčéčī ą░ą┤čĆąĄčüąĮąŠą│ąŠ ą┐čĆąŠčüčéčĆą░ąĮčüčéą▓ą░.

Application code - ą║ąŠą┤ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ, čé. ąĄ. firmware, ą▓čŗą┐ąŠą╗ąĮčÅčÄčēąĄąĄ ąŠčüąĮąŠą▓ąĮčŗąĄ čäčāąĮą║čåąĖąĖ čāčüčéčĆąŠą╣čüčéą▓ą░. ąśą╝ąĄąĮąĮąŠ ą║ąŠą┤ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ ą┐ąĄčĆąĄąĘą░ą┐ąĖčüčŗą▓ą░ąĄčéčüčÅ ą▒čāčéą╗ąŠą░ą┤ąĄčĆąŠą╝ ą┐čĆąĖ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖąĖ firmware.

Application vectors - ą▓ąĄą║č鹊čĆą░ ąĖčüą║ą╗čÄč湥ąĮąĖą╣ (ą┐čĆąĄčĆčŗą▓ą░ąĮąĖą╣) ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ.

Bootloader code - ą║ąŠą┤ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░.

Bootloader vectors - ą▓ąĄą║č鹊čĆą░ ąĖčüą║ą╗čÄč湥ąĮąĖą╣ (ą┐čĆąĄčĆčŗą▓ą░ąĮąĖą╣) ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░.

Mirrored flash - ąĘąĄčĆą║ą░ą╗čīąĮą░čÅ ą║ąŠą┐ąĖčÅ ą┤ą░ąĮąĮčŗčģ FLASH, ąŠč鹊ą▒čĆą░ąČąĄąĮąĮą░čÅ ą┐ąŠ ą░ą┤čĆąĄčüčā 0x0.

Mirrored RAM - ąĘąĄčĆą║ą░ą╗čīąĮą░čÅ ą║ąŠą┐ąĖčÅ ą┤ą░ąĮąĮčŗčģ RAM, ąŠč鹊ą▒čĆą░ąČąĄąĮąĮą░čÅ ą┐ąŠ ą░ą┤čĆąĄčüčā 0x0.

ąĪ ą┐ąŠą╝ąŠčēčīčÄ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ ą╝ąĄčģą░ąĮąĖąĘą╝ą░ remap ąĮąŠą▓čŗąĄ ą▓ąĄą║č鹊čĆą░ ą┐čĆąĄčĆčŗą▓ą░ąĮąĖą╣ ą╝ąŠą│čāčé ą▒čŗčéčī čüą║ąŠą┐ąĖčĆąŠą▓ą░ąĮčŗ ą▓ RAM. ą¤ąĄčĆąĄąĮą░ąĘąĮą░č湥ąĮąĖąĄ ąŠč鹊ą▒čĆą░ąČąĄąĮąĖčÅ ą┐ą░ą╝čÅčéąĖ (memory remap) ą▓čŗą┐ąŠą╗ąĮčÅąĄčéčüčÅ ą┤ą╗čÅ č鹊ą│ąŠ, čćč鹊ą▒čŗ ąĘąĄčĆą║ą░ą╗čīąĮąŠ ąŠč鹊ą▒čĆą░ąĘąĖčéčī ą┐ą░ą╝čÅčéčī RAM ą║ą░ą║ ą┐ąŠ ą░ą┤čĆąĄčüčā 0x00200000, čéą░ą║ ąĖ ą┐ąŠ ą░ą┤čĆąĄčüčā 0x0. ąŁčéą░ ąŠą┐ąĄčĆą░čåąĖčÅ ą╝ąŠąČąĄčé ą▒čŗčéčī ą┐čĆąŠąĖąĘą▓ąĄą┤ąĄąĮą░ čüą░ą╝ąĖą╝ firmware ą┐čĆąĖ ąĖąĮąĖčåąĖą░ą╗ąĖąĘą░čåąĖąĖ. ąÜčāčüąŠą║ ą║ąŠą┤ą░ ąĮąĖąČąĄ ą┤ąĄą╗ą░ąĄčé memory remap:

;-- ąÜąŠą┐ąĖčĆąŠą▓ą░ąĮąĖąĄ ą▓ąĄą║č鹊čĆąŠą▓ ą┐čĆąĄčĆčŗą▓ą░ąĮąĖčÅ (exception vectors) firmware ą▓ RAM

LDR r0, =INTERRUPT_VECTORS_START

LDR r1, =INTERNAL_RAM_START

LDR r2, =INTERRUPT_VECTORS_END

copy:

LDR r3, [r0], #4

STR r3, [r1], #4

CMP r0, r2

BNE copy

;-- Remap SRAM, čćč鹊ą▒čŗ ąĮąŠą▓čŗąĄ ą▓ąĄą║č鹊čĆą░ ą┐čĆąĄčĆčŗą▓ą░ąĮąĖą╣ ą▒čŗą╗ąĖ ą┤ąŠčüčéčāą┐ąĮčŗ ą┐ąŠ ą░ą┤čĆąĄčüčā 0x0

LDR r0, =AT91C_BASE_MC

LDR r1, =AT91C_MC_RCB

STR r1, [r0, #MC_RCR]

ą¦č鹊ą▒čŗ ą╝ąŠąČąĮąŠ ą▒čŗą╗ąŠ čüą┤ąĄą╗ą░čéčī čéą░ą║čāčÄ ąŠą┐ąĄčĆą░čåąĖčÄ, ąĮčāąČąĮąŠ ąĘą░čĆąĄąĘąĄčĆą▓ąĖčĆąŠą▓ą░čéčī ą▓ čüąĄą│ą╝ąĄąĮč鹥 ą┤ą░ąĮąĮčŗčģ (data segment) ąĮąĄą║ąŠč鹊čĆąŠąĄ ą┐čĆąŠčüčéčĆą░ąĮčüčéą▓ąŠ. ąÆ ą┐čĆąŠčéąĖą▓ąĮąŠą╝ čüą╗čāčćą░ąĄ ą║ąŠą╝ą┐ąĖą╗čÅč鹊čĆ (č鹊čćąĮąĄąĄ, ą║ąŠą╝ą┐ąĖą╗čÅč鹊čĆ ą▓ą╝ąĄčüč鹥 čü ą╗ąĖąĮą║ąĄčĆąŠą╝) ą╝ąŠąČąĄčé ą┐čĆąĖą▓čÅąĘą░čéčī ą┐ąĄčĆąĄą╝ąĄąĮąĮčŗąĄ ą║ čüą░ą╝ąŠą╝čā ąĮą░čćą░ą╗čā RAM, čćč鹊 ą┐čĆąĖą▓ąĄą┤ąĄčé ą║ ą┐čĆąŠą▒ą╗ąĄą╝ą░ą╝. ąĀąĄąĘąĄčĆą▓ąĖčĆąŠą▓ą░ąĮąĖąĄ ą╝ą╗ą░ą┤čłąĖčģ ą░ą┤čĆąĄčüąŠą▓ ą▓ RAM ą▓čŗą┐ąŠą╗ąĮčÅąĄčéčüčÅ ą┐čāč鹥ą╝ ą╝ąŠą┤ąĖčäąĖą║ą░čåąĖąĖ ąĮą░čüčéčĆąŠąĄčćąĮąŠą│ąŠ čüą║čĆąĖą┐čéą░ ą┤ą╗čÅ ą╗ąĖąĮą║ąĄčĆą░ (linker script), ą║ąŠč鹊čĆčŗą╣ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą║ąŠą╝ą┐ąĖą╗čÅč鹊čĆąŠą╝. ąŁčéą░ ąŠą┐ąĄčĆą░čåąĖčÅ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖčéčüčÅ ą┐ąŠ ą░ąĮą░ą╗ąŠą│ąĖąĖ čü ąŠą┐ąĖčüą░ąĮąĖąĄą╝, ą┐čĆąĖą▓ąĄą┤ąĄąĮąĮąŠą╝ ą▓ čüą╗ąĄą┤čāčÄčēąĄą╣ čüąĄą║čåąĖąĖ.

3.2.3 ąøąĖąĮą║ąŠą▓ą║ą░ ą║ąŠą┤ą░ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ (Application Code Linking)

ąÜą░ą║ ą╝čŗ ą▓čüąĄ ąĘąĮą░ąĄą╝, ą╗ąĖąĮą║ąŠą▓ą║ą░ - čŹč鹊 ą┐čĆąĖą▓čÅąĘą║ą░ ą║ąŠą┤ą░ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ ąĖ ą┤ą░ąĮąĮčŗčģ (ą┐ąĄčĆąĄą╝ąĄąĮąĮčŗčģ) ą║ ą░ą▒čüąŠą╗čÄčéąĮčŗą╝ ą░ą┤čĆąĄčüą░ą╝ ą▓ ą┐ą░ą╝čÅčéąĖ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆą░. ąÆ čüą░ą╝ąŠą╝ ą┐čĆąŠčüč鹊ą╝, ąŠą▒čŗčćąĮąŠą╝ čüą╗čāčćą░ąĄ čüąĄą│ą╝ąĄąĮčé ą║ąŠą┤ą░ (code segment) ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ ą╗ąĖąĮą║čāąĄčéčüčÅ ąĮą░ ąĮą░čćą░ą╗ąŠ ą┐ą░ą╝čÅčéąĖ FLASH. ąŁč鹊 ą┐čĆąŠąĖčüčģąŠą┤ąĖčé ą┐ąŠč鹊ą╝čā, čćč鹊 čÅą┤čĆąŠ ARM čüąĄą╝ąĄą╣čüčéą▓ą░ ą╝ąĖą║čĆąŠą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆąŠą▓ AT91SAM ąĮą░čćąĖąĮą░ąĄčé ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖąĄ ą║ąŠą┤ą░ čü ą░ą┤čĆąĄčüą░ 0x0. ą×ą┤ąĮą░ą║ąŠ ą▓ čüą╗čāčćą░ąĄ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ čéą░ą║ ą┤ąĄą╗ą░čéčī ąĮąĄą╗čīąĘčÅ, ą┐ąŠčüą║ąŠą╗čīą║čā ą▒čāčéą╗ąŠą░ą┤ąĄčĆ čüą░ą╝ ą┐ąŠ čüąĄą▒ąĄ ą┤ąŠą╗ąČąĄąĮ ąĮą░čģąŠą┤ąĖčéčīčüčÅ ą┐ąŠ ą░ą┤čĆąĄčüčā 0x0.

ąöą╗čÅ čŹč鹊ą╣ ą┐čĆąŠą▒ą╗ąĄą╝čŗ čüčāčēąĄčüčéą▓čāąĄčé ą┤ą▓ą░ čĆąĄčłąĄąĮąĖčÅ. ą¤ąĄčĆą▓ąŠąĄ čĆąĄčłąĄąĮąĖąĄ ąĘą░ą║ą╗čÄčćą░ąĄčéčüčÅ ą▓ ą│ąĄąĮąĄčĆą░čåąĖąĖ ą┤ą╗čÅ ą╗ąĖąĮą║ąĄčĆą░ ą║ąŠą┤ą░, ąĮąĄ ą┐čĆąĖą▓čÅąĘą░ąĮąĮąŠą│ąŠ ą║ ą░ą▒čüąŠą╗čÄčéąĮčŗą╝ ą░ą┤čĆąĄčüą░ą╝ (position-independent, PI code). ąÆ ą┐čĆąŠą│čĆą░ą╝ą╝ąĄ PI ą║ą░ąČą┤ą░čÅ čüčüčŗą╗ą║ą░ ąĮą░ čäčāąĮą║čåąĖčÄ ąĖą╗ąĖ ą┐ąĄčĆąĄą╝ąĄąĮąĮčāčÄ ą┤ąĄą╗ą░ąĄčéčüčÅ ąŠčéąĮąŠčüąĖč鹥ą╗čīąĮąŠ č鹥ą║čāčēąĄą╣ ą┐ąŠąĘąĖčåąĖąĖ (ą░ą┤čĆąĄčüą░) ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖčÅ. ąŁč鹊 ąŠąĘąĮą░čćą░ąĄčé, čćč鹊 PI ą║ąŠą┤ ą╝ąŠąČąĄčé ą▒čŗčéčī ą╗ąĄą│ą║ąŠ čĆą░ąĘą╝ąĄčēąĄąĮ ą▓ ą╗čÄą▒ąŠą╝ ą╝ąĄčüč鹥 ą░ą┤čĆąĄčüąĮąŠą│ąŠ ą┐čĆąŠčüčéčĆą░ąĮčüčéą▓ą░ ą▒ąĄąĘ ą┐ąŠč鹥čĆąĖ čĆą░ą▒ąŠč鹊čüą┐ąŠčüąŠą▒ąĮąŠčüčéąĖ.

ąÜą░ą║ ąĖąĘą▓ąĄčüčéąĮąŠ, čÅą┤čĆąŠ ARM, ą▓čŗą┐ąŠą╗ąĮčÅčÄčēąĄąĄ ą║ąŠą┤, ą╝ąŠąČąĄčé čĆą░ą▒ąŠčéą░čéčī ą▓ ąŠą┤ąĮąŠą╝ ąĖąĘ ą┤ą▓čāčģ čĆąĄąČąĖą╝ąŠą▓ - ARM (32 ą▒ąĖčéą░) ąĖą╗ąĖ Thumb. ąøąĖąĮą║ąŠą▓čēąĖą║ąĖ ARM ą╝ąŠą│čāčé ą│ąĄąĮąĄčĆąĖčĆąŠą▓ą░čéčī ą║ąŠą┤ PI, ąĮąŠ č鹊ą╗čīą║ąŠ ą▓ čĆąĄąČąĖą╝ąĄ ARM (32 ą▒ąĖčéą░). ąŁč鹊 ą┐ąŠč鹊ą╝čā, čćč鹊 ąĖąĮčüčéčĆčāą║čåąĖčÅ BX (ą║ąŠč鹊čĆą░čÅ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą┤ą╗čÅ ą┐ąĄčĆąĄą║ą╗čÄč湥ąĮąĖčÅ ą╝ąĄąČą┤čā čĆąĄąČąĖą╝ą░ą╝ąĖ) ą╗ąĖąĮą║čāąĄčéčüčÅ čü ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄą╝ ą░ą▒čüąŠą╗čÄčéąĮąŠą│ąŠ ą░ą┤čĆąĄčüą░ čäčāąĮą║čåąĖąĖ. ąóą░ą║ąĖą╝ ąŠą▒čĆą░ąĘąŠą╝, čĆąĄčłąĄąĮąĖąĄ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī ą║ąŠą┤ PI čĆą░ą▒ąŠčéą░ąĄčé č鹊ą╗čīą║ąŠ ą▓ č鹊ą╝ čüą╗čāčćą░ąĄ, ąĄčüą╗ąĖ ąÆčŗ ąĮąĄ ąĖčüą┐ąŠą╗čīąĘčāąĄč鹥 ą║ąŠą┤ Thumb ą▓ ąÆą░čłąĄą╝ ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĖ.

ąöčĆčāą│ąŠąĄ čĆąĄčłąĄąĮąĖąĄ čüąŠčüč鹊ąĖčé ą▓ č鹊ą╝, čćč鹊ą▒čŗ ą╝ąŠą┤ąĖčäąĖčåąĖčĆąŠą▓ą░čéčī ą░ą┤čĆąĄčü, ą║ ą║ąŠč鹊čĆąŠą╝čā ą╗ąĖąĮą║čāąĄčéčüčÅ ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĄ, ą▓ ąĘą░ą▓ąĖčüąĖą╝ąŠčüčéąĖ ąŠčé čĆą░ąĘą╝ąĄčĆą░ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░. ą¦č鹊ą▒čŗ ą▓čŗą┐ąŠą╗ąĮąĖčéčī čŹč鹊, ąĖąĘą╝ąĄąĮąĖč鹥 čüą║čĆąĖą┐čé ą╗ąĖąĮą║ąĄčĆą░ (linker script) ą┤ą╗čÅ ą┐čĆąŠąĄą║čéą░ ąÆą░čłąĄą│ąŠ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ. ą¤čĆąŠčüč鹊 ąĮą░ąĘąĮą░čćčīč鹥 ą║ąŠąĮčüčéą░ąĮčéčā "bootloader_size" čĆą░ą▓ąĮąŠą╣ čĆą░ąĘą╝ąĄčĆčā čüą║ąŠą╝ą┐ąĖą╗ąĖčĆąŠą▓ą░ąĮąĮąŠą│ąŠ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ ąĖ ą┐ąĄčĆą▓čŗą╣ ą┤ąŠčüčéčāą┐ąĮčŗą╣ ą░ą┤čĆąĄčü ą┤ą╗čÅ ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖčÅ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ ą▒čāą┤ąĄčé čĆą░ą▓ąĄąĮ "flash_start+bootloader_size" (flash_start ąŠą▒čŗčćąĮąŠ čĆą░ą▓ąĄąĮ 0x00100000). ąÆąŠčé ą┐čĆąŠčüč鹊ą╣ ą┐čĆąĖą╝ąĄčĆ ą║čāčüą║ą░ čäą░ą╣ą╗ą░ *.xcl ą┤ą╗čÅ čüčĆąĄą┤čŗ IAR Embedded Workbench ą▓ąĄčĆčüąĖąĖ 4.0 (ą┤ą╗čÅ 5.0 ąĖ ą▒ąŠą╗ąĄąĄ ą┐ąŠąĘą┤ąĮąĖčģ čüąĖąĮčéą░ą║čüąĖčü ąĖ čĆą░čüčłąĖčĆąĄąĮąĖąĄ čäą░ą╣ą╗ą░ čüą║čĆąĖą┐čéą░ ą╗ąĖąĮą║ąĄčĆą░ ąŠčéą╗ąĖčćą░čÄčéčüčÅ):

//--

// ąĀą░ąĘą╝ąĄčĆ ąŠą▒ą╗ą░čüčéąĖ ą┐ą░ą╝čÅčéąĖ ą┤ą╗čÅ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░

//--

-DBOOTSIZE=2000

...

//--

// ąĪąĄą│ą╝ąĄąĮčéčŗ Read-only (č鹊ą╗čīą║ąŠ čćč鹥ąĮąĖąĄ)

//--

-DROMSTART=(00000000+BOOTSIZE)

-DROMEND=0003FFFF

ąĪąĄą│ą╝ąĄąĮčéčŗ ą║ąŠą┤ą░ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ ąĘą░ą┤ą░ąĮčŗ ą╝ąĄąČą┤čā ą░ą┤čĆąĄčüą░ą╝ąĖ ROMSTART ąĖ ROMEND.

3.2.4 ąŚą░čēąĖčéą░ ąŠčé ąĘą░ą┐ąĖčüąĖ ąŠą▒ą╗ą░čüčéąĖ ą┐ą░ą╝čÅčéąĖ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ (Boot Region Locking)

ą¦č鹊ą▒čŗ ąĖčüą║ą╗čÄčćąĖčéčī čüą╗čāčćą░ą╣ąĮąŠąĄ čüčéąĖčĆą░ąĮąĖąĄ ą║ąŠą┤ą░ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ ąĖąĘ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ, ąČąĄą╗ą░č鹥ą╗čīąĮąŠ ąĘą░ą▒ą╗ąŠą║ąĖčĆąŠą▓ą░čéčī ąĘą░ą┐ąĖčüčī FLASH ą▓ ąŠą▒ą╗ą░čüčéąĖ ą║ąŠą┤ą░ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ čü ą┐ąŠą╝ąŠčēčīčÄ ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░ąĮąĖčÅ ą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆą░ FLASH. ąøčÄą▒ą░čÅ ą┐ąŠą┐čŗčéą║ą░ ąĘą░ą┐ąĖčüąĖ ą▓ ąĘą░čēąĖčēąĄąĮąĮčŗą╣ čĆąĄą│ąĖąŠąĮ FLASH ą▒čāą┤ąĄčé ą░ą▓č鹊ą╝ą░čéąĖč湥čüą║ąĖ ą┐čĆąĄčĆą▓ą░ąĮą░. ąöą╗čÅ ą▓čüčéčĆąŠąĄąĮąĮąŠą│ąŠ ą▓ čÅą┤čĆąŠ ą║ąŠąĮčéčĆąŠą╗ą╗ąĄčĆą░ ą┐ą░ą╝čÅčéąĖ FLASH (Embedded Flash Controller, EFC) ąĖą╝ąĄąĄčéčüčÅ čüą┐ąĄčåąĖą░ą╗čīąĮą░čÅ ą║ąŠą╝ą░ąĮą┤ą░ ą┤ą╗čÅ ą▒ą╗ąŠą║ąĖčĆąŠą▓ą░ąĮąĖčÅ čāą║ą░ąĘą░ąĮąĮąŠą│ąŠ čĆąĄą│ąĖąŠąĮą░ ą┐ą░ą╝čÅčéąĖ. ąĢčüčéčī ąĮąĄą║ąŠč鹊čĆą░čÅ ą┐čĆąŠą▒ą╗ąĄą╝ą░ ą▓ č鹊ą╝, čćč鹊 ą╝ąĖąĮąĖą╝ą░ą╗čīąĮčŗą╣ ąĘą░čēąĖčēą░ąĄą╝čŗą╣ čĆąĄą│ąĖąŠąĮ ą╝ąŠąČąĄčé ą▒čŗčéčī ą┤ąŠą▓ąŠą╗čīąĮąŠ ą▒ąŠą╗čīčłąĖą╝ ąŠčé 4 ą┤ąŠ 16 ą║ąĖą╗ąŠą▒ą░ą╣čé. ą¤ąŠčüą║ąŠą╗čīą║čā ąĮčāąČąĮąŠ ąĘą░čēąĖčéąĖčéčī č鹊ą╗čīą║ąŠ ąŠą▒ą╗ą░čüčéčī ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░, č鹊 ą┐ąŠą╗čāčćą░ąĄčéčüčÅ, čćč鹊 ą┐čĆąŠą│čĆą░ą╝ą╝ą░ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ ą╝ąŠąČąĄčé ąĮą░čćąĖąĮą░čéčīčüčÅ č鹊ą╗čīą║ąŠ čü ąĮą░čćą░ą╗ą░ čüą╗ąĄą┤čāčÄčēąĄą│ąŠ (ąĮąĄą▒ą╗ąŠą║ąĖčĆčāąĄą╝ąŠą│ąŠ) čĆąĄą│ąĖąŠąĮą░.

ąØą░ ą┐čĆą░ą║čéąĖą║ąĄ čāčüčéą░ąĮą░ą▓ą╗ąĖą▓ą░čÄčé čĆą░ąĘą╝ąĄčĆ čüąĄą│ą╝ąĄąĮčéą░ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ ą┐ąŠ ą║čĆą░čéąĮąŠčüčéąĖ čĆą░ąĘą╝ąĄčĆčā ą╝ąĖąĮąĖą╝ą░ą╗čīąĮąŠ ąĘą░čēąĖčēą░ąĄą╝ąŠą│ąŠ čĆąĄą│ąĖąŠąĮą░. ąŁč鹊 ąŠąĘąĮą░čćą░ąĄčé, čćč鹊 ąÆčŗ ą┐ąŠč鹥čĆčÅąĄč鹥 ąĮąĄą║ąŠč鹊čĆąŠąĄ ą┐čĆąŠčüčéčĆą░ąĮčüčéą▓ąŠ ąĘą░čēąĖčēąĄąĮąĮąŠą│ąŠ ąŠčé ąĘą░ą┐ąĖčüąĖ ą║ąŠą┤ą░ FLASH, ą║ąŠč鹊čĆąŠąĄ ąĮąĄ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą▒čāčéą╗ąŠą░ą┤ąĄčĆąŠą╝.

ąæąĖčé ąĘą░čēąĖčéčŗ security bit), ąĖčüą┐ąŠą╗čīąĘčāąĄą╝čŗą╣ ą┤ą╗čÅ ąĘą░čēąĖčéčŗ ą▓ąĮčāčéčĆąĄąĮąĮąĄą╣ ą┐ą░ą╝čÅčéąĖ (FLASH + SRAM) ąŠčé ą▓ąĮąĄčłąĮąĄą│ąŠ ą┤ąŠčüčéčāą┐ą░ (čü ą┐ąŠą╝ąŠčēčīčÄ čüčéą░ąĮą┤ą░čĆčéąĮčŗčģ čüčĆąĄą┤čüčéą▓ ąĘą░ą│čĆčāąĘą║ąĖ ąĖ ąŠčéą╗ą░ą┤ą║ąĖ ą║ąŠą┤ą░), čéą░ą║ąČąĄ ą╝ąŠąČąĄčé ą▒čŗčéčī čāčüčéą░ąĮąŠą▓ą╗ąĄąĮ ą▓ EFC.

[4. ą¤čĆąĖą╝ąĄčĆ čĆąĄą░ą╗ąĖąĘą░čåąĖąĖ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░]

ąöą░ą╗ąĄąĄ ąĖą┤ąĄčé ąŠą┐ąĖčüą░ąĮąĖąĄ ą┐čĆąĖą╝ąĄčĆą░ čĆąĄą░ą╗ąĖąĘą░čåąĖąĖ ą▒ąĄąĘąŠą┐ą░čüąĮąŠą│ąŠ ąĖ ąĘą░čēąĖčēąĄąĮąĮąŠą│ąŠ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░. ąĀąĄą░ą╗ąĖąĘą░čåąĖčÅ čüąŠčüč鹊ąĖčé ąĖąĘ čéčĆąĄčģ ą┐čĆąŠą│čĆą░ą╝ą╝: bootloader čüą░ą╝ ą┐ąŠ čüąĄą▒ąĄ ąĖ ą┤ą▓ąĄ ą▓čüą┐ąŠą╝ąŠą│ą░č鹥ą╗čīąĮčŗąĄ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ. ą×ą┤ąĮą░ ąĖąĘ ą▓čüą┐ąŠą╝ąŠą│ą░č鹥ą╗čīąĮčŗčģ ą┐čĆąŠą│čĆą░ą╝ą╝ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą┤ą╗čÅ ą┐ąĄčĆąĄą┤ą░čćąĖ firmware ą╝ąĄąČą┤čā ą║ąŠą╝ą┐čīčÄč鹥čĆąŠą╝ PC ąĖ bootloader. ąÆč鹊čĆą░čÅ ą▓čüą┐ąŠą╝ąŠą│ą░č鹥ą╗čīąĮą░čÅ ą┐čĆąŠą│čĆą░ą╝ą╝ą░ ąĮčāąČąĮą░ ą┤ą╗čÅ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ firmware ą┐ąĄčĆąĄą┤ ą┐ąĄčĆąĄą┤ą░č湥ą╣ ą▓ bootloader. ąÆčüąĄ čŹčéąĖ čéčĆąĖ čćą░čüčéąĖ ą┐čĆąŠą│čĆą░ą╝ą╝ąĮąŠą│ąŠ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖčÅ ą┤ąĄčéą░ą╗čīąĮąŠ ąŠą┐ąĖčüą░ąĮčŗ ą┤ą░ą╗ąĄąĄ.

4.1 Bootloader

4.1.1 ąÆąŠąĘą╝ąŠąČąĮąŠčüčéąĖ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░

ąĀąĄą░ą╗ąĖąĘąŠą▓ą░ąĮčŗ čüą╗ąĄą┤čāčÄčēąĖąĄ ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéąĖ:

ŌĆó ąæą░ąĘąŠą▓ą░čÅ čüąĖčüč鹥ą╝ą░ ąĘą░ą│čĆčāąĘą║ąĖ ą║ąŠą┤ą░ (bootloading) čü ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄą╝ ąĖąĮč鹥čĆč乥ą╣čüą░ USART ą┤ą╗čÅ ą┐ąĄčĆąĄą┤ą░čćąĖ ą┤ą░ąĮąĮčŗčģ firmware.

ŌĆó ą¤čĆąŠč鹊ą║ąŠą╗ XON/XOFF ą┤ą╗čÅ čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ ąŠą▒ą╝ąĄąĮąŠą╝ ą┤ą░ąĮąĮčŗą╝ąĖ (flow control) ą┐čĆąĖ ąĘą░ą│čĆčāąĘą║ąĄ / ą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░ąĮąĖąĖ FLASH.

ŌĆó ąŚą░čēąĖčéą░ ąŠčé ąĘą░ą┐ąĖčüąĖ ąŠą▒ą╗ą░čüčéąĖ ą┐ą░ą╝čÅčéąĖ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ (Boot region locking).

ŌĆó ą©ąĖčäčĆąŠą▓ą░ąĮąĖąĄ ą┐ąĄčĆąĄą┤ą░ą▓ą░ąĄą╝čŗčģ ą┤ą░ąĮąĮčŗčģ ą┐čĆąŠčłąĖą▓ą║ąĖ firmware ą╝ąĄč鹊ą┤ąŠą╝ AES ąĖą╗ąĖ Triple DES (čéčĆąŠą╣ąĮąŠą╣ DES).

ŌĆó ąĀą░ąĘą┤ąĄą╗ąĄąĮąĖąĄ ą┐ą░ą╝čÅčéąĖ (Memory partitioning).

ą¤čĆąŠą│čĆą░ą╝ą╝ąĮąŠąĄ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖąĄ bootloader čĆą░ąĘčĆą░ą▒ąŠčéą░ąĮąŠ ą▓ čüčĆąĄą┤ąĄ IAR Embedded Workbench.

4.1.2 ąÜąŠąĮčäąĖą│čāčĆąĖčĆčāąĄą╝ąŠčüčéčī

ąæčāčéą╗ąŠą░ą┤ąĄčĆ čĆą░ąĘčĆą░ą▒ąŠčéą░ąĮ čéą░ą║, čćč鹊 ą▓ ąĮąĄą│ąŠ ą╝ąŠąČąĮąŠ ą┤ąŠą▓ąŠą╗čīąĮąŠ ą┐čĆąŠčüč鹊 ą┤ąŠą▒ą░ą▓ąĖčéčī ąĮąŠą▓čŗąĄ ą║ąŠą╝ą┐ąŠąĮąĄąĮčéčŗ, čéąĖą┐ą░ ąĮąŠą▓čŗčģ ąĮąŠčüąĖč鹥ą╗ąĄą╣ ą┤ą░ąĮąĮčŗčģ ąĖą╗ąĖ ąĮąŠą▓čŗčģ ą║ąŠą╝ą╝čāąĮąĖą║ą░čåąĖąŠąĮąĮčŗčģ ą┐čĆąŠč鹊ą║ąŠą╗ąŠą▓. ążą░ą╣ą╗ /inc/config.h čāą┐čĆą░ą▓ą╗čÅąĄčé ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąĄą╣ ą│ą╗ą░ą▓ąĮčŗčģ ąŠą▒čÅąĘą░č鹥ą╗čīąĮčŗčģ ą║ąŠą╝ą┐ąŠąĮąĄąĮčé (čéą░ą║ąĖčģ ą║ą░ą║ ąĖčüą┐ąŠą╗čīąĘčāąĄą╝čŗą╣ ąĮąŠčüąĖč鹥ą╗čī ą┤ą░ąĮąĮčŗčģ) ąĖ ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮčŗąĄ ąĮąĄąŠą▒čÅąĘą░č鹥ą╗čīąĮčŗąĄ ąŠą┐čåąĖąĖ (ąĘą░čēąĖčéą░ security, ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéčī safety). ą×čéą┤ąĄą╗čīąĮčŗą╣ ą║ąŠą╝ą┐ąŠąĮąĄąĮčé ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąĖ ą╝ąŠąČąĄčé ą▒čŗčéčī ą▓čŗą▒čĆą░ąĮ ąĘą░ą┤ą░ąĮąĖąĄą╝ čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēąĄą╣ ą║ąŠąĮčüčéą░ąĮčéčŗ:

#define USE_COMPONENTNAME

ąŚą┤ąĄčüčī ąĖą╝čÅ USE_COMPONENTNAME čÅą▓ą╗čÅąĄčéčüčÅ ąĖą╝ąĄąĮąĄą╝ ą║ąŠą╝ą┐ąŠąĮąĄąĮčéą░ (ąĮą░ą┐čĆąĖą╝ąĄčĆ USART0). ąśą╝ąĄą╣č鹥 ą▓ ą▓ąĖą┤čā, čćč鹊 ą▓ ąŠą▒čÅąĘą░č鹥ą╗čīąĮčŗčģ ą║ą░č鹥ą│ąŠčĆąĖčÅčģ ąĖ ąĮąĄą║ąŠč鹊čĆčŗčģ ą┤čĆčāą│ąĖčģ ą╝ąŠąČąĄčé ą▒čŗčéčī ą▓čŗą▒čĆą░ąĮ č鹊ą╗čīą║ąŠ ąŠą┤ąĖąĮ ą║ąŠą╝ą┐ąŠąĮąĄąĮčé. ąÜ ą║ą░č鹥ą│ąŠčĆąĖčÅą╝, ą▓ ą║ąŠč鹊čĆčŗčģ ą┤ąŠą┐čāčüčéąĖą╝ ąŠą┤ąĖąĮąŠčćąĮčŗą╣ ą▓čŗą▒ąŠčĆ, ąŠčéąĮąŠčüčÅčéčüčÅ:

ŌĆó ąÆą║ą╗čÄč湥ąĮąĖąĄ čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ ą┐ąŠč鹊ą║ąŠą╝ ą▓ ą┐čĆąŠč鹊ą║ąŠą╗ąĄ ąŠą▒ą╝ąĄąĮą░ XON/XOFF (USE_XON_XOFF).

ŌĆó ąĪą╗ąŠą╣ ąĮąŠčüąĖč鹥ą╗čÅ ą┤ą░ąĮąĮčŗčģ (Media layer), USART (USE_USART0).

ŌĆó ąĀą░ą▒ąŠčéą░ ąŠčéą╗ą░ą┤ąŠčćąĮąŠą│ąŠ ą▓čŗą▓ąŠą┤ą░ (Debug) DBGU (USE_DBGU).

ŌĆó ąóąĖą┐ ą┐ą░ą╝čÅčéąĖ, Flash (USE_Flash)

ŌĆó ąŻčüą╗ąŠą▓ąĖąĄ ąĘą░ą┐čāčüą║ą░ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ (Trigger condition), ą┐čĆąŠčüč鹊ą╣ Dummy (USE_DUMMY) ąĖą╗ąĖ ą┐ąĄčĆąĄą╝čŗčćą║ą░ą╝ąĖ Switches (USE_SWITCHES).

ŌĆó ą×čéčüč湥čé čĆąĄą░ą╗čīąĮąŠą│ąŠ ą▓čĆąĄą╝ąĄąĮąĖ, Timer0 (USE_TIMER0)

ąÜą░č鹥ą│ąŠčĆąĖąĖ ąŠčéą╗ą░ą┤ą║ąĖ (debug) ąĖ ąŠčéčüč湥čéą░ čĆąĄą░ą╗čīąĮąŠą│ąŠ ą▓čĆąĄą╝ąĄąĮąĖ ąĮąĄ čÅą▓ą╗čÅčÄčéčüčÅ ą┐ąŠ-ąĮą░čüč鹊čÅčēąĄą╝čā ąŠą▒čÅąĘą░č鹥ą╗čīąĮčŗą╝ąĖ. ąÜ ą┐čĆąĖą╝ąĄčĆčā, ąĄčüą╗ąĖ ąĮąĄ čéčĆąĄą▒čāąĄčéčüčÅ ą┤čĆą░ą╣ą▓ąĄčĆ ą┤ą╗čÅ ąŠčéą╗ą░ą┤ąŠčćąĮąŠą│ąŠ ą▓čŗą▓ąŠą┤ą░, č鹊 ą▒čāčéą╗ąŠą░ą┤ąĄčĆ ąĮąĄ ą▒čāą┤ąĄčé ą▓čŗą▓ąŠą┤ąĖčéčī ąĮąĖą║ą░ą║ąĖčģ ąŠčéą╗ą░ą┤ąŠčćąĮčŗčģ čüąŠąŠą▒čēąĄąĮąĖą╣. ą£ąŠą┤čāą╗čī ąŠčéčüč湥čéą░ čĆąĄą░ą╗čīąĮąŠą│ąŠ ą▓čĆąĄą╝ąĄąĮąĖ ą╝ąŠąČąĄčé ą▓ ąĮąĄą║ąŠč鹊čĆčŗčģ čüą╗čāčćą░čÅčģ ą┐ąŠąĮą░ą┤ąŠą▒ąĖčéčīčüčÅ ą┤ą╗čÅ ąŠčåąĄąĮą║ąĖ čüą║ąŠčĆąŠčüčéąĖ ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖčÅ čĆą░ąĘąĮčŗčģ čāčćą░čüčéą║ąŠą▓ ą║ąŠą┤ą░ (benchmarks).

ąĢčüčéčī čéą░ą║ąČąĄ čéčĆąĖ ąĮąĄąŠą▒čÅąĘą░č鹥ą╗čīąĮčŗčģ ą┐ą░čĆą░ą╝ąĄčéčĆą░:

ŌĆó ąæą╗ąŠą║ąĖčĆąŠą▓ą║ą░ ąĮą░ ąĘą░ą┐ąĖčüčī ąŠą▒ą╗ą░čüčéąĖ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ (Boot region locking, USE_BOOT_REGION_LOCKING).

ŌĆó ą©ąĖčäčĆąŠą▓ą░ąĮąĖąĄ ą║ąŠą┤ą░ (Code encryption, USE_ENCRYPTION)

ŌĆó ąĀą░ąĘą┤ąĄą╗ąĄąĮąĖąĄ ą┐ą░ą╝čÅčéąĖ (Memory partitioning, USE_MEMORY_PARTITIONING).

4.1.3 ąĀą░ąĘą╝ąĄčēąĄąĮąĖąĄ ą║ąŠą┤ą░ (Code Location)

ą×čüąĮąŠą▓ąĮąŠą╣ ą░ą╗ą│ąŠčĆąĖčéą╝ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░

ążą░ą╣ą╗ /src/main.c čüąŠą┤ąĄčƹȹĖčé ąŠčüąĮąŠą▓ąĮąŠą╣ ą║ąŠą┤ ą░ą╗ą│ąŠčĆąĖčéą╝ą░ bootloader. ąŁč鹊 ą▓ą║ą╗čÄčćą░ąĄčé ą▓ čüąĄą▒čÅ ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠčüčéčī čüčéą░čĆčéą░ (boot sequence, čüąĄą║čåąĖčÅ 3.1.1), ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠčüčéčī ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ firmware (upgrade sequence, čüąĄą║čåąĖčÅ 3.1.2), ą║ą░ą║ ąĖ ą╝ąŠą┤ąĖčäąĖčåąĖčĆąŠą▓ą░ąĮąĮą░čÅ ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠčüčéčī čüčéą░čĆčéą░ ąĖ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ ą┐čĆąĖ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĖ čĆą░ąĘą┤ąĄą╗ąĄąĮąĖčÅ ą┐ą░ą╝čÅčéąĖ (memory partitioning, čüąĄą║čåąĖčÅ 3.1.3). ąæą╗ąŠą║ąĖčĆąŠą▓ą║ą░ ąĮą░ ąĘą░ą┐ąĖčüčī ąŠą▒ą╗ą░čüčéąĖ ą║ąŠą┤ą░ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ čéą░ą║ąČąĄ ąŠčüčāčēąĄčüčéą▓ą╗čÅąĄčéčüčÅ ą┐čĆąĖ ąĖąĮąĖčåąĖą░ą╗ąĖąĘą░čåąĖąĖ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ (ąĄčüą╗ąĖ ąĘą░ą┤ą░ąĮą░ čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēą░čÅ ąŠą┐čåąĖčÅ).

ą¤ąĄčĆąĄąĮą░ąĘąĮą░č湥ąĮąĖąĄ ąŠč鹊ą▒čĆą░ąČąĄąĮąĖčÅ ą▓ ą┐ą░ą╝čÅčéąĖ ą▓ąĄą║č鹊čĆąŠą▓ ą┐čĆąĄčĆčŗą▓ą░ąĮąĖčÅ (Exception Vectors Remapping)

ą¤ąĄčĆąĄąĮą░ąĘąĮą░č湥ąĮąĖąĄ ą▓ąĄą║č鹊čĆąŠą▓ ąĖčüą║ą╗čÄč湥ąĮąĖčÅ (ą┐čĆąĄčĆčŗą▓ą░ąĮąĖčÅ) ąŠčüčāčēąĄčüčéą▓ą╗čÅąĄčéčüčÅ ąĮą░ą┐čĆčÅą╝čāčÄ ą┐čĆąĖ čüčéą░čĆč鹥 ą┐čĆąŠą│čĆą░ą╝ą╝ąĮąŠą│ąŠ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖčÅ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ (ąŠčüąĮąŠą▓ąĮąŠąĄ firmware). ąÜąŠą┤ remap ąĮą░čģąŠą┤ąĖčéčüčÅ ą▓ čäą░ą╣ą╗ąĄ /resources/firmware_remap_startup_SAMxxxx.s79.

ą¤ąĄčĆąĄą┐čĆąŠčłąĖą▓ą║ą░ FLASH

ąÉą╗ą│ąŠčĆąĖčéą╝čŗ ą┤ą╗čÅ ą┐ąĄčĆąĄą┐čĆąŠą│čĆą░ą╝ą╝ąĖčĆąŠą▓ą░ąĮąĖčÅ FLASH, ą║ą░ą║ ąĖ ą║ąŠą┤ ą▒ą╗ąŠą║ąĖčĆąŠą▓ą║ąĖ/čĆą░ąĘą▒ą╗ąŠą║ąĖčĆąŠą▓ą║ąĖ ąĮą░ ąĘą░ą┐ąĖčüčī ąŠą▒ą╗ą░čüč鹥ą╣ ą┐ą░ą╝čÅčéąĖ čĆą░ąĘą╝ąĄčēąĄąĮčŗ ą▓ čäą░ą╣ą╗ąĄ /src/media/flash.c. ąśą╝ąĄą╣č鹥 ą▓ ą▓ąĖą┤čā, čćč鹊 ą┤ą╗čÅ ą┐čĆą░ą▓ąĖą╗čīąĮąŠą╣ čĆą░ą▒ąŠčéčŗ čŹčéąĖ čäčāąĮą║čåąĖąĖ ąĖčüą┐ąŠą╗čīąĘčāčÄčéčüčÅ čü ą░čéčĆąĖą▒čāč鹊ą╝ __ramfunc. ąæčāčéą╗ąŠą░ą┤ąĄčĆ ą╝ąŠąČąĄčé ą▒čŗčéčī ą╝ąŠą┤ąĖčäąĖčåąĖčĆąŠą▓ą░ąĮ ą┤ą╗čÅ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ ą┐ąĄčĆąĄąĮą░ąĘąĮą░č湥ąĮąĖčÅ RAM (RAM remapping), čćč鹊ą▒čŗ ąĖąĘą▒ąĄąČą░čéčī ąŠčłąĖą▒ąŠčćąĮąŠą│ąŠ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ čŹč鹊ą│ąŠ ą░čéčĆąĖą▒čāčéą░, ą║ąŠč鹊čĆčŗą╣ čüą┐ąĄčåąĖčäąĖč湥ąĮ ą┤ą╗čÅ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮčŗčģ ą║ąŠą╝ą┐ąĖą╗čÅč鹊čĆąŠą▓ - ąĮą░ą┐čĆąĖą╝ąĄčĆ, ą┐čĆąĖ ą┐ąŠčĆčéąĖčĆąŠą▓ą░ąĮąĖąĖ ą║ąŠą┤ą░ ąĮą░ ą┤čĆčāą│čāčÄ čüčĆąĄą┤čā čĆą░ąĘčĆą░ą▒ąŠčéą║ąĖ, ąŠčéą╗ąĖčćą░čÄčēčāčÄčüčÅ ąŠčé IAR. ą¦č鹊ą▒čŗ ą▓čŗą┐ąŠą╗ąĮąĖčéčī ą┐ąŠčĆčéąĖčĆąŠą▓ą░ąĮąĖąĄ, ąĘą░ą╝ąĄąĮąĖč鹥 čüą╗ąĄą┤čāčÄčēąĖąĄ čäą░ą╣ą╗čŗ:

ŌĆó /resources/bootloader_startup.s79

ŌĆō /resources/bootloader_startup_remap.s79

ŌĆó /resources/bootloader_linkscript_XXX.xcl

ŌĆō /resources/bootloader_linkscript_XXX_remap.xcl

ŌĆó /src/media/flash.c

ŌĆō /src/media/flash_remap.c

ąøąĖąĮą║ąŠą▓ą║ą░ (Linking) ąĖ čüčéą░čĆč鹊ą▓čŗą╣ ą║ąŠą┤ (Startup Code)

ąÆčüąĄ čäą░ą╣ą╗čŗ ą┤ą╗čÅ ą╗ąĖąĮą║ąŠą▓ą║ąĖ ąĖ ąĘą░ą┐čāčüą║ą░ ą║ą░ą║ ą┤ą╗čÅ ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░, čéą░ą║ ąĖ ą┤ą╗čÅ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ, ąĮą░čģąŠą┤čÅčéčüčÅ ą▓ ą┐ą░ą┐ą║ąĄ /resources. ą×ąĮąĖ ą▓ą║ą╗čÄčćą░čÄčé ą▓ čüąĄą▒čÅ:

ŌĆó ążą░ą╣ą╗ ąĘą░ą┐čāčüą║ą░ (startup) ąĖ ą╗ąĖąĮą║ąŠą▓ą║ąĖ (linker) ą┤ą╗čÅ bootloader.

ŌĆó ążą░ą╣ą╗ ąĘą░ą┐čāčüą║ą░ (startup) ąĖ ą╗ąĖąĮą║ąŠą▓ą║ąĖ (linker) ą┤ą╗čÅ firmware ą▒ąĄąĘ ą┐ąĄčĆąĄąĮą░ąĘąĮą░č湥ąĮąĖčÅ ą▓ąĄą║č鹊čĆąŠą▓ ąĖčüą║ą╗čÄč湥ąĮąĖčÅ (without remapped exception vectors).

ŌĆó ążą░ą╣ą╗ ąĘą░ą┐čāčüą║ą░ (startup) ąĖ ą╗ąĖąĮą║ąŠą▓ą║ąĖ (linker) ą┤ą╗čÅ firmware čü ą┐ąĄčĆąĄąĮą░ąĘąĮą░č湥ąĮąĖąĄą╝ ą▓ąĄą║č鹊čĆąŠą▓ ąĖčüą║ą╗čÄč湥ąĮąĖčÅ (with remapped exception vectors).

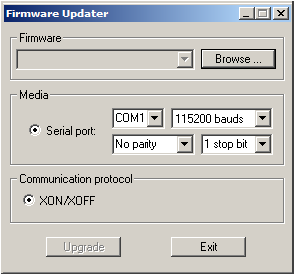

4.2 Firmware Updater - ą▓čüą┐ąŠą╝ąŠą│ą░č鹥ą╗čīąĮą░čÅ čāčéąĖą╗ąĖčéą░ ą┤ą╗čÅ ą┐ąĄčĆąĄą┤ą░čćąĖ ą║ąŠą┤ą░ firmware ą▓ ą▒čāčéą╗ąŠą░ą┤ąĄčĆ

ąŁčéą░ ą┐čĆąŠą│čĆą░ą╝ą╝ą░ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą┤ą╗čÅ ą┐ąĄčĆąĄą┤ą░čćąĖ firmware ą╝ąĄąČą┤čā čģąŠčüč鹊ą╝ PC (ąŠą▒čŗčćąĮčŗą╝ ą║ąŠą╝ą┐čīčÄč鹥čĆąŠą╝) ąĖ ą┐čĆąŠą│čĆą░ą╝ą╝ąŠą╣ bootloader. ą¤ąŠčüą║ąŠą╗čīą║čā ą▓ ąĮą░čüč鹊čÅčēąĖą╣ ą╝ąŠą╝ąĄąĮčé čĆąĄą░ą╗ąĖąĘąŠą▓ą░ąĮą░ č鹊ą╗čīą║ąŠ ą┐ąĄčĆąĄą┤ą░čćą░ č湥čĆąĄąĘ RS232 (PC COM-ą┐ąŠčĆčé), č鹊 ą┤ą╗čÅ č鹊ą╣ ąČąĄ čüą░ą╝ąŠą╣ čäčāąĮą║čåąĖąĖ ą╝ąŠąČąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ ąŠą▒čŗą║ąĮąŠą▓ąĄąĮąĮą░čÅ čüčéą░ąĮą┤ą░čĆčéąĮą░čÅ ą┐čĆąŠą│čĆą░ą╝ą╝ą░ č鹥čĆą╝ąĖąĮą░ą╗ą░ (ąĮą░ą┐ąŠą┤ąŠą▒ąĖąĄ HyperTerminal ąŠą┐ąĄčĆą░čåąĖąŠąĮąĮąŠą╣ čüąĖčüč鹥ą╝čŗ Windows). ą×ą┤ąĮą░ą║ąŠ ą┐ąŠčéčĆąĄą▒čāąĄčéčüčÅ čĆą░ąĘčĆą░ą▒ąŠčéą░čéčī čüą┐ąĄčåąĖą░ą╗čīąĮčāčÄ ą┐čĆąŠą│čĆą░ą╝ą╝čā, ąĄčüą╗ąĖ ą▒čāą┤ąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ ą┤čĆčāą│ąŠą╣ ąĮąŠčüąĖč鹥ą╗čī ą┤ą░ąĮąĮčŗčģ ąĖą╗ąĖ ą║ąŠą╝ą╝čāąĮąĖą║ą░čåąĖąŠąĮąĮčŗą╣ ą┐čĆąŠč鹊ą║ąŠą╗, ąĮąĄ ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄą╝čŗą╣ čüčéą░ąĮą┤ą░čĆčéąĮčŗą╝ąĖ ą┐čĆąŠą│čĆą░ą╝ą╝ą░ą╝ąĖ.

ą×čüąĮąŠą▓ąĮąŠąĄ ąŠą║ąĮąŠ ą▓čüą┐ąŠą╝ąŠą│ą░č鹥ą╗čīąĮąŠą╣ ą┐čĆąŠą│čĆą░ą╝ą╝čŗ ą┐ąŠąĘą▓ąŠą╗čÅąĄčé ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÄ ą▓čŗą┐ąŠą╗ąĮąĖčéčī čüą╗ąĄą┤čāčÄčēąĖąĄ ą┤ąĄą╣čüčéą▓ąĖčÅ:

ŌĆó ąÆčŗą▒čĆą░čéčī čäą░ą╣ą╗ firmware ą┤ą╗čÅ ąŠčéą┐čĆą░ą▓ą║ąĖ ą▓ bootloader.

ŌĆó ąÆčŗą▒čĆą░čéčī ąĮąŠčüąĖč鹥ą╗čī ą┤ą░ąĮąĮčŗčģ (media, ą▓ ąĮą░čłąĄą╝ čüą╗čāčćą░ąĄ čŹč鹊 COM-ą┐ąŠčĆčé) ąĖ čüą▓čÅąĘą░ąĮąĮčŗąĄ čü ąĮąĖą╝ ą┐ą░čĆą░ą╝ąĄčéčĆčŗ (čüą║ąŠčĆąŠčüčéčī, ąĮą░ą╗ąĖčćąĖąĄ ą▒ąĖčéą░ č湥čéąĮąŠčüčéąĖ, ą║ąŠą╗ąĖč湥čüčéą▓ąŠ čüč鹊ą┐ąŠą▓čŗčģ ą▒ąĖčé).

ŌĆó ąÆčŗą▒čĆą░čéčī ą┐čĆąŠč鹊ą║ąŠą╗ ąŠą▒ą╝ąĄąĮą░ ąĖ čüą▓čÅąĘą░ąĮąĮčŗąĄ ą┐ą░čĆą░ą╝ąĄčéčĆčŗ (ą▓ ąĮą░čłąĄą╝ ą┐čĆąĖą╝ąĄčĆąĄ ąĮąĖą║ą░ą║ąŠą│ąŠ ą▓čŗą▒ąŠčĆą░ ą┐ąŠą║ą░ ąĮąĄčé).

ŌĆó ąŚą░ą┐čāčüą║ ą┐čĆąŠčåąĄčüčüą░ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ (ą║ąĮąŠą┐ą║ą░ Upgrade).

ąśą╝ąĄą╣č鹥 ą▓ ą▓ąĖą┤čā, čćč鹊 ąÆčŗ ą┤ąŠą╗ąČąĮčŗ ą▓čŗą▒čĆą░čéčī ąŠą┐čåąĖąĖ, čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēąĖąĄ č鹥ą╝ ąČąĄ ą┐ą░čĆą░ą╝ąĄčéčĆą░ą╝ ąŠą▒ą╝ąĄąĮą░, ą║ąŠč鹊čĆčŗąĄ ą▓čŗą▒čĆą░ąĮčŗ ą▓ ą▒čāčéą╗ąŠą░ą┤ąĄčĆąĄ. ąØą░ą┐čĆąĖą╝ąĄčĆ, ąĄčüą╗ąĖ čā ą▒čāčéą╗ąŠą░ą┤ąĄčĆą░ USART čüą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮ ą┤ą╗čÅ čüąŠąĄą┤ąĖąĮąĄąĮąĖčÅ ąĮą░ čüą║ąŠčĆąŠčüčéąĖ 115000 bps, no parity ąĖ 1 stop bit, č鹊 čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēąĖąĄ ą┐ą░čĆą░ą╝ąĄčéčĆčŗ čéą░ą║ąČąĄ ą┤ąŠą╗ąČąĮčŗ ą▒čŗčéčī ą▓čŗą▒čĆą░ąĮčŗ ąĖ ą▓ ąŠą║ąĮąĄ Firmware Updater.

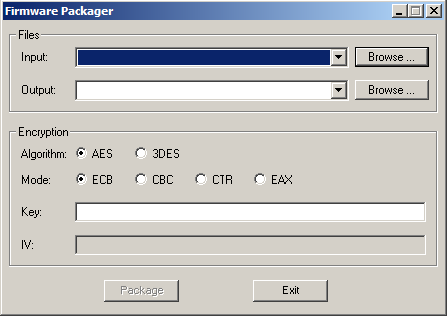

4.3 Firmware Packager - čāčéąĖą╗ąĖčéą░ ą┤ą╗čÅ čāą┐ą░ą║ąŠą▓ą║ąĖ ąĖ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ firmware

ąŁčéą░ ą▓čüą┐ąŠą╝ąŠą│ą░č鹥ą╗čīąĮą░čÅ ą┐čĆąŠą│čĆą░ą╝ą╝ą░ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą┤ą╗čÅ čüą┐ąĄčåąĖą░ą╗čīąĮąŠą╣ ą┐čĆąĄą┤ą▓ą░čĆąĖč鹥ą╗čīąĮąŠą╣ ą┐ąŠą┤ą│ąŠč鹊ą▓ą║ąĖ ą║ąŠą┤ą░ firmware, ą┐ąĄčĆąĄą┤ č鹥ą╝ ą║ą░ą║ ąŠąĮ ą╝ąŠąČąĄčé ą▒čŗčéčī ąŠčéą┐čĆą░ą▓ą╗ąĄąĮ ą║ąŠąĮąĄčćąĮčŗą╝ ą┐ąŠčéčĆąĄą▒ąĖč鹥ą╗čÅą╝. ąŁčéą░ ą┐ąŠą┤ą│ąŠč鹊ą▓ą║ą░ ą▓ą║ą╗čÄčćą░ąĄčé ą▓ čüąĄą▒čÅ čłąĖčäčĆąŠą▓ą░ąĮąĖąĄ ą║ąŠą┤ą░, ą│ąĄąĮąĄčĆąĖčĆąŠą▓ą░ąĮąĖąĄ ą┐ąŠą┤ą┐ąĖčüąĖ ąĖą╗ąĖ ą╝ąĄčéą║ąĖ MAC, ąĖ čé. ą┐.

ąÆ ąĮą░čüč鹊čÅčēąĄąĄ ą▓čĆąĄą╝čÅ čĆąĄą░ą╗ąĖąĘąŠą▓ą░ąĮ čüą╗ąĄą┤čāčÄčēąĖą╣ čäčāąĮą║čåąĖąŠąĮą░ą╗:

ŌĆó ąÆčŗą▒ąŠčĆ ąĖčüčģąŠą┤ąĮąŠą│ąŠ čäą░ą╣ą╗ą░ firmware ą┤ą╗čÅ čāą┐ą░ą║ąŠą▓ą║ąĖ.

ŌĆó ąÆčŗą▒ąŠčĆ ą▓čŗčģąŠą┤ąĮąŠą│ąŠ čäą░ą╣ą╗ą░.

ŌĆó ąÆčŗą▒ąŠčĆ ą╝ąĄč鹊ą┤ą░ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ (AES ąĖą╗ąĖ Triple DES) ą▓ą╝ąĄčüč鹥 čüąŠ čüą▓čÅąĘą░ąĮąĮčŗą╝ąĖ ą┐ą░čĆą░ą╝ąĄčéčĆą░ą╝ąĖ.

ŌĆō čĆąĄąČąĖą╝ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ, ą║ą╗čÄčć ąĖ ą▓ąĄą║č鹊čĆ ąĖąĮąĖčåąĖą░ą╗ąĖąĘą░čåąĖąĖ.

ŌĆó ąŚą░ą┐čāčüą║ čāą┐ą░ą║ąŠą▓ą║ąĖ firmware.

ąśą╝ąĄą╣č鹥 ą▓ ą▓ąĖą┤čā, čćč鹊 ąÆčŗ ą┤ąŠą╗ąČąĮčŗ ą▓čŗą▒čĆą░čéčī č鹥 ąČąĄ čüą░ą╝čŗąĄ ą┐ą░čĆą░ą╝ąĄčéčĆčŗ ą▓ Firmware Packager, ą║ąŠč鹊čĆčŗąĄ ą▓čŗą▒čĆą░ąĮčŗ ą▓ ą║ąŠą┤ąĄ bootloader. ąØą░ą┐čĆąĖą╝ąĄčĆ, ąĄčüą╗ąĖ bootloader čüą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮ ą┤ą╗čÅ ąĘą░ą│čĆčāąĘą║ąĖ firmware čü čłąĖčäčĆąŠą▓ą░ąĮąĖąĄą╝ AES-CBC, čüą┐ąĄčåąĖą░ą╗čīąĮčŗą╝ ą║ą╗čÄč湊ą╝ ąĖ ą▓ąĄą║č鹊čĆąŠą╝ ąĖąĮąĖčåąĖą░ą╗ąĖąĘą░čåąĖąĖ IV (Initialization Vector), ą▓ą▓ąĄą┤ąĖč鹥 č鹥 ąČąĄ čüą░ą╝čŗąĄ ą┐ą░čĆą░ą╝ąĄčéčĆčŗ ą▓ ąŠą║ąĮąĄ čāčéąĖą╗ąĖčéčŗ Firmware Packager.

[ąĪčüčŗą╗ą║ąĖ]

1. ąæąĄąĘąŠą┐ą░čüąĮąŠąĄ ąĖ ąĘą░čēąĖčēąĄąĮąĮąŠąĄ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖąĄ firmware ą┤ą╗čÅ AT91SAM. ą¤ąĄčĆąĄą▓ąŠą┤ ą░ą┐ąĮąŠčāčéą░ Atmel 6253.

2. 130110Safe-and-Secure-Bootloader-Impl-1.0.zip - ą║ąŠą┤ ą┐čĆąĖą╝ąĄčĆąŠą▓ ą┐čĆąŠą│čĆą░ą╝ą╝, ąŠą▒čüčāąČą┤ą░ąĄą╝čŗčģ ą▓ ą░ą┐ąĮąŠčāč鹥 6282.

3. AT91SAM7X: ą▒čāčéą╗ąŠą░ą┤ąĄčĆ SAM-BA ąŠčé ą║ąŠą╝ą┐ą░ąĮąĖąĖ Atmel.

4. SAM-BA boot agent.

5. AT91SAM7X: ą┐čĆąŠčüč鹥ą╣čłąĖą╣ bootloader, čćąĖčéą░čÄčēąĖą╣ firmware čü ą║ą░čĆčéčŗ SD/MMC (ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ EFSL). |

ąÜąŠą╝ą╝ąĄąĮčéą░čĆąĖąĖ

ąÜč鹊-ąĮąĖą▒čāą┤čī ąĘąĮą░ąĄčé, ą║ą░ą║ ą┐ąŠą┤čĆčāąČąĖčéčī ąĘą░ą│čĆčāąĘčćąĖą║ ąĖ FreeRTOS? ąĪą║ąŠą╝ą┐ąĖą╗ąĖčĆąŠą▓ą░ąĮąĮą░ čÅ ąĖ ąĘą░ą│čĆčāąČąĄąĮąĮą░čÅ ąĮą░ą┐čĆčÅą╝čāčÄ čü ą░ą┤čĆąĄčüą░ 0čģ0010000 čĆą░ą▒ąŠčéą░ąĄčé, ą░ ą▓ąŠčé čü ąĘą░ą│čĆčāąĘčćąĖą║ąŠą╝ ąĮąĄčé, ą┤ąŠčģąŠą┤ąĖčé ą┤ąŠ čüčéą░čĆčéą░ čłąĄą┤čāą╗ąĄčĆą░ ąĖ ą▓ąĖčüąĮąĄčé...

RSS ą╗ąĄąĮčéą░ ą║ąŠą╝ą╝ąĄąĮčéą░čĆąĖąĄą▓ čŹč鹊ą╣ ąĘą░ą┐ąĖčüąĖ